Vision One 平台工具落實風險管理實務

現今由於政策法規的要求對於弱點管理越來越重視給 IT 維運帶來了挑戰

弱點時常新增以及變化,種類多且雜難以在短時間內全部修補

因而我們需要挑選出重要的主機以及高風險的弱點進行優先處理

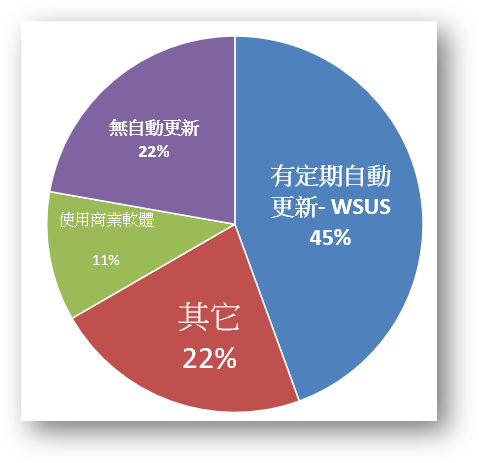

客戶環境對於重要主機部署更新方案

現在仍以 WSUS 作為主流方案來部署更新

但是仍有約 55% 使用了其他方案或是不自動更新

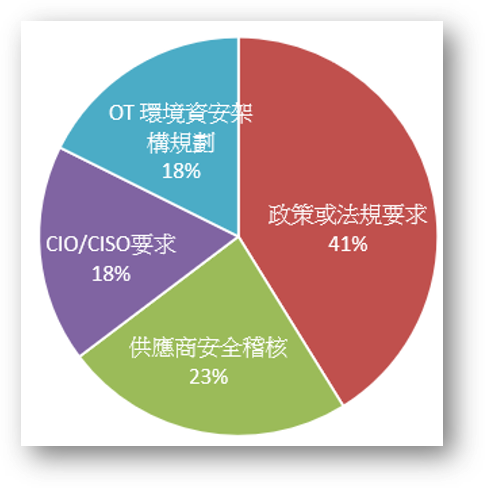

客戶環境對於弱掃的需求原因與方案

需要弱掃的原因

政策法規的要求仍是主要的需求

供應商稽核位居第二

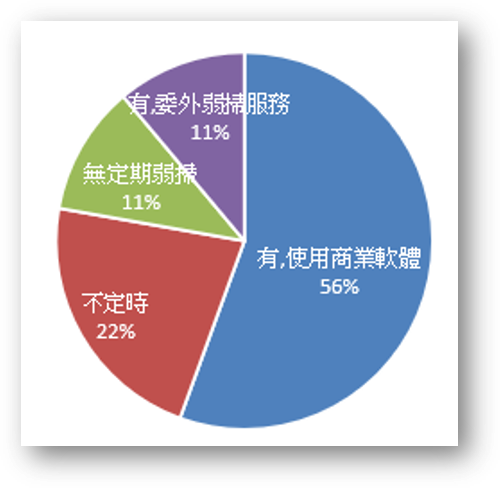

使用弱掃的方案

有接近 33% 沒有週期性弱掃

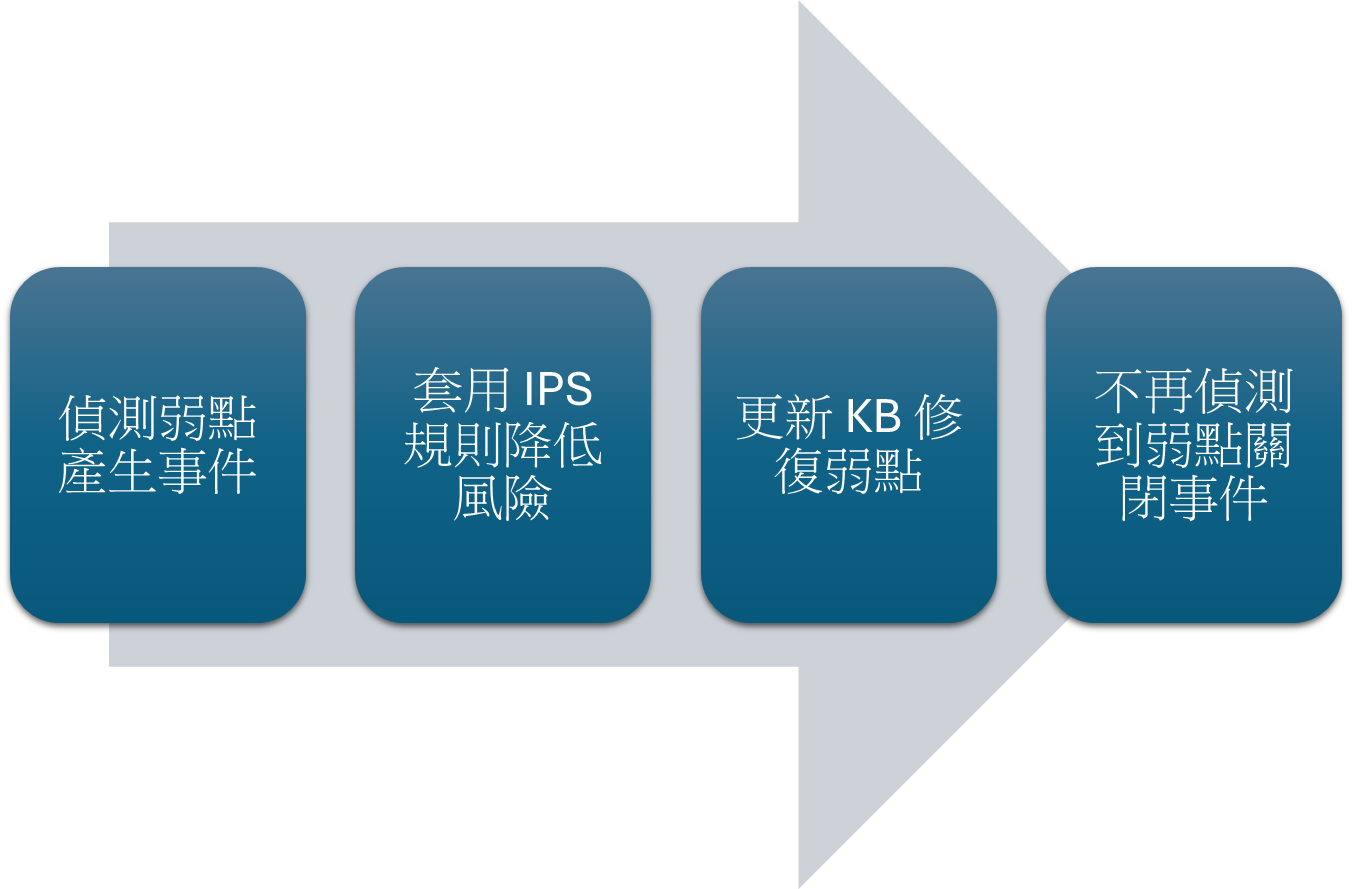

利用 Vision One 平台弱點管理

我們可以善用 Vision One 的功能同時完成偵測弱點、管理風險事件、透過 Remote Custom Script 來完成更新

並在重要主機完成更新前套用 IPS 規則來降低風險

課程內容

重要主機的安全盤點

什麼是重要主機

重要主機通常是對運營有重要影響,如:AD Server

或是容易受到攻擊的主機,如:DMZ 區的 Server、Web Server

因此需要重點監控並早期修復高風險的弱點來避免攻擊

Server & Workload Protection (SWP)

Trend Vision One Endpoint Security 有不同的解決方案

其中 SWP 就是設計給伺服器與工作負載的端點使用

除了端點防護與 EDR 以外,提供了更多關於 IPS 規則的防護

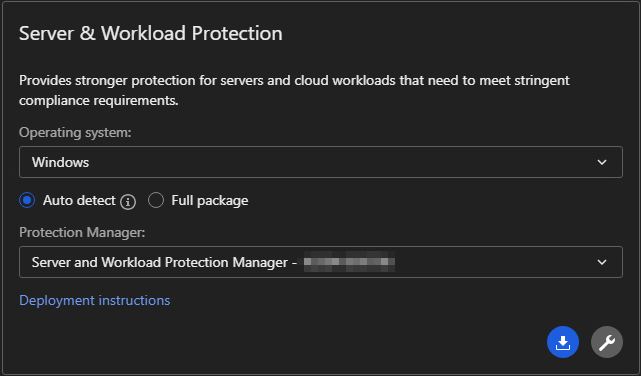

Endpoint Inventory 點選 Agent Installer 在彈出的右側欄找到

Server & Workload Protection (SWP)

選擇作業系統類型後,選擇要 Auto detect 還是 Full package

並選擇 Protection Manager

Auto detect 在偵測到版本之後會需要額外下載元件,會需要更多的網路資源

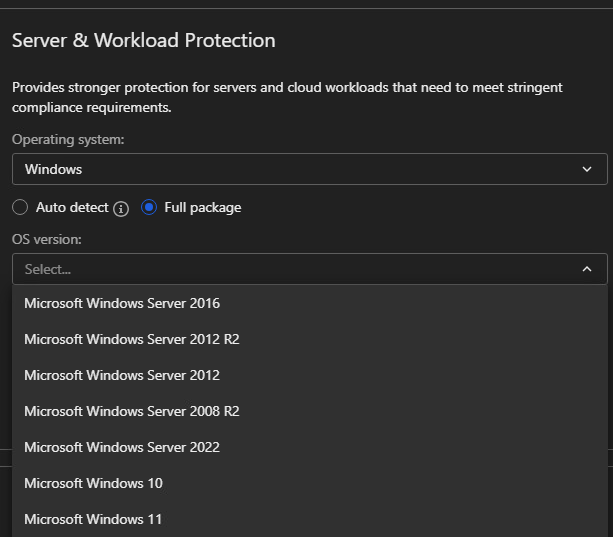

Full package 會需要自行選擇版本並拿到對應的作業系統部署

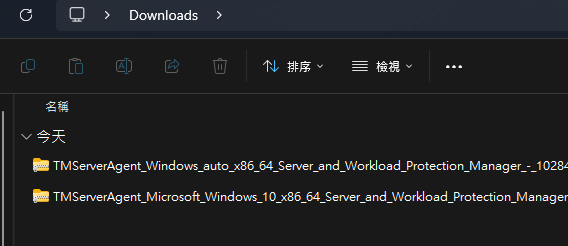

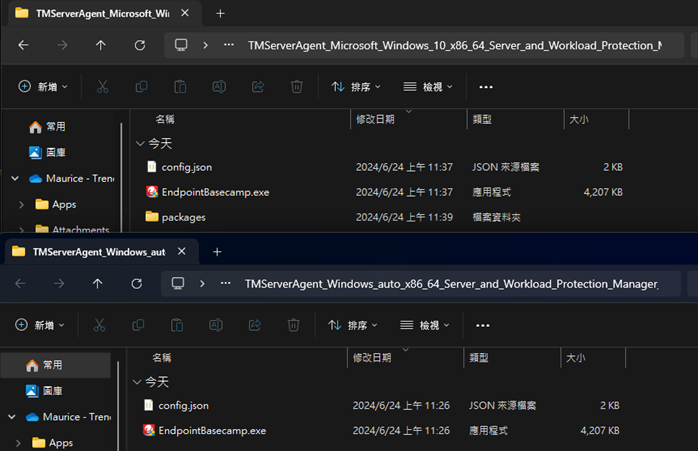

下載取得 agent installer 如果是 Auto detect 的可以看到 auto 在檔名上

反之,則可以看到對應的作業系統版本在檔名上

Warning

注意:解壓縮取得的檔案請保持它們的名稱與相對位置

請不要重新命名、移動、刪除任何檔案與資料夾,避免安裝過程中找不到檔案。

Auto detect 會相較於 Full package 少了 packages 的資料夾

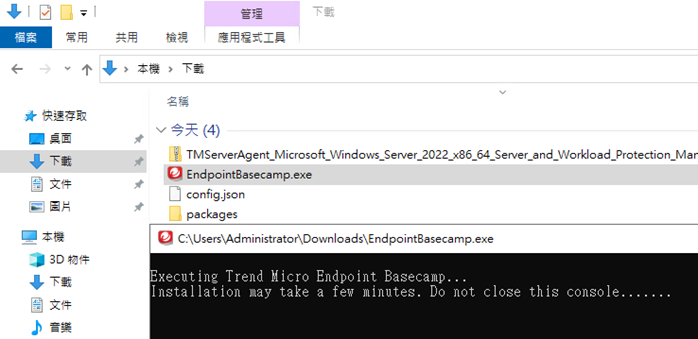

以系統管理員身分執行 EndpointBasecamp.exe 並等待安裝完成

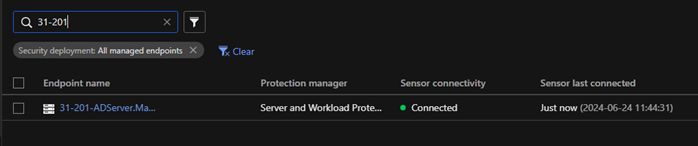

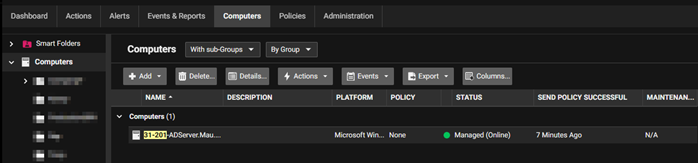

安裝完成後即可在 Endpoint Inventory 看到該端點

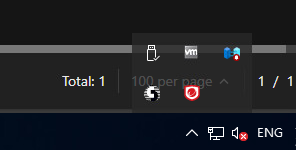

同時該端點右下方也會出現圖示

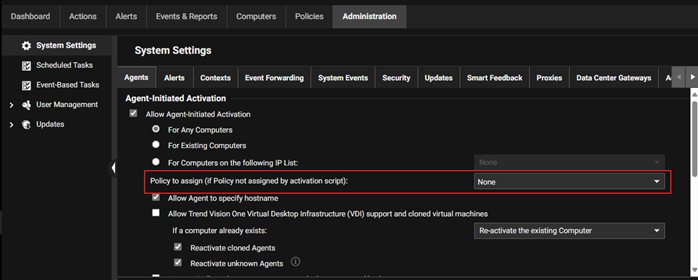

如果沒有設定 Policy 也沒有預設的 Policy

請到 Computers 設定 Policy 來啟用所需要的功能

重要主機設定

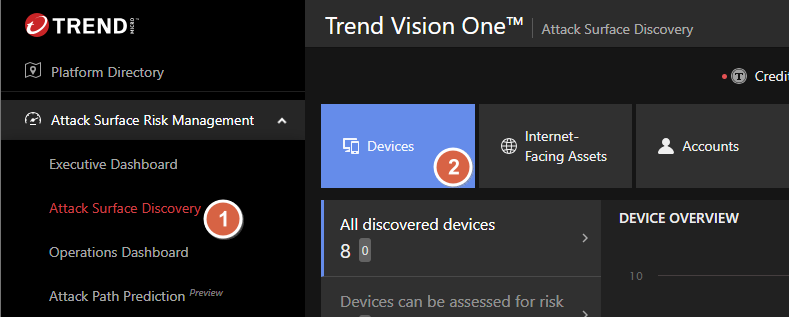

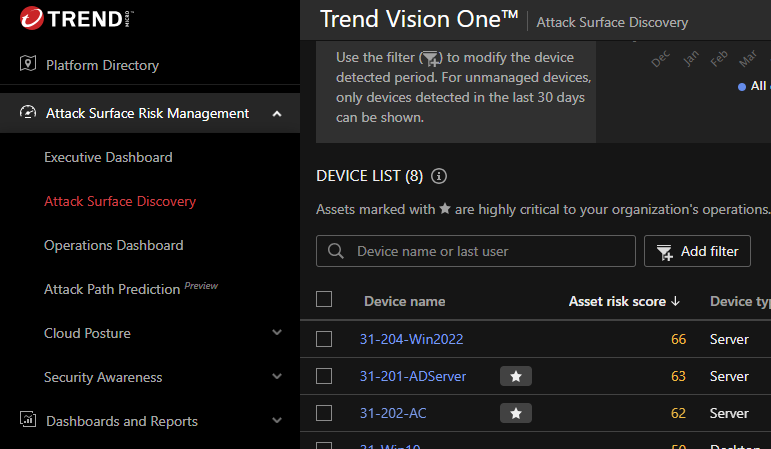

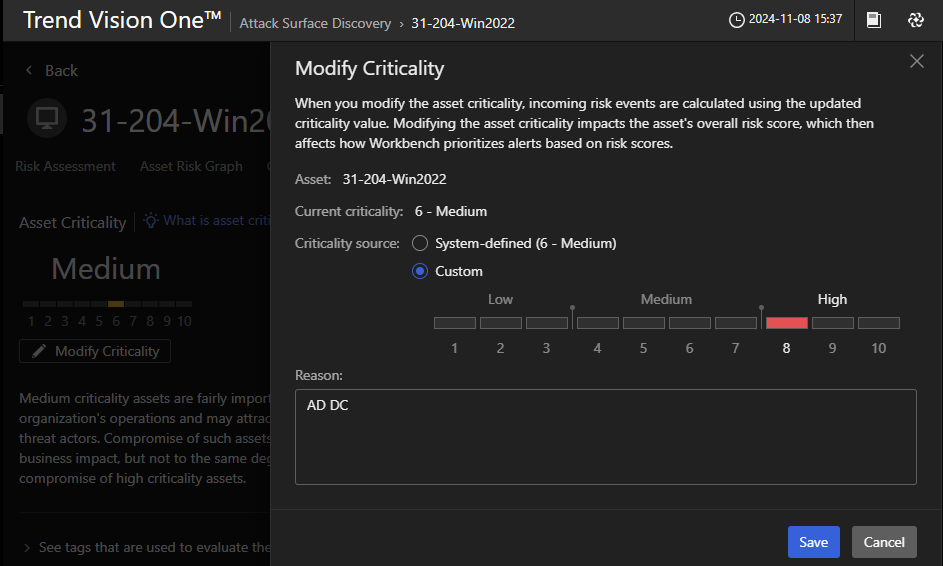

設定重要主機可以幫助 Vision One 更好的評估弱點,弱點在這些主機上應有更高的風險

在 Attack Surface Risk Management > Attack Surface Discovery 點擊

Devices

重要主機會標示  圖示

圖示

亦可手動調整 Asset Criticality 至 8 或更高來標示為重要主機

在該裝置的頁面中選擇 Asset Profile 可以看到現在的 Asset Criticality 點擊 Modify

Criticality 可進行修改

在 Modify Criticality 依照該裝置的重要程度調整 Criticality source

Remote Custom Script 快速更新重大弱點

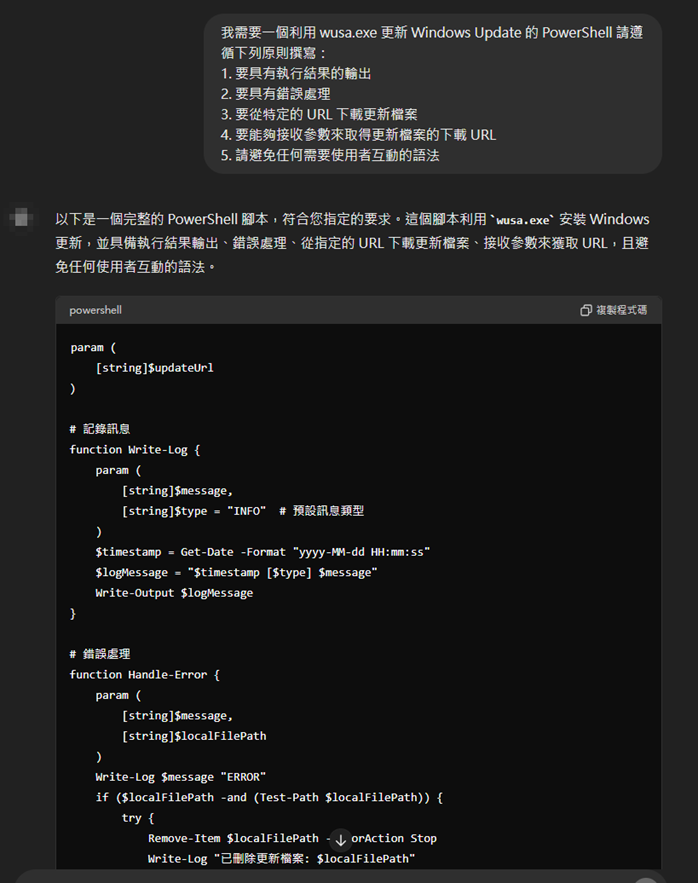

可以透過編寫 PowerShell 腳本並透過 Vision One 部署來快速更新弱點

腳本撰寫簡介

以 HTTP 下載並使用 WUSA.exe 安裝 Windows KB 為例

我們可以透過 AI 輔助從頭撰寫腳本

也可以參考 Deployment Script 自行修改:

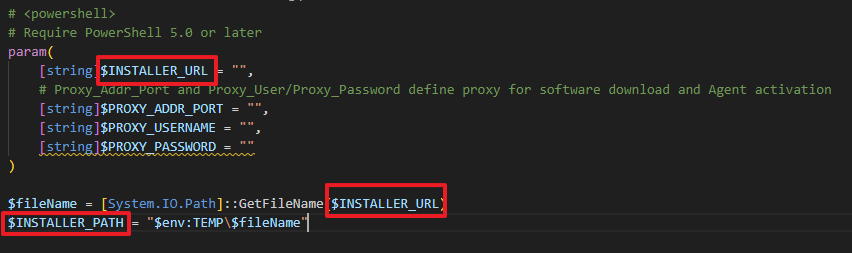

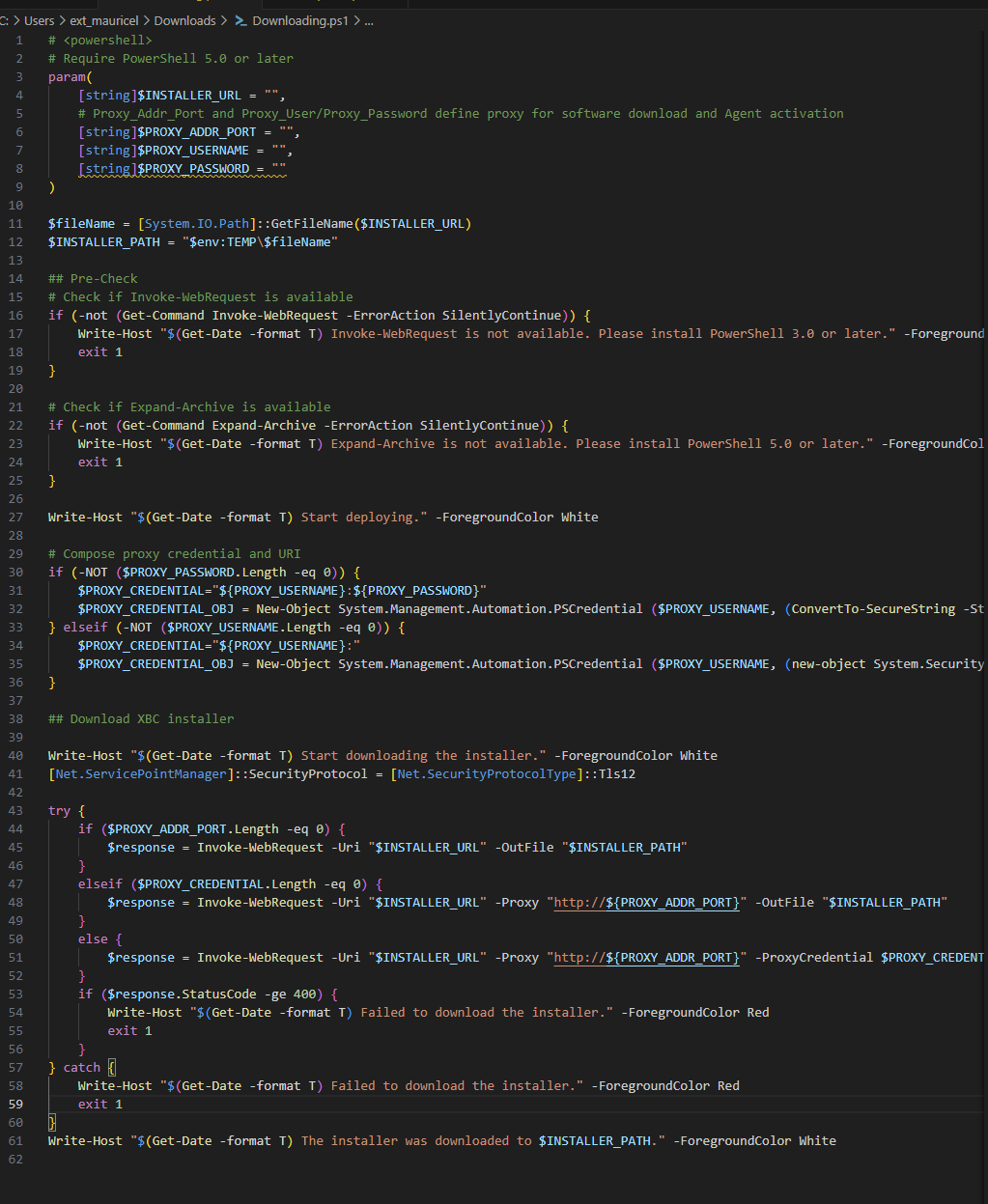

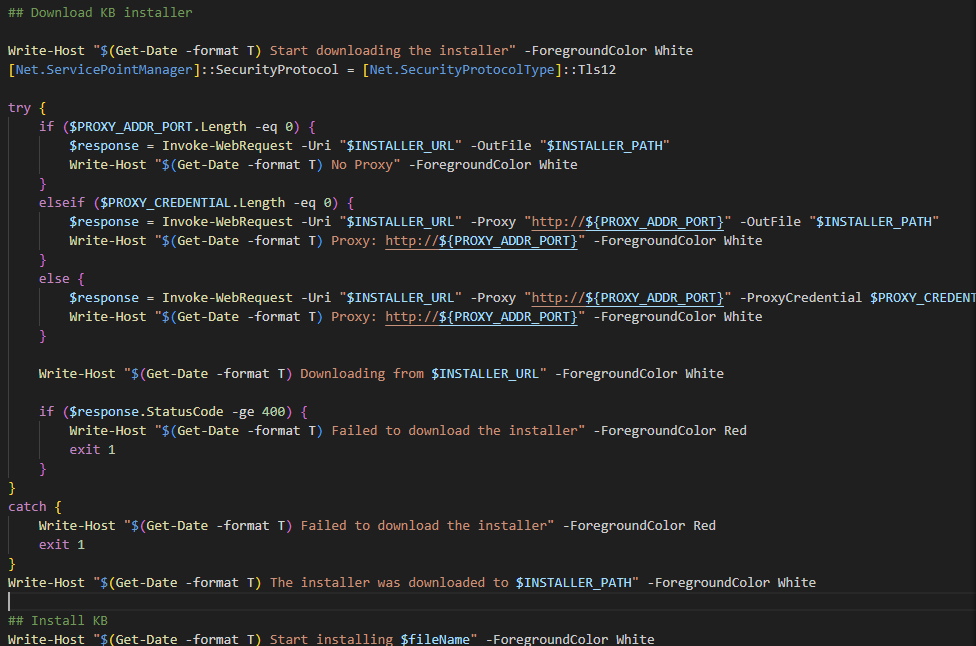

首先撰寫下載的功能,依照 Deployment Script 內容改寫

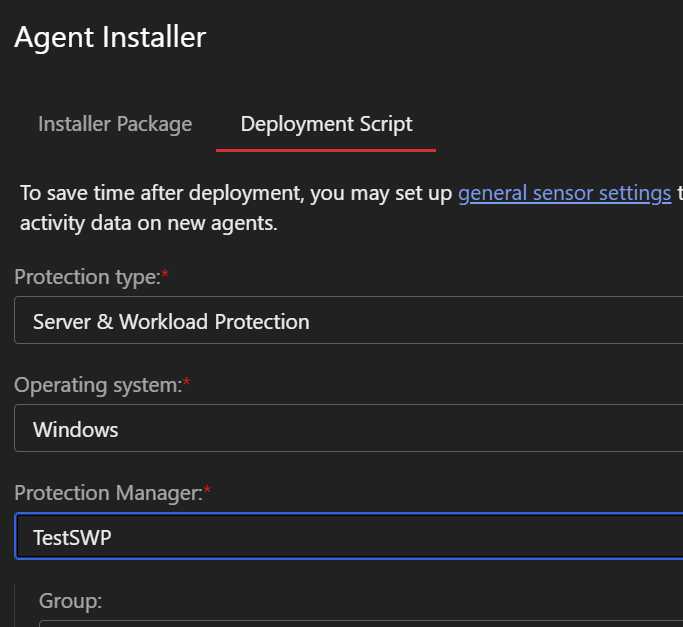

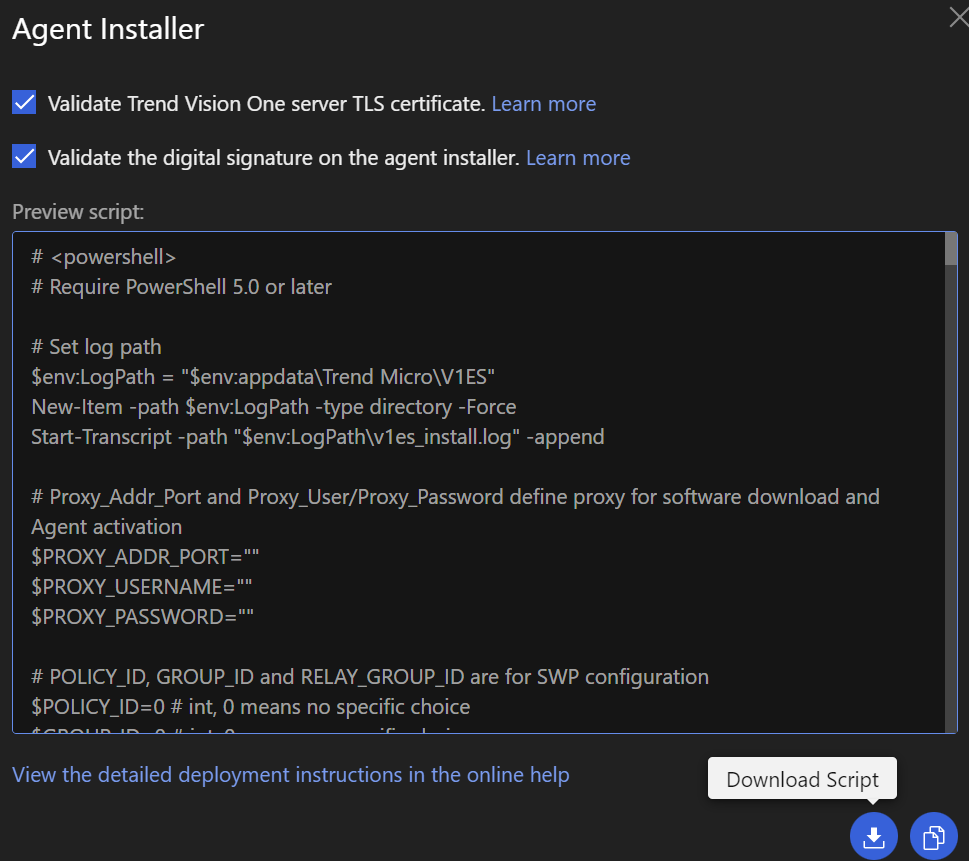

在 Endpoint Inventory 點擊 Agent Installer 選擇 Deployment

Script

選擇完 Protection type 、 Operating system 、 Protection

Manager 底下會產生腳本

點擊 Download Script 取得產生的腳本

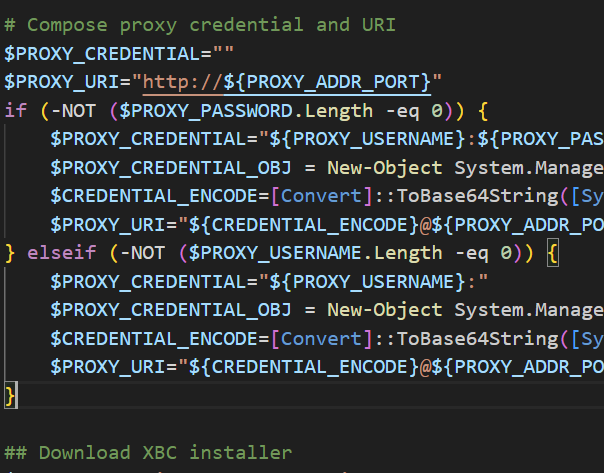

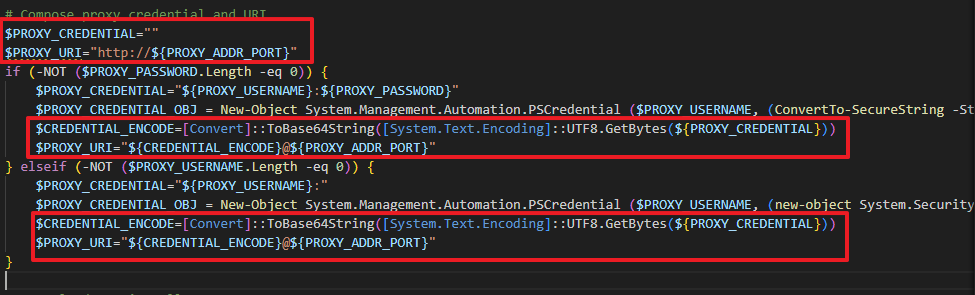

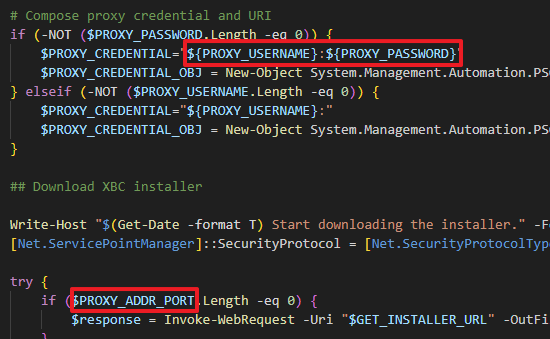

找到並複製 Compose proxy credential and URI 段落

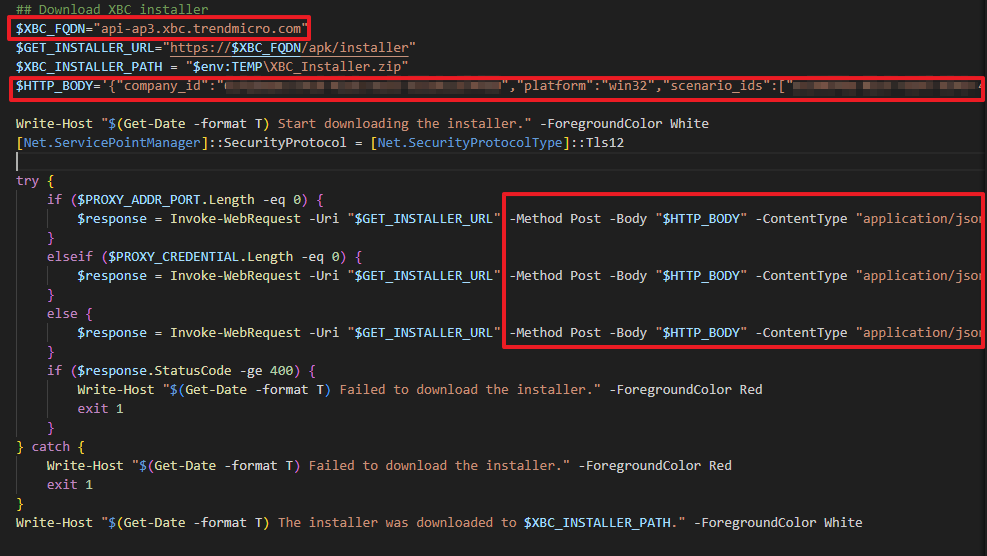

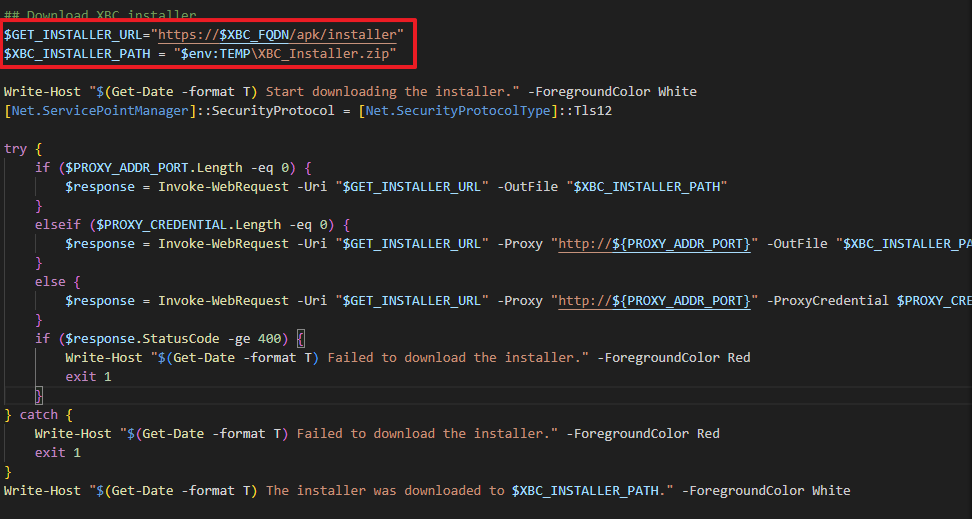

找到並複製 Download XBC installer 段落

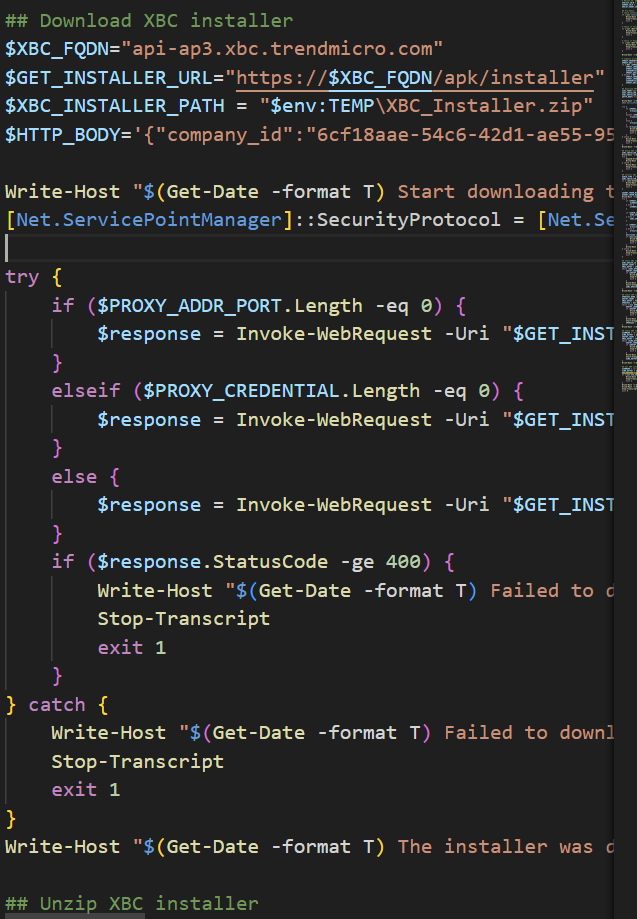

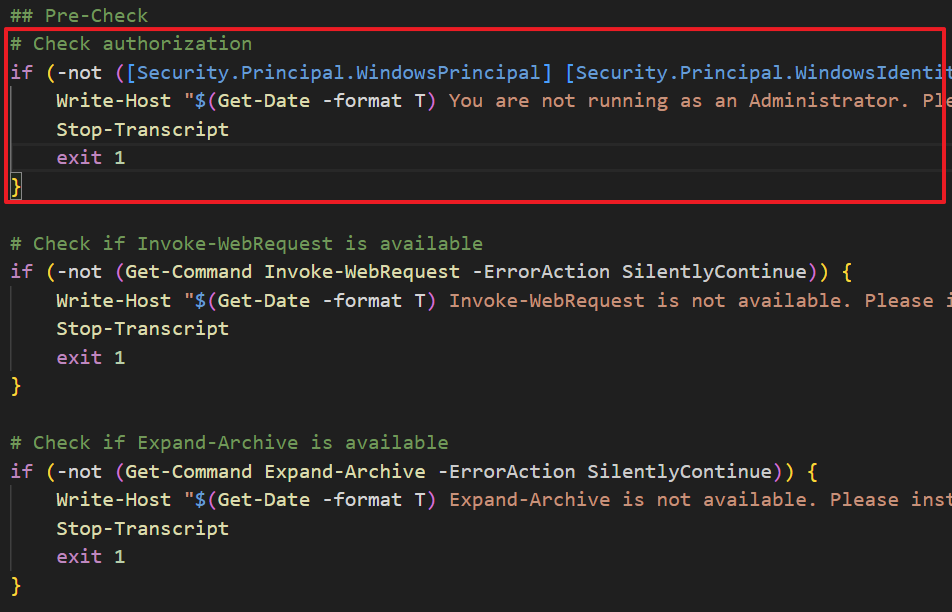

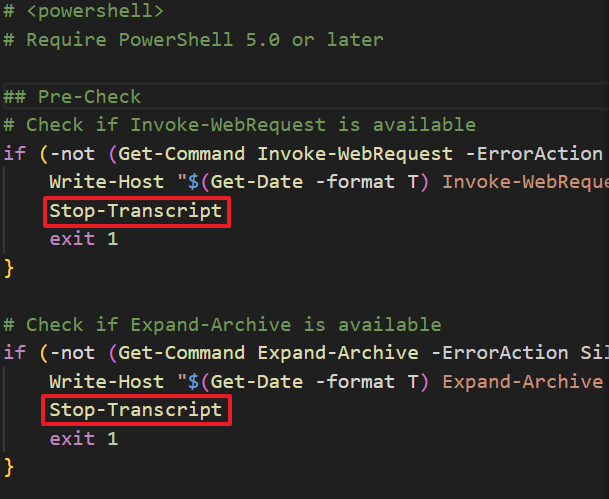

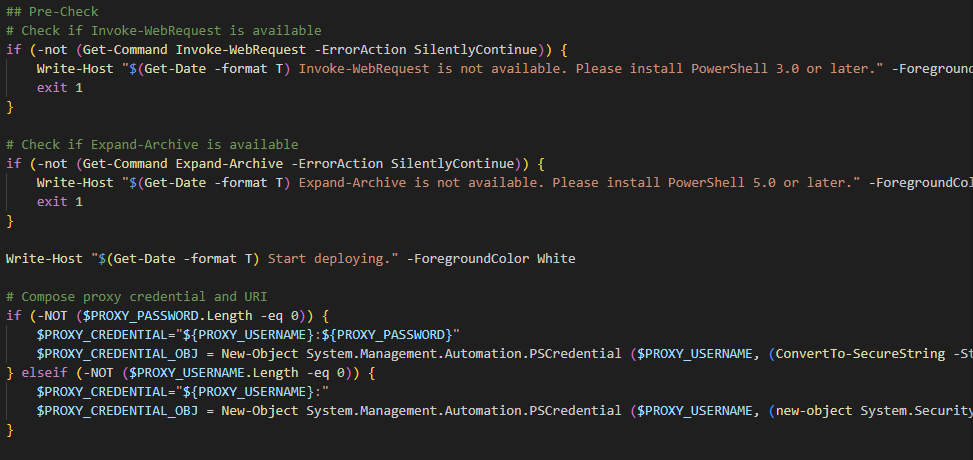

找到並複製 Pre-Check 段落

由於 Custom Script 功能的執行身分是固定的

刪除 Check authorization 的檢查區段

由於沒有轉錄功能刪除所有 Stop-Transcript

Note

Custom Script 功能會取得 Console 的輸出

因此不需要特別將記錄轉錄至檔案中

由於僅需要 Proxy 功能,紅框中屬於 SWP agent 通訊的部分刪除

得到一個單純的 Pre-Check 與 Proxy 設定的功能

下載功能部分紅框中所有屬於與 Vision One 通訊的部分刪除

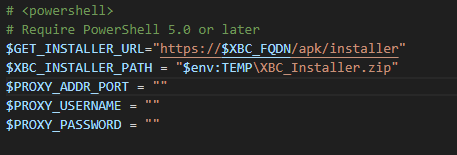

修改完成後將變數移動到腳本開頭統一管理

為 Proxy 的位置、使用者名稱、密碼也建立變數

建立完成如下

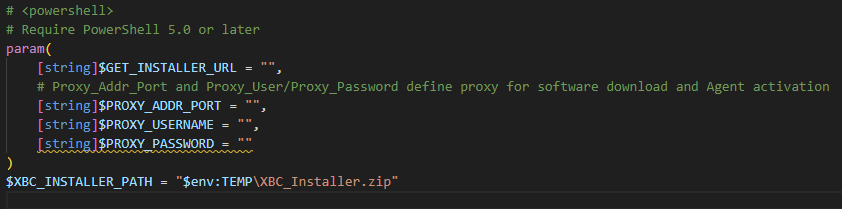

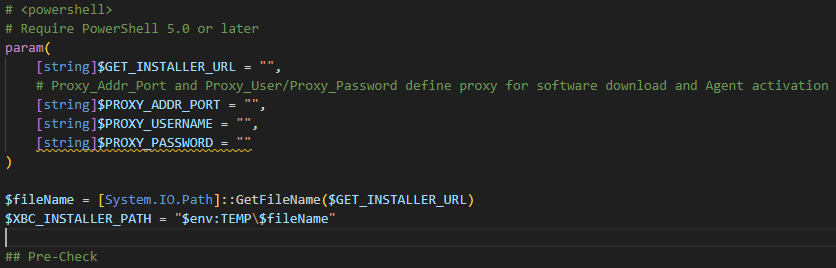

將下載的 URL 與 Proxy 設定修改為可以接受參數傳遞,增加腳本的復用性

不用每一個新的 KB 都上傳一個新的腳本

調用檔案名稱解析功能直接取得 URL 內的檔案名稱

利用文字編輯器的全部取代功能修改參數名稱增加可讀性 (可選項)

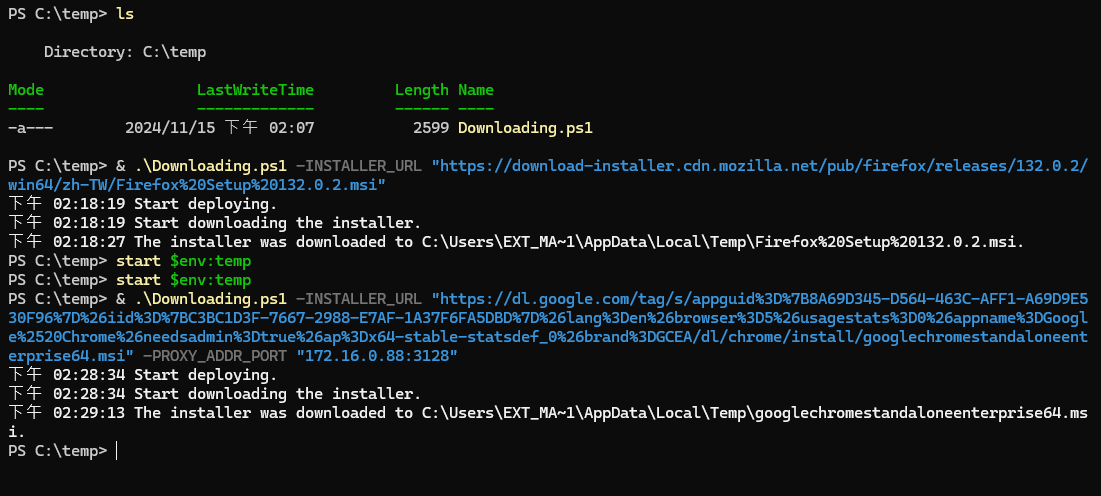

現在我們擁有了下載功能的腳本

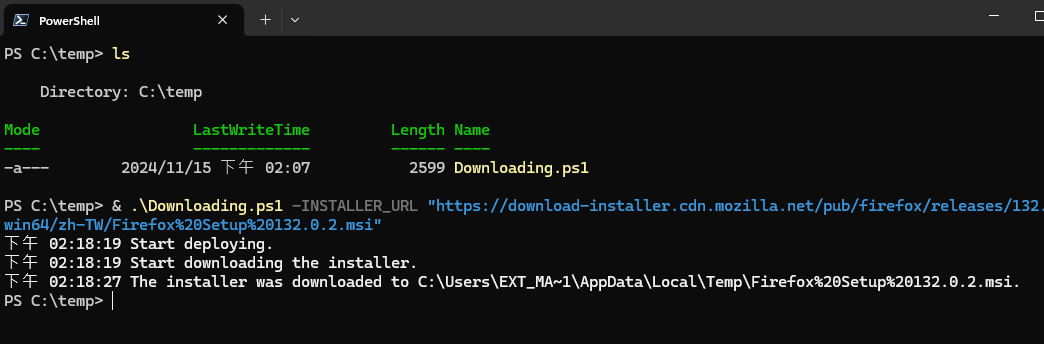

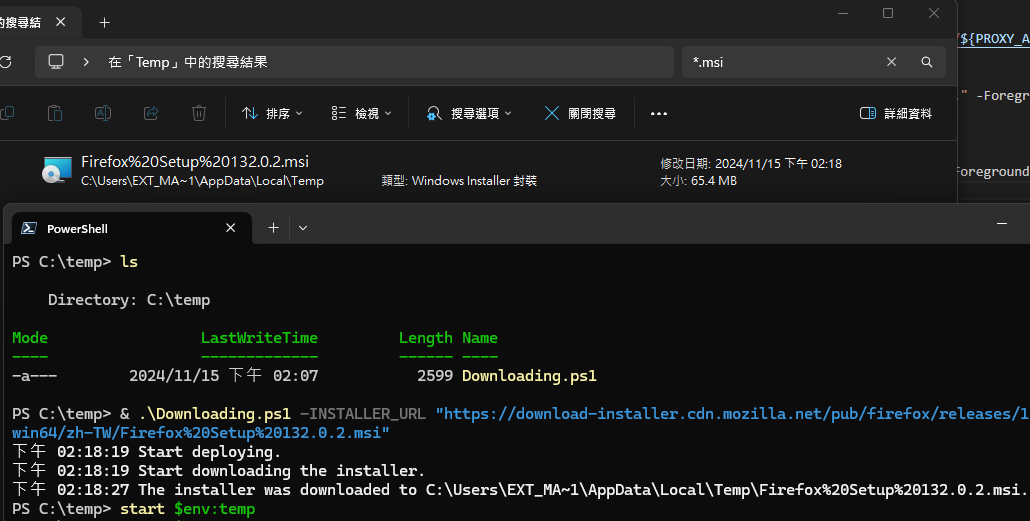

先在本地或上傳至 Custom Script 進行測試

嘗試不使用 Proxy 下載任意檔案

使用 - 加上設定的變數名稱加上空白鍵加上 "要傳遞的資料" 傳遞參數

使用 start $env:temp 打開 temp 資料夾確認檔案是否存在

使用 Proxy 下載另一個檔案並確認 temp 資料夾

後續驗證使用者名稱與密碼的功能亦同不再贅述

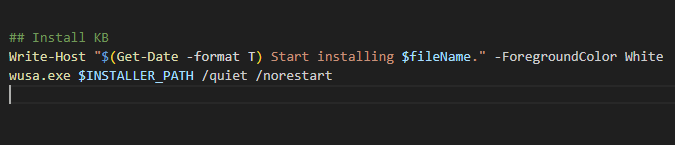

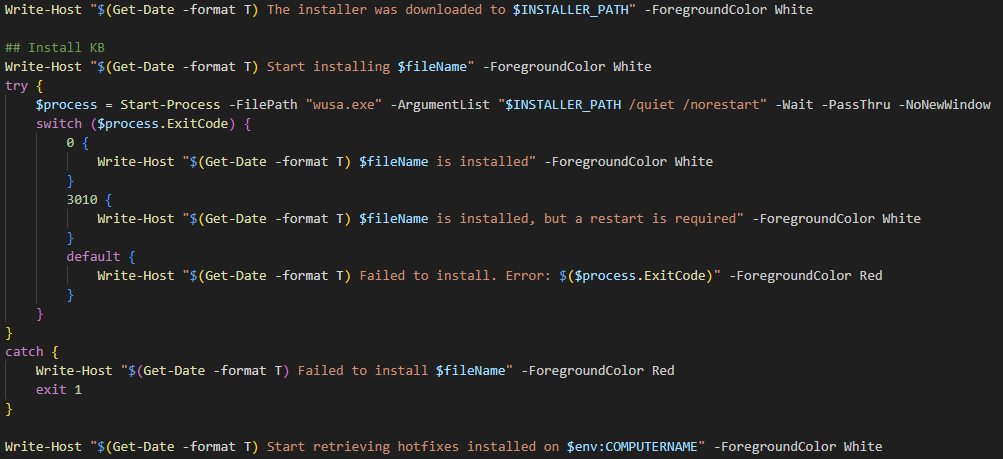

繼續撰寫使用 wusa.exe 更新的部分

參考微軟的說明我們需要提供

- KB 檔案名稱

- 參數

/quiet 靜默安裝

- 參數

/norestart 不重新啟動

我們可以先簡單參考上面的格式用 Write-Host 先輸出正在安裝什麼 KB

然後根據 wusa.exe 的說明提供

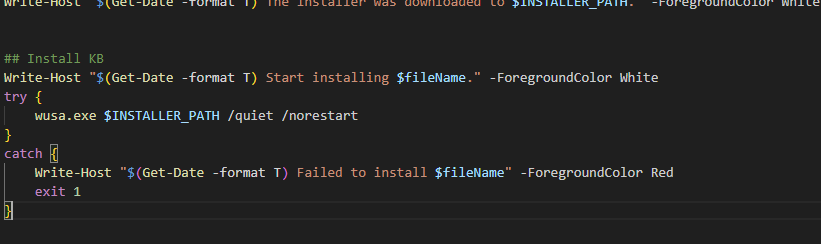

然而這樣的結構沒辦法 catch error

我們可參考上面的 Proxy 部分使用 try … catch 結構

現在調用 wusa.exe 的方式沒辦法知道 wusa.exe 回傳的 Process.ExitCode

繼續調整結構使其可以分辨 0 (成功)、3010 (成功但須要重新啟動)、其他錯誤

接著我們為上面的下載部分加入更多 Write-Host 更方便觀察下載狀況

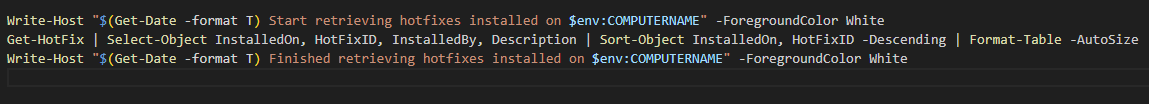

最後我們使用 Get-HotFix 取得電腦中所有已安裝的 KB

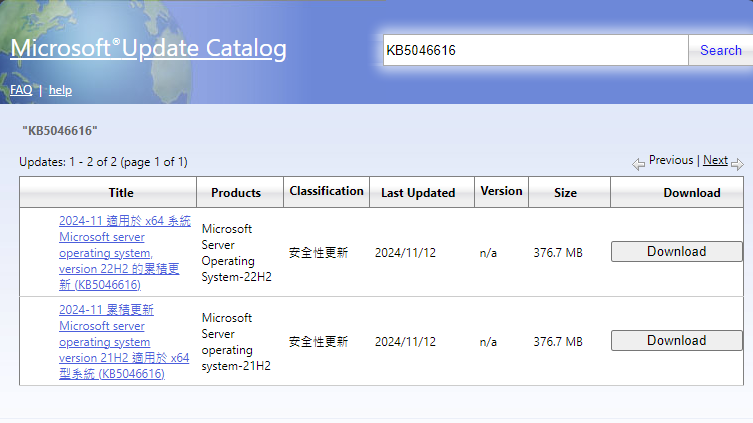

完成後我們可以在 Microsoft® Update Catalog

下載 KB 放置在自己的伺服器讓端點下載

又或著可以讓端點直接透過 Proxy 下載

Note

繼續閱讀下一章節的部署腳本確認 Custom Script 的操作

以及本次範例腳本的實際執行結果

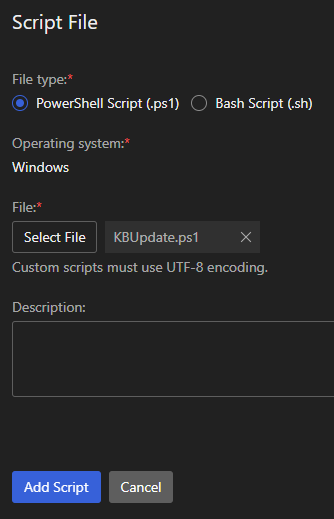

部署腳本

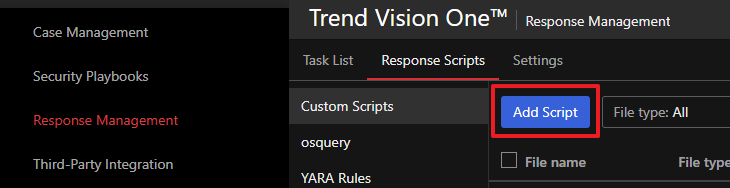

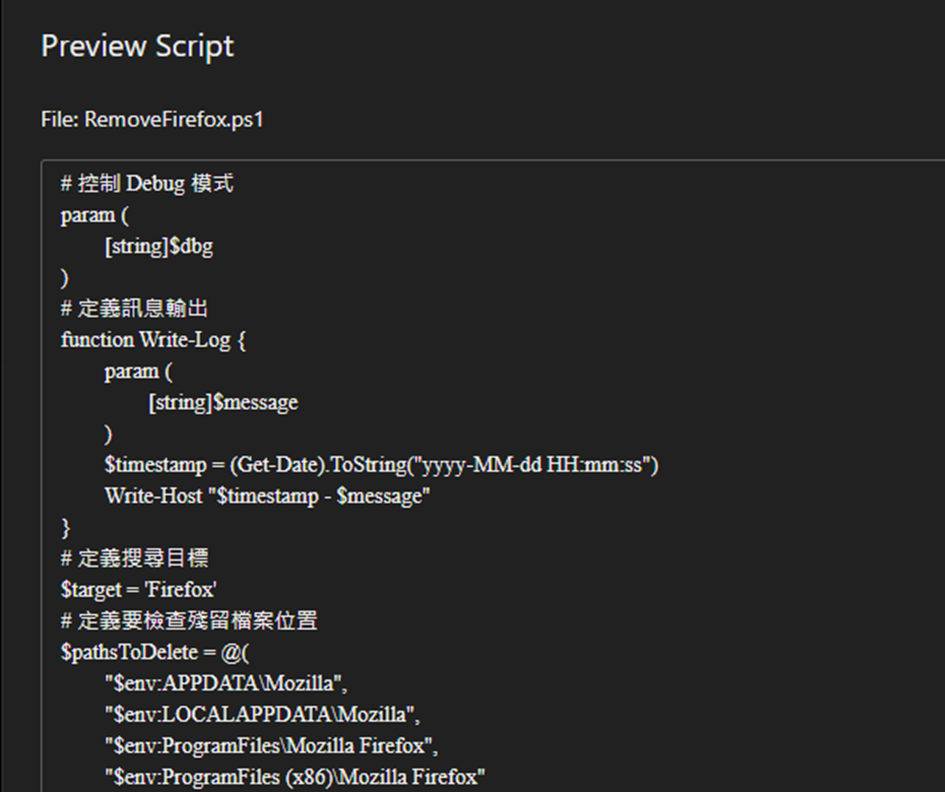

編寫完成 PowerShell 腳本後,我們需要確保檔案的編碼為 UTF-8 並上傳至 Vision One

然後才能在 Vision One 上部署給具有 EDR 的端點。

在 Response Management 找到 Response Scripts 上傳腳本

選擇腳本的類型並選擇要上傳的檔案,檔案編碼必須是 UTF-8

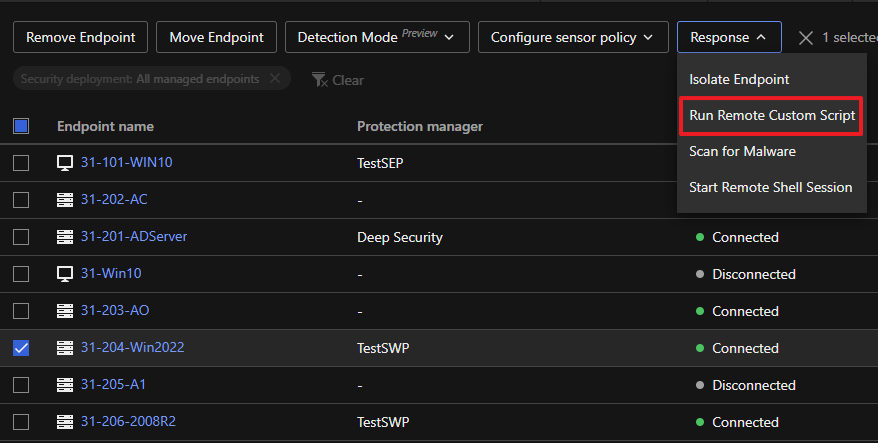

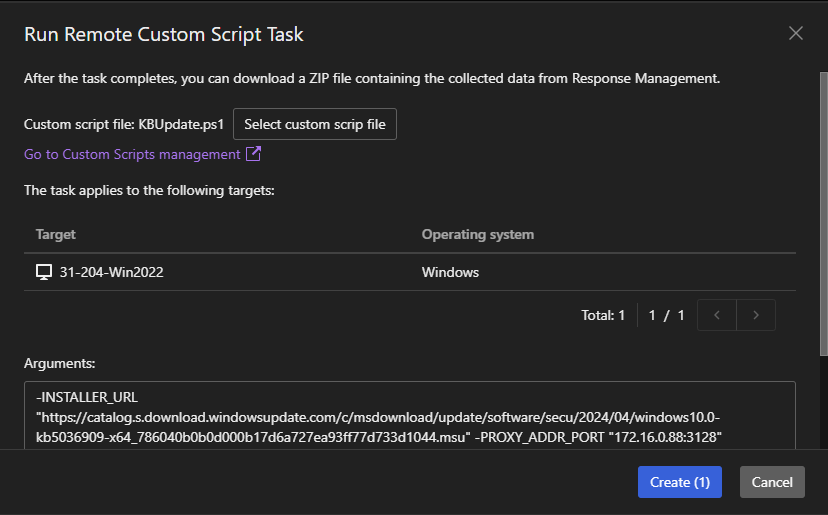

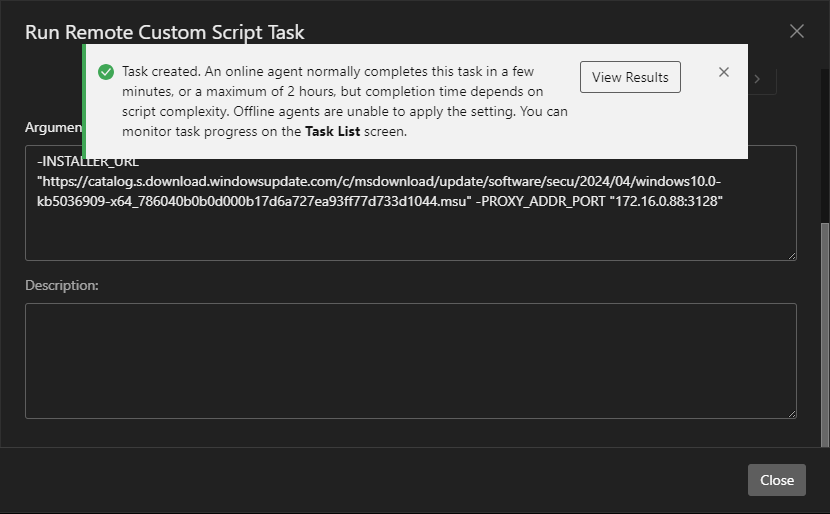

在 Endpoint Inventory 勾選要部署腳本的端點點擊 Response > Run Remote Custom

Script

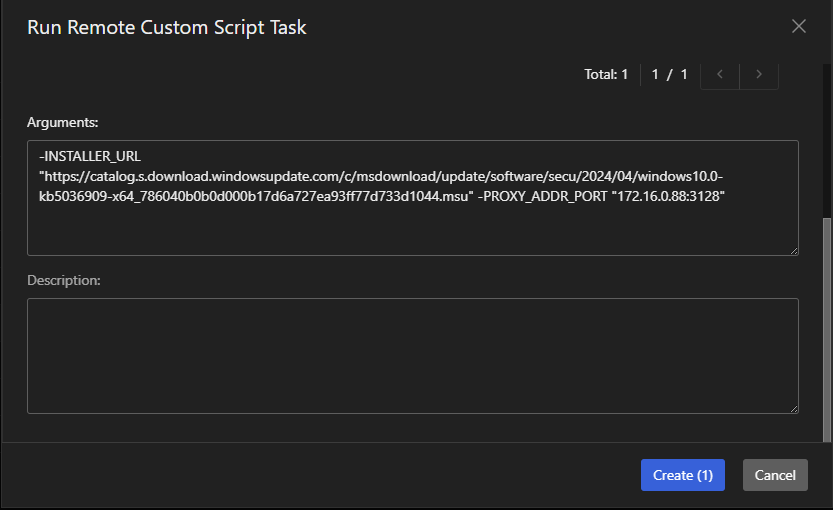

選擇腳本並在 Arguments 填寫需要傳遞的參數(可選項,看腳本有沒有設計)

在 Description 記錄本次部署原因(可選項)

點擊 Create 將會建立 Task

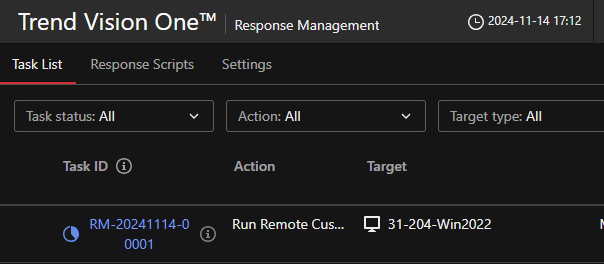

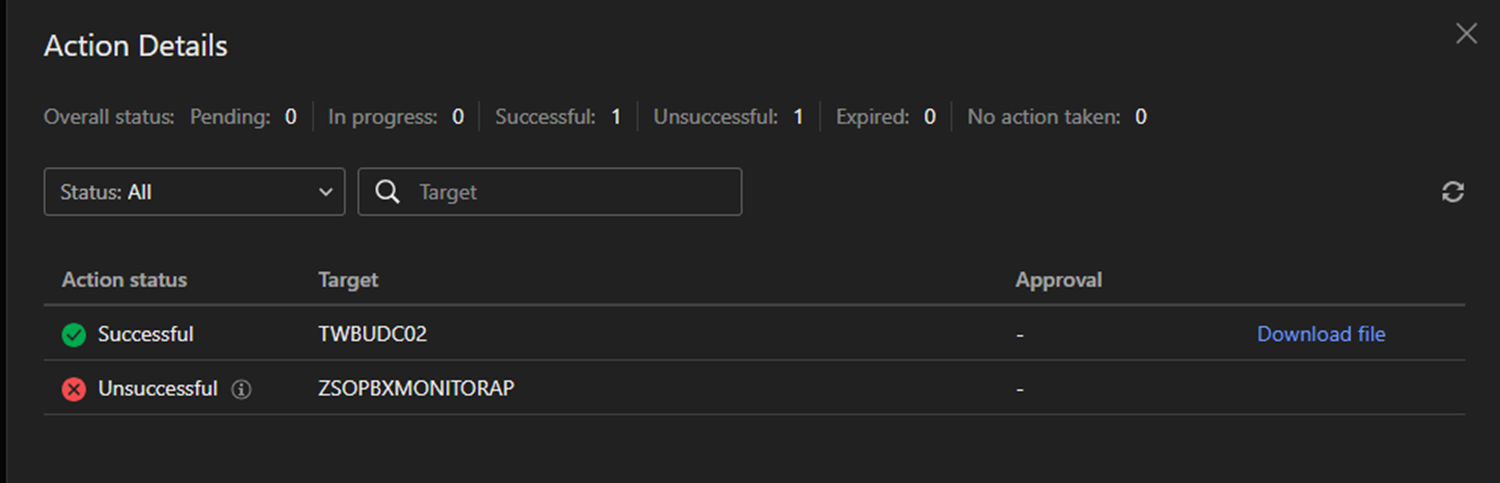

點擊 View Results 將會引導到 Response Management > Task List

可以檢視部署進度

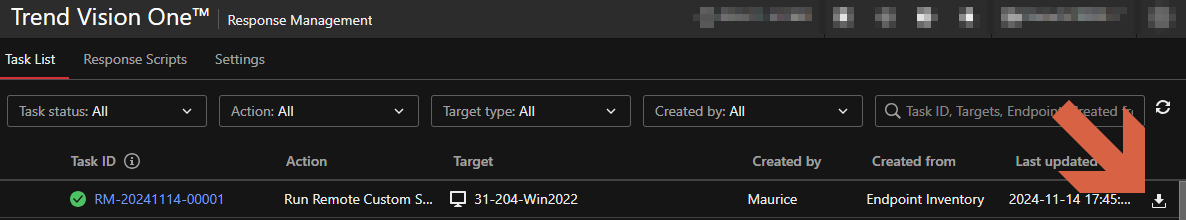

Task 完成時右上方的小鈴鐺會通知

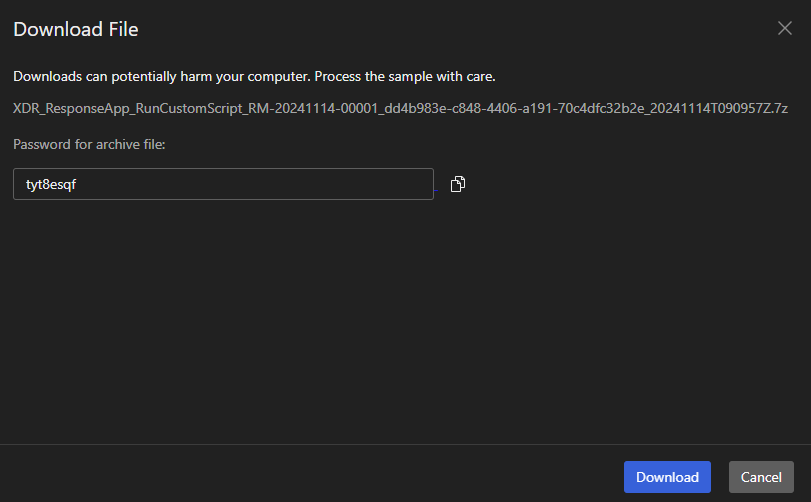

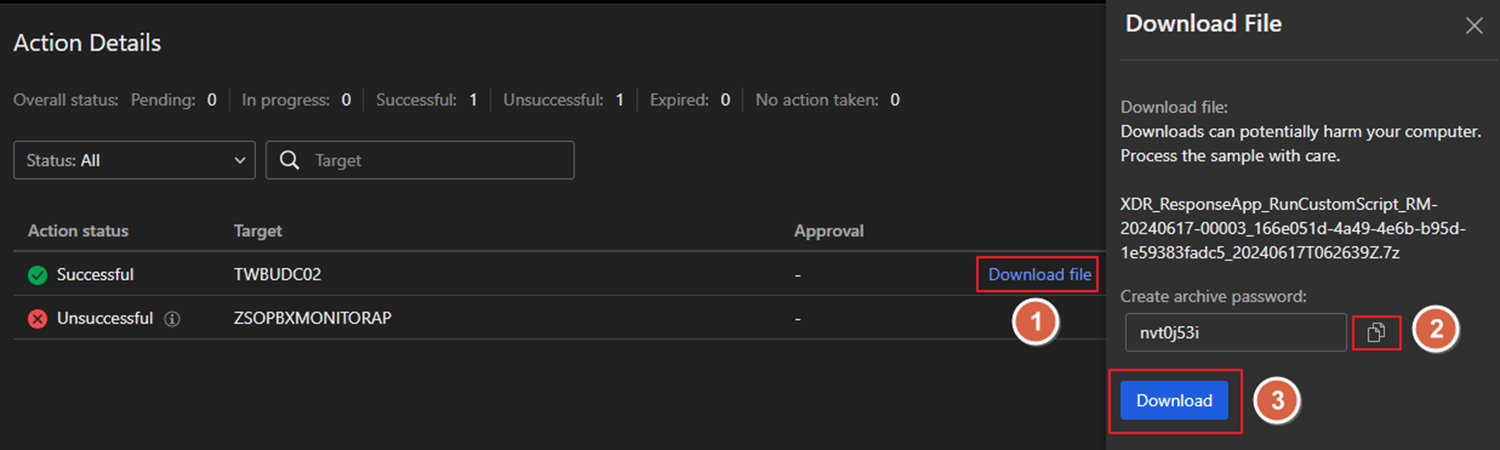

綠色勾勾代表腳本有成功部署到端點上,點擊右方的下載圖示確認執行狀況

在彈出的視窗下載前先複製解壓縮密碼

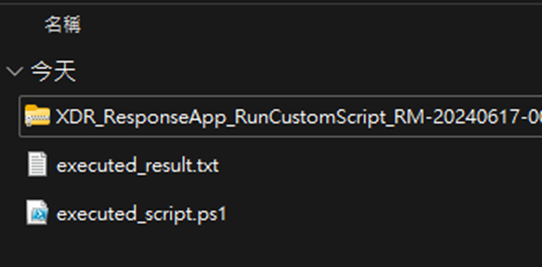

解壓縮得到一個 txt 是執行過程的 Console 輸出

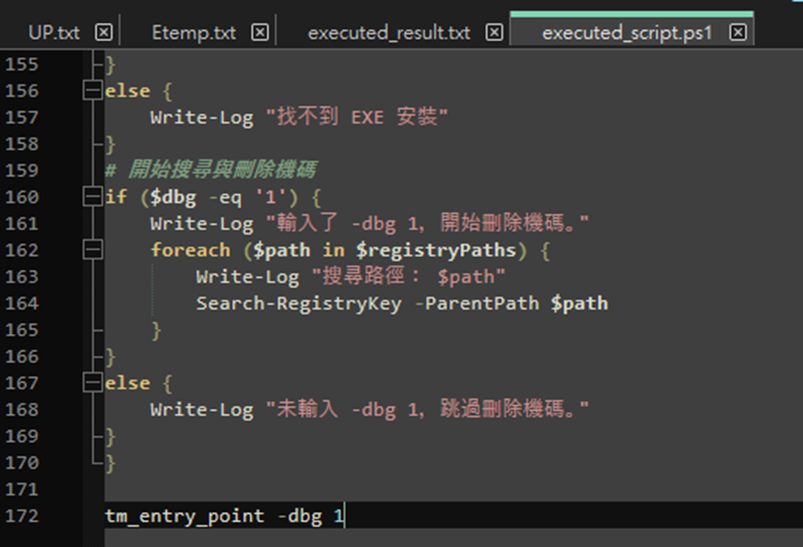

一個 ps1 是這次部署到端點上的腳本

Note

如果沒有在腳本設計 Console 輸出將得到空白的 executed_result.txt

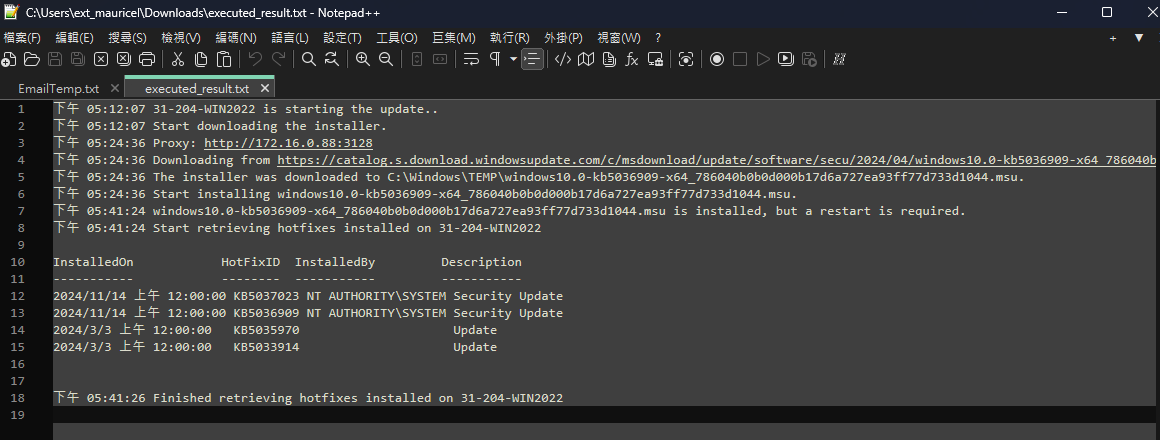

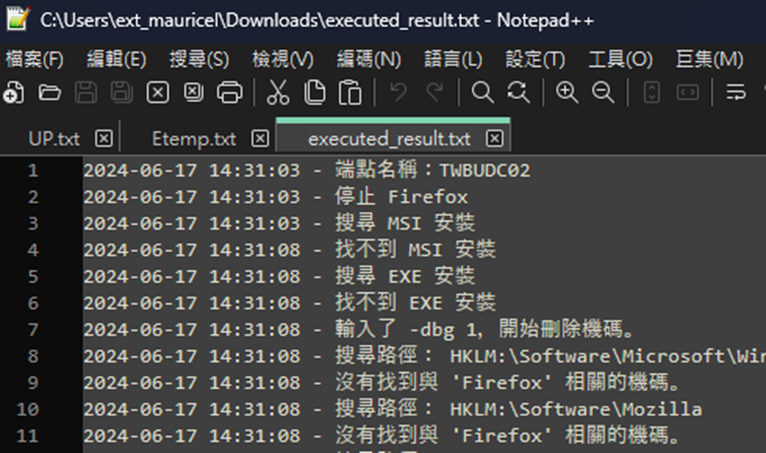

本次範例大致設計了以下輸出:

- 時間戳

- 使用的 Proxy

- 下載的 URL

- 安裝結果,只區分 0(安裝成功)、3010(安裝成功但是需要重新啟動)、和其他錯誤

- 使用

Get-HotFix 取得所有已經安裝的 KB (僅參考日期)

透過 Security Playbooks 產生清單

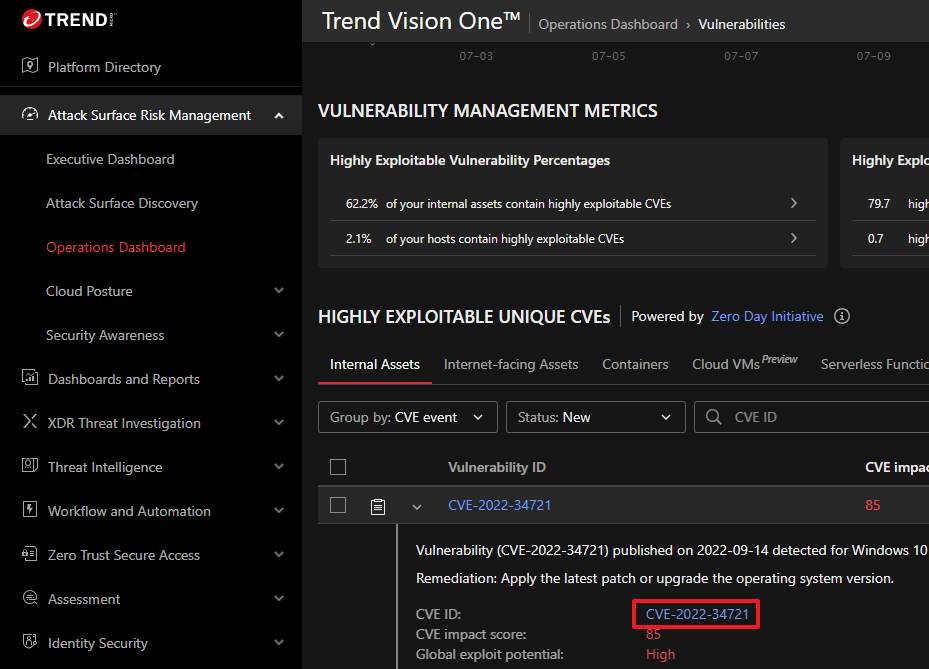

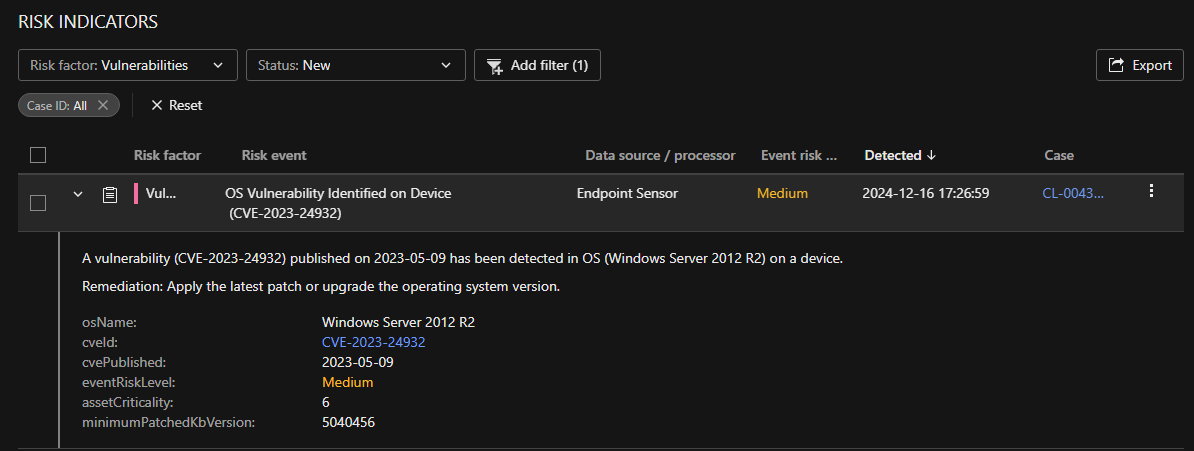

我們在 Vision One 的 Operations Dashboard > Vulnerabilities 可以看見各種 CVE

的清單

可以進一步設定 Security Playbooks 固定時間產生風險達到 high 的 CVE 清單並透過電子郵件通知

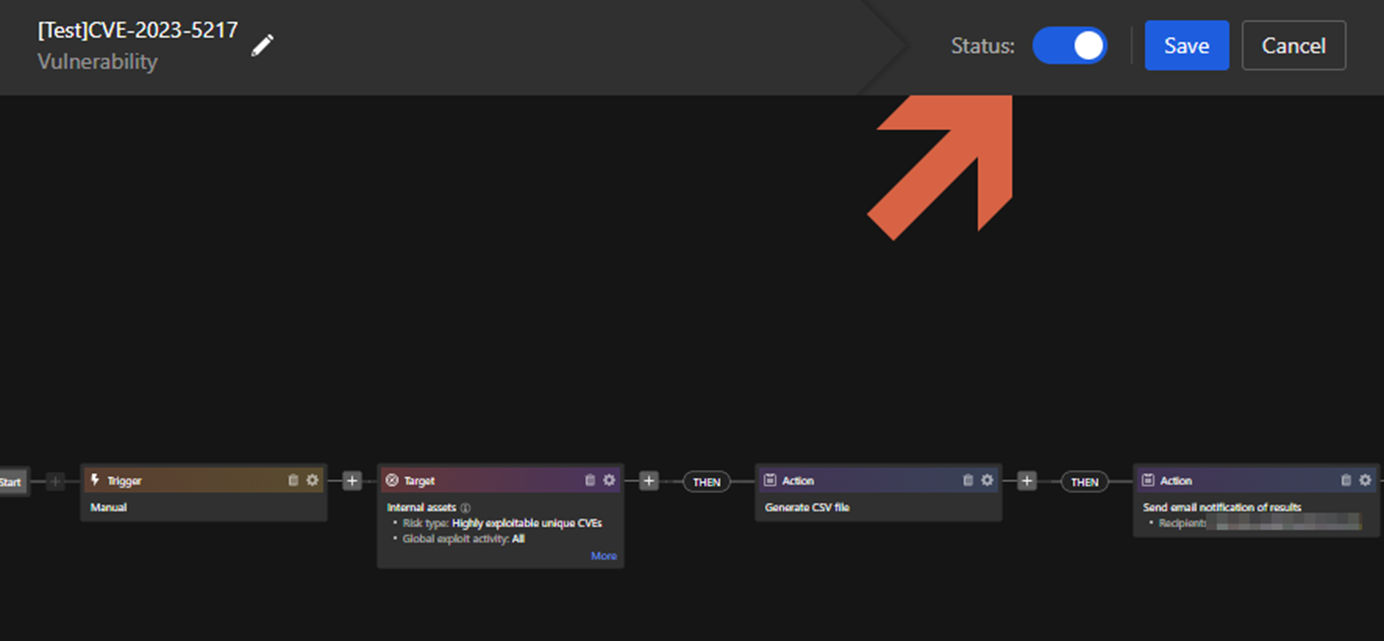

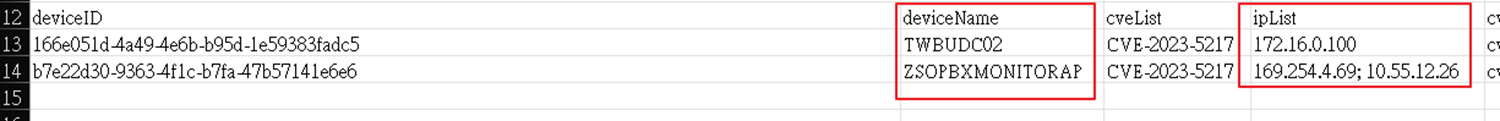

也可以產生特定 CVE 的裝置清單以 CVE-2023-5217 為例

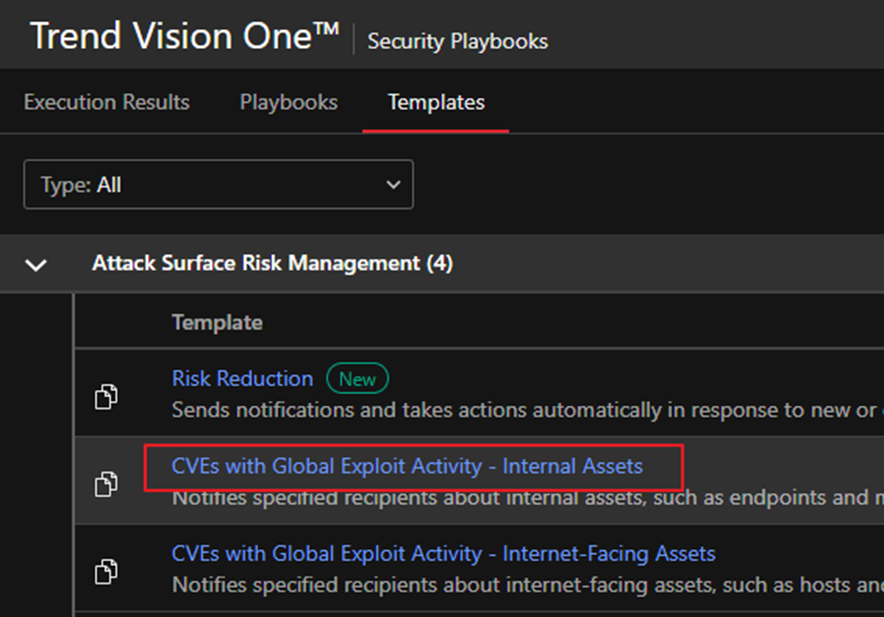

在 Security Playbooks 找到 CVEs with Global Exploit Activity - Internal

Assets

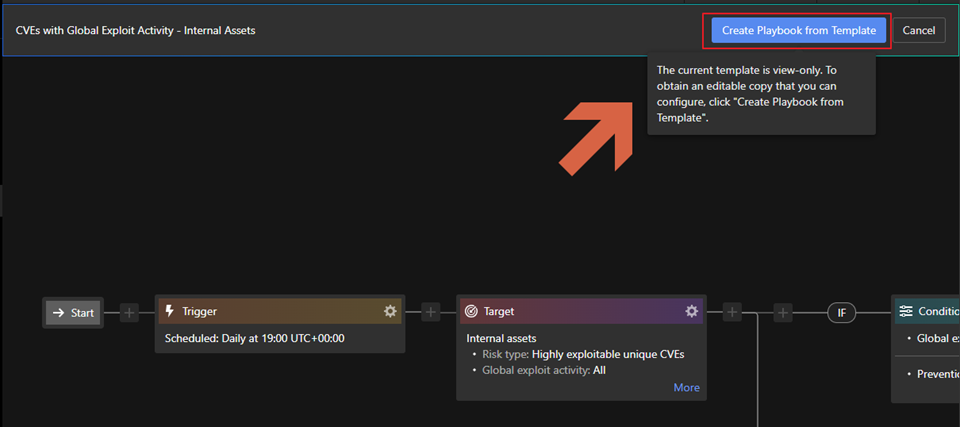

先透過 Template 建立 Playbook

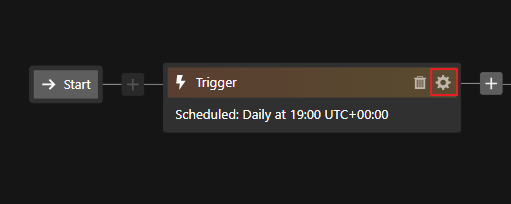

建立後先設定 Trigger 決定觸發方式

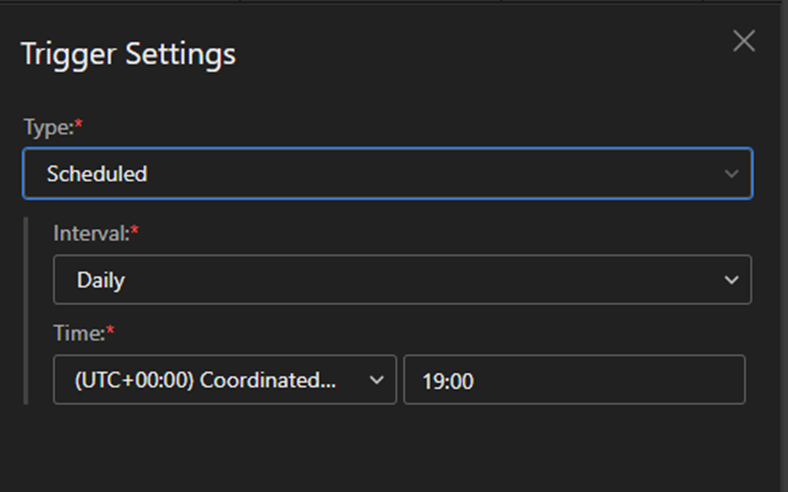

從右側欄的 Trigger Settings 可以設定:手動、每天、每週、每月

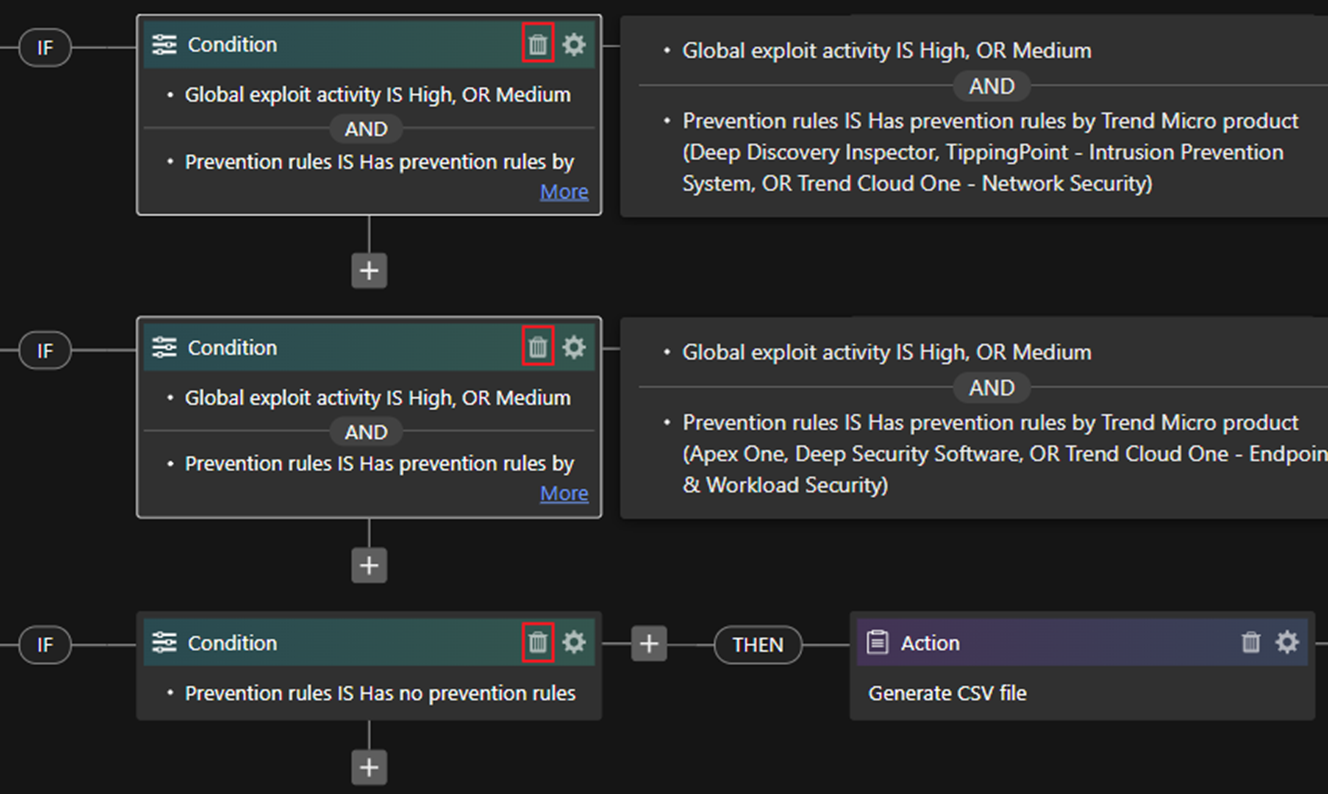

預設的 Condition 會依據上面具有的趨勢科技產品類型不同產生各自的清單

由於本次範例需要統一的清單,因此先刪除這些 Condition

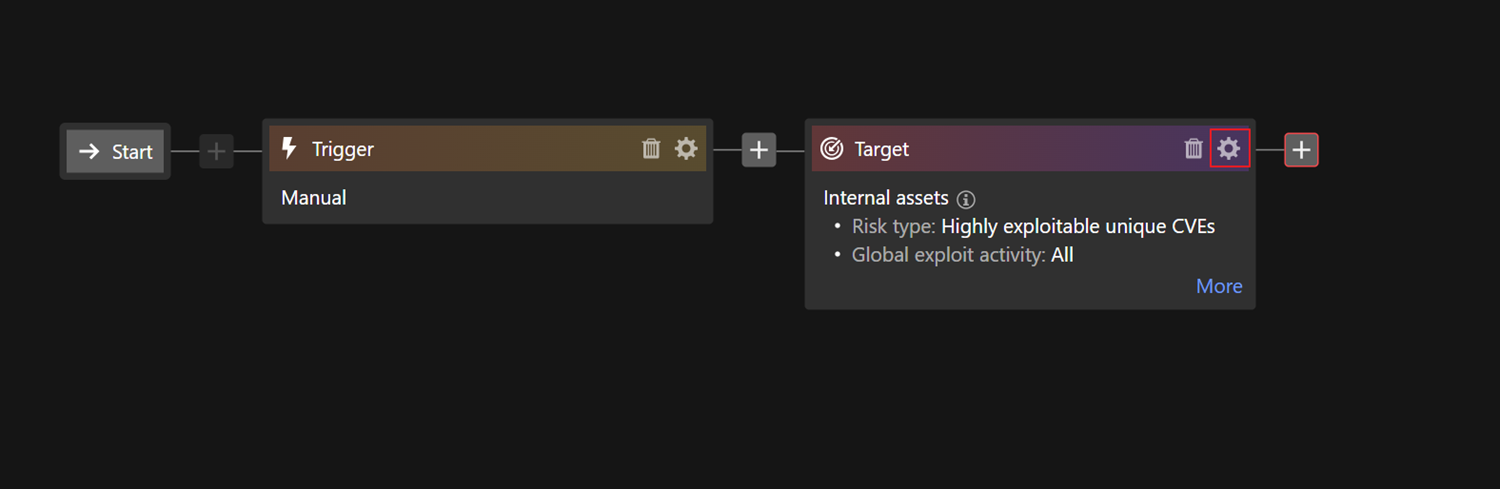

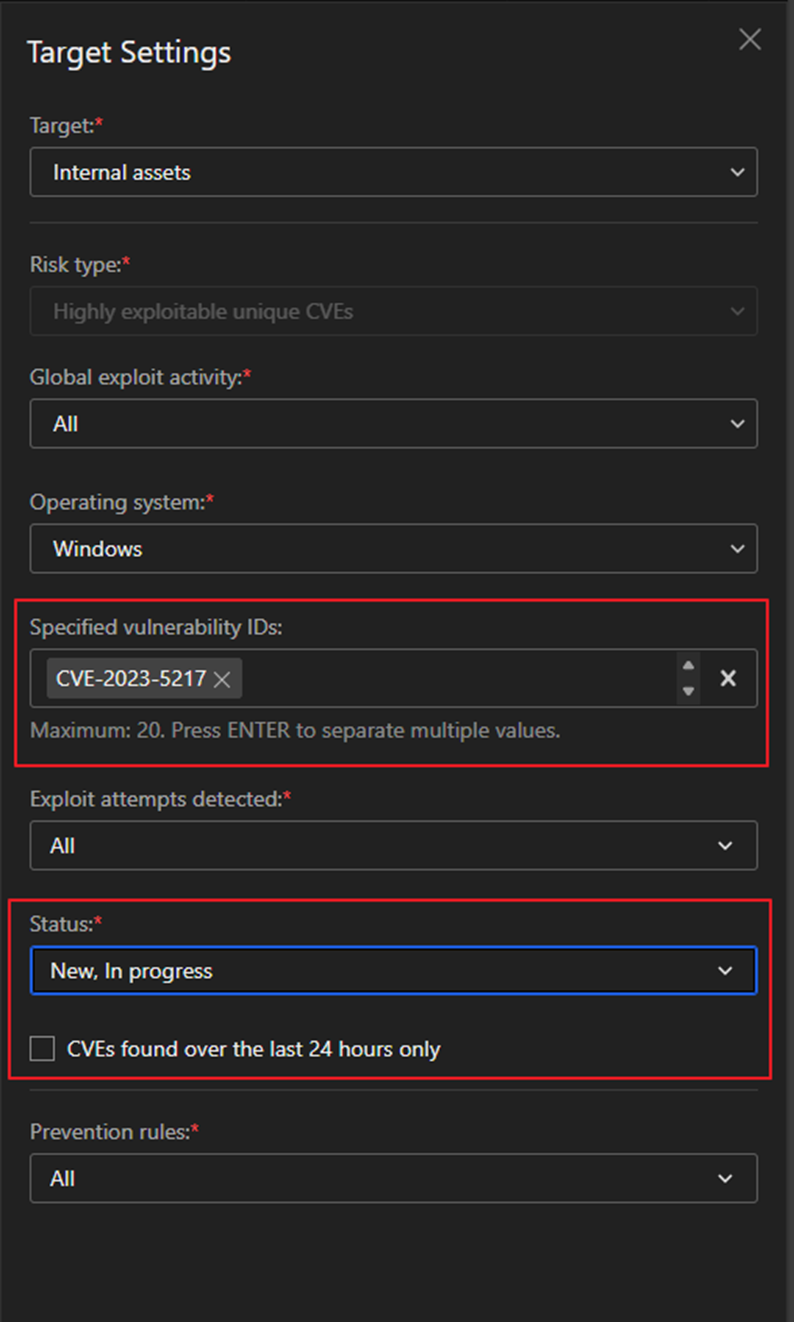

刪除完成後透過 Target 設定 CVE

在 Specified vulnerability IDs: 填寫 CVE-2023-5217

如果要找到曾經被 Closed 的 CVE 事件需要在 Status 勾選 Closed

由於本次要找到所有 New 或是 In progress 需要取消勾選

CVEs found over the last 24 hours only

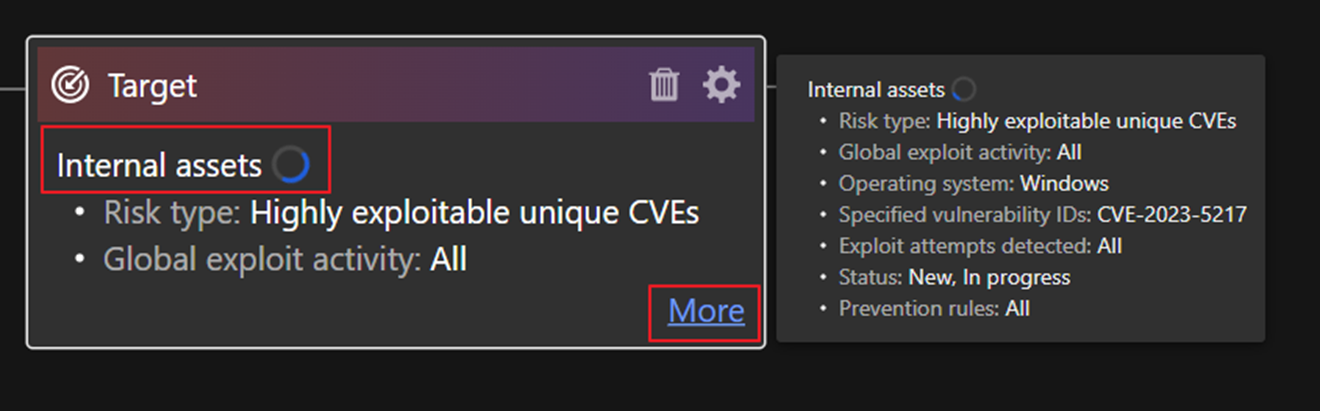

設定完成後可以在 More 看到稍早設定的條件

並且可以在 Internal assets 旁邊看到正在處理這項設定

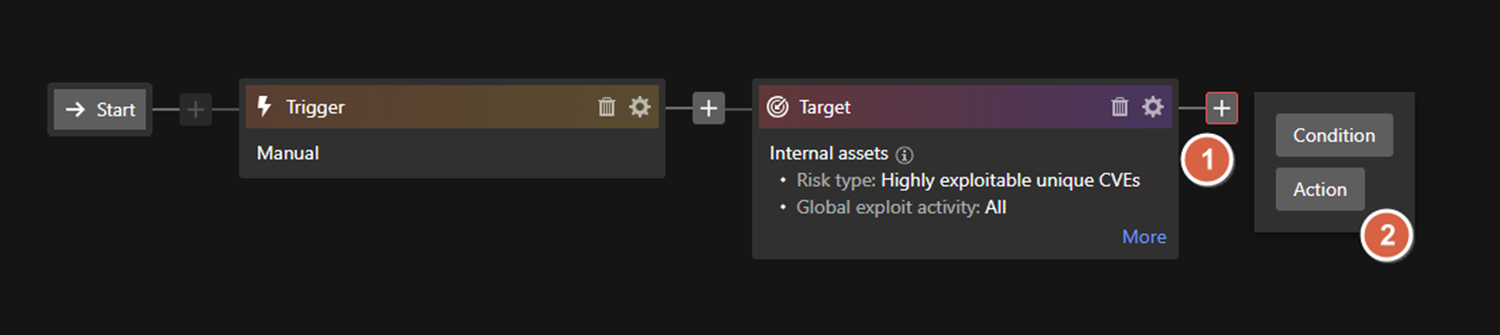

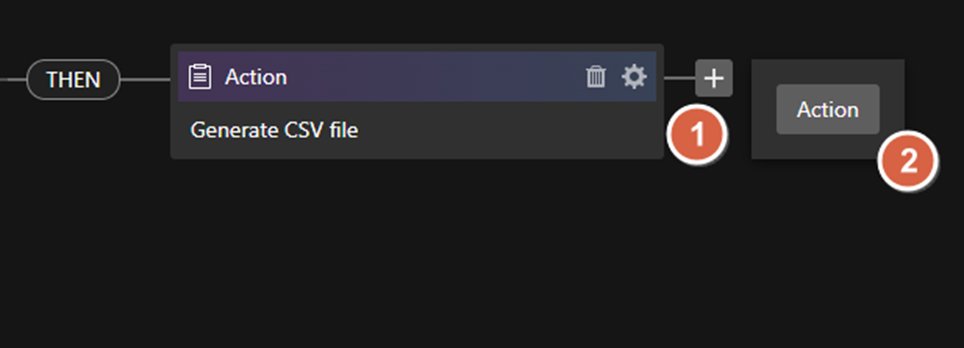

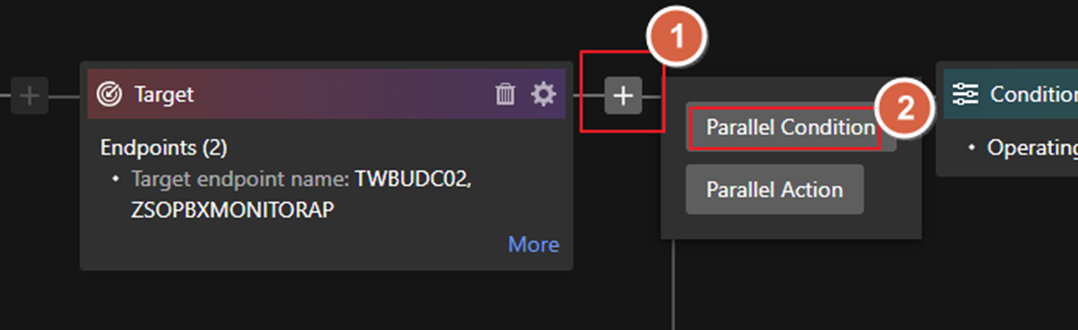

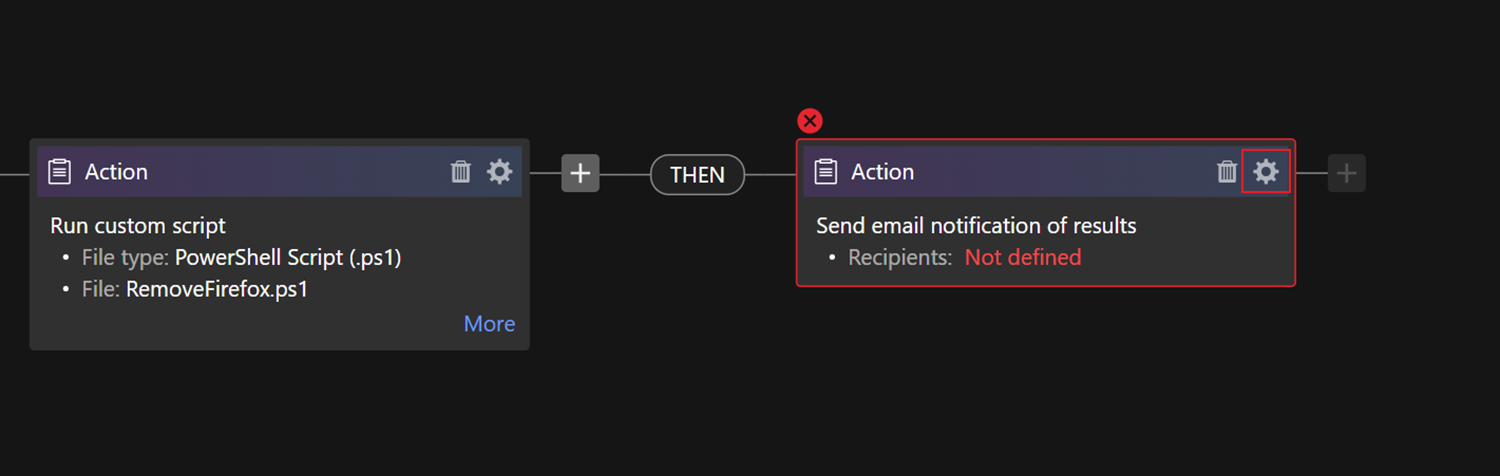

點擊右邊的加號新增一個 Action

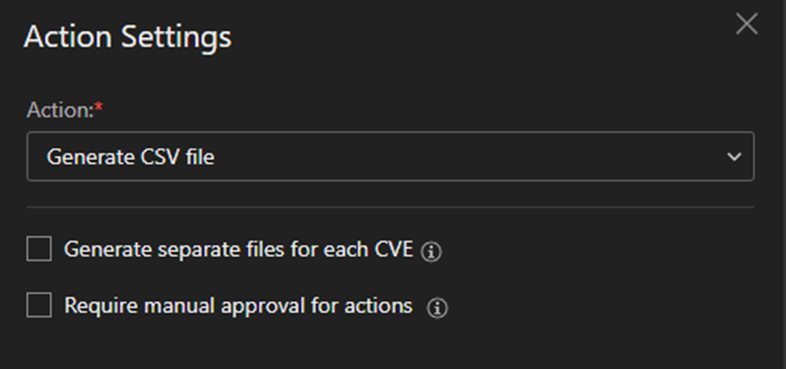

在右側欄選擇 Generate CSV file

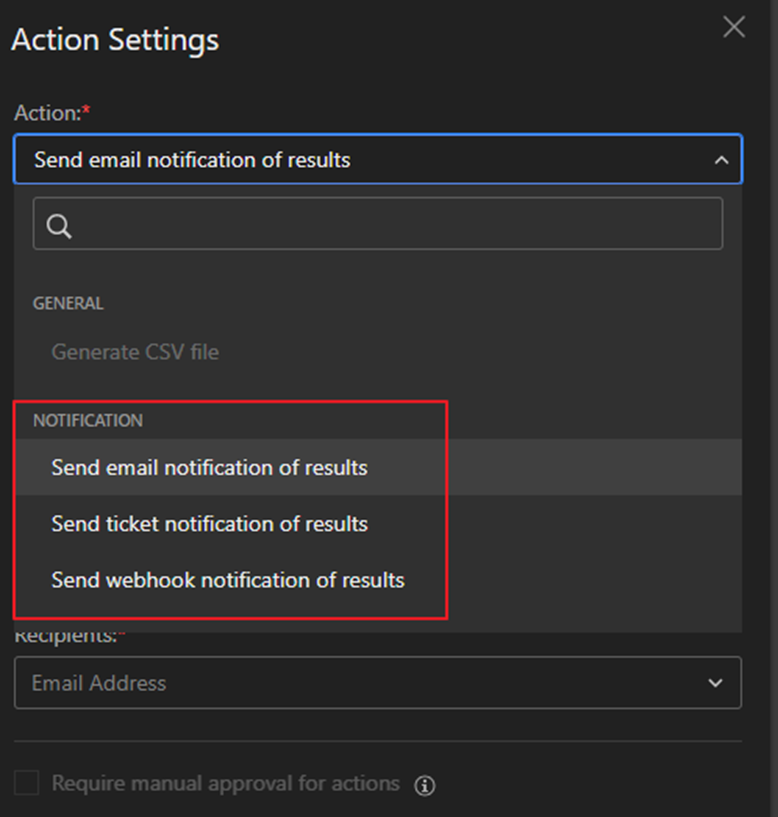

建立完成後如果需要收到信件則再加入一個 Action

根據需要加入用甚麼方式通知

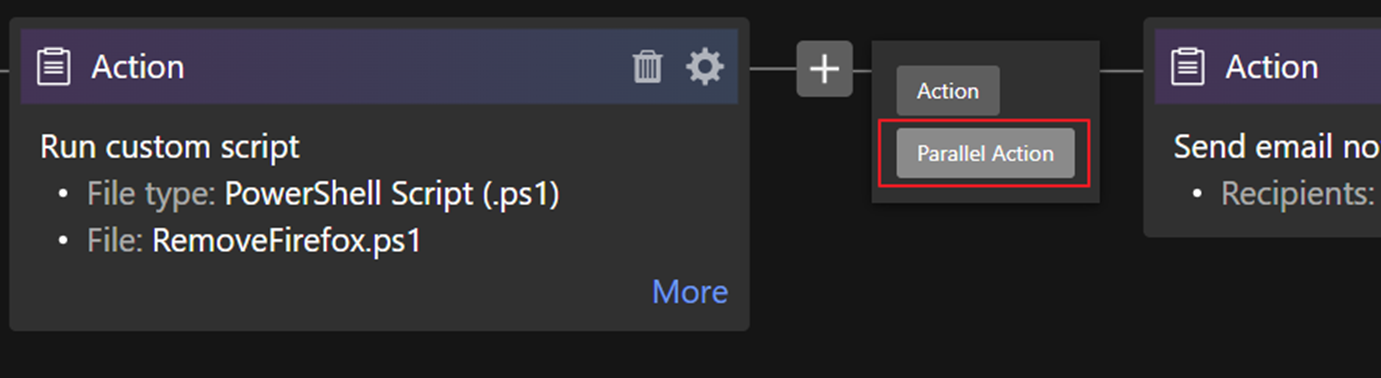

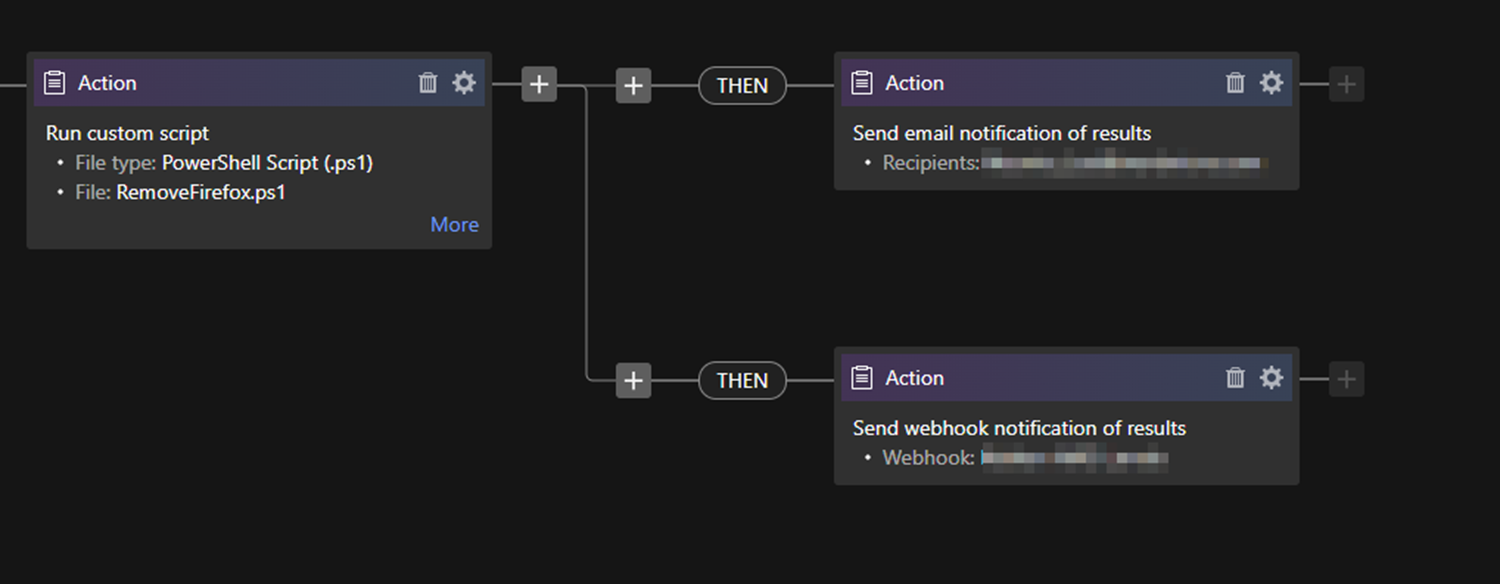

可以透過加入 Parallel Action 選擇不只一種通知方式

設定完成後,需要將 Status 的開關切換至顯示藍色並 Save

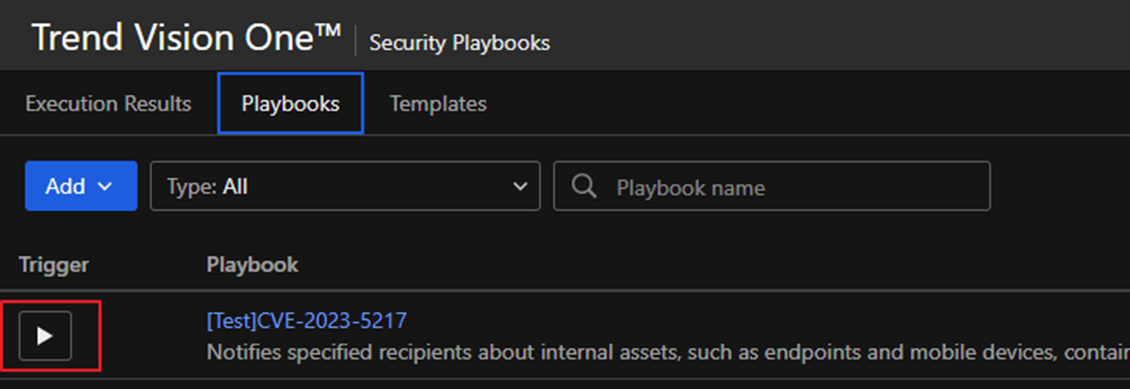

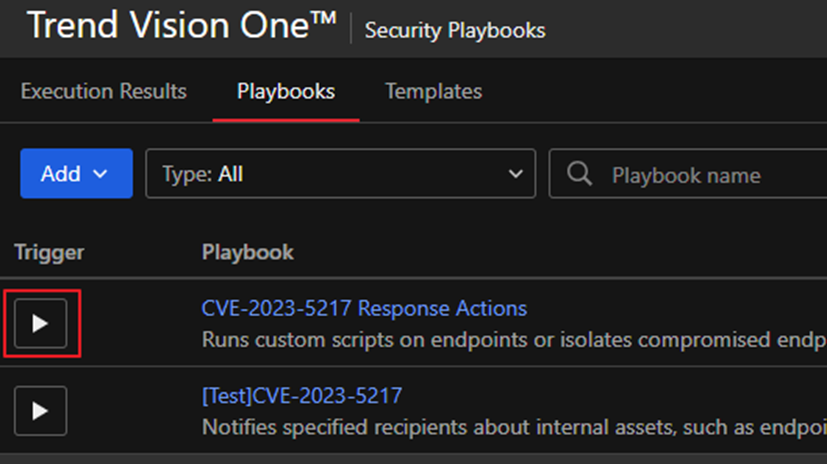

點擊 Trigger 欄位的三角圖示可以立刻觸發 Playbook

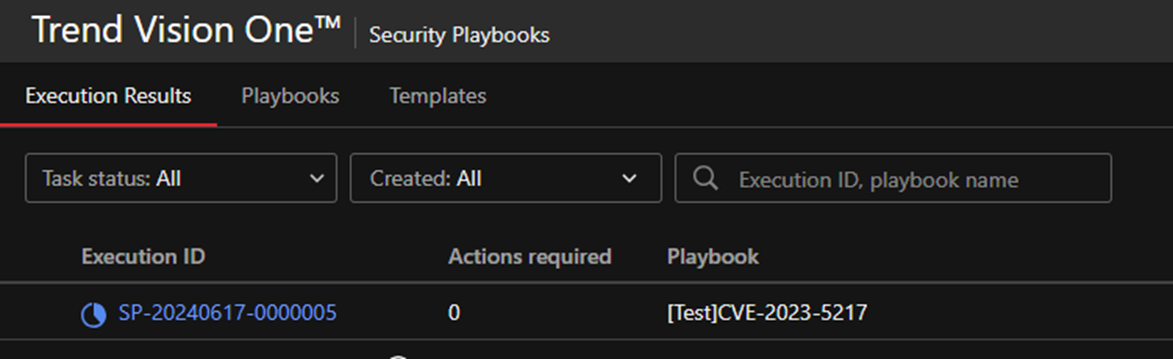

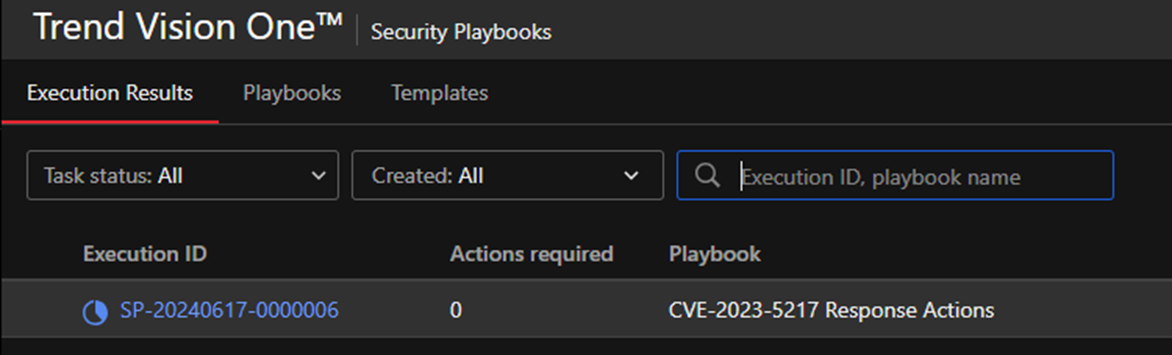

觸發後可以在 Execution Results 看到有執行中的 Playbook

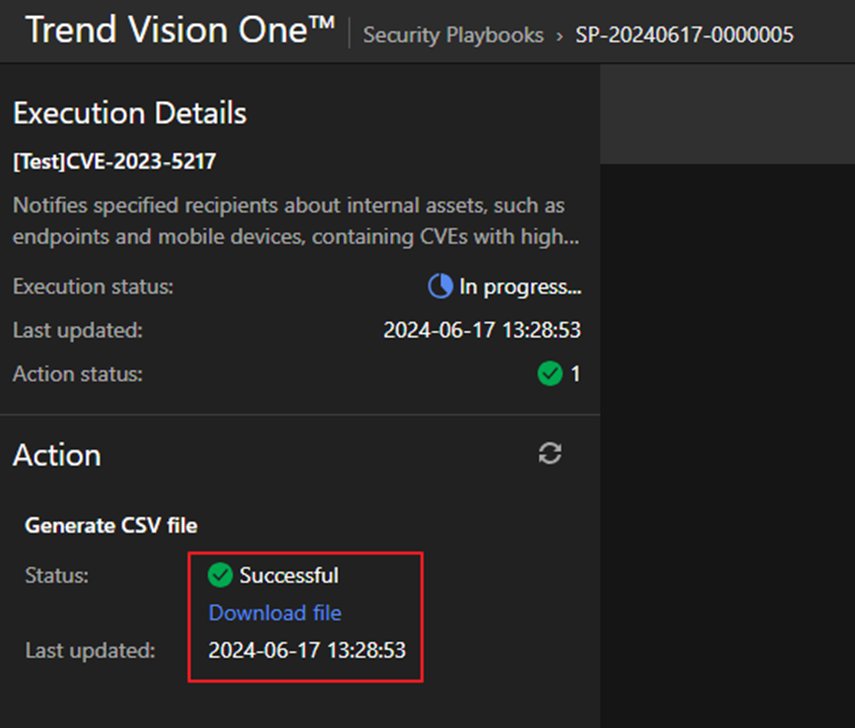

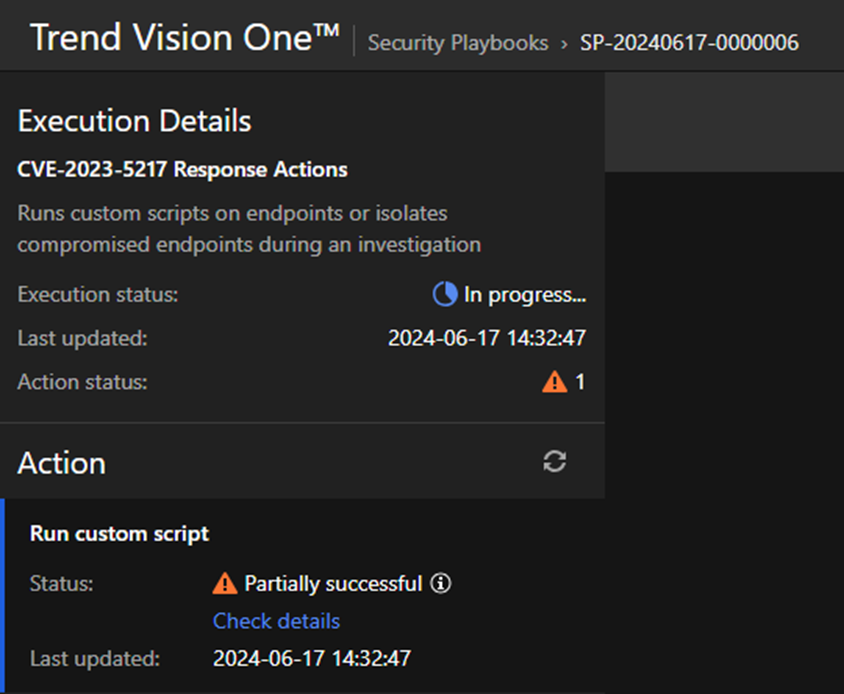

點擊 Execution ID 可以看到 Playbook 目前執行到哪一個步驟

本次產生的 CSV file 也可以在這個頁面下載

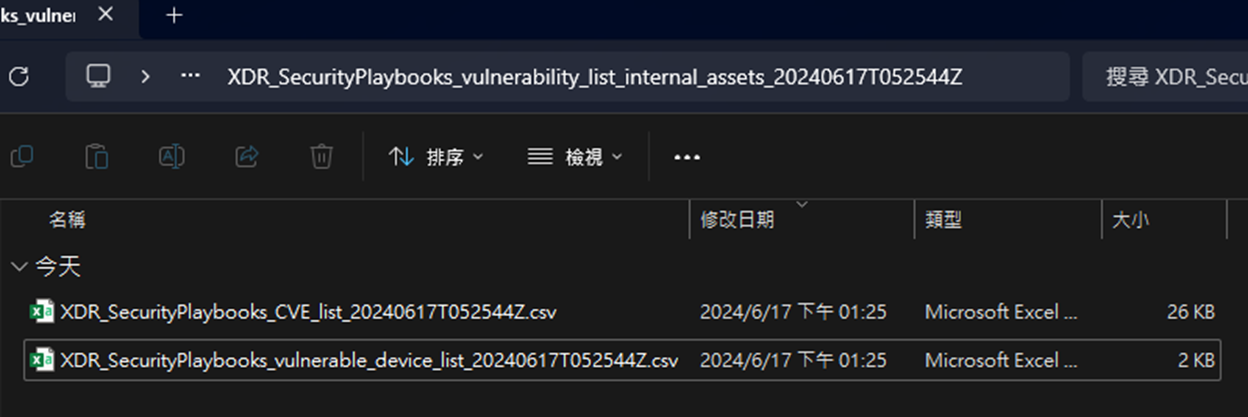

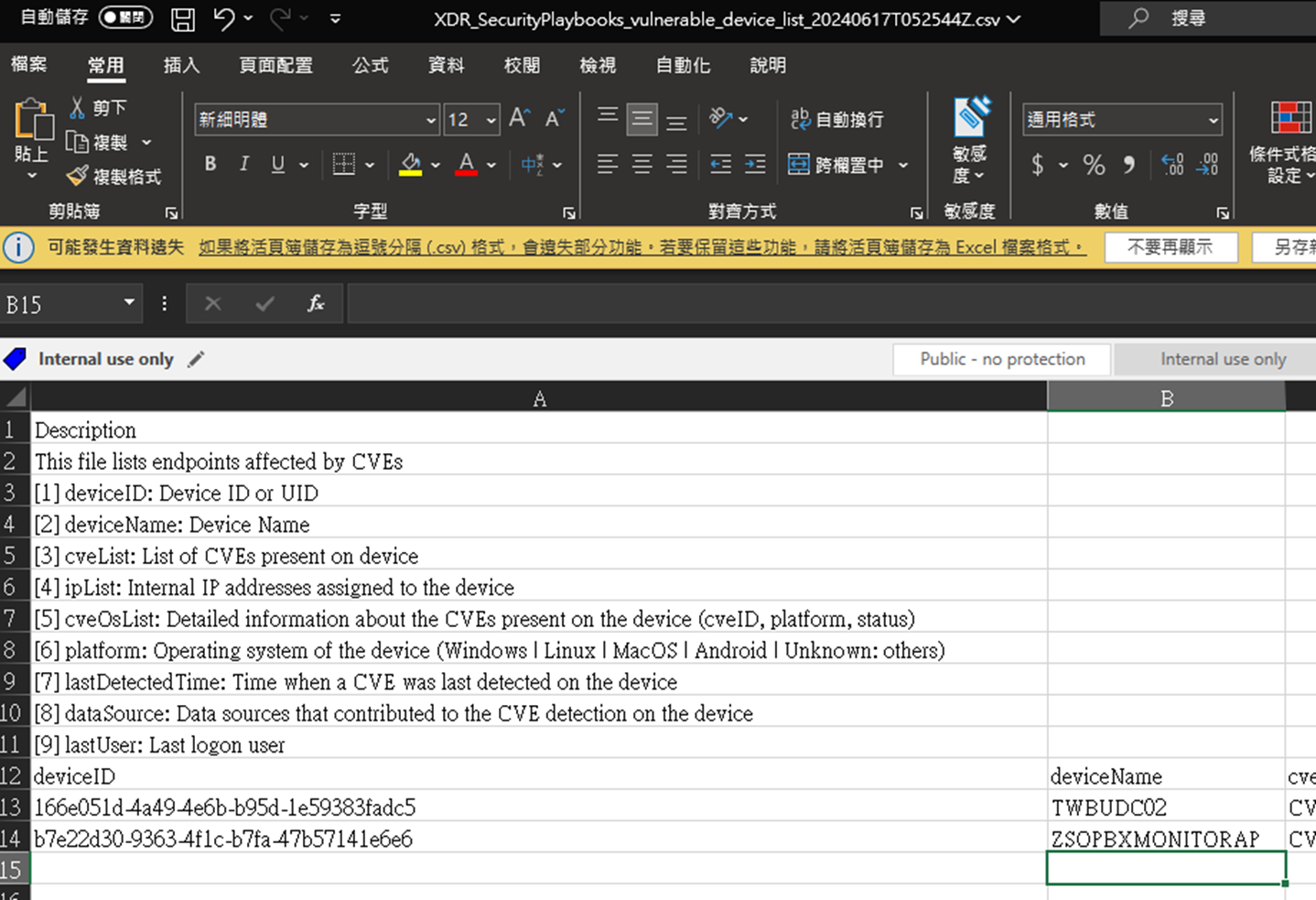

下載解壓縮後會獲得兩個 CSV 檔案

XDR_SecurityPlaybooks_CVE_list 顯示本次偵測到的 CVE 的詳細資訊

XDR_SecurityPlaybooks_vulnerable_device_list 顯示本次發現的裝置清單

收到郵件內容會附上 Playbook 的 URL

透過 Security Playbooks 部署腳本

我們可以透過前面的 Security Playbooks 取得裝置清單匯入來大量部署腳本

也可以在 Vision One 的 Operations Dashboard > Vulnerabilities 找到特定 CVE

的裝置清單匯入來大量部署腳本

如果裝置的端點名稱或是 IP 具有固定格式也可以透過萬用字元對特定範圍的裝置部署腳本

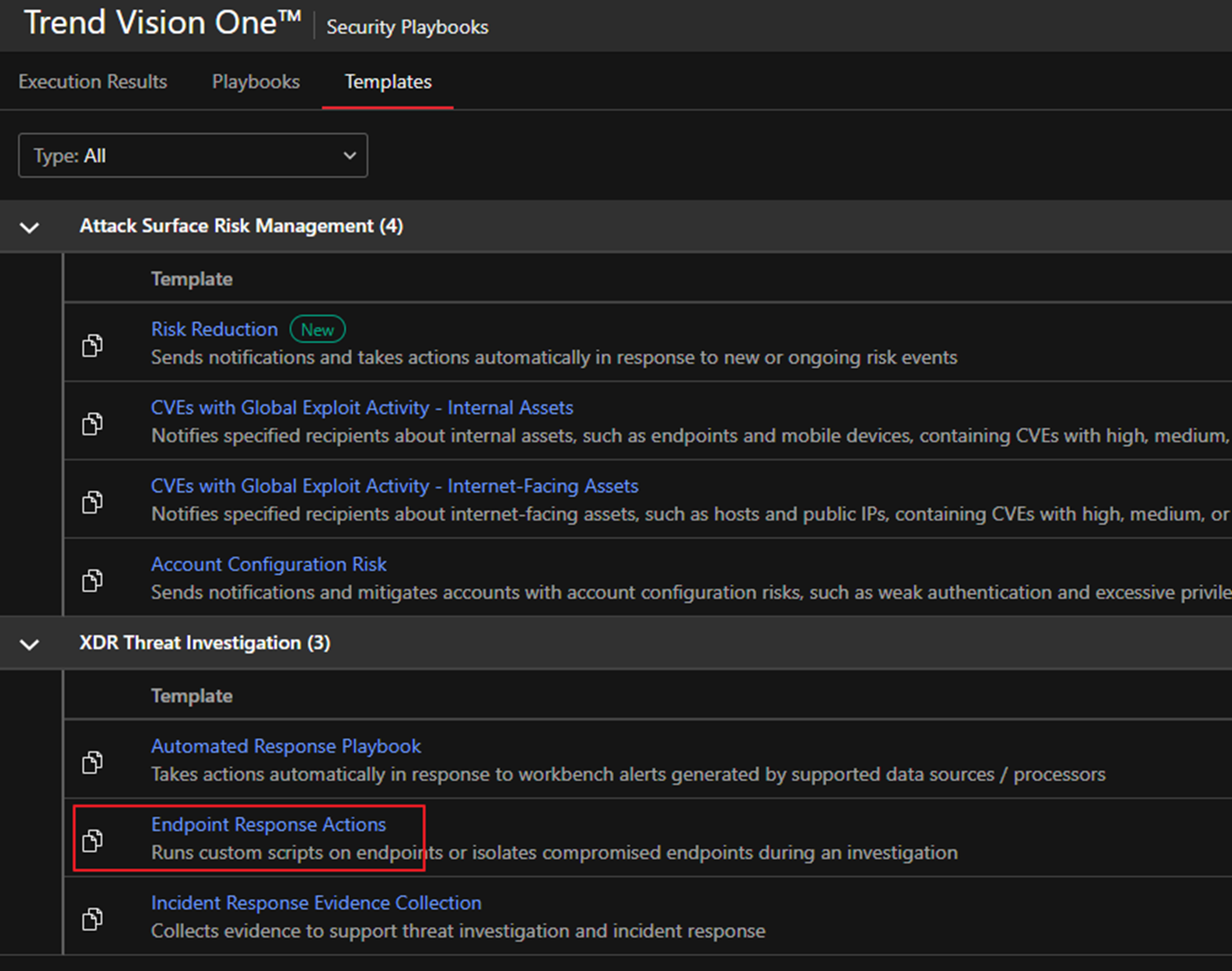

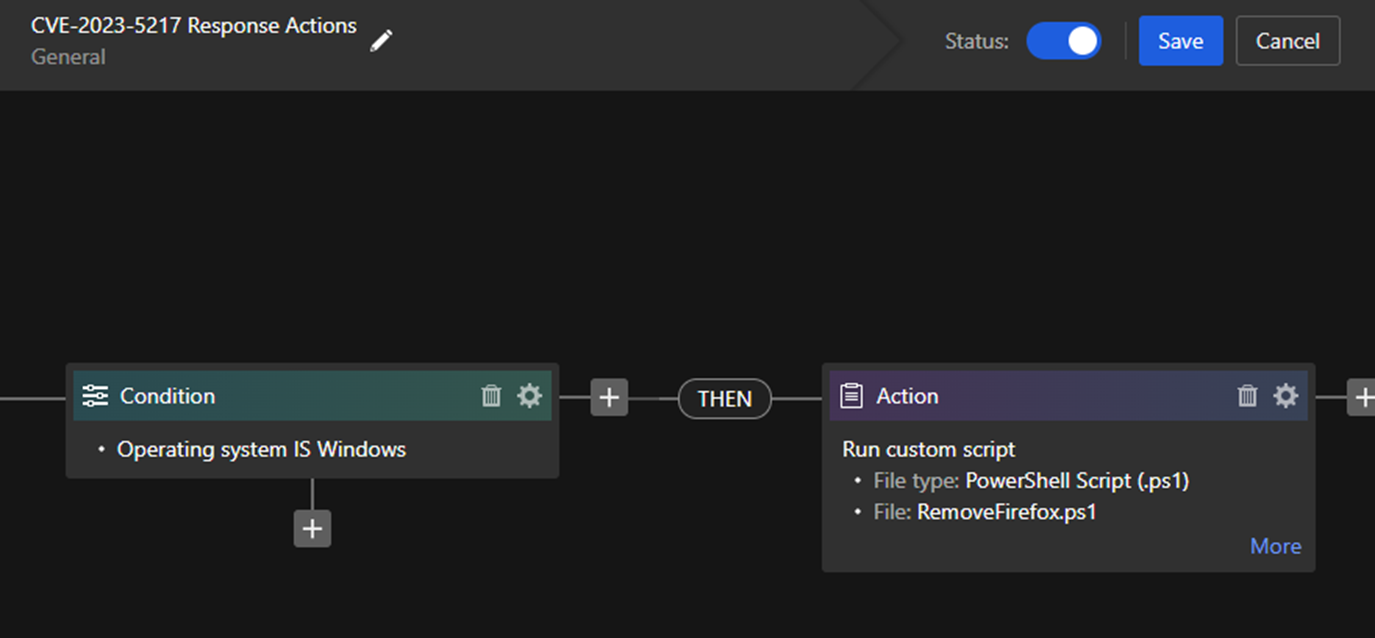

從 Templates 選擇 Endpoint Response Actions

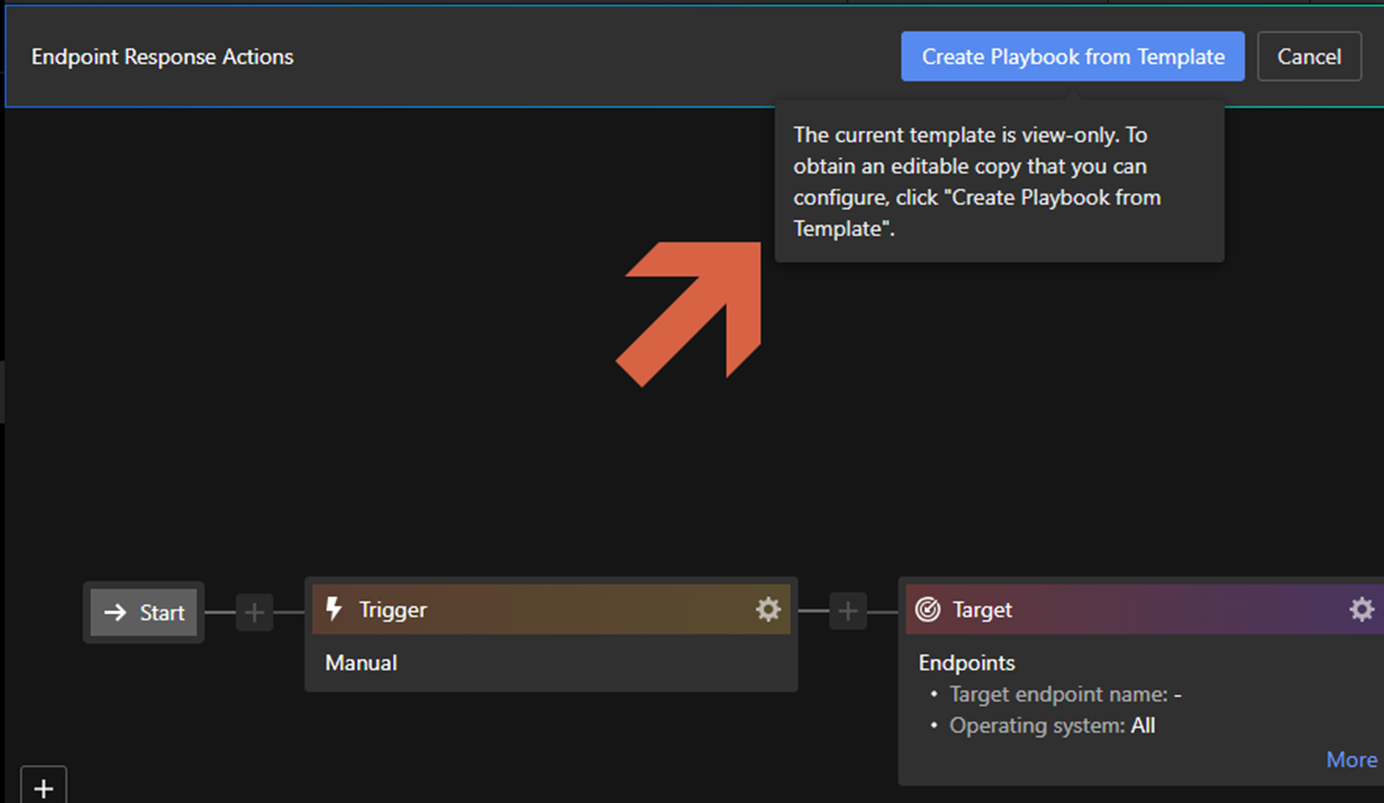

透過 Template 建立一個新的 Playbook

Trigger 可以設定:手動、每天、每週、每月 觸發

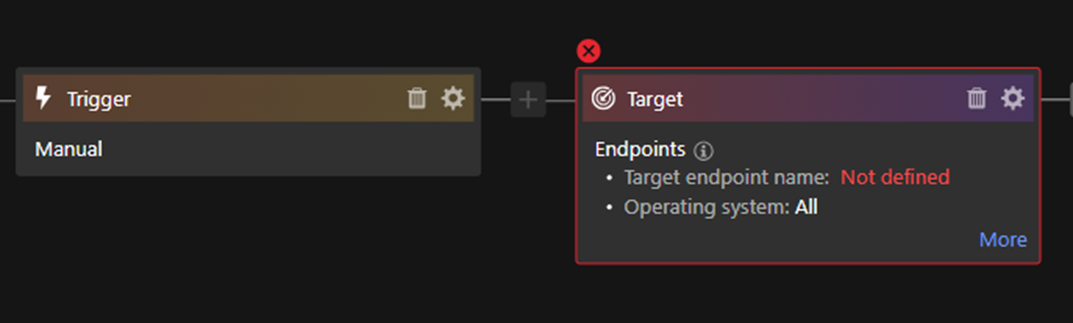

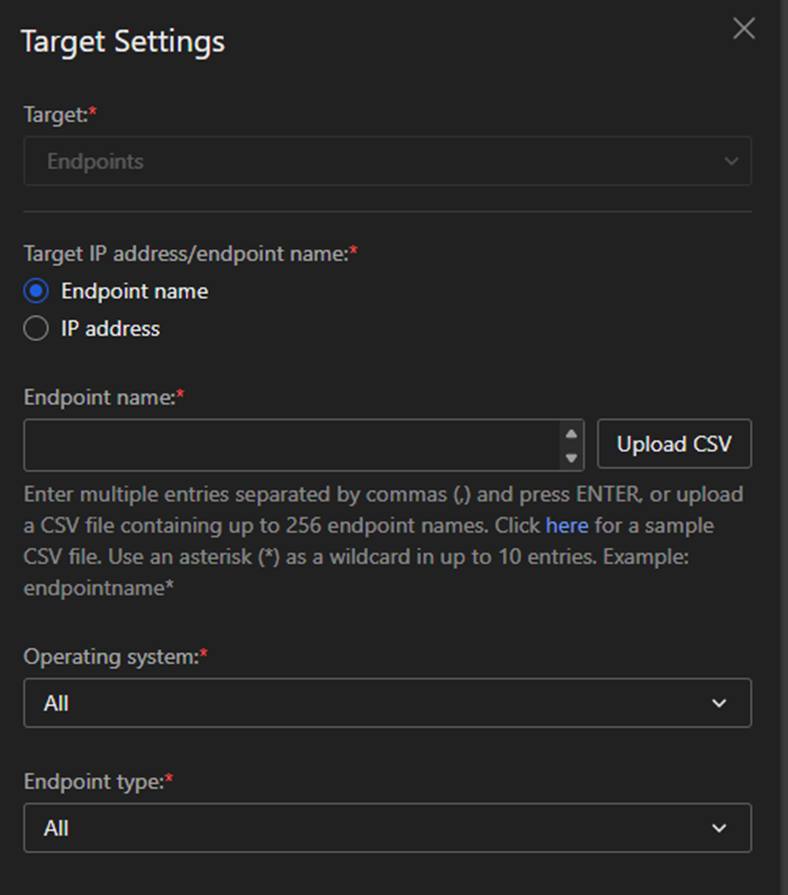

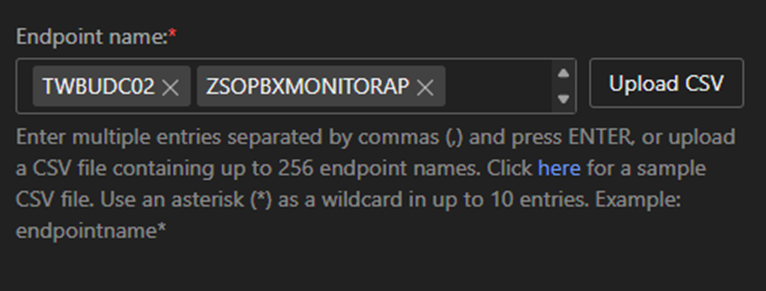

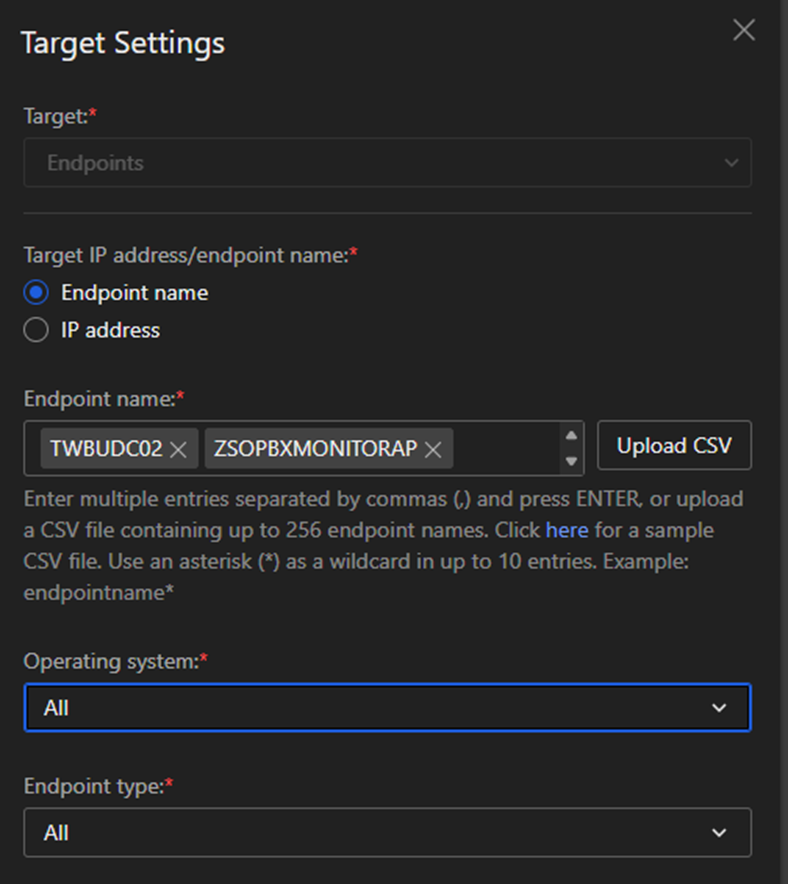

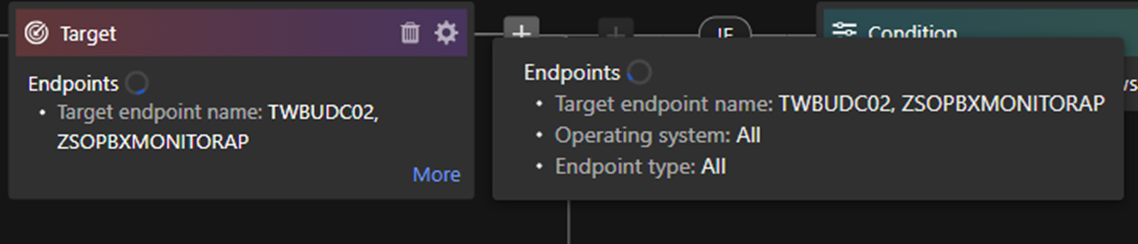

Target 設定目標端點

Target Settings 可以用 Endpoint name 或是 IP address 來指定目標

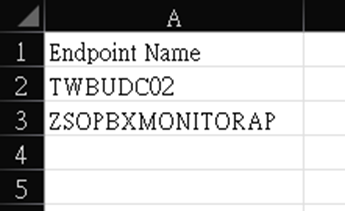

可以下載 CSV sample 修改後上傳

可以透過稍早從另一個 Playbook 取得的清單複製

格式如下所示:

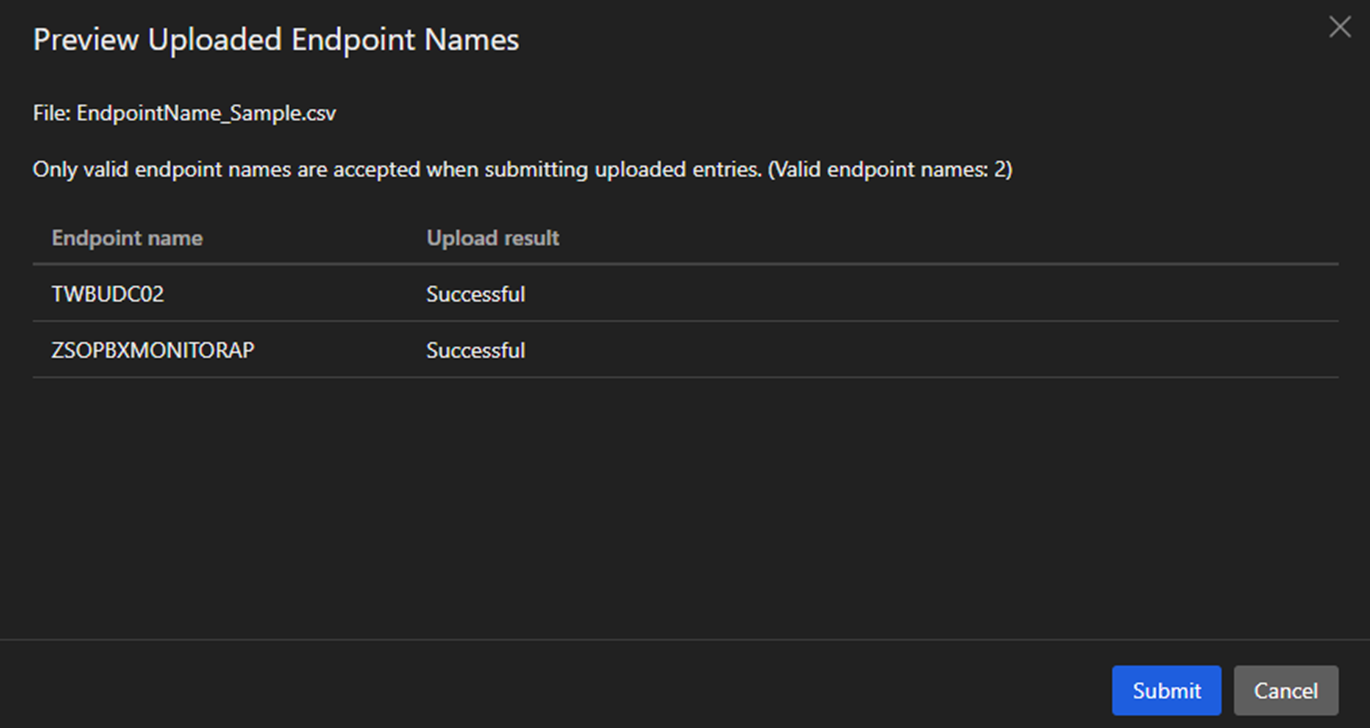

上傳後先預覽上傳的結果,確認無誤後按下 Submit

Submit 後就可以看到端點在右側欄被加入

Operating system 可選 Linux、macOS、Windows

Endpoint type 可選 Desktop、Server

點擊 Apply 之後可以看到正在處理輸入的結果

點擊 More 可以看到稍早的設定

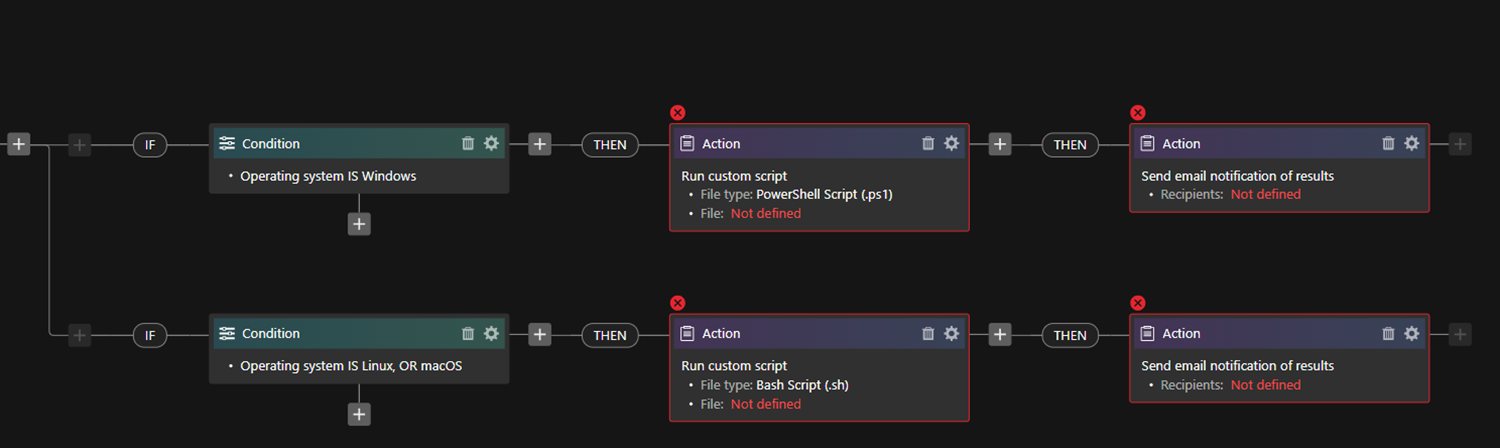

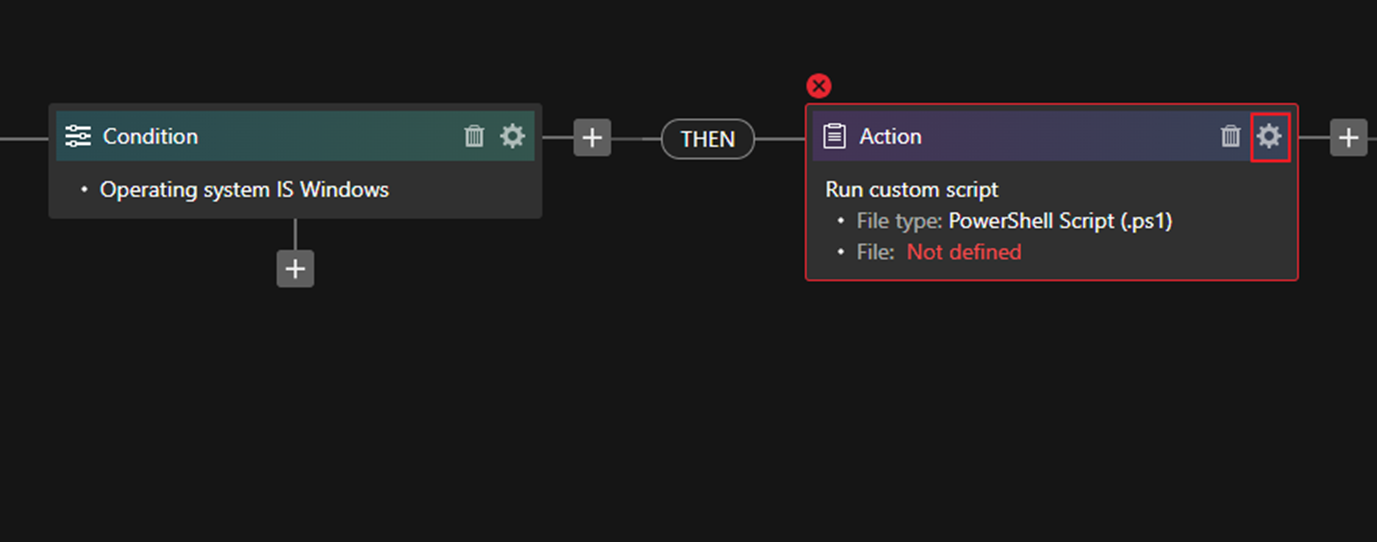

後面根據不同的作業系統選擇不同的腳本

預設將 Linux 與 macOS 分在了一起

可以透過 Parallel Condition 自行增加分類

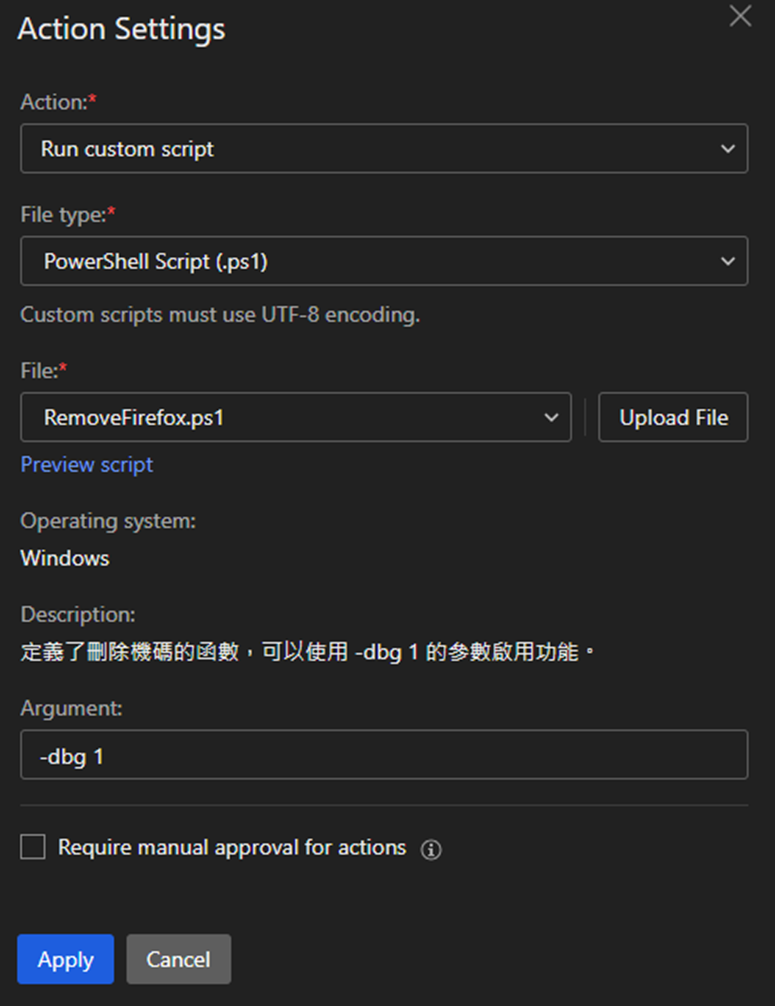

調整完成後開始在 Action 設定要執行的腳本

Action 選擇 Run custom script

File type、File 依照需求選擇

Description 是在上傳腳本所寫的說明

Argument 是會傳遞到腳本當中的參數 (需要自行設計)

Preview script 可以預覽

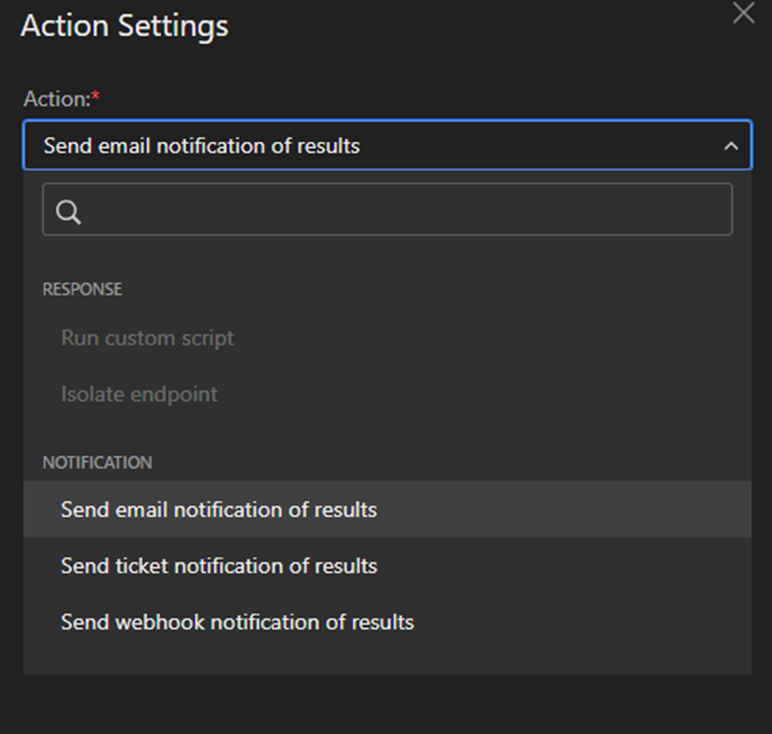

設定完成後可以在下一個 Action 設定通知方式

選擇所需要的通知方式

可以透過 Parallel Action 新增多個通知方式

新增通知方式後

設定完成後將 Status 調整到顯示藍色的位置並按下 Save

點擊 Trigger 欄位的三角圖示可以手動觸發

觸發之後可以在 Execution Results 看到對應的 Execution ID

點擊 Execution ID 可以看到現在的執行狀況

Check details 可以查看更多資訊

Download file 可以下載輸出在 console 的記錄 (需要自行設計)

下載後透過複製的解壓縮密碼解開後可以看到

executed_result.txt 為輸出在 console 的記錄

executed_script.ps1 為部署的腳本

主機 IPS 虛擬屏蔽重大弱點

對於重要主機通常會需要等到特定時間才能重新啟動,如:歲修時。

而在弱點被發現到弱點完成修復就會有較長的空窗期

我們可以套用 IPS 規則來降低重要主機的風險

從 Attack Surface Risk Management > Operations Dashboard 選擇

Vulnerabilities

或是從上一章節的弱點盤點發現相關的 CVE 編號

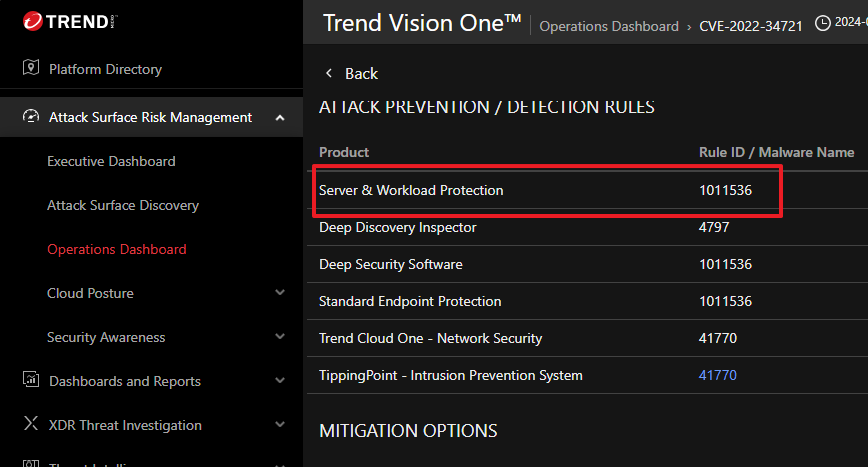

例如圖中的 CVE-2022-34721 點擊檢視詳細資訊

在 Attack Prevention / Detection Rules 可以確認是否有相關規則可以偵測或是防範

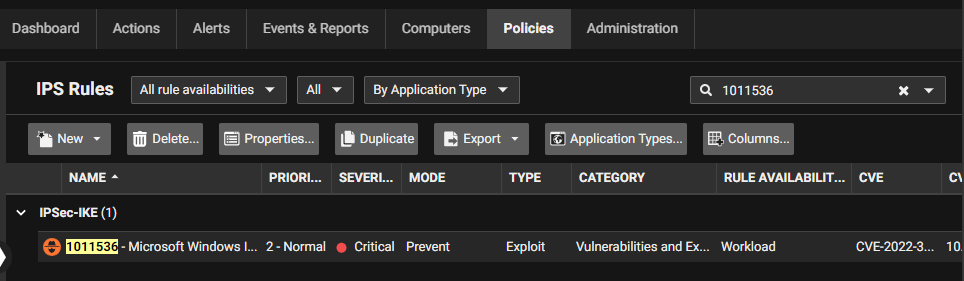

如圖中的 Rule ID 1011536

Warning

如果尚未啟用 Server & Workload Protection

點擊 Product Instance app 開始啟用

點擊 Create Product Instance

Instance type 選擇 Server & Workload Protection

Region 選擇地理位置接近的地區例如:Singapore

點擊 Save 後即可建立一個 Server & Workload Protection

Agent 安裝參考:SWP 安裝

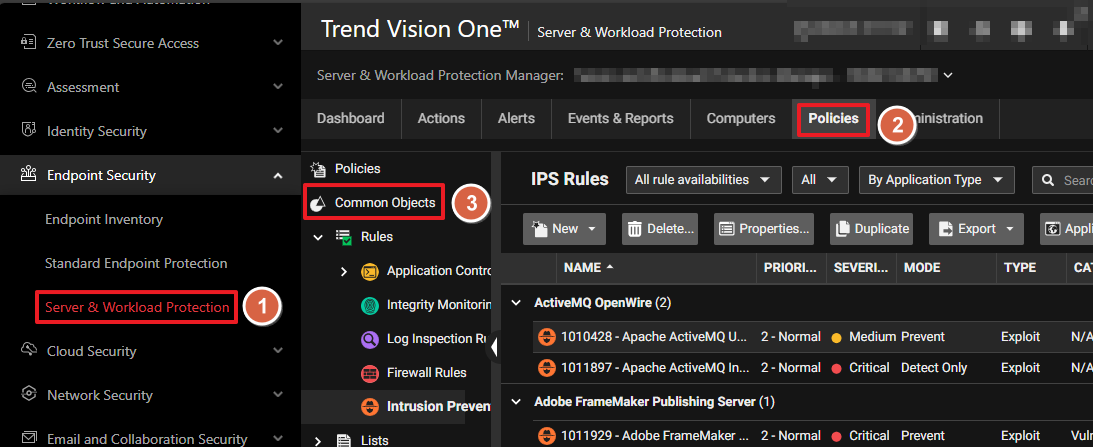

在 Endpoint Security > Server & Workload Protection 選擇

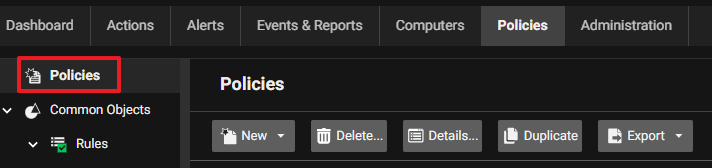

Policies 然後點擊 Common Objects

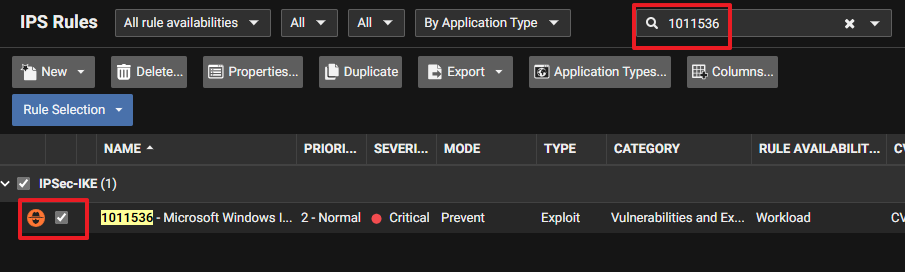

在 Common Objects 底下點擊 Rules > Intrusion Prevention

Rules 找到搜尋框

搜尋 1011536 可以看到對應的規則

Note

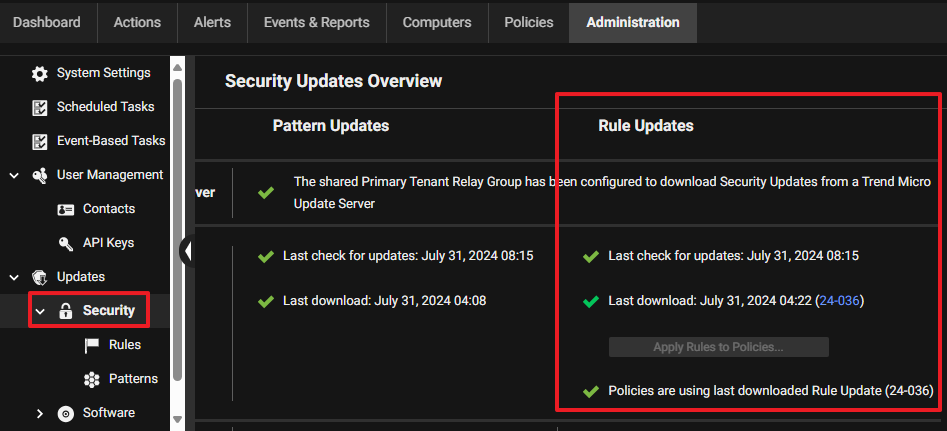

如果搜尋未找到對應規則,請至 Administration 確認規則是否有更新

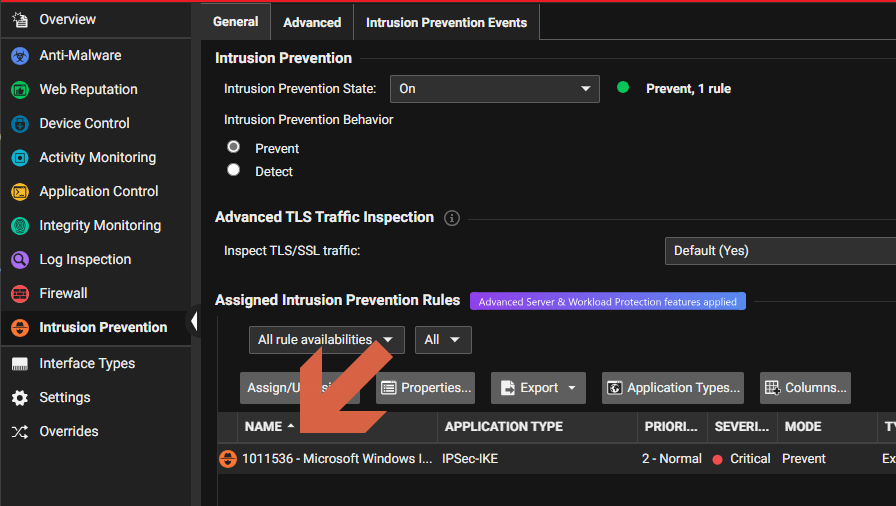

回到 Policies 新增或修改現有的 Policy

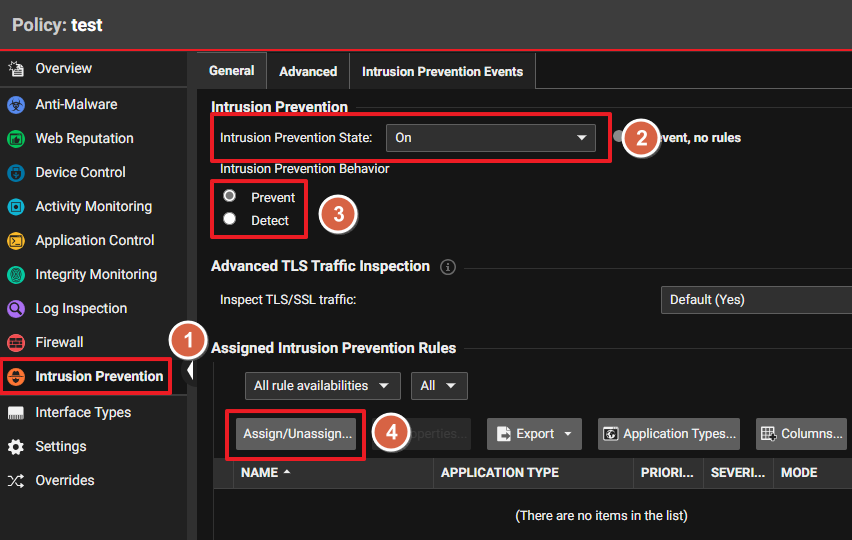

點擊 Intrusion Prevention 並啟用此功能

Intrusion Prevention Behavior 選擇 Prevent

點擊 Assign/Unassign… 選擇規則

同樣搜尋對應的 Rule ID 後勾選該規則點擊 OK

確認規則有新增成功後點擊 Save

案件管理

利用 Case Management 功能可以方便追蹤風險事件的調查,帶來下列的好處:

- 通過單一任務管理中心簡化事件回應

- 使用平台級筆記工具進行協作,促進知識共享和資訊交換

- 瞭解管理案件的團隊任務、風險來源以及集中式的責任分配

- 對於 Managed XDR 客戶,Trend Micro MDR 團隊可直接通信,獲取事件警報和建議措施

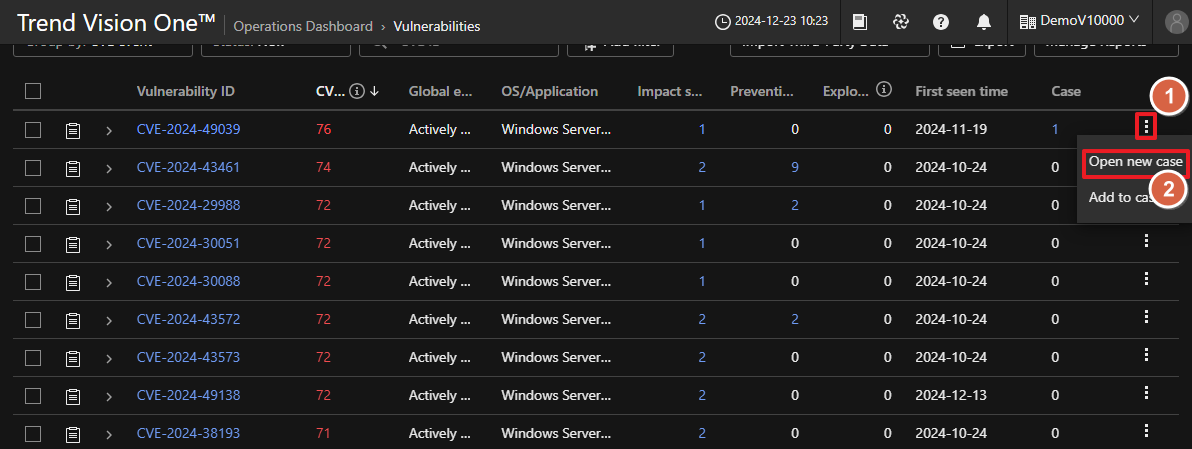

在 Operations Dashboard 的風險事件右側可以看到建立的案件數量以及建立新的案件

這會為整個事件現在所有受到影響的裝置建立一個案件

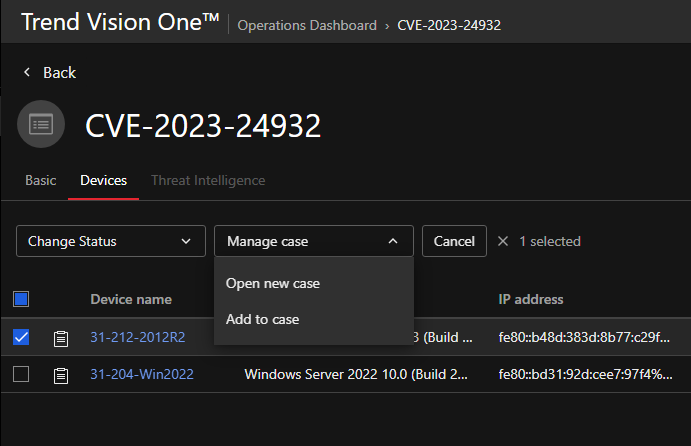

如果點擊 CVE 的名稱並切換到 Devices 的頁面可以選取指定的裝置建立新案件

這會為選取的裝置建立一個案件

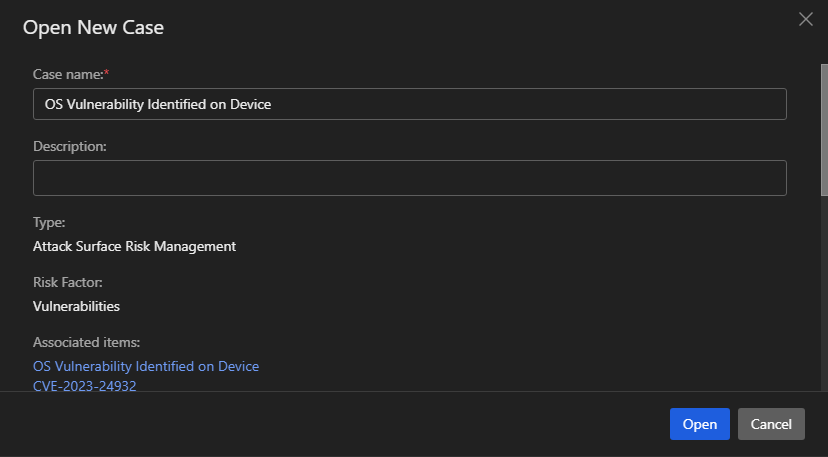

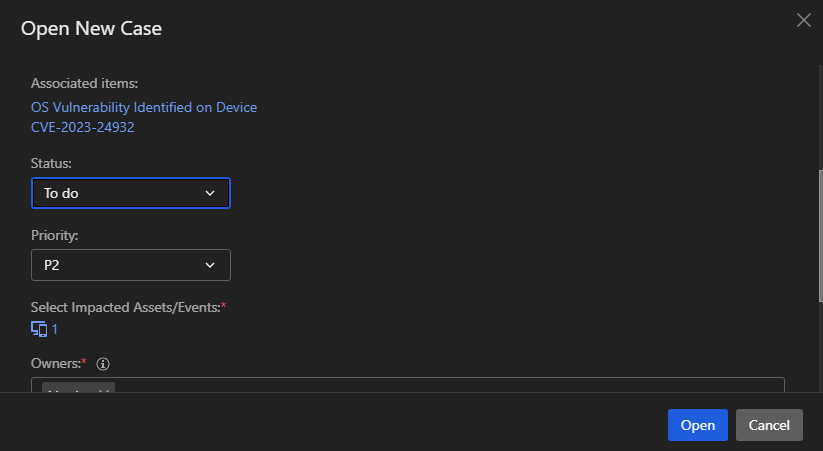

建立新案件時填寫案件名稱與案件描述

往下可以依序看到

- 現在選取的風險事件

- 案件初始狀態

- 案件優先級

- 本次選取的項目

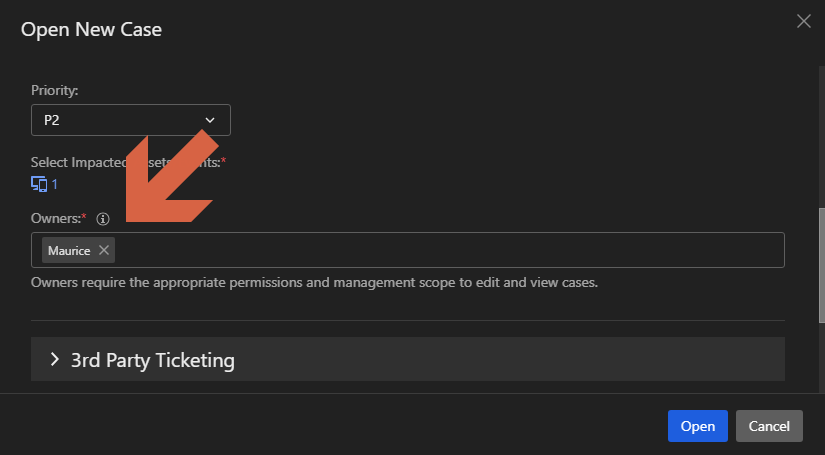

最後設定要指派處理的人員

Note

請確定您所指定的人員在 Asset Visibility Management 中的設定可以看見指定的裝置

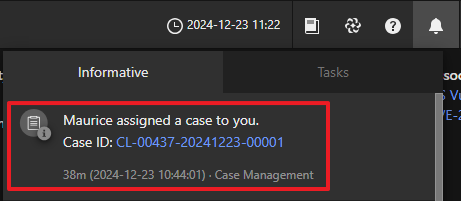

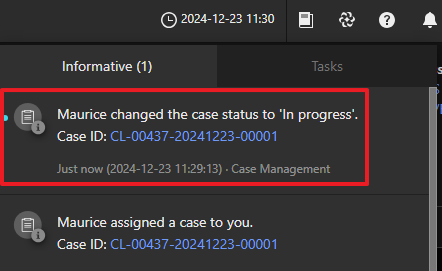

建立案件後 受到指派的人員 會收到通知,點擊 Case ID 可以檢視案件

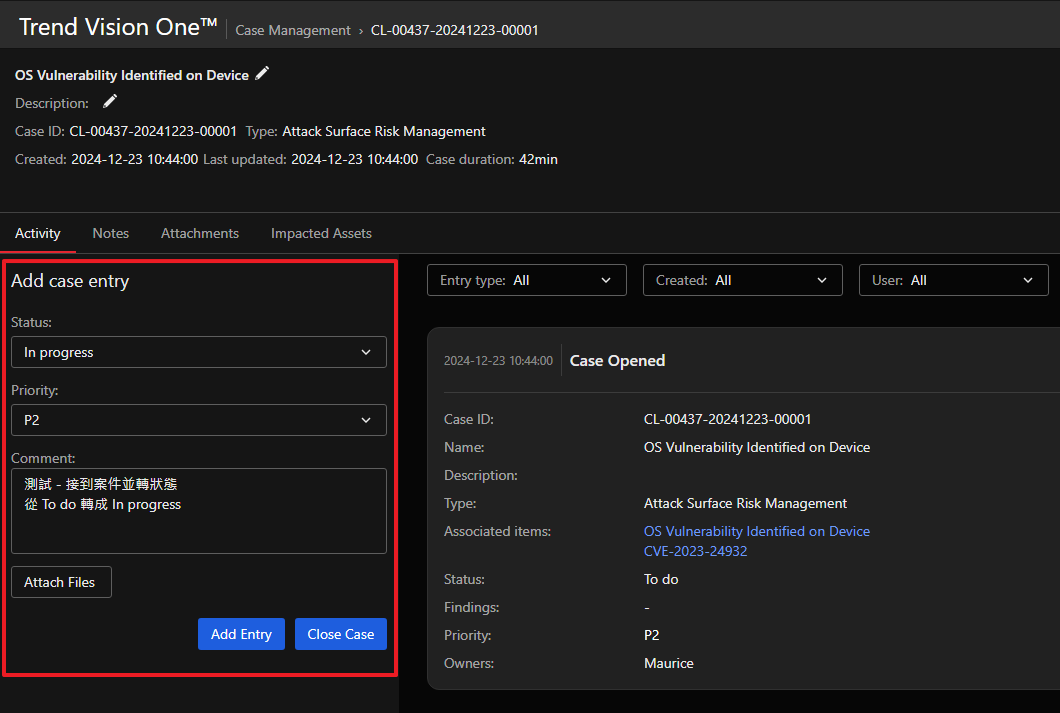

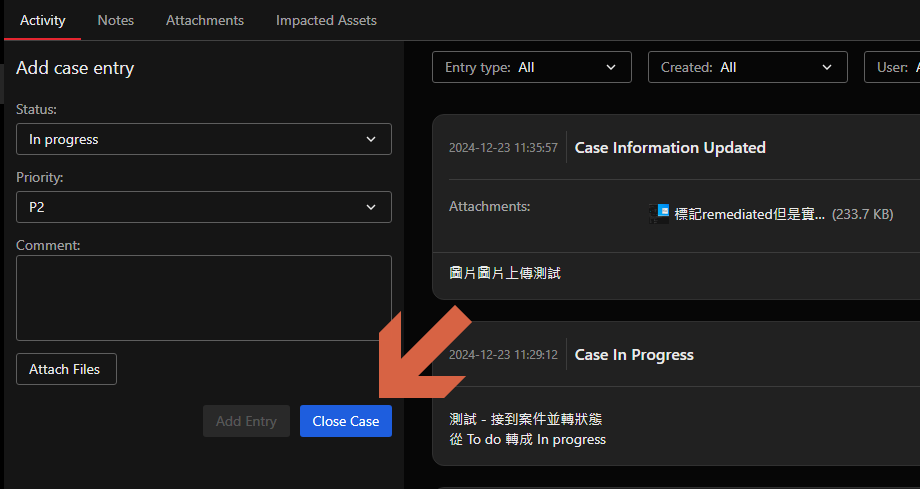

進到案件後可以在 Activity 開始記錄內容

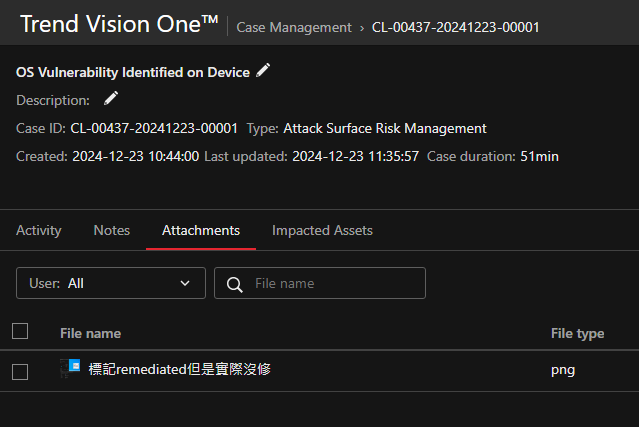

Attach Files 可以上傳圖片

例如:人員接手案件後將狀態改為 In progress 表示處理中

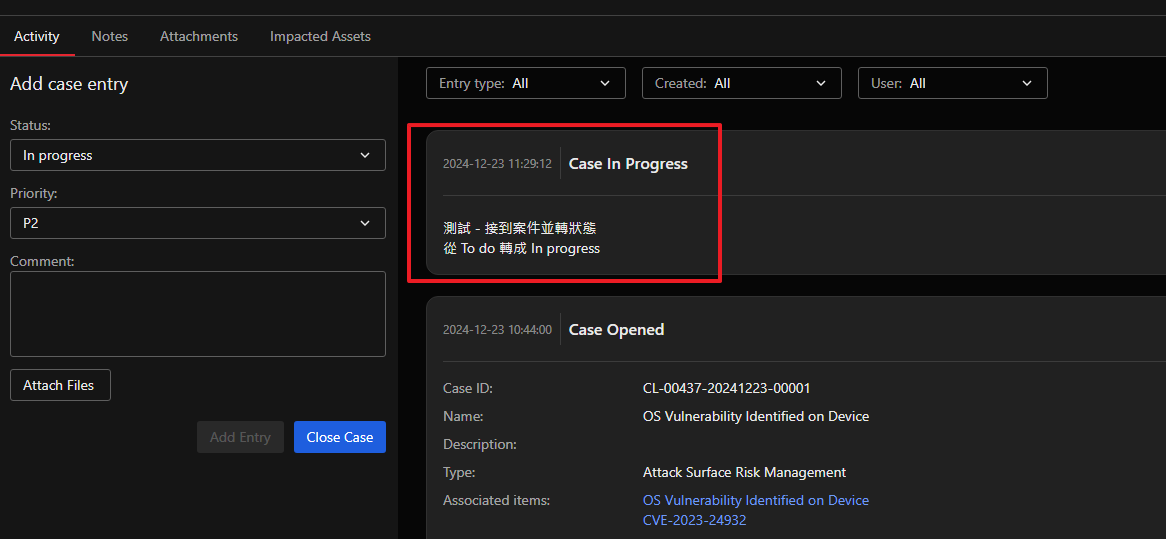

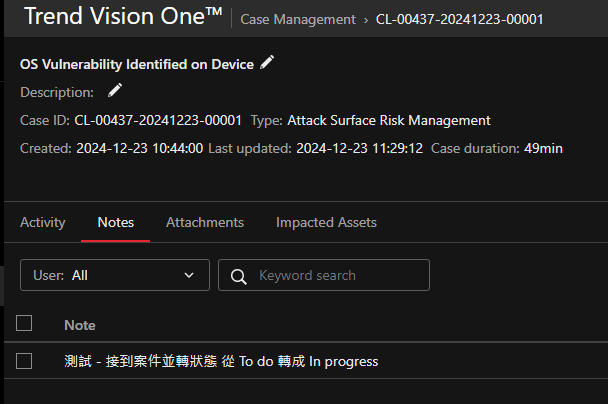

點擊 Add Entry 就可以看到記錄已經新增

當案件狀態轉變時會收到通知

Notes 會集中顯示文字記錄

Attachments 會集中顯示附件

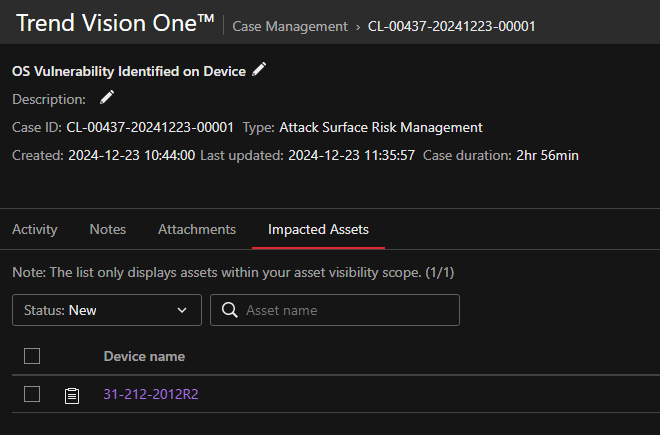

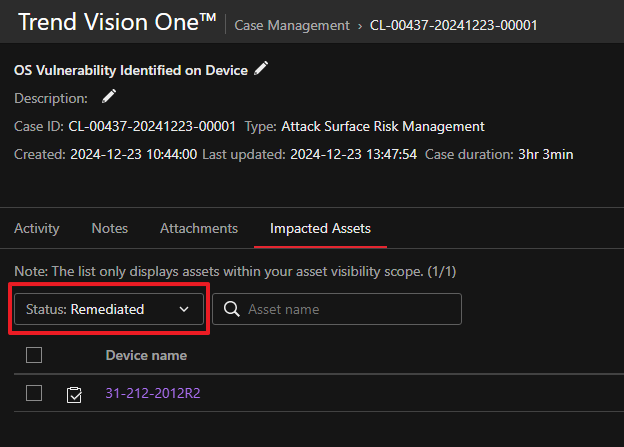

在 Impacted Assets 管理分派的裝置

處理案件過程可以持續新增進度到 Activity

整個案件完成後可以點擊 Close Case 關閉案件

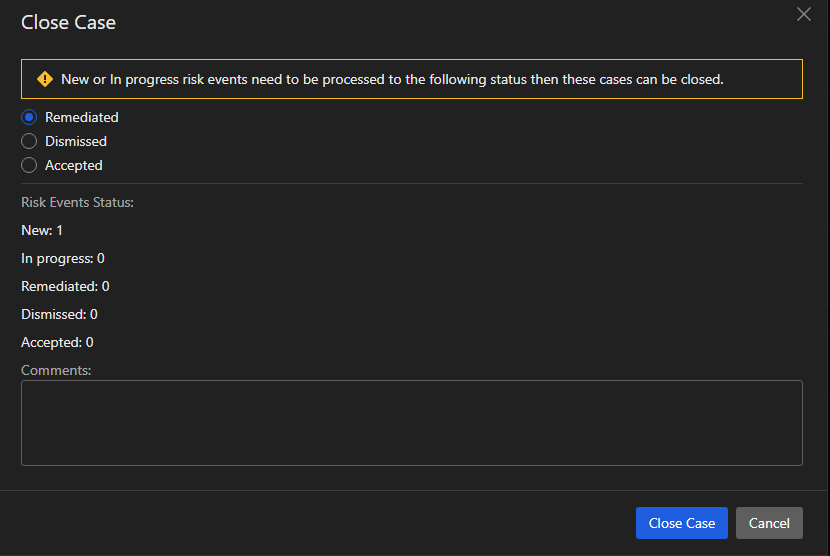

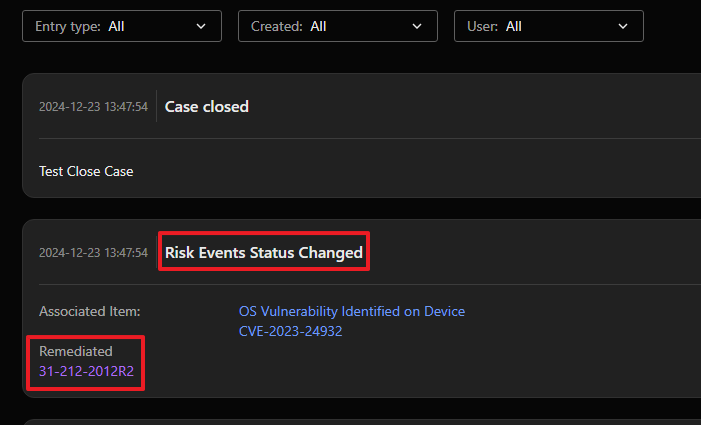

在關閉案件視窗中,首先可以選擇案件內風險事件應該設定的狀態

底下 Risk Events Status 會顯示此案件內的風險事件各狀態的數量

Note

如果各個所屬的風險事件沒有先轉到選擇的目標狀態

則如圖所示在關閉案件時會轉換至指定狀態

可以在 Impacted Assets 選擇指定的狀態來檢視清單

Warning

在沒有建立事件規則來例外的情況下,如果手動標記了 Remediated 卻未修復

會在裝置下一次回報弱點時將該 CVE 的事件重新變回 New 的狀態

但是您仍然可以在 Case 的欄位看見它原本被指派到哪一個案件中

從而追蹤先前案件的處理狀況

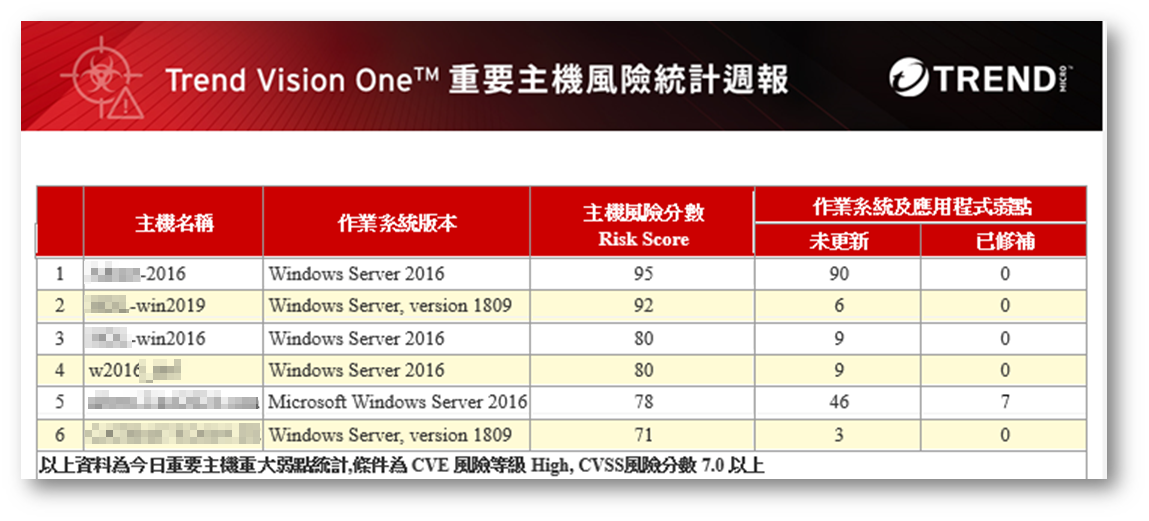

重要主機與高風險事件通報

如果有額外購買服務可以針對重要主機發生的風險事件收到通報

同時通報會具有哪些產品具有 IPS 規則可以在修復前降低風險

在 Vision One 上可以依照偵測到弱點所產生的風險事件為基礎作管理

每周可以收到關於弱點的修復統計