Cloud Email Gateway Protection

Cloud Email Gateway Protection 是一個企業級解決方案,提供持續更新的防護,

以阻止網路釣魚、勒索軟體、商業電子郵件詐騙(BEC)、垃圾郵件及其他先進的電子郵件威脅,防止它們進入您的網路。

它為 Microsoft™ Exchange Server、Microsoft 365、Google™ Gmail 以及其他雲端或本地端電子郵件解決方案提供先進的防護。

使用 Cloud Email Gateway Protection,可以根據偵測到的威脅設定處理電子郵件的策略。

例如,可以在郵件進入企業網路前,移除偵測到的惡意軟體,或將偵測到的垃圾郵件及其他不當郵件隔離。

此外,Cloud Email Gateway Protection 提供 Email Continuity 服務

Cloud Email Gateway Protection 提供一個備用電子郵件系統,當郵件伺服器發生故障時,幾乎能持續不中斷地使用電子郵件。

若發生計劃內或計劃外的停機,Cloud Email Gateway Protection 將會保留您的來信達 10 天。

只要您的郵件伺服器在這 10 天內恢復上線,這些郵件便會被還原回您的郵件伺服器。

您也可以參考線上說明內容來了解詳細資訊:Email Continuity

服務需求

Cloud Email Gateway Protection 不需要在您的場地安裝任何硬體,所有掃瞄作業皆於雲端完成。

要存取基於網頁的 Cloud Email Gateway Protection 管理主控台,您需要一台可以連上網際網路的電腦。

在啟用 Cloud Email Gateway Protection 前,您需要具備以下條件:

- 一個現有的郵件閘道或工作群組 SMTP 連線

例如:

- 本地 MTA 或郵件伺服器

- 雲端 MTA 解決方案

- 可存取網域 MX 記錄(DNS 郵件交換主機記錄),以便將 MX 記錄指向 Cloud Email Gateway Protection 的 MTA

如有需要,請聯繫您的服務提供商以取得更多資訊或設定協助。

若無法存取網站,請確認網址正確,並使用支援的瀏覽器且啟用 JavaScript。

支援的瀏覽器版本包括:

- Microsoft Edge 91 以上

- Mozilla Firefox 60.0 以上

- Google Chrome 67.0 以上

管理主控台與終端使用者主控台支援多種語言,使用者可依地區調整瀏覽器語系:

- 管理主控台語言:英文、日文

- 終端使用者主控台語言:英文、法文、西班牙文、德文、義大利文、日文、葡萄牙文

您也可以參考線上說明內容來了解詳細資訊:Service requirements

關於 Advanced Protection

Advanced Protection 是 Cloud Email Gateway Protection 中的一組附加功能,包括:

- Virtual Analyzer for URLs

- Email Encryption

- Email Continuity

- Extra Large Message Size

- DMARC Report Analysis

當您啟用上述功能之一,則需要額外每個使用者帳戶 25 credits

資料中心地理位置

Cloud Email Gateway Protection 託管於 Amazon AWS 資料中心。

雲端沙箱服務則根據各 Cloud Email Gateway Protection 站點,分別託管於不同區域。

下列表格列出了每個 Cloud Email Gateway Protection 站點對應的資料中心地理位置。

| Cloud Email Gateway Protection 站點 |

Amazon 資料中心位置/區域 |

雲端沙箱資料中心位置/區域 |

| 北美、拉丁美洲及亞太地區 |

維吉尼亞北部/美國東部 |

維吉尼亞北部/美國東部 |

| 歐洲及非洲 |

法蘭克福/德國 |

法蘭克福/德國 |

| 澳洲及紐西蘭 |

雪梨/澳洲 |

維吉尼亞北部/美國東部 |

| 日本 |

東京/亞太地區 |

東京/亞太地區 |

| 新加坡 |

新加坡/亞太地區 |

新加坡/亞太地區 |

| 印度 |

印度孟買/南亞 |

印度浦那/中印度 |

| 中東(阿拉伯聯合大公國) |

阿拉伯聯合大公國/中東 |

阿拉伯聯合大公國/中東 |

您也可以參考線上說明內容來了解詳細資訊:Data center geography

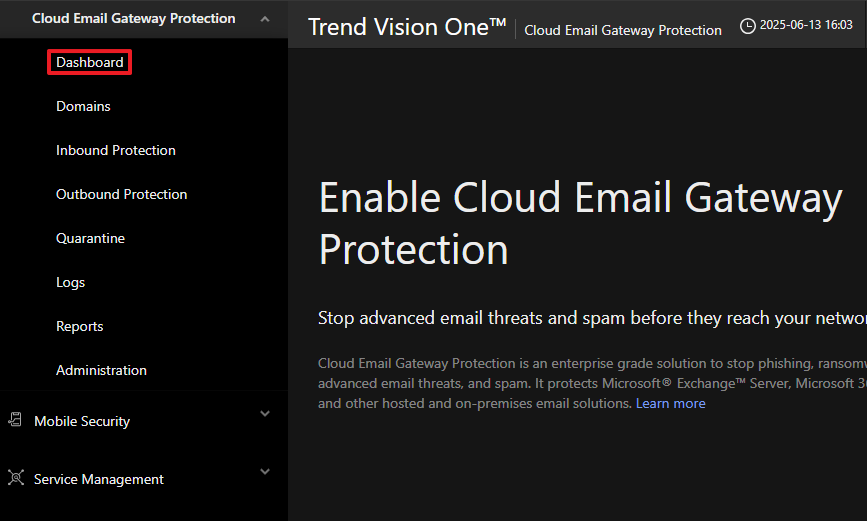

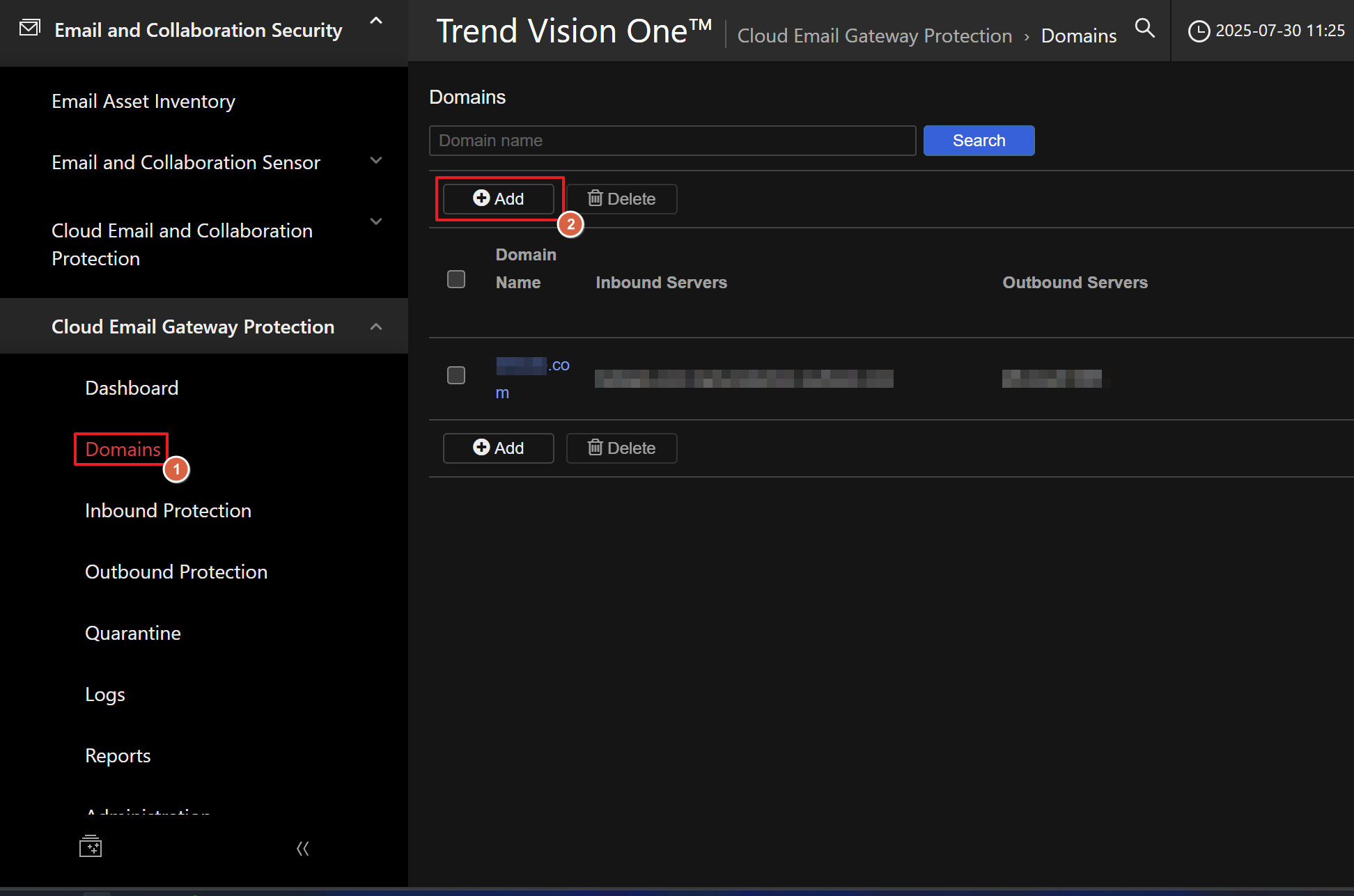

首次使用 Cloud Email Gateway Protection

建立站台

在 Email and Collaboration Security > Cloud Email Gateway Protection 點擊

Dashboard

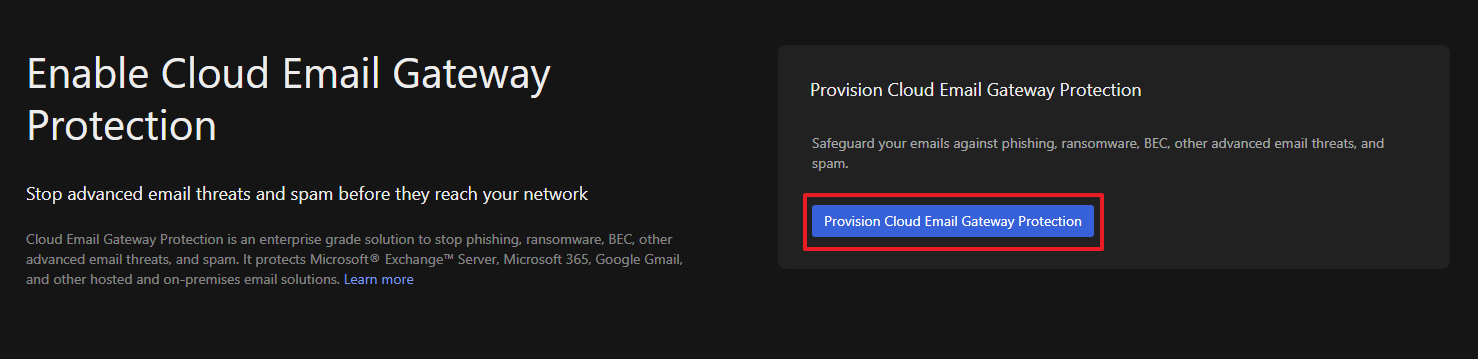

將顯示 Enable Cloud Email Gateway Protection 的畫面

點擊 Provision Cloud Email Gateway Protectioin 開始建立服務

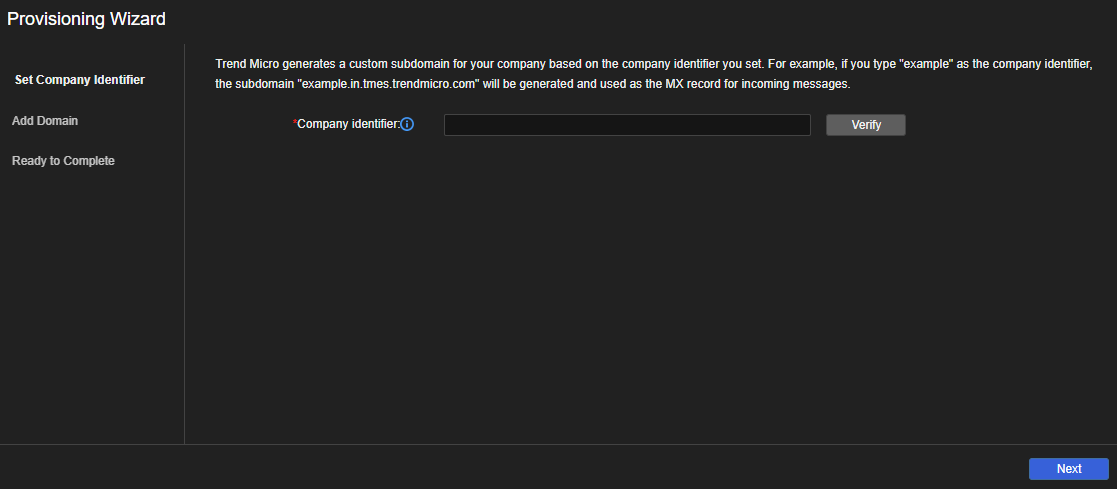

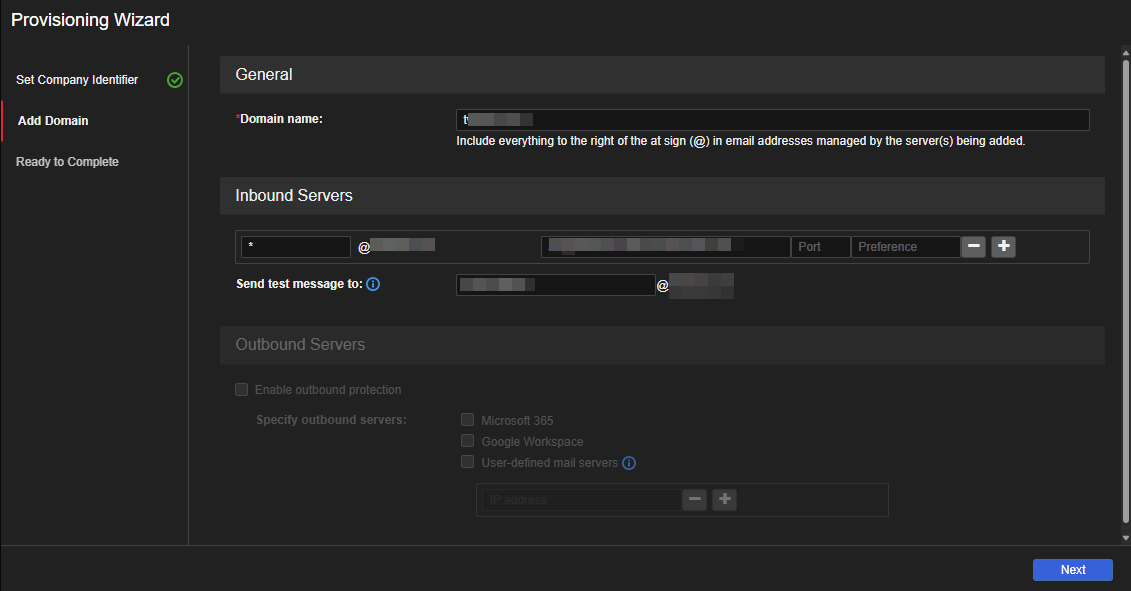

等待一段時間後將出現 Provisioning Wizard 首先設定 Company identifier

Warning

趨勢科技將基於您輸入的 Company identifier 產生後續用於 MX 記錄的子網域,設定完成後將無法變更。

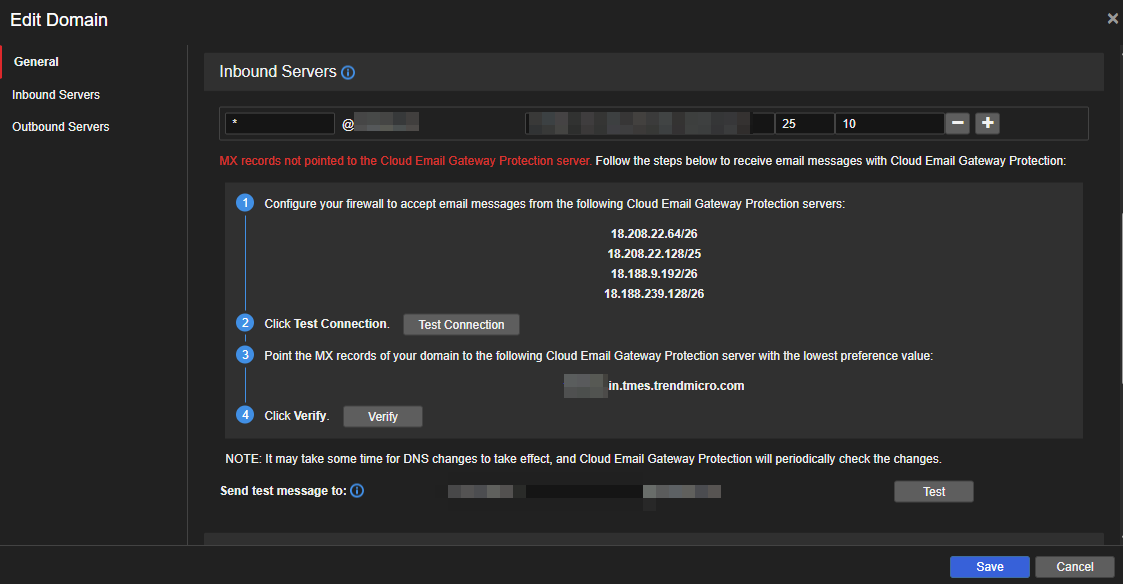

輸入 Domain name 並設定 Inbound Servers

收件者可以是萬用字元或是特定的電子郵件地址

然後輸入 Inbound Servers 的 IP/FQDN 、監聽埠、偏好 (介於 1 到 100 之間的數值。偏好值越低,優先權越高。)

最後在 Send test message to 輸入您要收到測試信件的電子郵件地址

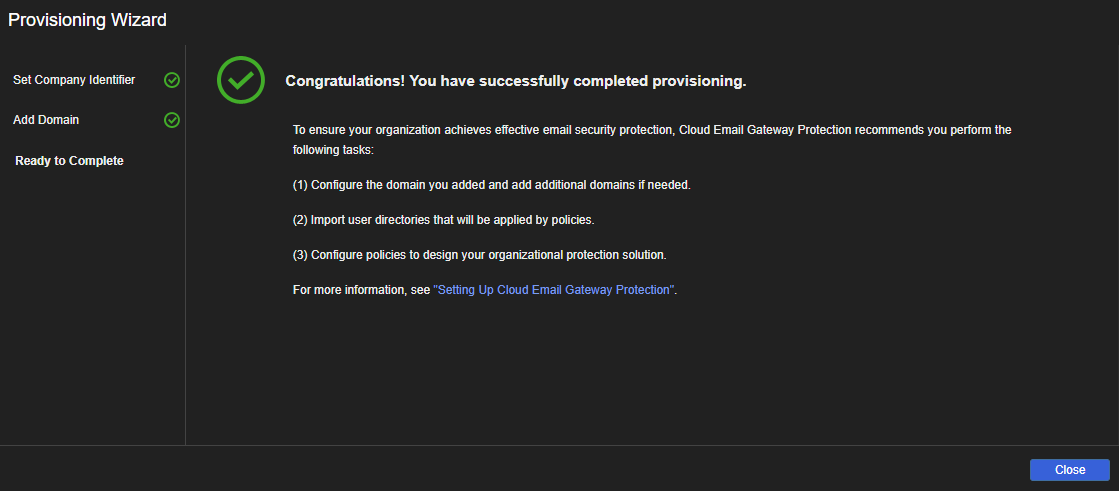

Provisioning Wizard 顯示已經完成,將提示需要繼續配置網域設定

網域驗證

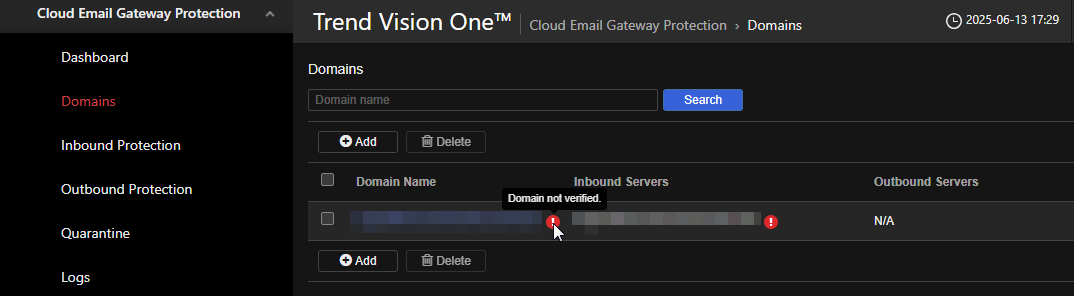

移動到 Domains 的設定頁面,可以看到網域旁顯示紅色驚嘆號圖示

將滑鼠懸停至圖示上,可以看到顯示 Domain not verified

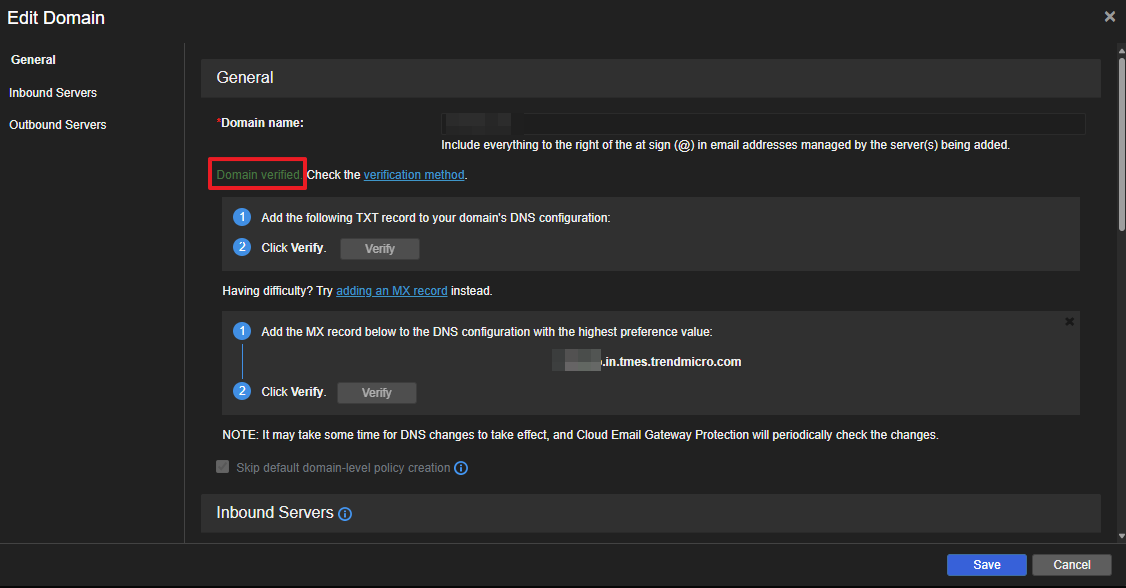

點擊網域名稱開始設定並驗證

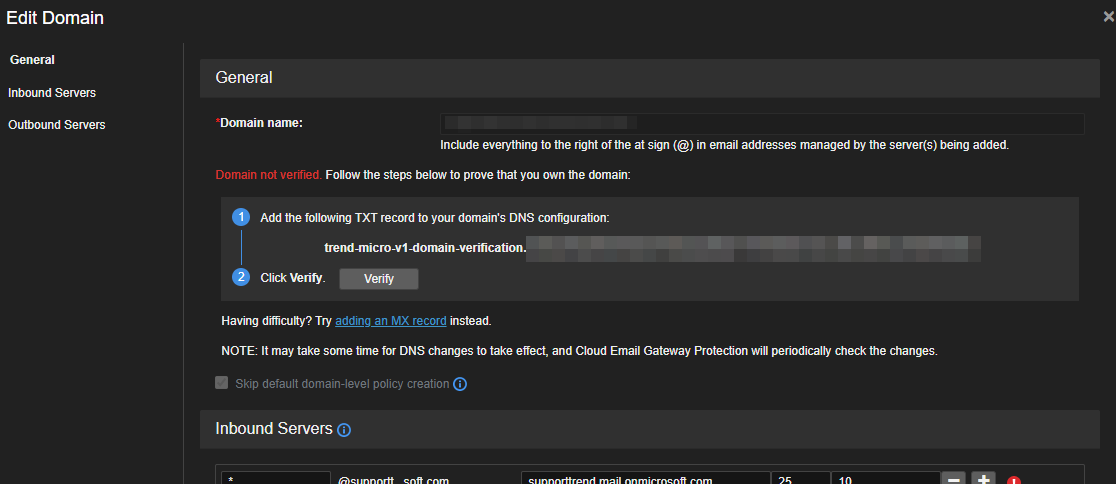

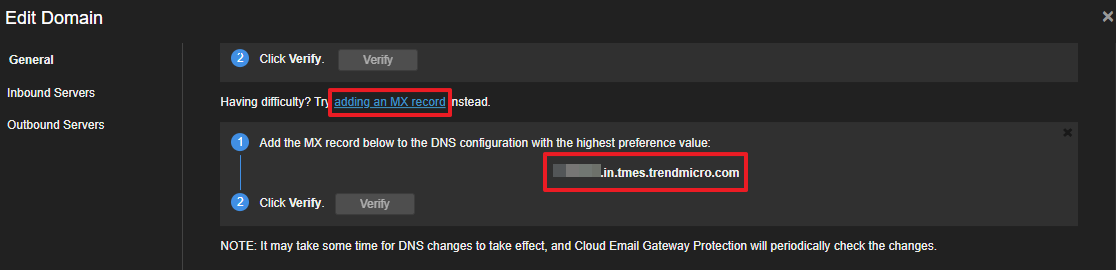

可以看到一組 TXT 記錄需要加入到網域的 DNS 設定中

如果加入 TXT 記錄有所困難,可點擊下方的 adding an MX record 改為嘗試加入 MX 記錄

擇一加入 DNS 設定中,例如下圖是加入了 MX 記錄,為了避免影響郵件傳遞,先以最高 preference 數值加入 (最低優先權)

然後等待 DNS 查詢已經可以查到相關記錄後,回到 Domains 的頁面點擊 Verify 將顯示 Domain

verified

變更 MX Record 注意事項

在新增並驗證網域的過程會需要調整您 DNS 的 MX Record 請先確認下列注意事項後,繼續完成新增網域的操作

變更前準備

在修改 DNS 記錄前,務必完成所有前置作業,避免郵件遺失或退信。

-

調整後端主機防火牆

將您的郵件主機防火牆規則設定為接受來自 Domain 設定頁面中 Inbound Servers 所列出的 IP 位址

-

暫時降低 DNS TTL 值

在變更前 24-48 小時,將 MX Record 的 TTL (Time-To-Live) 值調低 (例如 3600 改為 300),加速全球

DNS 更新速度,縮短過渡期。

-

選擇變更時機

建議選擇業務離峰時段 (如下班後、週末) 進行變更,將潛在衝擊降至最低。

-

備份現有設定

截圖或備份目前的 MX 及相關 DNS 記錄,以便在發生問題時能夠快速回復。

-

保持原架構運行

如果您從其他解決方案 (如:IMSVA) 遷移,保持原架構運行至過渡期結束

-

保留原來的 MX Record

保留原 MX Record 作為較低優先級 (MX preference 設定更高的數值) 的備用路由至過渡期結束,例如:

your-domain.com MX preference = 10, mail exchanger = CEGP 伺服器your-domain.com MX preference = 30, mail exchanger = 原有郵件伺服器

變更過程的影響

了解變更過程中會發生的正常現象。

-

郵件流向改變

- 變更前

網際網路 > 您的郵件伺服器 或是 網際網路 > 其他郵件閘道方案 > 您的郵件伺服器

- 變更後

網際網路 > Cloud Email Gateway Protection > 您的郵件伺服器

- 所有外部郵件都會先經由 Cloud Email Gateway Protection 掃瞄過濾。

-

短暫的郵件延遲或混合狀態

在 DNS 全球同步的過渡期 (數小時至 48 小時),部分郵件可能送到舊位置,部分會送到 Cloud Email Gateway Protection

,此為正常現象。

持續觀察兩個郵件系統的處理狀況直到確認所有郵件流量均已穩定通過 Cloud Email Gateway Protection

-

來源 IP 變更

對您的郵件主機而言,所有外部郵件的來源 IP 都會變成 Cloud Email Gateway Protection 的 IP。

變更後驗證

完成變更後,請執行以下步驟確認一切正常。

- 外部郵件測試

從外部信箱 (如 Gmail) 寄信至公司網域,確認可正常收信。

- 檢查郵件標頭 (Header)

查看收到的測試信標頭,應包含 Cloud Email Gateway Protection 主機 (*.trendmicro.com) 的路由記錄。

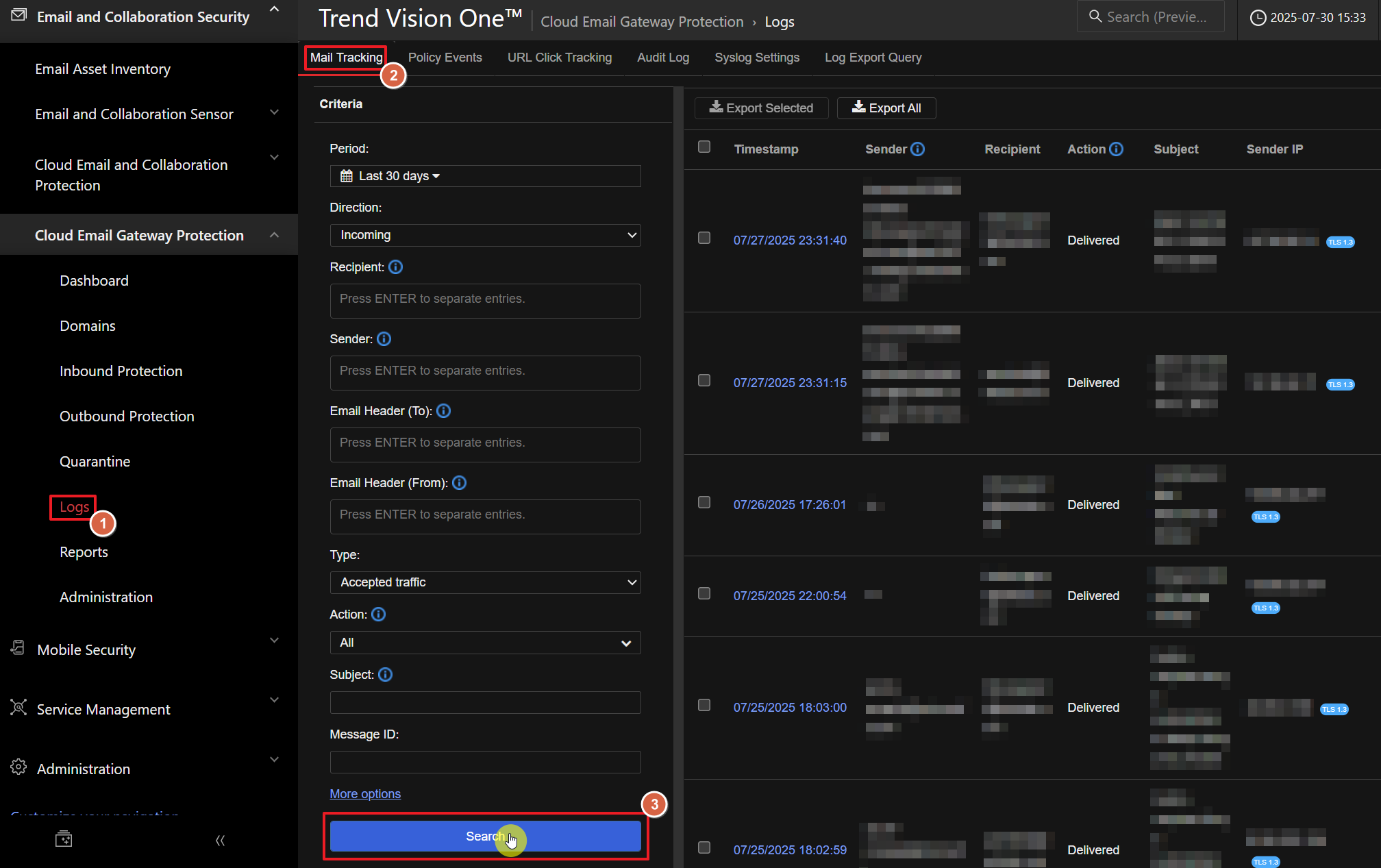

- 檢查 Mail Tracking

在 Mail Tracking 功能中確認有測試信的通過記錄。

- 持續監控

在變更後的幾小時內,留意郵件是否順暢,並關注使用者有無異常回報。

直到確認所有郵件流量均已穩定通過 Cloud Email Gateway Protection

Inbound Servers 設定

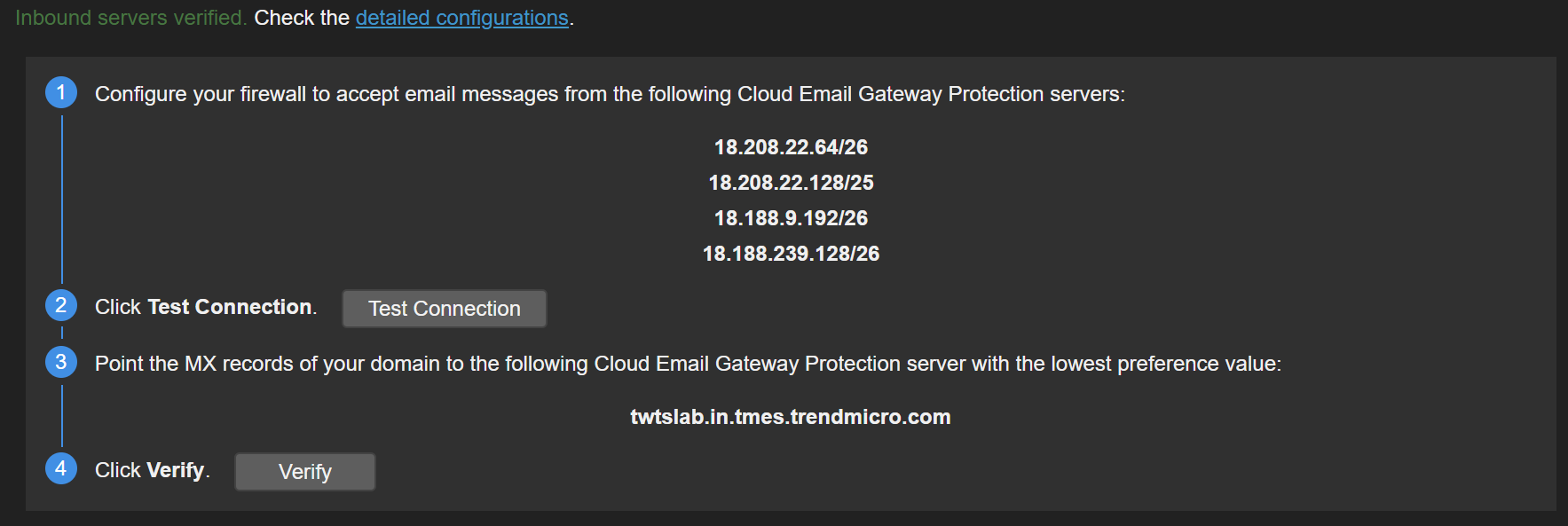

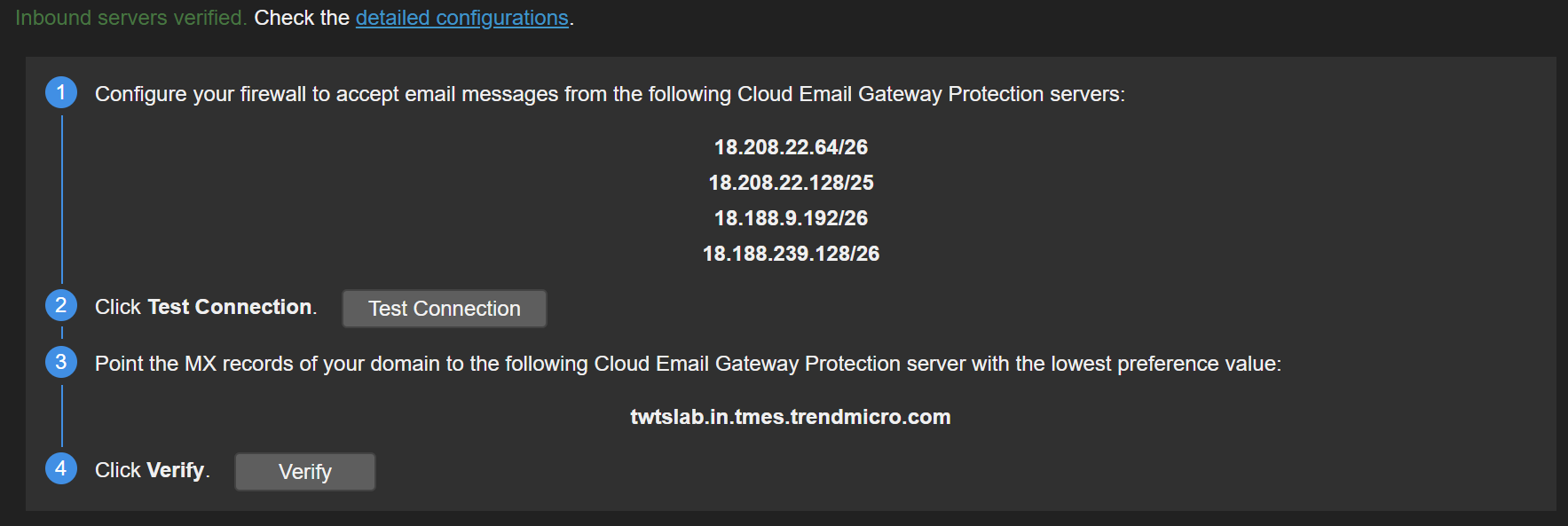

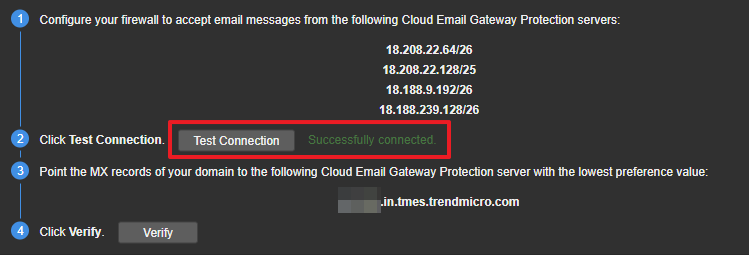

繼續設定 Inbound Servers 首先複製需要加入防火牆的 IP

調整防火牆並設定郵件伺服器可接收來自這些 IP 地址的郵件

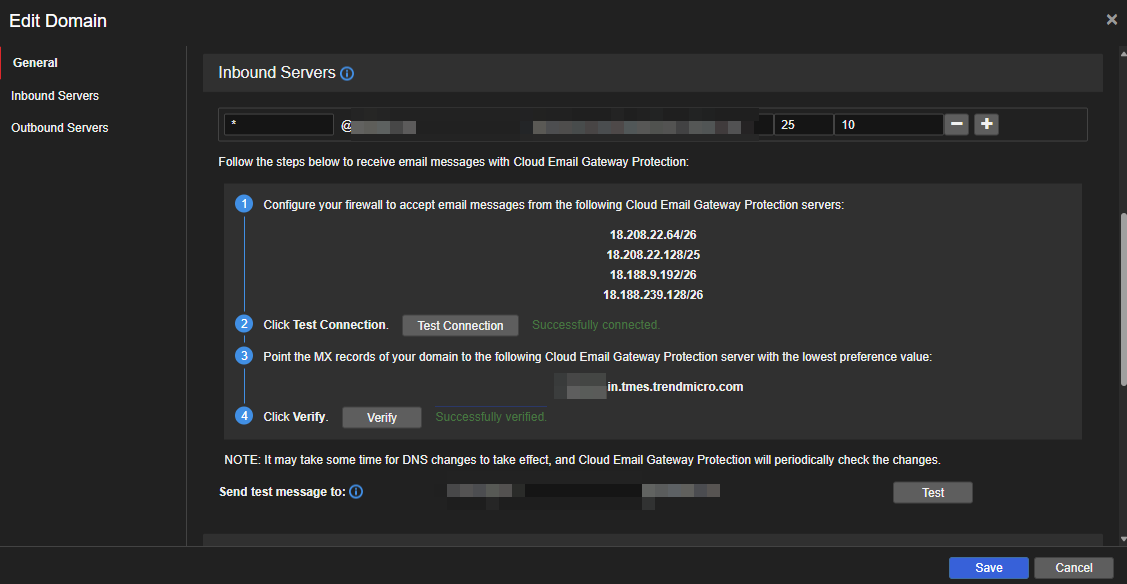

回到 Domains 的頁面點擊 Test Connection 將顯示 Successfully

connected.

加入 MX 記錄並以最低 preference 數值加入 (最高優先權)

回到 Domains 的頁面點擊 Verify 將顯示 Successfully verified.

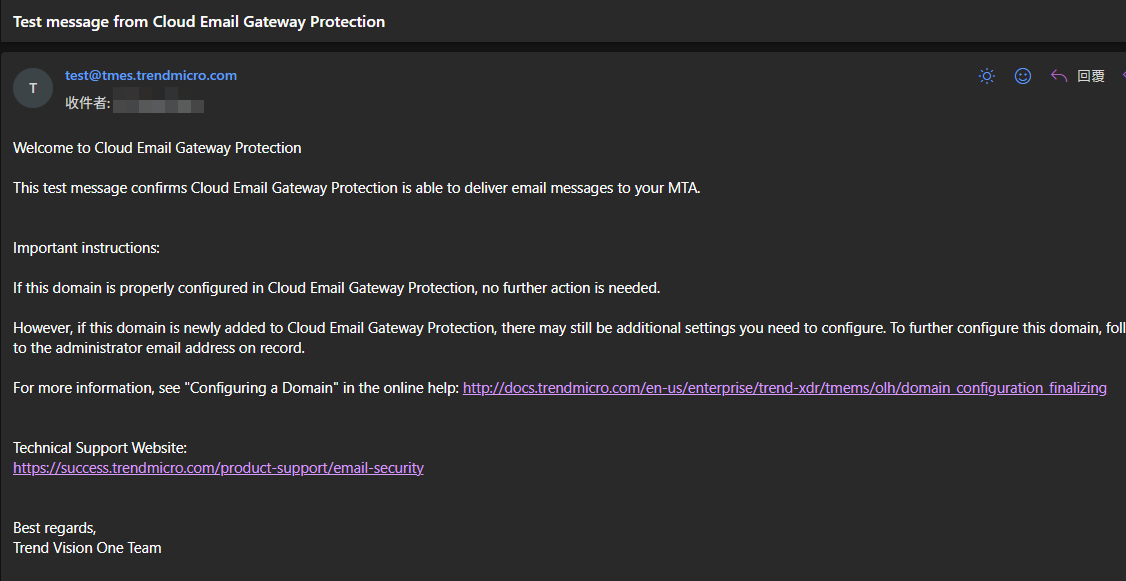

在下方的 Send test message to 嘗試發送測試信件

如果設定正確,您將收到圖片中的信件內容

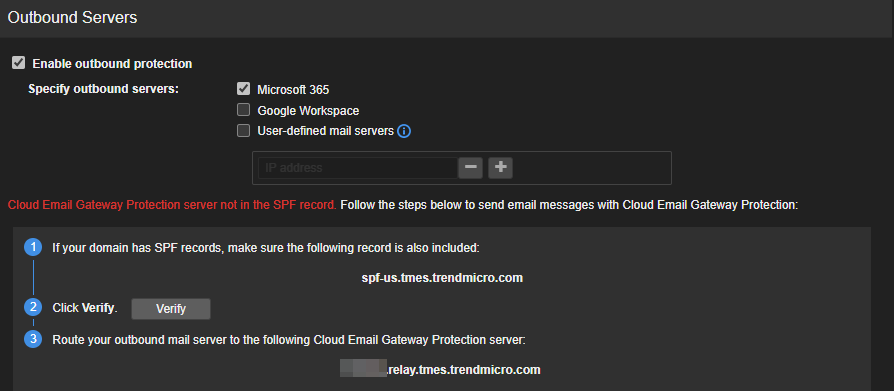

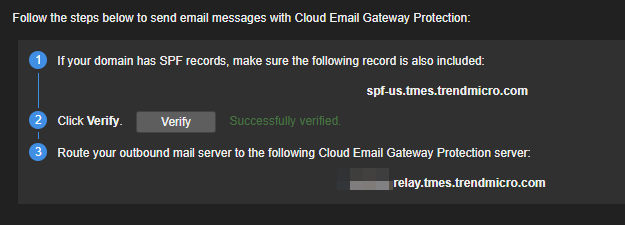

Outbound Servers 設定

繼續設定 Outbound Servers (如果您不需要出站檢查,則跳過此步驟)

選擇伺服器的類型,並複製 SPF 記錄

在 DNS 設定加入 SPF 記錄

回到 Domains 的頁面點擊 Verify 將顯示 Successfully verified.

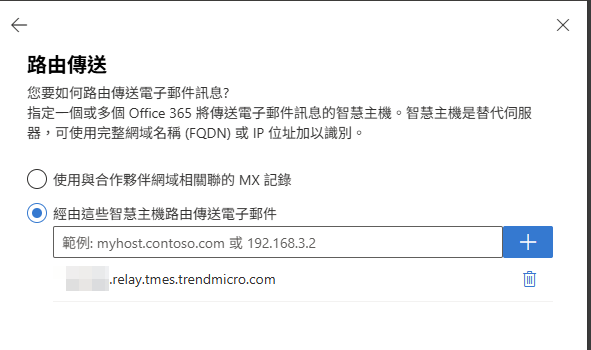

加入路由將郵件導向至 Cloud Email Gateway Protection 並嘗試對外發送信件驗證

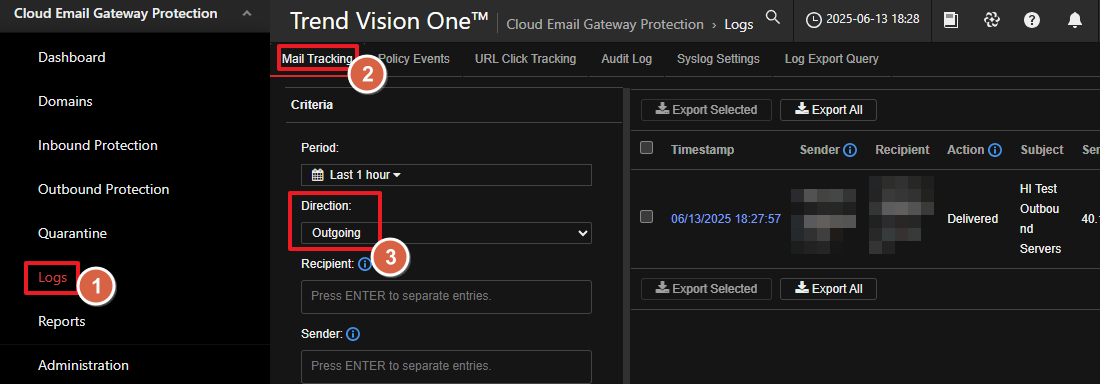

在 Logs 的 Mail Tracking 頁面中 Direction 選擇

Outgoing

確認對外發送的信件有經過 Cloud Email Gateway Protection

目錄管理

您可以將 LDAP 資料交換格式(LDIF)或逗號分隔值(CSV)檔案匯入 Cloud Email Gateway Protection

這有助於 Cloud Email Gateway Protection 更有效地過濾和處理有效的電子郵件地址。

寄送至無效電子郵件地址的郵件將被拒絕。

Cloud Email Gateway Protection 使用使用者目錄來協助防止反向散播(或外散)垃圾郵件及目錄收割攻擊(DHA)。

匯入使用者目錄可讓 Cloud Email Gateway Protection 知道您組織中合法的電子郵件地址和網域。

Cloud Email Gateway Protection 也提供同步工具,讓您能從:

- Open LDAP

- Microsoft Active Directory

- Microsoft AD Global Catalog

- Microsoft 365

- Microsoft Entra ID

- IBM Domino 伺服器

同步至 Cloud Email Gateway Protection 伺服器。

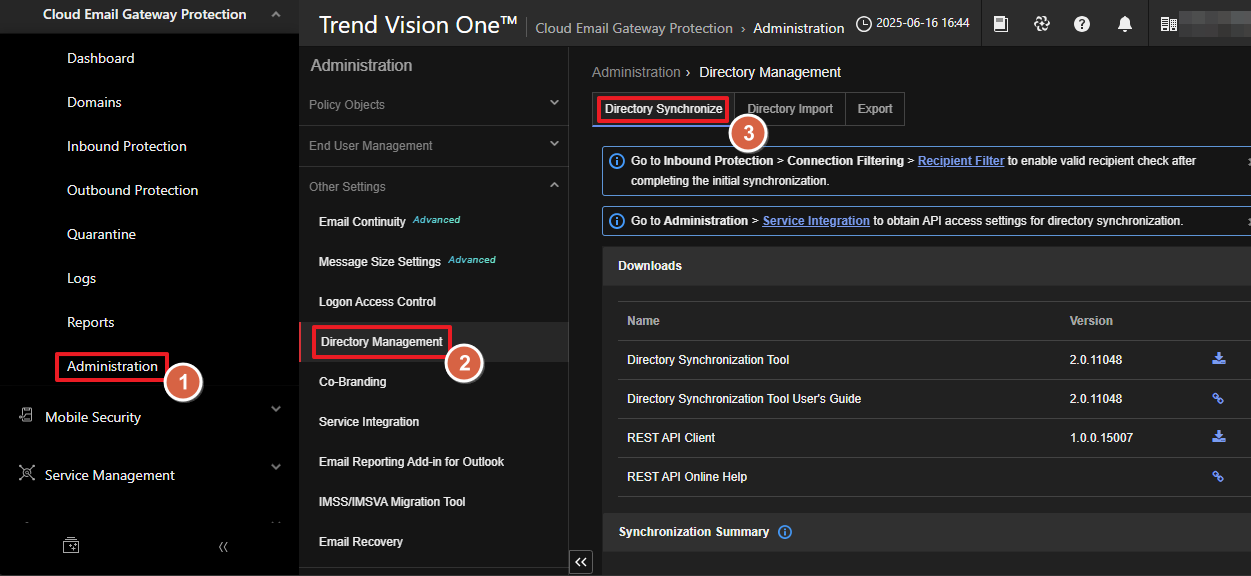

在 Cloud Email Gateway Protection > Directory Management 檢視您的設定

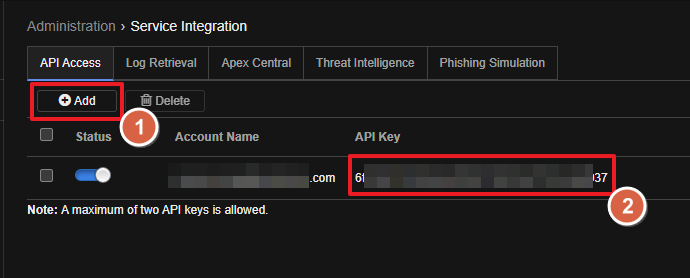

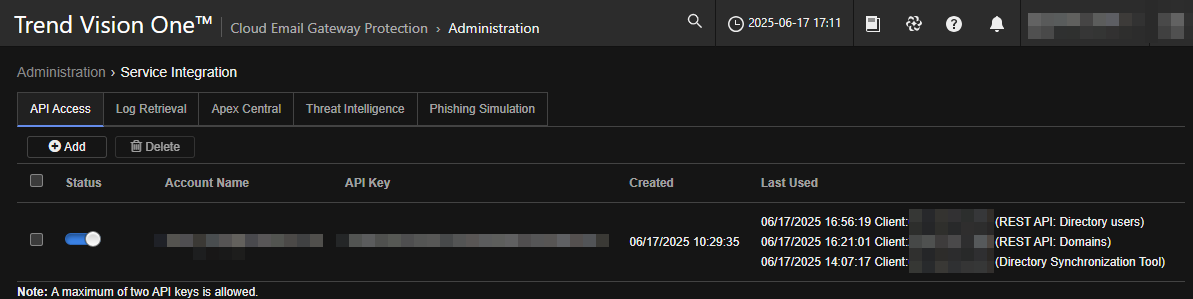

產生 API keys 以供同步使用

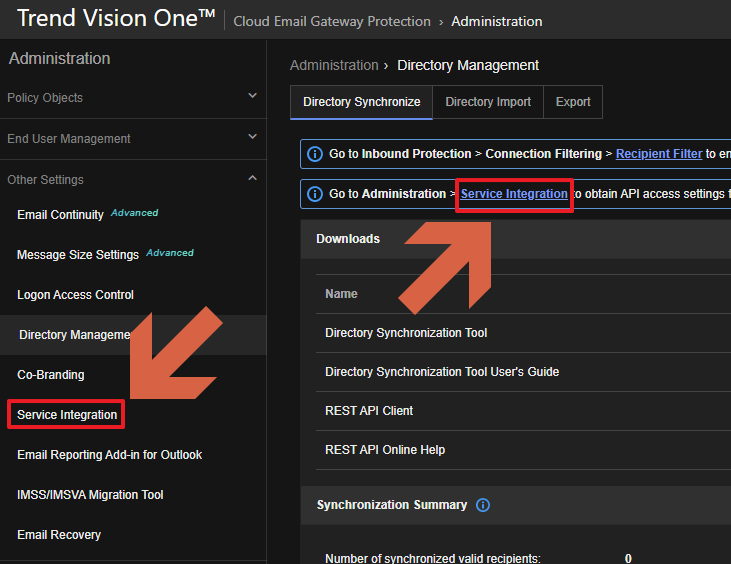

移動到 Service Integration 產生 API keys

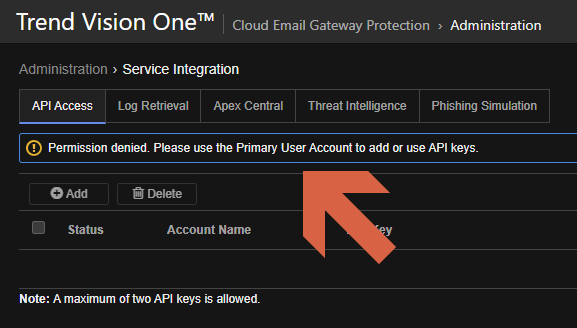

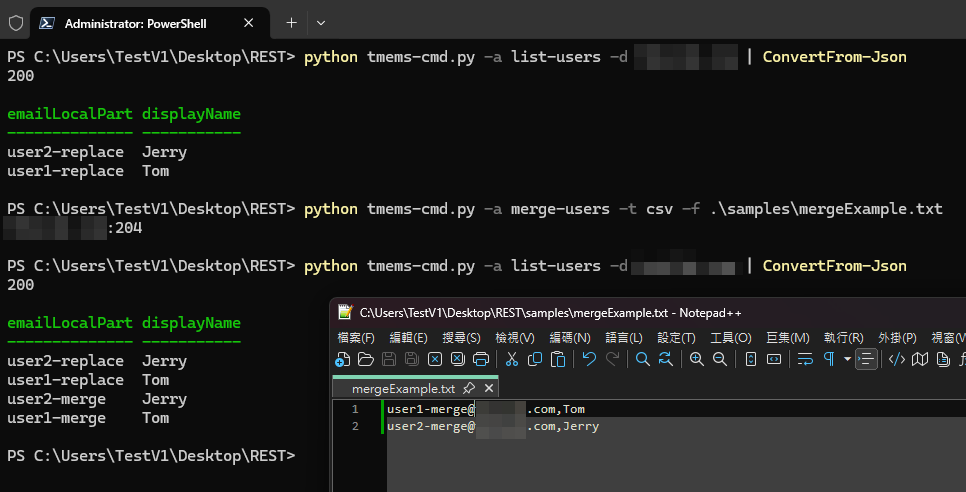

Warning

請使用您 Trend Vision One 的主要帳戶來完成產生 API keys 的工作

否則,您將會被拒絕存取並看見如下圖所示的警告:

在點擊 Add 後將立即產生 API keys 複製並妥善保存

Note

同時最多允許兩個 API keys 當符合以下兩個條件時,您可以停用 API keys 或刪除它:

- 同步要求可以使用新的 API keys 成功發送。

- API keys 未被任何其他有權存取 Cloud Email Gateway Protection 的應用使用。

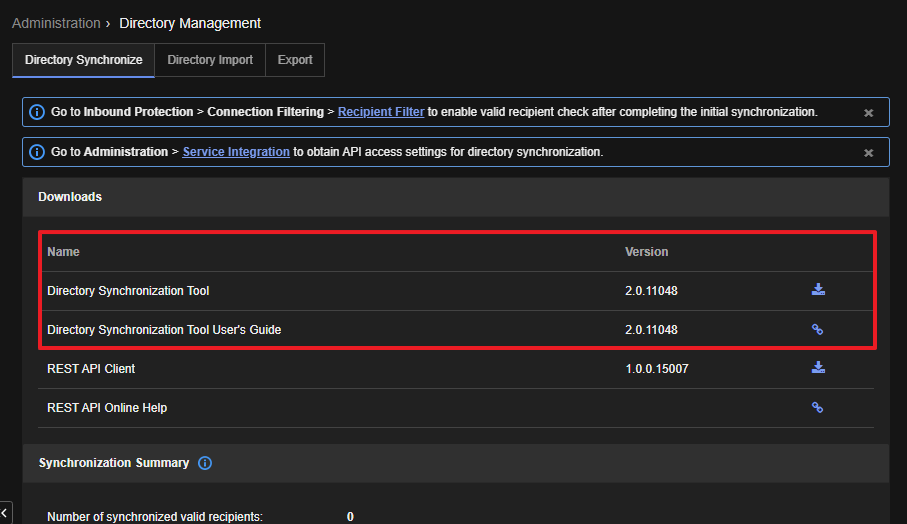

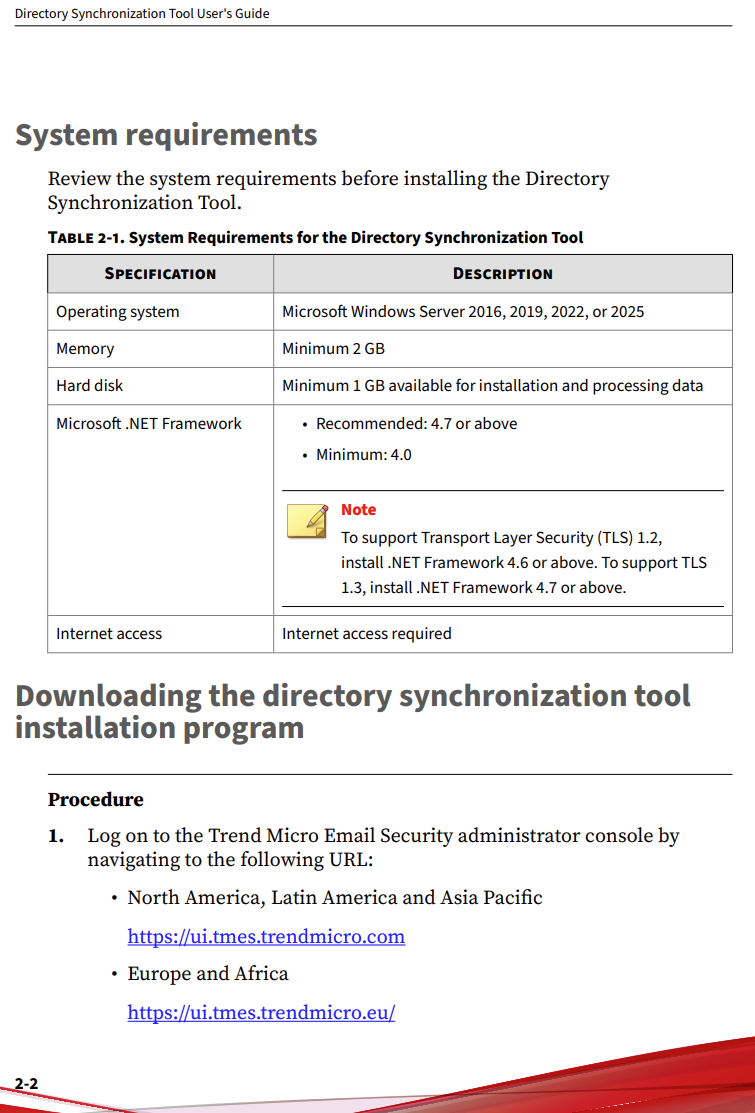

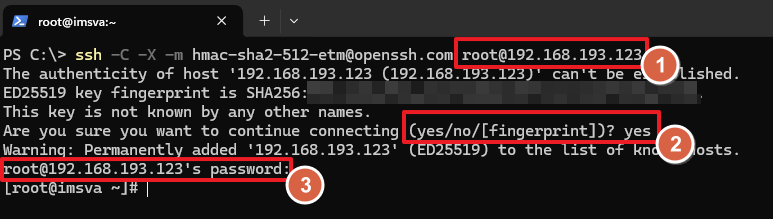

首先下載工具以及手冊

在手冊上找到 System requirements 以瞭解最新的系統需求

Note

趨勢科技建議將此工具安裝在與來源目錄安裝位置不同的獨立電腦上。

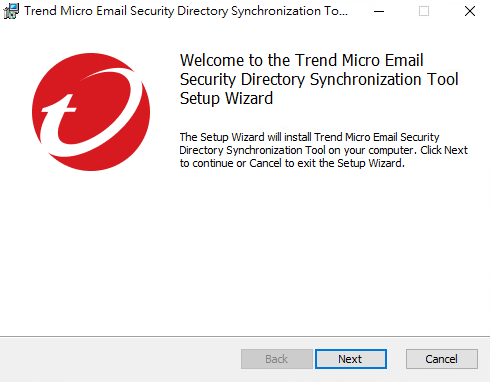

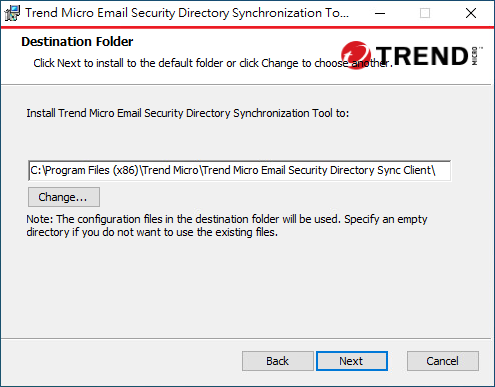

執行下載的安裝包,並點擊 Next

選擇安裝的路徑,並點擊 Next

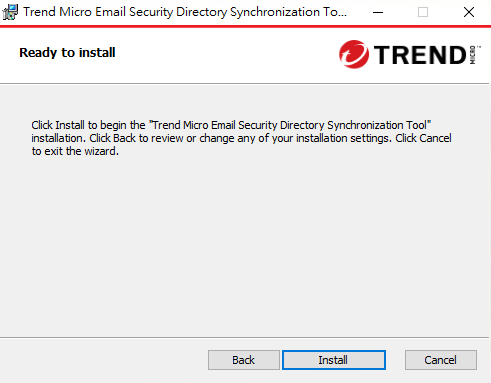

點擊 Install 開始安裝

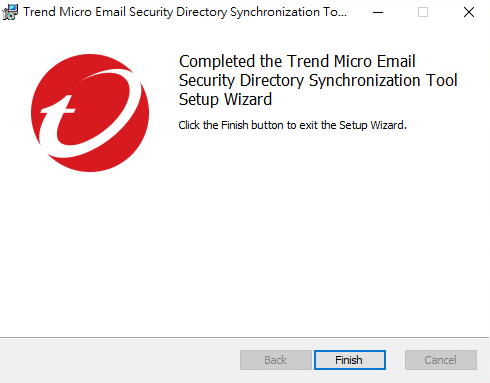

點擊 Finish 完成安裝

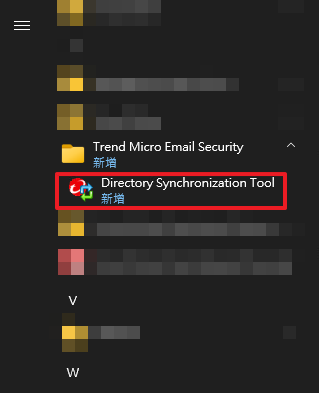

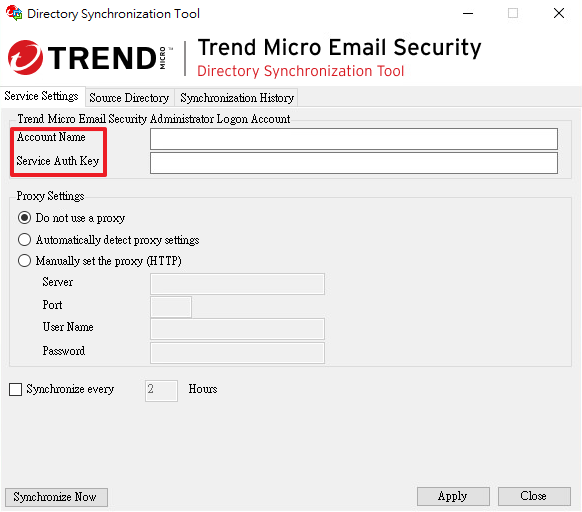

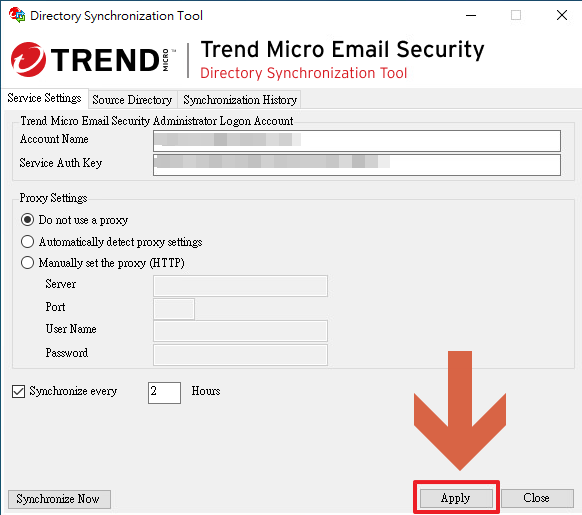

在開始功能表或是稍早指定的安裝路徑執行 Directory Synchronization Tool

首先輸入在 產生 API

keys 以供同步使用 章節產生的 API keys 的資訊

繼續填寫 Proxy 設定以及同步間隔後,點擊 Apply

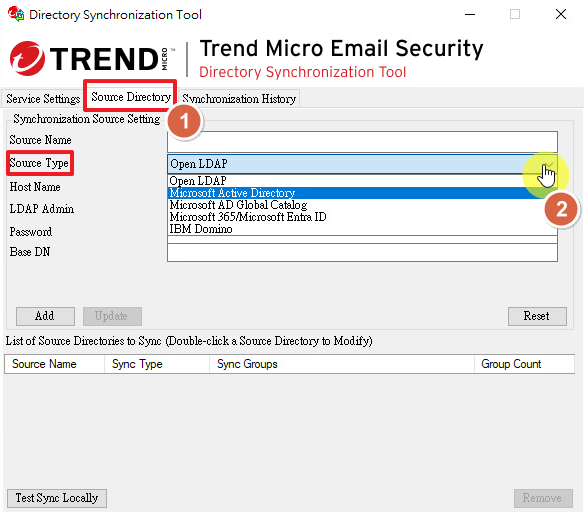

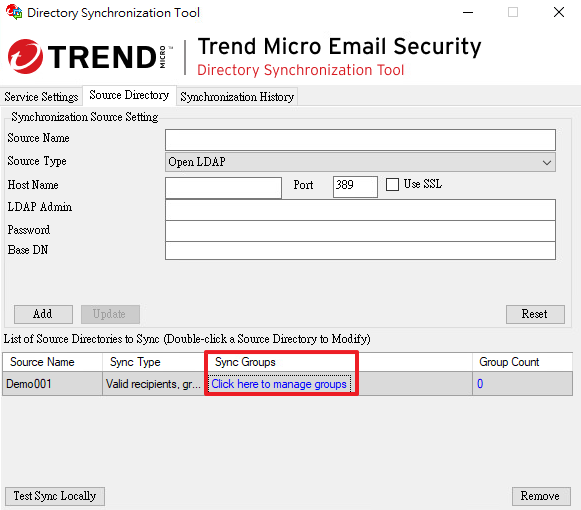

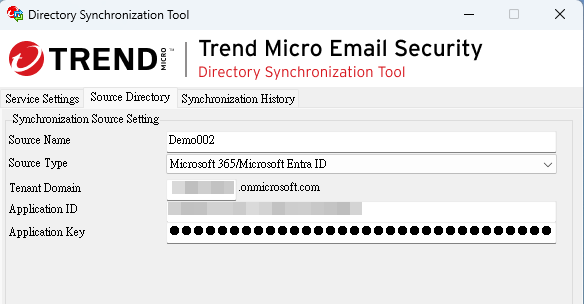

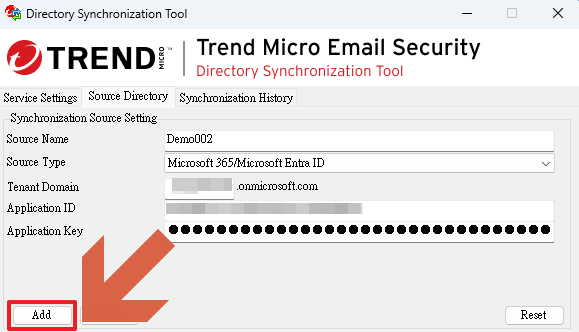

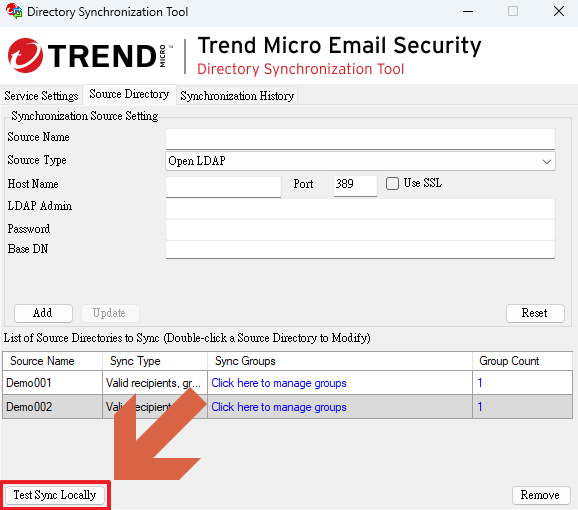

切換到 Source Directory 頁面,選擇要同步的目標

Warning

要同步的網域需要先經過 Domains 頁面的驗證,否則同步時比對可能出現錯誤

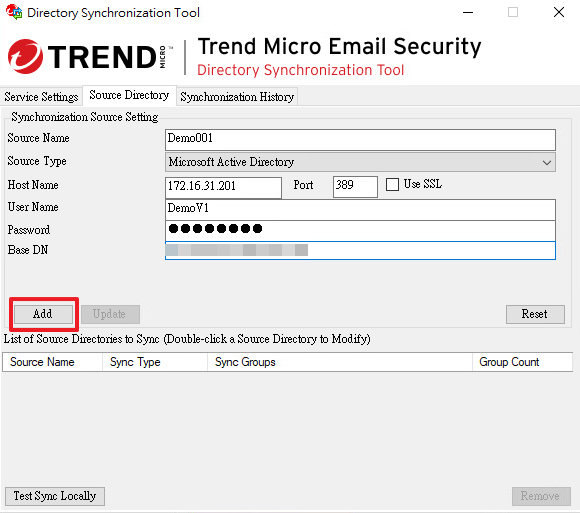

輸入用於同步的資訊後點擊 Add

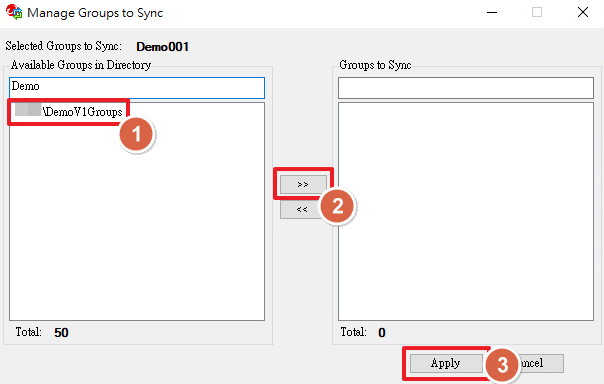

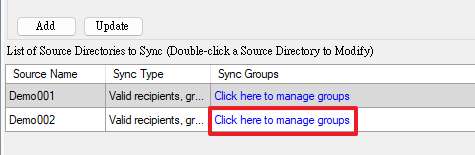

點擊 Click here to manage groups 選擇要同步的目標

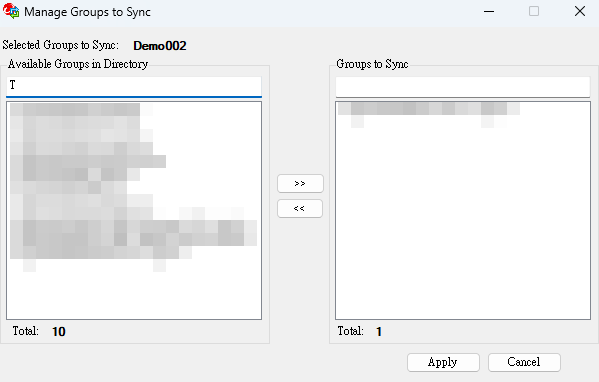

搜尋要加入的使用者群組,加入後點擊 Apply

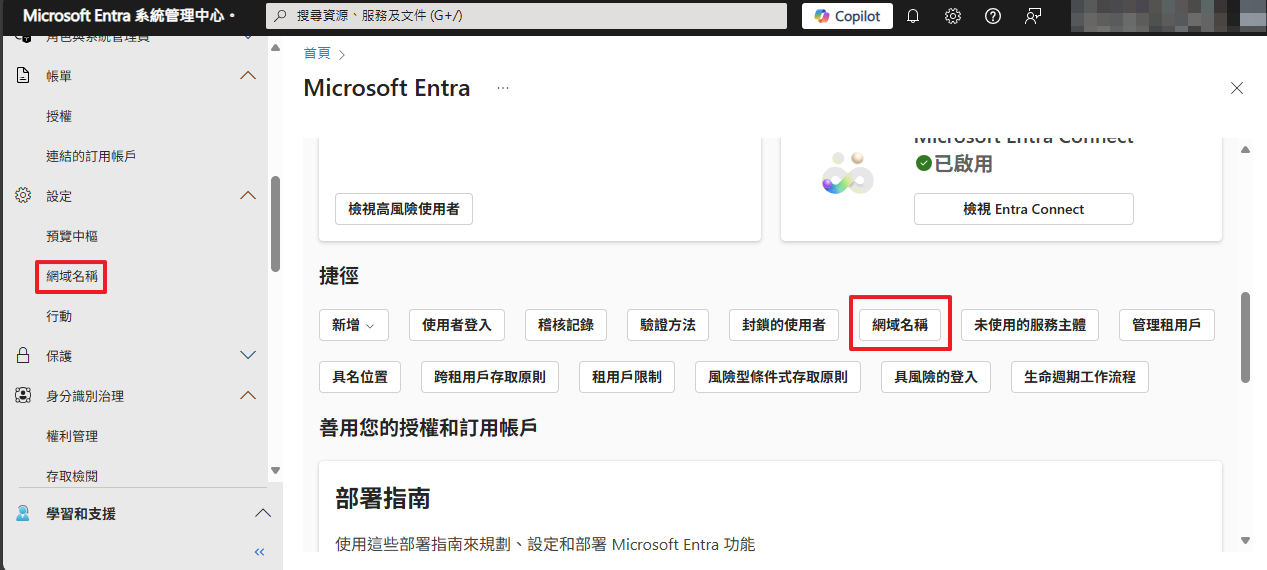

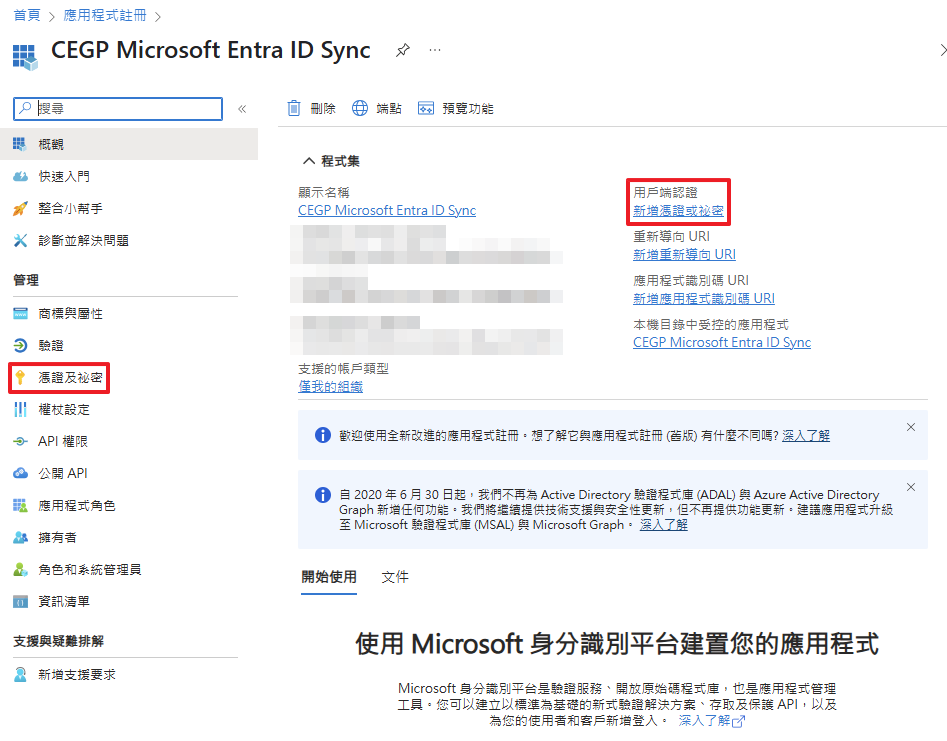

如果是 Microsoft Entra ID 首先找到 Tenant Domain

登入 Microsoft Entra

系統管理中心 找到並點擊 網域名稱

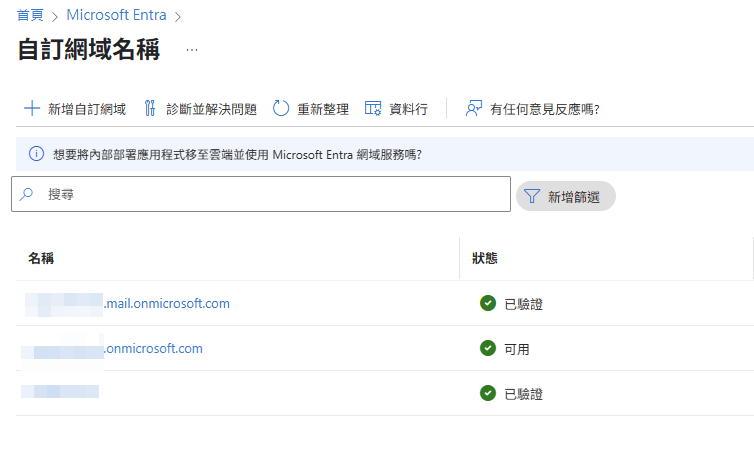

找到 .onmicrosoft.com 的網域名稱,複製 .onmicrosoft.com 前半部分備用

找到並點擊 應用程式註冊 然後點擊 新增註冊

輸入易於識別的名稱,如: CEGP Microsoft Entra ID Sync 然後點擊註冊

重新導向 URI 非必要

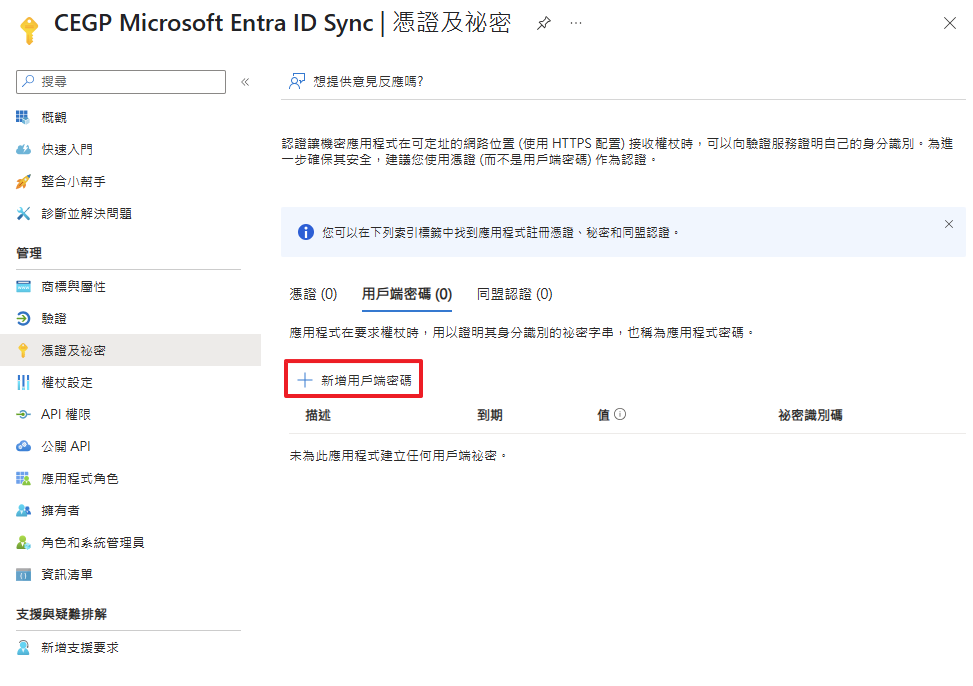

點擊 新增憑證或祕密 或是左側的 憑證及秘密

點擊 新增用戶端密碼

輸入易於識別的描述,如: CEGP Sync

選擇到期日期,到期後您需要重新建立

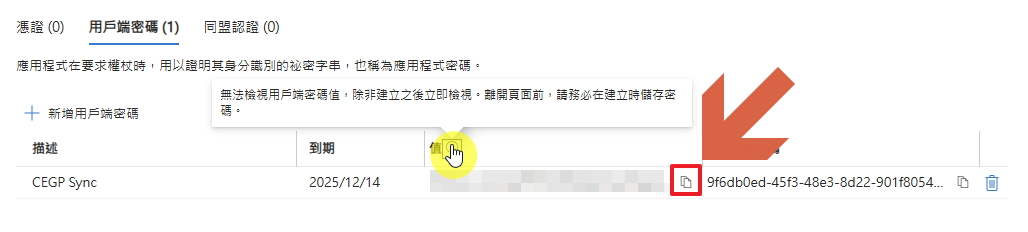

複製產生的用戶端密碼備用,請注意:離開頁面後就不再能夠檢視,請務必先保存。

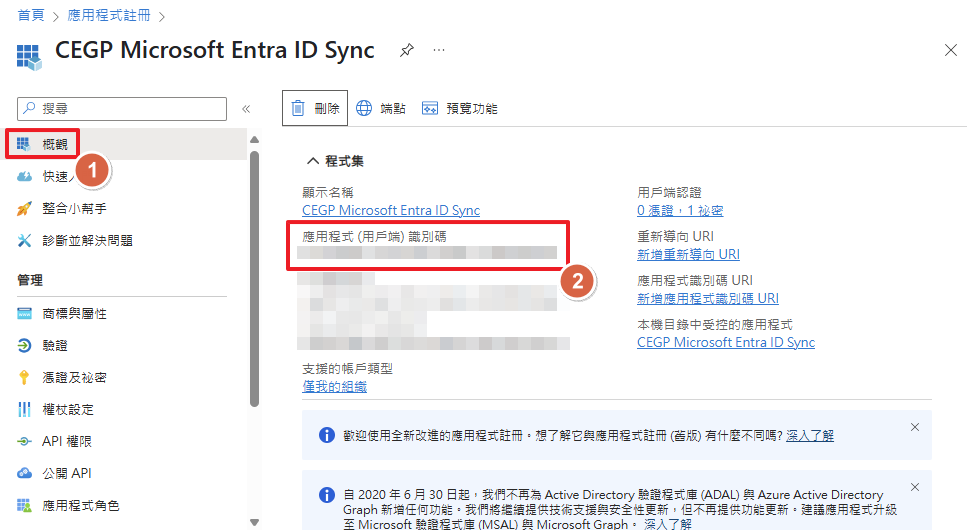

回到 概觀 將 應用程式 (用戶端) 識別碼 複製備用

備用的資訊將用於下列位置:

- Tenant Domain: 找到的

.onmicrosoft.com 網域名稱前半部分

- Application ID: 應用程式 (用戶端) 識別碼

- Application Key: 用戶端密碼

您可以先將資訊填入後,再設定應用程式權限

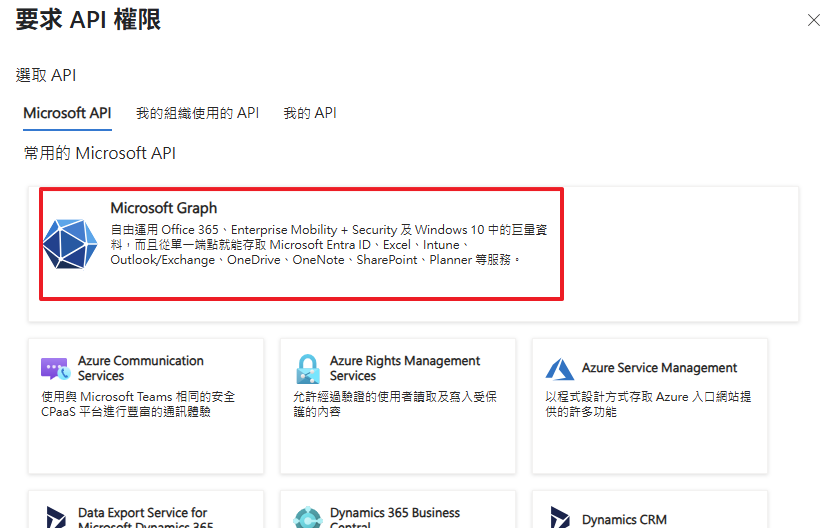

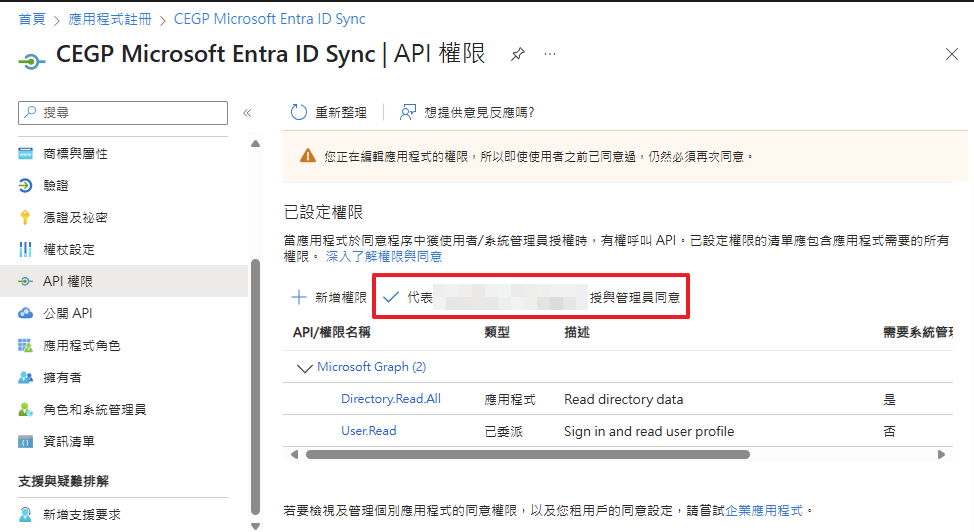

點擊 API 權限 然後點擊 新增權限

點擊 Microsoft Graph

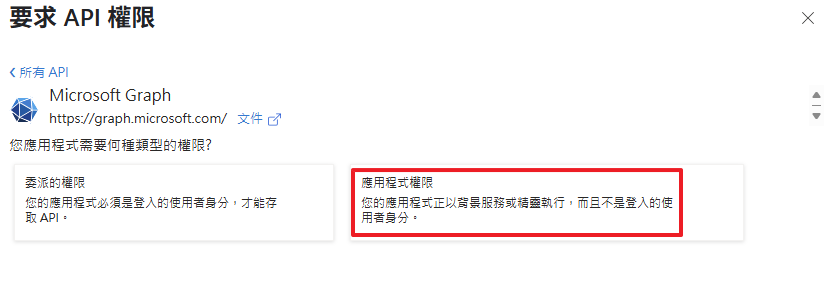

點擊 應用程式權限

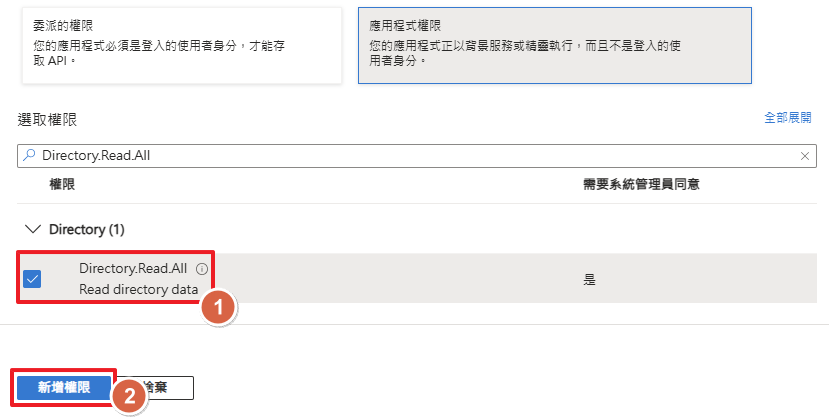

搜尋並勾選 Directory.Read.All 然後點擊 新增權限

點擊 代表 <您的租戶名稱> 授與管理員同意

確認權限已成功授與管理員同意

回到 Directory Synchronization Tool 點擊 Add

點擊 Click here to manage groups 選擇要同步的目標

搜尋要加入的使用者群組,加入後點擊 Apply

點擊 Test Sync Locally 測試同步稍早加入的來源

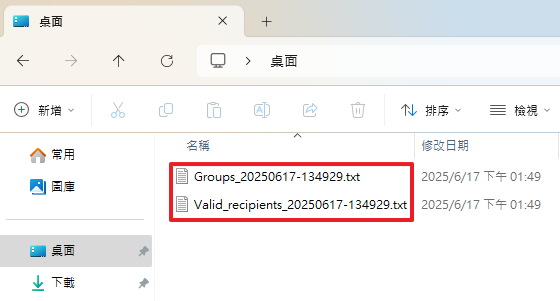

選擇匯出的位置

確認檔案匯出以及內容是否包含使用者和使用者群組

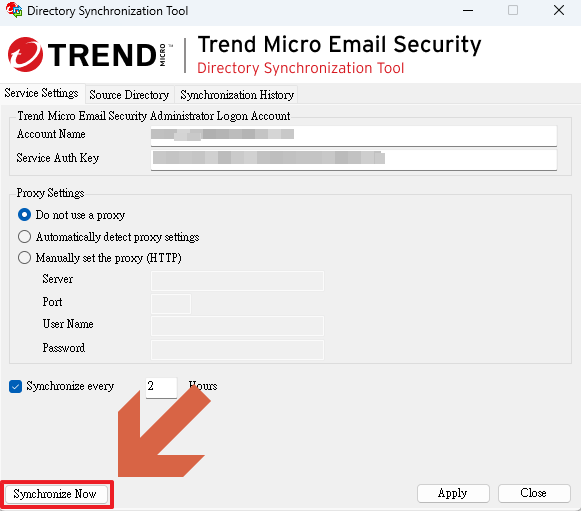

回到 Service Settings 頁面,點擊 Synchronize Now

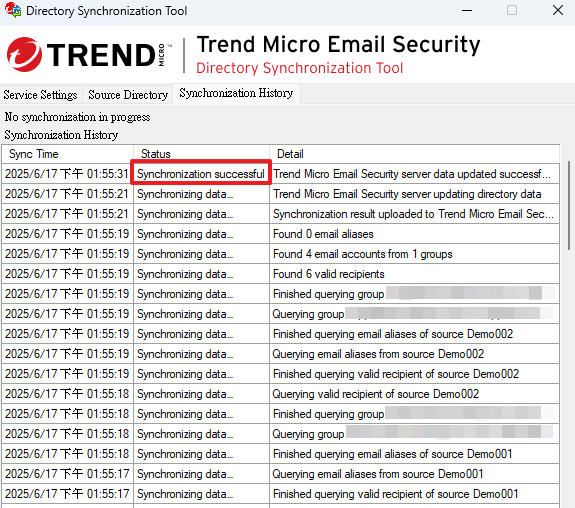

確認出現 Synchronization successful

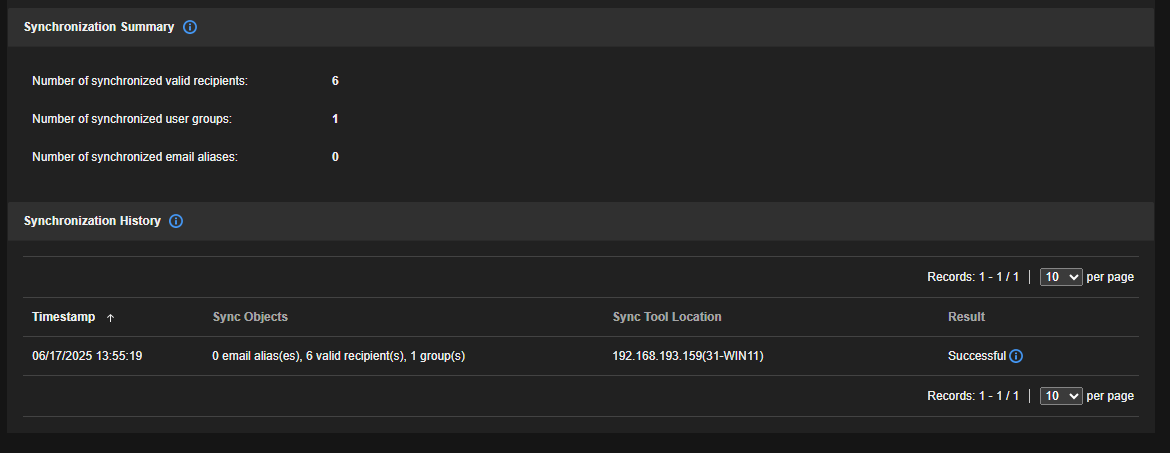

回到 Cloud Email Gateway Protection > Directory Management

在底下的 Synchronization Summary 確認同步數量是否增加

在底下的 Synchronization History 確認稍早的同步記錄

REST API Client

關於 REST API 除了如何產生 API keys 以外參考: Getting started with Trend Micro Email Security APIs

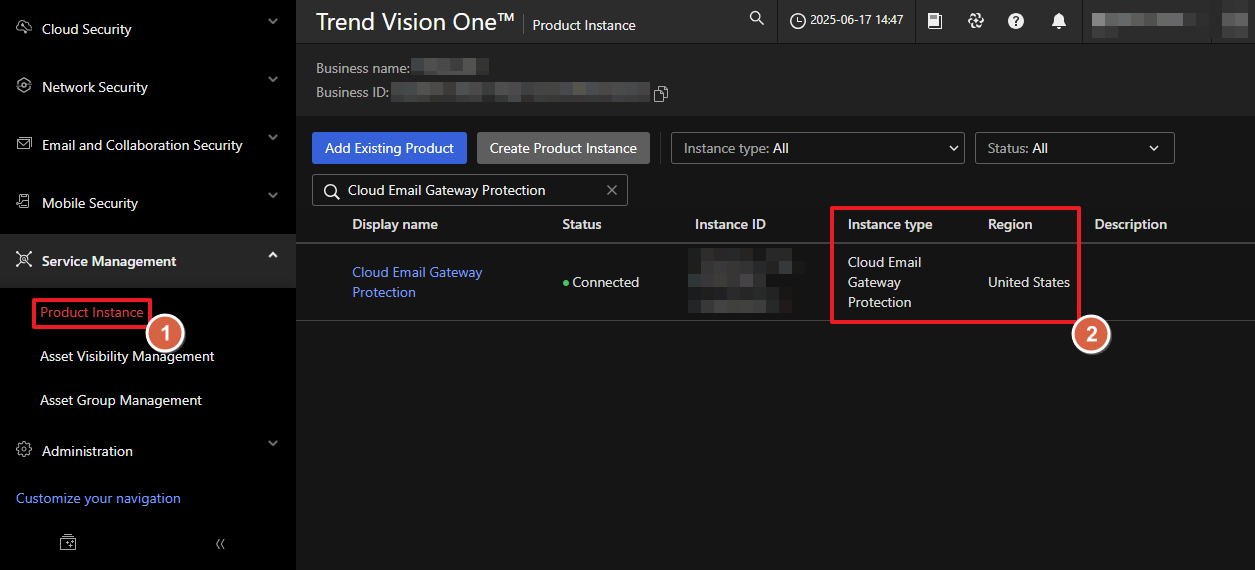

並移動到 Service Management > Product Instance 確認所屬地區

關於 URL 結構

API 請求方法如下:

- GET: 取得資源的當前值。

- POST: 根據提供的資料建立或更新資源。

- PUT: 覆寫現有資源。

- DELETE: 刪除資源。

URL 基本格式:

https://<serviceURL>/api/<version>/<resourcePath>

- serviceURL: 依據地區有所不同,參考底下表格

- version: API 版本,目前支援:

v1

- resourcePath: 要操作的資源路徑。

各地區 serviceURL 清單:

常用的 resourcePath 範例:

| 目標 |

路徑 |

說明 |

| 網域 |

domains |

針對所有帳戶相關聯網域 |

| 目錄使用者 |

domains/{domain}/users |

指定網域下的所有目錄使用者 |

| 策略事件記錄 |

log/policyeventlog |

符合條件的所有策略事件記錄 |

| 郵件追蹤記錄 |

log/mailtrackinglog |

符合條件的所有郵件追蹤記錄 |

常用的 request headers :

| 標頭名稱 |

是否必填 |

說明 |

| Authorization |

是 |

用於身份驗證,證明有權存取資源。格式為 HTTP Basic 認證,內容為 Basic <Base64(username:apikey)> |

| Accept-Encoding |

否 |

指定可接受的壓縮編碼(如 gzip、deflate),用於提升傳輸效率。

範例:

Accept-Encoding: gzip,deflate |

| Content-Encoding |

否 |

指定請求主體中資料的壓縮編碼(如 gzip、deflate)。

範例:

Content-Encoding: gzip |

Authorization 說明:

發送包含 Authorization 標頭的 HTTP 請求,該標頭由 Basic 和一個 Base64 編碼的字串 username:apikey 組成。

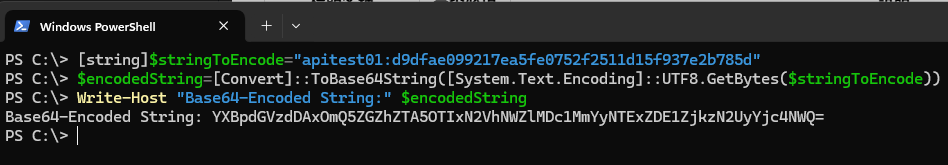

若帳號名稱為 apitest01 且 API Keys 為

d9dfae099217ea5fe0752f2511d15f937e2b785d

請將字串 apitest01:d9dfae099217ea5fe0752f2511d15f937e2b785d 轉換為 Base64 格式,將產生以下結果:

YXBpdGVzdDAxOmQ5ZGZhZTA5OTIxN2VhNWZlMDc1MmYyNTExZDE1ZjkzN2UyYjc4NWQ=

注意

您可以使用任意軟體轉換為 Base64 格式,惟 username:apikey 字串不得以換行符號結尾,例如: \n 或

\r\n

避免其被計算至 Base64 格式當中

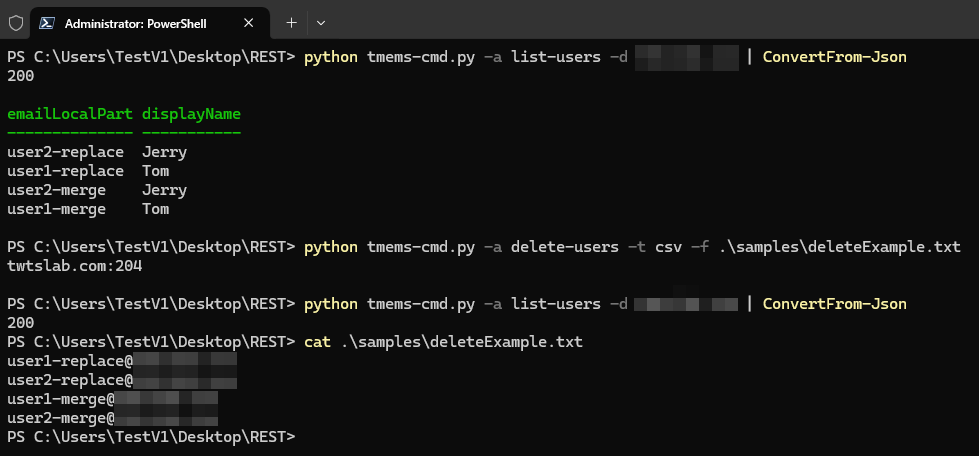

REST API Client 使用說明摘要

本次範例環境為:

- version: 1.0.0.15007

- 需安裝 Python 3.4 或更高版本。

- 必須安裝以下模組(如尚未安裝):

- requests (2.21.0)

- basicauth (0.4.1)

- configparser (3.5.0)

- 安裝指令:

pip install requests basicauth configparser

- 使用前請編輯

tmems-config.ini 依照地區調整 URL 並填寫帳號名稱與 API keys

基本用法與參數清單

tmems-cmd.py [options]

| 參數 |

說明 |

| -a, --action <操作選項> |

目錄操作:list-domains, list-users, add-user, delete-user, delete-users, replace-users, merge-users

|

| -u, --user <電子郵件> |

指定使用者的電子郵件地址 |

| -d, --domain <網域名稱> |

指定網域名稱 |

| -t, --type <檔案格式> |

指定輸入檔案格式(目前支援 csv) |

| -f, --file <檔案路徑> |

指定輸入檔案路徑 |

| -v, --version <版本> |

指定 REST API client 版本 |

| -h, --help |

顯示說明訊息 |

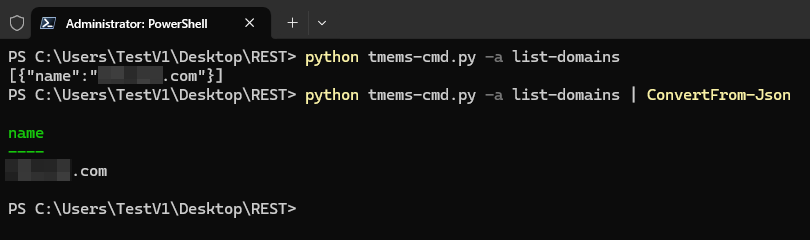

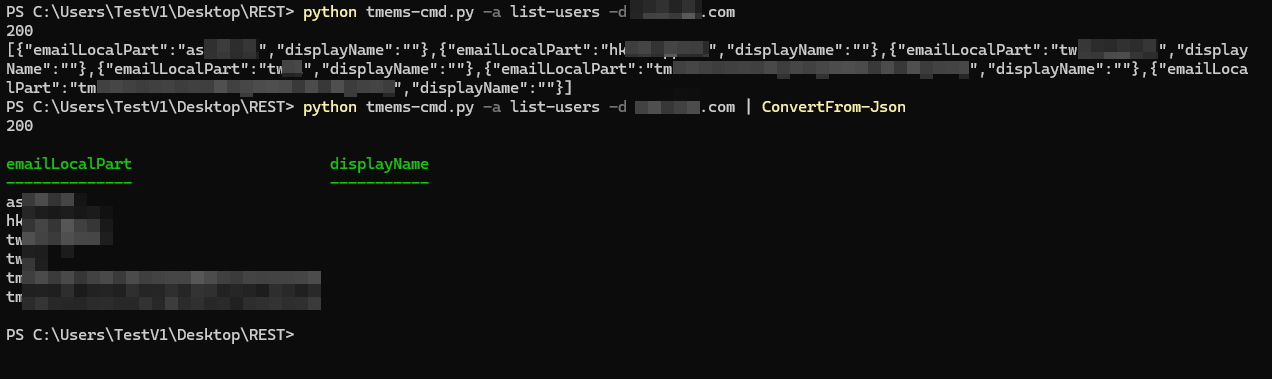

常用操作範例:

-

列出管理的網域

python tmems-cmd.py -a list-domains

-

列出指定網域的使用者

python tmems-cmd.py -a list-users -d <網域名稱>

-

新增單一使用者(您僅能新增網域已經過驗證的使用者):

python tmems-cmd.py -a add-user -u <使用者的電子郵件地址>,<使用者的顯示名稱>

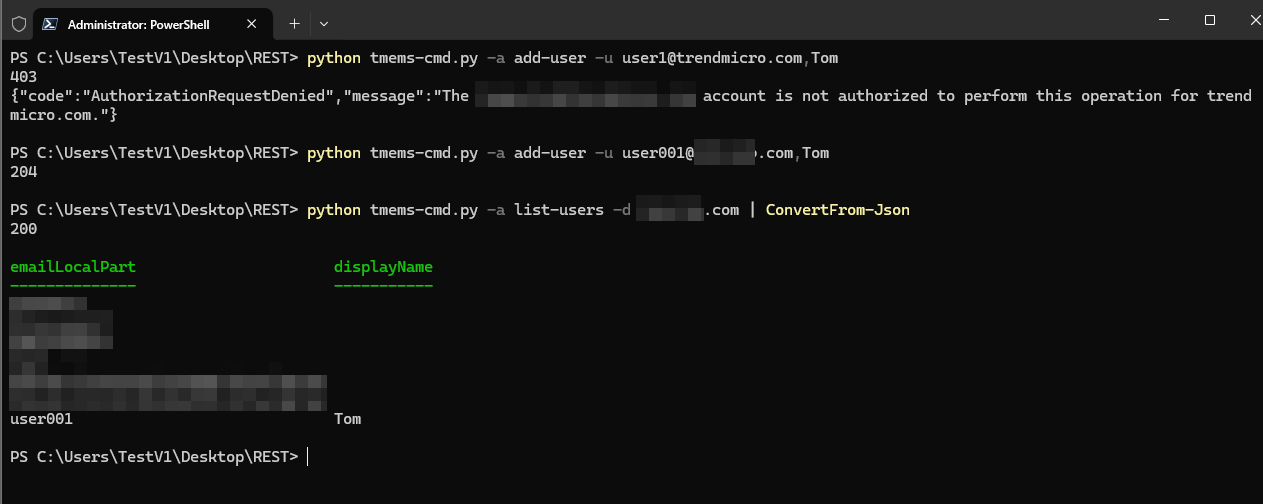

如圖中第一次執行時,如果您試圖新增未經驗證的網域中的使用者,您將會被拒絕。

-

刪除單一使用者:

python tmems-cmd.py -a delete-user -u <使用者的電子郵件地址>

-

以 CSV 檔案取代整個使用者清單:

python tmems-cmd.py -a replace-users -t csv -f <檔案路徑>

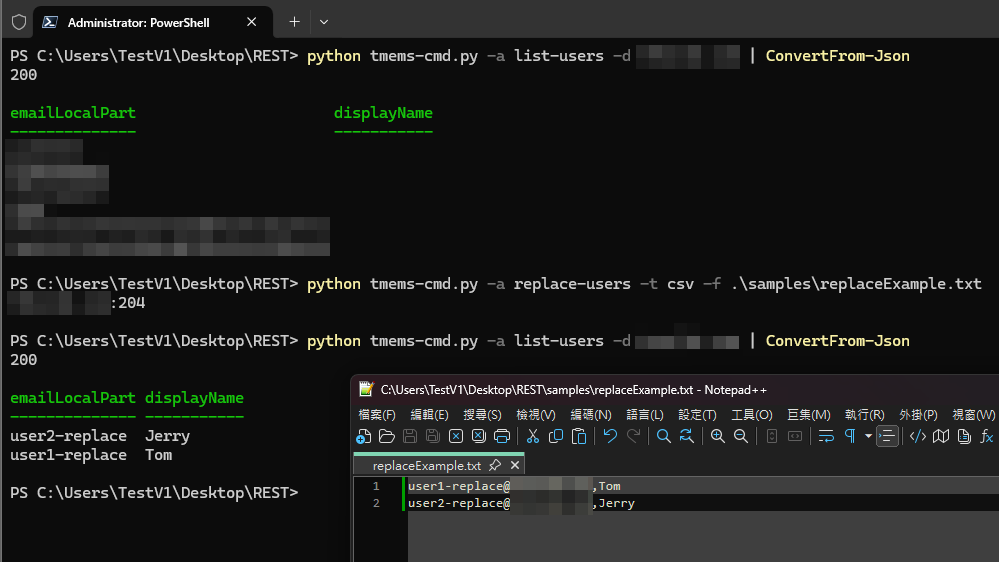

-

以 CSV 檔案合併(新增)使用者:

python tmems-cmd.py -a merge-users -t csv -f <檔案路徑>

-

以 CSV 檔案刪除複數使用者:

python tmems-cmd.py -a delete-users -t csv -f <檔案路徑>

在 API Access 登入 Primary User Account 可以檢視 API Keys

使用記錄

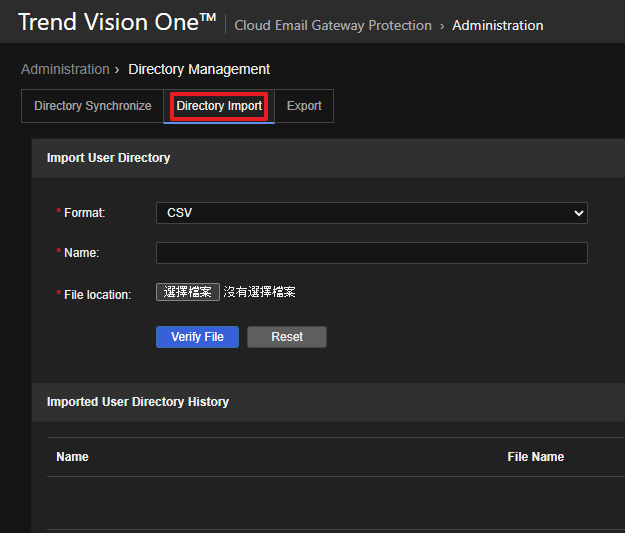

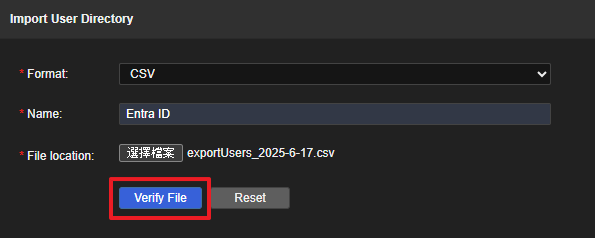

從檔案匯入

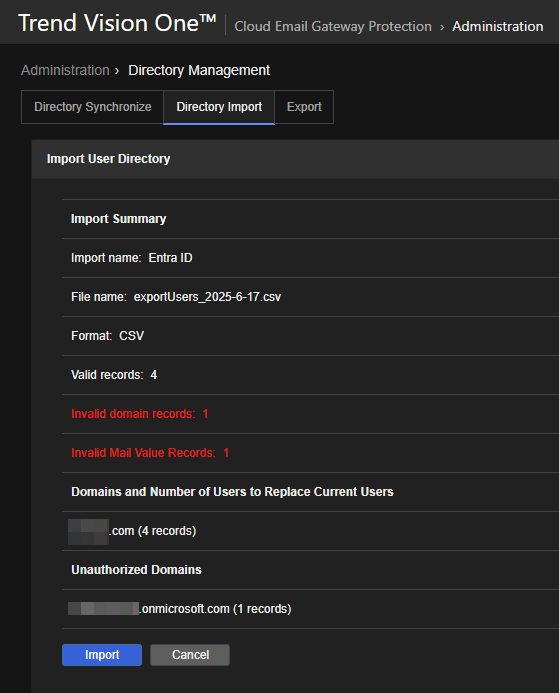

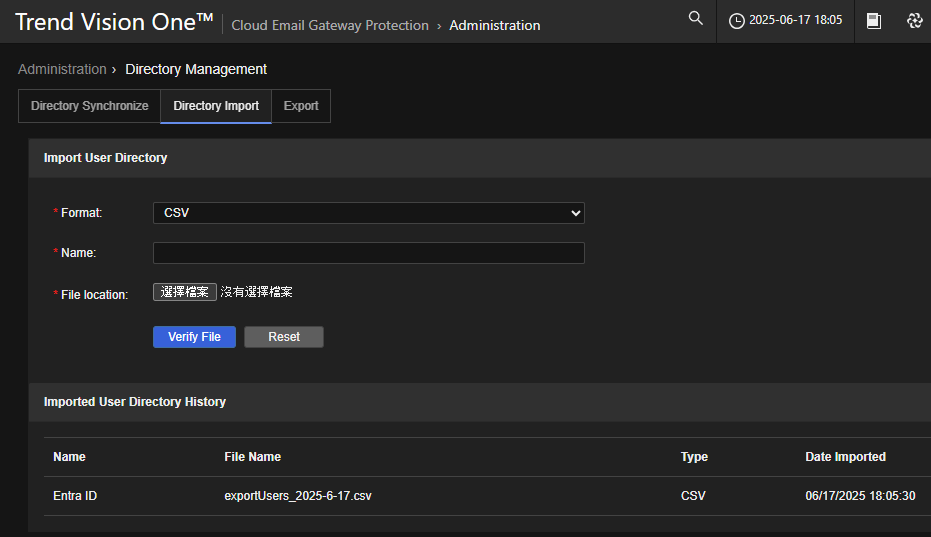

在 Directory Management 切換到 Directory Import 頁面

警告

- 支援的檔案格式為 ANSI 編碼的 LDIF 及 ANSI 或 UTF-8 編碼的 CSV,且檔案中不可有空白行或無關資料。

- 匯入目錄時,系統會替換管理網域所有記錄,若匯入了某管理域的任何電子郵件地址,該域的其他電子郵件地址將被移除。

新匯入的該網域電子郵件地址及其他管理網域的記錄將會保留。

- 若匯入的更新目錄檔案中未包含某個網域的資訊,該網域的條目將保持不變,且不會被覆寫。

- 每次匯入都會覆蓋舊版本,請謹慎操作。

- 管理員只能看到與自身帳戶相關的目錄,無法查看其他管理員帳戶的目錄。

- 新增使用者後,必須匯入更新後的目錄檔,否則系統會拒絕新使用者的郵件。

- 趨勢科技建議一天內不要匯入超過 24 個目錄,以避免系統資源過載。

- 匯入前應暫時停用 Recipient Filter 確認資料正確後再重新啟用。

有關設定可在 Inbound Protection > Connection Filtering >

Recipient Filter 中操作。

CSV 格式需求

- 每行一筆記錄,格式為:“email_address”,“Firstname Lastname”

- 欄位可用引號包住,也可不包。

- 不能用空格或其他分隔符號,只能用逗號。

正確範例:

bob@example.com,Bob Smith

sally@example.com,Sally Jones

"bob@example.com","Bob Smith"

"sally@example.com","Sally Jones"

錯誤範例:多個記錄寫在一行,不行。

bob@example.com,Bob Smith,sally@example.com,Sally Jones

選擇檔案後點擊 Verify File

檢視驗證結果決定是否匯入,如果沒有問題請點擊 Import

底下可以看到匯入的歷史記錄

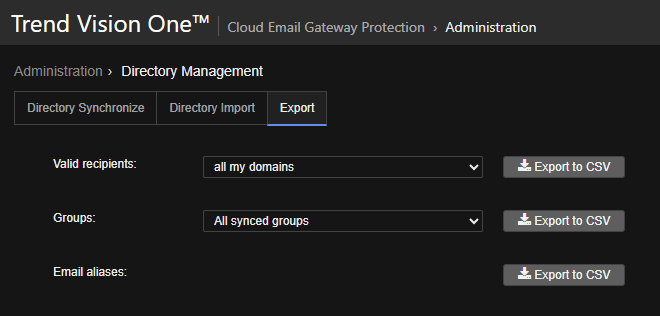

切換頁面至 Export 可以匯出當前的使用者檢查

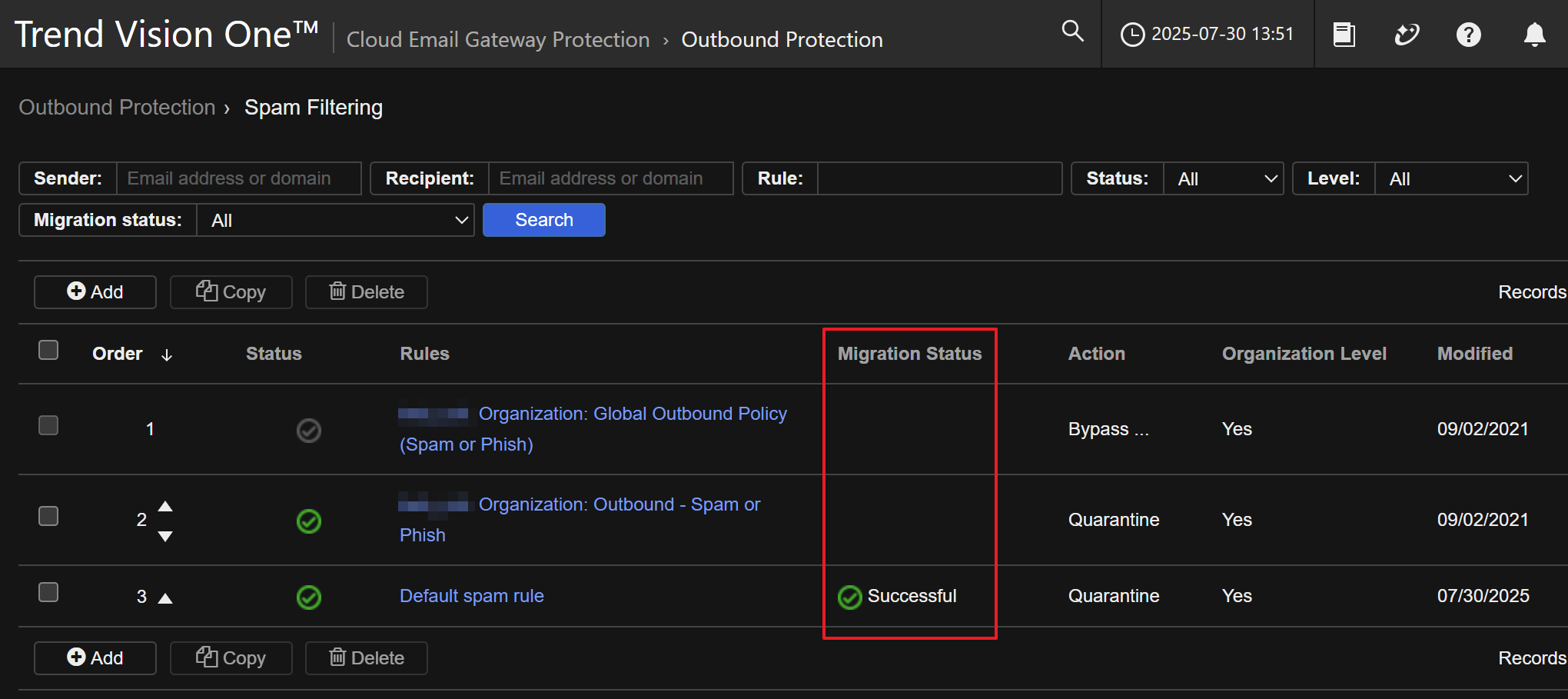

設定策略

策略畫面皆會顯示目前定義的策略規則清單及其狀態。

狀態分為:

- 已啟用,圖示為:

- 已停用,圖示為:

- 已鎖定,圖示為:

而在下列策略會以清單顯示,並依照順序執行所有符合的策略:

- Virus Policy

- Spam Policy

- Correlated Intelligence Policy

- Content Policy

- DLP Policy

您可以新增策略規則並查詢、重新排序、編輯、複製或刪除現有的策略規則。

清單的欄位所代表的意思如下:

- Order

策略執行的順序

- Status

- 已啟用,圖示為:

- 已停用,圖示為:

- 已鎖定,圖示為:

- Rules

策略名稱

- Migration Status

從外部遷移的策略狀態。

- Action

當策略的條件符合時所採取的動作。

- Organization Level

該策略是否適用於所有寄送至或寄出自您組織的電子郵件

- Modified

該策略最後修改的時間

- Last Used

該策略最後使用的時間,如果尚未被觸發,該欄位的值將顯示為 Never

注意

如果某個策略規則適用於多個網域,而您的帳戶僅有權限管理這些網域的一部分,

該策略規則將僅可見,您無法重新排序、編輯、複製或刪除該策略規則。

關於設定策略時的術語,可以參考: Configuring policies

概述

Cloud Email Gateway Protection 支援在組織層級、群組層級及使用者層級設定策略規則。

組織層級策略規則

- 適用範圍: 應用於已加入 Cloud Email Gateway Protection 的所有組織網域。

- 優點: 自動涵蓋組織現有及未來新增的所有網域,簡化您的策略管理,無需因新增網域而手動建立新規則。

- 建議: 建議在 Inbound Protection 及 Outbound Protection

兩者下皆設定組織層級策略規則,以提供完整保護。

群組層級策略規則

- 適用範圍: 應用於組織內一個或多個特定群組(如:網域、LDAP 群組、電子郵件地址群組)。

使用者層級策略規則

- 適用範圍: 應用於組織內單一或多個特定電子郵件地址。

Note

如果現有的網域層級策略規則適用於您組織中所有或絕大多數的網域,建議您將其轉換為組織層級的策略規則,

並將其餘網域設定為該策略規則的例外清單。這將簡化您的策略管理。

策略規則層級與設定方式

策略規則的層級是由該策略所適用的收件者或寄件者地址(取決於郵件流向)決定。

下表說明如何為不同層級的策略規則設定收件者或寄件者地址。

更多資訊參考: Specifying recipients and senders

| 策略規則層級 |

Inbound Protection |

Outbound Protection |

| 組織 |

在 Recipients and Senders 標籤

選擇 My organization 作為收件者 |

在 Recipients and Senders 標籤

選擇 My organization 作為寄件者 |

| 群組 |

在 Recipients and Senders 標籤

指定網域、LDAP 群組、地址群組,或輸入格式如: *@example.com

的電子郵件地址作為收件者 |

在 Recipients and Senders 標籤

指定網域、LDAP 群組、地址群組,或輸入格式如: *@example.com

的電子郵件地址作為寄件者 |

| 使用者 |

在 Recipients and Senders 標籤

輸入一個或多個明確的電子郵件地址作為收件者 |

在 Recipients and Senders 標籤

輸入一個或多個明確的電子郵件地址作為寄件者 |

預設策略

Cloud Email Gateway Protection 提供一組預設策略規則,這些規則自動套用於郵件防護,部分規則無法編輯。

詳細內容可以參考: Default policy rules

組織層級預設策略規則

| 策略類型 |

Inbound Policy Rules |

Outbound Policy Rules |

| Virus scan |

Organization: Virus |

Organization: Global Outbound Policy (Virus)

Note:

此策略規則無法編輯。

Organization: Outbound - Virus |

| Spam filtering |

Organization: Spam or Phish

Organization: Newsletter or spam-like

Organization: Probable

BEC threat

Organization: Writing style BEC threat |

Organization: Global Outbound Policy (Spam or Phish)

Note:

此策略規則無法編輯。

Organization: Outbound - Spam or Phish |

| Correlated Intelligence |

Organization: Correlated Intelligence Security Risks

Organization: Correlated Intelligence

Anomalies |

不適用 |

| Content filtering |

Organization: High-risk attachment

Organization: Exceeding msg size or # of

recipients

Organization: Password protected |

Organization: Outbound - High-risk attachment

Organization: Outbound - Exceeding msg size or

# of recipients |

網域層級預設策略規則

| 策略類型 |

Inbound Policy Rules |

Outbound Policy Rules |

| Virus scan |

{{Domain name}}: Virus |

{{Domain name}}: Outbound - Virus |

| Spam filtering |

{{Domain name}}: Spam or Phish

{{Domain name}}: Newsletter or spam-like

{{Domain name}}:

Probable BEC threat

{{Domain name}}: Writing style BEC threat |

{{Domain name}}: Outbound - Spam or Phish |

| Correlated Intelligence |

{{Domain name}}: Correlated Intelligence Security Risks

{{Domain name}}: Correlated

Intelligence Anomalies |

不適用 |

| Content filtering |

{{Domain name}}: High-risk attachment

{{Domain name}}: Exceeding msg size or # of

recipients

{{Domain name}}: Password protected |

{{Domain name}}: Outbound - High-risk attachment

{{Domain name}}: Outbound - Exceeding msg

size or # of recipients |

Note

除了上述預設策略規則外,Cloud Email Gateway Protection 還內建一個策略規則 Global Anti-Virus Rule

(Enforced on Unverified Domains)

此規則會強制套用於寄送至未驗證網域的入站郵件。

此策略規則不會出現在策略畫面上,僅在郵件追蹤記錄、策略事件記錄及隔離查詢詳細資料中可見。

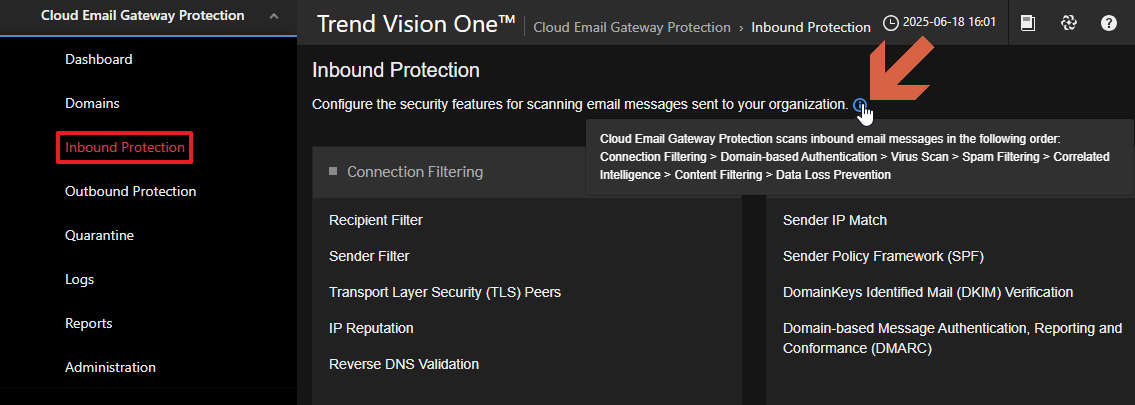

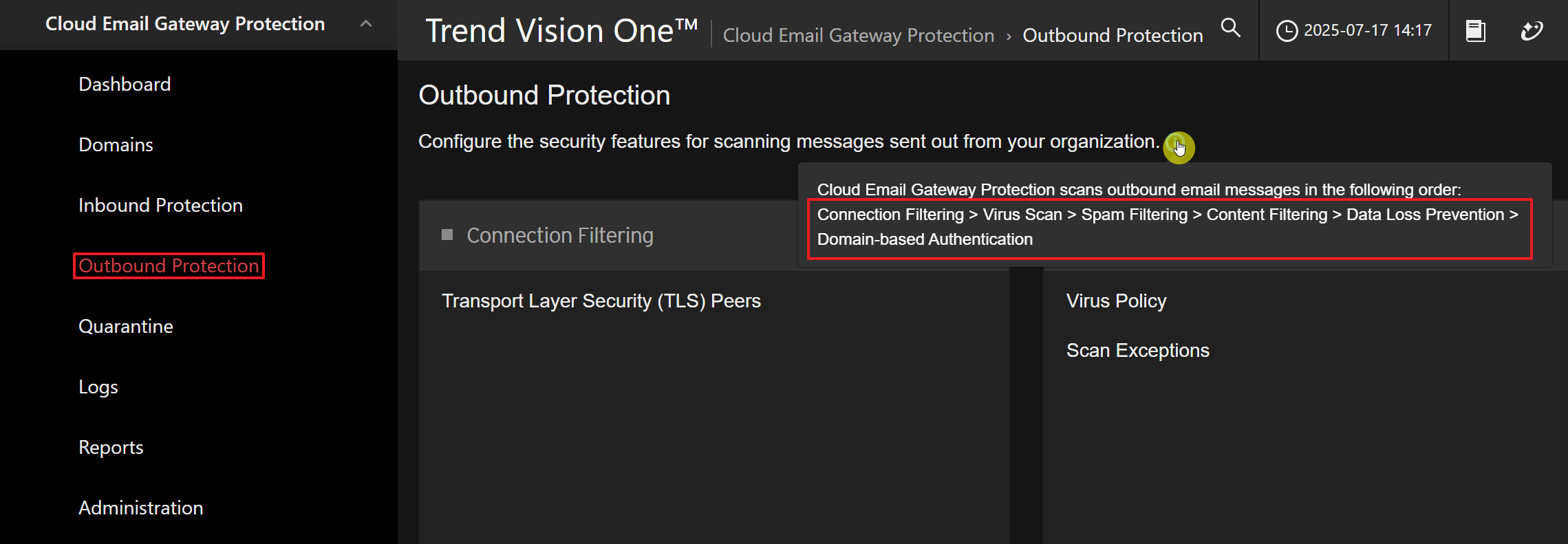

Inbound Protection

當您進入到 Inbound Protection 時,首先將游標懸停至圖中位置

將顯示 Cloud Email Gateway Protection 依照下列順序評估入站郵件:

- Connection Filtering

- Domain-based Authentication

- Virus Scan

- Spam Filtering

- Correlated Intelligence

- Content Filtering

- Data Loss Prevention

Connection Filtering

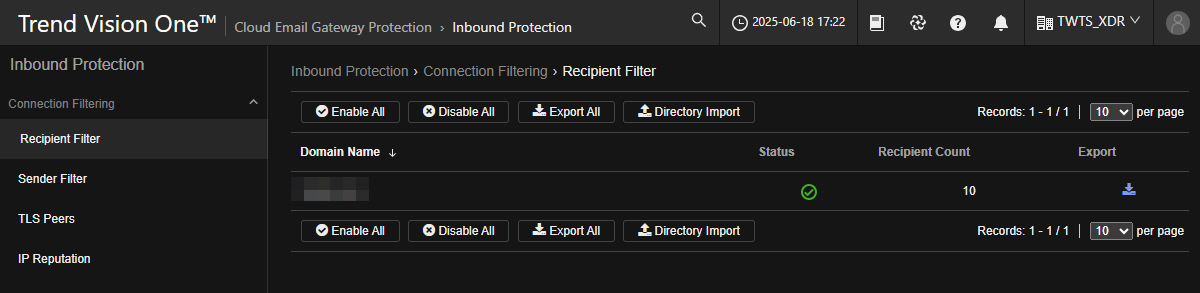

Recipient Filter

如果您已經 目錄管理 章節同步或是匯入了收件者,開啟此功能可以拒絕無效的收件者

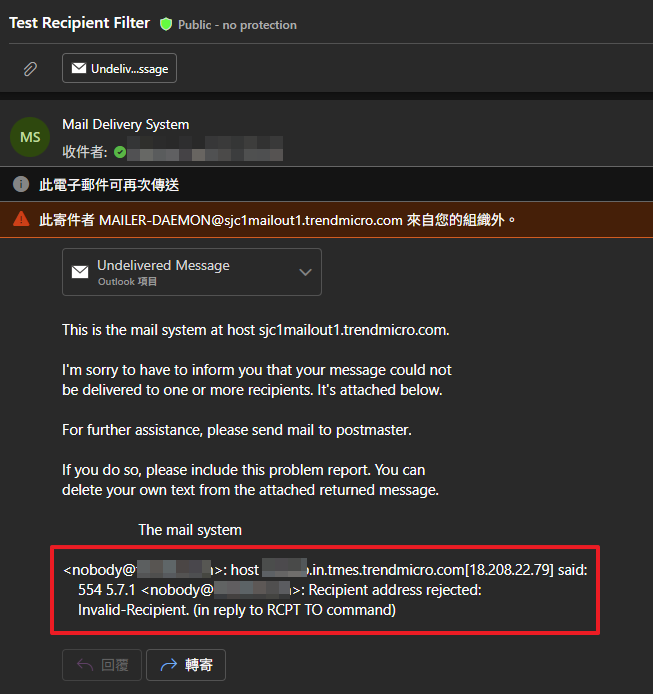

當有無效收件者的信件進到 Cloud Email Gateway Protection 將發送 SMTP Error 給寄件者的郵件伺服器

Non-Delivery Report (NDR) 由寄件者的郵件伺服器負責回傳給寄件者,如圖所示:

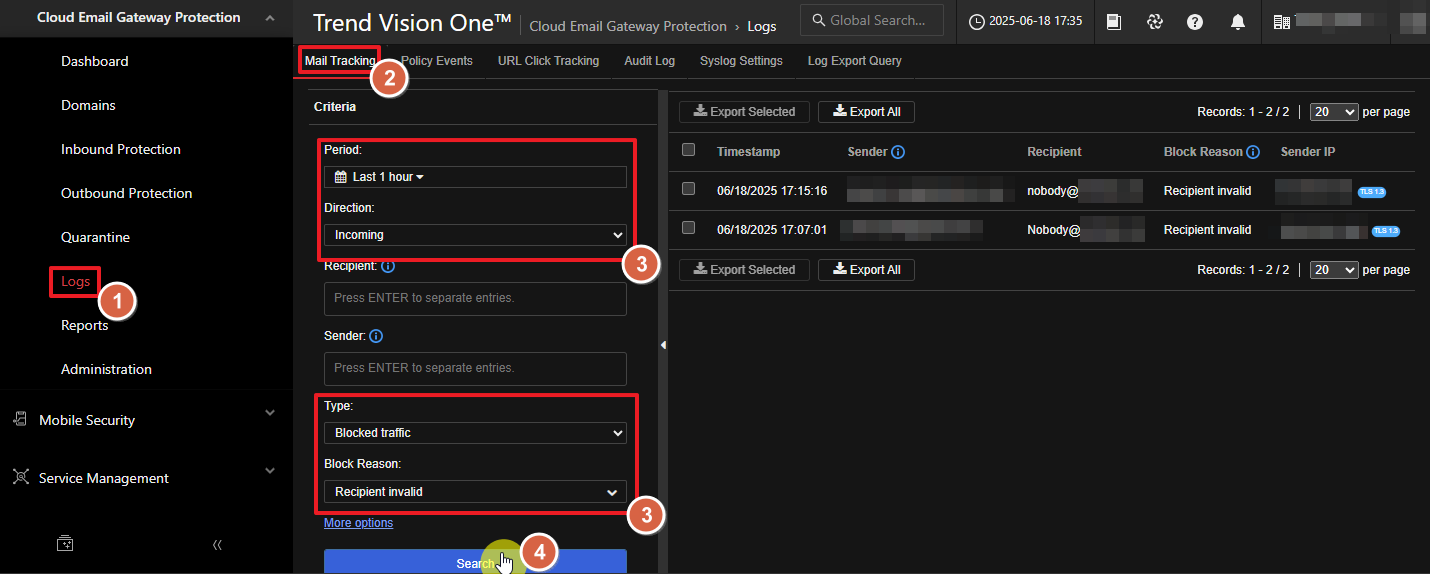

您可以在 Logs > Mail Tracking 將 Criteria 設定為:

- Period: 信件大概的寄送時間

- Direction: Incoming

- Type: Blocked traffic

- Block Reason: Recipient invalid

以檢視因為收件者無效而被拒絕的信件

Sender Filter

Cloud Email Gateway Protection 允許您為整個組織、受管理網域或您受管理網域中的特定收件者地址設定以下寄件者過濾條件:

- Approved senders

指定要允許的寄件者,使用特定的電子郵件地址或整個網域。

- Blocked senders

指定要封鎖的寄件者,使用特定的電子郵件地址或整個網域。

- Sender filter settings

- 指定要收集的寄件者地址類型,以符合允許和封鎖的寄件者清單。

- 指定是否在符合允許寄件者的電子郵件訊息標頭中插入 X-Header。

- 指定是否略過對來自已允許寄件者的電子郵件訊息進行某些安全檢查。

Cloud Email Gateway Protection 在以下資料之間實現雙向同步:

- 主控台中為特定終端使用者設定的寄件者

- 該使用者透過終端使用者主控台或隔離摘要通知新增的寄件者

Cloud Email Gateway Protection 依照下列順序評估 Sender Filter (封鎖優先於允許)

- 終端使用者電子郵件地址的封鎖寄件者清單

- 受管理網域或整個組織的封鎖寄件者清單

- 終端使用者電子郵件地址的允許寄件者清單

- 受管理網域或整個組織的允許寄件者清單

注意

終端使用者電子郵件地址的允許寄件者不會覆蓋對應網域或組織的封鎖寄件者。

例如: *@example.com 在主控台的封鎖寄件者清單中,

而 john@example.com 在終端使用者的允許寄件者清單中。

來自 john@example.com 的訊息仍將被封鎖。

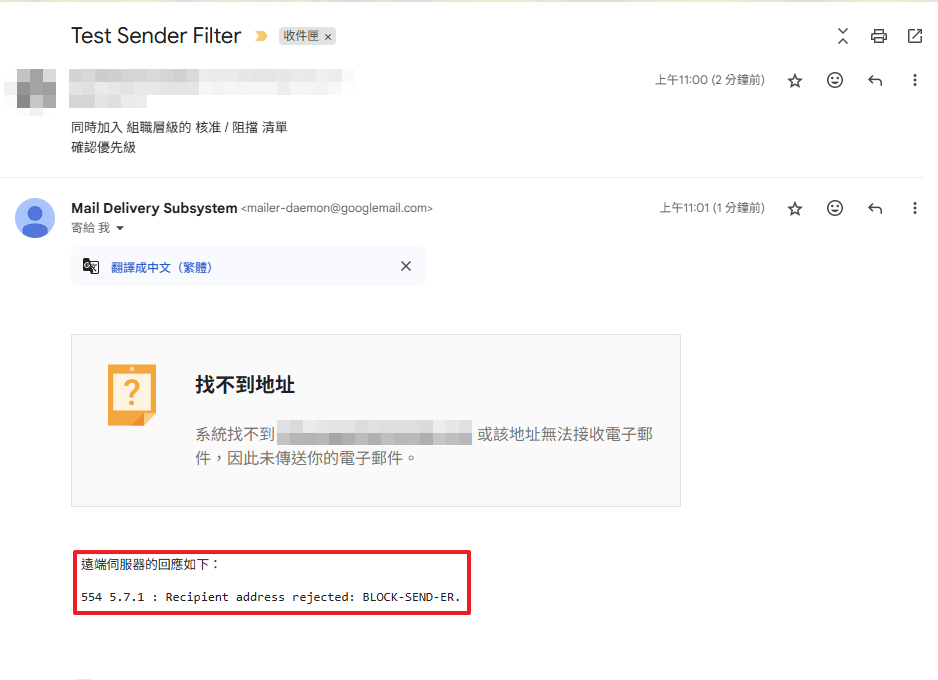

被阻擋的寄件者可能會收到下列錯誤

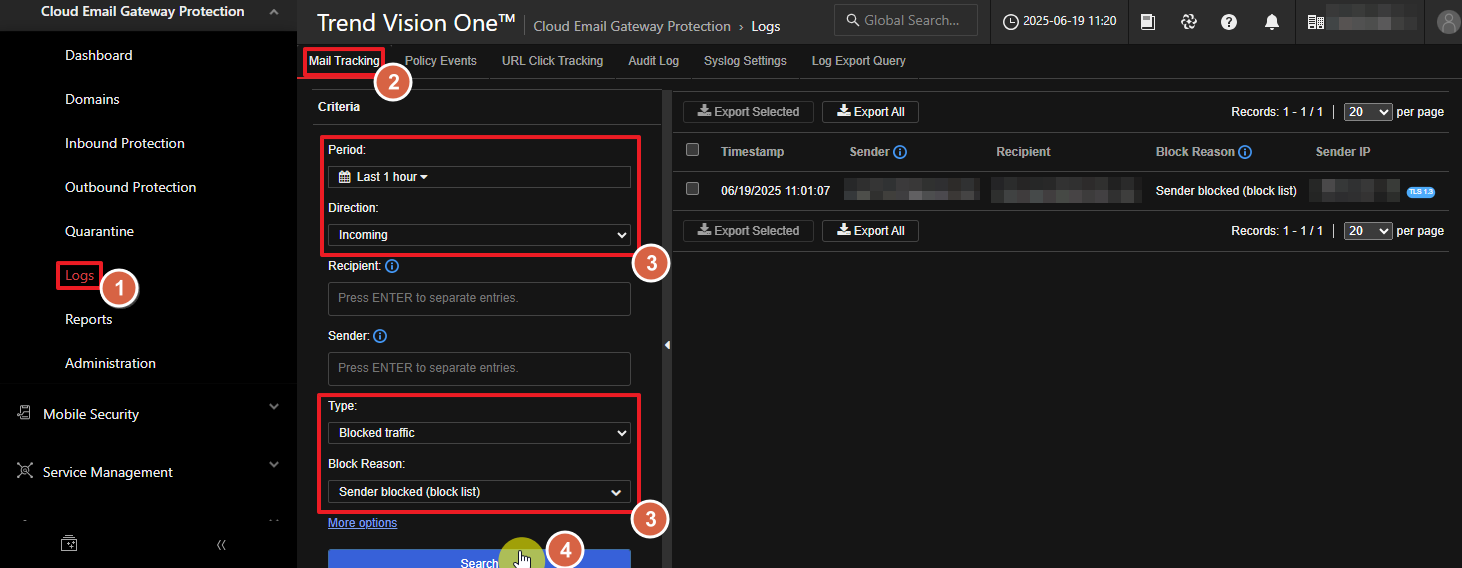

您可以在 Logs > Mail Tracking 將 Criteria 設定為:

- Period: 信件大概的寄送時間

- Direction: Incoming

- Type: Blocked traffic

- Block Reason: Sender blocked (block list)

以檢視因為寄件者在封鎖清單而被拒絕的信件

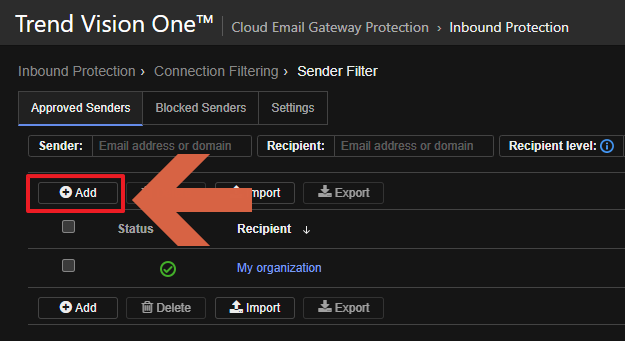

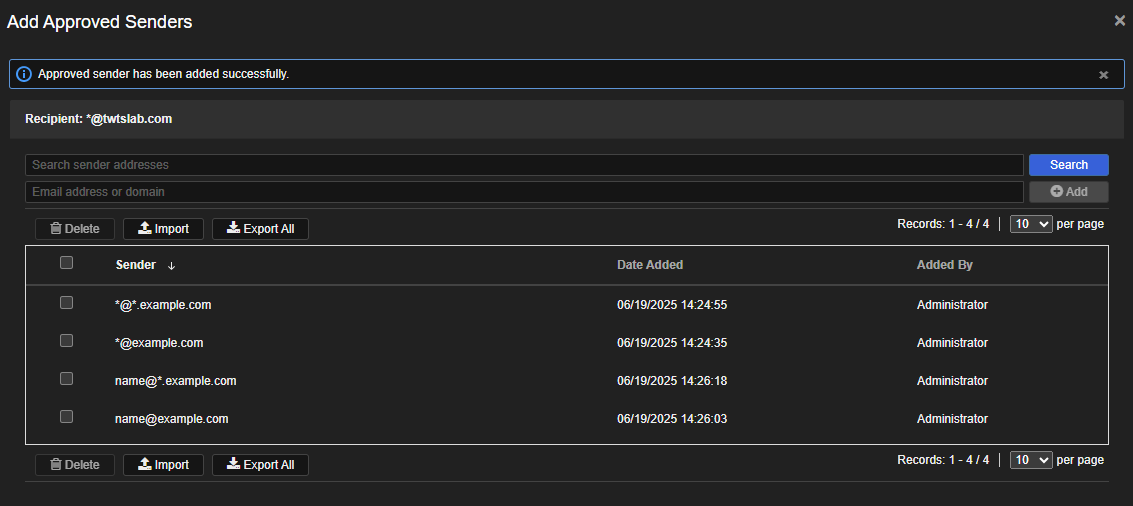

在允許/封鎖清單中新增寄件者

在 Approved Senders 或是 Blocked Senders 點擊 Add

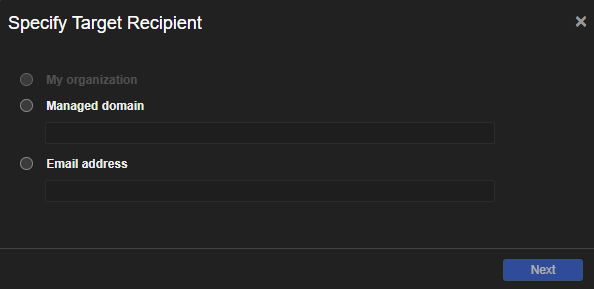

首先選擇對應的收件者層級,意即寄件者寄送給哪些收件者才觸發允許/封鎖

您可以選擇:

- 整個組織

- 指定一個受管理網域

- 指定一個電子郵件地址

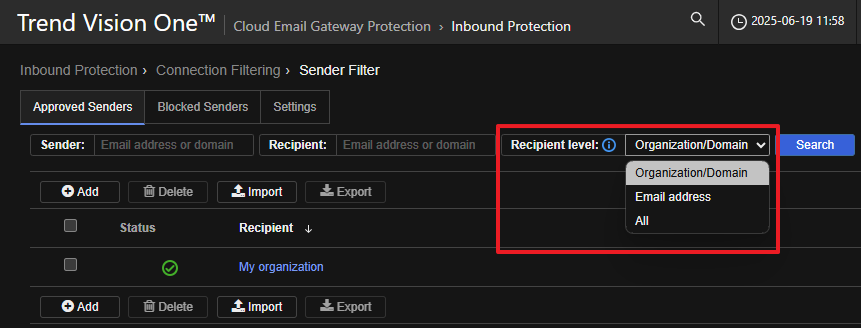

注意

您無法新增重複的收件者或是收件者層級,請注意預設清單顯示 Recipient level 為 Organization/Domain

如果您在新增指定的電子郵件地址時,請切換顯示的 Recipient level 以確認是否具有重複收件者

接下來,於第二個欄位輸入寄件者。

寄件者可以是下列組合:

- 特定的電子郵件地址

- 透過在電子郵件地址中

@ 左側使用 * 來篩選來自某個網域的所有地址。

例如: *@example.com 將篩選 example.com 網域中的所有電子郵件地址。

- 透過在電子郵件地址中

@ 左側使用 * 並且在子網域位置也使用 * 來篩選來自子網域的所有地址。

例如: *@*.example.com 將篩選 example.com 網域所有子網域中的所有電子郵件地址。

下表顯示有效或無效的格式範例:

| 有效 |

無效 |

name@example.com |

name@info.*.example.com |

name@info.example.com |

name@example.com.* |

name@*.example.com |

*name@info.example.com |

name@* |

*@* |

*@example.com |

|

*@server.example.com |

|

*@*.example.com |

|

注意

如果需要阻擋網域與所有子網域,請同時加入

*@example.com 與 *@*.example.com

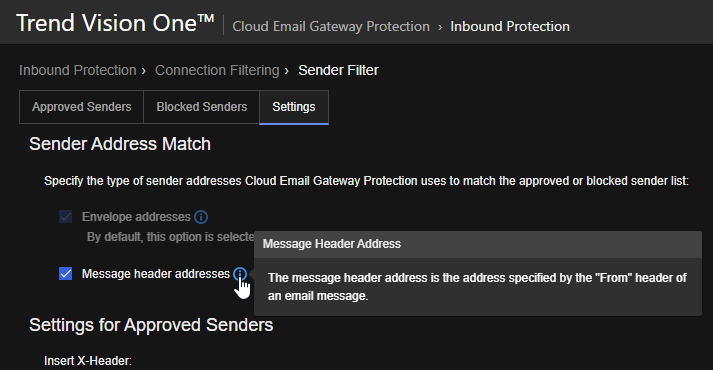

Sender Filter 設定

就像實體信件一樣,電子郵件訊息有兩組地址:信封地址和郵件標頭地址。

信封地址就像信封外面的地址一樣,用於 MTA 路由和傳送電子郵件;郵件標頭地址是郵件標頭的一部分,類似於實體信件開頭稱呼旁邊的地址。

Cloud Email Gateway Protection 用來比對允許或封鎖寄件者清單的寄件者地址類型在 Settings 頁面可以選擇。

可用的選項如下:

- Envelope addresses (信封地址)

- Message header addresses (郵件標頭地址)

預設情況下,兩個選項皆已選取。Cloud Email Gateway Protection 會使用這兩個地址進行比對。郵件標頭地址選項可以修改,而信封地址選項則無法修改。

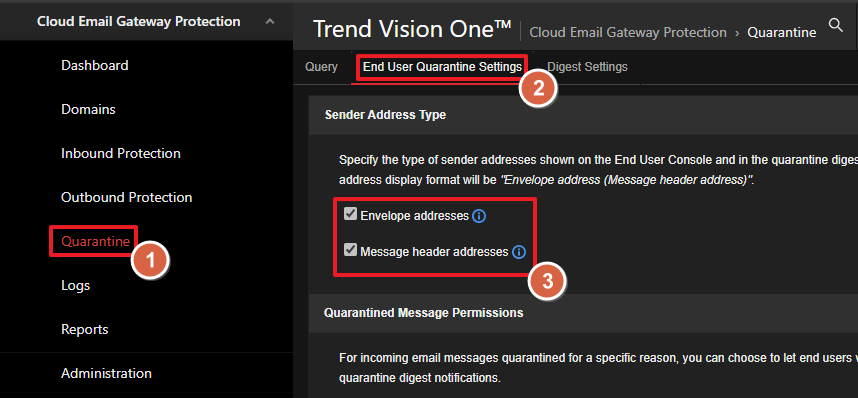

注意

如果在 Quarantine > End User Quarantine Settings 畫面中選取了 Message

header addresses

趨勢科技建議您也在 Sender Filter Settings 畫面中選取此項目。否則,終端使用者新增的允許或封鎖寄件者將無法如預期運作。

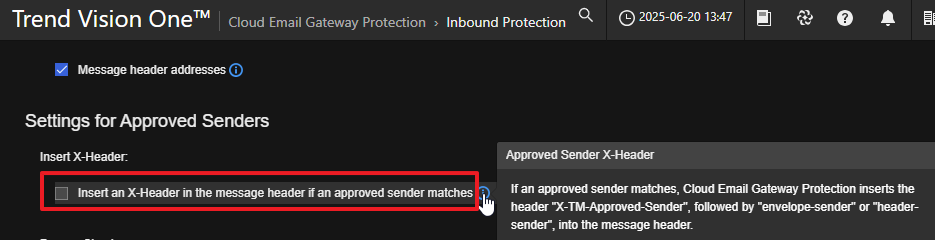

Cloud Email Gateway Protection 提供在符合允許寄件者的郵件標頭中插入 X-Header 的功能。

如果您勾選 Insert an X-Header in the message header if an approved sender matches 方塊,

您可以根據郵件標頭在您自己的 MTA 或郵件伺服器上執行額外動作。

- 信封地址符合時,以下 X-Header 會被插入

X-TM-Approved-Sender: envelope-sender

- 信封地址不符合但郵件標頭地址符合時,以下 X-Header 會被插入訊息標頭:

X-TM-Approved-Sender: header-sender

Cloud Email Gateway Protection 提供您指定允許寄件者的郵件跳過哪些掃瞄條件

警告

當勾選 Security risks 選項時,被 Correlated Intelligence 識別的可疑檔案將不會送至

Virtual Analyzer 進一步觀察。

注意

IP reputation 與 unknown sender domain check 總是使用 Envelope

addresses (信封地址) 比對

unknown sender domain check 是指驗證寄件者信封地址是否具有有效的 DNS A 或 MX 記錄。

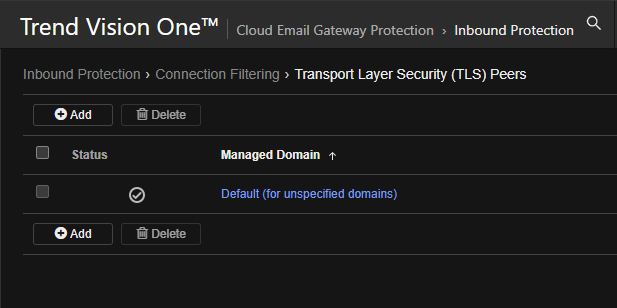

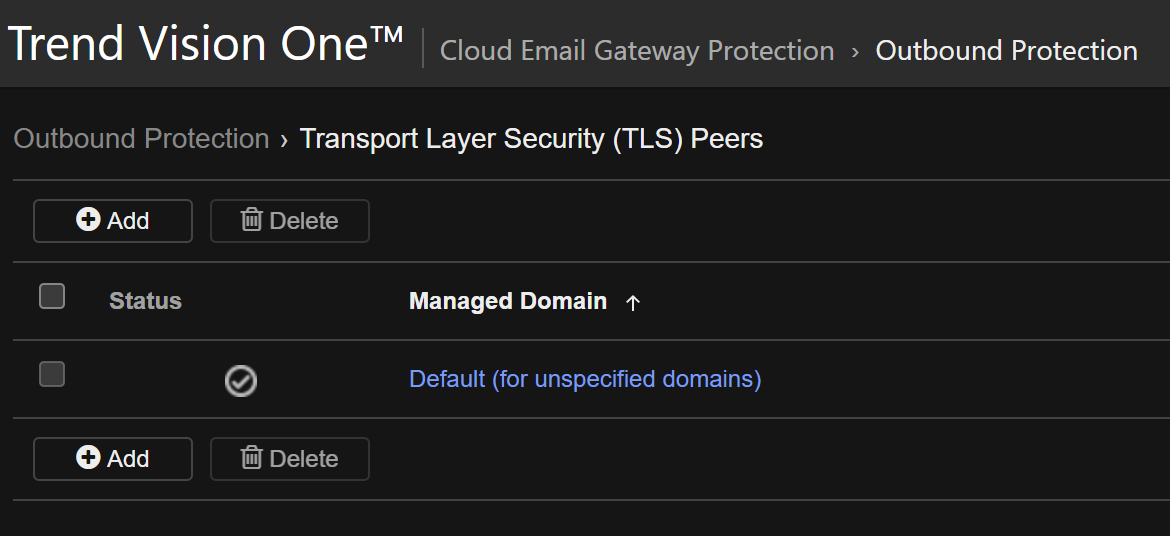

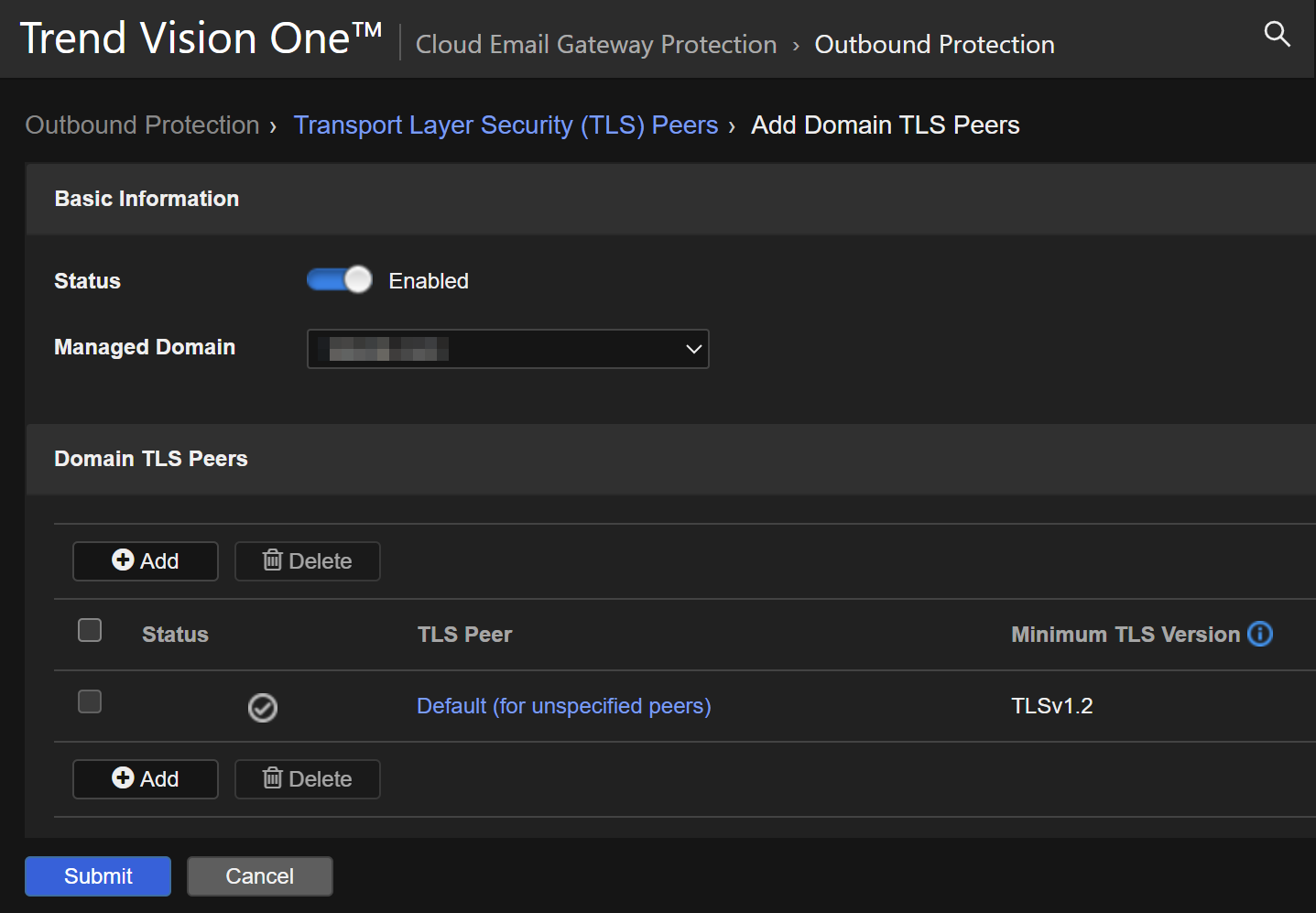

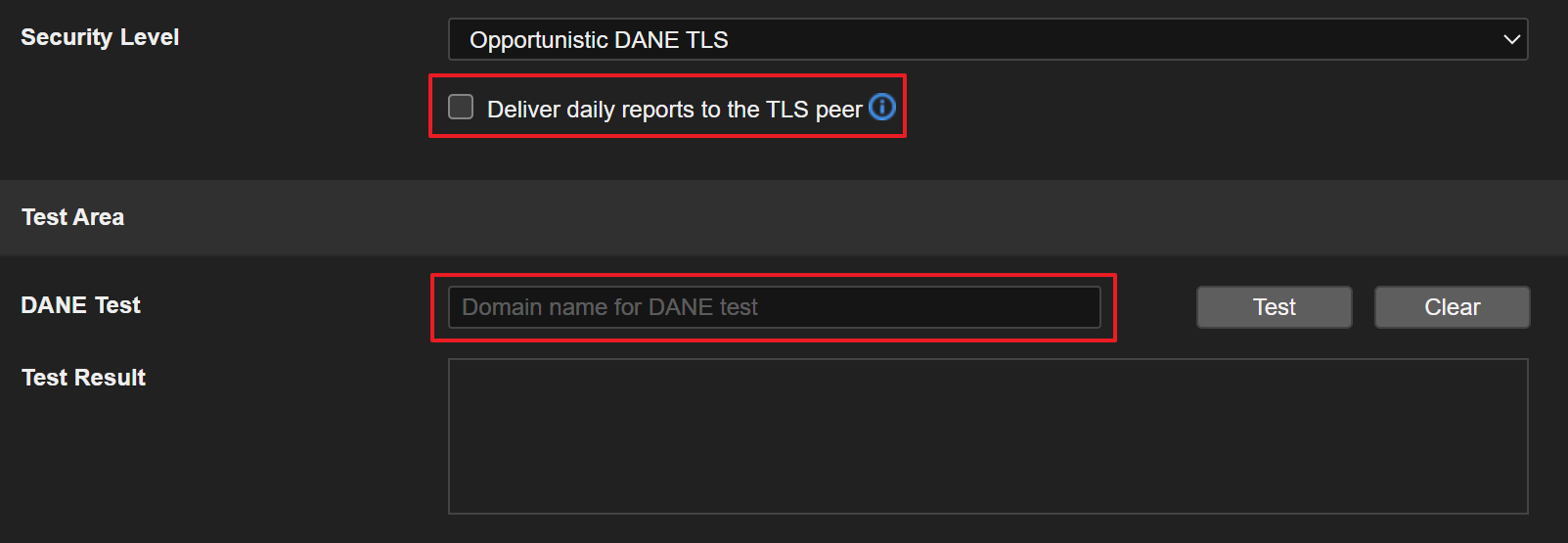

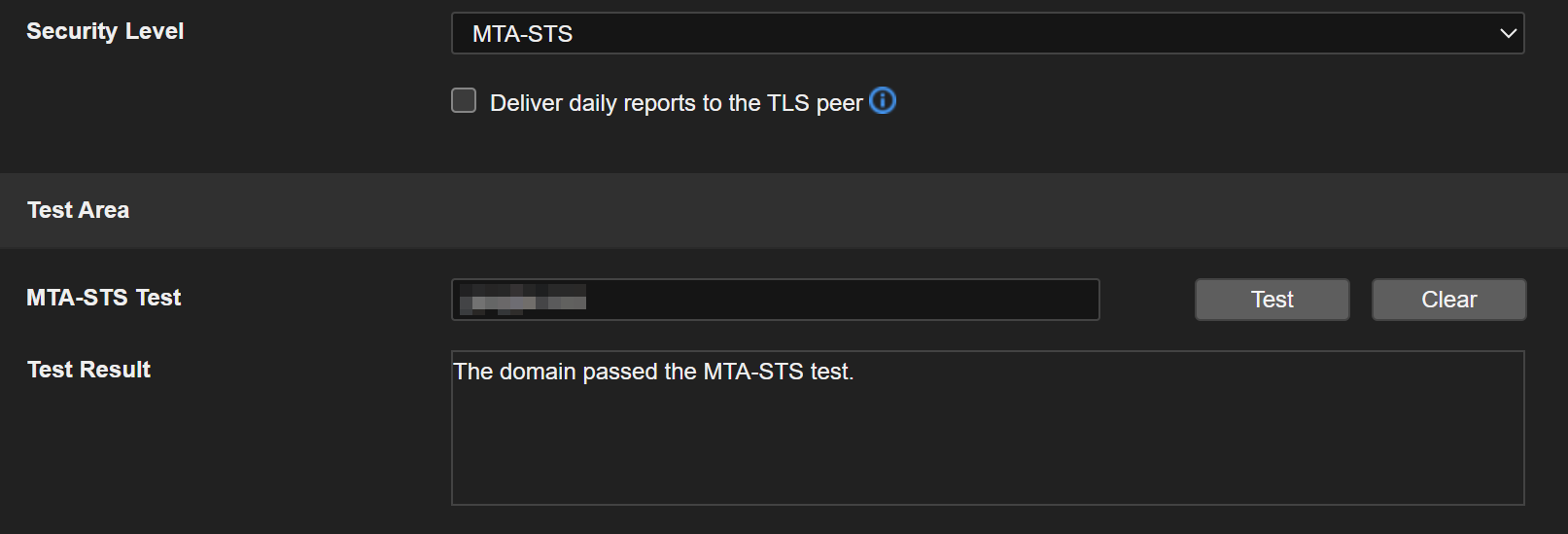

Transport Layer Security (TLS) peers

Cloud Email Gateway Protection 允許在自身與指定的 TLS 對等端之間配置 TLS 加密。

支援的 TLS 協定及優先順序(由高至低):

- TLS 1.3

- TLS 1.2

- TLS 1.1

- TLS 1.0

為防止 TLS 連線遭受中間人攻擊 Cloud Email Gateway Protection 採用以下技術驗證目標伺服器身份:

- DNS-based Authentication of Named Entities (DANE)

- Mail Transfer Agent - Strict Transport Security (MTA-STS))

Default (for unspecified domains) 套用至所有 未 指定策略的受管理網域

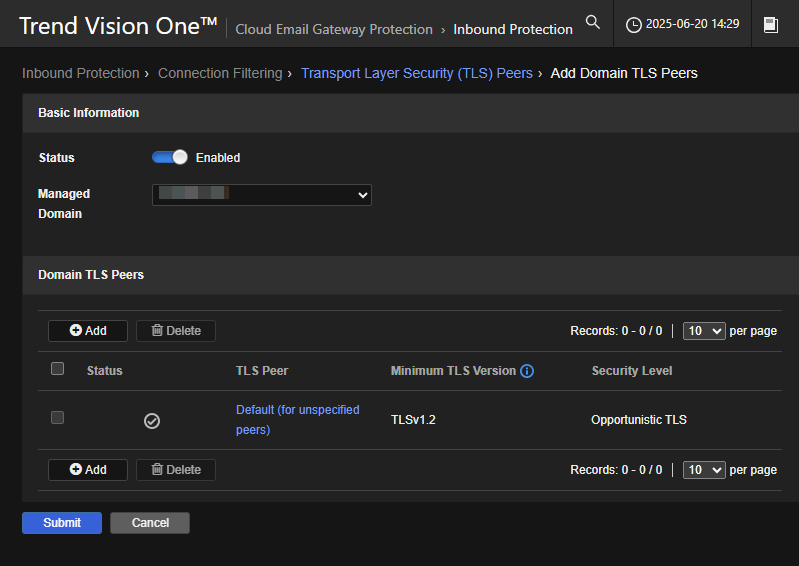

點擊 Add 新增受管理網域

在 Managed Domain 可以選擇在 Domains 已經驗證的網域

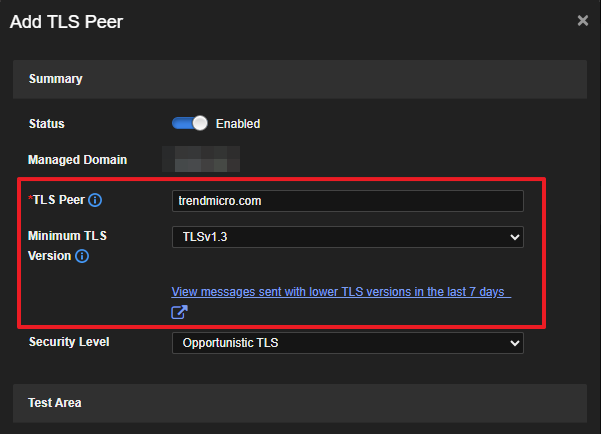

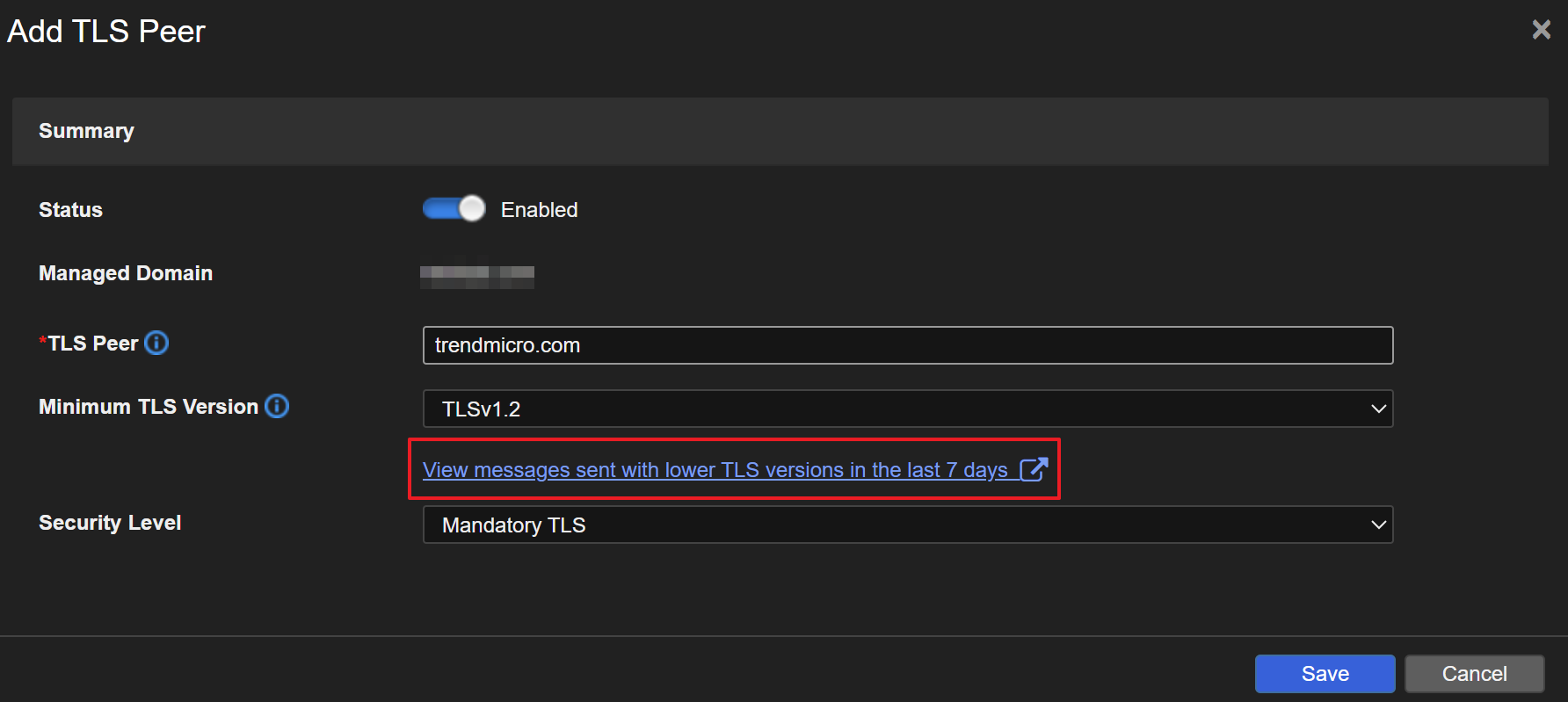

點擊 Add 可以新增 TLS Peer 其他所有未設定者套用 Default (for unspecified peers)

對於 Inbound Protection TLS Peer 輸入寄件者的網域、IP、CIDR

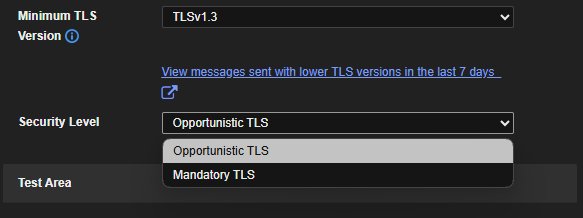

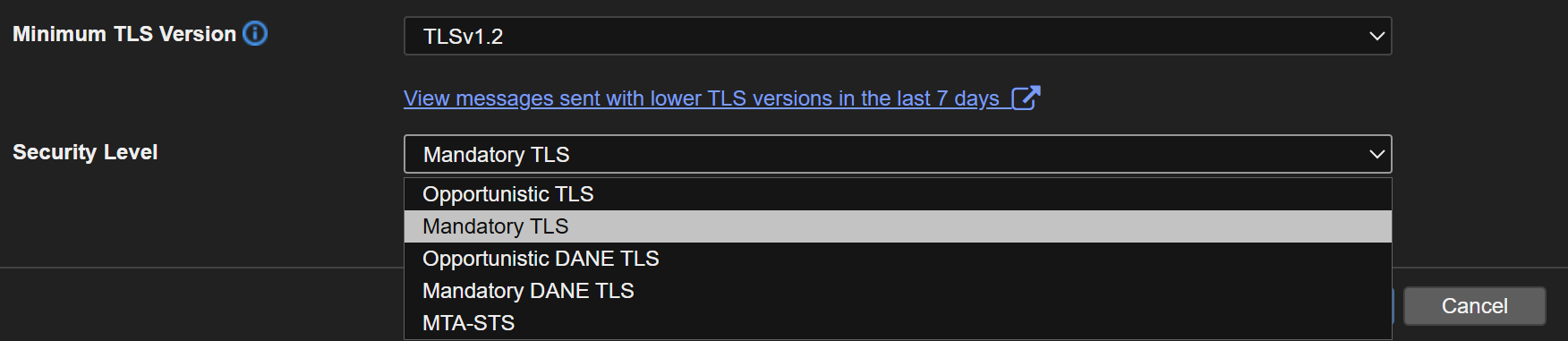

然後選擇 Minimum TLS Version 以指定該 TLS Peer 最低可使用的 TLS 您可以選擇下列選項:

- No restriction

- TLSv1.2

- TLSv1.3

點擊 View messages sent with lower TLS versions in the last 7 days 可以先了解來自於該寄件者的郵件使用哪些 TLS

版本

對於 Inbound Protection 的 Security Level 有下列選項可供選擇:

- Opportunistic TLS

- 若 TLS Peer 支援且選擇使用 TLS,則以加密方式通訊。

- 若 TLS Peer 不支援 TLS,則以未加密方式通訊。

- 若 TLS Peer 支援 TLS 但選擇不使用,則以未加密方式通訊。

- Mandatory TLS

- 若 TLS Peer 支援且選擇使用 TLS,則以加密方式通訊。

- 若 TLS Peer 不支援 TLS,則不進行通訊。

- 若 TLS Peer 支援 TLS 但選擇不使用,則不進行通訊。

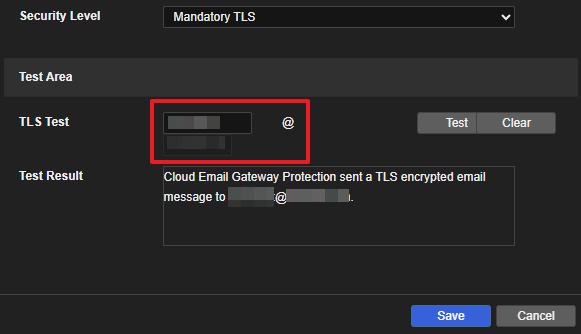

對於 Inbound Protection 的 Test Area 輸入該受管理網域的電子郵件

以測試 Cloud Email Gateway Protection 到您的 MTA 的連線

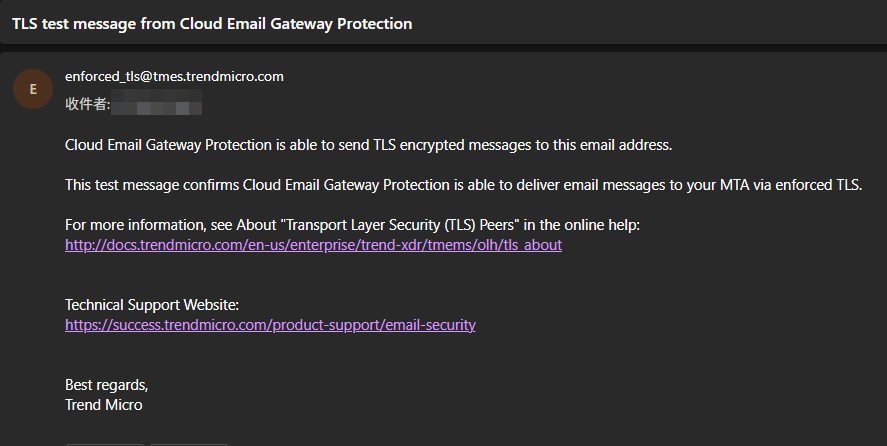

您將會收到下列測試信件,代表從 Cloud Email Gateway Protection 到您的 MTA 的連線正常

IP Reputation

寄件者 IP 位址會經過 IP Reputation 的篩選。IP 位址會被評估直到找到第一個符合條件的項目順序如下:

-

IP 位址

a. 在 Approved IP Address 清單

b. 在 Blocked IP Address 清單

-

國家/地區

a. 在 Approved Country/Region 清單

b. 在 Blocked Country/Region 清單

-

在 IP Reputation 的 settings 若啟用 Emerging Threat List

(ETL)

Emerging Threat List 是被識別為參與活躍勒索軟體、惡意軟體或其他電子郵件威脅活動的 IP 位址清單。

-

在 IP Reputation 的 settings 若啟用 Known Spam Source List

(KSSL)

Known Spam Source List 是已知為垃圾郵件來源的郵件伺服器 IP 位址清單。

-

在 IP Reputation 的 settings 若啟用 Dynamic User List

(DUL)

Dynamic User List 是動態指派的 IP 位址清單,或具有禁止公開郵件伺服器使用的可接受使用政策的 IP 位址。

大多數條目是與擁有該網路空間的 ISP 合作維護。

此清單中的 IP 位址不應直接發送電子郵件,而應使用其 ISP 的郵件伺服器。

-

在 IP Reputation 的 settings 若啟用 Quick IP List

(QIL)

Quick IP List 是一種即時反垃圾郵件解決方案,在新的垃圾郵件來源出現時立即更新,通常在數分鐘內完成。

隨著垃圾郵件活動的證據增加或減少,動態 IP reputation 資料庫會相應更新。

注意

被加入到 Approved IP Address 清單的 IP 位址,即使該 IP 位址同時存在於 Blocked IP Address

清單中所列的 CIDR 區塊內,也不會被封鎖。

此外,即使該 IP 位址同時存在於 Known Spam Source 標準 IP Reputation 資料庫清單中,也不會被封鎖。

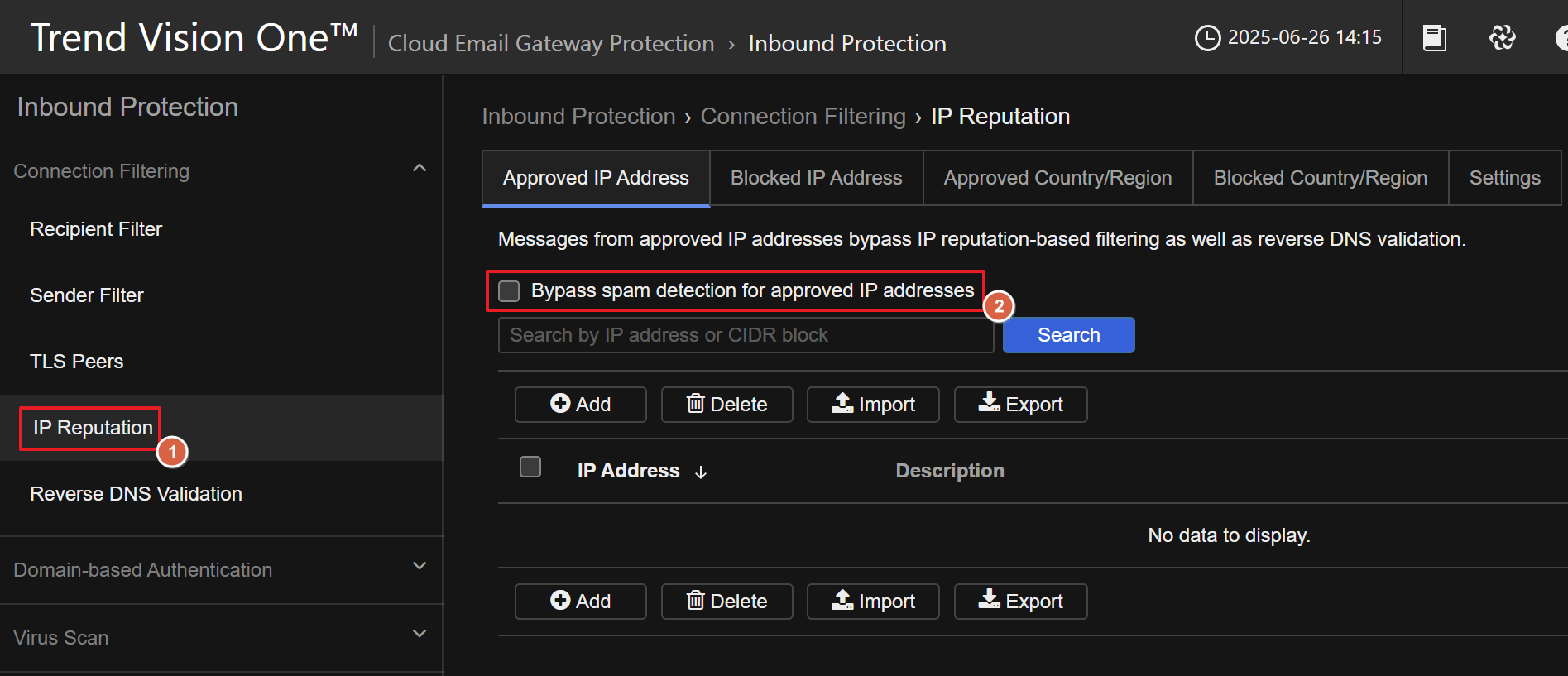

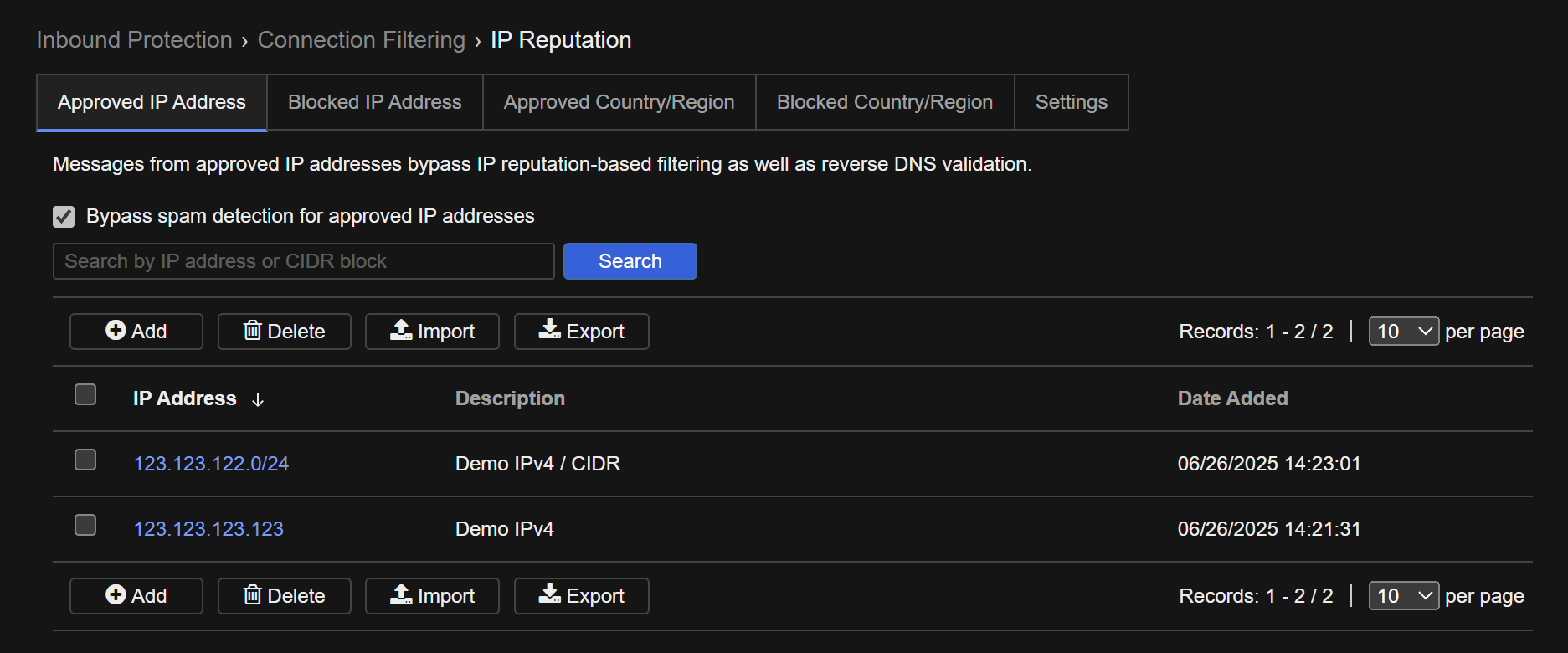

關於允許與封鎖 IP 位址

在 Approved IP Address 頁面有 Bypass spam detection for approved IP

addresses

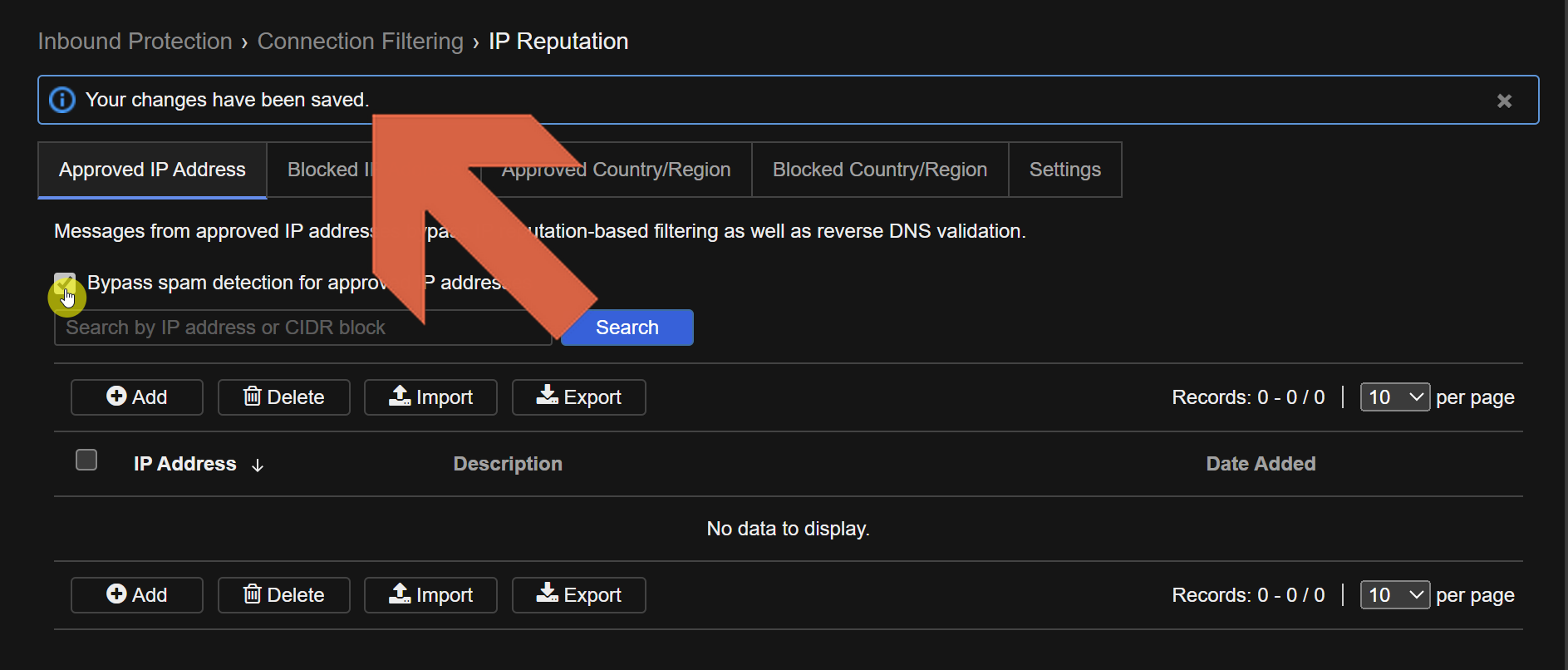

勾選後,允許的 IP 位址將略過垃圾郵件檢查

勾選後應顯示 Your changes have been saved. 表示設定已經變更

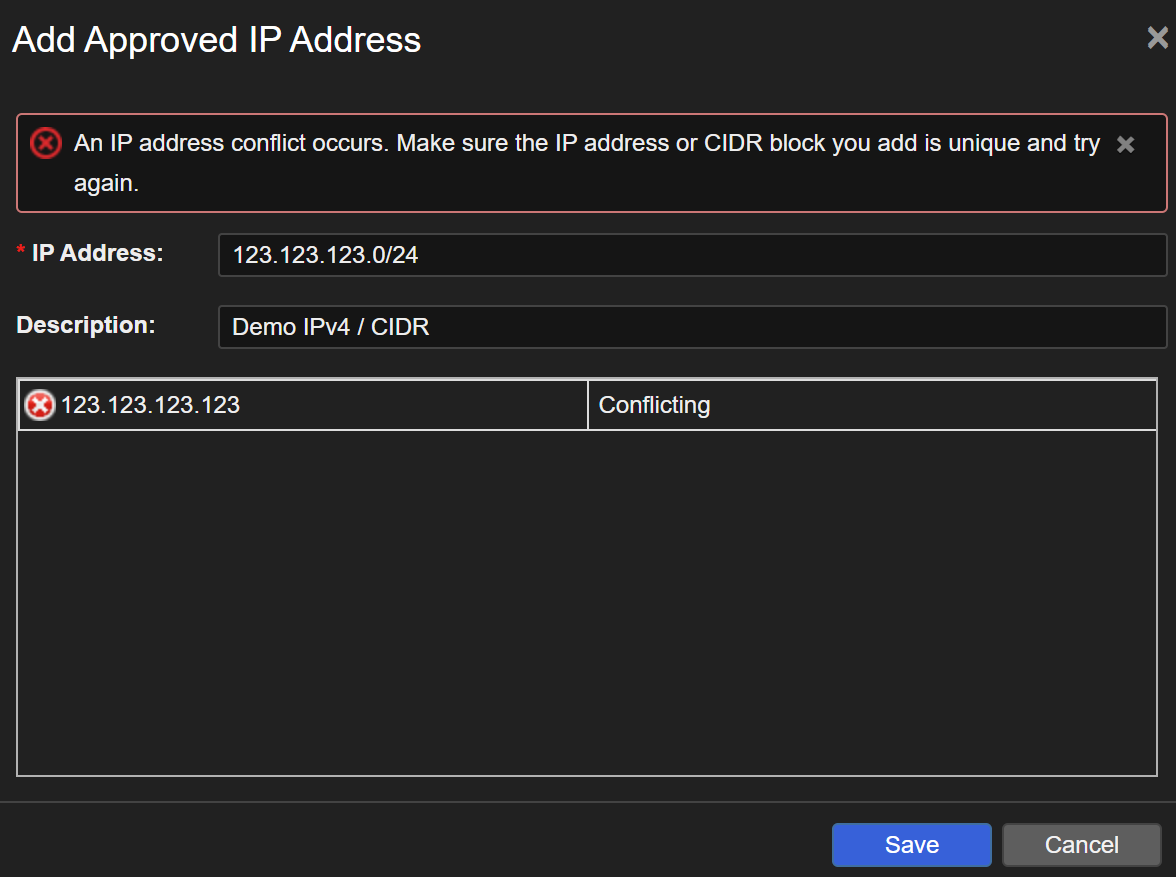

允許與封鎖的 IP 位址應該 IPv4 位址或是 IPv4 位址 / CIDR 區塊加入,如附圖:

注意

加入的 IP 或是 CIDR 區塊必須是唯一的不能互相衝突

包含 IP 也不能在 CIDR 區塊內,否則會將顯示錯誤

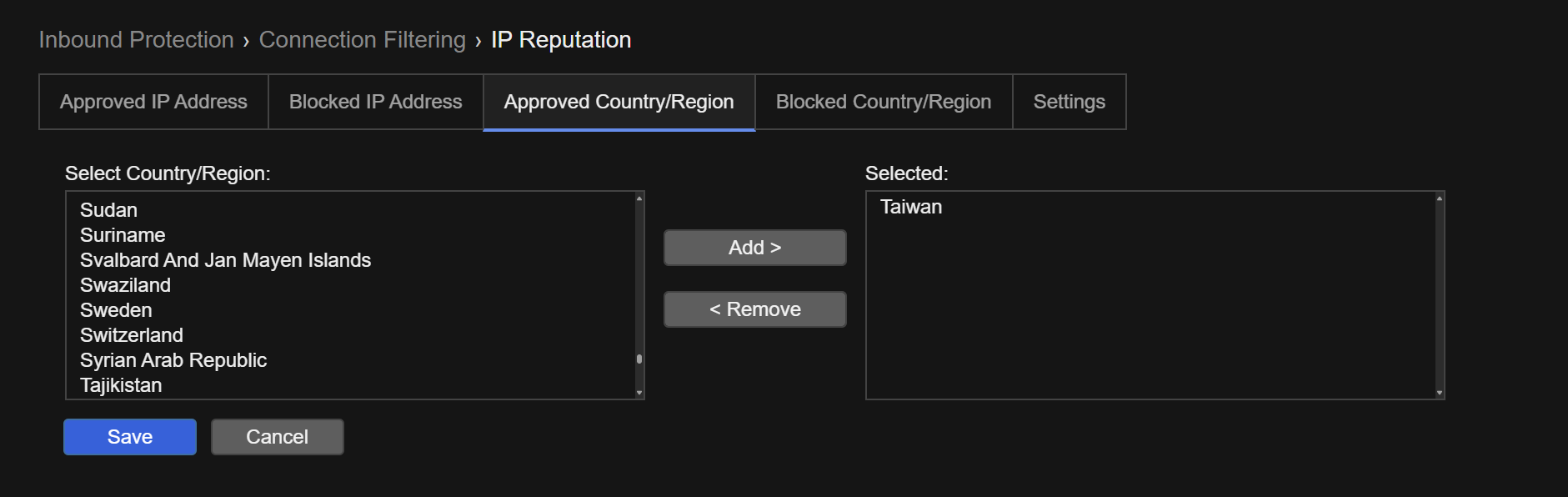

關於允許與封鎖國家/地區

從 Select Country/Region 選擇之後點擊 Save 儲存設定

在 Blocked County/Region 可以反向選取

當您在選取 Block All Countries/Regions Except 時,所有項目皆會被選取 (移動到右側)

您可以選取不要封鎖的國家/地區取消封鎖 (移動到左側)

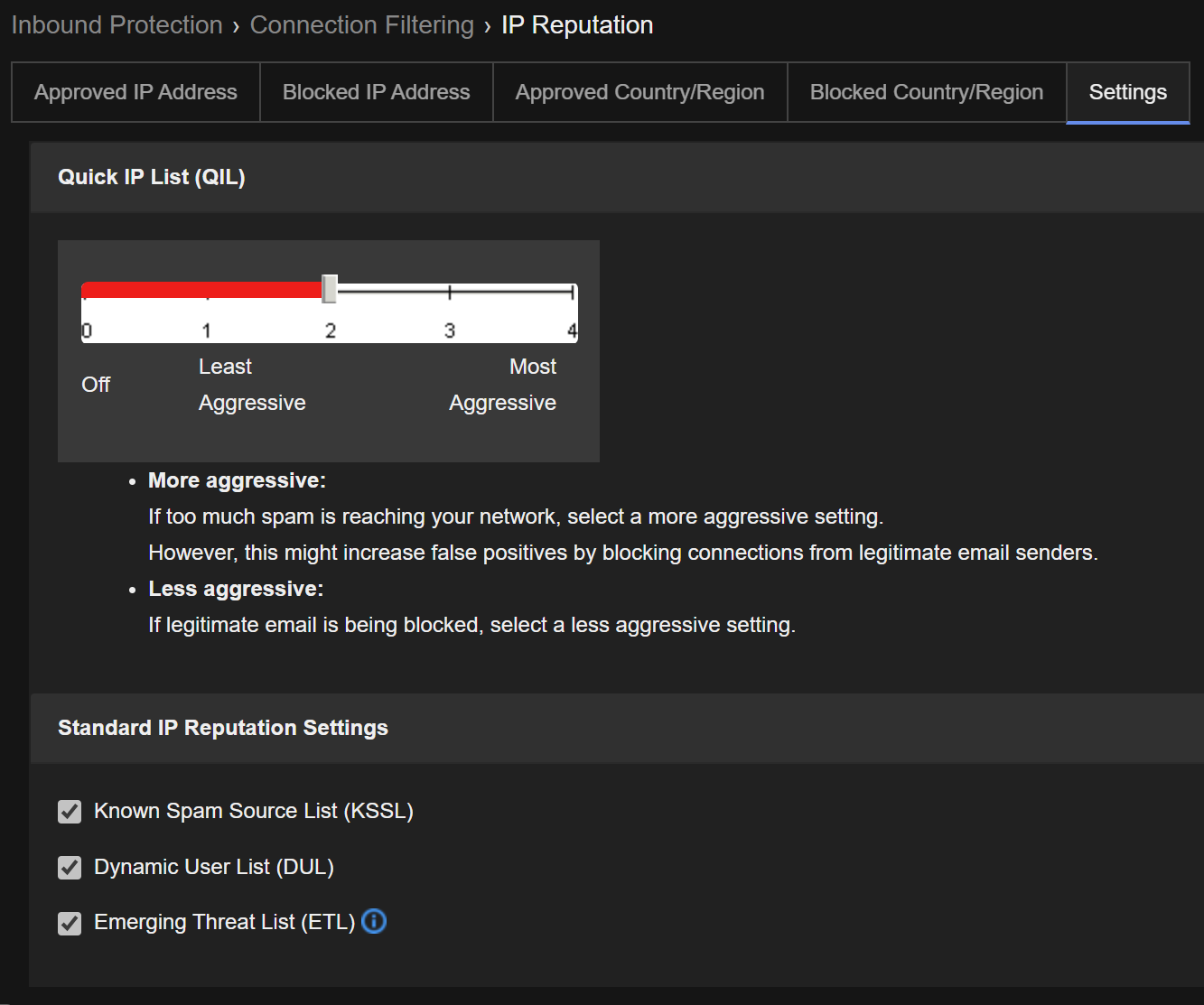

關於 IP Reputation 設定

在 Settings 頁面,可以選擇是否使用各個清單

其中 Quick IP List 以 0 到 4 的等級區分

-

Level 0:關閉

查詢 Quick IP List 但不封鎖任何IP位址。

-

Level 1:最不嚴格

允許來自信譽良好發件人的垃圾郵件數量與 Level 2 相同。

IP 位址在資料庫中停留的時間通常比更嚴格的設定短。

-

Level 2:預設設定

允許來自信譽良好發件人的垃圾郵件量比更嚴格的設定多。

但如果垃圾郵件量超過允許的門檻,會將發件人加入動態信譽資料庫。

IP 位址在資料庫中的停留時間通常比更嚴格的設定短。

-

Level 3:嚴格

只允許來自信譽良好發件人的少量垃圾郵件。

如果垃圾郵件量超過允許門檻,會將發件人加入動態信譽資料庫。

IP 位址在資料庫中的停留時間取決於是否偵測到該發件人有更多垃圾郵件。

-

Level 4:最嚴格

即使只偵測到一封垃圾郵件,發件人 IP 就會被加入動態信譽資料庫,並封鎖該發件人所有郵件。

IP 位址在資料庫中的停留時間取決於是否偵測到該發件人有更多垃圾郵件。

注意

為避免來自信任的合作夥伴公司 IP 誤判,請將其 MTA 的 IP 位址加入 Approved IP Address 清單。

Approved IP Address 清單中的 IP 位址會繞過其他基於 IP Reputation 的過濾。

此清單可確保來自合作夥伴公司或其他 MTA 的所有郵件均被允許。

無論其在標準 IP Reputation 資料庫或 Email Reputation Services (ERS) 動態 IP

reputation 資料庫中的狀態為何。

使用 Approved IP Address 清單時,您可能會遇到整體垃圾郵件攔截率降低的情況。

Reverse DNS Validation

Cloud Email Gateway Protection 透過驗證入站電子郵件的 reverse DNS (rDNS),增加一層保護。

在 SMTP 連線建立階段,使用發送郵件的 IP 位址進行 rDNS 查詢。

若結果符合任何設定中的條件或 PTR 網域封鎖清單,將在郵件主體 (message body) 傳送前拒絕該郵件。

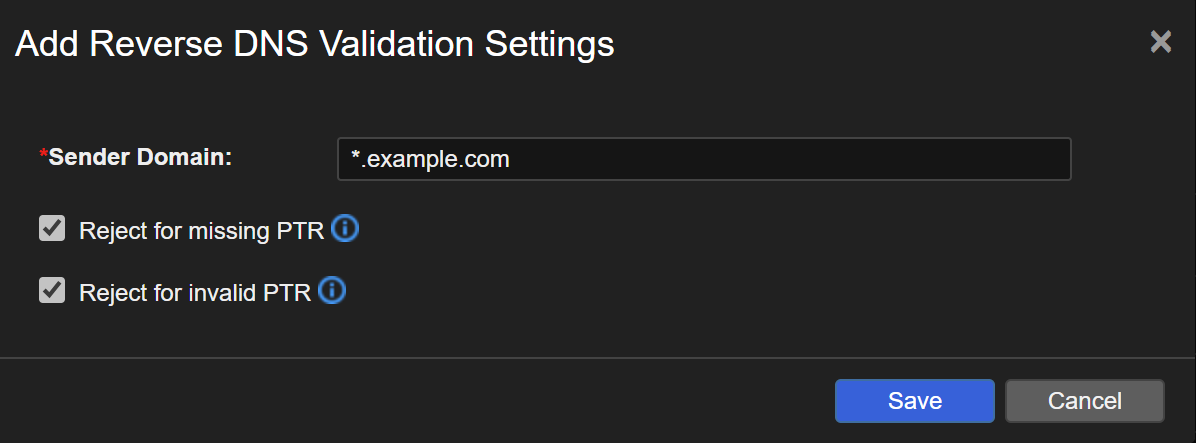

在 Reverse DNS Validation 頁面中可以設定封鎖 PTR 網域清單以及當對應的 PTR 記錄遺失或無效時,是否拒絕該電子郵件

注意

如果發送郵件的 IP 位址符合 IP Reputation 的 Approved IP Address 清單,該郵件將略過

Reverse DNS Validation

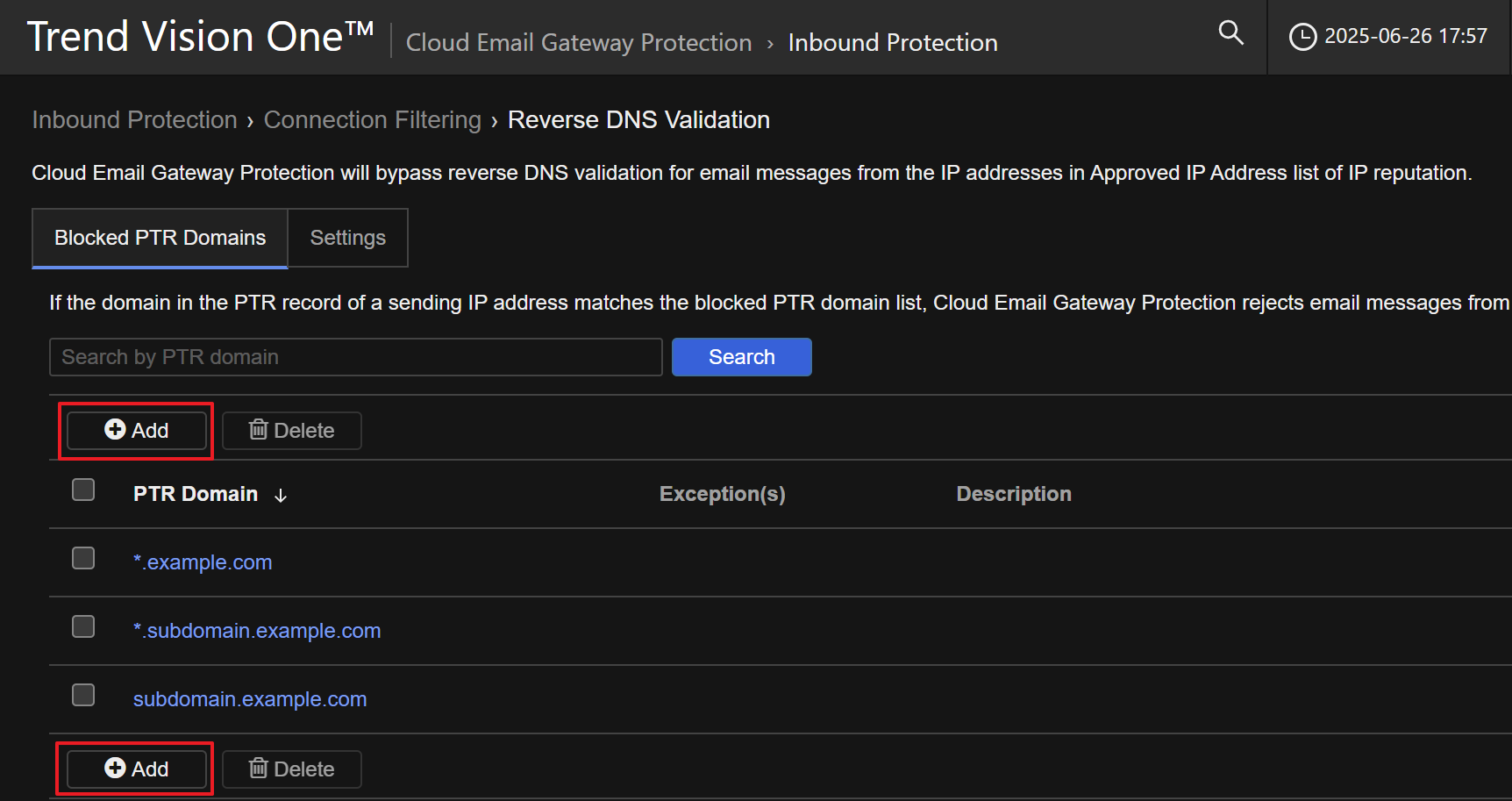

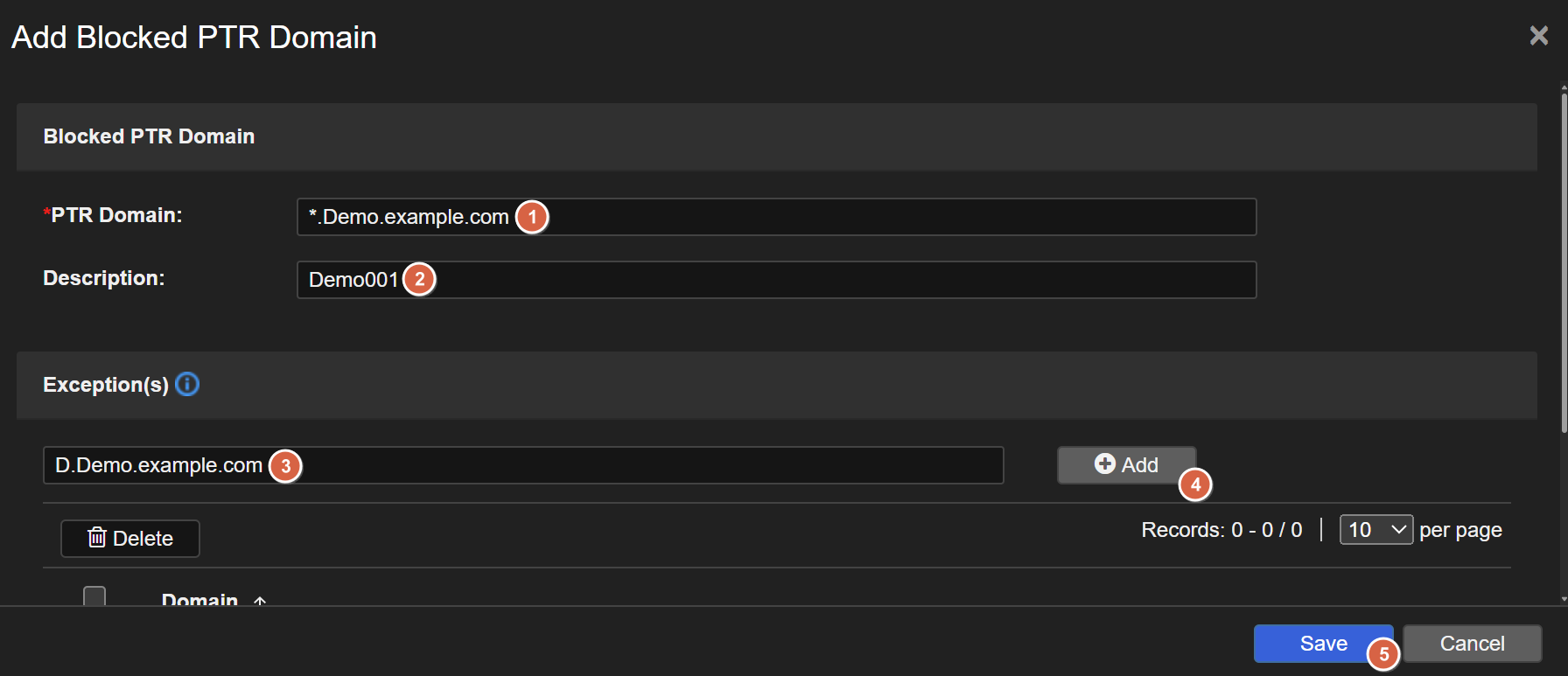

新增封鎖 PTR 網域

在 Blocked PTR Domains 頁面,點擊 Add 新增網域

Note

如果新增 *.example.com 則會符合 example.com

網域下的所有子網域,例如:a.example.com、a.b.example.com

在 PTR Domain 輸入要封鎖的網域,如果您使用 *. 加入所有子網域,則您可以在 Exception(s)

加入子網域的例外

如果加入例外的網域不在其封鎖範圍內將會顯示錯誤

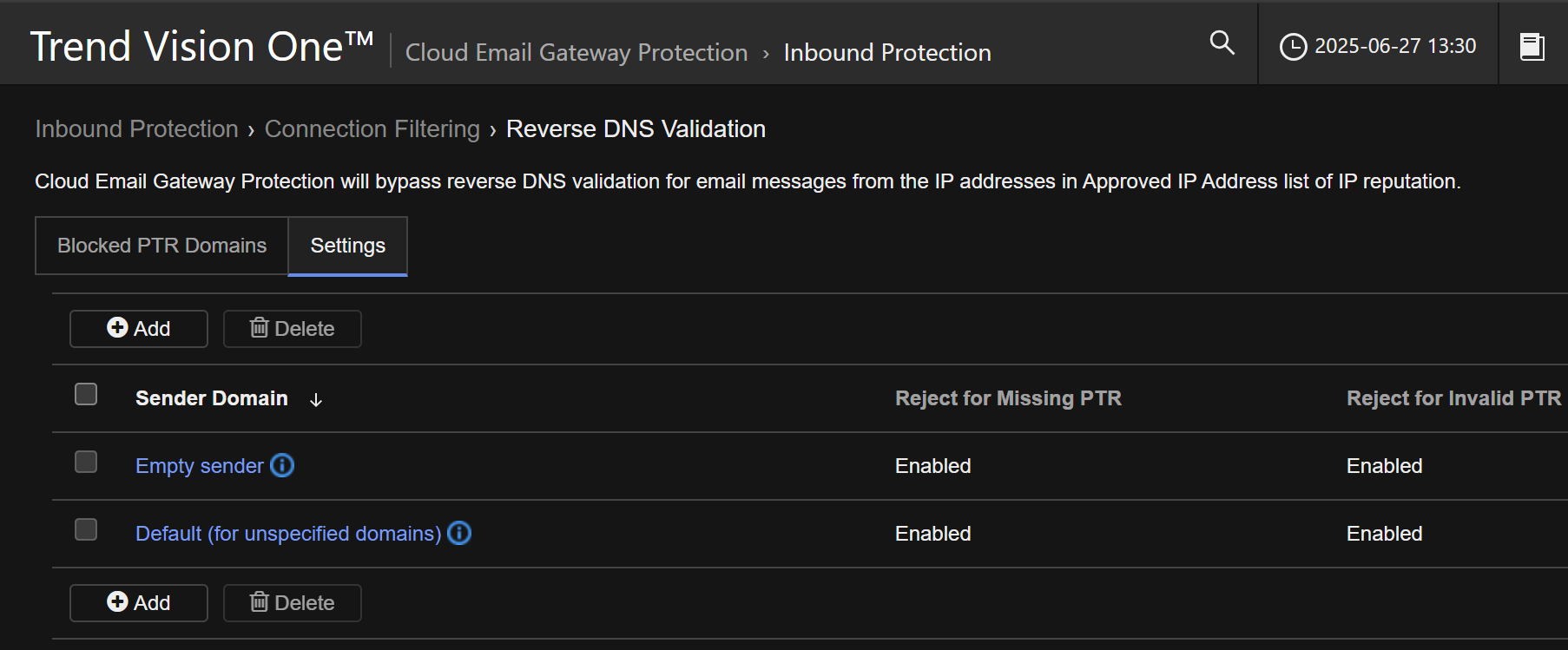

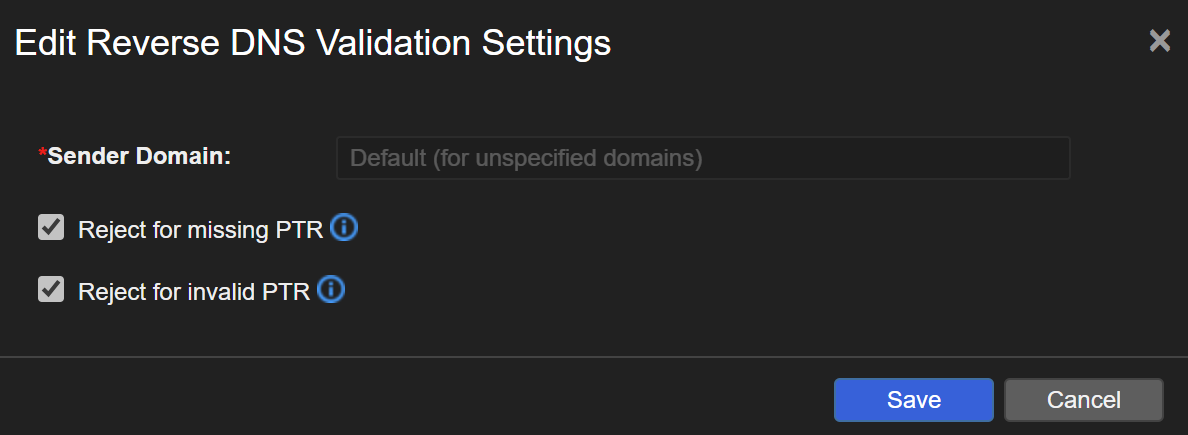

在 Settings 可以設定兩個層級的 reverse DNS validation

- Reject for missing PTR

檢查電子郵件寄送 IP 位址是否有 PTR record

- Reject for invalid PTR

檢查電子郵件寄送 IP 位址的 PTR record 是否有相符的位址記錄(A record)

並且可以依據不同的網域套用不同的驗證規則

預設將有兩種規則

- Empty sender

沒有 Envelope addresses (信封地址) 屬於此規則

- Default (for unspecified domains)

擁有最低的優先級的規則,不屬於任何其他規則者,屬於此規則

點擊規則名稱可以編輯檢查 PTR record 的方式

如果新增規則,可以使用 *. 代表符合所有子網域

如果寄件者網域符合多個規則 Cloud Email Gateway Protection 將使用最符合的規則。

例如,若您已設定以下三個規則:

- 規則 1 套用至

subdomain.example.com

- 規則 2 套用至

*.example.com

- 規則 3 套用至

*.subdomain.example.com

寄件者網域的匹配結果如下:

| 寄件者網域 |

套用的規則 |

subdomain.example.com |

規則 1 |

a.example.com |

規則 2 |

a.subdomain.example.com |

規則 3 |

a.b.com |

預設規則 |

Domain-based Authentication

Cloud Email Gateway Protection 提供以下基於網域的驗證功能檢查郵件:

- Sender IP Match

- SPF check

- DKIM verification

- DMARC authentication

Cloud Email Gateway Protection 會依照前述順序檢查郵件,直到遇到 Intercept (攔截) 動作為止。

如果郵件通過 Sender IP Match 檢查,將跳過 SPF 檢查以及 DMARC 驗證中的 SPF 檢查。

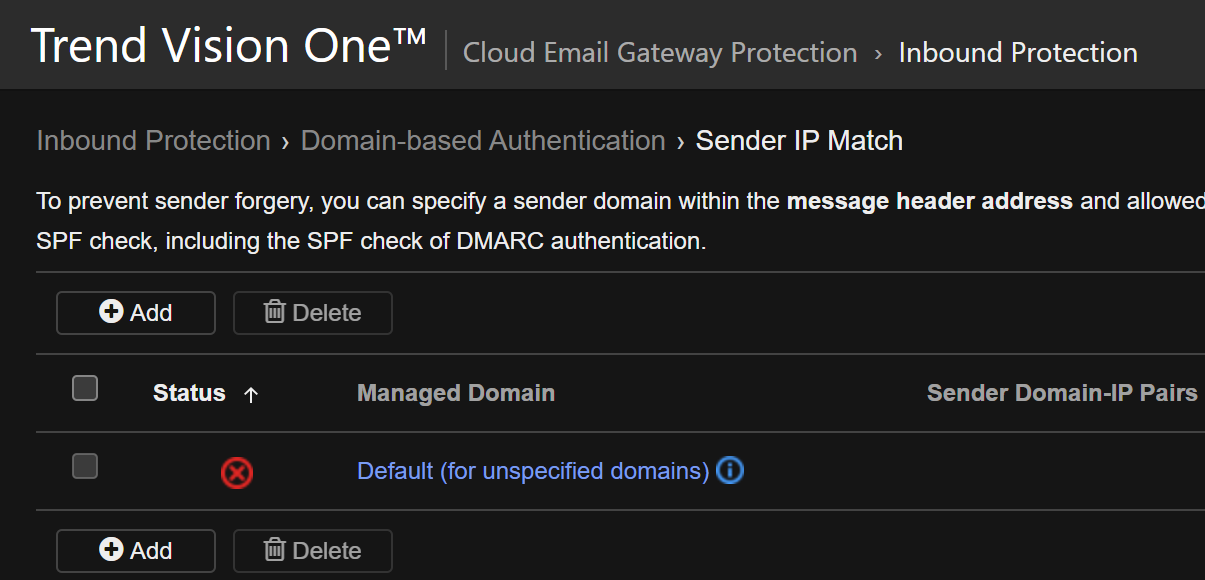

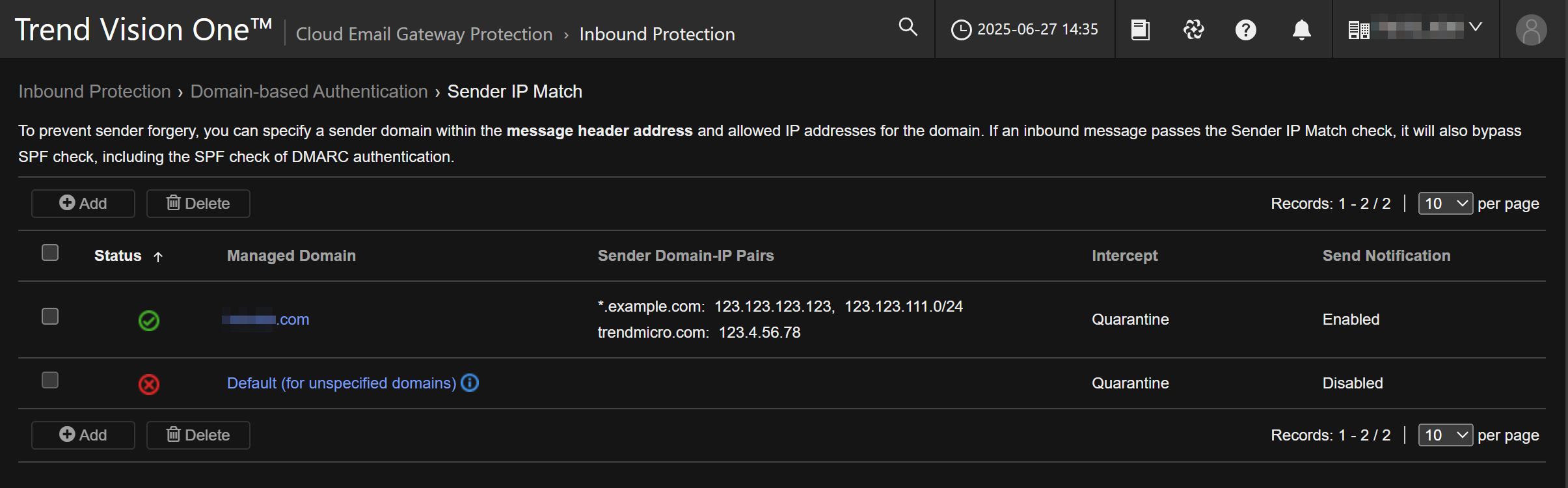

Sender IP Match

您可以指定寄件者網域中由 Message header addresses (郵件標頭地址) 識別的 IP 位址或位址範圍,以便僅允許來自這些位址的電子郵件。

如果郵件通過寄件者 Sender IP Match 檢查,將跳過其自身的 SPF 檢查以及該郵件的 DMARC 驗證中的 SPF 檢查。

您可以為您受管理網域新增規則,預設將有一個 Default (for unspecified domains)

Note

每個受管理網域只能建立一個規則。若無其他規則符合該受管理網域,將套用預設規則。

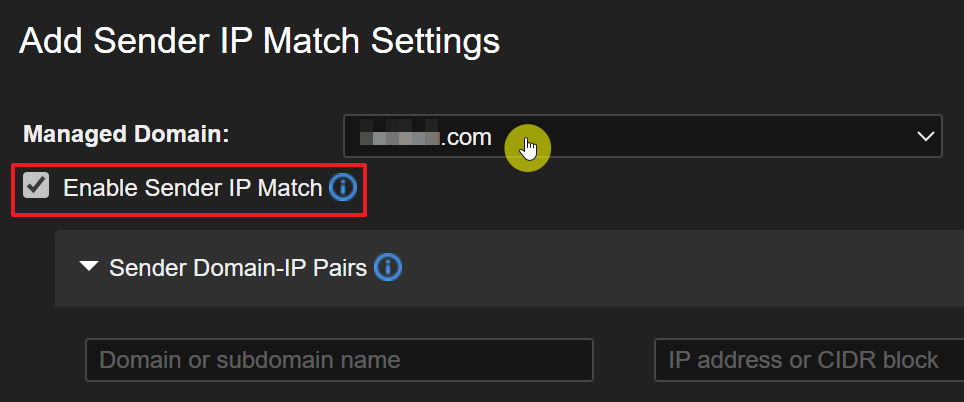

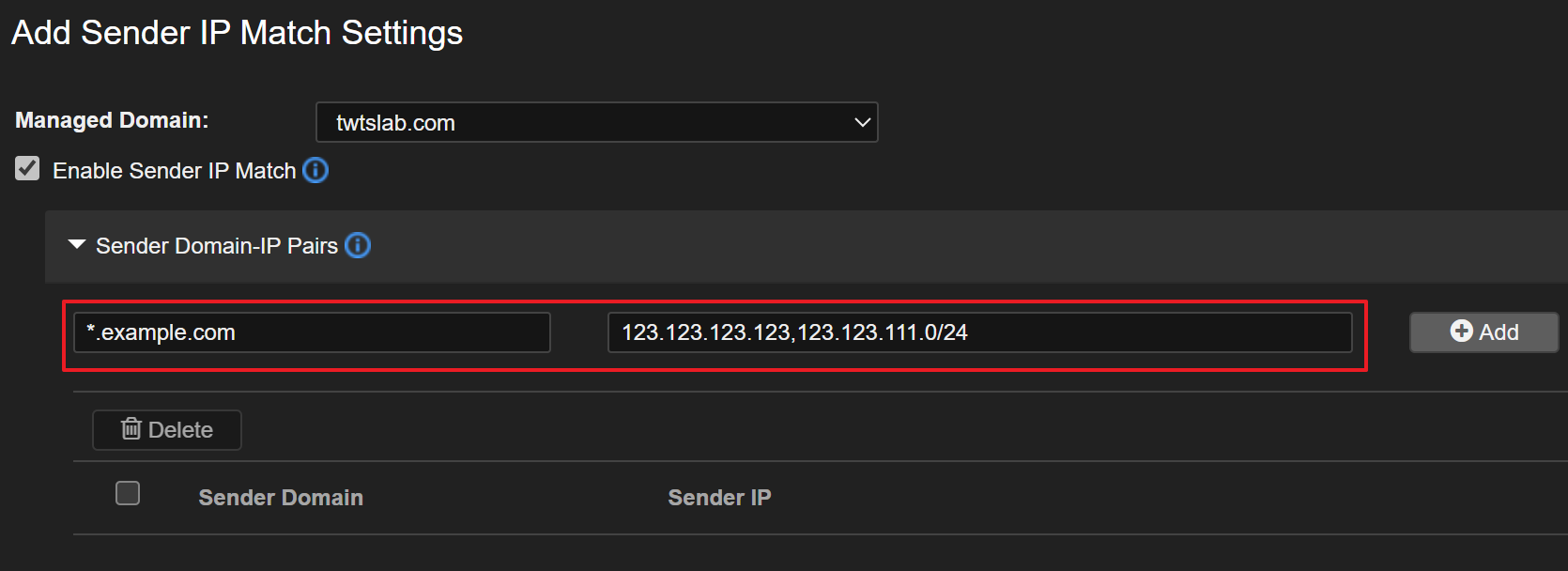

首先選擇您受管理網域,然後勾選 Enable Sender IP Match

指定網域以及其對應的 IP 位址或是 CIDR 區塊

Note

請使用以下格式指定網域:

example.comsubdomain.example.com*.example.com

請使用以下格式之一指定 IP 位址或 CIDR 區塊:

多個 IP 位址請以 逗號 , 分隔:

用 逗號 , 分隔的項目加入後會自動轉換成兩個項目

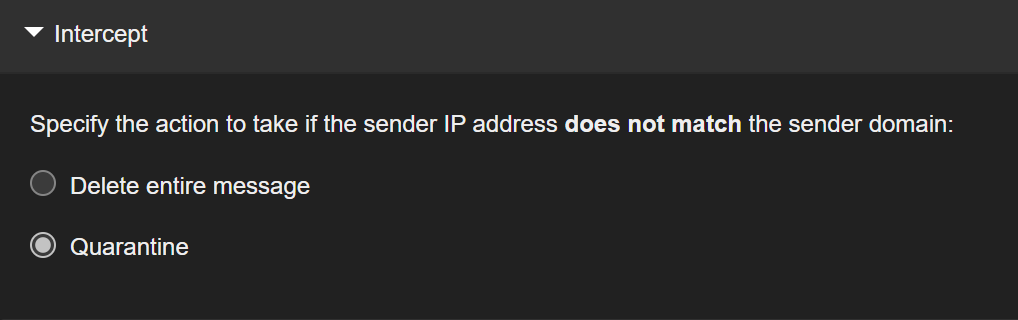

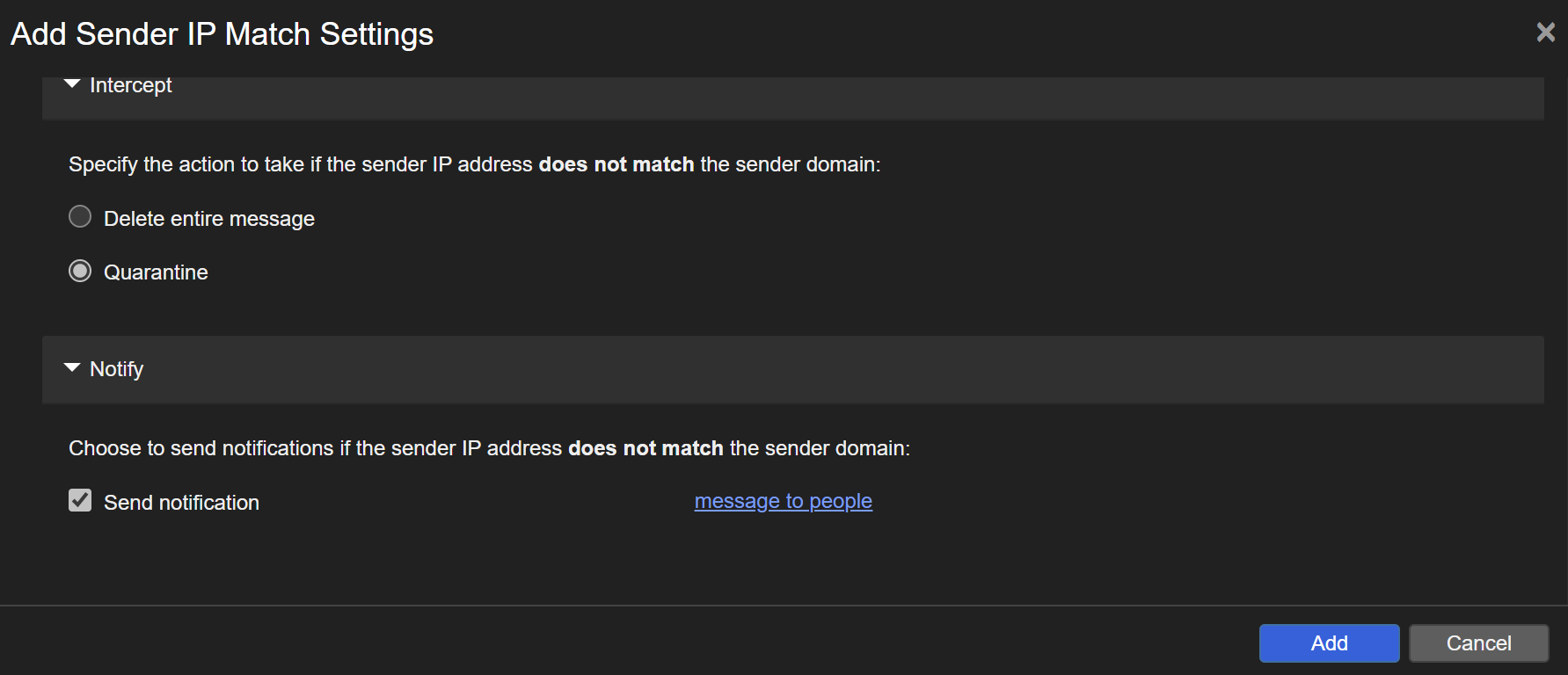

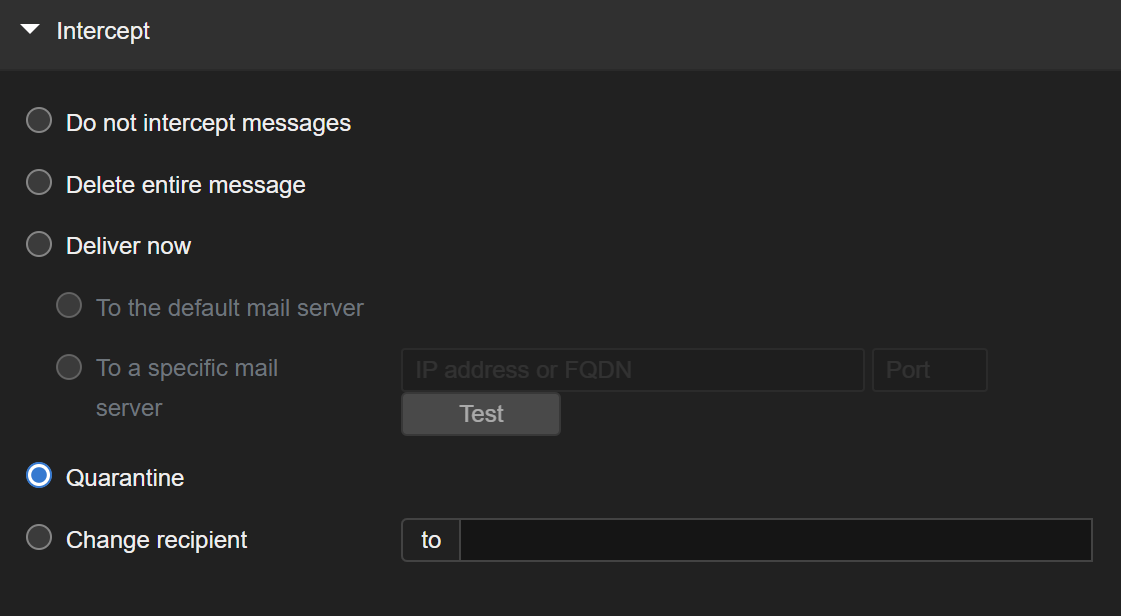

向下滑動畫面至 Intercept 可以選擇如果 IP 位址 不符合 寄件者網域時,應採取的動作

- Delete entire message

刪除整封郵件

- Quarantine

隔離郵件

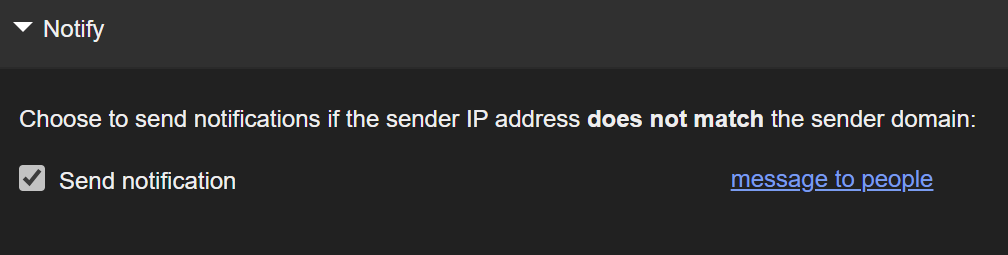

向下滑動畫面至 Notify 勾選 Send notification 如果 IP 位址 不符合

寄件者網域時,發送通知。

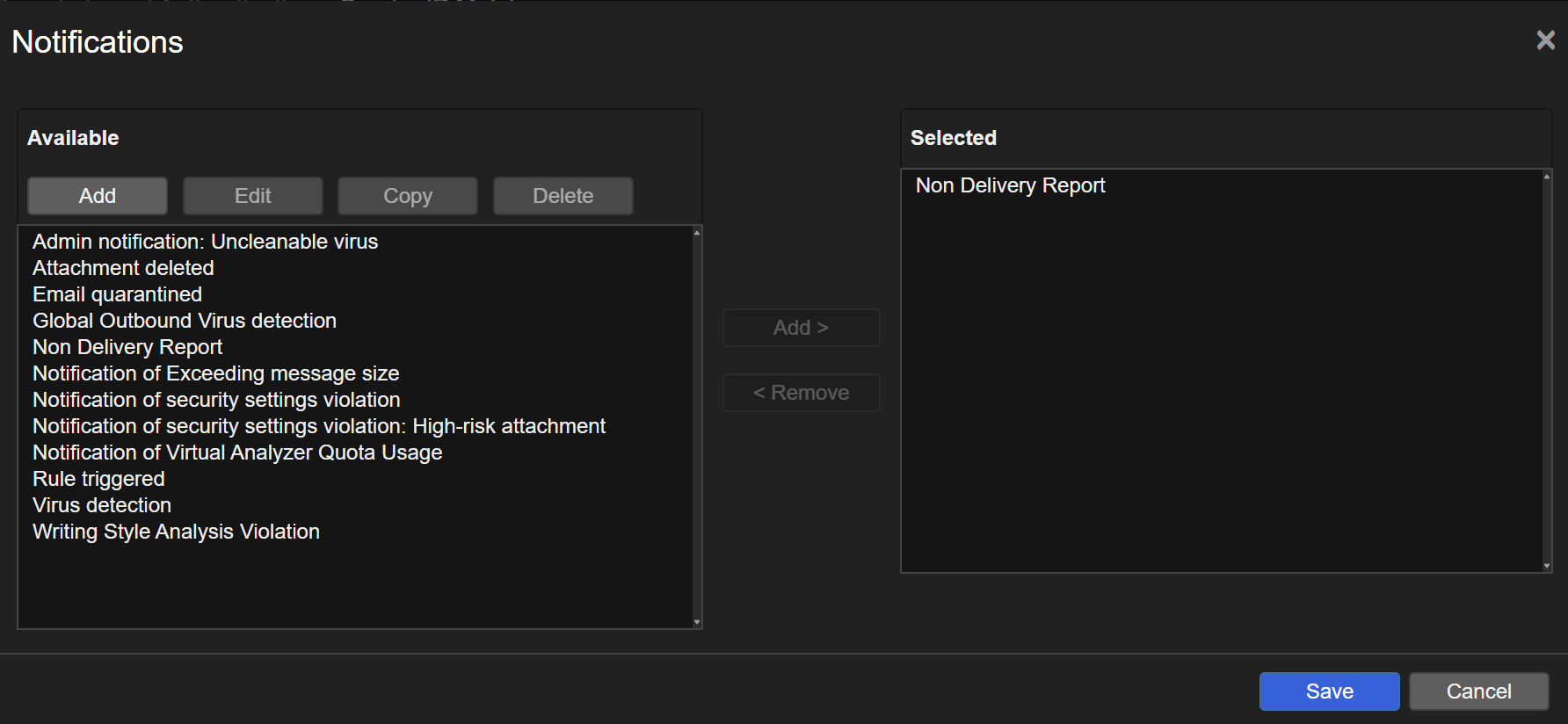

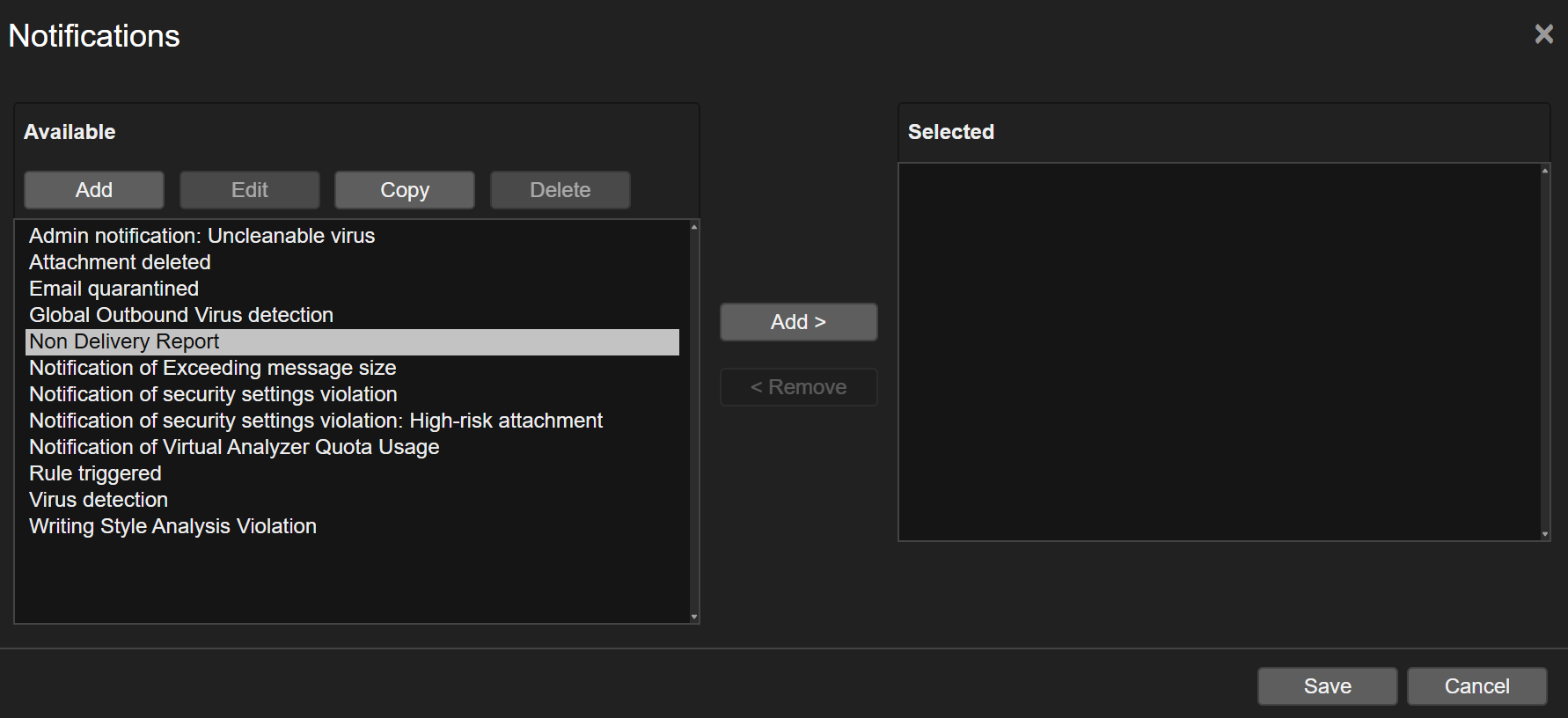

點擊 message to people 可以選擇通知類型

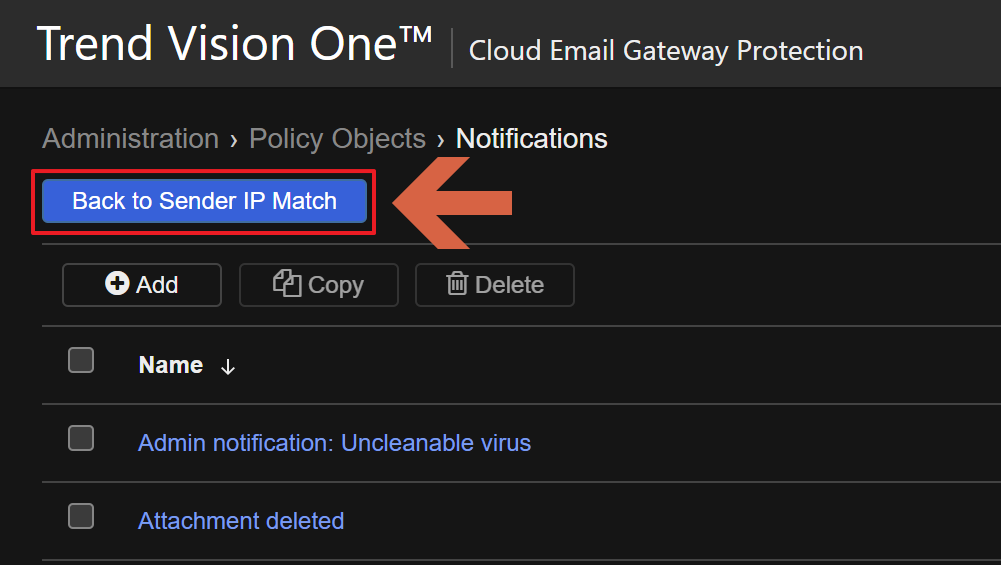

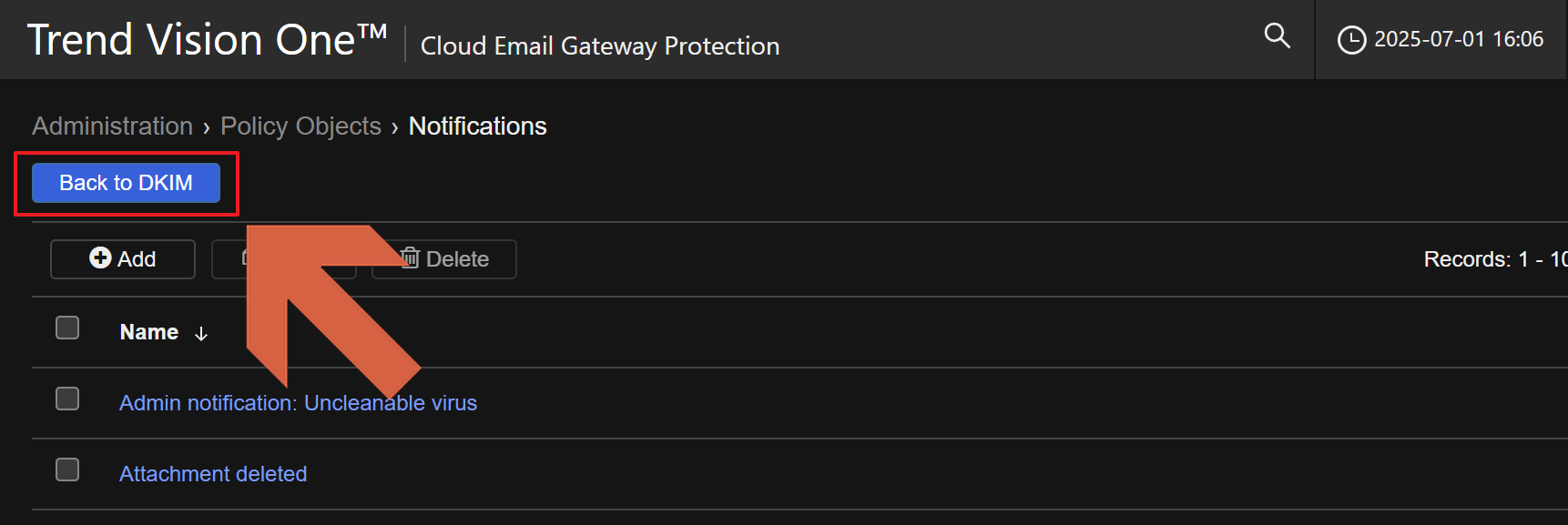

點擊 Add 可以引導至 Administration > Policy Objects >

Notifications 設定新通知類型

新增完成後可以直接透過 Back to Sender IP Match 回到 Sender IP Match 設定頁面

選擇完成後,點擊 Add 新增規則

新增完成後將在清單上顯示

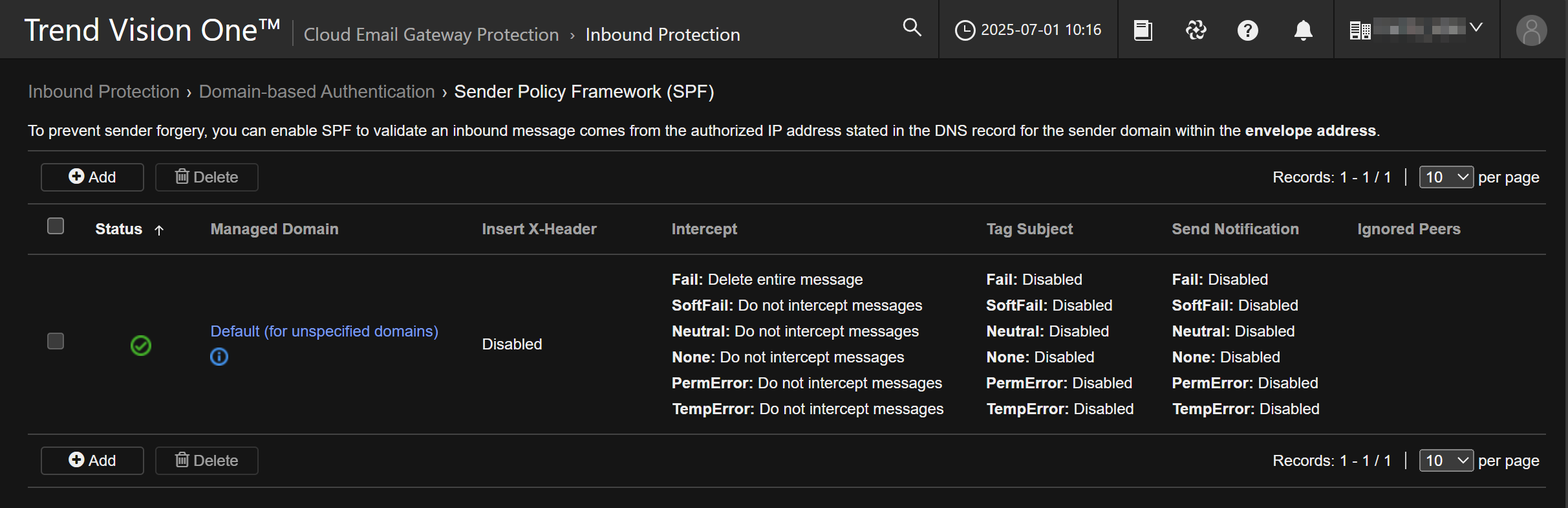

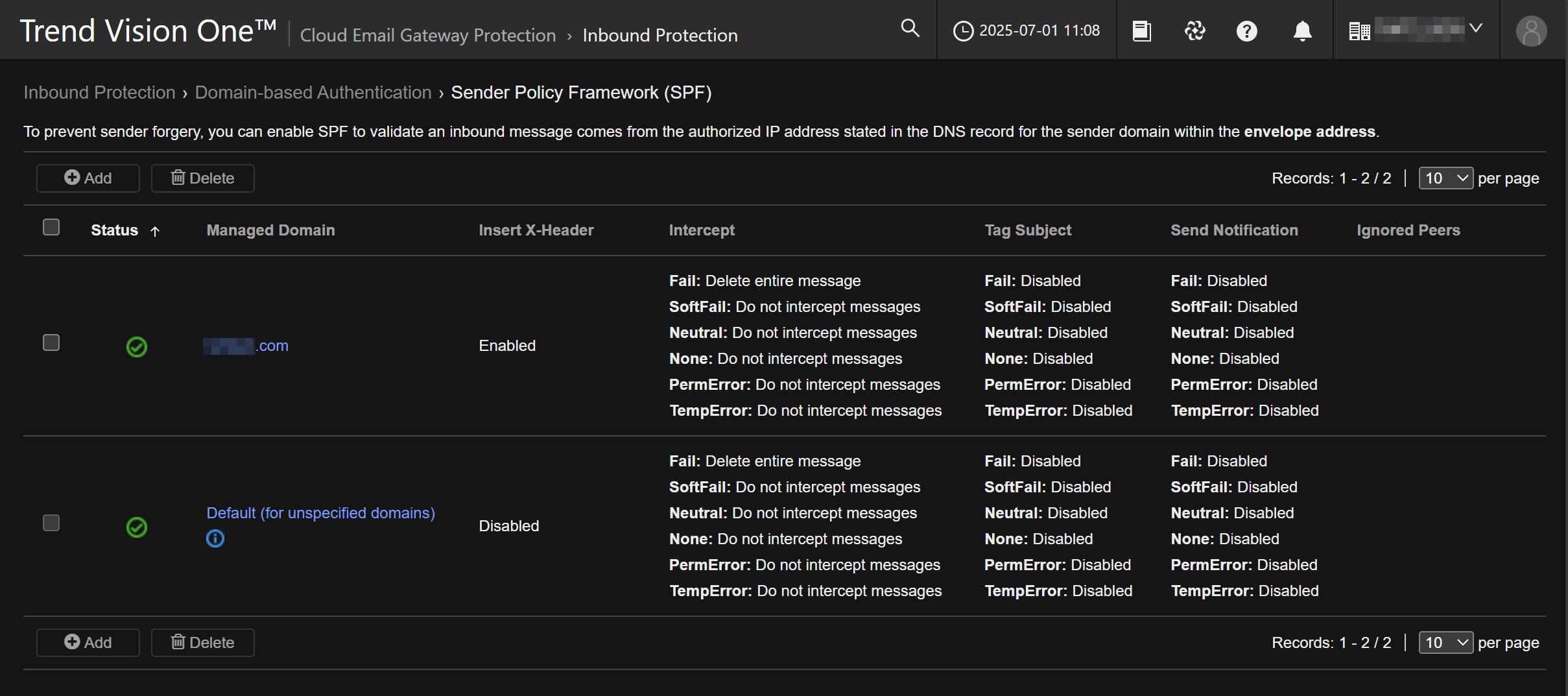

Sender Policy Framework (SPF)

為防止寄件者偽造,您可以啟用 SPF 來驗證郵件是否來自 Envelope addresses (信封地址) 中寄件者網域的 DNS 記錄所列的授權 IP 位址。

當收到聲稱來自該網域的郵件時,會檢查 SPF record,以驗證該郵件是否符合該網域所聲明。

Note

根據預設,如果郵件的 SPF 檢查獲得 Pass (通過) 將會略過剩下的 SPF 檢查以及其他 SPF 設定

如果郵件符合 Sender IP Match 的設定且通過檢查,該郵件將被視同通過 SPF 檢查

SPF record 的評估結果可能會返回以下任一結果。

| 結果 |

說明 |

預設行動 |

| Pass |

SPF record 指定該主機被允許發送郵件。 |

接受 |

| Fail |

SPF record 指定該主機不被允許發送郵件。 |

刪除(可自訂) |

| SoftFail |

SPF record 指定該主機不被允許發送郵件,但處於過渡階段。 |

接受(可自訂) |

| Neutral |

SPF record 明確指出無法判斷有效性。 |

接受(可自訂) |

| None |

網域沒有 SPF record 或 SPF record 無法產生結果。 |

接受(可自訂) |

| PermError |

發生永久性錯誤(例如:SPF record 格式錯誤)。 |

接受(可自訂) |

| TempError |

發生暫時性錯誤。 |

接受(可自訂) |

您可以為您受管理網域新增規則,預設將有一個 Default (for unspecified domains)

Note

每個受管理網域只能建立一個規則。若無其他規則符合該受管理網域,將套用預設規則。

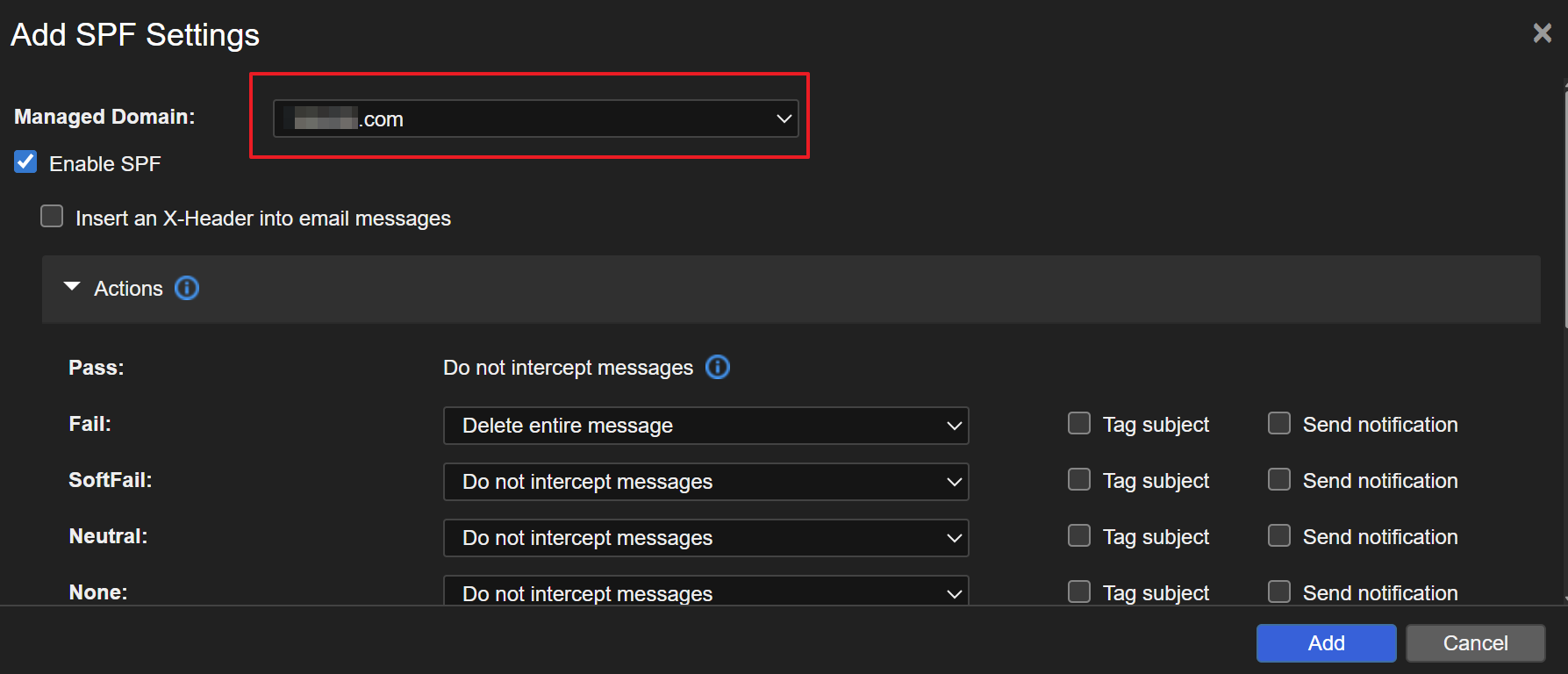

點擊 Add 新增規則

首先選擇受管理網域

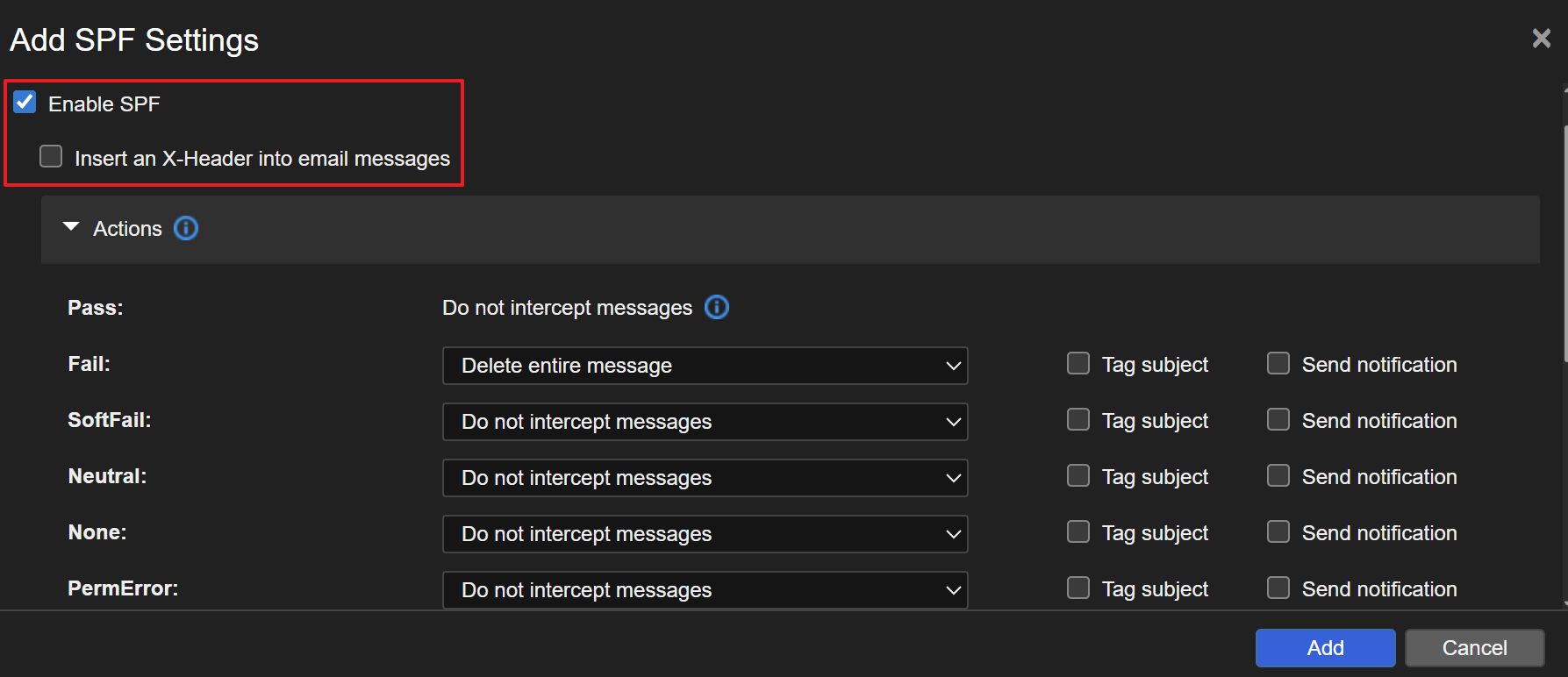

勾選 Enable SPF 並選擇是否勾選 Insert an X-Header into email messages

勾選後會在郵件的 X-Header 中名為 X-TM-Received-SPF 的欄位依照狀態不同加入類似以下的訊息:

| 狀態 |

X-Header |

| Pass |

X-TM-Received-SPF: Pass (domain of example_address@example.com designates 10.64.72.206 as permitted sender) client-ip=10.64.72.206; envelope-from=example_address@example.com; helo=mailserver.example.com

|

| Fail |

X-TM-Received-SPF: Fail (domain of example_address@example.com does not designates 10.64.72.206 as permitted sender) client-ip=10.64.72.206; envelope-from=example_address@example.com; helo=mailserver.example.com

|

| SoftFail |

X-TM-Received-SPF: SoftFail (domain of transitioning example_address@example.com discourages use of 10.64.72.206 as permitted sender) client-ip=10.64.72.206; envelope-from=example_address@example.com; helo=mailserver.example.com

|

| Neutral |

X-TM-Received-SPF: Neutral (10.64.72.206 is neither permitted nor denied by domain of example_address@example.com) client-ip=10.64.72.206; envelope-from=example_address@example.com; helo=mailserver.example.com

|

| None |

X-TM-Received-SPF: None (domain of example_address@example.com does not designate permitted sender hosts) client-ip=10.64.72.206; envelope-from=example_address@example.com; helo=mailserver.example.com

|

| PermError |

X-TM-Received-SPF: PermError (domain of example_address@example.com uses mechanism not recognized by this client) client-ip=10.64.72.206; envelope-from=example_address@example.com; helo=mailserver.example.com

|

| TempError |

X-TM-Received-SPF: TempError (error in processing during lookup of example_address@example.com) client-ip=10.64.72.206; envelope-from=example_address@example.com; helo=mailserver.example.com

|

注意

如果 envelope-from 的值為空白,則 SPF 檢查將改用 helo 的值。

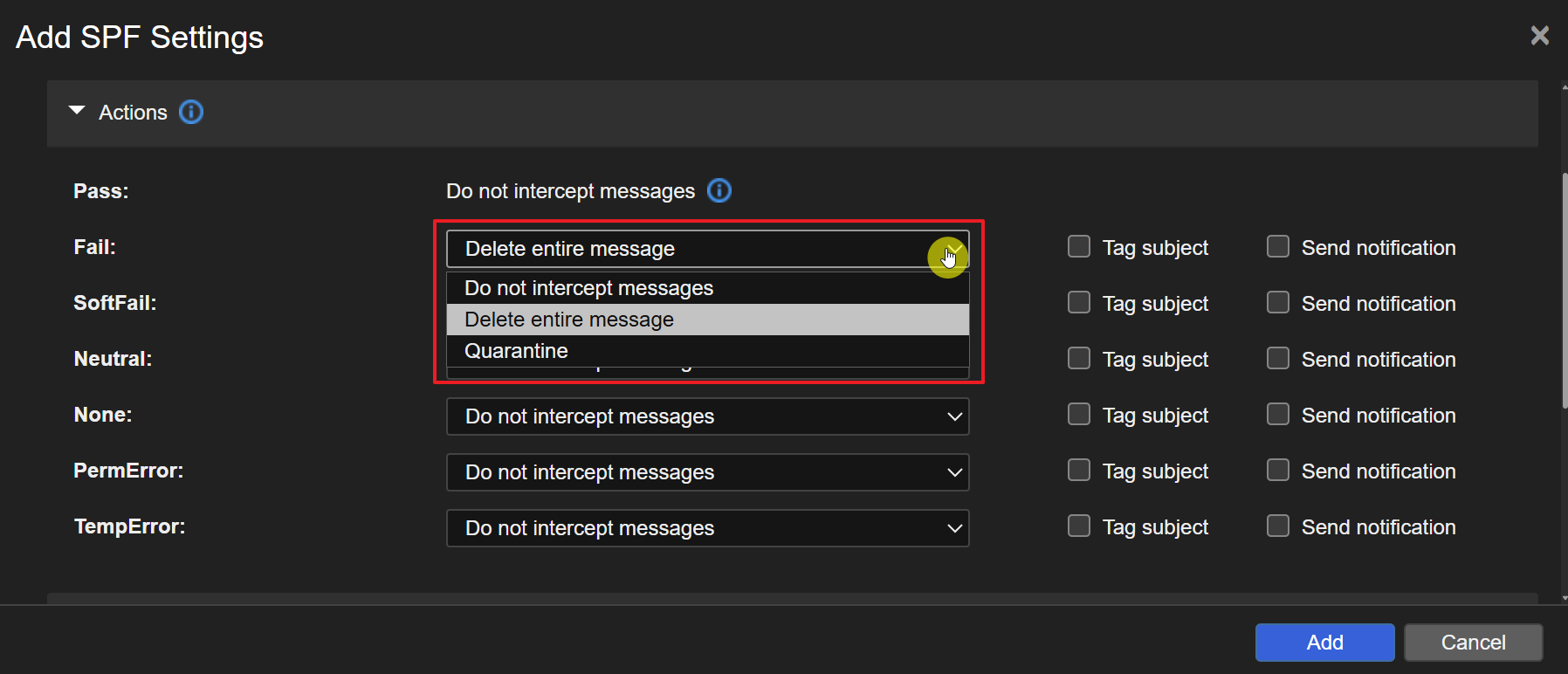

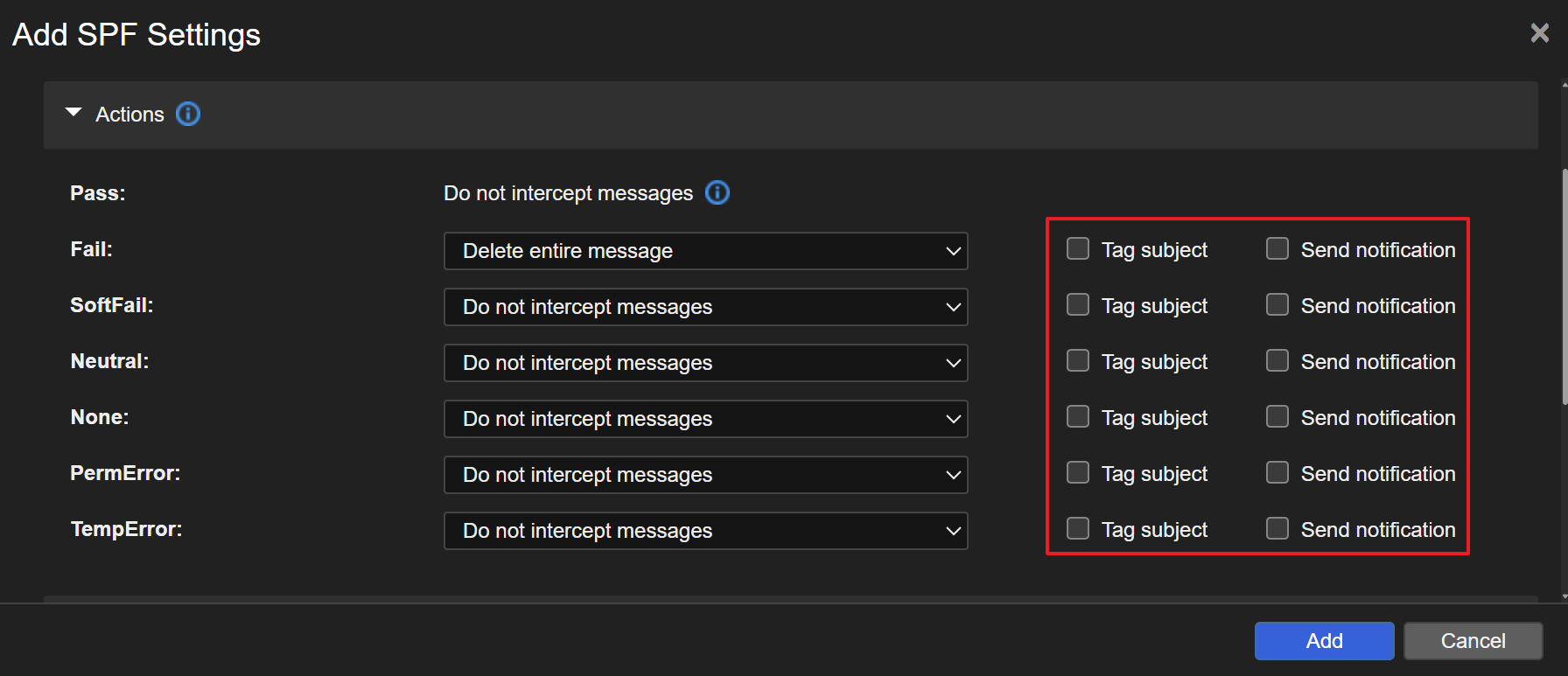

向下滑動至 Actions 區塊,依照狀態不同選擇:

- Do not intercept messages: 不阻擋郵件

- Delete entire message: 刪除郵件

- Quarantine: 隔離郵件

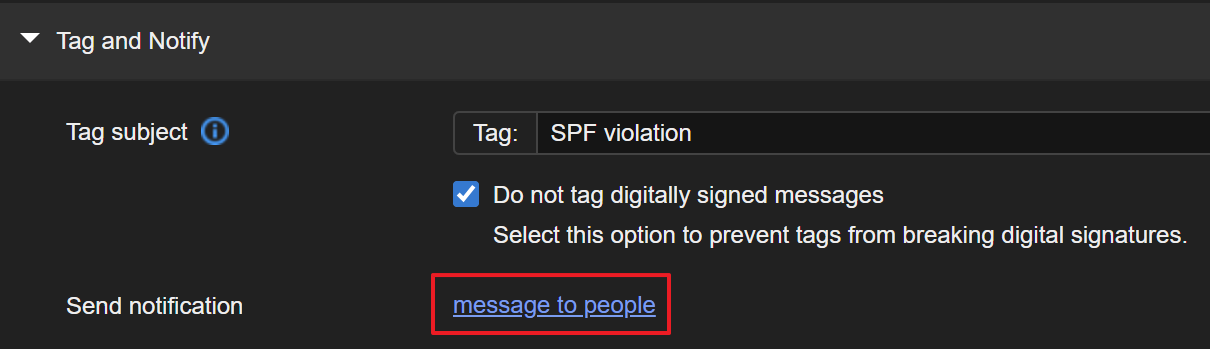

為各個狀態選擇是否勾選 Tag subject (標記郵件主旨) 、 Send notification (發送通知)

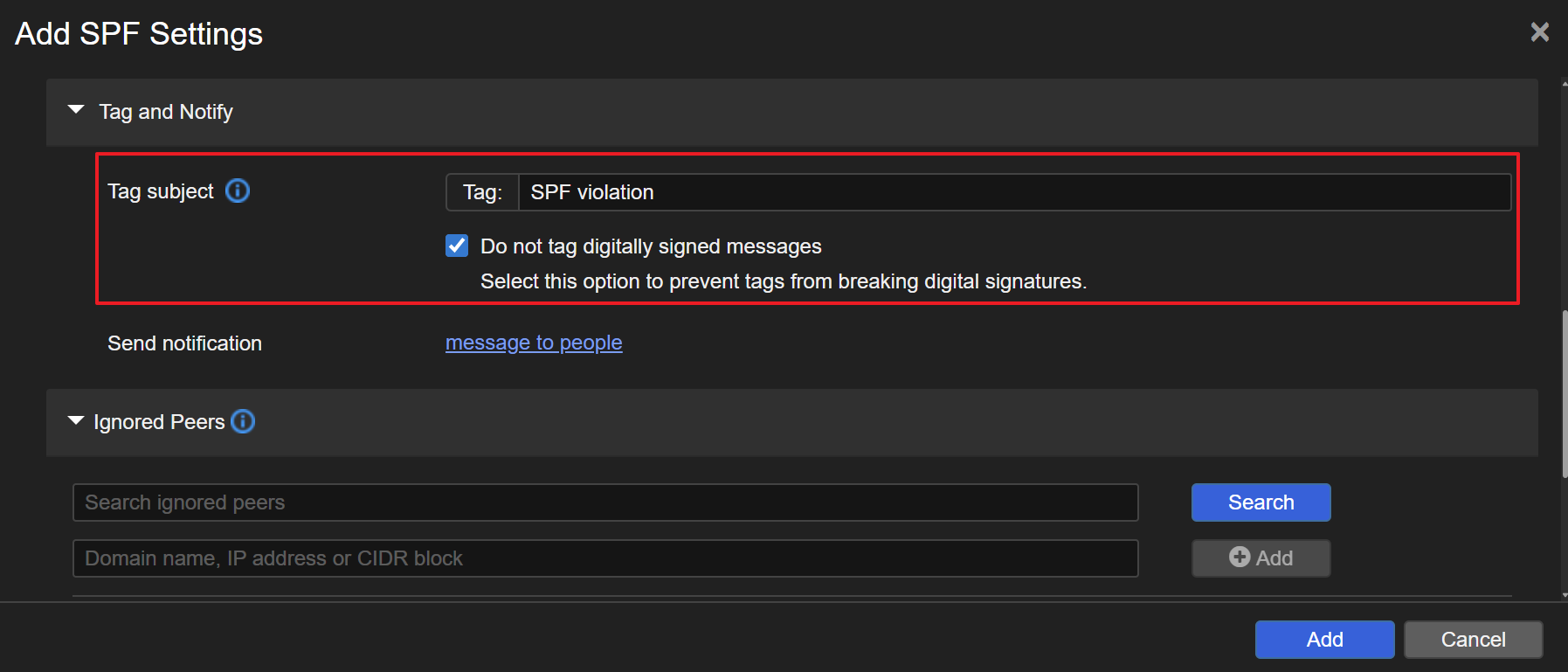

繼續向下滑動至 Tag and Notify 在 Tag subject 輸入要標記在郵件主旨的內容

勾選 Do not tag digitally signed messages 避免對具有數位簽章的郵件標記

注意

Tag subject 動作可能會破壞郵件中的現有 DKIM 簽署,導致下游郵件伺服器無法通過 DKIM 驗證。

為防止標記破壞數位簽章,請勾選 Do not tag digitally signed messages

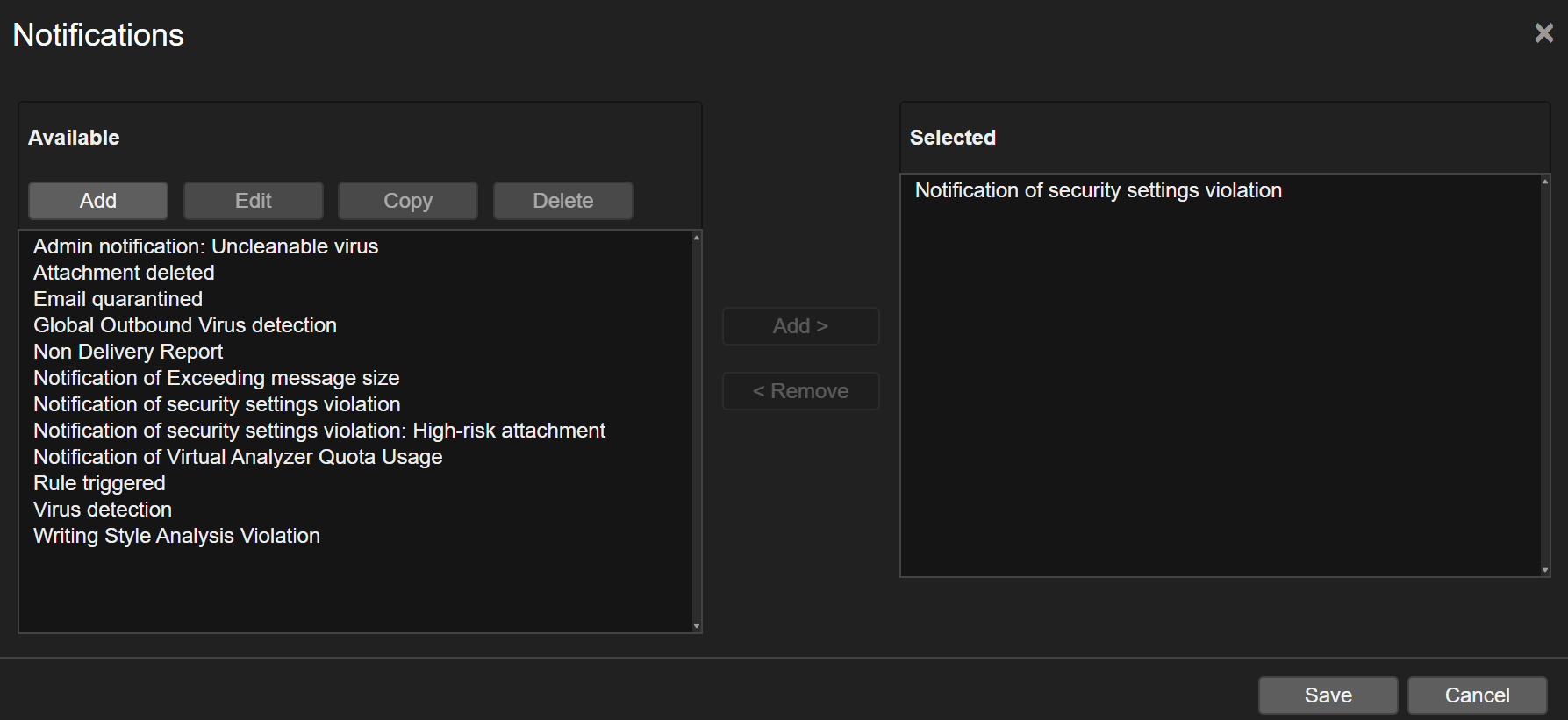

點擊 messages to people 選擇通知發送的對象

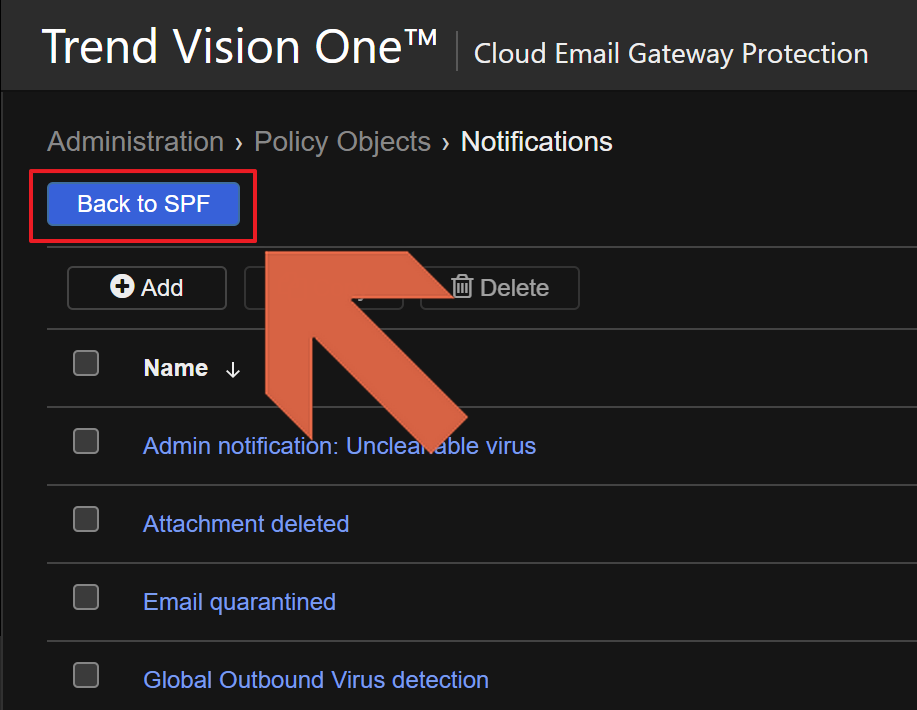

依照需求選擇通知,如果需要新增請點擊 Add

將引導至 Administration > Policy Objects >

Notifications

並且當您新增完成後,可以直接點擊 Back to SPF 回到 Add SPF Settings 的畫面

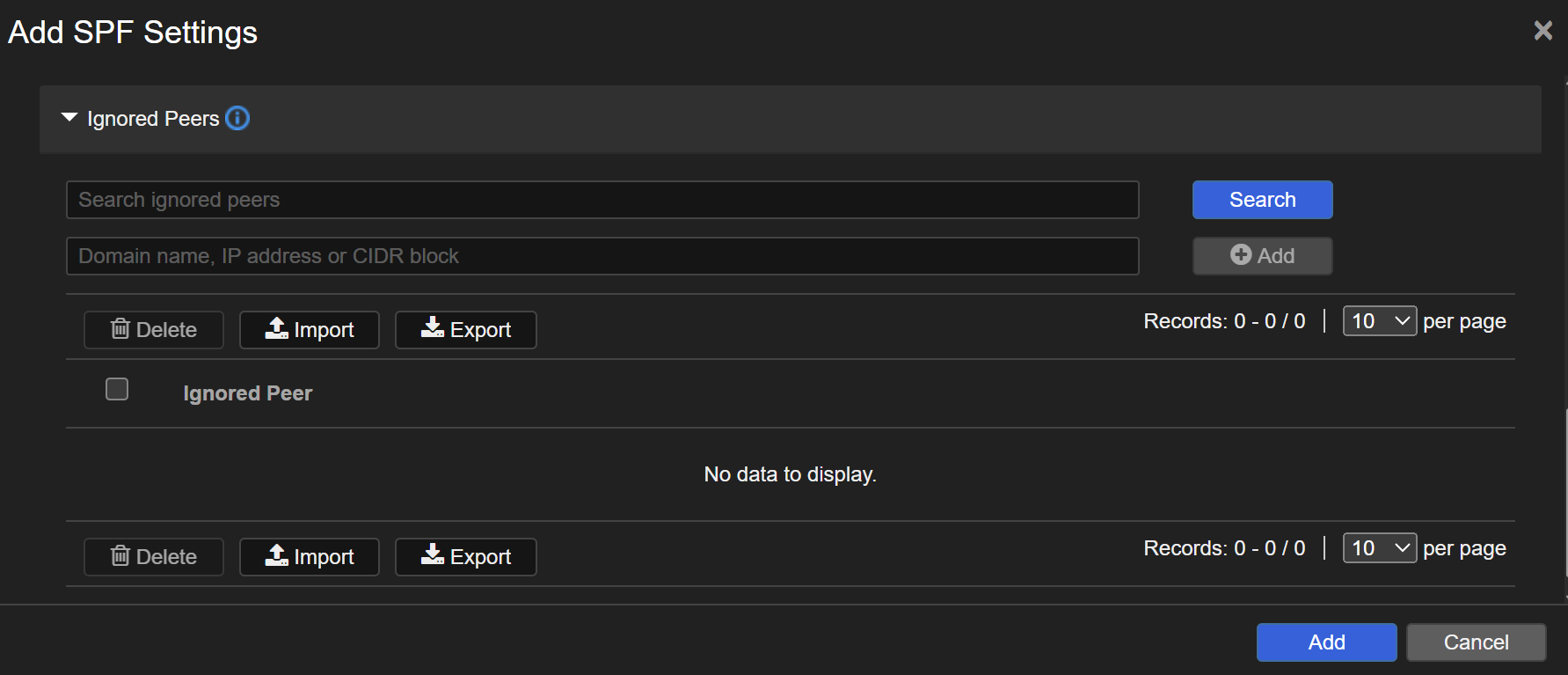

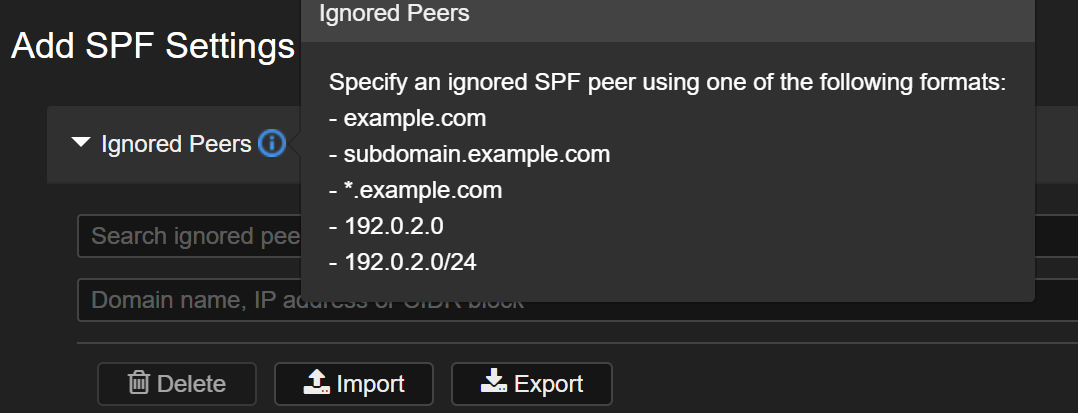

繼續向下滑動至 Ignored Peers 設定將略過 SPF 檢查的位置

注意

略過 SPF 檢查並不代表通過了 SPF 檢查,郵件將繼續進行常規傳遞流程的下一步,

若未實際符合 SPF 標準的特定條件,後續的 DMARC 驗證仍會失敗。

您可以加入網域、IP 位址、CIDR 區塊

完成所有設定後,點擊 Add 將可以看到新增的受管理網域

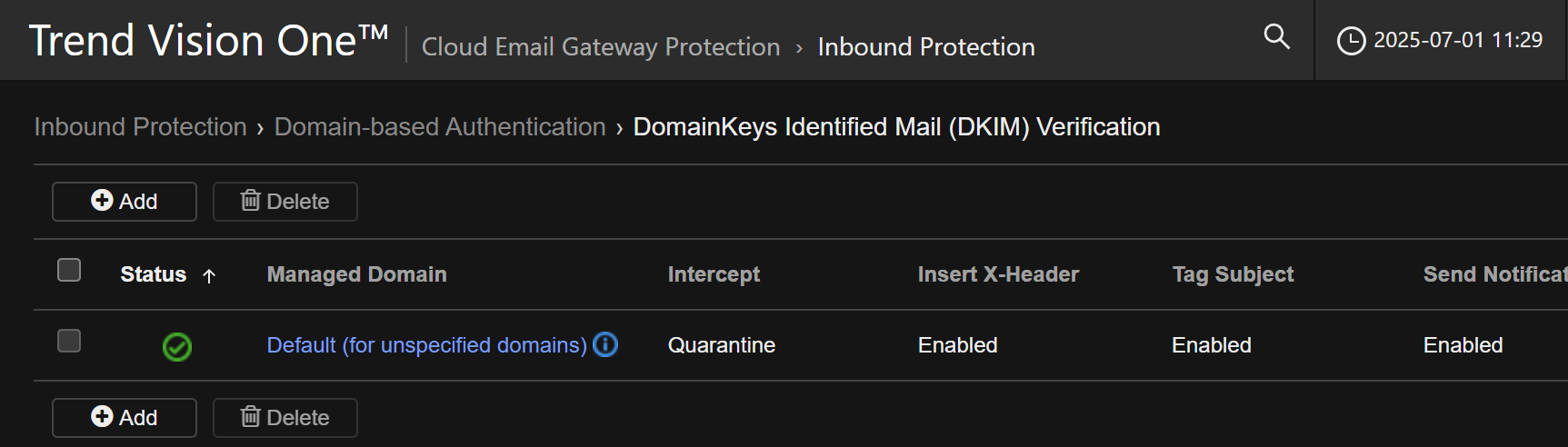

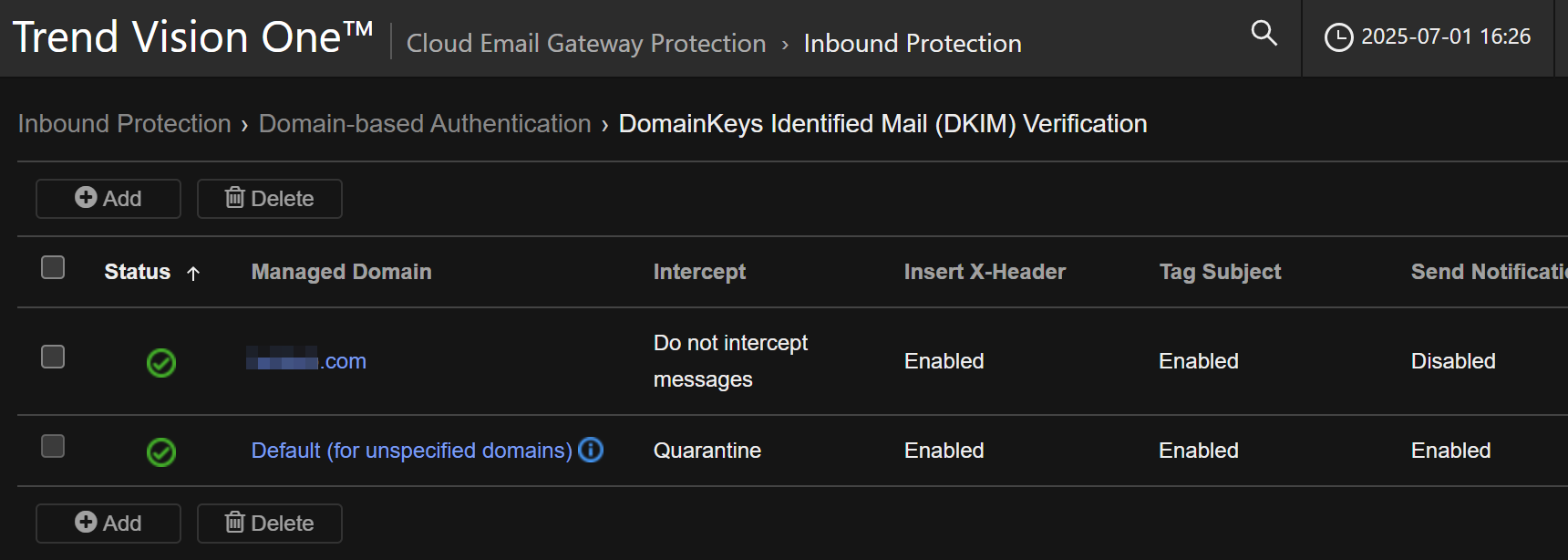

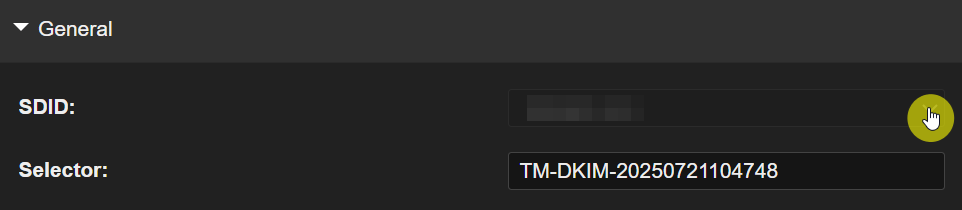

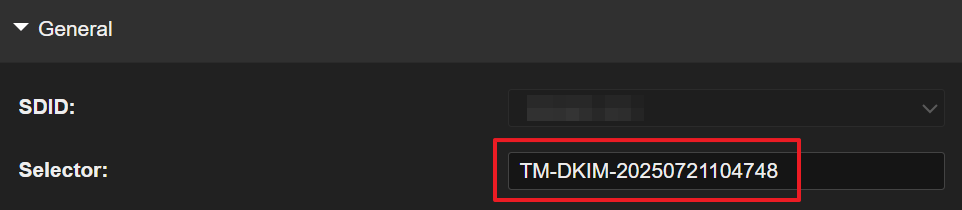

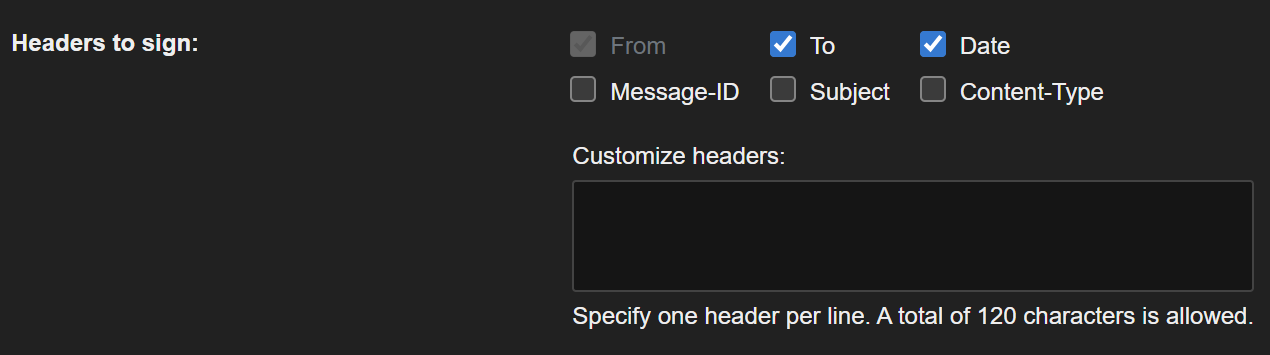

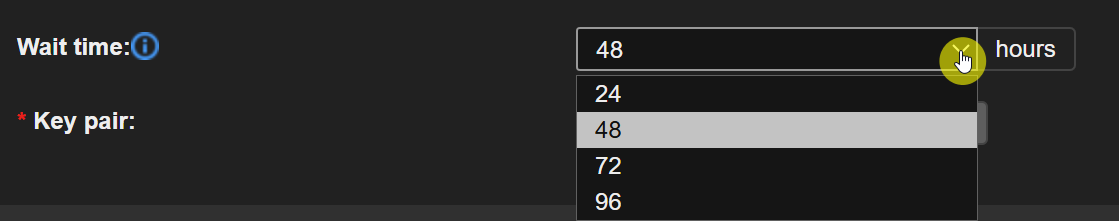

DomainKeys Identified Mail (DKIM) Verification

DomainKeys Identified Mail (DKIM) 是一種電子郵件驗證系統,透過密碼學認證驗證與郵件相關聯的網域名稱身份,以偵測電子郵件偽造。

此外,DKIM 用於確保收件郵件的完整性,或確保郵件在傳輸過程中未被竄改。

為確保電子郵件的有效性與完整性,DKIM 採用公私鑰配對系統。

私鑰安全地儲存在郵件伺服器上,用於簽署外寄郵件。

公鑰則以 TXT record 形式儲存並發布於該網域的 DNS 中。

當郵件發送時,郵件伺服器使用私鑰對郵件進行數位簽章,該簽章包含在郵件標頭中。

當郵件接收時,可根據該網域 DNS 中的公鑰驗證 DKIM 簽署。

Cloud Email Gateway Protection 僅在以下情況下實施 DKIM 認證:

- 僅當 DKIM 簽署標頭欄位中

d= 標籤指定的網域與郵件標頭中 From 欄位的網域部分屬於相同組織網域時,才驗證傳入郵件中的 DKIM 簽署。

- 僅當郵件標頭中

From 欄位的網域部分與 MAIL FROM 地址屬於相同組織網域時,才在外寄郵件標頭中加入 DKIM 簽署以防止偽造。

您可以為您受管理網域新增規則,預設將有一個 Default (for unspecified domains)

Note

每個受管理網域只能建立一個規則。若無其他規則符合該受管理網域,將套用預設規則。

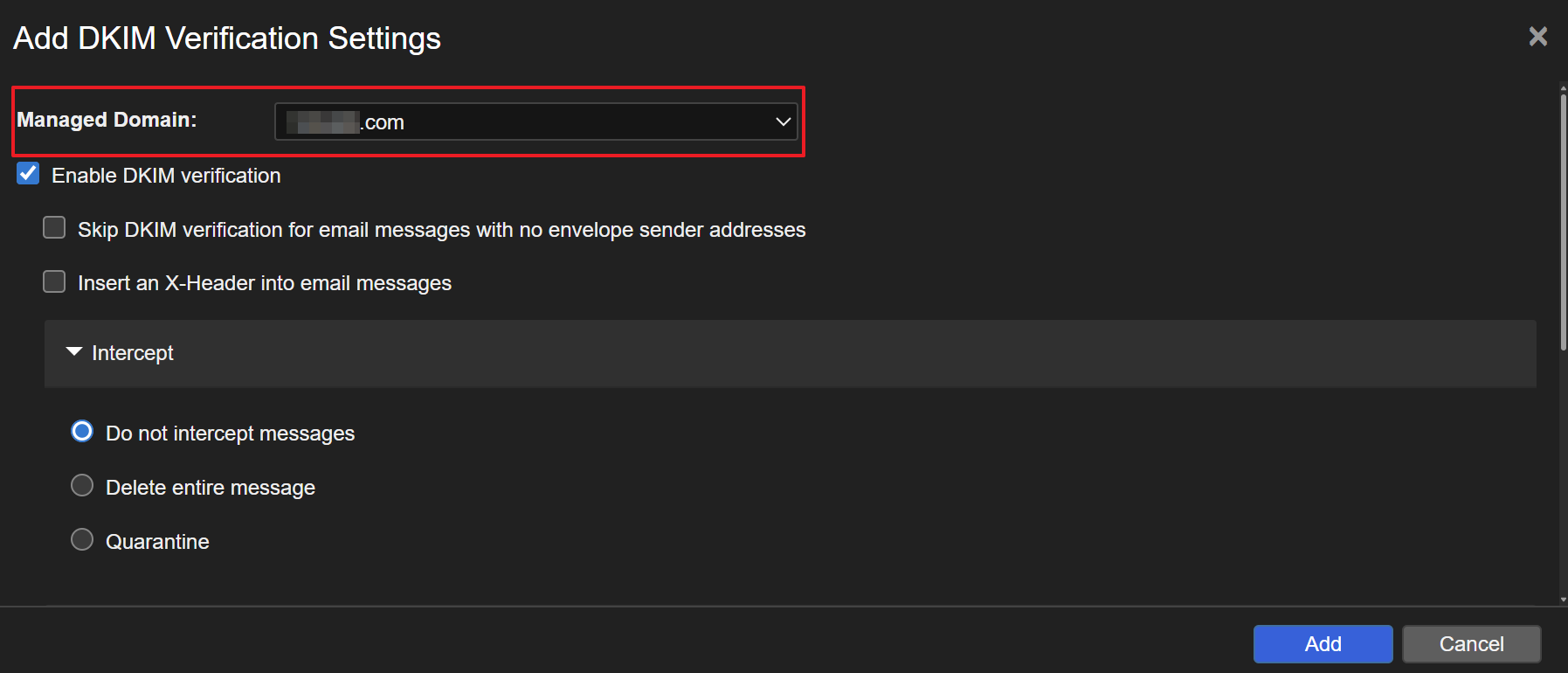

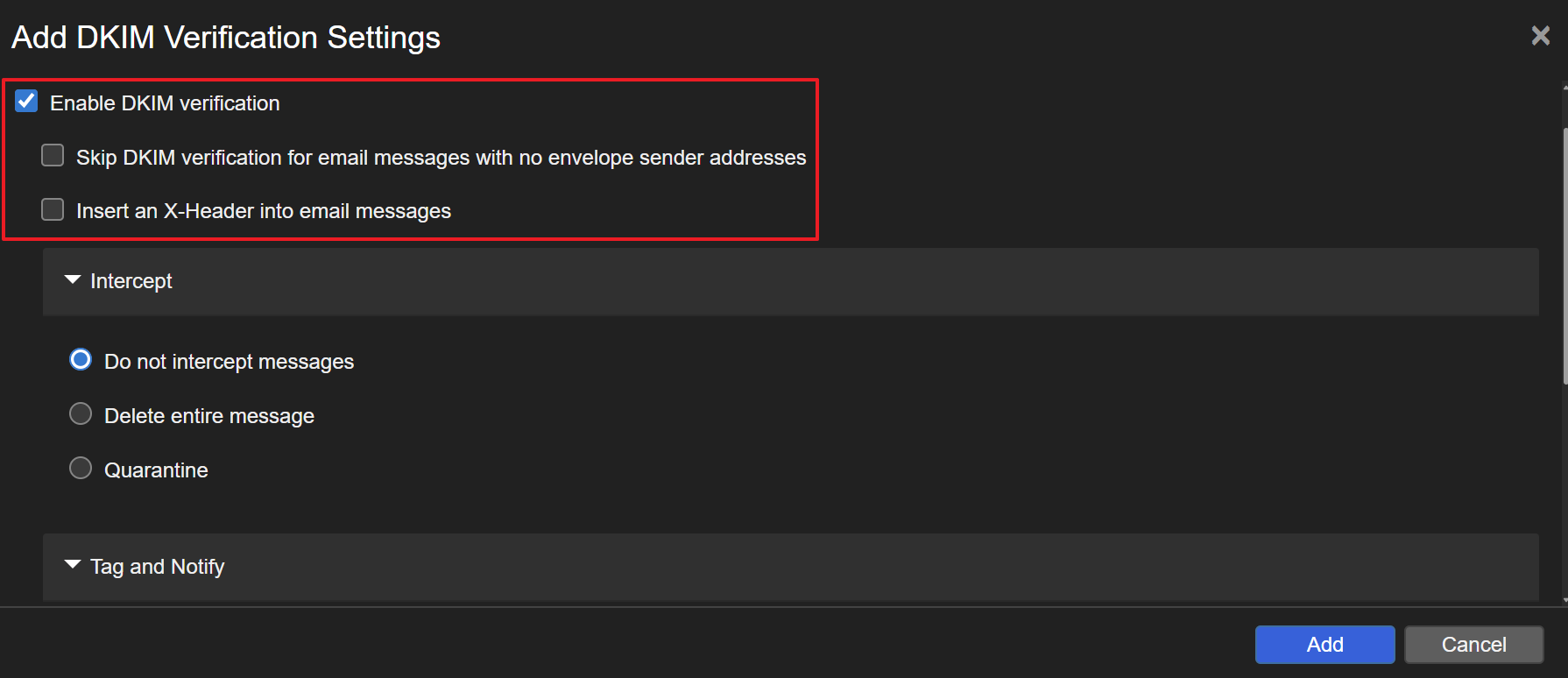

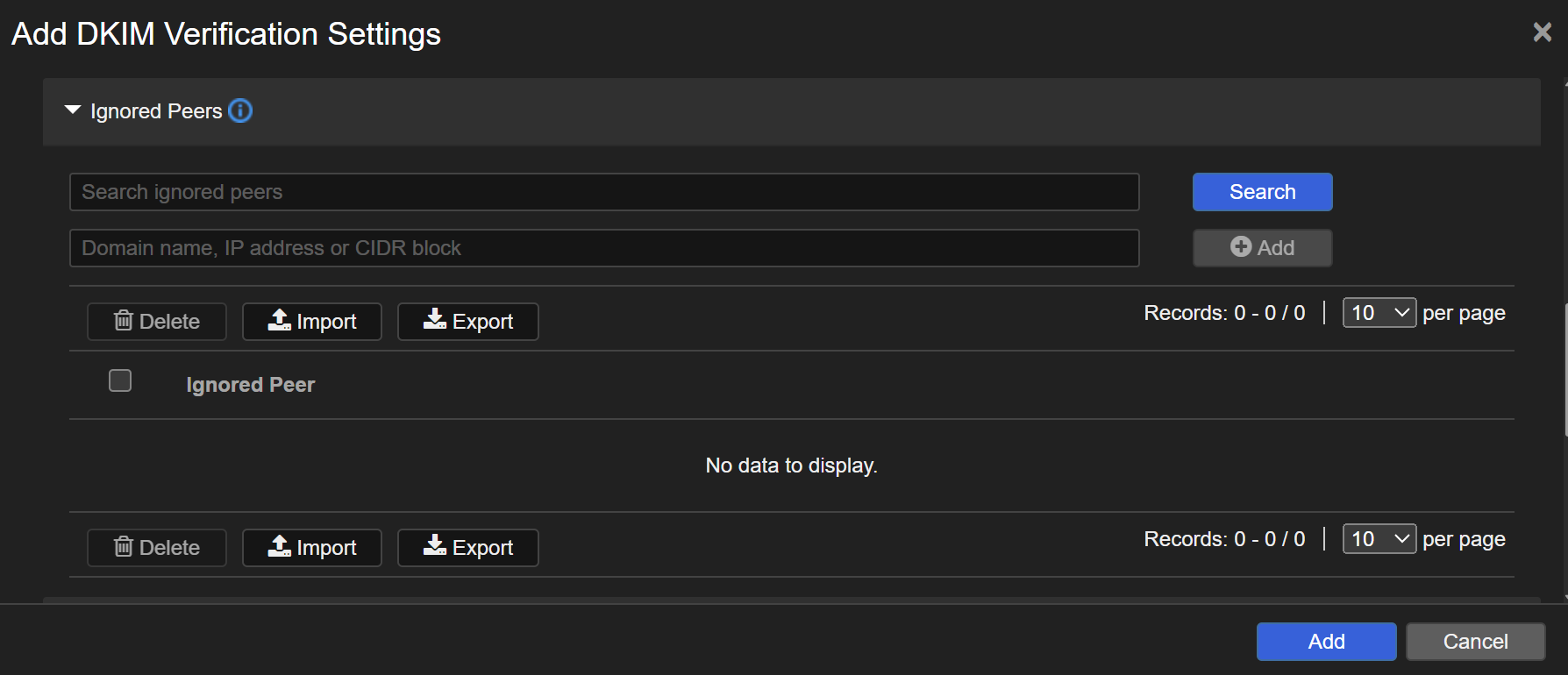

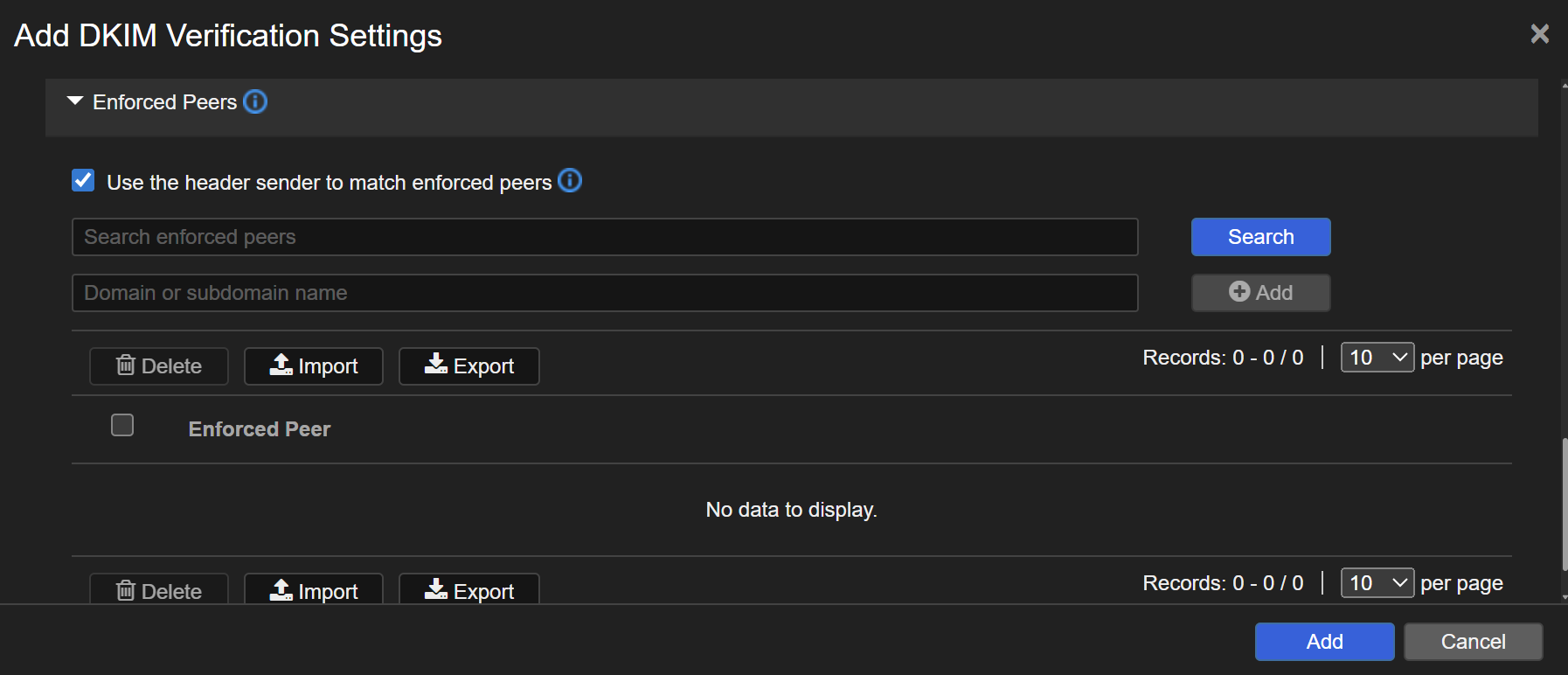

點擊 Add 新增規則

首先選擇受管理網域

勾選 Enable DKIM verification 並選擇是否勾選

- Skip DKIM verification for email messages with no envelope sender addresses

略過無信封寄件者地址郵件的 DKIM 驗證

- Insert an X-Header into email messages

在郵件中插入 X-Header

以下為插入的 X-Header 範例:

X-TM-Authentication-Results:dkim=pass; No signatures and verification is not enforcedX-TM-Authentication-Results:dkim=pass; No processed signatures and verification is not enforced

X-TM-Authentication-Results:dkim=fail; No processed signatures but verification is enforced

X-TM-Authentication-Results:dkim=pass; Contain verified signature, header.d=test.com, header.s=TM-DKIM_201603291435, header.i=sender@test.com

X-TM-Authentication-Results:dkim=fail; No verified signatures

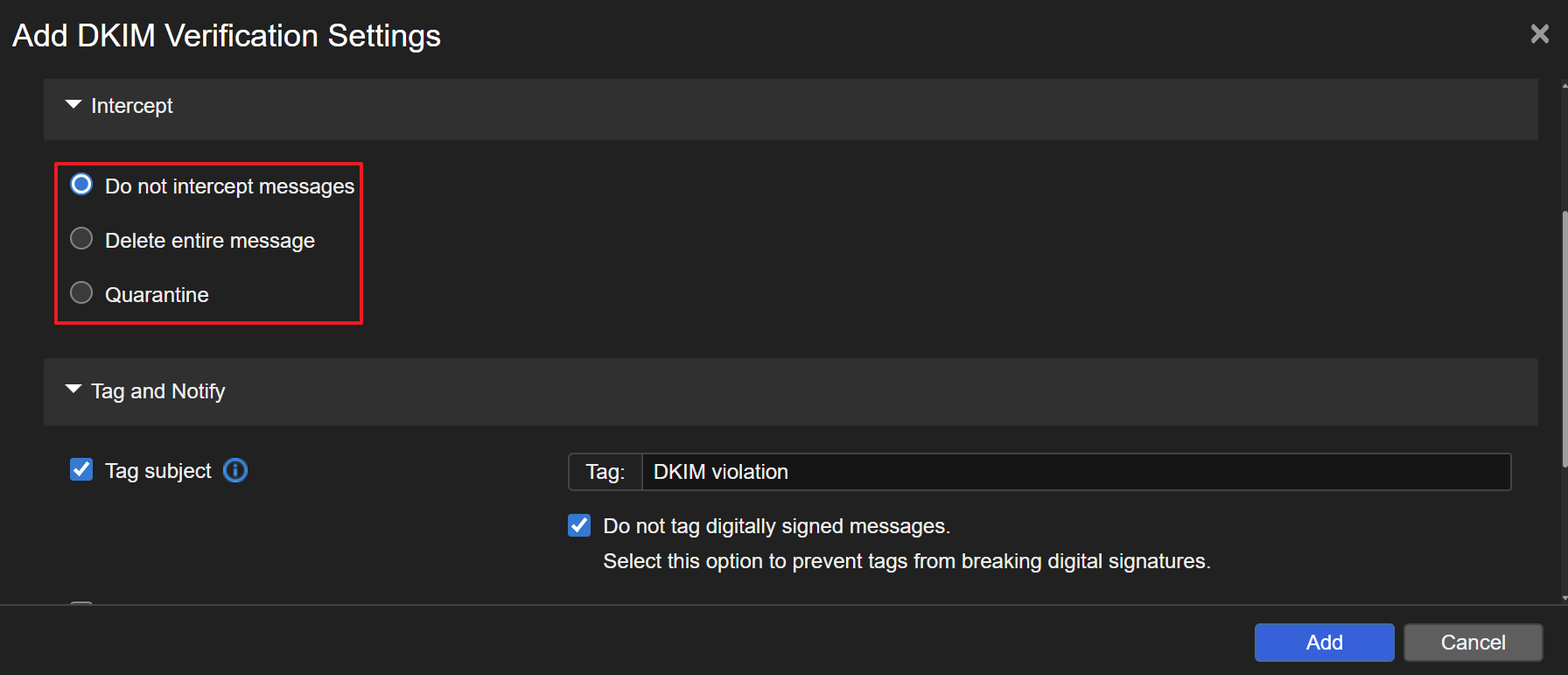

向下滑動至 Intercept 區塊,依照狀態不同選擇:

- Do not intercept messages: 不阻擋郵件

- Delete entire message: 刪除郵件

- Quarantine: 隔離郵件

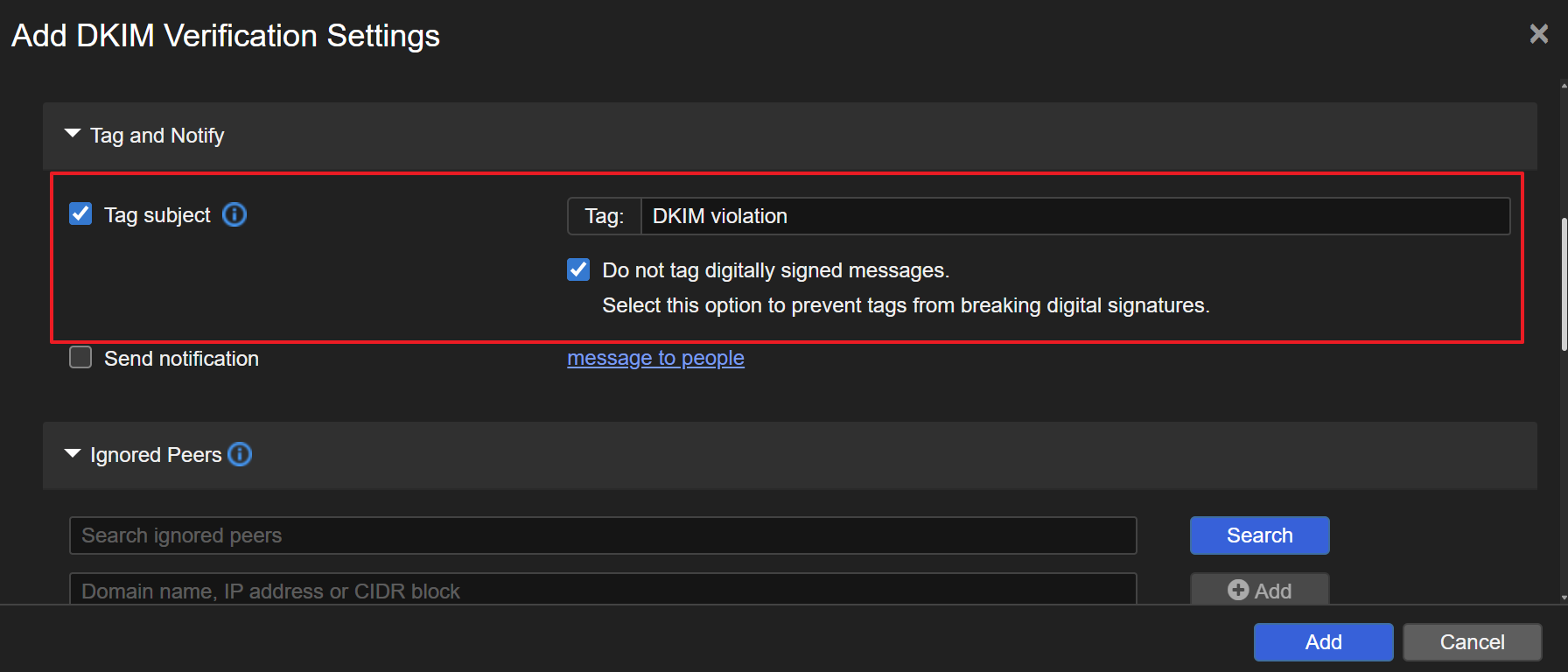

繼續向下滑動至 Tag and Notify 可勾選 Tag subject 標記主旨,在 Tag:

輸入要標記在郵件主旨的內容

勾選 Do not tag digitally signed messages 避免對具有數位簽章的郵件標記

注意

Tag subject 動作可能會破壞郵件中的現有 DKIM 簽署,導致下游郵件伺服器無法通過 DKIM 驗證。

為防止標記破壞數位簽章,請勾選 Do not tag digitally signed messages

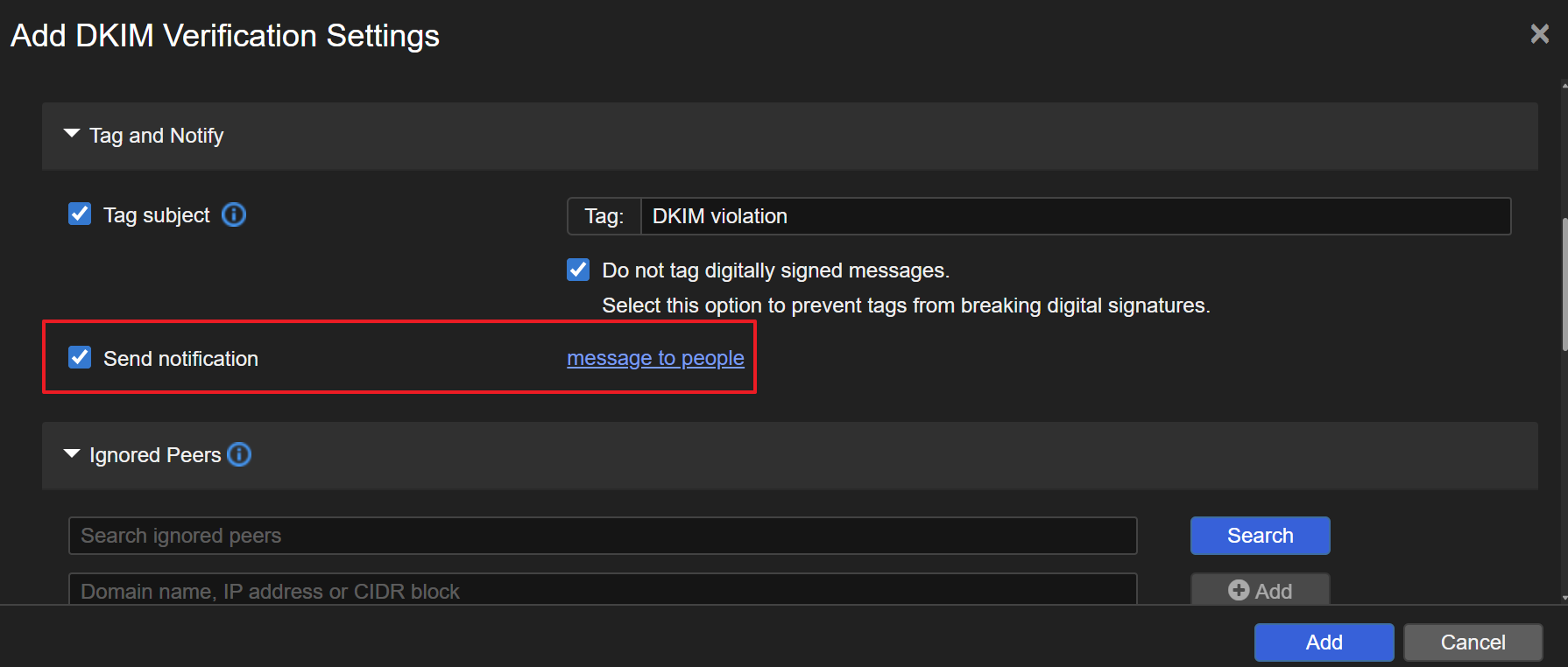

可勾選 Send notification 發送通知,點擊 messages to people 選擇通知發送的對象

依照需求選擇通知,如果需要新增請點擊 Add

將引導至 Administration > Policy Objects >

Notifications

並且當您新增完成後,可以直接點擊 Back to DKIM 回到 Add DKIM Verification Settings 的畫面

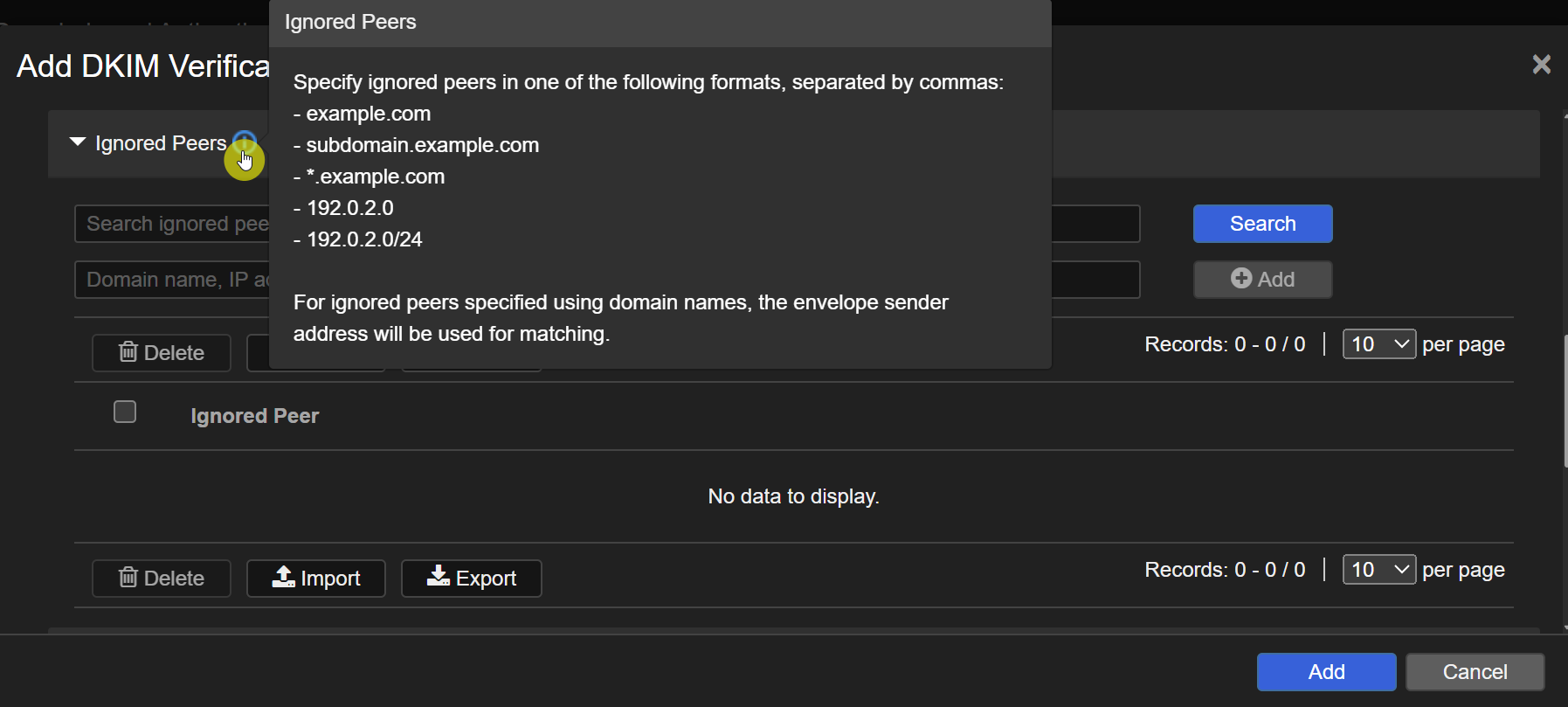

繼續向下滑動至 Ignored Peers 設定將略過 DKIM 驗證的位置

注意

略過 DKIM 驗證並不代表通過了 DKIM 驗證,郵件將繼續進行常規傳遞流程的下一步,

若未實際符合 DKIM 標準的特定條件,後續的 DMARC 驗證仍會失敗。

您可以加入網域、IP 位址、CIDR 區塊

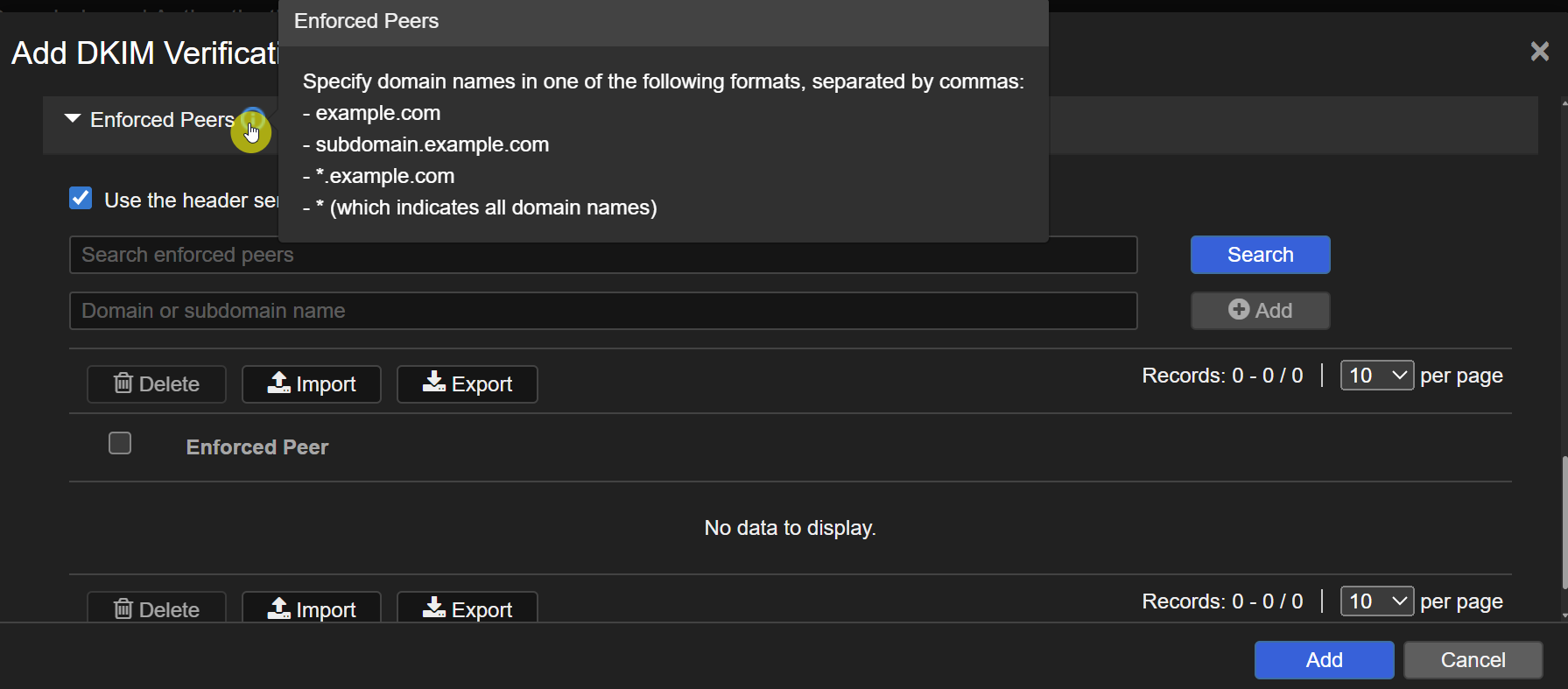

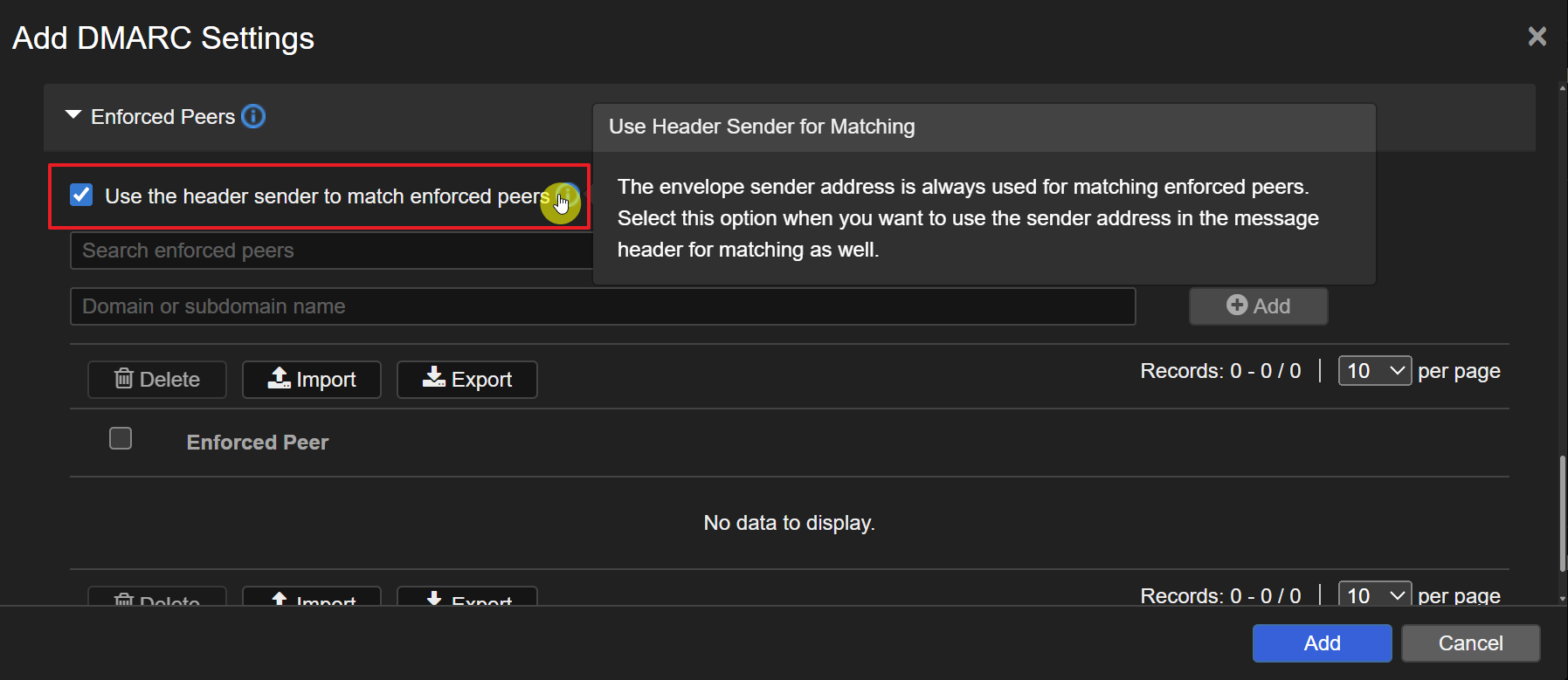

繼續向下滑動至 Enforced Peers 設定將強制 DKIM 驗證的位置

您可以使用網域或是 * 代表所有網域

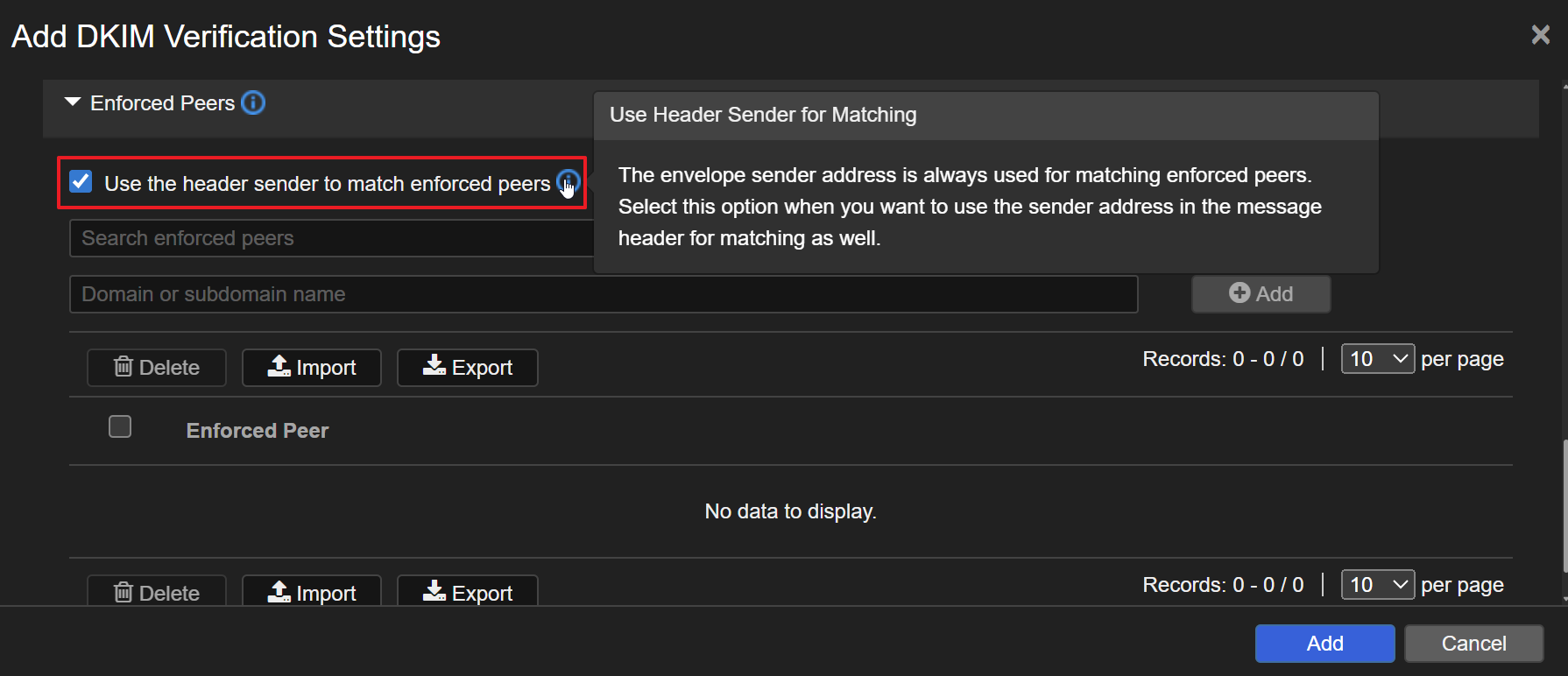

可勾選 Use the header sender to match enforced peers 使用標頭寄件者來匹配

注意

信封寄件者地址始終用於匹配強制執行的對等方。

當您也想使用郵件標頭中的寄件者地址進行匹配時,請選擇此選項。

注意

由於 Ignored Peers 清單優先於 Enforced Peers 清單。

如果郵件同時符合 Ignored Peers 清單和 Enforced Peers 清單,將跳過該郵件的 DKIM 驗證。

注意

如果您已啟用 Skip DKIM verification for email messages with no envelope sender addresses

即使這些郵件的標頭寄件者地址 (header sender addresses) 符合 Enforced Peers 清單,也會跳過 DKIM 驗證。

完成所有設定後,點擊 Add 將可以看到新增的受管理網域

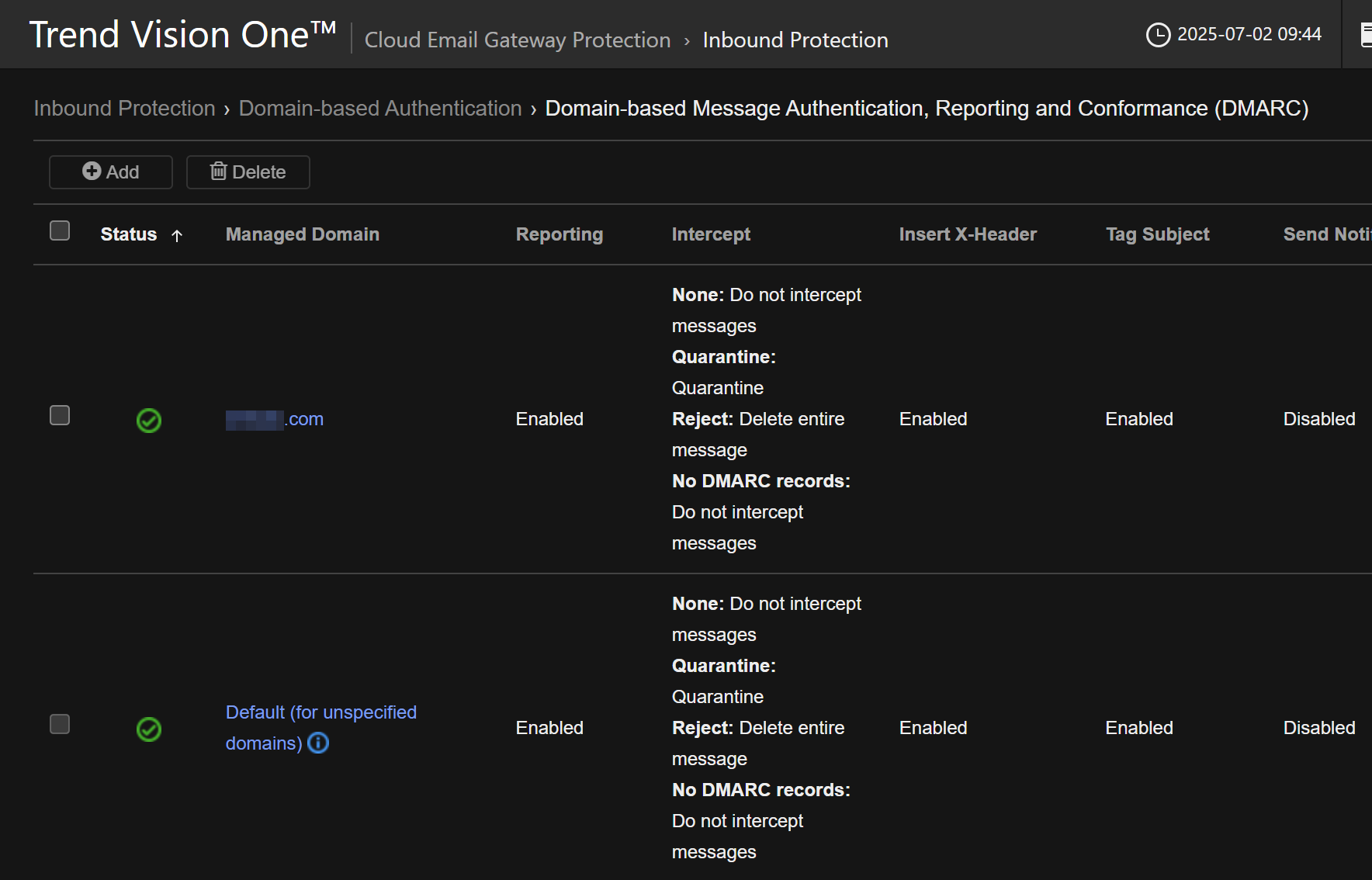

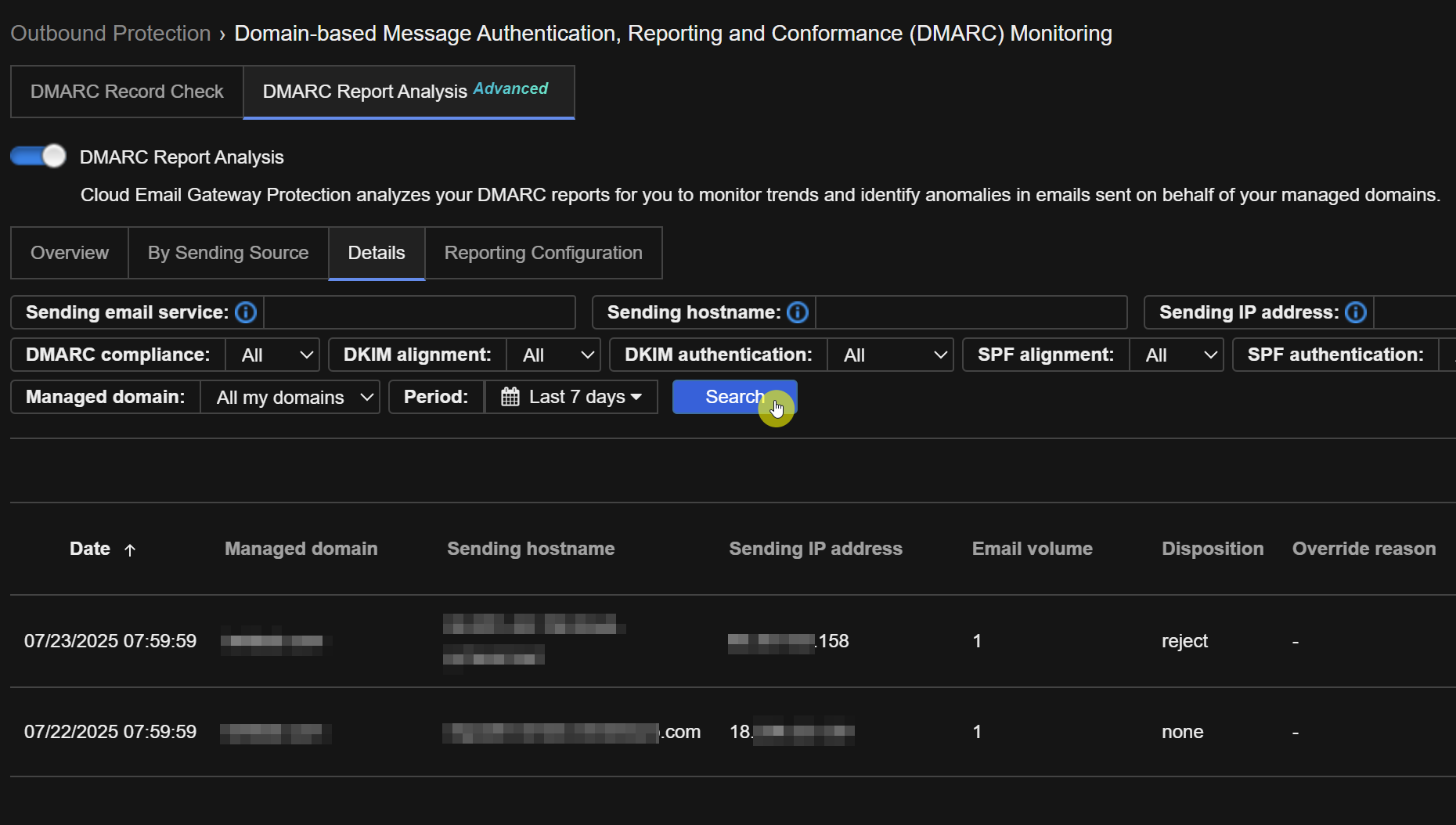

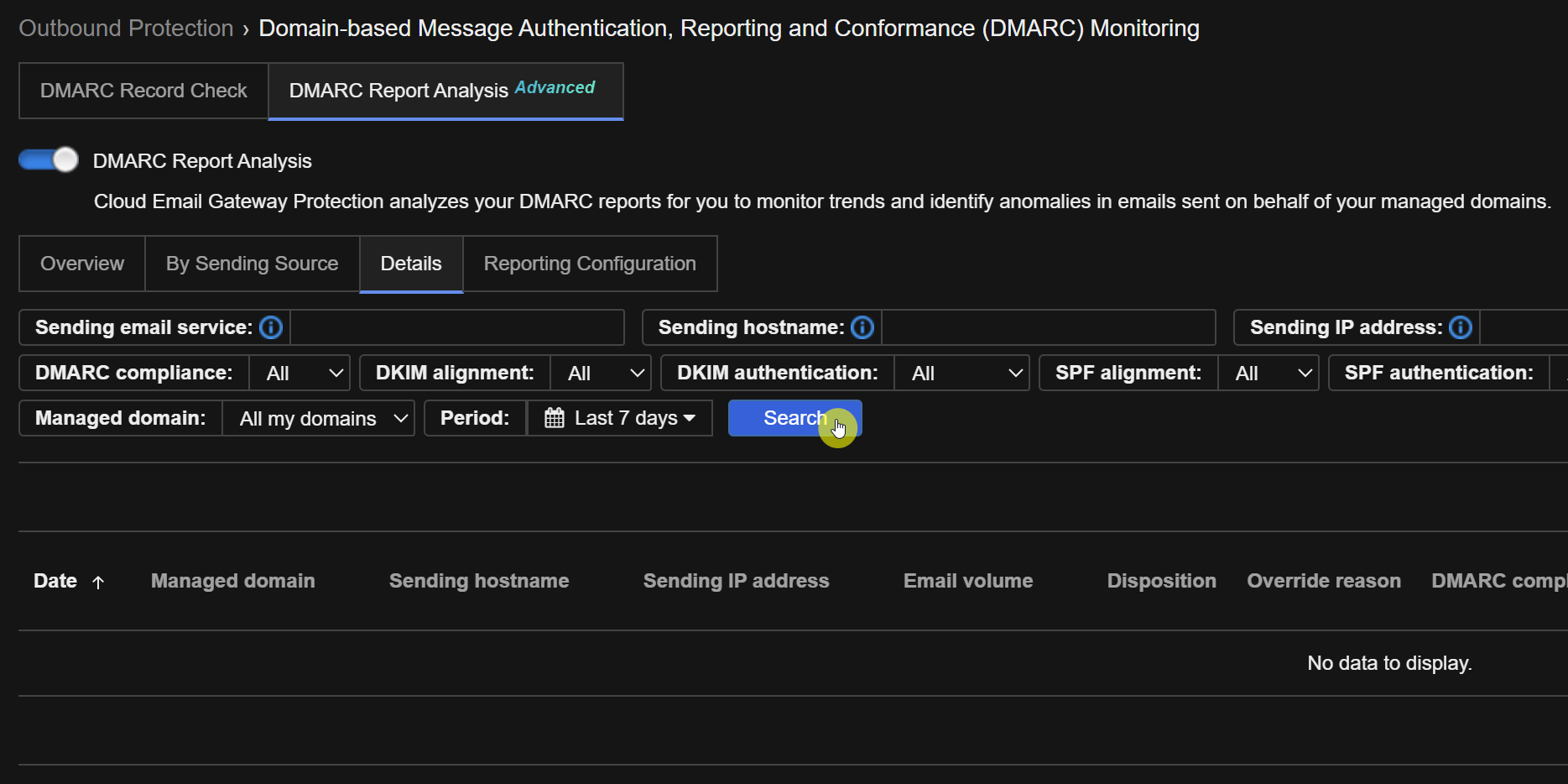

Domain-based Message Authentication, Reporting and Conformance (DMARC)

Domain-based Message Authentication, Reporting and Conformance (DMARC) 是一種設計用來偵測和防止電子郵件偽造的驗證系統。

它旨在對抗某些常見於網路釣魚和垃圾郵件的技術,例如偽造寄件者地址、看似來自合法組織的郵件。

DMARC 提供一種方法來驗證特定網域的郵件,向寄件者發送回饋,並遵循已發布的政策。

SPF、DKIM 和 DMARC 是 Cloud Email Gateway Protection 中三個獨立的功能。您可以根據需求啟用或停用這些功能。

以下為典型情境供您參考:

-

僅啟用 DMARC

Cloud Email Gateway Protection 在進行對齊檢查之前,會自行執行 SPF 檢查和 DKIM 簽署檢查。

-

同時啟用 SPF 檢查、DKIM 驗證和 DMARC 驗證

Cloud Email Gateway Protection 會為每封進來的郵件檢查寄件者域名。

若郵件未通過 SPF 檢查,該郵件將根據設定的動作被刪除、隔離或傳遞。

若郵件通過 SPF 檢查,會驗證郵件中的 DKIM 簽署。若郵件未通過 DKIM 驗證,該郵件將根據設定的動作被刪除、隔離或傳遞。

若郵件通過上述步驟並進入後續傳遞流程,將對該郵件執行 DMARC 驗證。

識別碼對齊要求由 SPF 或 DKIM 認證的網域必須與郵件標頭網域相同或屬於相同的組織網域。

如果對齊模式為 s(strict),兩個網域必須完全相同

如果對齊模式為 r(relaxed),則必須屬於相同的組織網域。

注意

如果郵件通過了 Sender IP Match 檢查,該郵件也被視為通過 DMARC 認證的 SPF 檢查。

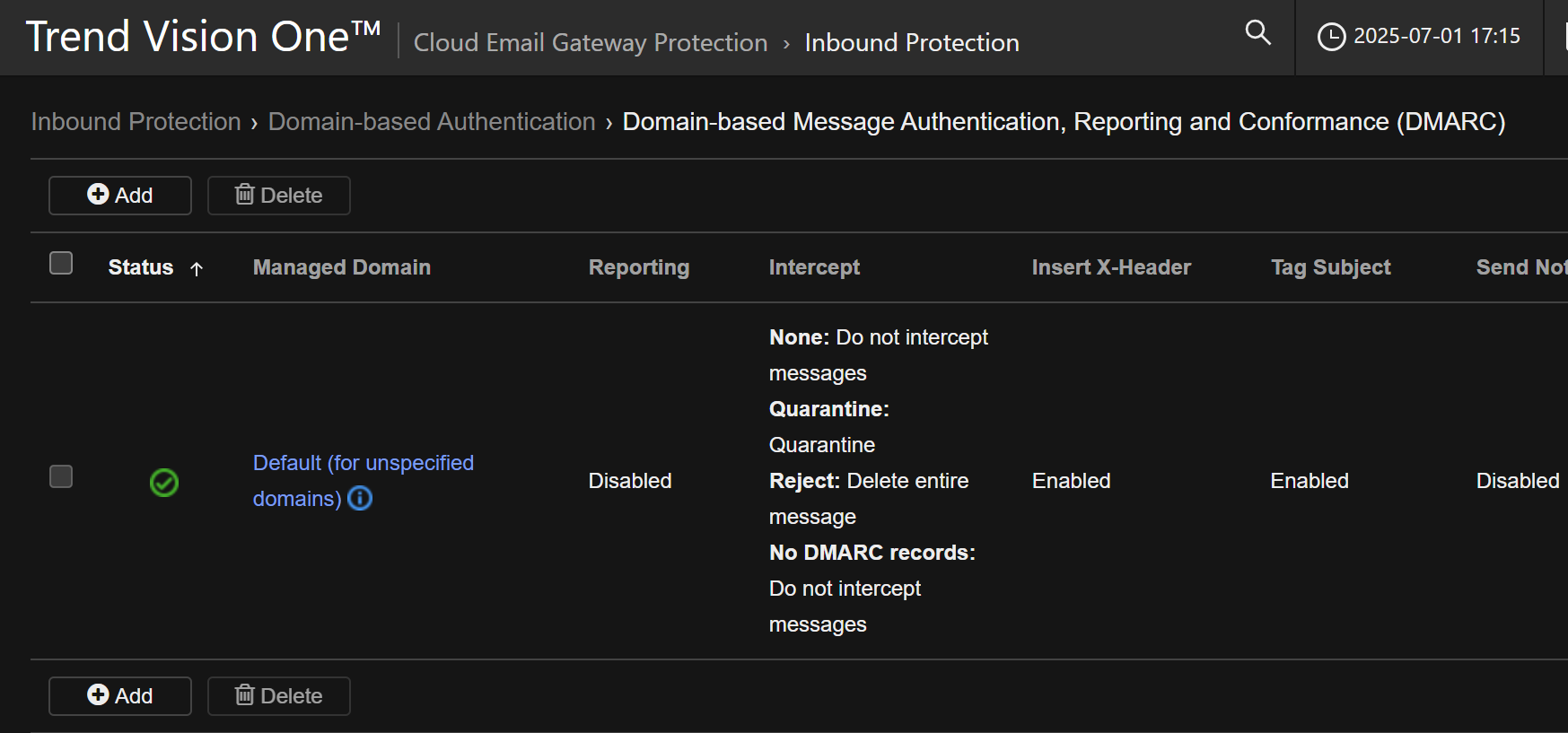

您可以為您受管理網域新增規則,預設將有一個 Default (for unspecified domains)

Note

每個受管理網域只能建立一個規則。若無其他規則符合該受管理網域,將套用預設規則。

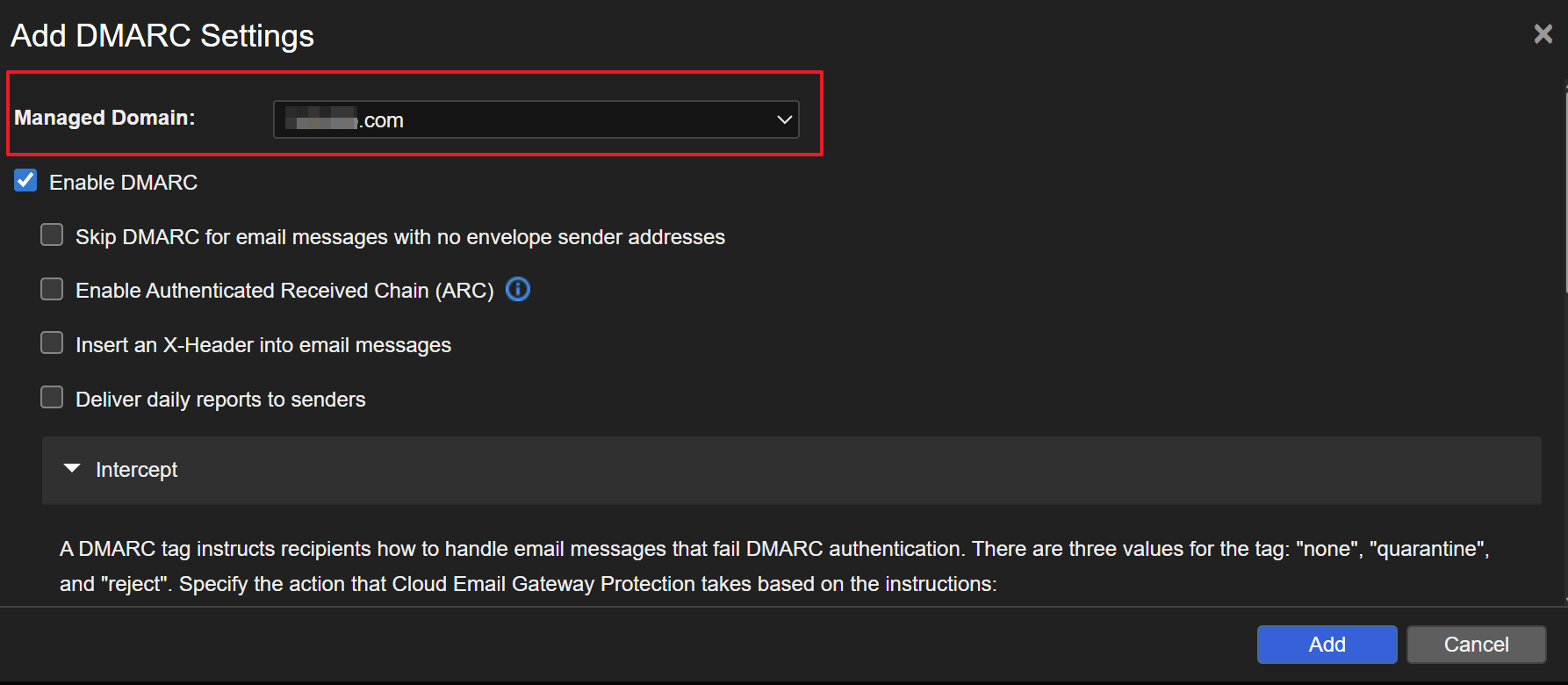

點擊 Add 新增規則

首先選擇受管理網域

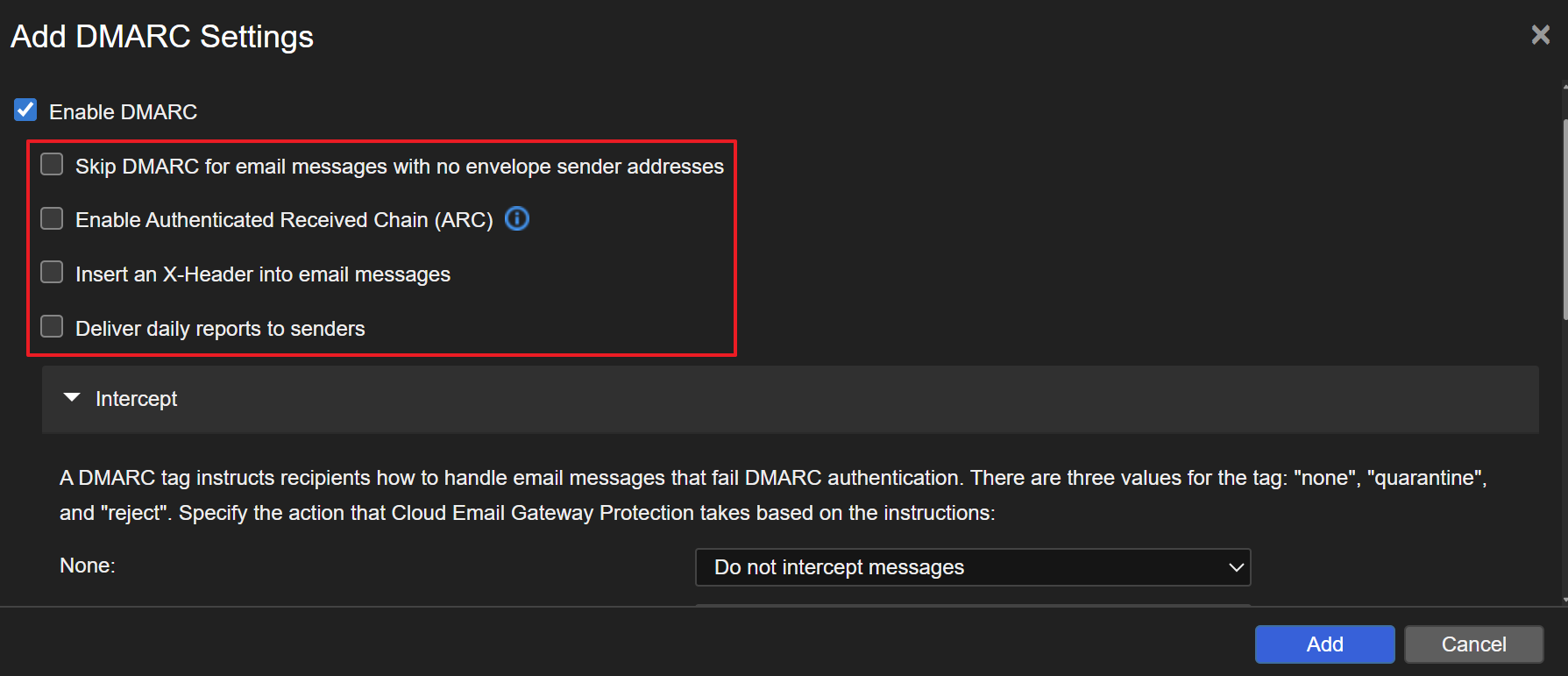

勾選 Enable DMARC 然後依照需求勾選:

-

Skip DMARC for email messages with no envelope sender addresses

略過無信封寄件者地址郵件的 DMARC 驗證

-

Enable Authenticated Received Chain (ARC)

如果啟用了 ARC,將能成功驗證那些未通過 DMARC 驗證但通過 ARC 驗證的電子郵件訊息,並且還會在這些電子郵件訊息中插入一組 ARC 標頭。

作為 ARC 驗證者評估 ARC 結果的有效性時,目前僅評估以下第三方 ARC 密封者:

當以 ARC 密封者簽署郵件的驗證結果時,在 ARC 標頭中使用網域名稱 d=tmes.trendmicro.com。

如果下一跳中介節點支援 ARC,趨勢科技建議您啟用該中介節點,將趨勢科技加入其 ARC 密封者信任清單。

-

Insert an X-Header into email messages

在郵件中插入 X-Header

-

Deliver daily reports to senders

每日產生彙總報告,針對認證失敗情況,並回傳給電子郵件寄件者。

Tip

郵件在經過中介(如郵件列表、轉寄)時可能被修改,導致 SPF、DKIM 或 DMARC 驗證失敗,使合法郵件無法送達。

ARC 透過保存驗證結果,讓接收方能根據 ARC 資訊判斷郵件合法性,避免誤拒合法郵件。

關於 ARC 標頭

以下是一組 ARC 標頭的範例:

ARC-Authentication-Results: i=2; tmes.trendmicro.com; spf=temperror (sender IP address: 10.135.11.245) smtp.mailfrom=example.com; dkim=none (no processed signatures) header.d=none; dmarc=fail action=none header.from=test.com; arc=pass

ARC-Message-Signature: i=2; a=rsa-sha256; d=tmes.trendmicro.com; s=TM-DKIM-20200223173148; t=1628750516; c=relaxed/relaxed; bh=5ffn1pIbUBxx6CFHIVuU2HzEpEvAtzhWZ1Jz7ddgWws=; h=Date:From:To:Subject:Message-ID:Content-Type; b=cAaAR+7GtaByy8iSJiWo7GIf8T28Pjod3W2vWKcQWLH/7YA4n0X51cSBlPwtTygfX otqfftTsCNIO1/Xx5LtdE2KdVYZbVgrFo+WpDgtCXCLLw6sO7OsdsPSSPbcpEq8r6q ERfAqu5TNDLaj2+cR197bBhUFYVDJDe7pbfNaAy2g8GL3gOGrkWQcYw1DrRWXeOSEi 3i59afFHqH3LOY4cmlyWDpZxyDhhn7Rhb3ZNlw9aUuQtMj7iaXkxQaC1M/T6bxLEAE XXV4jczaONiJ/5XmsPlR0gvHr0SpC42isWxElyXr2J1C93HgeAmK1Db4JAOGV2mXMF I3fzA7jbSSLag==

ARC-Seal: i=2; a=rsa-sha256; d=tmes.trendmicro.com; s=TM-DKIM-20200223173148; t=1628750516; cv=pass; b=LKQY/mrwXnJKLJIclybRcGQyWziCvHqIFBAZAYtTlz1aYQ2EiHaXaLbkmokgF8ibC zj5UwsJrIj20lpm0aB+qKDoy4Psme/I3JZNDa5B1OeLHvkcubfUq9bzfSZadkN/dWC N9FfbNSQwiZ0++SOLVwYCcIqh9PkWcfIJa7bo4sP7aUZjJkcXutfcm0q94J9j4fIgz HWxEh58pvjtuMrSKCVCyMIODGoEYa1EbD2EbiTI7iZ54VfPXHjR79b0+21xppZbVEN 0QZGWYuuCoLUrIWDhPzS0kyYyIumPIh4RLe8sMKaBrKECo89XU+BjfNuwZpAPJs/id Q6RbaHHVtp8XA==

關於 X-Header

以下是一些 X-Header 的範例:

X-TM-Authentication-Results: spf=pass (sender IP address: 10.210.128.20) smtp.mailfrom=example.com; dkim=pass (signatures verified) header.d=example.com; dmarc=pass action=none header.from=example.com; arc=none

X-TM-Authentication-Results: spf=fail (sender IP address: 10.204.148.40) smtp.mailfrom=example.com; dkim=fail (no verified signatures found) header.d=example.com; dmarc=fail action=none header.from=example.com; arc=none

X-TM-Authentication-Results: spf=fail (sender IP address: 10.204.148.40) smtp.mailfrom=example.com; dkim=pass (signatures verified) header.d=example.com; dmarc=pass action=none header.from=example.com; arc=pass

X-TM-Authentication-Results: spf=pass (sender IP address: 10.204.128.20) smtp.mailfrom=example.com; dkim=fail (no verified signatures found) header.d=example.com; dmarc=pass action=none header.from=example.com; arc=pass

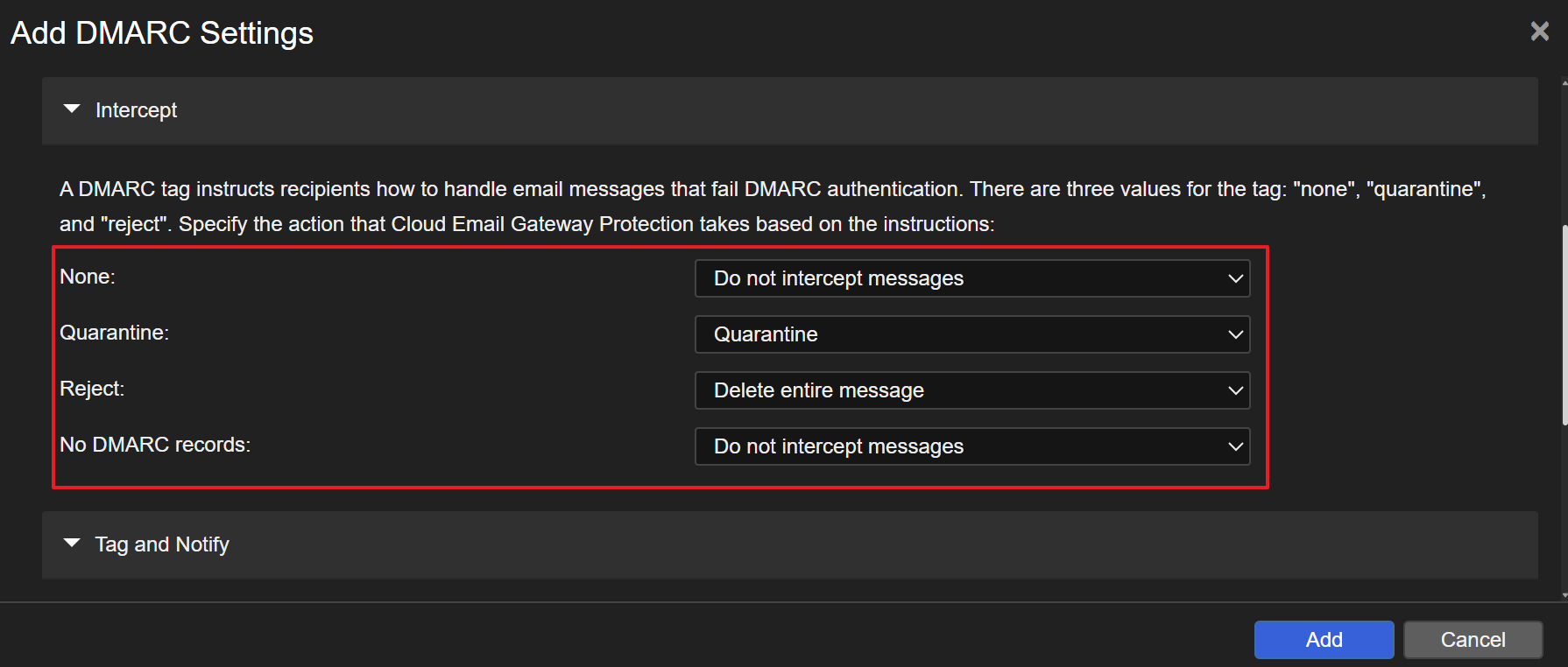

DMARC 標籤指示收件者如何處理未通過 DMARC 驗證的電子郵件,該標籤有三個值: none 、 quarantine 和

reject

向下滑動至 Intercept 您可以指定在收到不同值時所採取的行動

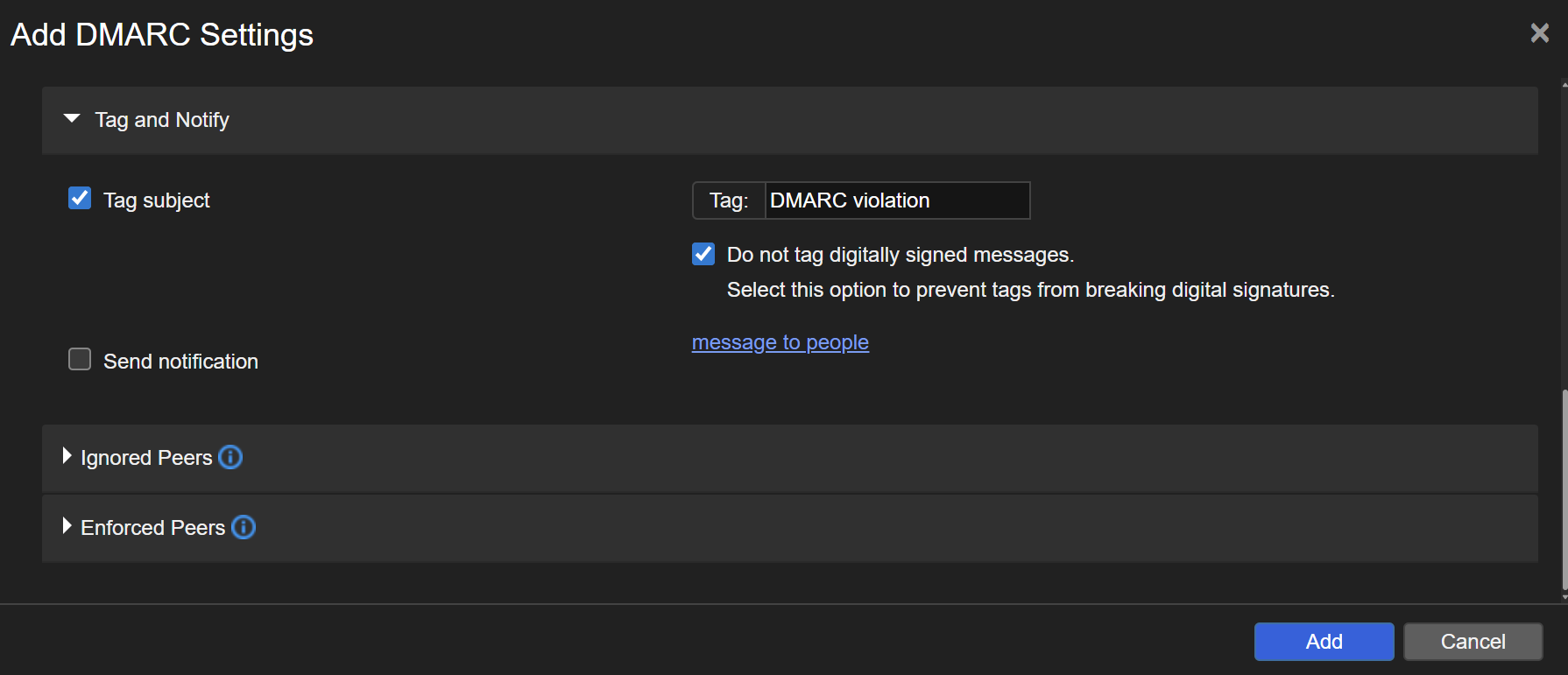

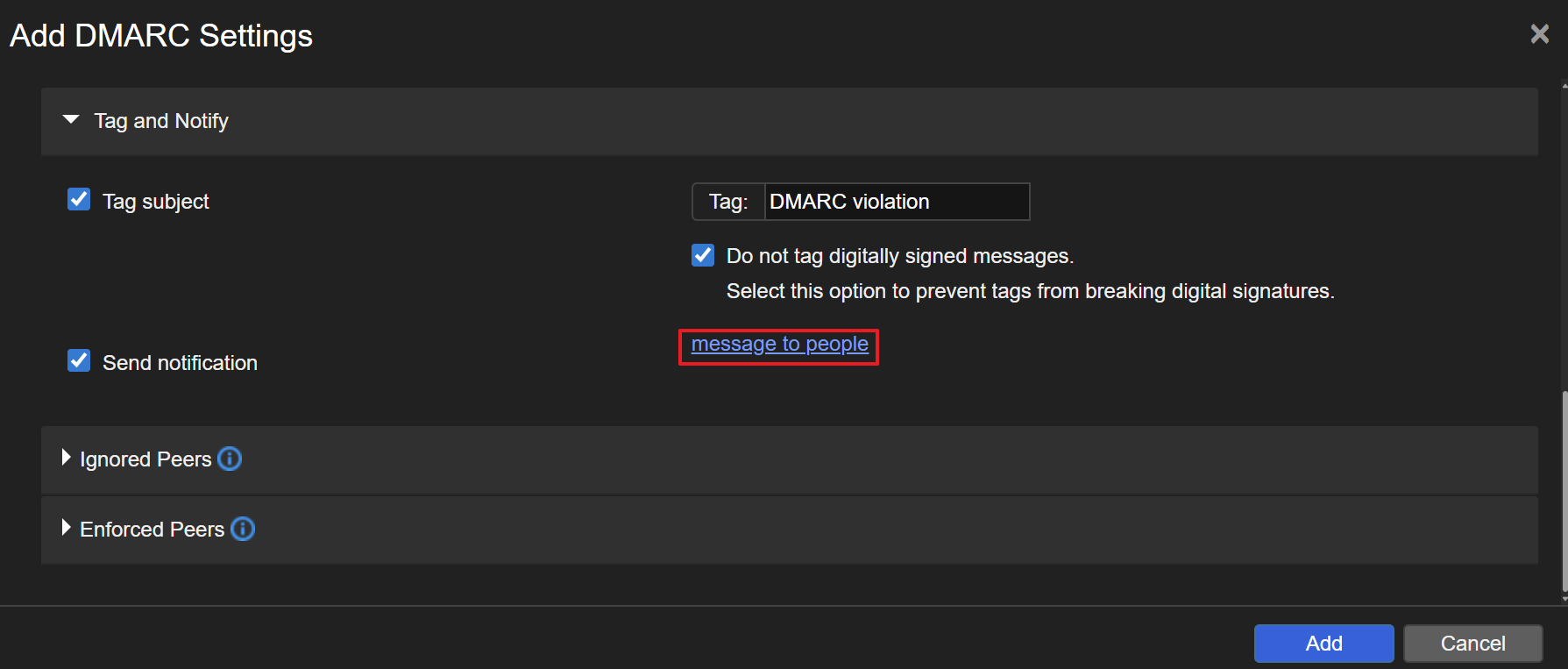

繼續向下滑動至 Tag and Notify 可勾選 Tag subject 標記主旨,在 Tag:

輸入要標記在郵件主旨的內容

勾選 Do not tag digitally signed messages 避免對具有數位簽章的郵件標記

注意

Tag subject 動作可能會破壞郵件中的現有 DKIM 簽署,導致下游郵件伺服器無法通過 DKIM 驗證。

為防止標記破壞數位簽章,請勾選 Do not tag digitally signed messages

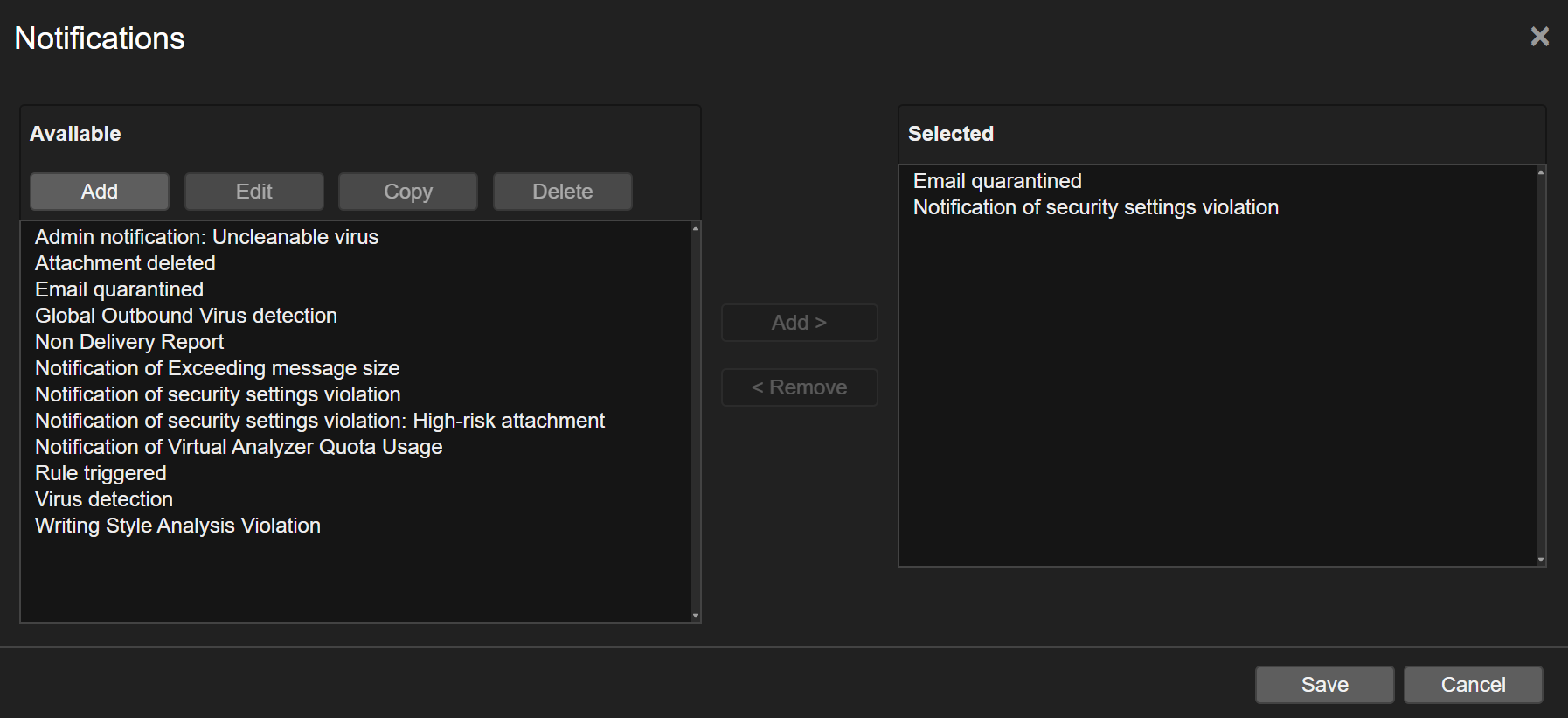

可勾選 Send notification 發送通知,點擊 messages to people 選擇通知發送的對象

依照需求選擇通知,如果需要新增請點擊 Add

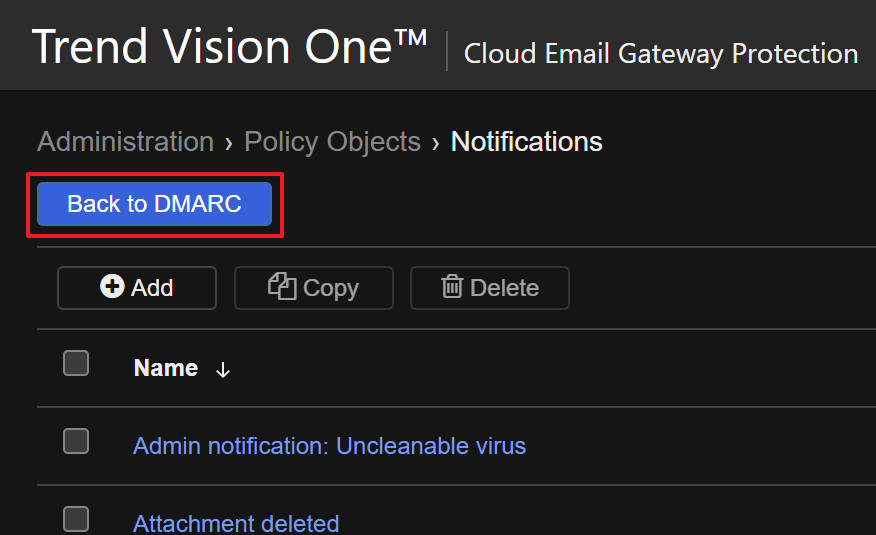

將引導至 Administration > Policy Objects >

Notifications

並且當您新增完成後,可以直接點擊 Back to DMARC 回到 Add DMARC Settings 的畫面

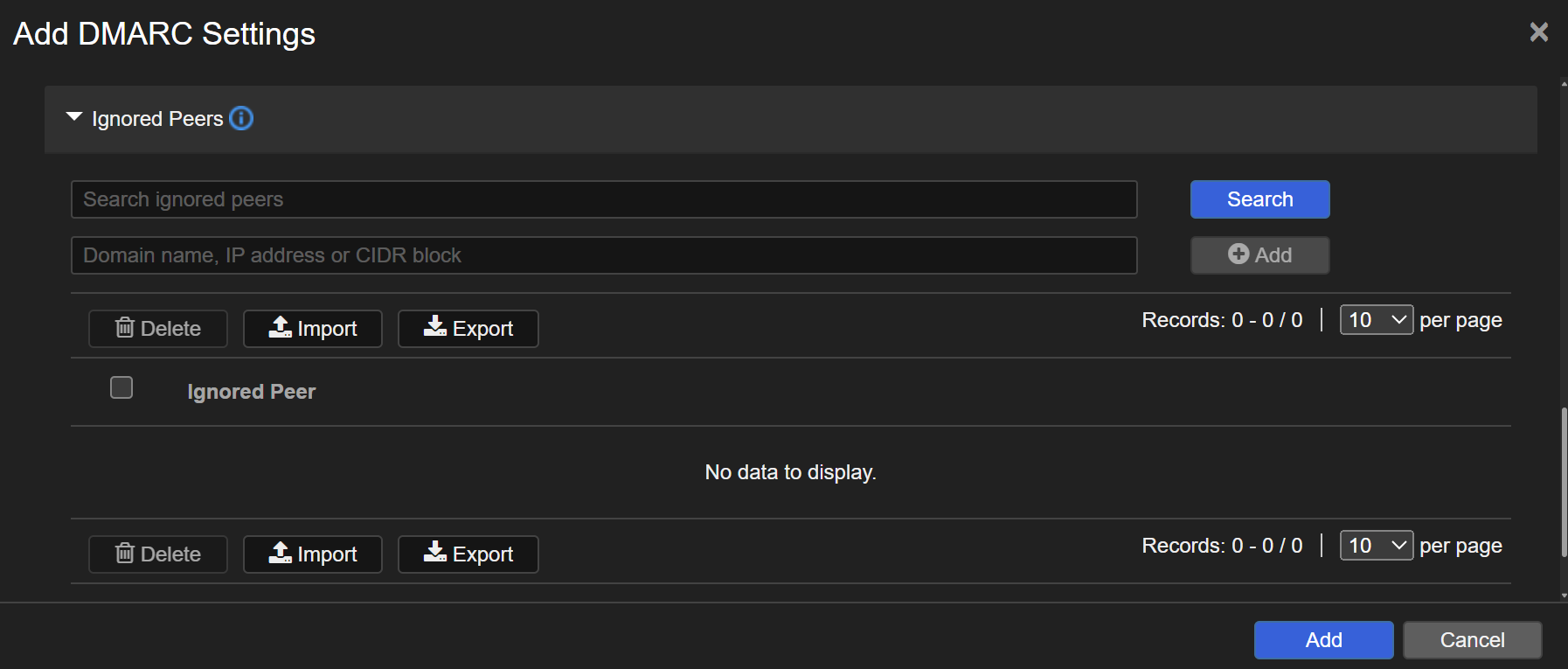

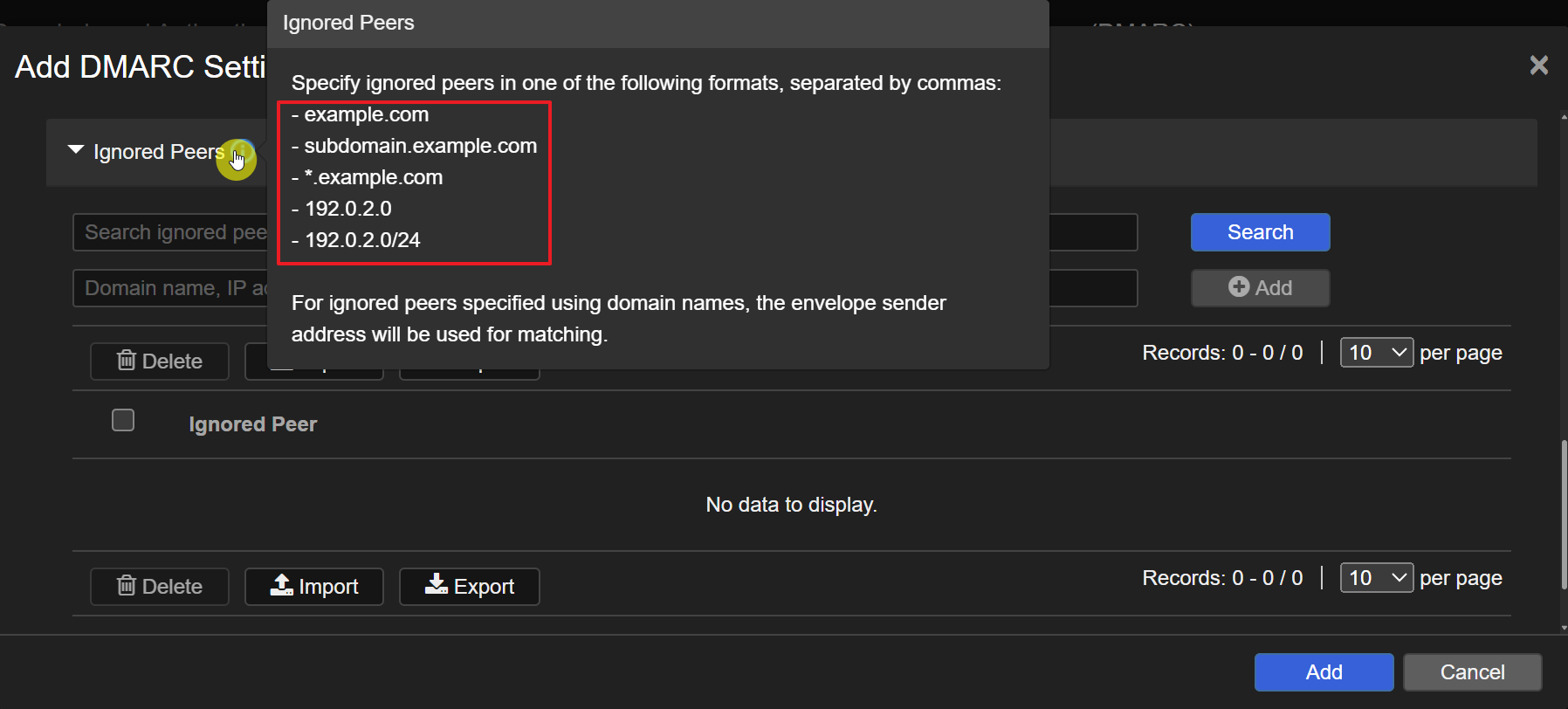

繼續向下滑動至 Ignored Peers 設定將略過 DMARC 驗證的位置

注意

略過 DMARC 驗證郵件將繼續進行常規傳遞流程的下一步。

對於使用網域指定的 Ignored Peers 將使用寄件者的信封地址來匹配網域。

您可以加入網域、IP 位址、CIDR 區塊

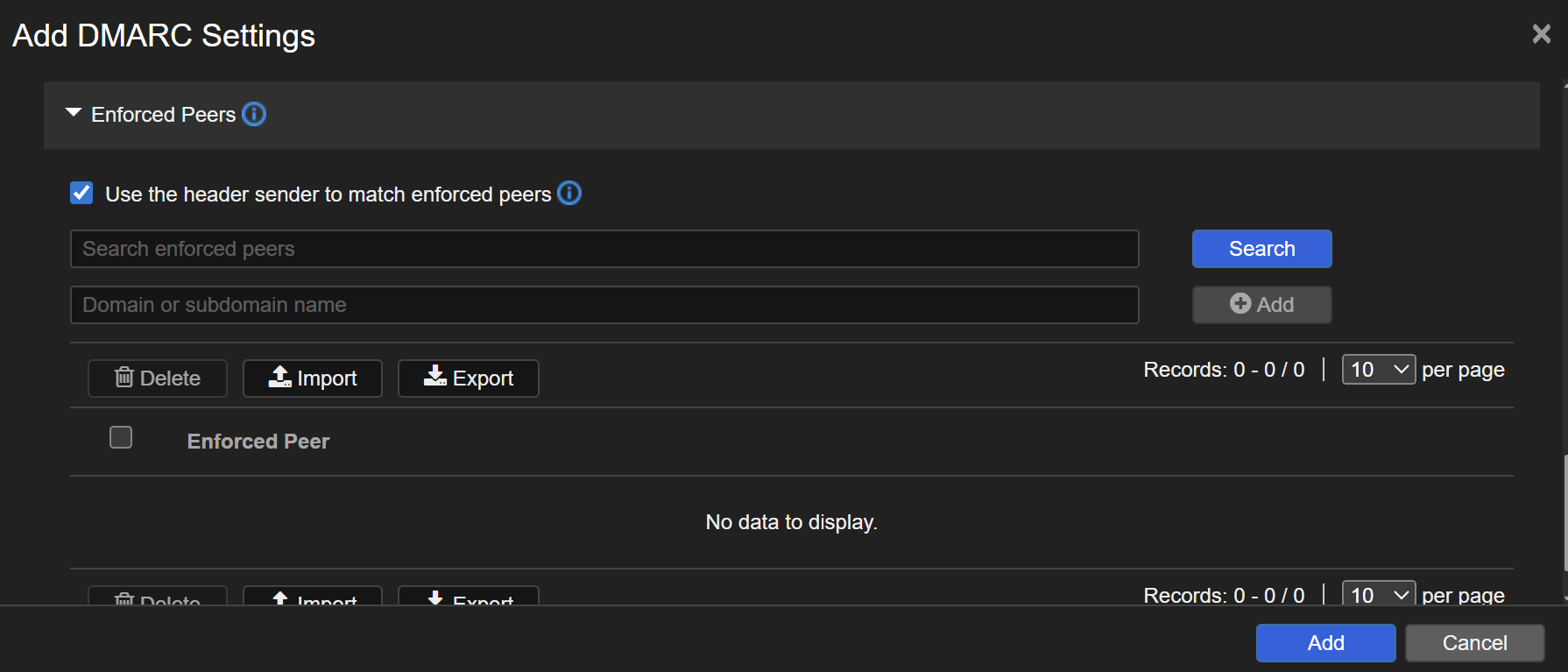

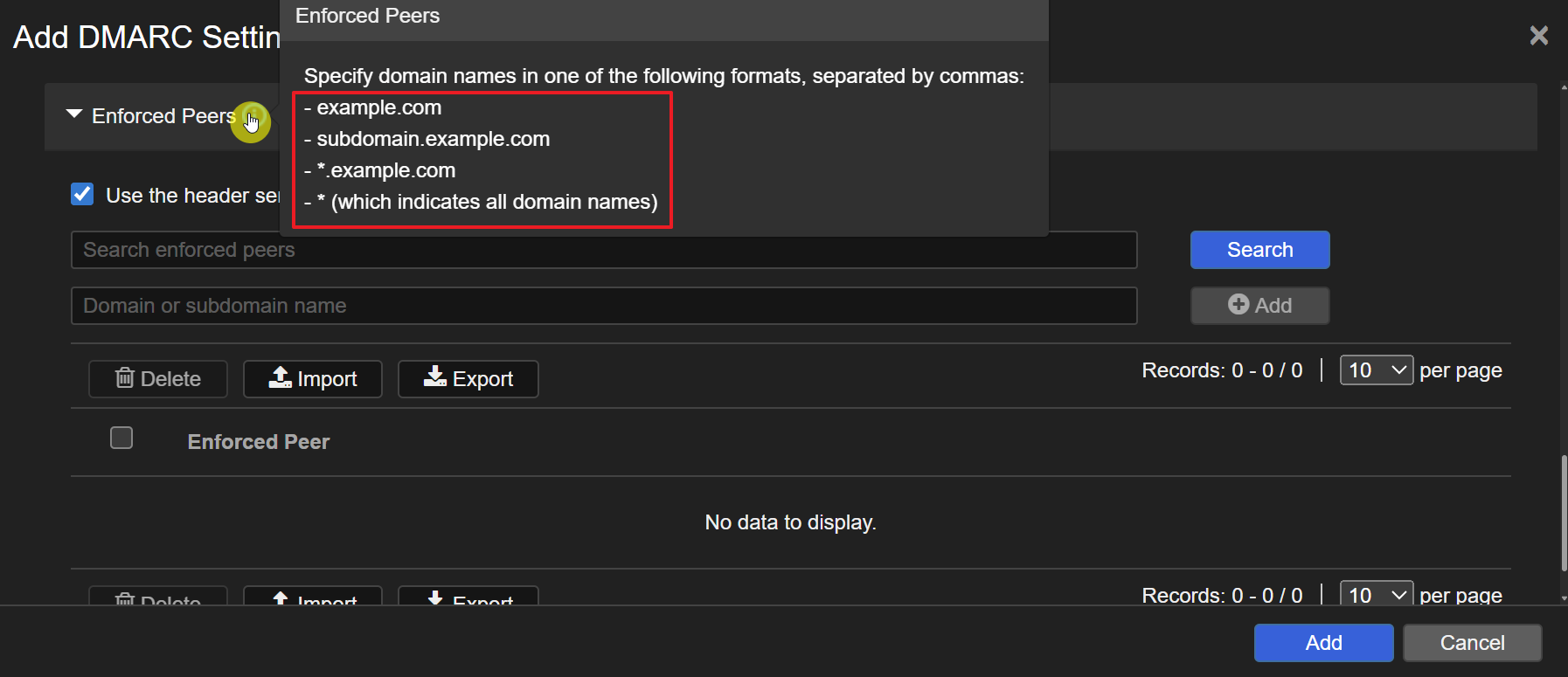

繼續向下滑動至 Enforced Peers 設定將強制 DMARC 驗證的位置

您可以使用網域或是 * 代表所有網域

可勾選 Use the header sender to match enforced peers 使用標頭寄件者來匹配

注意

信封寄件者地址始終用於匹配強制執行的對等方。

當您也想使用郵件標頭中的寄件者地址進行匹配時,請選擇此選項。

注意

由於 Ignored Peers 清單優先於 Enforced Peers 清單。

如果郵件同時符合 Ignored Peers 清單和 Enforced Peers 清單,將跳過該郵件的 DMARC 驗證。

注意

如果您已啟用 Skip DMARC for email messages with no envelope sender addresses

即使這些郵件的標頭寄件者地址 (header sender addresses) 符合 Enforced Peers 清單,也會跳過 DMARC 驗證。

完成所有設定後,點擊 Add 將可以看到新增的受管理網域

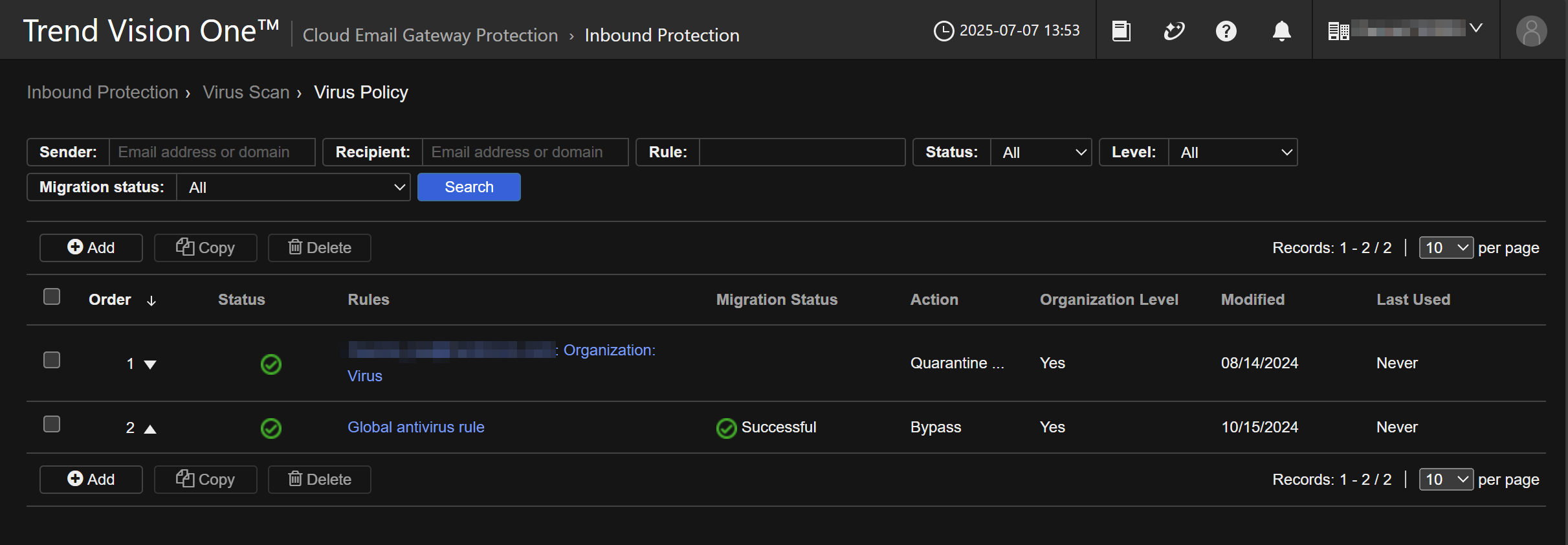

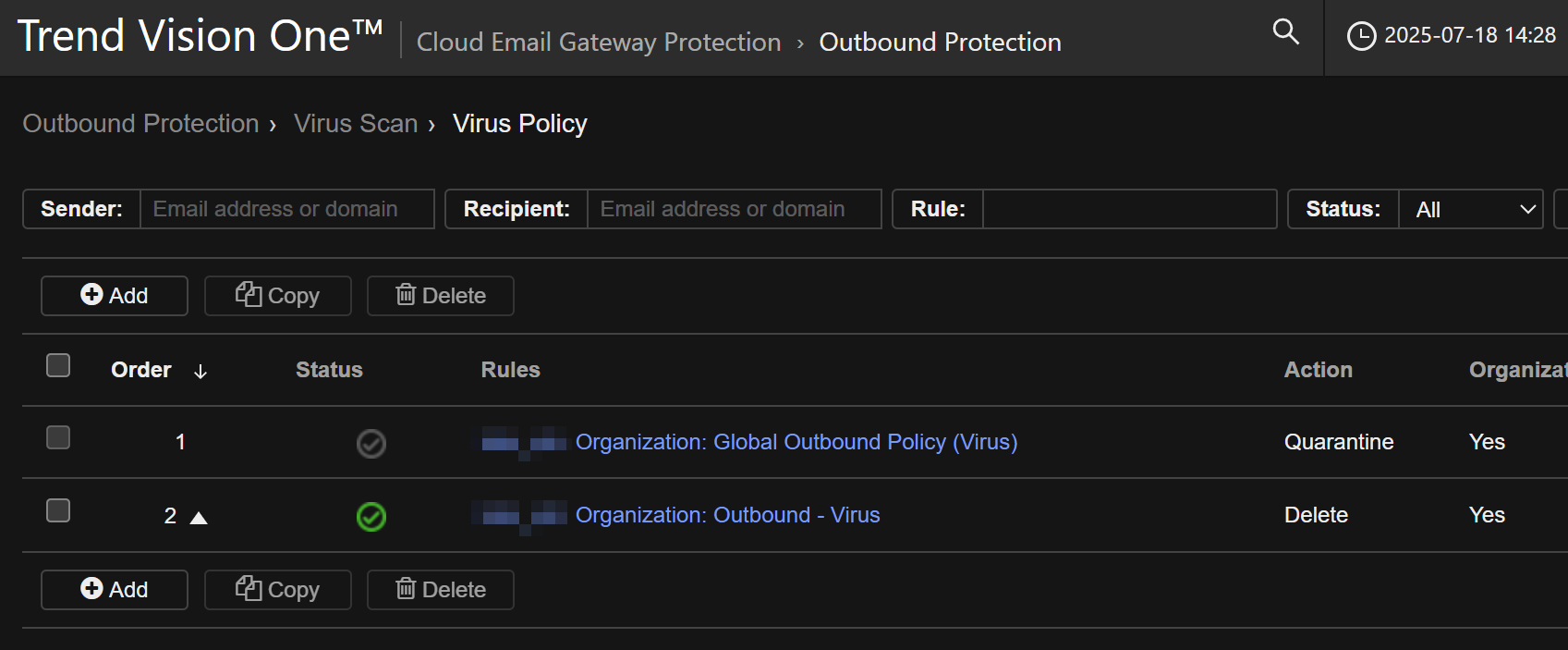

Virus Scan

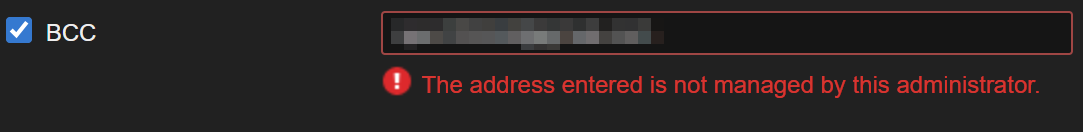

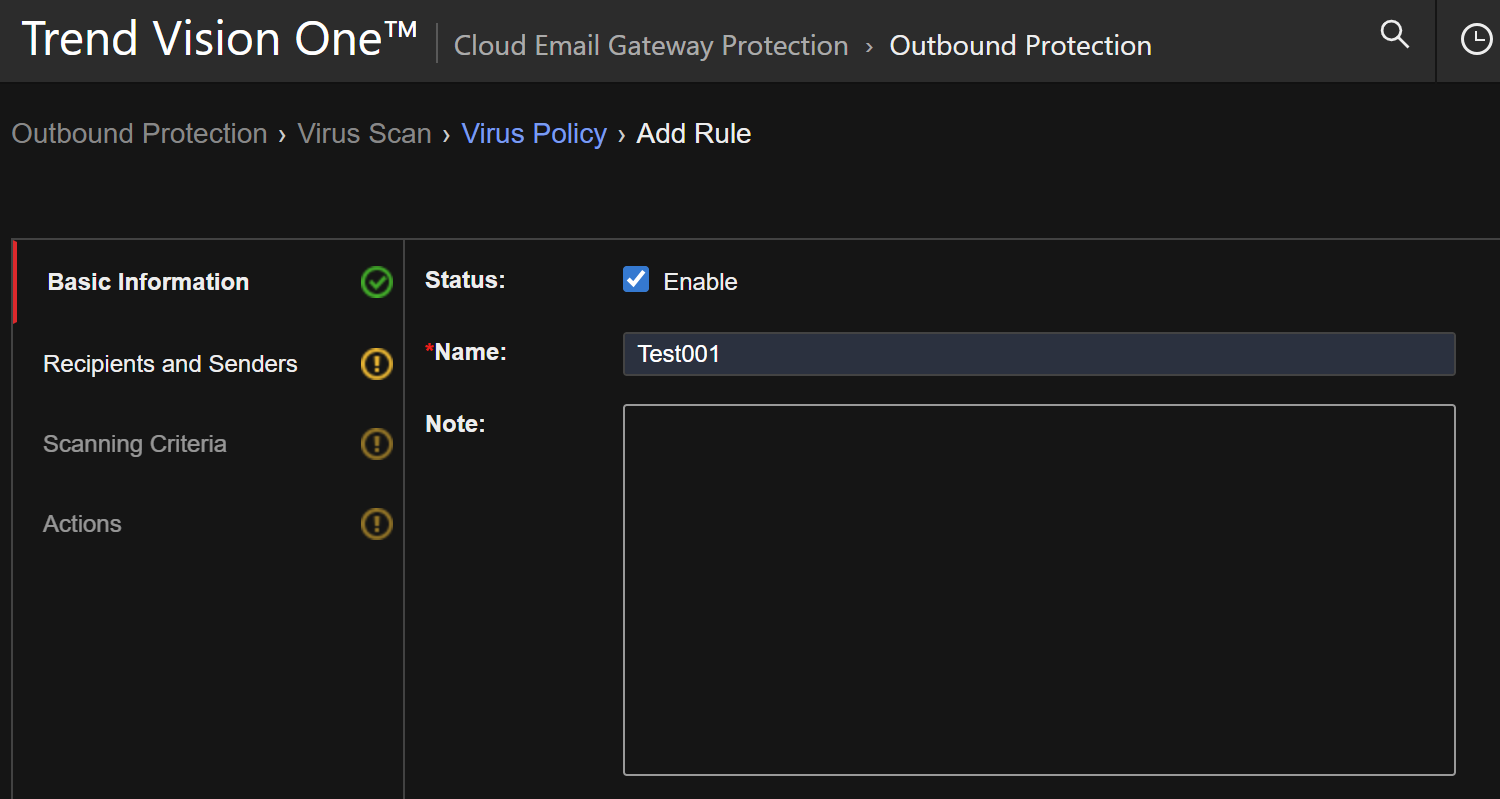

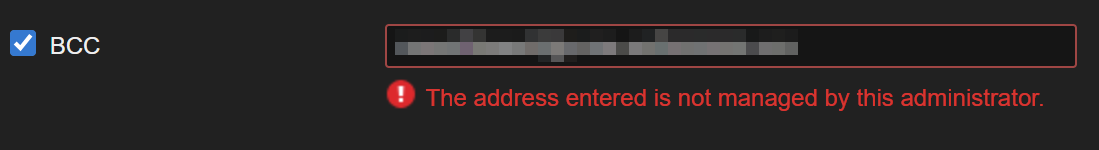

Virus Policy

Virus Policy 擁有預設的組織/網域層級策略,關於欄位所代表的意思請參考 設定策略 章節

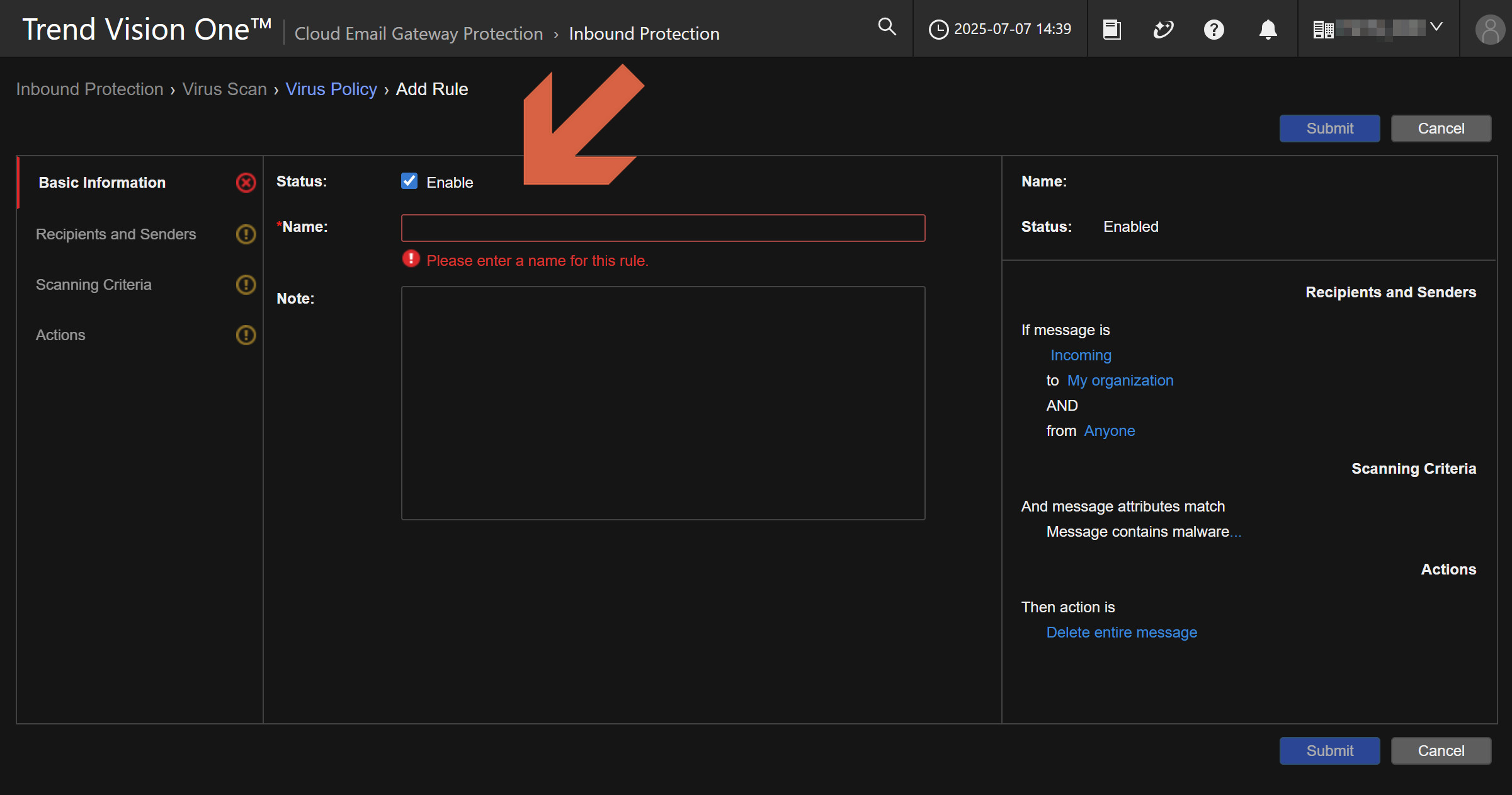

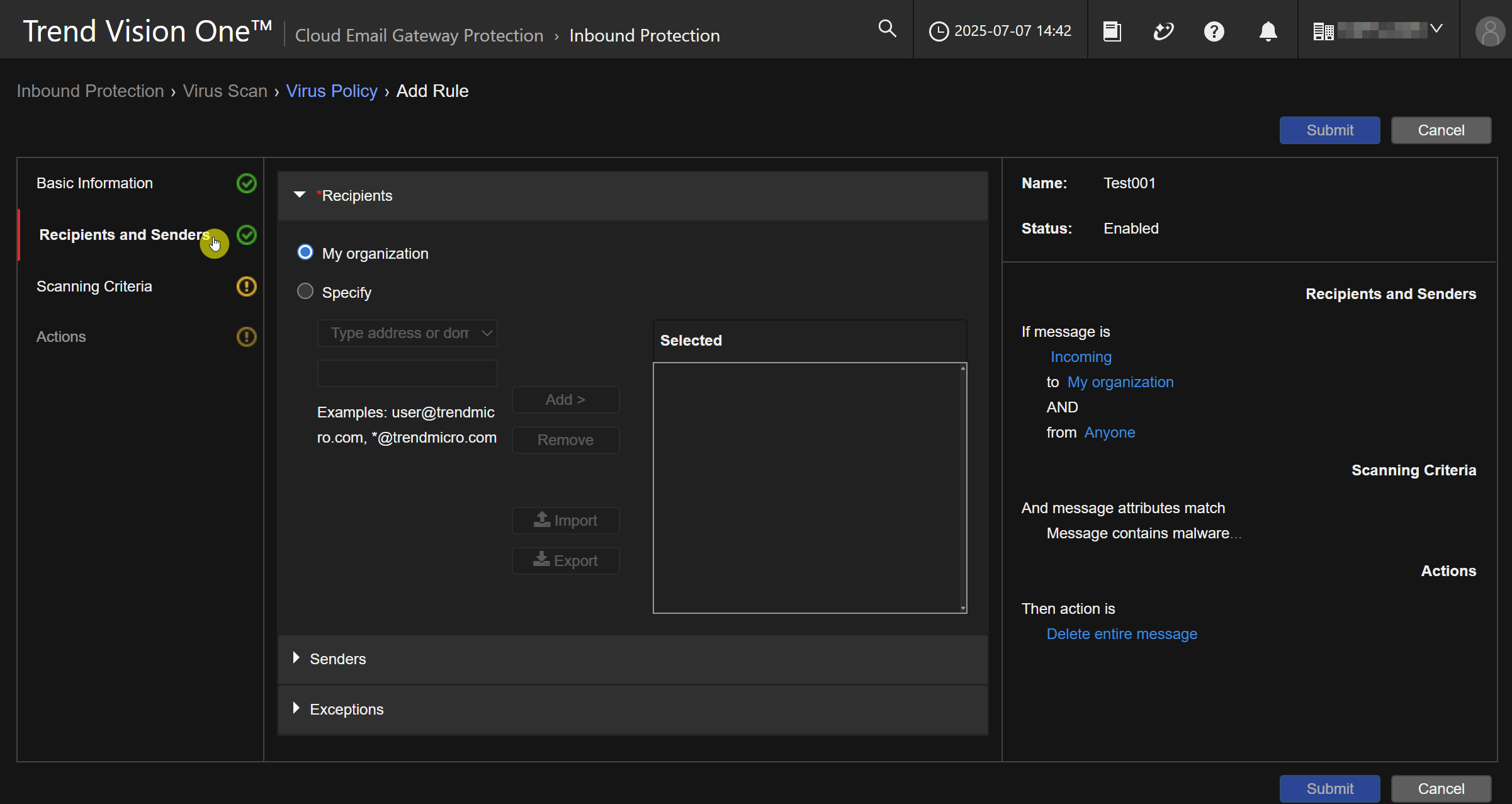

點擊 Add 可以新增策略,首先輸入策略名稱

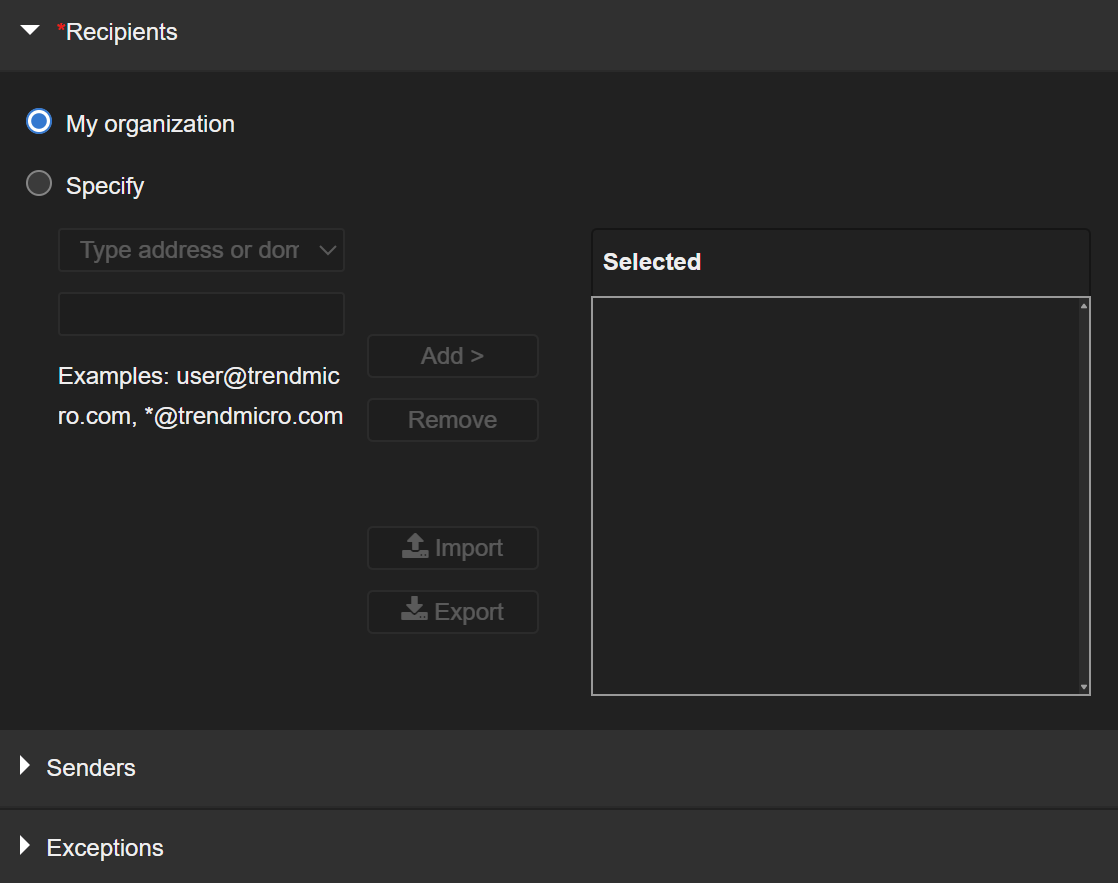

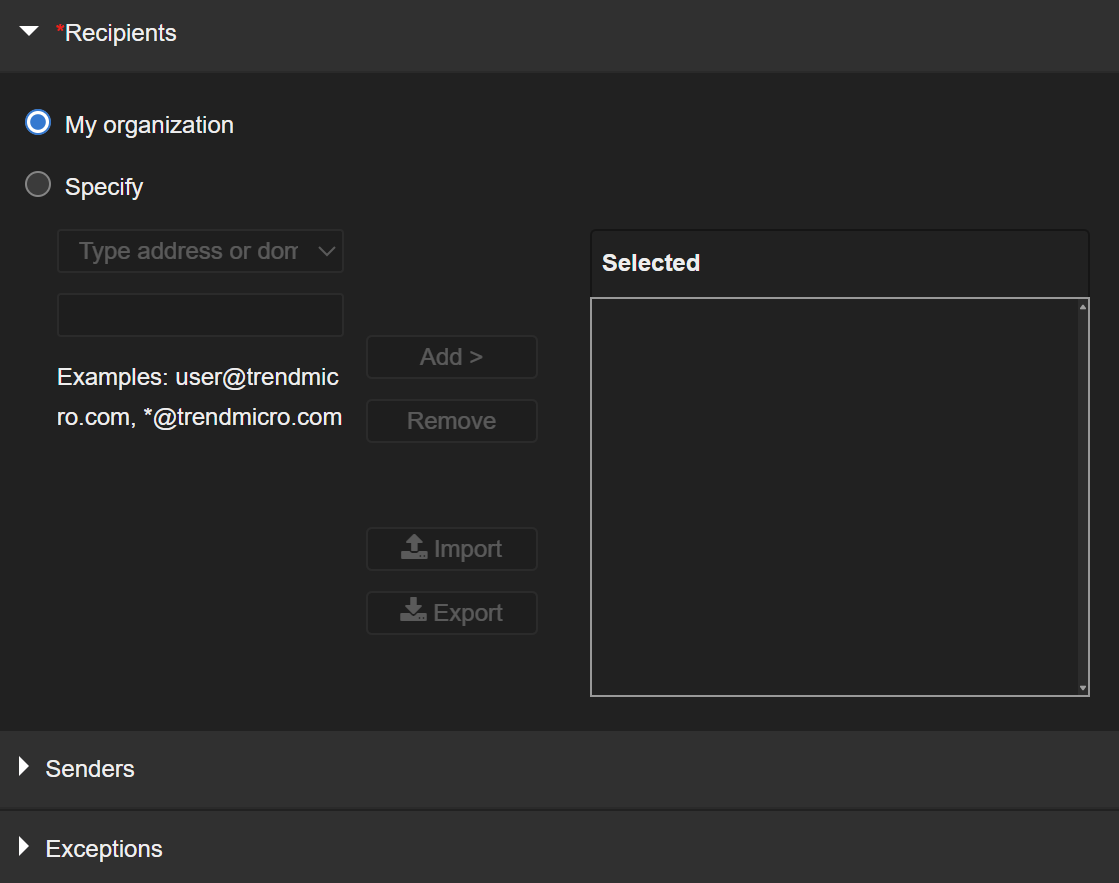

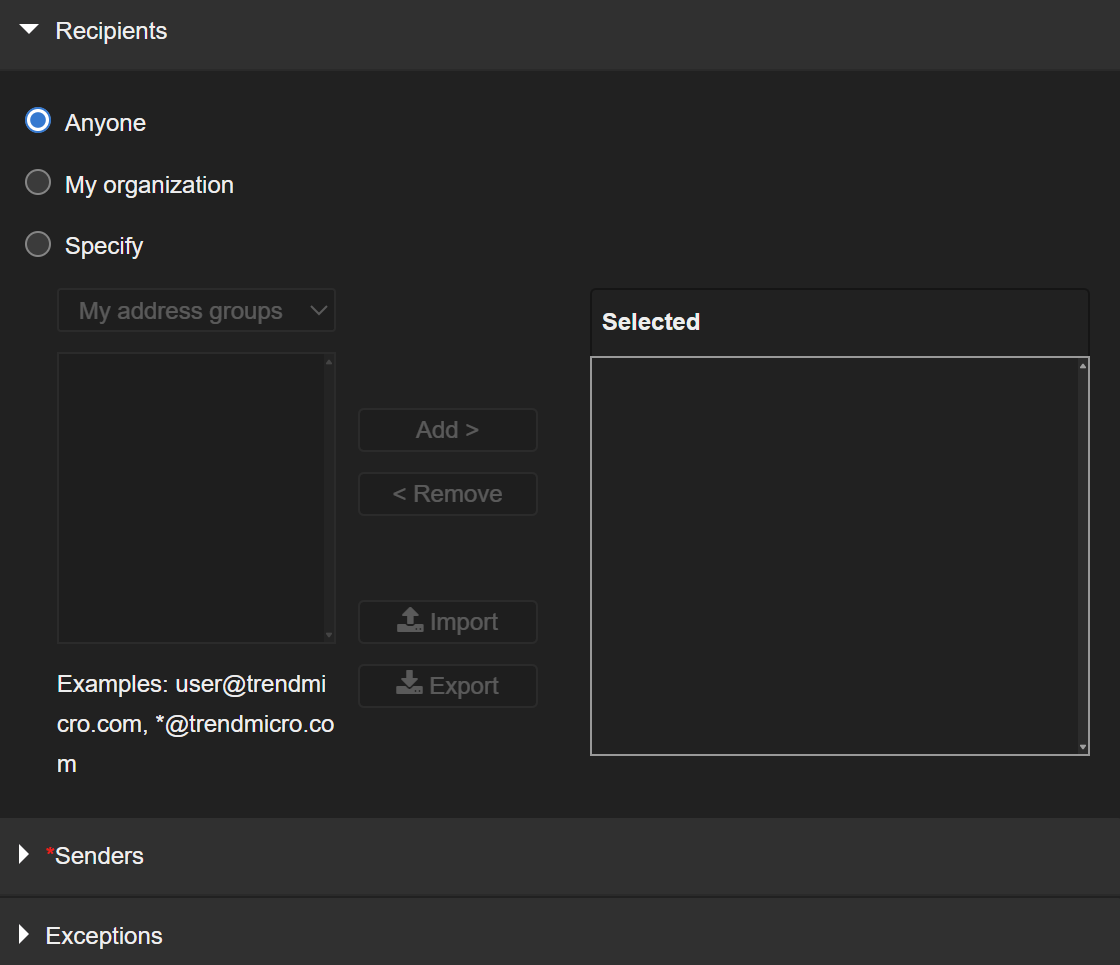

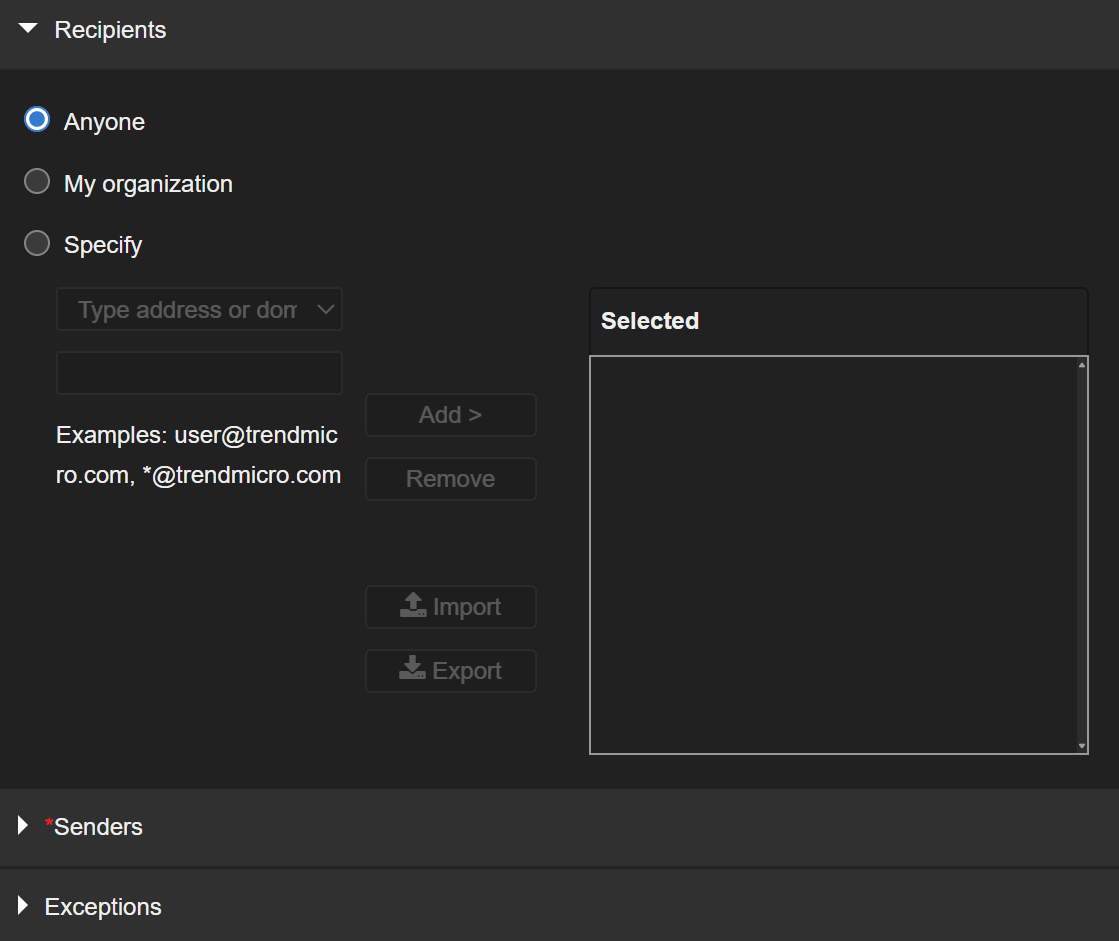

點擊 Recipients and Senders 設定收件者與寄件者

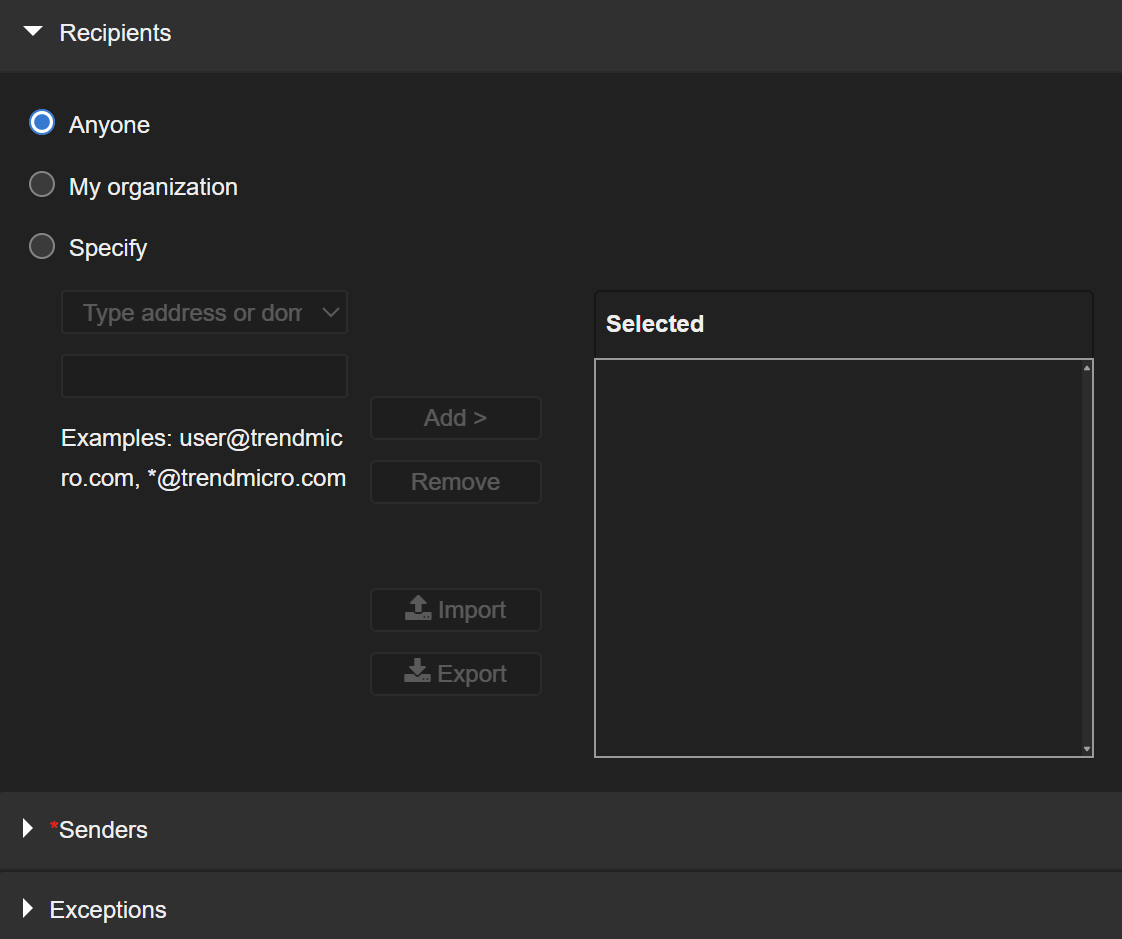

對於 Recipients (收件者) 您可以選擇下列選項:

- My organization

選擇此選項代表整個組織,對於入站策略這代表將其設定為組織層級策略

- Specify

- My domains

選擇從可用的網域中選擇網域

- My LDAP groups

從可用的 LDAP 群組中選擇群組

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

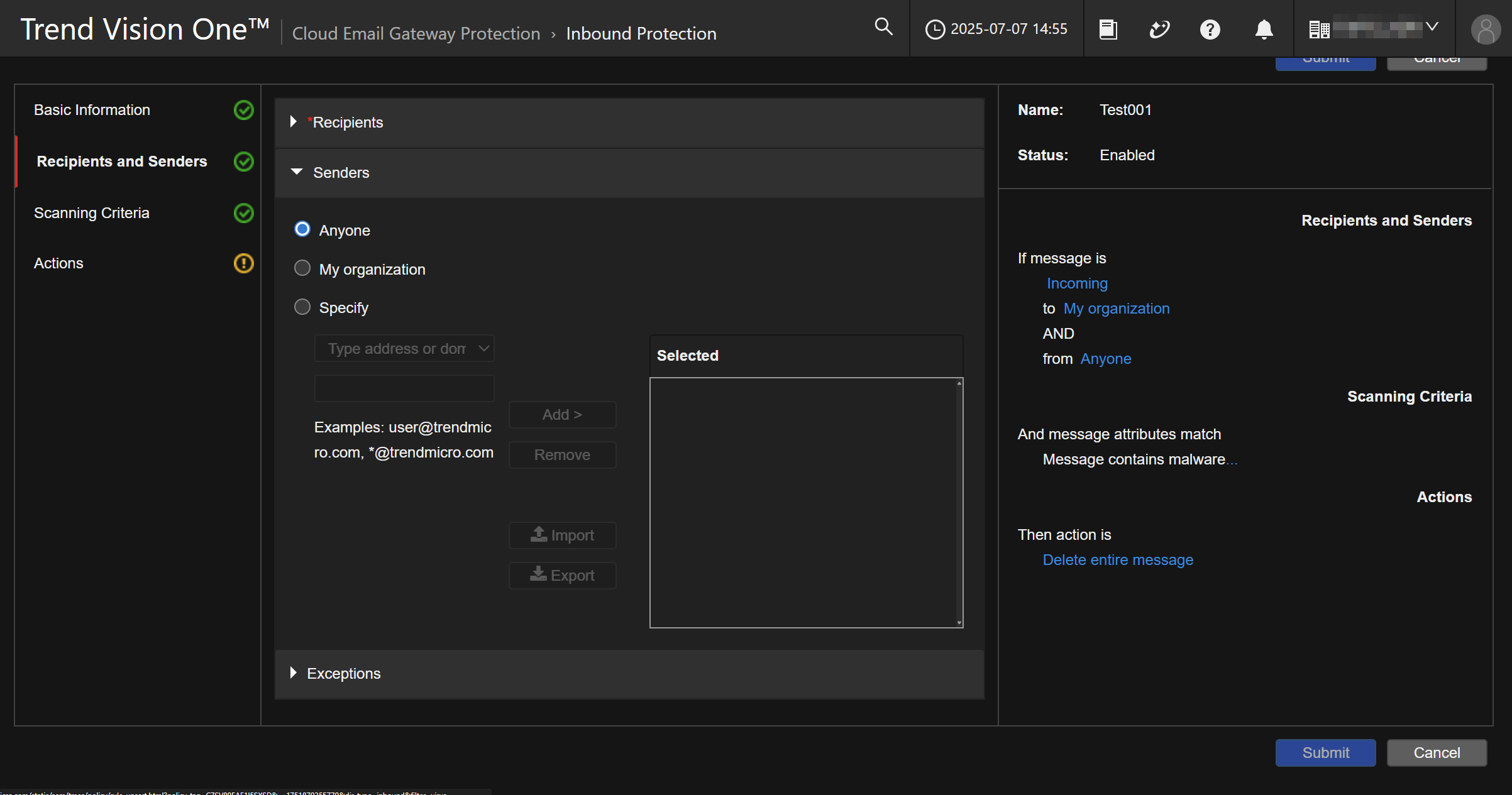

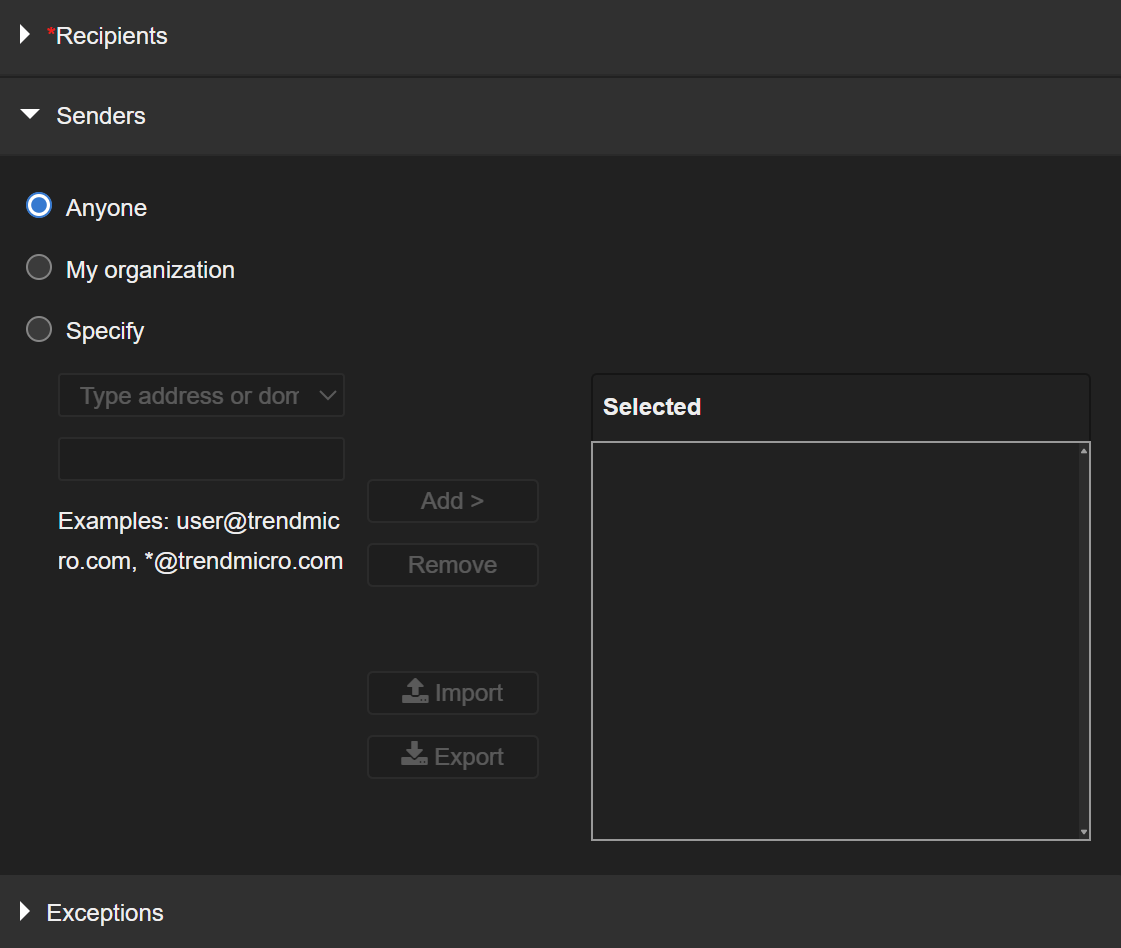

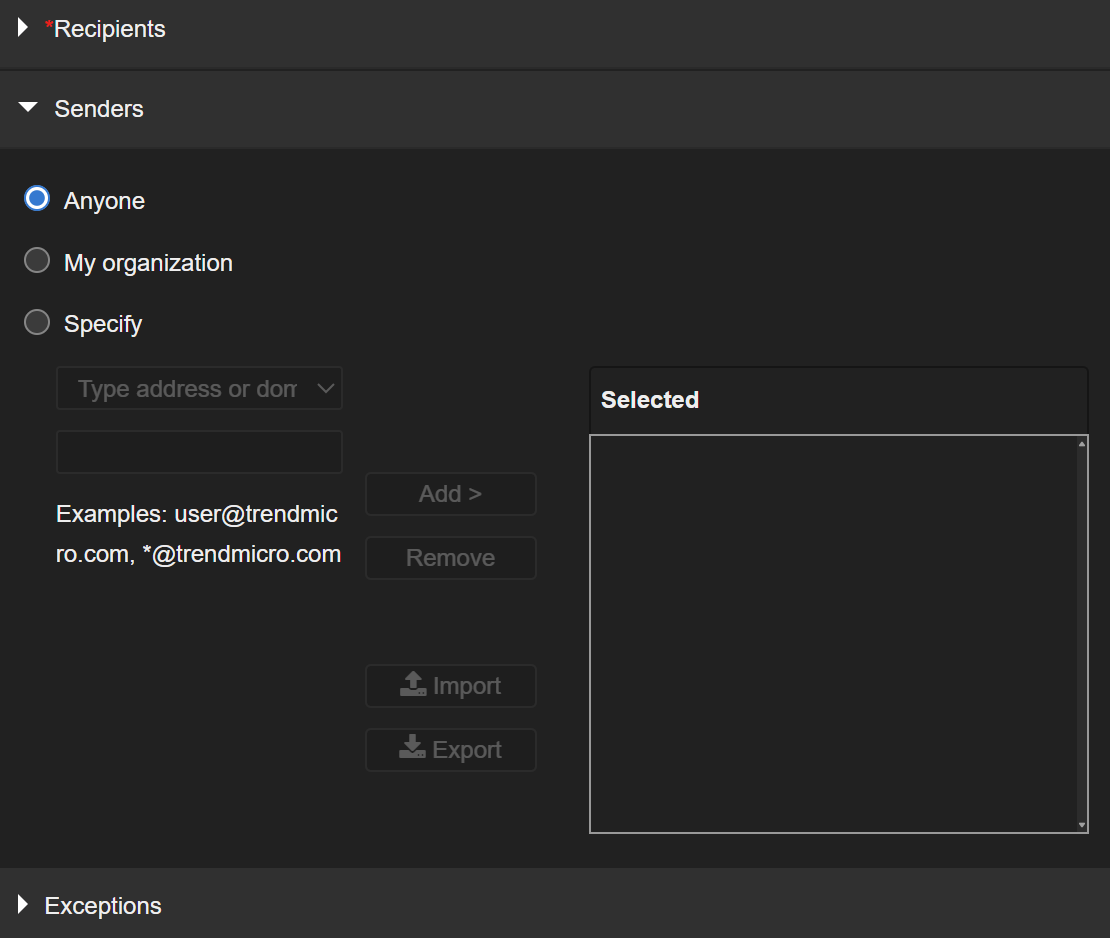

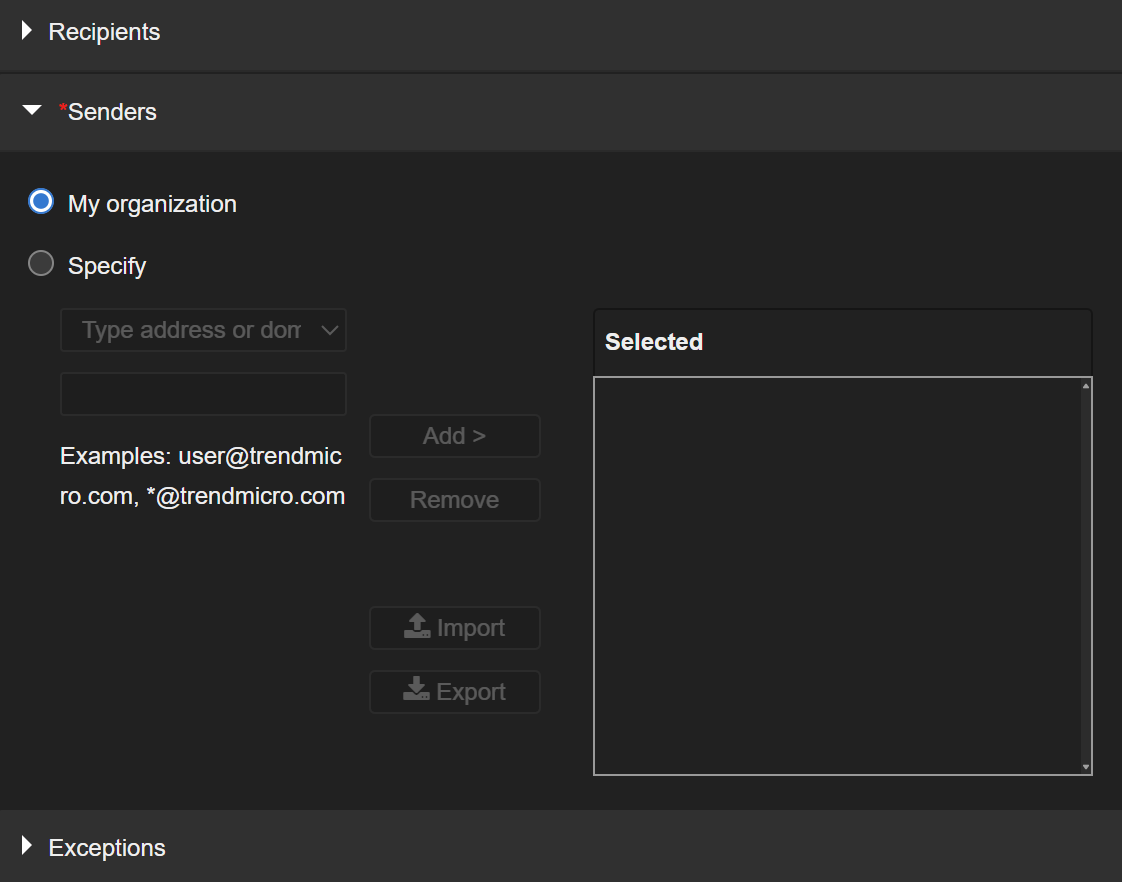

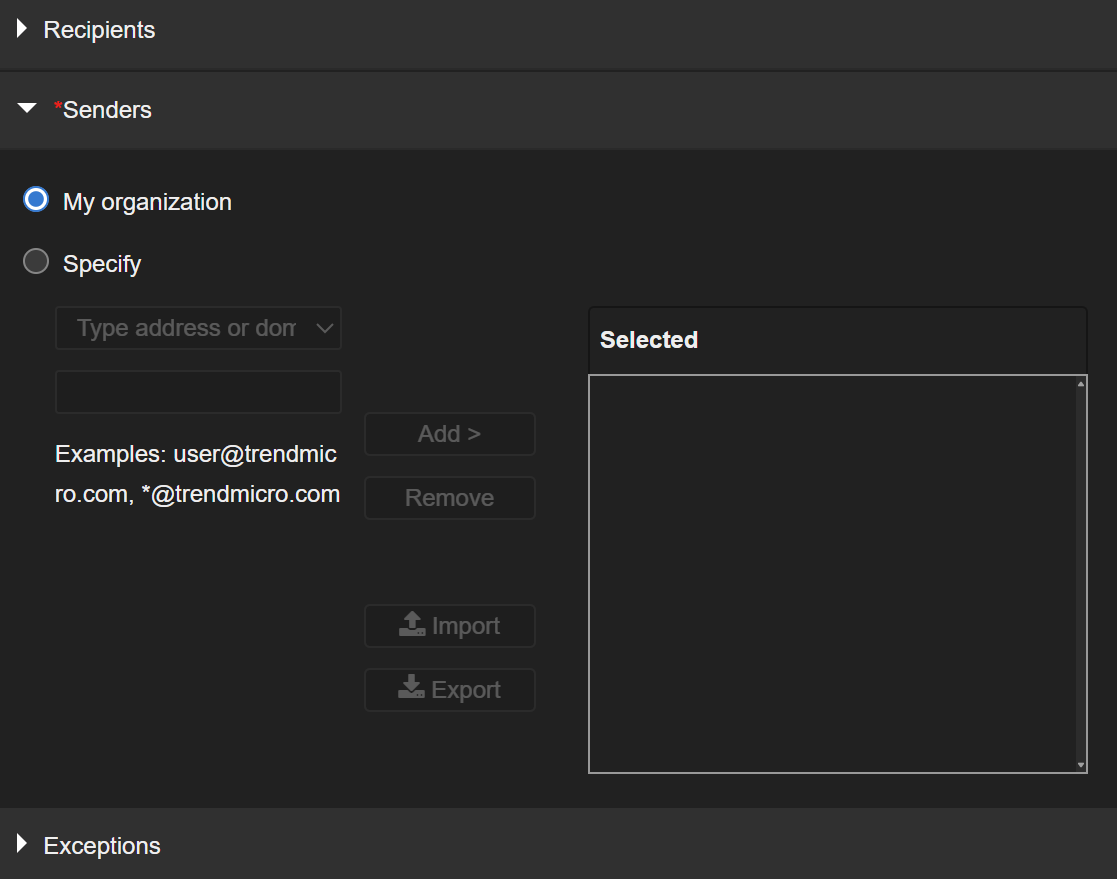

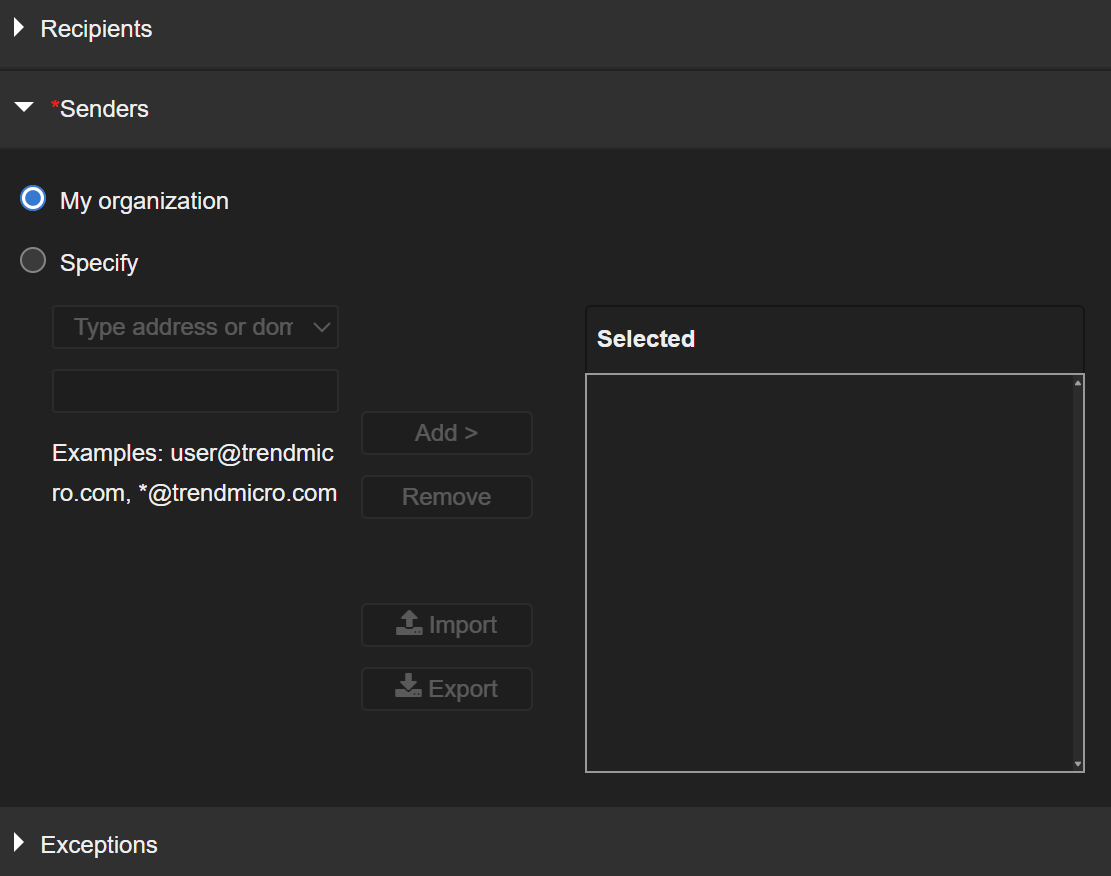

對於 Senders (寄件者) 您可以選擇下列選項:

- Anyone

任何位址

- My organization

選擇此選項代表整個組織,對於入站策略這代表將其設定為組織層級策略

- Specify

- My domains

選擇從可用的網域中選擇網域

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

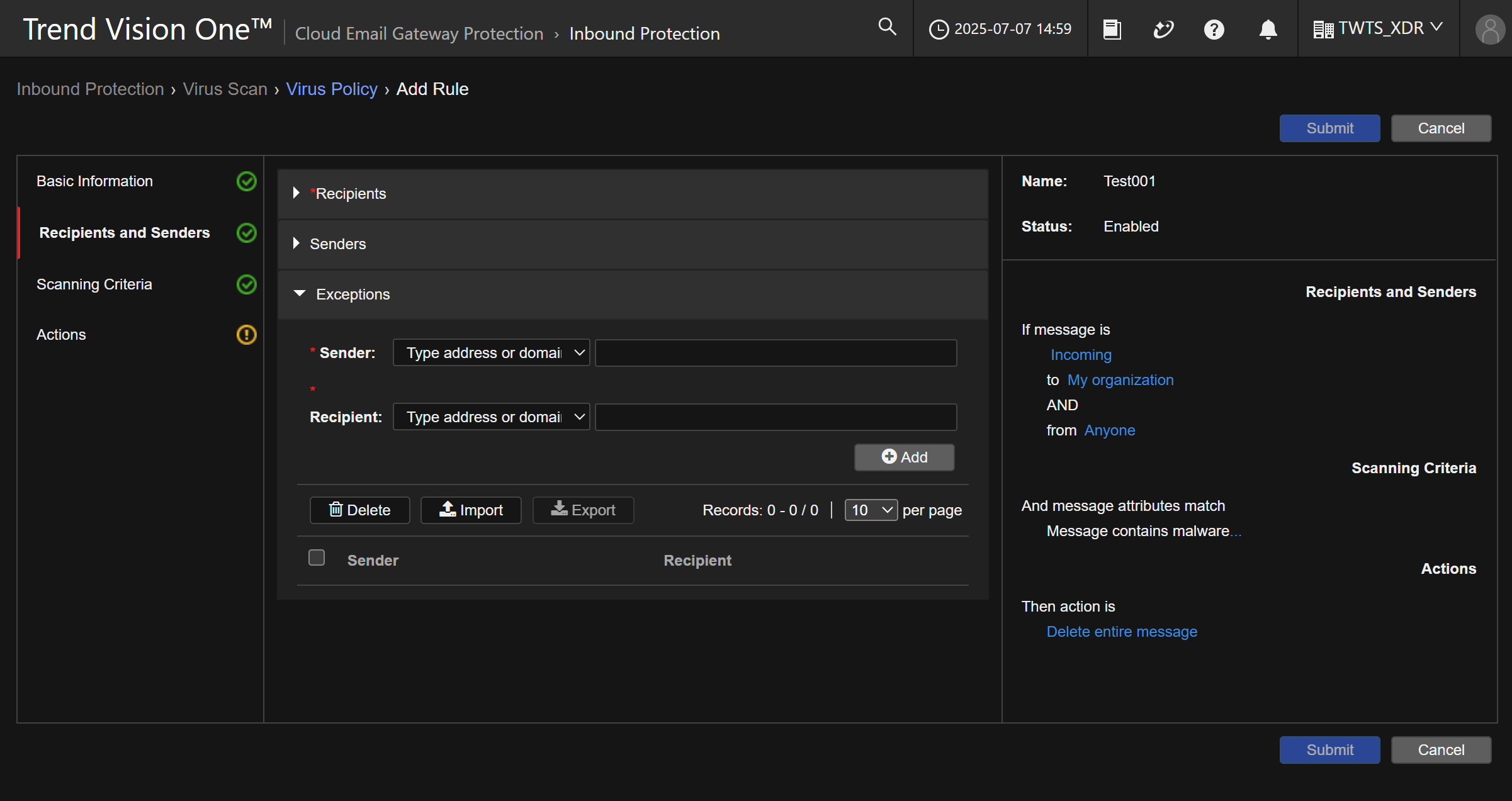

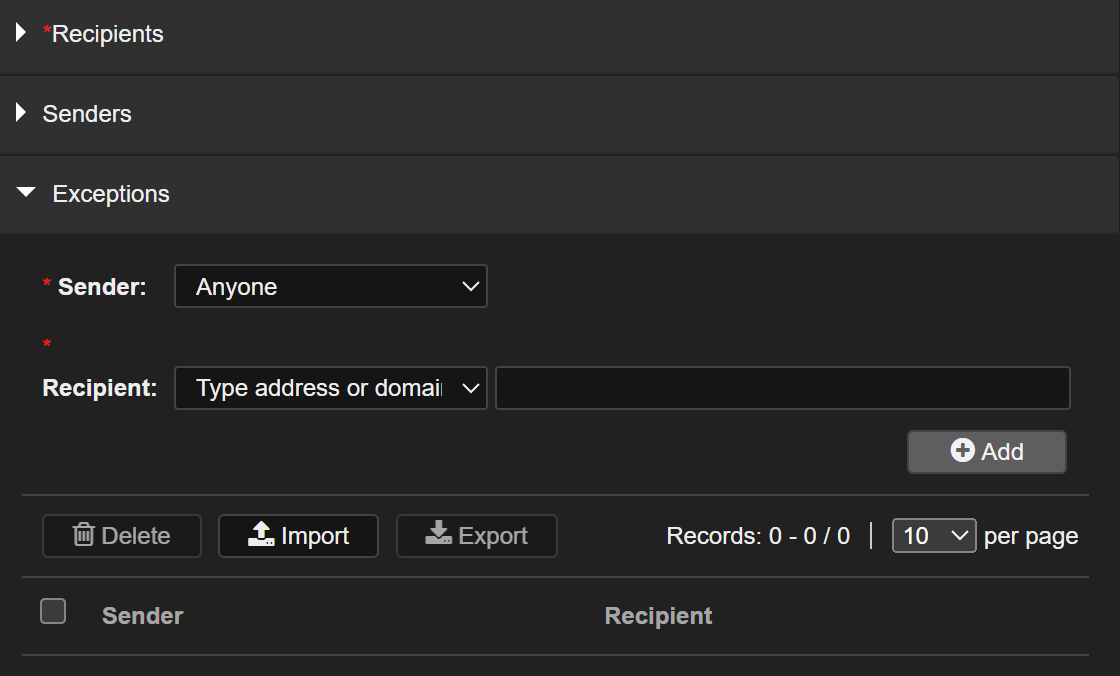

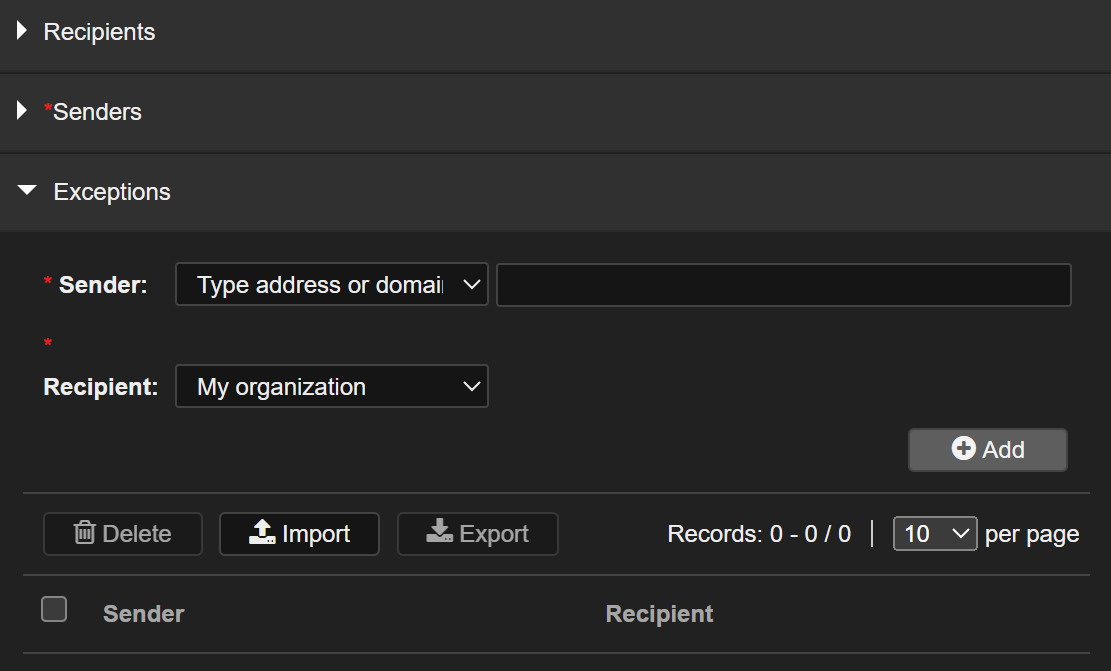

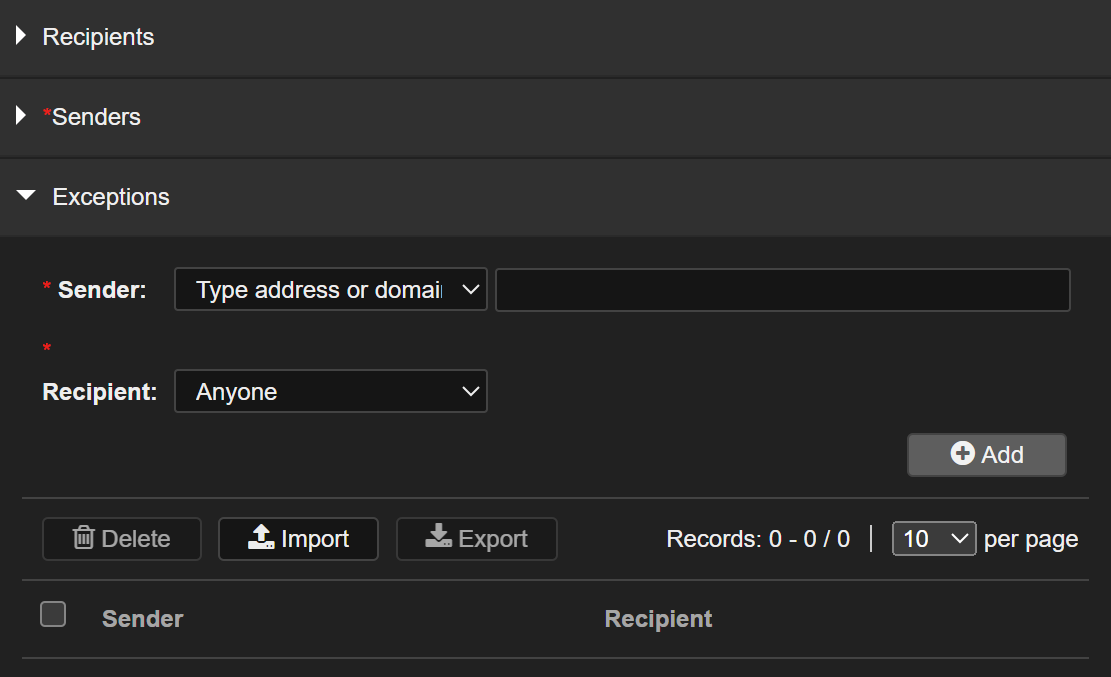

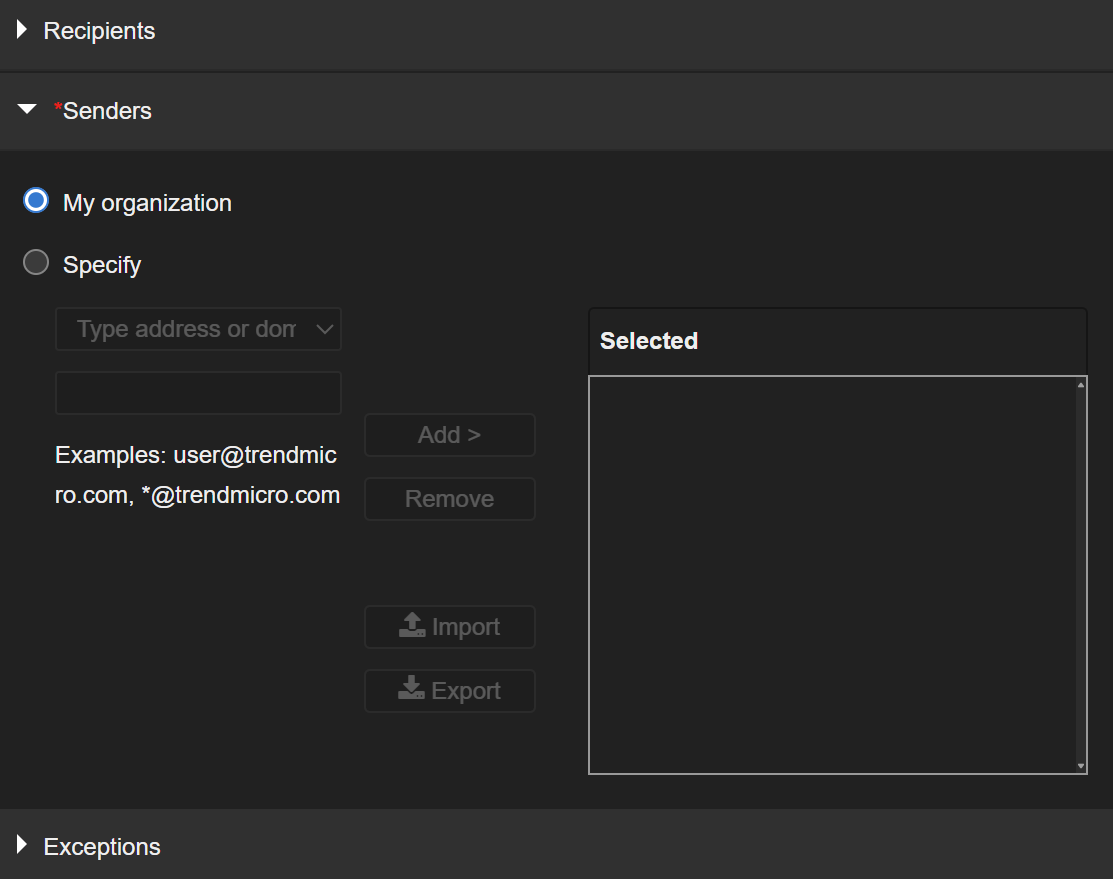

在 Exceptions 您可以加入由寄件者和收件者組成的例外,以略過這些郵件

選擇以下其中一種方式來指定例外的寄件者部分:

- Anyone

任何位址

- My organization

整個組織

- My domains

受管理網域

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

選擇以下其中一種方式來指定例外的收件者部分:

- Anyone

任何位址

- My organization

整個組織

- My domains

受管理網域

- My LDAP groups

從可用的 LDAP 群組中選擇群組

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

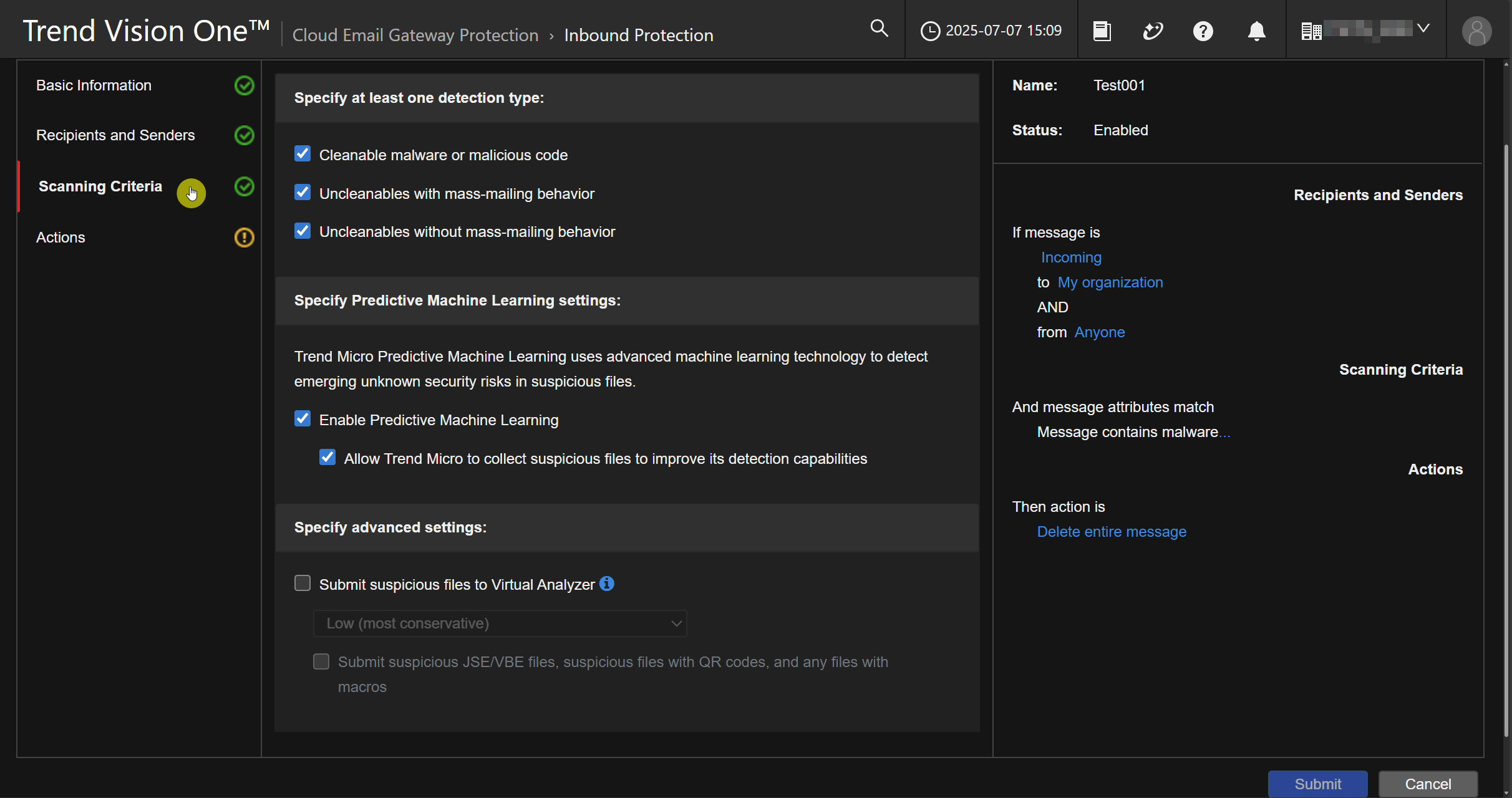

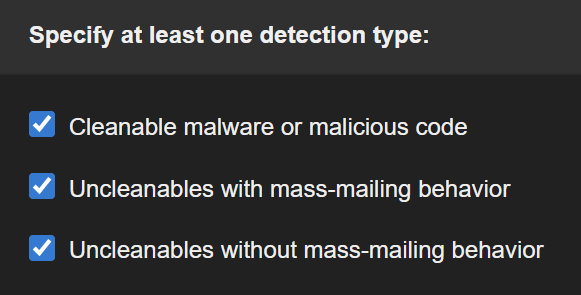

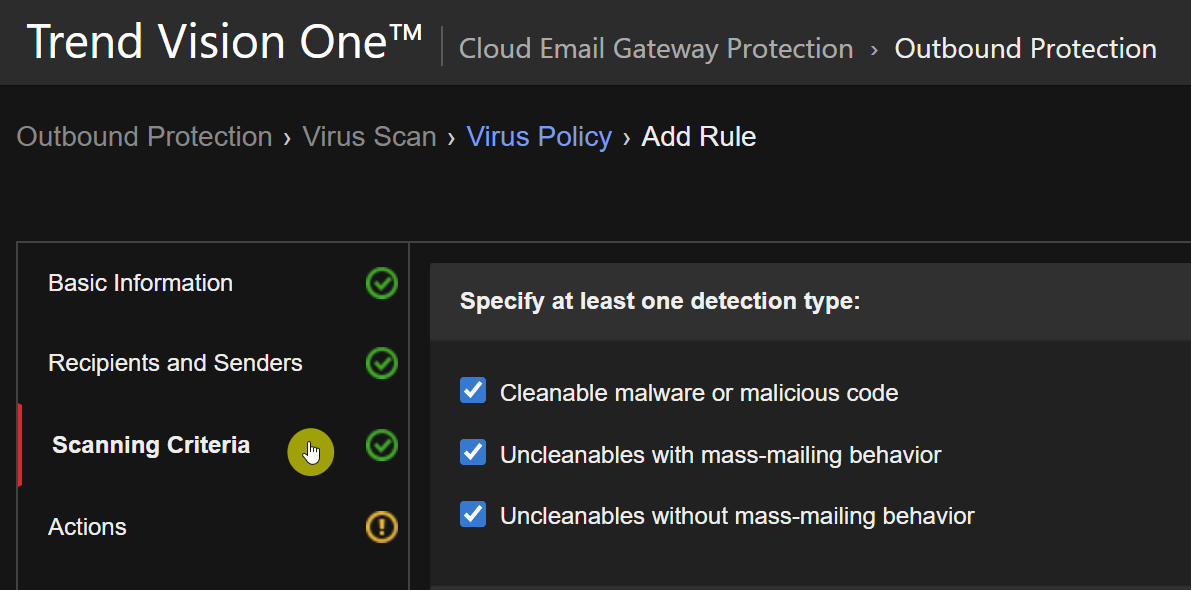

點擊 Scanning Criteria 選擇掃瞄條件

在 Specify at least one detection type 區塊為基於樣本 (pattern-based) 的掃瞄偵測惡意軟體、蠕蟲及其他威脅

您必須至少勾選下列其中一個選項

- Cleanable malware or malicious code

可清除的惡意軟體或惡意程式碼

- Uncleanables with mass-mailing behavior

具有大量郵件傳送行為的不可清除惡意軟體

- Uncleanables without mass-mailing behavior

無法清除且無大量郵件行為者

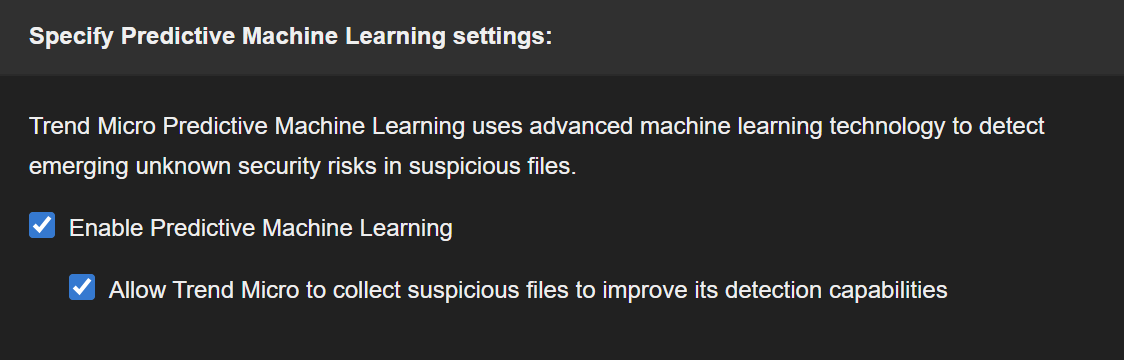

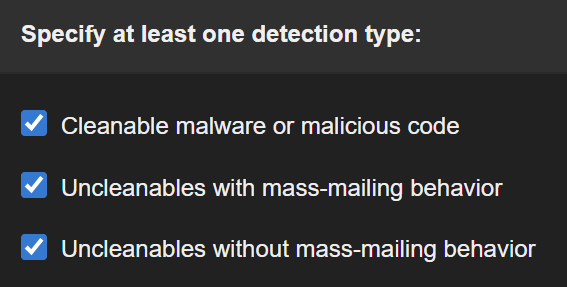

在 Specify Predictive Machine Learning settings 區塊為透過 Predictive Machine Learning 偵測未知威脅

依照需求決定是否啟用 Predictive Machine Learning 及允許趨勢科技收集可疑檔案

- Enable Predictive Machine Learning

啟用 Predictive Machine Learning

- Allow Trend Micro to collect suspicious files to improve its detection

capabilities

允許趨勢科技收集可疑檔案

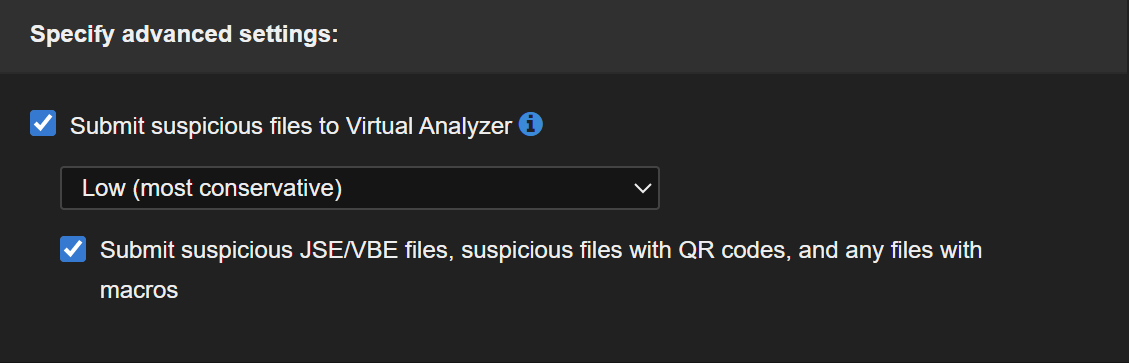

在 Specify advanced settings 區塊為依據進階威脅掃瞄引擎判定檔案是否可疑並提交分析

- Submit suspicious files to Virtual Analyzer

選擇安全層級以決定哪些檔案將被提交分析

- Low (most conservative)

僅對具有高度惡意可能性採取行動

- Medium

對具有中度至高度惡意可能性採取行動

- High (most aggressive)

對所有顯示任何可疑行為採取行動

- Submit suspicious JSE/VBE files, suspicious files with QR codes, and any files with

macros

如果需要提交 JSE/VBE、QR codes、巨集請勾選此選項

關於 Quishing (QR 網路釣魚)

提交帶有 QR codes 的可疑檔案有助於偵測 Quishing(QR 網路釣魚)

這是一種利用 QR 碼欺騙使用者造訪惡意網站並洩漏敏感資訊的網路釣魚手法

目前,僅帶有 QR codes 的可疑 PDF 檔案會被提交

關於分析時間與提取

- 分析並識別檔案風險平均需時 3 分鐘,某些檔案可能長達 30 分鐘。

- 當符合條件的檔案包含在另一個檔案中,例如包含在壓縮檔案中或嵌入在檔案中時,會提取該檔案並提交至 Virtual Analyzer。

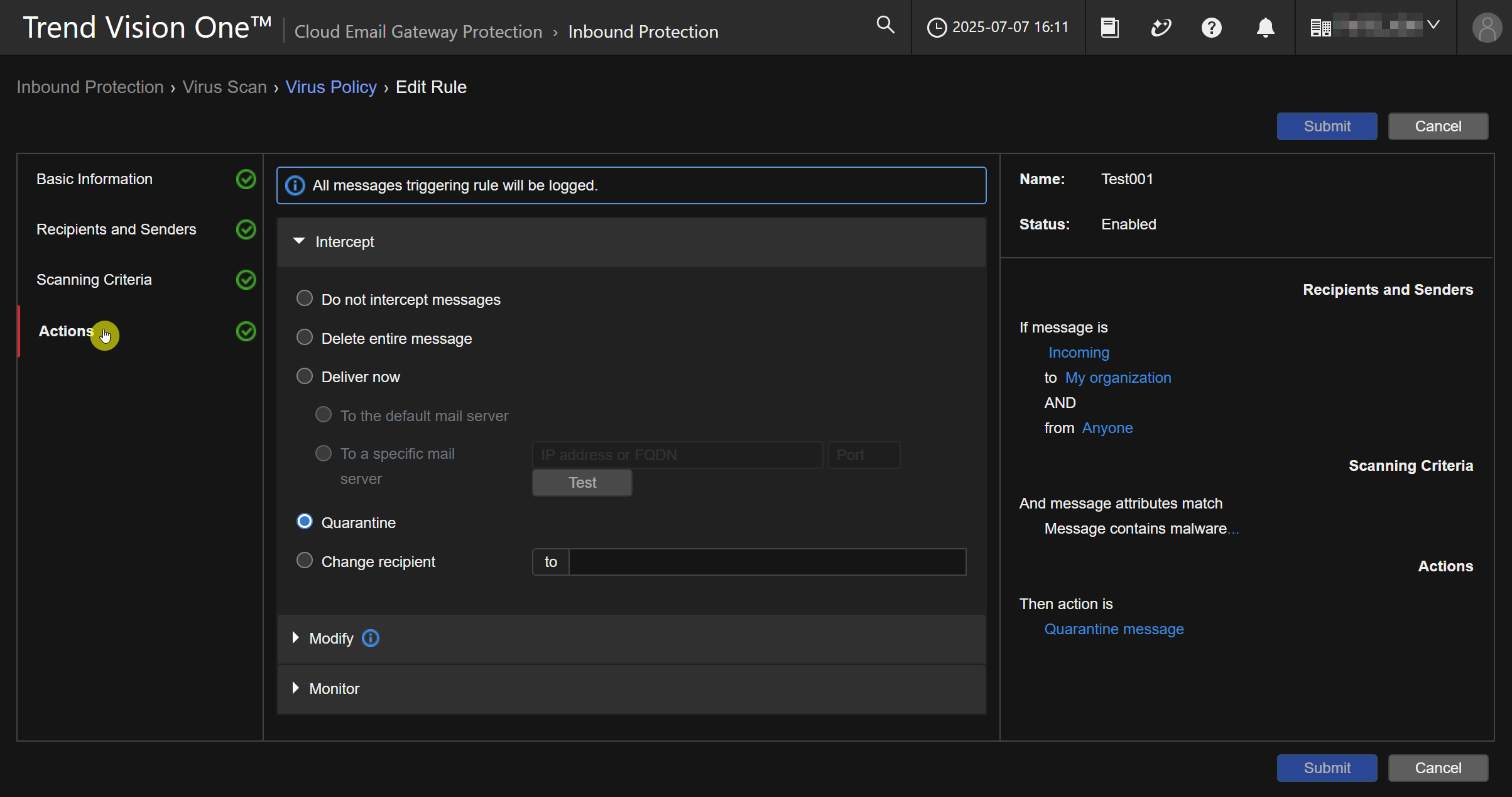

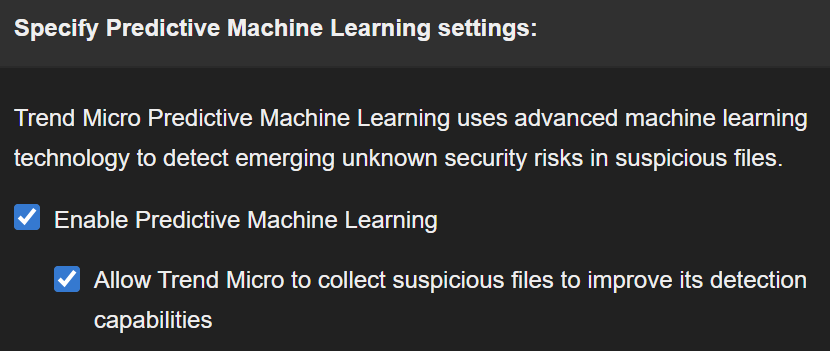

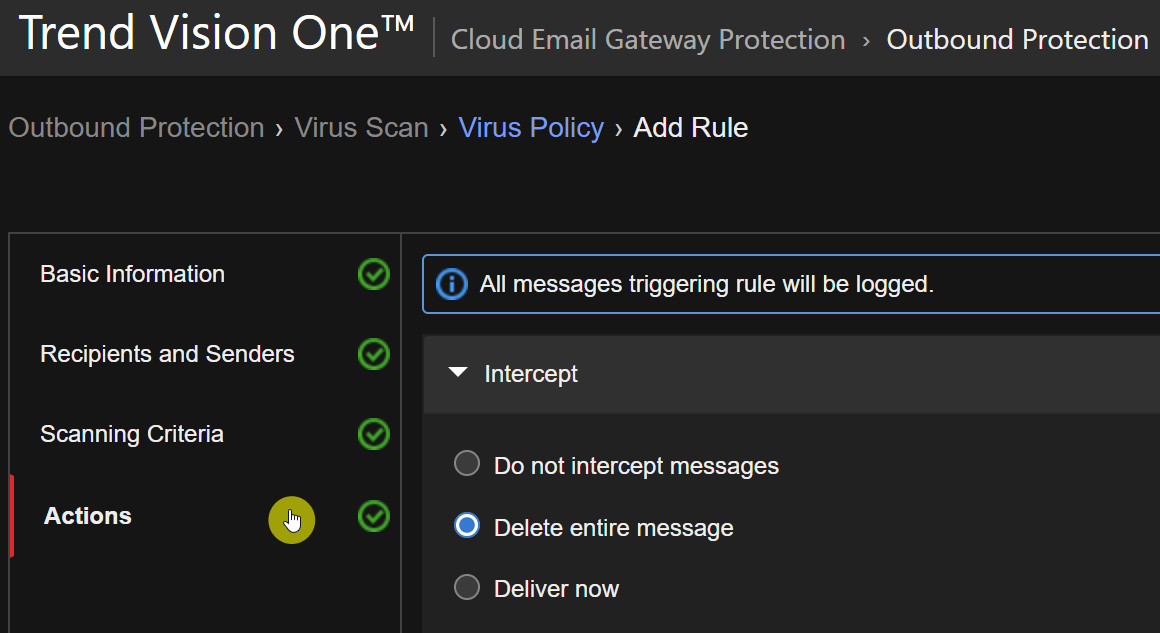

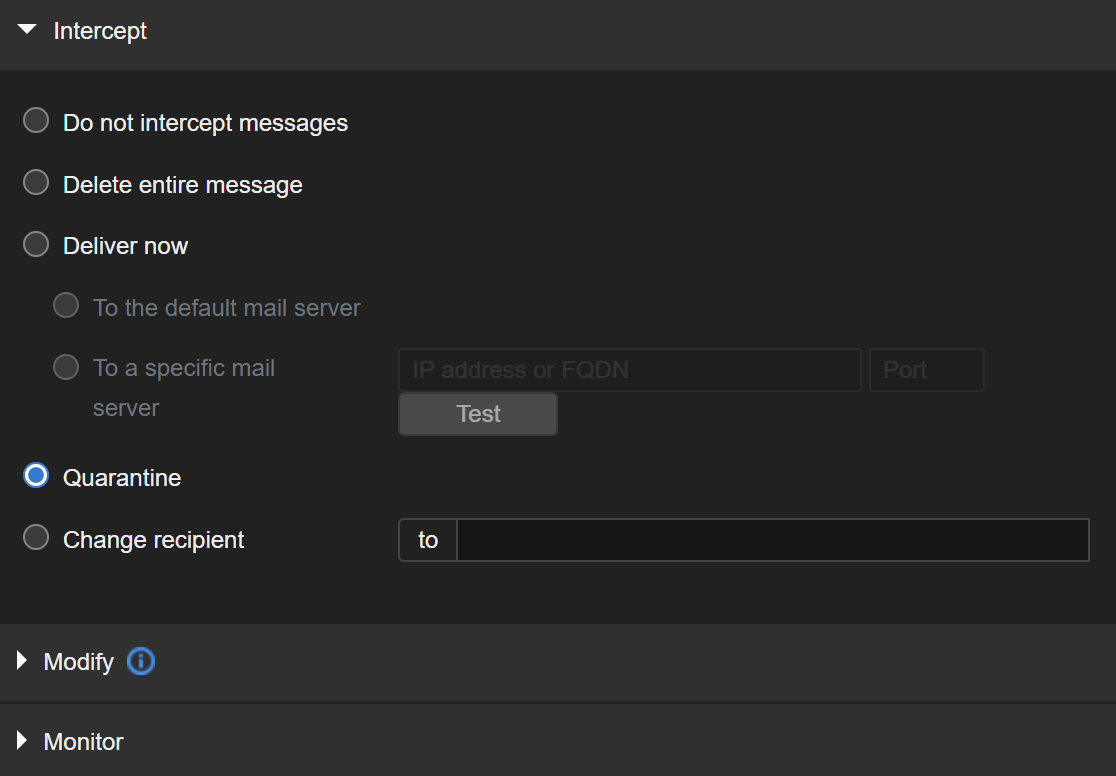

點擊 Actions 選擇符合掃瞄條件時的處理行動

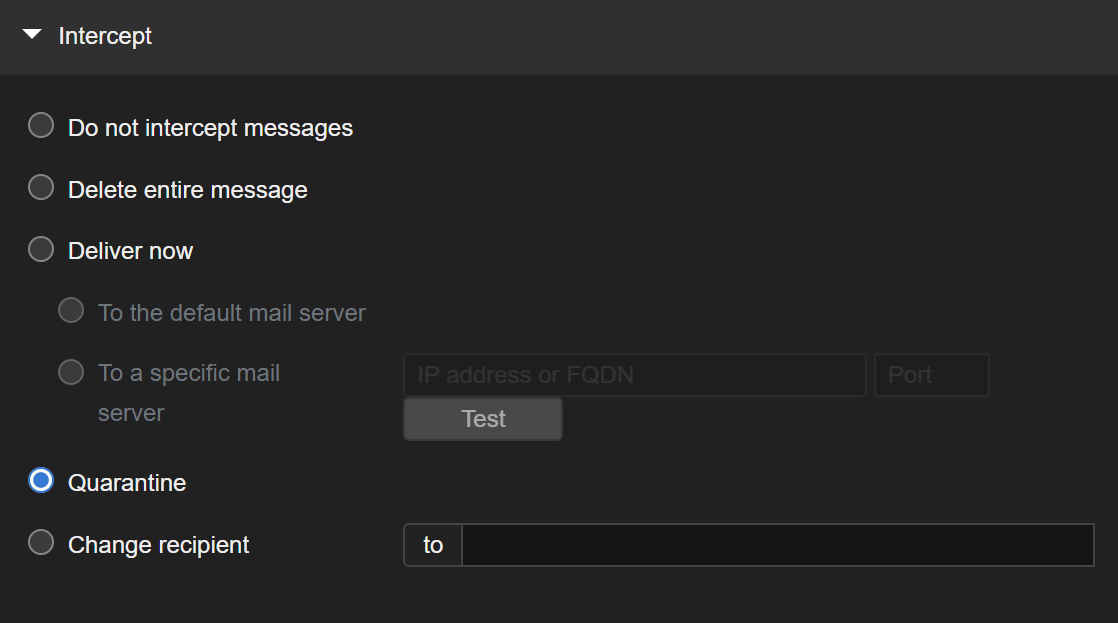

在 Intercept 區塊,每個策略僅能設定一個 Intercept (攔截) 處理行動。

Intercept (攔截) 屬於 Terminal (終端) 處理行動,一旦系統根據策略規則執行了任何一個攔截操作,

該規則的後續處理就會立即停止,不會再執行該規則中的任何其他操作。

Terminal (終端) 處理行動依照下列優先級執行:

- Delete the entire message

刪除整個郵件

- Deliver the message now

立即傳送郵件

- Quarantine the message

將郵件隔離

- Change recipient

更改收件者

注意

Do not intercept messages 不進行 Intercept (攔截) 會繼續執行其他策略規則

警告

不建議將 Deliver the message now (立即傳送) 作為唯一的處理行動。

- 垃圾郵件:

- 如果您對垃圾郵件有且僅有設定

立即傳送,那麼所有垃圾郵件都會直接寄給收件者,這就如同沒有垃圾郵件過濾一樣。

- 病毒郵件:

- 如果您對病毒郵件規則有且僅有設定

立即傳送,那麼含有病毒的郵件將會不受阻擋地通過。

- 若要使用

立即傳送,請務必同時設定一個 Delete the entire message (刪除) 的處理行動。

系統會優先執行 刪除 動作,這樣才能有效阻擋病毒郵件。

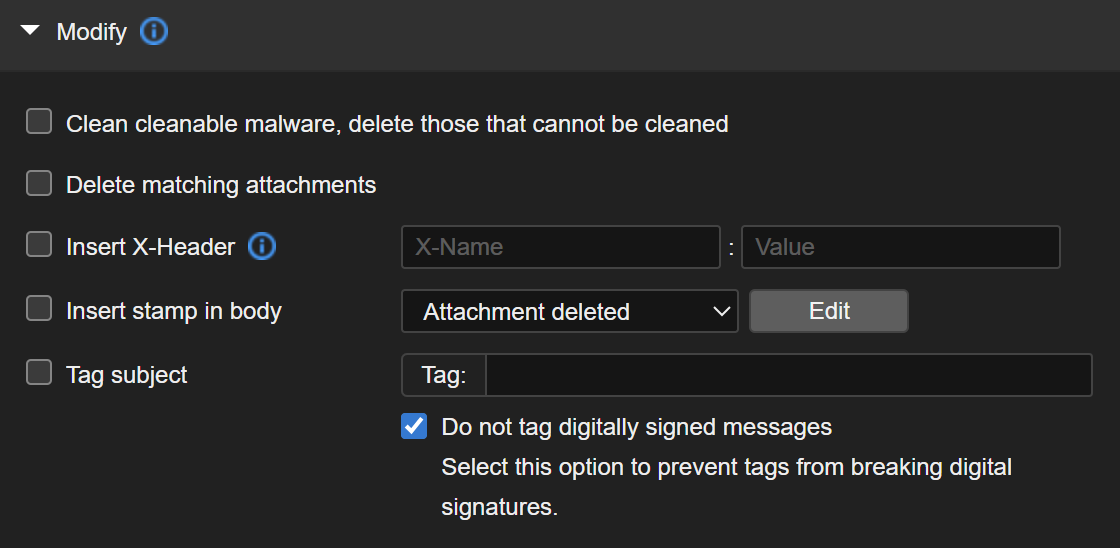

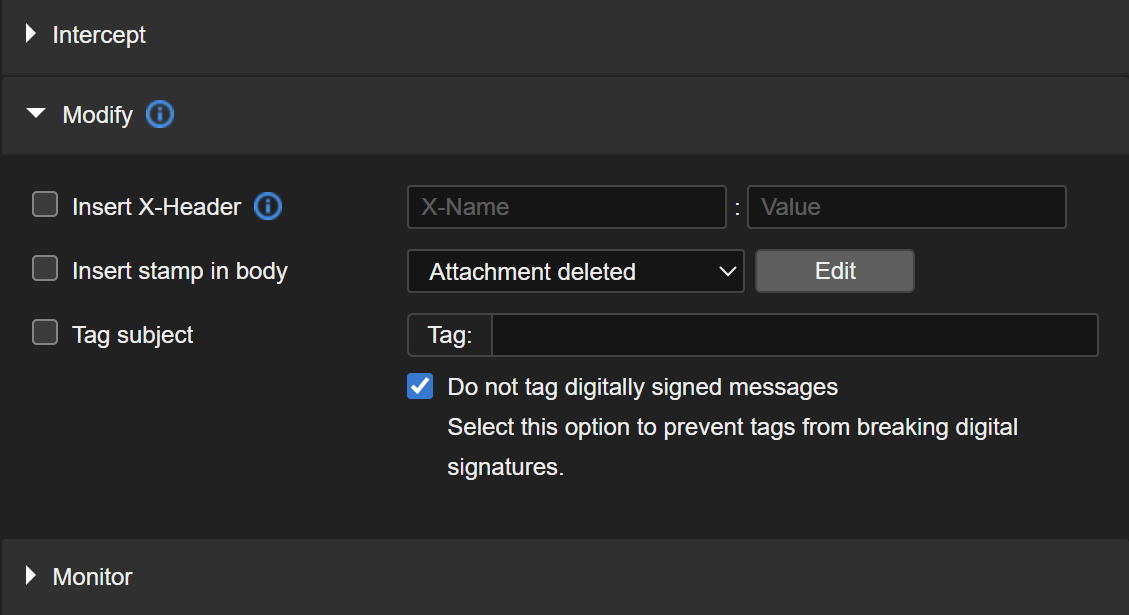

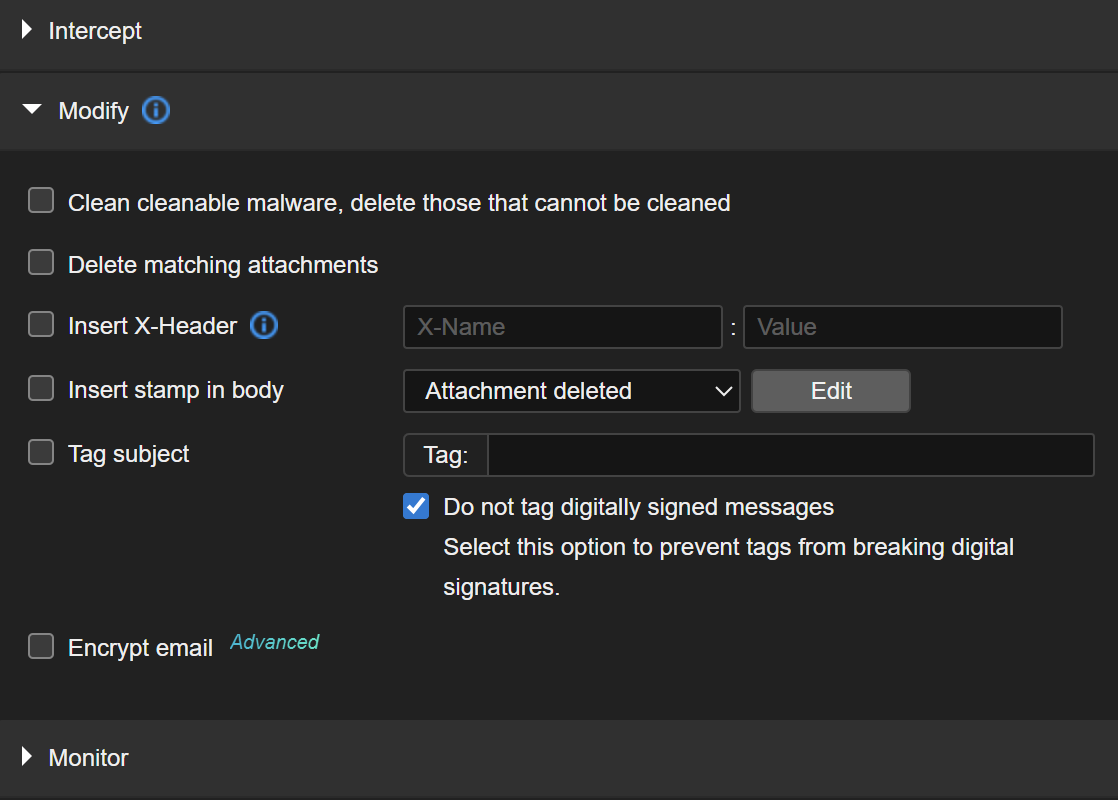

在 Modify 區塊,可以設定多個 Modify (修改) 處理行動。

Modify (修改) 處理行動會修改郵件或附件。收件者仍會收到修改後的郵件,前提是該郵件不觸發其他具有 Intercept (攔截) 的策略規則。

注意

當您在 Intercept 區塊選擇 Delete entire message 時,無法設定 Modify

處理行動

您可以選擇下列 Modify (修改) 處理行動:

- Clean cleanable malware, delete those that cannot be cleaned

嘗試清除惡意軟體,如果無法清除則刪除它。

無法與 Delete matching attachments 同時選擇

- Delete matching attachments

刪除符合 Scanning Criteria 選擇掃瞄條件的附件

無法與 Clean cleanable malware, delete those that cannot be cleaned 同時選擇

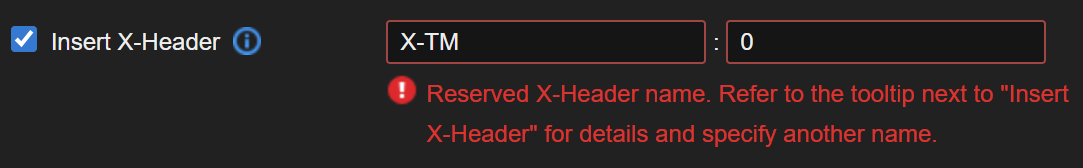

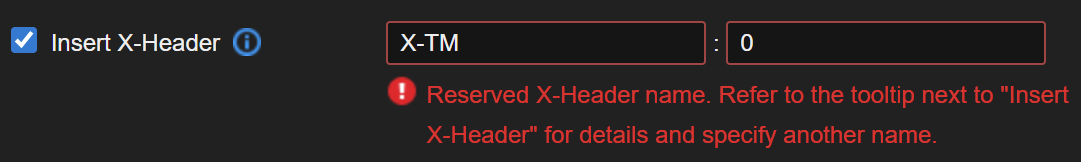

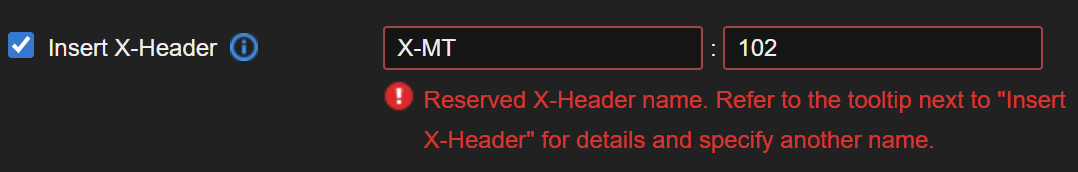

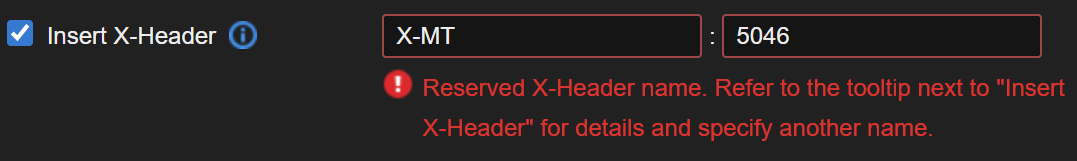

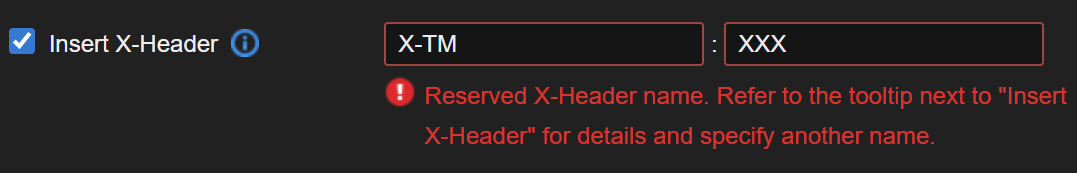

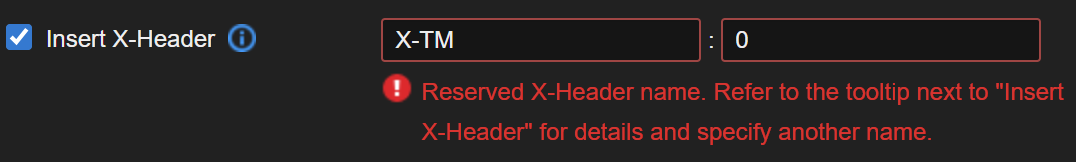

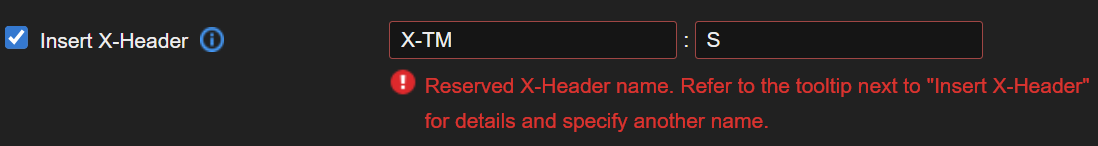

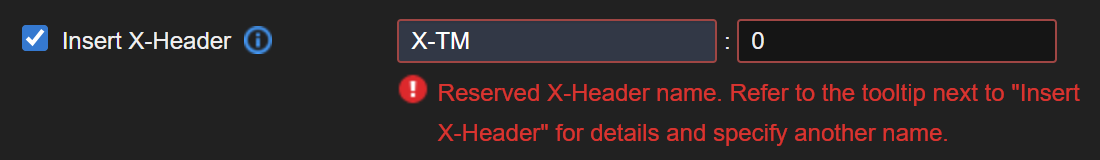

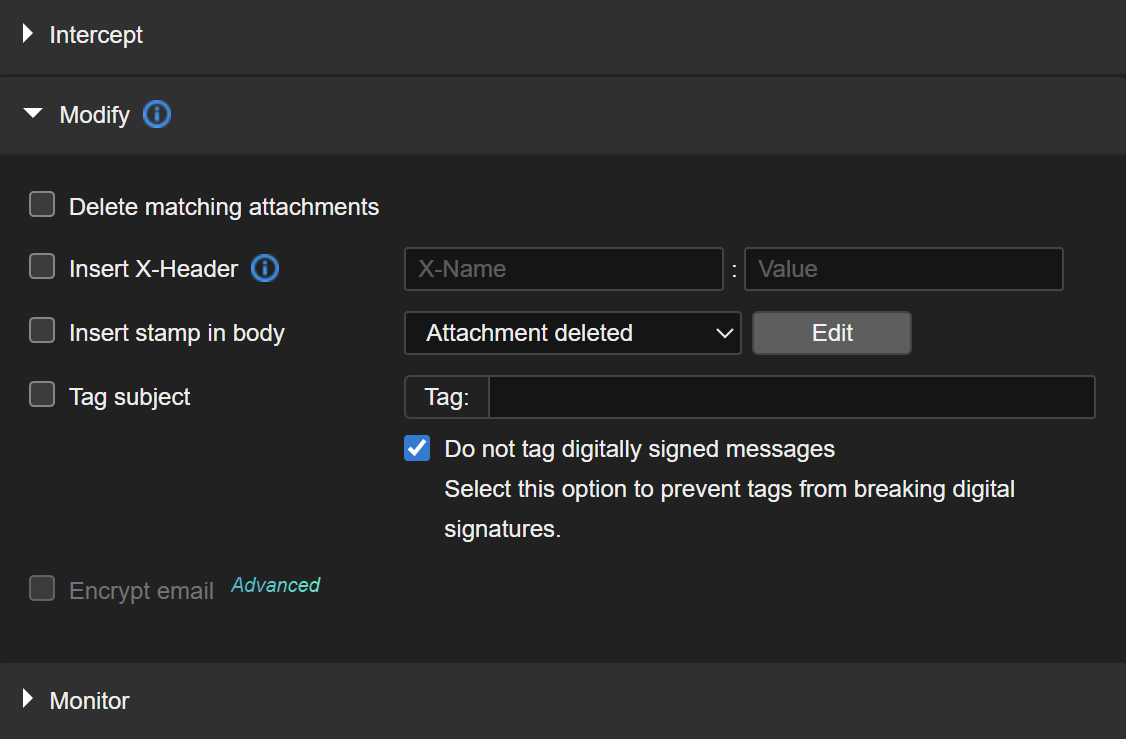

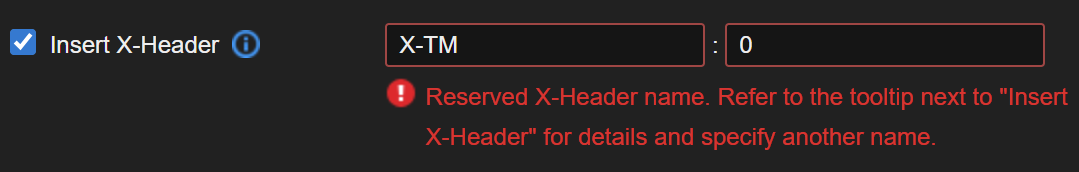

- Insert X-Header

插入指定的 X-Header 您無法使用 X-TM 和 X-MT 作為 X-Header 名稱,這是為 Cloud Email

Gateway Protection 保留的

插入保留的 X-Header 名稱將會顯示下列圖片中的錯誤訊息:

- Insert stamp in body

插入在 Administration > Policy Objects > Stamps

定義的警告或是聲明

您可以點擊 Edit 引導至 Stamps 頁面新增或修改指定文字

- Tag subject

在郵件主旨上加上特定的標籤

可勾選 Do not tag digitally signed messages 避免在有數位簽章郵件標記而破壞簽章

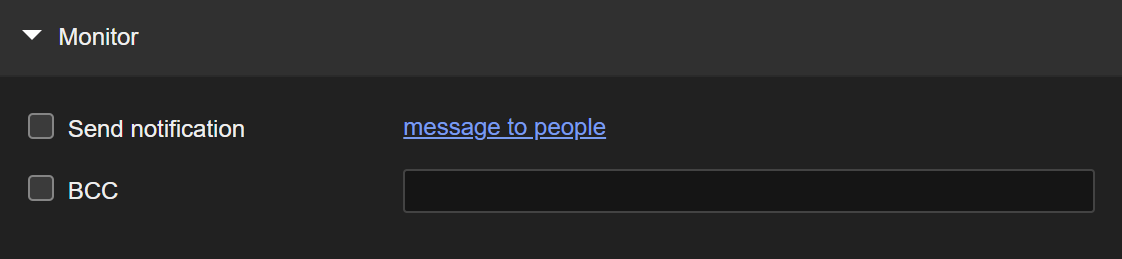

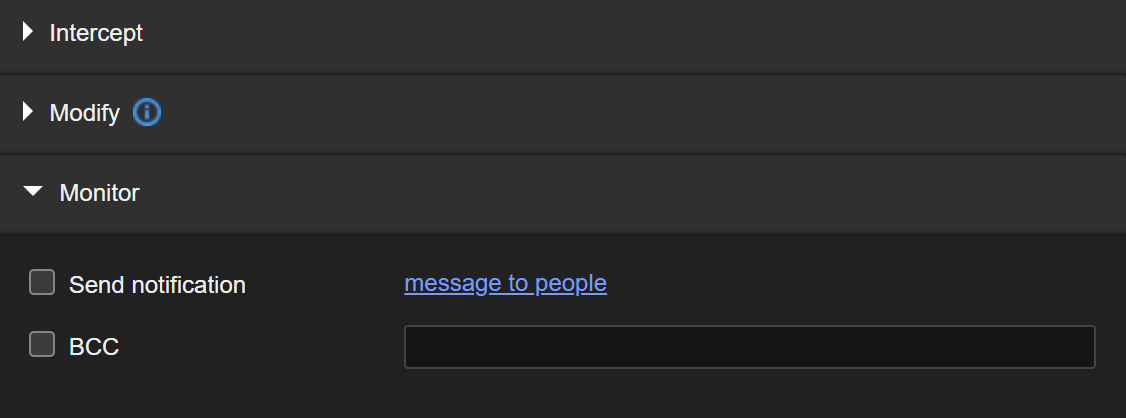

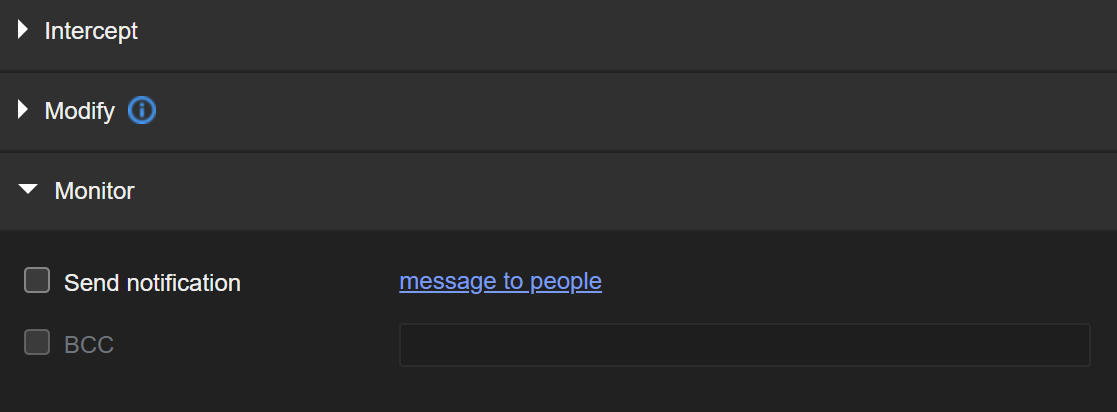

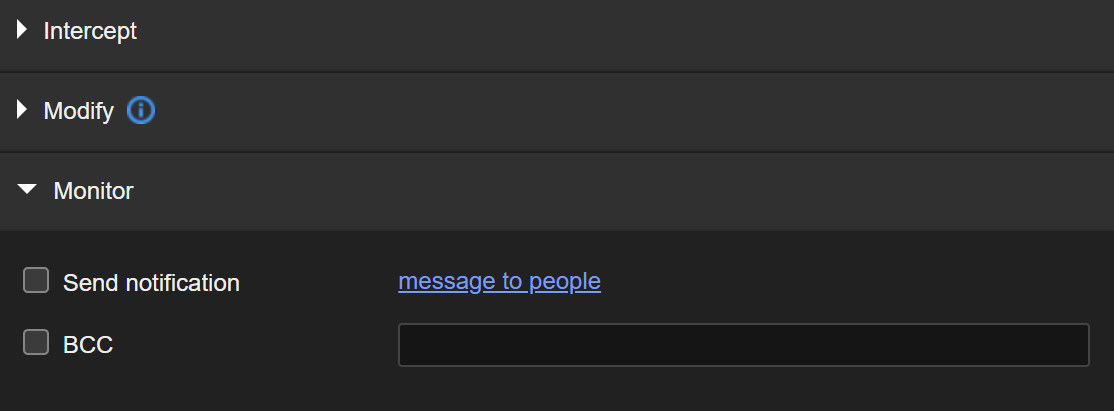

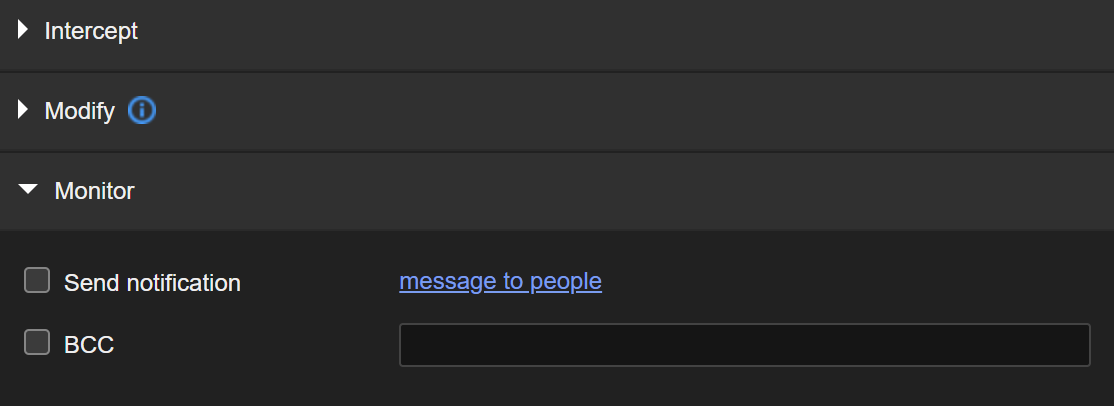

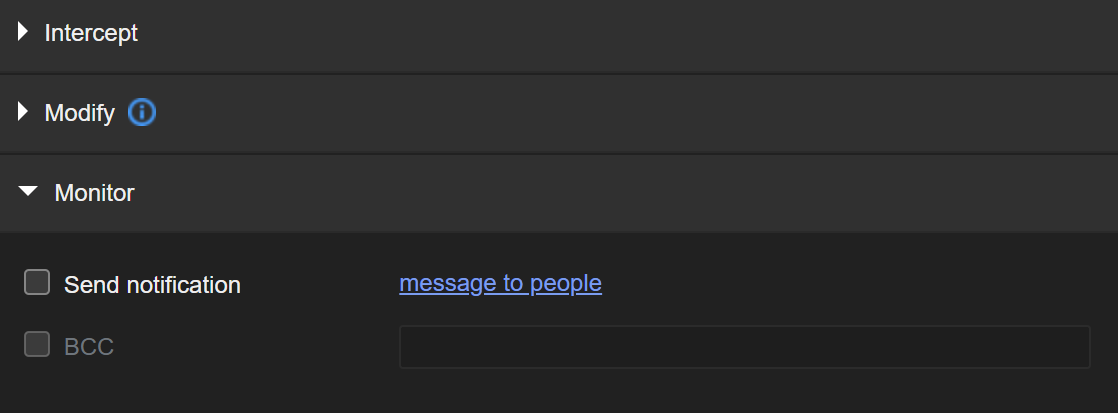

在 Monitor 區塊,可以設定不同的 Monitor (監控) 處理行動。

Monitor (監控) 處理行動不會修改郵件或其附件。收件者仍會收到修改後的郵件,前提是該郵件不觸發其他具有 Intercept (攔截)

的策略規則。

您可以選擇下列 Monitor (監控) 處理行動:

- Send notification

此選項可以與任意處理行動組合

發送在 Administration > Policy Objects >

Notifications 定義的通知

點擊 message to people 可選擇發送哪些通知,或是進一步引導至 Notifications 頁面新增或修改通知

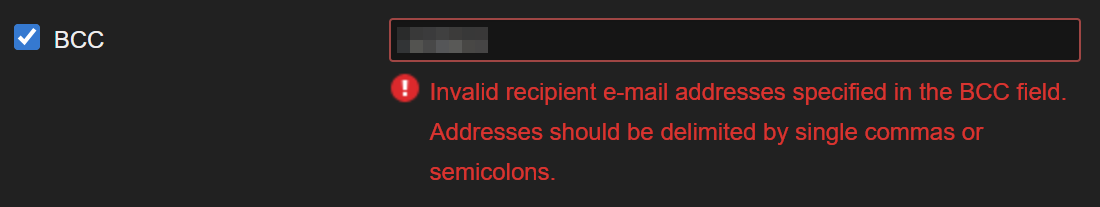

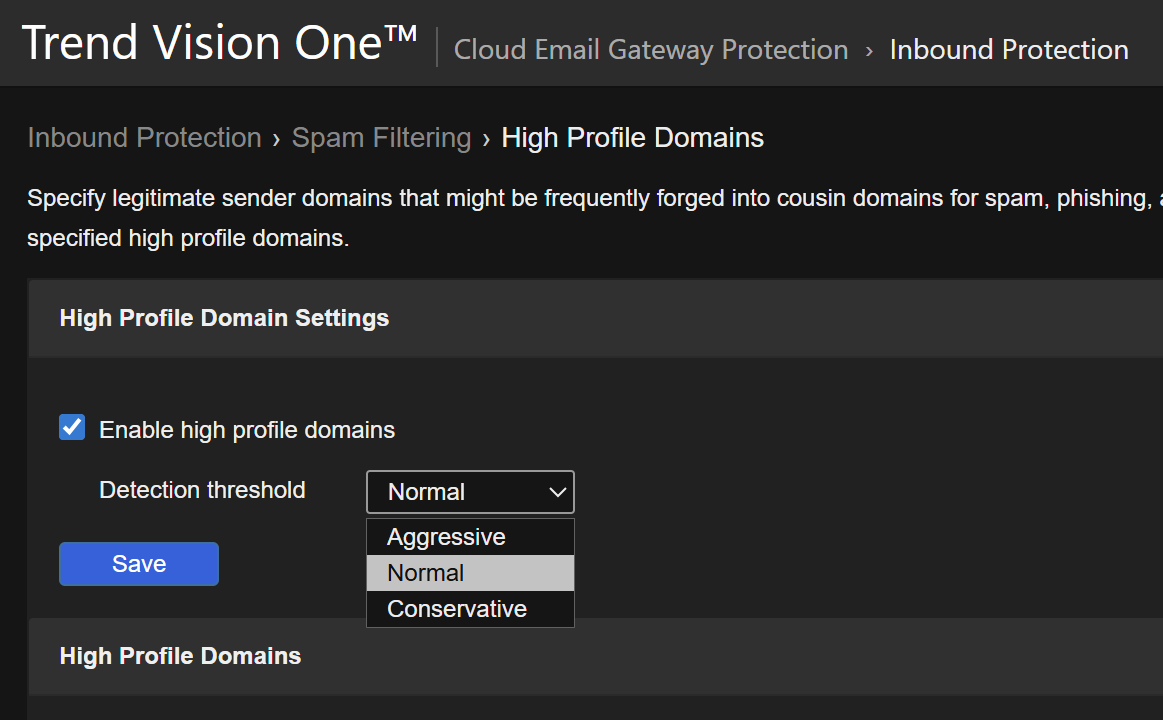

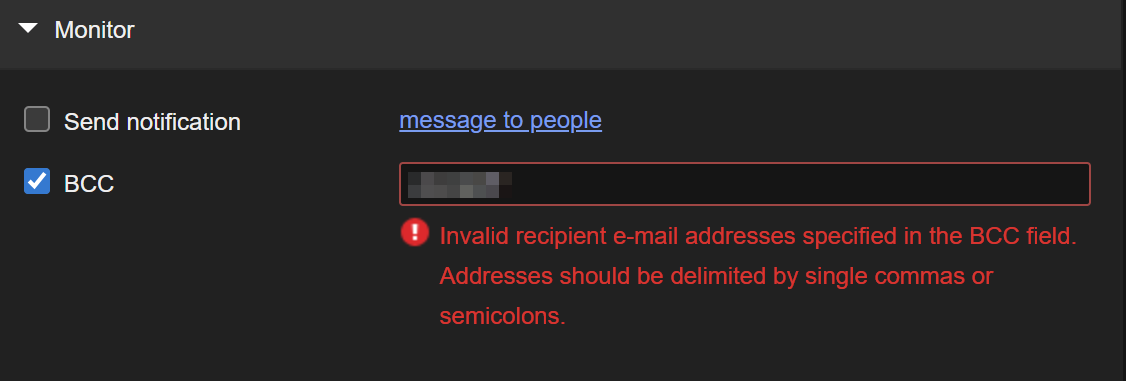

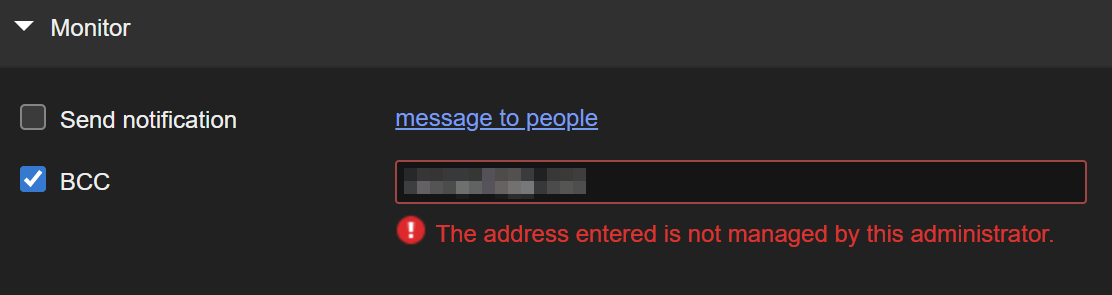

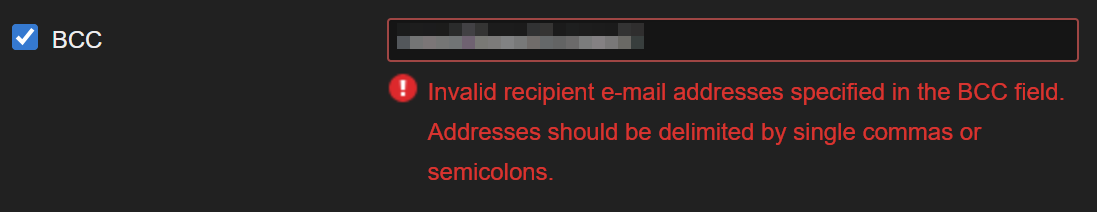

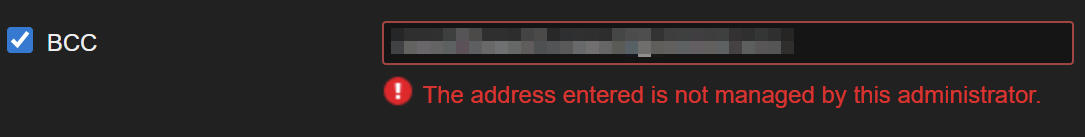

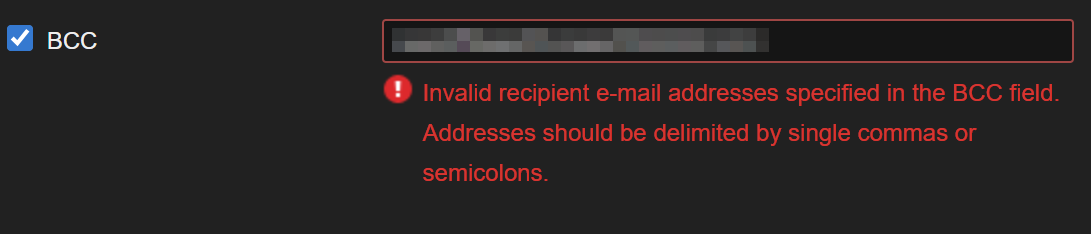

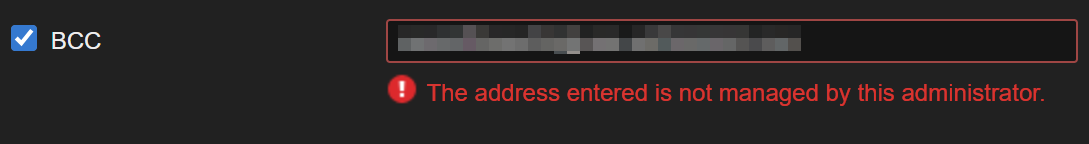

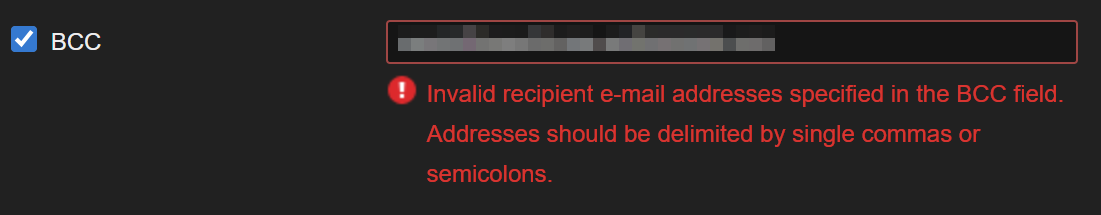

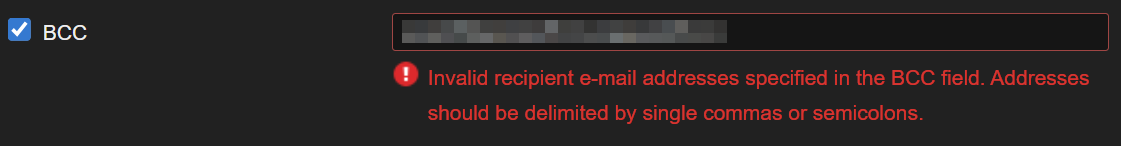

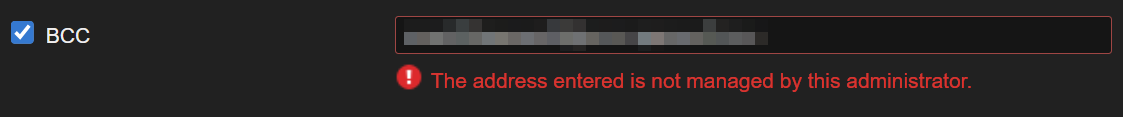

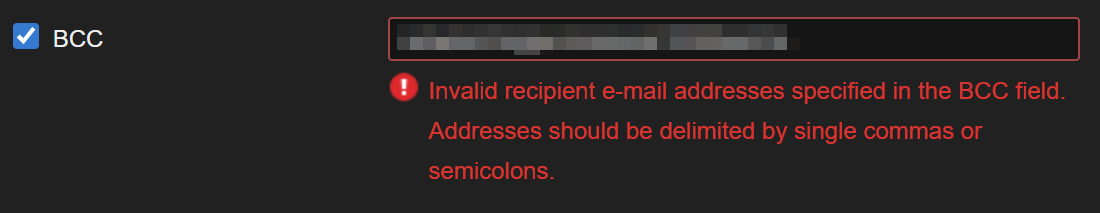

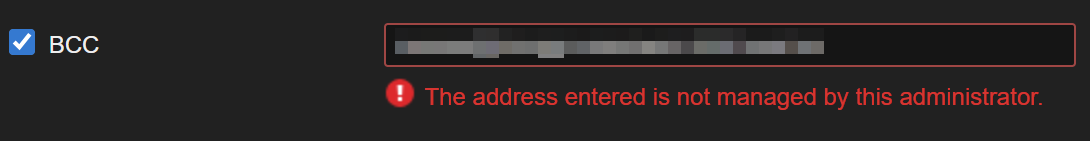

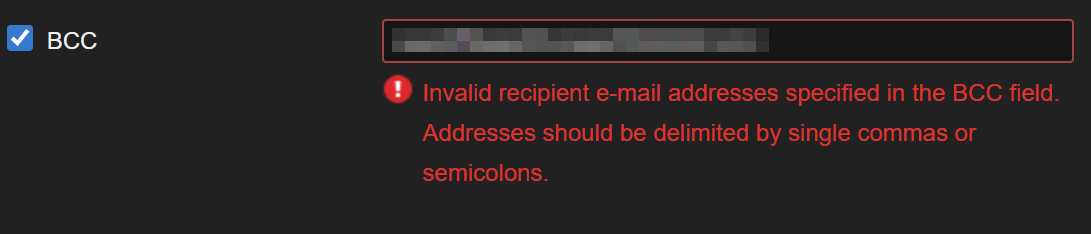

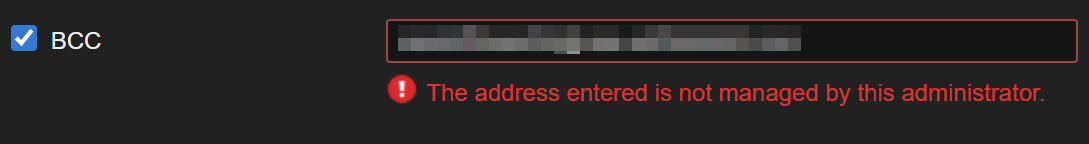

- BCC

此選項無法與任何 Intercept (攔截) 處理行動組合,僅在勾選 Do not intercept messages 時可用

對指定受管理網域內的收件者發送密件副本,您可以以 逗號 , 或是 分號 ; 分隔收件者

如果指定無效的收件者或是非受管理網域的收件者將顯示錯誤訊息

- 無效的收件者

- 非受管理網域的收件者

完成所有設定後點擊 Submit 可以在 Virus Policy 頁面看到新增的規則

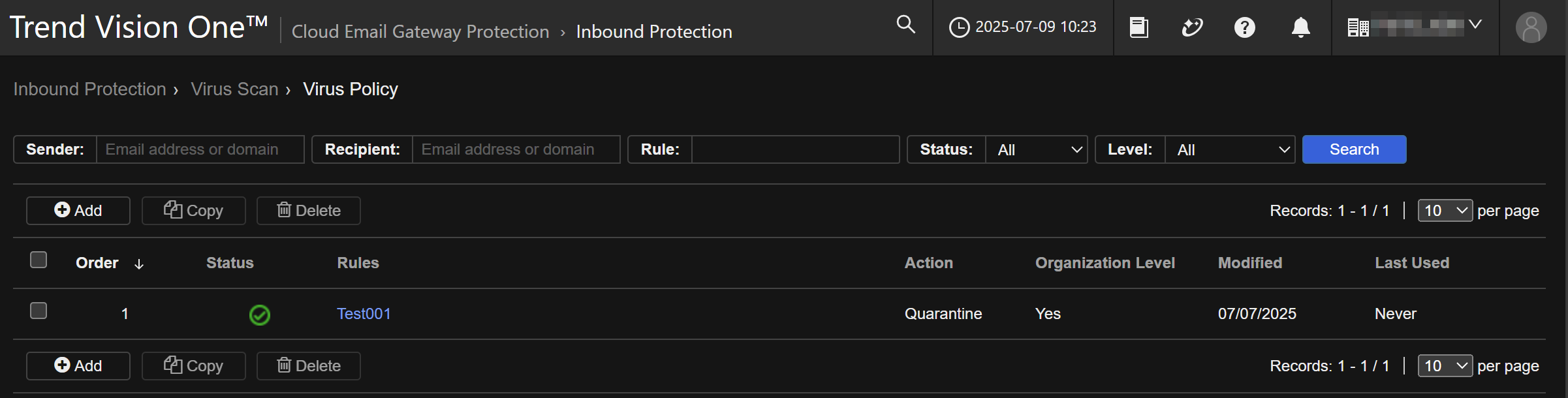

File Password Analysis

透過結合使用者定義的密碼與郵件內容(主旨、內文及附件名稱)

Cloud Email Gateway Protection 能以啟發式方式擷取或開啟電子郵件中受密碼保護的檔案,以偵測這些檔案中可能隱藏的惡意程式碼。

注意

File Password Analysis 僅適用於 Virus Scan

不適用於 Data Loss Prevention 或 Content Filtering

File Password Analysis 支援下列檔案類型:

- 壓縮檔類型

- 文件檔類型

- doc

- docx

- pdf

- pptx

- xls

- xlsx

您可以在 File Password Analysis 頁面設定以下內容:

- Enable file password analysis

啟用檔案密碼分析

- Hold on a message to associate later messages for password analysis

如果您希望將後續的郵件關聯起來,以進一步分析目前郵件的檔案密碼,則勾選此選項。

在設定 Analysis timeout 的時間裡,郵件將不會被放行。

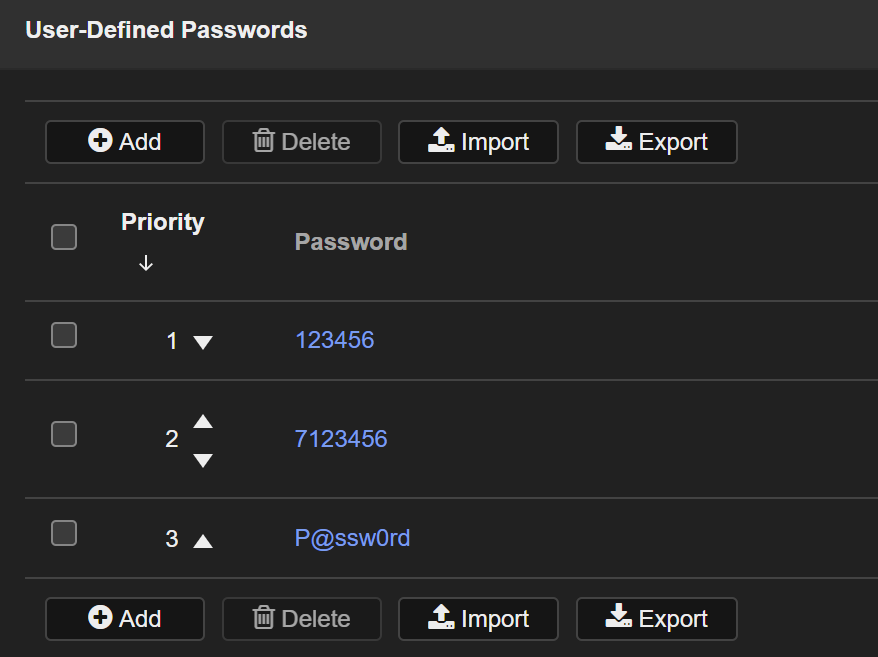

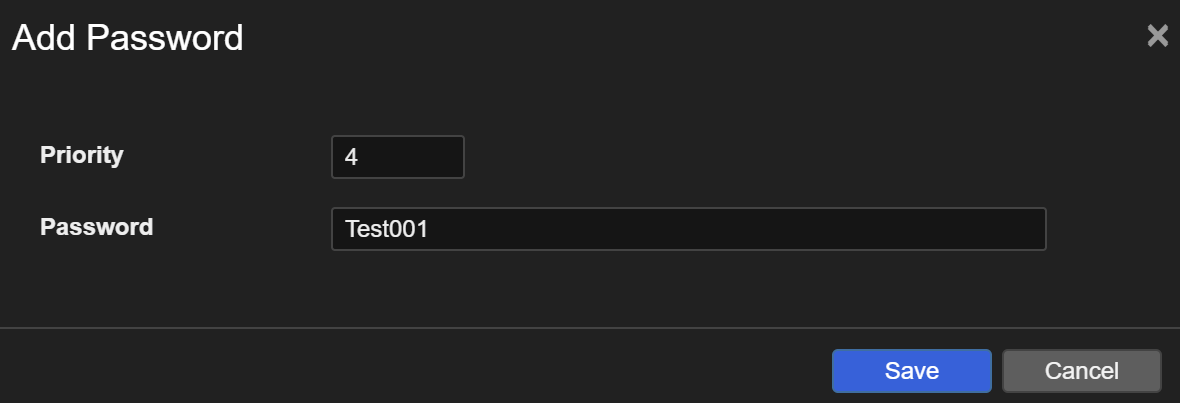

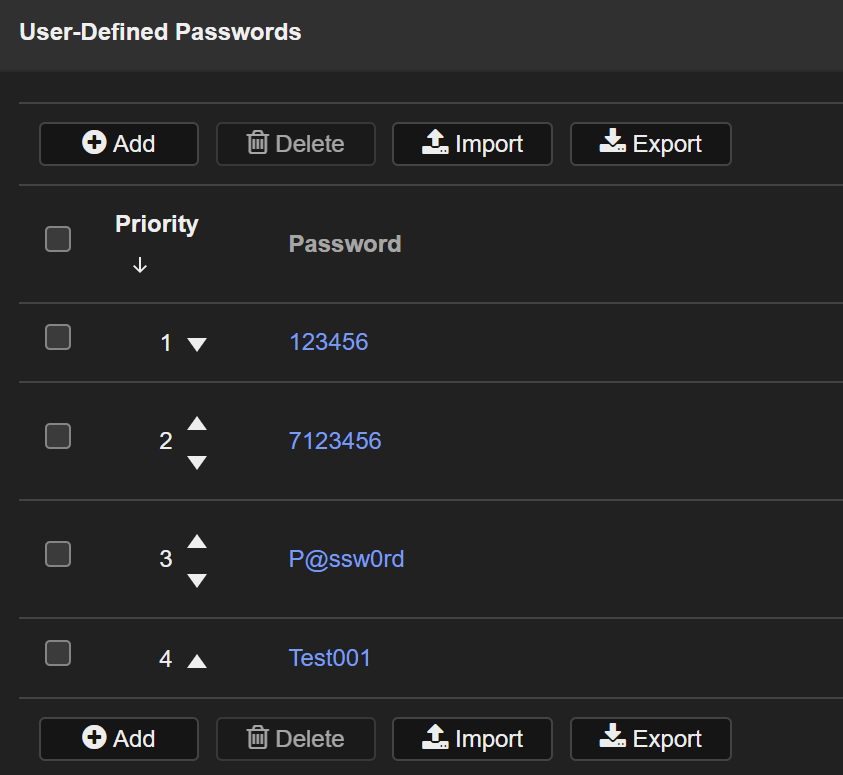

您可以在 User-Defined Passwords 設定組織內的常用密碼,使用者定義的密碼會優先嘗試以增加解壓縮的效率

點擊 Add 可以新增密碼

在彈出 Add Password 輸入以下資訊:

- Priority

嘗試密碼時的優先級,範圍由 1 到 100,數字越低,優先權越高。

- Password

請輸入僅包含 ASCII 字元的密碼。

點擊 Save 後,可以看見設定的常用密碼

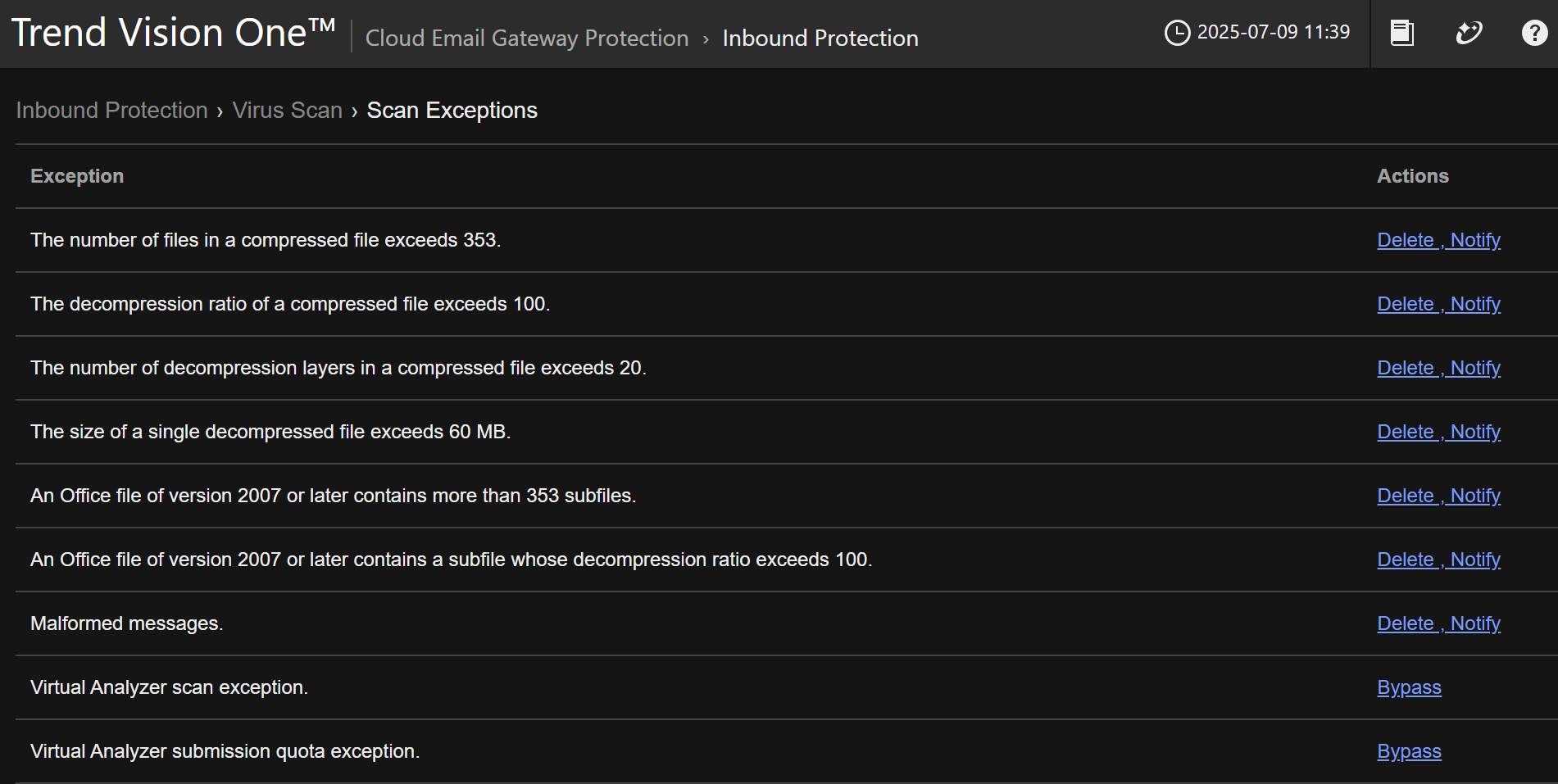

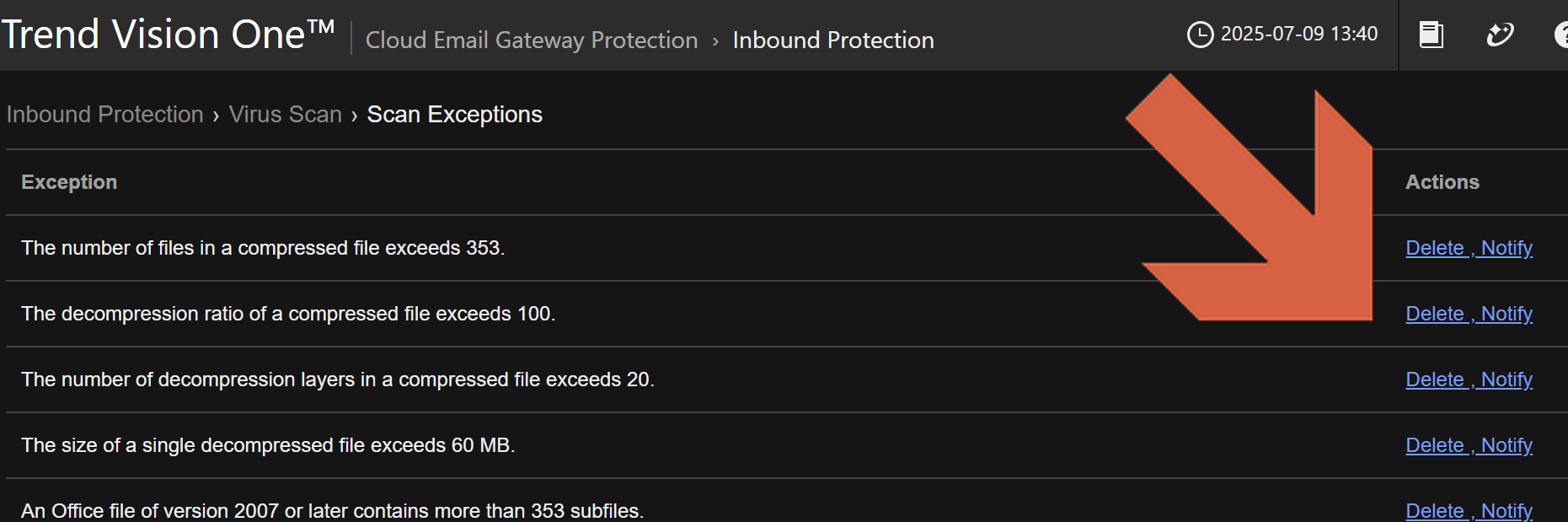

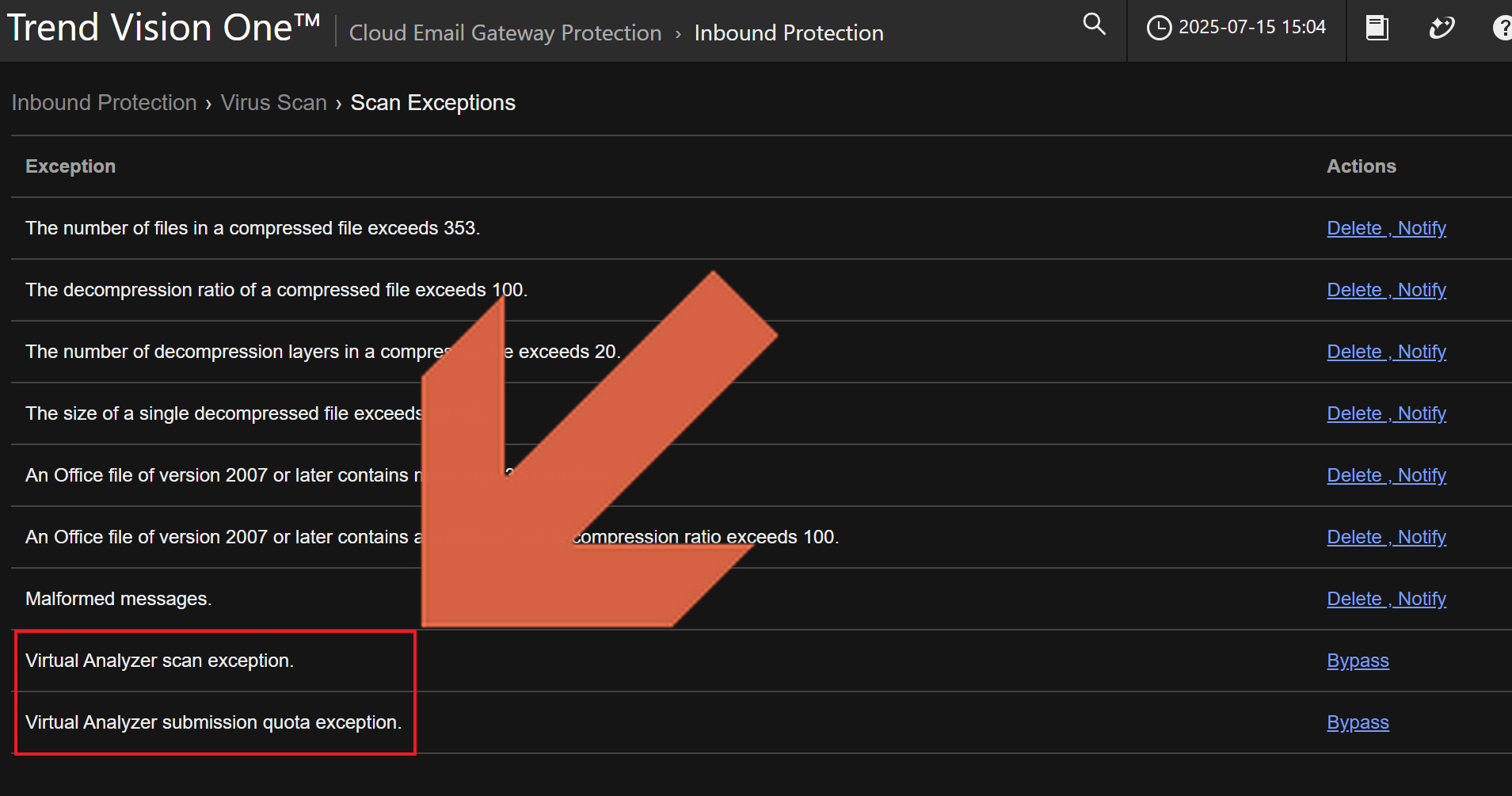

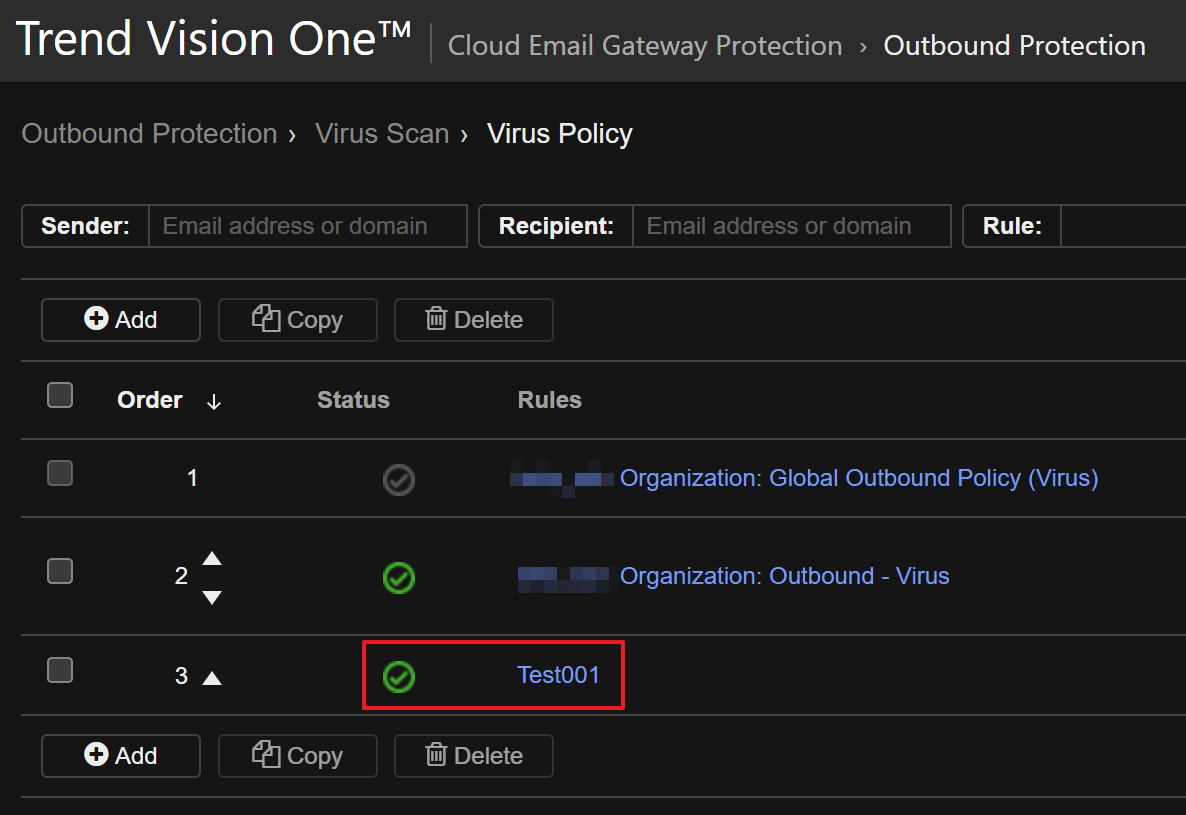

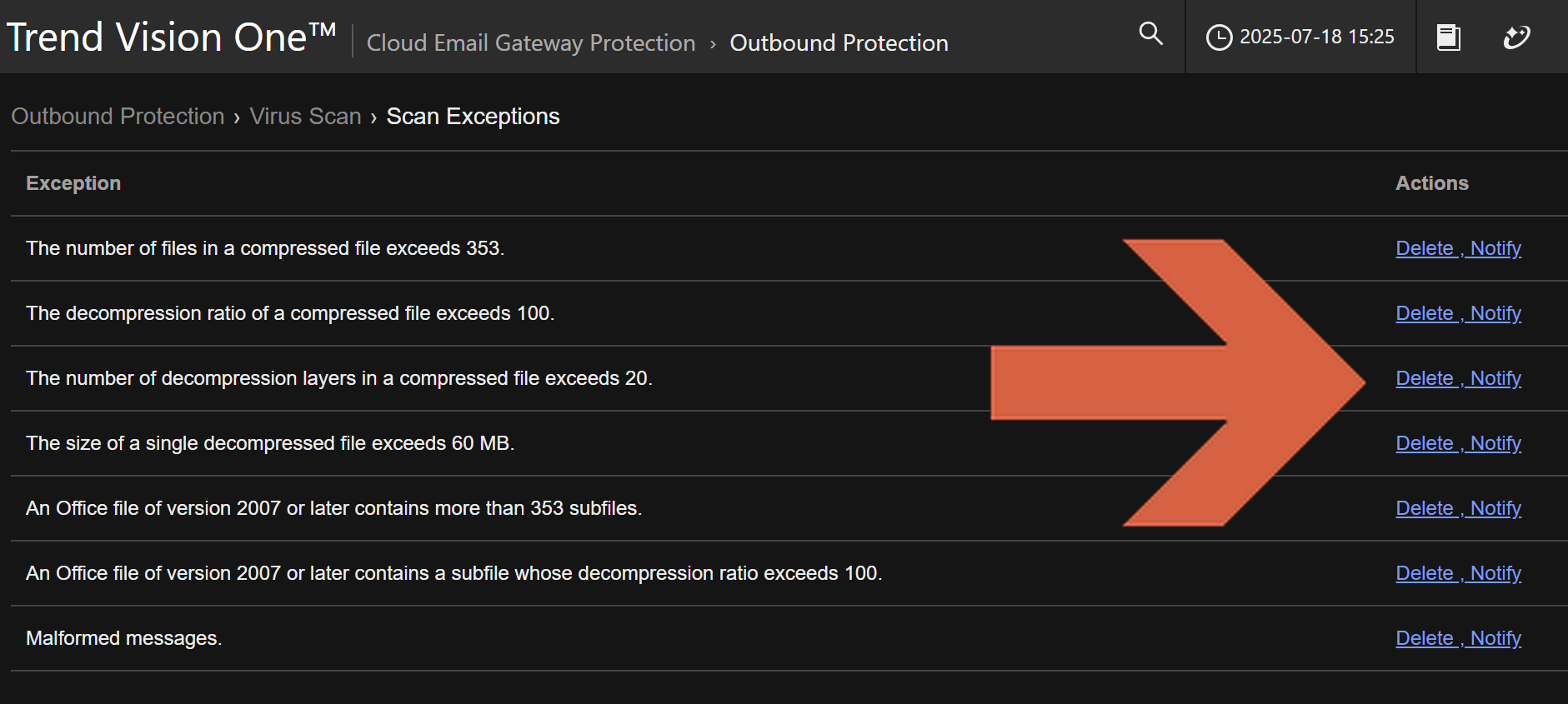

Scan Exceptions

Cloud Email Gateway Protection 可讓您設定不同類型的例外情況。

如果郵件符合下列任何一種條件 Cloud Email Gateway Protection 將會觸發例外並採取指定的處理行動:

- The number of files in a compressed file exceeds 353.

壓縮檔中的檔案數量超過 353 個。

- The decompression ratio of a compressed file exceeds 100.

壓縮檔的解壓縮率超過 100 倍。

注意

解壓縮率是指一個檔案在解壓縮後的檔案大小,與其原始壓縮大小之間的比率。

例如: 一個 1 MB 的壓縮檔,如果解壓縮後的大小變為 100 MB,則解壓縮率就是 100:1

- The number of decompression layers in a compressed file exceeds 20.

壓縮檔的解壓縮層數超過 20 層。

注意

Cloud Email Gateway Protection 會檢查巢狀壓縮檔中「夾帶」的惡意軟體,並支援掃瞄最多 20 層的遞迴壓縮。

- The size of a single decompressed file exceeds 60 MB.

單一解壓縮檔案的大小超過 60 MB。

- An Office file of version 2007 or later contains more than 353 subfiles.

Office 2007 或更新版本的檔案包含超過 353 個子檔案。

關於 Office 檔案

Office 2007 或更新版本的檔案實際上是一個包含多個 XML 檔案的 ZIP 壓縮檔。

因此,此類 Office 檔案將被視為壓縮檔,並在該 Office 檔案包含超過 353 個檔案時觸發例外。

- An Office file of version 2007 or later contains a subfile whose decompression ratio exceeds

100.

Office 2007 或更新版本的檔案包含一個解壓縮率超過 100 的子檔案。

- Malformed messages.

格式錯誤的郵件。

- Virtual Analyzer scan exception.

- Virtual Analyzer 例外的可能情境包括:

- 雲端沙箱分析逾時

- 無法連線至雲端沙箱

- 可用的沙箱映像不支援該檔案格式

- 解壓縮或下載的檔案超過檔案大小限制

- 無法存取該 URL

- 該 URL 無效

- Virtual Analyzer submission quota exception.

Virtual Analyzer 提交配額例外

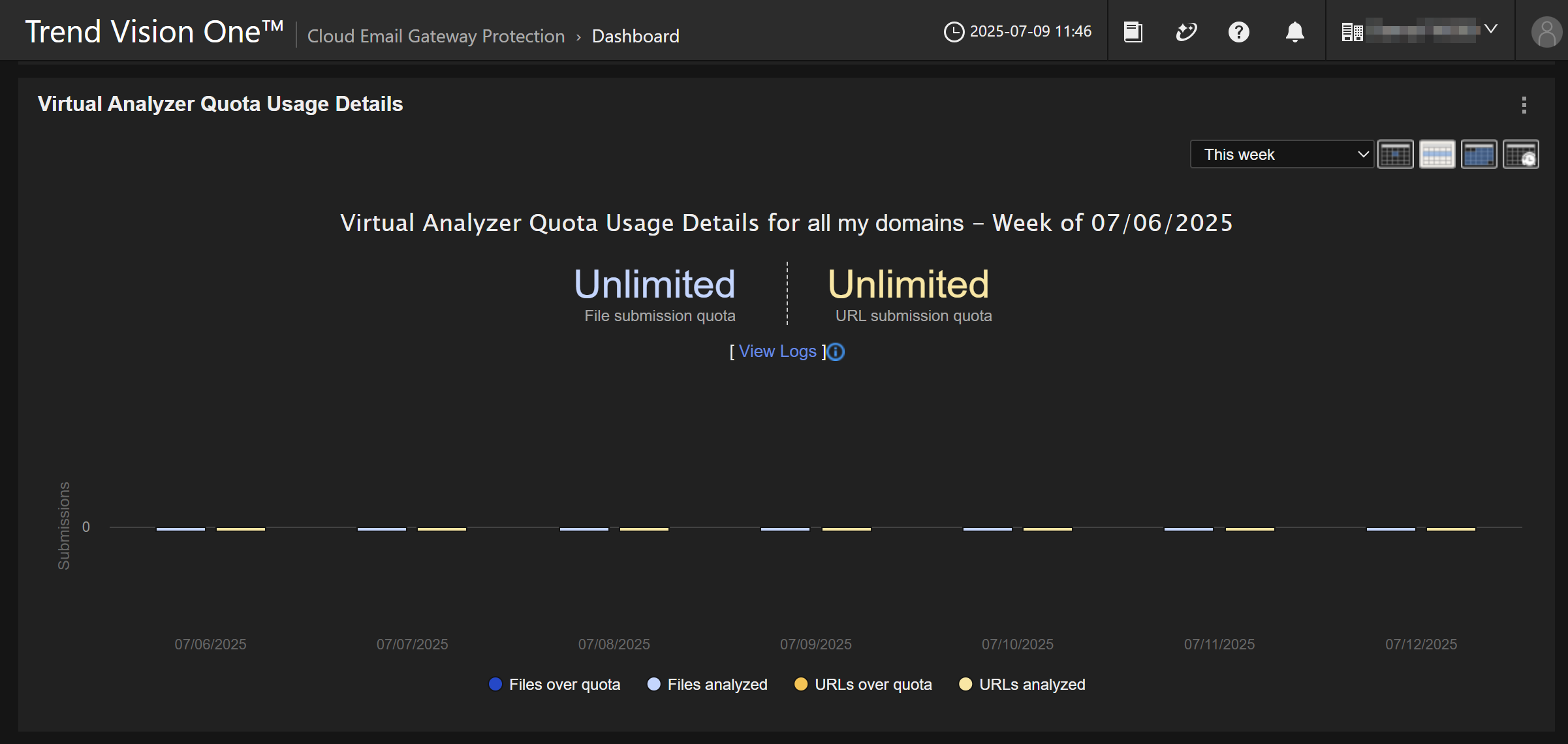

關於提交配額

目前,Virtual Analyzer 提交配額例外的提交配額沒有限制。

您可以在 Cloud Email Gateway Protection 的 Dashboard

檢視 Virtual Analyzer Quota Usage Details 來了解當前提交配額與使用情況

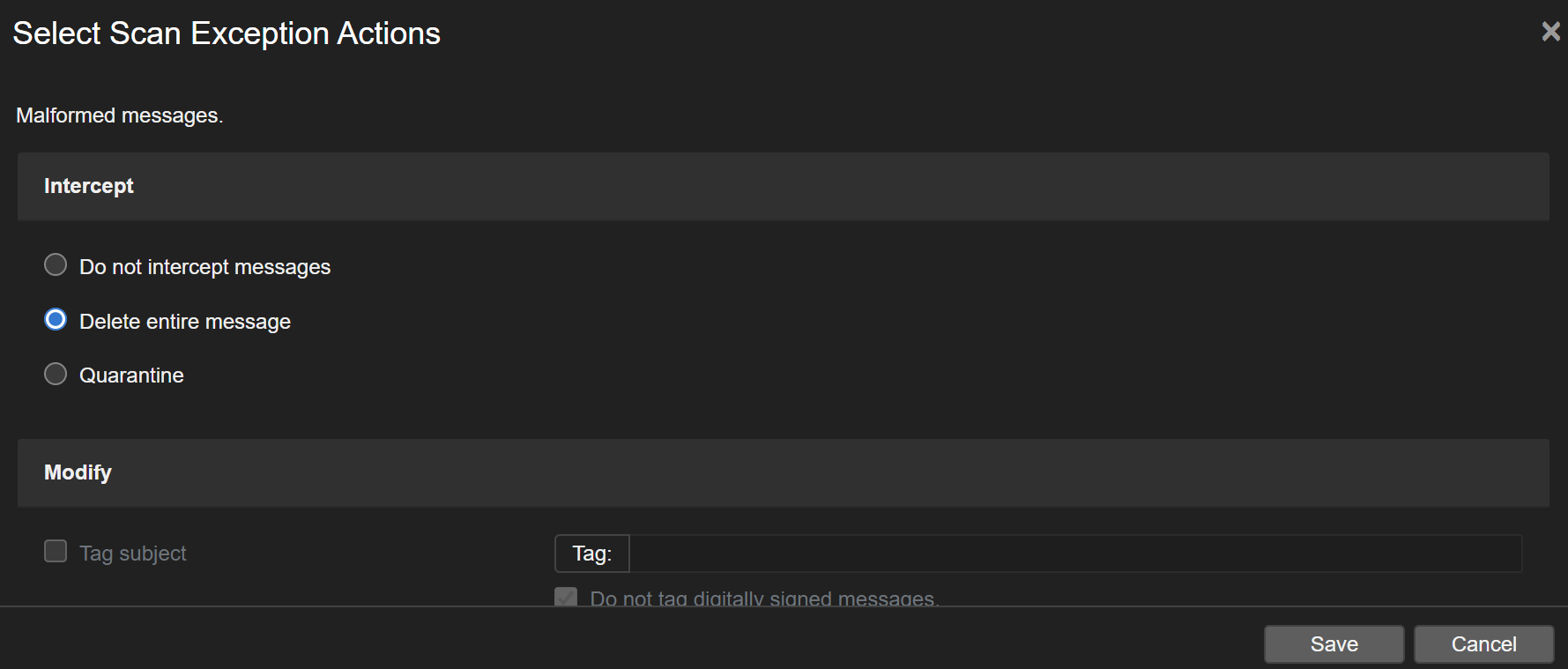

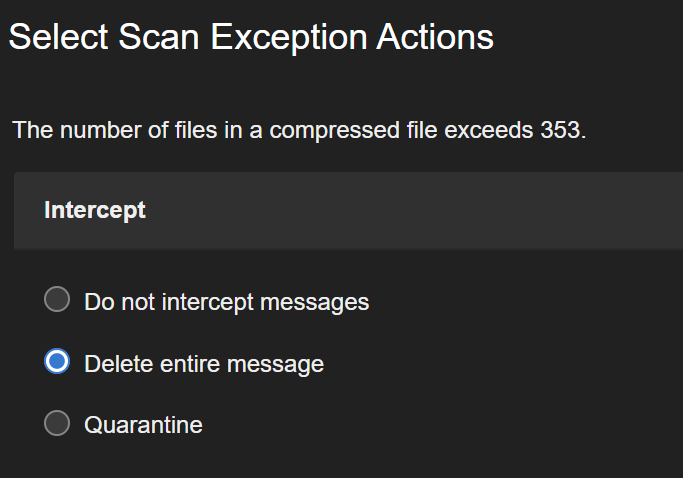

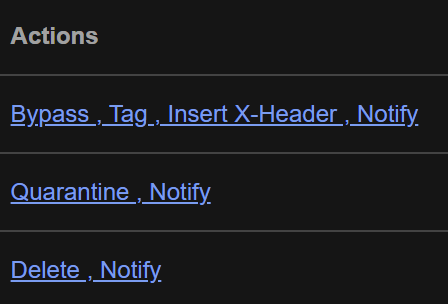

在 Scan Exceptions 頁面點擊 Actions 欄位的處理行動可以修改處理行動

首先在 Intercept 區塊選擇 Intercept 處理行動,您可以選擇下列選項之一:

- Do not intercept messages

不執行 Intercept 處理行動。如果有符合其他策略規則,將使用其他策略規則處理該郵件。

- Delete entire message

刪除郵件

- Quarantine

隔離郵件

關於 Intercept 優先級

如果一封郵件同時觸發了多種掃瞄例外,將採用優先級最高的 Intercept 處理行動,

並將該處理行動與 Modify 和 Monitor 處理行動結合,然後對該郵件一併執行這些處理行動。

依優先權由高至低列出如下:

- Delete entire message

- Quarantine

- Do not intercept messages

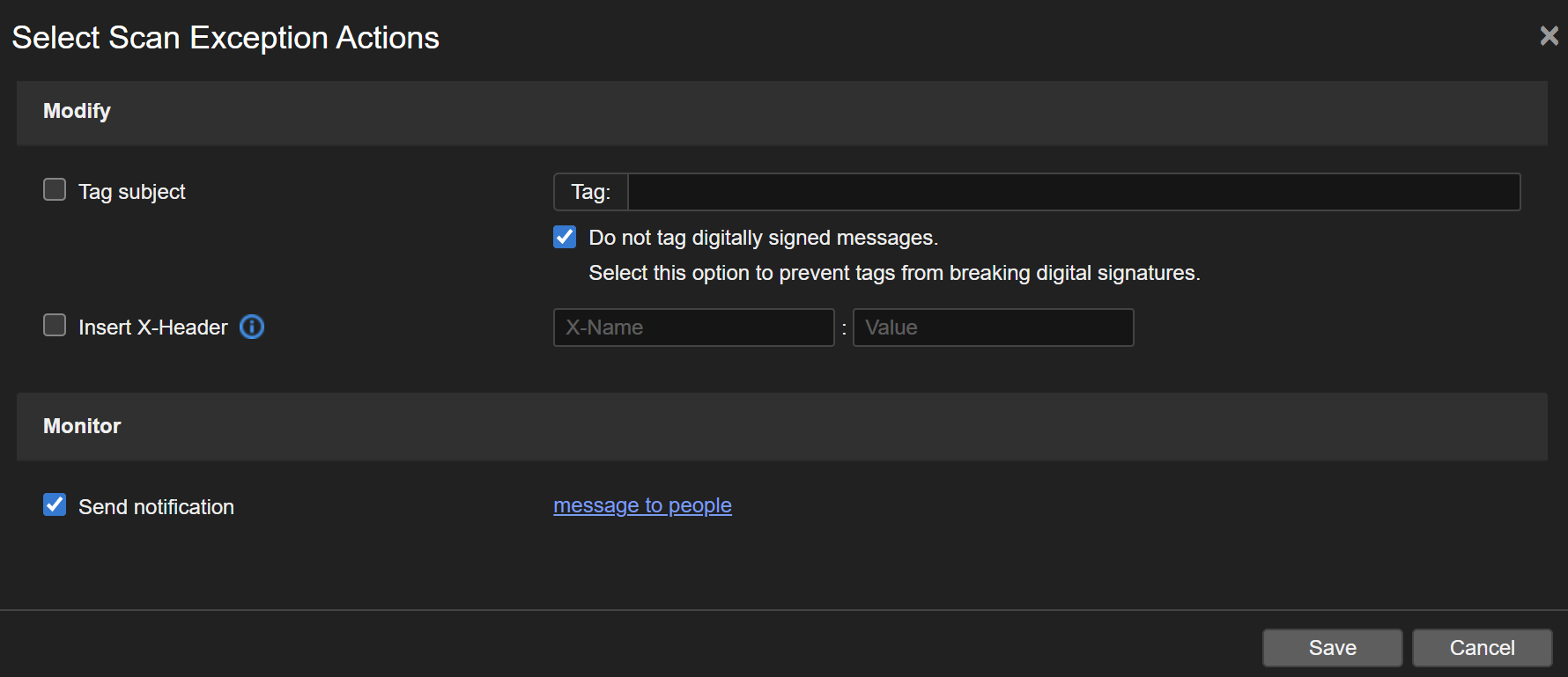

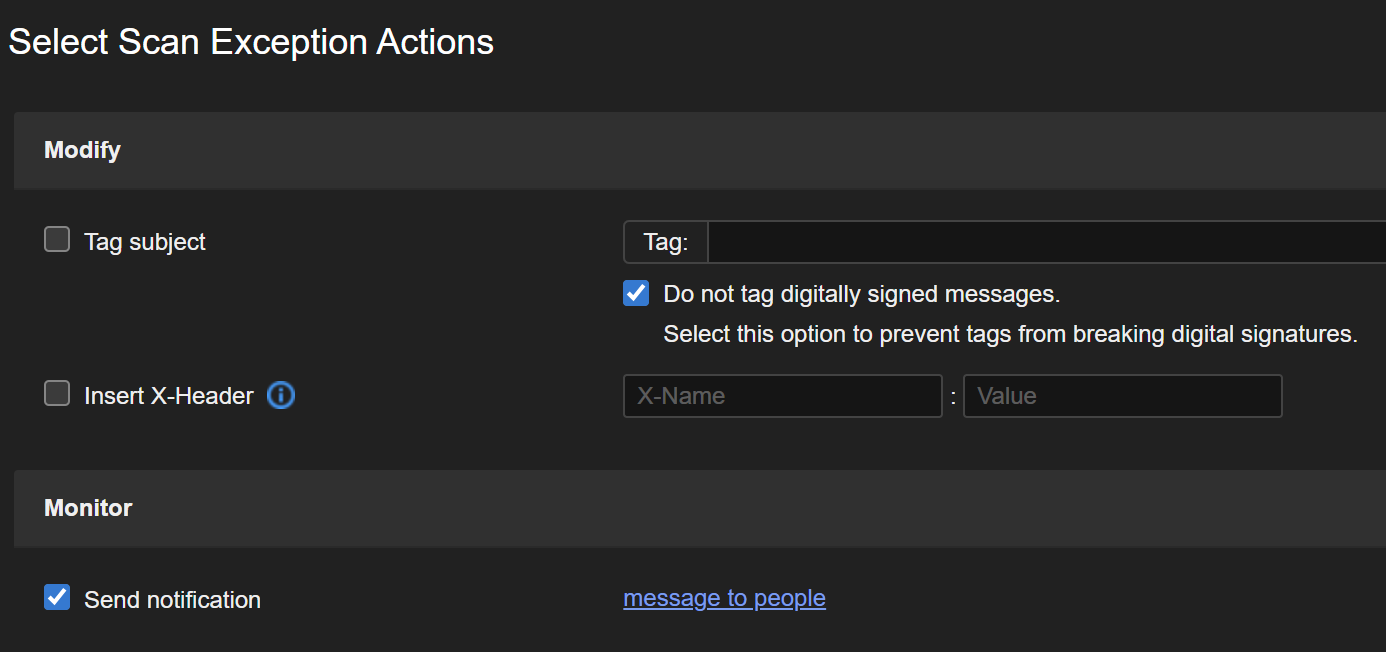

接下來在 Modify 和 Monitor 設定修改與監控處理行動

Tip

關於 Modify 和 Monitor 設定非必要項目,您可以僅設定 Intercept 處理行動。

您可以選擇下列 Modify (修改) 處理行動:

- Tag subject

在郵件主旨上加上特定的標籤

可勾選 Do not tag digitally signed messages 避免在有數位簽章郵件標記而破壞簽章

- Insert X-Header

插入指定的 X-Header 您無法使用 X-TM 和 X-MT 作為 X-Header 名稱,這是為 Cloud Email

Gateway Protection 保留的

您可以選擇下列 Monitor (監控) 處理行動:

- Send notification

此選項可以與任意處理行動組合

發送在 Administration > Policy Objects >

Notifications 定義的通知

點擊 message to people 可選擇發送哪些通知,或是進一步引導至 Notifications 頁面新增或修改通知

點擊 Save 在 Actions 欄位顯示的處理行動將變更為指定的處理行動

備註

Bypass 對應的是 Do not intercept messages

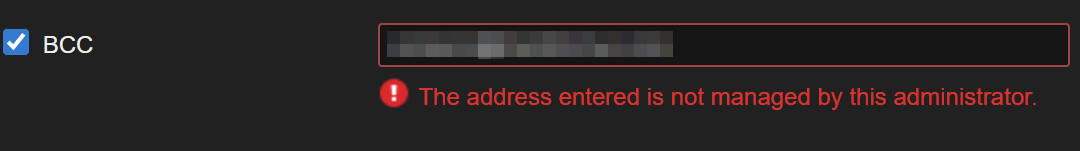

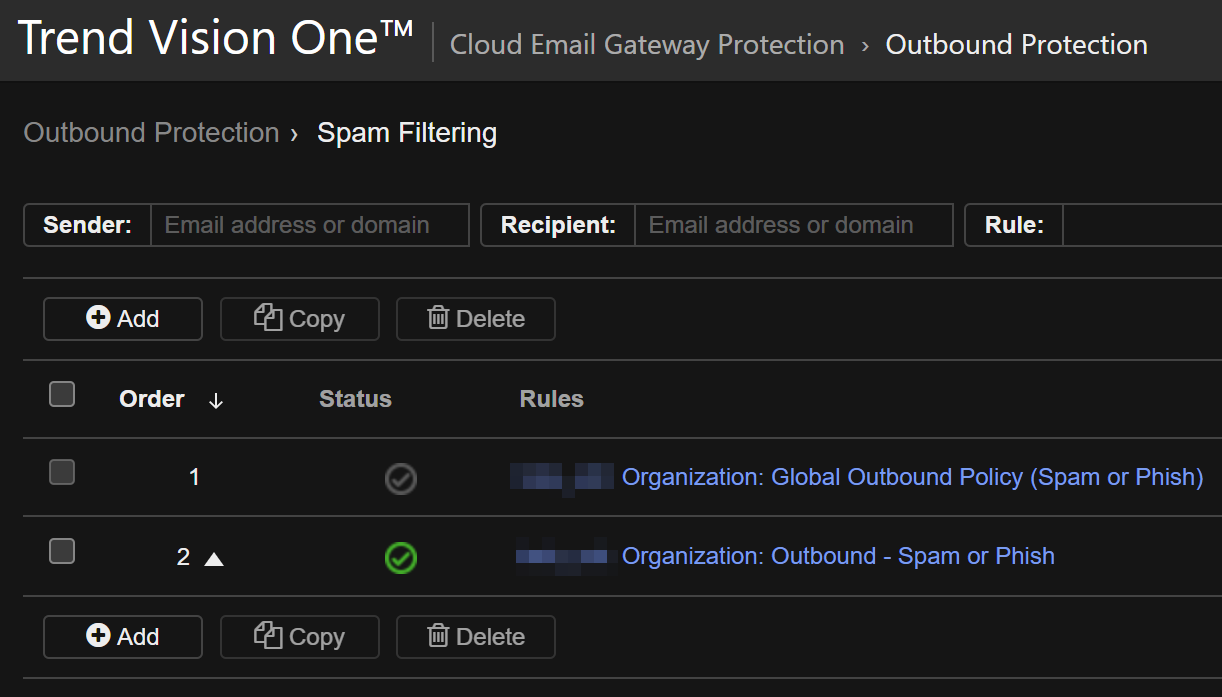

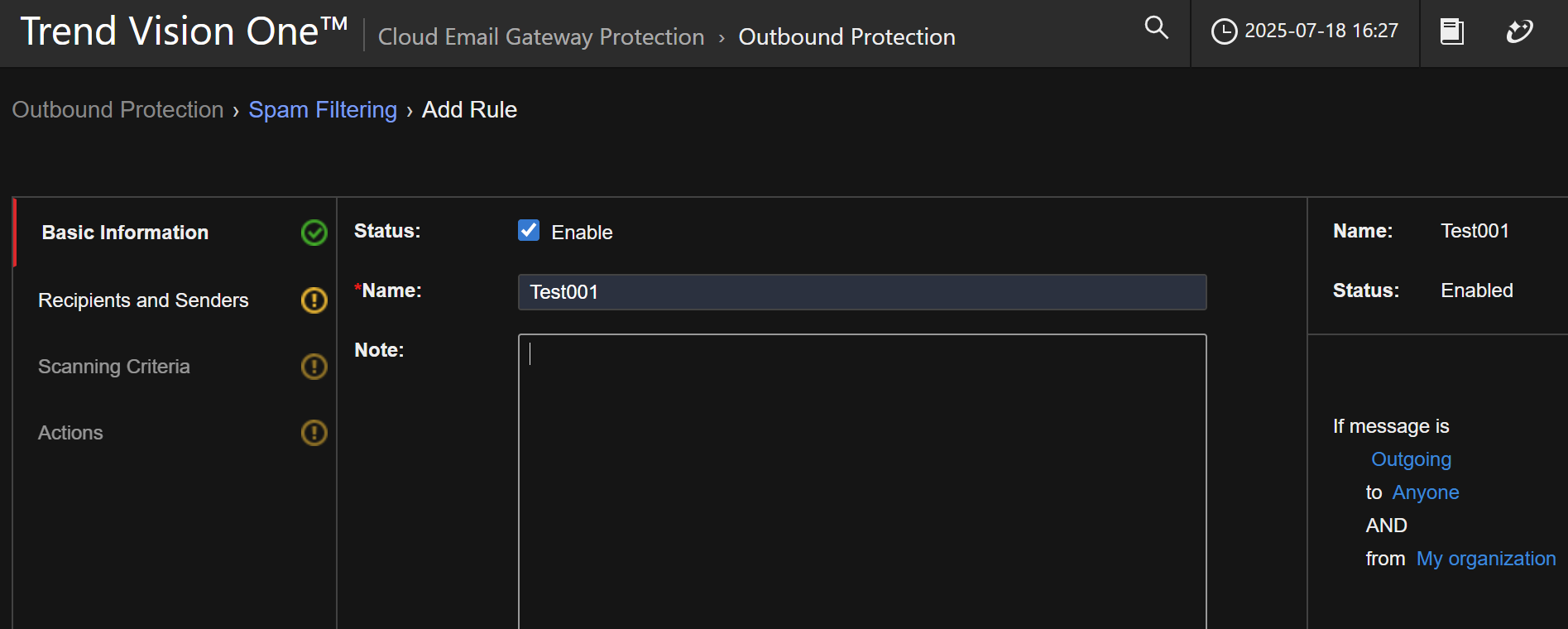

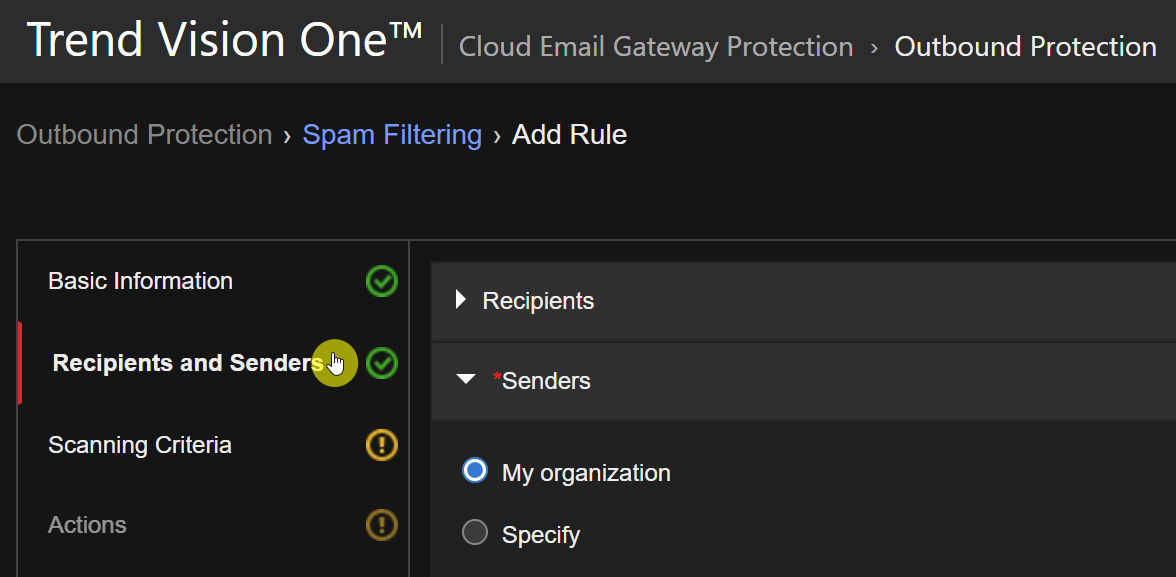

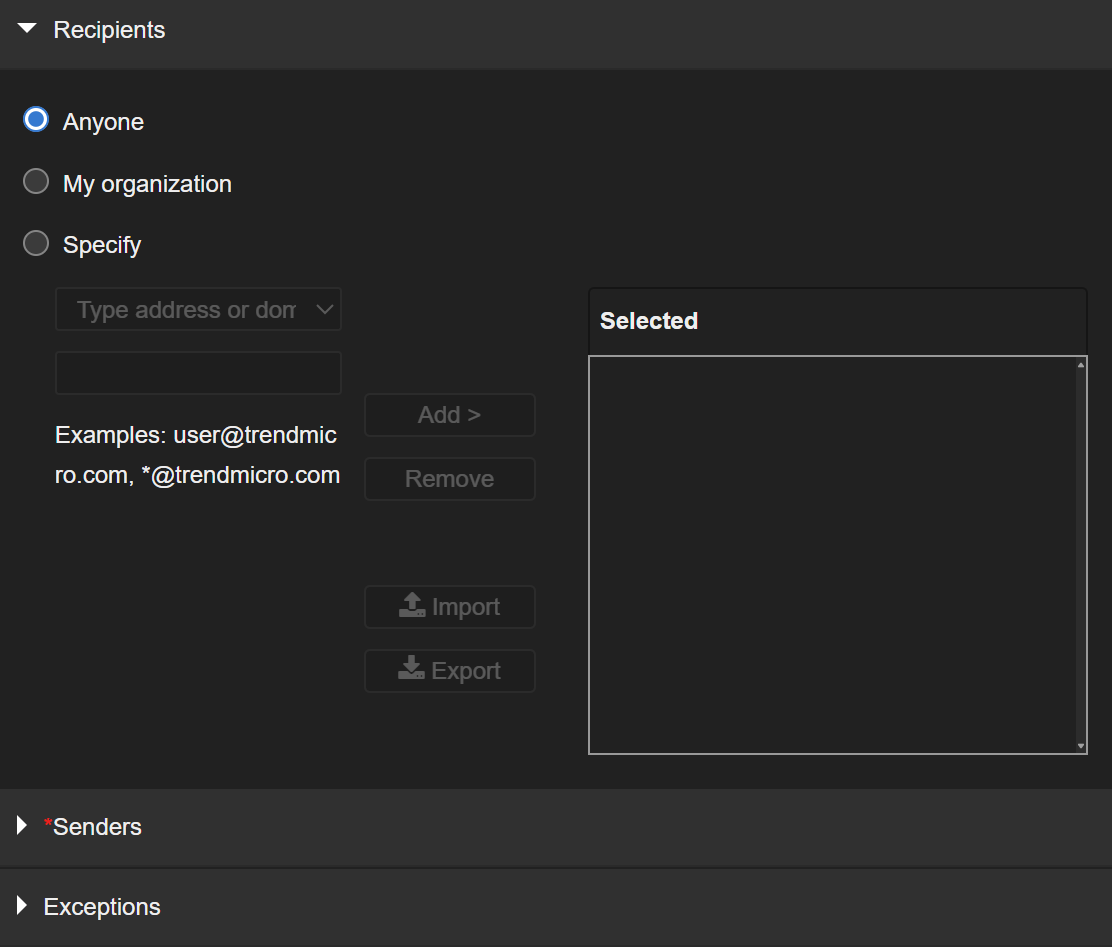

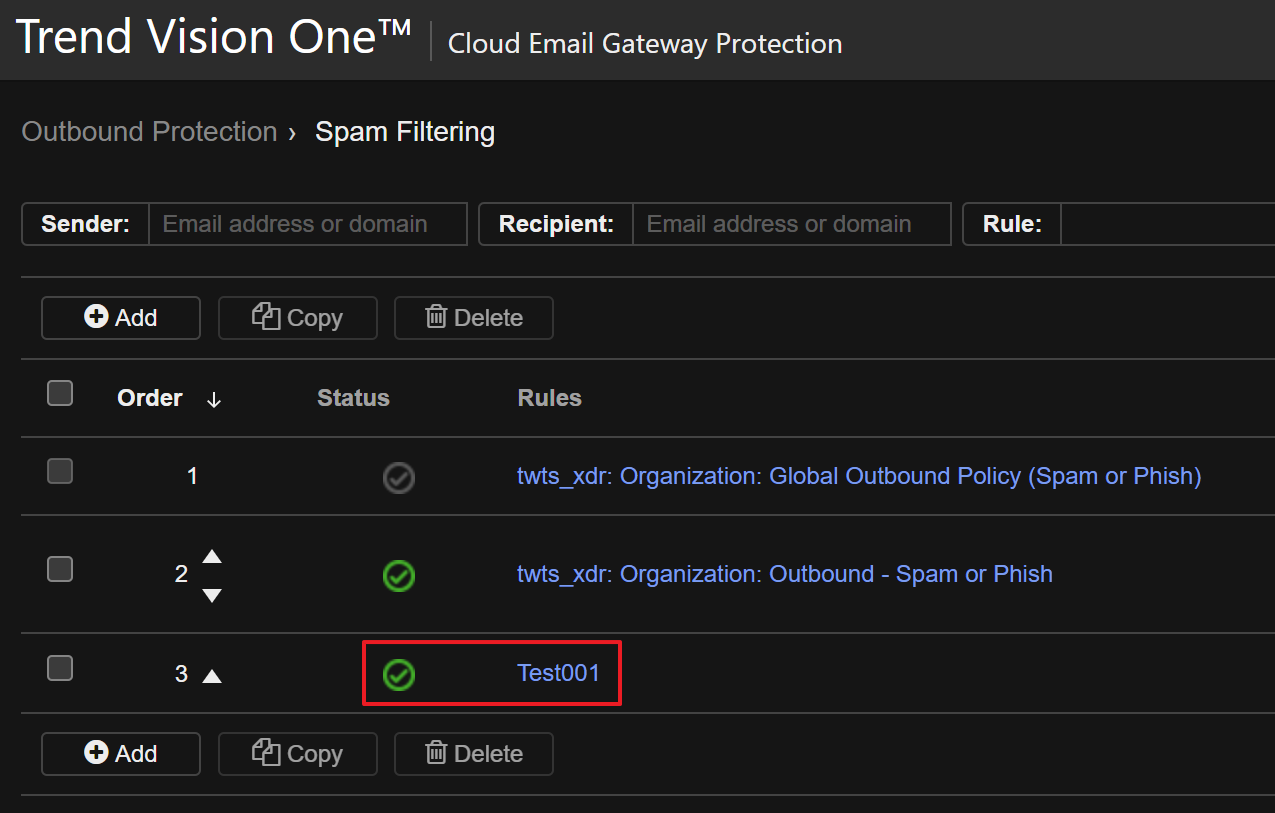

Spam Filtering

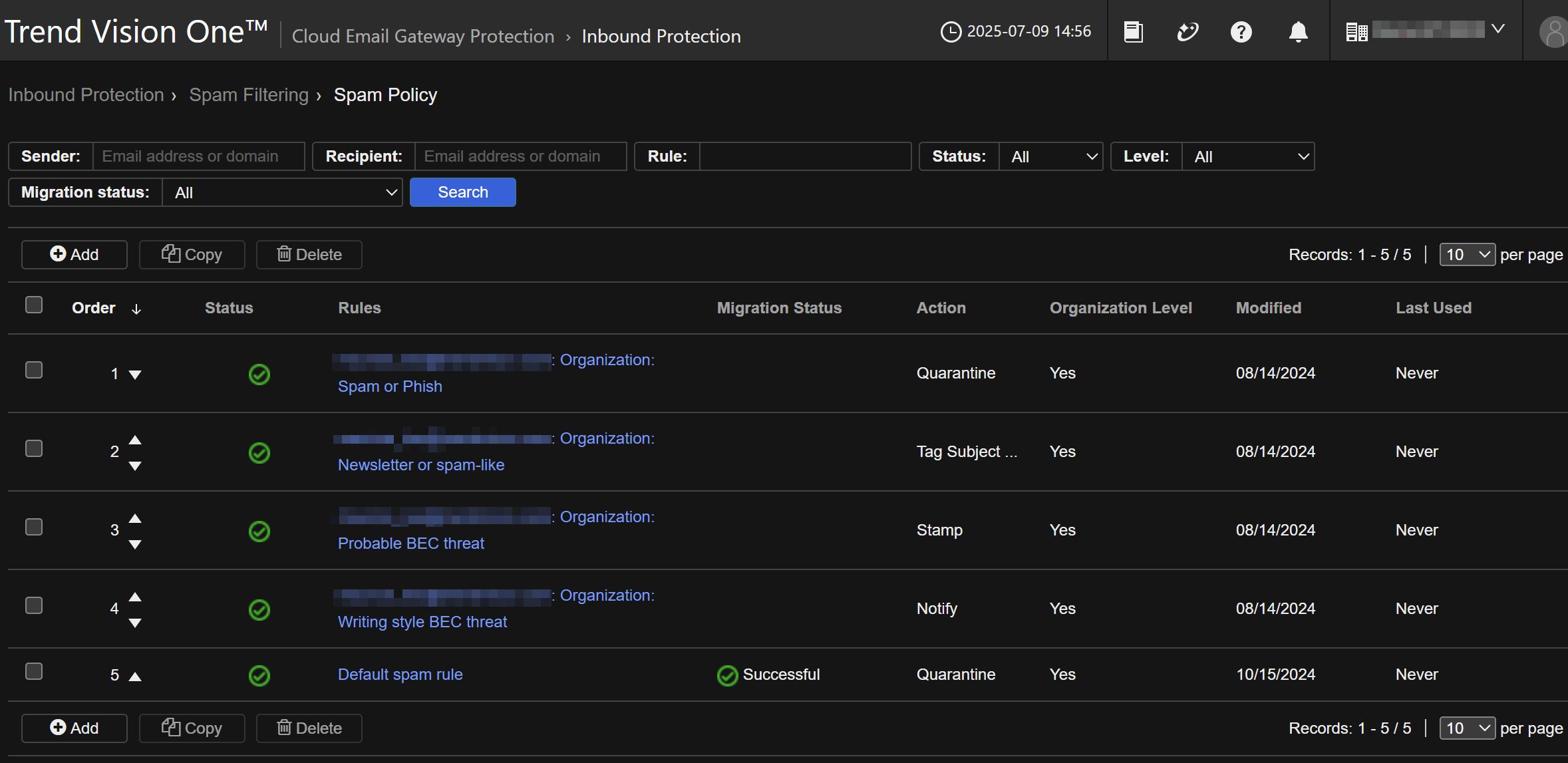

Spam Policy

Spam Policy 擁有預設的組織/網域層級策略,關於欄位所代表的意思請參考 設定策略 章節

關於 Approved Senders 略過檢查

Approved Senders 將略過 Spam Filtering 的檢查,您可以在 Sender filter

settings 調整略過的檢查項目。

詳細資訊參考:Connection Filtering 章節的 Sender filter

settings

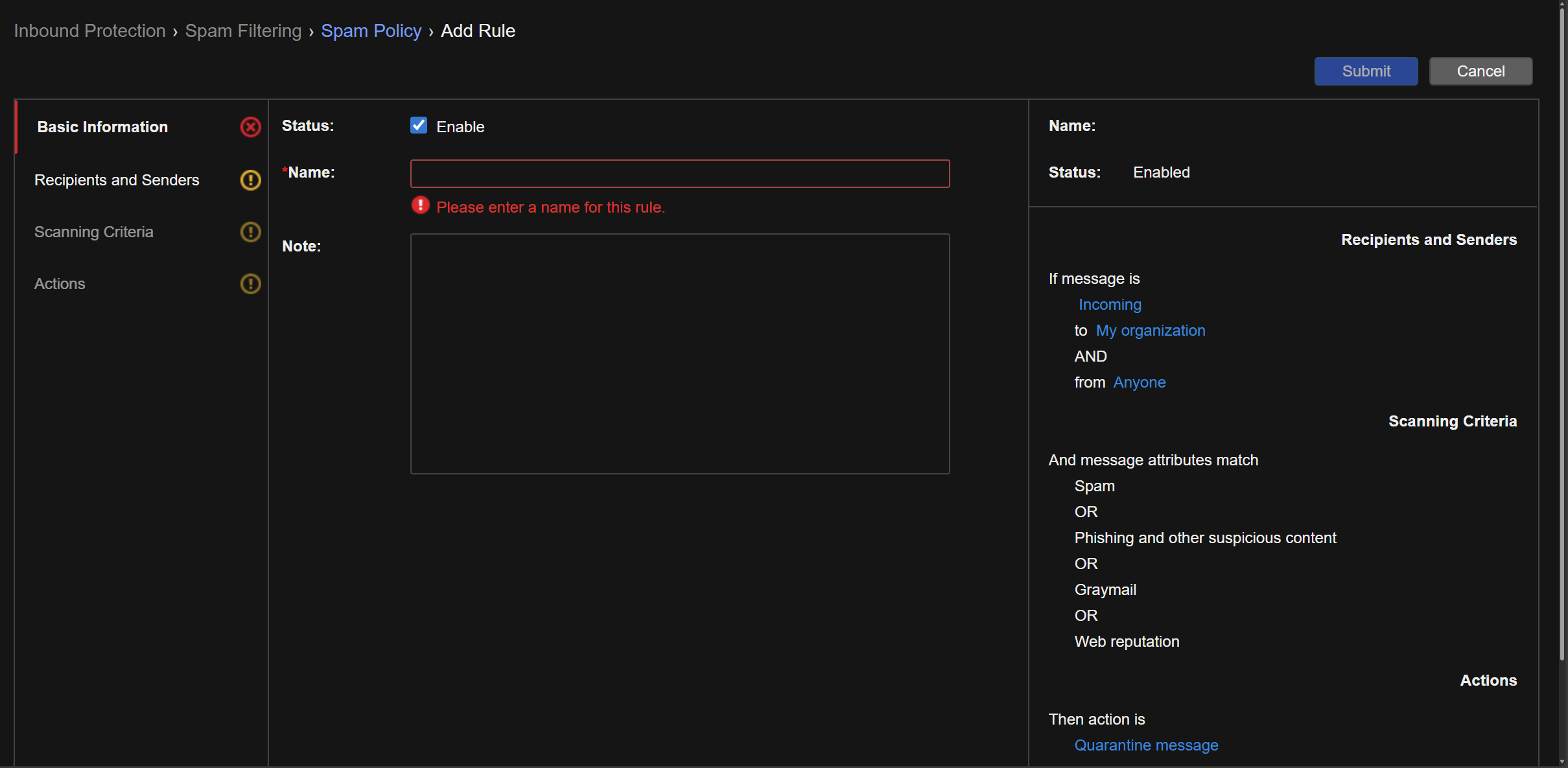

點擊 Add 可以新增策略,首先輸入策略名稱

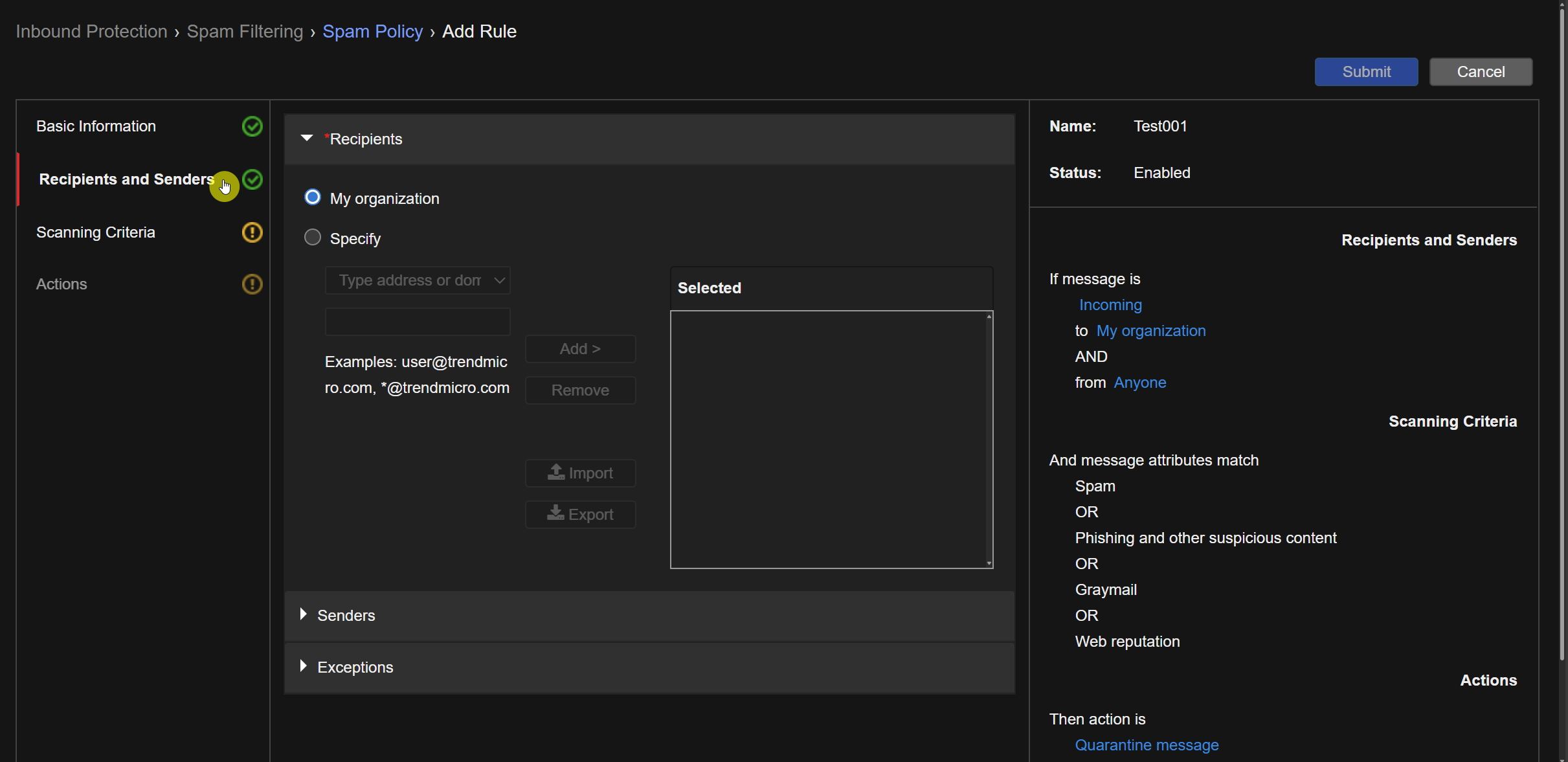

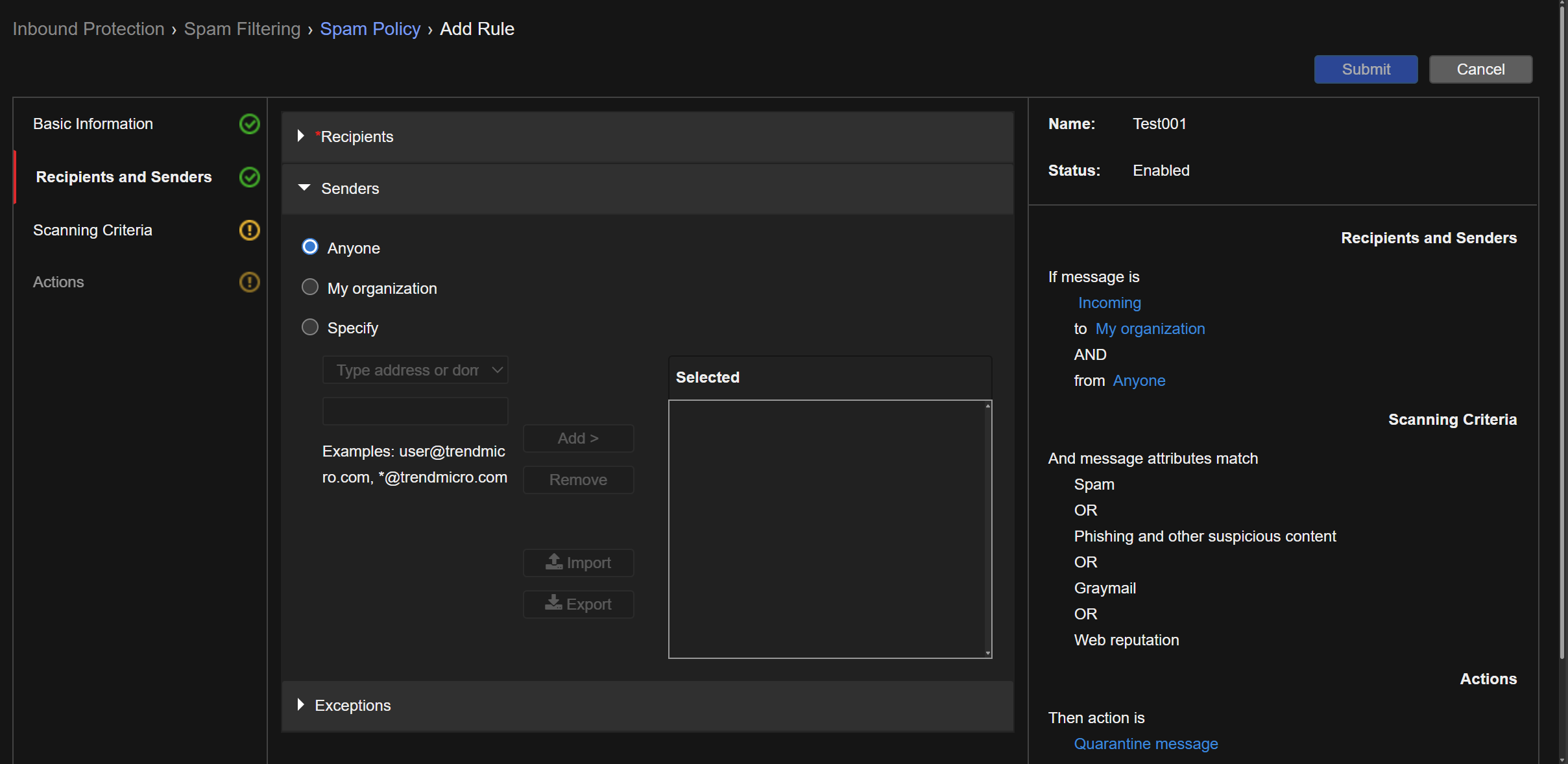

點擊 Recipients and Senders 設定收件者與寄件者

對於 Recipients (收件者) 您可以選擇下列選項:

- My organization

選擇此選項代表整個組織,對於入站策略這代表將其設定為組織層級策略

- Specify

- My domains

選擇從可用的網域中選擇網域

- My LDAP groups

從可用的 LDAP 群組中選擇群組

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

對於 Senders (寄件者) 您可以選擇下列選項:

- Anyone

任何位址

- My organization

選擇此選項代表整個組織,對於入站策略這代表將其設定為組織層級策略

- Specify

- My domains

選擇從可用的網域中選擇網域

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

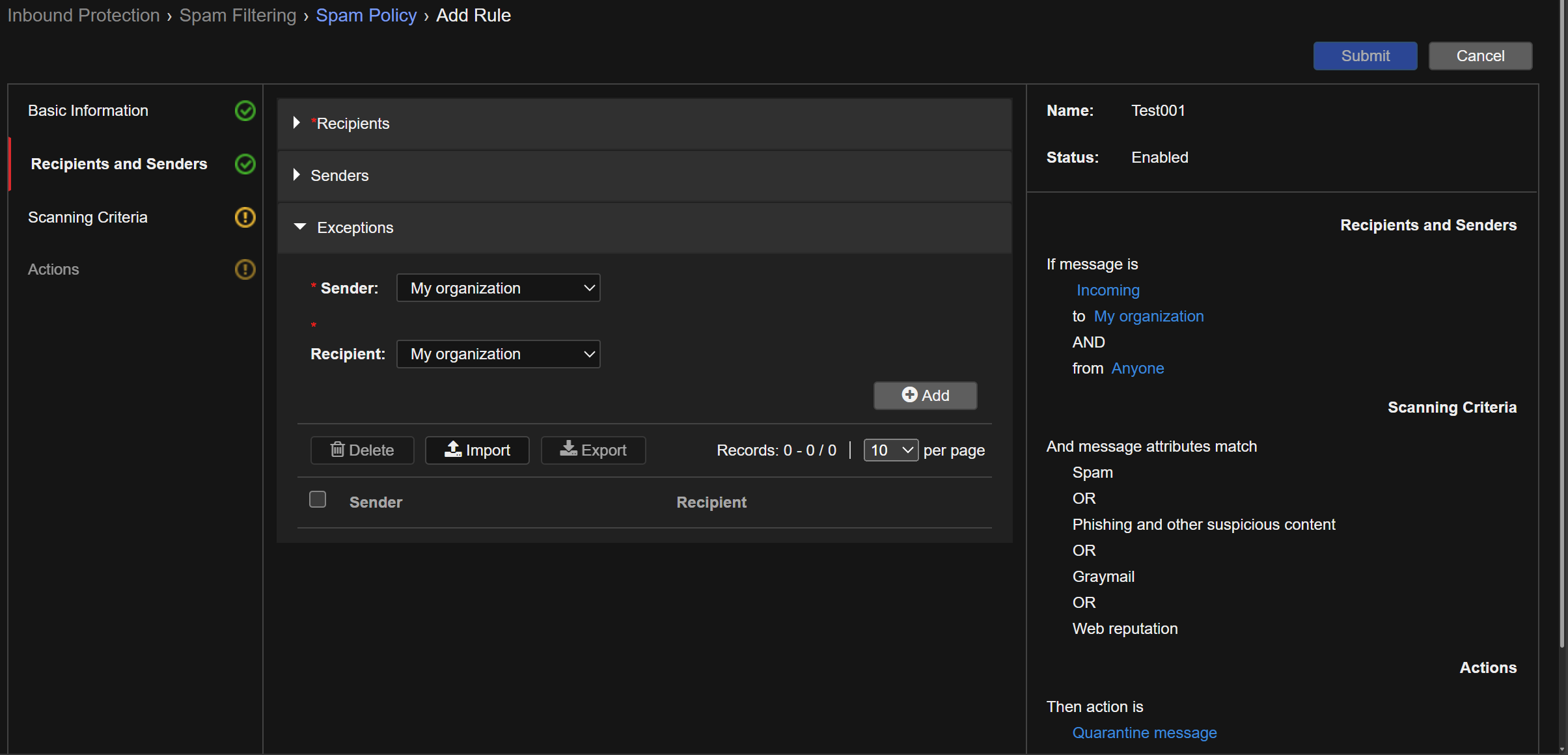

在 Exceptions 您可以加入由寄件者和收件者組成的例外,以略過這些郵件

選擇以下其中一種方式來指定例外的寄件者部分:

- Anyone

任何位址

- My organization

整個組織

- My domains

受管理網域

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

選擇以下其中一種方式來指定例外的收件者部分:

- Anyone

任何位址

- My organization

整個組織

- My domains

受管理網域

- My LDAP groups

從可用的 LDAP 群組中選擇群組

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

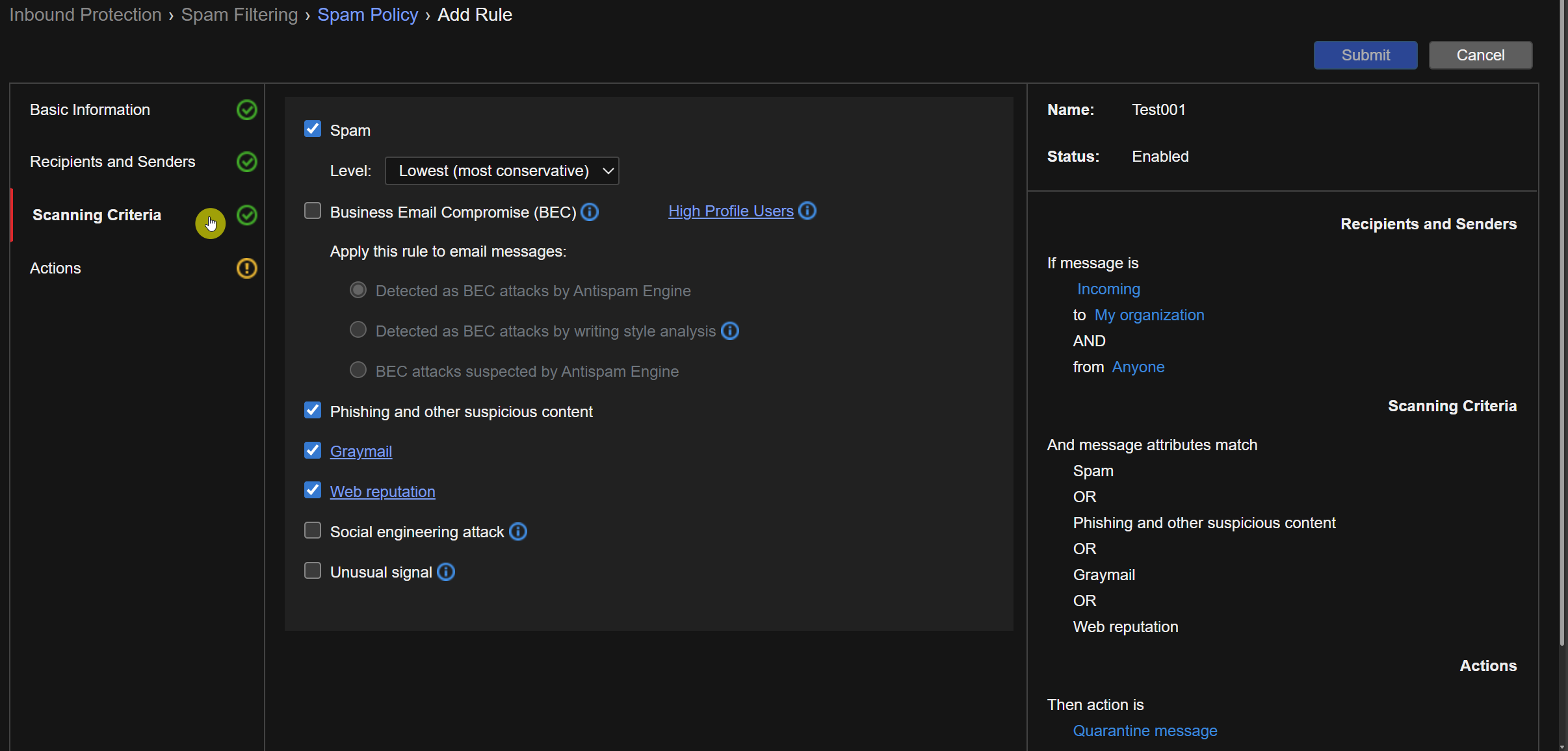

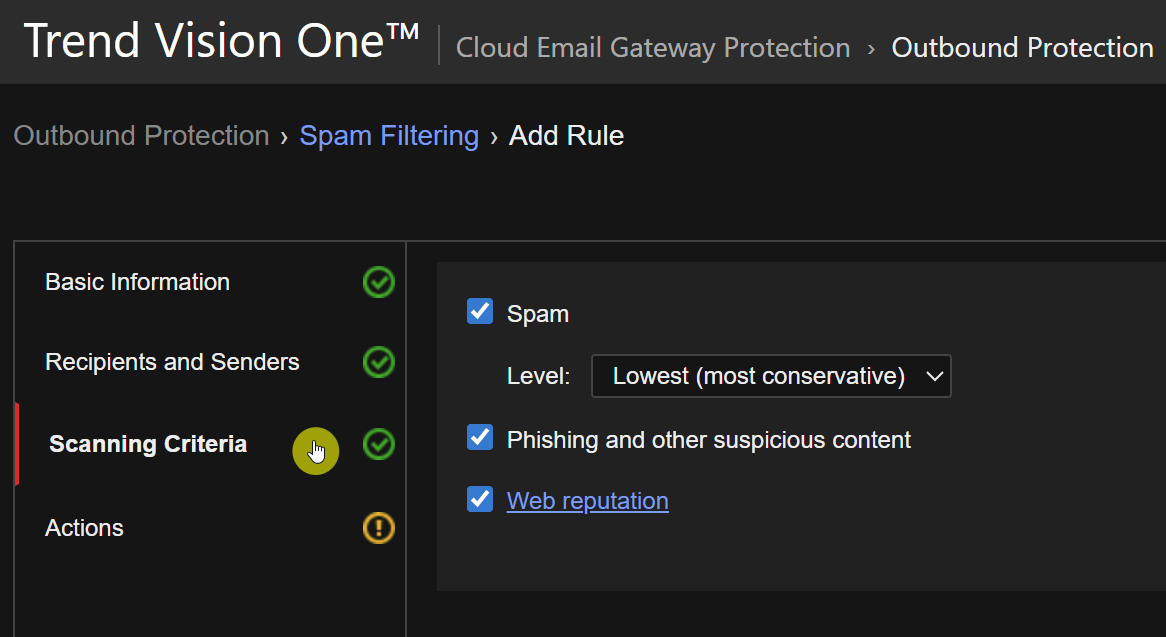

點擊 Scanning Criteria 選擇掃瞄條件

Tip

如果您需要對 Scanning Criteria 內的條件指定不同的處理行動

您可以分別建立多個規則各自設定處理行動

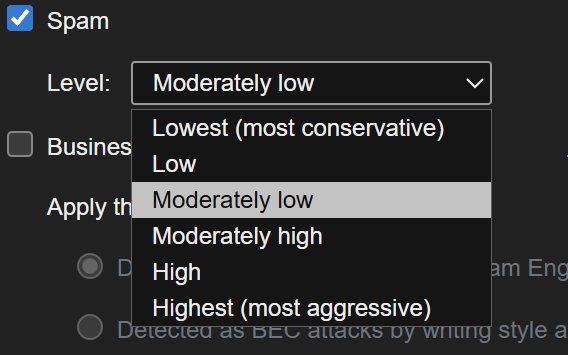

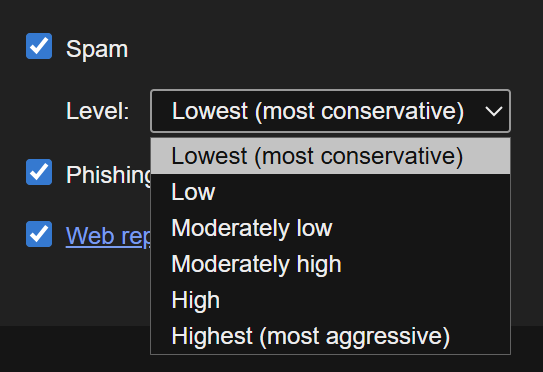

Spam 選項分為下列不同等級:

- Lowest

- Low

- Moderately low (預設選項)

- Moderately high

- High

- Highest

建議從預設的 Moderately low 等級開始部署,並根據使用者的回饋進行微調。

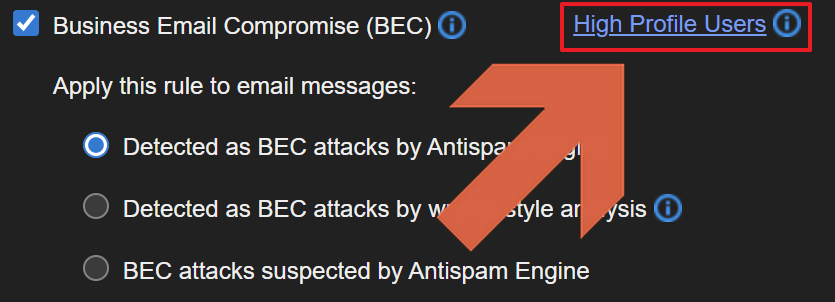

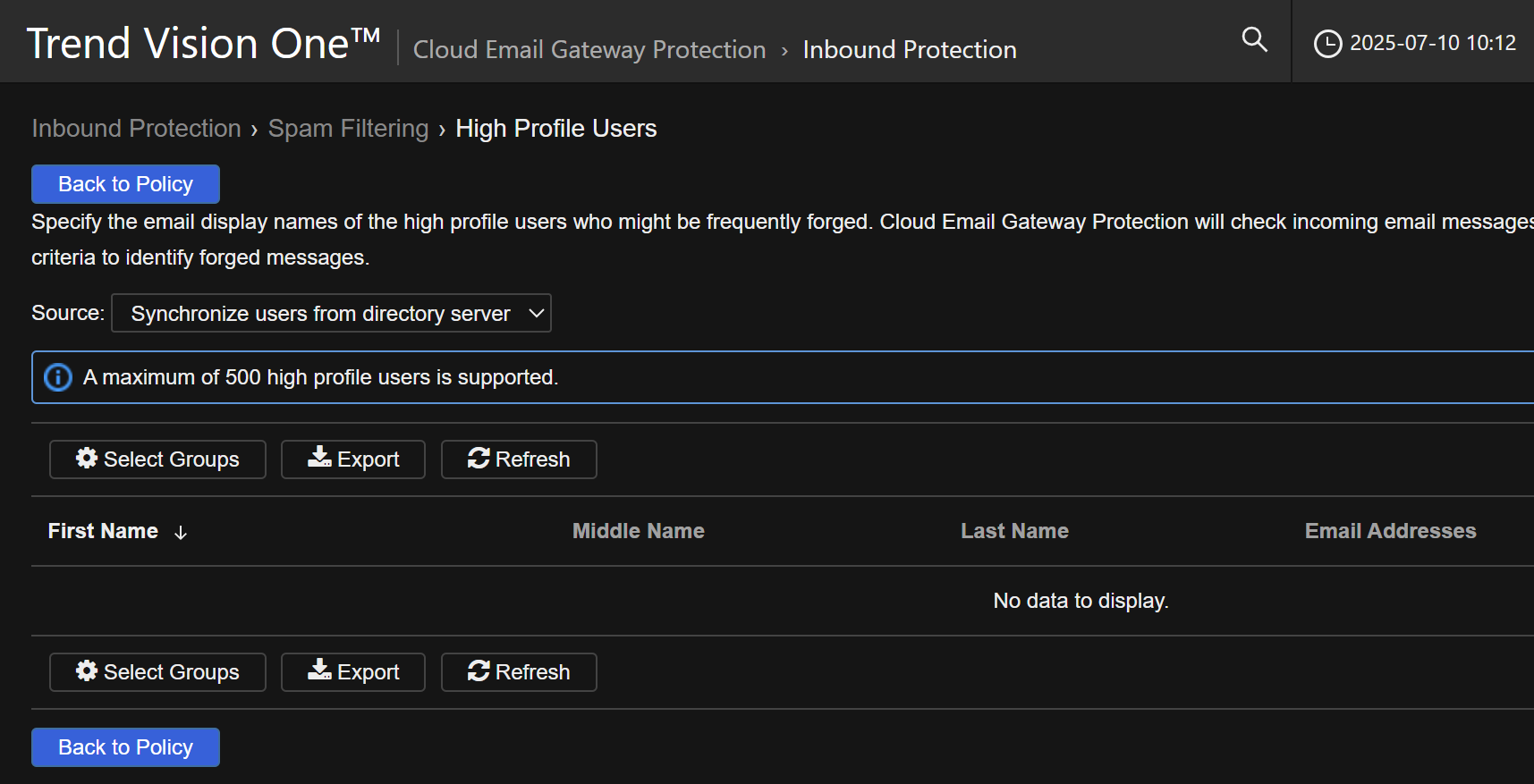

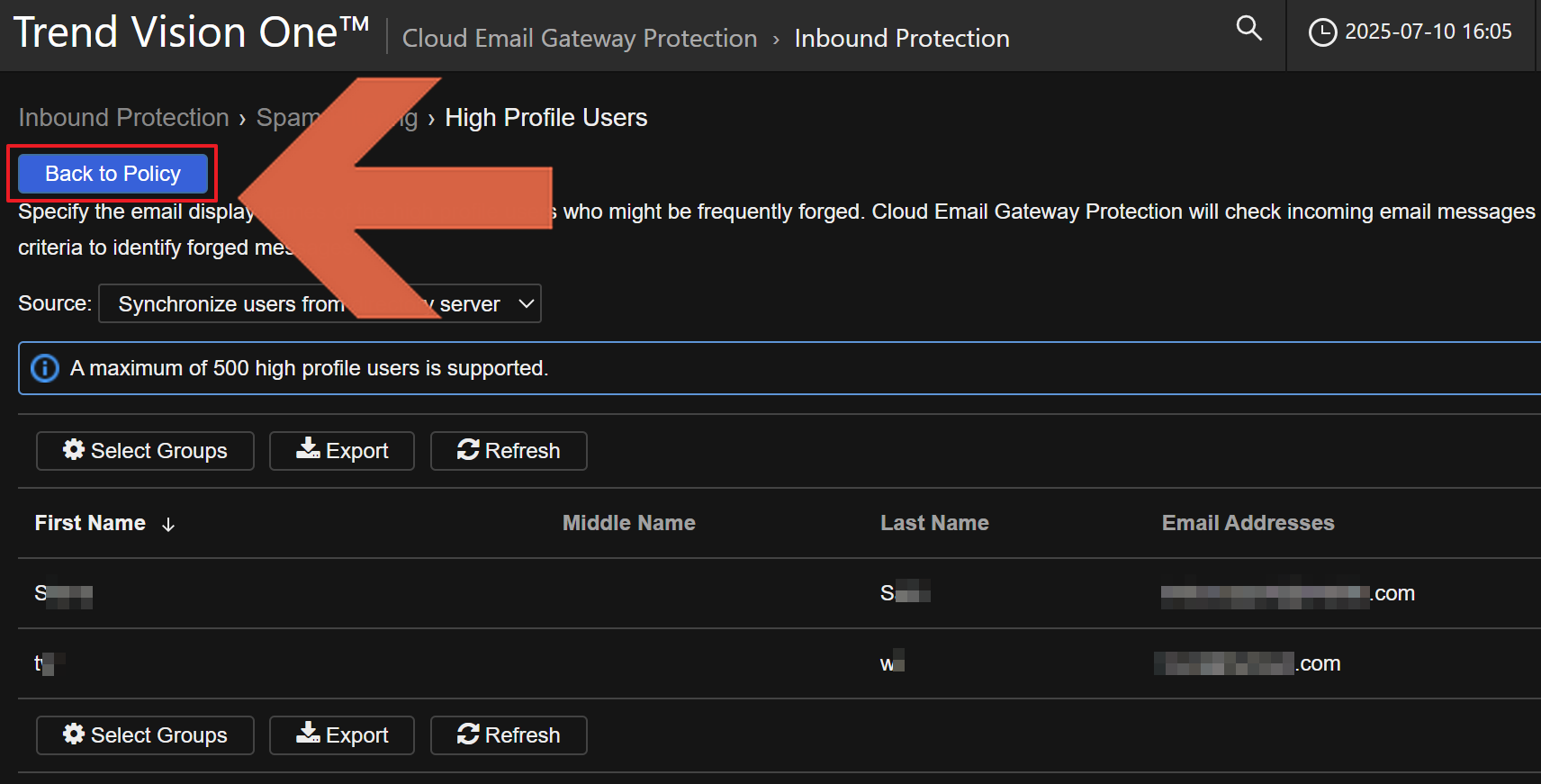

Business Email Compromise (BEC) 選項,首先需要設定 High Profile Users

Tip

在商業電子郵件詐騙(BEC)中,詐騙者通常冒充公司高層主管(例如執行長或財務長),以誘騙員工、客戶或供應商轉移資金或洩露敏感資訊。

新增可能被冒充的重要使用者,以便進行偵測和分類。

點擊 High Profile Users 將引導至 Inbound Protection > Spam Filtering > High Profile

Users

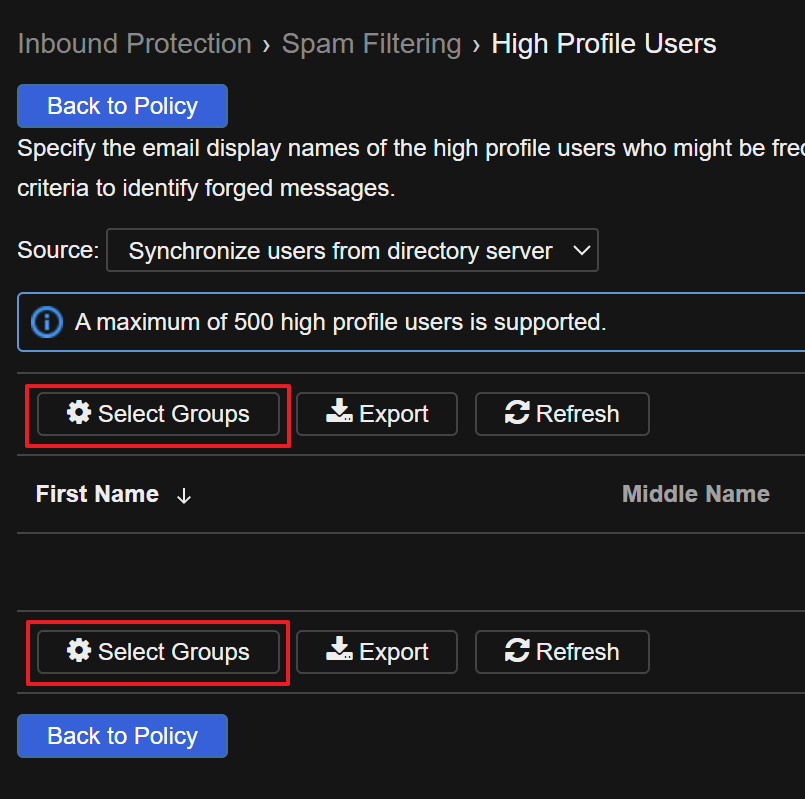

在 Source 的下拉式選單可以選擇

- Synchronize users from directory server

從目錄中選擇,您可以先參考 目錄管理 章節的說明,同步目錄資料。

點擊 Select Groups 可以選擇使用者群組

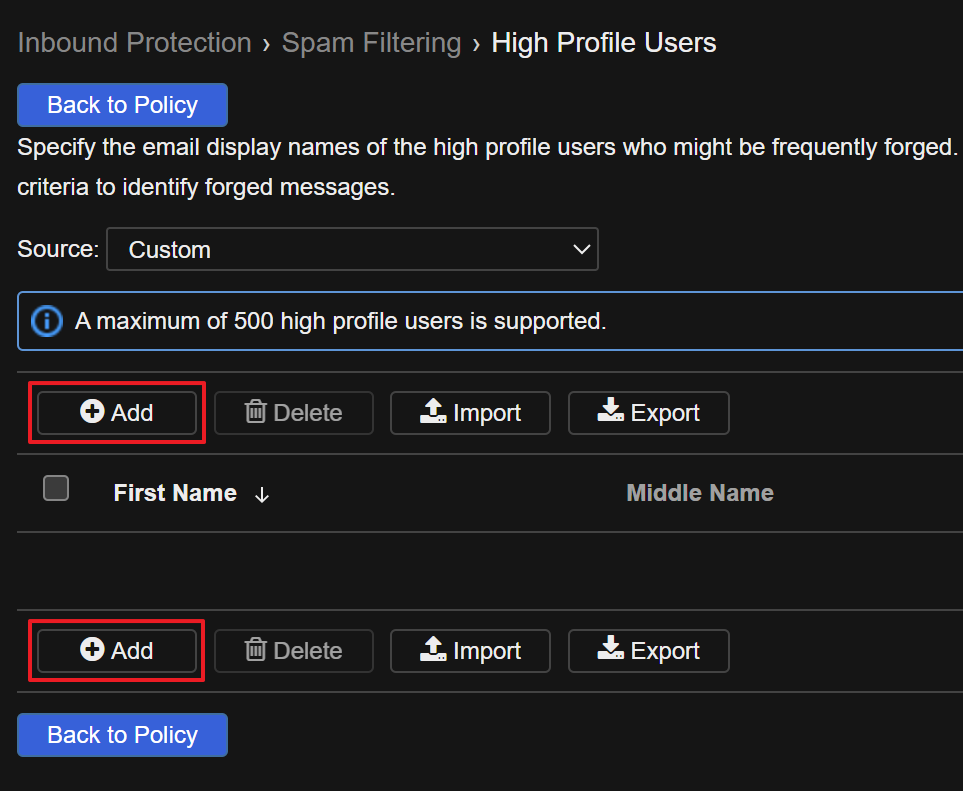

- Custom

手動輸入 High Profile Users 的資料

點擊 Add 可以手動輸入

新增 High Profile Users 完成後,點擊 Back to Policy 可以回到 Spam

Policy 設定畫面中

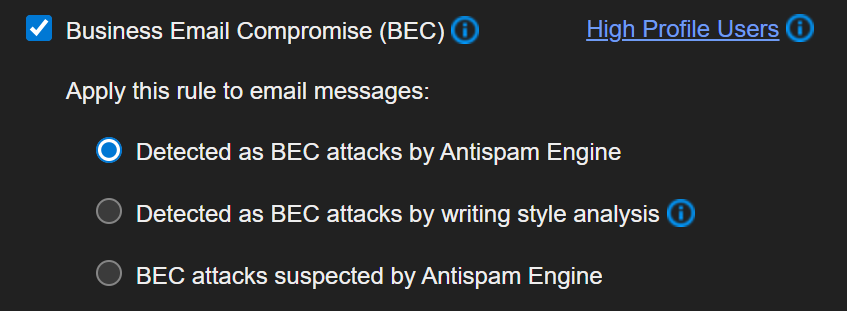

Business Email Compromise (BEC) 可以在三種不同的偵測方式選擇其中之一

-

Detected as BEC attacks by Antispam Engine

將此策略規則應用於被反垃圾郵件引擎驗證為 BEC 攻擊的郵件

-

Detected as BEC attacks by writing style analysis

將此策略規則應用於透過寫作風格分析驗證為 BEC 攻擊的郵件

關於寫作風格分析

Writing Style DNA 技術會掃瞄特定個人的電子郵件,以學習其獨特的寫作風格,並產生一個寫作風格模型。

此寫作風格模型是一組透過自動化方法探索出的屬性或特徵,可獨特地識別個人的寫作方式。

透過為 High Profile Users 在訓練的寫作風格模型,將聲稱來自該個人的傳入郵件與模型進行比較,以識別 BEC 攻擊。

關於支援的語系

目前寫作風格分析適用於以英文、日文、德文、法文、西班牙文、瑞典文、丹麥文、挪威文、芬蘭文及巴西葡萄牙文撰寫的郵件。

-

BEC attacks suspected by Antispam Engine

此策略規則應用於被反垃圾郵件引擎懷疑為 BEC 攻擊的電子郵件。

Tip

Detected as BEC attacks by Antispam Engine 與 BEC attacks suspected by Antispam

Engine 都是基於規則的偵測而敏感度不同

Detected as BEC attacks by writing style analysis 基於機器學習每五分鐘執行一次排程任務,確保寫作風格模型可供分析

建議為上述選項建立不同的規則,採取不同的處理行動

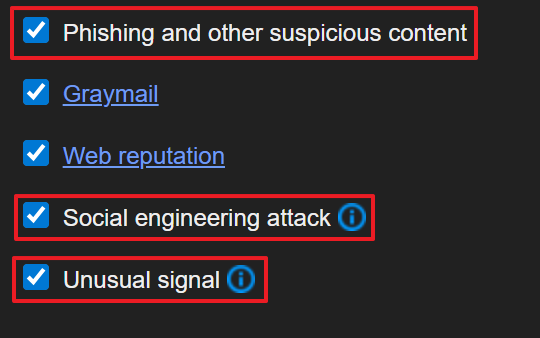

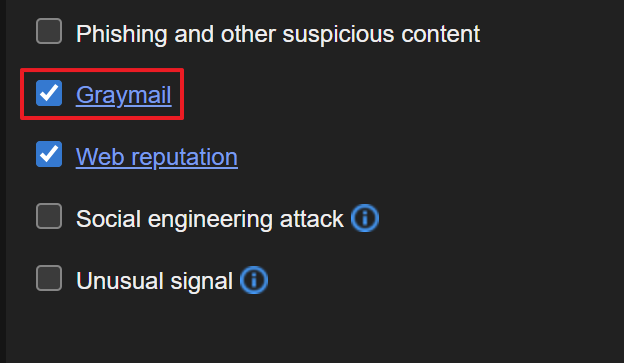

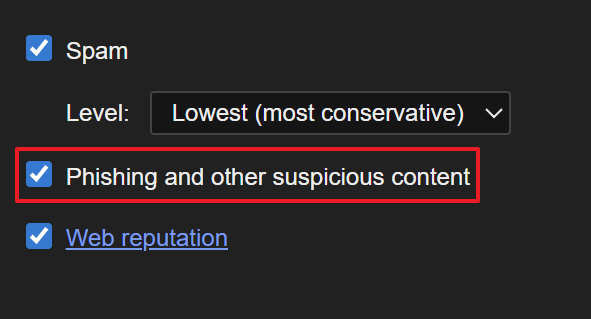

Phishing and other suspicious content 勾選可啟用 Antispam Engine

偵測到網路釣魚及其他可疑內容,將該郵件歸類為網路釣魚威脅。

Social engineering attack 偵測郵件中與社交工程攻擊相關的可疑行為。您可以參考 Social engineering attack log details 了解可能被偵測的原因

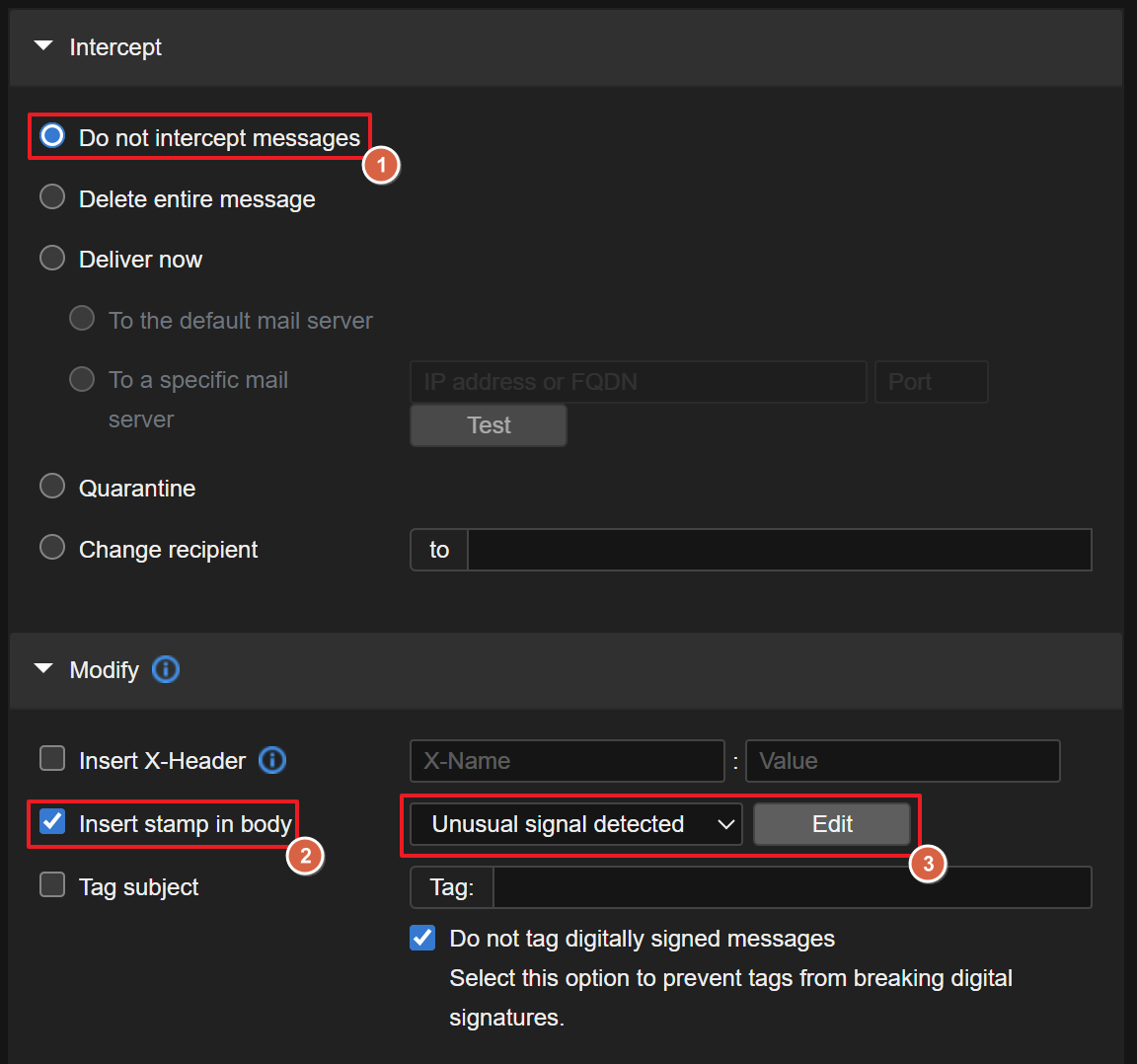

Unusual signal 偵測郵件中看起來可疑的行為或特徵。您可以參考 Unusual signals 了解可能被偵測的特徵

Tip

單一 Unusual signal 並不代表一定有威脅,但可能表示潛在風險。

建議對 Unusual signal 偵測使用 Do not intercept messages 和 Insert

stamp in body 的動作。

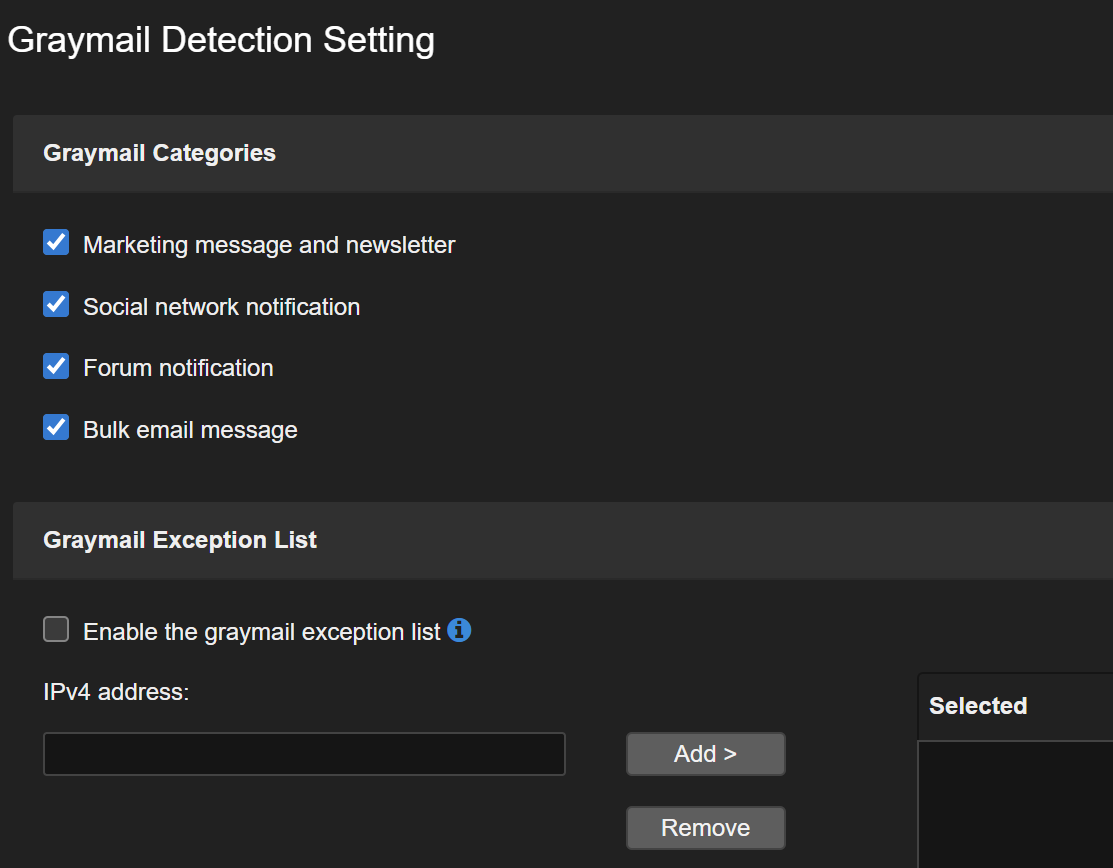

Graymail 偵測收件人同意接收,但不符合垃圾郵件定義的大量電子郵件。

行銷訊息與電子報、社交網路通知、論壇通知等等會被視為 Graymail

點擊 Graymail 將顯示 Graymail Detection Setting 可調整要偵測的類型以及例外設定

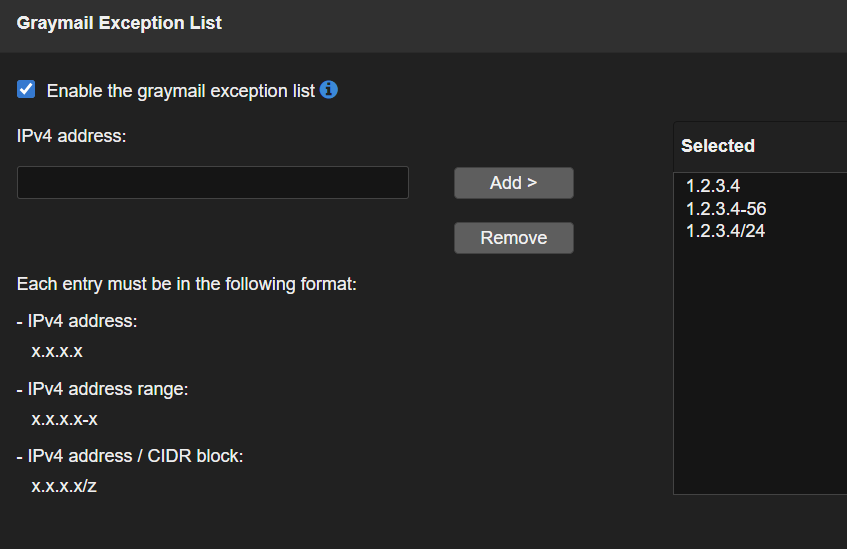

例外設定僅對於本次新增/修改的策略規則生效,您可以設定:

- IPv4 位址

例如:1.2.3.4

- IPv4 範圍

例如:1.2.3.4-56

- CIDR 區塊

例如:1.2.3.4/24

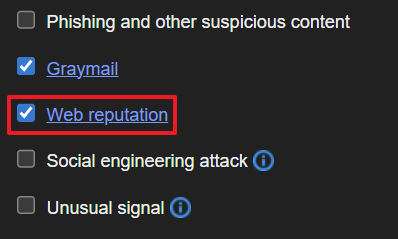

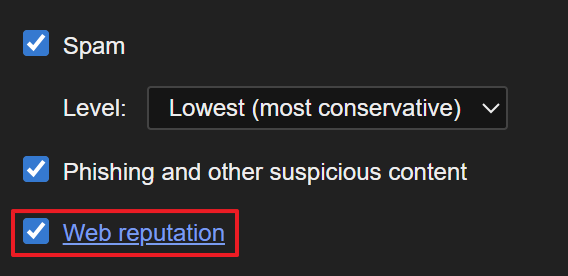

Web reputation 透過分析網域來評估 URL 的可信度防止使用者存取郵件中的惡意網址。

Web reputation 亦會掃瞄電子郵件內文,或是附件圖檔 (支援 JPG、PNG、GIF 或 BMP 格式) 中的 QR 碼。

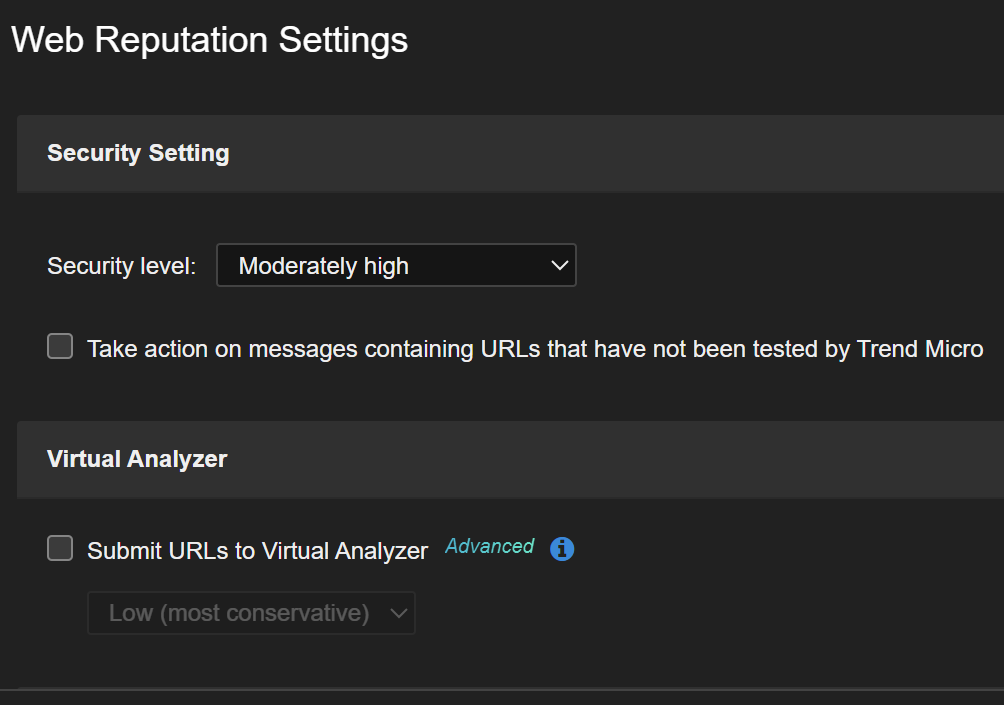

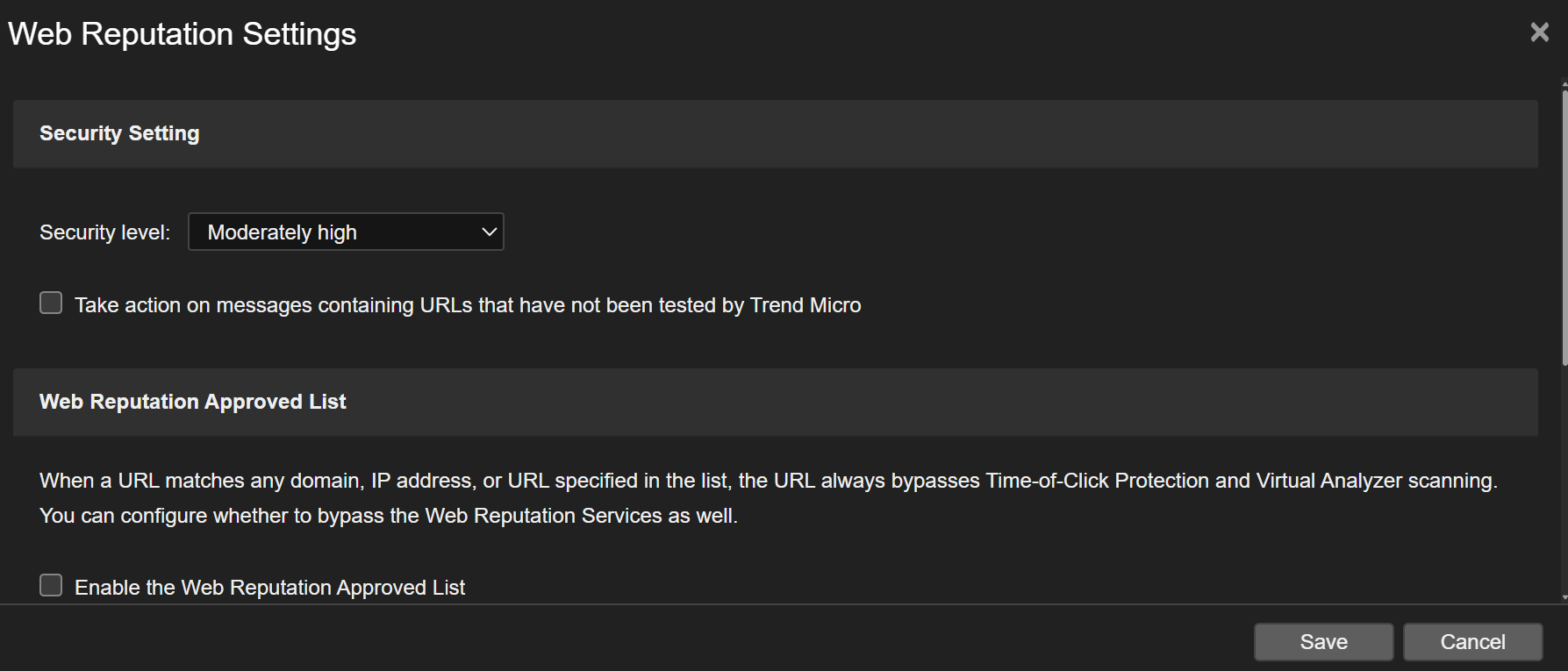

點擊 Web reputation 將顯示 Web Reputation Settings 從 Security

level 下拉式清單中,選取一個基準的網站信譽評等攔截率:

- Lowest

最低 (最保守)

- Low

低

- Moderately low

中等偏低

- Moderately high

中等偏高 (預設值)

- High

高

- Highest

最高 (最積極)

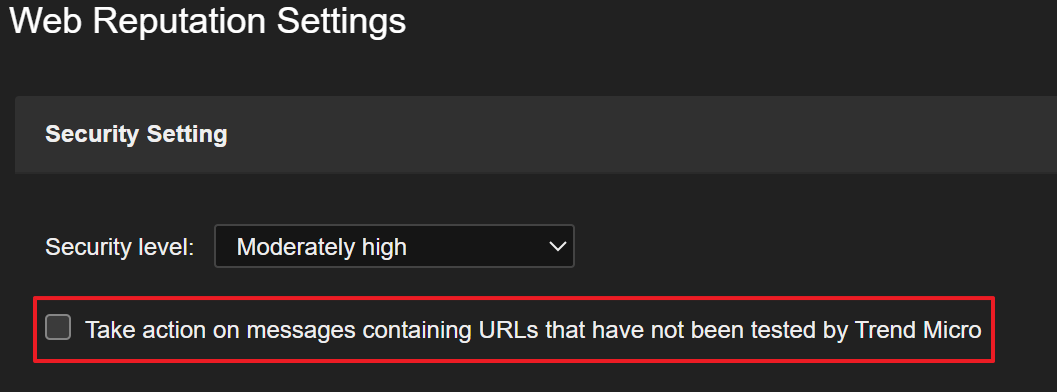

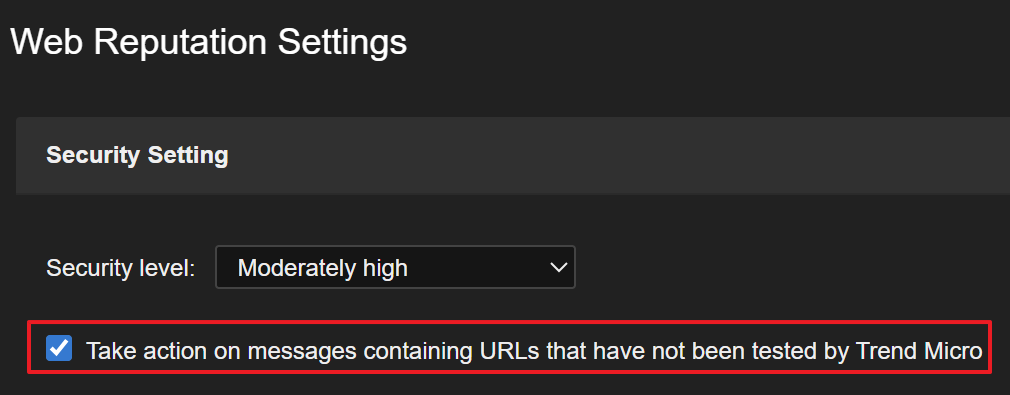

注意

如果您勾選了 Take action on messages containing URLs that have not been tested by Trend

Micro

將會對所有含有未經趨勢科技測試之網址的電子郵件採取處理行動。這些網址可能包含一些正常的網址。

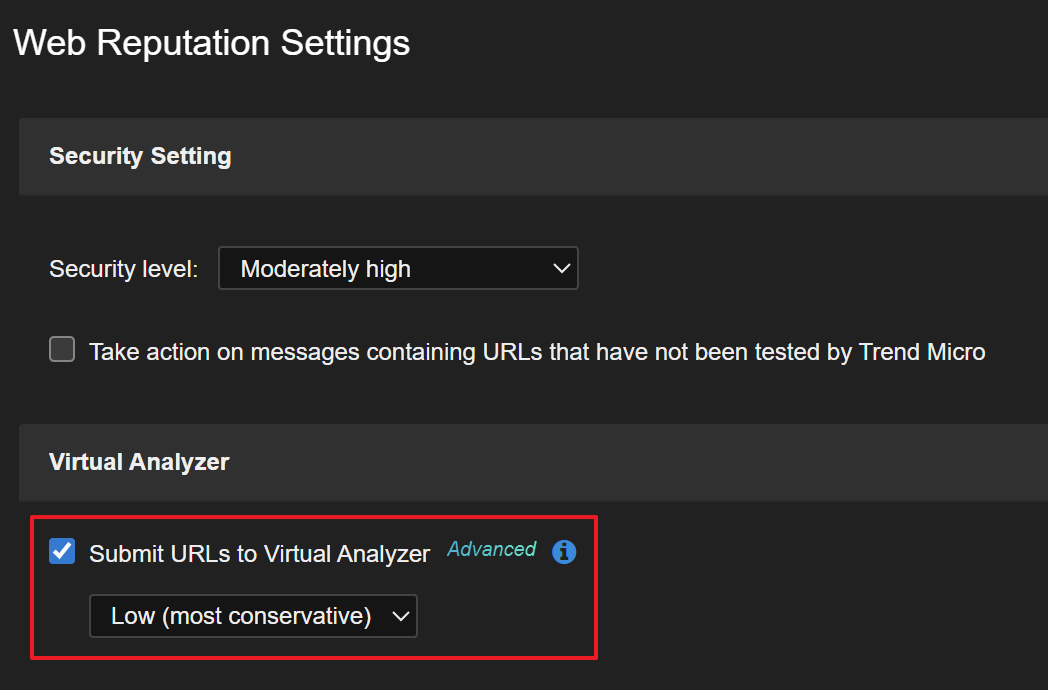

如果您勾選了 Submit URLs to Virtual Analyzer 從下拉式清單中選取一個安全等級,以對提交的網址執行進一步的觀察與分析。

Virtual Analyzer 會在一個封閉環境中對樣本觀察與分析。

平均而言,分析並識別一個網址的風險需要 3 分鐘,但部分網址的分析時間可能長達 30 分鐘。

安全等級可選擇下列其中一個選項:

- High

處理所有出現任何可疑行為的郵件。

- Medium

處理具有中度至高度惡意可能性的郵件。

- Low

僅處理具有高度惡意可能性的郵件 (建議)。

關於 Submit URLs to Virtual Analyzer

Submit URLs to Virtual Analyzer 是 Advanced Protection 功能之一

啟用 Advanced Protection 需要額外每個使用者帳戶 25 credits

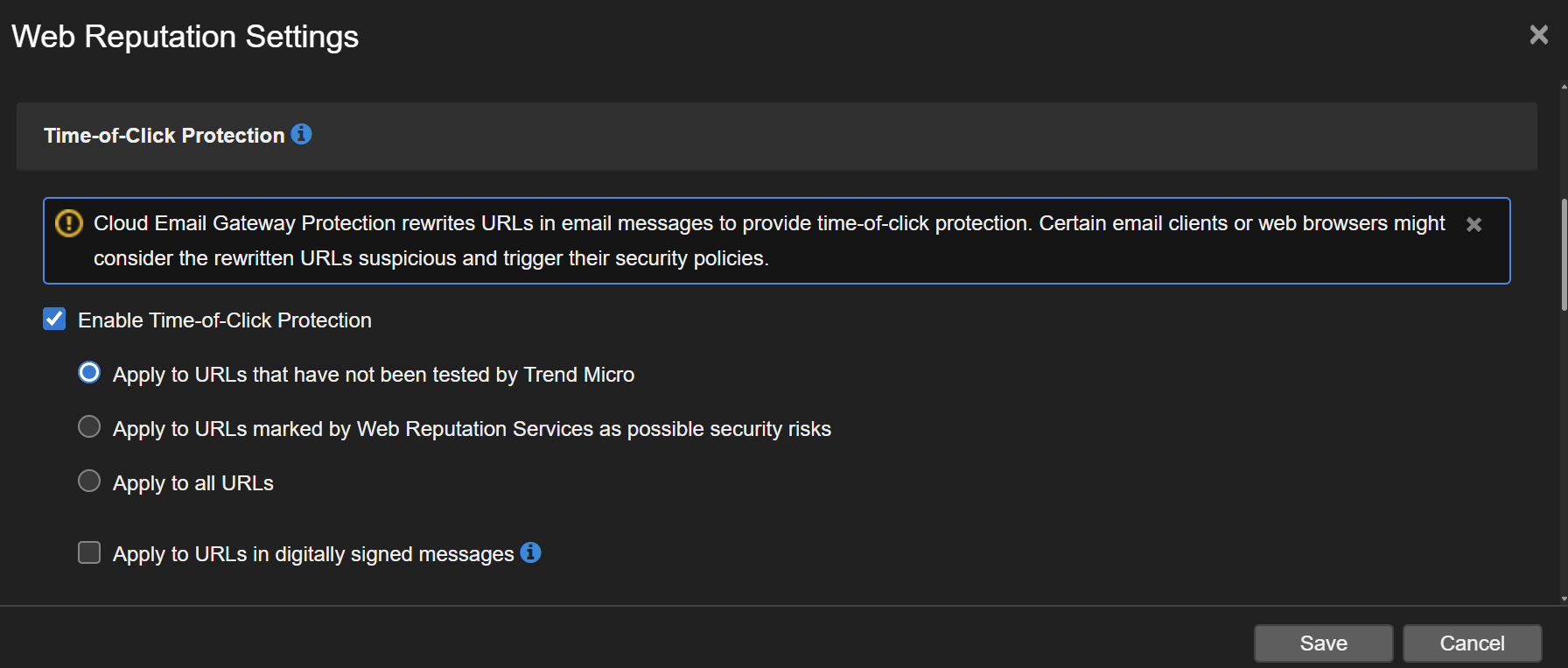

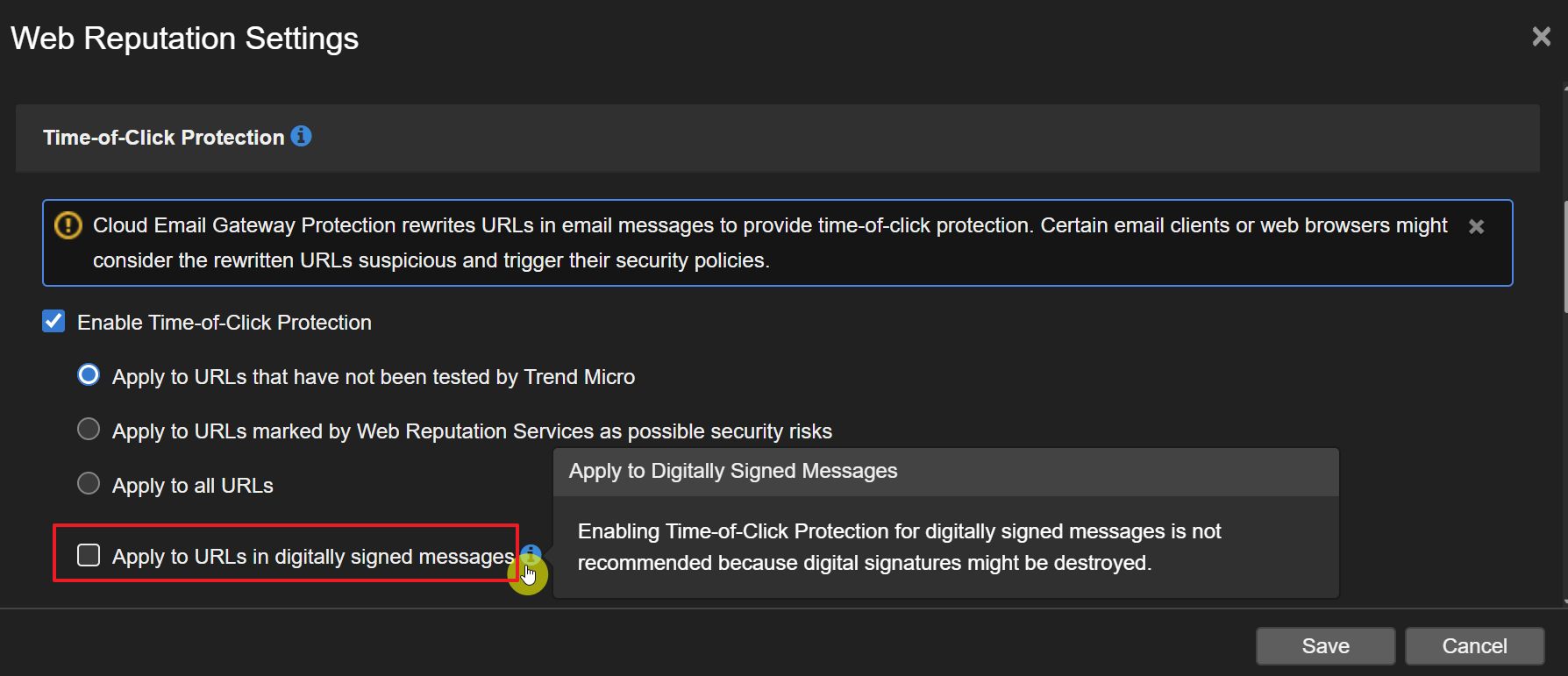

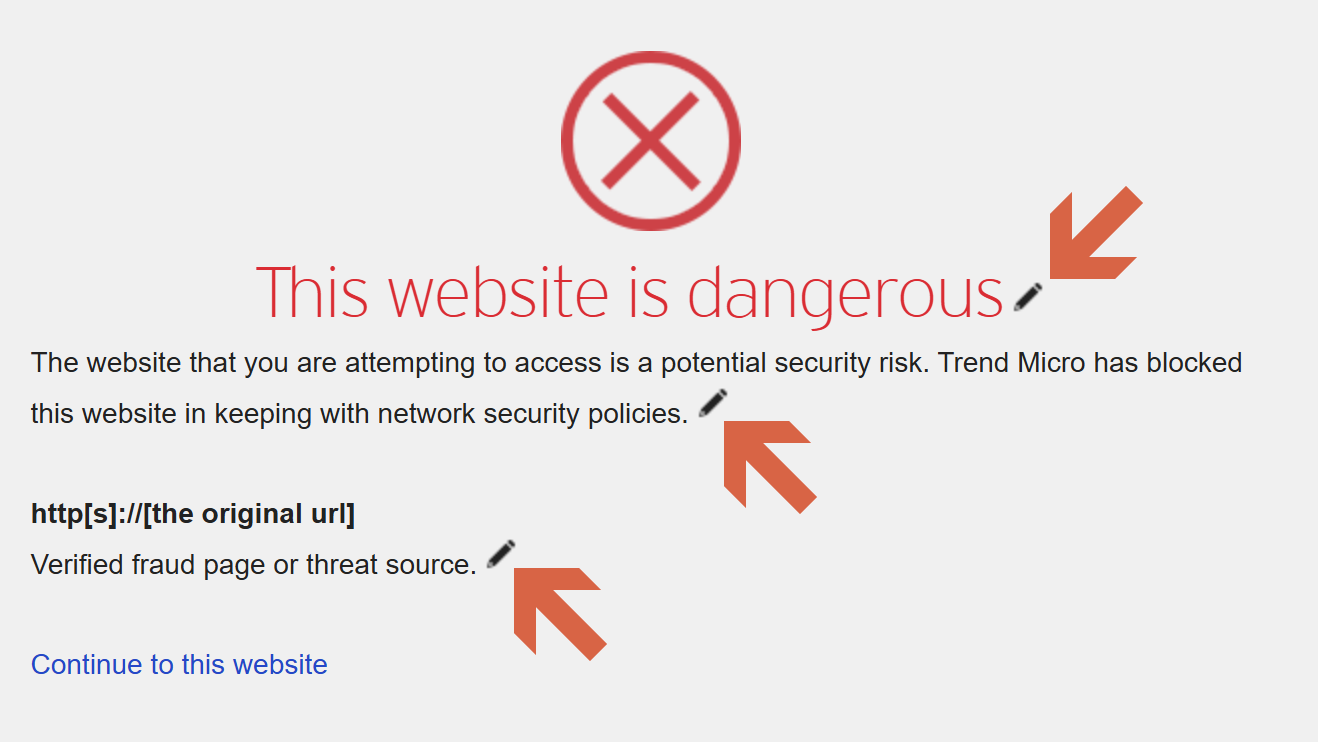

如果您勾選了 Enable Time-of-Click Protection 會重寫郵件內文中的網址,以進行進一步分析。

在使用者點擊這些網址時進行分析,若判定為惡意網址,便會加以封鎖,以保護您的安全。

哪些網址需要被改寫可選擇下列其中一個選項:

- Apply to URLs that have not been tested by Trend Micro

未經測試的網址

- Apply to URLs marked by Web Reputation Services as possible security risks

標示為可能具備安全風險的網址

- Apply to all URLs

所有網址

關於可能具備安全風險的網址

如果網址代管惡意檔案或將使用者重新導向至惡意檔案,就會將該網址標示為可能具備安全風險。

例如:未經測試的網站、檔案分享網站和縮短網址都會被標示為可能具備安全風險。

如果您勾選 Apply to URLs in digitally signed messages 數位簽章郵件將啟用 Time-of-Click

Protection 重寫網址,這可能會破壞數位簽章

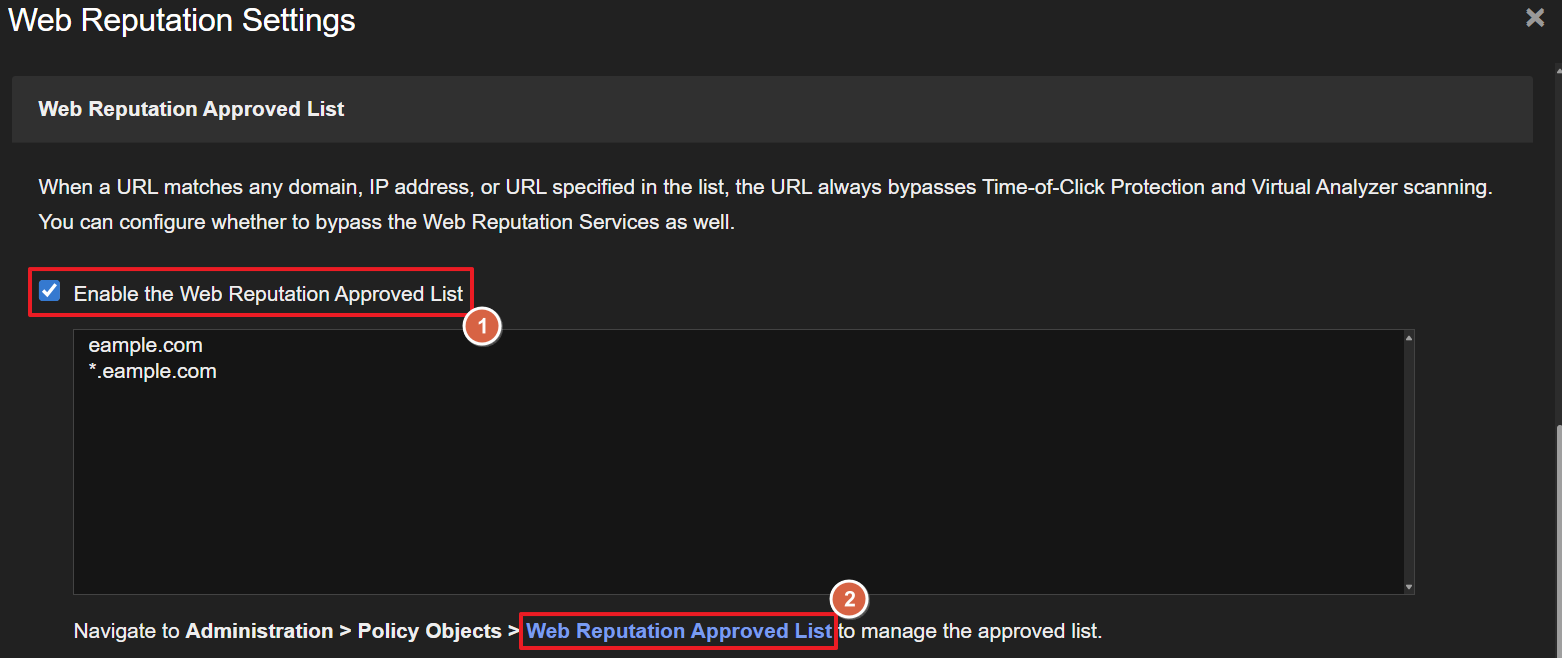

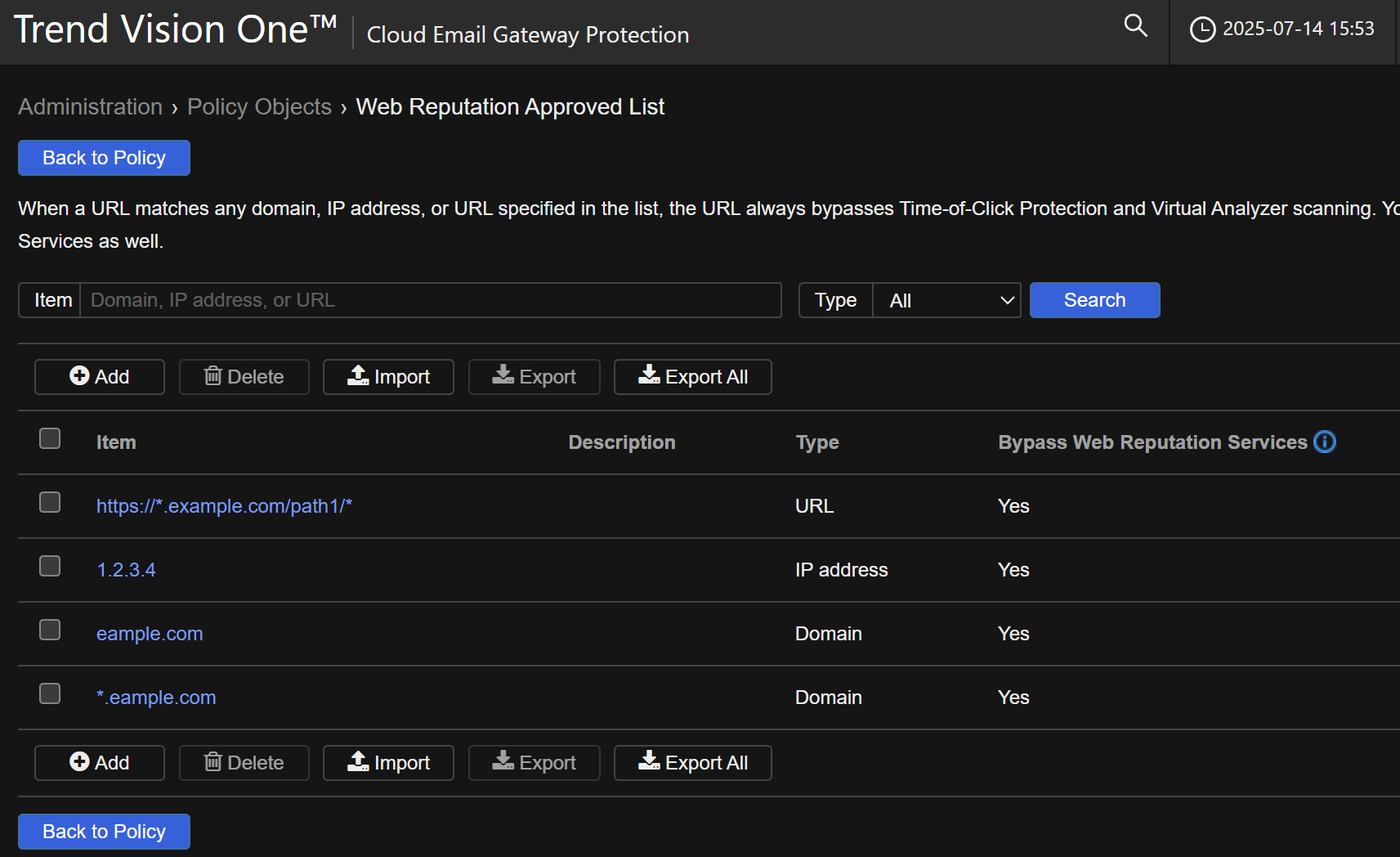

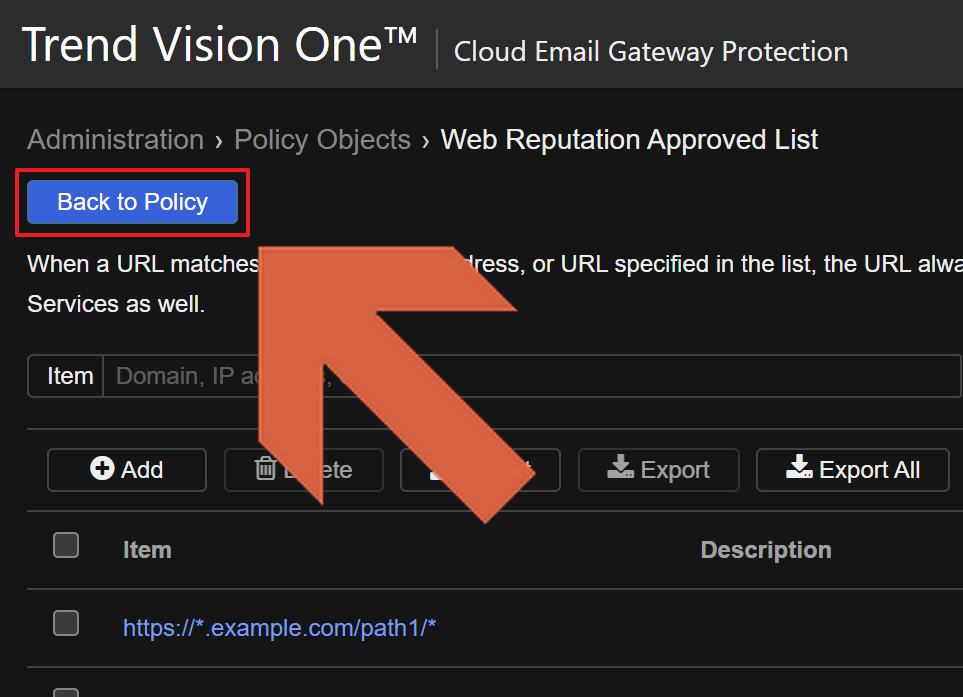

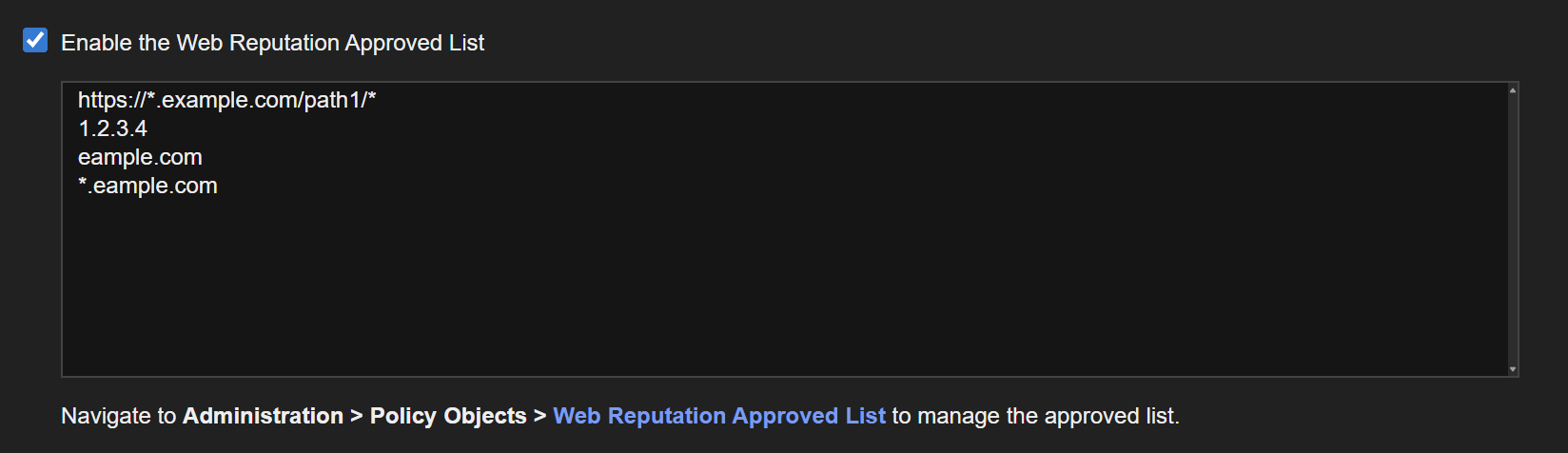

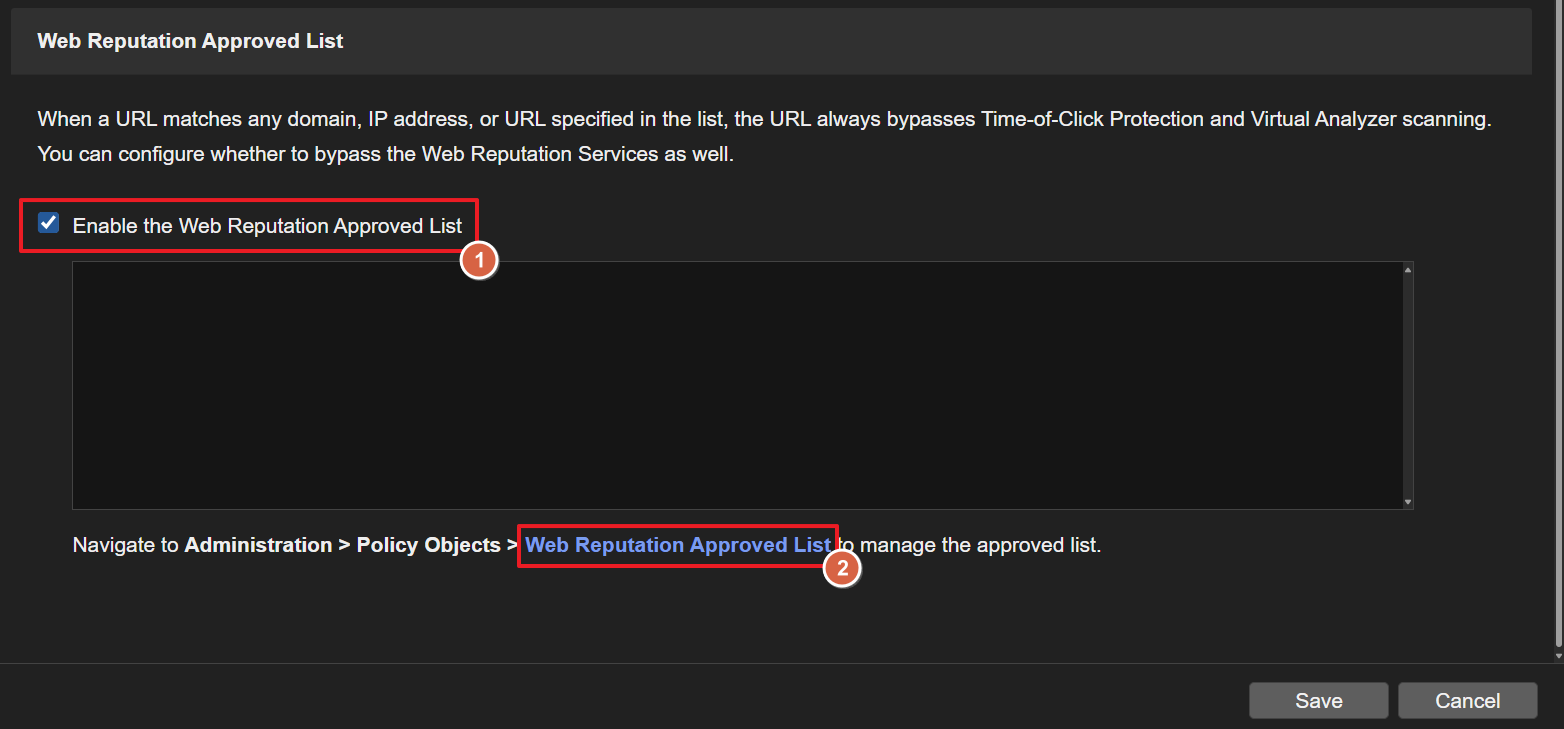

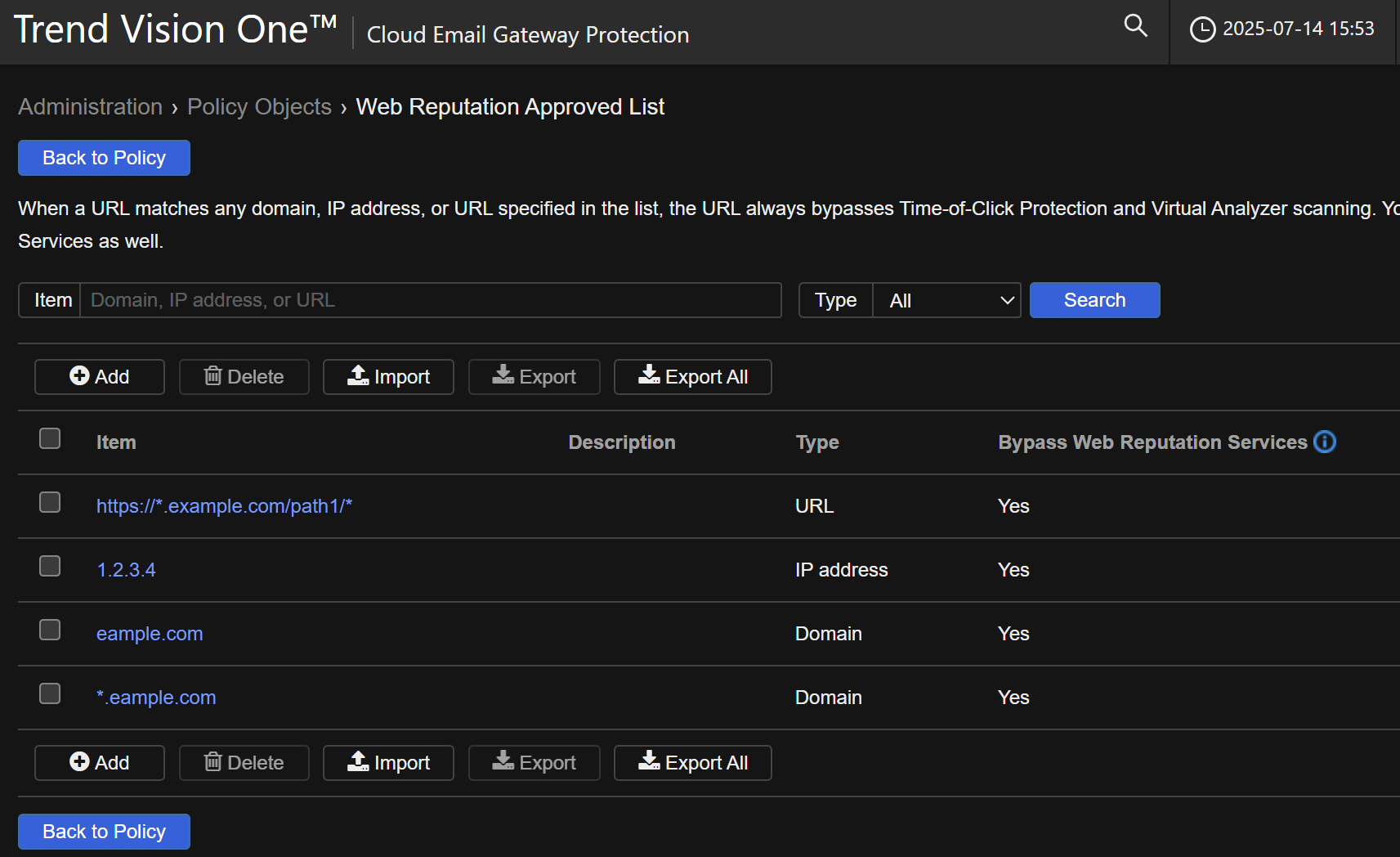

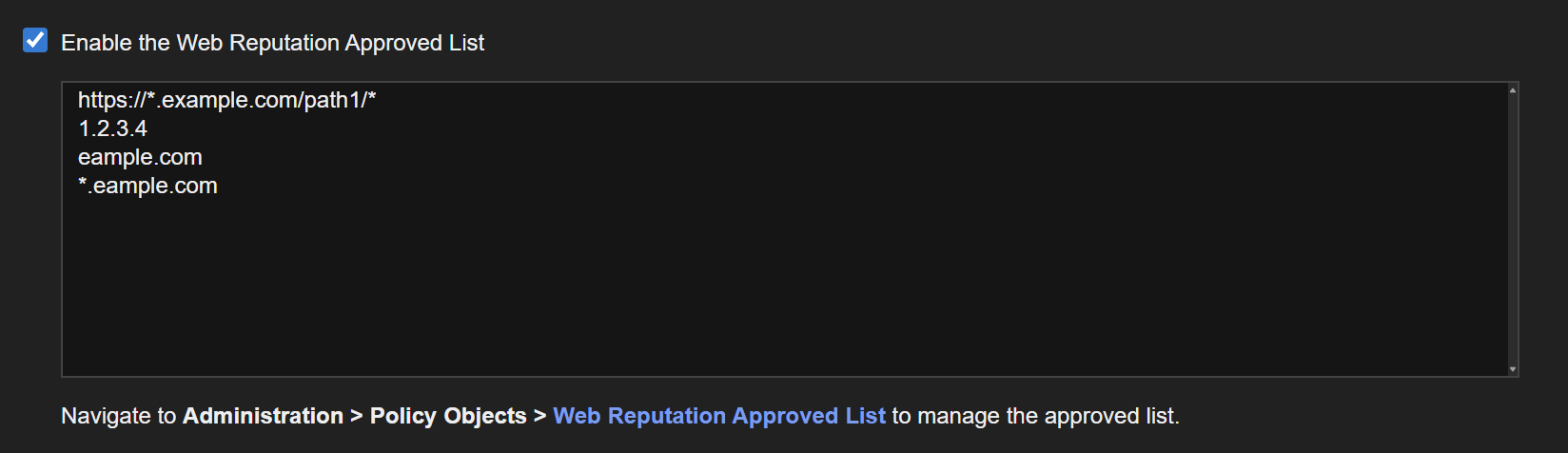

如果您勾選 Enable the Web Reputation Approved List 以將符合指定網域或 IP 位址的網址,從以下功能掃瞄中排除:

- Web Reputation Services

- Time-of-Click Protection

- Virtual Analyzer

點擊底下的 Web Reputation Approved List 可引導至 Administration > Policy

Objects > Web Reputation Approved List 設定

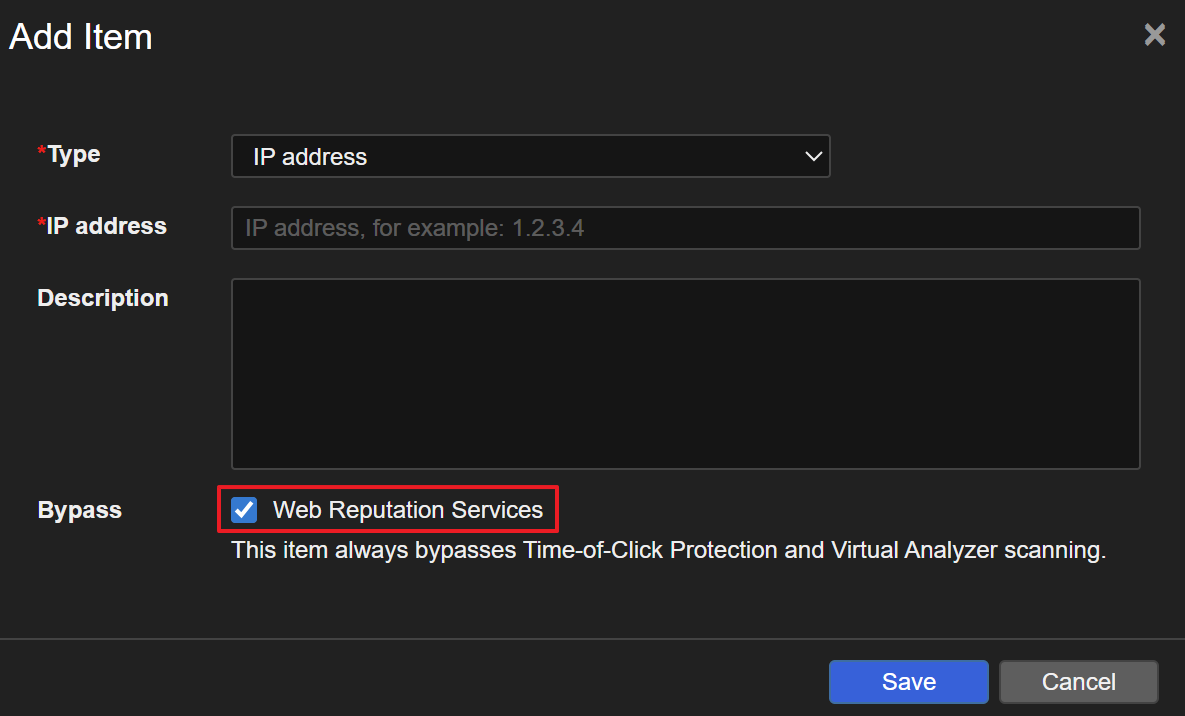

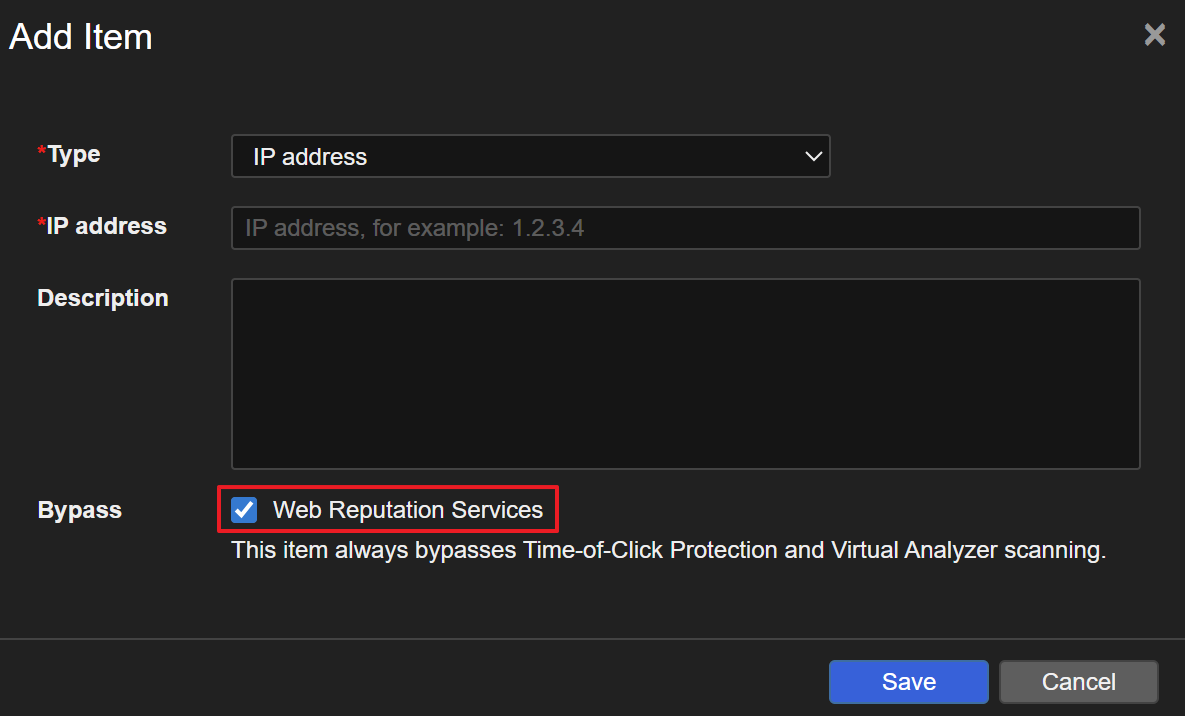

您可以加入網域、網址、IP 位址至 Web Reputation Approved List

在加入例外時,您可以選擇是否同時略過 Web Reputation Services

注意

Web Reputation Approved List 一律略過 Time-of-Click Protection 與

Virtual Analyzer 的掃瞄

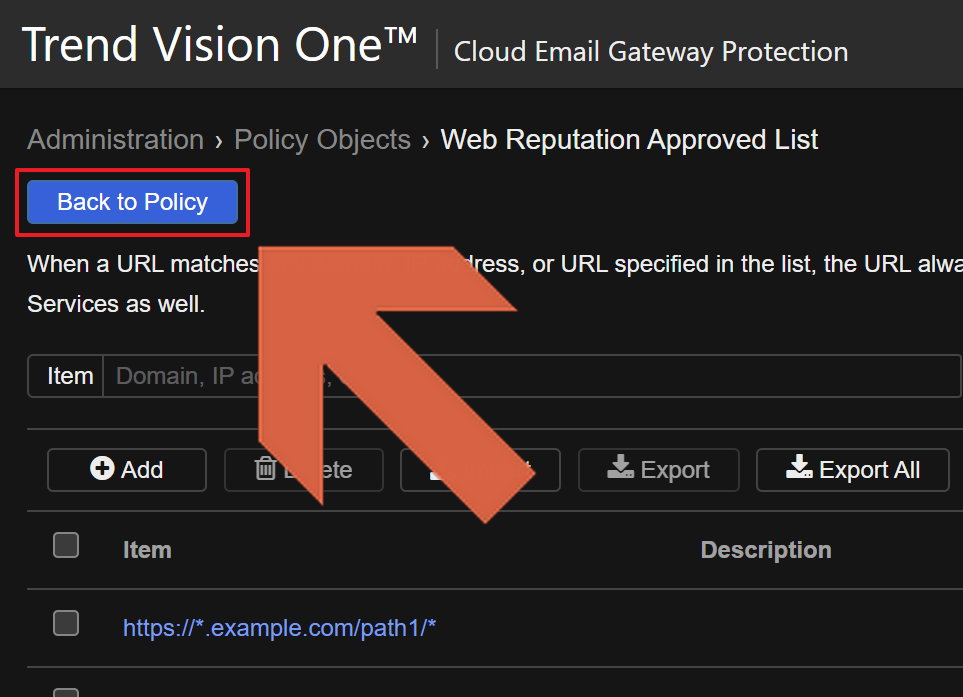

設定完 Web Reputation Approved List 點擊 Back to Policy 可以回到策略規則的設定畫面

確認是否與 Administration > Policy Objects > Web Reputation

Approved List 設定一致

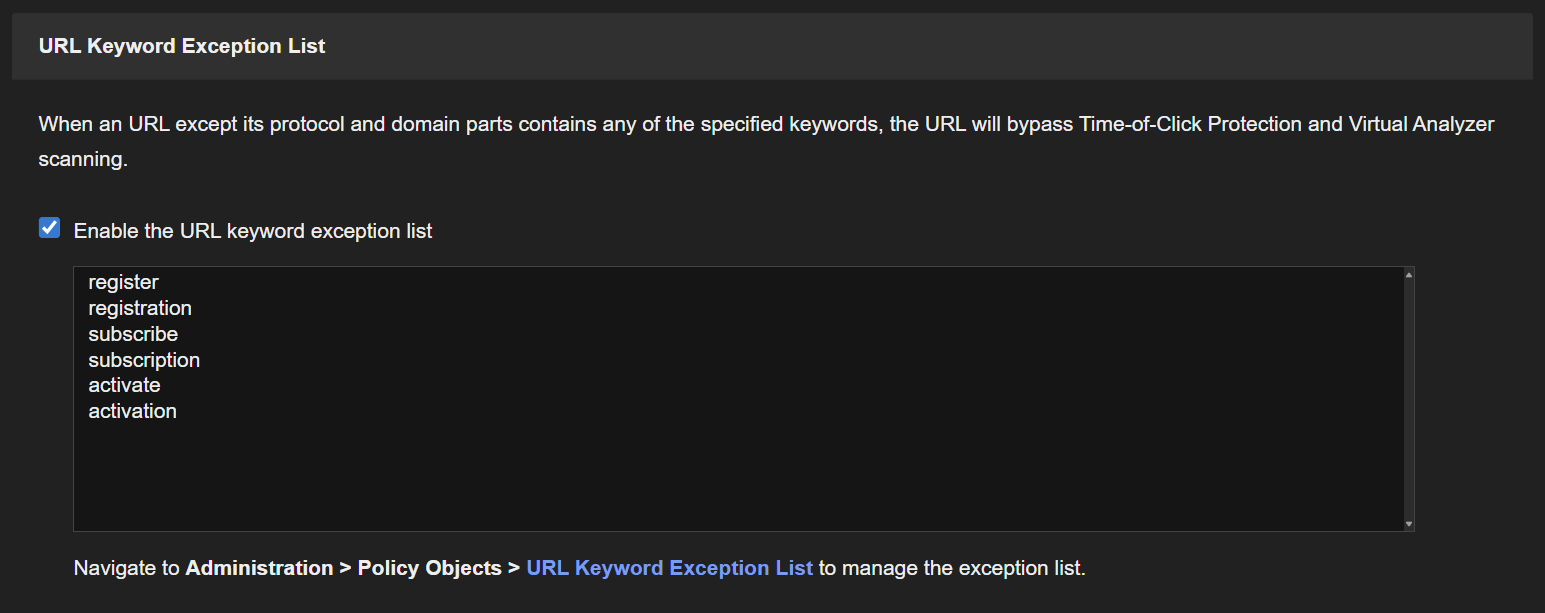

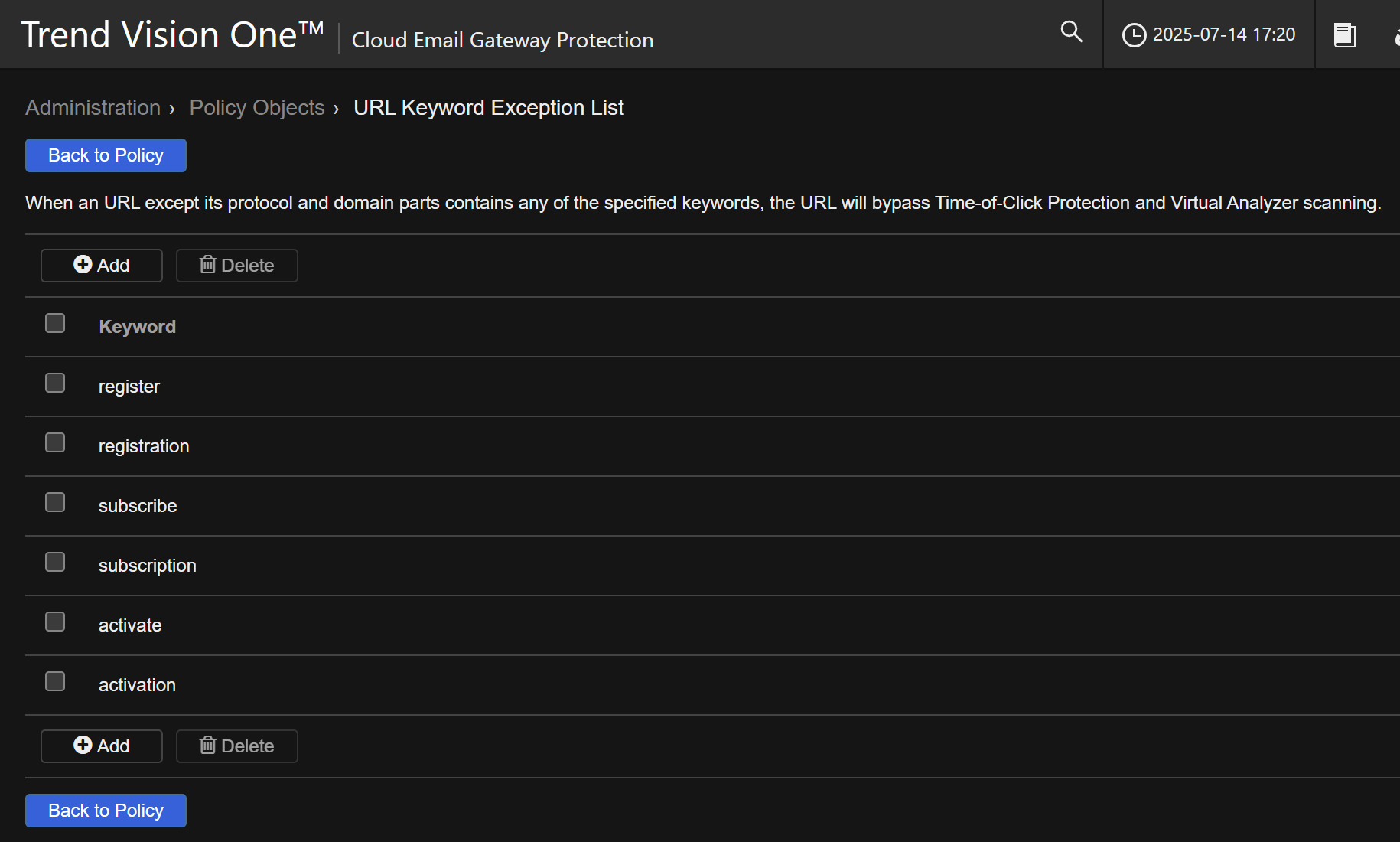

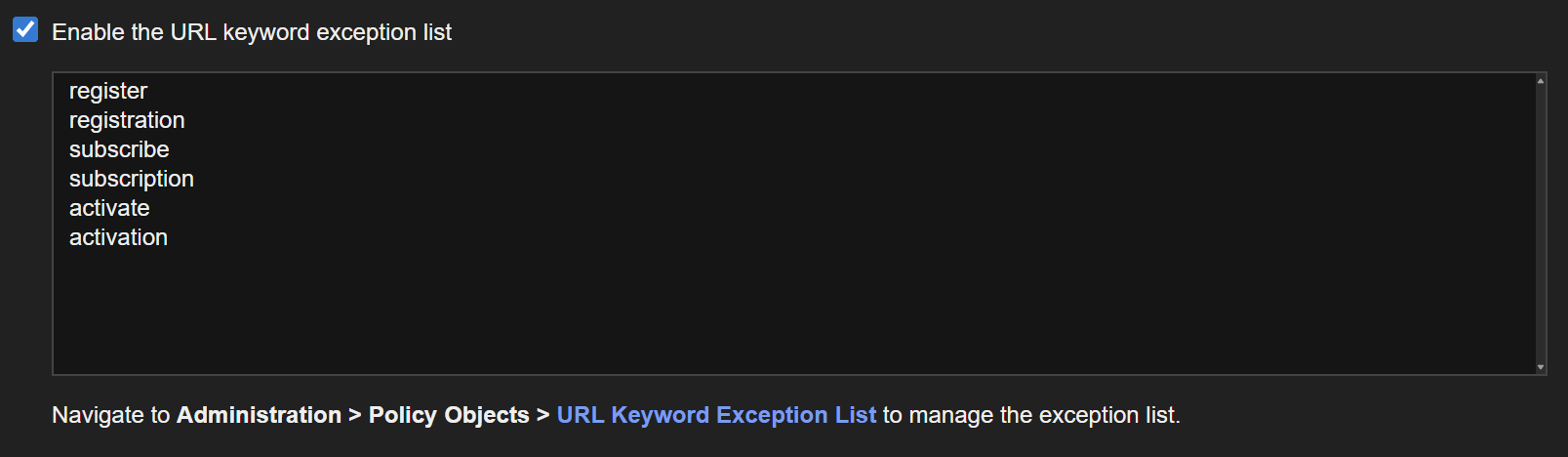

如果您勾選 Enable the URL keyword exception list 含有任何指定關鍵字的 URL 將會略過 Time-of-Click

Protection 和 Virtual Analyzer 的掃瞄。

此略過功能相當實用,例如:可用於一次性點擊的網址 (one-click URLs),因為讓這類 URL 接受兩種掃瞄可能會使連結失效。

Note

請注意:網址的 protocol 和 domain 部分不會用於比對,以下為範例:

| Keyword |

URL |

Keyword Match Result |

| registration |

http://example.com/registration |

相符 |

| registration |

http://registration.example.com/Dashboard?T=XCdSN

|

不符 |

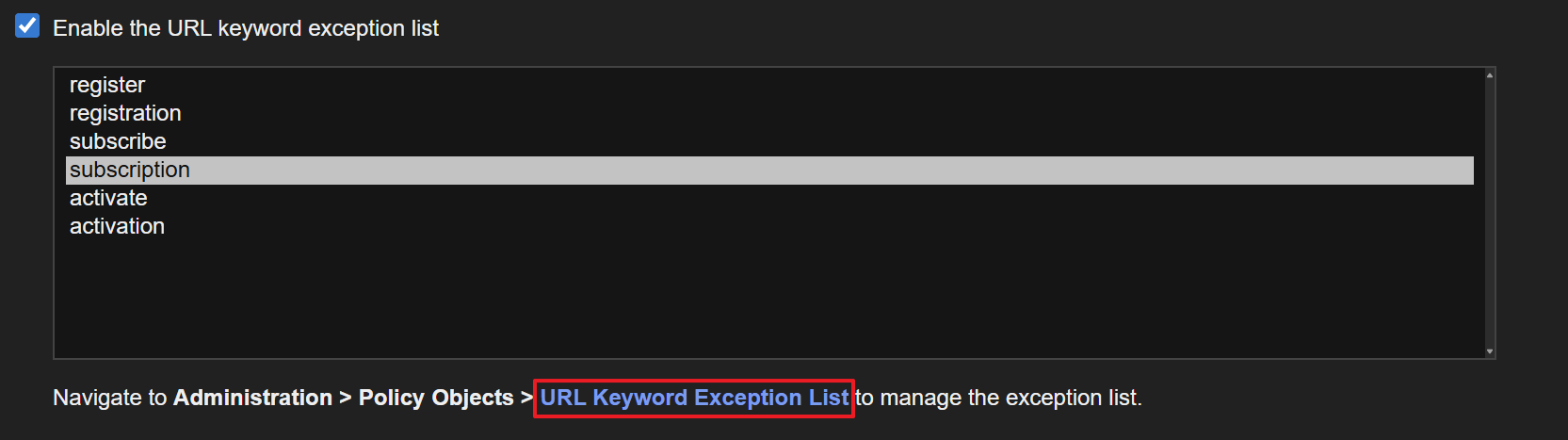

點擊底下的 URL Keyword Exception List 可引導至 Administration > Policy

Objects > URL Keyword Exception List 設定

加入您組織內的使用者可能會收到一次性點擊網址的關鍵字,例如:

- 產品啟動連結 (Activate)

- 帳戶註冊或驗證連結 (Register)

- 密碼重設連結 (ResetPassword)

這些重要連結如果經過 Time-of-Click Protection 和 Virtual Analyzer

的掃瞄,可能會被視為已點擊,從而導致連結失效。

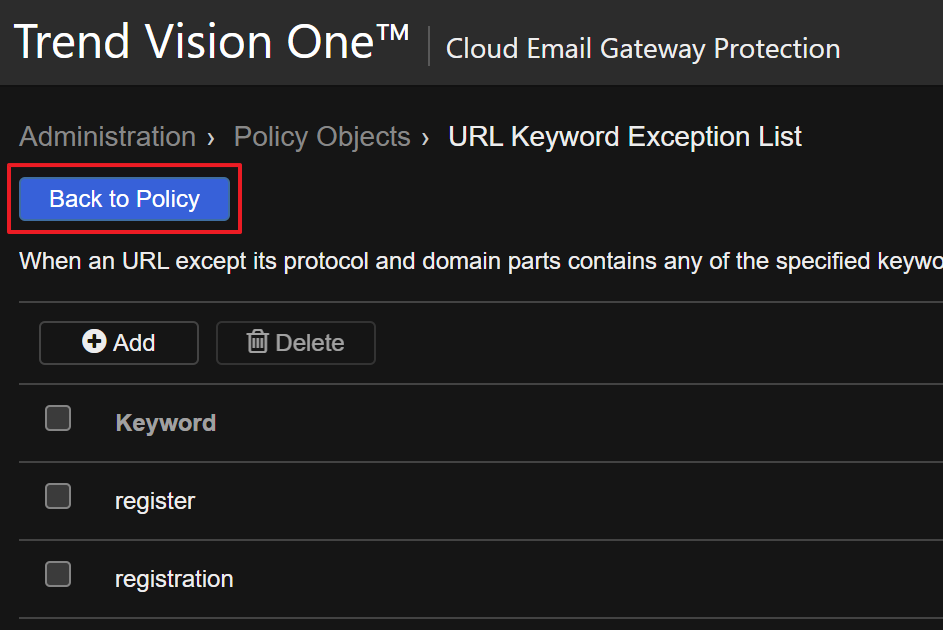

設定完 URL Keyword Exception List 點擊 Back to Policy 可以回到策略規則的設定畫面

確認是否與 Administration > Policy Objects > URL Keyword Exception

List 設定一致

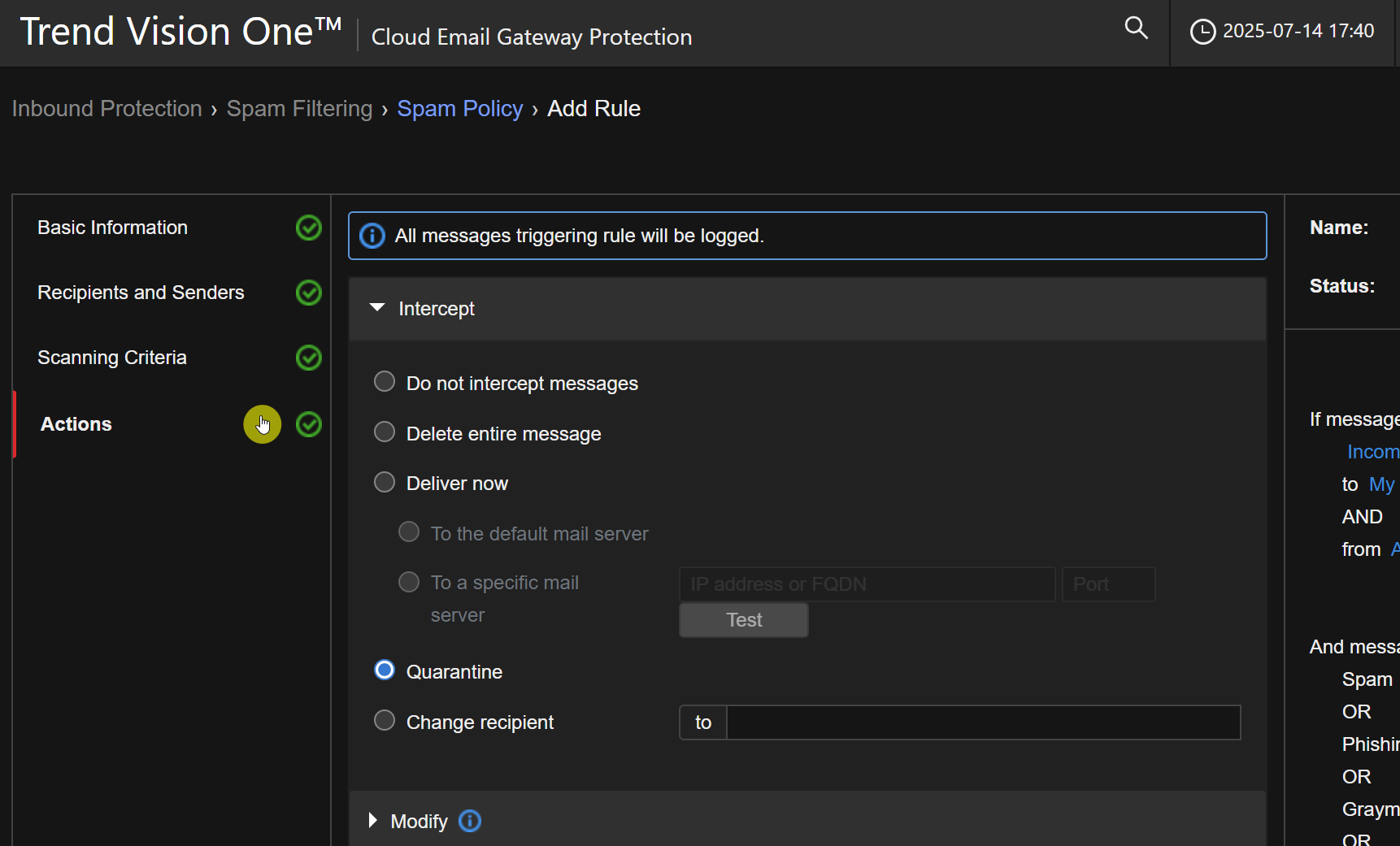

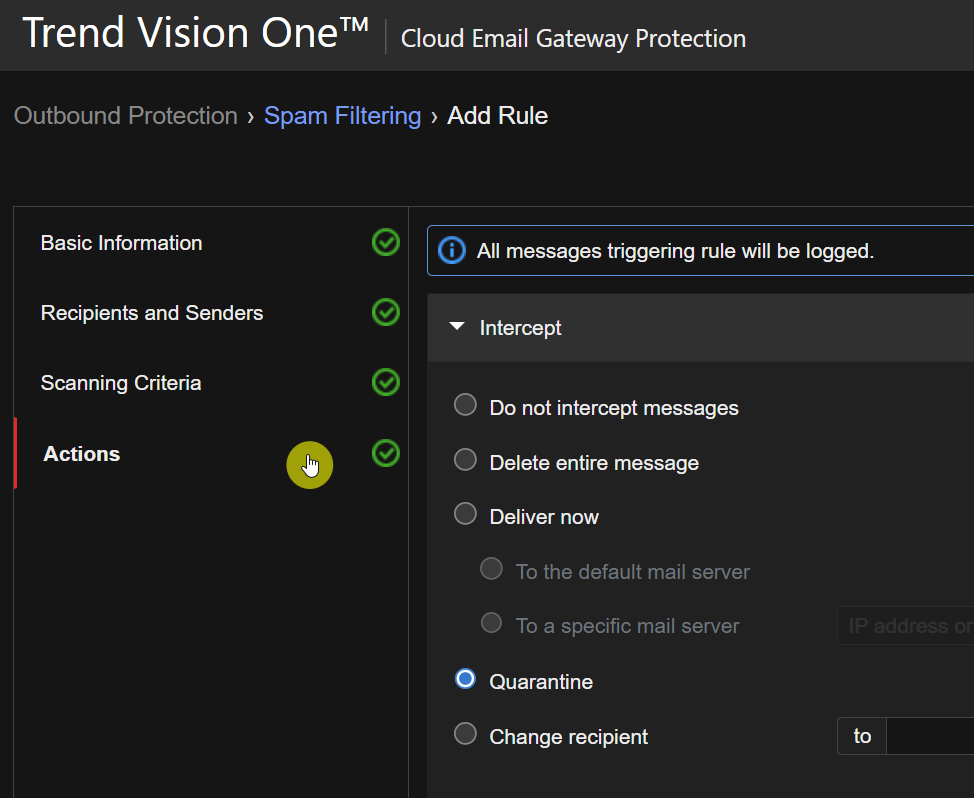

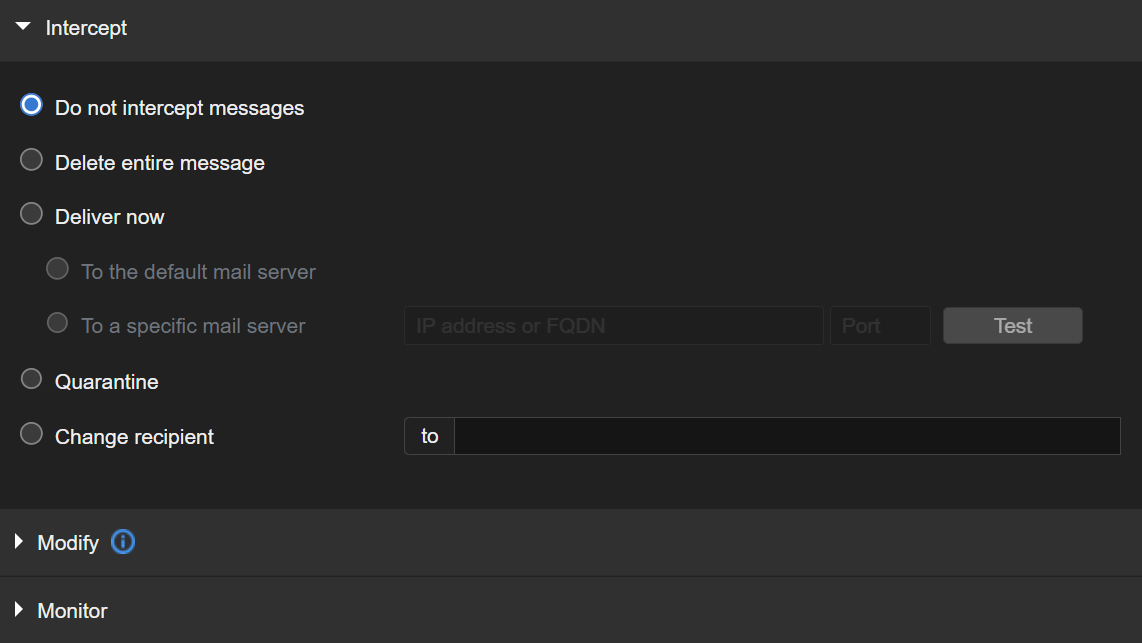

點擊 Actions 選擇符合掃瞄條件時的處理行動

在 Intercept 區塊,每個策略僅能設定一個 Intercept (攔截) 處理行動。

Intercept (攔截) 屬於 Terminal (終端) 處理行動,一旦系統根據策略規則執行了任何一個攔截操作,

該規則的後續處理就會立即停止,不會再執行該規則中的任何其他操作。

Terminal (終端) 處理行動依照下列優先級執行:

- Delete the entire message

刪除整個郵件

- Deliver the message now

立即傳送郵件

- Quarantine the message

將郵件隔離

- Change recipient

更改收件者

注意

Do not intercept messages 不進行 Intercept (攔截) 會繼續執行其他策略規則

警告

不建議將 Deliver the message now (立即傳送) 作為唯一的處理行動。

- 垃圾郵件:

- 如果您對垃圾郵件有且僅有設定

立即傳送,那麼所有垃圾郵件都會直接寄給收件者,這就如同沒有垃圾郵件過濾一樣。

- 病毒郵件:

- 如果您對病毒郵件規則有且僅有設定

立即傳送,那麼含有病毒的郵件將會不受阻擋地通過。

- 若要使用

立即傳送,請務必同時設定一個 Delete the entire message (刪除) 的處理行動。

系統會優先執行 刪除 動作,這樣才能有效阻擋病毒郵件。

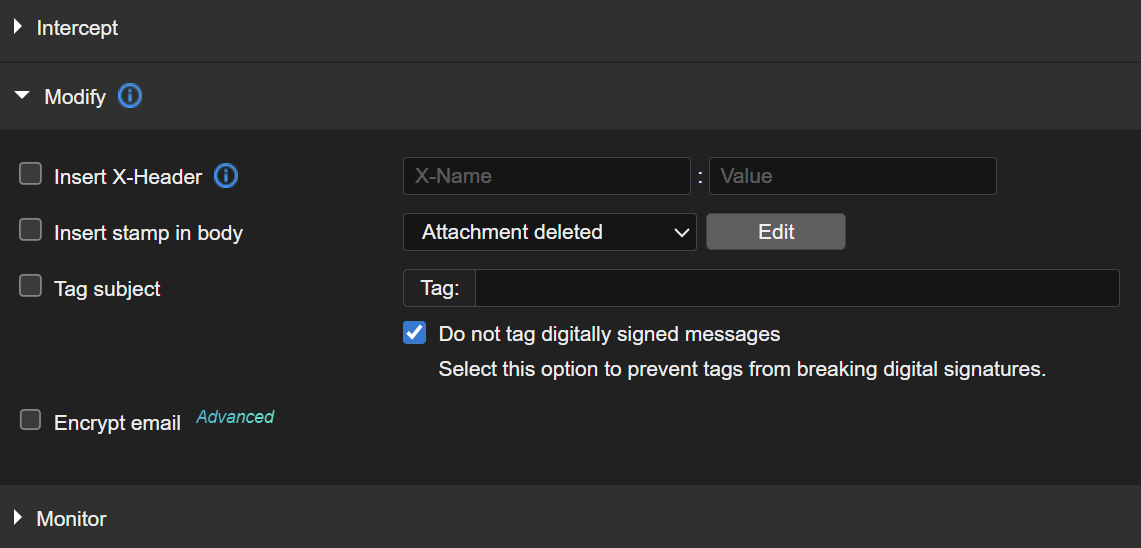

在 Modify 區塊,可以設定多個 Modify (修改) 處理行動。

Modify (修改) 處理行動會修改郵件或附件。收件者仍會收到修改後的郵件,前提是該郵件不觸發其他具有 Intercept (攔截) 的策略規則。

注意

當您在 Intercept 區塊選擇 Delete entire message 時,無法設定 Modify

處理行動

您可以選擇下列 Modify (修改) 處理行動:

- Insert X-Header

插入指定的 X-Header 您無法使用 X-TM 和 X-MT 作為 X-Header 名稱,這是為 Cloud Email

Gateway Protection 保留的

插入保留的 X-Header 名稱將會顯示下列圖片中的錯誤訊息:

- Insert stamp in body

插入在 Administration > Policy Objects > Stamps

定義的警告或是聲明

您可以點擊 Edit 引導至 Stamps 頁面新增或修改指定文字

- Tag subject

在郵件主旨上加上特定的標籤

可勾選 Do not tag digitally signed messages 避免在有數位簽章郵件標記而破壞簽章

在 Monitor 區塊,可以設定不同的 Monitor (監控) 處理行動。

Monitor (監控) 處理行動不會修改郵件或其附件。收件者仍會收到修改後的郵件,前提是該郵件不觸發其他具有 Intercept (攔截)

的策略規則。

您可以選擇下列 Monitor (監控) 處理行動:

- Send notification

此選項可以與任意處理行動組合

發送在 Administration > Policy Objects >

Notifications 定義的通知

點擊 message to people 可選擇發送哪些通知,或是進一步引導至 Notifications 頁面新增或修改通知

- BCC

此選項無法與任何 Intercept (攔截) 處理行動組合,僅在勾選 Do not intercept messages 時可用

對指定受管理網域內的收件者發送密件副本,您可以以 逗號 , 或是 分號 ; 分隔收件者

如果指定無效的收件者或是非受管理網域的收件者將顯示錯誤訊息

- 無效的收件者

- 非受管理網域的收件者

完成所有設定後點擊 Submit 可以在 Spam Policy 頁面看到新增的規則

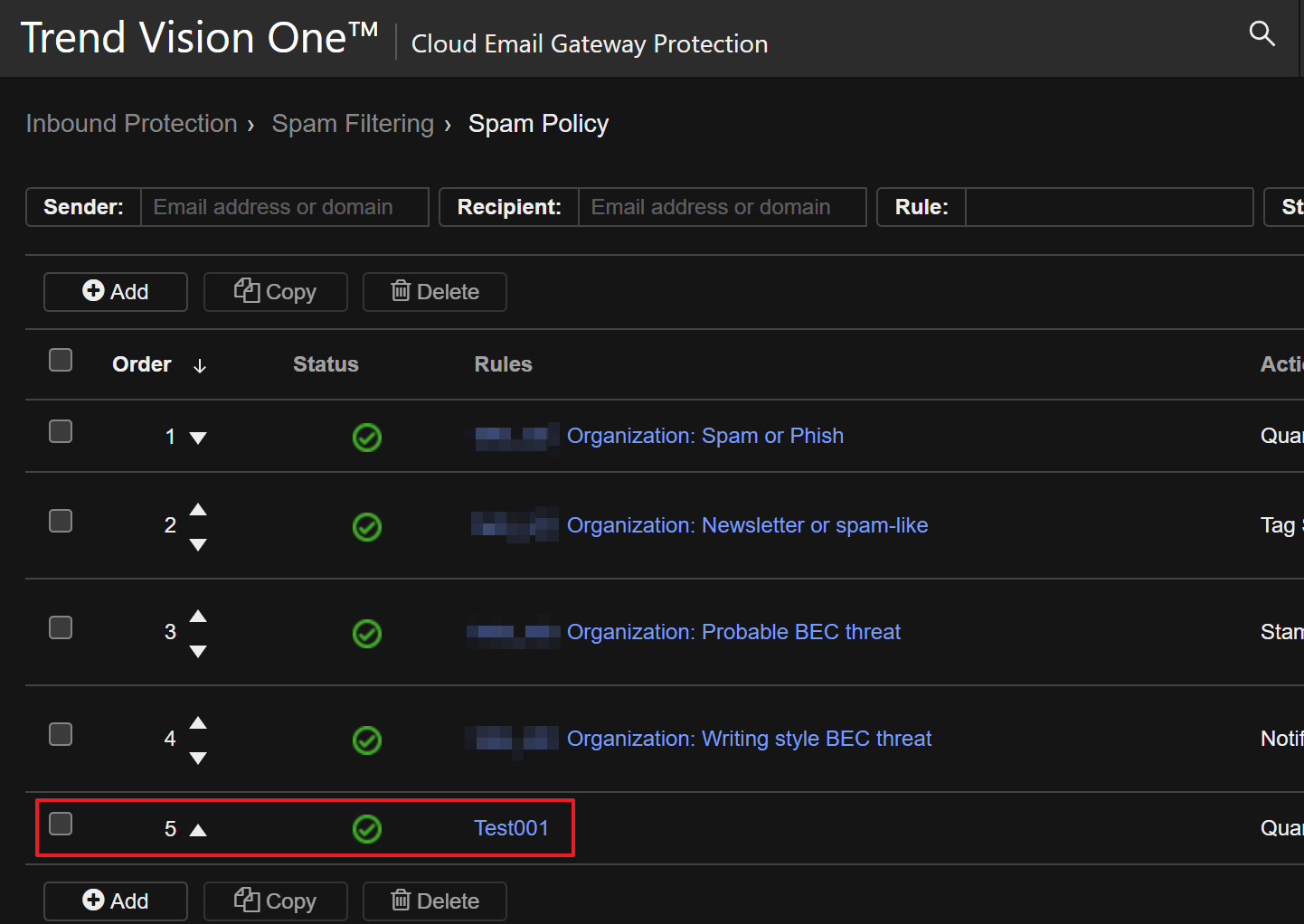

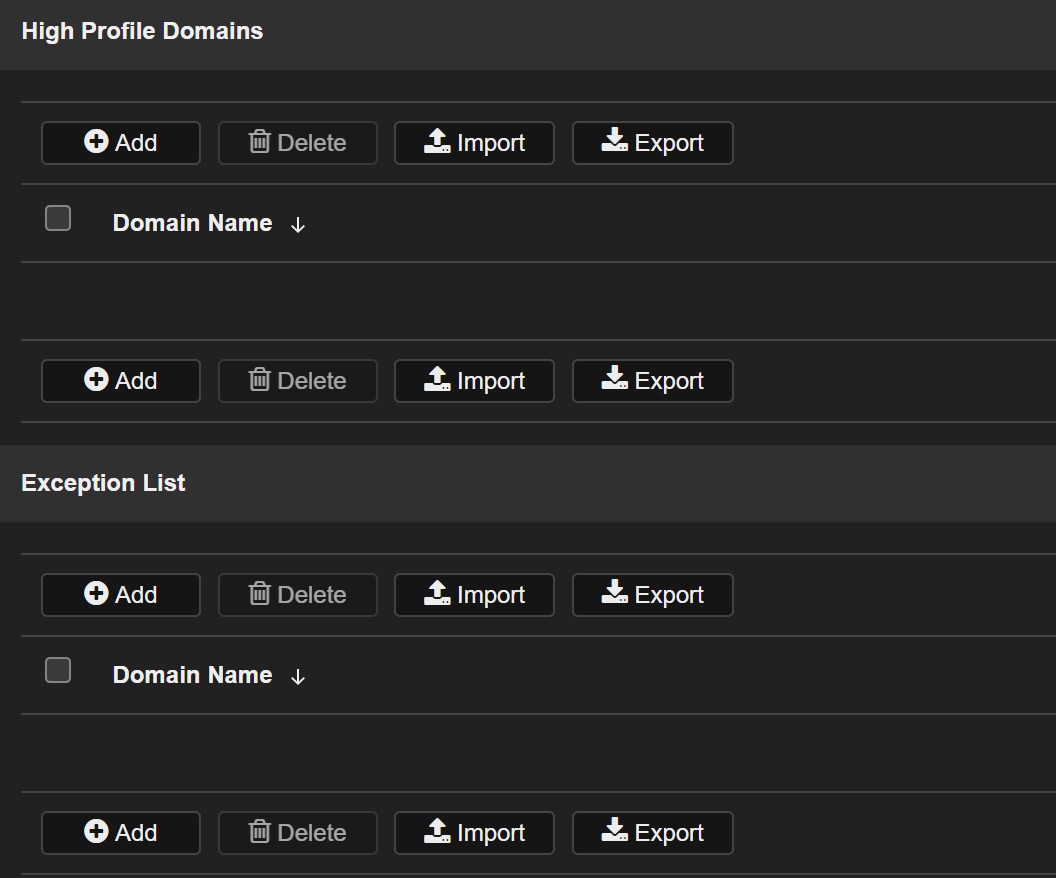

High Profile Domains

Cloud Email Gateway Protection 可讓您指定 High Profile Domains

的外部網域,例如:您的合作夥伴網域或知名品牌網域。

這些網域很可能被偽造成相似網域,以進行垃圾郵件、網路釣魚和商務電子郵件詐騙 (BEC) 攻擊。

所謂的相似網域 (Cousin Domain,或稱 Look-alike Domain),是指一個在視覺上與使用者所熟知或熟悉的合法目標網域極為相似的網域。

相似網域經常被用於網路釣魚攻擊,藉以竊取使用者的敏感或機密資訊。

相似網域的建立方式,通常是在網域名稱中替換一或多個字元 (例如,將字母「l」替換為數字「1」),或是新增或移除額外的字元。

如果沒有仔細檢查電子郵件地址,使用者可能不會察覺其中的伎倆,而誤以為該電子郵件是從遭偽冒的合法網域所寄出。

Cloud Email Gateway Protection 能根據您的設定,掃瞄郵件中的網域,以偵測這些高知名度網域的相似網域,進而防止使用者收到此類郵件。

在 Inbound Protection > Spam Filtering > High Profile

Domains 勾選 Enable high profile domains

可啟用偵測相似網域,並提供下列 Detection threshold :

- Aggressive

此選項根據模糊比對提供最多的偵測數量。

- Normal

這是預設且建議的設定。此選項提供中等數量的偵測。

- Conservative

此選項根據近乎完全匹配提供最準確的偵測。

在底下的 High Profile Domains 加入指定的外部網域,並在 Exception List 可加入例外排除該網域的檢查

關於 High Profile Domains 限制

High Profile Domains 不支援萬用字元與正規表示式。

您最多可以新增 100 個 High Profile Domains 以及 1000 個 Exception List

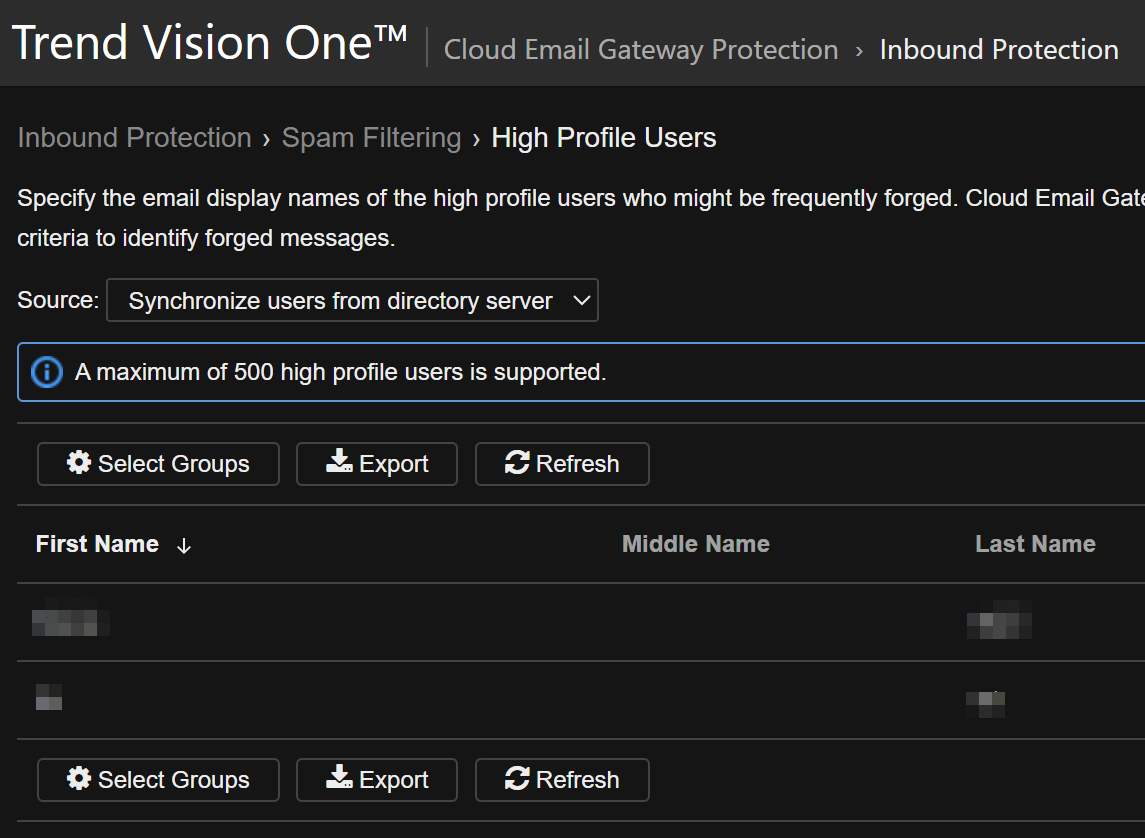

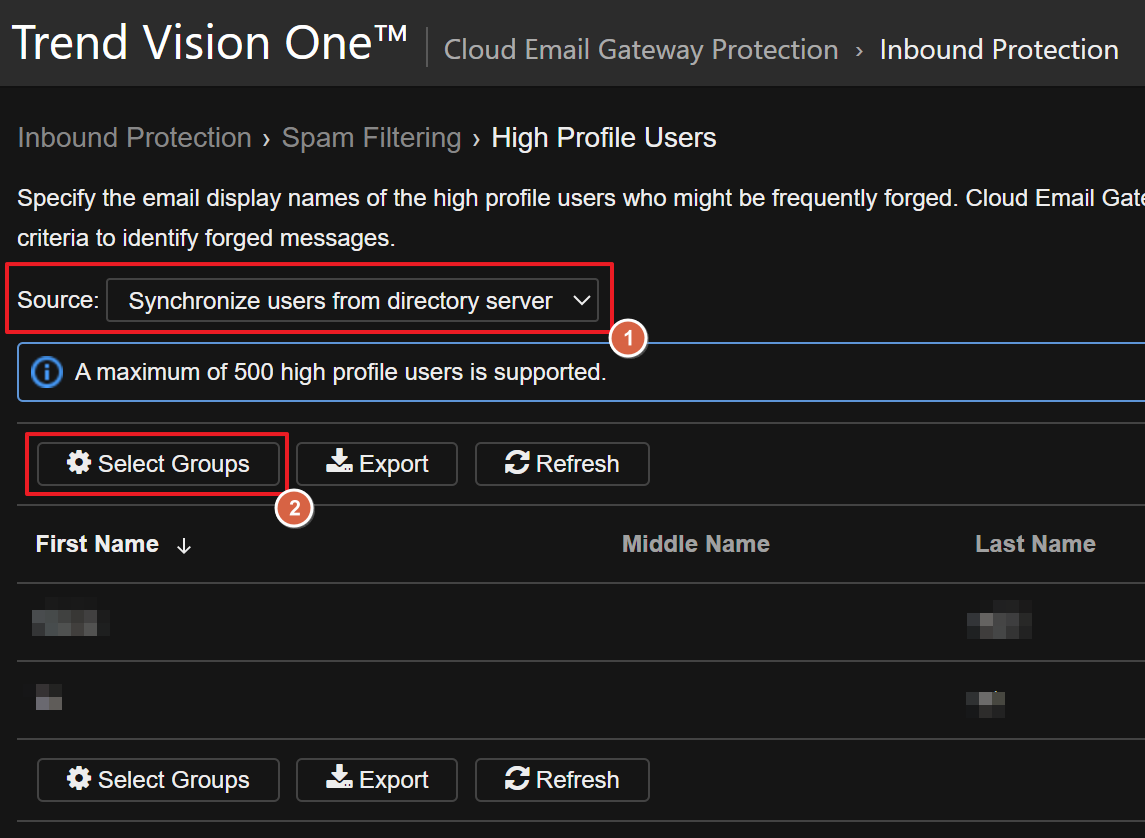

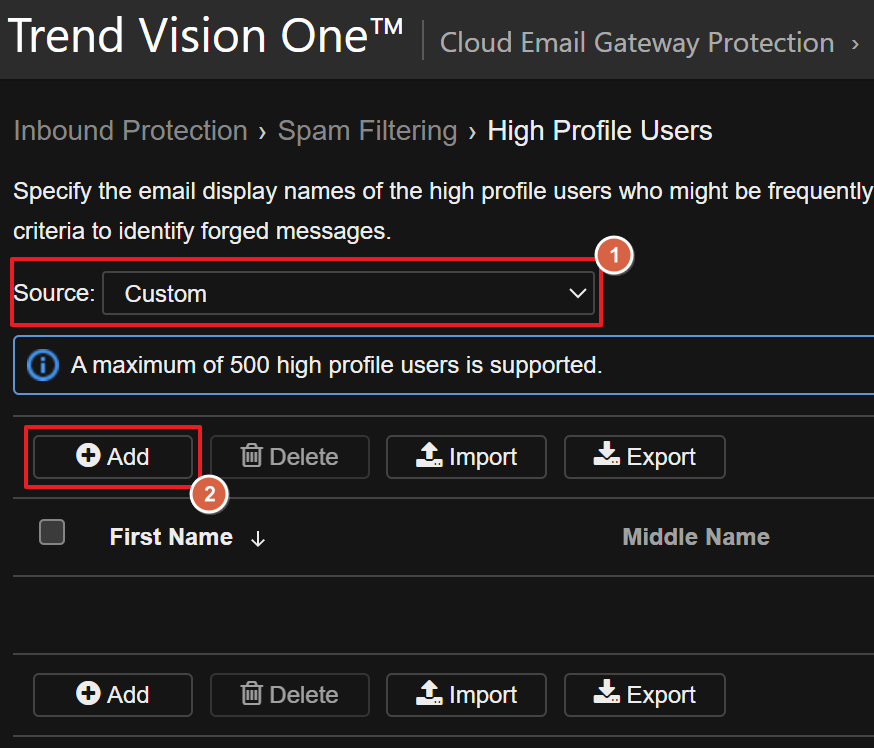

High Profile Users

在商務電子郵件詐騙 (Business Email Compromise, BEC) 中,詐騙者會冒充公司高階主管 (例如,執行長 CEO 或財務長 CFO)

並試圖誘騙員工、客戶或廠商將資金或機敏資訊轉移給詐騙者。

Cloud Email Gateway Protection 可讓您新增可能遭到冒充的重要使用者,以便系統進行偵測與分類。

Tip

您需要在 Spam Policy 新增啟用 Business Email Compromise (BEC) 選項的規則

在 Inbound Protection > Spam Filtering > High Profile Users 新增可能遭到冒充的重要使用者

在 Source 的下拉式選單可以選擇

- Synchronize users from directory server

從目錄中選擇,您可以先參考 目錄管理 章節的說明,同步目錄資料。

點擊 Select Groups 可以選擇使用者群組

- Custom

手動輸入 High Profile Users 的資料

點擊 Add 可以手動輸入

Time-of-Click Protection

如果您在 Spam Policy 啟用 Time-of-Click Protection 功能,會改寫電子郵件中的網址

(URL),以便進一步分析。

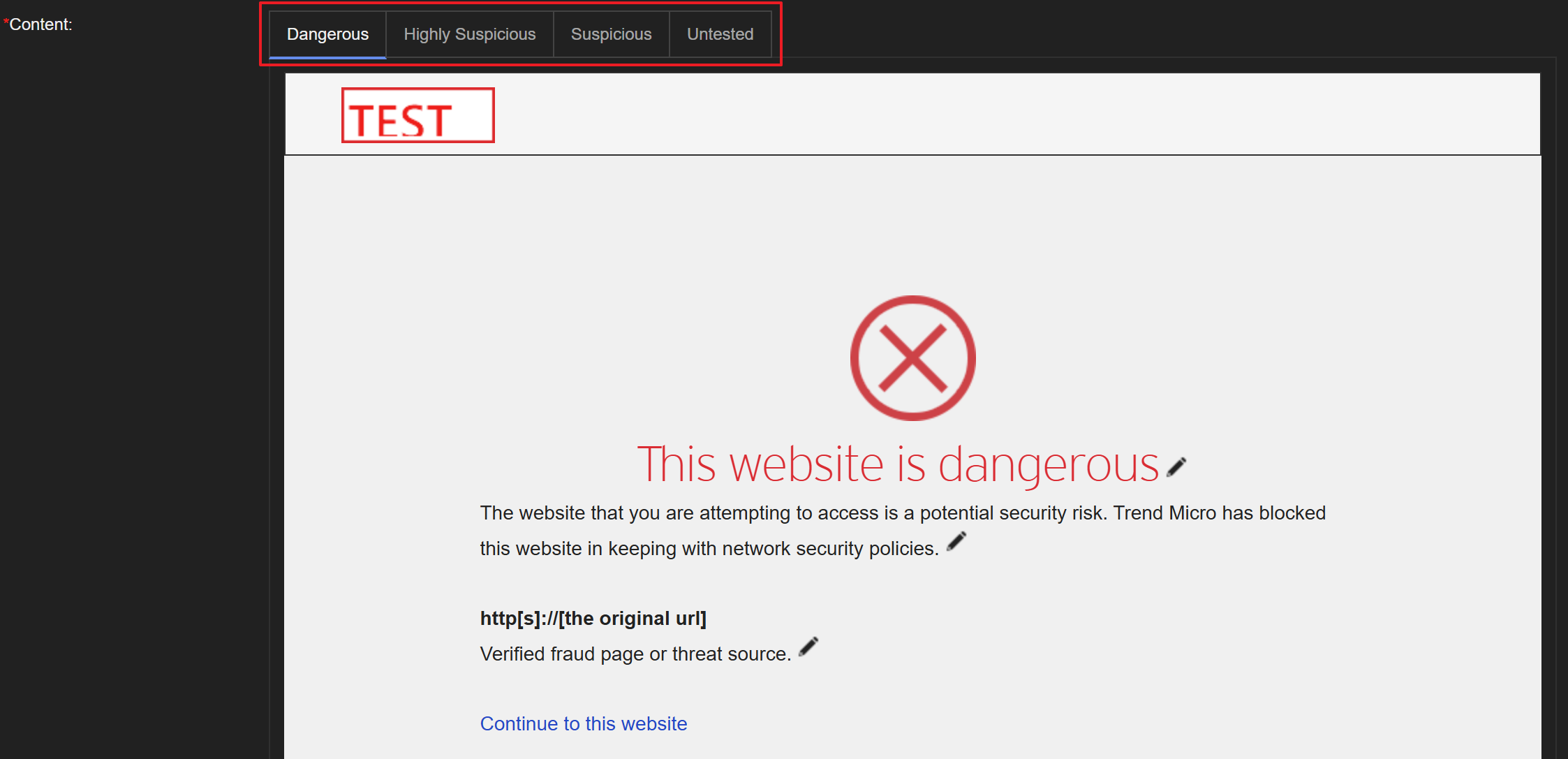

將在使用者點擊網址的當下進行分析,如果判定網址為惡意,便會 (視您的設定而定) 封鎖其存取,或顯示警告頁面。

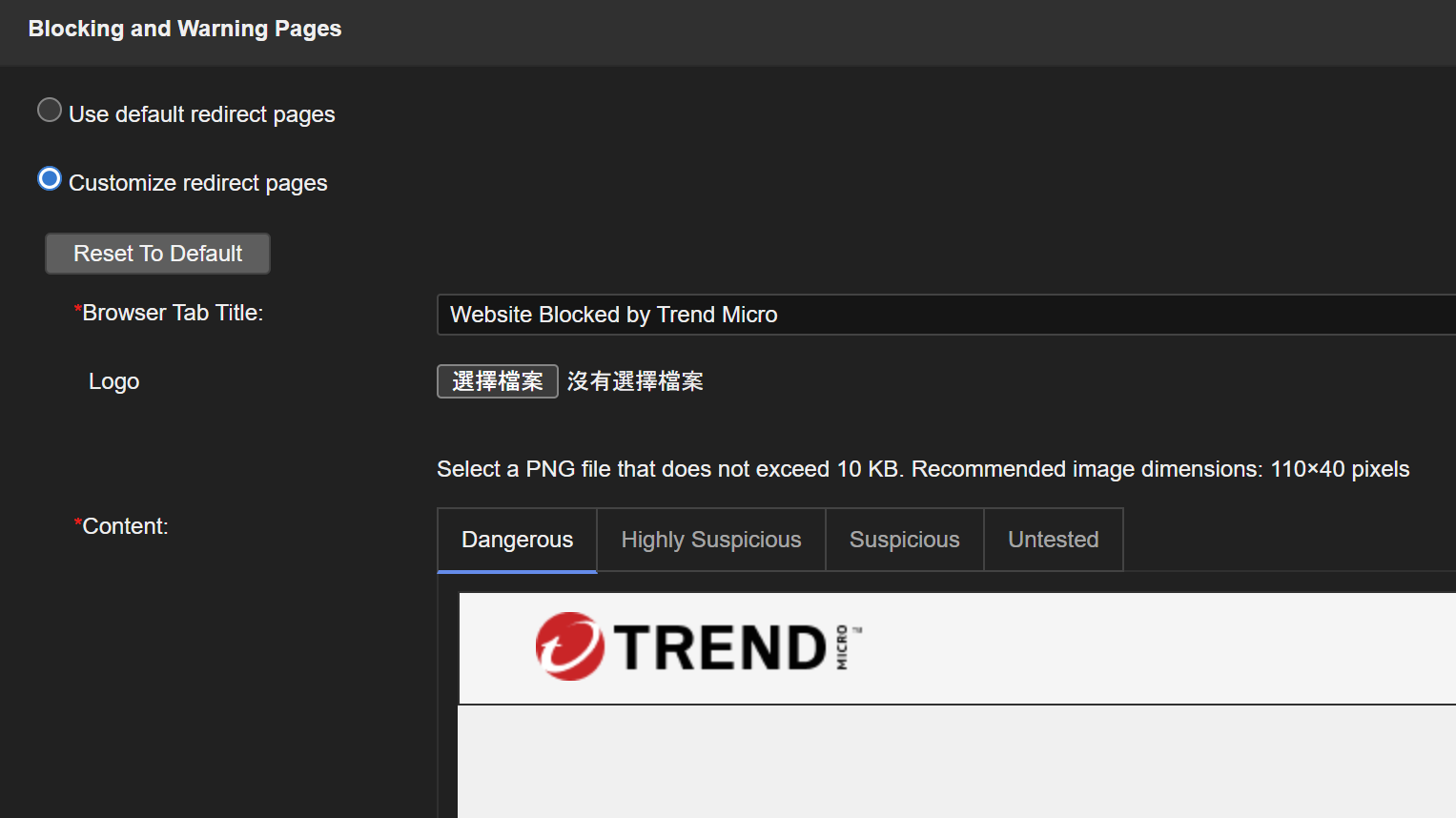

您可以選擇使用預設的封鎖與警告頁面,也可以依據您的偏好自訂這些頁面的內容。

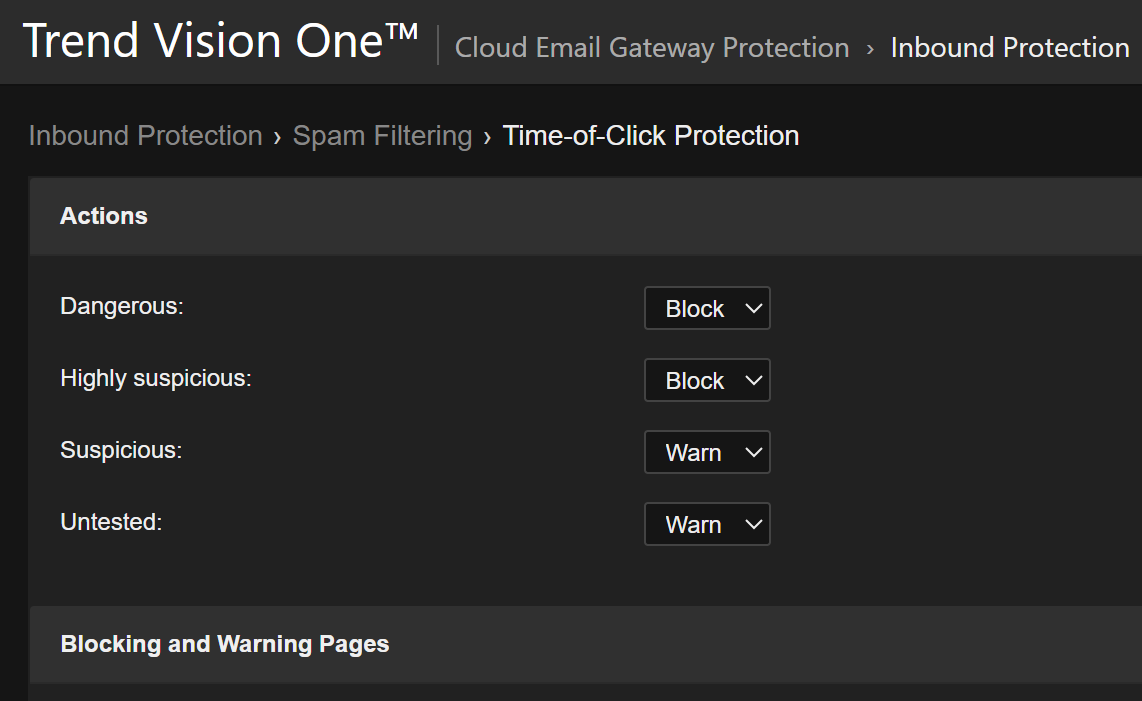

在 Inbound Protection > Spam Filtering > Time-of-Click

Protection 首先設定處理行動

在 Actions 區塊,可以對於不同的評等設定: Block (阻擋)、 Warn (警告)、 Allow (允許)

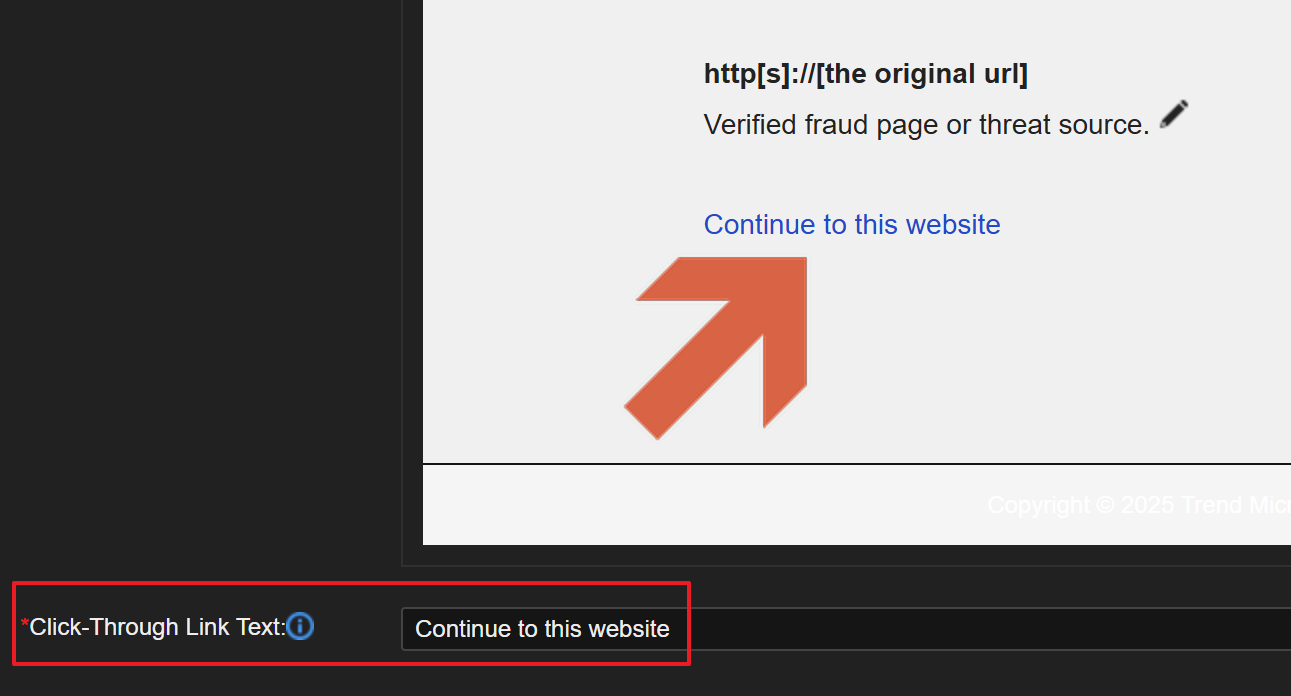

在下方的 Blocking and Warning pages 區塊,您可以選擇 Customize redirect pages

來自定義警告頁面

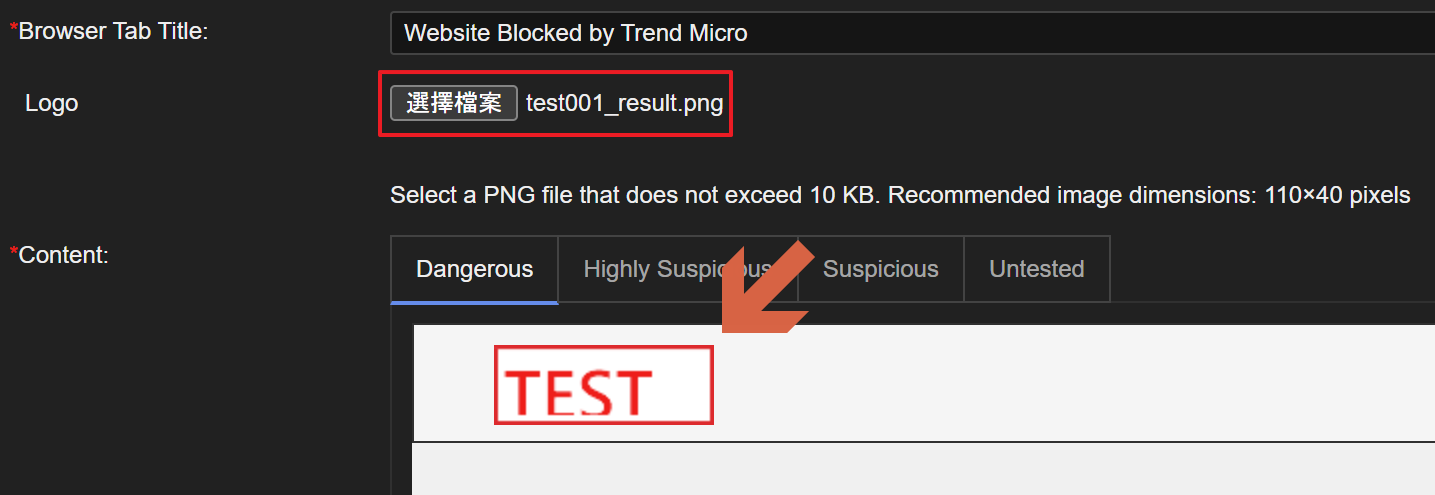

首先設定網頁標題,然後您可以在 Logo 選擇圖片上傳

Logo 所在位置如下範例所示,其中 test001_result.png 是 110×40 pixels 大小,帶有紅色邊框的圖示

在 Content 區塊,點擊區塊上方的各個評等,您可以分別針對不同的評等設計頁面

文字旁的  圖示,並自訂文字內容。

圖示,並自訂文字內容。

Tip

自訂文字時,您可以使用下列 HTML 標籤來設定格式: <b>, <br>, <i>,

<p>, <li>, <ol>, <ul>,

<blockquote>

在底下的 Click-Through Link Text 自訂的繼續瀏覽網頁的連結文字

注意

Click-Through Link 僅會出現在處理行動為 Warn (警告) 頁面上。

藉由關聯不同來源的訊號,偵測安全性風險並識別異常情況。

Correlated Intelligence 旨在透過增強的偵測能力,協助您抵禦複雜的攻擊。

它會關聯來自各種來源的可疑訊號,以偵測網路釣魚的安全性風險與異常。

注意

Correlated Intelligence 僅適用於 Inbound Protection。

Correlated Intelligence 會從 Virus Scan 和 Spam

Filtering 收集訊號。

藉由查看並分析來自多個來源的訊號,以識別單一安全過濾器可能忽略的網路釣魚風險。這種多來源的方法增加了一層額外的防護,以偵測潛在威脅。

Correlated Intelligence 重點功能是其異常警示能力,它能顯示一或多個偏離正常行為的訊號。

異常情況不一定代表安全性風險,但其不尋常的程度已足以引起注意。藉由這項功能,您可以更全面地掌握您的安全態勢。

Cloud Email Gateway Protection 提供一組預先定義的關聯規則與偵測訊號,用以偵測趨勢科技所指定的安全性風險與異常。

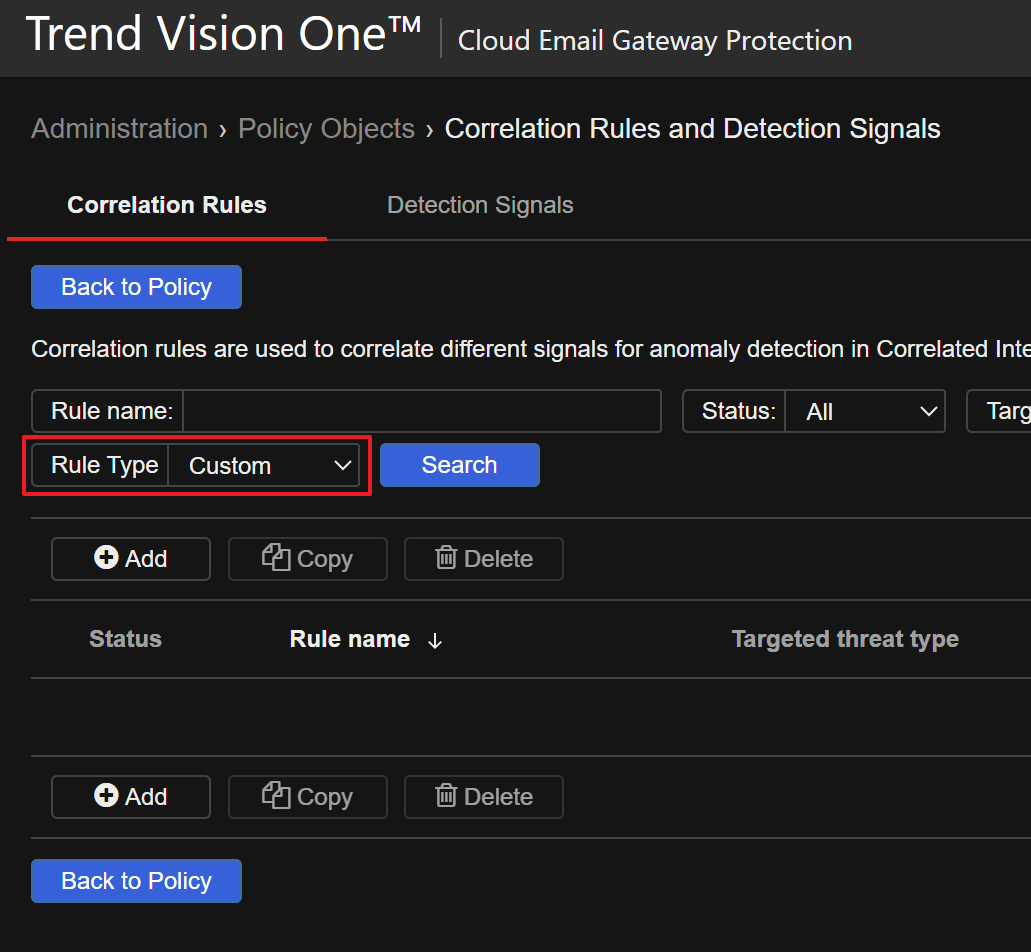

若要檢視預先定義的關聯規則、偵測訊號詳細資料,可在 Administration > Policy Objects >

Correlation Rules and Detection Signals 檢視

Tip

您也可以定義對您的環境而言獨特且至關重要的自訂關聯規則與偵測訊號,然後將它們新增至 Correlated Intelligence 策略規則中。

這讓您能彈性地設定符合您實際需求的 Correlated Intelligence 策略。

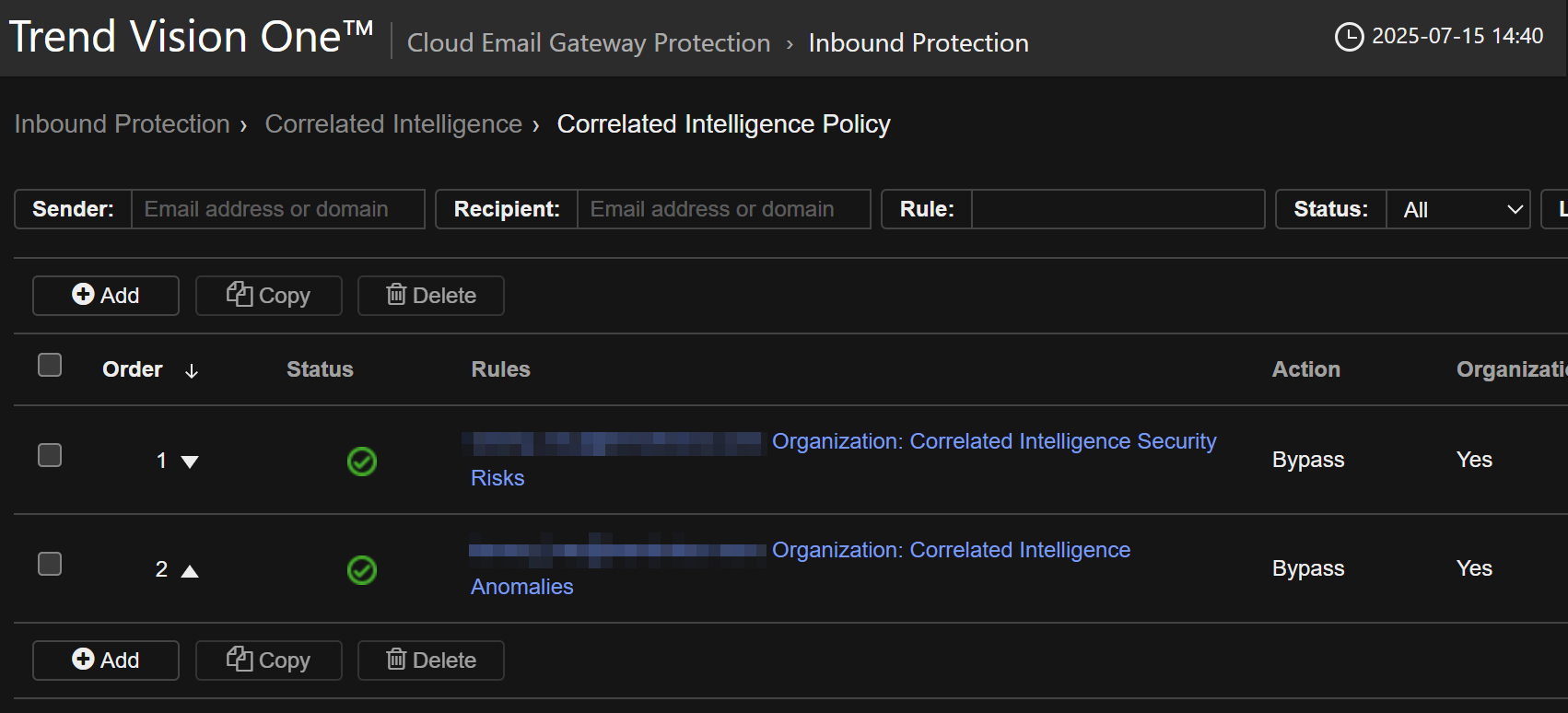

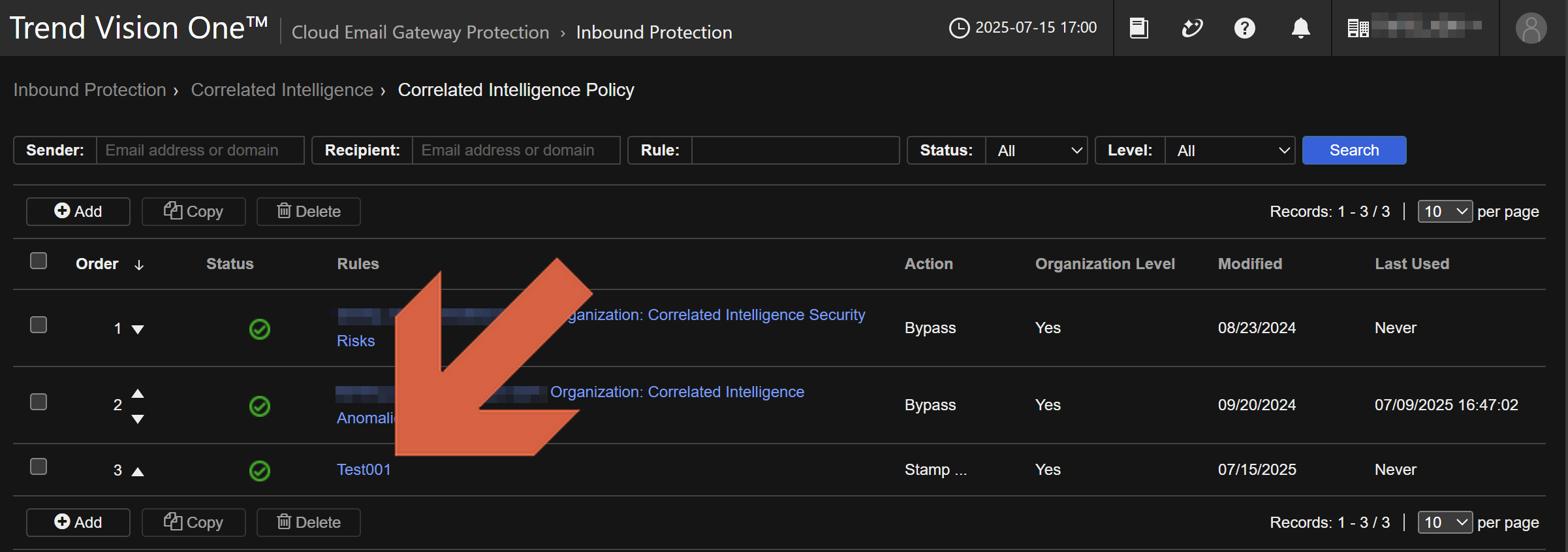

在 Inbound Protection > Correlated Intelligence > Correlated

Intelligence Policy 會有兩個預設策略規則

- Organization: Correlated Intelligence Security Risks

由 Correlated Intelligence 偵測到的高可信度結果

- Organization: Correlated Intelligence Anomalies

違反特定 Correlation Rules 的偵測所觸發的可疑訊號

關於異常訊號

透過 Correlated Intelligence 偵測的異常情況,不一定代表惡意活動;它們僅是符合了特定的可疑訊號,且其有效性與預期結果可能有所不同。

建議一開始先將處理行動設定為 Tag subject 或是 Insert stamp in body

,以便監控其結果,之後再套用更嚴格的處理行動。

您也可以建立自訂的關聯規則,並將其新增至 Custom Correlated Intelligence 區塊中,使其更符合您的環境需求。

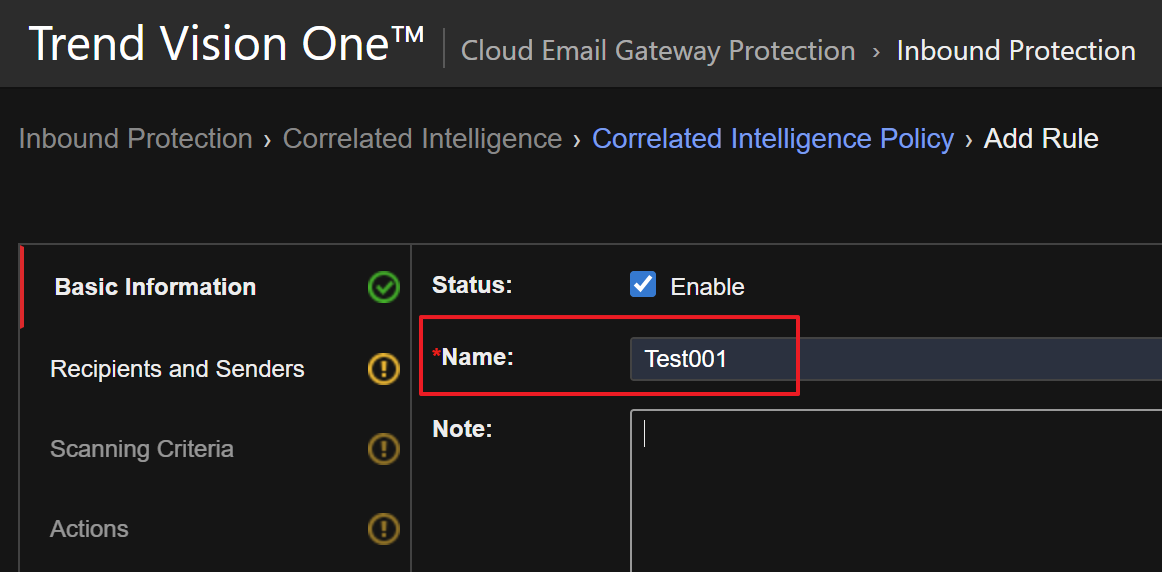

您可以修改預設策略規則或是點擊 Add 建立新規則

如果要新增策略,首先輸入策略名稱

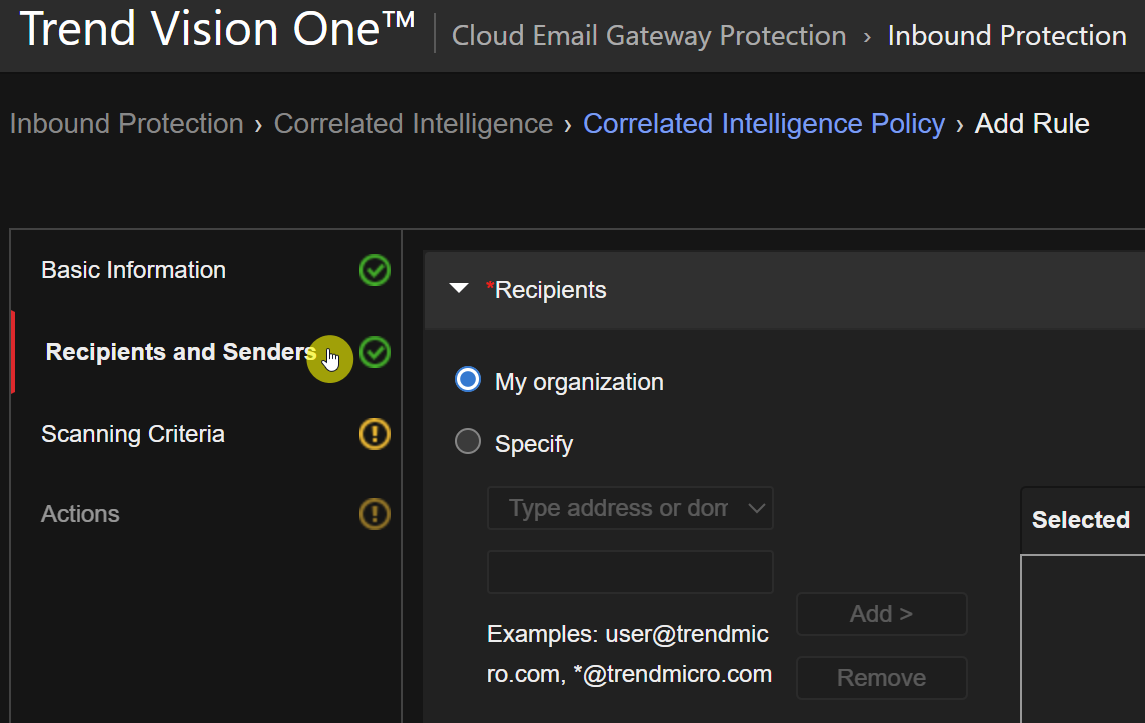

點擊 Recipients and Senders 設定收件者與寄件者

對於 Recipients (收件者) 您可以選擇下列選項:

- My organization

選擇此選項代表整個組織,對於入站策略這代表將其設定為組織層級策略

- Specify

- My domains

選擇從可用的網域中選擇網域

- My LDAP groups

從可用的 LDAP 群組中選擇群組

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

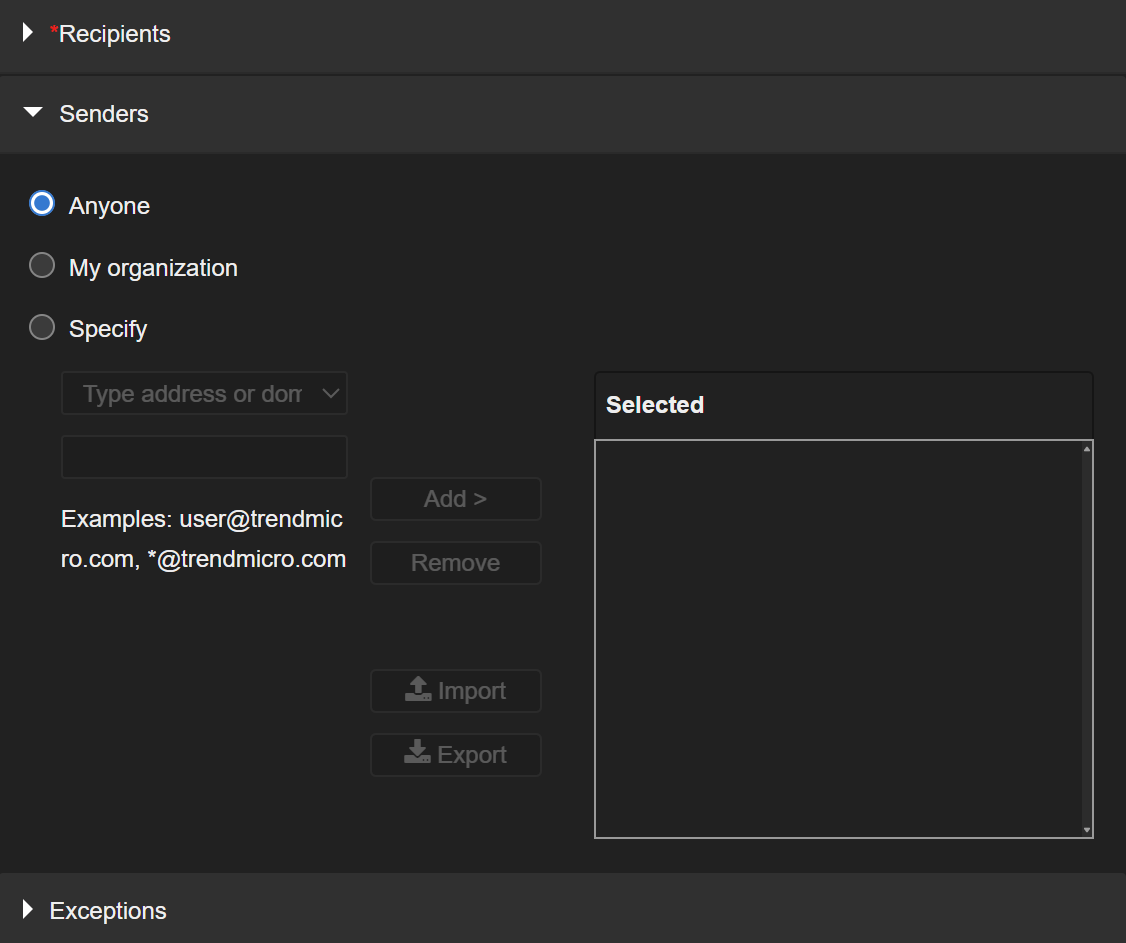

對於 Senders (寄件者) 您可以選擇下列選項:

- Anyone

任何位址

- My organization

選擇此選項代表整個組織,對於入站策略這代表將其設定為組織層級策略

- Specify

- My domains

選擇從可用的網域中選擇網域

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

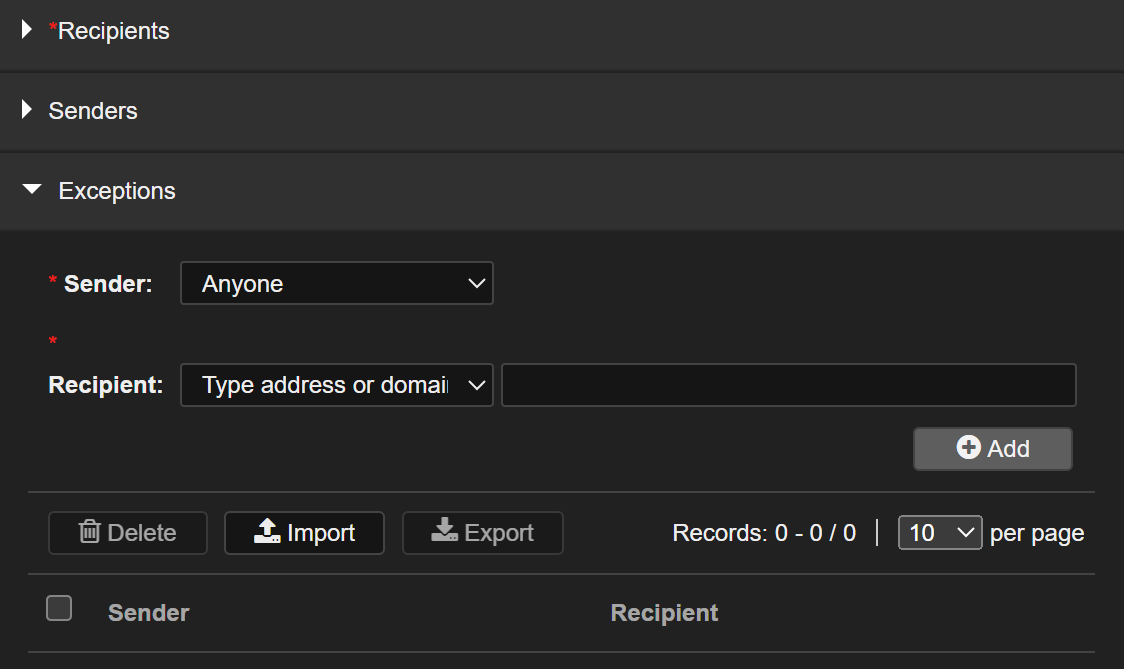

在 Exceptions 您可以加入由寄件者和收件者組成的例外,以略過這些郵件

選擇以下其中一種方式來指定例外的寄件者部分:

- Anyone

任何位址

- My organization

整個組織

- My domains

受管理網域

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

選擇以下其中一種方式來指定例外的收件者部分:

- Anyone

任何位址

- My organization

整個組織

- My domains

受管理網域

- My LDAP groups

從可用的 LDAP 群組中選擇群組

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

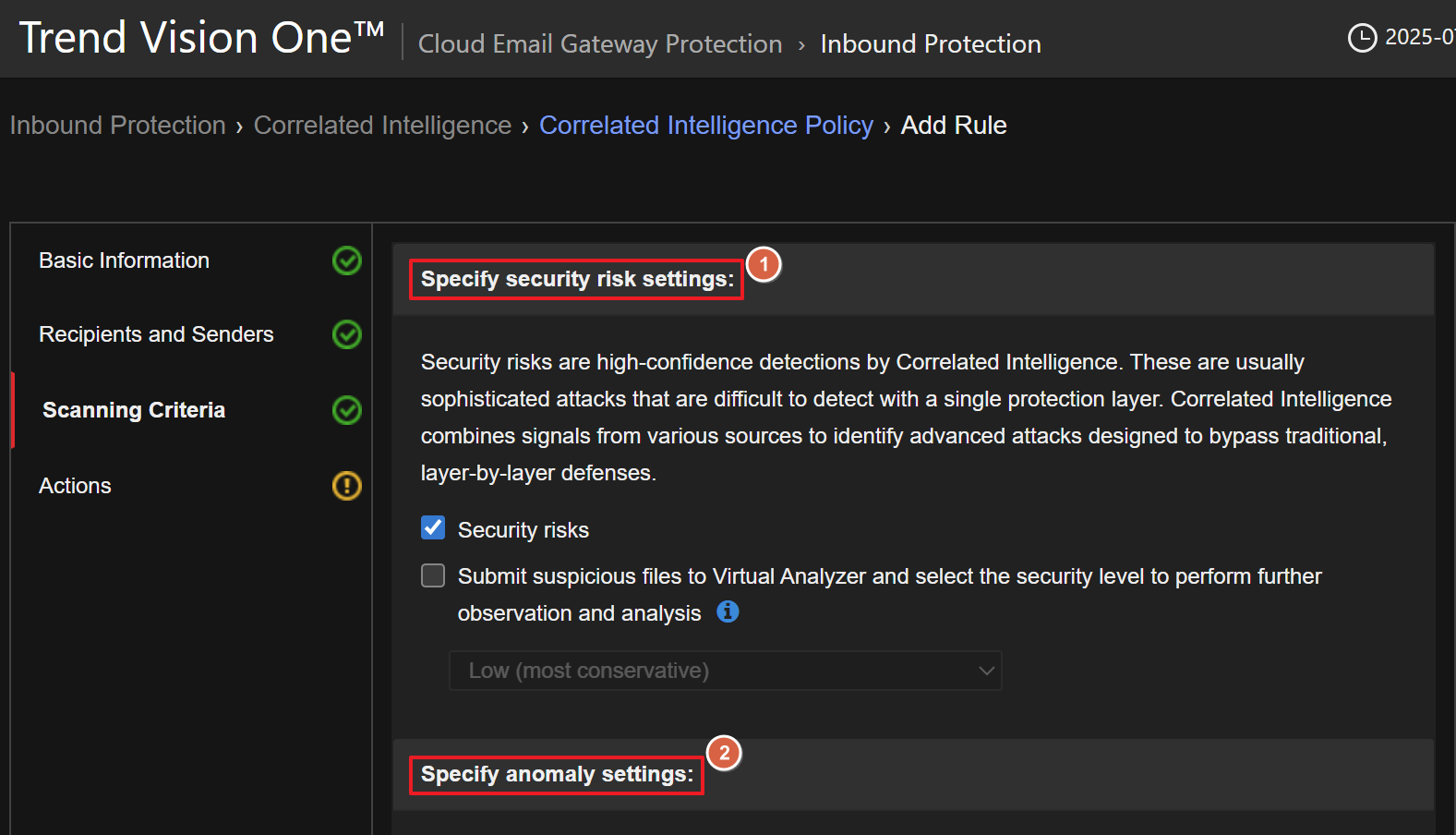

點擊 Scanning Criteria 選擇掃瞄條件

Tip

建議將 Specify security risk settings 和 Specify anomaly settings

各自建立規則,以便於採取不同的處理行動

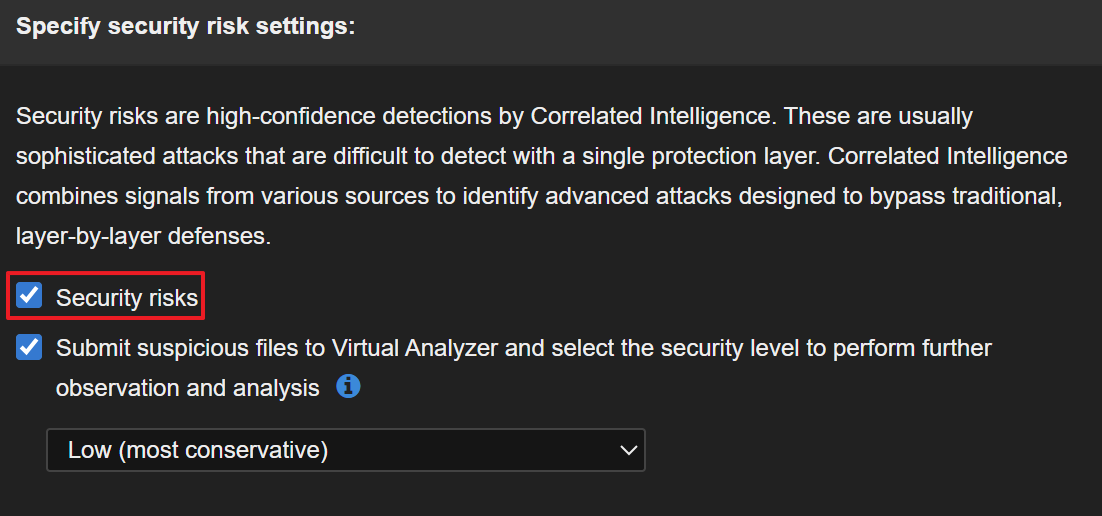

在 Specify security risk settings 區塊,勾選 Security risks 以啟用網路釣魚偵測。

這是由 Correlated Intelligence 偵測到的高可信度結果,這些通常是難以透過單一防護層偵測的複雜攻擊。

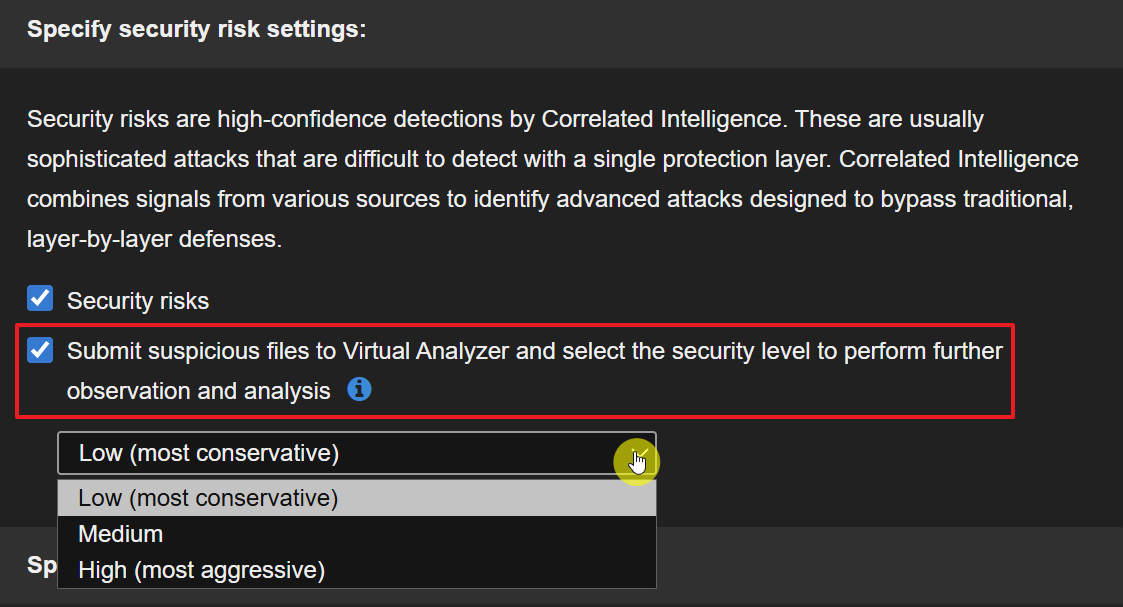

勾選 Submit suspicious files to Virtual Analyzer and select the security level to perform further

observation and analysis

您可以選擇下列不同的安全等級決定哪些檔案會被分析:

- Low (most conservative)

僅對具有高度惡意可能性採取行動

- Medium

對具有中度至高度惡意可能性採取行動

- High (most aggressive)

對所有顯示任何可疑行為採取行動

關於分析時間與提取

- 分析並識別檔案風險平均需時 3 分鐘,某些檔案可能長達 30 分鐘。

- 當符合條件的檔案包含在另一個檔案中,例如包含在壓縮檔案中或嵌入在檔案中時,會提取該檔案並提交至 Virtual Analyzer。

關於 Virtual Analyzer 例外處理行動

在啟用 Virtual Analyzer 時將適用 Inbound Protection > Virus

Scan > Scan Exceptions 的下列例外:

- Virtual Analyzer scan exception.

- Virtual Analyzer submission quota exception.

關於檔案密碼分析

如果您在 Inbound Protection > Virus Scan > File Password

Analysis 啟用了檔案密碼分析 Correlated Intelligence 會採用其分析結果

如果未啟用,將會嘗試從電子郵件內容 (主旨、內文及附件名稱) 中破解密碼。

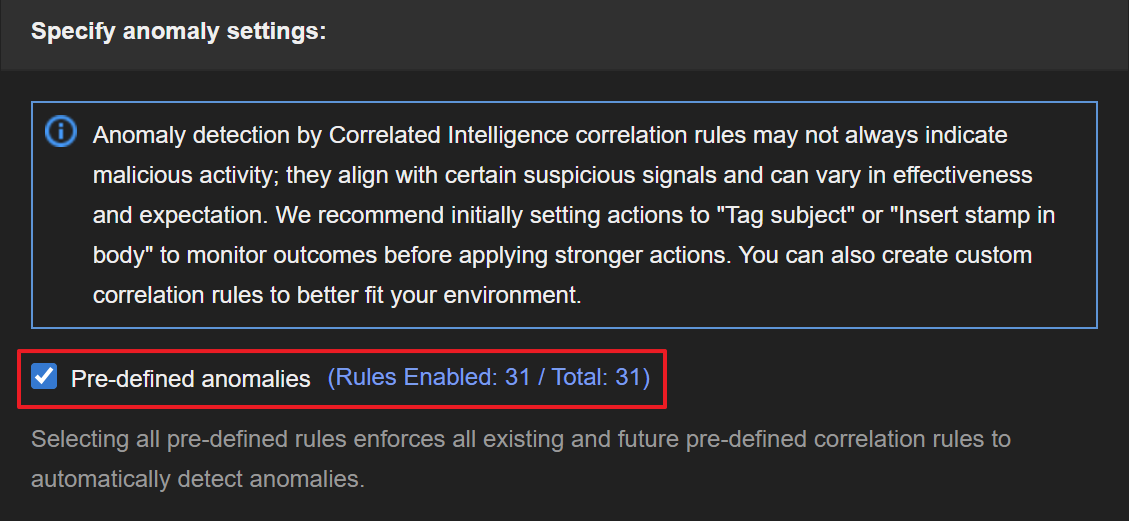

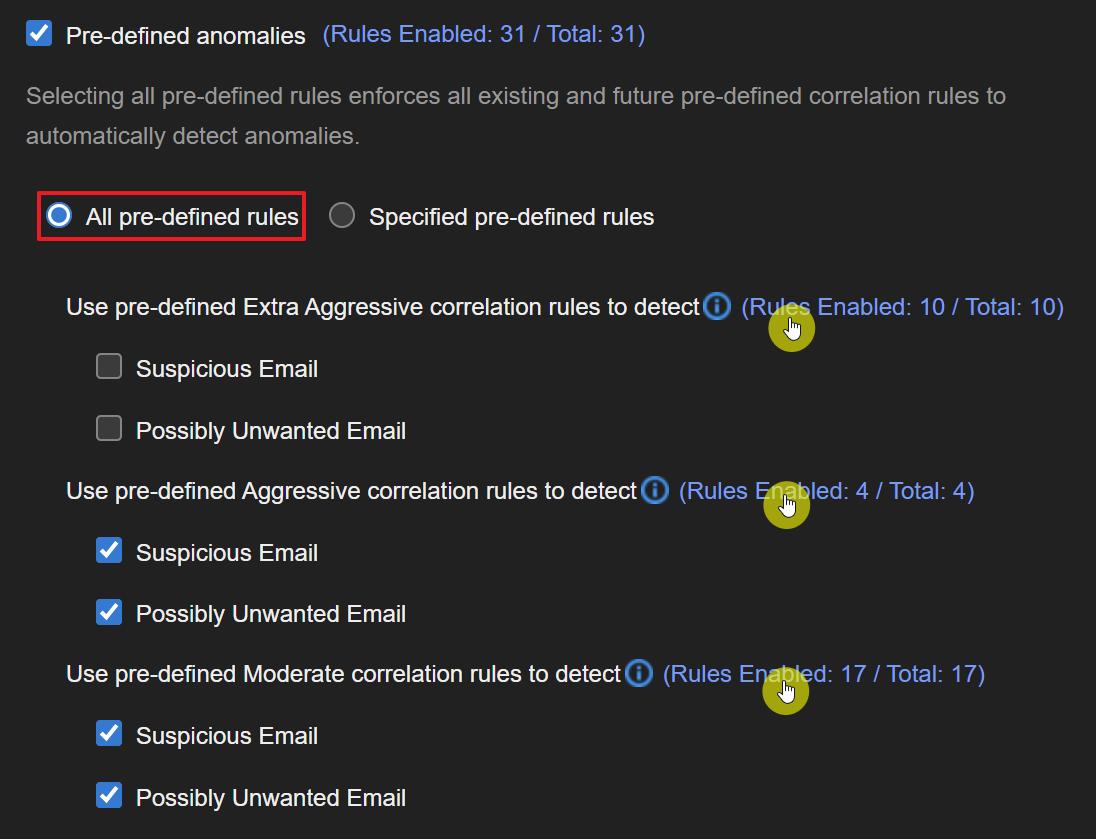

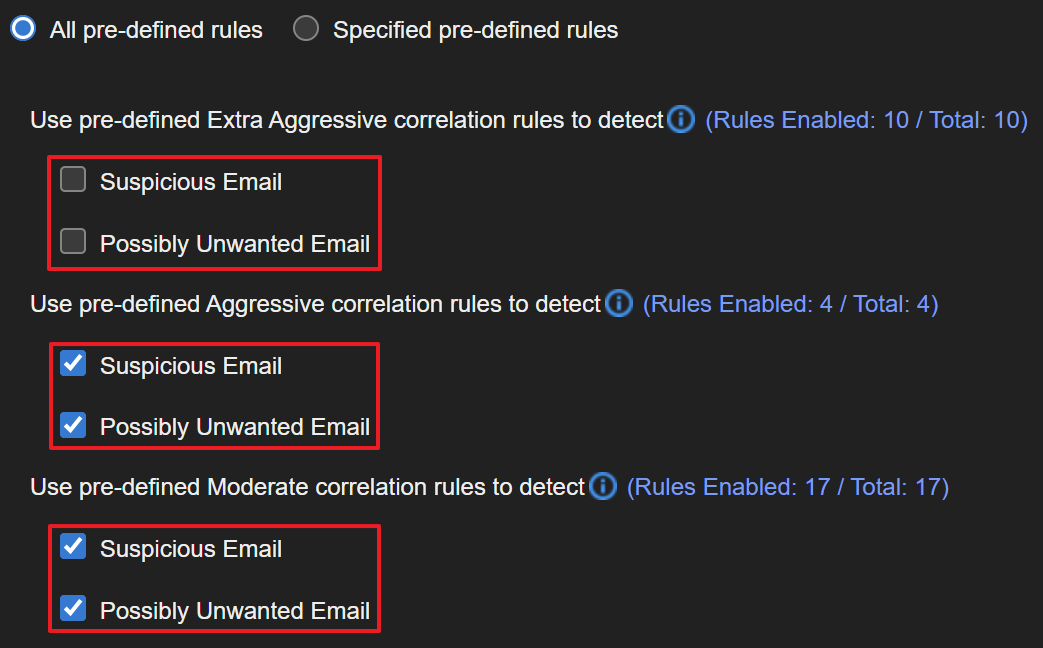

在 Specify anomaly settings 區塊,勾選 Pre-defined anomalies

決定要套用全部或部分的預先定義關聯規則

- All pre-defined rules

當您勾選 Pre-defined anomalies 時,此選項會被自動選取。

用於異常偵測的預先定義關聯規則分為三個等級:

- Extra Aggressive

- Aggressive

- Moderate

每個等級都有兩種偵測類型:

- Suspicious Email

- Possibly Unwanted Email

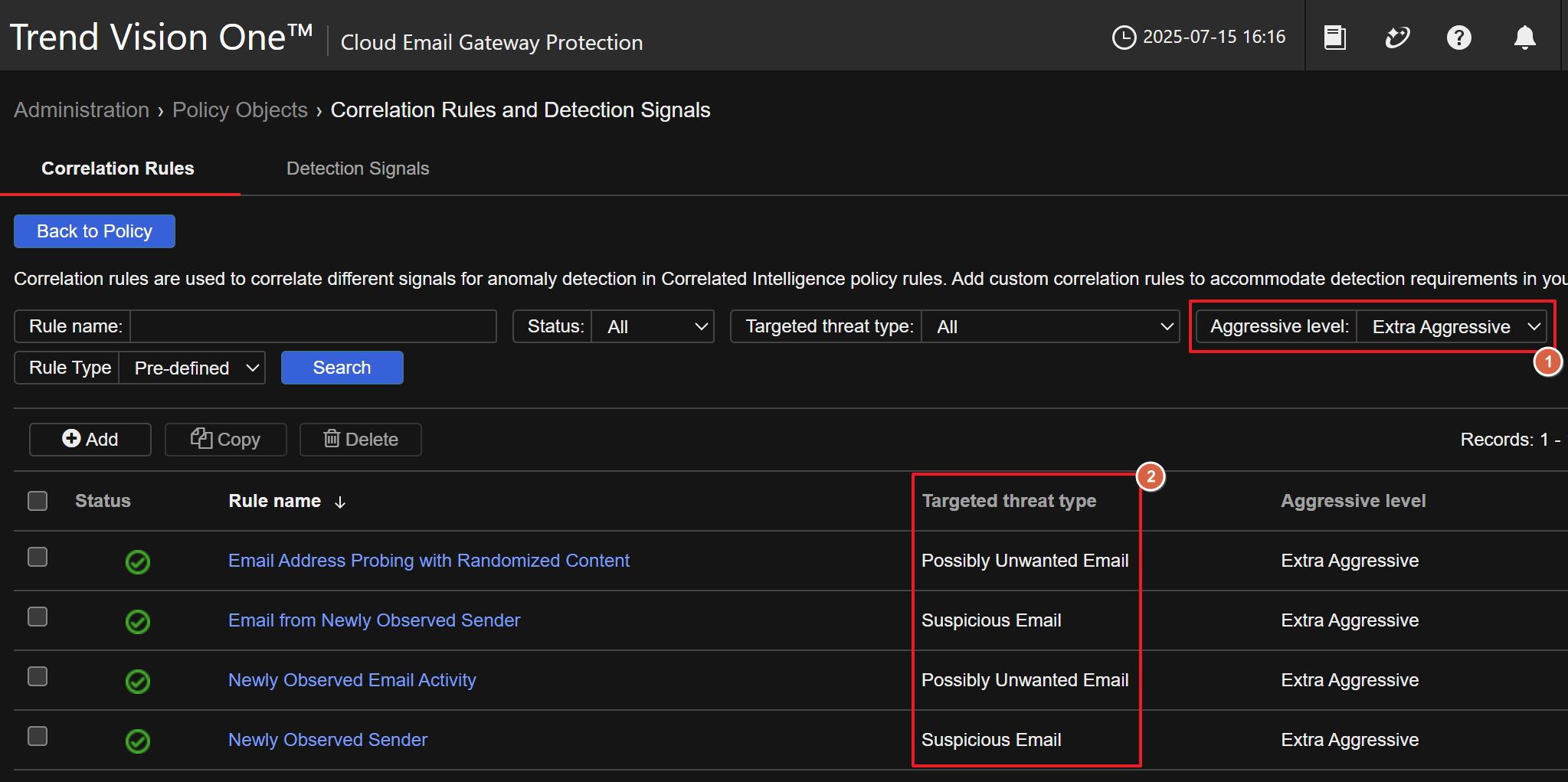

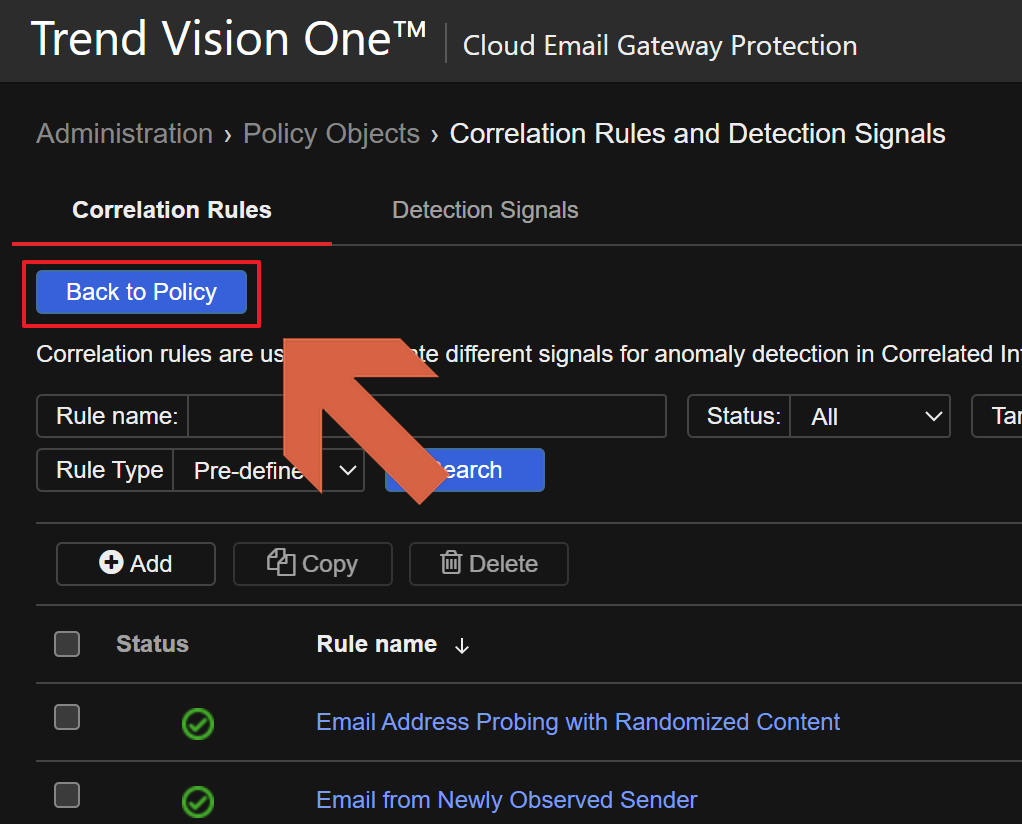

每個等級旁邊的 Rules Enabled 開頭的文字可以點擊

點擊後將引導至 Administration > Policy Objects > Correlation Rules

and Detection Signals

並自動套用對應等級的過濾條件,您可以檢視 Targeted threat type 欄位來了解該規則屬於哪個偵測類型

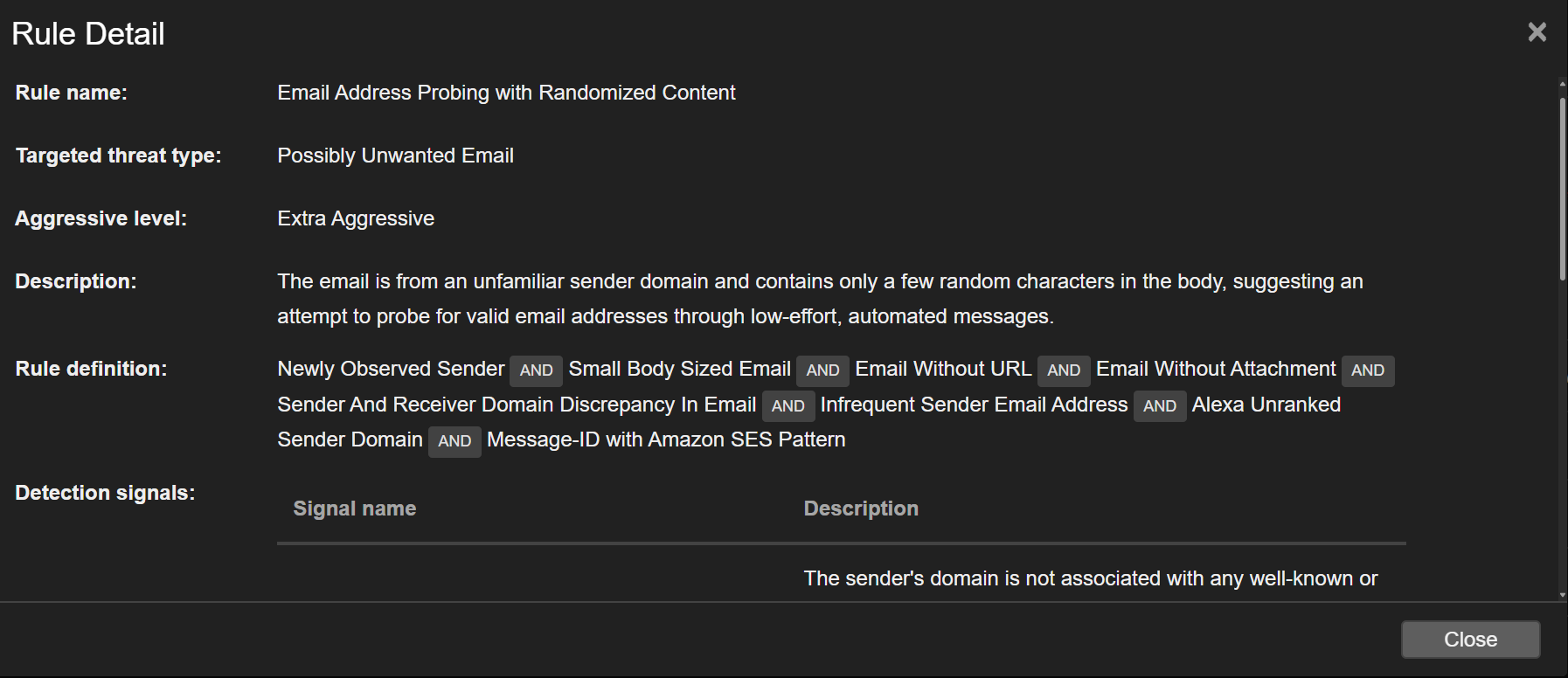

點擊規則名稱可以顯示該規則是由哪些 Detection signals 組合而成

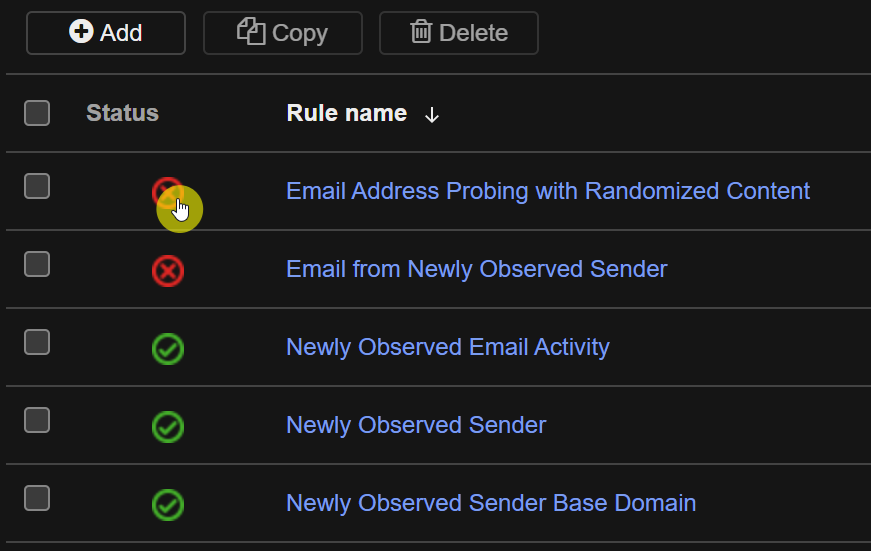

點擊 Status 欄位的圖示可以啟用或停用該規則

了解規則的作用後,可以點擊 Back to Policy 回到 Correlated Intelligence 的設定頁面

依照需求勾選各個等級的偵測類型

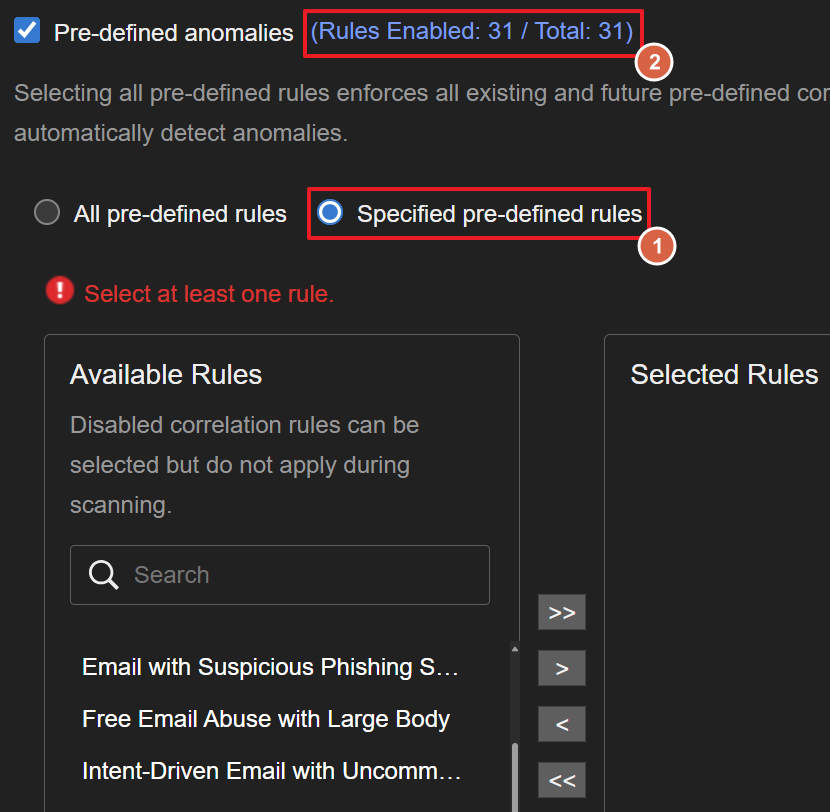

- Specified pre-defined rules

手動選取需要的預先定義關聯規則,同樣可以點擊 Pre-defined anomalies 旁的 Rules Enabled

開頭的文字

引導至 Administration > Policy Objects > Correlation Rules

and Detection Signals 檢視所有規則

注意

已停用的關聯規則仍可被選取,但掃瞄時不會套用。

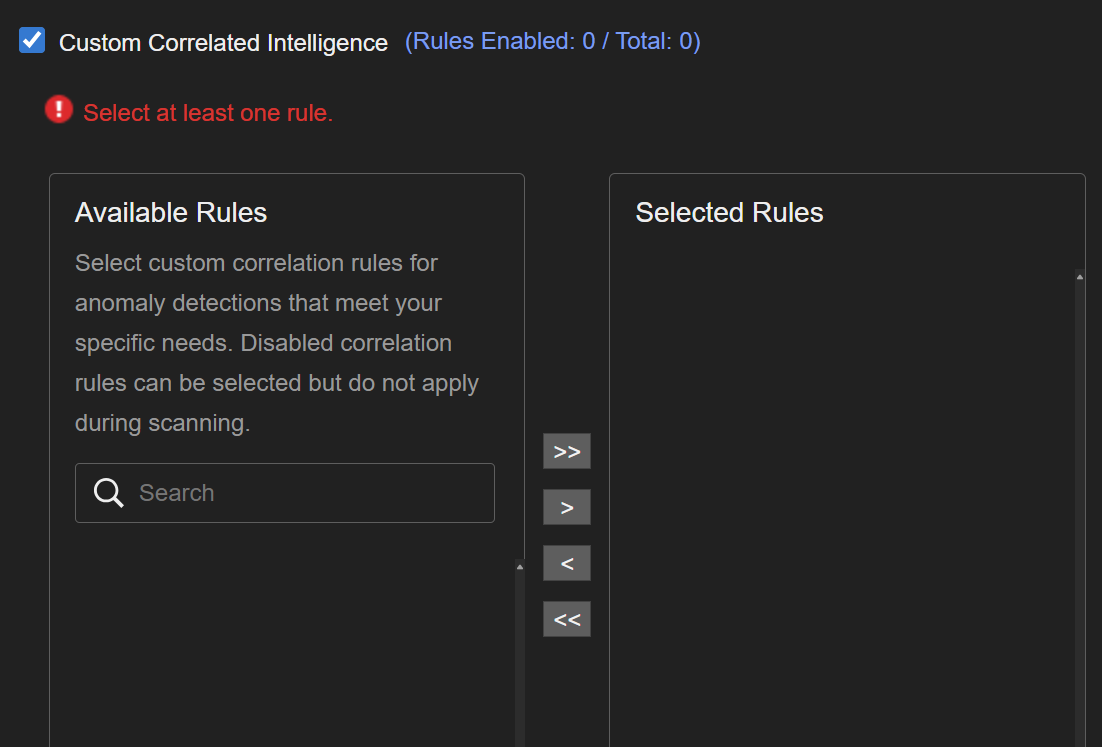

如果您有自定義關聯規則,繼續向下滑動畫面,勾選 Custom Correlated Intelligence

如果您需要新增/修改/檢視自定義關聯規則,同樣可以點擊 Custom Correlated Intelligence 旁的 Rules

Enabled 開頭的文字

引導至 Administration > Policy Objects > Correlation Rules and

Detection Signals

並自動套用 Rule Type 為 Custom 以檢視所有自定義關聯規則

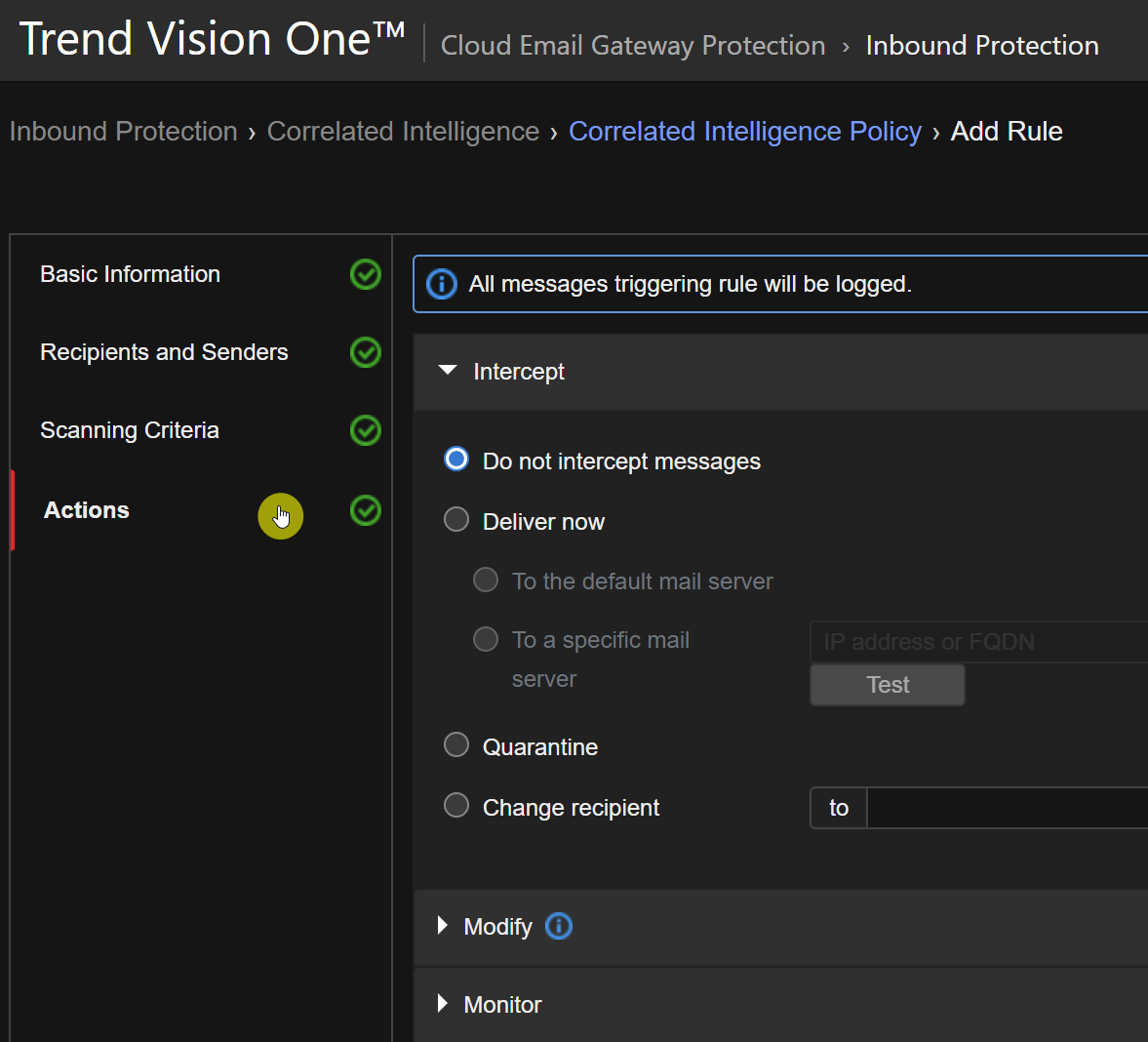

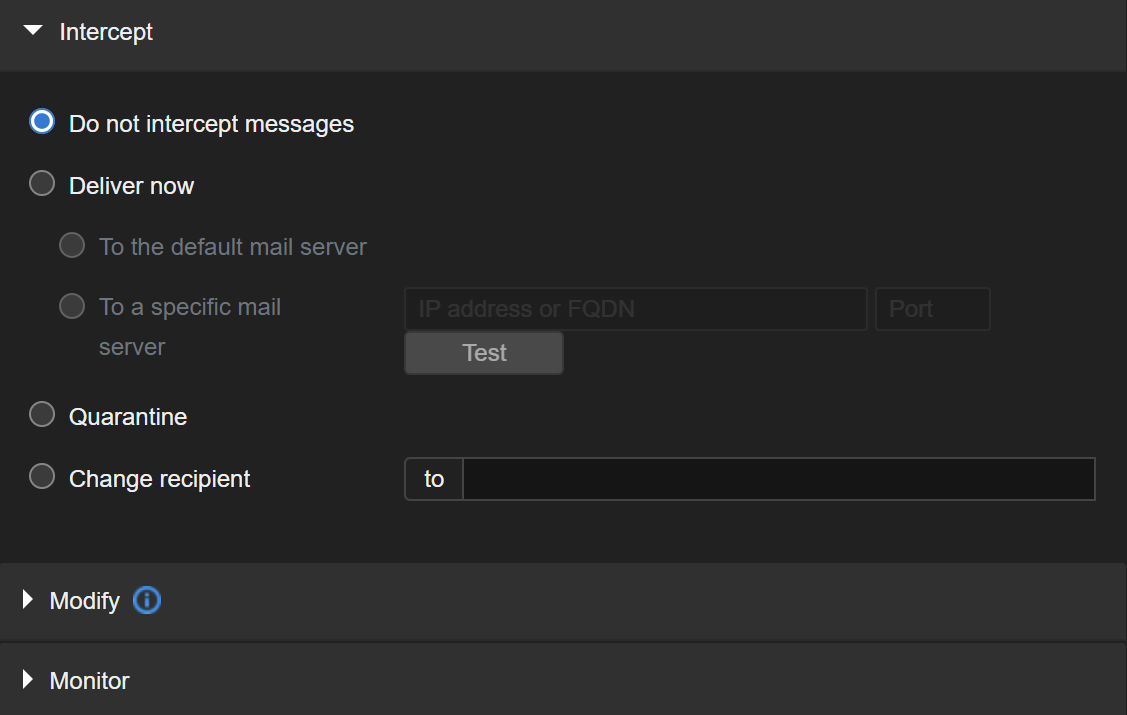

點擊 Actions 選擇符合掃瞄條件時的處理行動

在 Intercept 區塊,每個策略僅能設定一個 Intercept (攔截) 處理行動。

Intercept (攔截) 屬於 Terminal (終端) 處理行動,一旦系統根據策略規則執行了任何一個攔截操作,

該規則的後續處理就會立即停止,不會再執行該規則中的任何其他操作。

Terminal (終端) 處理行動依照下列優先級執行:

- Delete the entire message

刪除整個郵件

- Deliver the message now

立即傳送郵件

- Quarantine the message

將郵件隔離

- Change recipient

更改收件者

注意

透過 Correlated Intelligence 偵測的異常情況,不一定代表惡意活動;它們僅是符合了特定的可疑訊號,且其有效性與預期結果可能有所不同。

建議先設定為 Do not intercept messages 並設定 Modify (修改) 處理行動以便監控其結果,之後再套用更嚴格的處理行動。

Do not intercept messages 不進行 Intercept (攔截) 會繼續執行其他策略規則

警告

不建議將 Deliver the message now (立即傳送) 作為唯一的處理行動。

- 垃圾郵件:

- 如果您對垃圾郵件有且僅有設定

立即傳送,那麼所有垃圾郵件都會直接寄給收件者,這就如同沒有垃圾郵件過濾一樣。

- 病毒郵件:

- 如果您對病毒郵件規則有且僅有設定

立即傳送,那麼含有病毒的郵件將會不受阻擋地通過。

- 若要使用

立即傳送,請務必同時設定一個 Delete the entire message (刪除) 的處理行動。

系統會優先執行 刪除 動作,這樣才能有效阻擋病毒郵件。

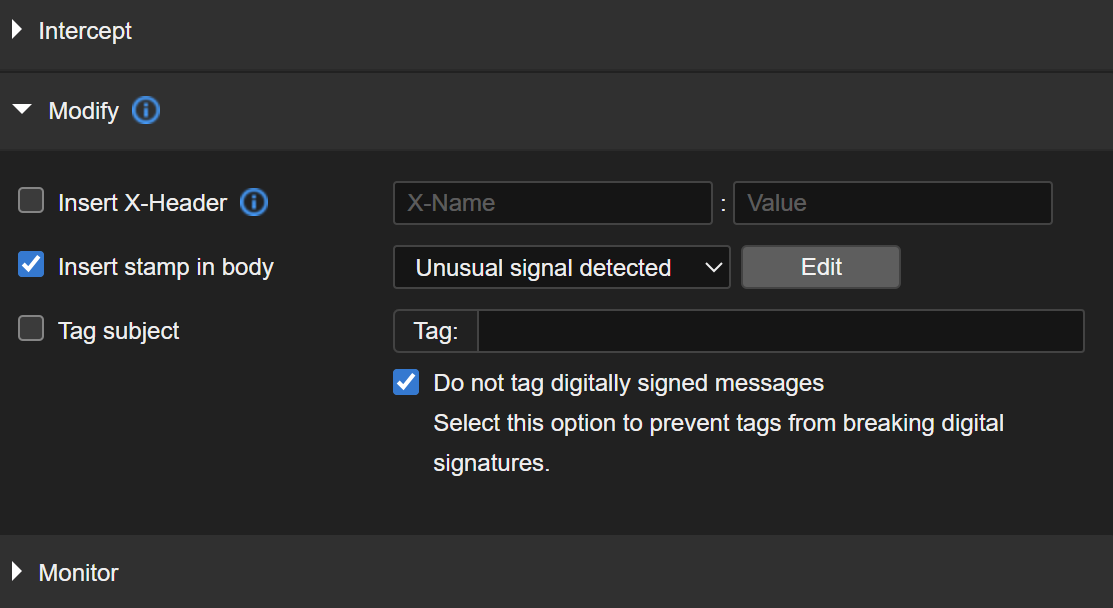

在 Modify 區塊,可以設定多個 Modify (修改) 處理行動。

Modify (修改) 處理行動會修改郵件或附件。收件者仍會收到修改後的郵件,前提是該郵件不觸發其他具有 Intercept (攔截) 的策略規則。

注意

當您在 Intercept 區塊選擇 Delete entire message 時,無法設定 Modify

處理行動

您可以選擇下列 Modify (修改) 處理行動:

- Insert X-Header

插入指定的 X-Header 您無法使用 X-TM 和 X-MT 作為 X-Header 名稱,這是為 Cloud Email

Gateway Protection 保留的

插入保留的 X-Header 名稱將會顯示下列圖片中的錯誤訊息:

- Insert stamp in body

插入在 Administration > Policy Objects > Stamps

定義的警告或是聲明

您可以點擊 Edit 引導至 Stamps 頁面新增或修改指定文字

- Tag subject

在郵件主旨上加上特定的標籤

可勾選 Do not tag digitally signed messages 避免在有數位簽章郵件標記而破壞簽章

在 Monitor 區塊,可以設定不同的 Monitor (監控) 處理行動。

Monitor (監控) 處理行動不會修改郵件或其附件。收件者仍會收到修改後的郵件,前提是該郵件不觸發其他具有 Intercept (攔截)

的策略規則。

您可以選擇下列 Monitor (監控) 處理行動:

- Send notification

此選項可以與任意處理行動組合

發送在 Administration > Policy Objects >

Notifications 定義的通知

點擊 message to people 可選擇發送哪些通知,或是進一步引導至 Notifications 頁面新增或修改通知

- BCC

此選項無法與任何 Intercept (攔截) 處理行動組合,僅在勾選 Do not intercept messages 時可用

對指定受管理網域內的收件者發送密件副本,您可以以 逗號 , 或是 分號 ; 分隔收件者

如果指定無效的收件者或是非受管理網域的收件者將顯示錯誤訊息

- 無效的收件者

- 非受管理網域的收件者

完成所有設定後點擊 Submit 可以在 Correlated Intelligence Policy 頁面看到新增的規則

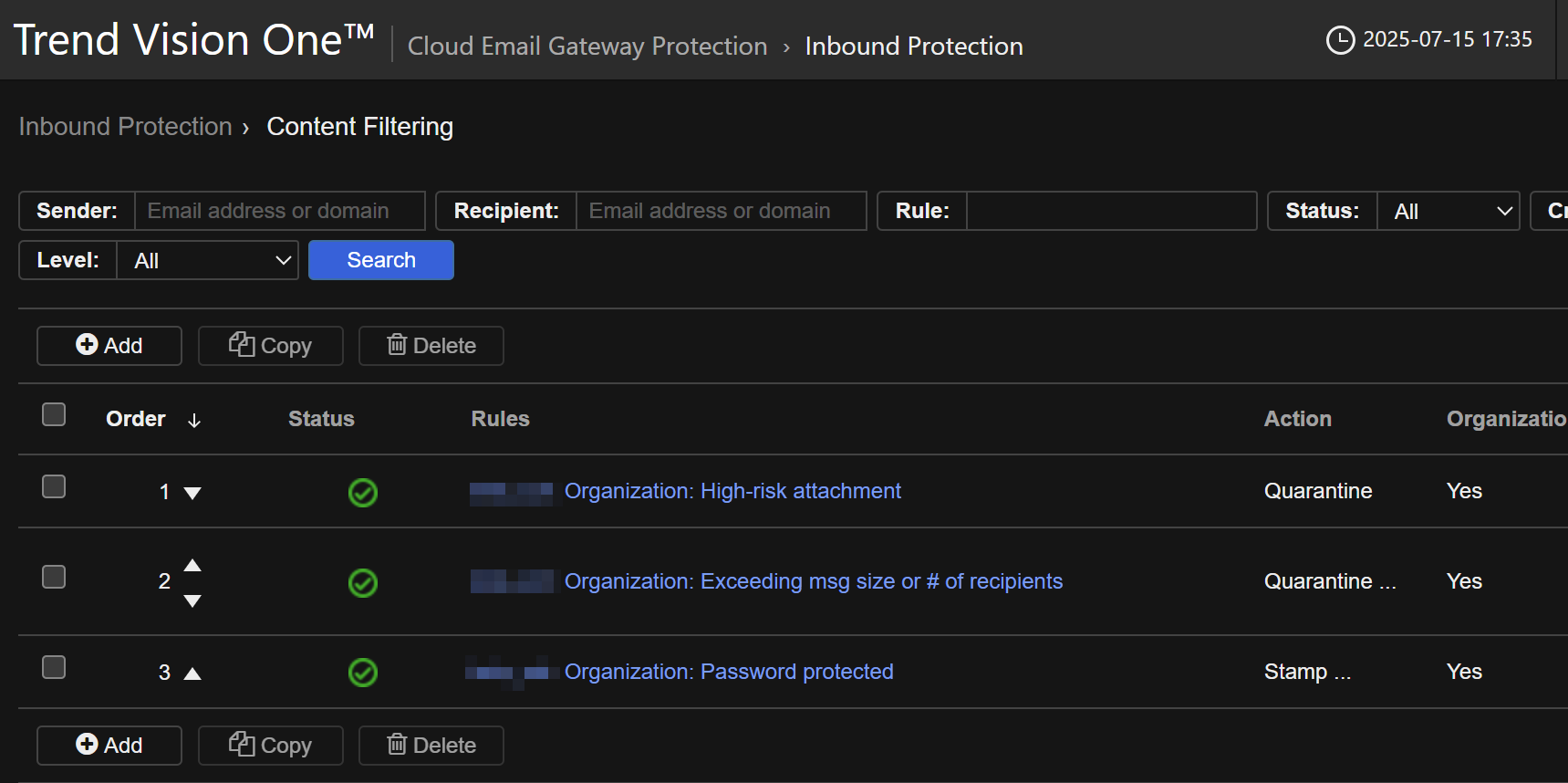

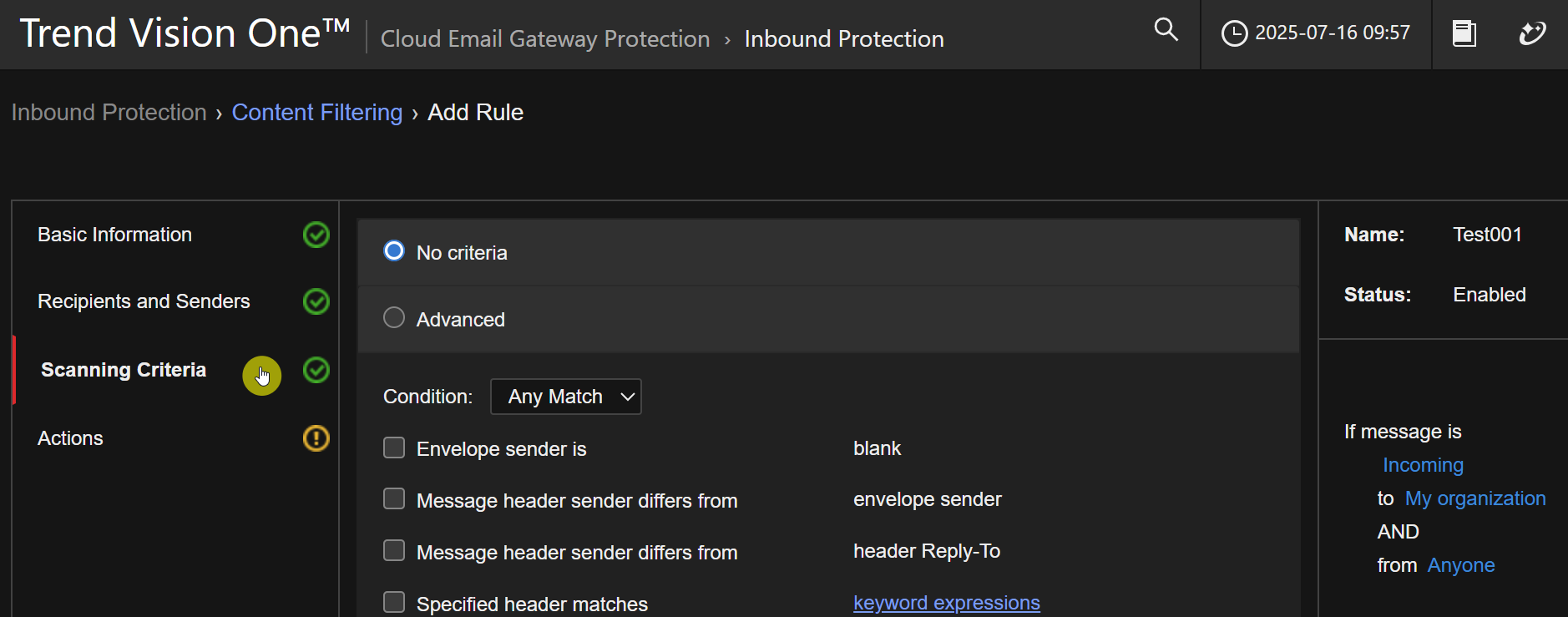

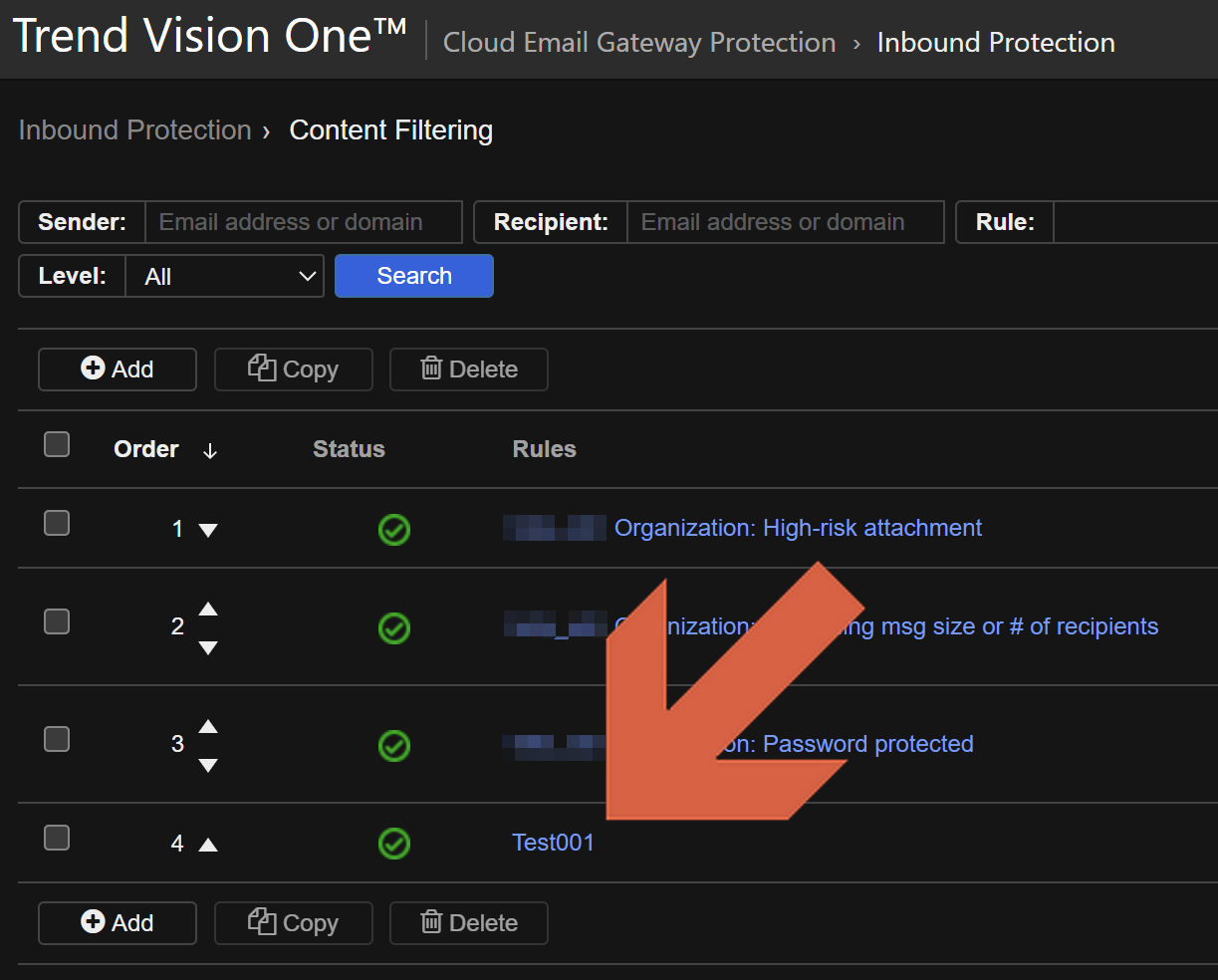

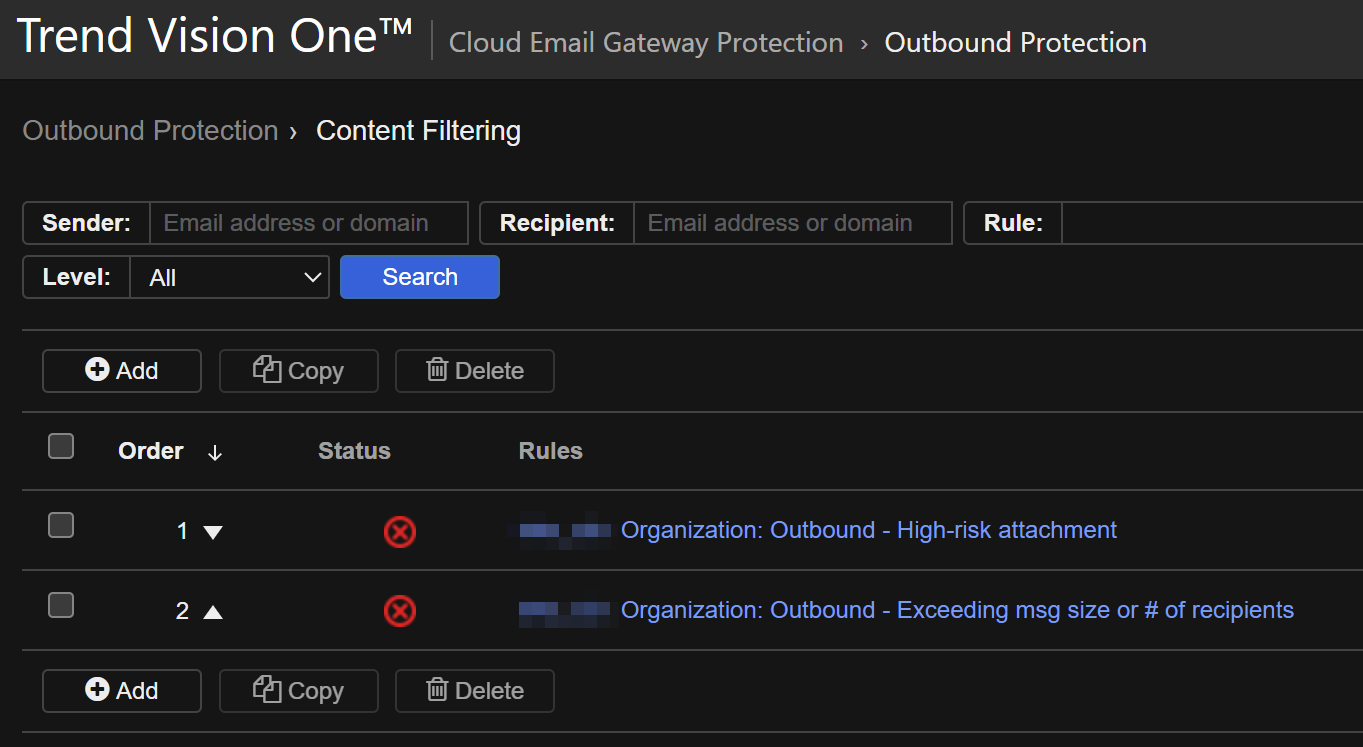

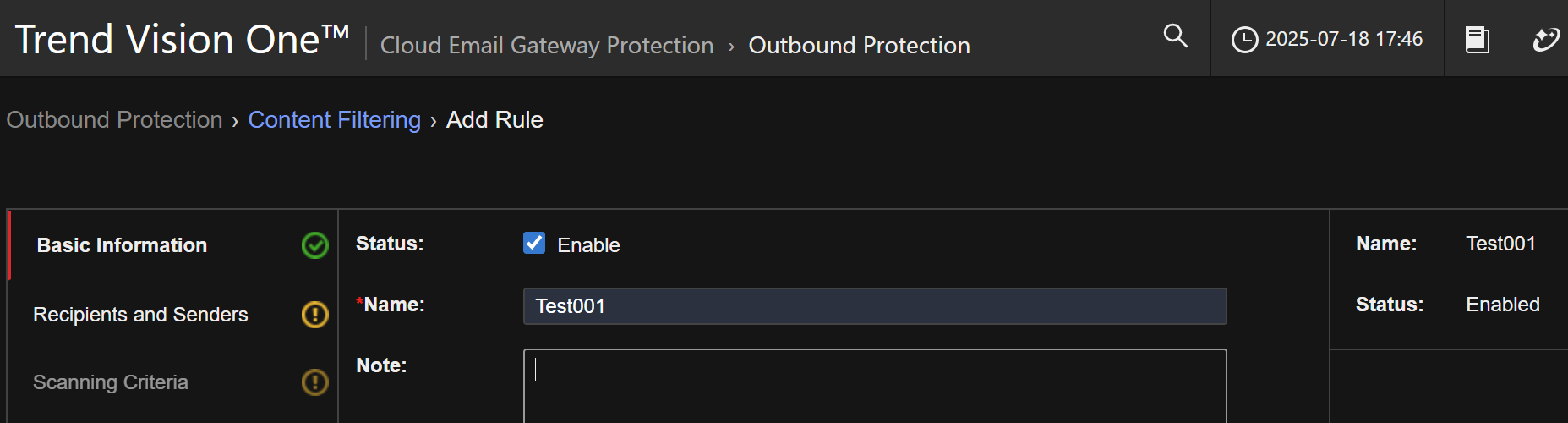

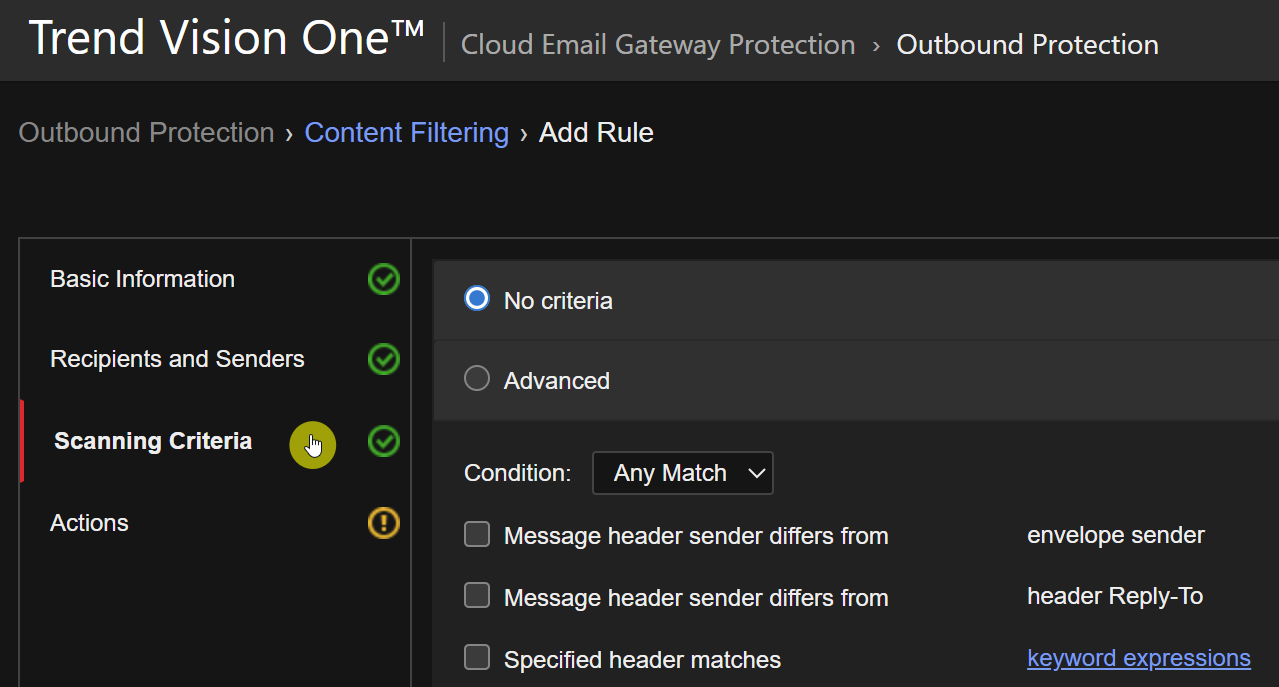

Content Filtering

Content Filtering 可依照特定條件檢查郵件內容,並對符合條件的郵件執行特定的處理行動

在 Inbound Protection > Content Filtering > Content

Policy 有三個預設的策略:

- Organization: High-risk attachment

偵測常見的高風險附件,例如:執行檔

- Organization: Exceeding msg size or # of recipients

偵測郵件大小超過指定大小或是收件者超過指定人數

- Organization: Password protected

偵測具密碼保護的附件

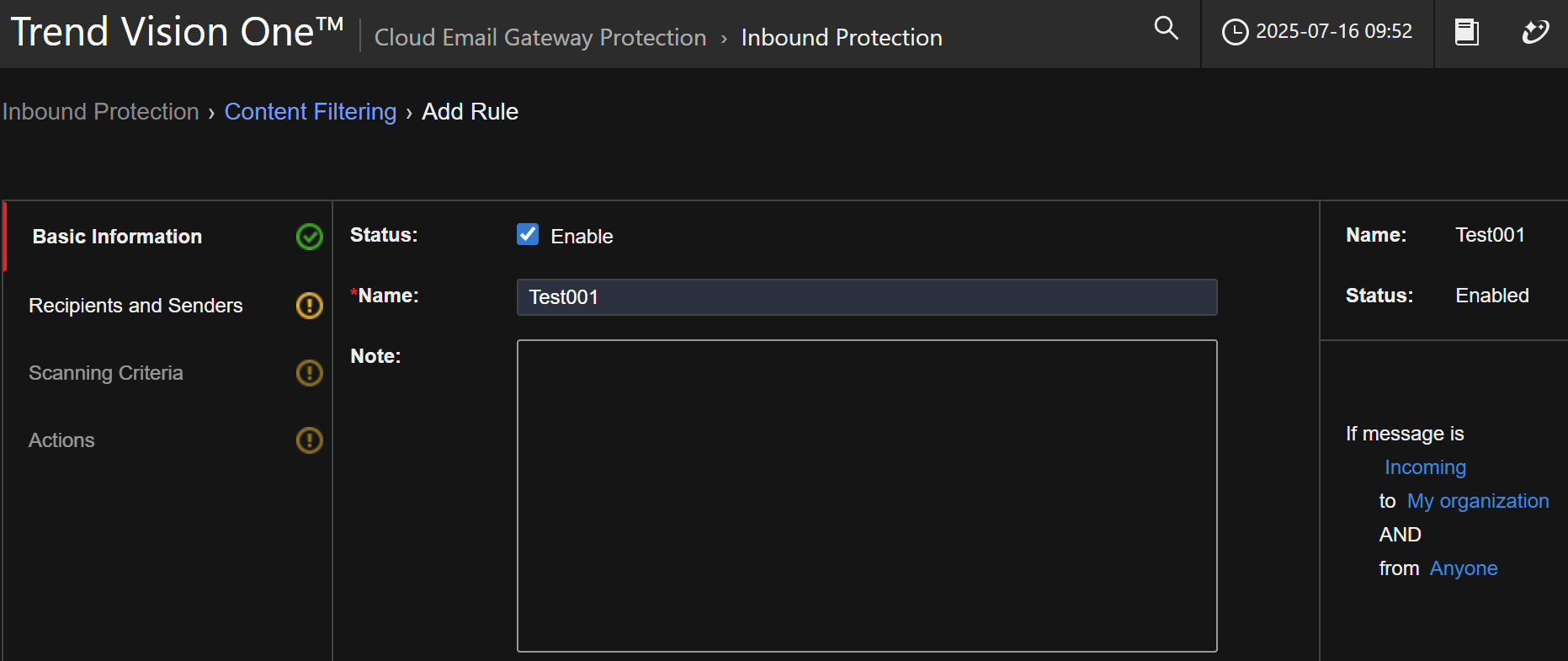

點擊 Add 可以新增策略,首先輸入策略名稱

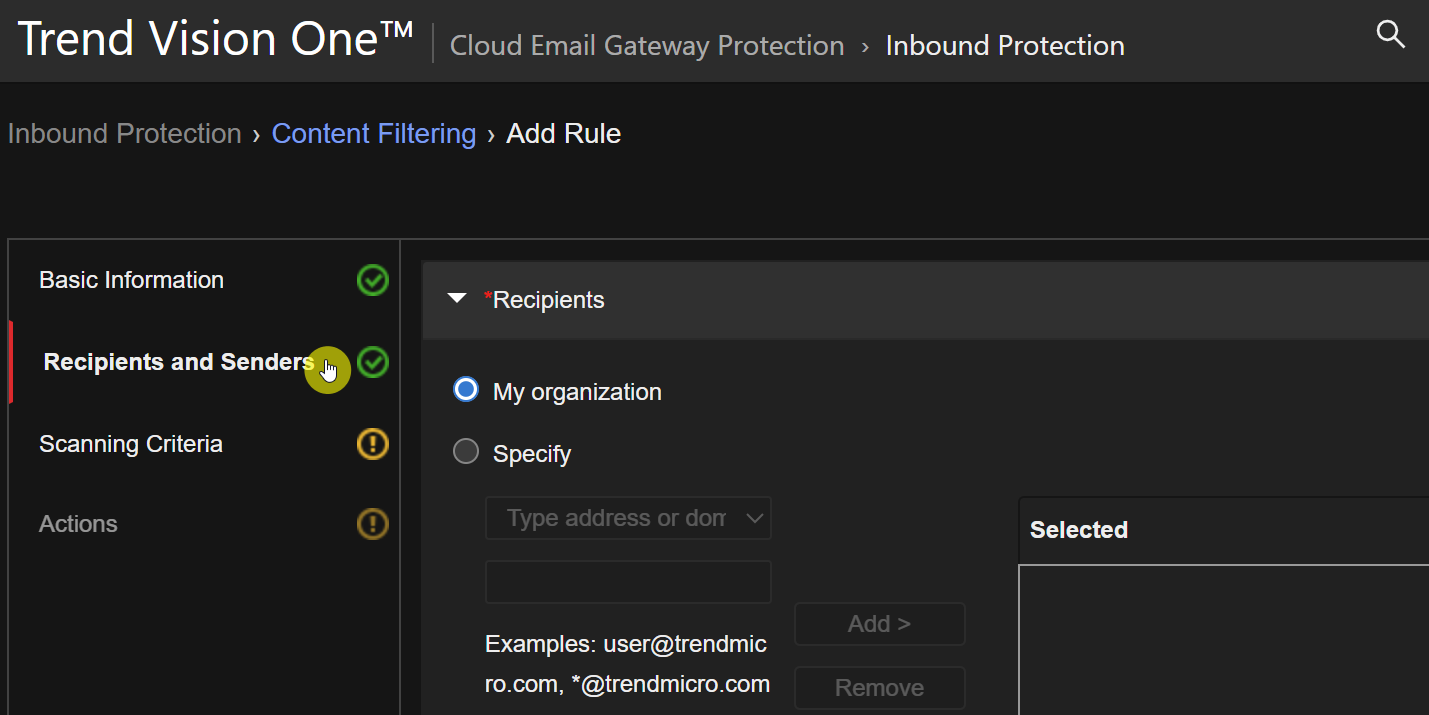

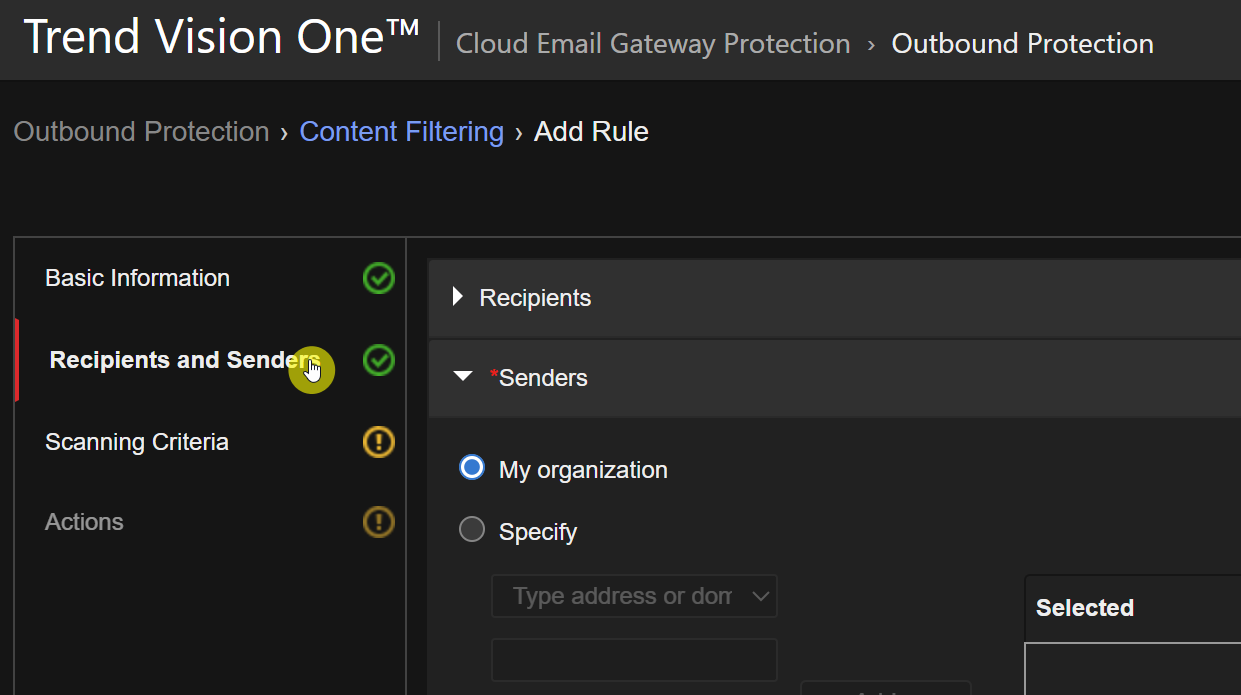

點擊 Recipients and Senders 設定收件者與寄件者

對於 Recipients (收件者) 您可以選擇下列選項:

- My organization

選擇此選項代表整個組織,對於入站策略這代表將其設定為組織層級策略

- Specify

- My domains

選擇從可用的網域中選擇網域

- My LDAP groups

從可用的 LDAP 群組中選擇群組

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

對於 Senders (寄件者) 您可以選擇下列選項:

- Anyone

任何位址

- My organization

選擇此選項代表整個組織,對於入站策略這代表將其設定為組織層級策略

- Specify

- My domains

選擇從可用的網域中選擇網域

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

在 Exceptions 您可以加入由寄件者和收件者組成的例外,以略過這些郵件

選擇以下其中一種方式來指定例外的寄件者部分:

- Anyone

任何位址

- My organization

整個組織

- My domains

受管理網域

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

選擇以下其中一種方式來指定例外的收件者部分:

- Anyone

任何位址

- My organization

整個組織

- My domains

受管理網域

- My LDAP groups

從可用的 LDAP 群組中選擇群組

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

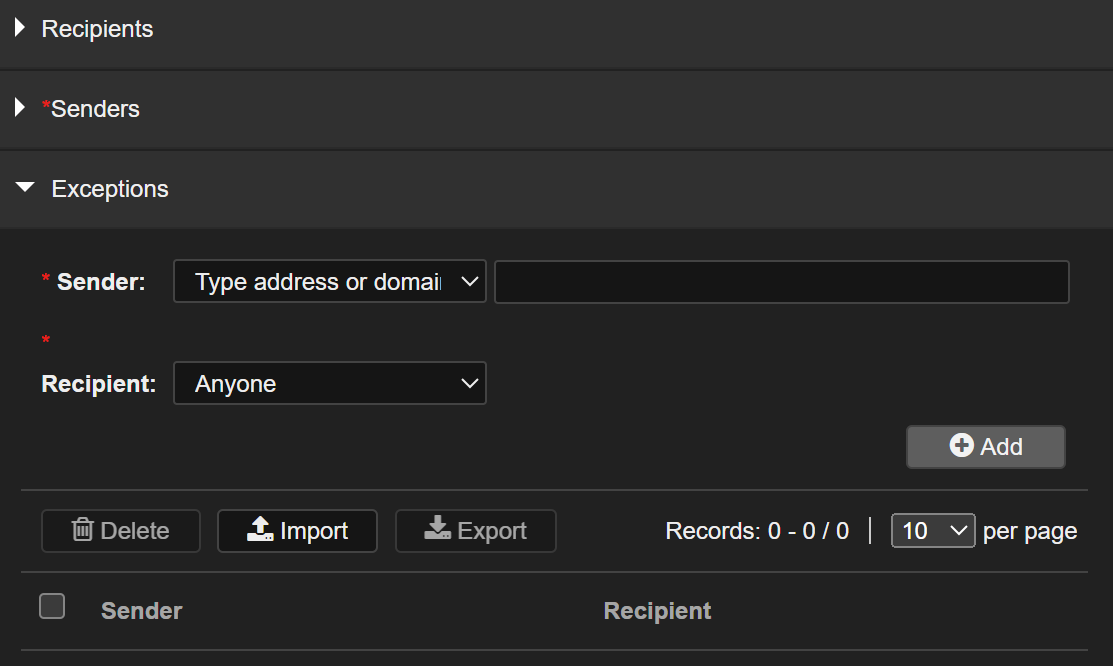

點擊 Scanning Criteria 選擇掃瞄條件

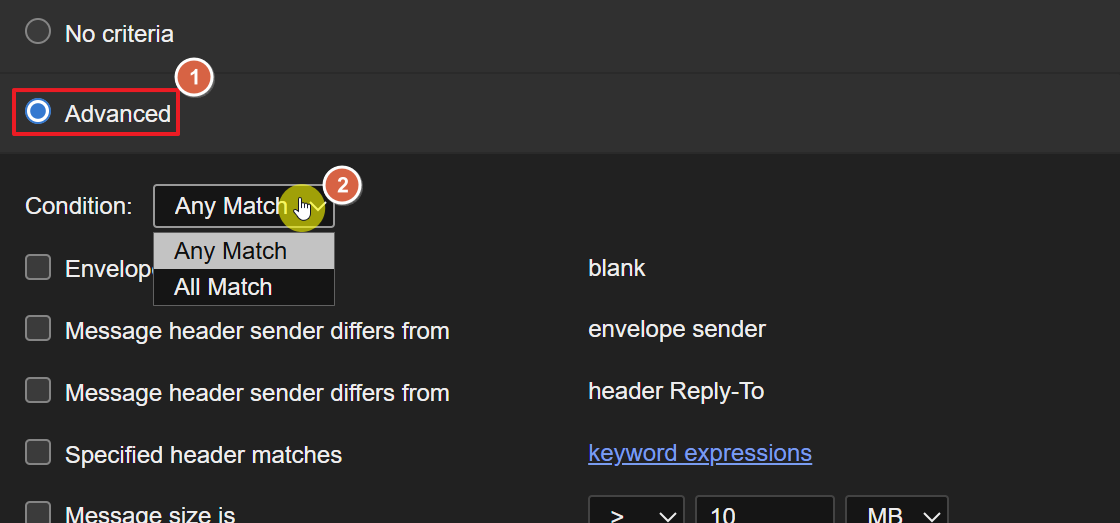

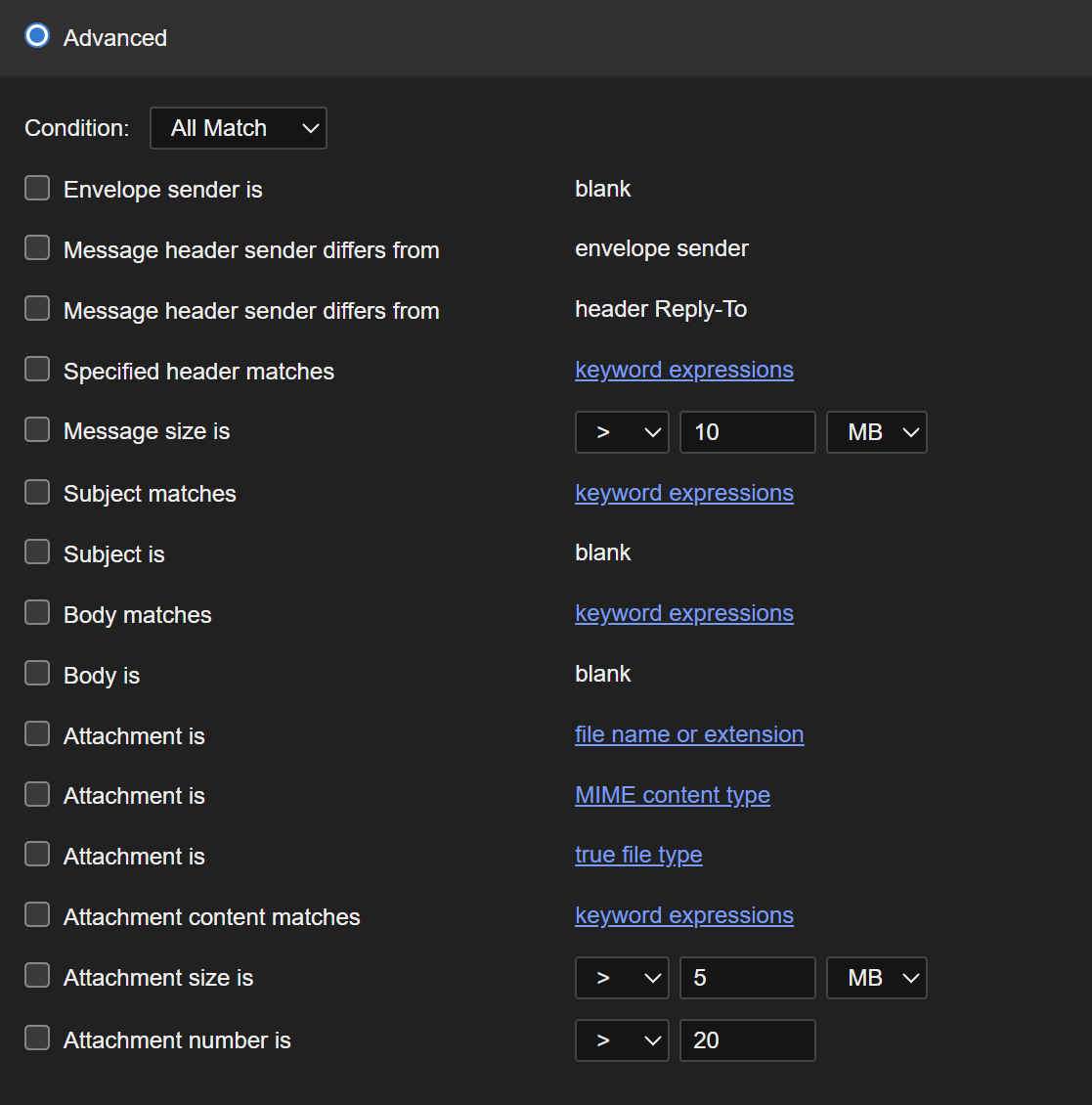

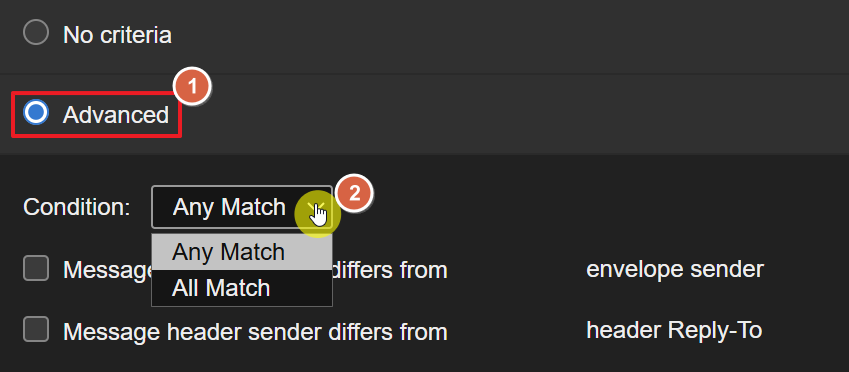

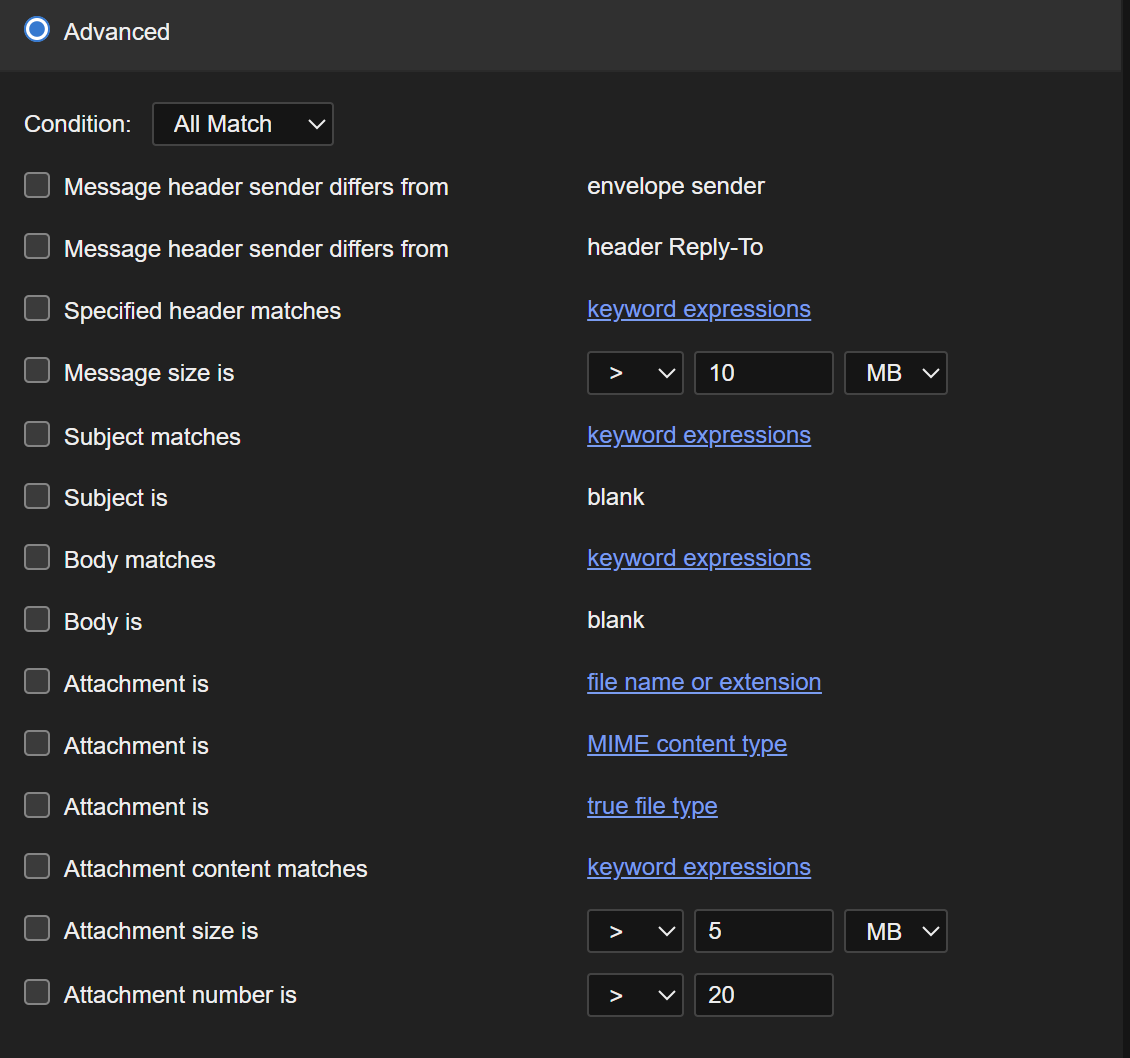

選擇 Advanced 並點擊 Condition 選擇觸發條件:

- Any Match

符合任一已勾選條件

- All Match

符合所有已勾選條件

勾選所需要的條件,相關說明請參考圖片下方的資訊

依照設定畫面的順序排列,各項條件說明如下:

-

Envelope sender is blank

偽冒郵件通常會將信封寄件者(由「MAIL FROM」信封欄位指定)設定為空白,藉此規避寄件者驗證。勾選此選項以偵測此類郵件。

注意

某些正常郵件(例如退信或通知信)的信封寄件者也可能為空白。勾選此選項將會影響到這類郵件。

-

Message header sender differs from envelope sender

偽冒郵件的郵件標頭寄件者 (由「From」標頭指定) 與信封寄件者 (由「MAIL FROM」信封欄位指定) 通常不符。勾選此選項以偵測此類郵件。

-

Message header sender differs from header Reply-To

偽冒郵件的其中一個常見跡象,是郵件標頭寄件者 (由「From」標頭指定) 與 Reply-To 標頭不符。勾選此選項以偵測此類郵件。

-

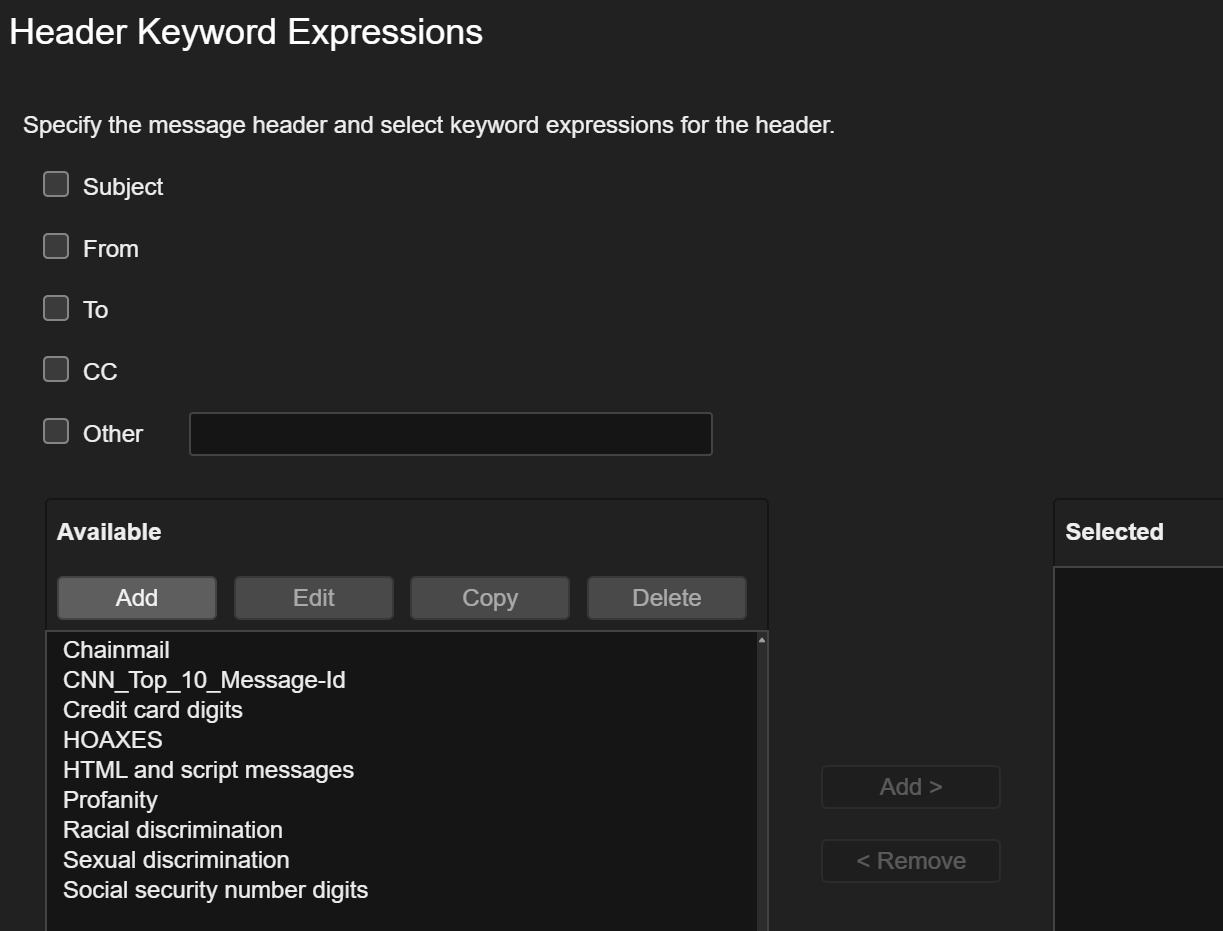

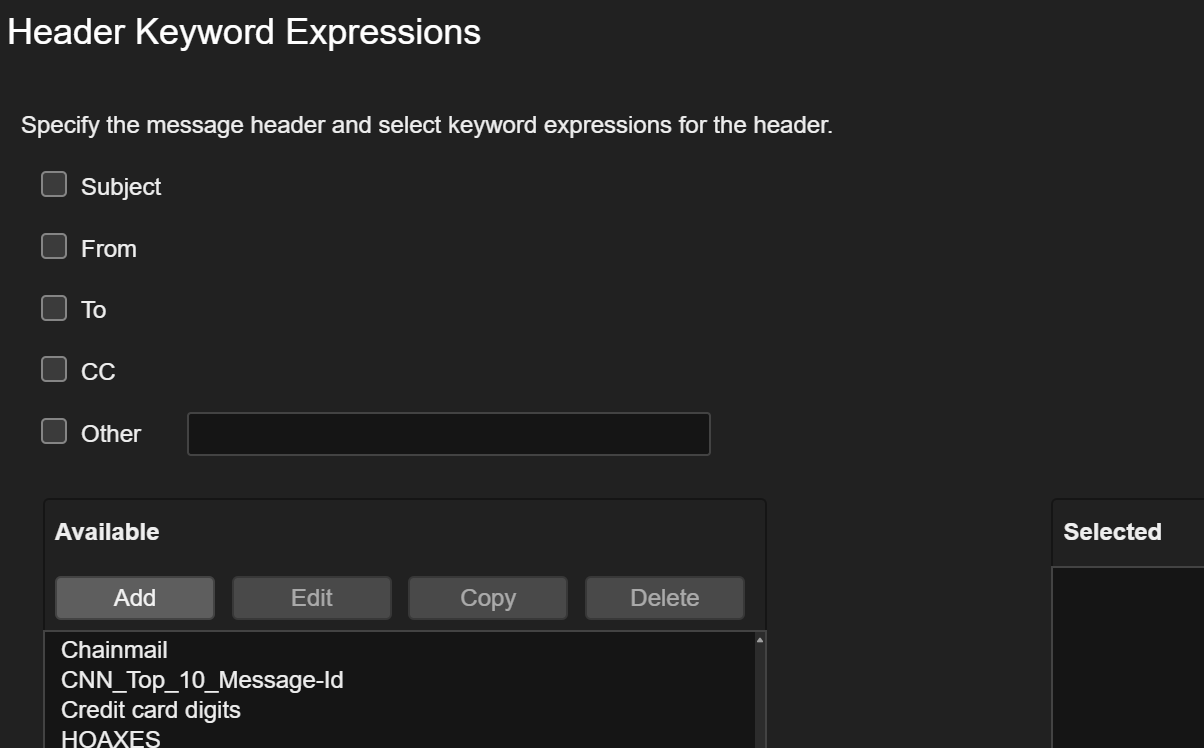

Specified header matches keyword expressions

偵測標頭符合選取的關鍵字表示式,點擊 keyword expressions 將顯示 Header Keyword

Expressions 畫面

勾選需要比對的郵件標頭,並選取需要比對的關鍵字表示式

點擊 Add 可引導至 Administration > Policy Objects

> Keywords and Expressions 新增關鍵字表示式

關於 Keyword expressions

Cloud Email Gateway Protection 使用 POSIX 正規表示式語法的子集。

詳細資訊請參考: Keyword expressions

-

Message size is

- 選取 > 將偵測大於指定大小的郵件

- 選取 <= 將偵測小於或等於指定大小的郵件

關於郵件大小

此選項計算郵件的總大小,包含其可能含有的任何附件。

例如:若郵件包含兩個附件 (一個 3 MB,另一個 1 MB),如果設定「刪除超過 2 MB 郵件」的規則將會刪除整封郵件,包含這兩個附件。

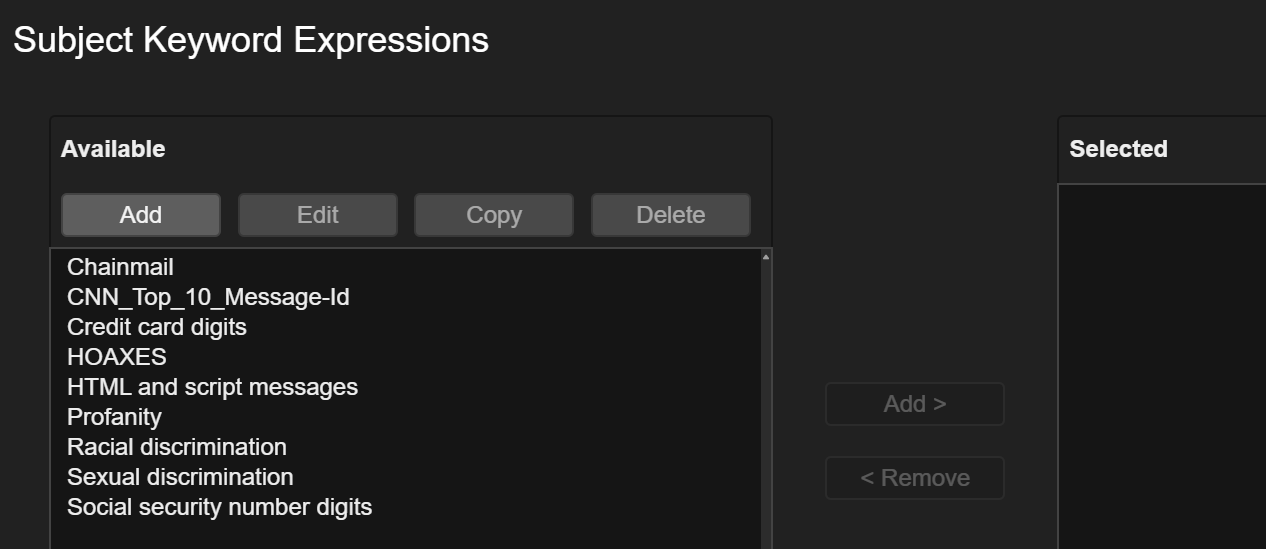

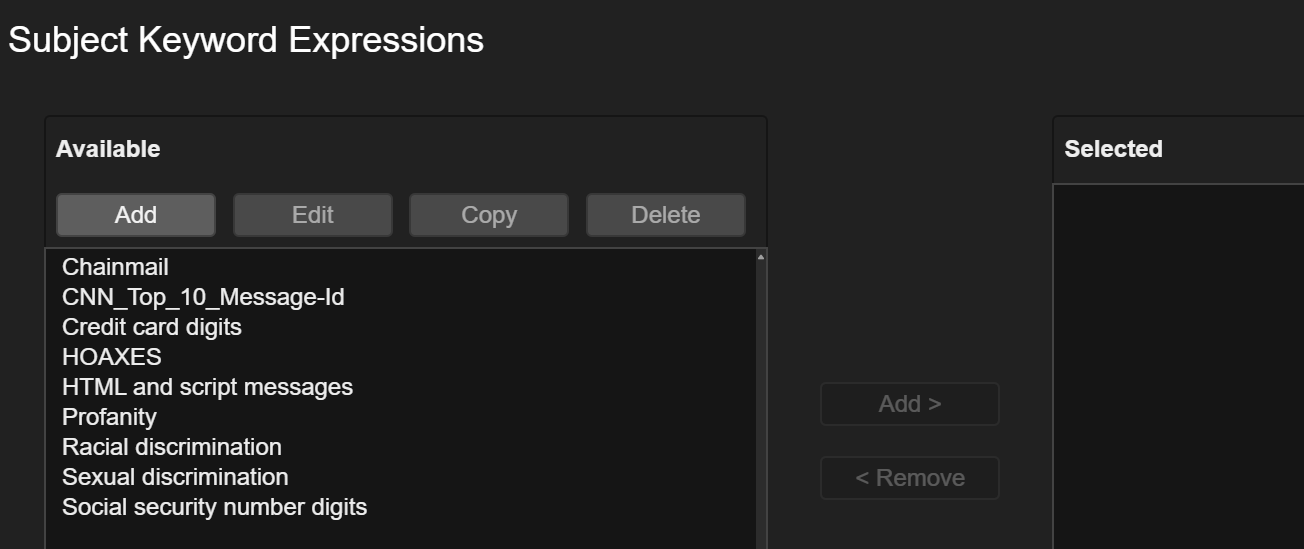

-

Subject matches keyword expressions

偵測主旨符合選取的關鍵字表示式,點擊 keyword expressions 將顯示 Subject Keyword

Expressions 畫面

選取需要比對的關鍵字表示式,點擊 Add 可引導至 Administration > Policy

Objects > Keywords and Expressions 新增關鍵字表示式

關於 Keyword expressions

Cloud Email Gateway Protection 使用 POSIX 正規表示式語法的子集。

詳細資訊請參考: Keyword expressions

-

Subject is blank

偵測主旨為空白的郵件

-

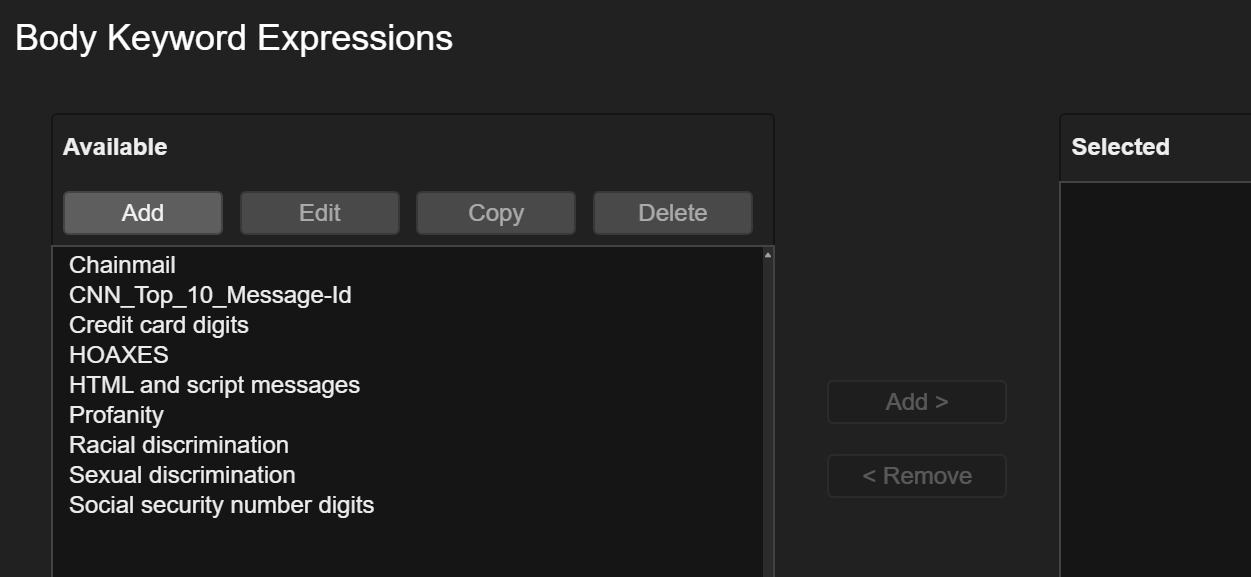

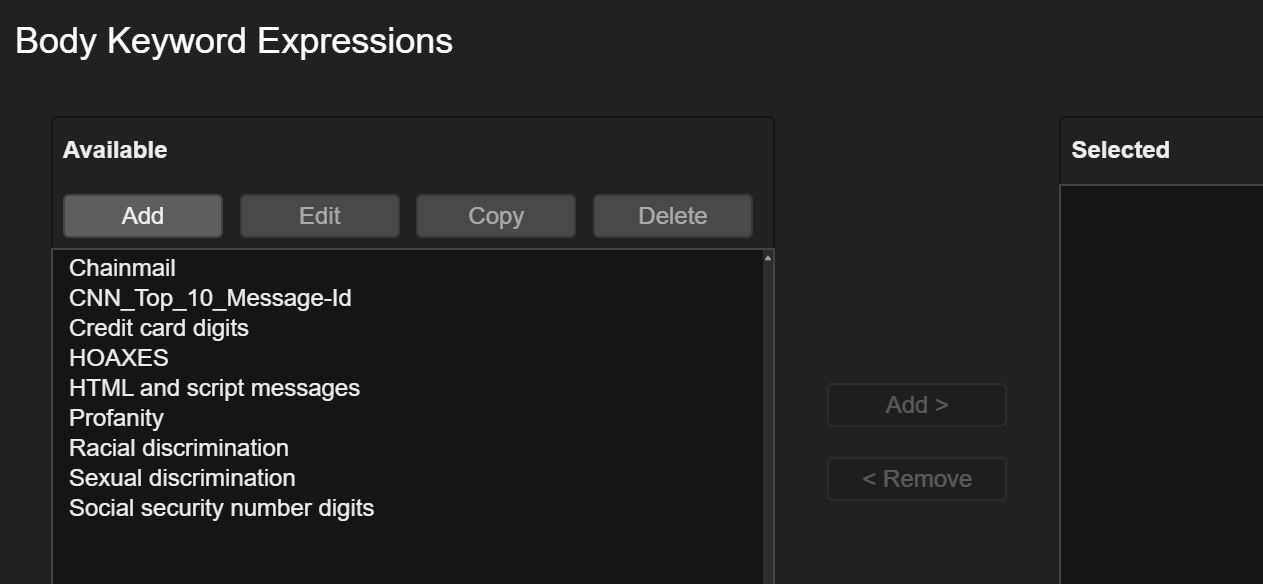

Body matches keyword expressions

偵測郵件內文符合選取的關鍵字表示式,點擊 keyword expressions 將顯示 Body Keyword

Expressions 畫面

選取需要比對的關鍵字表示式,點擊 Add 可引導至 Administration > Policy

Objects > Keywords and Expressions 新增關鍵字表示式

關於郵件大小

此選項計算郵件的總大小,包含其可能含有的任何附件。

例如:若郵件包含兩個附件 (一個 3 MB,另一個 1 MB),如果設定「刪除超過 2 MB 郵件」的規則將會刪除整封郵件,包含這兩個附件。

-

Body is blank

偵測郵件內文為空白的郵件

-

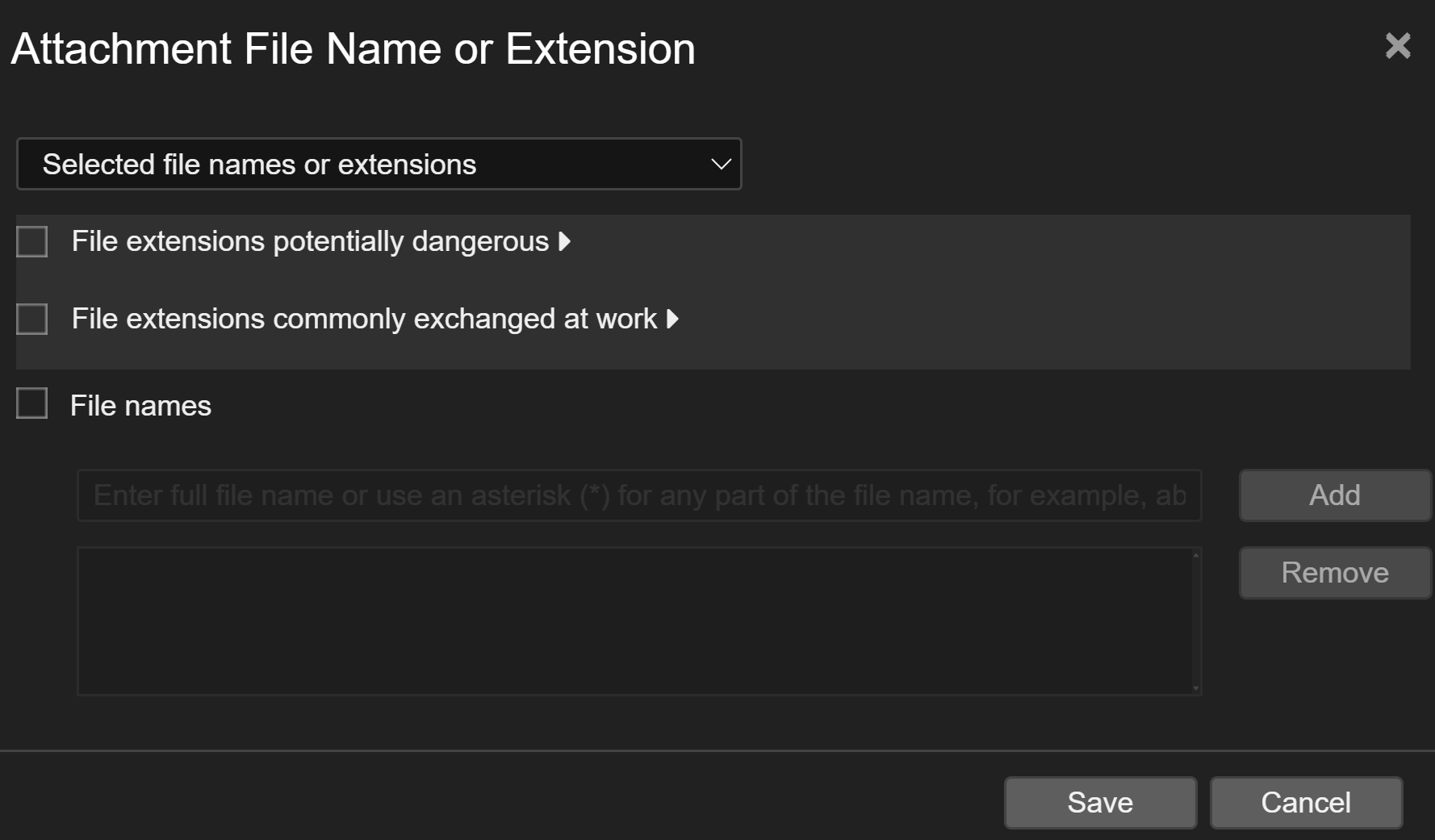

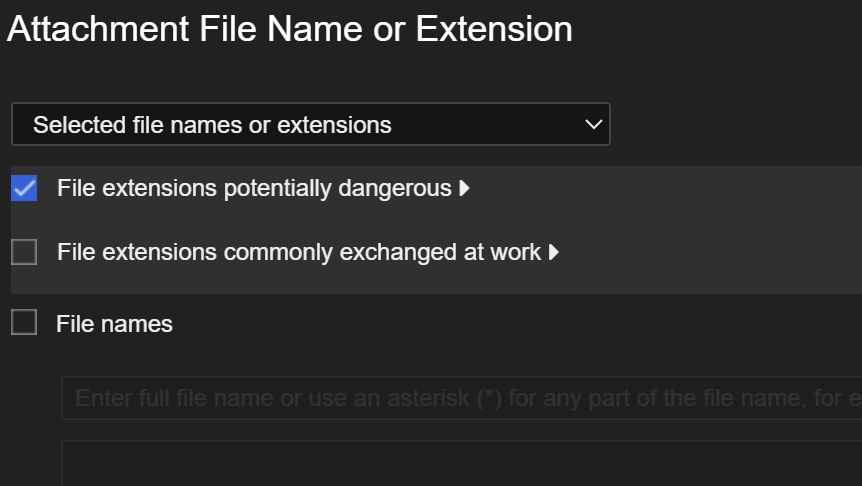

Attachment is file name or extension

根據附件的檔名/副檔名比對,點擊 file name or extension 將顯示 Attachment File Name or

Extension 畫面

下拉式選單可選擇比對方式:

- Selected file names or extensions

比對已選擇的項目

- Not selected file names or extensions

比對未選擇的項目

勾選要比對的檔名/副檔名:

- File extensions potentially dangerous

檔案類型通常作為惡意軟體容器,且不是組織內通常透過電子郵件交換的類型。點擊箭頭圖示 ▶ 可以展開選單

- File extensions commonly exchanged at work

工作中常見交換的檔案副檔名類別。點擊箭頭圖示 ▶ 可以展開選單

- File names

比對自訂完整檔案名稱 (檔名 + 副檔名) ,可以使用萬用字元 * 來取代檔案名稱的任何部分

-

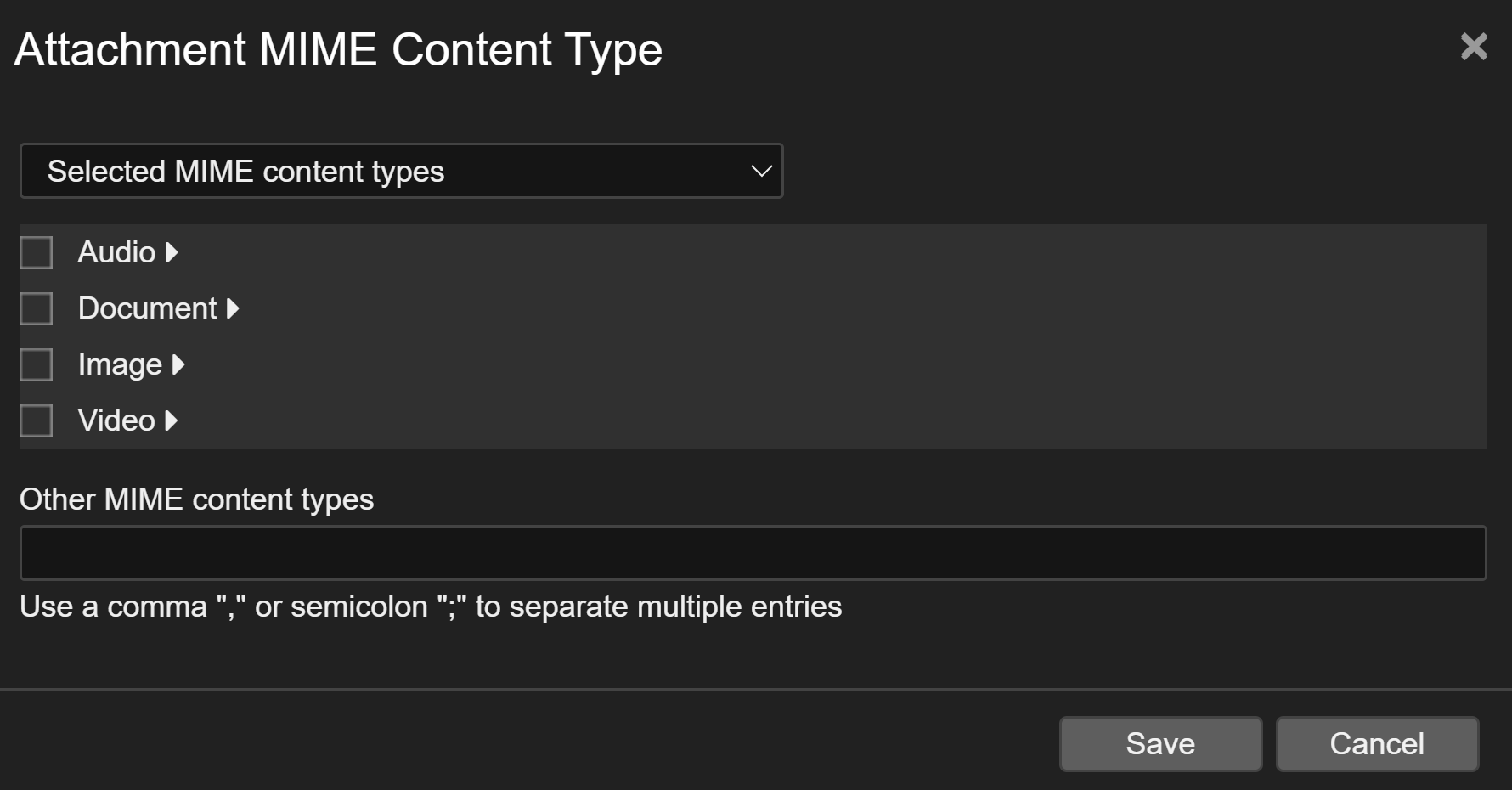

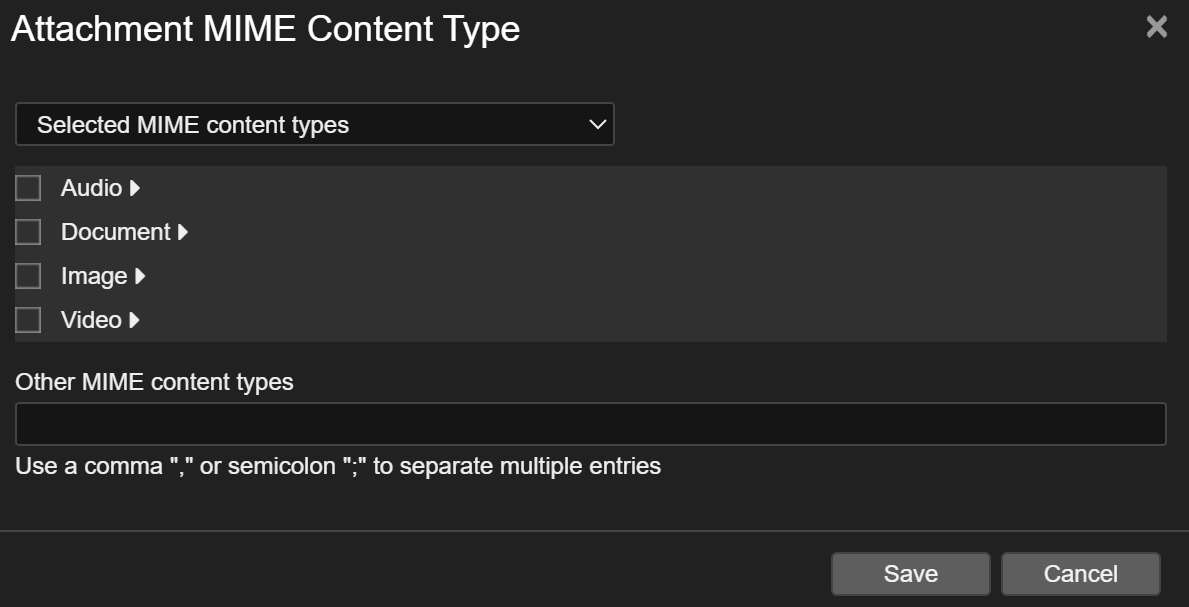

Attachment is MIME content type

根據附件的 MIME 內容類型比對,點擊 MIME content type 將顯示 Attachment MIME Content

Type 畫面

下拉式選單可選擇比對方式:

- Selected MIME content types

比對已選擇的項目

- Not selected MIME content types

比對未選擇的項目

勾選要比對的 MIME 內容類型:

- Audio

音訊類型的 MIME 內容。點擊箭頭圖示 ▶ 可以展開選單

- Document

文件類型的 MIME 內容。點擊箭頭圖示 ▶ 可以展開選單

- Image

圖片類型的 MIME 內容。點擊箭頭圖示 ▶ 可以展開選單

- Video

視訊類型的 MIME 內容。點擊箭頭圖示 ▶ 可以展開選單

- Other MIME content types

手動輸入 MIME 內容類型,如果有多個項目,請使用逗號 , 或是分號 ; 分隔

以下為有效範例:

3dm 或 *.3dm3dmf 或 *.3dmf

-

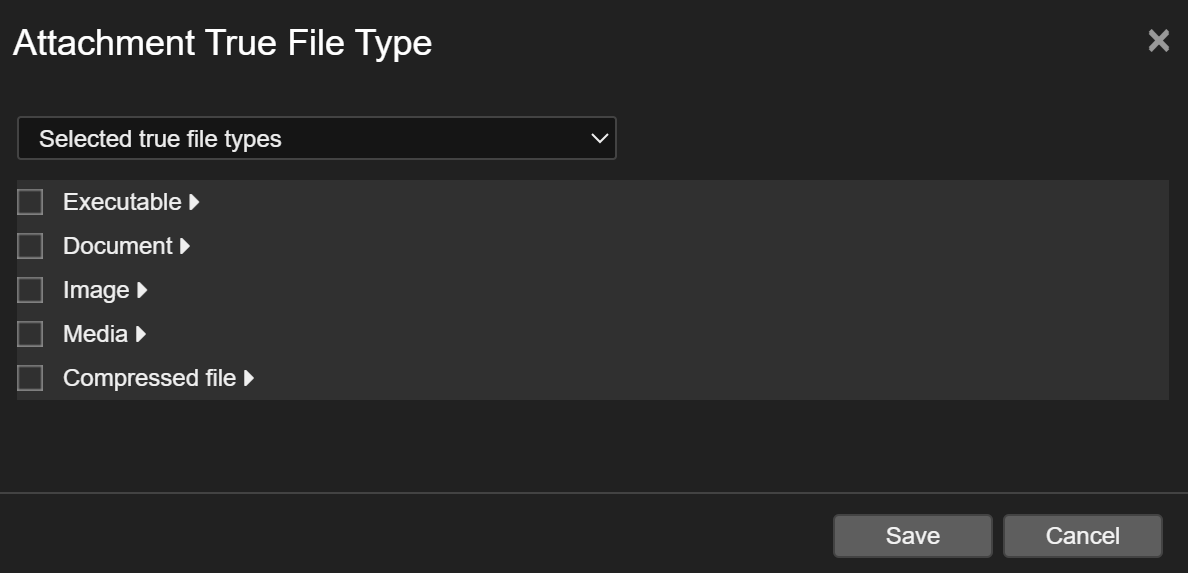

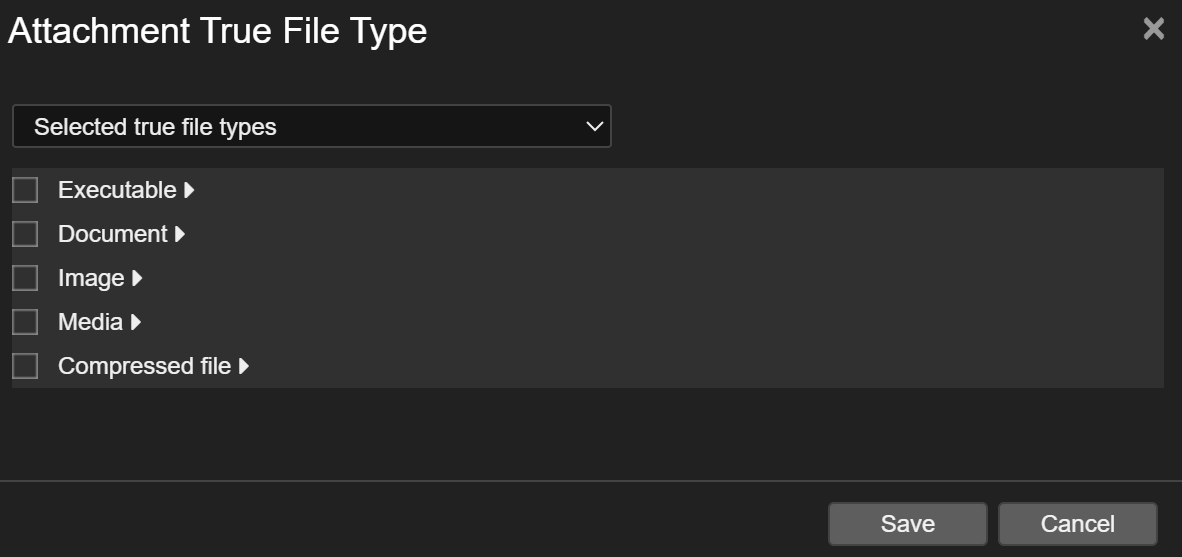

Attachment is true file type

根據附件的真實檔案類型比對,點擊 true file type 將顯示 Attachment True File Type 畫面

關於真實檔案類型

Cloud Email Gateway Protection 掃瞄檔案本身的標頭以判斷檔案的真實類型

下拉式選單可選擇比對方式:

- Selected true file types

比對已選擇的項目

- Not selected true file types

比對未選擇的項目

勾選要比對的真實檔案類型:

-

Executable

可執行檔類型的檔案標頭。點擊箭頭圖示 ▶ 可以展開選單

-

Document

文件類型的檔案標頭。點擊箭頭圖示 ▶ 可以展開選單

注意

針對 2007 或更新版本的 Microsoft Office 檔案,僅在檔案未加密時,才支援附件真實檔案類型的偵測。

-

Image

圖片類型的檔案標頭。點擊箭頭圖示 ▶ 可以展開選單

-

Media

媒體類型的檔案標頭。點擊箭頭圖示 ▶ 可以展開選單

-

Compressed file

壓縮檔類型的檔案標頭。點擊箭頭圖示 ▶ 可以展開選單

注意

Compressed file 展開後的 other 選項僅包含以下壓縮檔類型:

ar、arc、amg、lzw、cab、lha、pklite、diet、lzh、lz

-

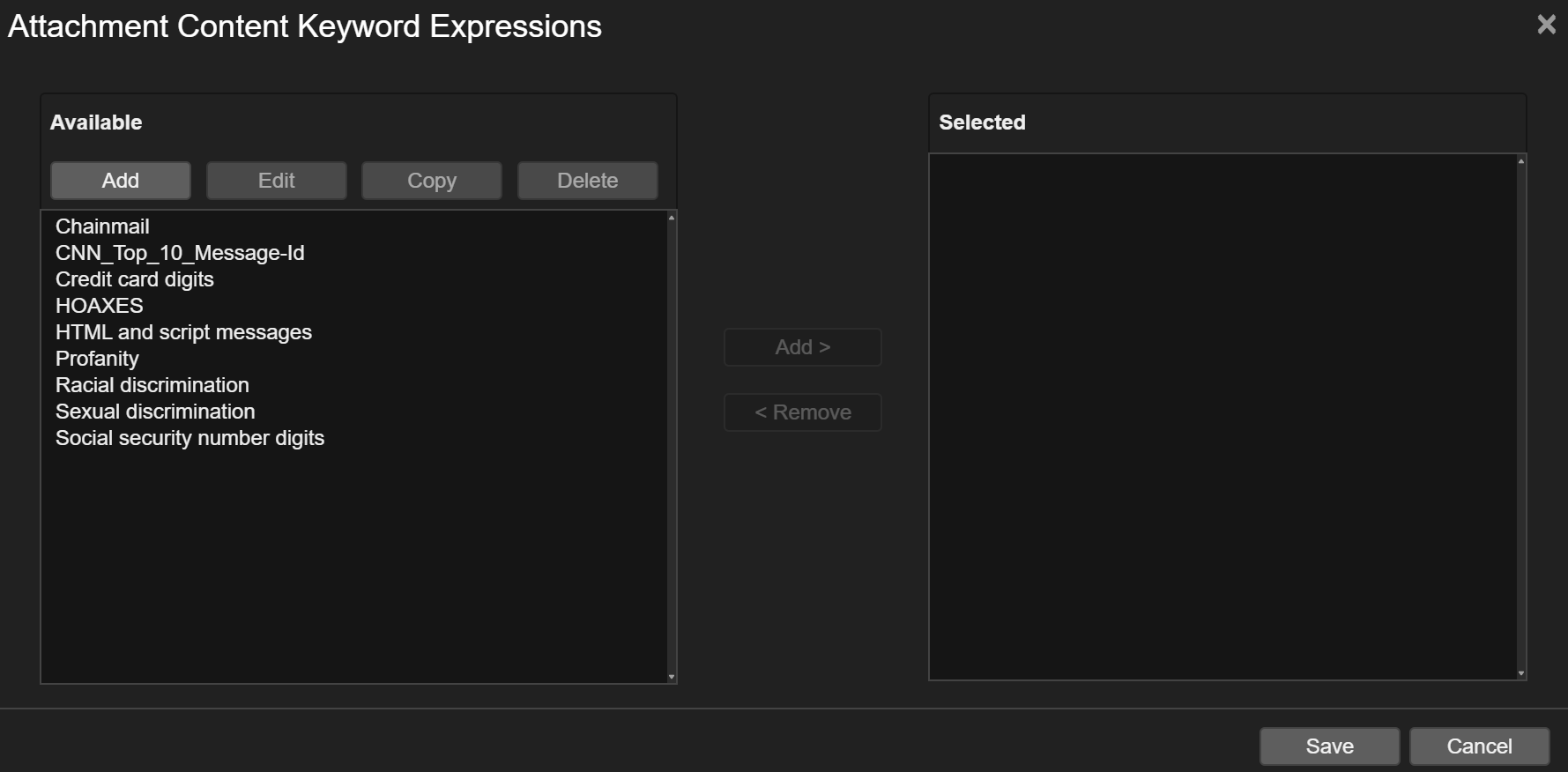

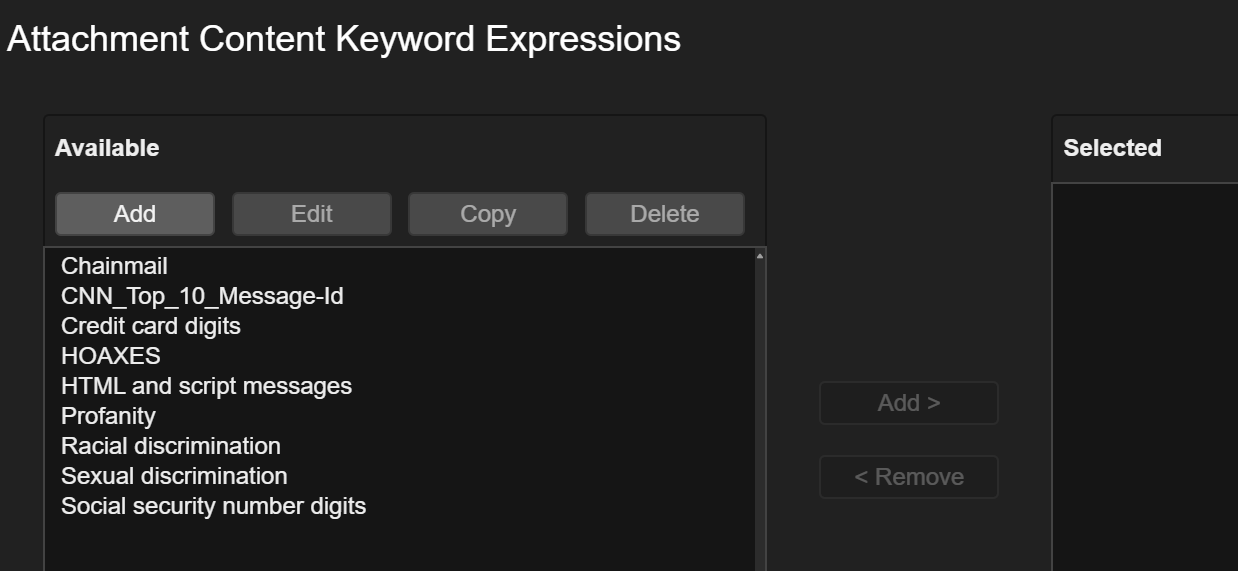

Attachment content matches keyword expressions

偵測附件內容符合選取的關鍵字表示式,點擊 keyword expressions 將顯示 Attachment Content Keyword

Expressions 畫面

選取需要比對的關鍵字表示式,點擊 Add 可引導至 Administration > Policy

Objects > Keywords and Expressions 新增關鍵字表示式

-

Attachment size is

- 選取 > 將偵測大於指定大小的附件

- 選取 <= 將偵測小於或等於指定大小的附件

關於附件大小

此選項僅計算個別附件的大小。

例如:若一封郵件包含兩個附件 (一個 3 MB,另一個 1 MB),如果設定「刪除超過 2 MB 的附件」的策略規則

則只會刪除 3 MB 的附件,另一個附件則不會被刪除。

-

Attachment number is

- 選取 > 將偵測大於指定數量的附件

- 選取 <= 將偵測小於或等於指定數量的附件

以下選項僅有在 Condition 選擇 Any Match 才可以使用,選擇 All Match 時不顯示

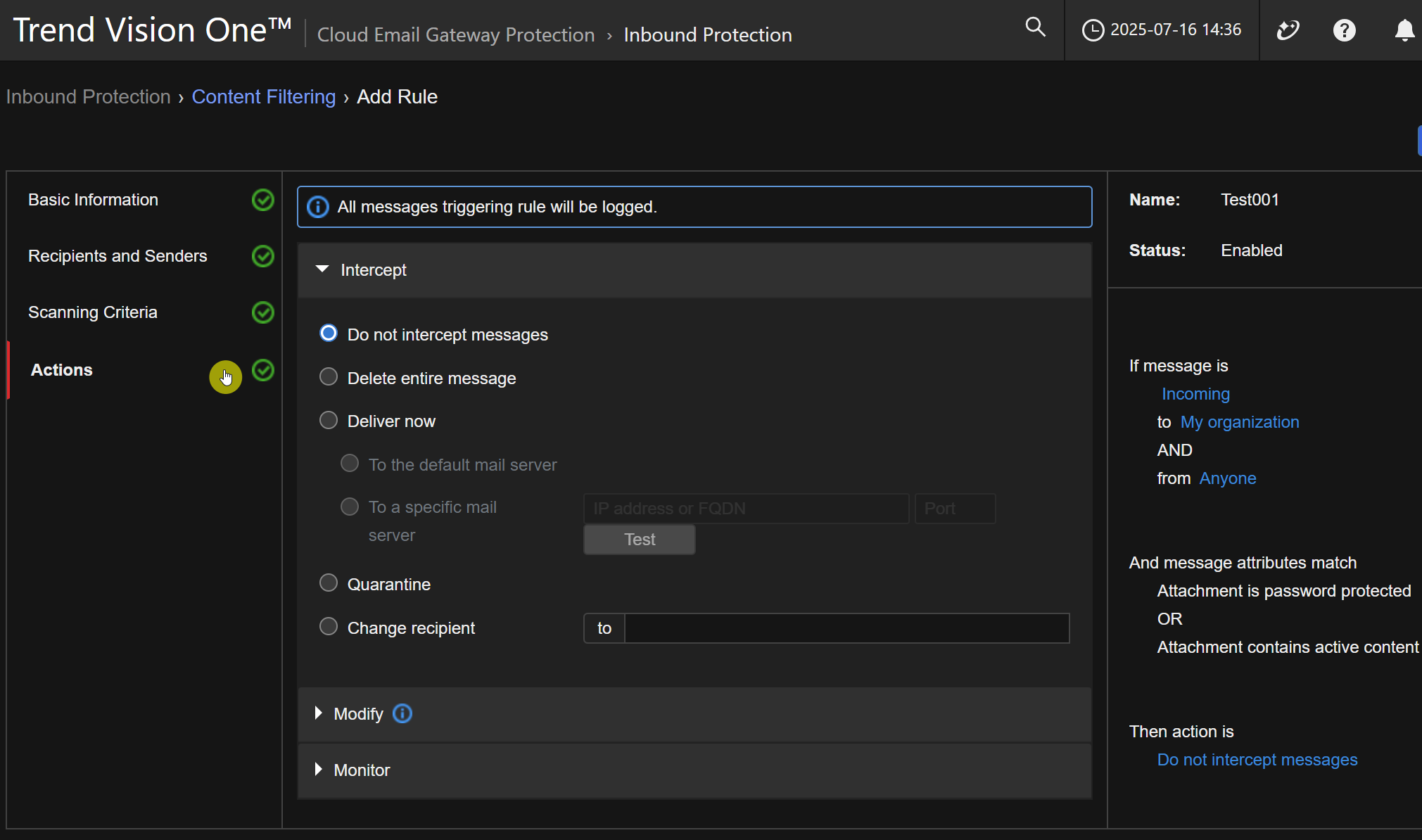

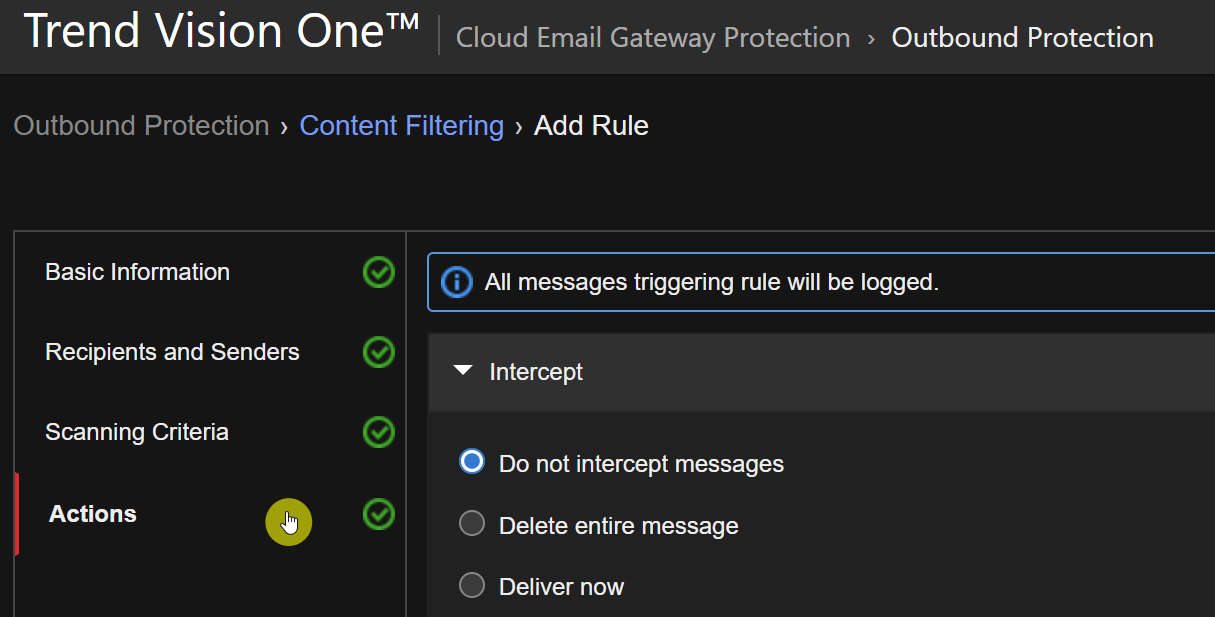

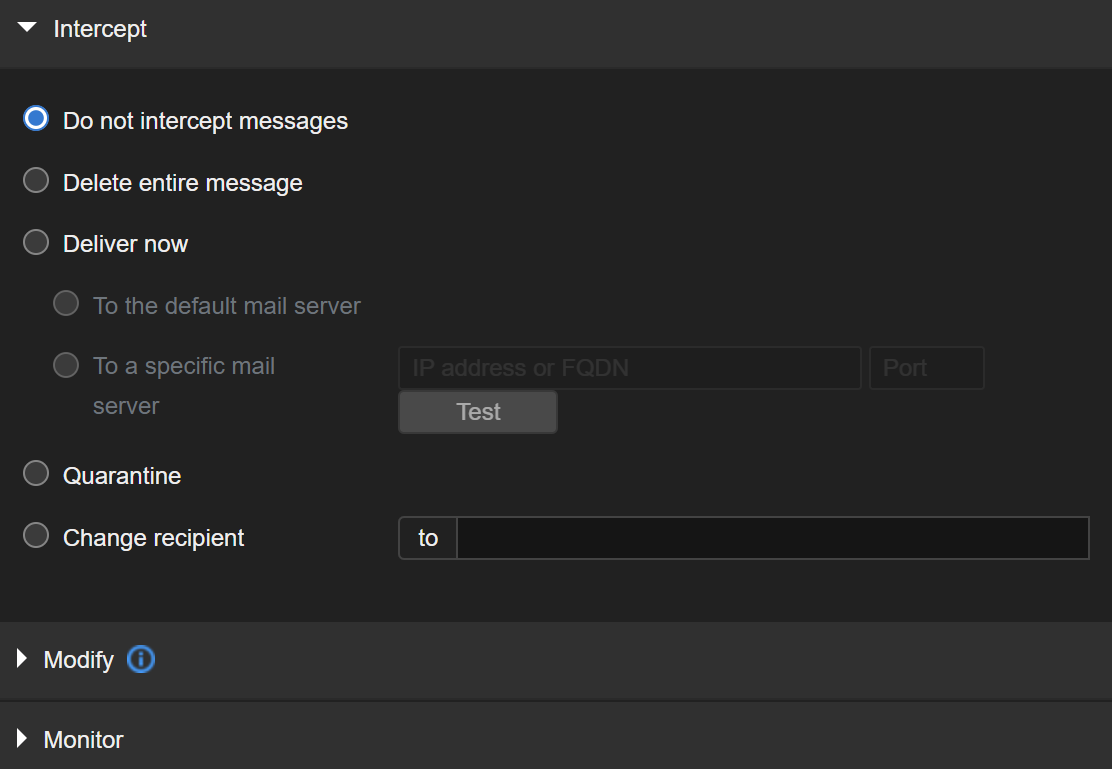

點擊 Actions 選擇符合掃瞄條件時的處理行動

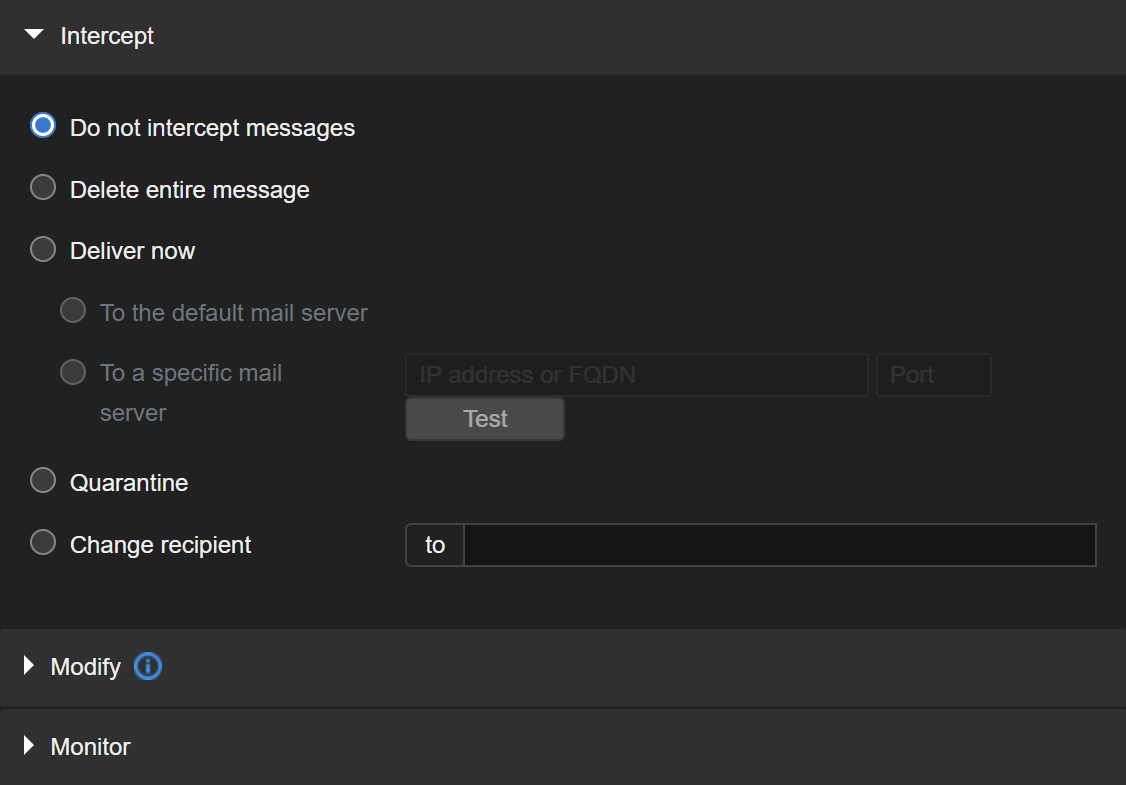

在 Intercept 區塊,每個策略僅能設定一個 Intercept (攔截) 處理行動。

Intercept (攔截) 屬於 Terminal (終端) 處理行動,一旦系統根據策略規則執行了任何一個攔截操作,

該規則的後續處理就會立即停止,不會再執行該規則中的任何其他操作。

Terminal (終端) 處理行動依照下列優先級執行:

- Delete the entire message

刪除整個郵件

- Deliver the message now

立即傳送郵件

- Quarantine the message

將郵件隔離

- Change recipient

更改收件者

注意

Do not intercept messages 不進行 Intercept (攔截) 會繼續執行其他策略規則

警告

不建議將 Deliver the message now (立即傳送) 作為唯一的處理行動。

- 垃圾郵件:

- 如果您對垃圾郵件有且僅有設定

立即傳送,那麼所有垃圾郵件都會直接寄給收件者,這就如同沒有垃圾郵件過濾一樣。

- 病毒郵件:

- 如果您對病毒郵件規則有且僅有設定

立即傳送,那麼含有病毒的郵件將會不受阻擋地通過。

- 若要使用

立即傳送,請務必同時設定一個 Delete the entire message (刪除) 的處理行動。

系統會優先執行 刪除 動作,這樣才能有效阻擋病毒郵件。

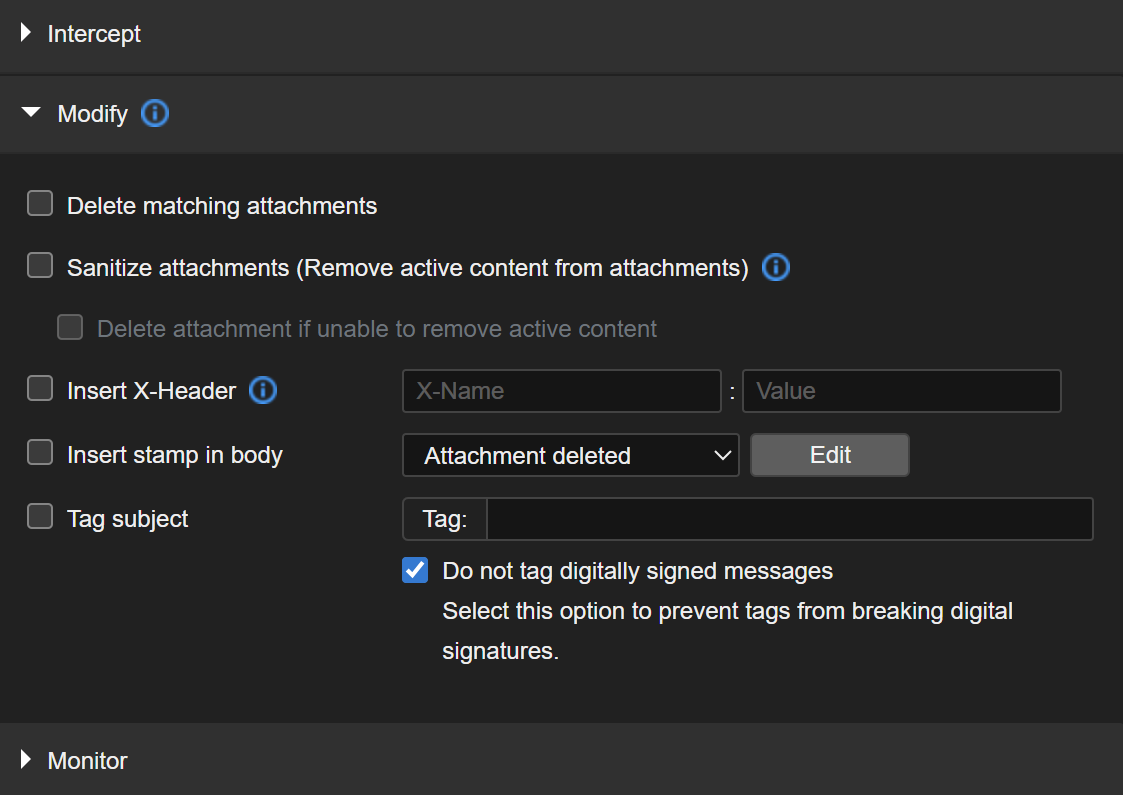

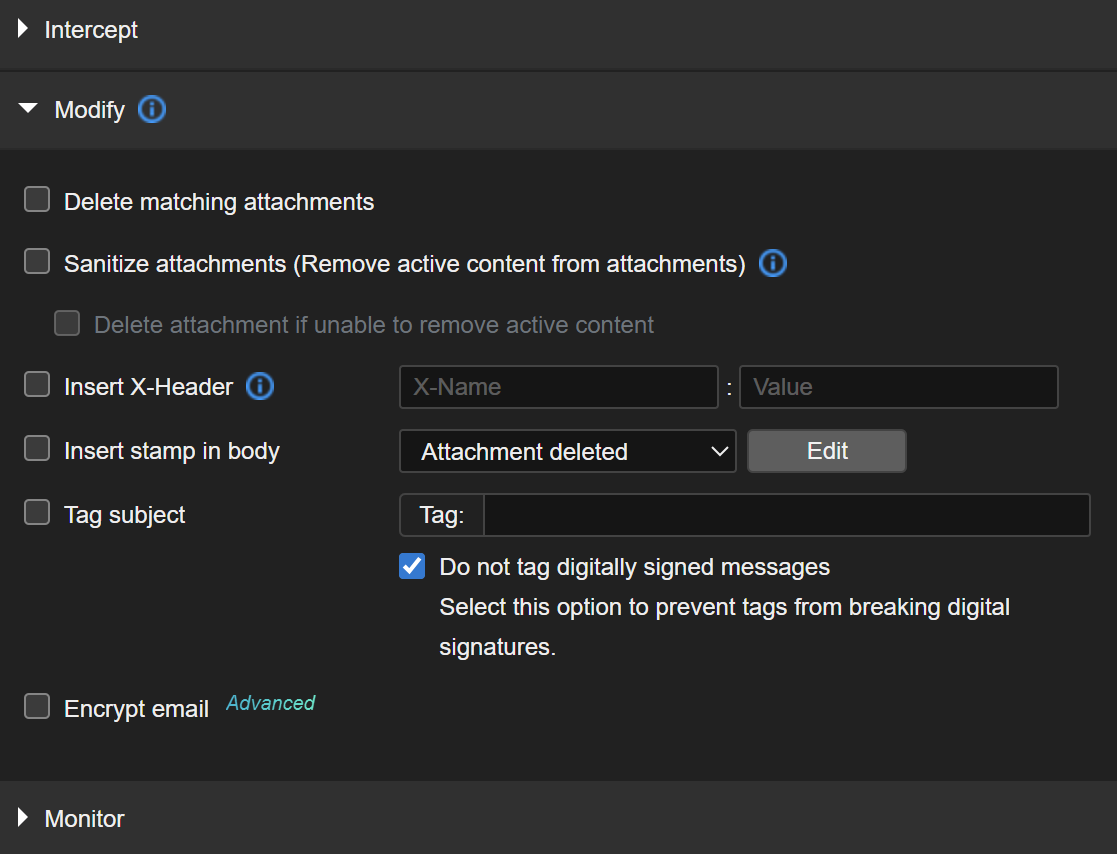

在 Modify 區塊,可以設定多個 Modify (修改) 處理行動。

Modify (修改) 處理行動會修改郵件或附件。收件者仍會收到修改後的郵件,前提是該郵件不觸發其他具有 Intercept (攔截) 的策略規則。

注意

當您在 Intercept 區塊選擇 Delete entire message 時,無法設定 Modify

處理行動

您可以選擇下列 Modify (修改) 處理行動:

- Delete matching attachments

刪除符合 Scanning Criteria 選擇掃瞄條件的附件

- Sanitize attachments (Remove active content from attachments)

移除附件中的動態內容,僅有在 Scanning Criteria 勾選了 Attachment contains active

content 才可勾選此選項

- Delete attachment if unable to remove active content

如果無法移除附件中的動態內容,勾選此選項將刪除該附件

- Insert X-Header

插入指定的 X-Header 您無法使用 X-TM 和 X-MT 作為 X-Header 名稱,這是為 Cloud Email

Gateway Protection 保留的

插入保留的 X-Header 名稱將會顯示下列圖片中的錯誤訊息:

- Insert stamp in body

插入在 Administration > Policy Objects > Stamps

定義的警告或是聲明

您可以點擊 Edit 引導至 Stamps 頁面新增或修改指定文字

- Tag subject

在郵件主旨上加上特定的標籤

可勾選 Do not tag digitally signed messages 避免在有數位簽章郵件標記而破壞簽章

在 Monitor 區塊,可以設定不同的 Monitor (監控) 處理行動。

Monitor (監控) 處理行動不會修改郵件或其附件。收件者仍會收到修改後的郵件,前提是該郵件不觸發其他具有 Intercept (攔截)

的策略規則。

您可以選擇下列 Monitor (監控) 處理行動:

- Send notification

此選項可以與任意處理行動組合

發送在 Administration > Policy Objects >

Notifications 定義的通知

點擊 message to people 可選擇發送哪些通知,或是進一步引導至 Notifications 頁面新增或修改通知

- BCC

此選項無法與任何 Intercept (攔截) 處理行動組合,僅在勾選 Do not intercept messages 時可用

對指定受管理網域內的收件者發送密件副本,您可以以 逗號 , 或是 分號 ; 分隔收件者

如果指定無效的收件者或是非受管理網域的收件者將顯示錯誤訊息

- 無效的收件者

- 非受管理網域的收件者

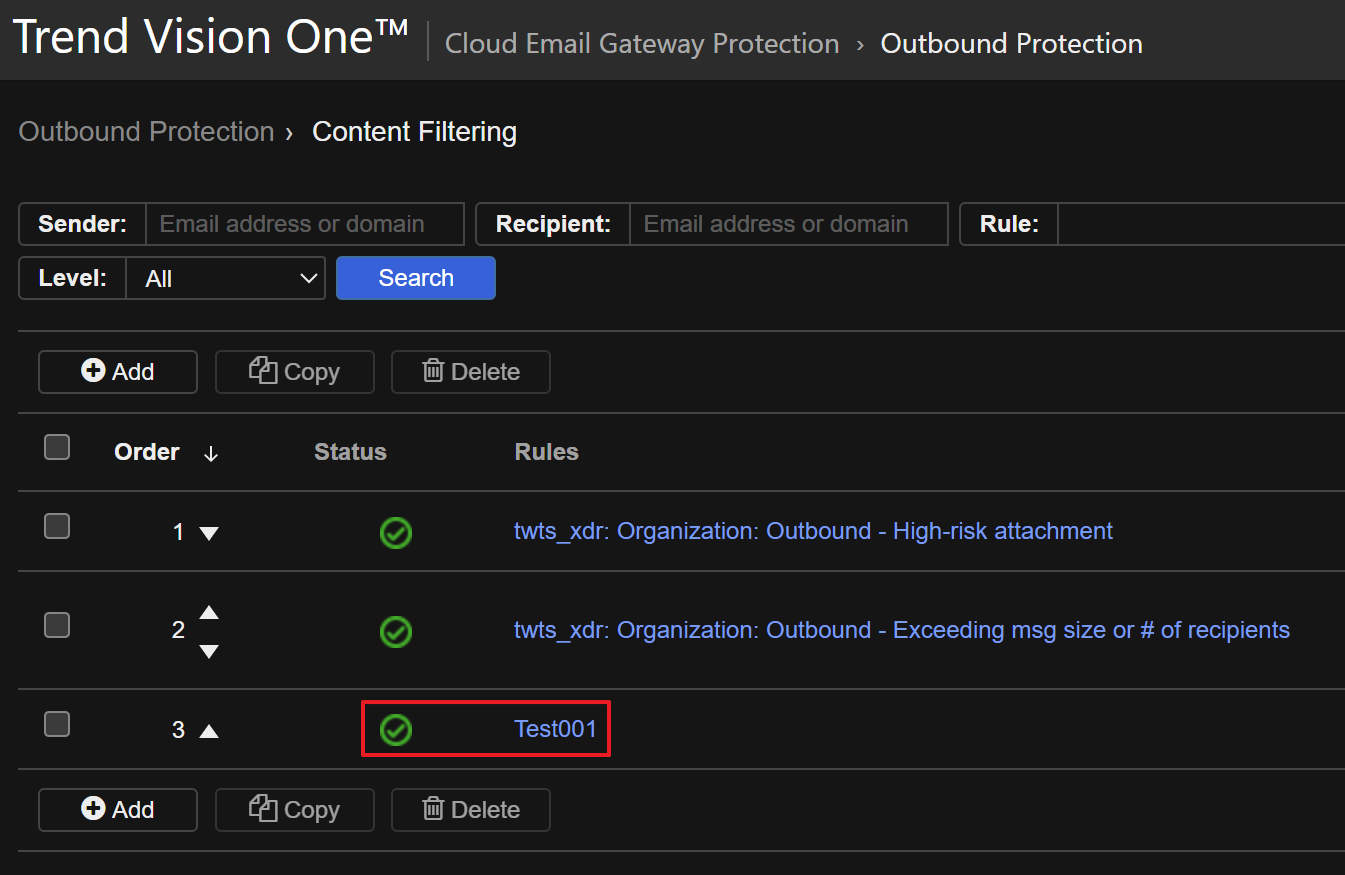

完成所有設定後點擊 Submit 可以在 Content Filtering Policy 頁面看到新增的規則

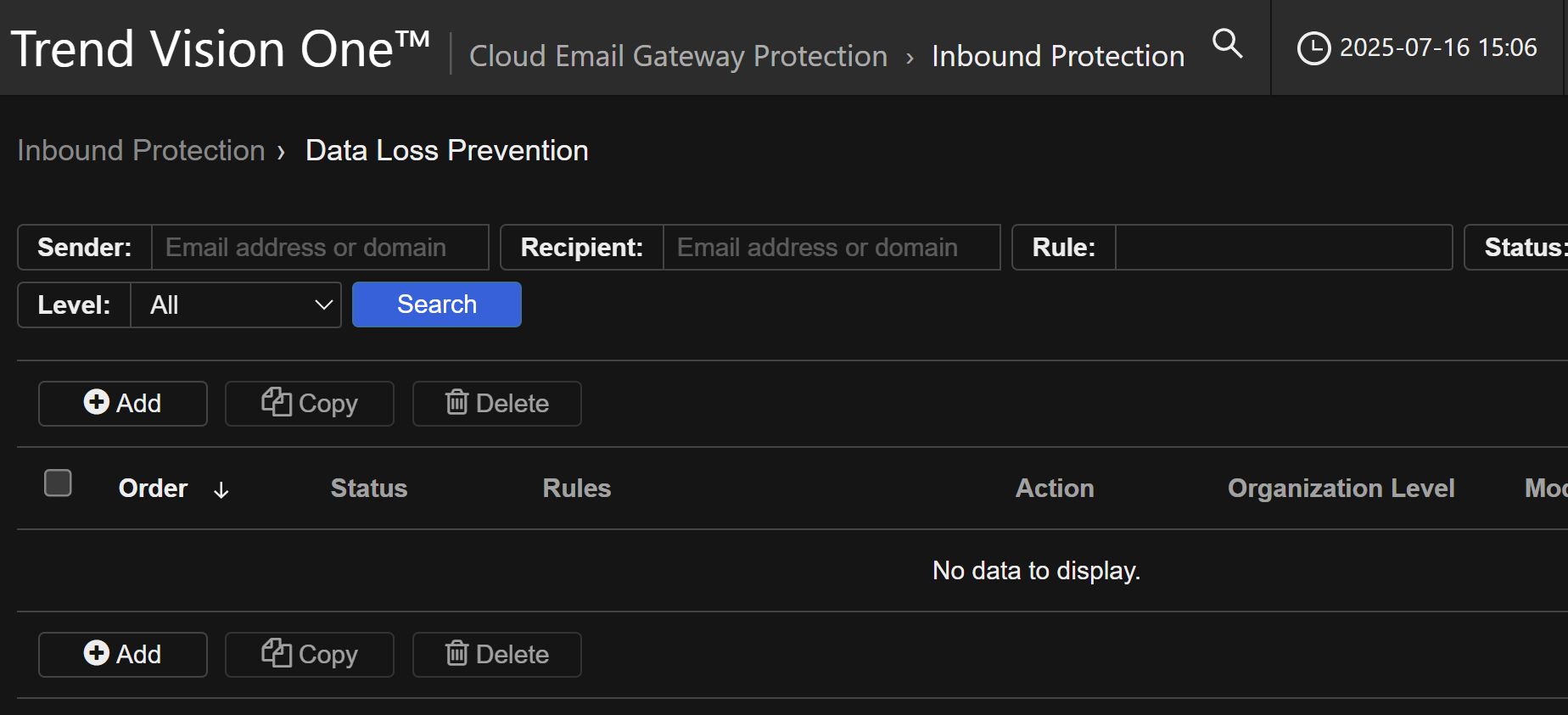

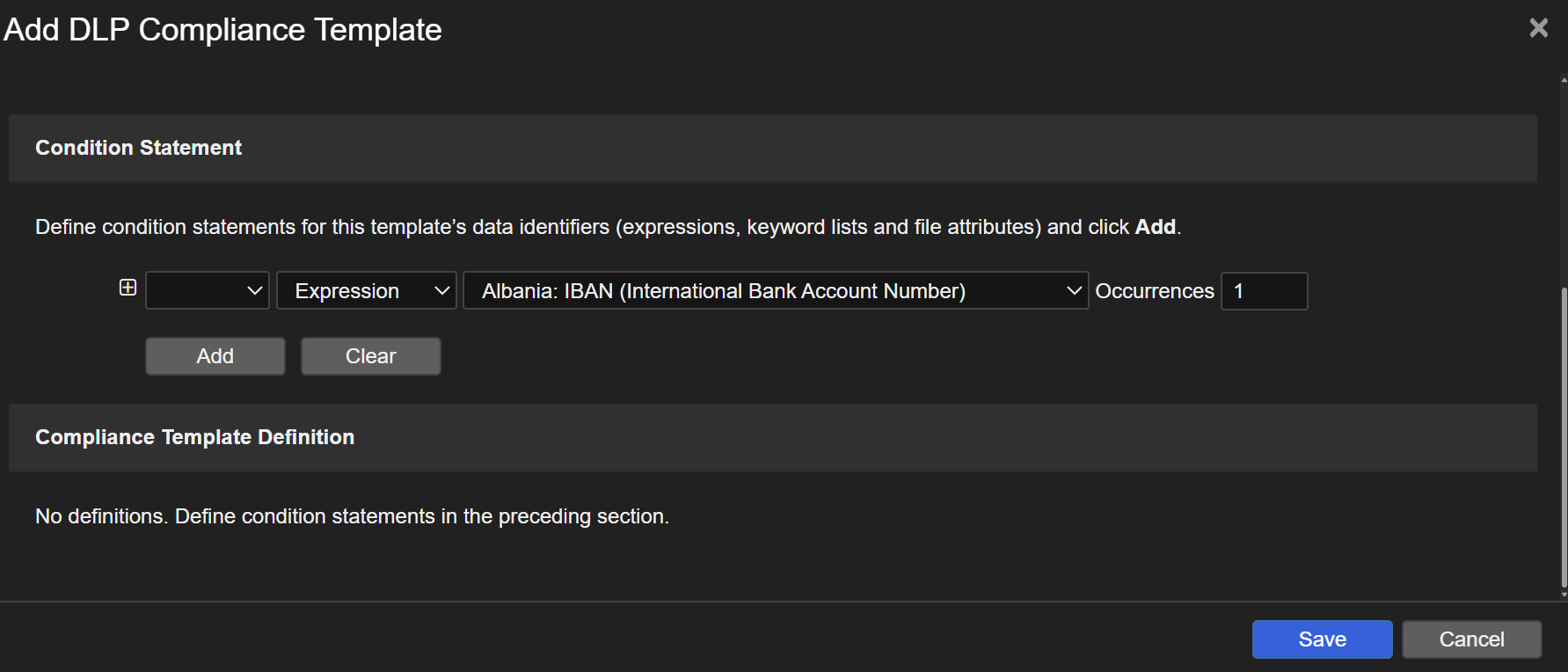

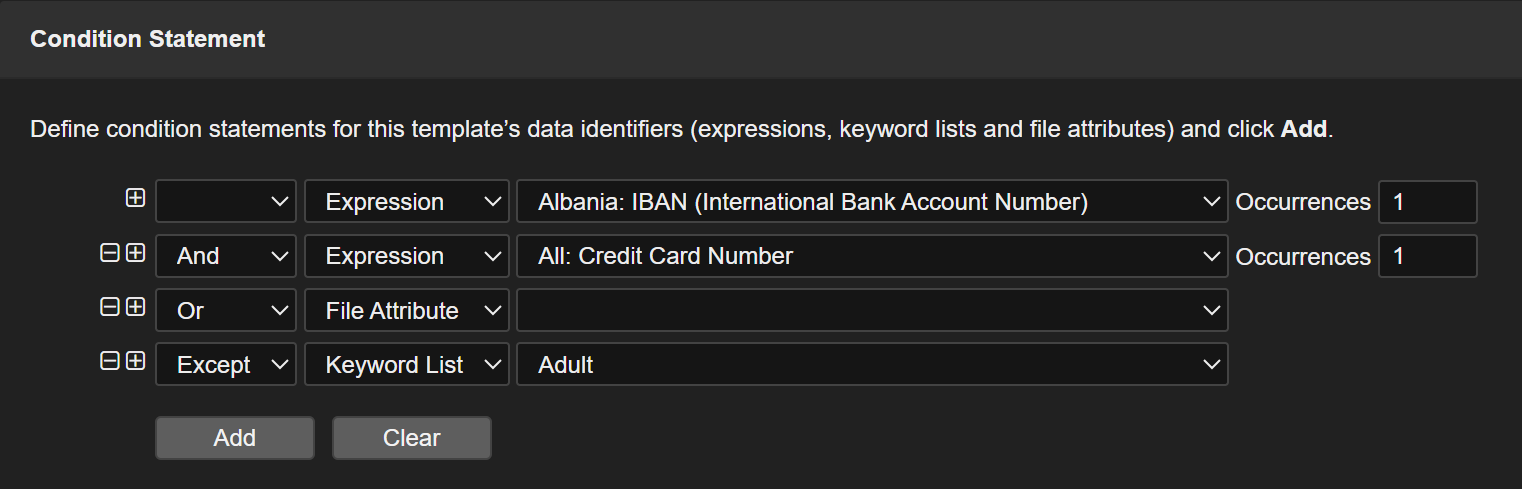

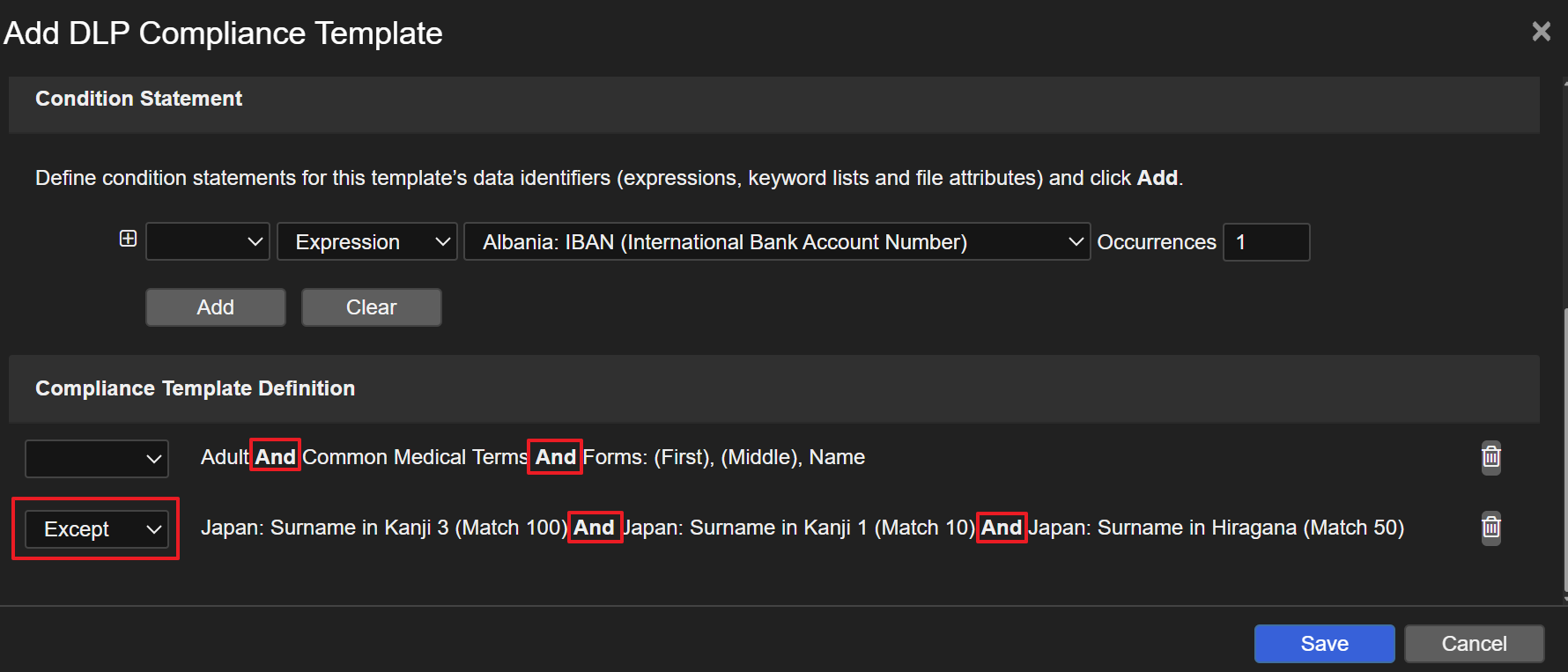

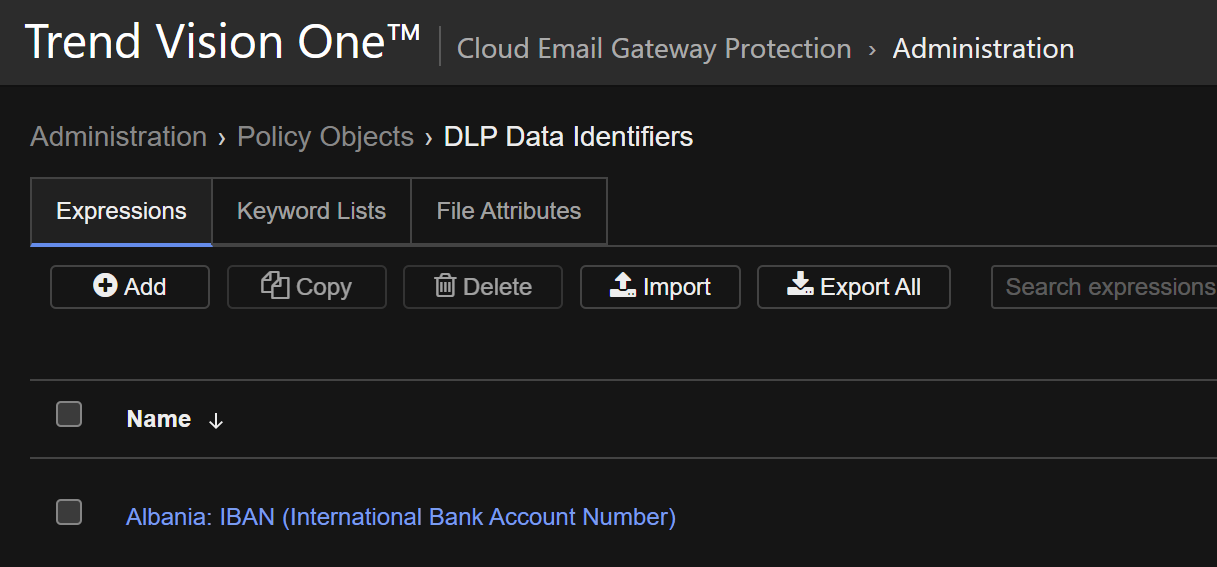

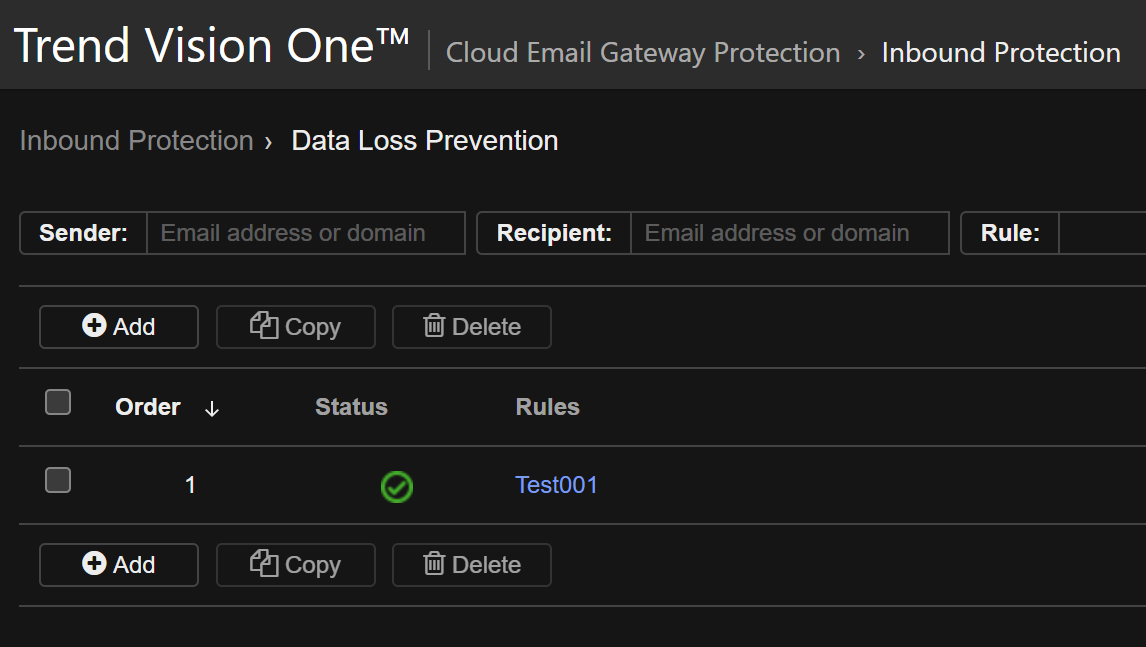

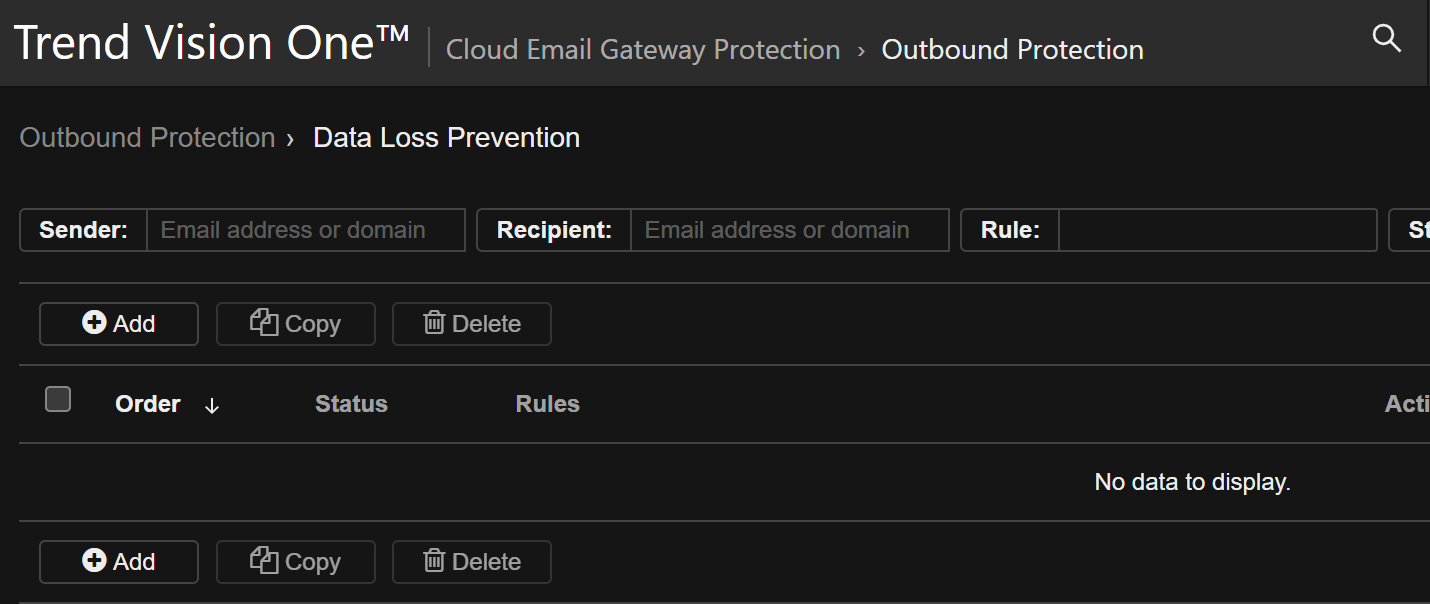

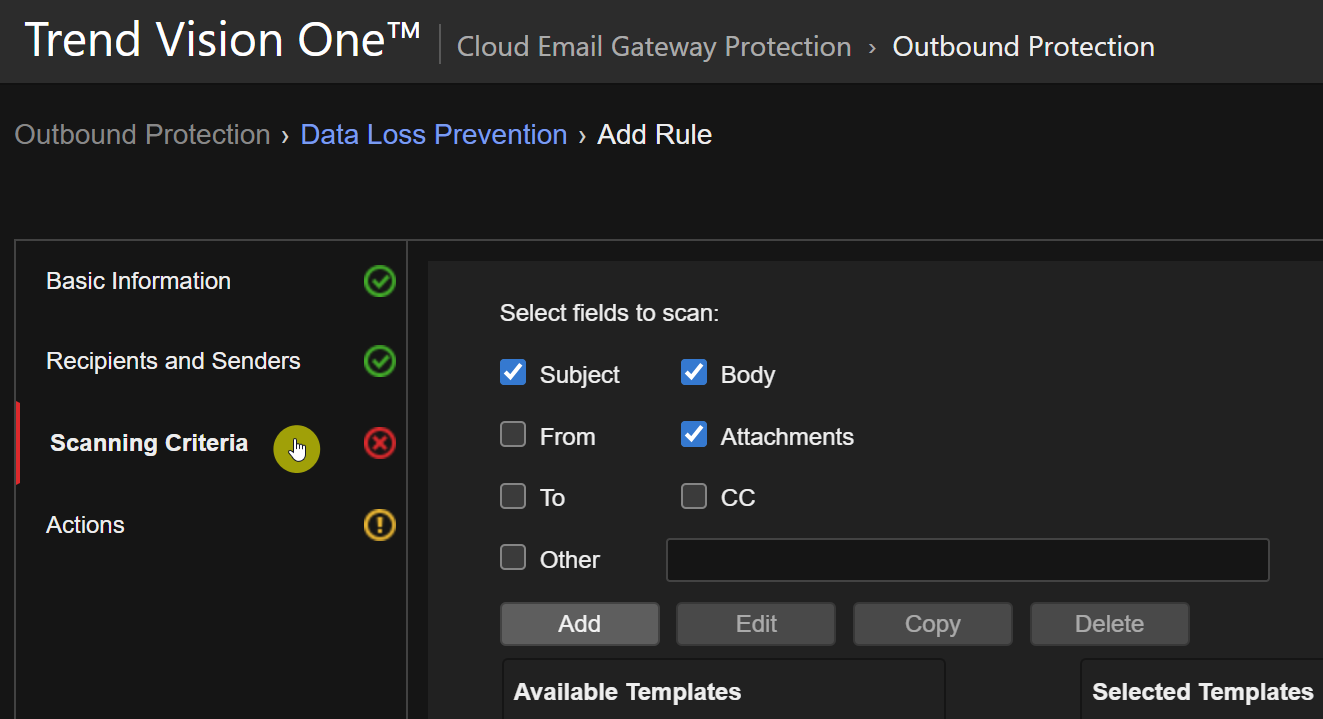

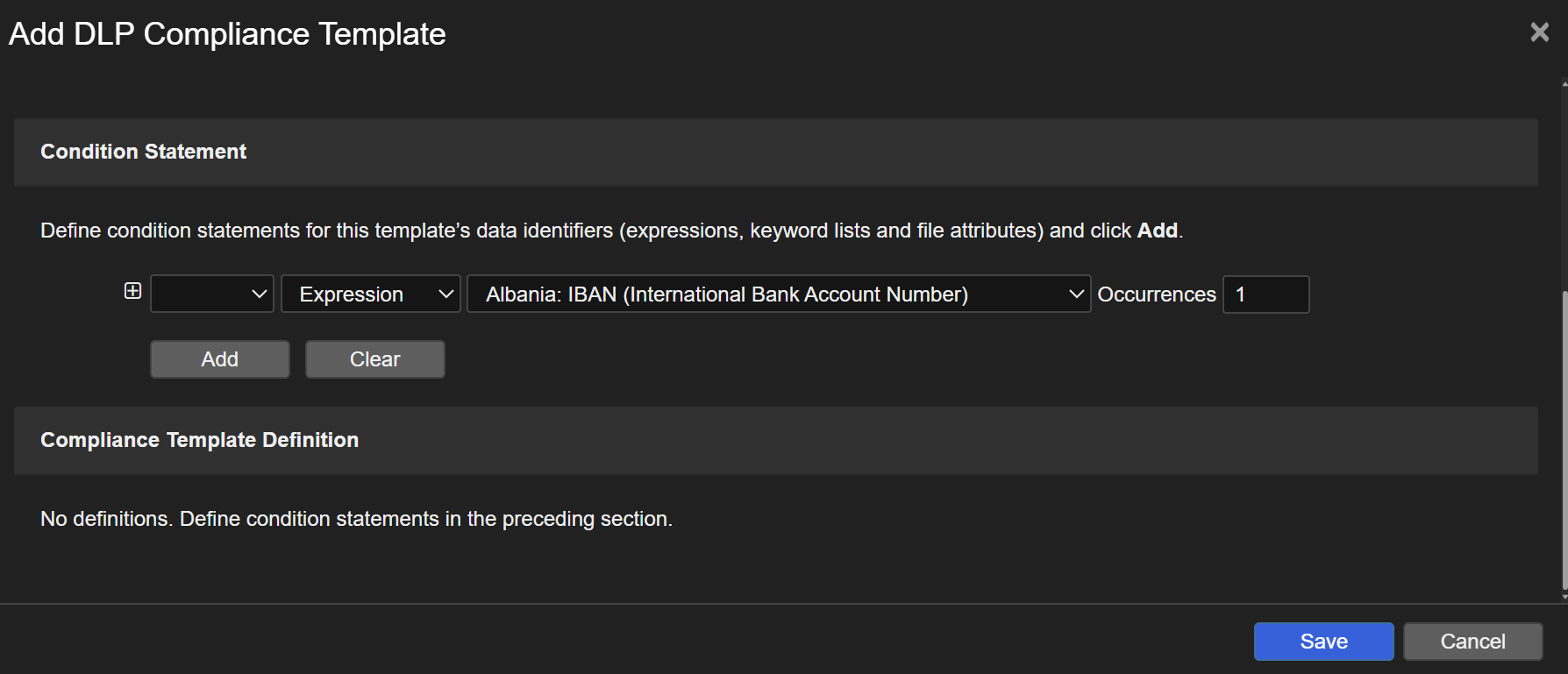

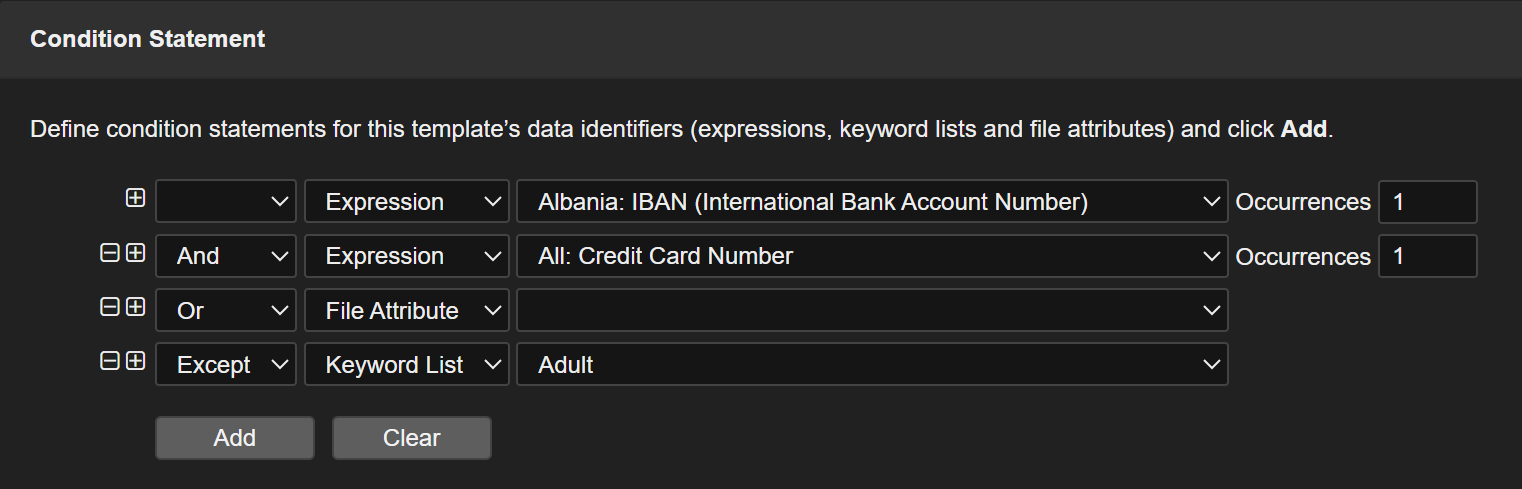

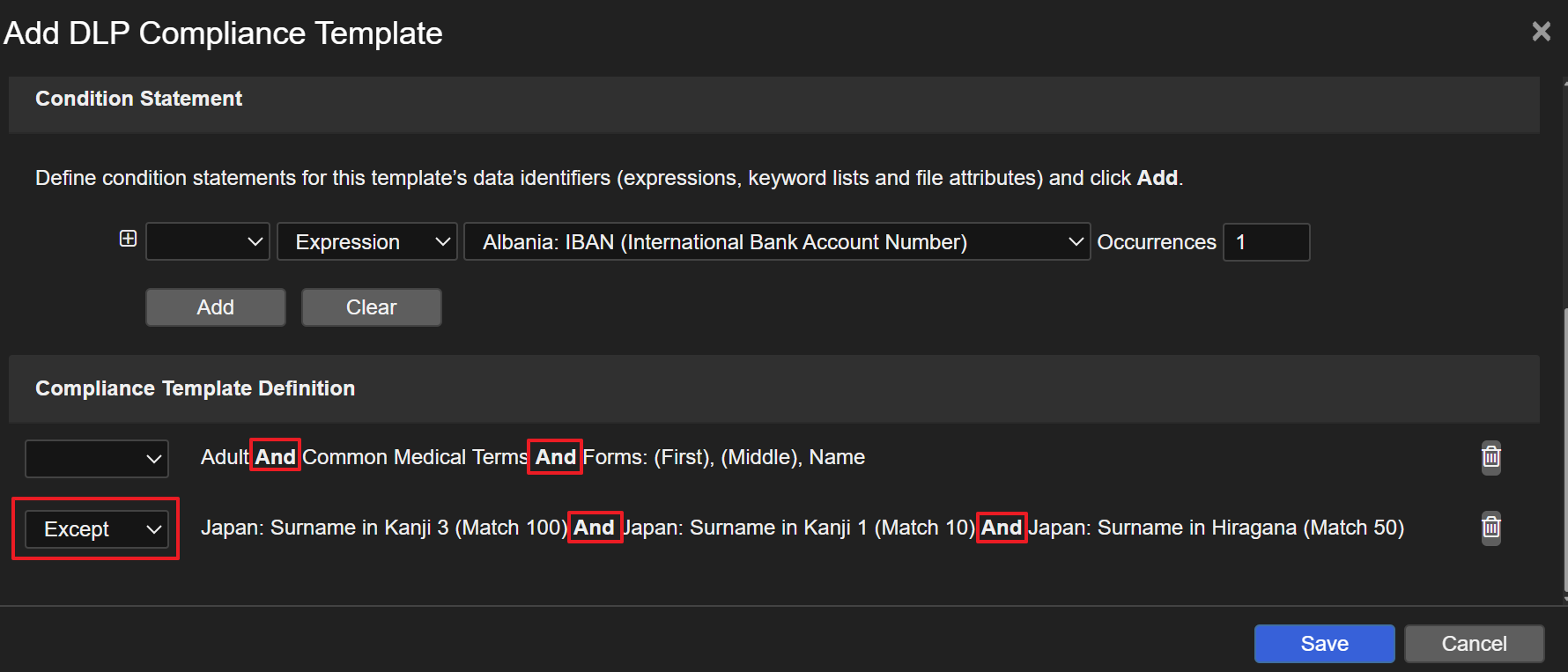

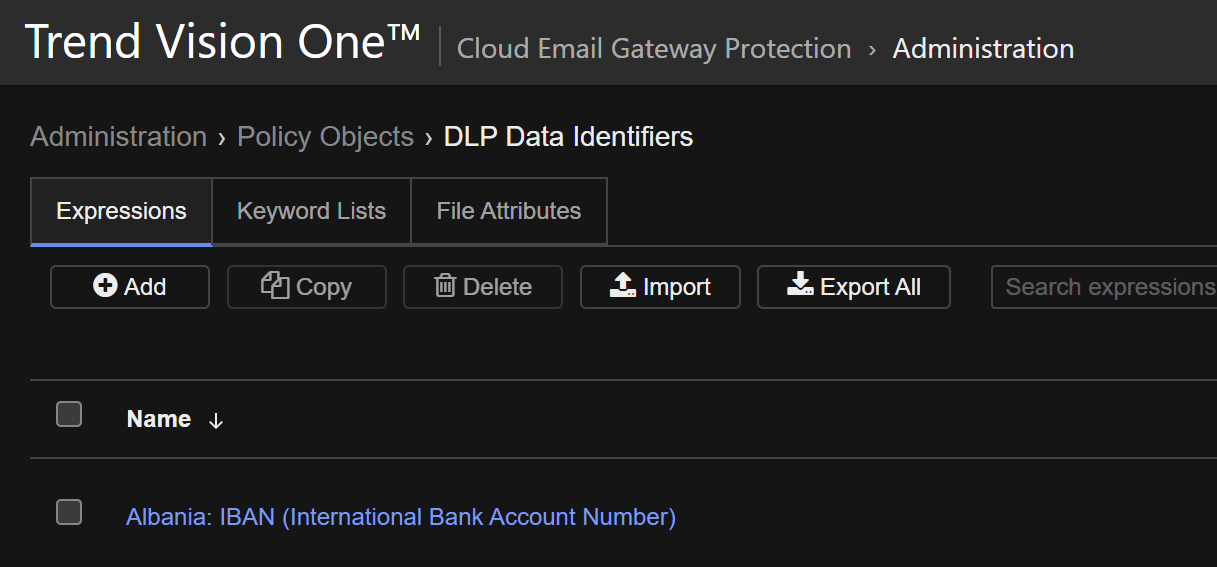

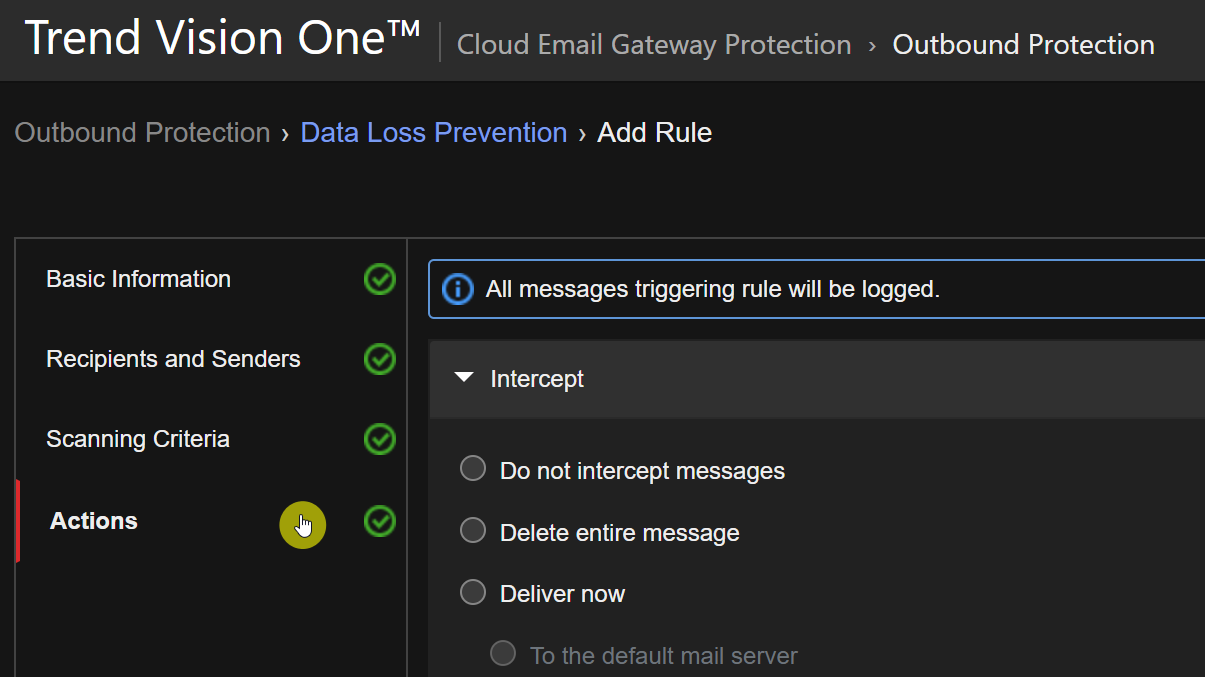

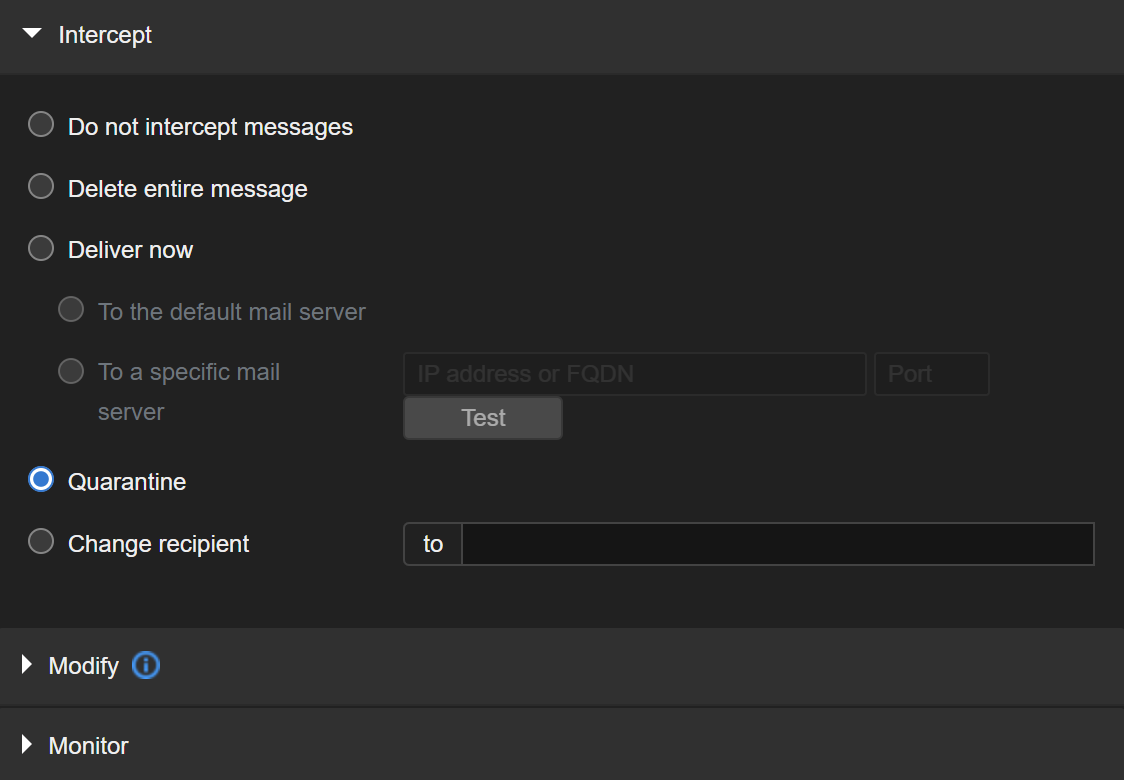

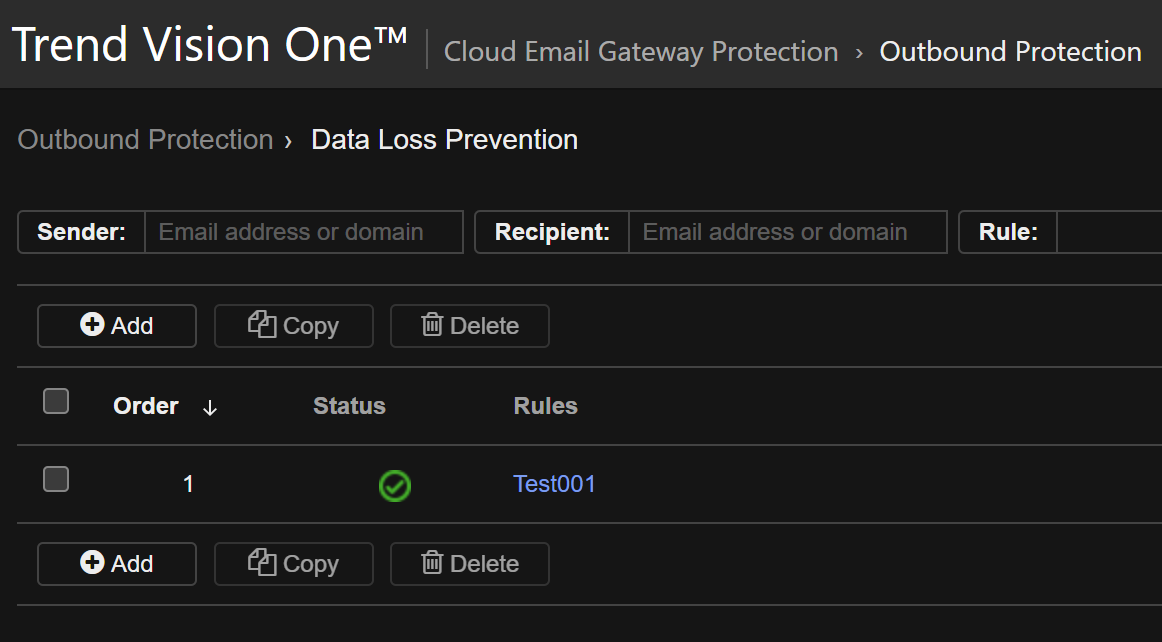

Data Loss Prevention

Data Loss Prevention (DLP) 旨在保護企業的機密與敏感資料 (也稱為數位資產),以防範資料遭到意外洩露或蓄意竊取。

DLP 可讓您:

- 識別需保護的數位資產

- 建立策略以限制或防止數位資產透過電子郵件傳送

- 確保符合既有的隱私權標準

DLP 會根據策略中定義的規則來評估資料。策略會界定哪些資料必須受到保護以防止未經授權的傳送,以及在偵測到傳送時所要採取的處理行動。

透過 DLP,讓您能管理包含敏感資料的收件郵件,並透過監控外寄郵件,保護您的組織免於資料外洩。

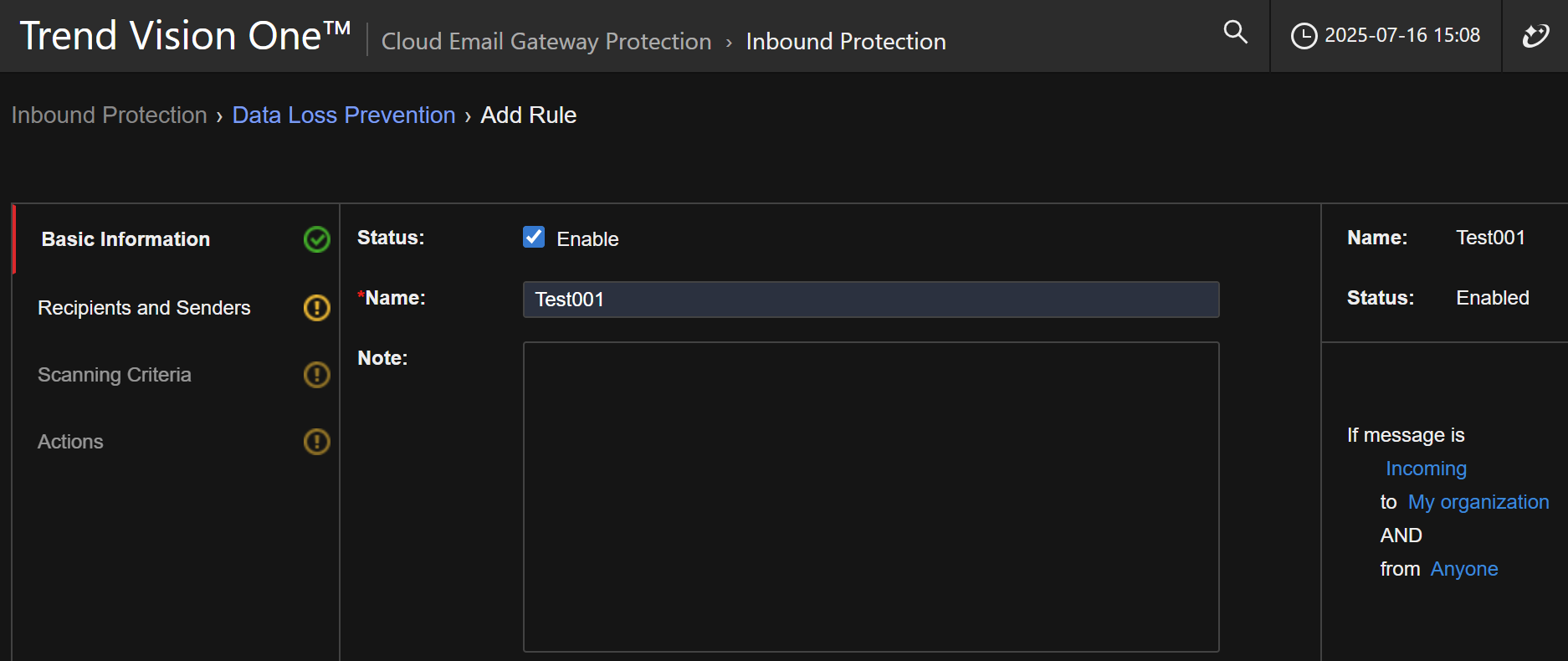

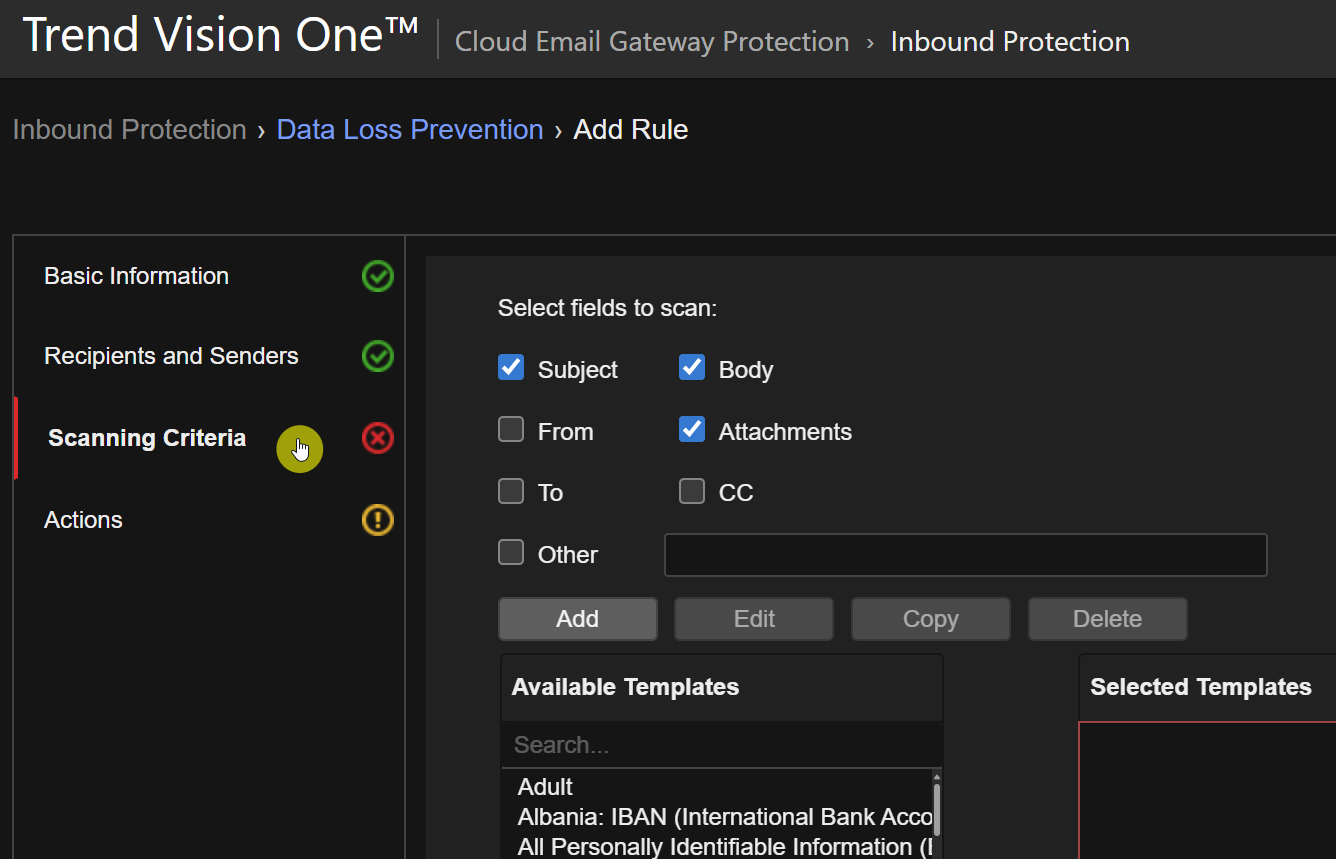

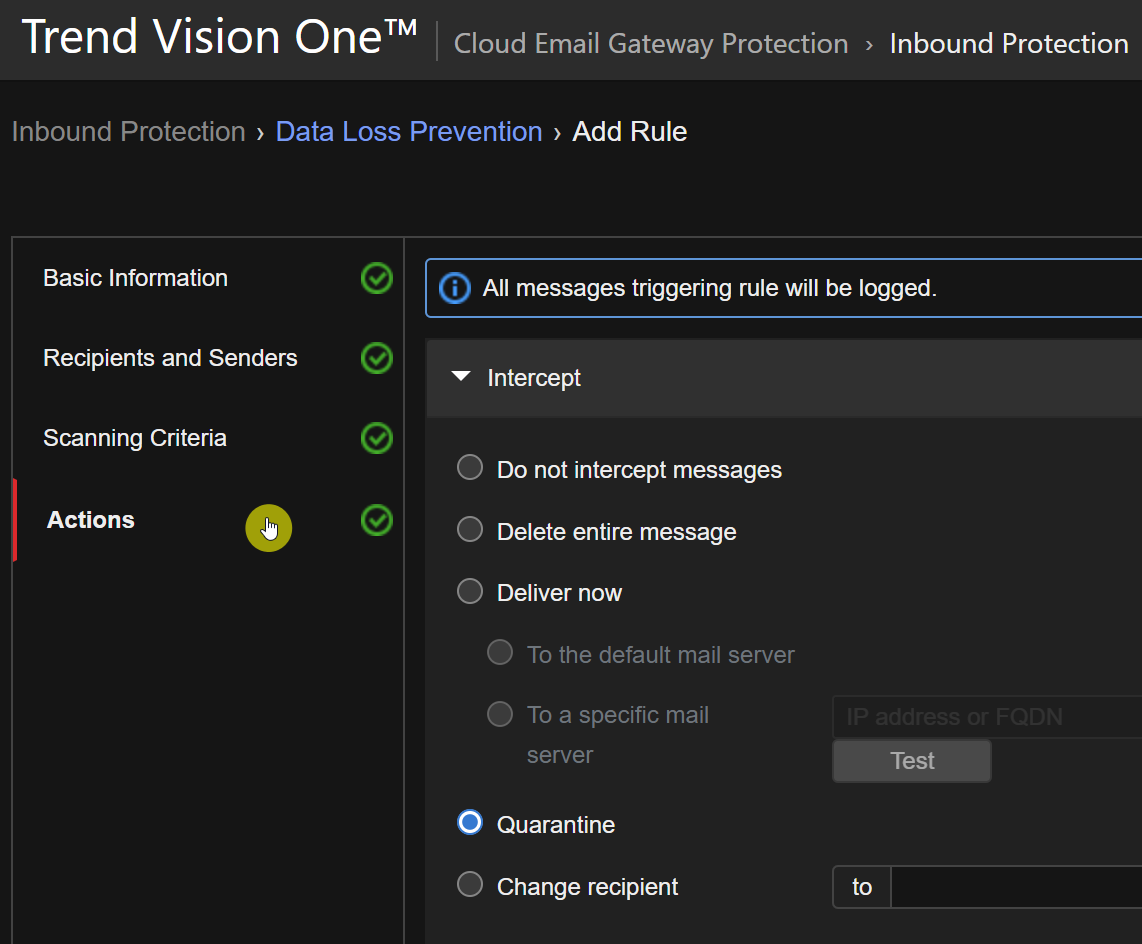

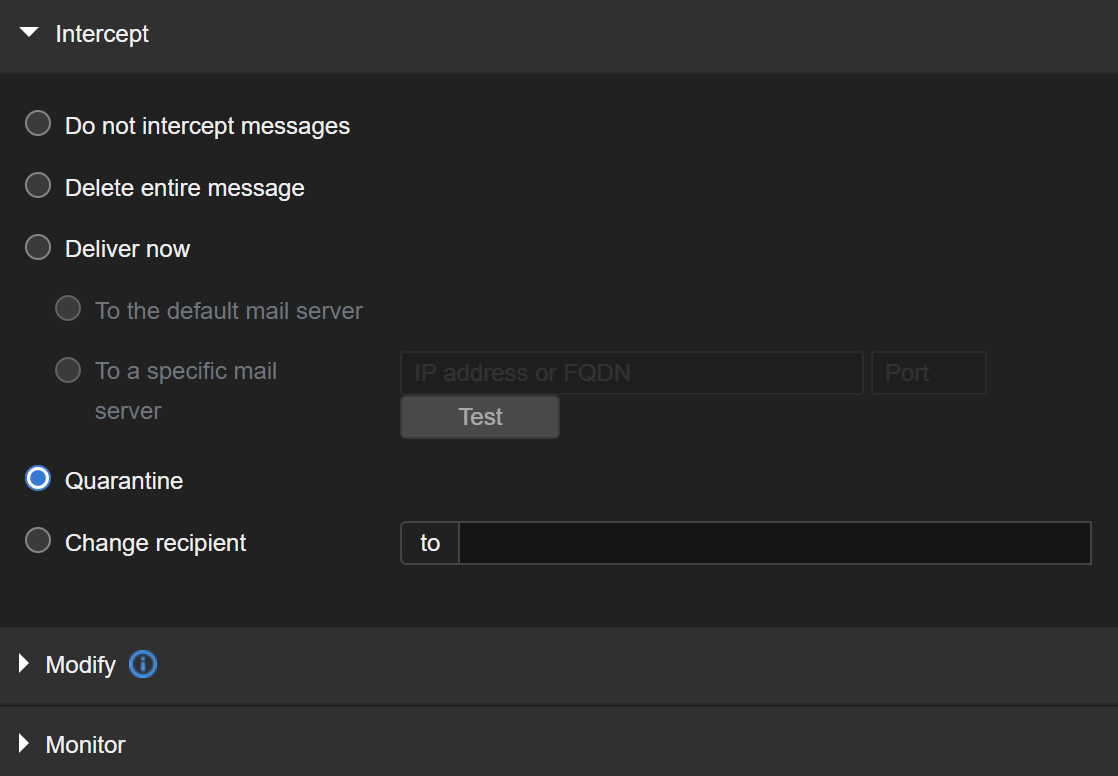

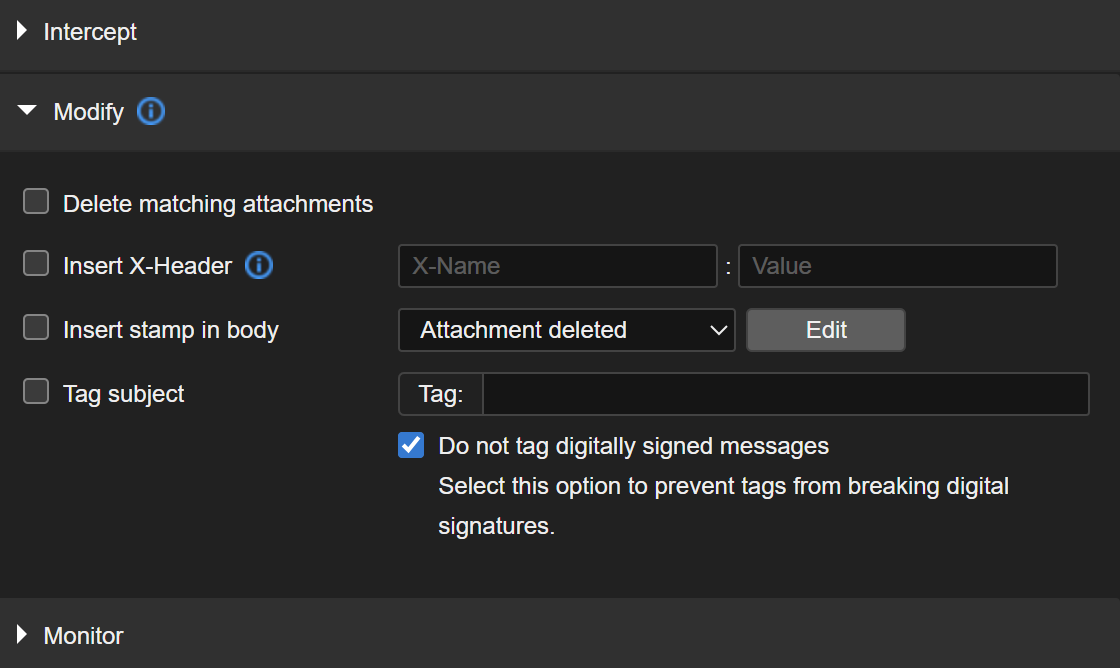

在 Inbound Protection > Data Loss Prevention > DLP

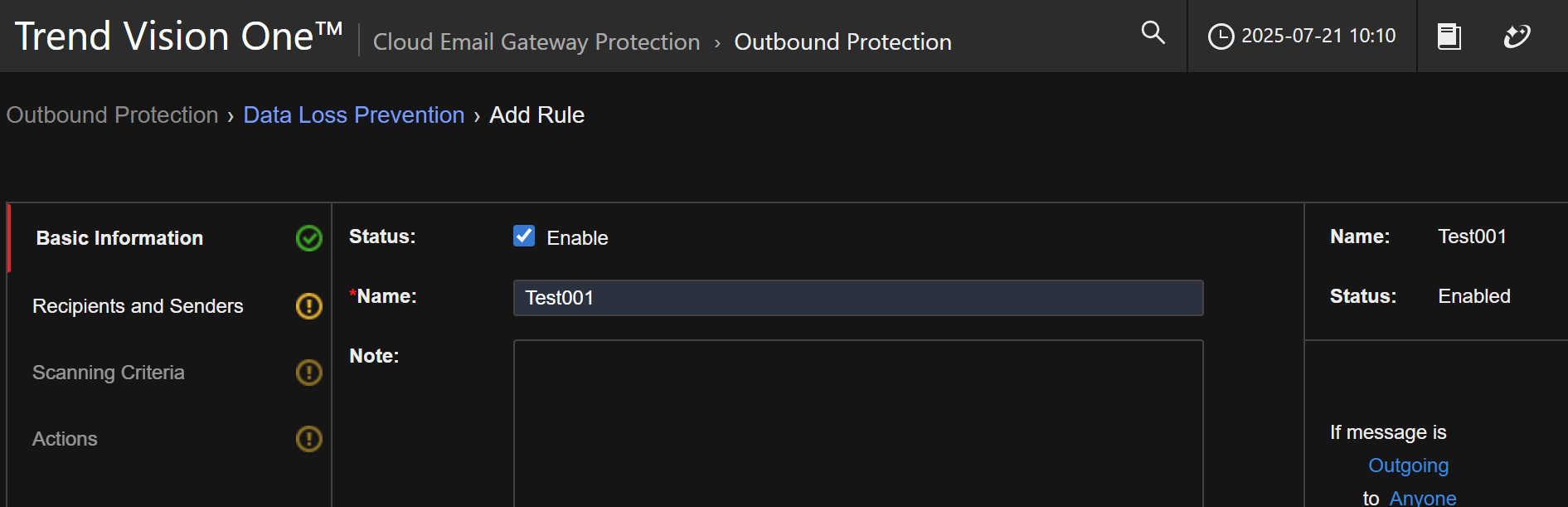

Policy 點擊 Add 新增策略規則

首先輸入名稱

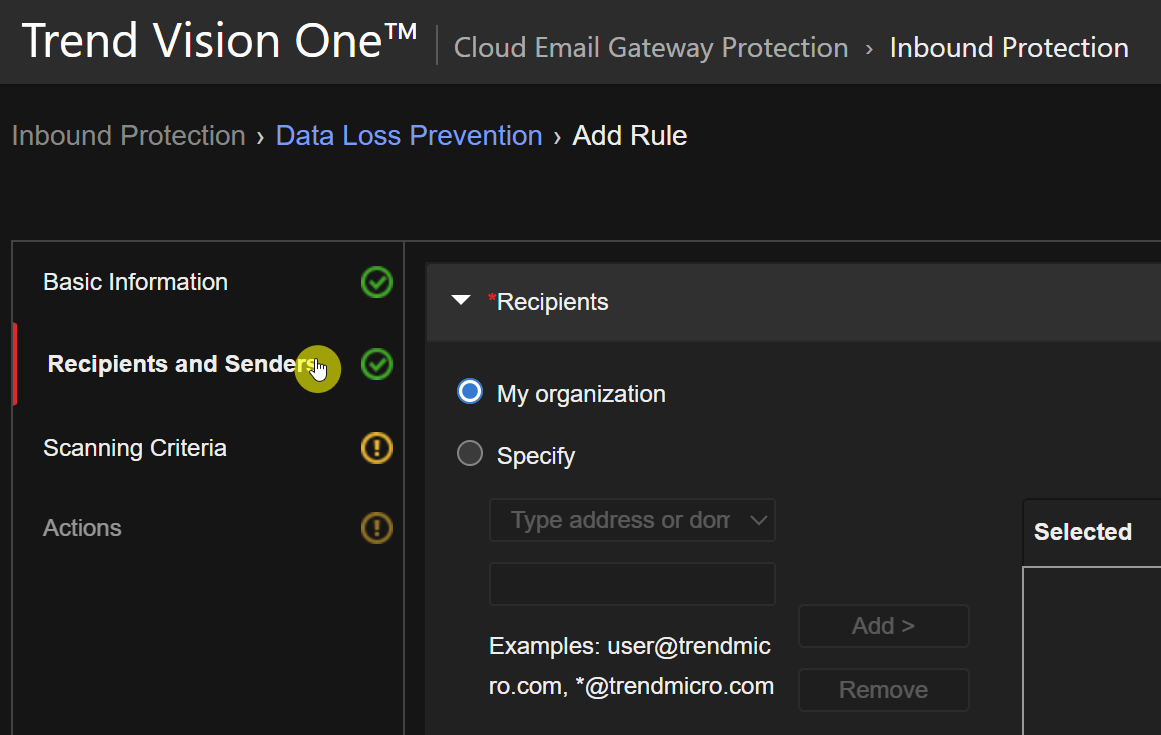

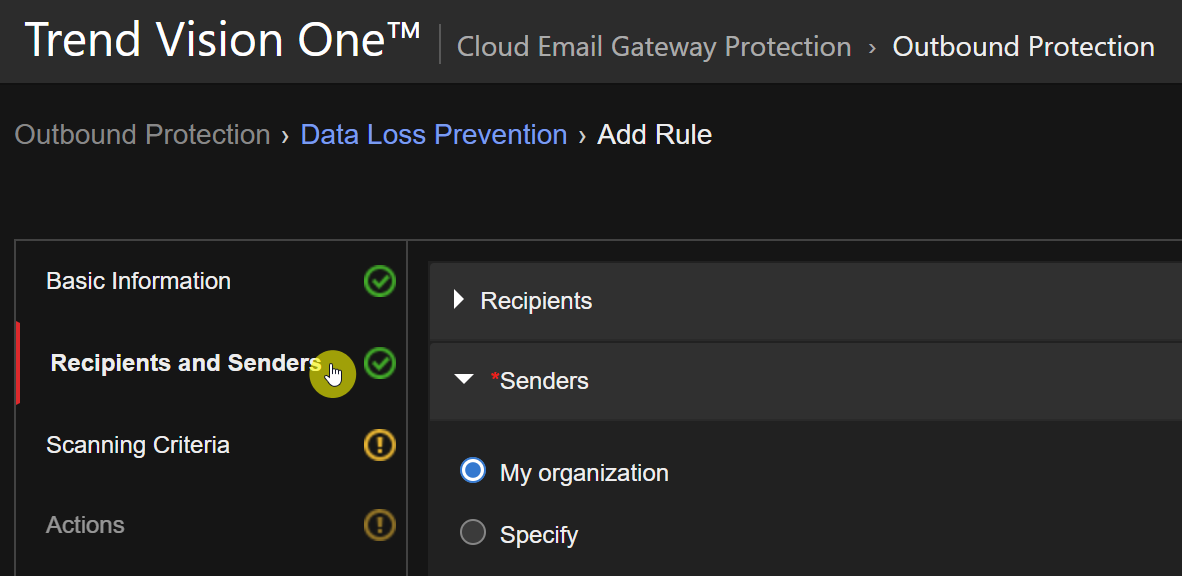

點擊 Recipients and Senders 設定收件者與寄件者

對於 Recipients (收件者) 您可以選擇下列選項:

- My organization

選擇此選項代表整個組織,對於入站策略這代表將其設定為組織層級策略

- Specify

- My domains

選擇從可用的網域中選擇網域

- My LDAP groups

從可用的 LDAP 群組中選擇群組

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

對於 Senders (寄件者) 您可以選擇下列選項:

- Anyone

任何位址

- My organization

選擇此選項代表整個組織,對於入站策略這代表將其設定為組織層級策略

- Specify

- My domains

選擇從可用的網域中選擇網域

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

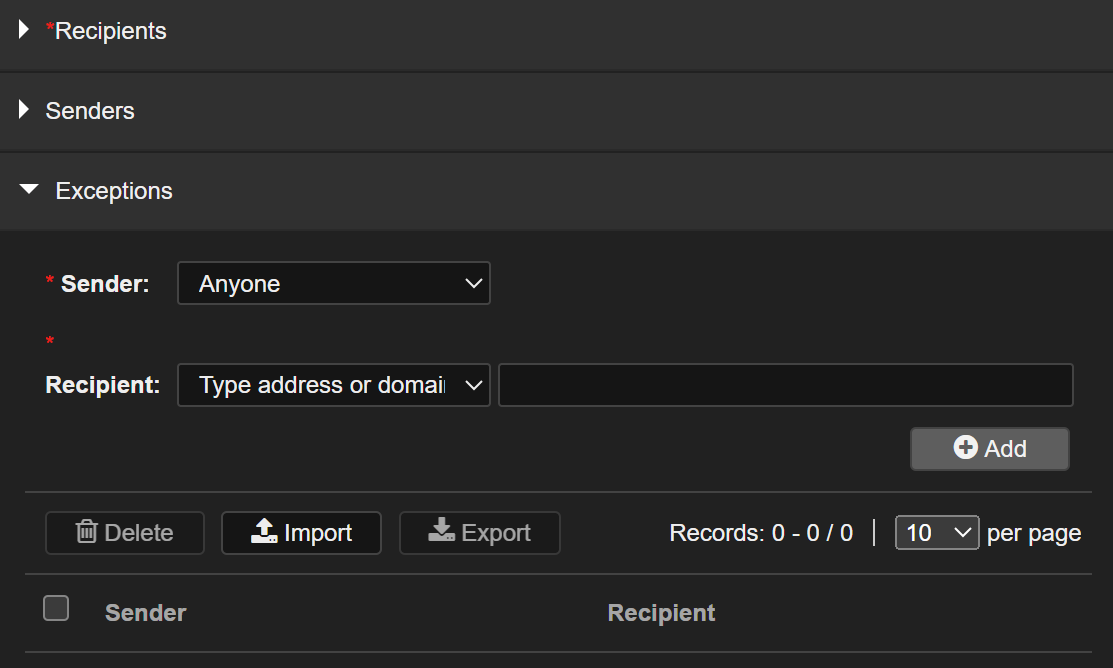

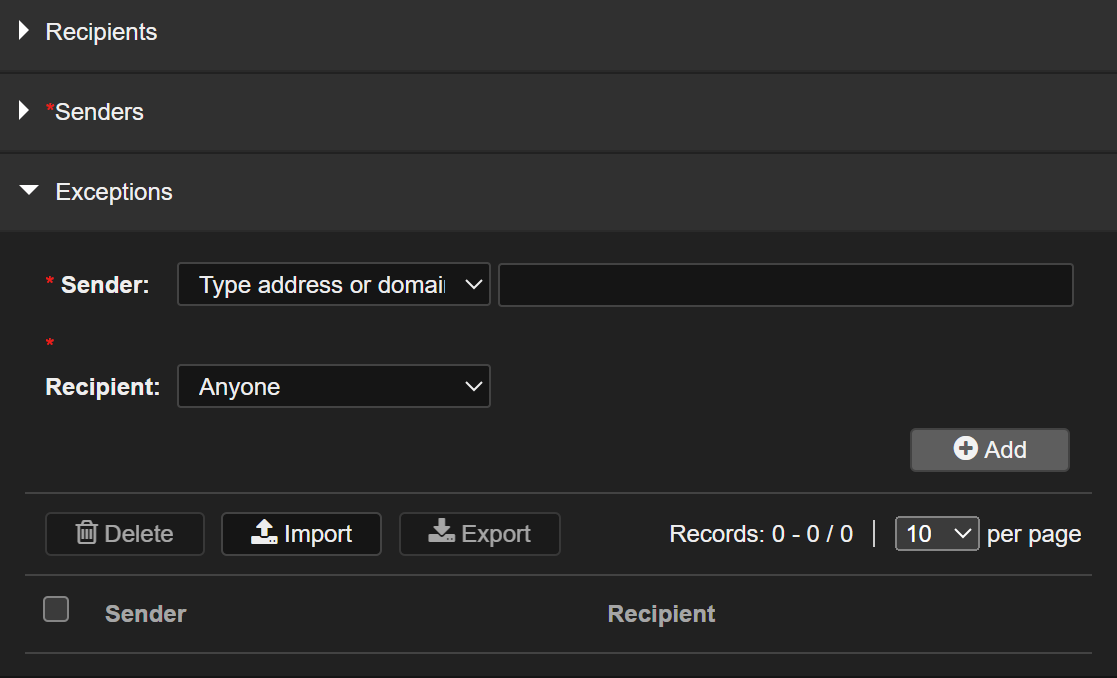

在 Exceptions 您可以加入由寄件者和收件者組成的例外,以略過這些郵件

選擇以下其中一種方式來指定例外的寄件者部分:

- Anyone

任何位址

- My organization

整個組織

- My domains

受管理網域

- My address groups

從 Administration > Policy Objects > Address

Groups 設定的群組中選擇群組

- Type address or domain

手動輸入指定位址或是網域

選擇以下其中一種方式來指定例外的收件者部分:

- Anyone

任何位址

- My organization

整個組織

- My domains

受管理網域

- My LDAP groups

從可用的 LDAP 群組中選擇群組

- My address groups

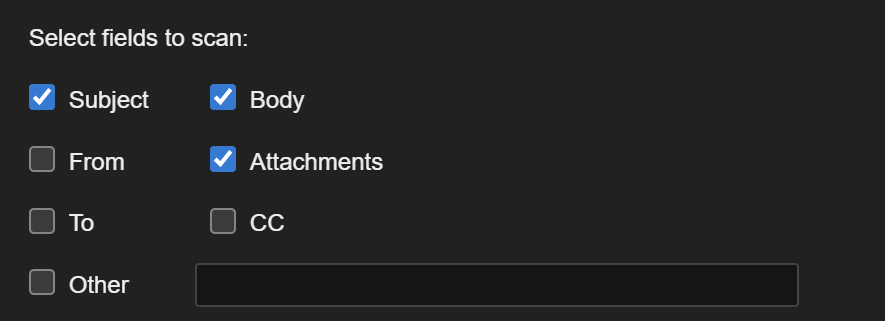

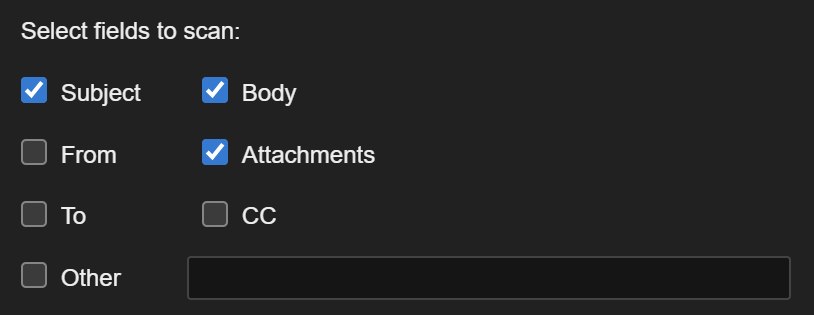

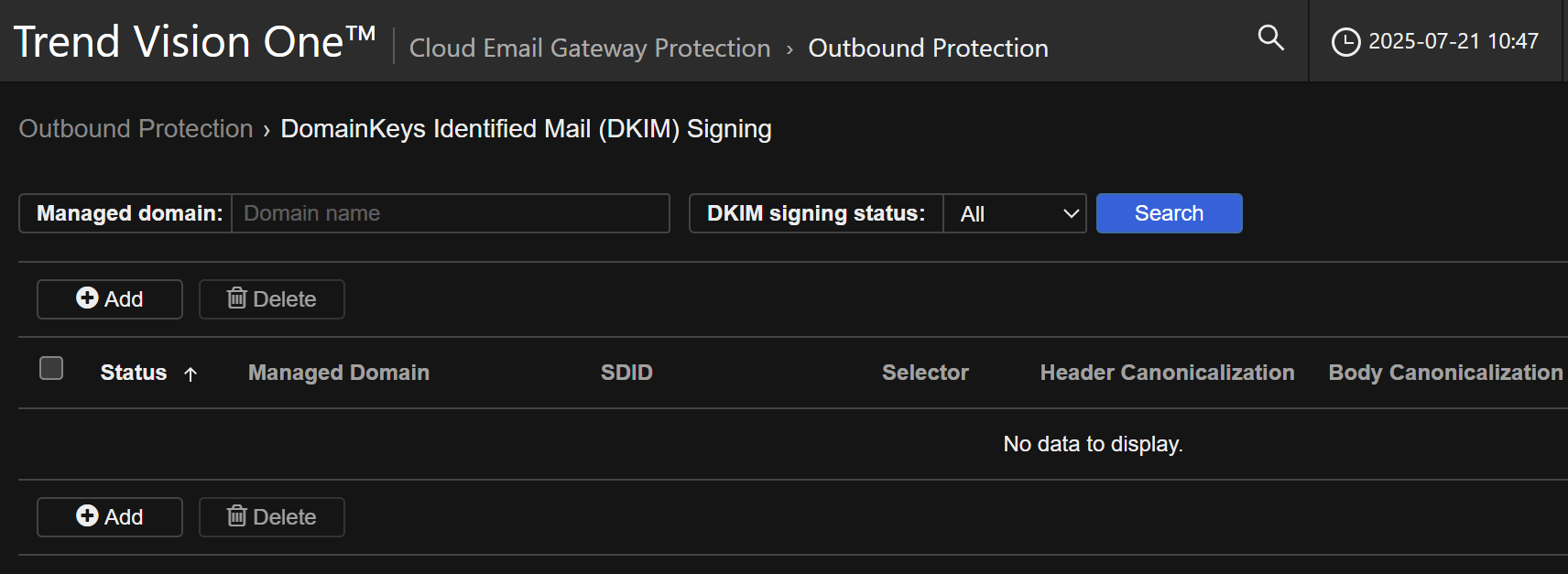

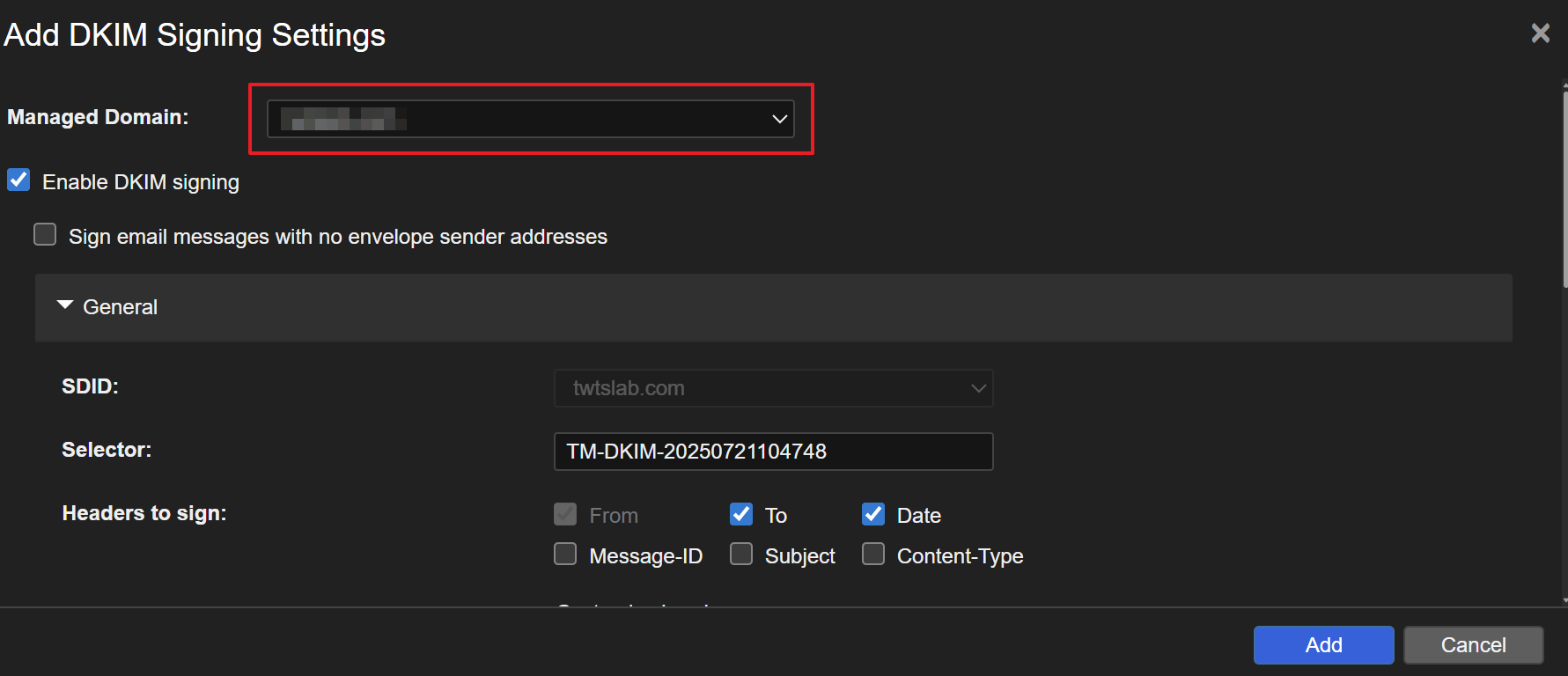

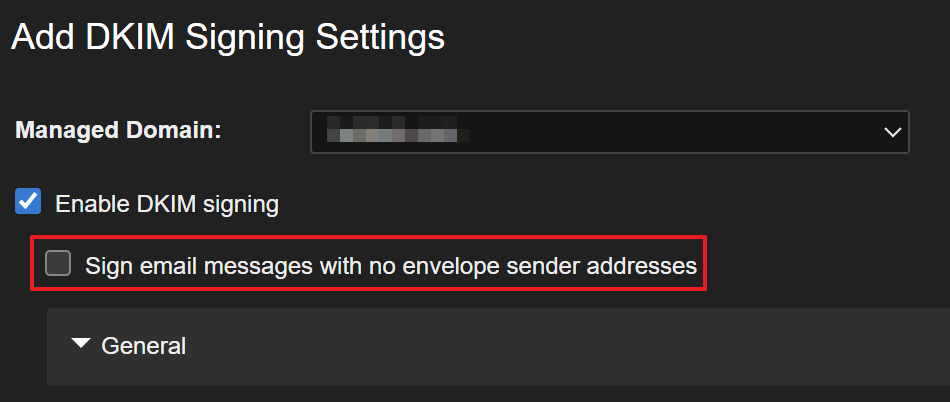

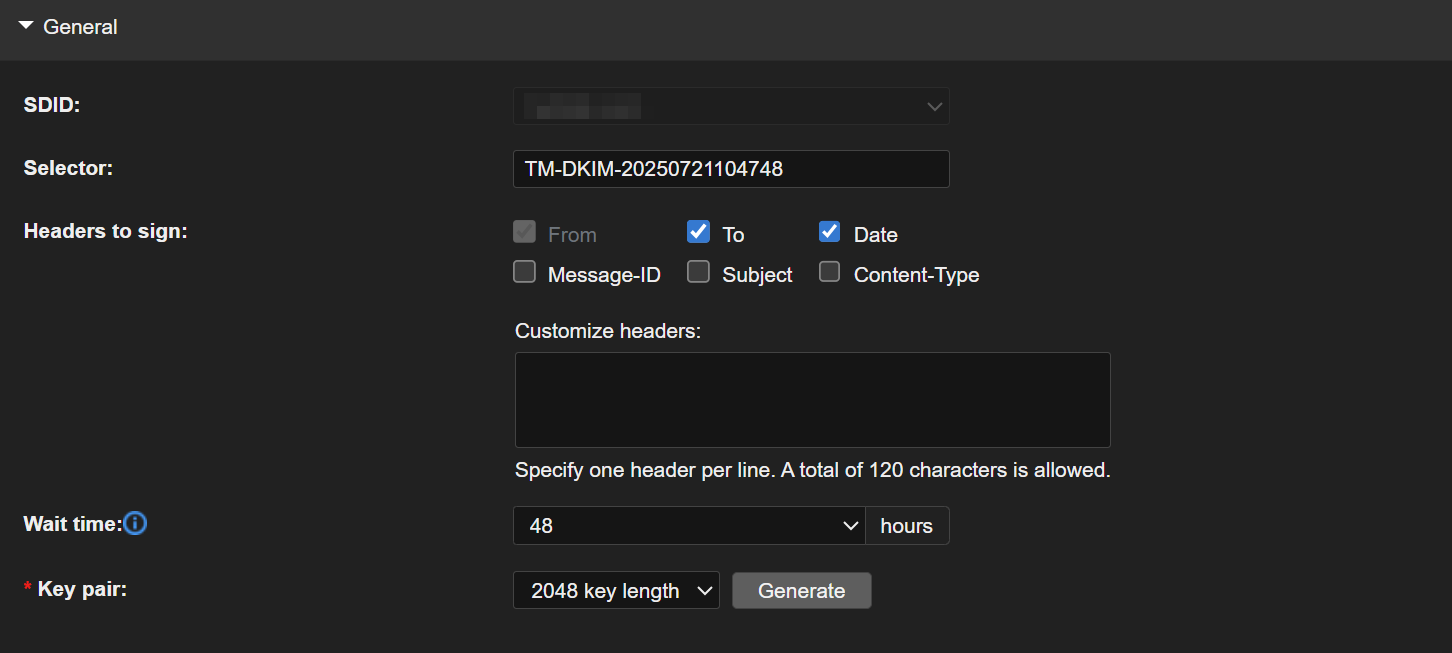

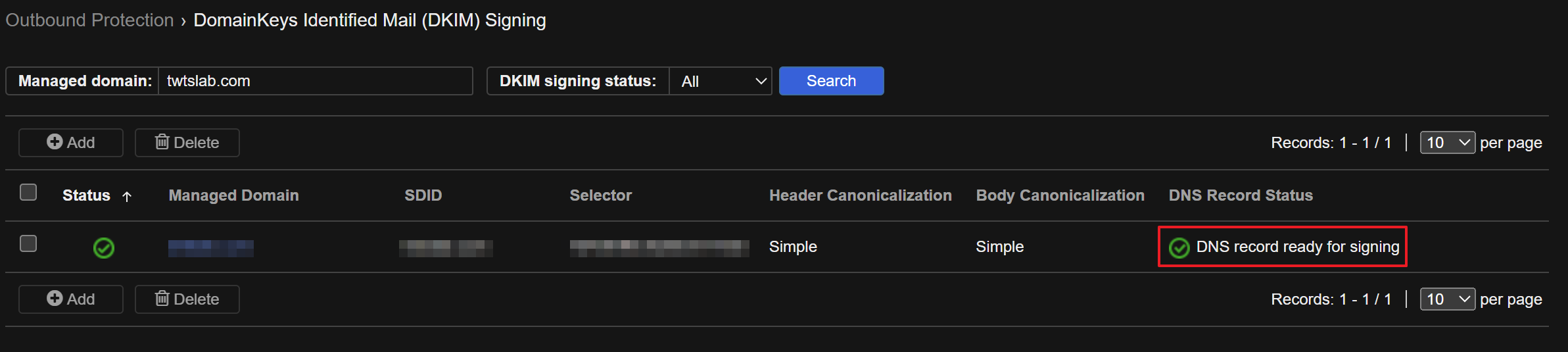

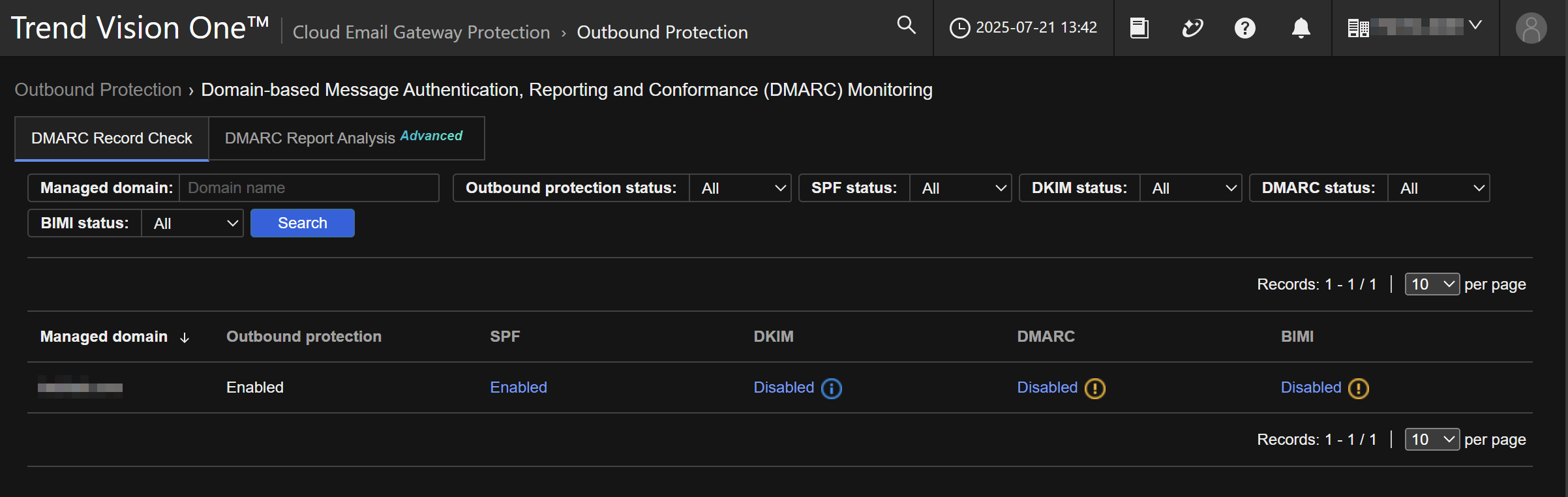

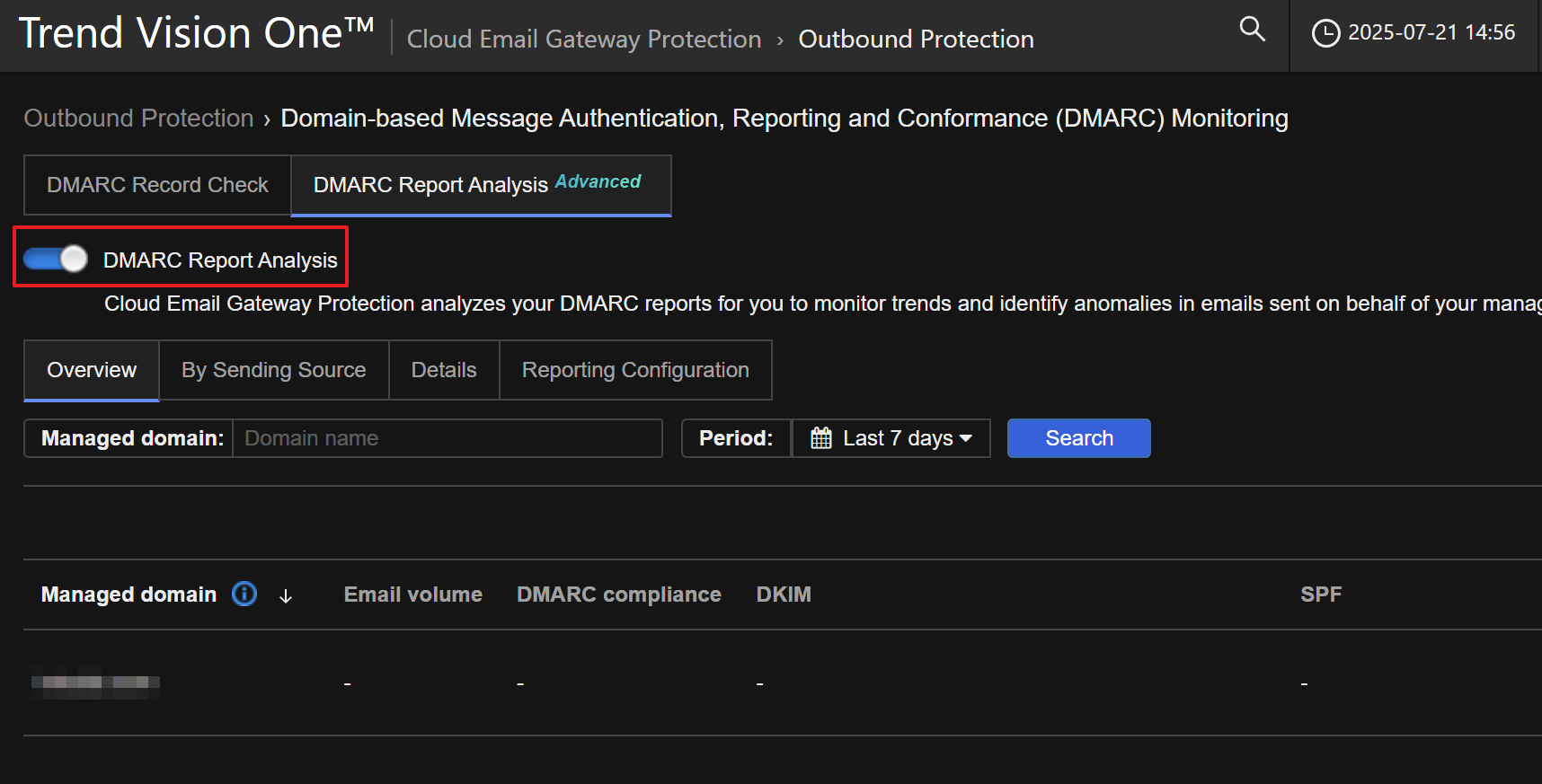

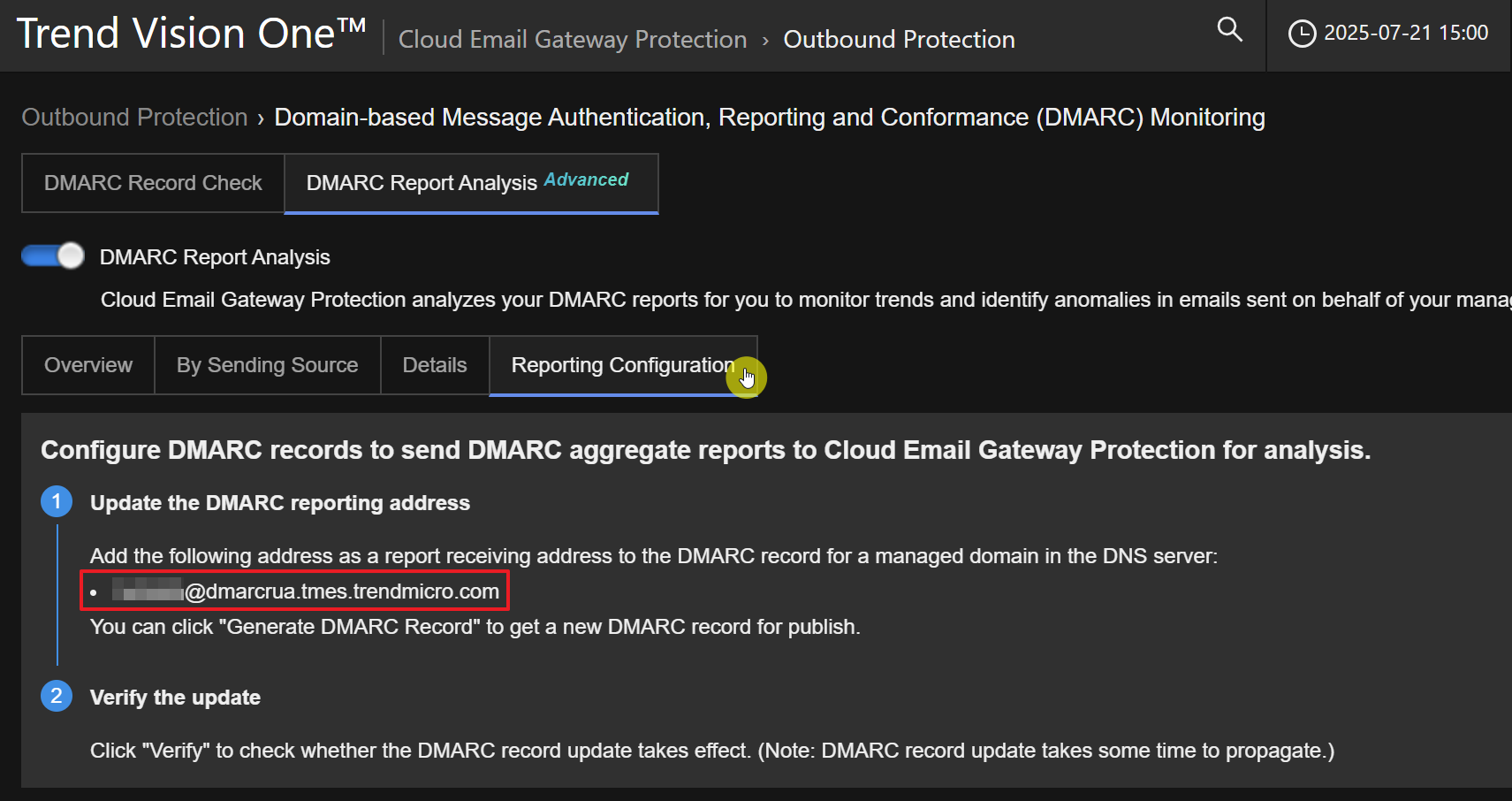

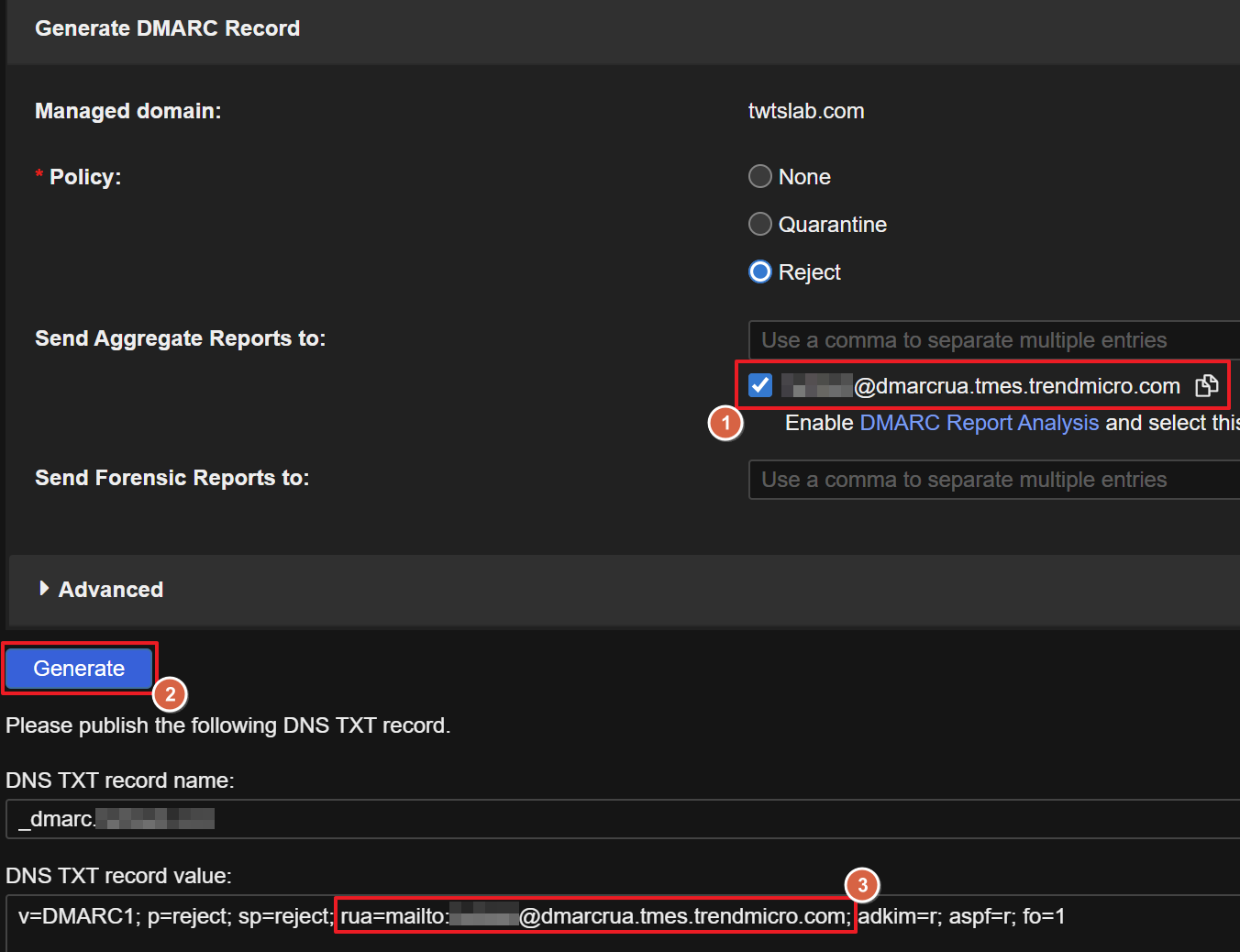

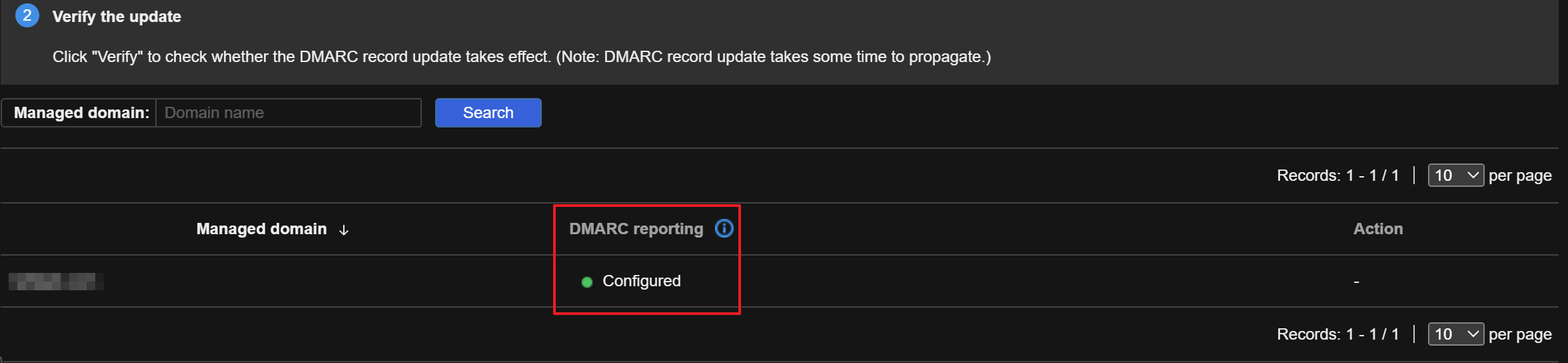

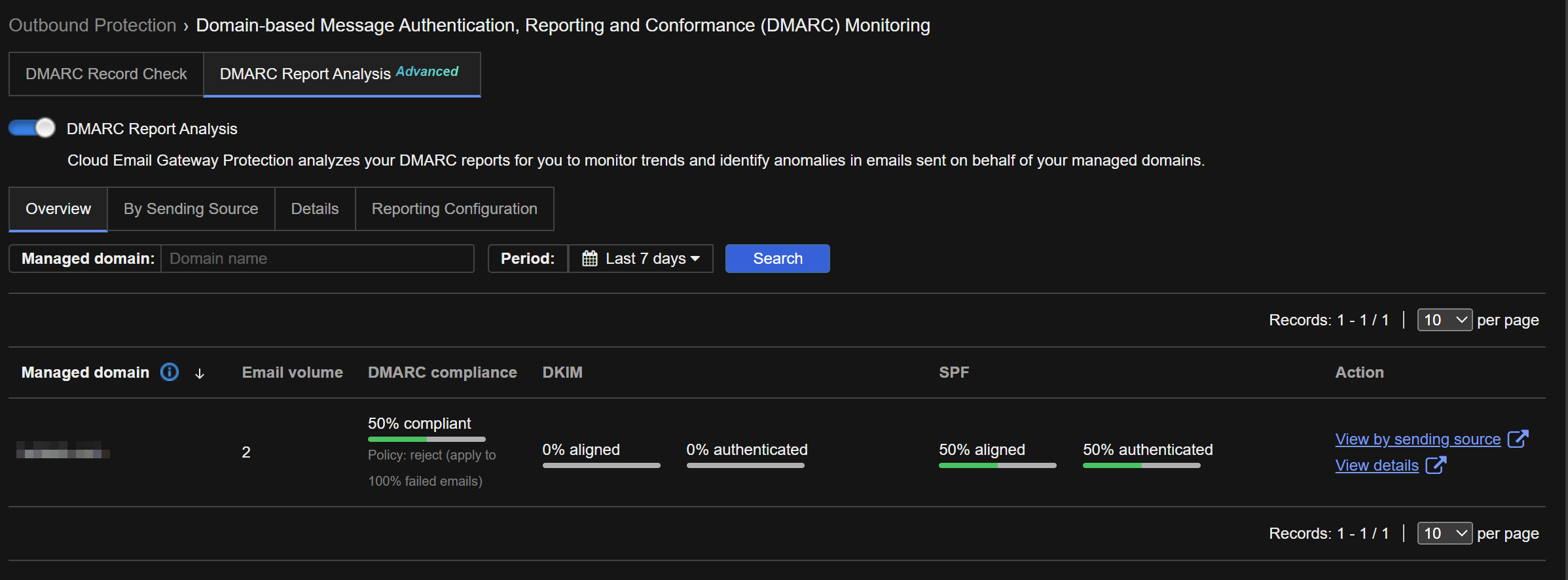

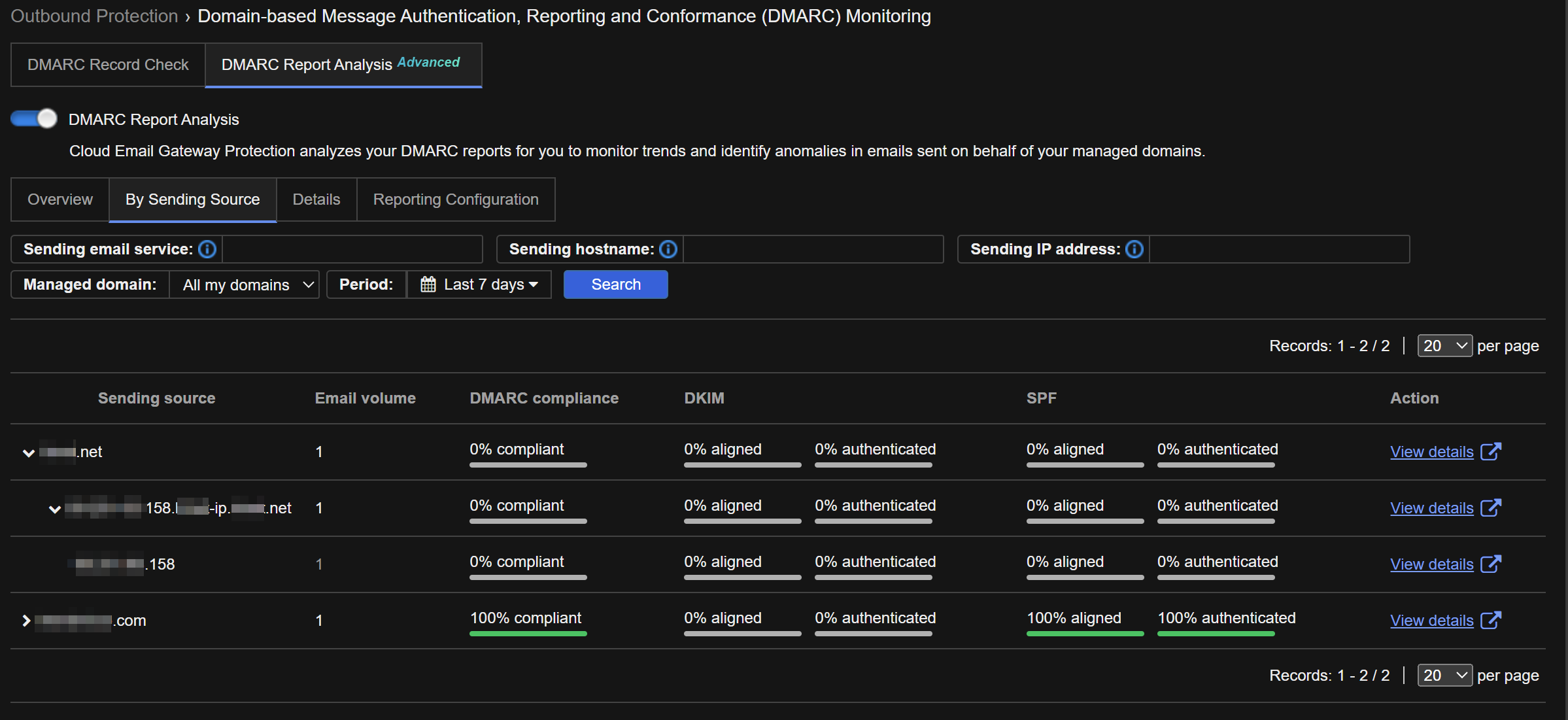

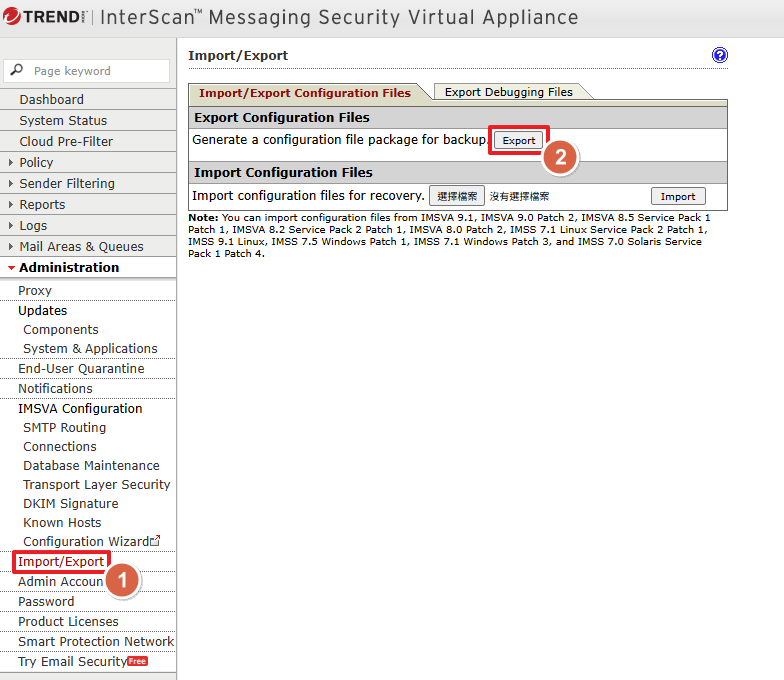

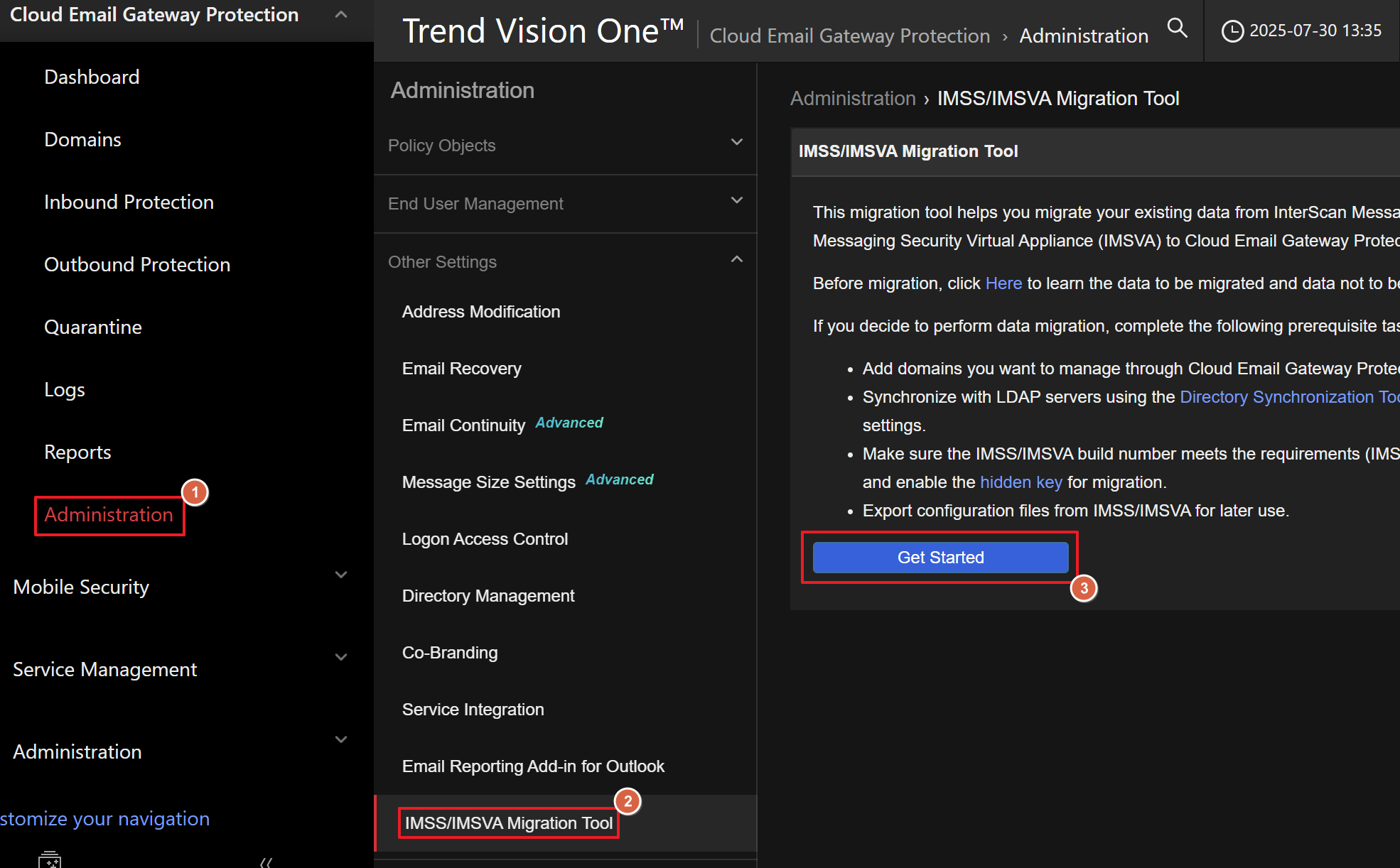

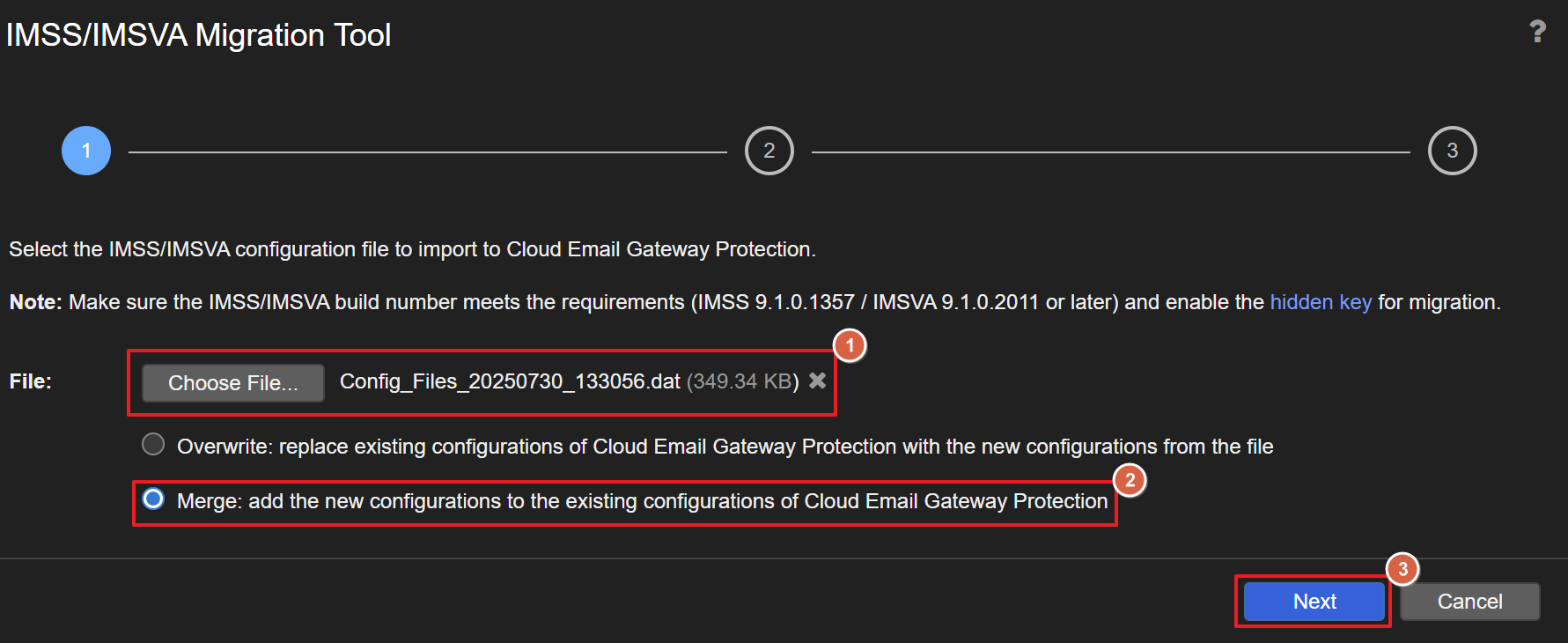

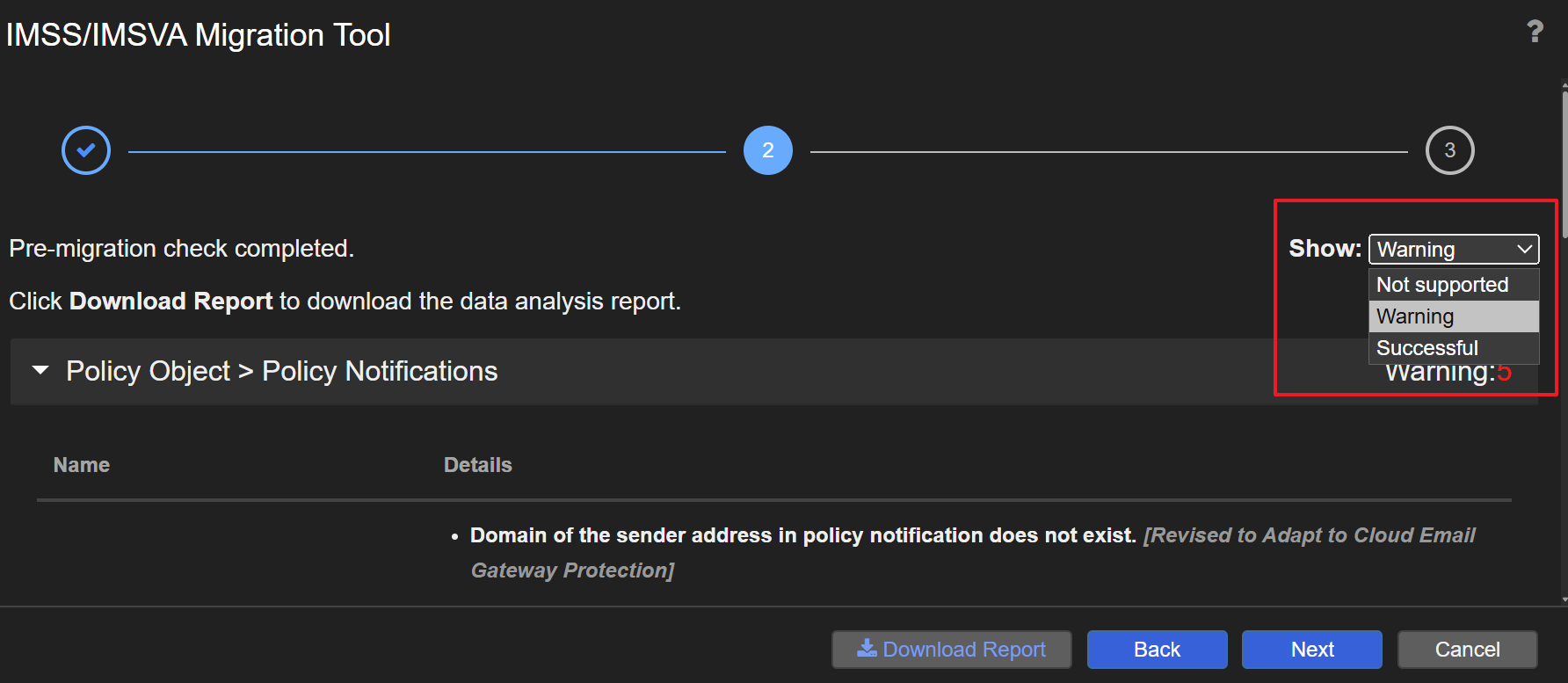

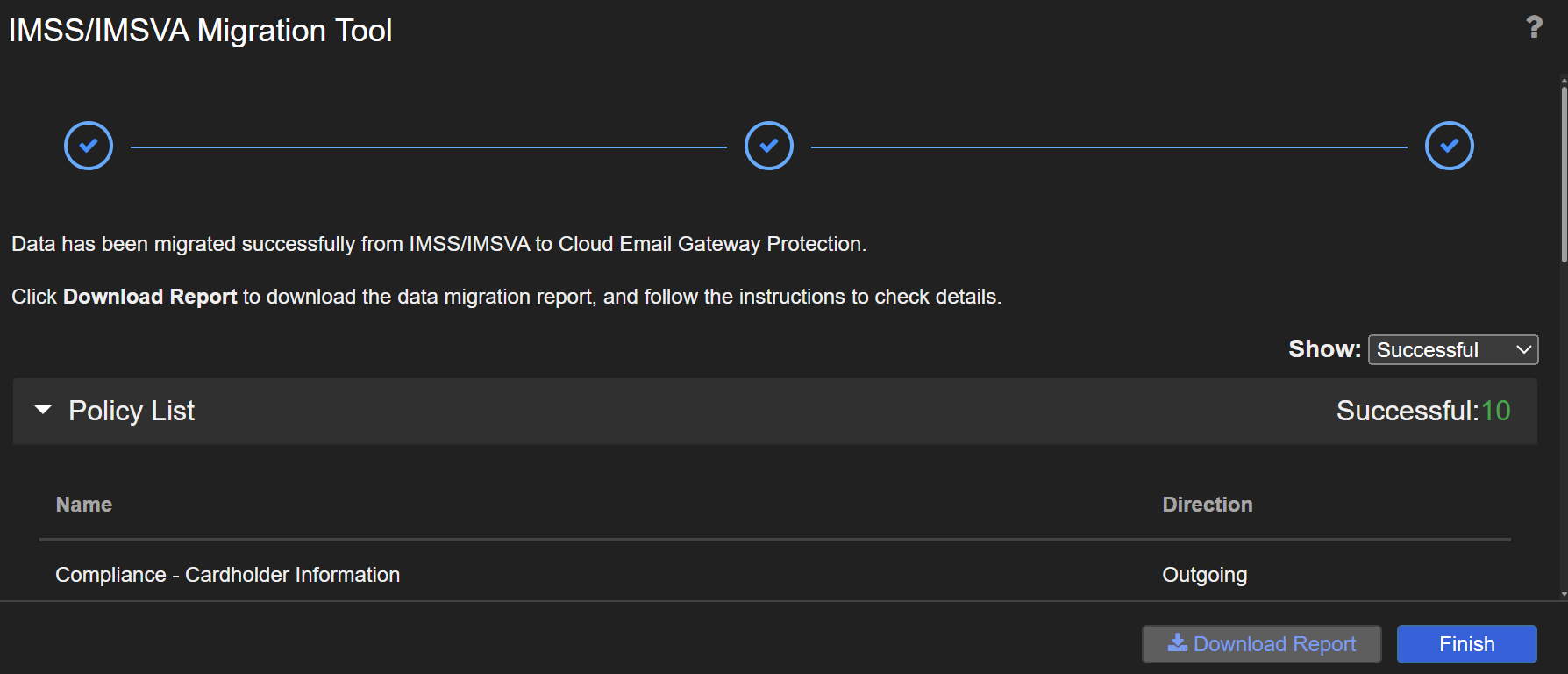

從 Administration > Policy Objects > Address