Email and Collaboration Sensor

在為您的電子郵件服務部署 Email Sensor 後,您可以啟用 Email Sensor 的偵測與回應功能。

Email Sensor 的偵測與回應會將活動資料傳送至 Trend Vision One,以進行先進的威脅偵測與警示。

在為您的 Microsoft 365 服務(包括 SharePoint Online、OneDrive 及 Teams Chat)部署 Collaboration Sensor

後,

Collaboration Sensor 會收集組織中 Microsoft 365 帳戶的活動資料,並將資料傳送至 Trend Vision

One。

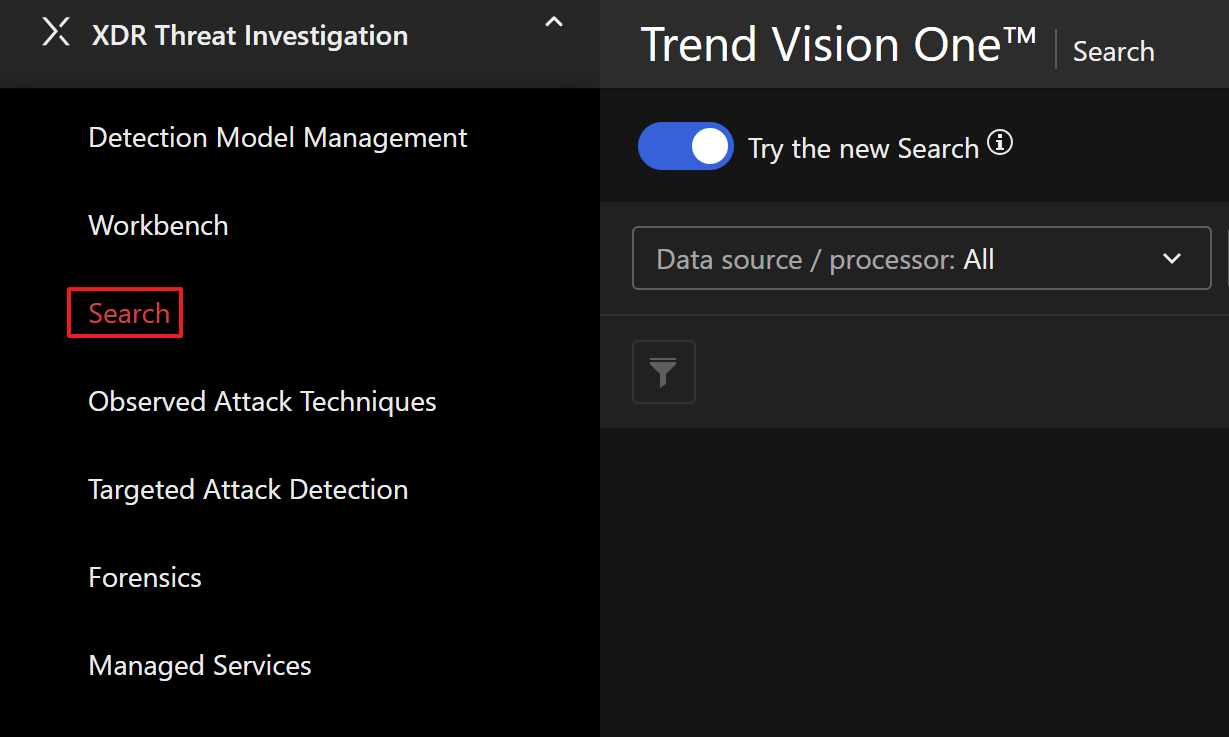

可以在 XDR Threat Investigation > Search 中搜尋

Collaboration 活動資料,並使用 Datalake Pipeline API 匯出資料。

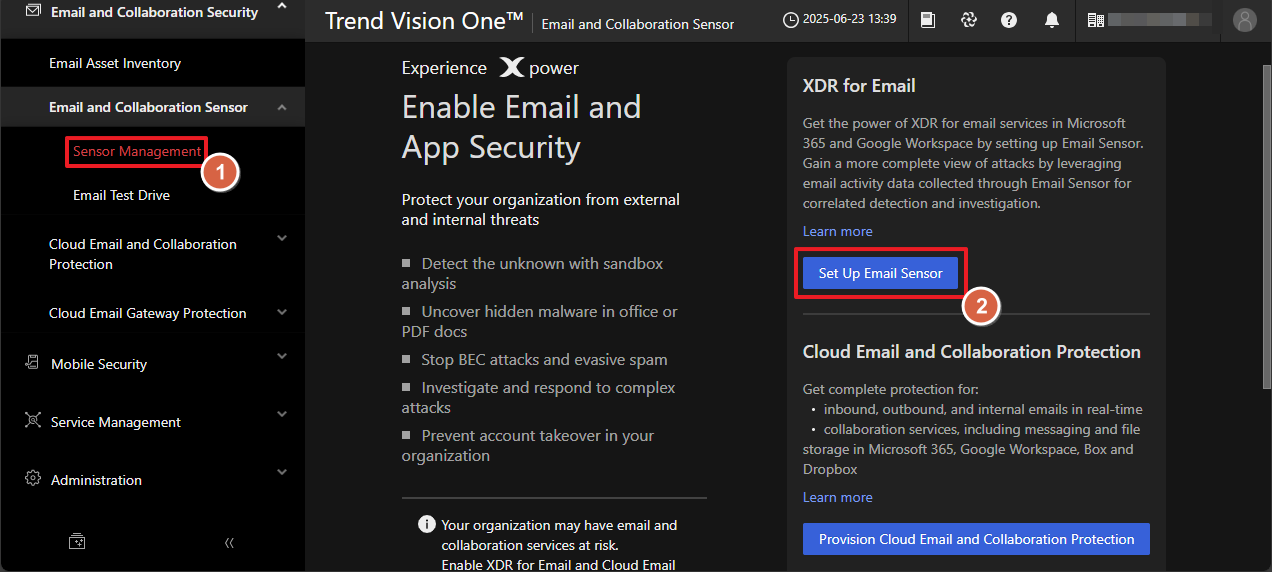

首次設定 Email Sensor

在 Email and collaboration Security > Email and Collaboration Sensor >

Sensor Management

點擊 Set Up Email Sensor 建立

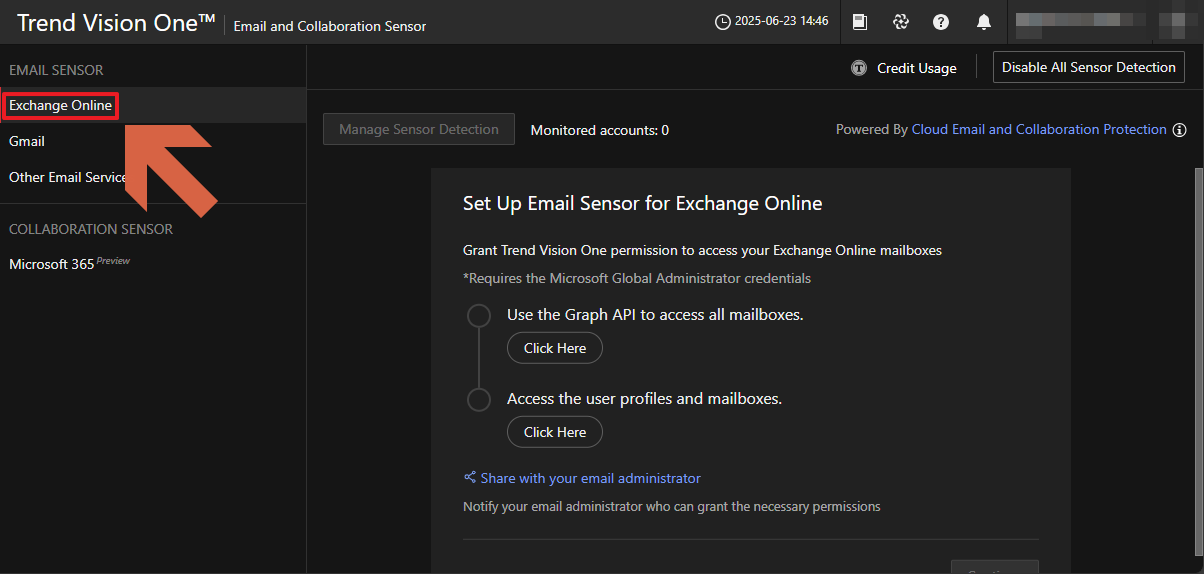

取得 Exchange Online 權限

注意

本操作需要 Microsoft 365 全域管理員 權限 (Microsoft 365 Global Administrator)

Tip

由於 Exchange Online 的 Email Sensor 由 Cloud Email and

Collaboration Protection 提供服務

因此如果您已經設定過 Cloud Email and Collaboration Protection 應可直接檢視使用者清單

在 Sensor Management 畫面左上方點擊 Exchange Online

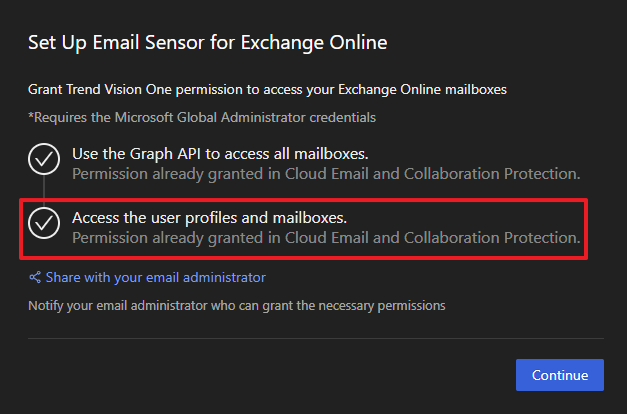

出現 Set Up Email Sensor for Exchange Online 視窗

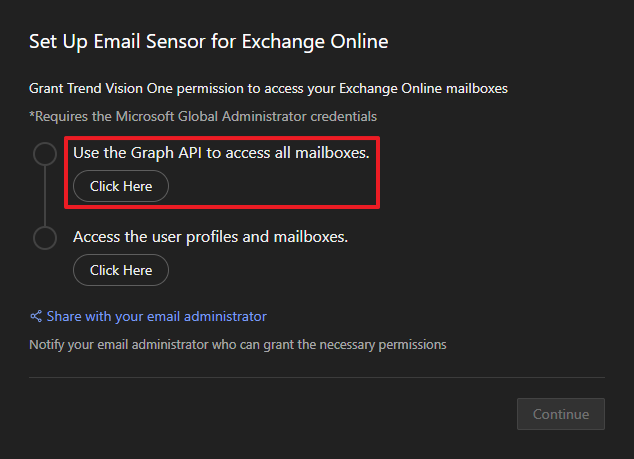

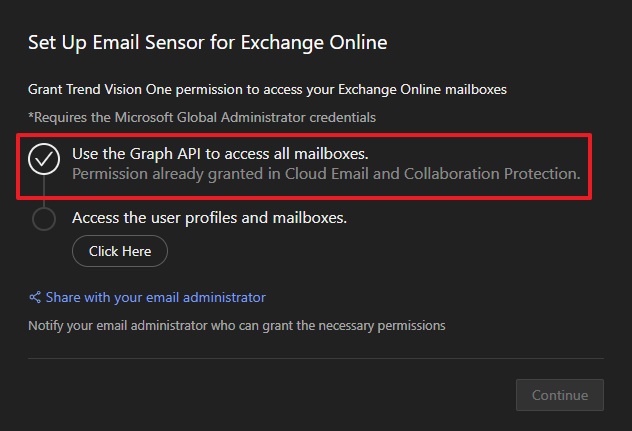

在 Set Up Email Sensor for Exchange Online 找到 Use the Graph API to access all

mailboxes 點擊 Click Here

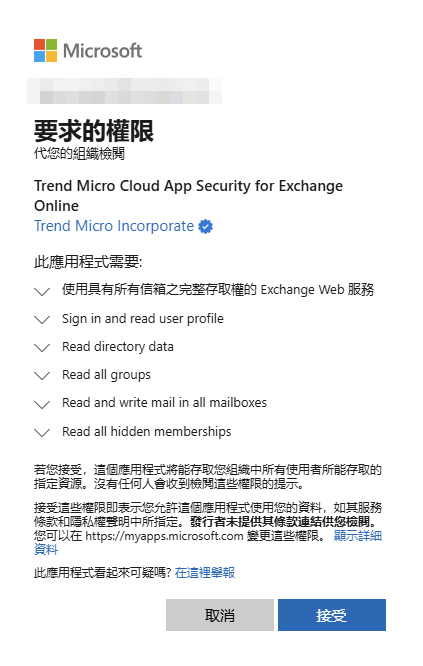

以具有 全域管理員 權限的帳號登入並檢查需要的權限後點擊 接受

授權完成後,將自動引導回 Set Up Email Sensor for Exchange Online

此時應在 Use the Graph API to access all mailboxes 看到取得權限的訊息

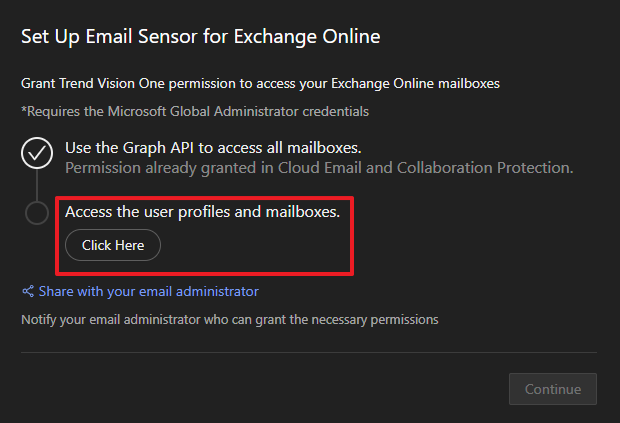

繼續在底下的 Access the user profiles and mailboxes. 點擊 Click Here

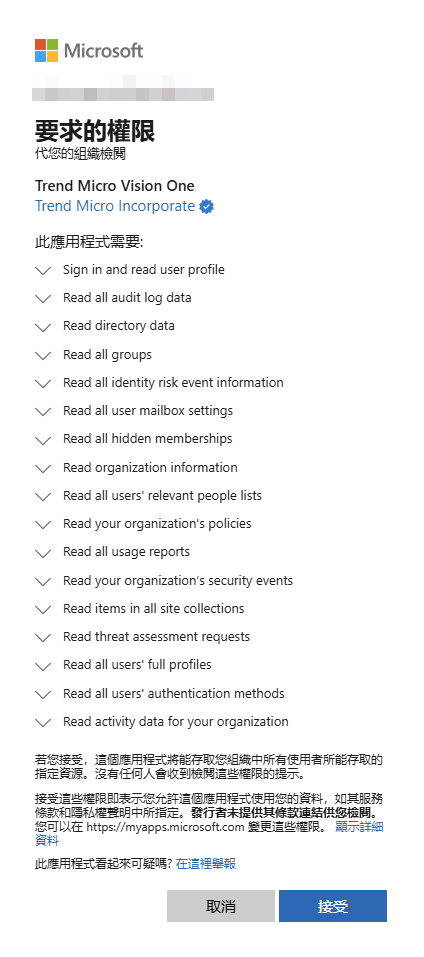

同樣以具有 全域管理員 權限的帳號登入並檢查需要的權限後點擊 接受

授權完成後,將自動引導回 Set Up Email Sensor for Exchange Online

此時應在 Access the user profiles and mailboxes. 看到取得權限的訊息

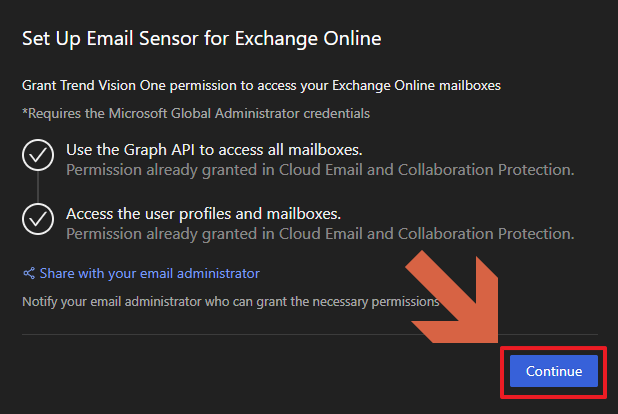

點擊 Continue 完成權限取得

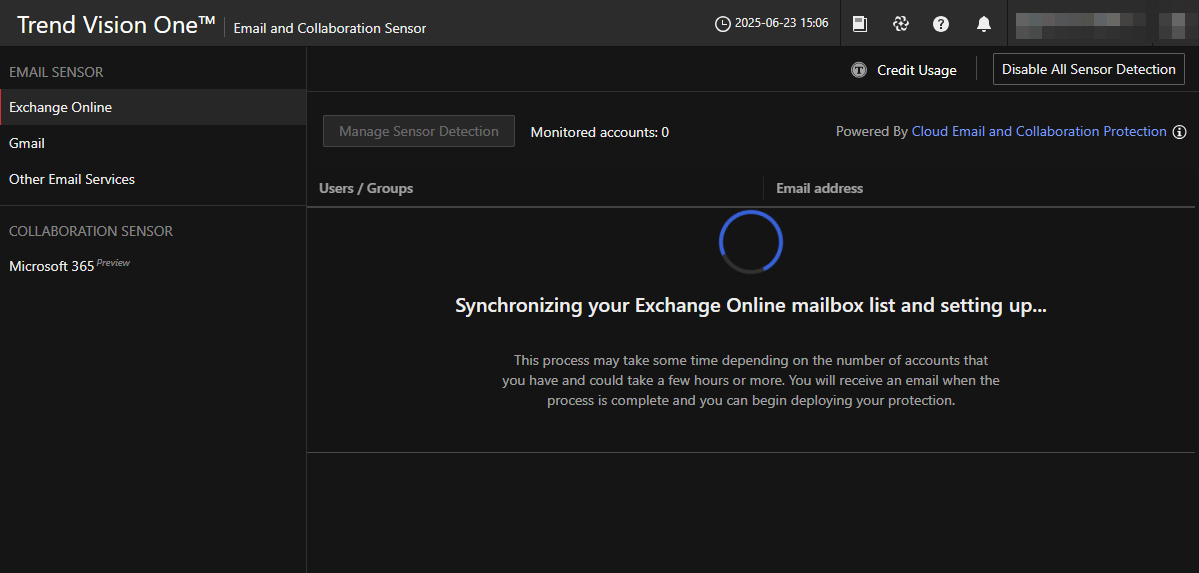

完成後將顯示 Synchronizing your Exchange Online mailbox list and setting up… 請等待同步完成

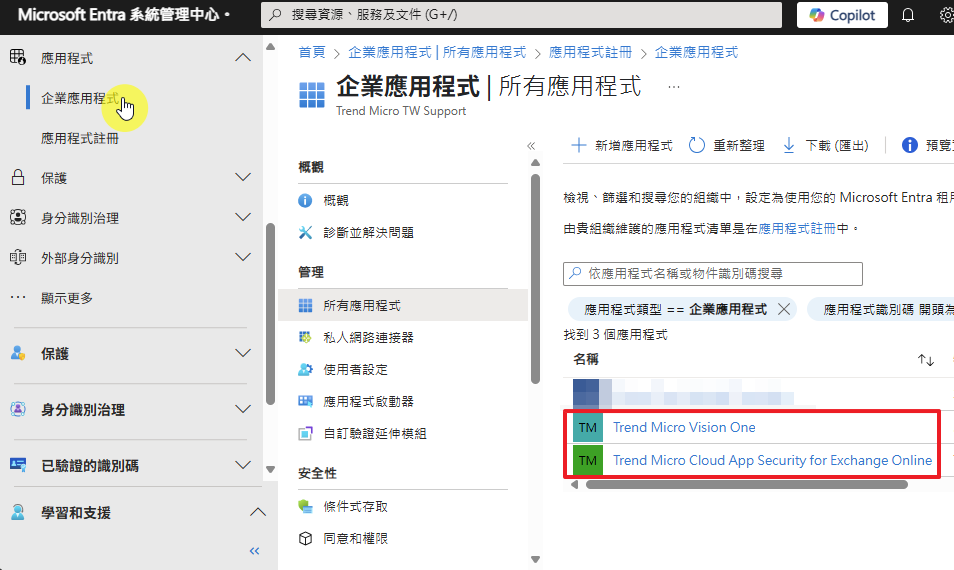

在您的 Microsoft Entra 系統管理中心 應可以看到下列企業應用程式:

- Trend Micro Vision One

- Trend Micro Cloud App Security for Exchange Online

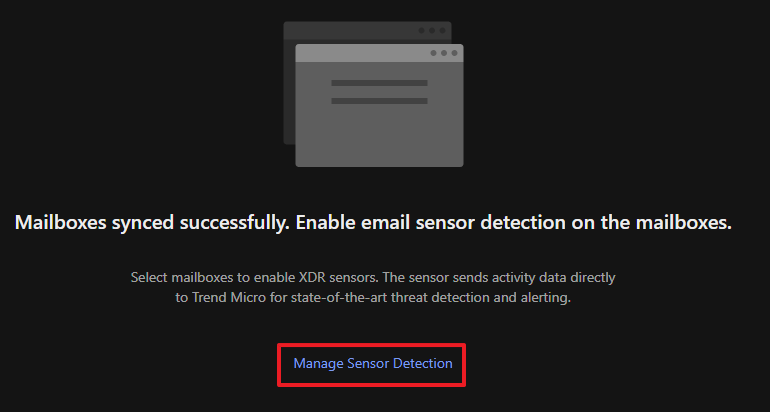

同步完成後看到 Mailboxes synced successfully. Enable email sensor detection on the mailboxes.

點擊 Manage Sensor Detection 設定 Email Sensor

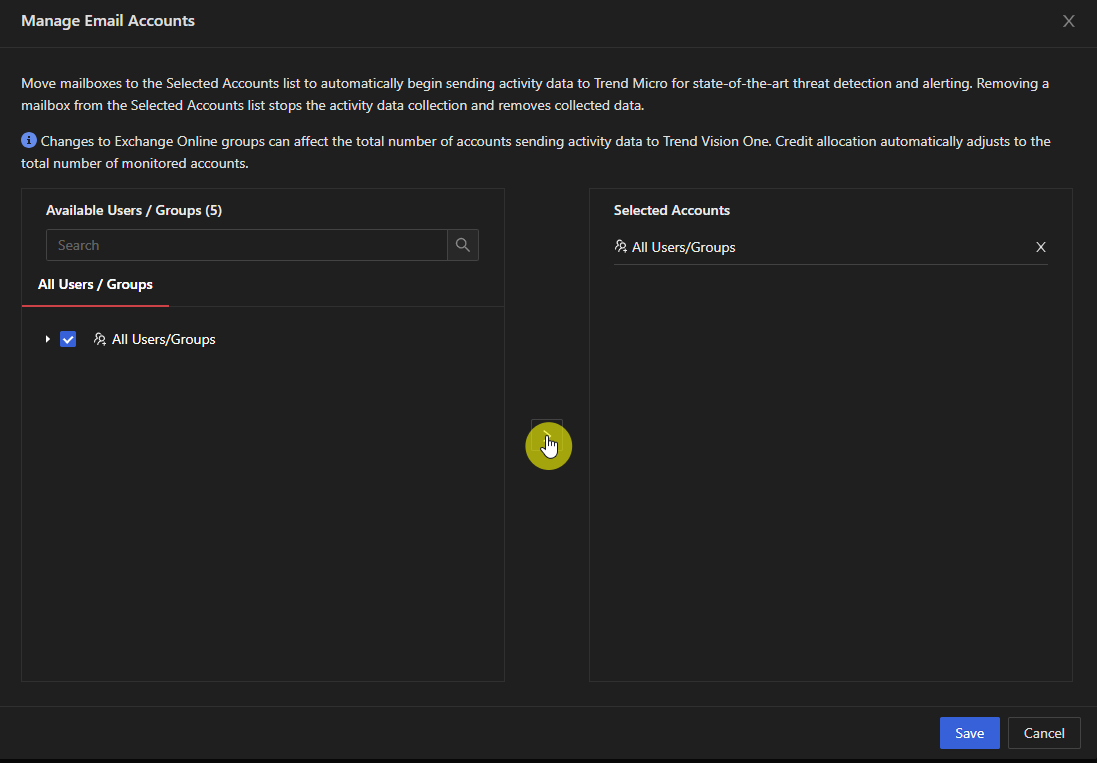

搜尋找到想要管理的使用者或是使用者群組,點擊中間的 > 加入至右方的 Selected Accounts 後,點擊

Save

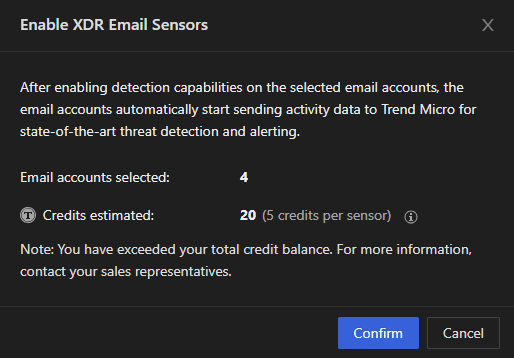

等待一段時間計算總數,將出現 Enable XDR Email Sensors 的視窗

內容顯示本次選取的帳號總數,以及預計消耗的 Credits 數量,確認後點擊 Confirm

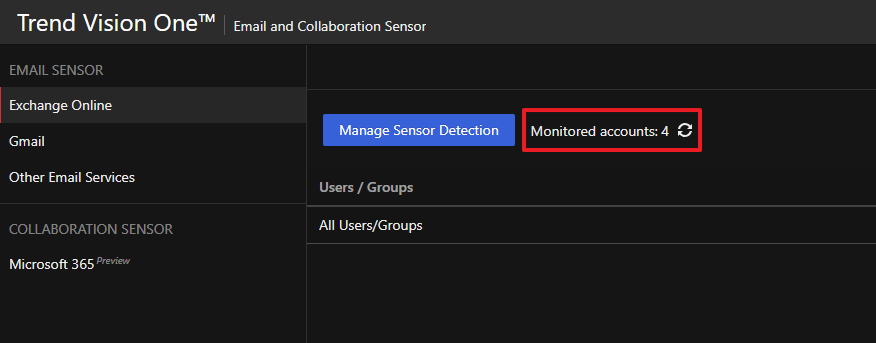

在 Sensor Management 畫面將顯示所選擇的使用者與使用者群組

一段時間後 Monitored accountts 的數量應增至稍早所選取的帳號數量

Email Sensor Test Drive

針對特定的 Exchange Online 信箱進行模擬攻擊,以驗證 Email Sensor 解決方案

並了解相關 Trend Vision One 功能的價值,包括 XDR 及網路風險暴露管理能力。

如果您尚未啟用 Email Sensor,但對其在 XDR 威脅調查及網路風險暴露管理中的功能與價值感興趣

Email and Collaboration Security 提供一種快速且簡便的方法,讓您在少數 Exchange Online 信箱上模擬並驗證此解決方案。

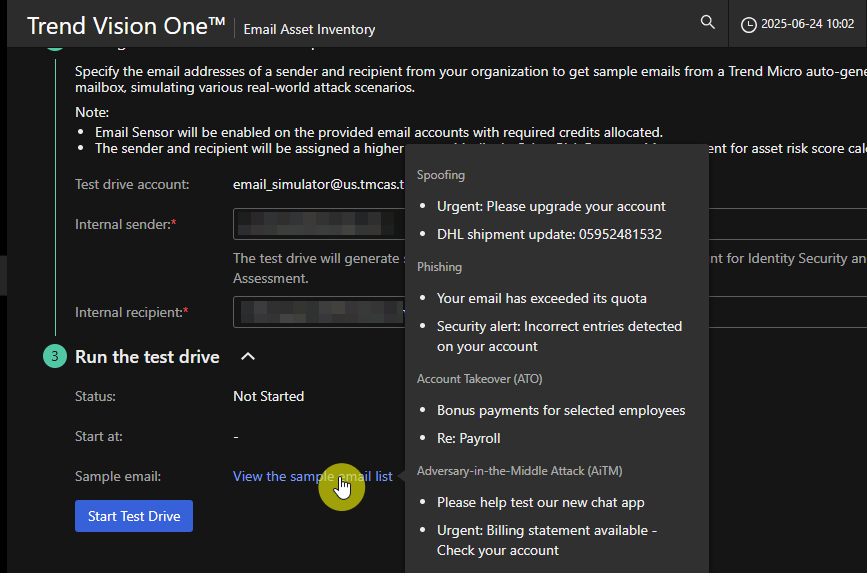

此測試過程會將仿冒、網路釣魚、帳號接管、中間人攻擊等樣本信件匯入目標信箱,讓您能在相關應用程式中查看偵測結果:

- XDR Threat Investigation

- Workbench

- Search

- Observed Attack Technique

- Cyber Risk Exposure Management

- Cyber Risk Overview

- Continuous Risk Management

- Attack Surface Discovery

- Threat and Exposure Management

以下步驟說明如何執行 Email Sensor Test Drive

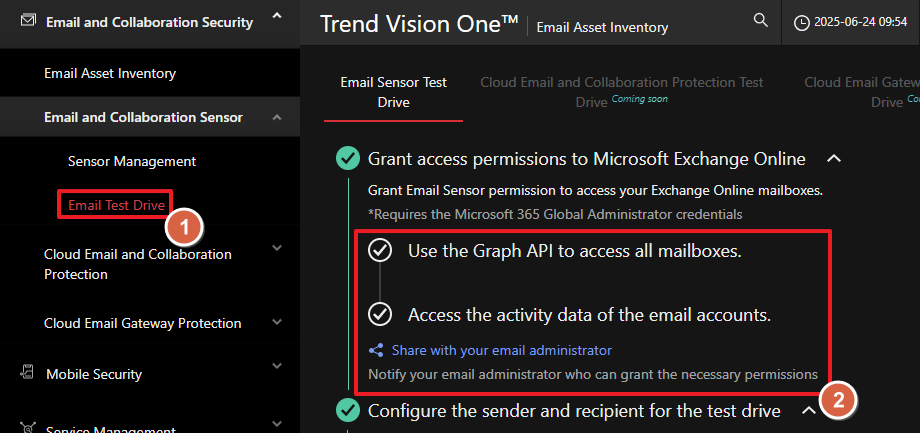

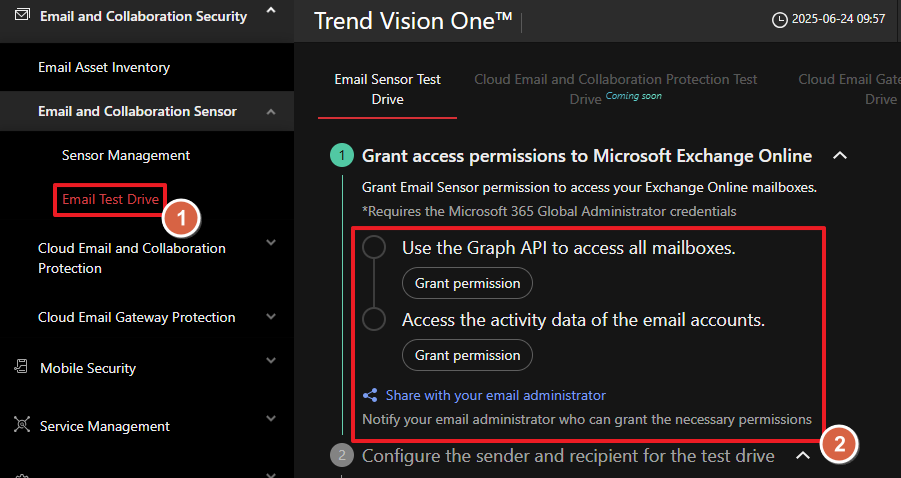

在 Email and Collaboration Security > Email and Collaboration Sensor 的

Email Test Drvie

以 Microsoft 365 全域管理員 權限 (Microsoft 365 Global Administrator) 取得權限

Note

如果您已經啟用過 Email Sensor 或是 Cloud Email and Collaboration Protection

應顯示已經取得權限

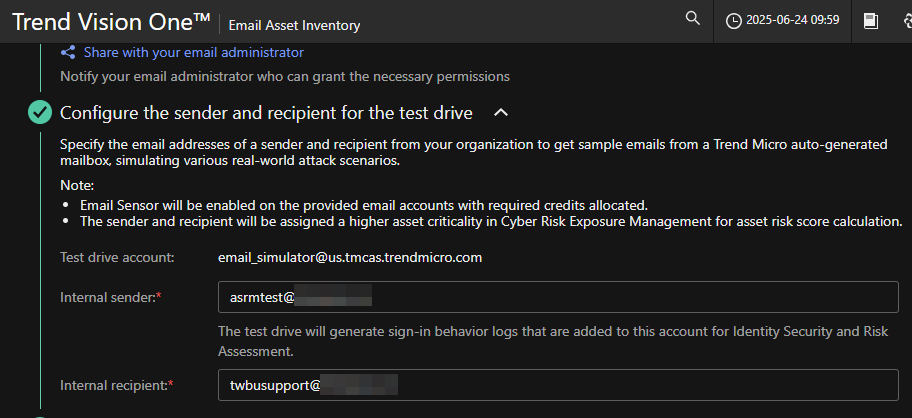

輸入內部的寄件者與收件者,將驗證其是否真實存在,如果您剛授予權限不久,則需要等待資料同步

Warning

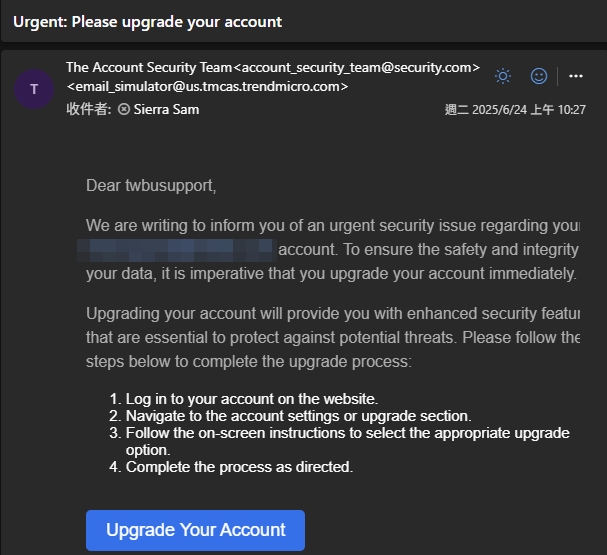

由於信件會被匯入至收件者的收件匣以及寄件者的已寄信件,使用者可能會看到類似於下圖的樣本信件

請確保使用者知悉或是使用測試用信箱完成

Email and Collaboration Security 提供數種樣本,這些信件會被匯入內部收件者的收件匣及內部寄件者的已寄信件。

點擊 View the sample email list 可以檢視這些樣本

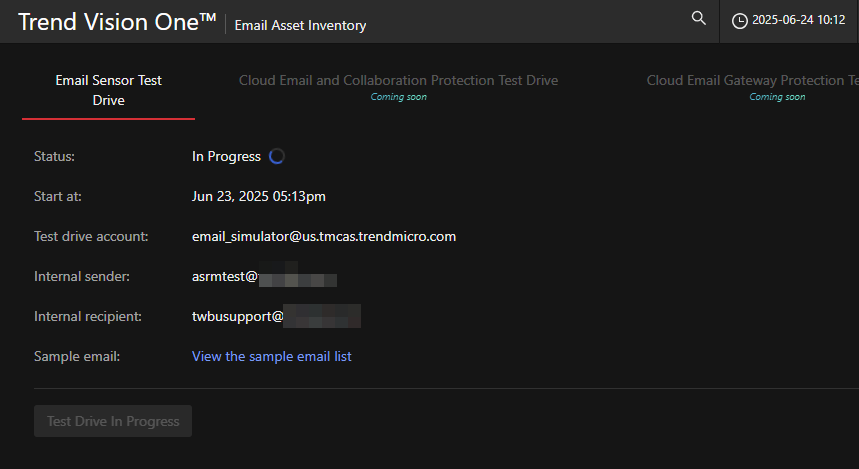

點擊 Start Test Drive 開始模擬

等待模擬執行

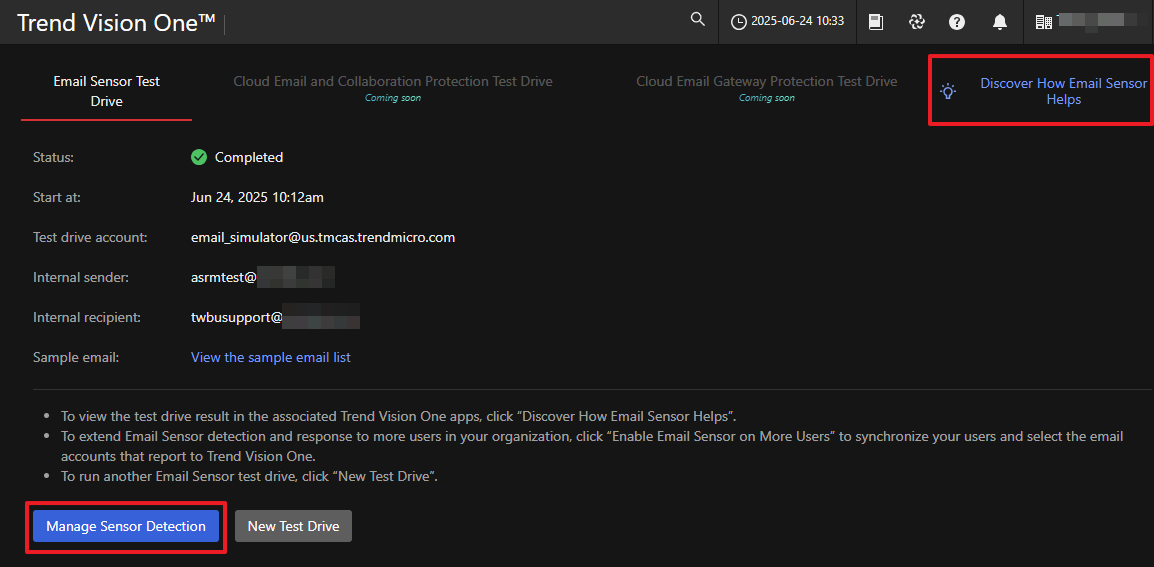

完成後,點擊右上方的 Discover How Email Sensor Helps 了解如何到各個應用程式檢視偵測結果

點擊 Manage Sensor Detection 可以新增或是調整稍早啟用的 Email Sensor

如何檢視 Email Sensor 的事件

本章節旨在說明檢視 Email Sensor 所產生事件的常用方式

Note

依照風險情況的不同觸發的事件可能有異,不一定會觸發本章節所列出的全部事件

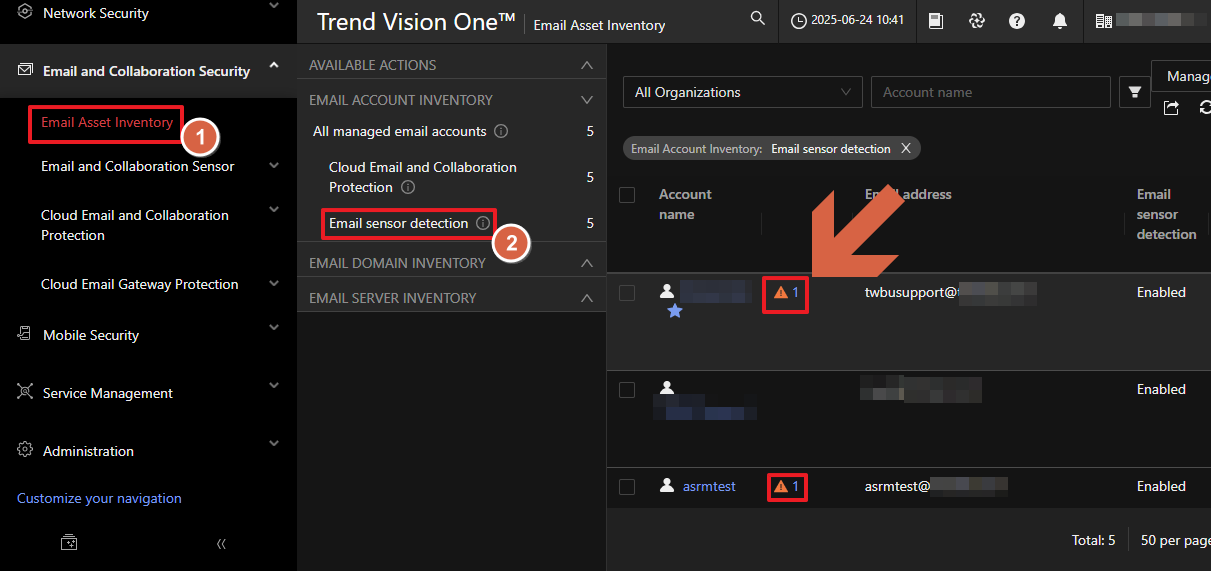

Email Asset Inventory

在 Email and Collaboration Security > Email Asset Inventroy 點擊

Email sensor detection

檢視有啟用 Email Sensor 的使用者,發生風險事件的使用者將出現黃色驚嘆號的圖示

Note

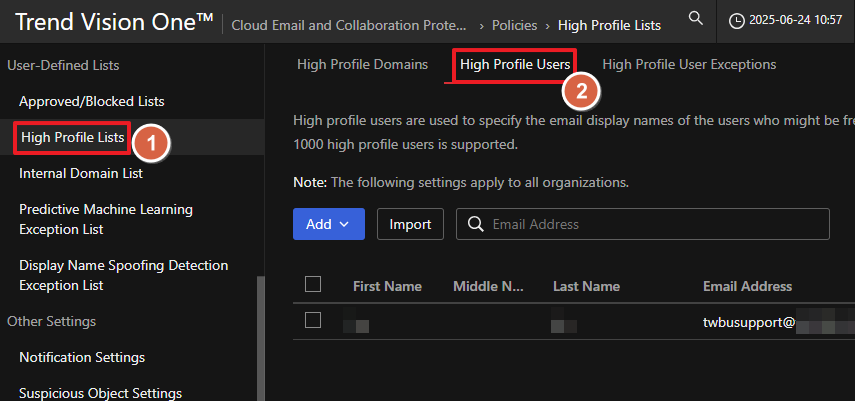

星星圖示代表該使用者被加入 High Profile Users 例如圖中的使用者

被加入到 Cloud Email and Collaboration Protection 的 High Profile Users

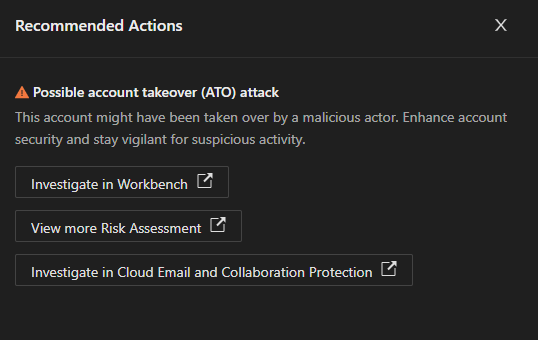

點擊該圖示旁邊的數字將彈出 Recommended Actions 顯示可能的風險以及快速引導的捷徑

點擊捷徑將在對應的應用程式中快速顯示該使用者的資訊,如附圖為 Workbench

Workbench

Workbench Insights

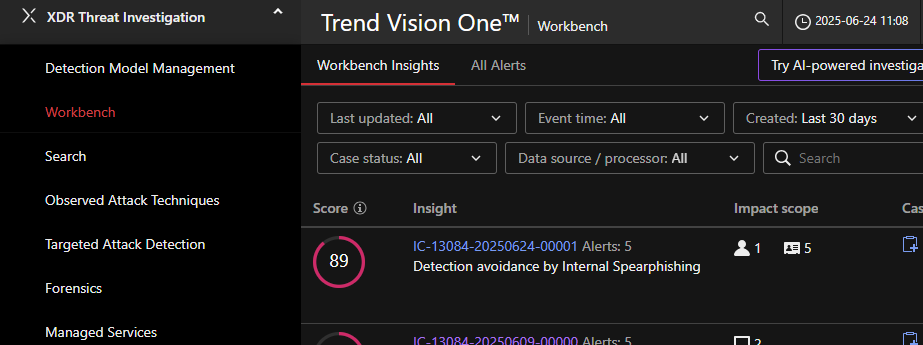

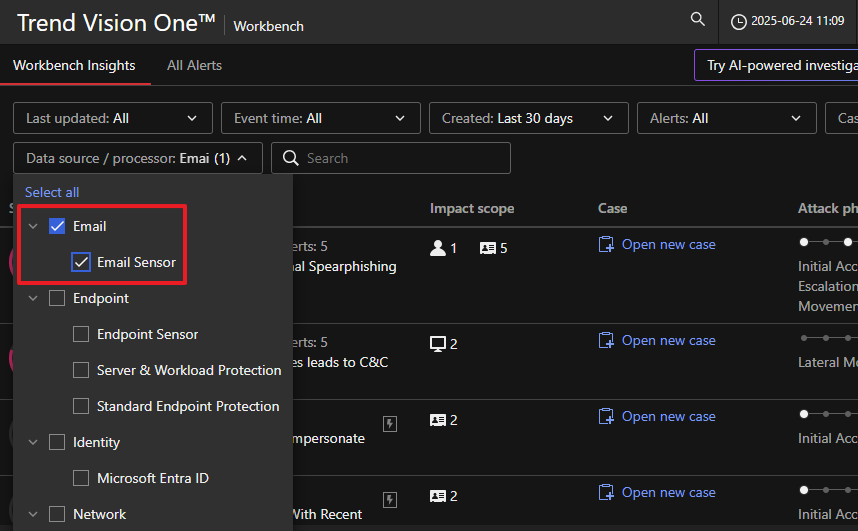

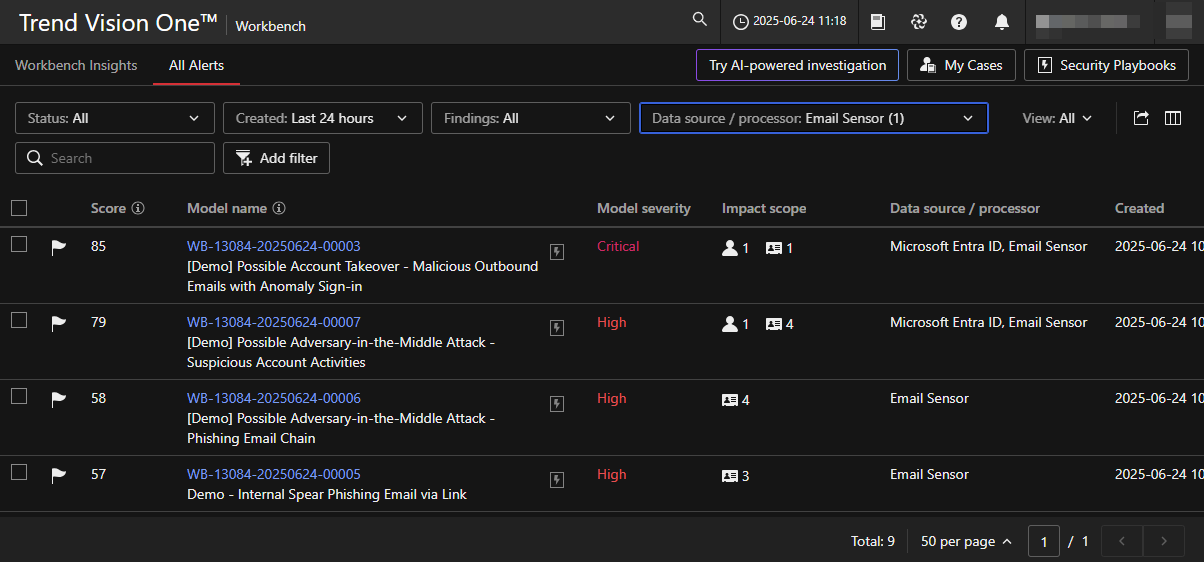

在 XDR Threat Investigation > Workbench 首先檢視 Workbench

Insights 事件

Workbench Insights 透過關聯不同的資料讓您專注於高優先級警報

調整 Data source / processor 僅勾選 Email Sensor 過濾事件

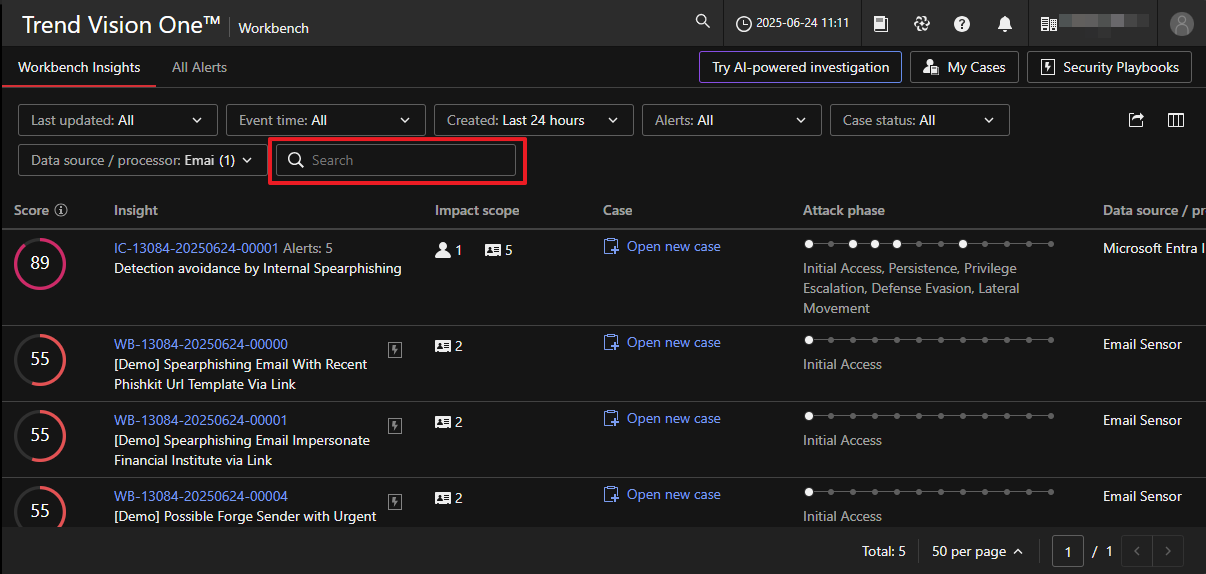

可以進一步在搜尋框搜尋使用者過濾事件

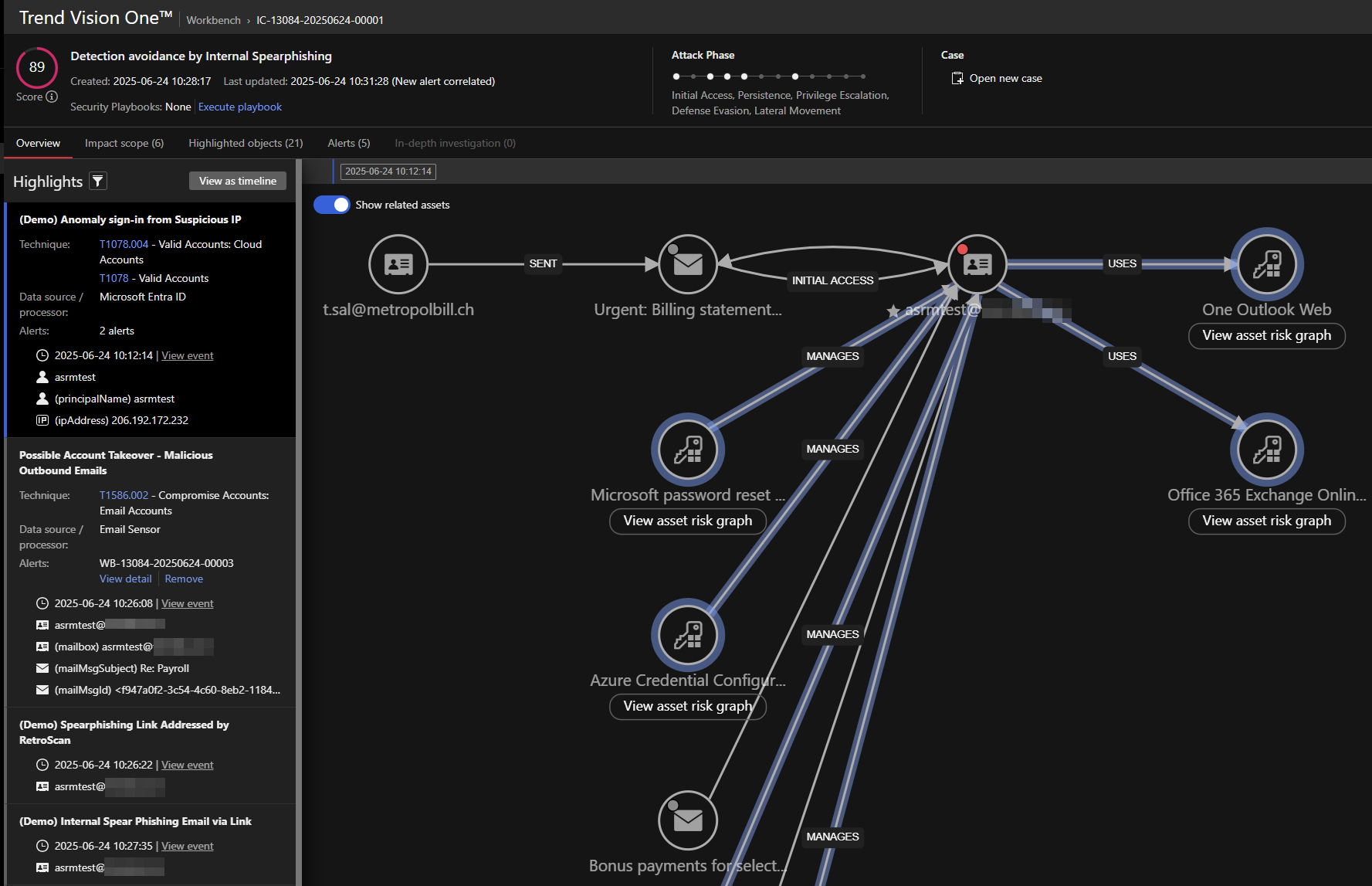

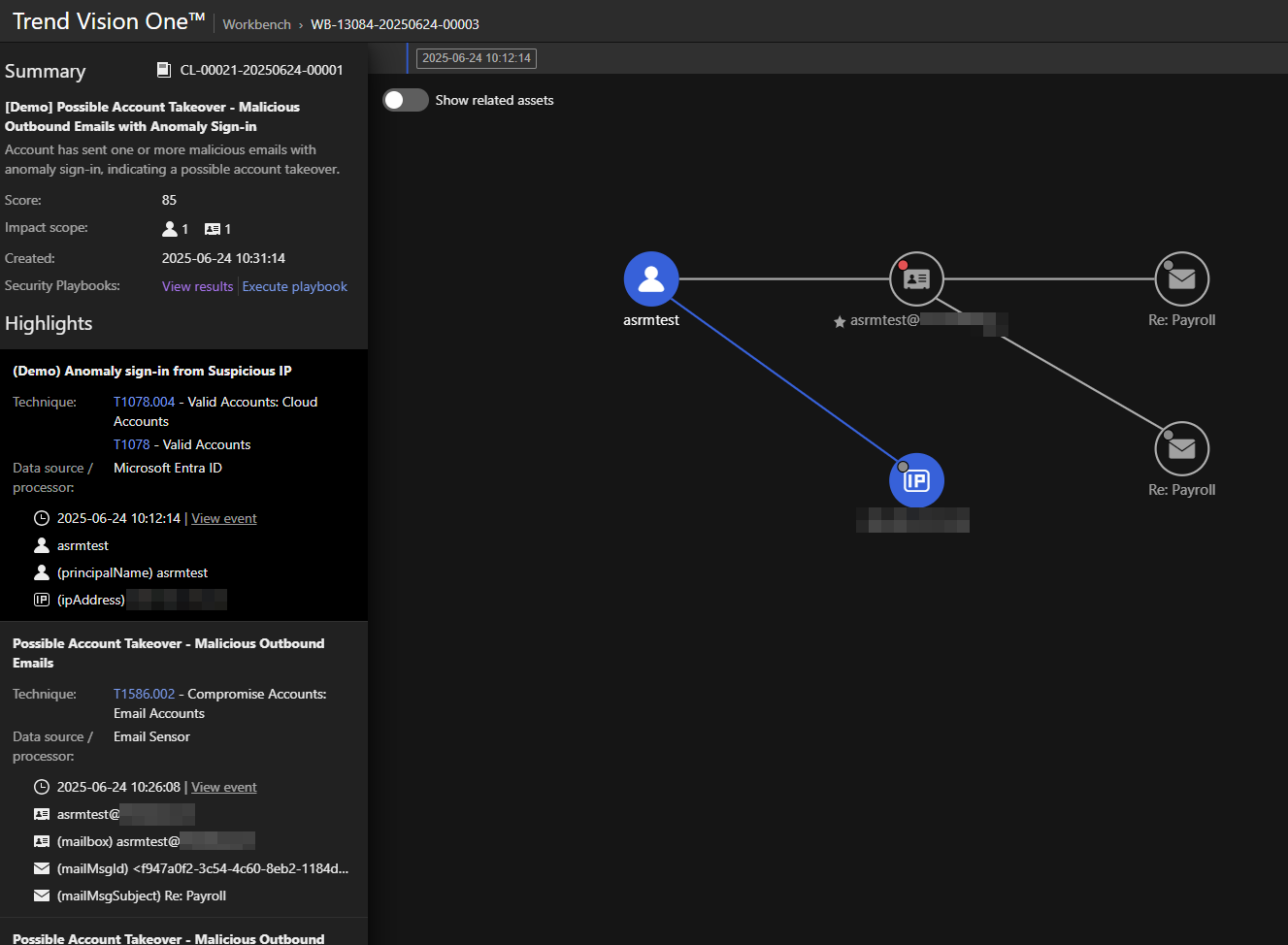

Workbench Insights 關聯多個事件並排列時間線及繪製圖表以提供可視性

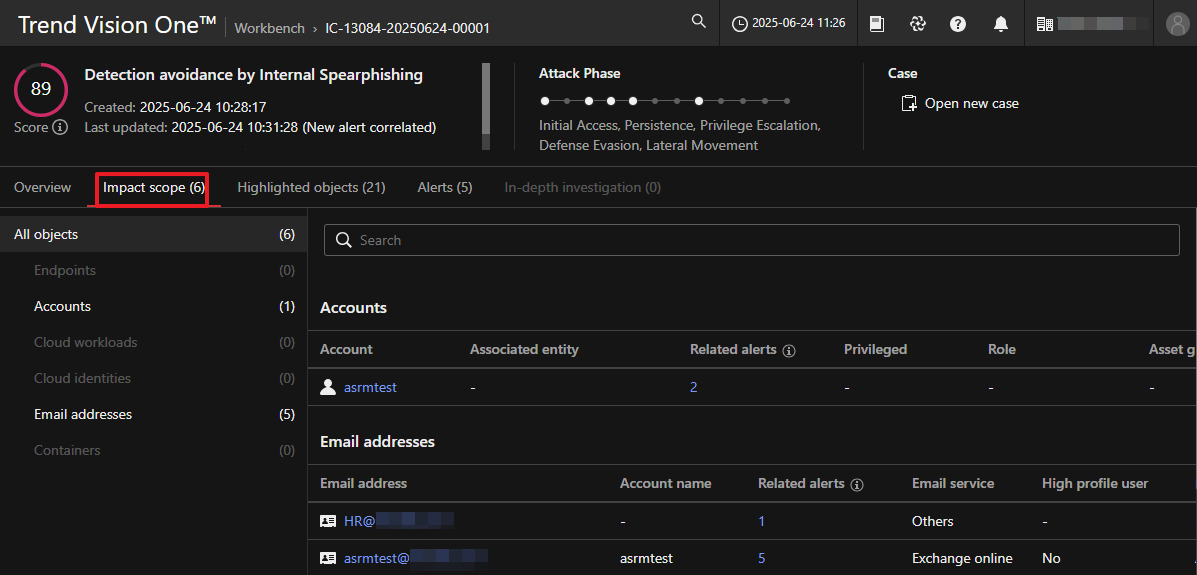

在 Impact scope 將列出受影響範圍

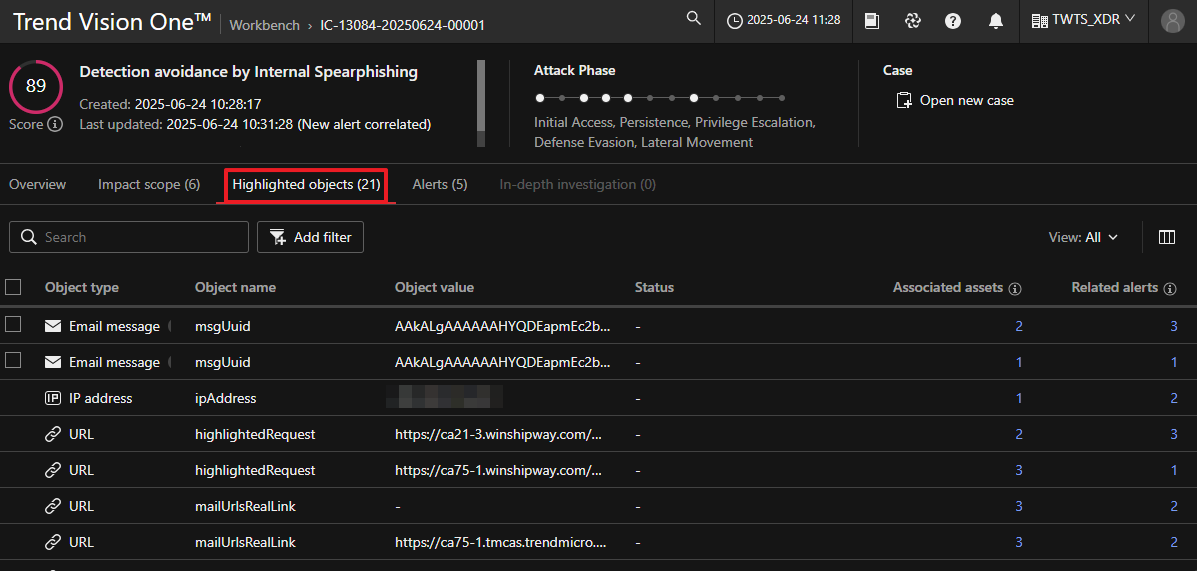

Highlighted objects 顯示所有值得注意的物件

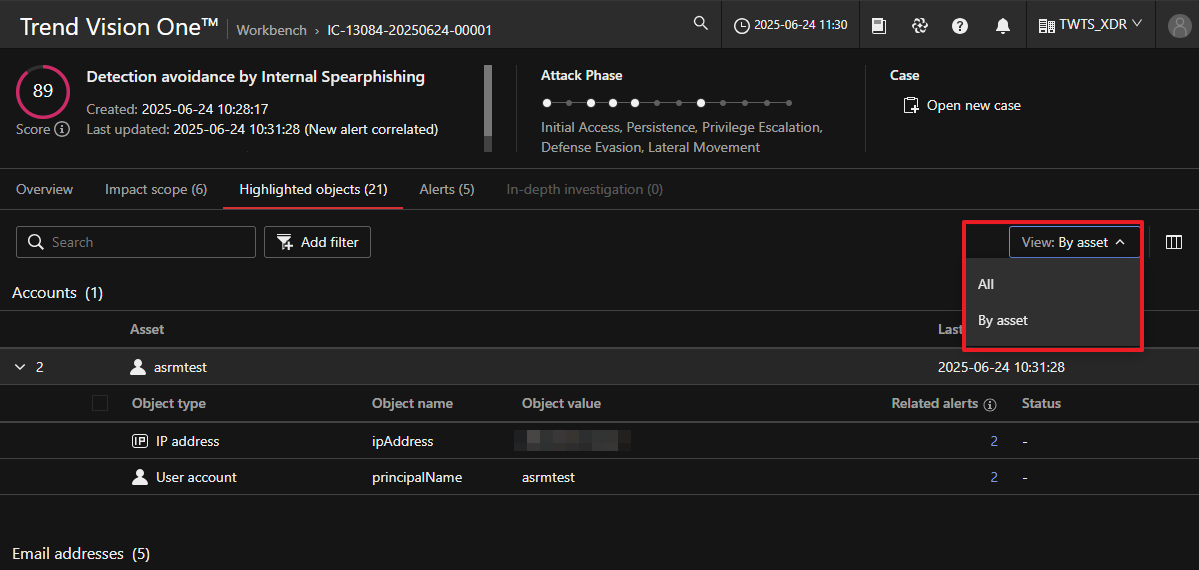

可以調整檢視方式為 By asset 以了解各資產需要調查的物件

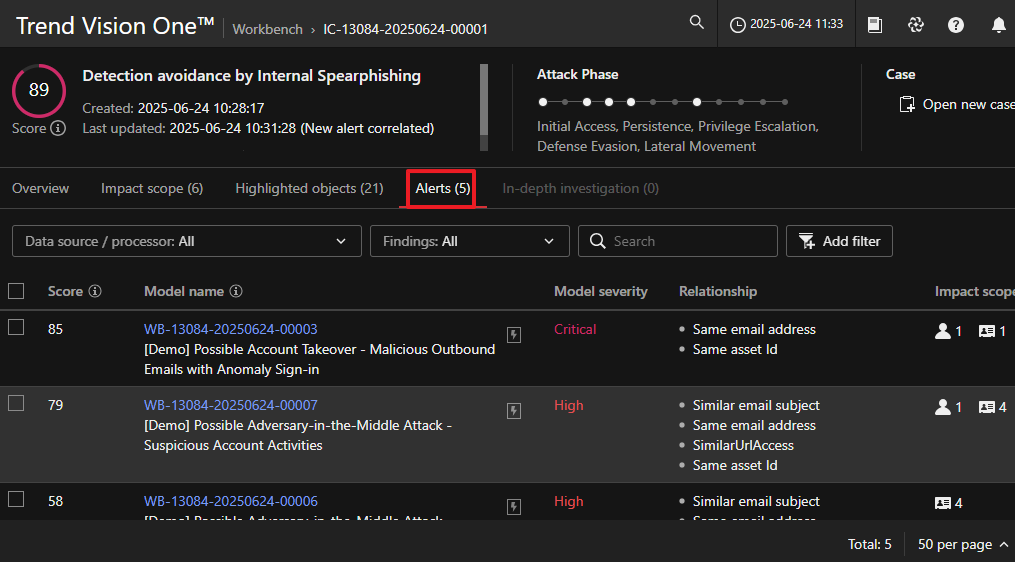

Alerts 顯示所有關聯的 Workbench 事件

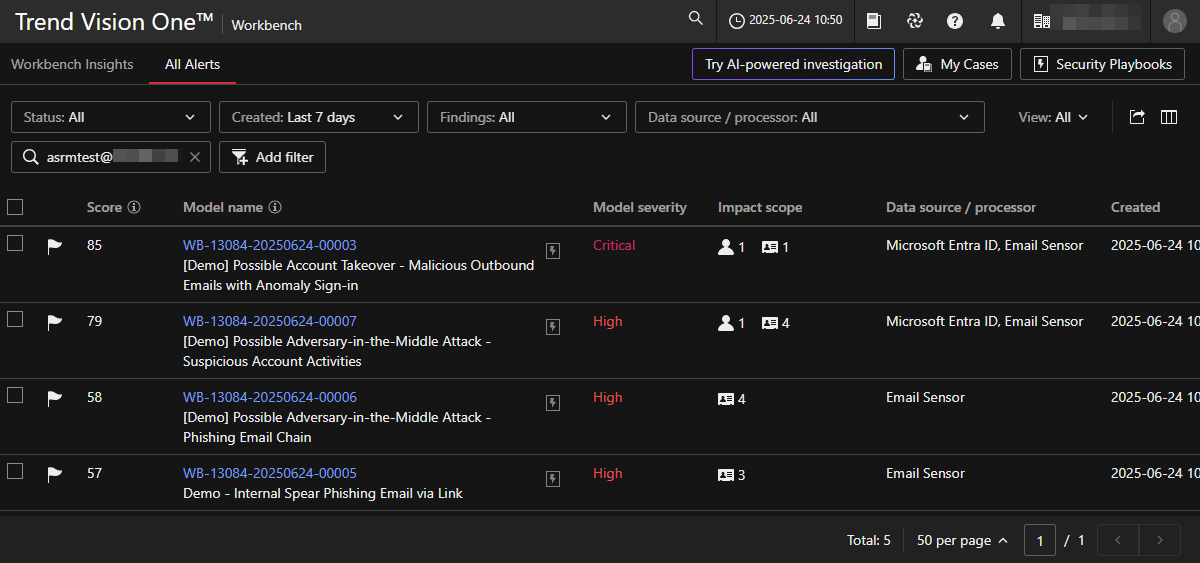

所有的 Workbench 事件

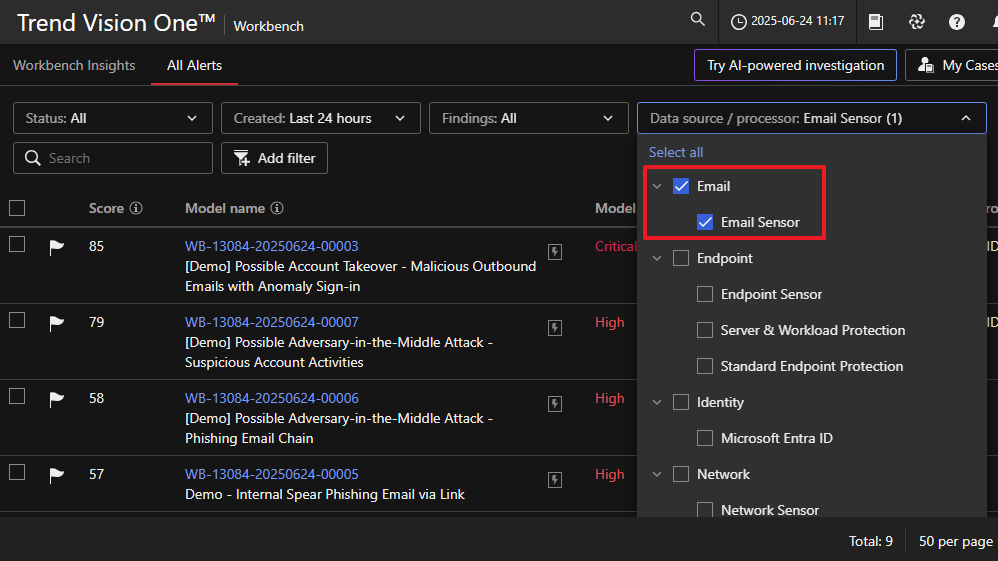

然後在 All Alerts 同樣調整 Data source / processor 僅勾選 Email

Sensor 過濾事件

可以檢視所有來自 Email Sensor 的 Workbench 事件

可以進一步在搜尋框搜尋使用者過濾事件

檢視 *Workbench 事件將顯示關聯的 Observed Attack Techniques

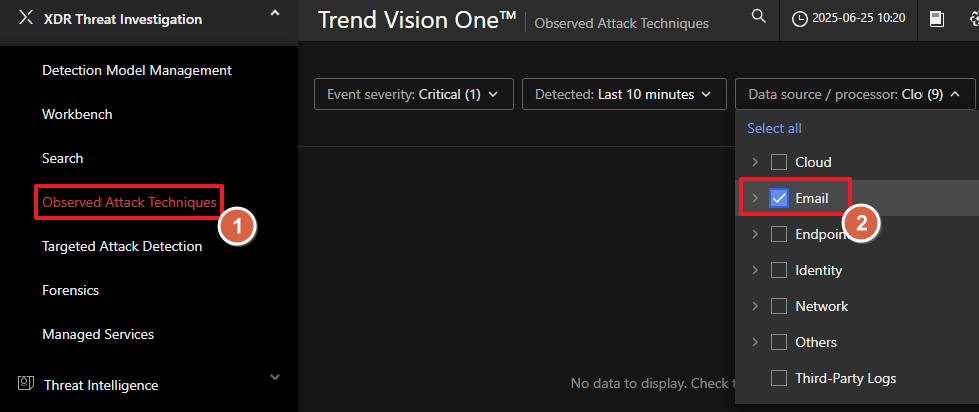

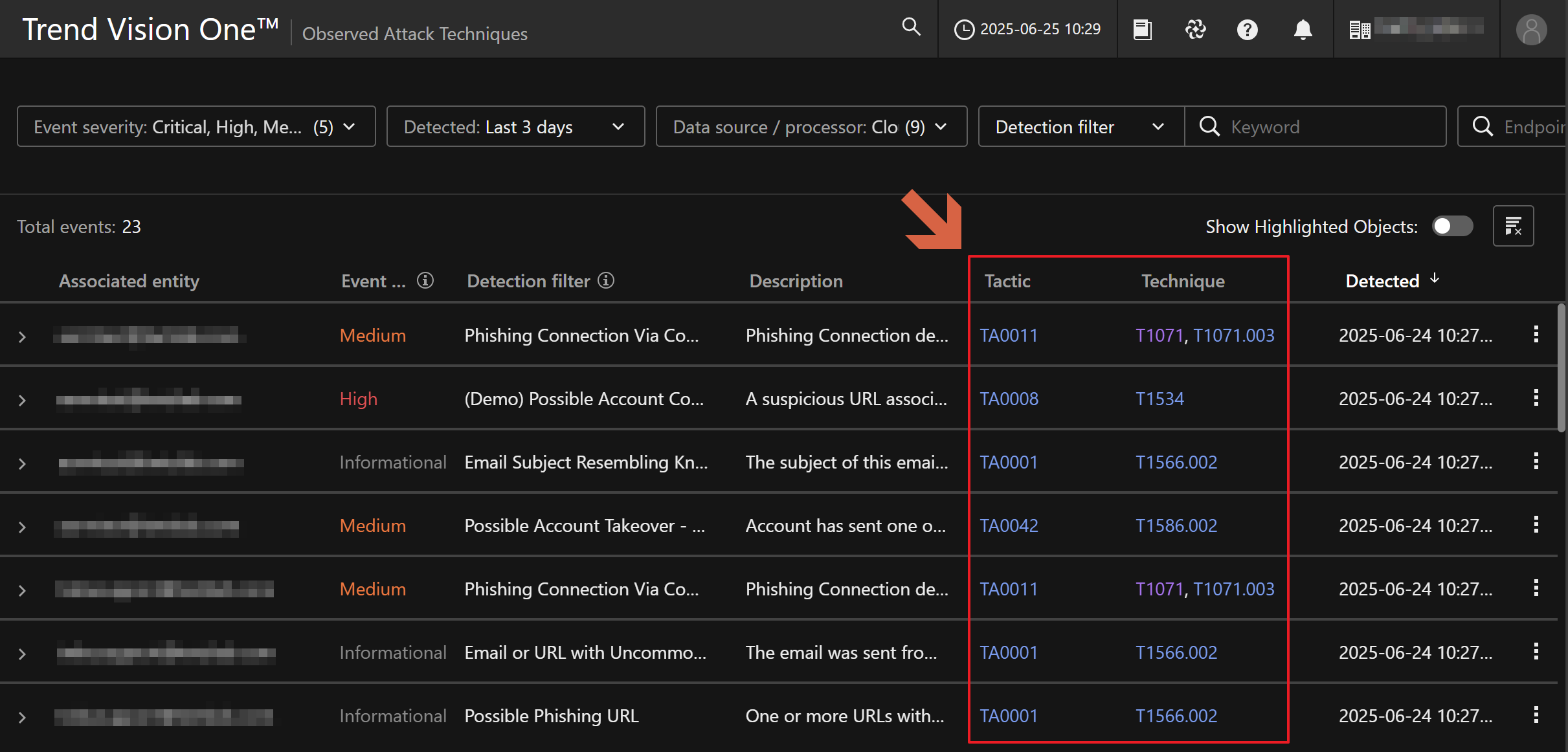

Observed Attack Techniques

依照預設或是自訂的 Detection filter 產生警報,這些偵測不一定會產生 Workbench insight 或是

Workbench

您可以在 Detection Model Management 的 Custom Filters 頁面建立自訂的 filter

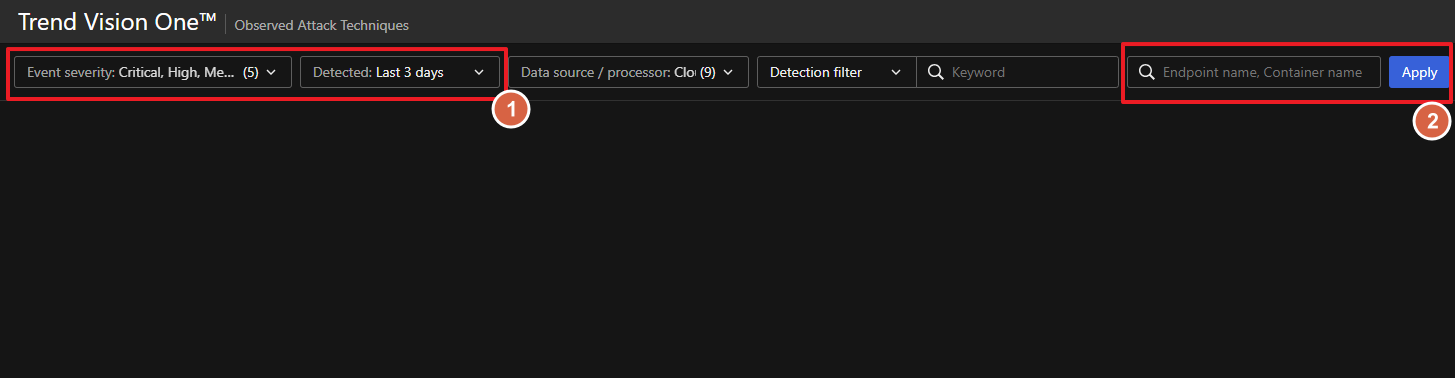

在 XDR Threat Investigation > Observed Attack Techniques 在 Data

source / processor 選擇 Email

調整要檢視的事件等級以及觸發的時間點,點擊 Apply 搜尋

在列出的事件中 Tactic 與 Technique 點擊將引導至 MITRE ATT&CK

可檢視有關的攻擊手法

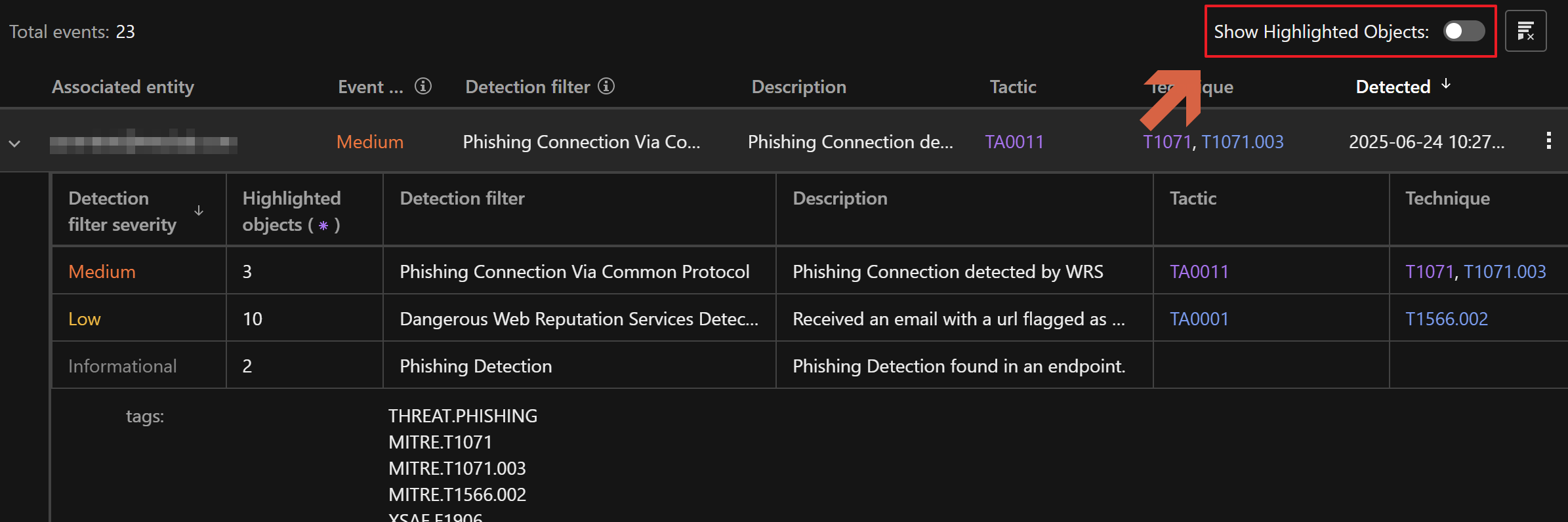

展開事件後可以看到所有符合的 Detection filter

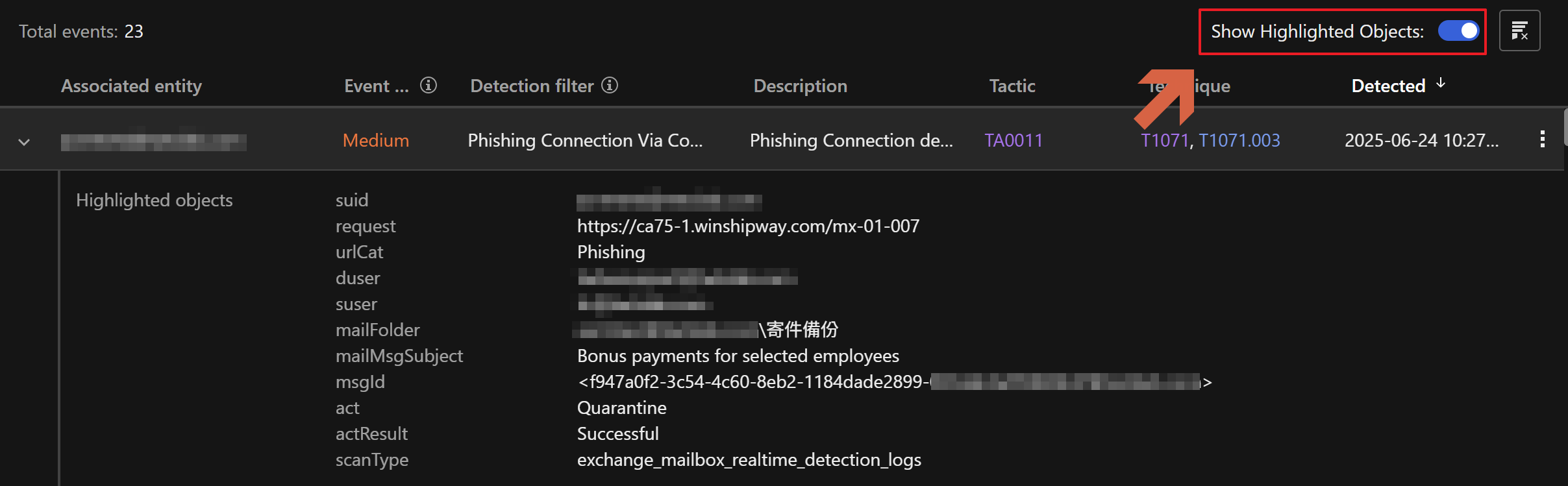

點擊右上方的 Show Highlighted Objects 顯示需注意的項目

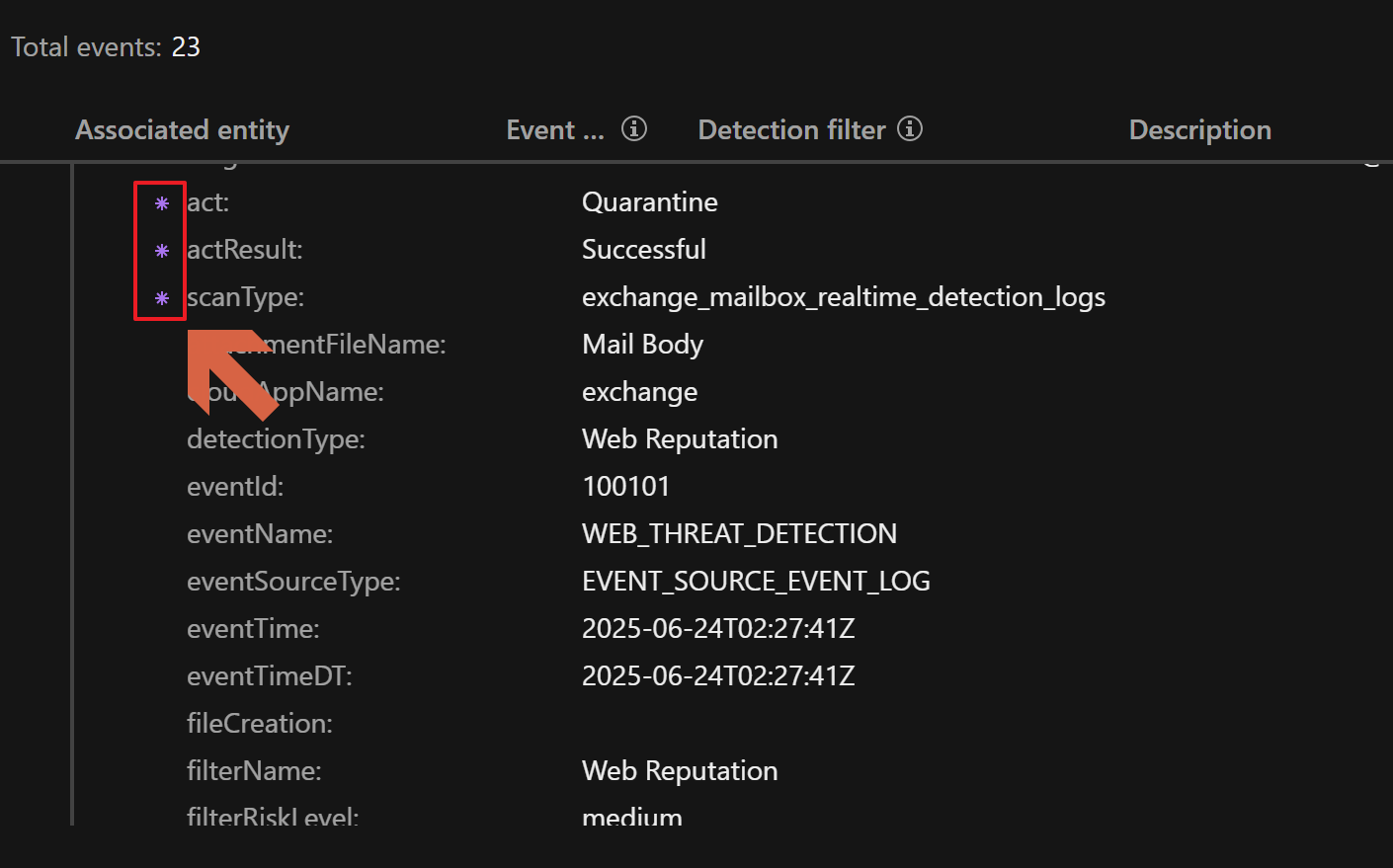

向下滑動畫面可以檢視事件的其他項目,其中 Highlighted Objects 將會被標記 *

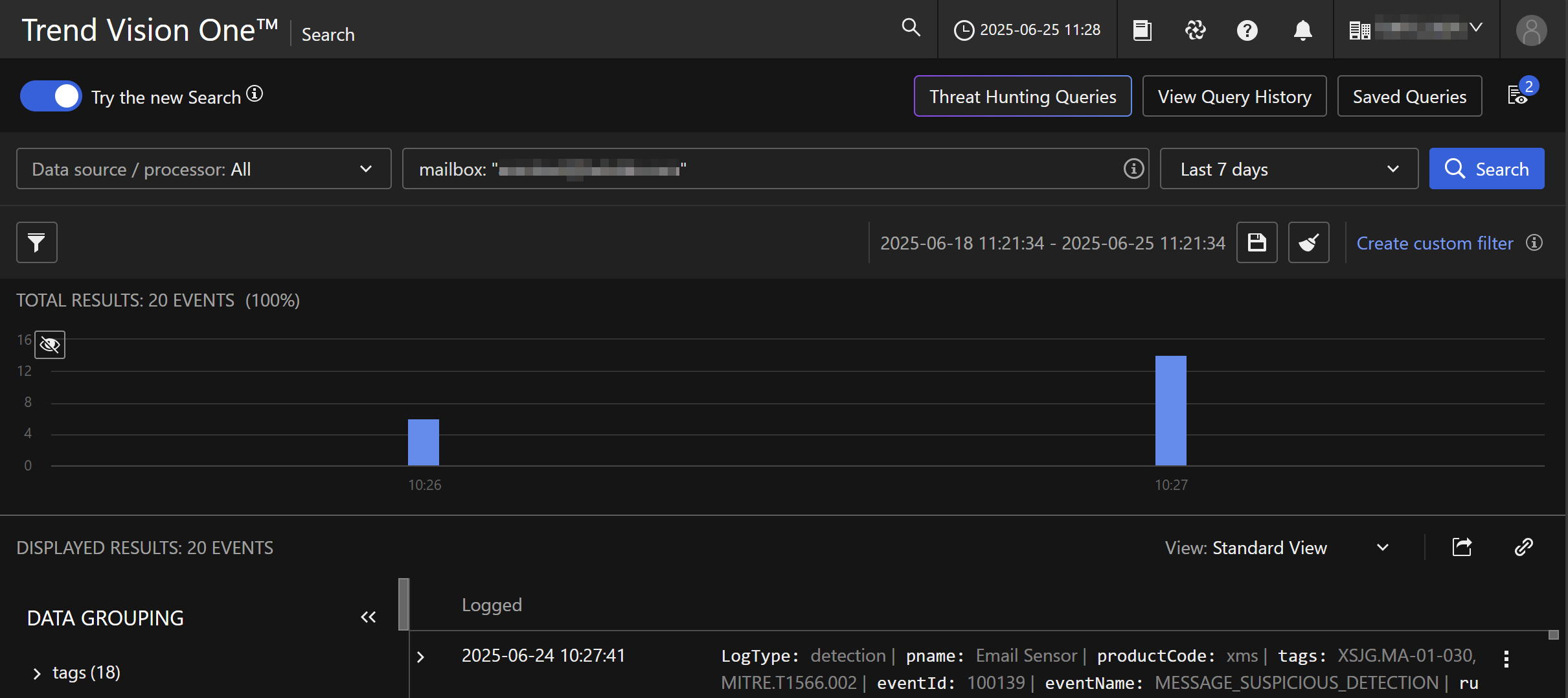

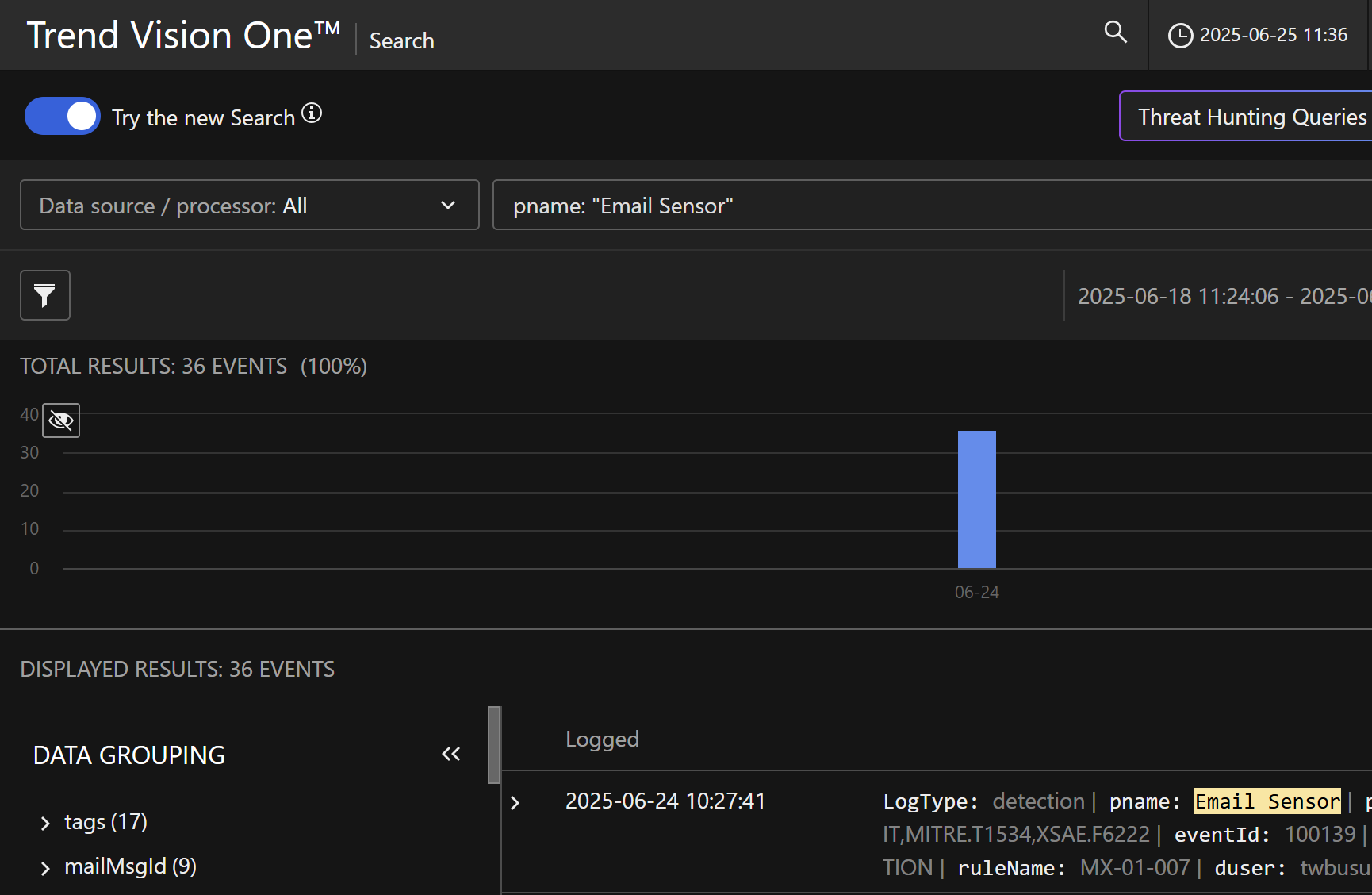

Search

在 XDR Threat Investigation > Search 可依照不同的條件查詢活動資料

常見可依照信箱

或是直接搜尋觸發者是 Email Sensor

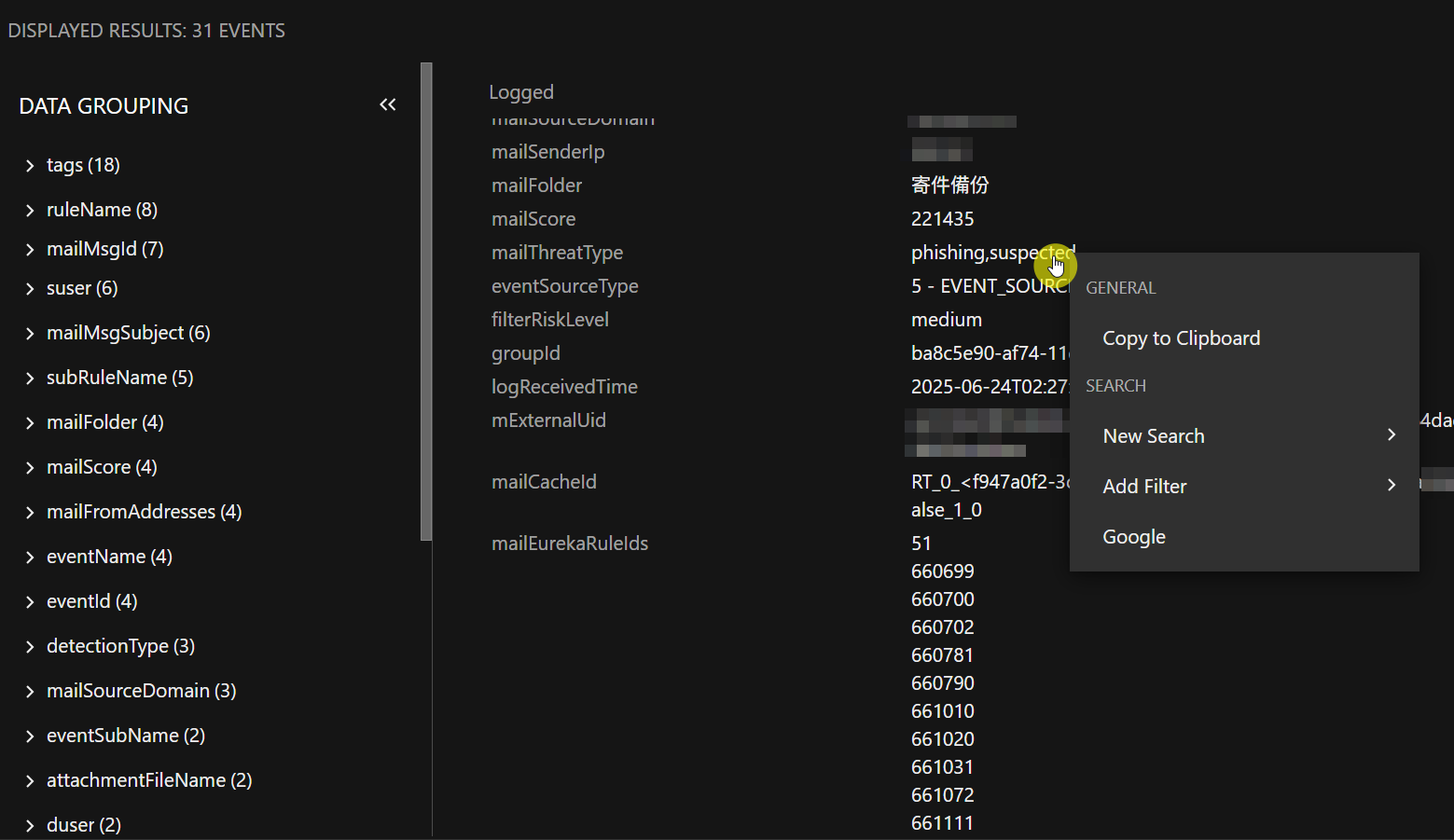

搜尋到的活動資料可以展開檢視,針對裡面的項目可以右鍵複製、開始新搜尋、將該項目加入至當前搜尋的 Filter、Goolge 搜尋

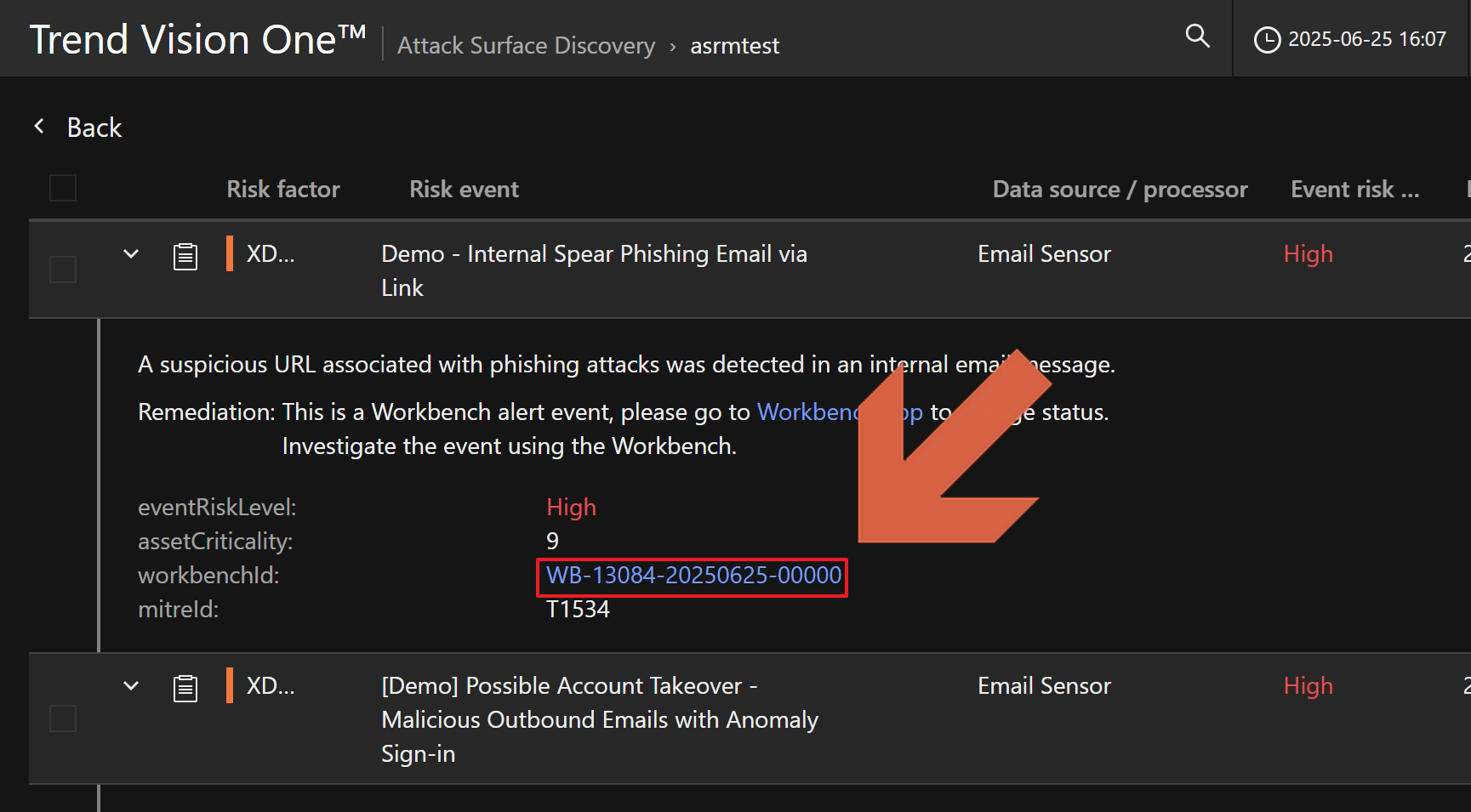

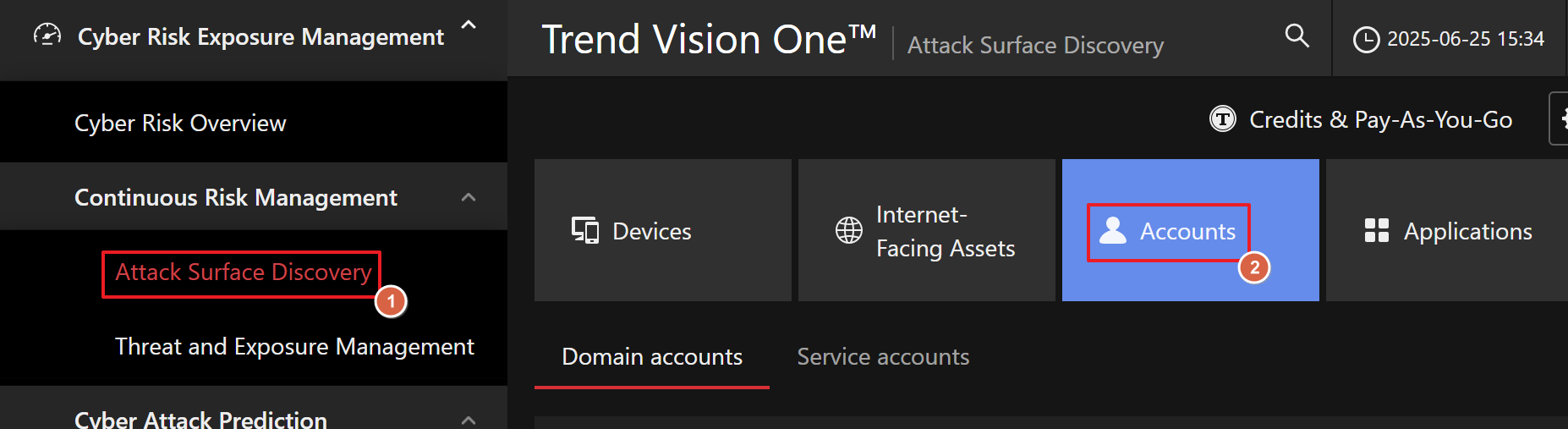

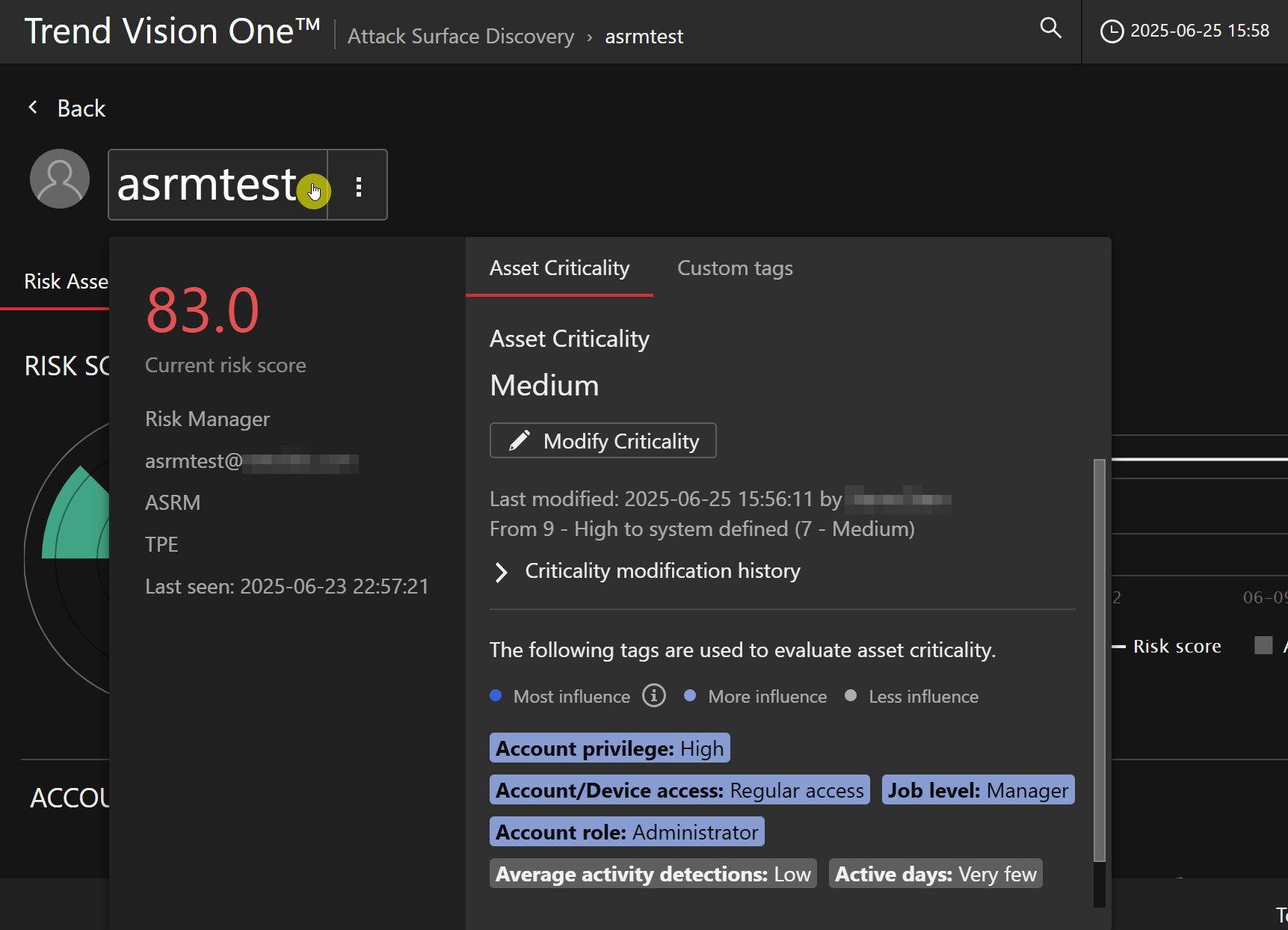

Attack Surface Discovery

Attack Surface Discovery 提供您檢視各帳號發生的風險事件

在 Cyber Risk Exposure Management > Continuous Risk Management >

Attack Surface Discovery

於上方找到並點擊 Accounts

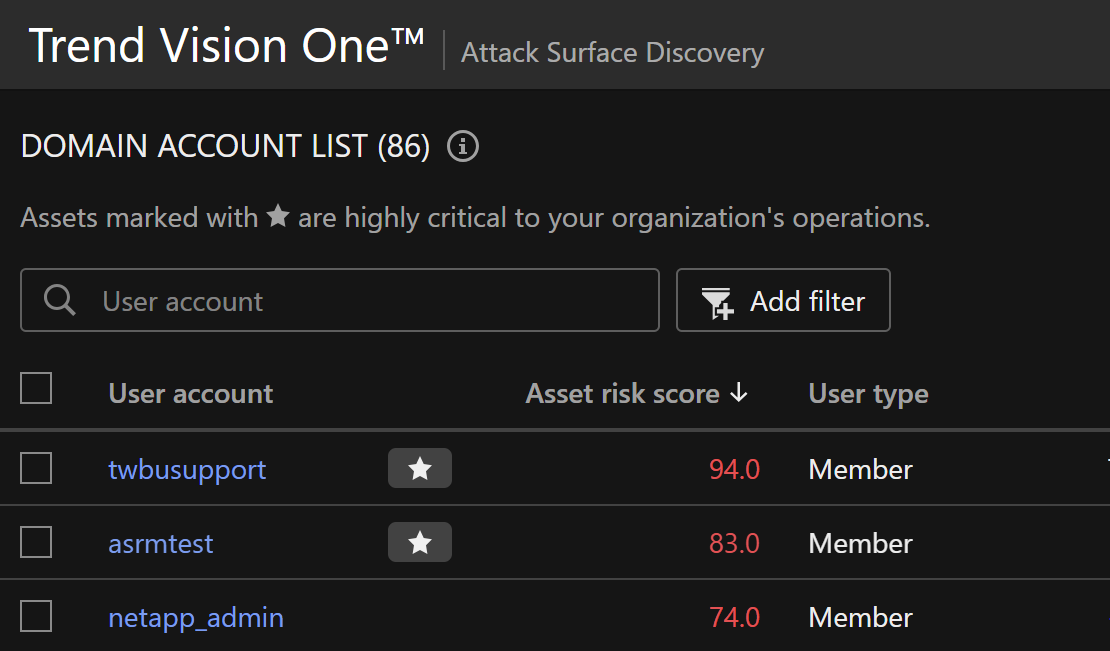

向下滑動至 Domain Account list

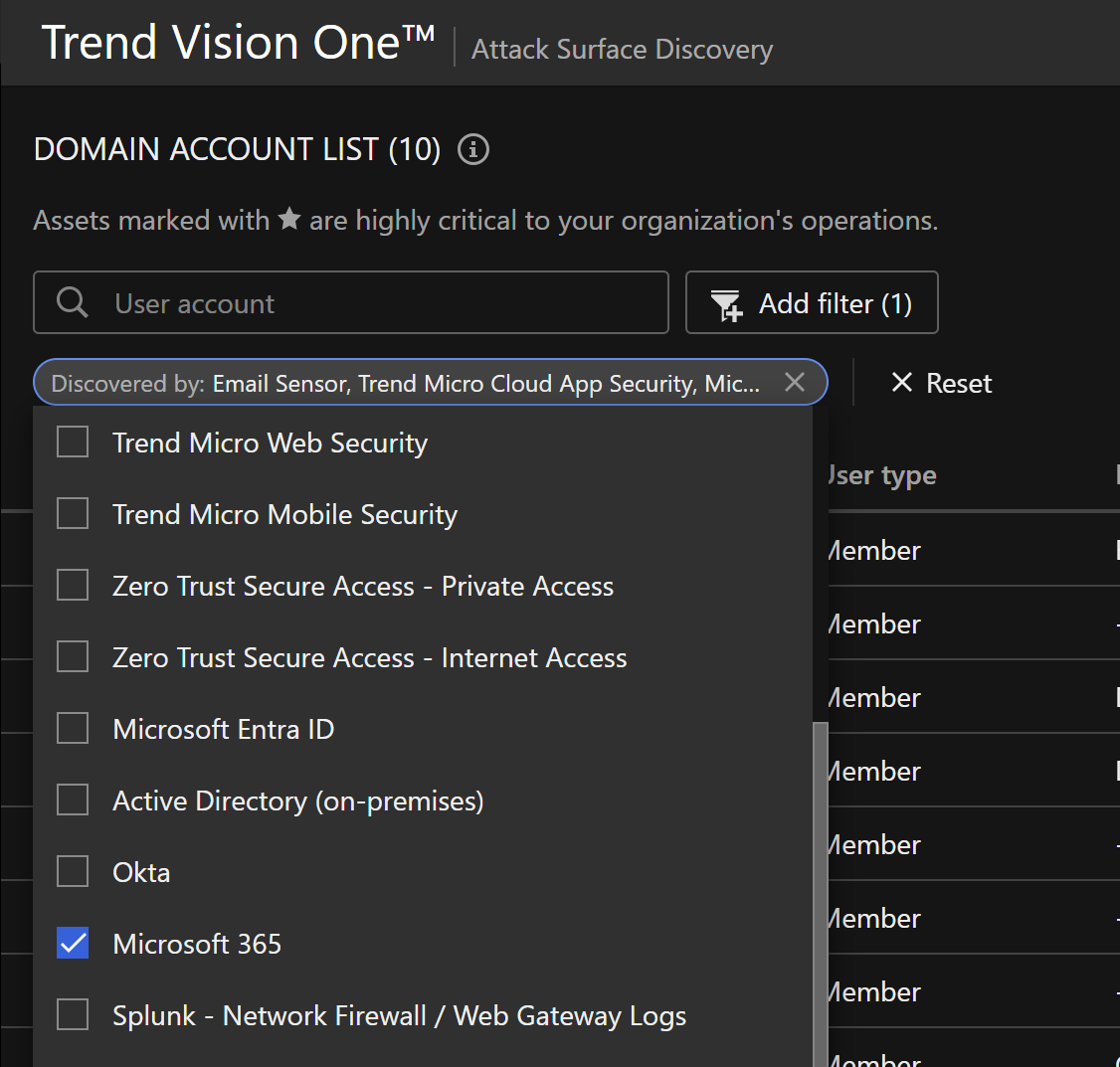

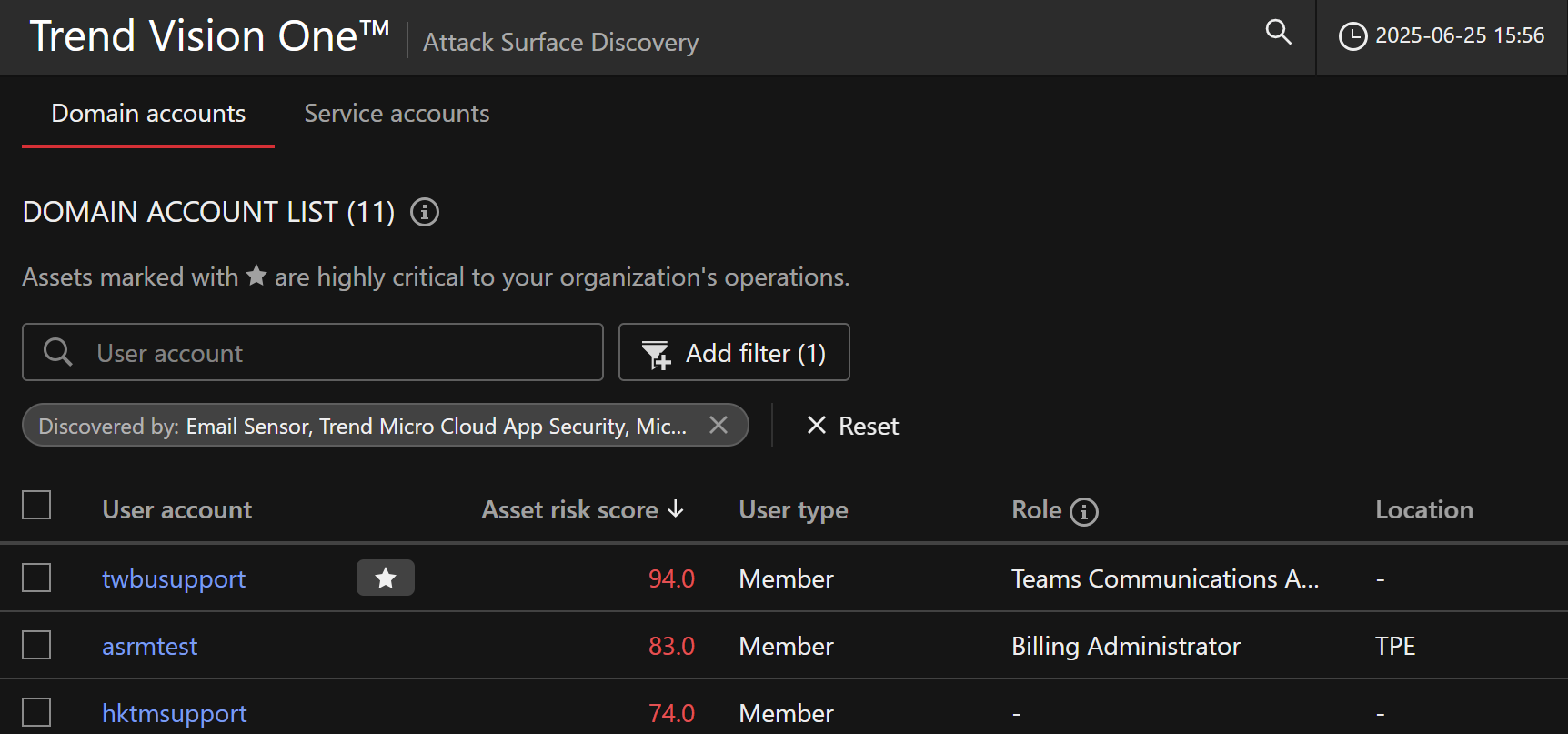

點擊 Add filter 選擇 Discovered by 並勾選 Email Sensor 與

Microsoft 365

如果您有將其他服務連接至 Vision One 亦可勾選,如: Microsoft Entra ID

Note

本範例使用 Microsoft 365 演示,如果您以其他方式啟用 Email Sensor 請勾選對應的服務

找到並點擊要檢視的帳號名稱

進到該帳號的頁面,如果將滑鼠游標懸停至帳號名稱上,可檢視或編輯帳號的摘要、資產重要性、標籤

Note

與 Email Asset Inventory 不同,在 Attack Surface Discovery 標記星星符號者

表示您在這裡看到的 Asset Criticality 達到了 High (8 分或以上)

您可以直接在這裡點擊 Modify Criticality 修改

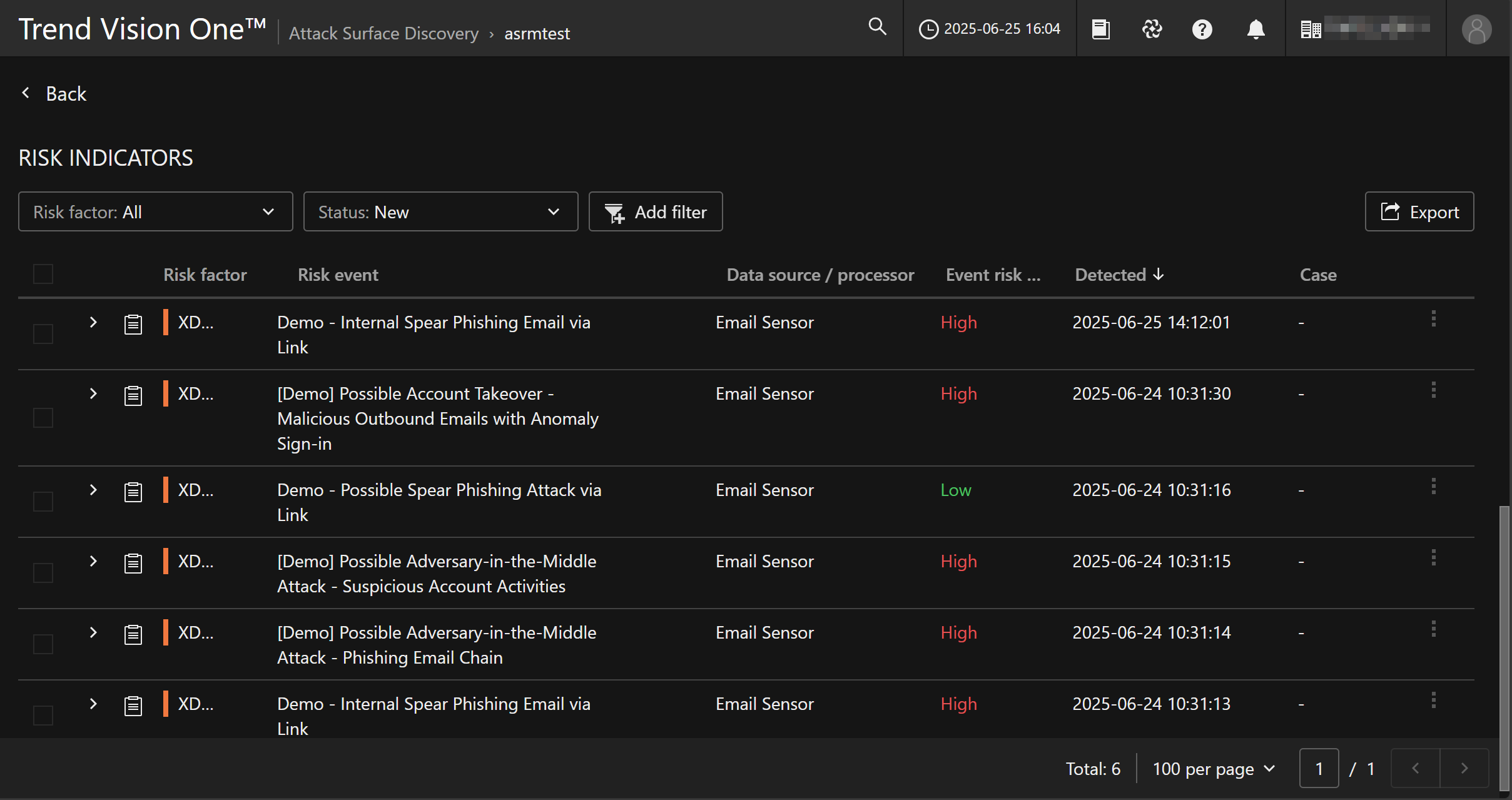

向下滑動畫面至 Risk Indicators 可以看到該帳號下的所有類型事件

找到在 Data source / processor 欄位顯示 Email Sensor

展開事件,可以看到關於事件的說明與建議的處理行動,如圖示中的事件為 Workbench 事件

建議為透過 Workbench 進一步調查,並提供引導的捷徑