GenAI 管理實務

概要

由於 AI 輔助的應用走向大眾,使用者越來越常使用 AI 服務來輔助工作導致組織內部的資料有意外洩漏的風險

本文旨在說明如何使用 AI Service Access 功能來檢查及限制使用者對 AI 服務的存取

Gateways 的選擇

由於我們需要對使用者的網路流量進行檢查,因此需要將流量導向到 Gateways

本節旨在說明不同種類的 Gateways 的考量

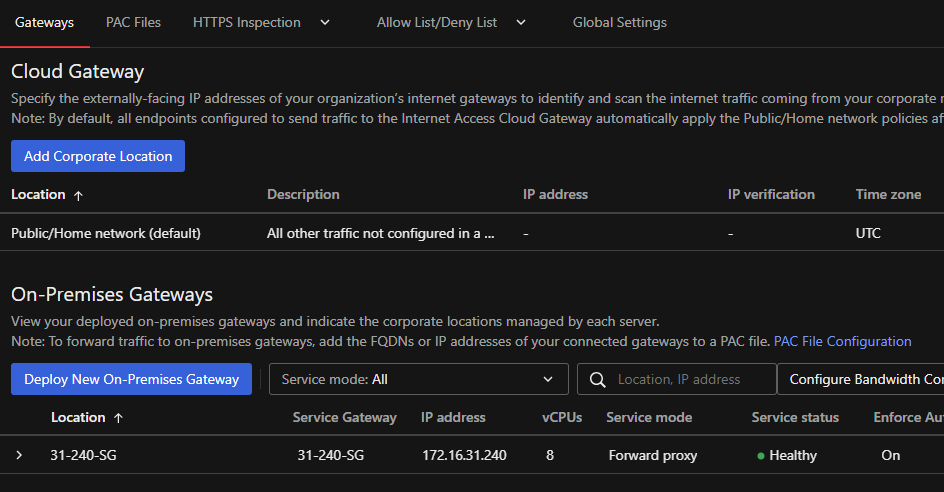

Cloud Gateway

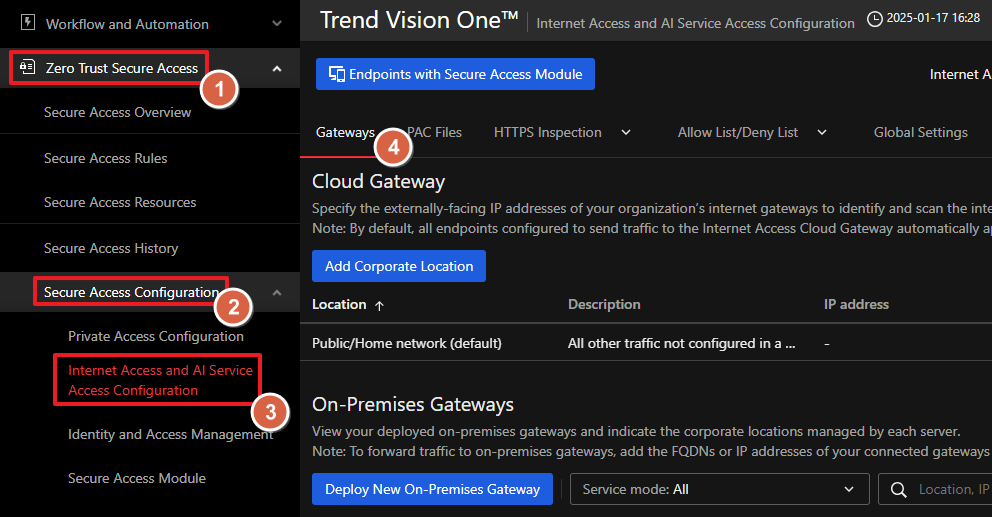

在 Vision One 主控台 > Zero Trust Secure Access > Secure Access

Configuration > Internet Access and AI Service Access Configuration

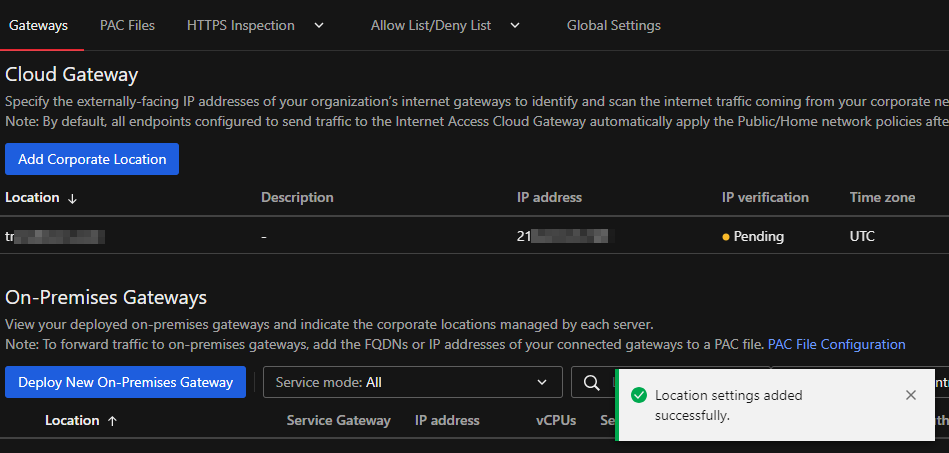

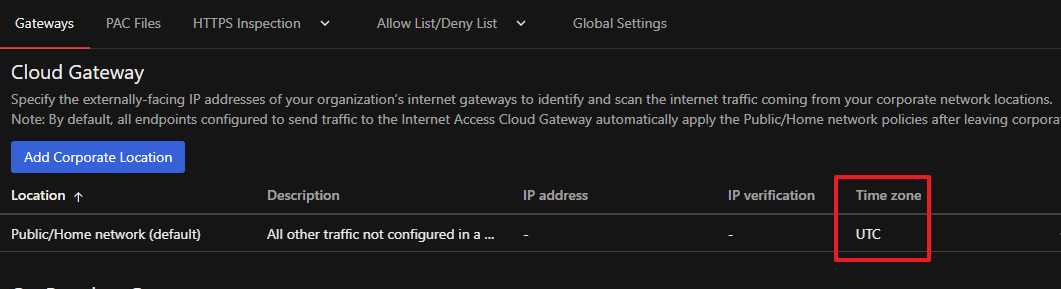

找到 Gateways 可以看到關於 Cloud Gateway 的設定

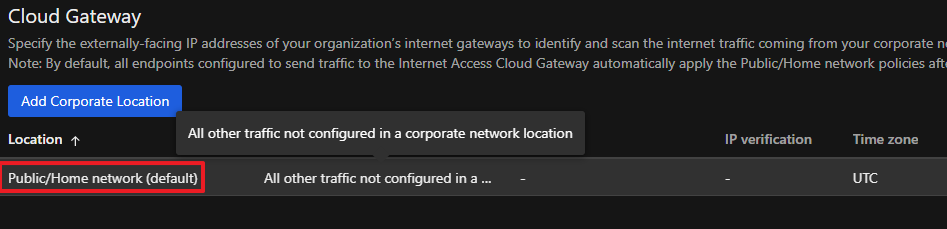

預設會有 Public/Home network 的選項所有非組織內的流量皆歸於此

主要使用場景為使用者在家或是公共網路中使用網路

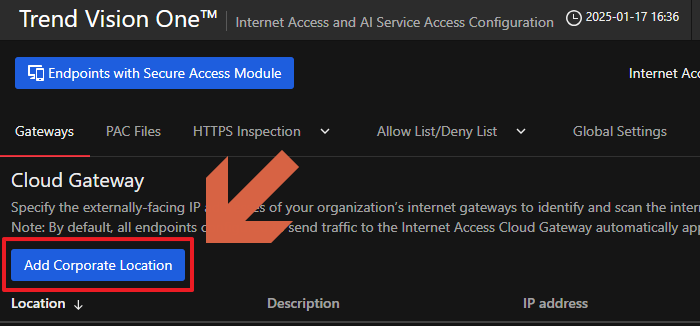

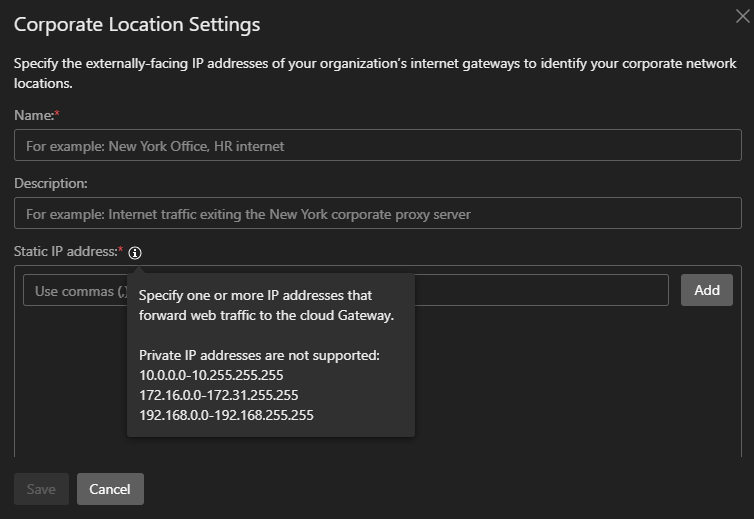

點擊 Add Corporate Location 可以新增一個屬於組織的 IP

對於不想要自建 On-Premises Gateways 的情況可以區分流量來自於哪一個位置

在彈出的 Corporate Location Settings 設定這個位置的名稱與描述

並新增屬於組織的外部

Warning

不可以使用 Private IP Address

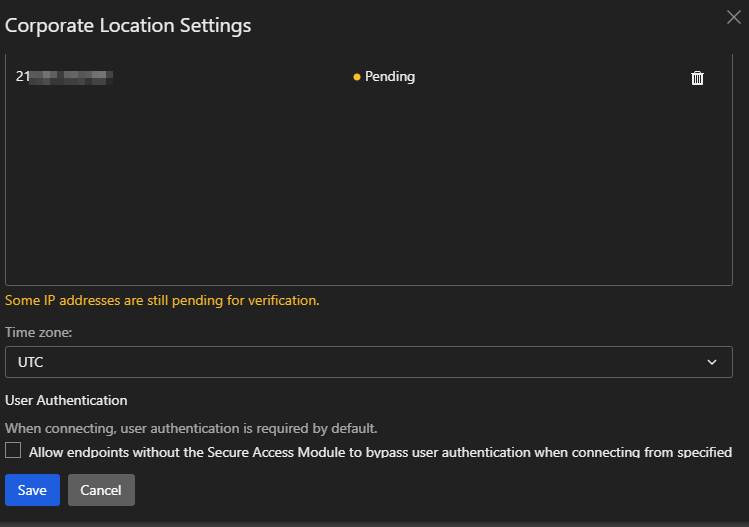

加入組織外部 IP 後需要等待驗證

設定屬於此 IP 的時區與是否允許跳過使用者驗證可以先點擊 Save

新增等待驗證完成後即可使用

On-Premises Gateways

On-Premises Gateways 為 Service Gateway 上可選安裝的服務

在組織內部部署 On-Premises Gateways 確保所有來自端點的流量在進入網際網路前,先經過檢查與過濾

在不同區域架設 On-Premises Gateways 可以有效區分流量的來源實現更精細的規則設定

On-Premises Gateways 部署

由於 On-Premises Gateways 是 Service Gateway 上可選安裝的服務

因此我們必須要先部署 Service Gateway 在組織內部才能部署 On-Premises Gateways

Note

由於 Service Gateway 可以提供 Vision One 中的許多服務

如果您的端點數量較多,建議架設 Service Gateway 僅安裝 On-Premises Gateways

並建立多個 Service Gateway 使負載分流以及備援

Service Gateway 部署

請參考 1-3 章節的 Service Gateway 部署 將 Service Gateway Virtual

Appliance 部署至組織內部

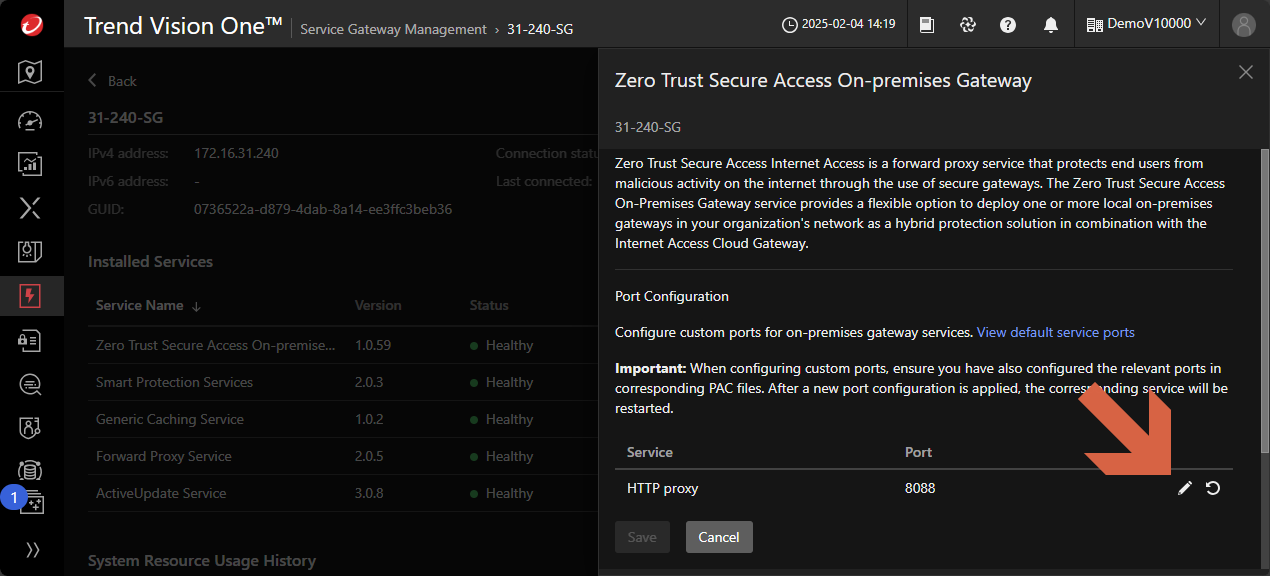

啟用 Zero Trust Secure Access On-premises Gateway 服務

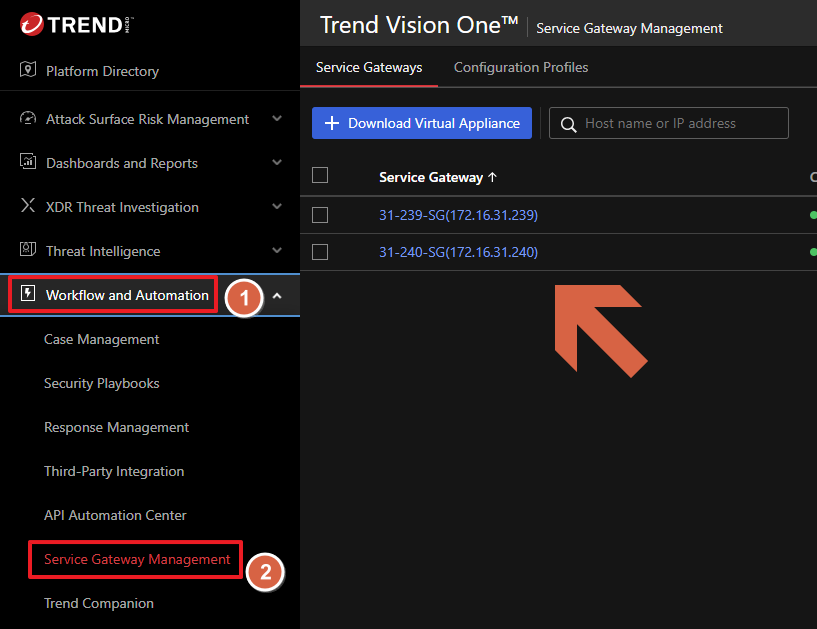

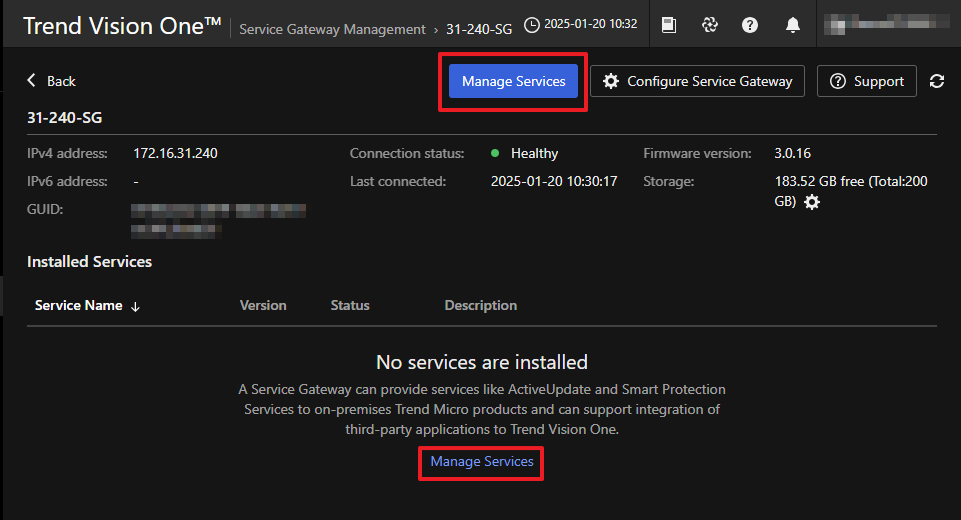

完成 Service Gateway 部署後,在 Workflow and Automation > Service

Gateway Management

可以找到回報上來的 Service Gateway 點擊名稱進行設定

點擊 Manage Services 安裝服務

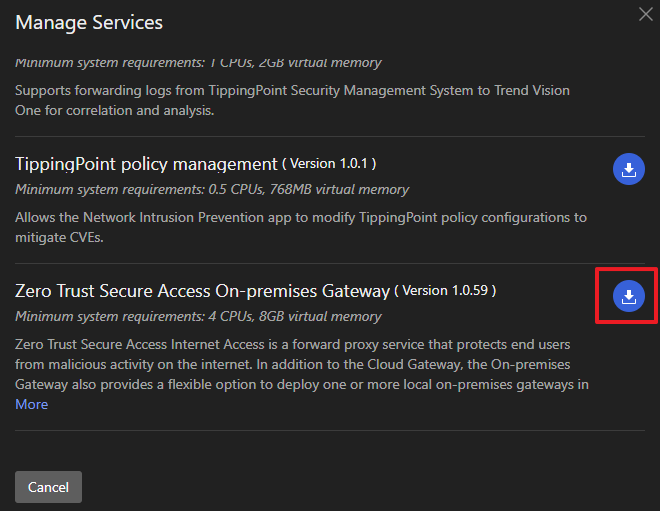

找到 Zero Trust Secure Access On-premises Gateway 並點擊下載安裝

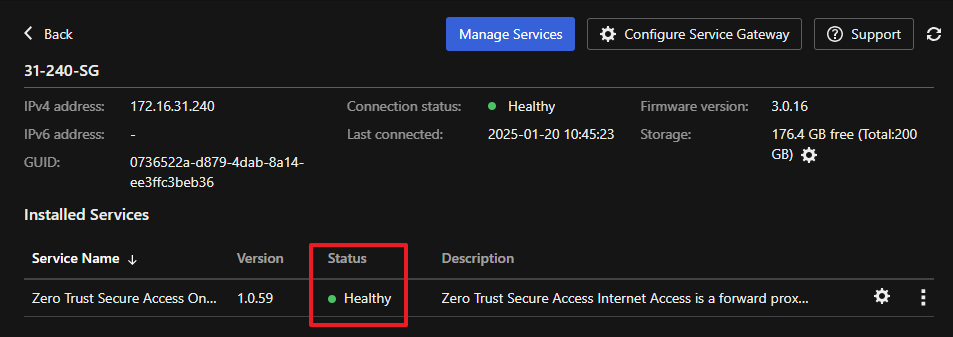

等待安裝完成並且 Status 顯示為 Healthy

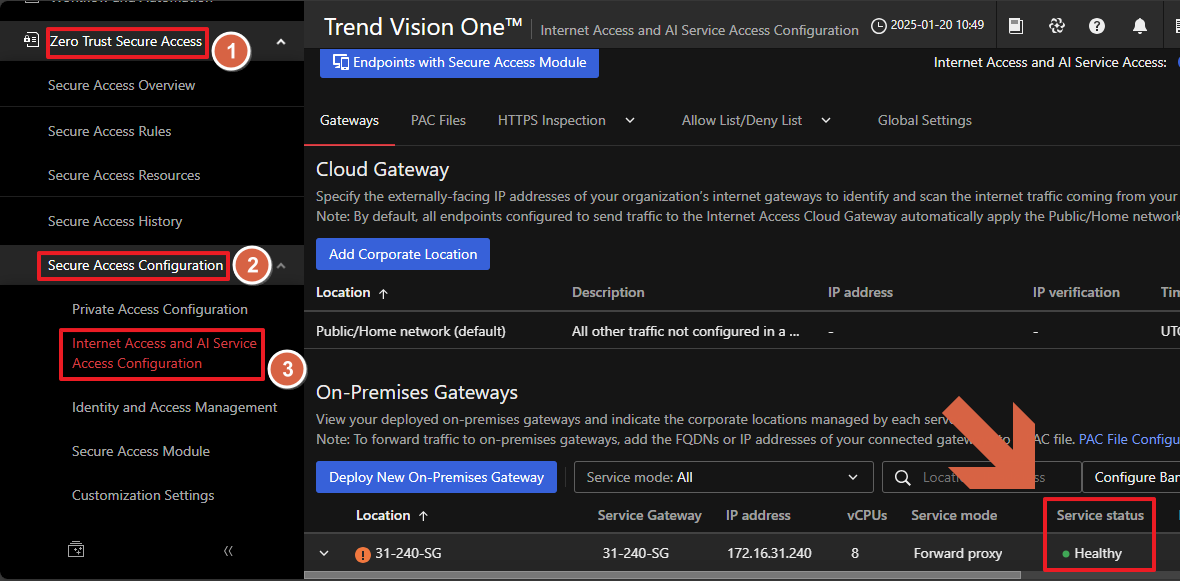

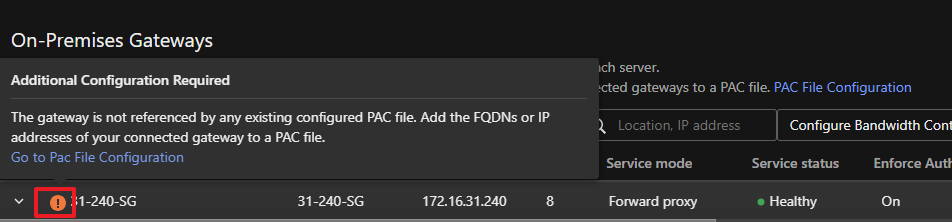

回到 Vision One 主控台 > Zero Trust Secure Access > Secure Access

Configuration > Internet Access and AI Service Access Configuration

確認 On-Premises Gateways 是否已經在列表上並且 Service status 為

Healthy

On-Premises Gateways 名稱前面的驚嘆號為提醒尚未設定任何的 PAC Files 將流量導向至此

On-Premises Gateways

全新安裝時這是正常的,移動到 PAC Files 繼續設定以完成流量導向

PAC Files

PAC (Proxy Auto-Configuration) 是一種自動設定 Proxy 的技術。

使用 PAC 可以根據特定的條件和規則,動態決定端點應該使用哪個 Proxy 來處理網路流量。

透過設定 PAC 使用 On-Premises Gateways 並將 PAC 部署給端點即可將流量導向至 On-Premises Gateways

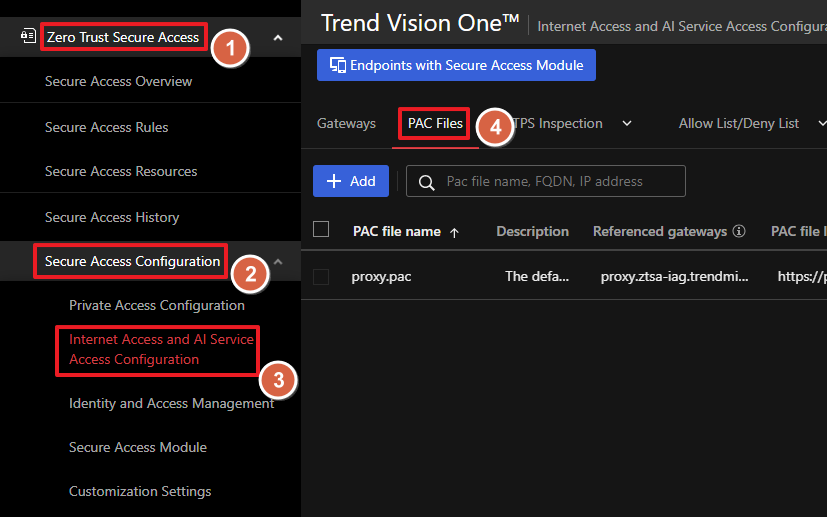

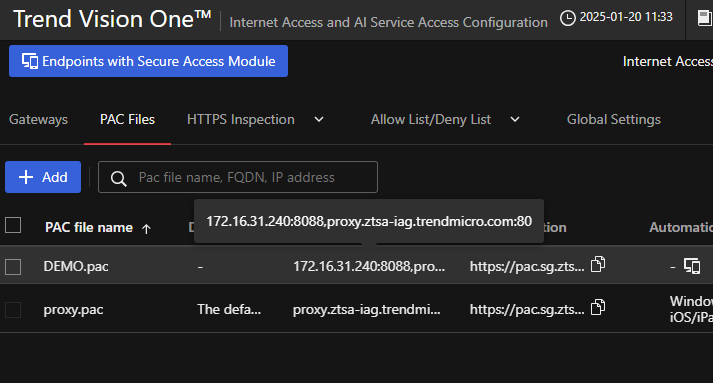

新增並設定 PAC

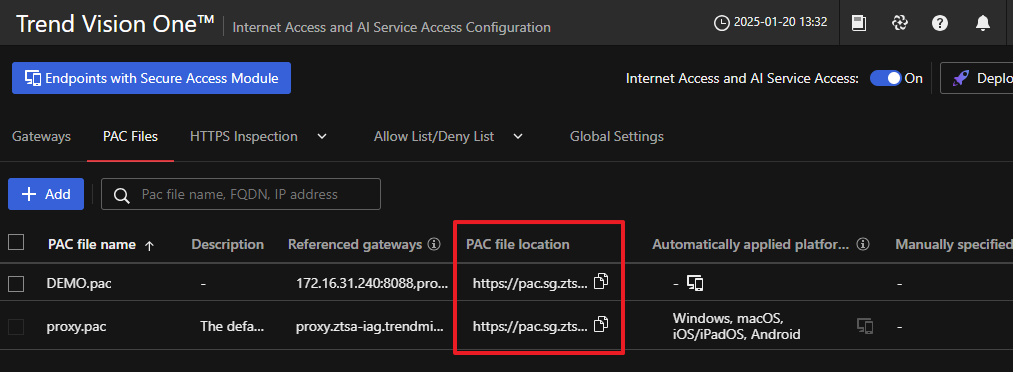

在 Vision One 主控台 > Zero Trust Secure Access > Secure Access

Configuration > Internet Access and AI Service Access Configuration

點擊 PAC Files 後可以看到一個預設的導向至 Cloud Gateway 的 PAC

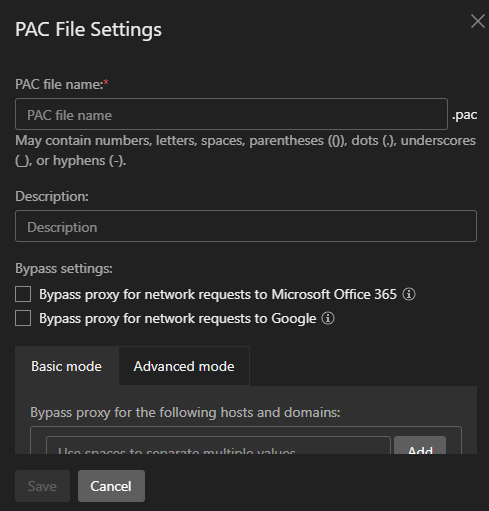

點擊 Add 先設定名稱與描述

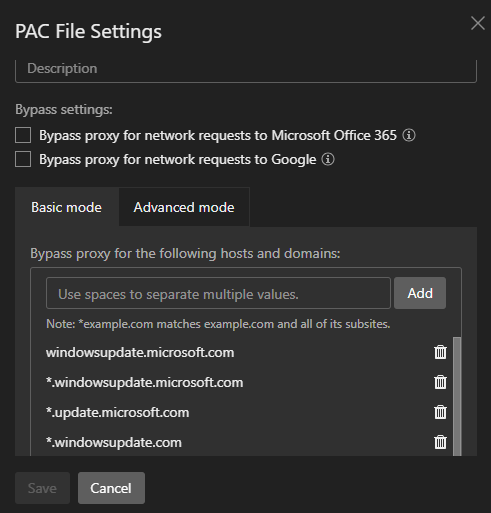

往下可以設定例外的服務與 URL 使這些例外的位置不會經過 Gateways 檢查

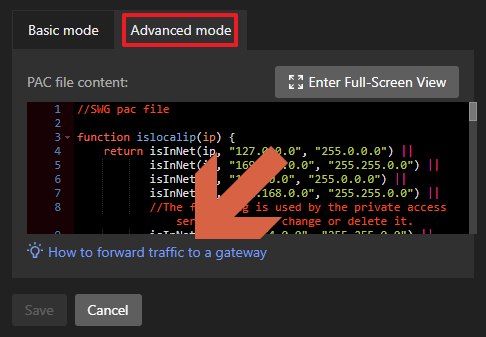

點擊 Advanced mode 設定流量導向

可將滑鼠移至 How to forward traffic to a gateway 確認如何設定

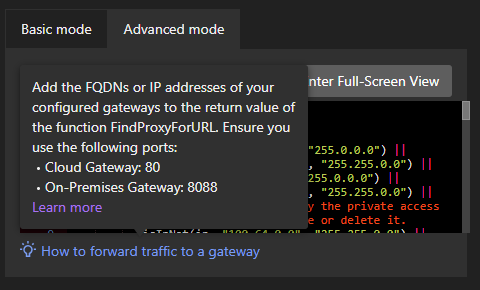

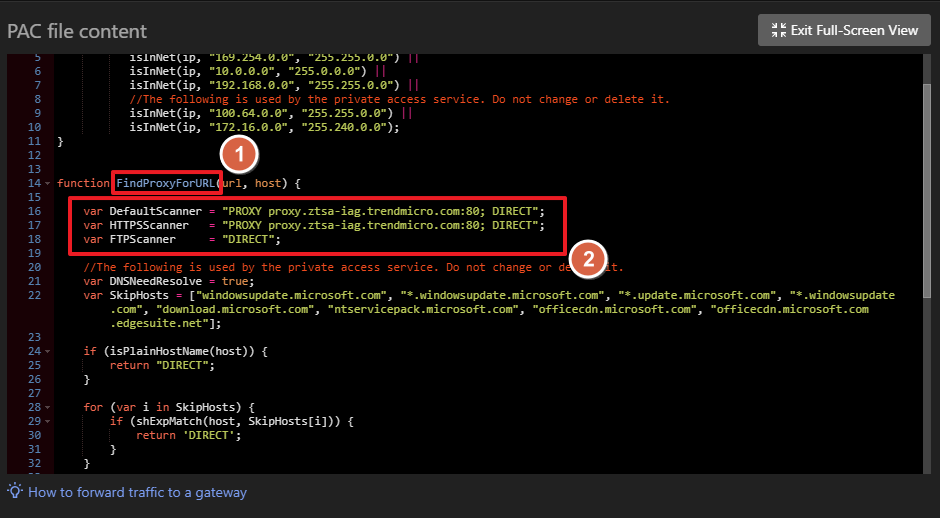

從 Tip 當中可以知道:

- 找到 FindProxyForURL 這個函數將 Gateways 的 FQDN 或是 IP 設定於此

- Port 根據預設 Cloud Gateway 使用 80 而 On-Premises Gateway

使用 8088

Note

On-Premises Gateway 可以在 Service Gateway Management 自定義 HTTP

Proxy 使用的 Port

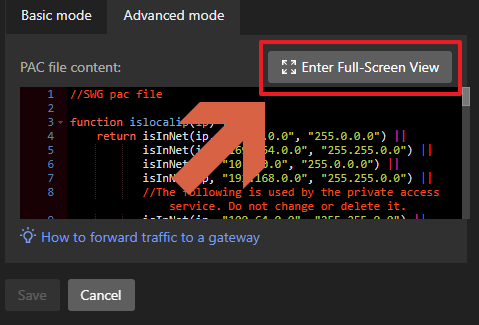

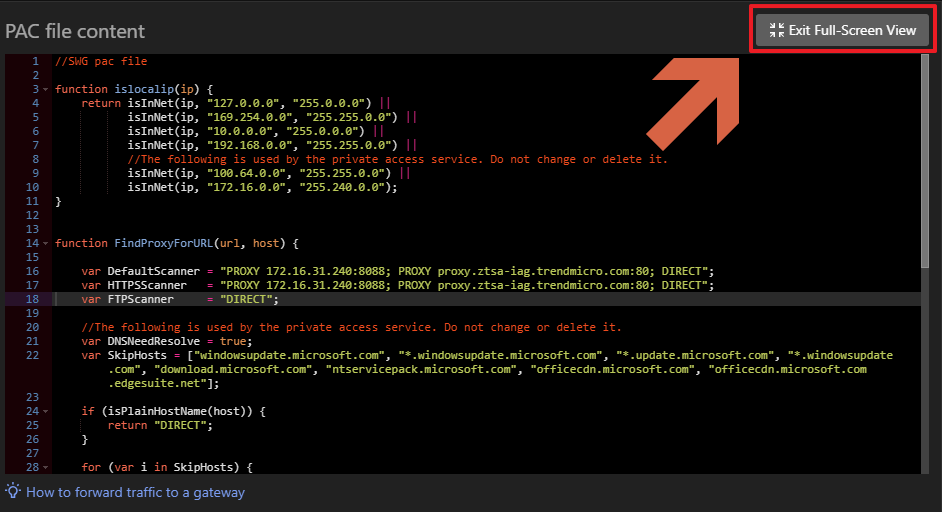

點擊 Enter Full-Screen View 開始編輯

找到 FindProxyForURL 可以看到三種設定

- DefaultScanner 所有無法被判定為其他類型均使用此設定

- HTTPSScanner 所有 HTTPS 連線皆使用此設定

- FTPScanner 所有 FTP 連線皆使用此設定

可以看到根據預設 FTP 直接連線,另外兩個為使用 Cloud Gateway 如果無法使用則直接連線

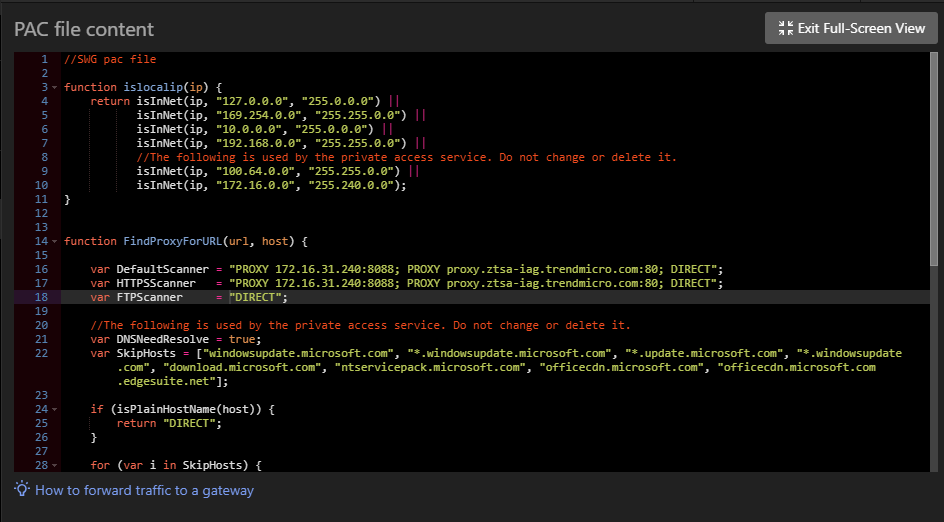

按照 PROXY FQDN/IP:Port; 的形式加入或是修改成流量導向的 Gateways

例如:下面新增了 On-Premises Gateway 的 IP 172.16.31.240

Warning

分號,也就是 ; 是不可少的一部份,新增或是修改時請勿省略。

點擊 Exit Full-Screen View 退出編輯

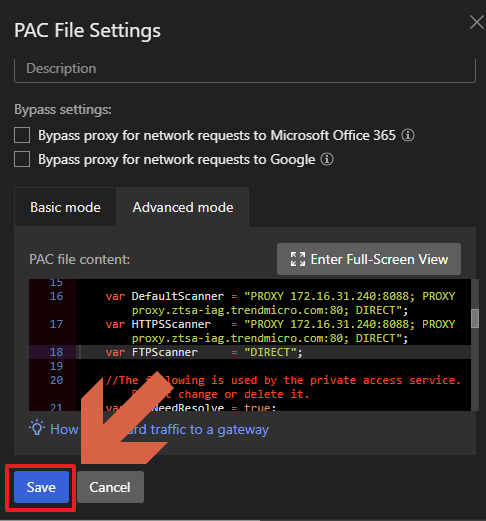

點擊 Save 儲存 PAC

新增 PAC 後將滑鼠移動到 Referenced gateways 檢查 Gateways 設定是否與剛才設定的相同

回到 Gateways 頁面可以看到提醒尚未設定任何的 PAC Files 的驚嘆號消失

然而我們還需要設定哪些端點要套用這個 PAC Files 來完成流量導向

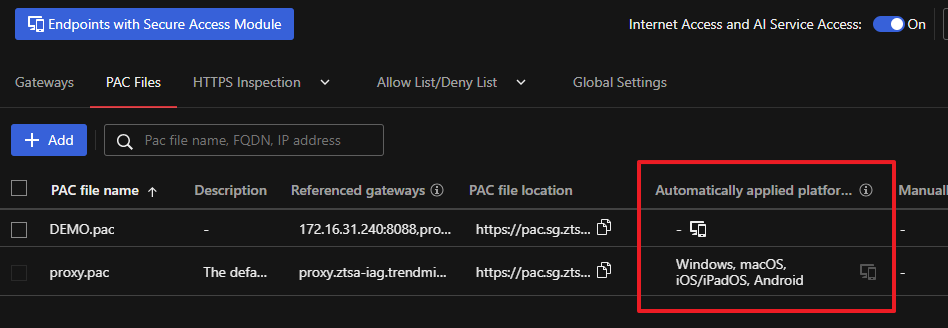

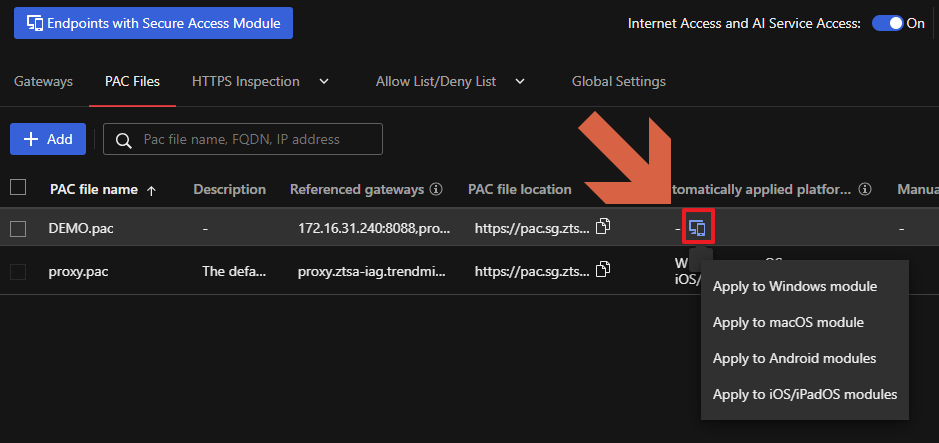

透過 Secure Access Module 部署 PAC

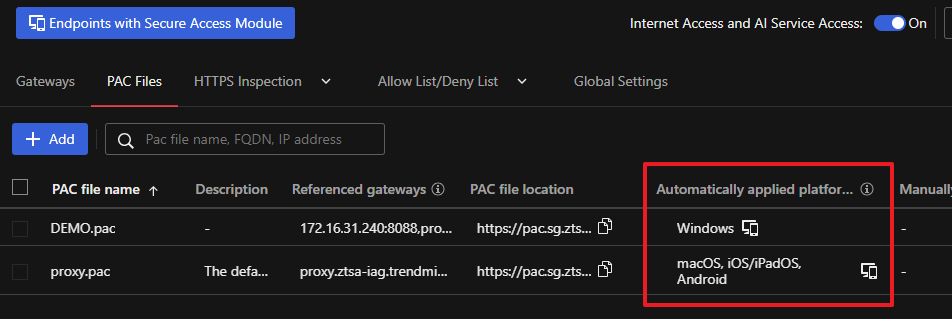

如果有安裝並啟用 Secure Access Module 的裝置將會自動部署 PAC

可以在 PAC Files 看到不同的裝置類型應該套用的 PAC

點擊其中一個 PAC Files 的 Apply 圖示可以選擇要套用的裝置類型

例如選擇 Apply to Windows Module 後可以看到 Windows 裝置從套用 proxy.pac 改為 DEMO.pac

Note

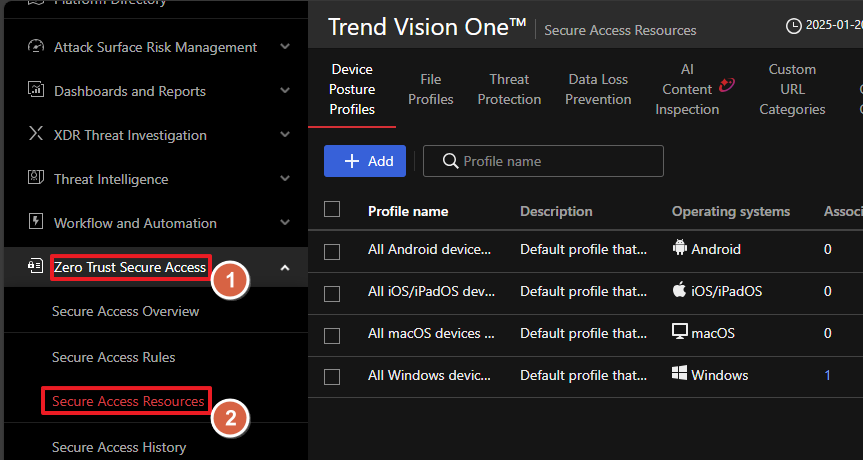

在 Zero Trust Secure Access > Secure Access Resources 的

Device Posture Profile

可以對裝置類型作更細緻的控制,例如:是否已安裝防毒、比選擇的作業系統版本還新的作業系統版本等等

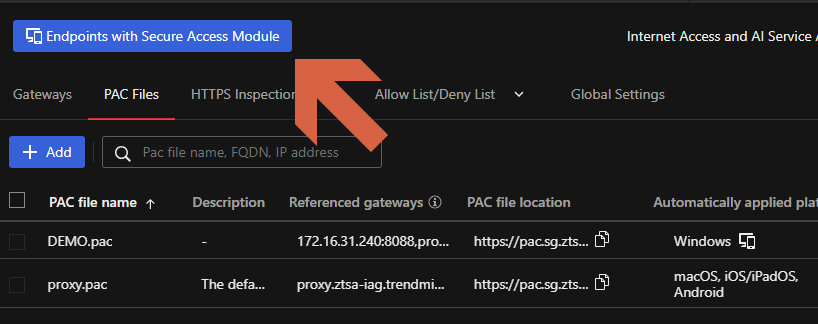

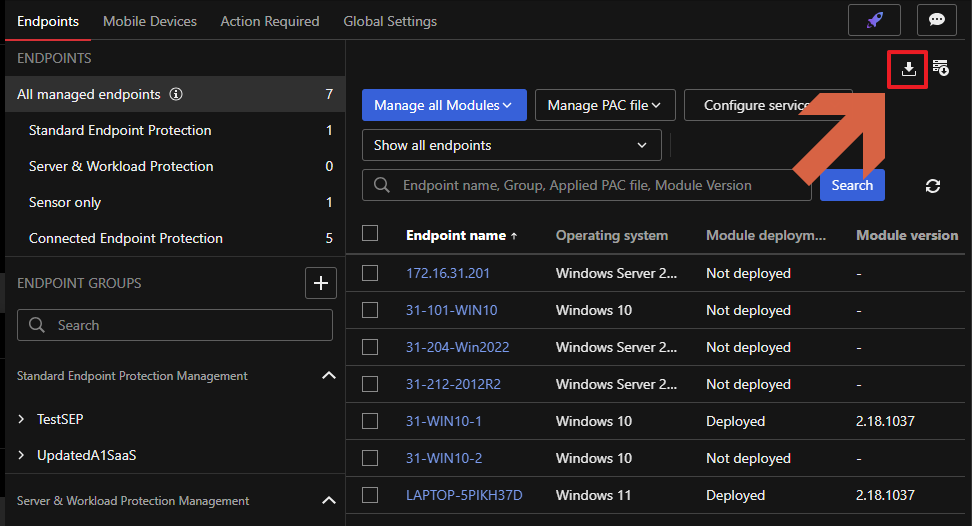

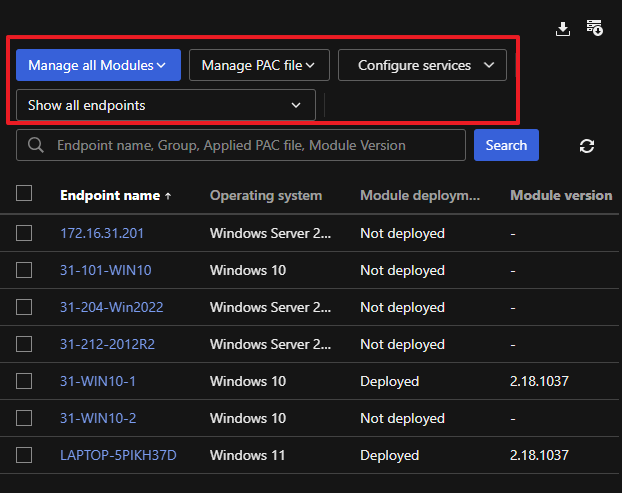

在 Secure Access Module 頁面可以啟用 Secure Access Module 以及手動設定端點套用的 PAC

Files

點擊 Endpoints with Secure Access Module 可以快速移動到 Secure Access Module 頁面

如果已經安裝 Vision One agent 的將會列在此處清單

若尚未安裝則右上方可以下載安裝程式進行安裝

對於已經安裝的端點可以部署 Secure Access Module 以及設定 PAC Files

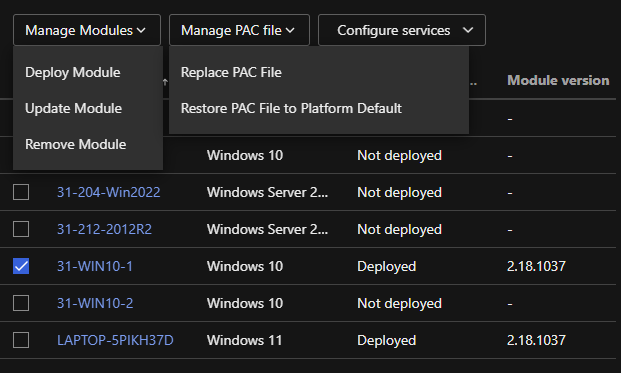

勾選需要設定的端點如果尚未部署 Secure Access Module 可以在 Manage Modules 選擇 Deploy

Module

而 Manage PAC file 中 Replace PAC File 是手動指定而 Replace PAC File to

Platform Default 則回到預設

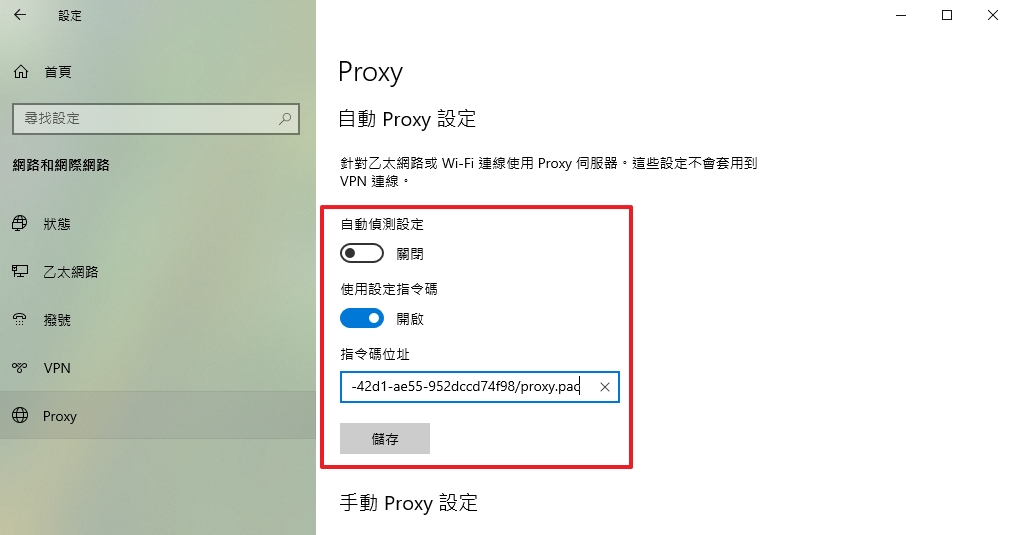

手動下載 PAC 自行部署於裝置

Note

端點如果不安裝部署 Secure Access Module 仍然可以透過手動部署 PAC 的方式將流量導向至 Gateways

但由於沒有強制力相對於有安裝 Agent 的方式可能會被使用者自己修改

在 PAC Files 頁面中每一個 PAC 都有可供下載的位置

下載後擺放至內部可提供 PAC 被存取的位置

在作業系統的 Proxy 設定關閉 自動偵測設定 開啟 使用設定指令碼

並填寫內部提供 PAC 的位置後 儲存

設定 HTTPS Inspection 使用的憑證

如果需要檢查 HTTPS 的流量會需要替換所使用的憑證

Note

預設的規則會在 All locations 以及 Any URL 檢查 HTTPS 流量

即對所有的 URL 都檢查 HTTPS 流量

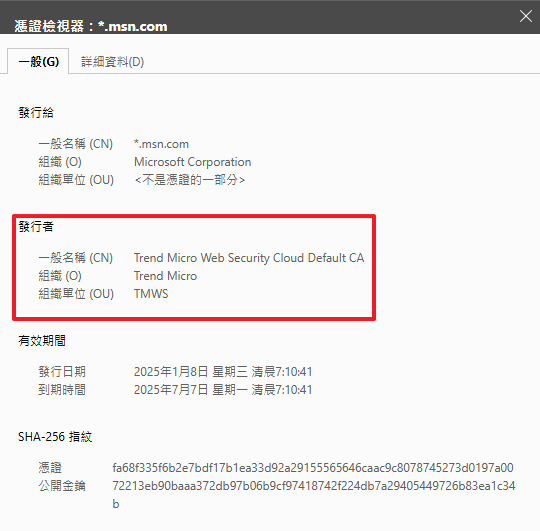

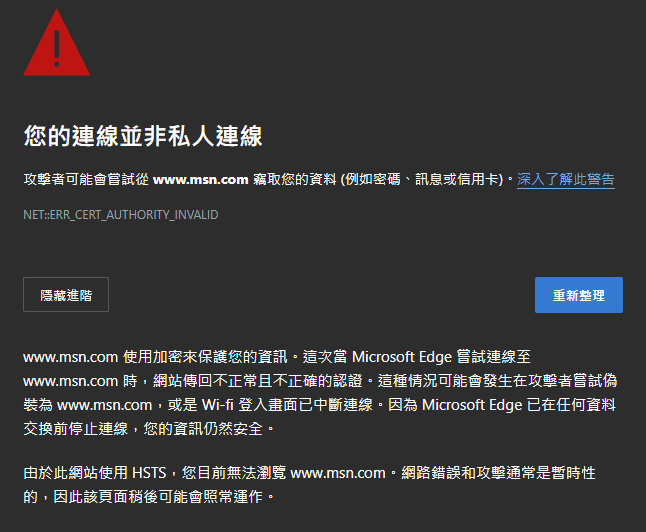

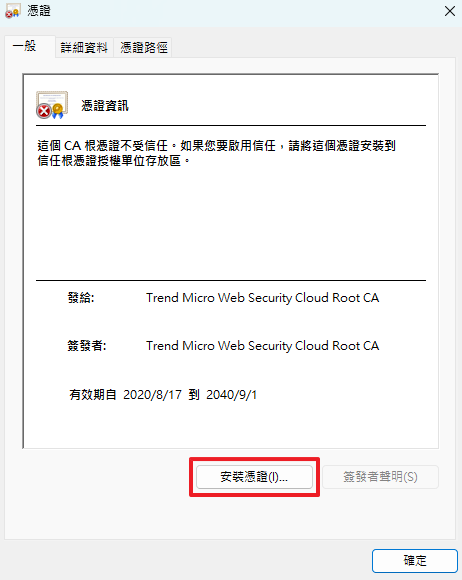

在瀏覽網頁時可以點擊憑證檢視,如圖所示底下是使用 Cloud Gateway 時憑證替換情況

如果沒有安裝憑證瀏覽器基於安全性原則將會發生錯誤

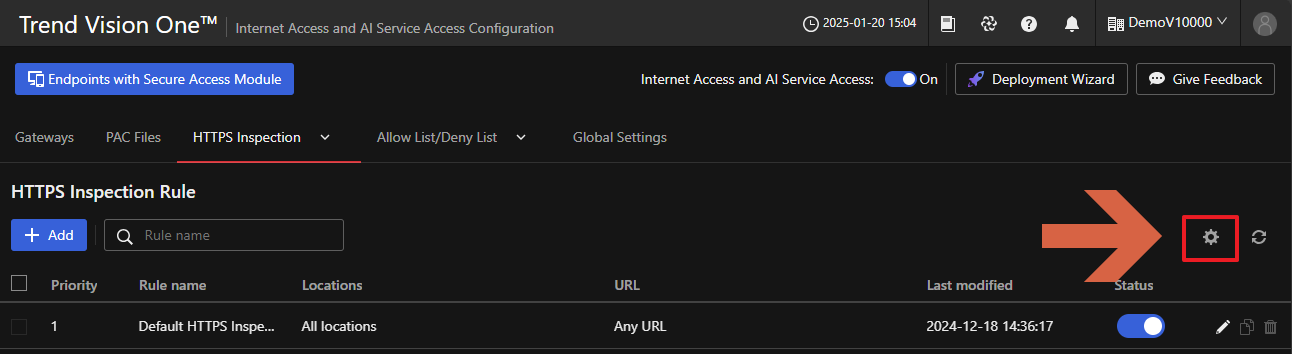

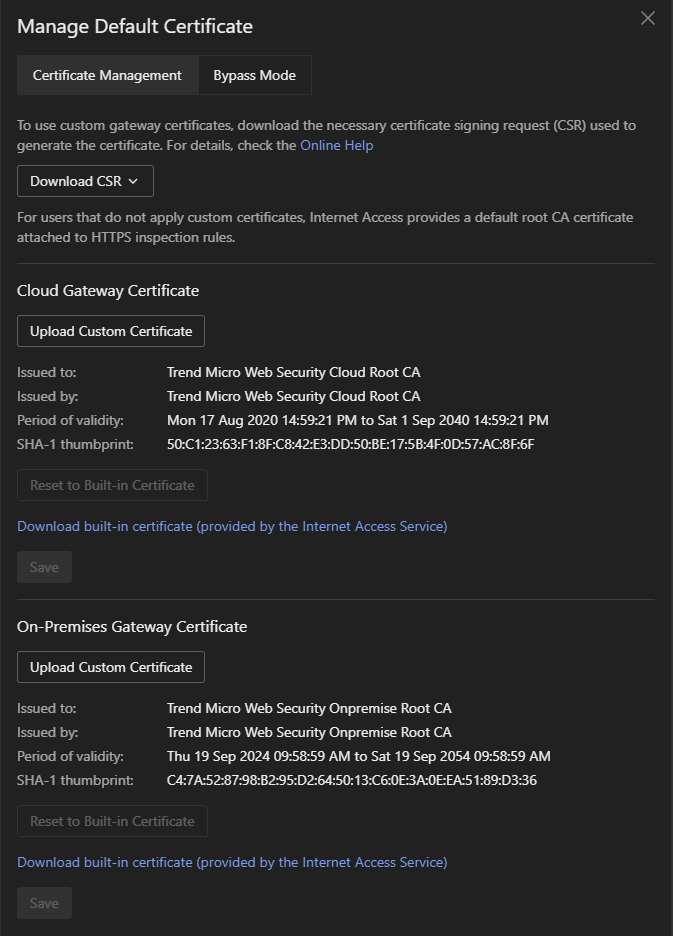

選擇使用的憑證

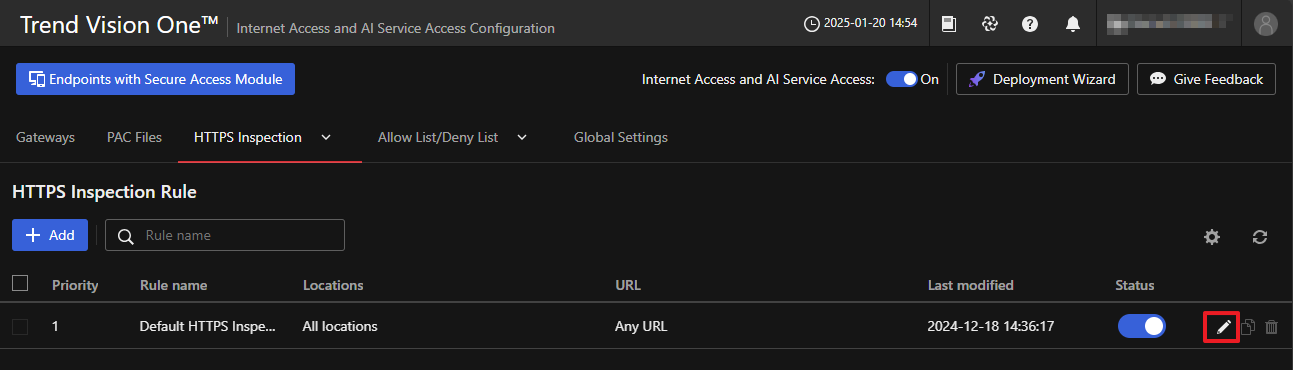

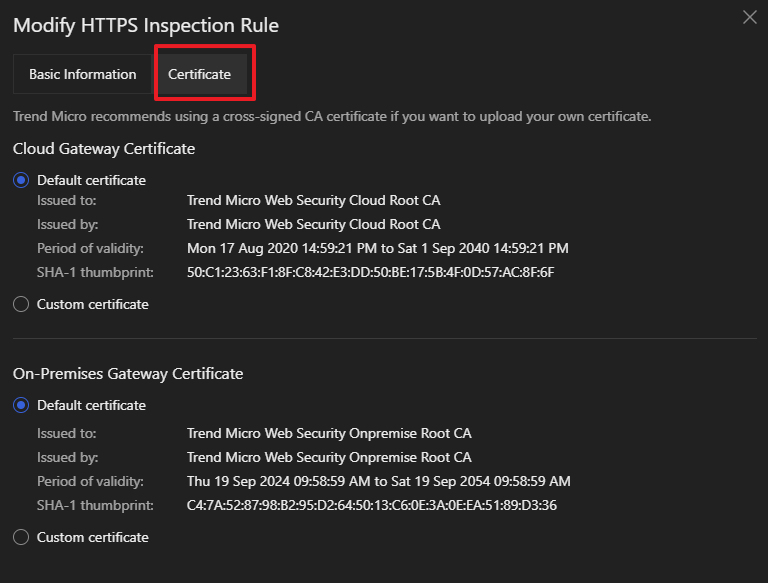

在 Internet Access and AI Service Access Configuration 的 HTTPS Inspection

Rule

HTTPS Inspection Rule 可以選擇替換用的憑證,點擊右側編輯圖示可以檢視使用的憑證

由於 Cloud Gateway 與 On-Premises Gateway 使用不同的憑證可以分開選擇

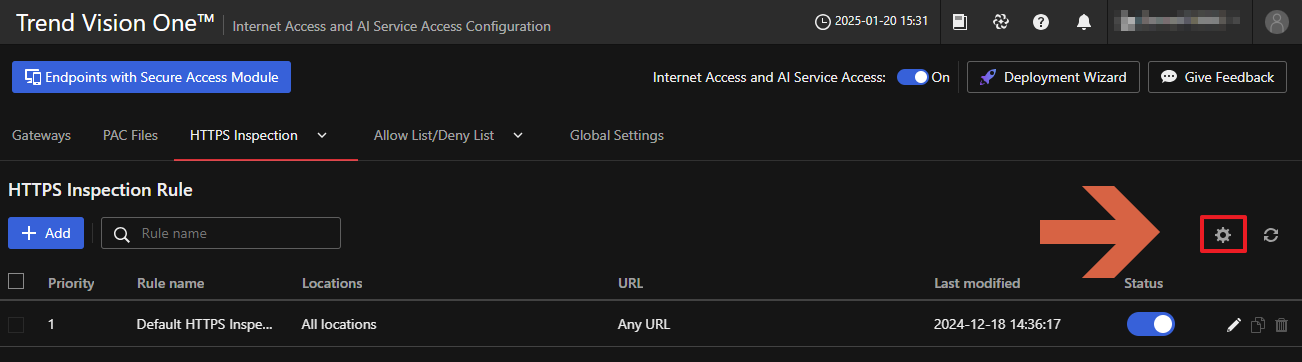

如果需要自訂憑證在 HTTPS Inspection Rule 頁面點擊右側的齒輪

點擊 Download CSR 下載簽署所需要的 CSR 簽署完成後

透過 Upload Custom Certificate 上傳自訂憑證

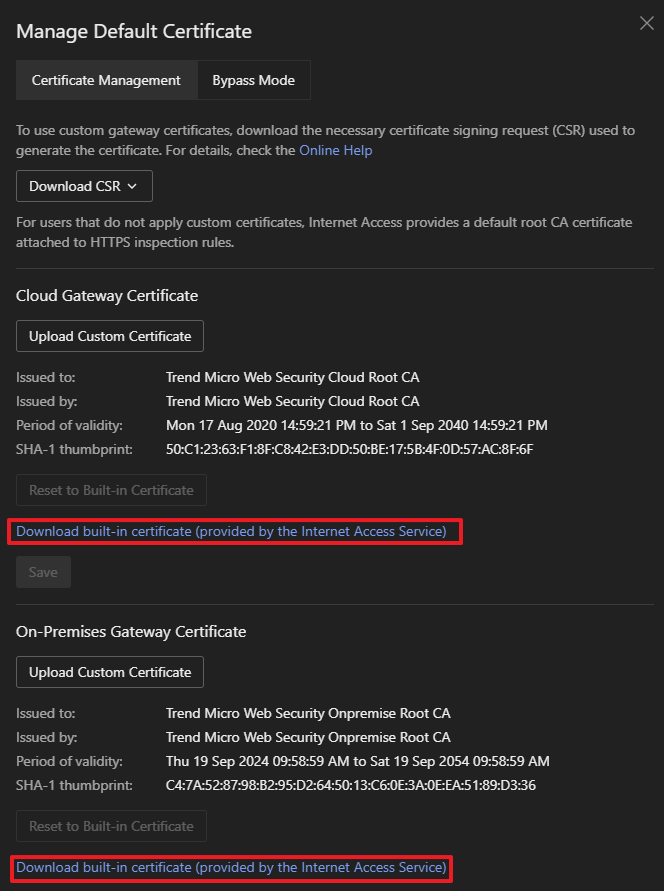

下載預設憑證

在 HTTPS Inspection Rule 頁面點擊右側的齒輪

點擊 Download built-in certificate 即可下載

由於 Cloud Gateway 與 On-Premises Gateway 使用不同的憑證

請依照端點所使用的 Gateways 下載憑證

透過 Secure Access Module 部署憑證

具有 Secure Access Module 的端點會嘗試自己下載並部署憑證不需要額外操作

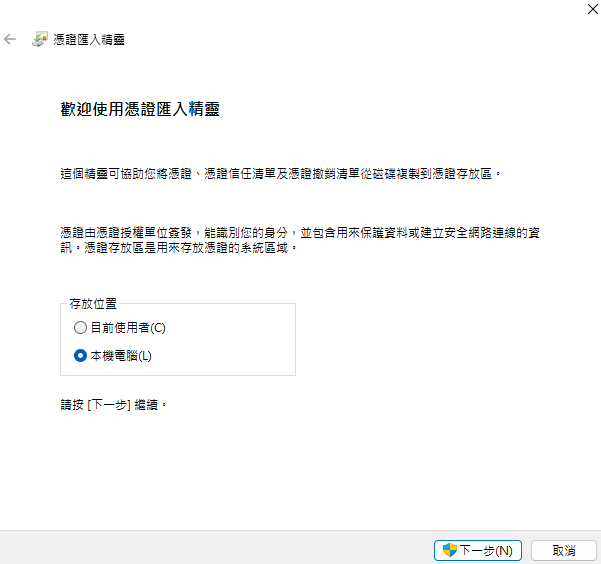

手動下載憑證自行部署於裝置

直接開啟下載的憑證並點擊 安裝憑證

選擇 本地電腦 並點選 下一步

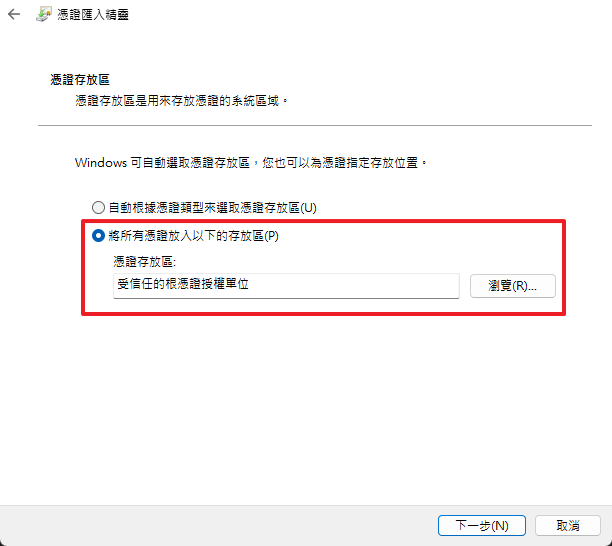

選擇 將所有憑證放入以下的存放區 並選擇 受信任的根憑證授權單位

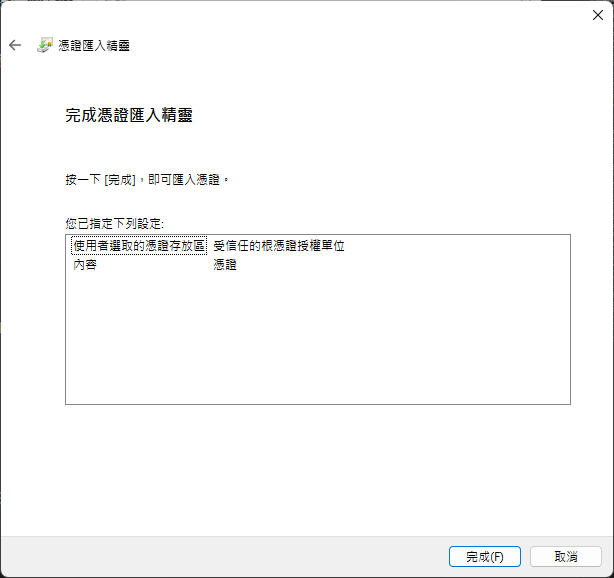

點擊 完成 將憑證匯入

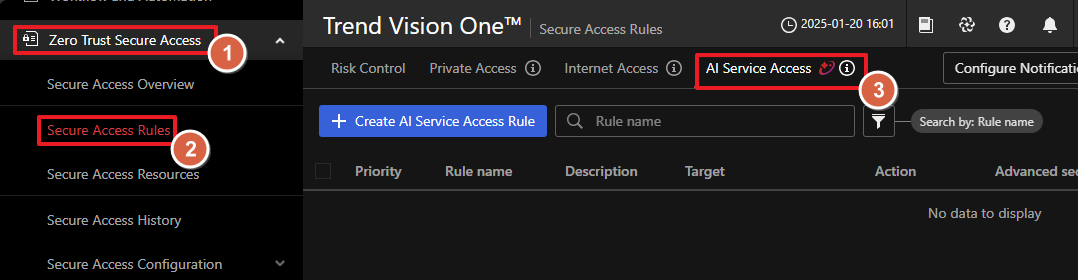

AI Service Access Rule

在完成了將使用者流量導向至 Gateways 檢查的工作後

可以在 Zero Trust Secure Access > Secure Access Rules 的 AI Service

Access 設定規則

針對不同的目標範圍套用不同的處理行動並設定不同的優先級

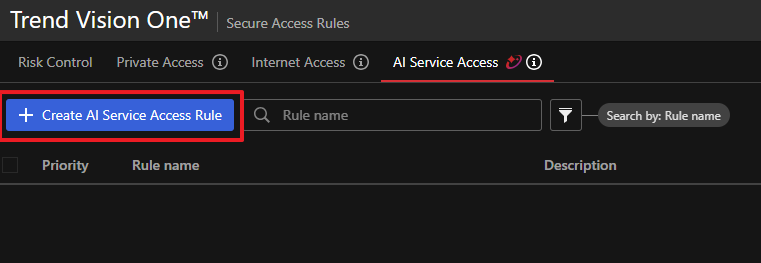

阻擋 AI 服務

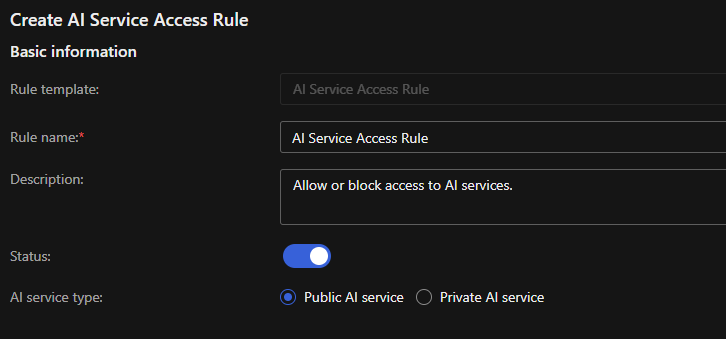

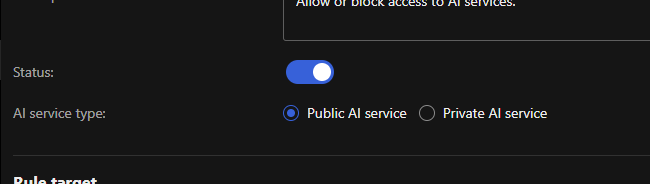

點擊 Create AI Service Access Rule 建立新規則

首先設定規則名稱、描述以及 AI 服務的類型

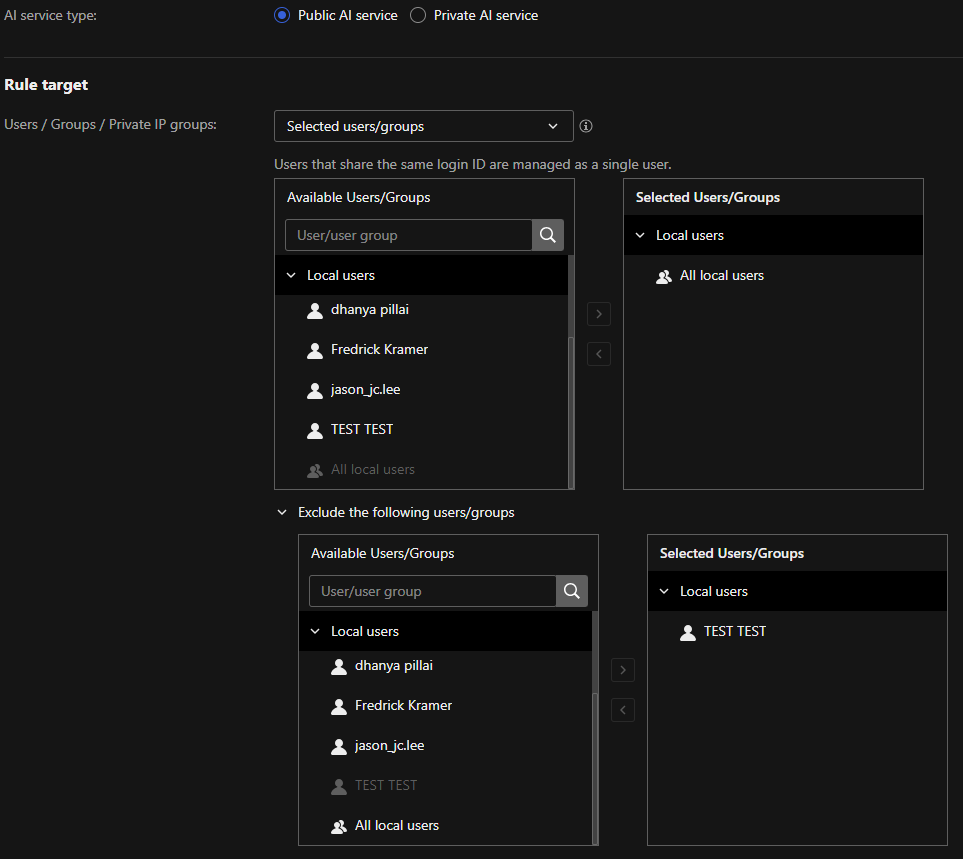

接著設定規則要套用的 使用者 / 群組 / IP 組

並在下面的 Exclude 設定從選定範圍內例外的目標

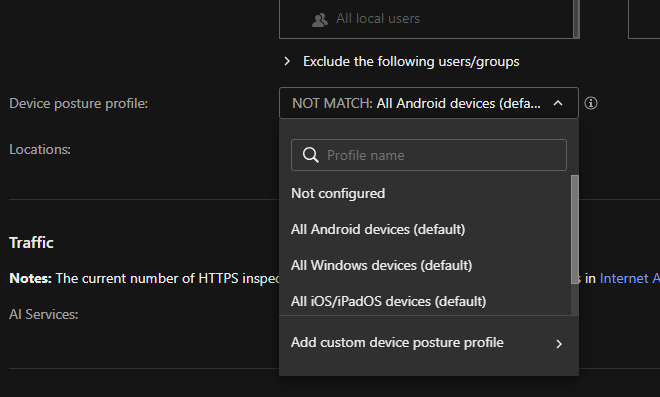

Device posture profile 不符合 (NOT MATCH) 特定 profile 的裝置才列入目標

選擇 Not configured 則此項目不會對目標作出限制,所有符合 Rule target 中其他項目者皆為目標

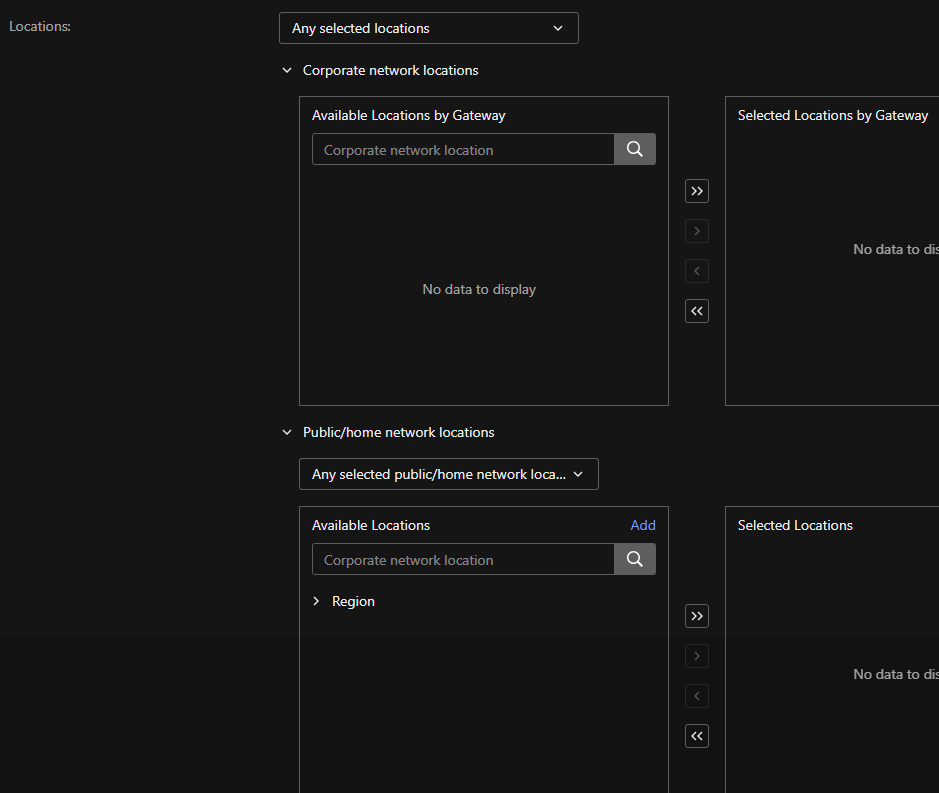

Locations 可以依照現有的 Corporate Location 選擇

如果沒有任何項目可以選擇,則您需要先到 Internet Access and AI Service Access Configuration 的

Gateways 頁面

新增 Cloud Gateway 的 Corporate Location 或是建立 On-Premises

Gateways

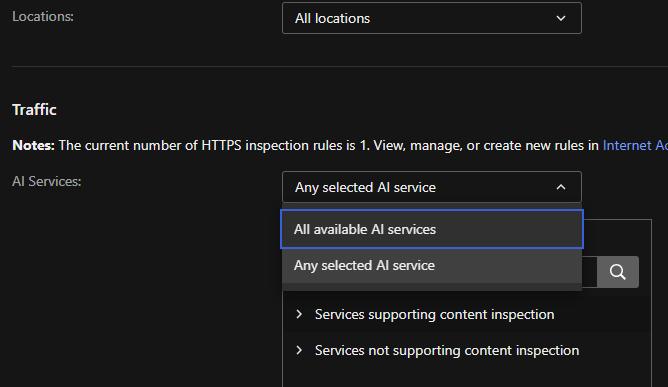

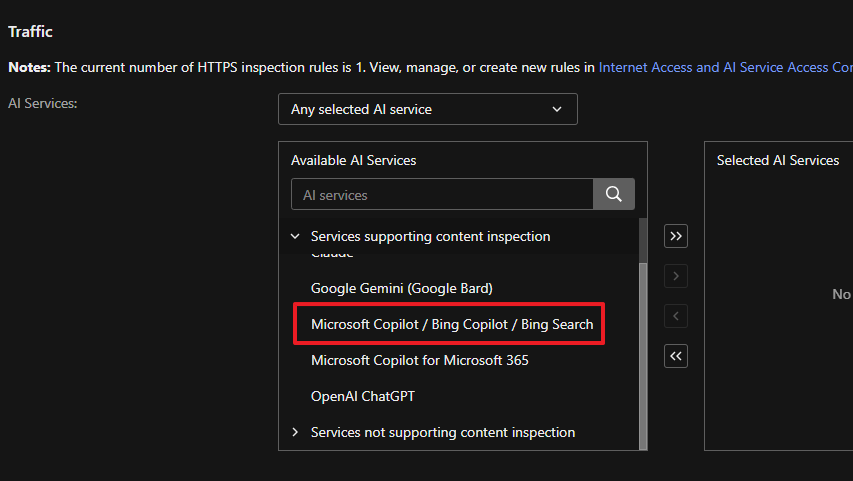

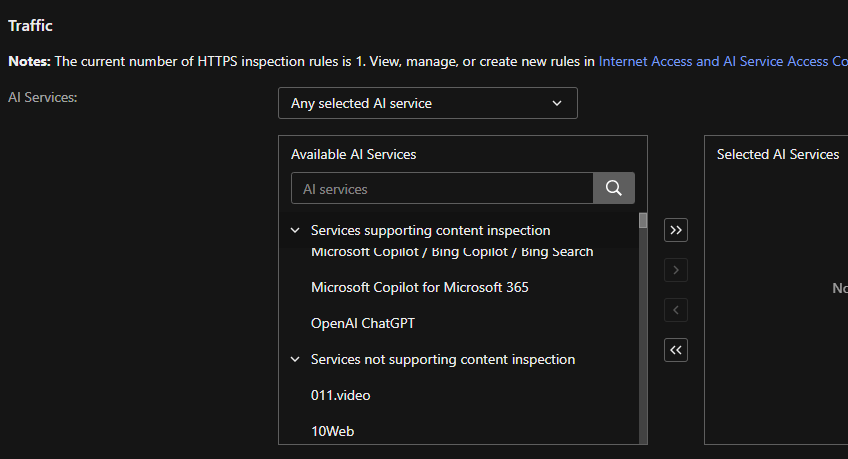

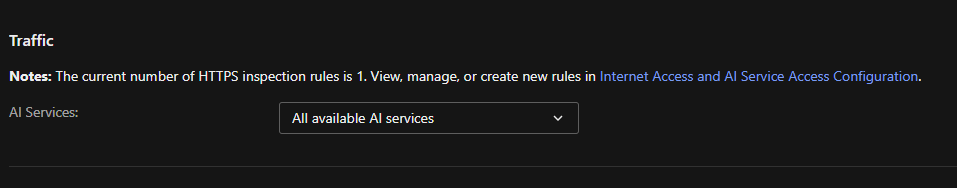

繼續選擇需要阻擋的 AI 服務,可以選擇 Any selected AI servcie 後選擇要阻擋的 AI 服務

Warning

部分搜尋引擎供應商整合了 AI 服務至搜尋引擎中,當您選擇 All available AI services 時

可能會阻擋使用者使用該供應商的搜尋引擎,請在部署阻擋規則時審慎評估

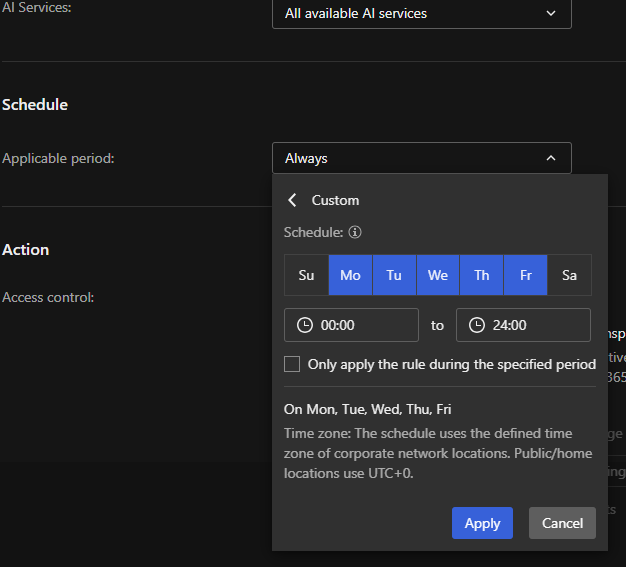

然後設定規則套用的 Schedule 如果需要僅在特定的時間點檢查

選擇 Custom 並設定時間表

Note

時區會基於 Corporate Location 的設定而 Public/Home 固定為

UTC+0

Cloud Gateway 在 Add Corporate Location 時,針對來自於組織特定外部 IP 的流量設定時區

On-Premises Gateways 則可以對每一台 On-Premises Gateways 個別設定時區

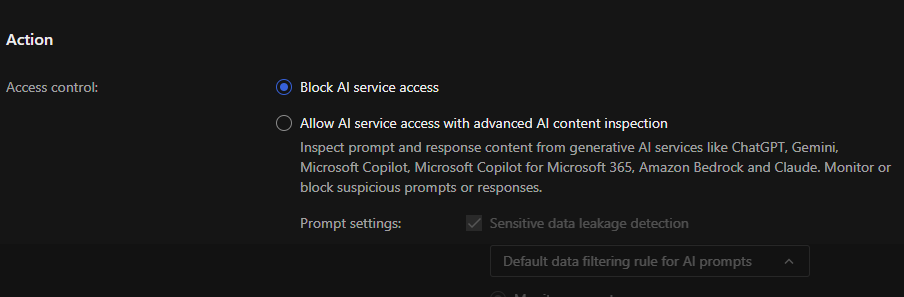

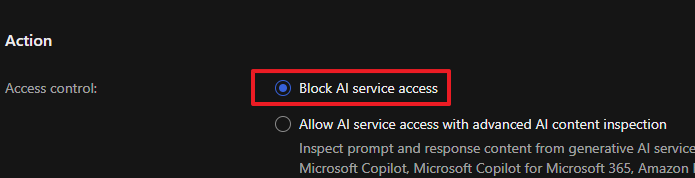

最後 Action 選擇 Block AI service access 並儲存即可建立一個阻擋規則

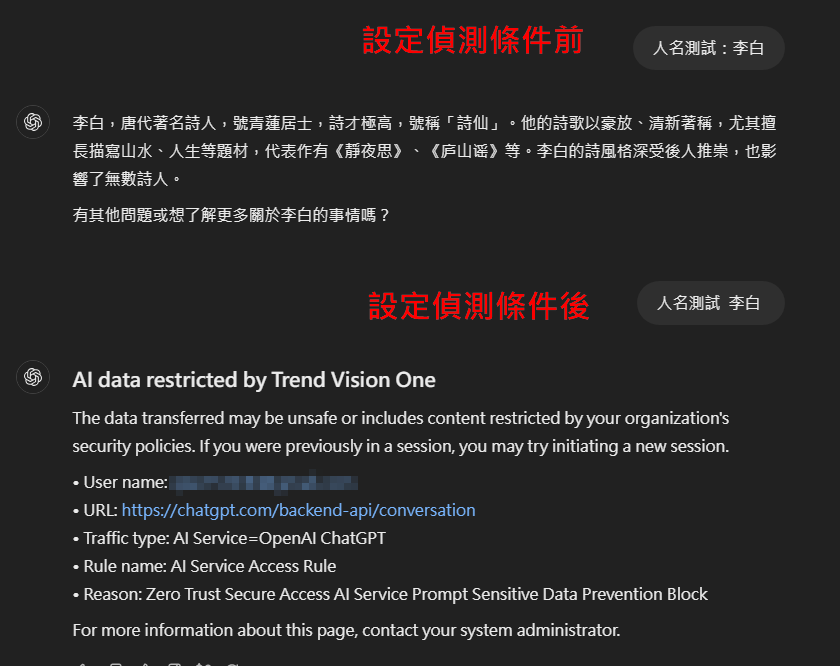

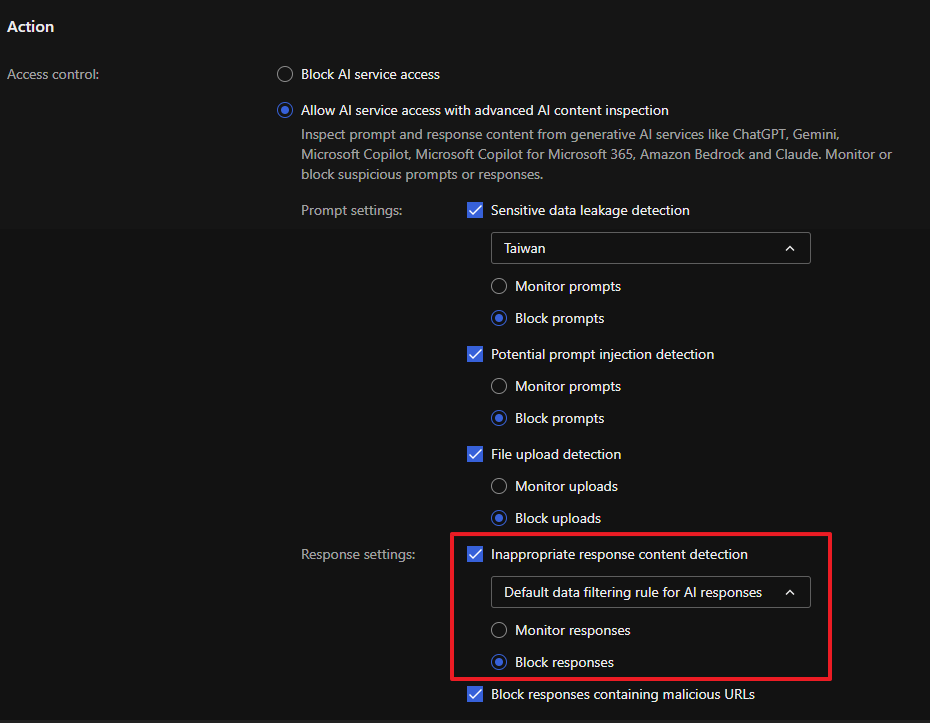

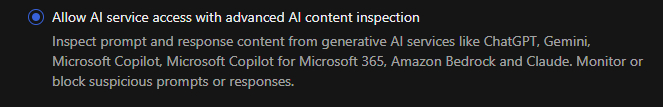

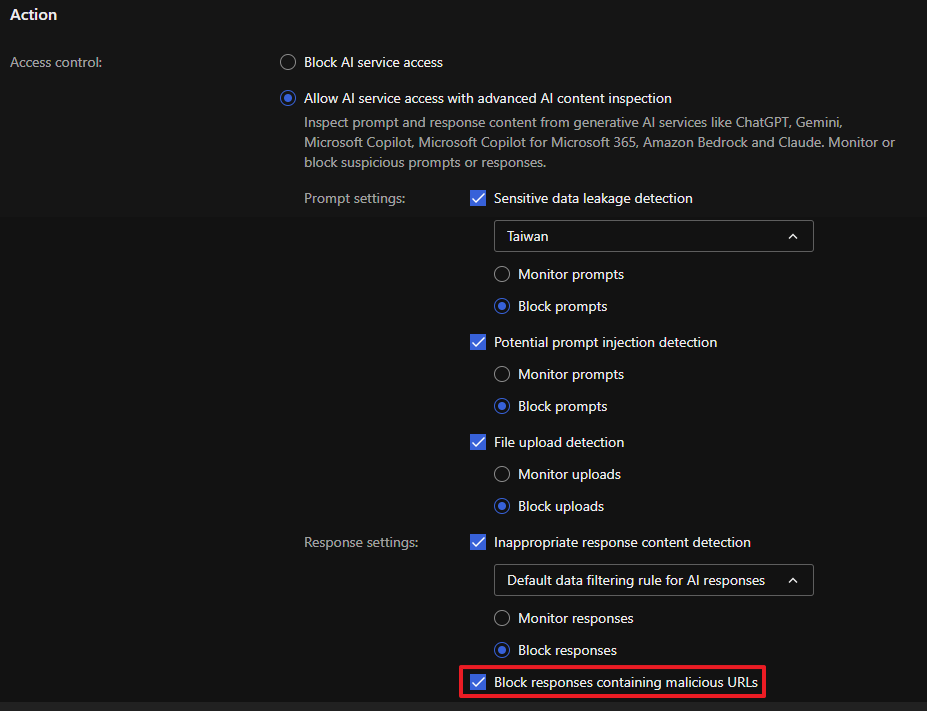

檢查 AI 服務內容

在 Action 以前的操作可以先參考上一章節 阻擋 AI 服務

Warning

請注意:僅有在 Services supporting content inspection 範圍內的才可以有內容檢查

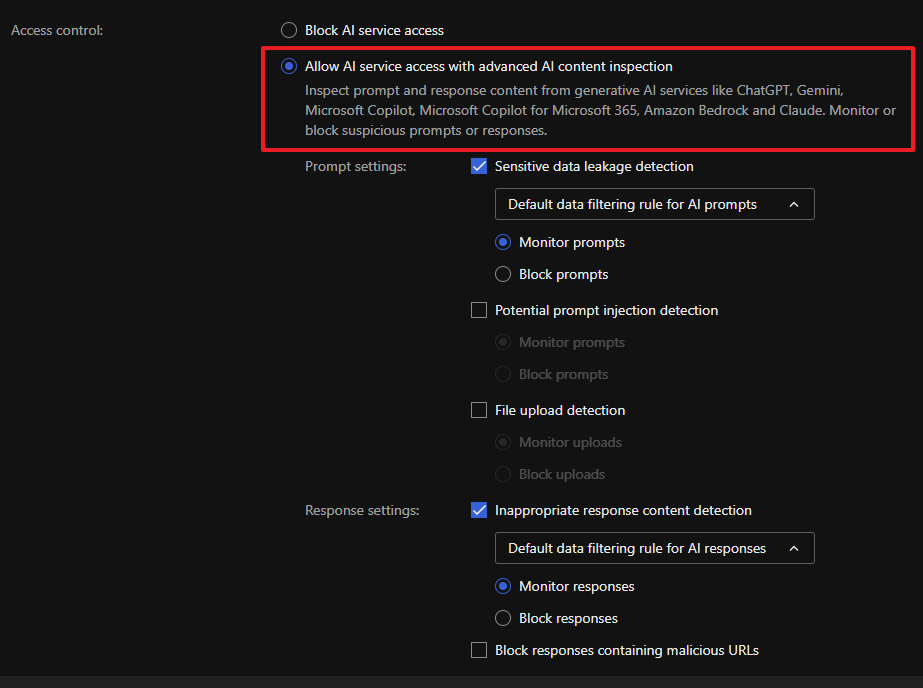

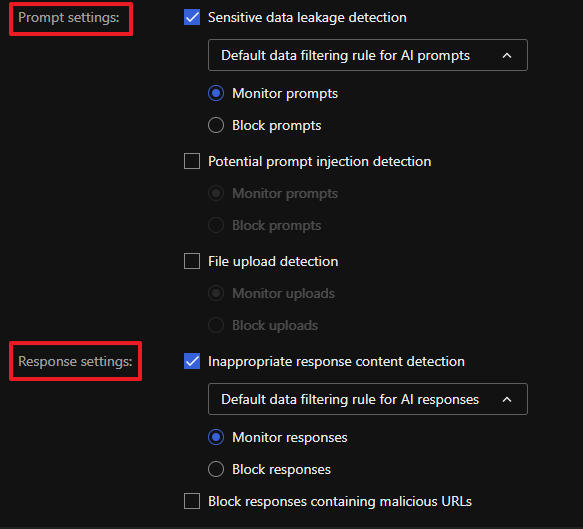

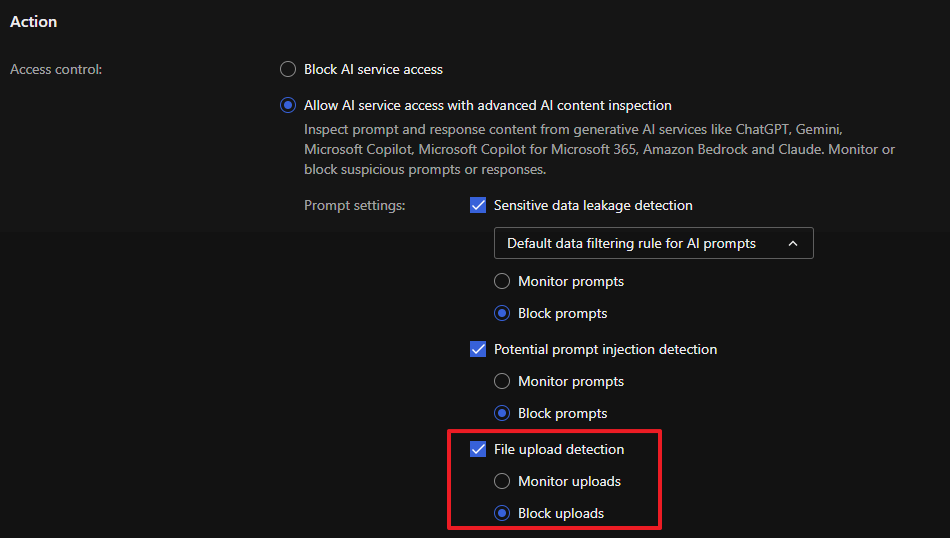

在最後的 Action 選擇 Allow AI service access with advanced AI content

inspection

其中分為 Prompt 輸入提示詞給 AI 與 Response AI 針對提示詞的回應內容

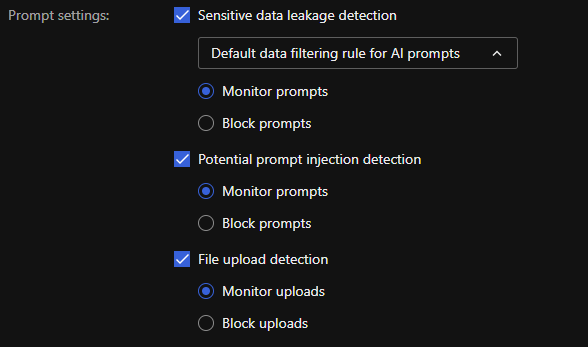

Prompt 分別對下列項目可以選擇監控或是阻擋

-

Sensitive data leakage detection

根據 AI Content Inspection Rules 檢查提供給 AI 的內容是否有機敏資訊

-

Potential prompt injection detection

檢查是否對 AI 發出惡意的指令

-

File upload detection

是否正在上傳檔案給 AI

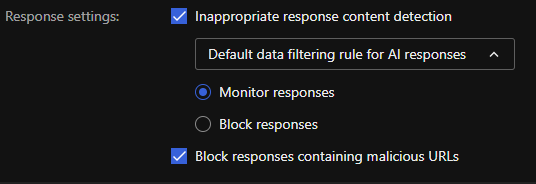

Response 分別對下列項目可以選擇監控或是阻擋

-

Inappropriate response content detection

根據 AI Content Inspection Rules 檢查 AI 回應是否有不適當的內容

-

Block responses containing malicious URLs

阻擋回應內容中被趨勢科技偵測為惡意的 URL

AI Content Inspection Rules

AI Content Inspection Rules 允許使用 關鍵字 或是 正規表達式 檢查內容

透過預定義或是自訂的 Templates 偵測是否有符合條件的內容

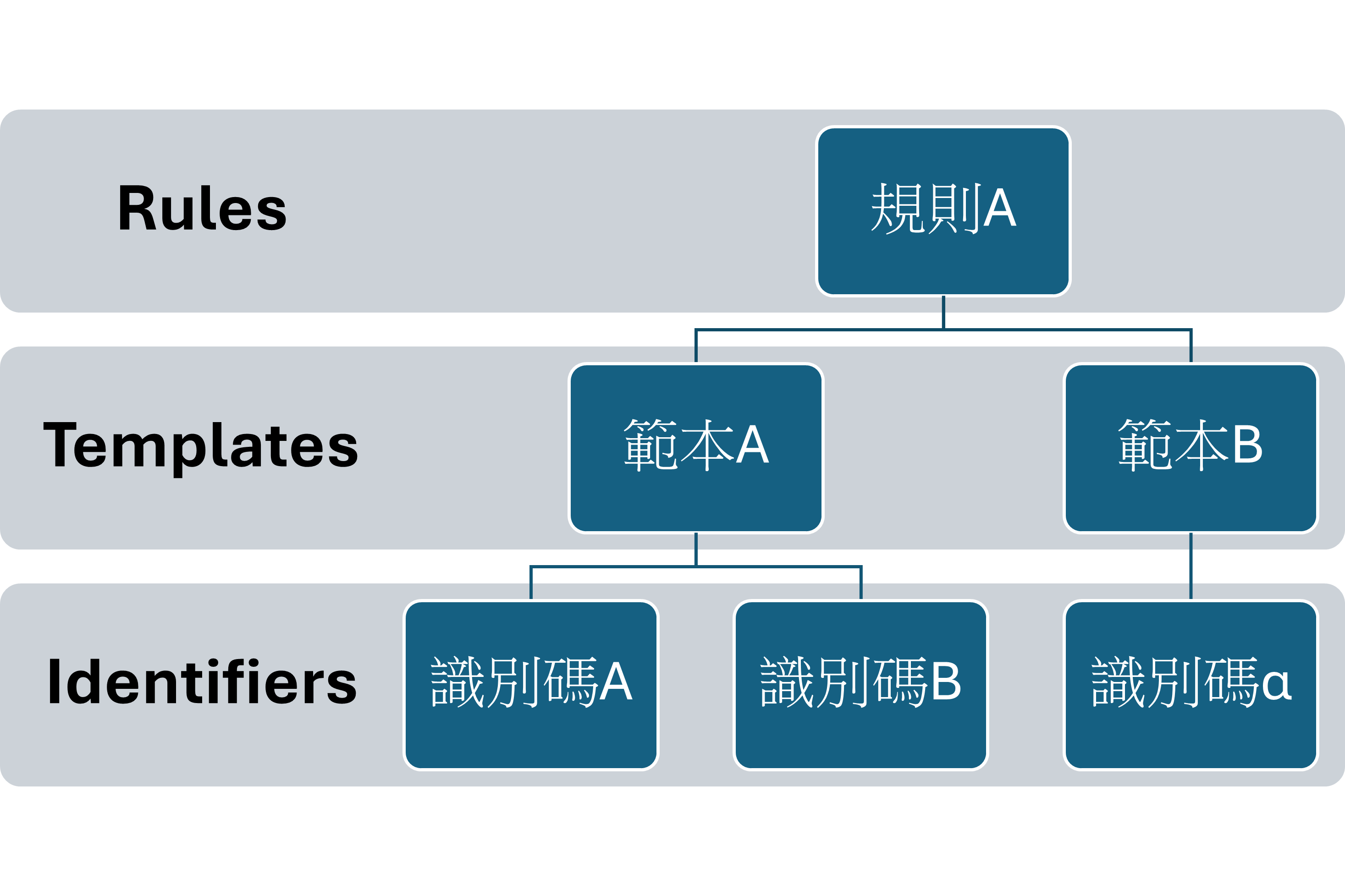

架構概要

AI Content Inspection Rules 可由多個 AI Content Inspection Templates 組成,有預定義的

Templates 可供選擇

AI Content Inspection Templates 可由多個 Data Identifiers 組成,有預定義的

Identifiers 可供選擇

Data Identifiers 設定要偵測 關鍵字 或是 正規表達式 內容

因此如果要自訂偵測的 關鍵字 或是 正規表達式 我們需要先設定 Data Identifiers

並設定邏輯組合 Data Identifiers 從而形成 AI Content Inspection Templates

最後在 AI Content Inspection Rules 選擇哪些 AI Content Inspection Templates 需要套用

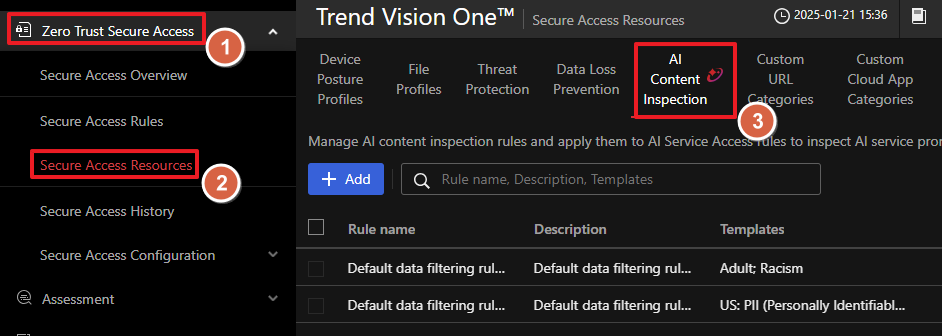

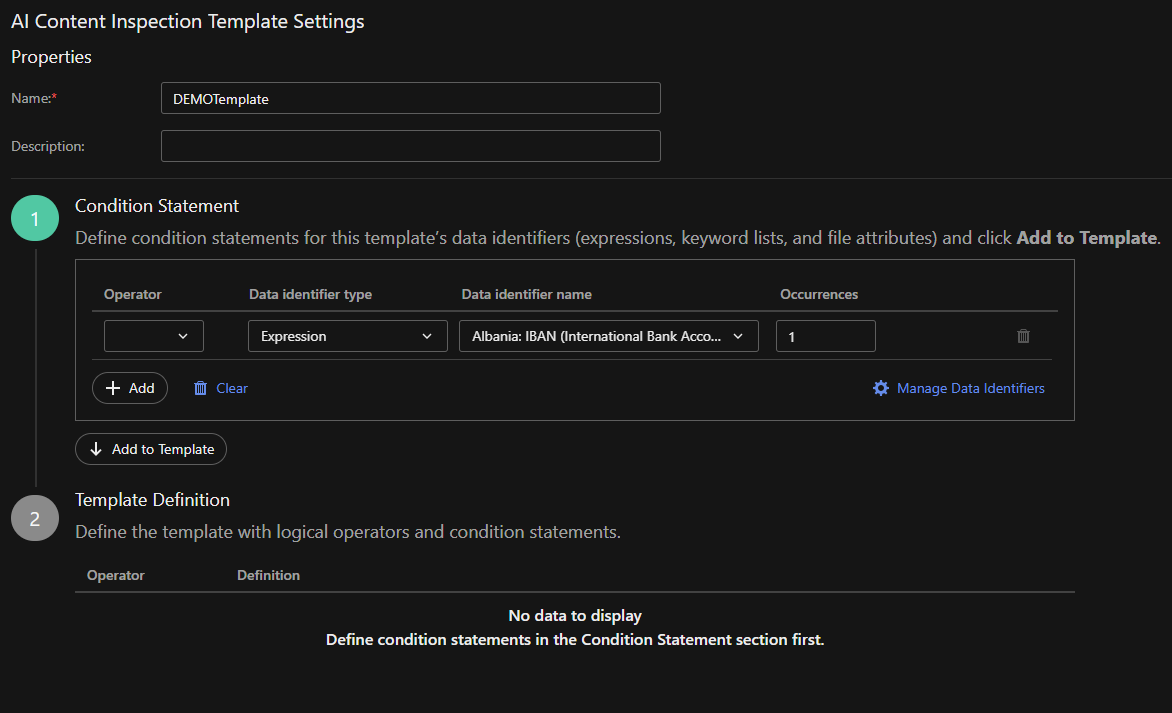

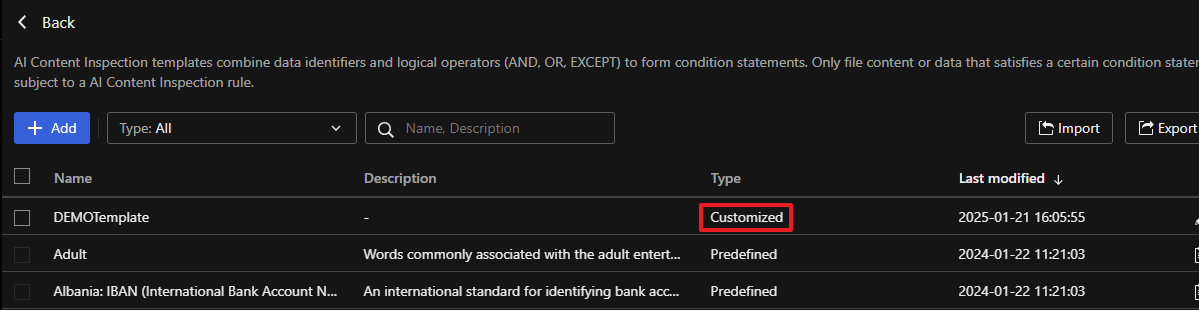

AI Content Inspection Templates

在 Zero Trust Secure Access > Secure Access Resources 中點擊 AI

Content Inspection

可以找到所有 AI Content Inspection Rules 點擊 Add

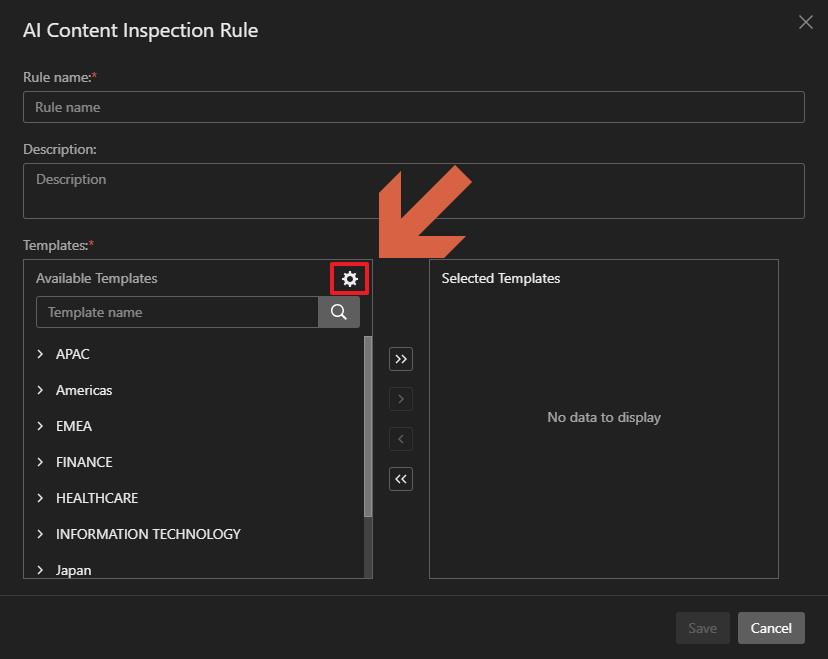

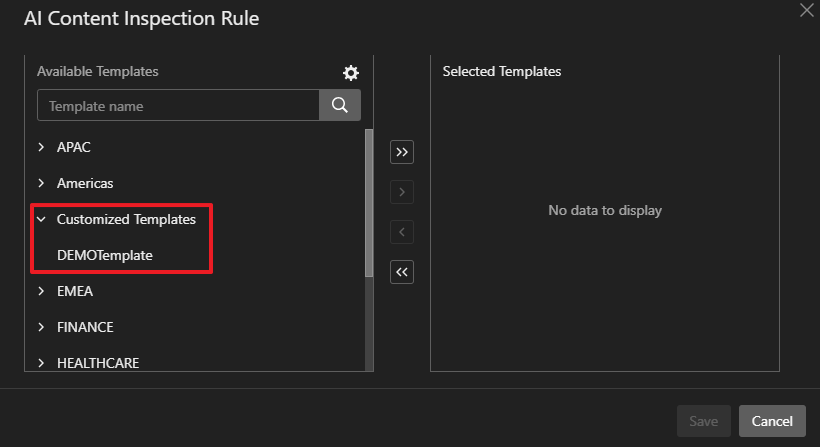

在新增或是修改 AI Content Inspection Rules 點擊 Available Templates 右側的齒輪圖示

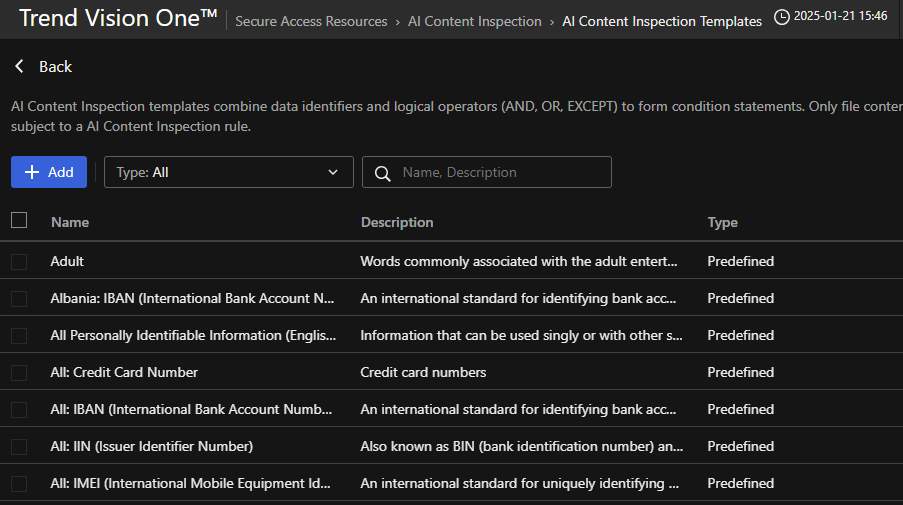

點擊後將移動到 AI Content Inspection Templates 的管理頁面並點擊 Add

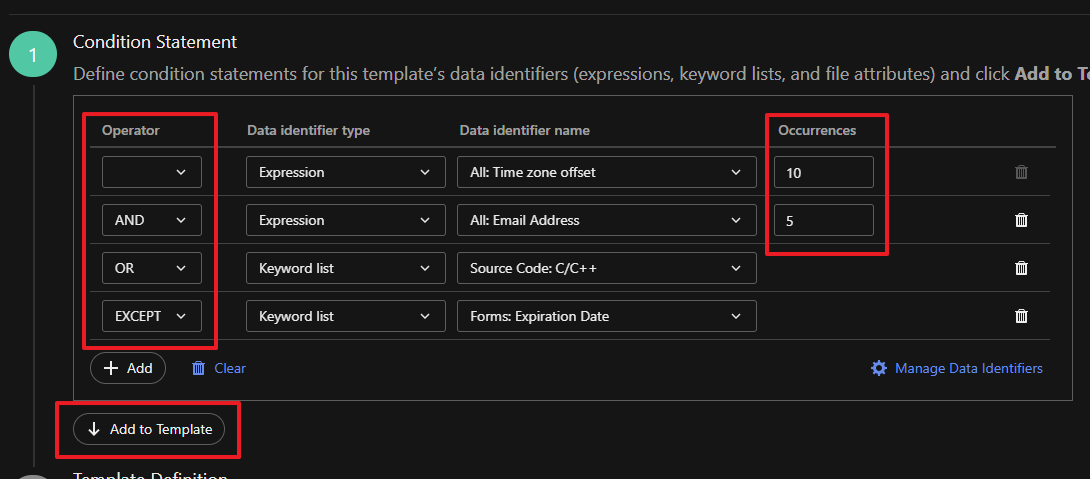

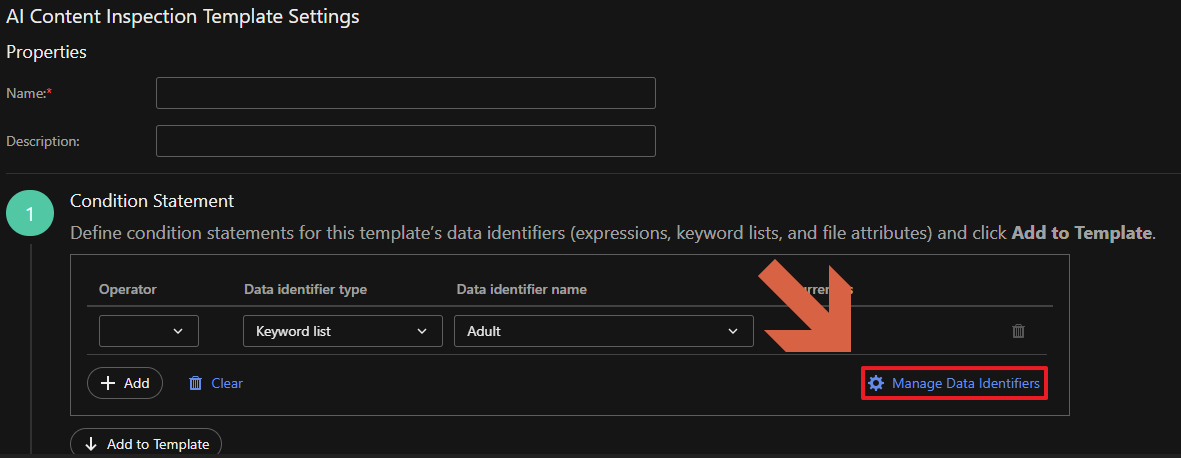

要新增一個 Template 首先需要先將 Identifiers 組合成 Condition

Statement

Identifiers 的類型僅能選擇 Keyword list 與 Expression 即

關鍵字 或是 正規表達式

Expression 類型可以在 Occurrences 設定觸發一定次數以上才符合條件

Identifiers 之間可以在 Operator 以 AND 、 OR 、

EXCEPT 的邏輯組合起來

設定好 Condition Statement 點擊 Add to Template 新增條件

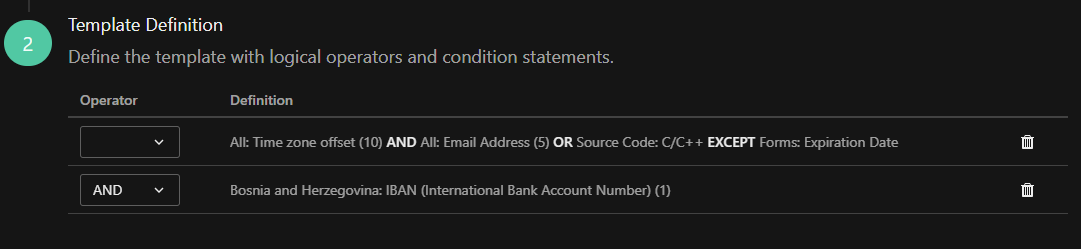

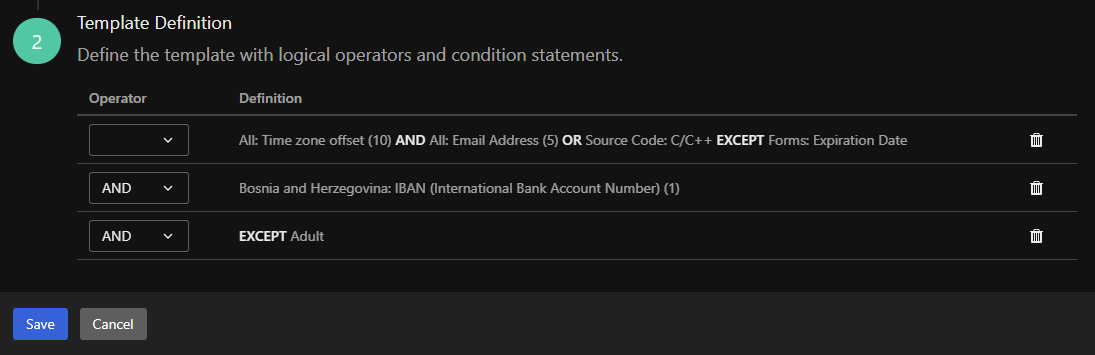

在 Template Definition 可以看到所有已經加入的 Condition Statement

而 Condition Statement 之間同樣可以在 Operator 以 AND 、

OR 、 EXCEPT 的邏輯組合起來

從而可以形成更精細的 AI Content Inspection Templates

定義完成後點擊 Save 新增自訂範本

回到 AI Content Inspection Templates 的管理頁面即可看到稍早新增的 Customized 類型範本

之後在選擇 AI Content Inspection Templates 即可在 Customized Templates 找到自訂範本

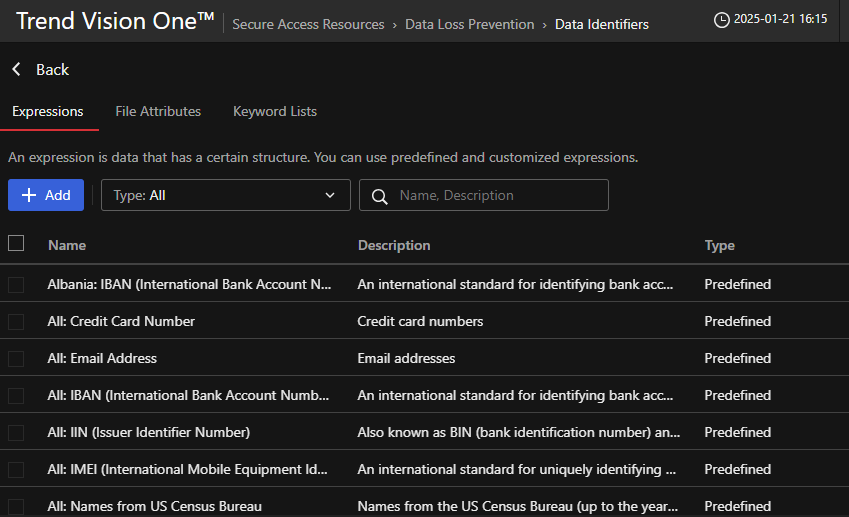

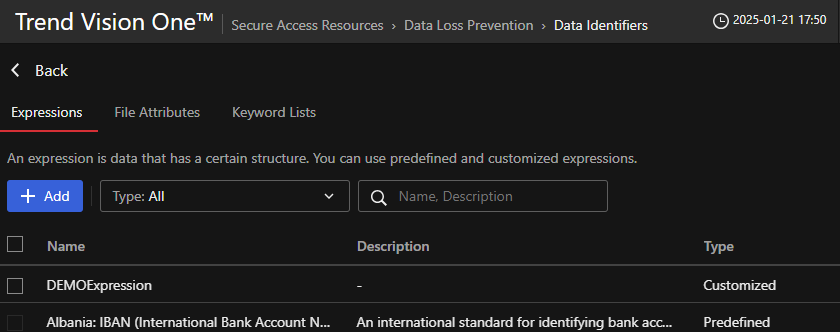

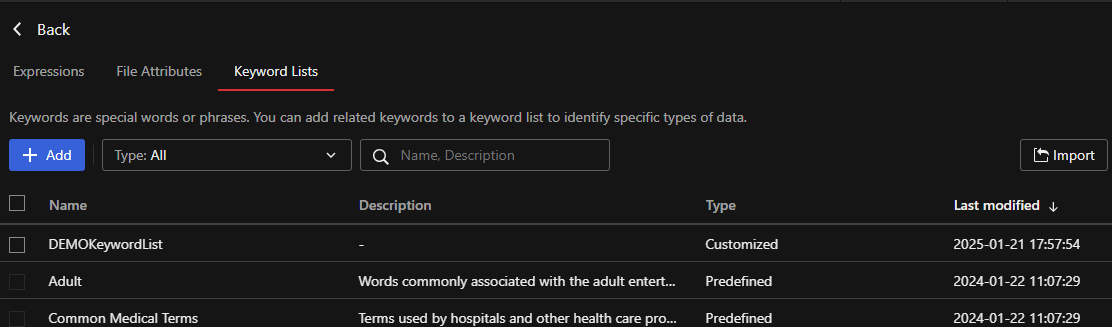

Data Identifiers

在前面自訂範本時可以看到 Manage Data Identifiers 點擊可以管理 Data Identifiers

進到 Data Identifiers 的管理頁面可以看到分成三種類型

在自訂範本時已經提到僅能選擇 Expression 與 Keyword list

而不能使用的 File attributes 是提供給 Data Loss Prevention 使用

依照要新增的類型先點擊 Expression 或 Keyword list 然後再點擊 Add

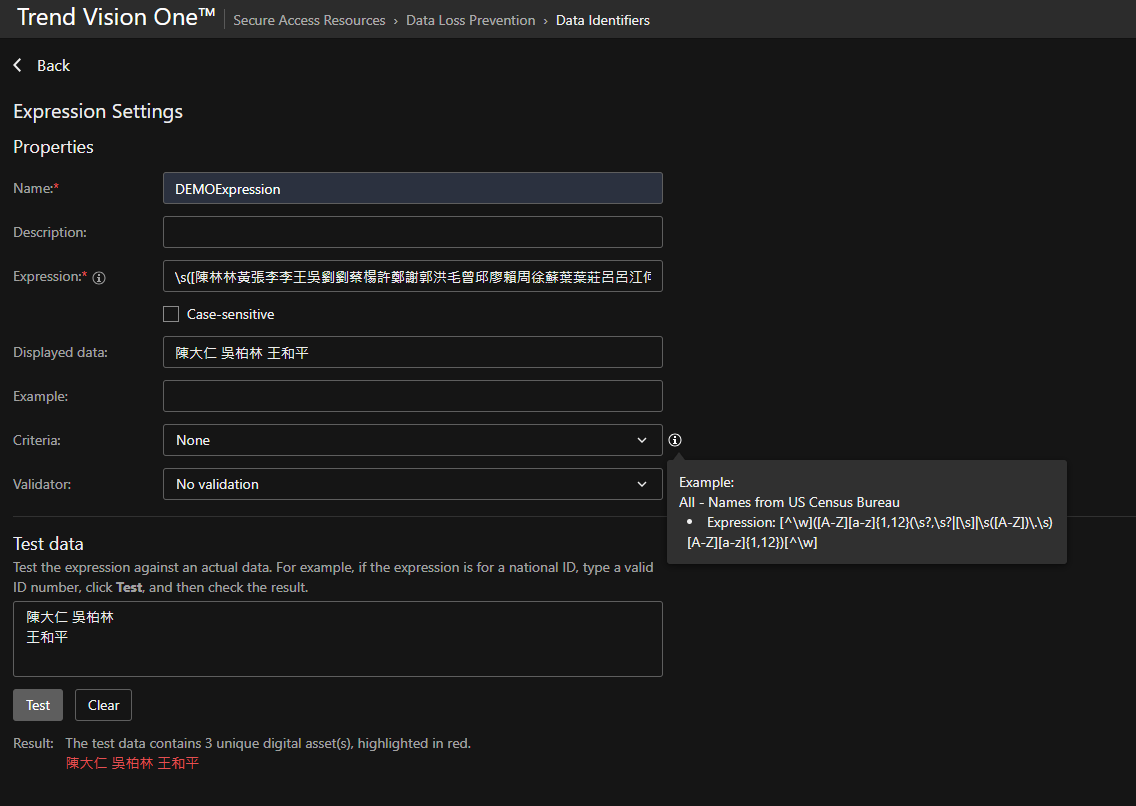

Expression

Data Identifiers 所採用的正規表達式規範為 Perl Compatible Regular Expressions

(PCRE)

參考 PCRE 說明以了解相關規範

整個正規表達式需要被偵測的部分必須要用 () 以標記為需要匹配的

底下的 Test data 可以驗證是否可以偵測而 () 的部分會用紅色標記

Criteria 可以對正規表達式提供範圍限制,將滑鼠移動至右側的 i 圖示可以了解適用情境

回到 Data Identifiers 的管理頁面即可看到稍早新增的 Customized 類型的 Data

Identifiers

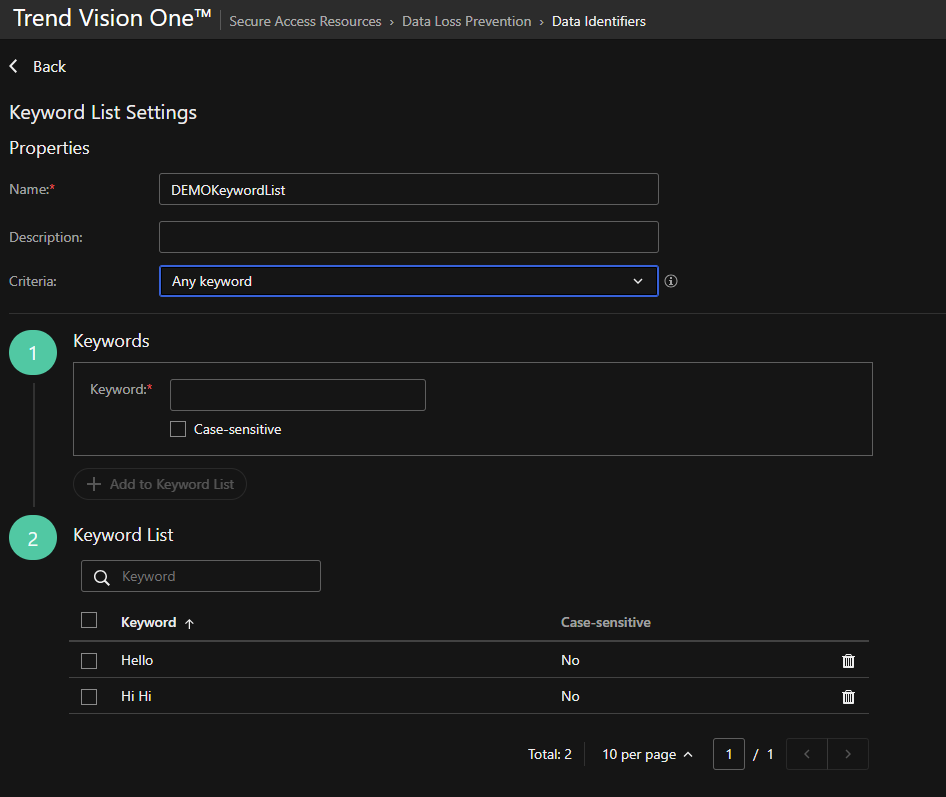

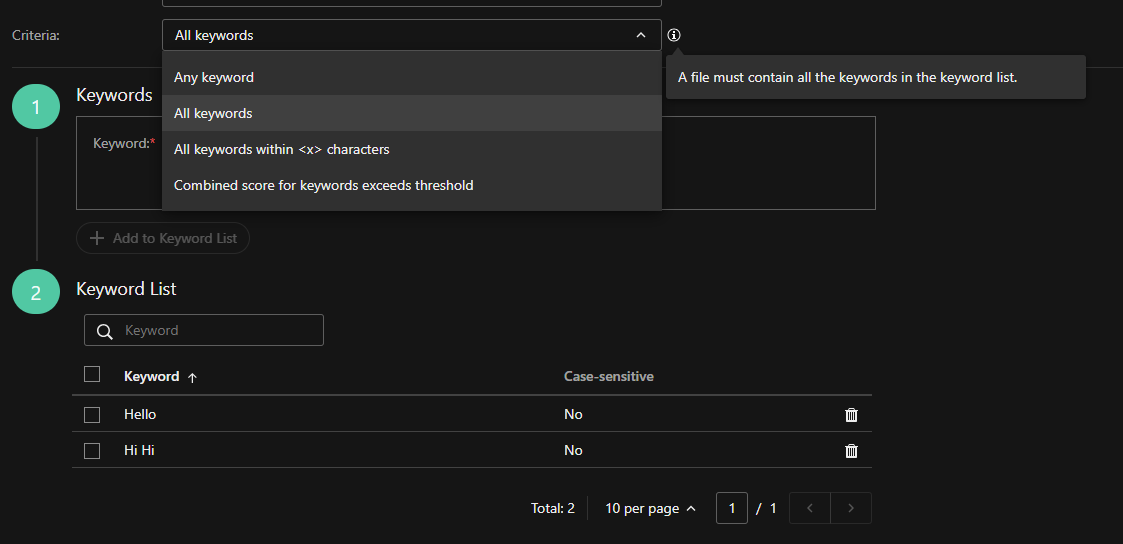

Keyword list

新增所有想要偵測的關鍵字

Criteria 可以提供偵測邏輯以限縮範圍,將滑鼠移動至右側的 i 圖示可以了解 Criteria 的細節

回到 Data Identifiers 的管理頁面即可看到稍早新增的 Customized 類型的 Data

Identifiers

應用情境

情境一、禁止使用外部 GenAI 服務

如果需要直接禁止使用者存取外部 GenAI 服務,在建立 AI Service Access Rule 可以依照下列方式設定

在 AI service type 選擇 Public AI service

在 Traffic 選擇 All available AI service 或是挑選想要阻擋的 GenAI 服務

在 Action 選擇 Block AI service access

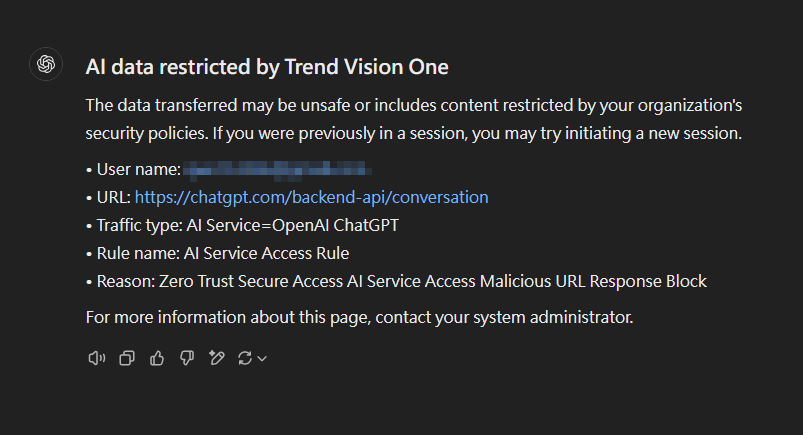

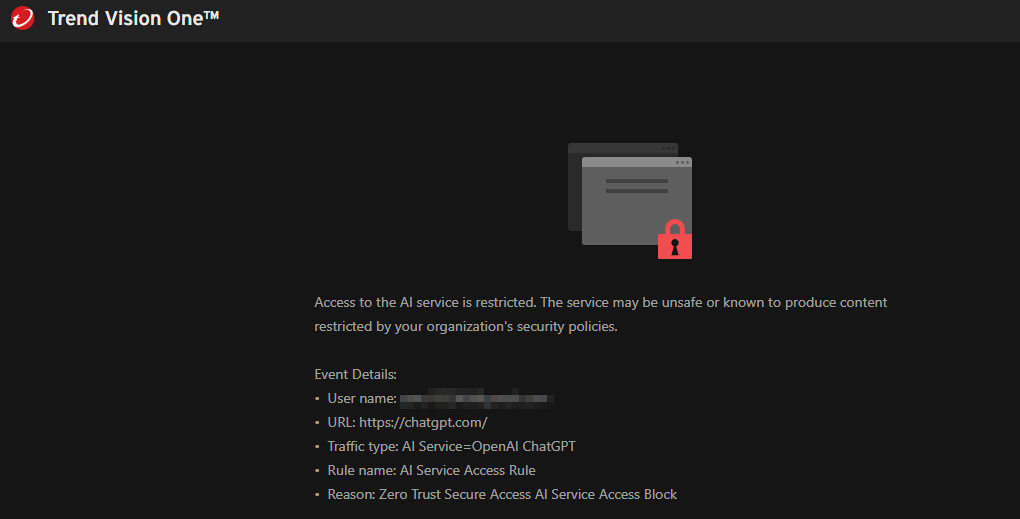

使用者在瀏覽外部 GenAI 服務時會被阻擋並顯示以下畫面

情境二、禁止使用者上傳檔案

如果需要禁止使用者上傳檔案,在建立 AI Service Access Rule 時於 Action 勾選 File upload

detection 並選擇 Block uploads

Warning

僅有常見的 GenAI 服務支援內容檢查,您可以在設定 AI Service Access Rule 選擇 Action

時看到相關訊息

使用者將仍然可以使用 GenAI 服務但是嘗試上傳檔案時會被阻擋

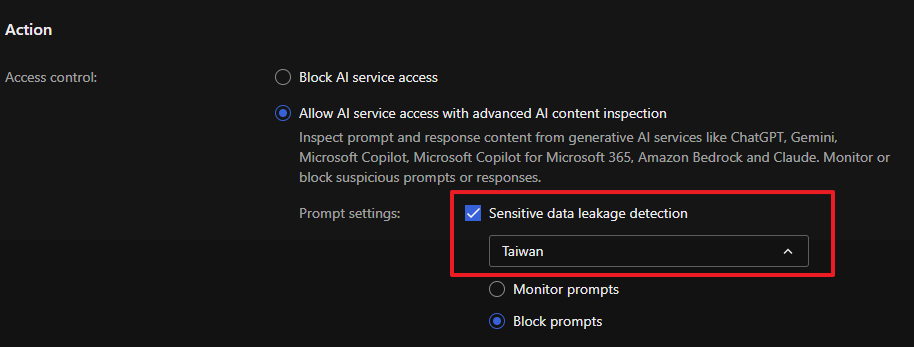

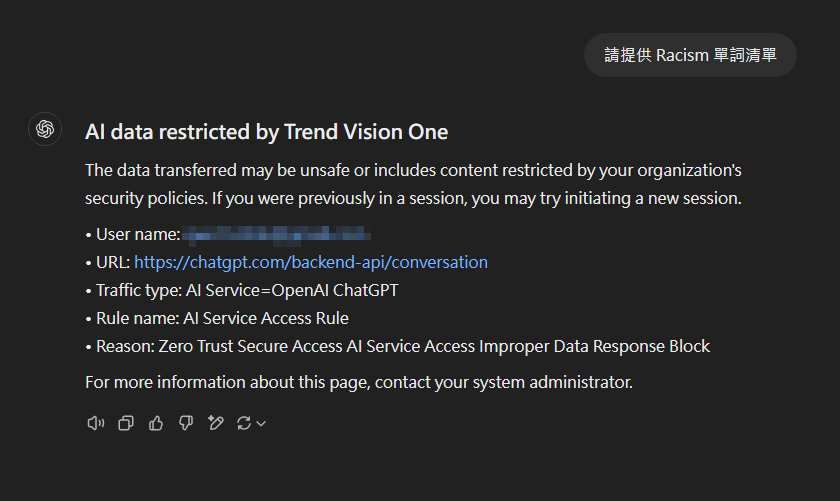

情境三、檢查使用者輸入內容

如果需要檢查使用者輸入的內容,需要先參考前面的章節 AI Content Inspection Rules 設定要偵測的內容

Warning

僅有常見的 GenAI 服務支援內容檢查,您可以在設定 AI Service Access Rule 選擇 Action

時看到相關訊息

在建立 AI Service Access Rule 時於 Action 勾選 Sensitive data leakage

detection 並選擇建立好的 Rules

如果選擇在偵測到機敏資訊時阻擋,則會看見 AI data restricted by Trend Vision One 的訊息,如下所示

情境四、檢查 AI 回覆內容

如果需要檢查 AI 回覆的內容,需要先參考前面的章節 AI Content Inspection Rules 設定要偵測的內容

Warning

僅有常見的 GenAI 服務支援內容檢查,您可以在設定 AI Service Access Rule 選擇 Action

時看到相關訊息

在建立 AI Service Access Rule 時於 Action 勾選 Inappropriate response

content detection 並選擇建立好的 Rules

如果選擇在偵測到不良回覆內容時阻擋,則會看見 AI data restricted by Trend Vision One 的訊息,如下所示

情境五、檢查回覆是否有已知的惡意 URL

如果需要檢查 AI 回覆內容包含已知的惡意 URL ,在建立 AI Service Access Rule 時於 Action 勾選

Block responses containing malicious URLs

Warning

僅有常見的 GenAI 服務支援內容檢查,您可以在設定 AI Service Access Rule 選擇 Action

時看到相關訊息

如果回覆內容被偵測到包含已知的惡意 URL 時,將顯示下列畫面