重要主機風險管理實務

盤點主機弱點及應用程式

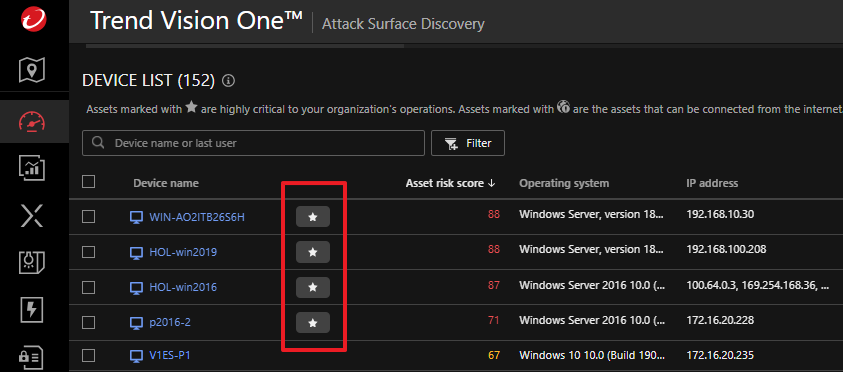

設定 Asset Criticality

系統會自動偵測重要主機標示  圖示

圖示

亦可手動調整 Asset Criticality 至 8 或更高來標示為重要主機

Note

Asset Criticality 會影響 Vision One 評估風險分數

同一弱點出現在重要主機上風險分數會比一般裝置高

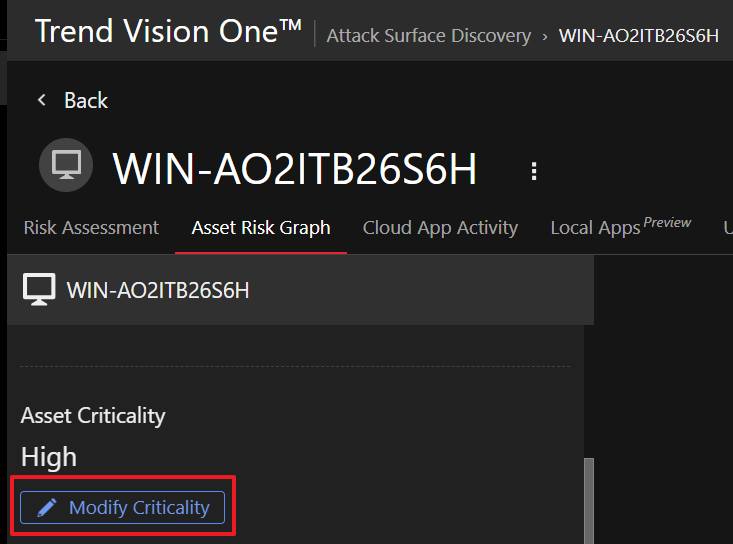

點擊裝置名稱後在 Asset Risk Graph 或是 Asset Profile 找到 Modify

Criticality

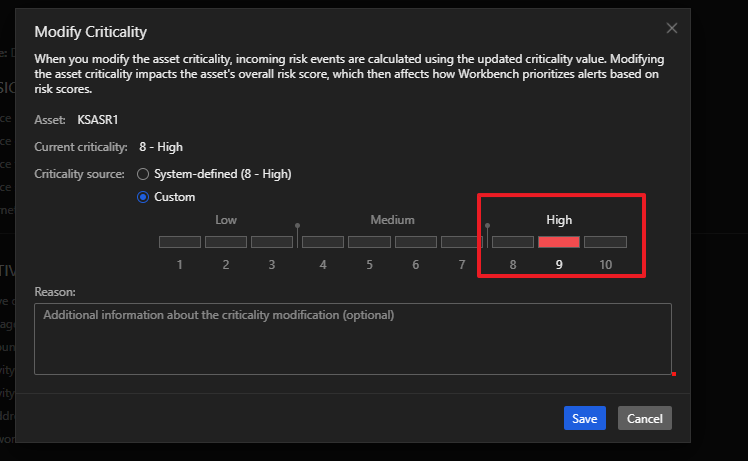

在 Modify Criticality 選擇 Criticality source 並調整至 8 或更高來標示為重要主機

弱點盤點

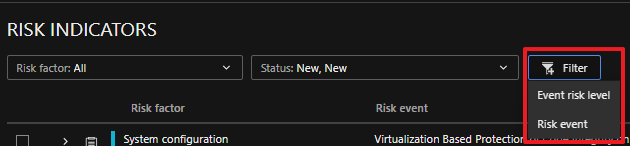

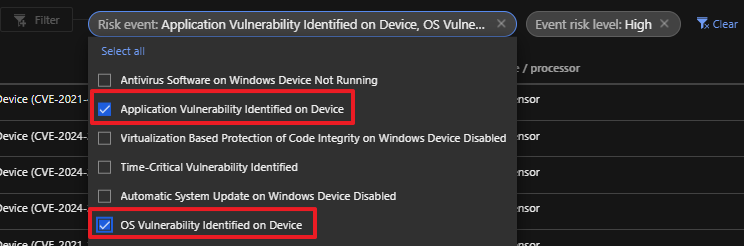

Event risk level 選擇 High 列出高風險的事件

Risk Event 選擇 Application Vulnerability Identified on Device 和 OS

Vulnerability Identified on Device

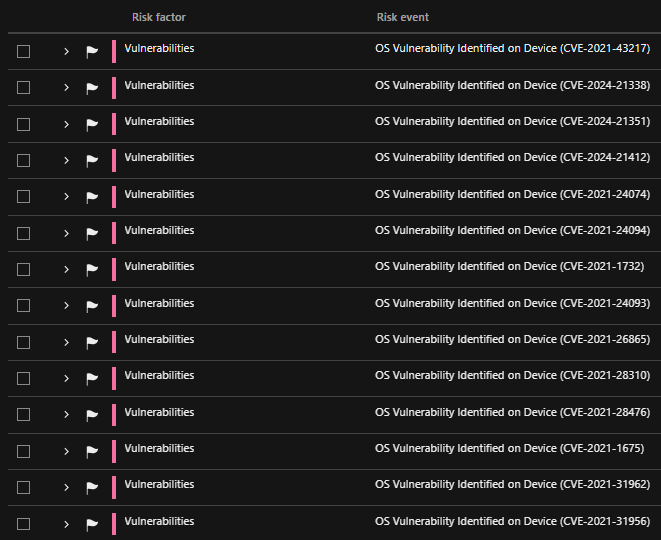

列出關於裝置上作業系統與應用程式的弱點

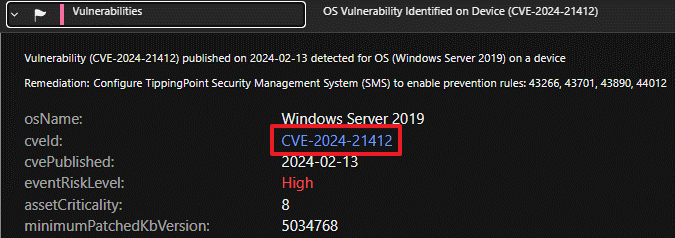

列出弱點後可以點擊展開

可以進一步點擊 CVE 編號檢視詳細資訊

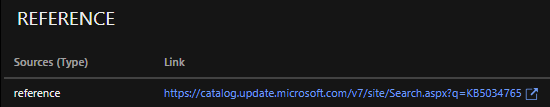

在 REFERENCE 會列出原廠相關說明或是其他參考資料

重要主機弱點屏蔽

使用 Workload Protection

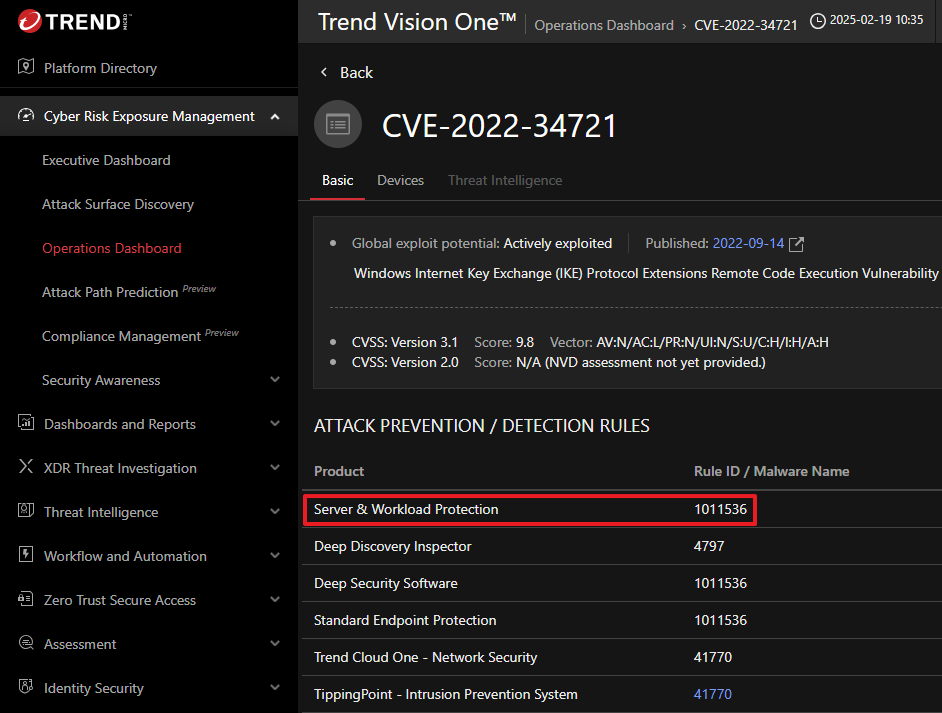

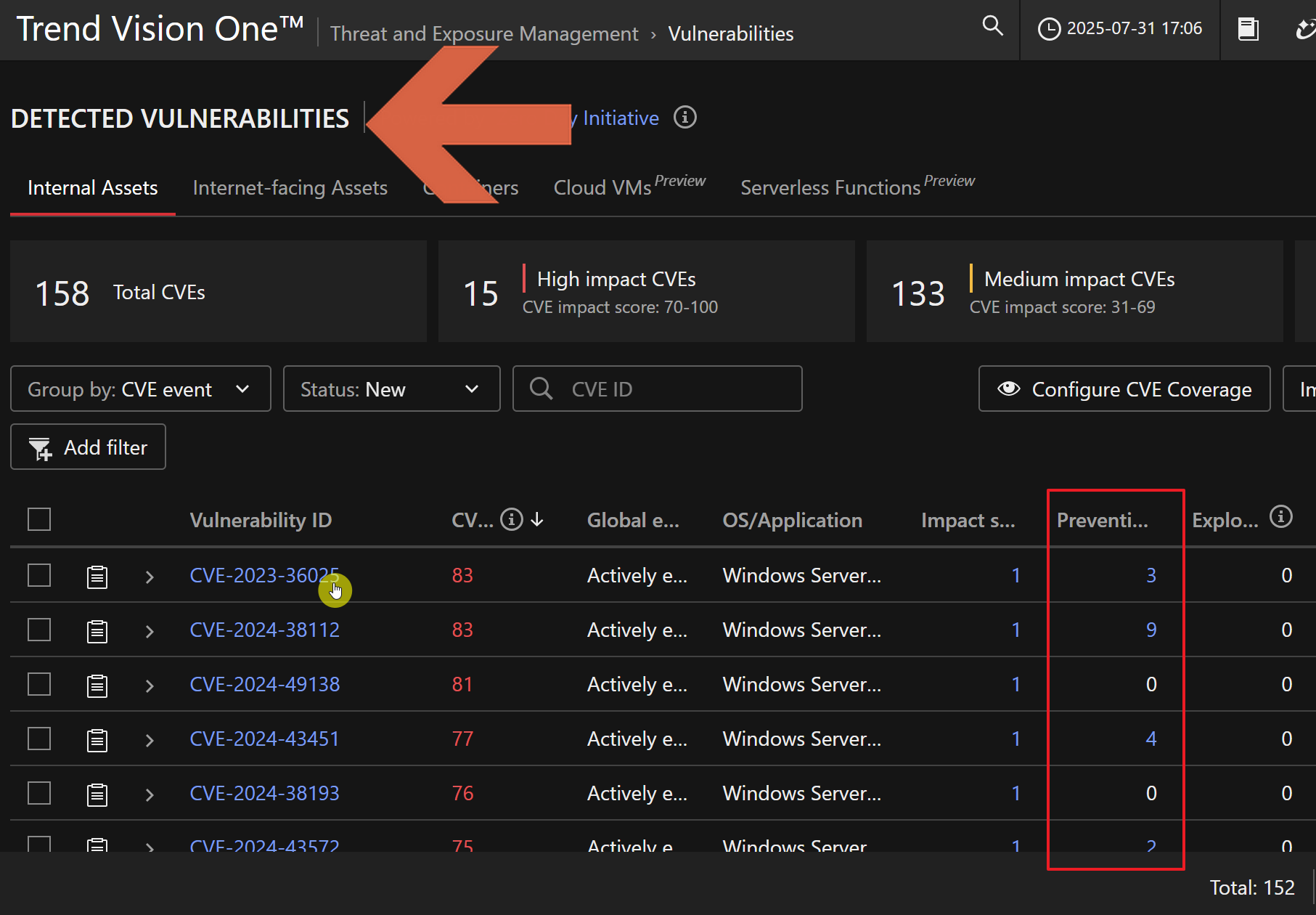

從 Threat and Exposure Management 點擊 Vulnerabilities 向下滑動找到相關的 CVE 編號

或是從上一章節的弱點盤點發現相關的 CVE 編號

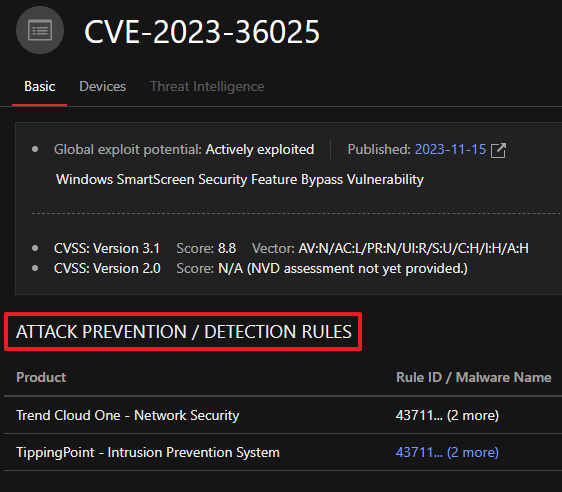

在 Attack Prevention / Detection Rules 可以確認是否有相關規則可以偵測或是防範

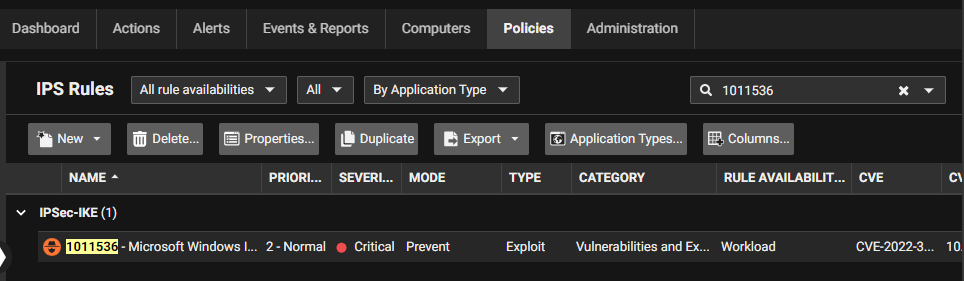

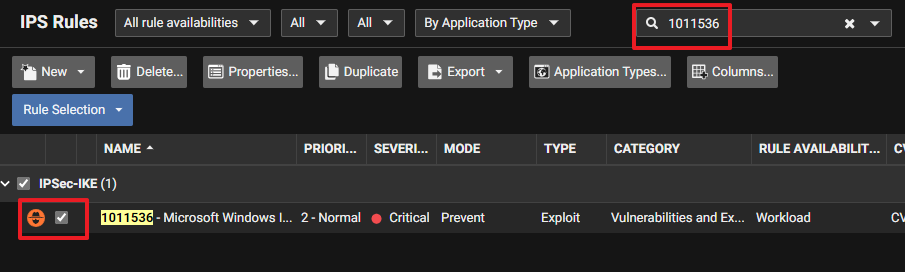

如圖中的 Rule ID 1011536

Warning

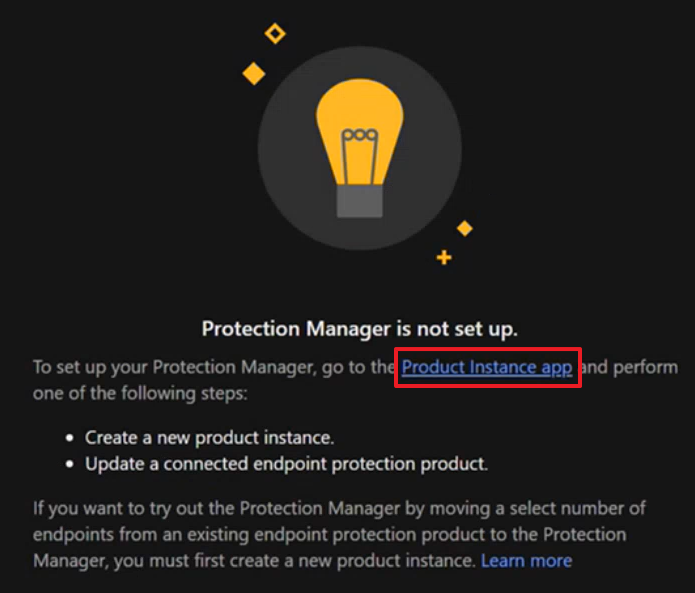

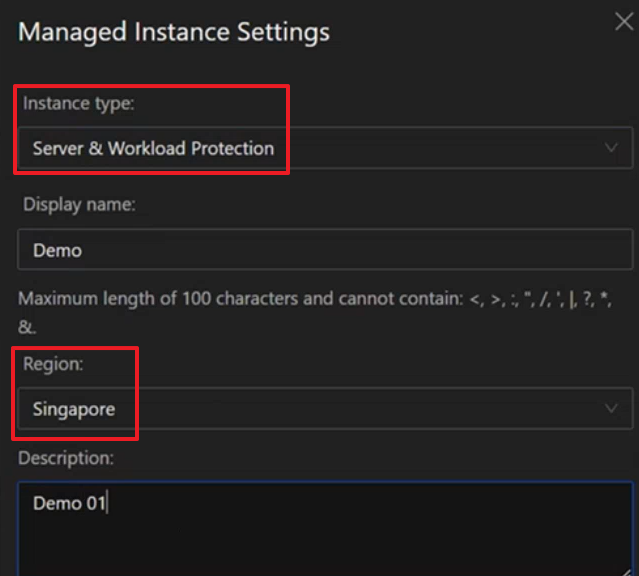

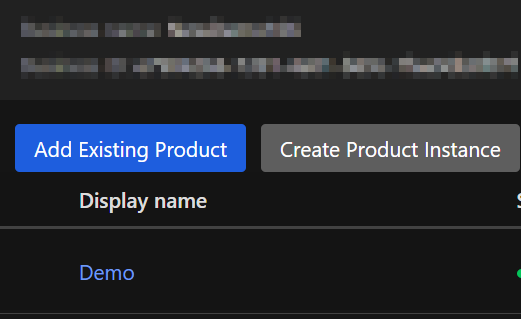

如果尚未啟用 Server & Workload Protection

點擊 Product Instance app 開始啟用

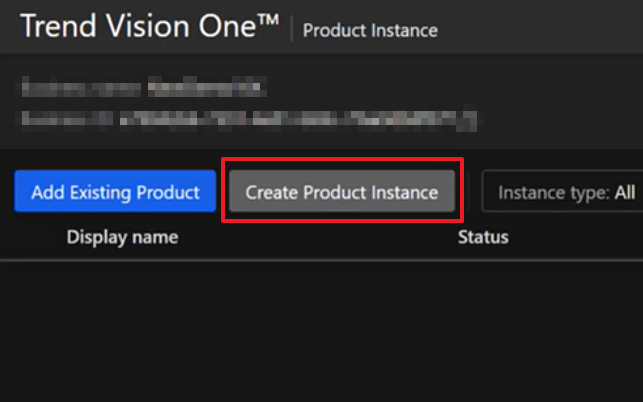

點擊 Create Product Instance

Instance type 選擇 Server & Workload Protection

Region 選擇地理位置接近的地區例如:Singapore

點擊 Save 後即可建立一個 Server & Workload Protection

Agent 安裝參考:SWP 安裝

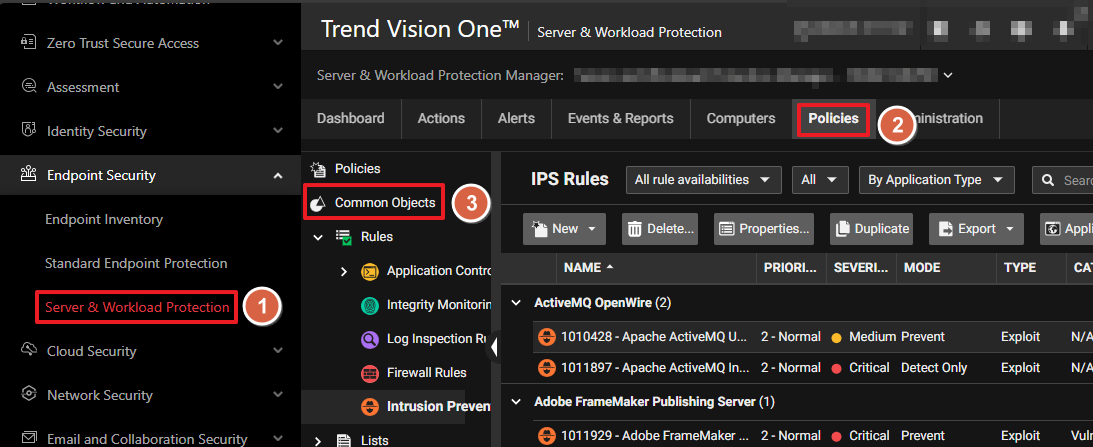

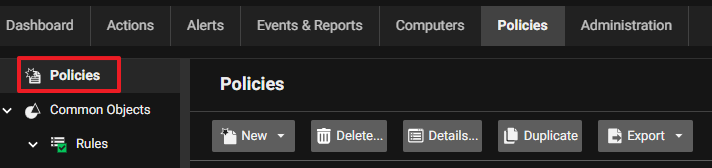

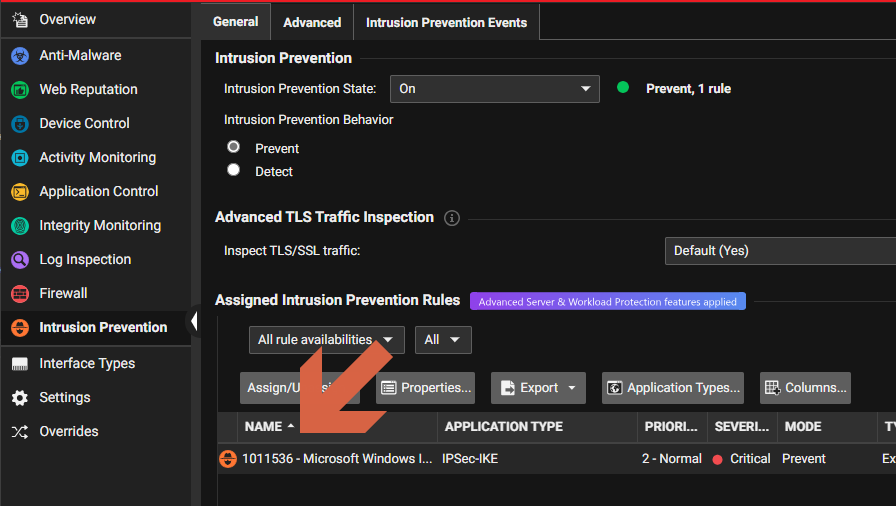

在 Endpoint Security > Server & Workload Protection 選擇

Policies 然後點擊 Common Objects

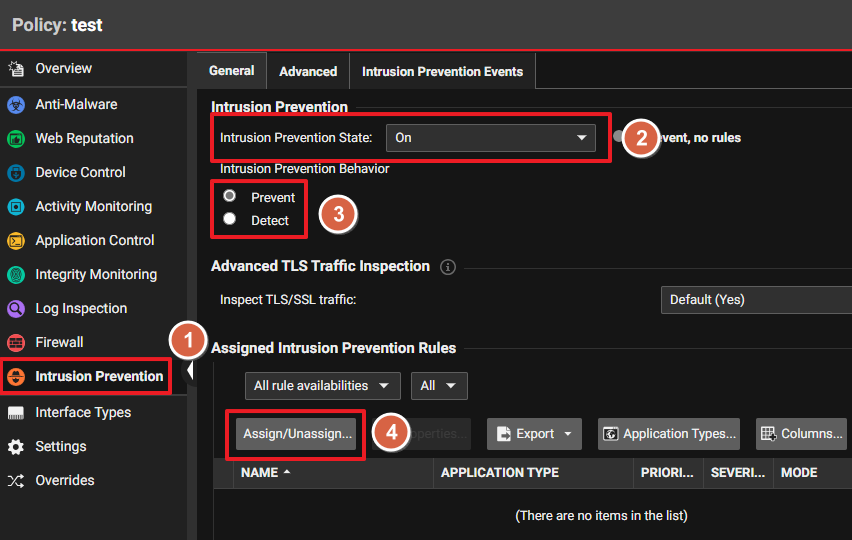

在 Common Objects 底下點擊 Rules > Intrusion Prevention

Rules 找到搜尋框

搜尋 1011536 可以看到對應的規則

Note

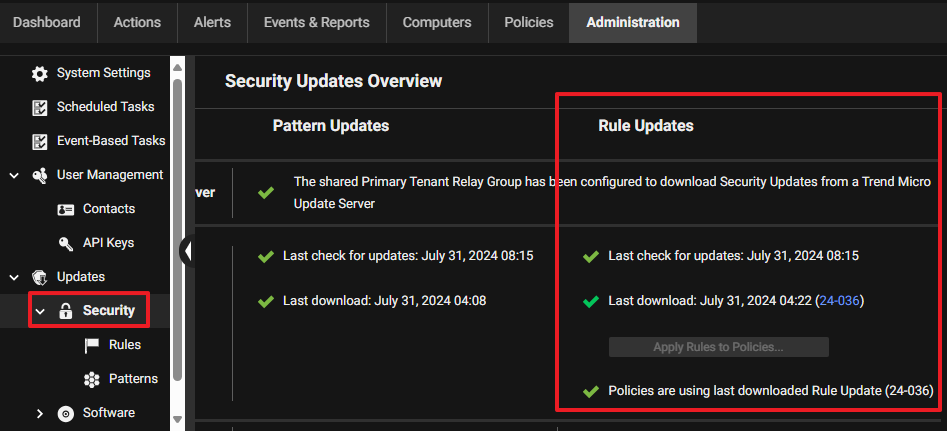

如果搜尋未找到對應規則,請至 Administration 確認規則是否有更新

回到 Policies 新增或修改現有的 Policy

點擊 Intrusion Prevention 並啟用此功能

Intrusion Prevention Behavior 選擇 Prevent

點擊 Assign/Unassign… 選擇規則

同樣搜尋對應的 Rule ID 後勾選該規則點擊 OK

確認規則有新增成功後點擊 Save

使用 TippingPoint

從 Threat and Exposure Management 點擊 Vulnerabilities

或是從上一章節的弱點盤點發現相關的 CVE 編號

在下方的 Detected Vulnerabilities 可以看到列出的 CVE

點擊要處理的 CVE 編號,如 CVE-2023-36025

可以在 Attack Prevention / Detection Rules 看到現在產品可以偵測或是防範的規則

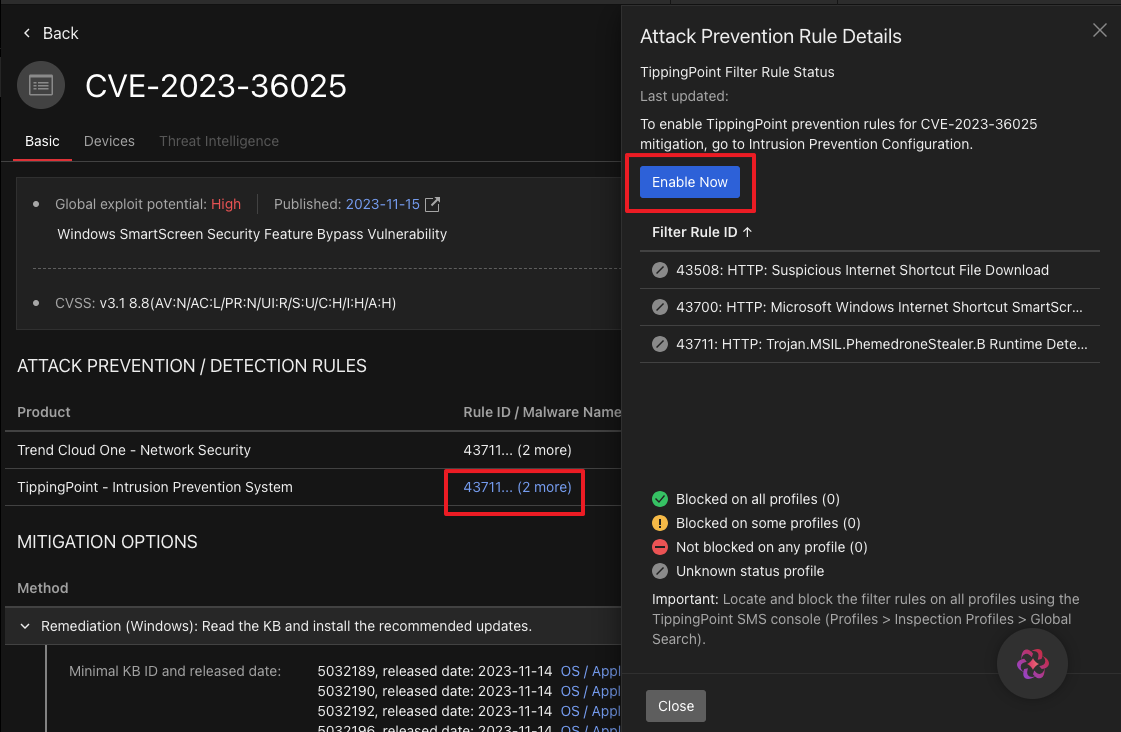

找到 TippingPoint - Intrusion Prevention System 點擊右側的規則

在彈出的右側視窗點擊 Enable Now

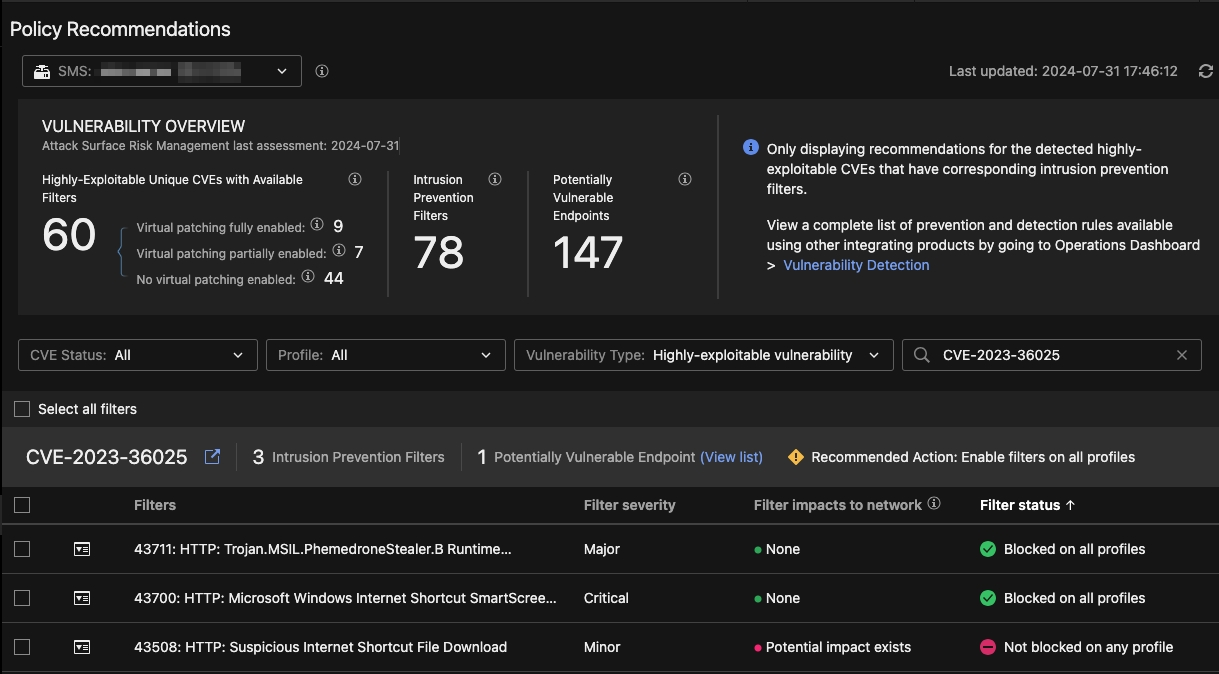

會引導到 Network Security > Intrusion Prevention Configuration

並自動搜尋 CVE 編號,如本次的 CVE-2023-36025 並列出所有相關規則

Note

也可以手動直接在 Intrusion Prevention Configuration 頁面中搜尋

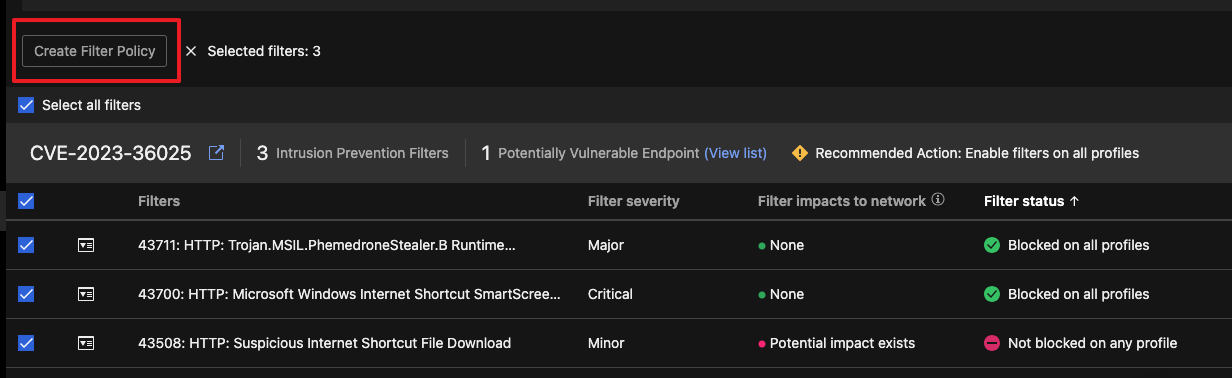

勾選要部署的項目後,點擊 Create Filter Policy

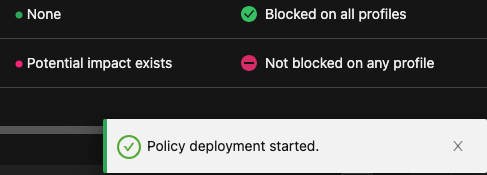

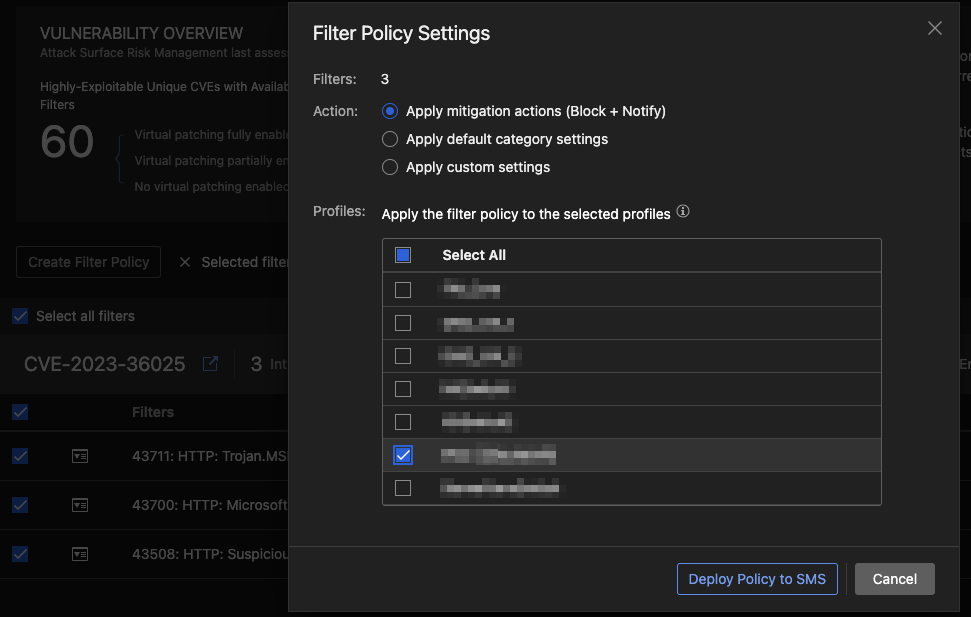

選擇處理行動並勾選要部署的 Profile 後點擊 Deploy Policy to SMS

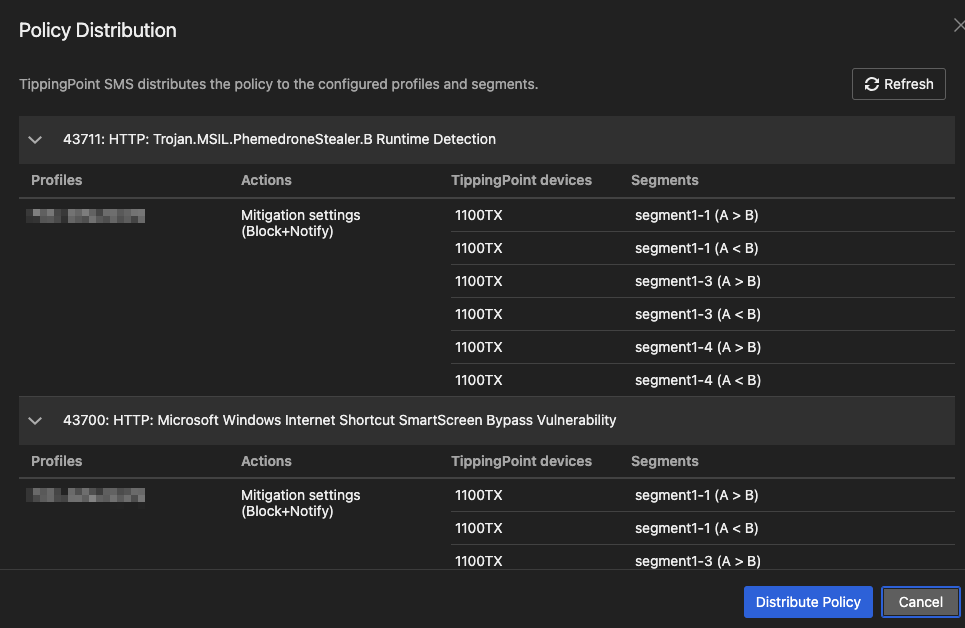

最後確認將部署的內容後點擊 Distribute Policy

右下方將會彈出 Policy 部署開始的通知