Vision One 弱點管理實務

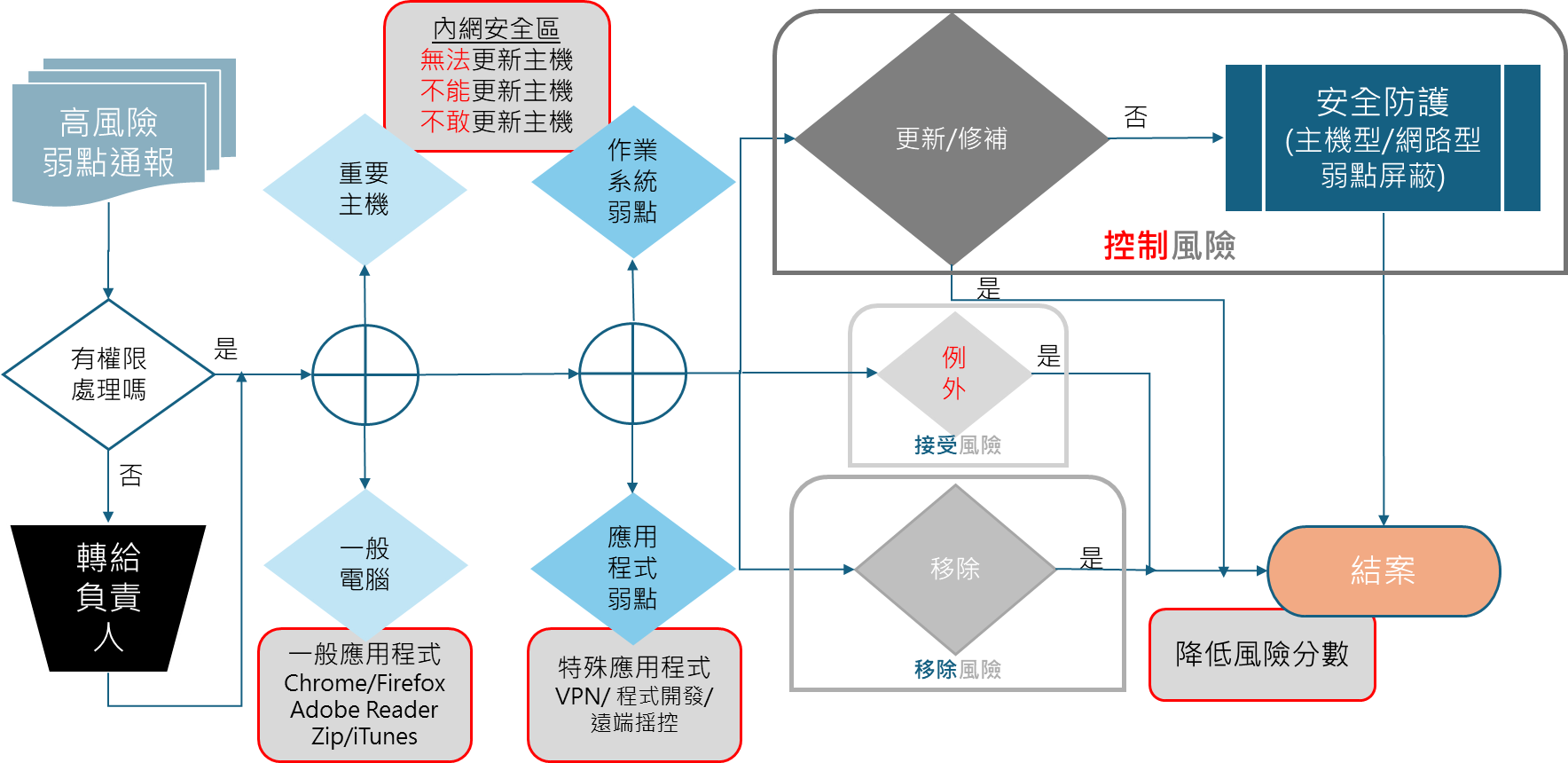

Windows 弱點管理流程

|

作業系統弱點更新 |

作業系統版本升級 |

重大弱點限時更新 |

應用程式更新/移除 |

| 更新原則 |

每月 Patch 發佈 7 天後自動更新 |

180 天後自動更新到指定系統版本 |

Vision One 通知訊息手動更新 |

發現弱點後手動更新 |

| 更新對象 |

所有 Windows 用戶 |

Domain 內所有 Windows PC |

V1Agent |

V1Agent |

| 更新工具 |

✔ WSUS

✔ Wufb

(商務用 Windows Update) |

✔ Wufb

(商務用 Windows Update) |

✔ Wufb

(商務用 Windows Update) |

✔ V1 Custom Script

✔ V1 Security Playbook |

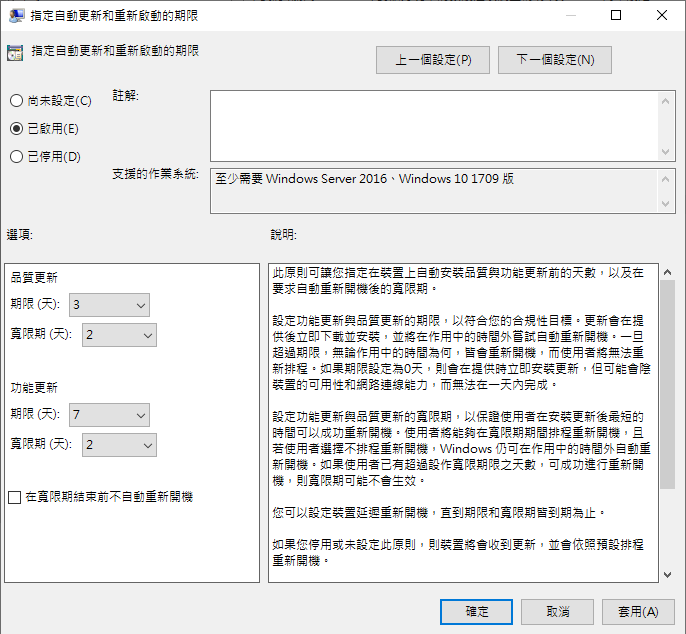

GPO 設定範例

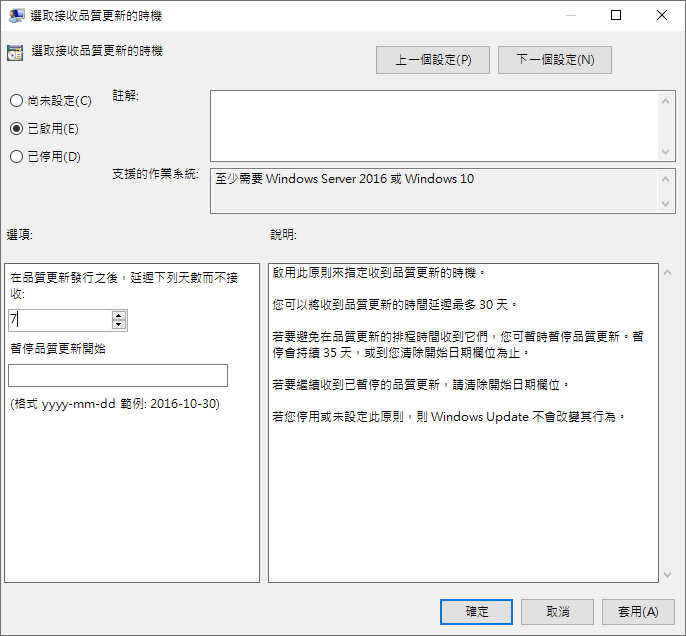

每月 Patch 更新 延遲 7 天

Note

可以挑選部分忍受度較高的裝置先進行更新,如微軟在 設定商務用 Windows Update 範例中分成了 0 天、5 天、10 天

如果優先更新的裝置出現問題,則設定暫停品質更新開始的日期欄位,讓更新暫停 35 天

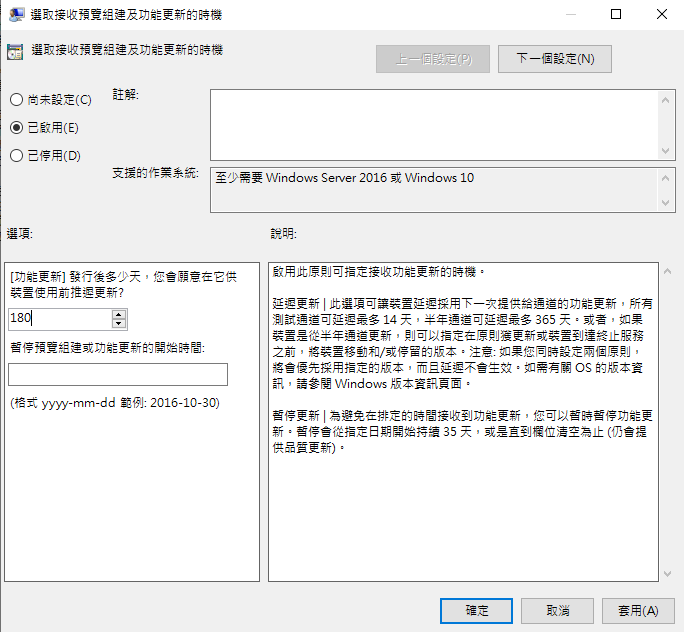

系統版本升級延遲 180 天

更新原則

設定自動安裝更新與重新啟動裝置的期限

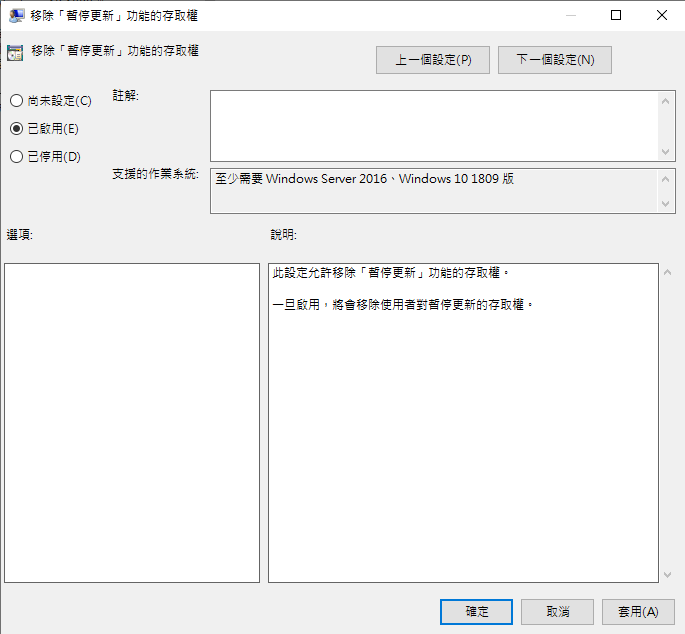

移除使用者對暫停更新的存取權

高風險應用程式移除

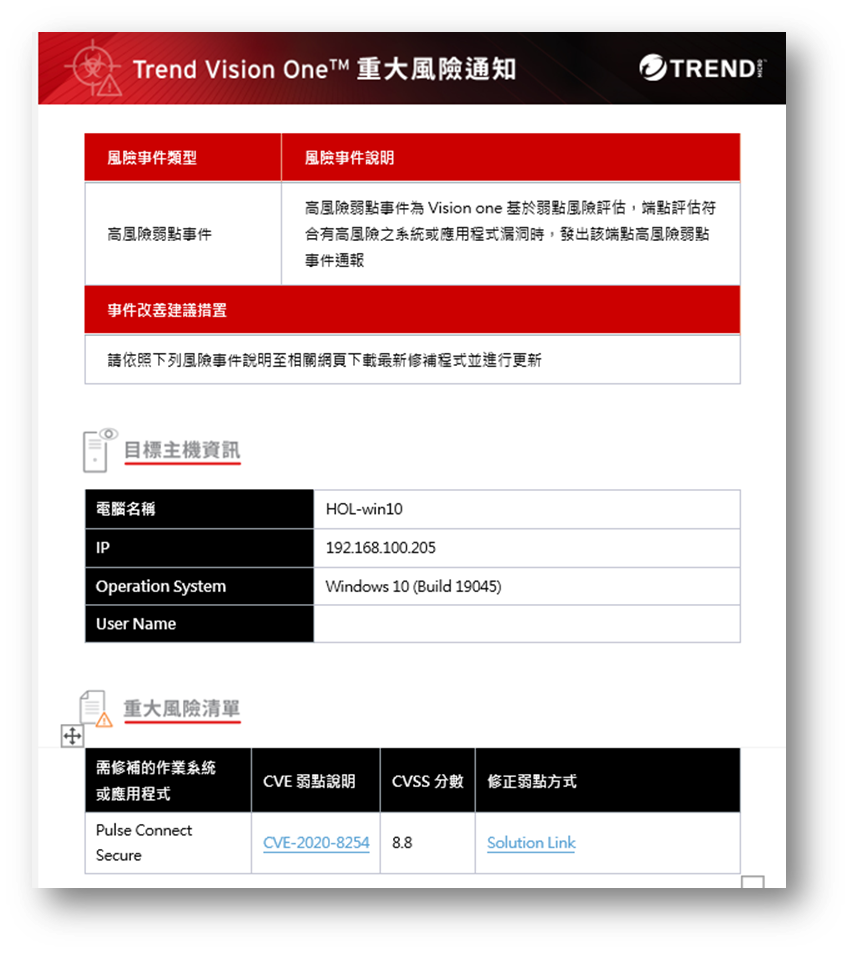

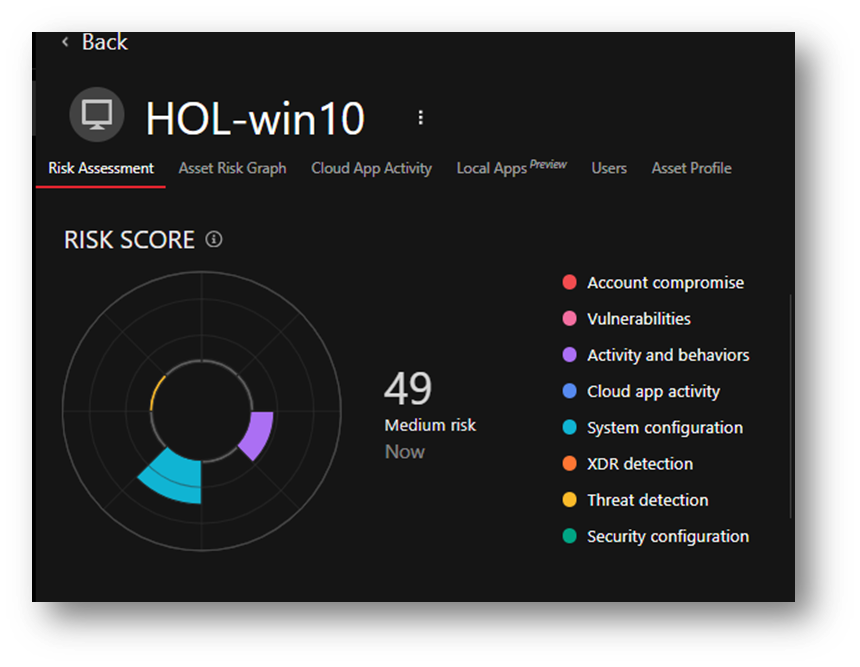

收到重大風險通知 (Pulse VPN)

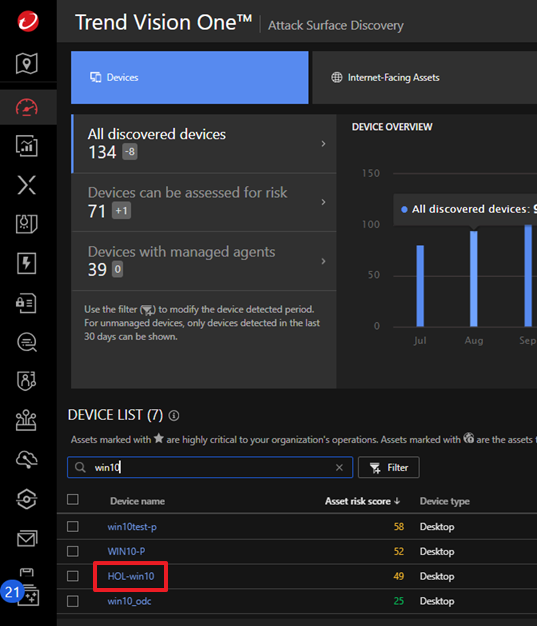

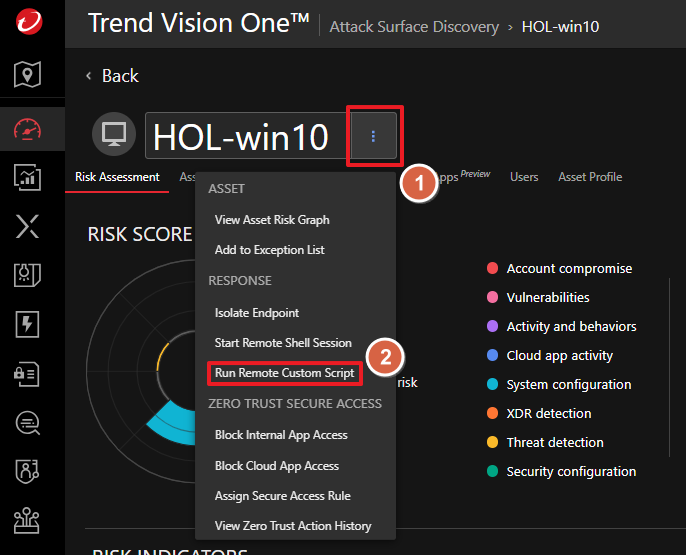

在左側選單 Attack Surface Risk Management 移動到 Attack Surface Discovery 選擇

Device

並搜尋風險裝置名稱 (HOL-win10)

點擊裝置名稱檢視詳細資訊

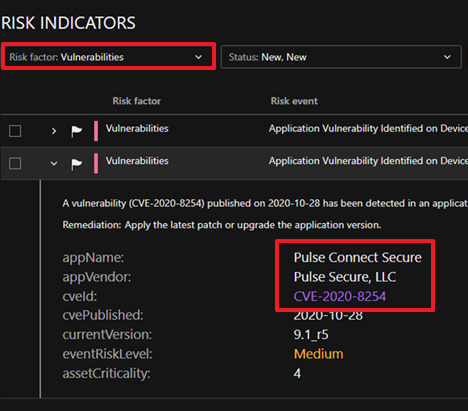

在 HOL-win10 下方 RISK INDICATORS Risk Factor 下拉選擇

Vulnerabilities 確認有高風險應用程式及偵測時間

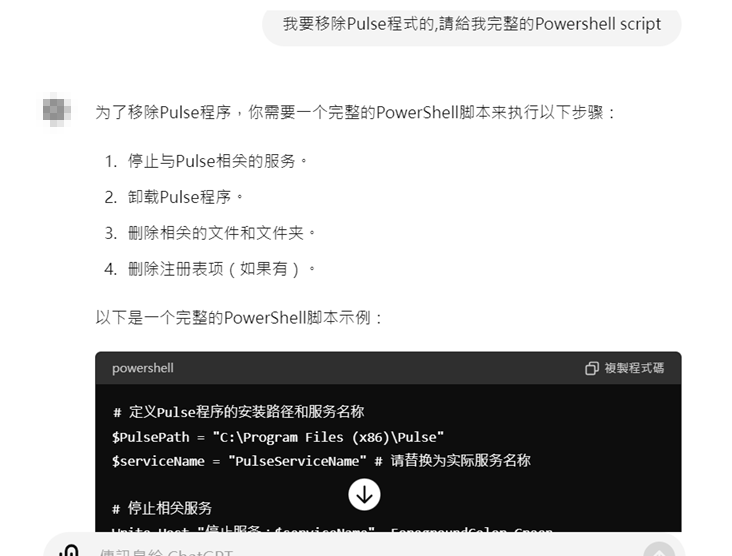

可利用 Remote script 進行管理

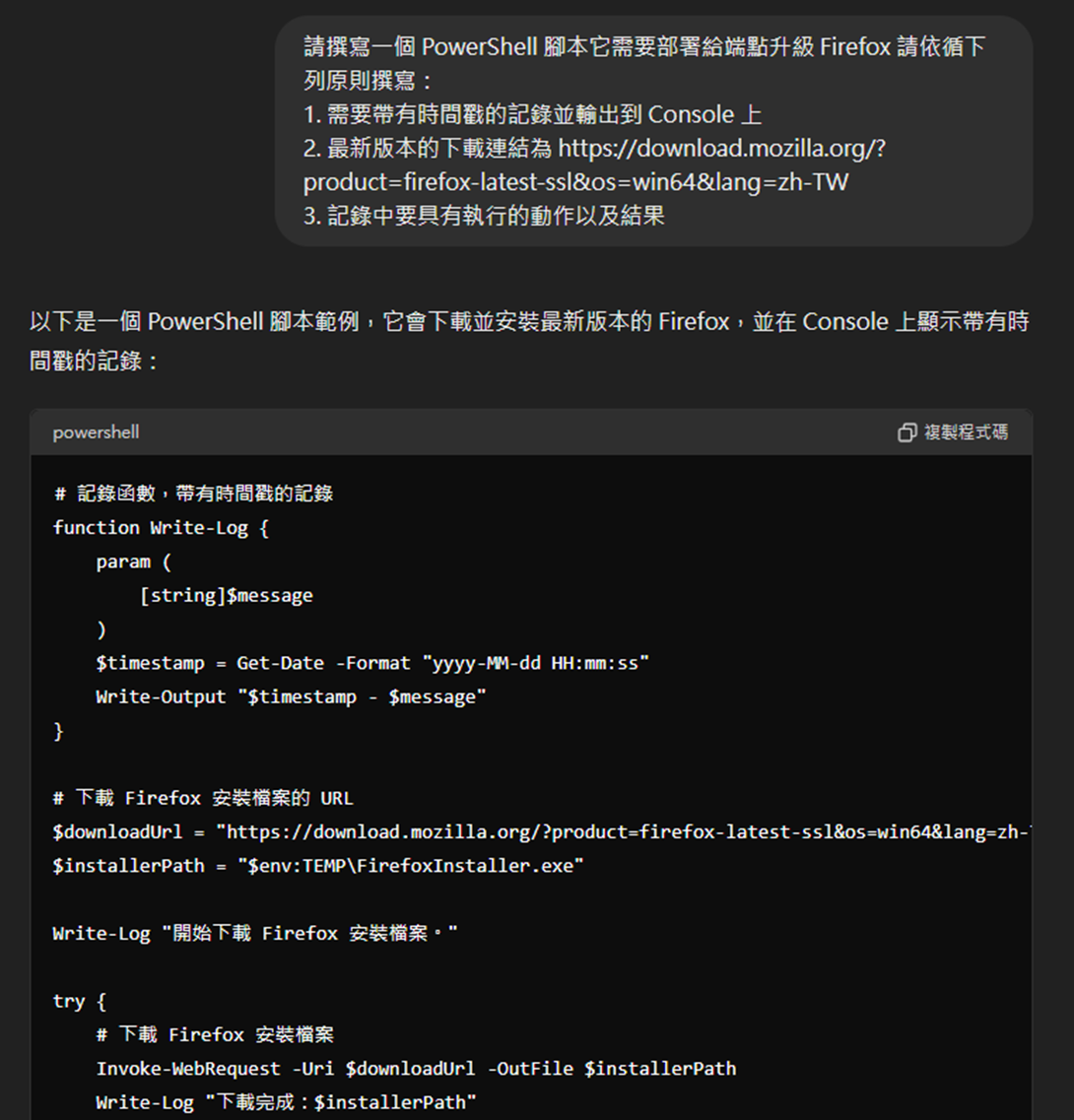

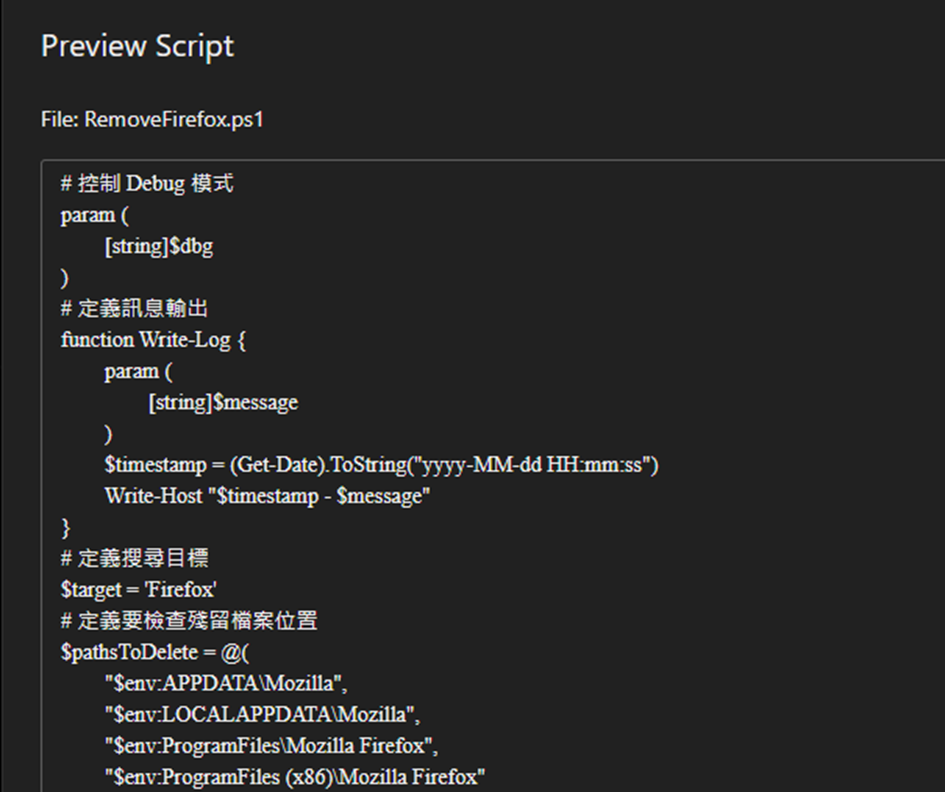

首先透過編輯移除目標程式的 ps1 腳本 (可透過 AI 輔助)

Warning

如果使用 AI 輔助,請注意 AI 可能會發生錯誤,檢查內容並少量部署確認

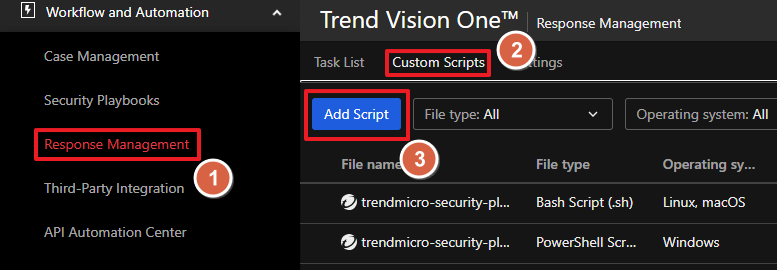

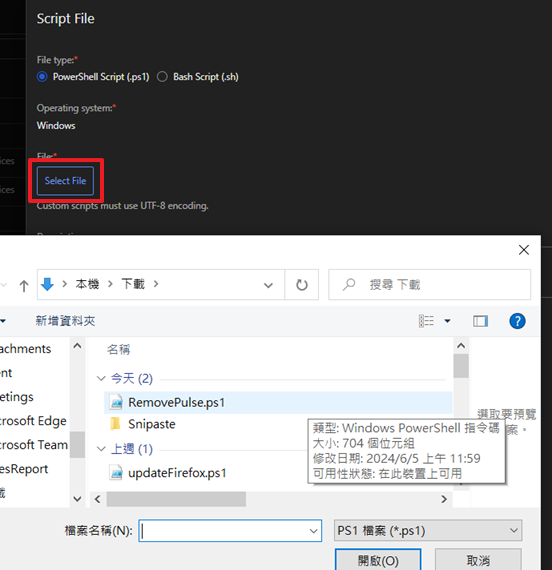

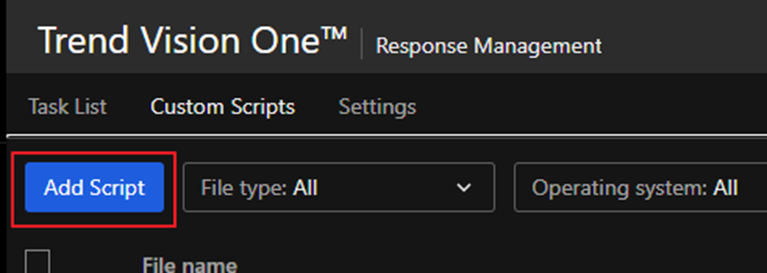

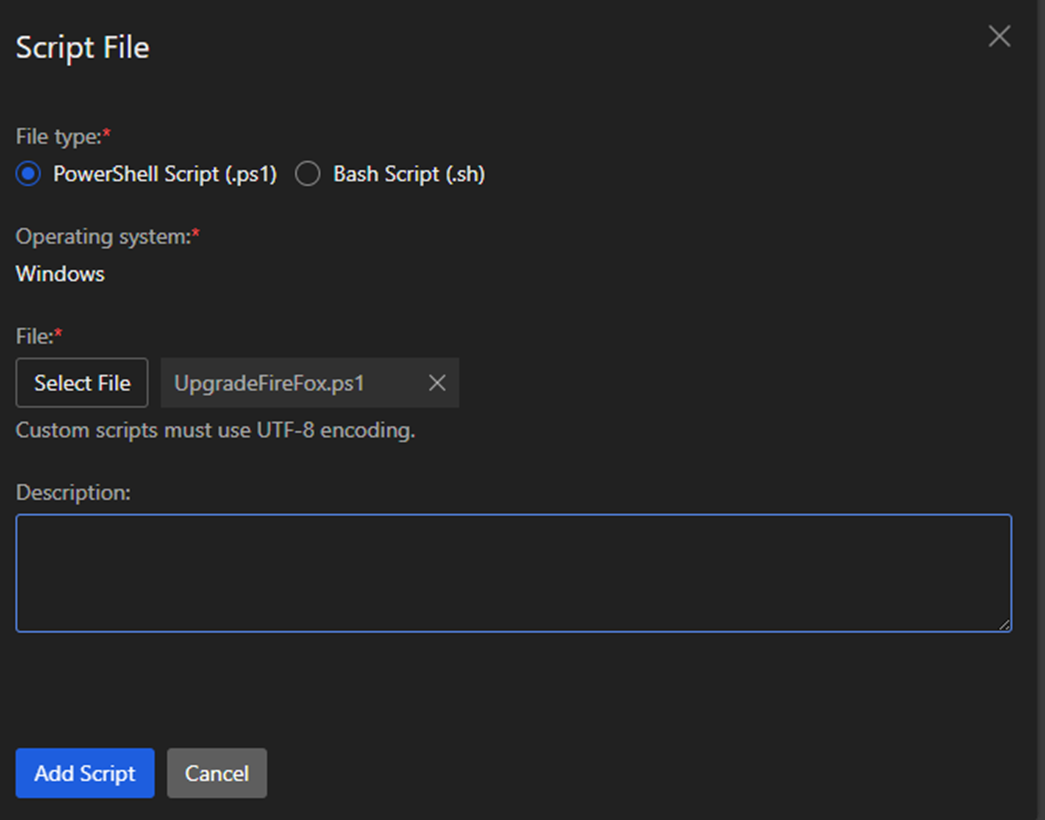

在左側選單 Workflow and Automation 移動到 Response Management 選擇 Custom

Scripts 並點擊 Add Script

點擊 Select File 並選擇製作好的腳本

回到 HOL-win10 裝置的頁面,點擊裝置名稱右邊的三個點的圖示並選擇 Run Remote Custom Script

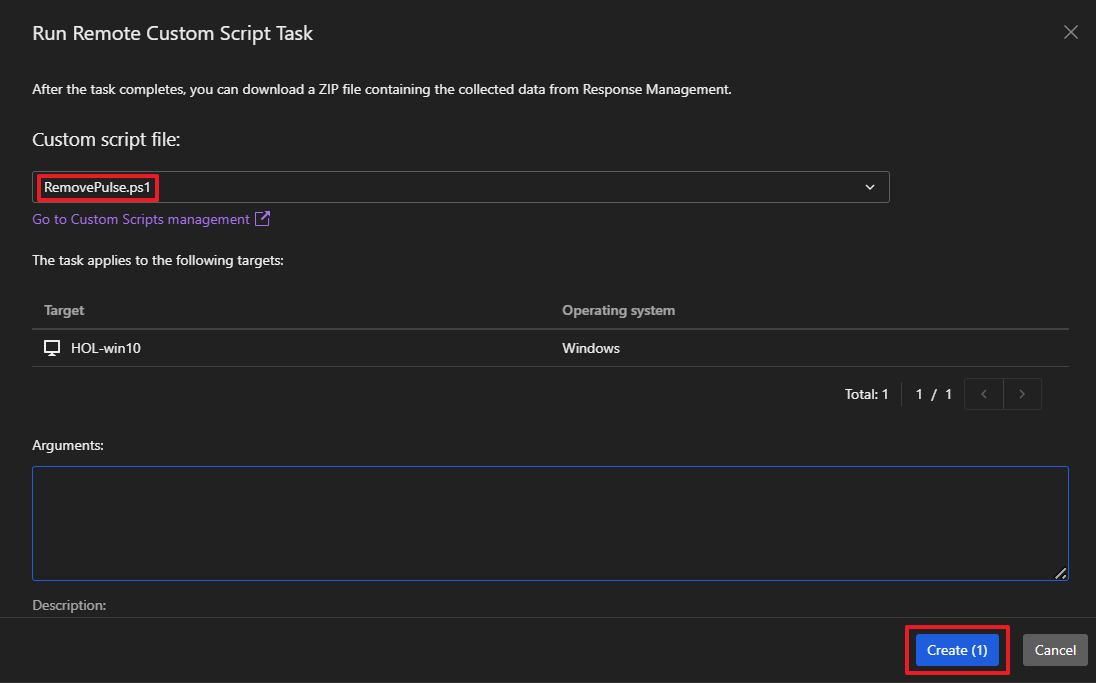

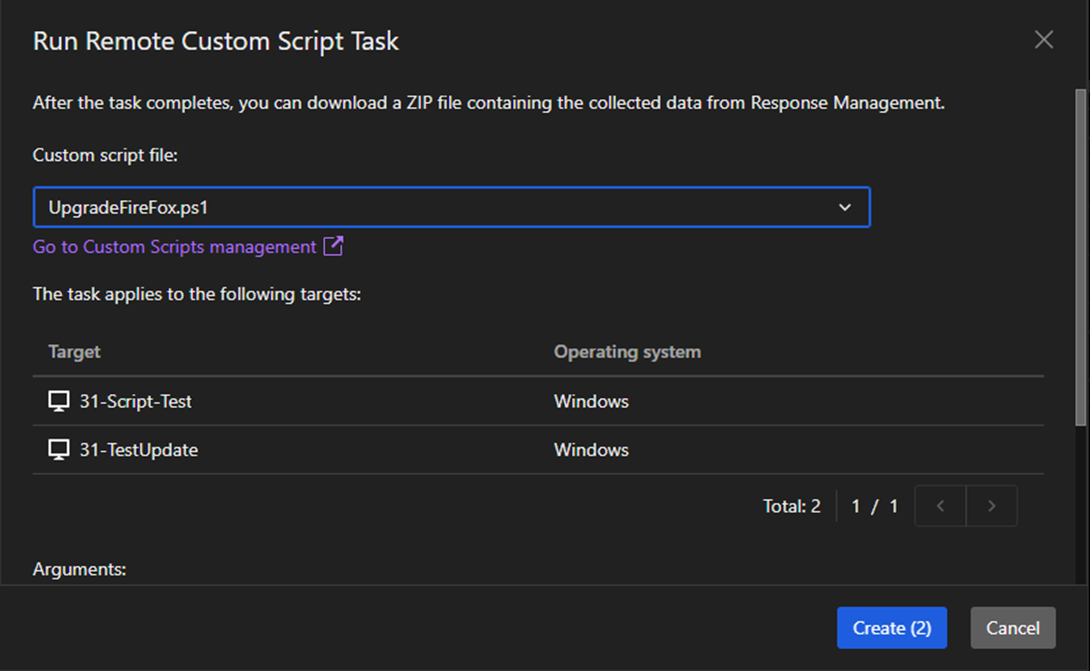

在 Custom script file 選擇稍早上傳的腳本點擊 Create 建立 Task

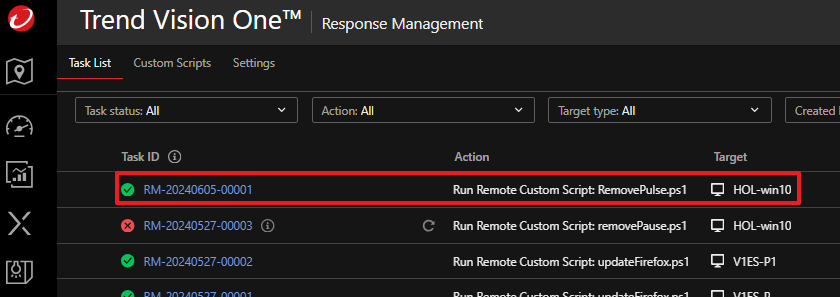

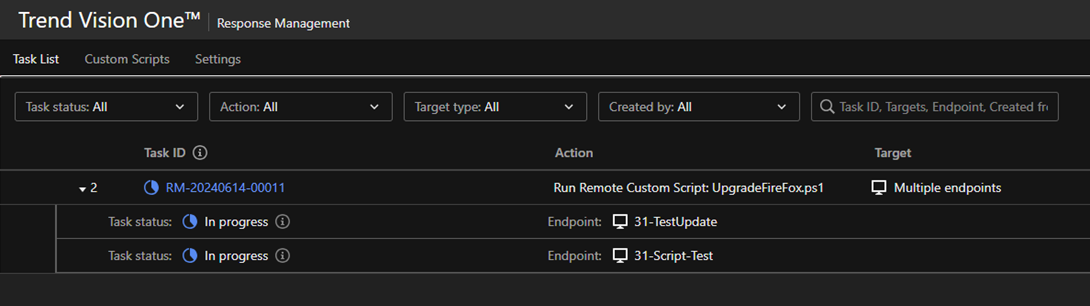

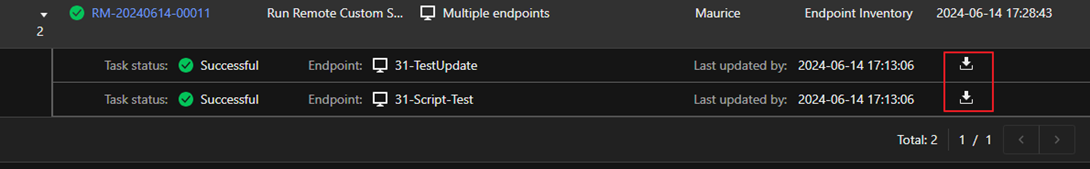

在左側選單 Workflow and Automation 移動到 Response Management 選擇 Task

List

綠色打勾圖示代表 Task 正常完成

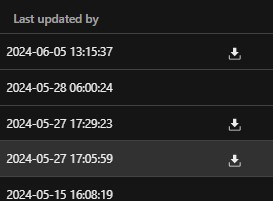

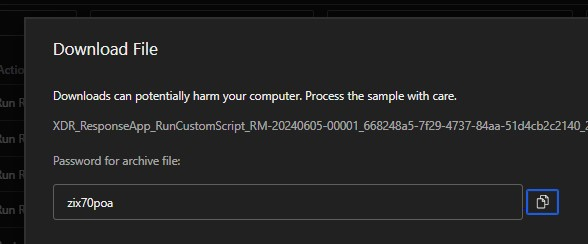

可以按最右邊下載記錄檔,需先複製密碼才能解開下載的壓縮檔

記錄的資料為 Console 的輸出,需要在編輯腳本時自行設計

Note

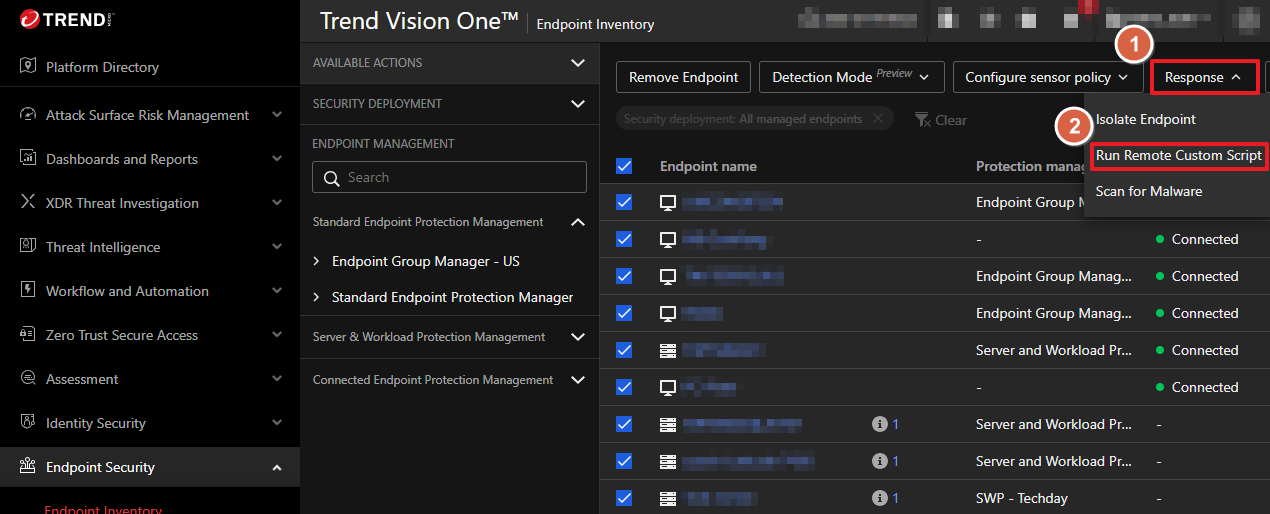

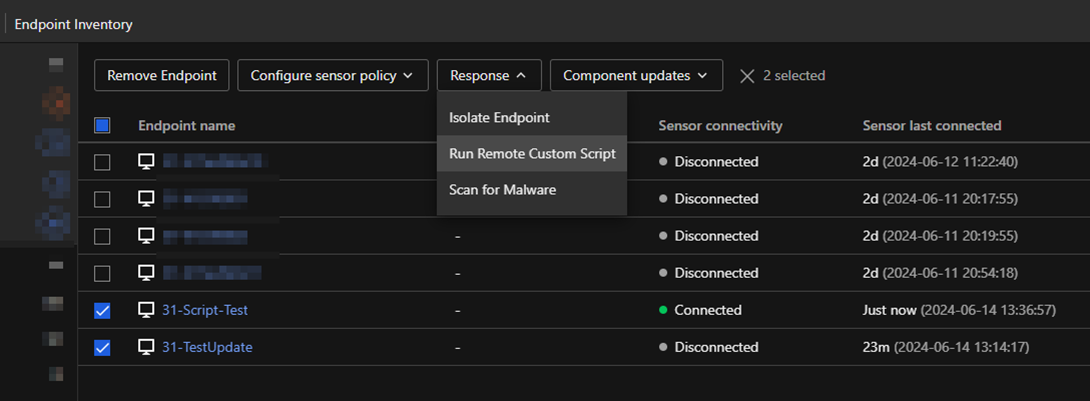

如果需要多台同時部署,可於左側選單 Endpoint Security 移動到 Endpoint Inventory

勾選要部署的端點在 Response 下拉選單中點擊 Run Remote Custom Script

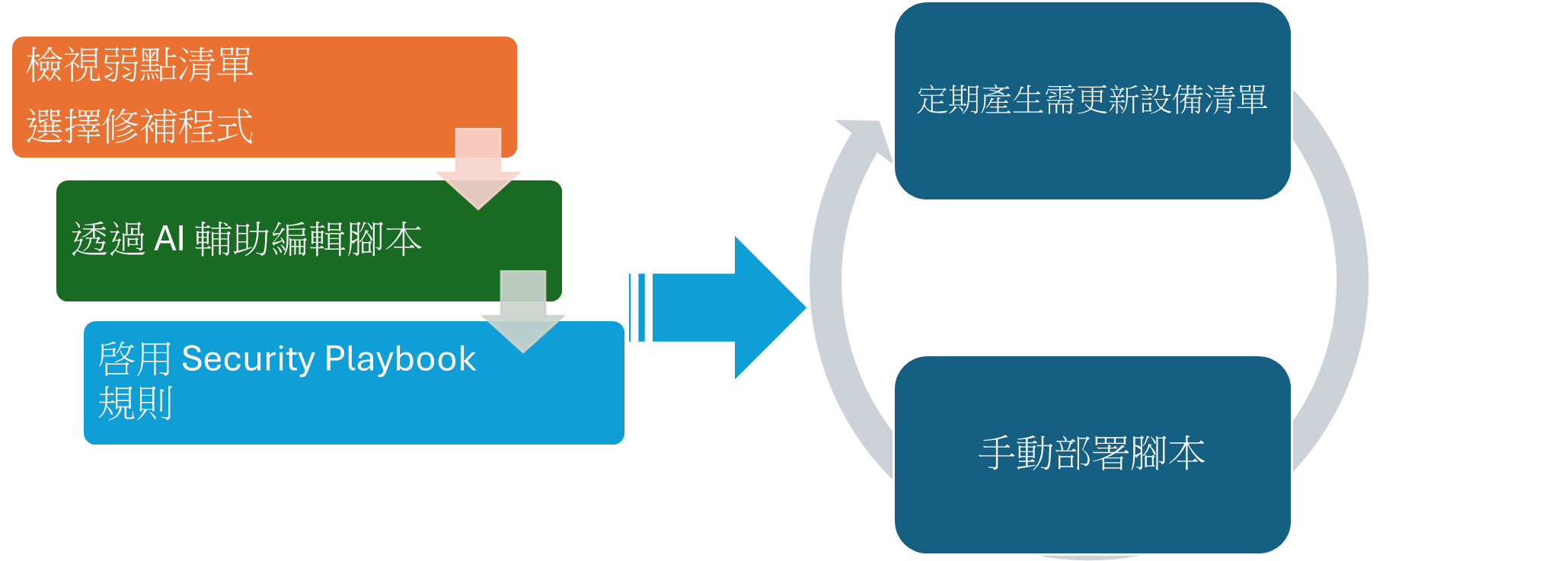

特定應用程式多台更新

以 Mozilla Firefox 更新為案例

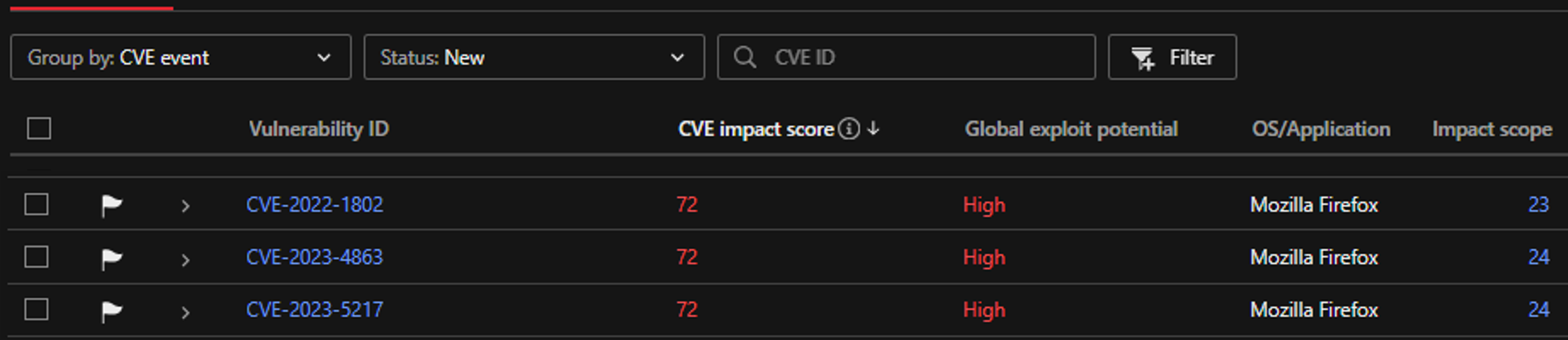

在左側選單 Attack Surface Risk Management 移動到 Operations Dashboard 選擇

Vulnerabilities

調查有哪些 CVE 以及有關連的應用程式 (本案例為 Mozilla Firefox)

確認應用程式的更新方式,並透過 AI 輔助編輯腳本

Warning

如果使用 AI 輔助,請注意 AI 可能會發生錯誤,檢查內容並少量部署確認

編輯完成後透過 Response Management 頁面中 Add Script 上傳

File type 選擇 PowerShell Script (.ps1)

點擊 Select File 選擇稍早編輯的腳本

如果需要備註說明可以填寫在 Description

在 Endpoint Inventory 找到並勾選需要部署的端點執行 Run Remote Custom Script

在彈出的視窗中選擇稍早上傳的腳本

如果腳本有設計可以接受參數則在下方的 Arguments 可以填寫所需要的參數

點擊 Create 後,在 Response Management 的 Task List 可以看到新增的

Task

在 Task 完成後可以在各個項目的右側看到下載圖示

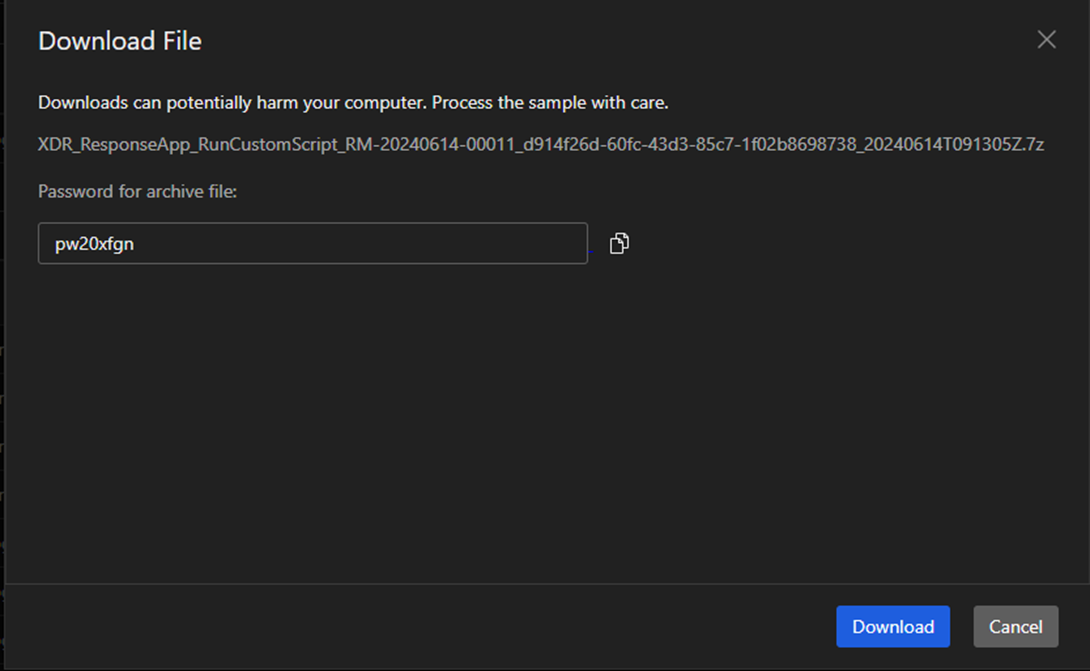

在彈出的下載視窗中先複製解壓縮密碼

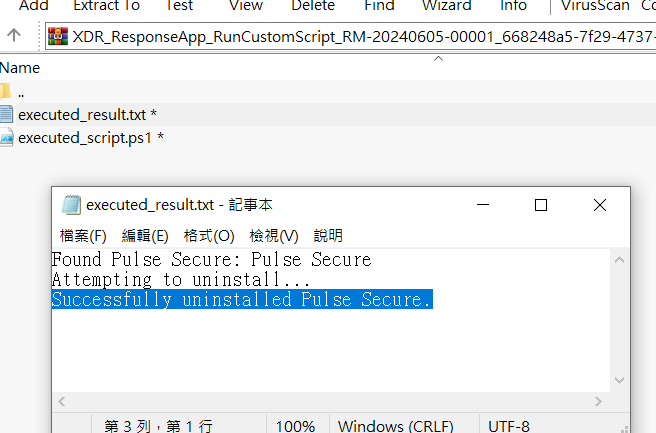

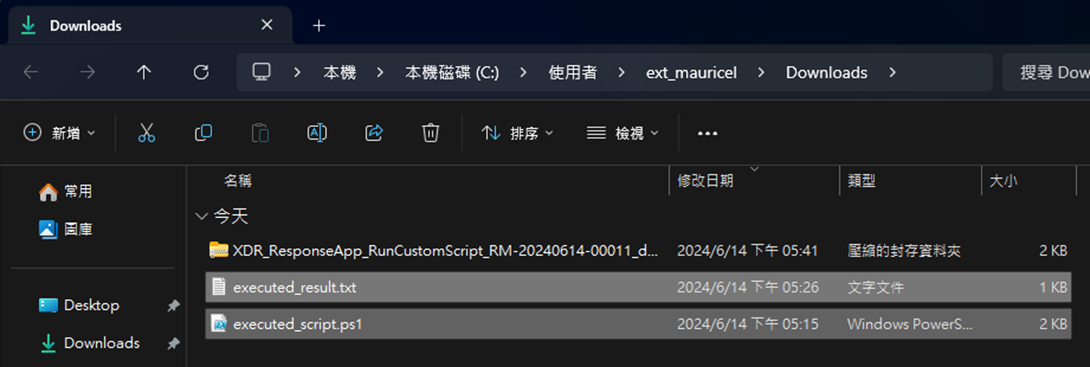

下載並解壓縮後可以取得兩個檔案

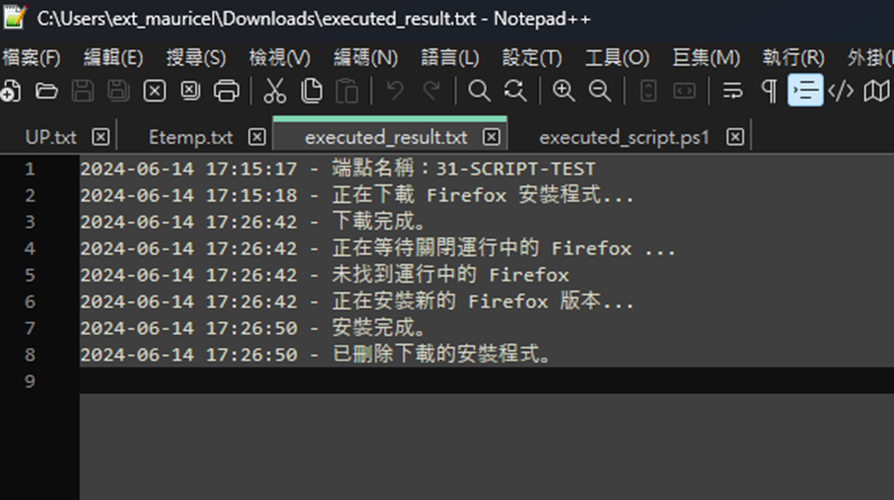

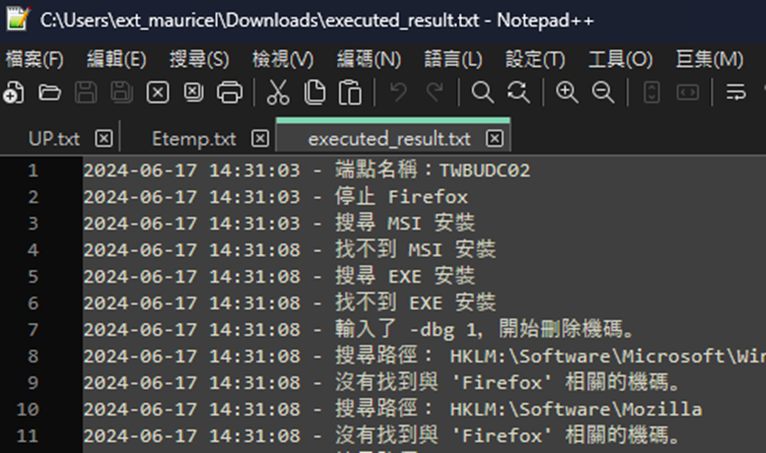

executed_result.txt 記錄輸出在 Console 的資料(在腳本設定的輸出)

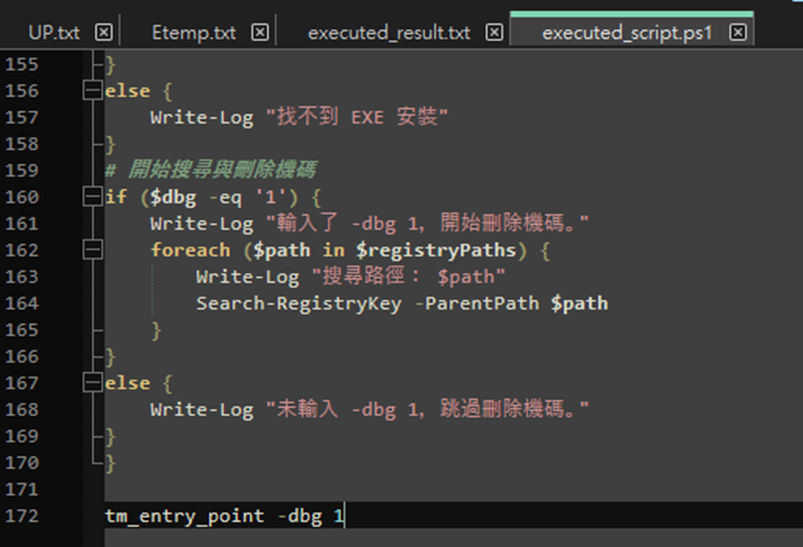

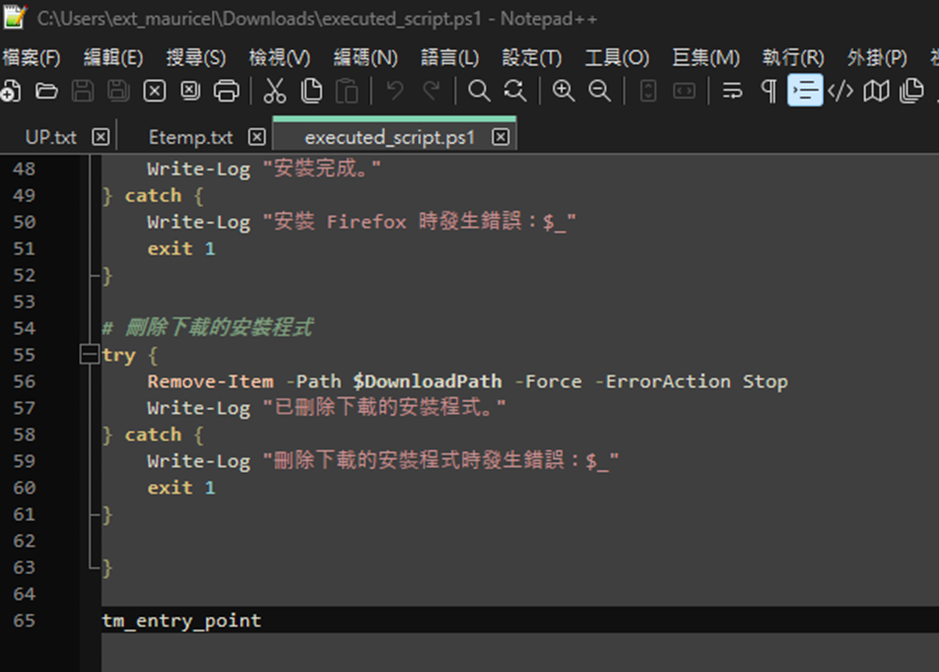

executed_script.ps1 顯示執行內容,腳本會被重新封裝成 tm_entry_point 的函數

並在最下方呼叫 tm_entry_point 而在 Arguments 輸入的參數會傳遞到這個位置

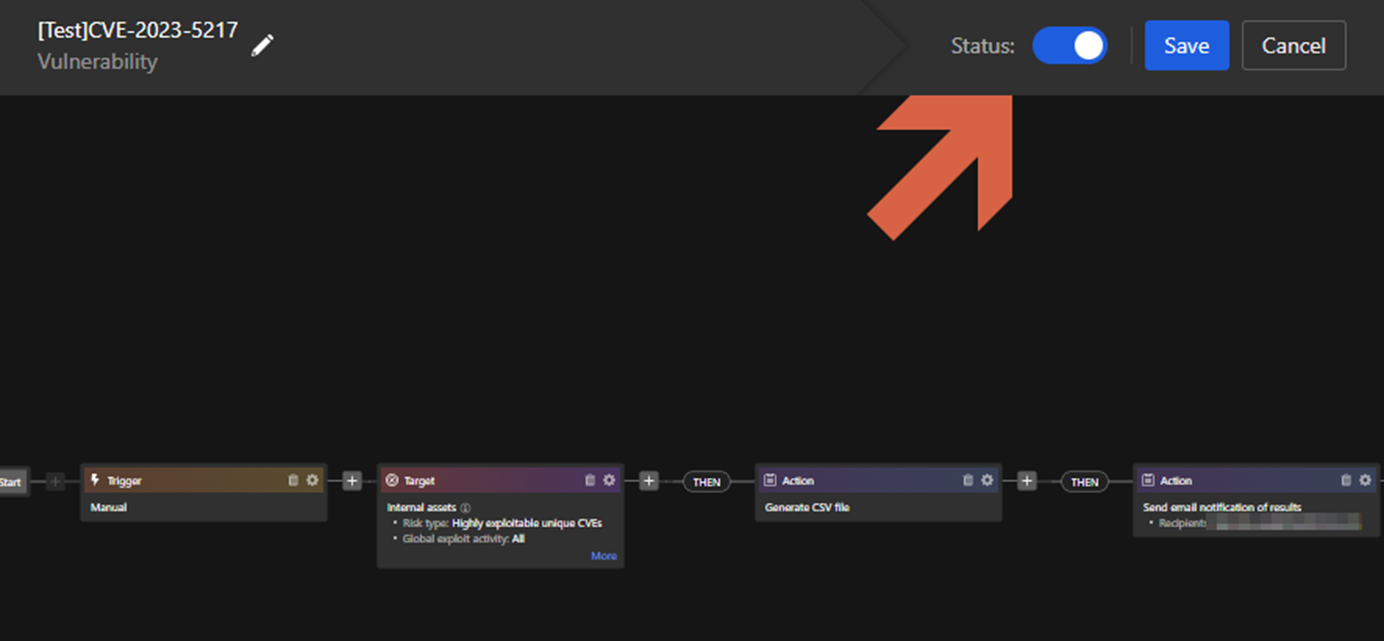

透過 Security Playbooks 產生清單

以 CVE-2023-5217 為例

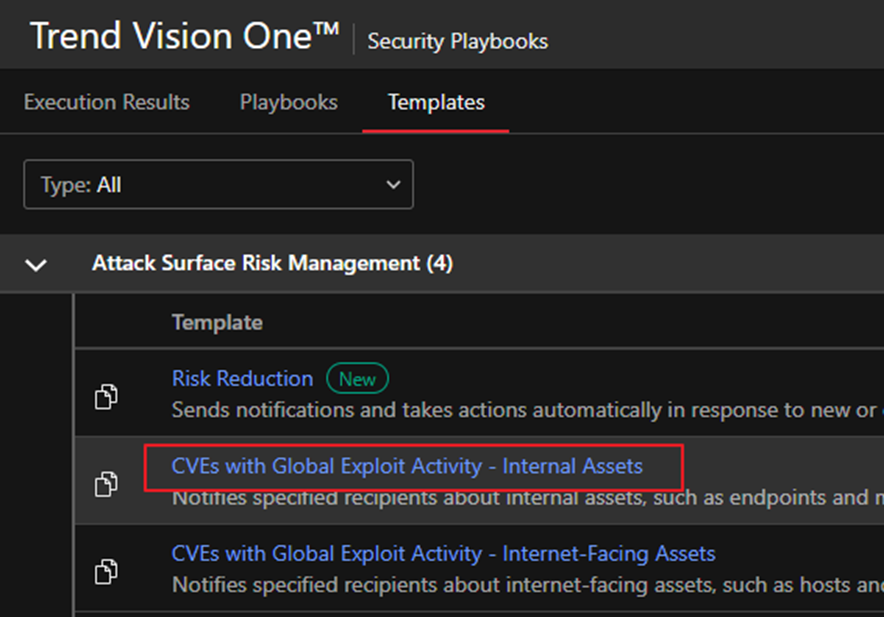

在 Security Playbooks 找到 CVEs with Global Exploit Activity - Internal

Assets

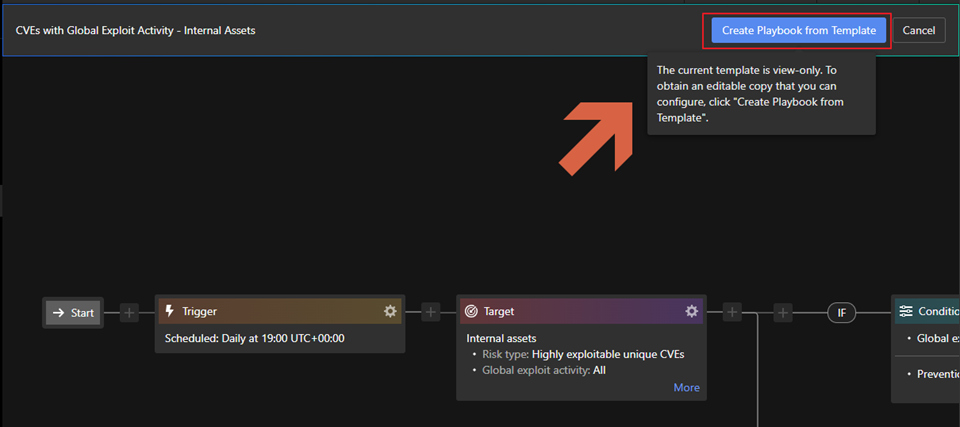

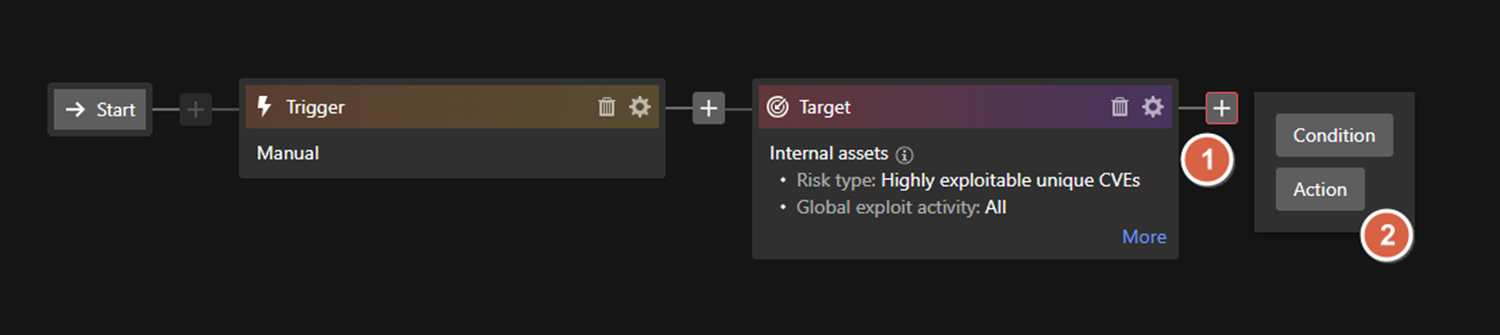

先透過 Template 建立 Playbook

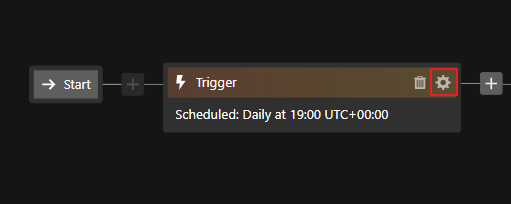

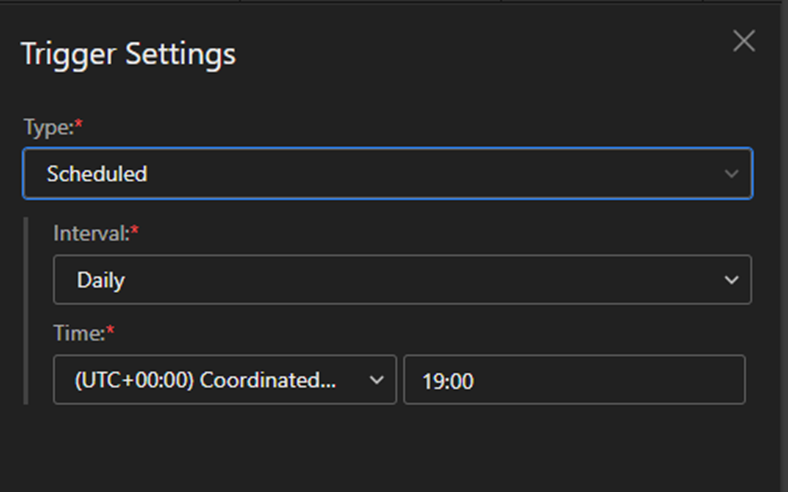

建立後先設定 Trigger 決定觸發方式

從右側欄的 Trigger Settings 可以設定:手動、每天、每週、每月

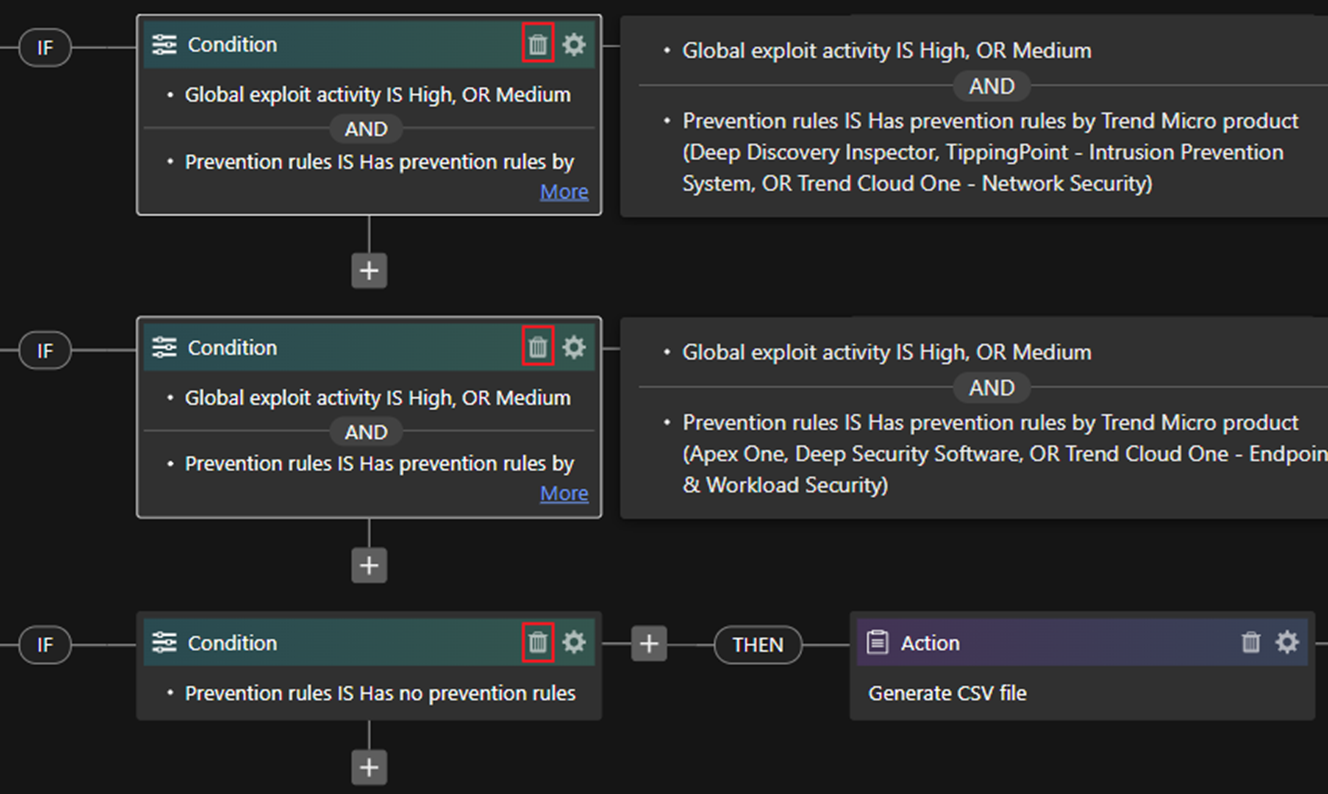

預設的 Condition 會依據上面具有的趨勢科技產品類型不同產生各自的清單

由於本次範例需要統一的清單,因此先刪除這些 Condition

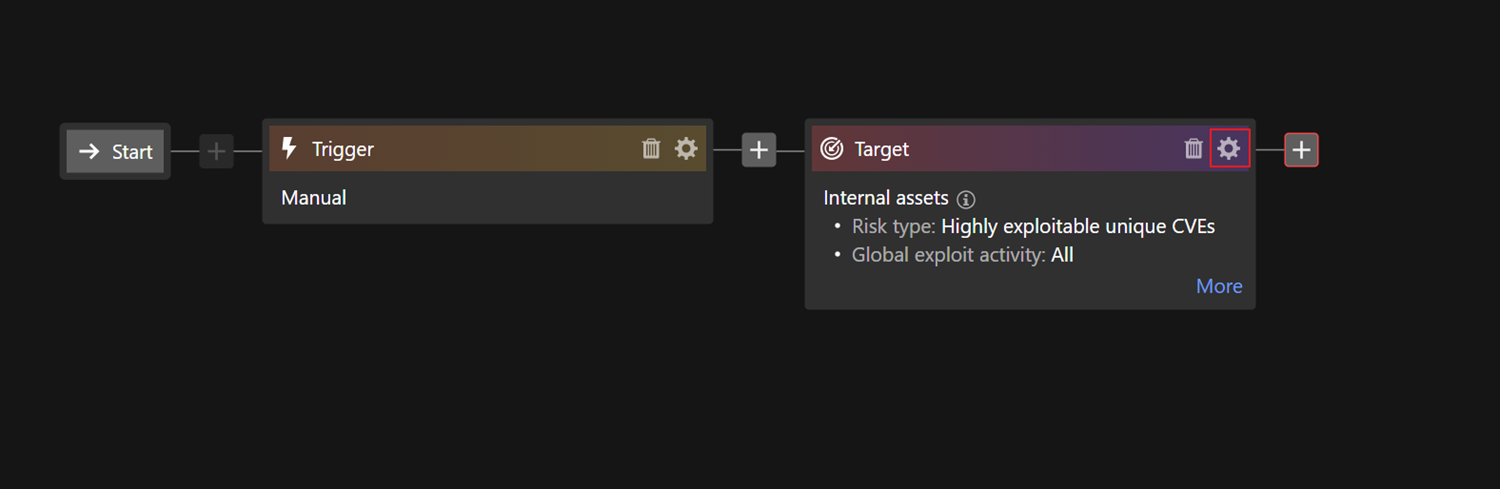

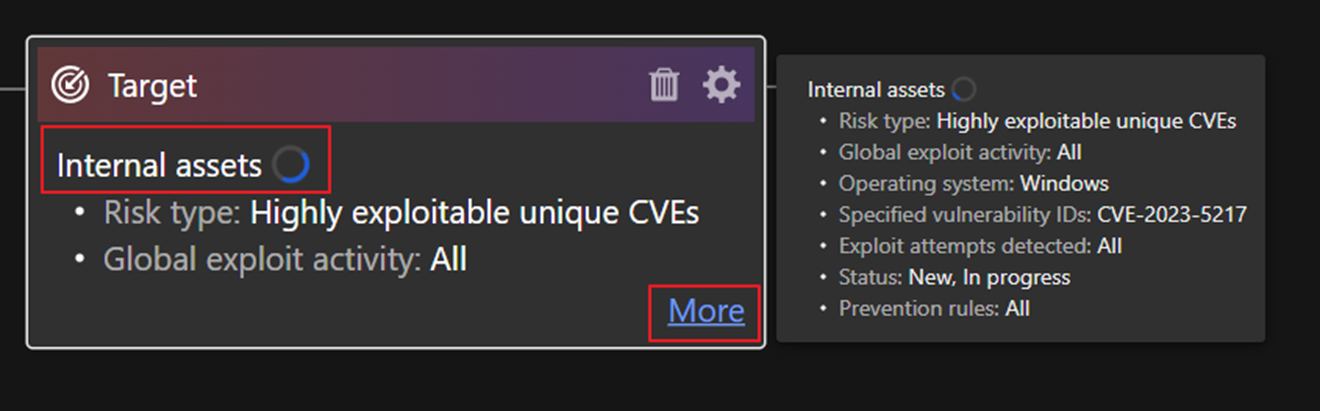

刪除完成後透過 Target 設定 CVE

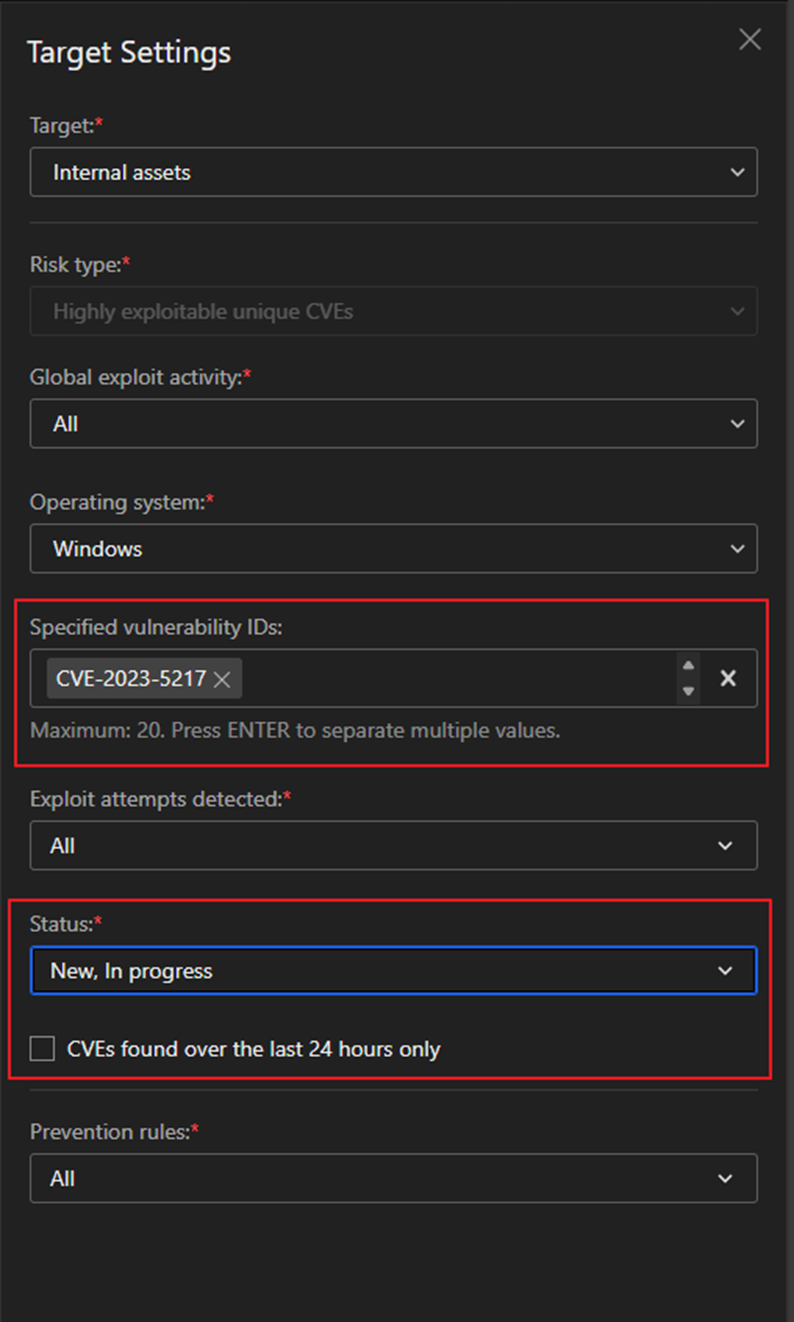

在 Specified vulnerability IDs: 填寫 CVE-2023-5217

如果要找到曾經被 Closed 的 CVE 事件需要在 Status 勾選 Closed

由於本次要找到所有 New 或是 In progress 需要取消勾選

CVEs found over the last 24 hours only

設定完成後可以在 More 看到稍早設定的條件

並且可以在 Internal assets 旁邊看到正在處理這項設定

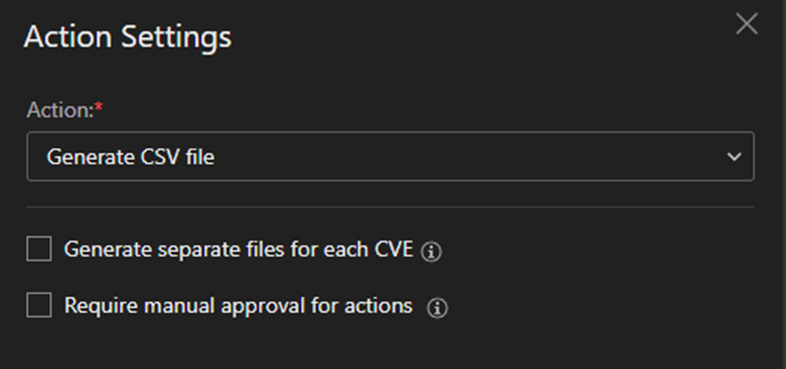

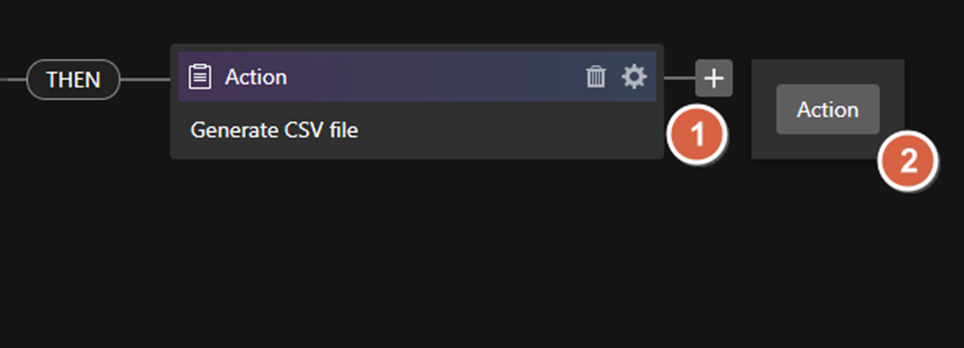

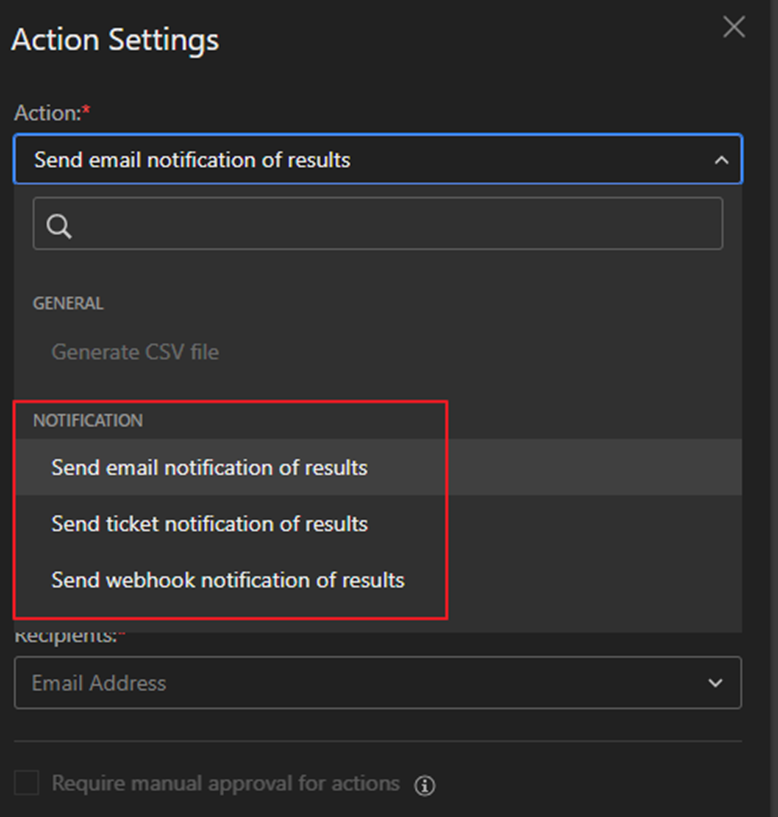

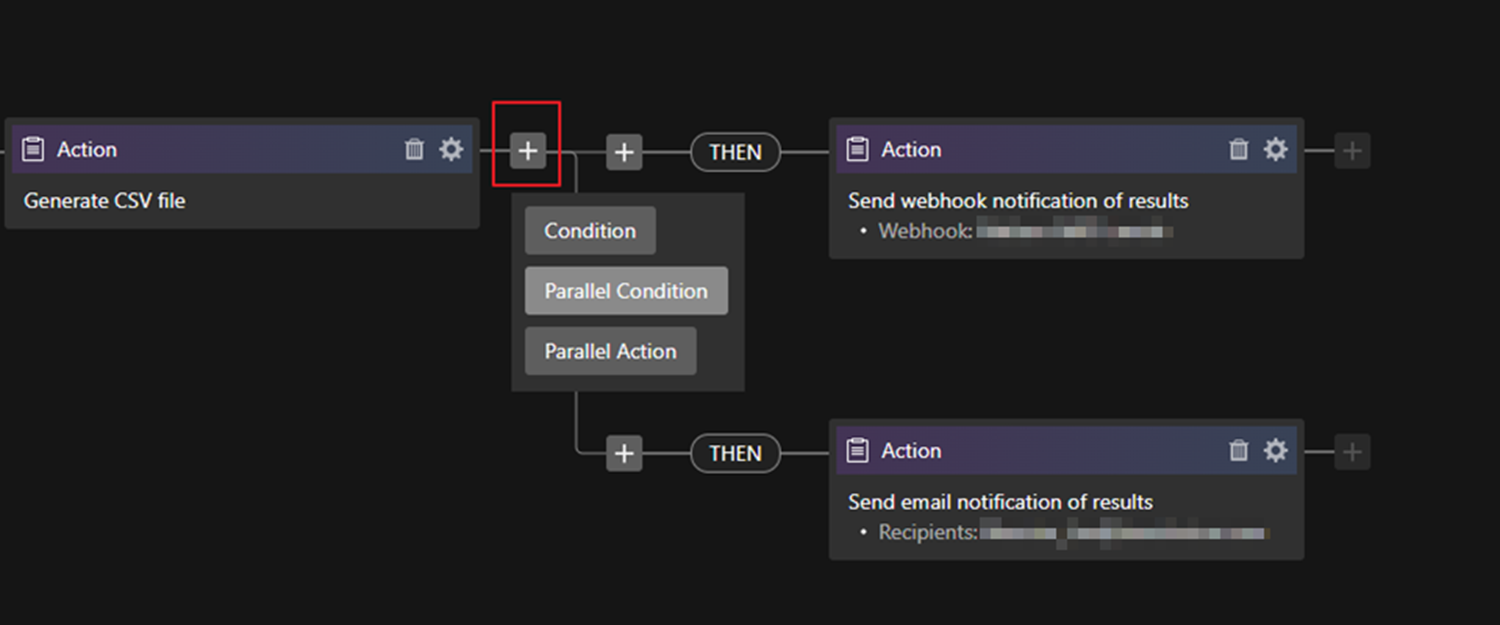

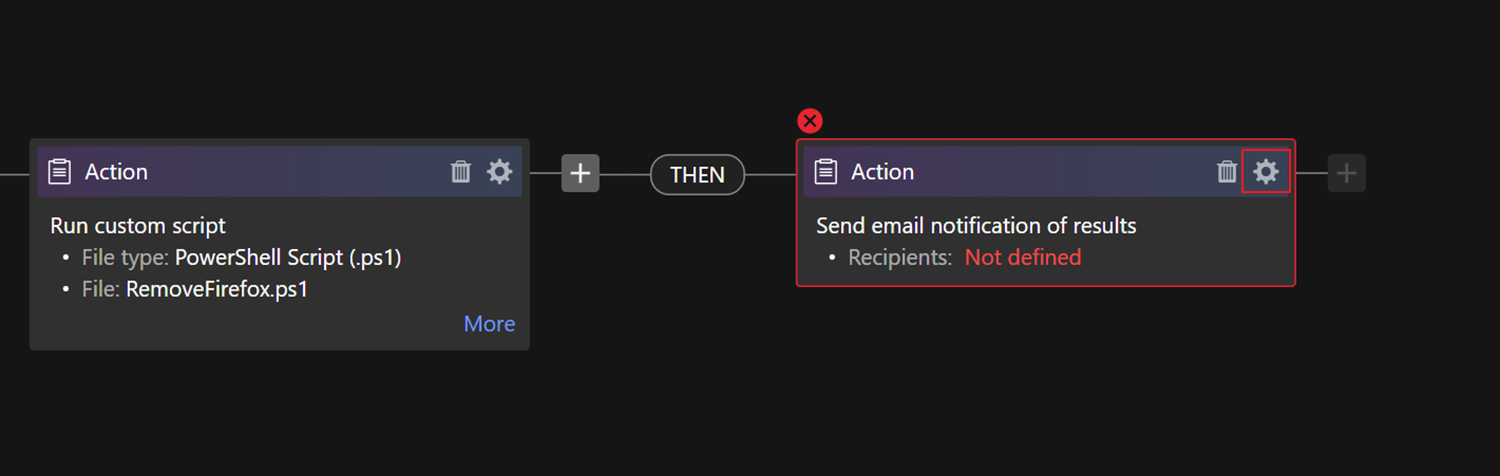

點擊右邊的加號新增一個 Action

在右側欄選擇 Generate CSV file

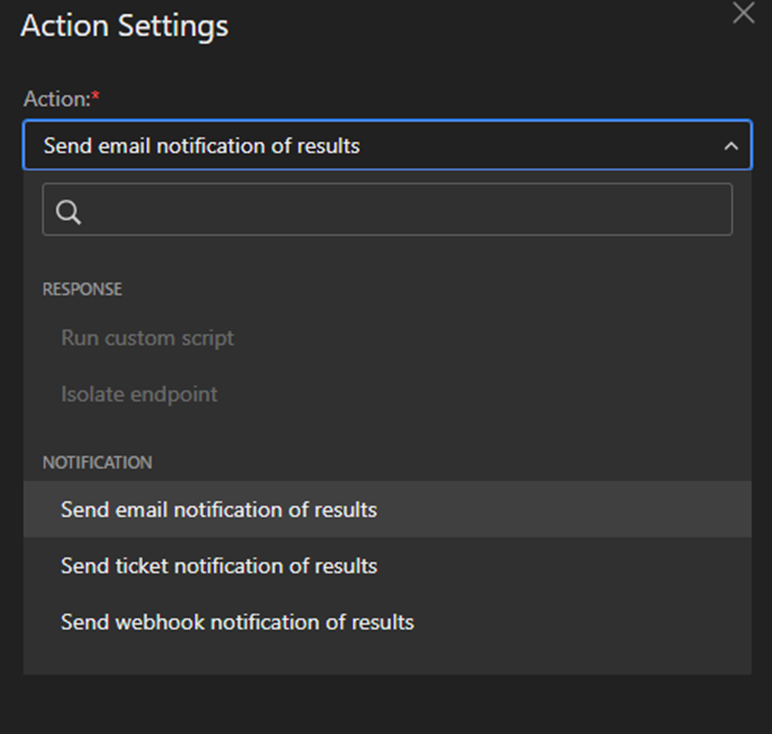

建立完成後如果需要收到信件則再加入一個 Action

根據需要加入用甚麼方式通知

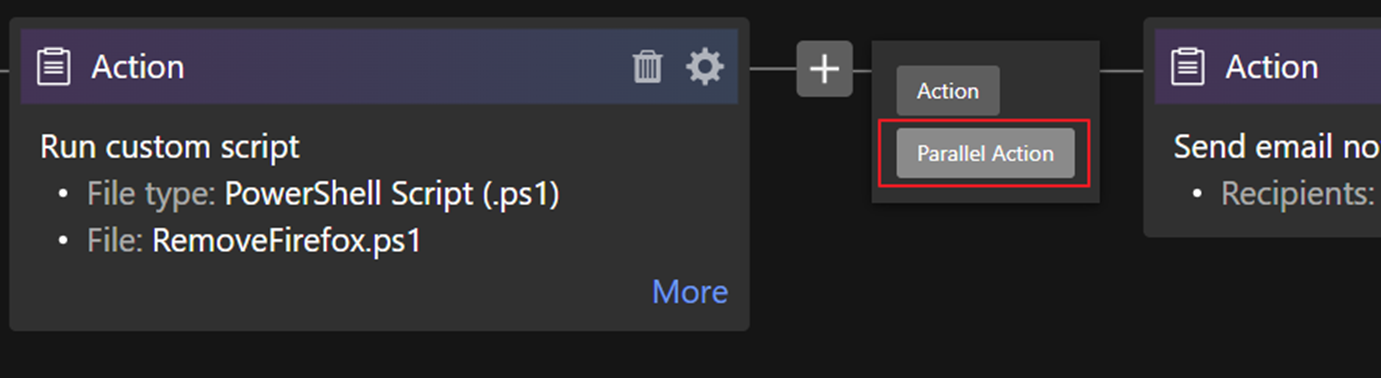

可以透過加入 Parallel Action 選擇不只一種通知方式

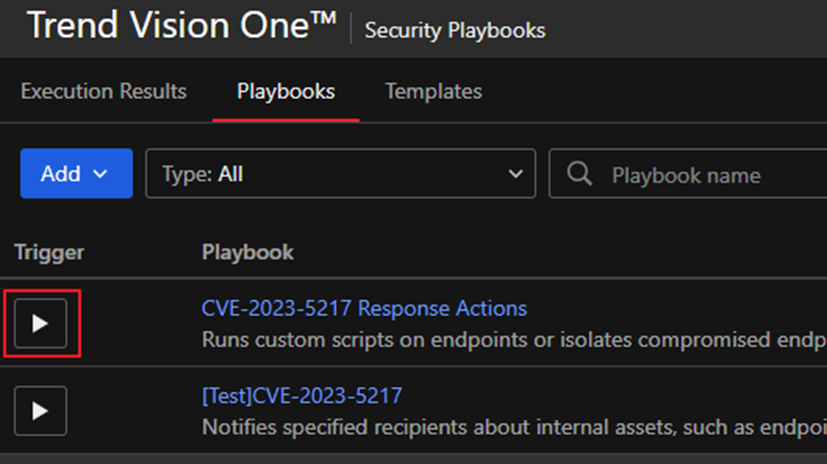

設定完成後,需要將 Status 的開關切換至顯示藍色並 Save

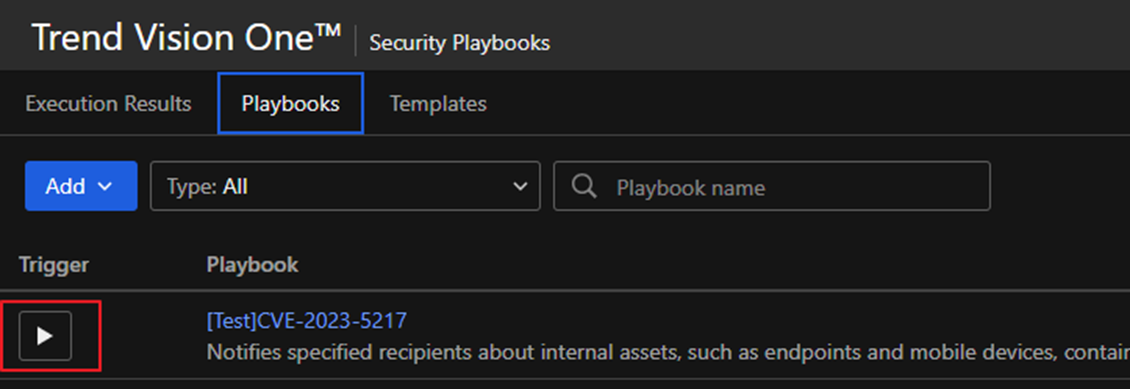

點擊 Trigger 欄位的三角圖示可以立刻觸發 Playbook

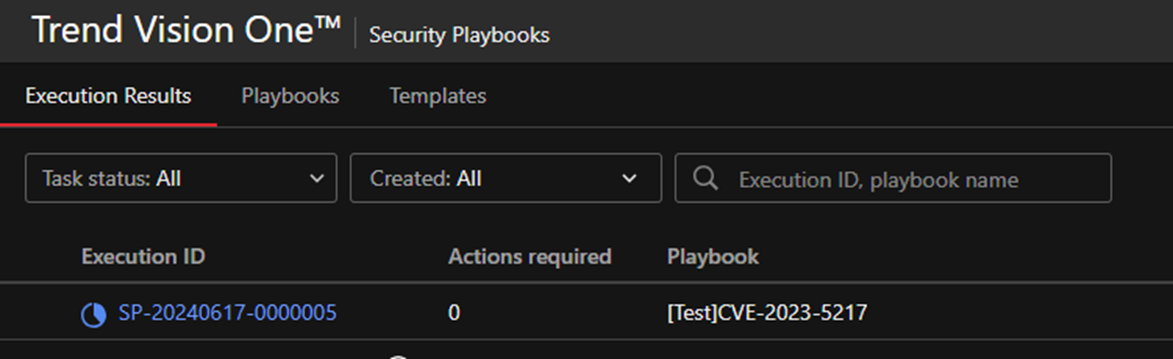

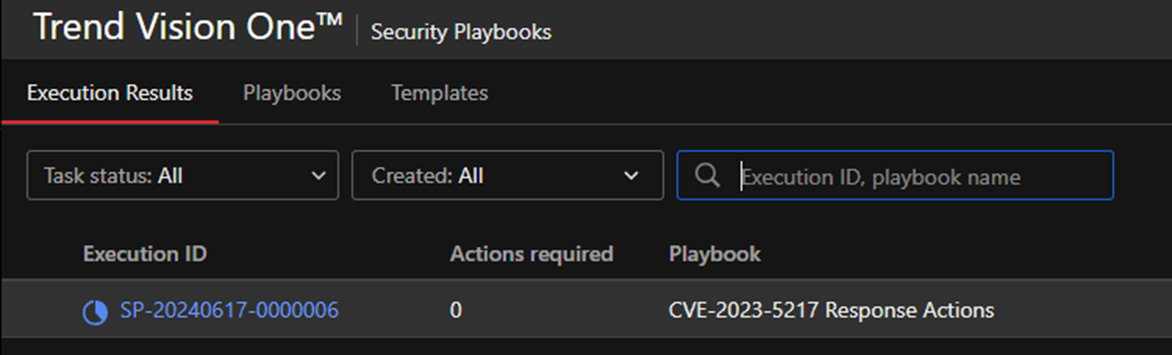

觸發後可以在 Execution Results 看到有執行中的 Playbook

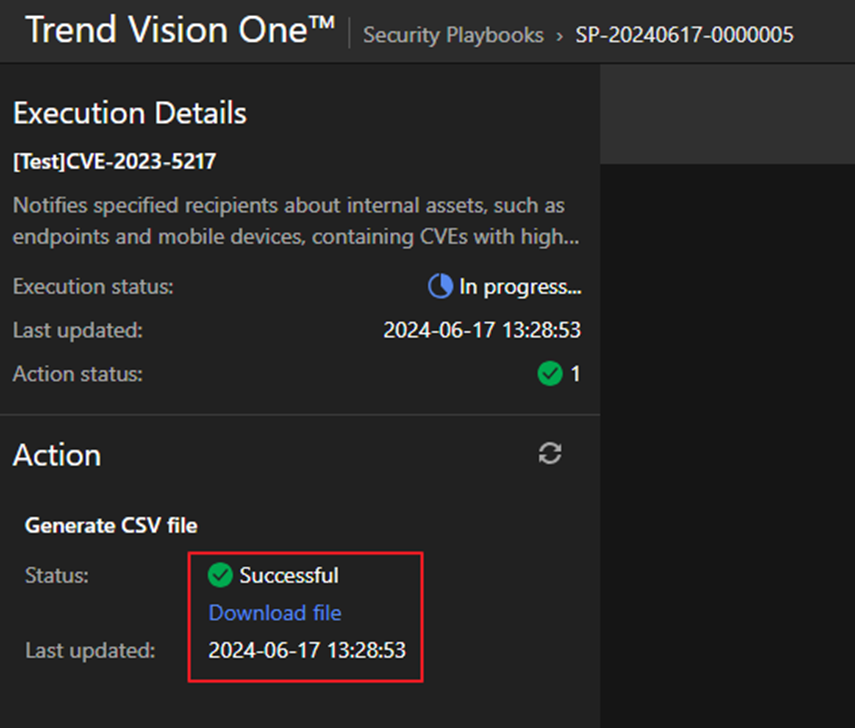

點擊 Execution ID 可以看到 Playbook 目前執行到哪一個步驟

本次產生的 CSV file 也可以在這個頁面下載

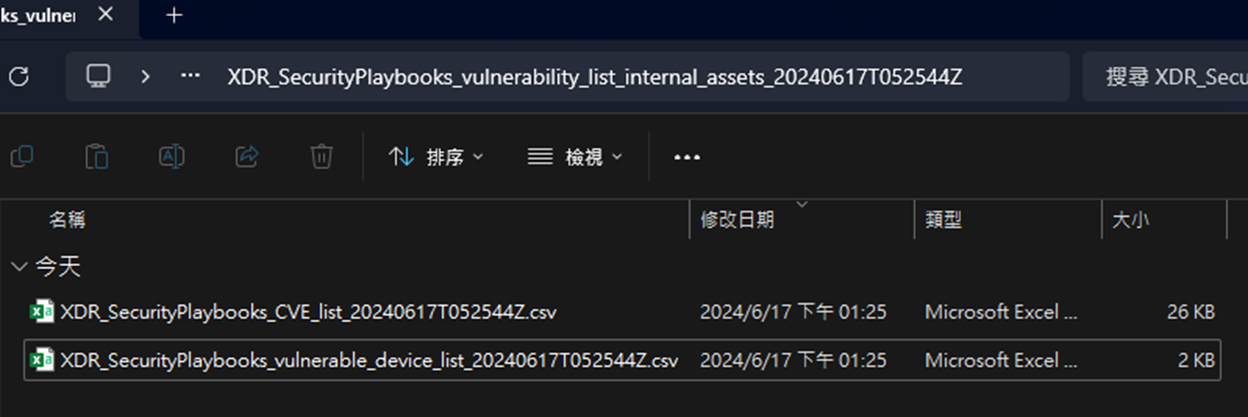

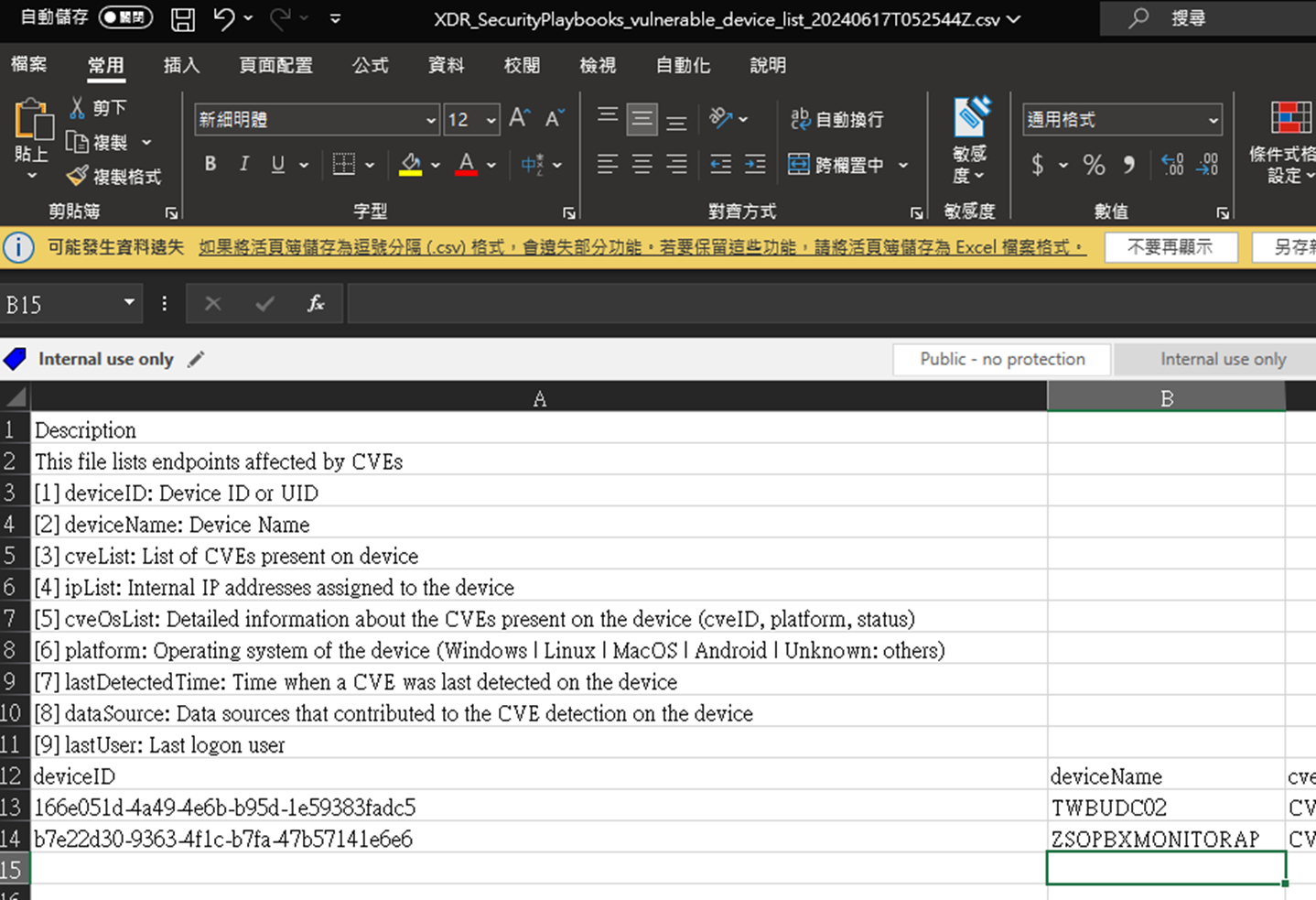

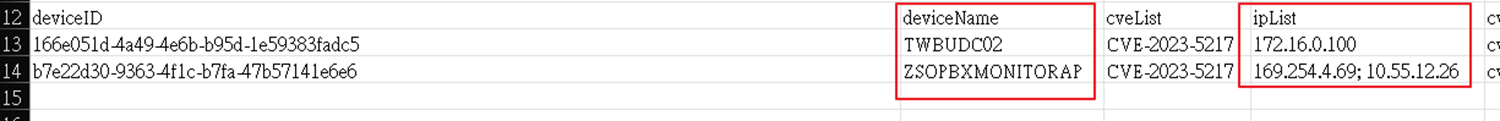

下載解壓縮後會獲得兩個 CSV 檔案

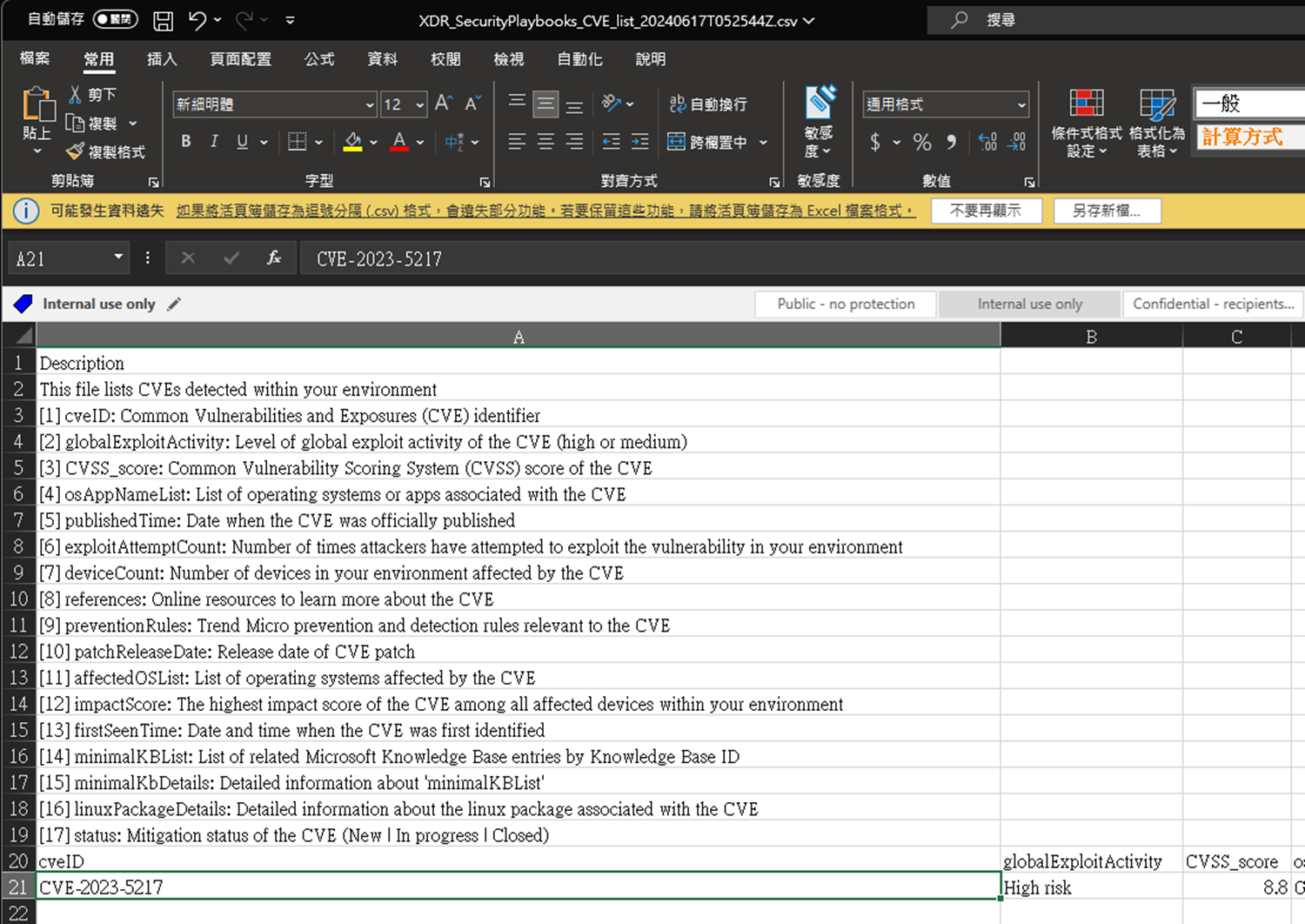

XDR_SecurityPlaybooks_CVE_list 顯示本次偵測到的 CVE 的詳細資訊

XDR_SecurityPlaybooks_vulnerable_device_list 顯示本次發現的裝置列表

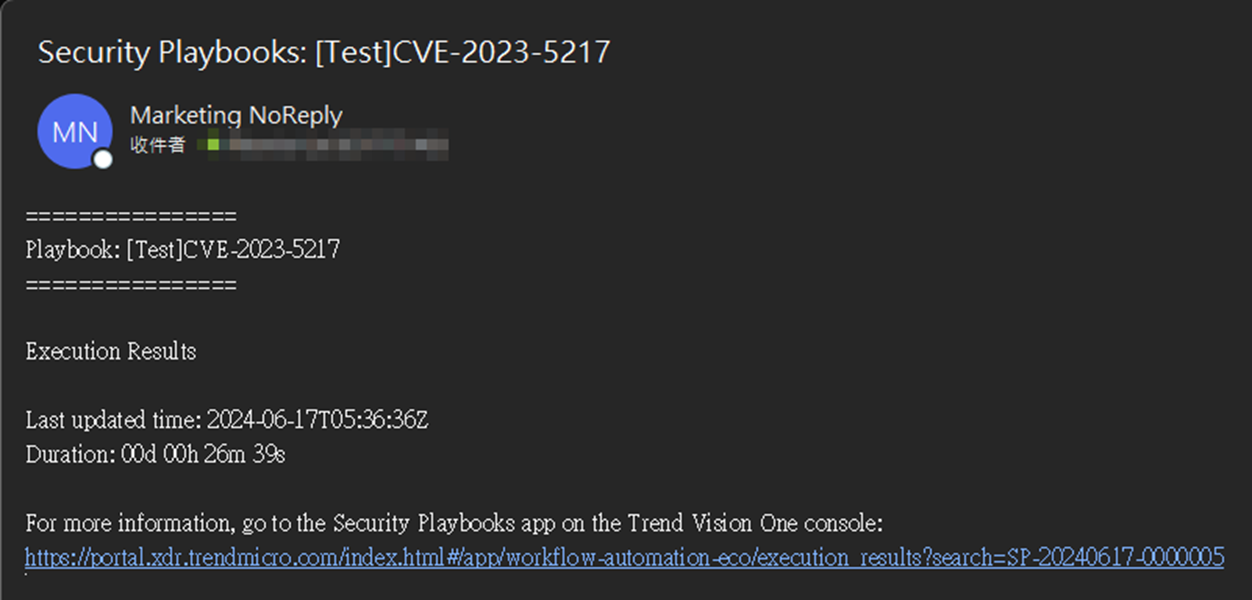

收到郵件內容會附上 Playbook 的 URL

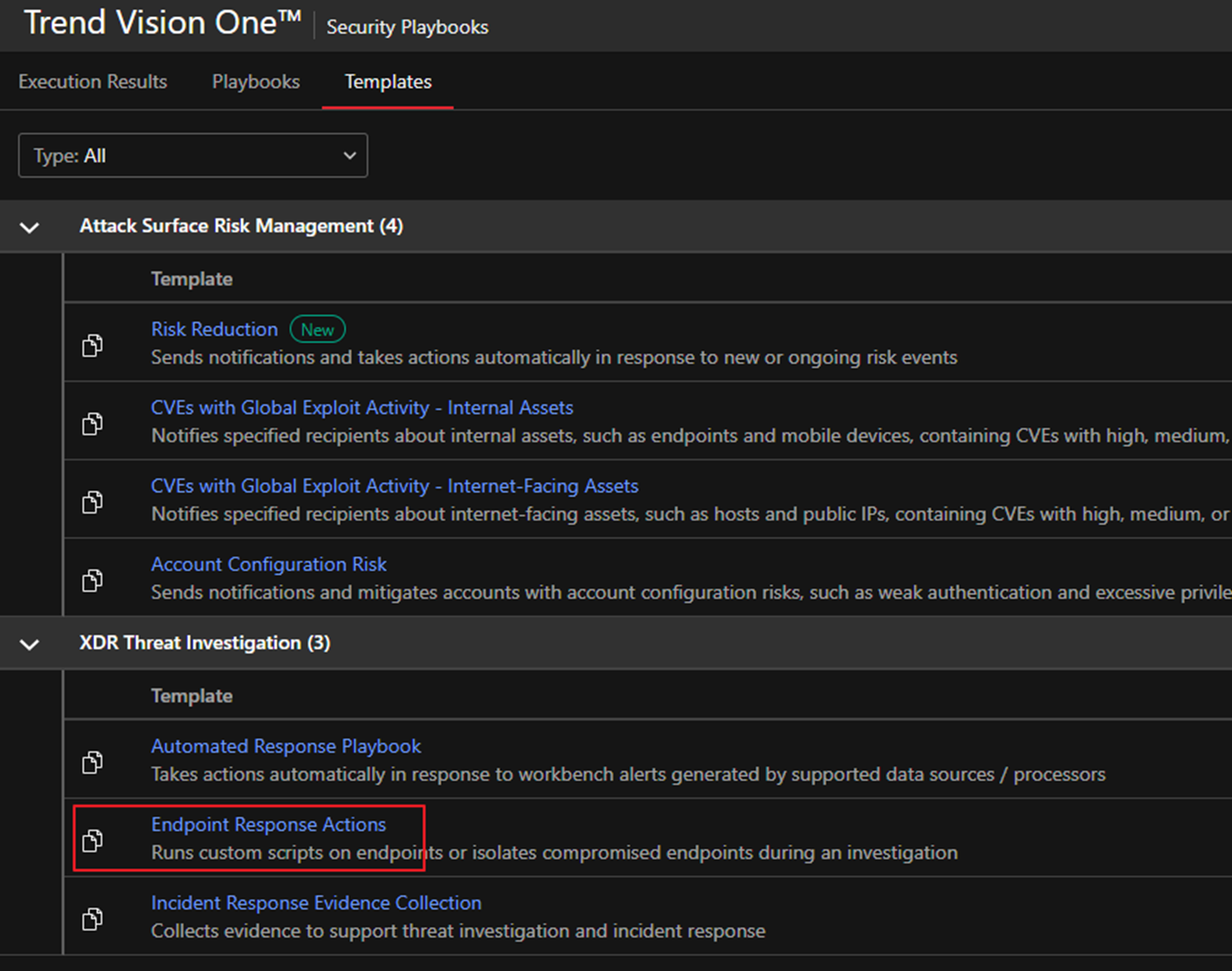

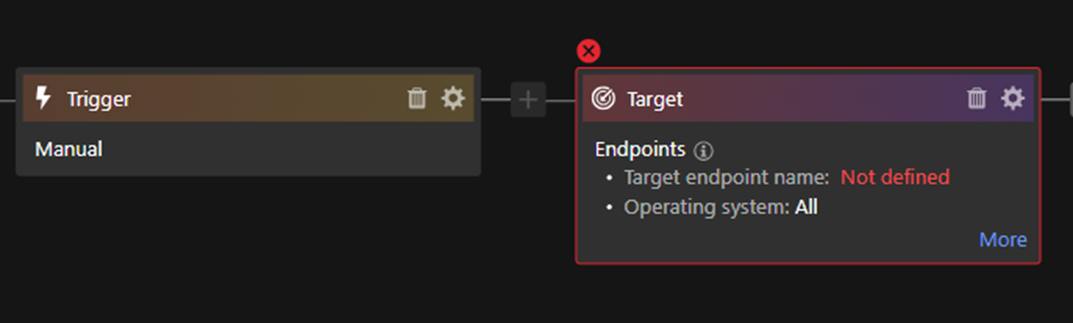

透過 Security Playbooks 部署腳本

從 Templates 選擇 Endpoint Response Actions

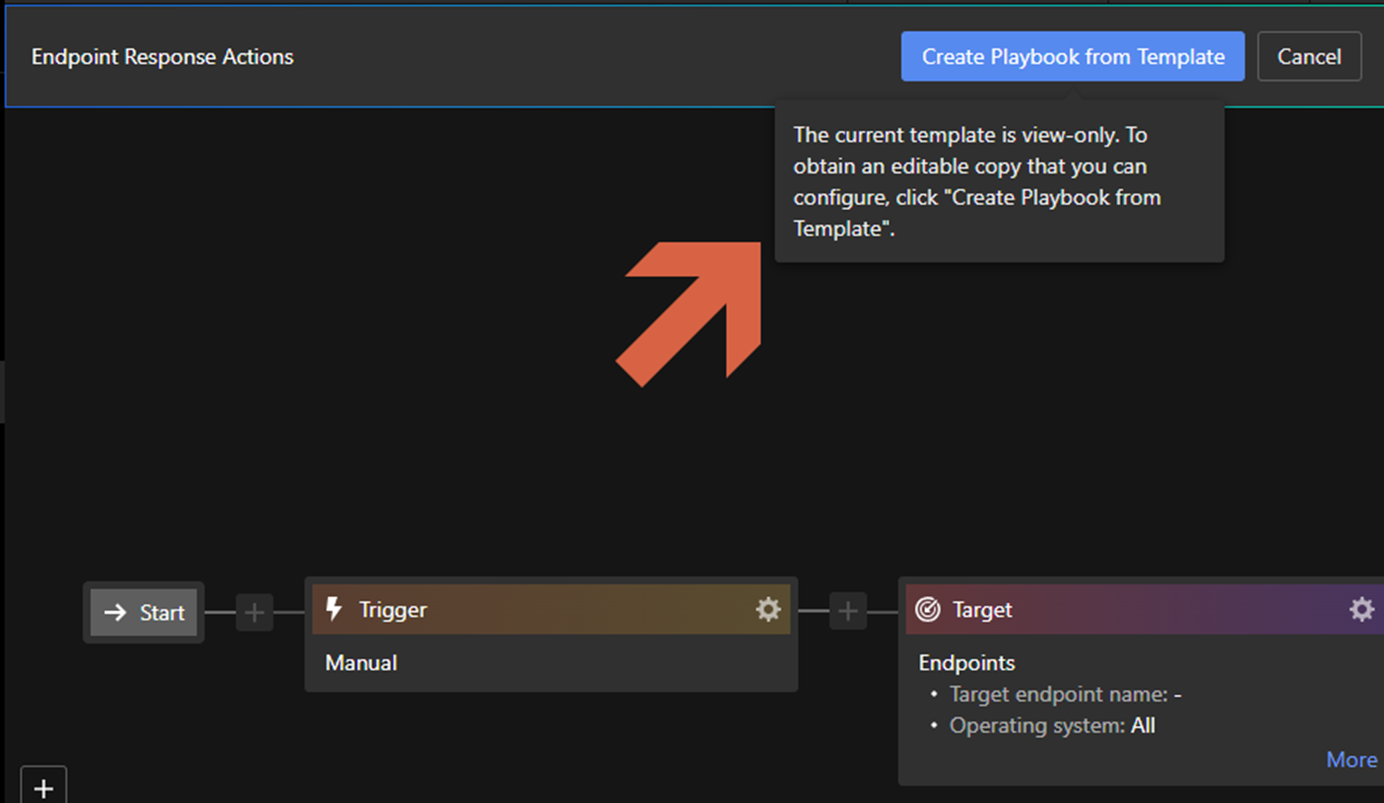

透過 Template 建立一個新的 Playbook

Trigger 可以設定:手動、每天、每週、每月 觸發

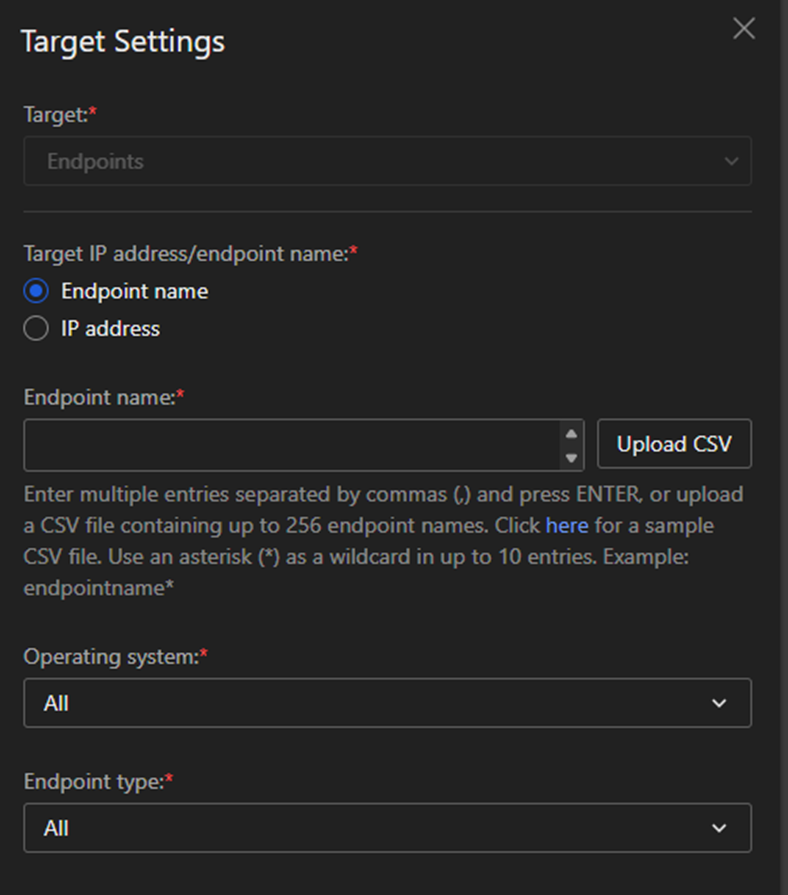

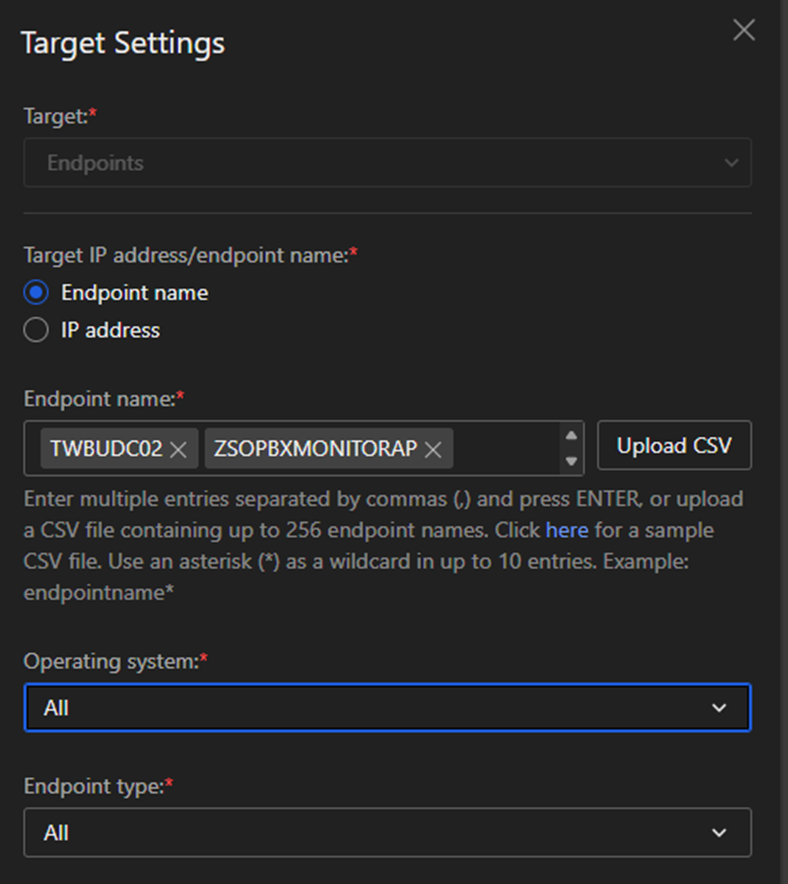

Target 設定目標端點

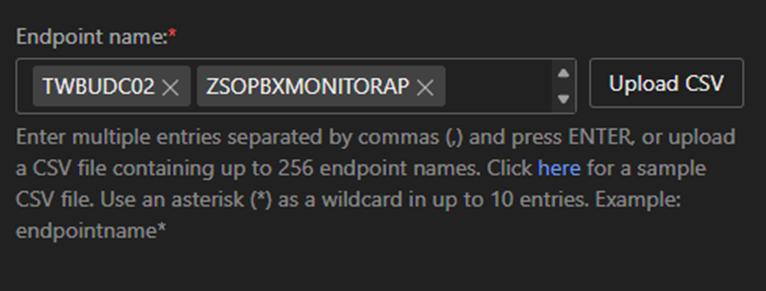

Target Settings 可以用 Endpoint name 或是 IP address 來指定目標

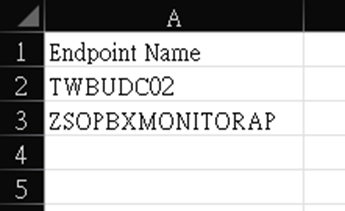

可以下載 CSV sample 修改後上傳

可以透過稍早從另一個 Playbook 取得的清單複製

格式如下所示:

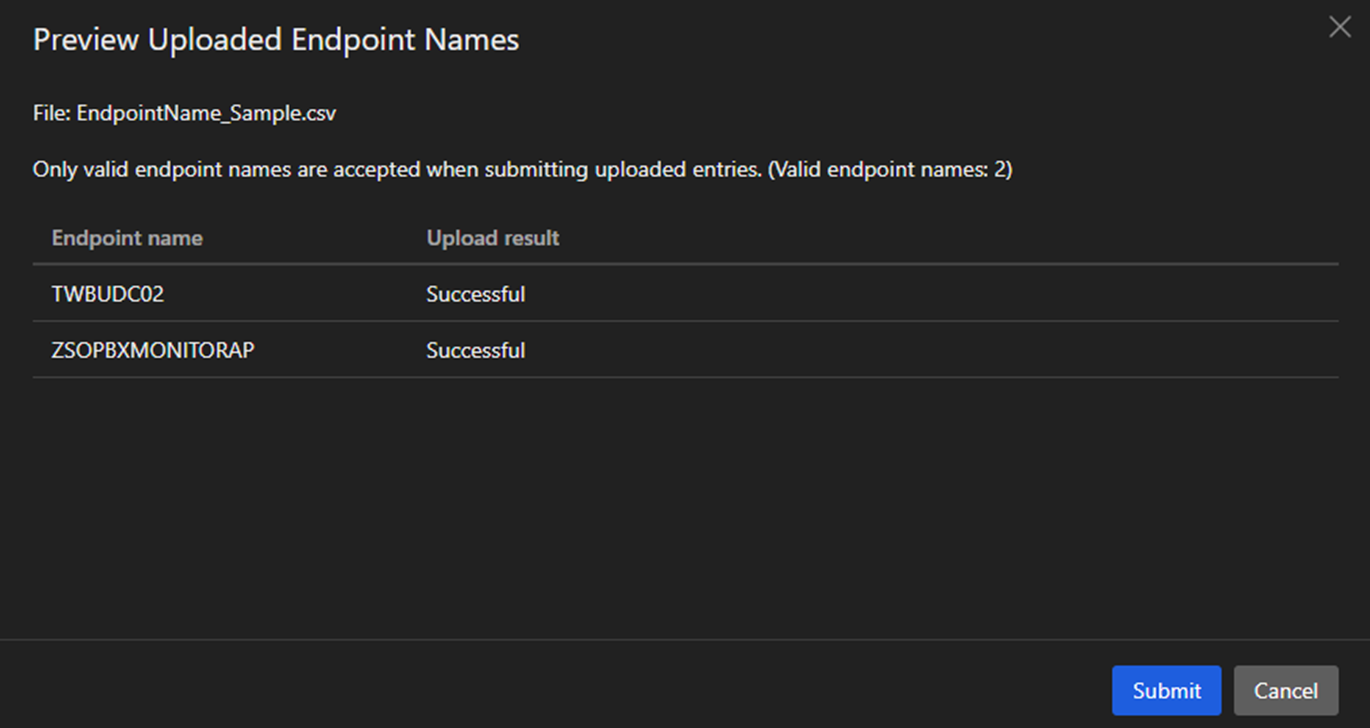

上傳後先預覽上傳的結果,確認無誤後按下 Submit

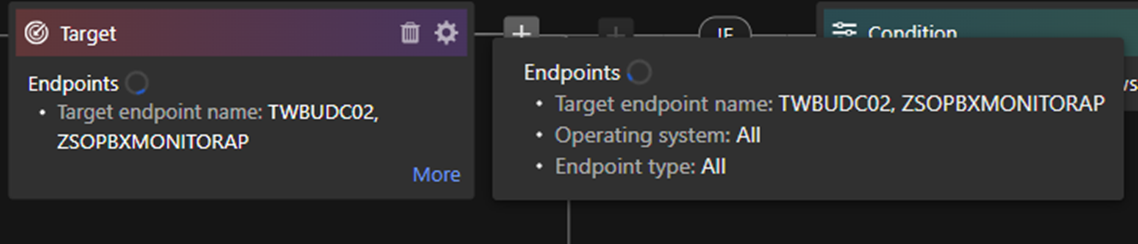

Submit 後就可以看到端點在右側欄被加入

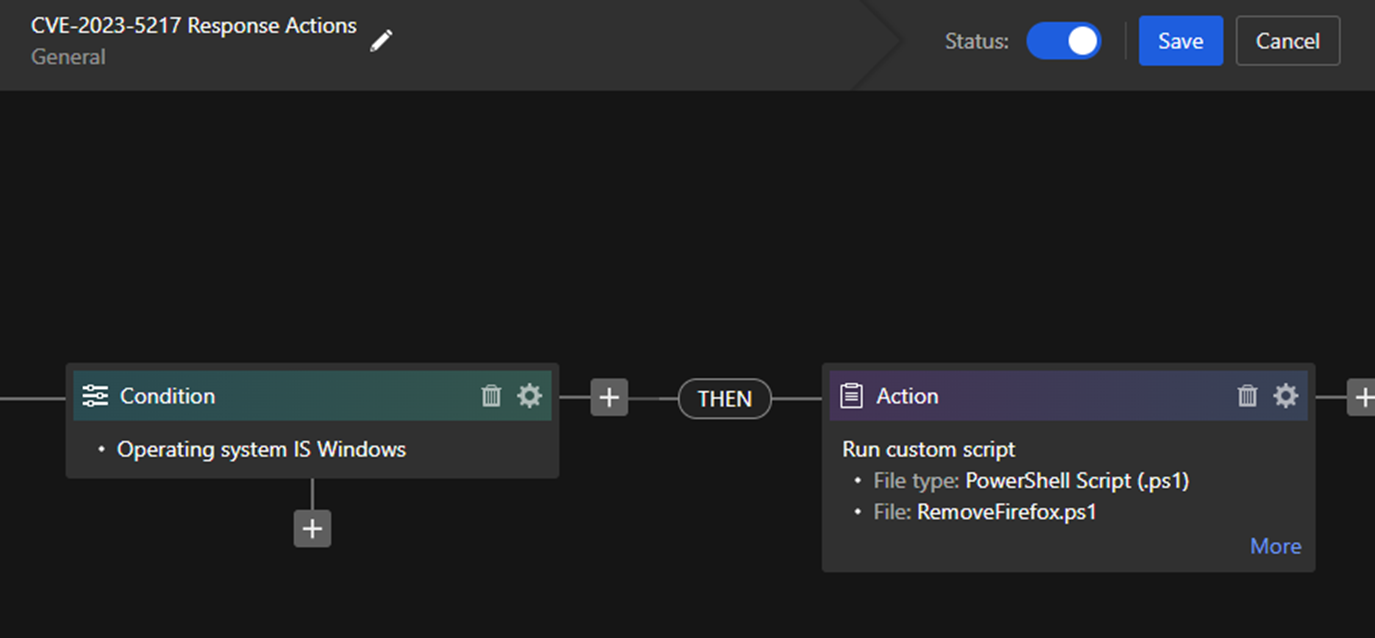

Operating system 可選 Linux、macOS、Windows

Endpoint type 可選 Desktop、Server

點擊 Apply 之後可以看到正在處理輸入的結果

點擊 More 可以看到稍早的設定

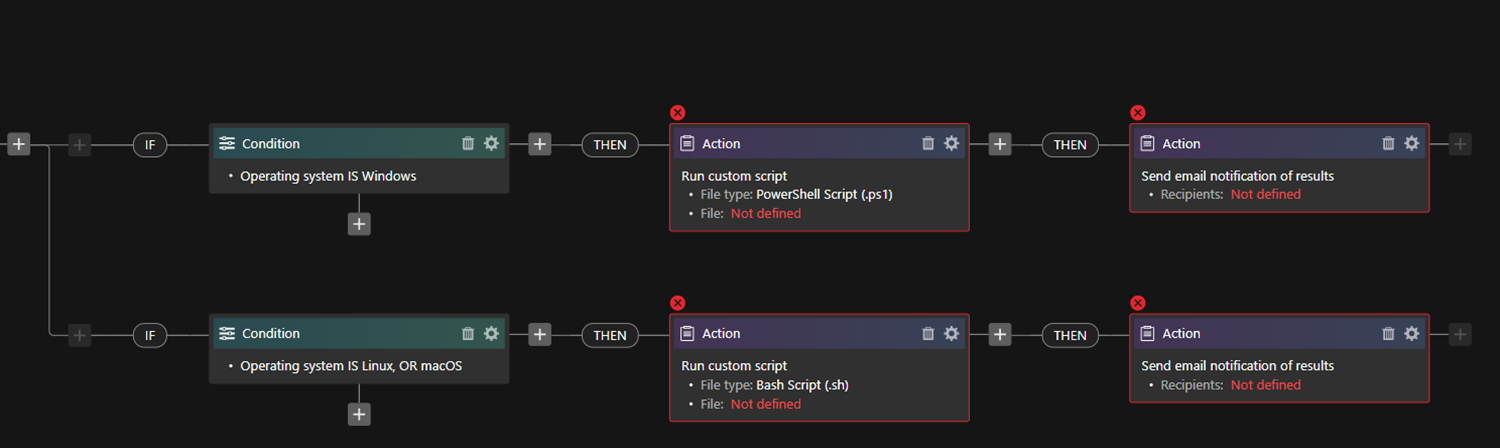

後面根據不同的作業系統選擇不同的腳本

預設將 Linux 與 macOS 分在了一起

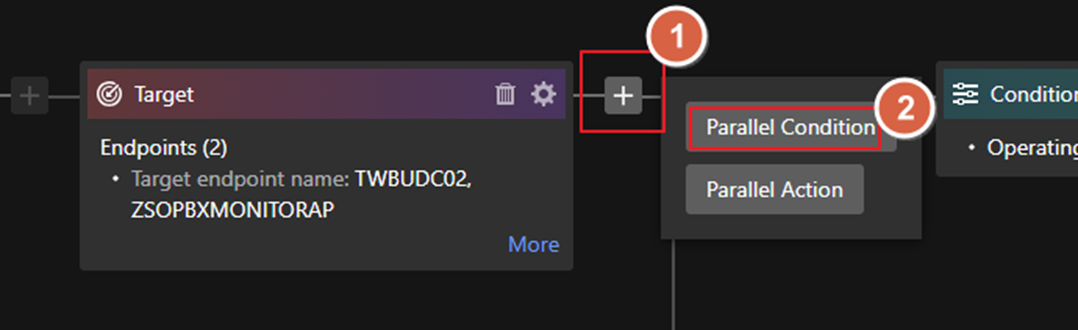

可以透過 Parallel Condition 自行增加分類

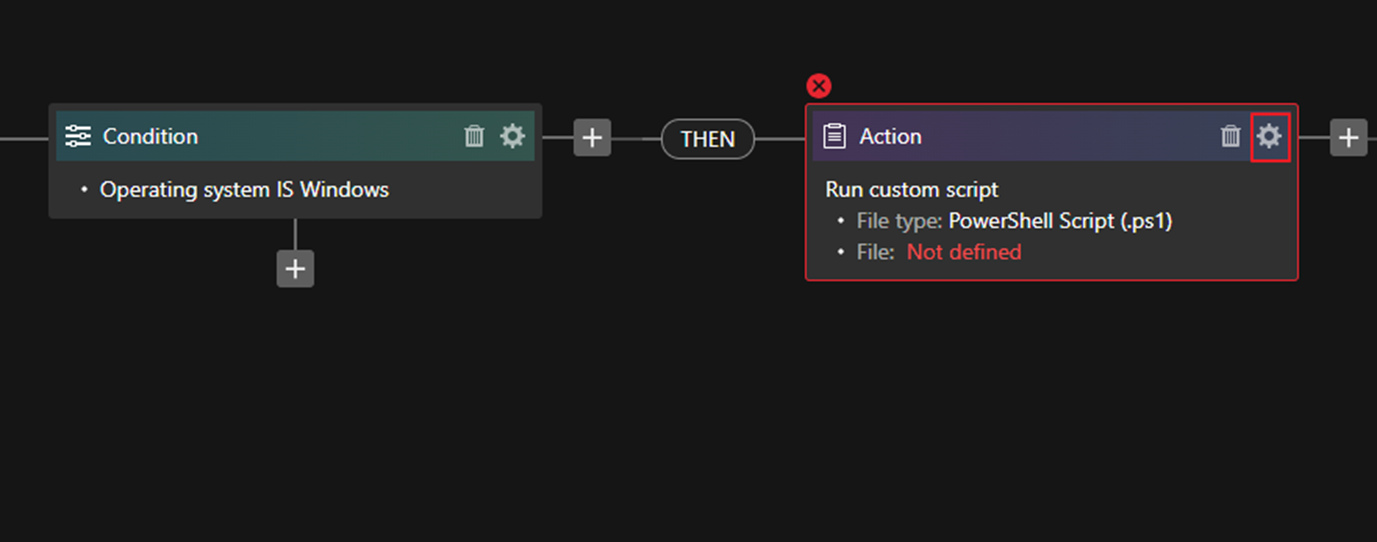

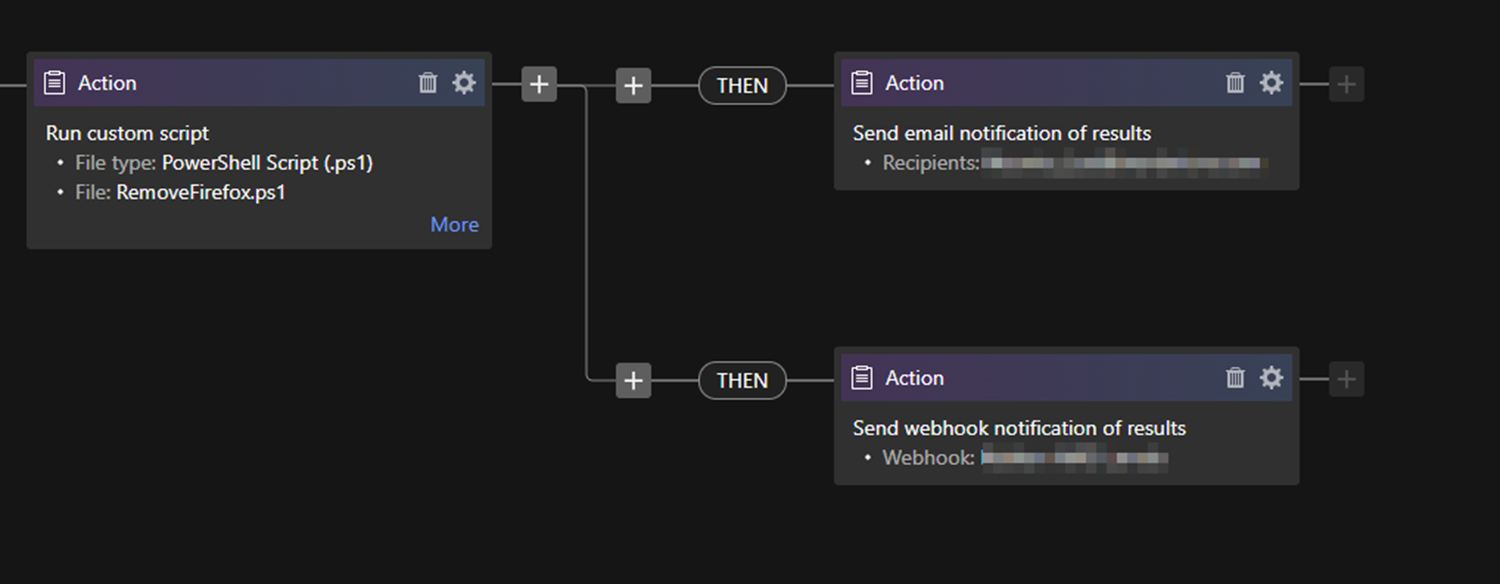

調整完成後開始在 Action 設定要執行的腳本

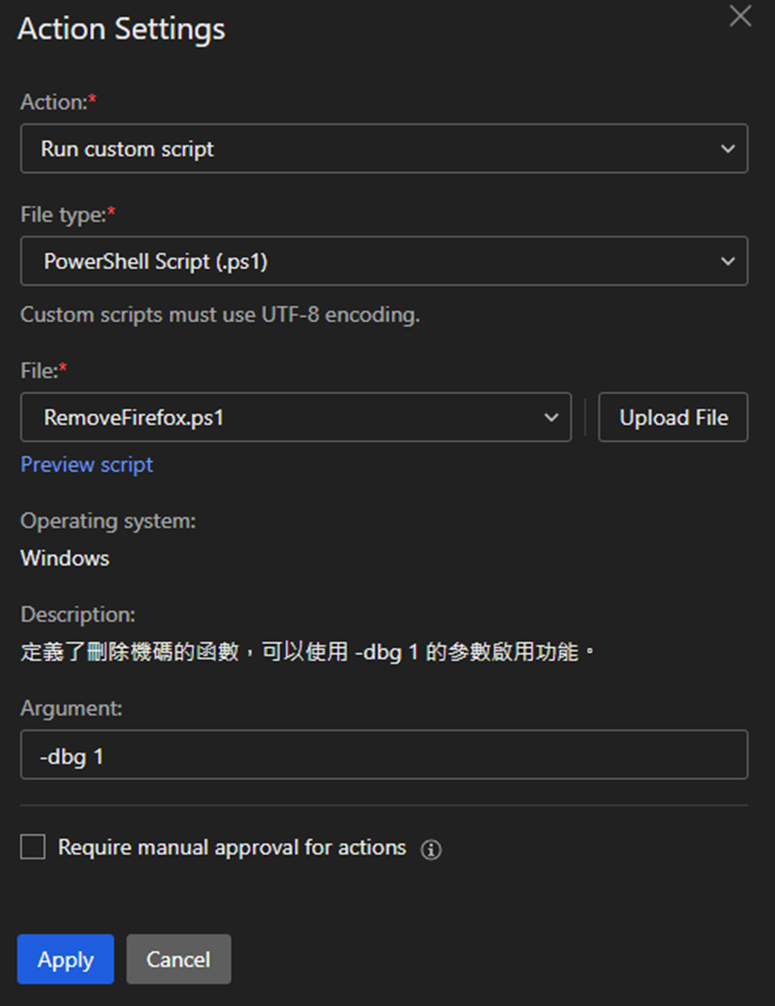

Action 選擇 Run custom script

File type、File 依照需求選擇

Description 是在上傳腳本所寫的說明

Argument 是會傳遞到腳本當中的參數 (需要自行設計)

Preview script 可以預覽

設定完成後可以在下一個 Action 設定通知方式

選擇所需要的通知方式

可以透過 Parallel Action 新增多個通知方式

新增通知方式後

設定完成後將 Status 調整到顯示藍色的位置並按下 Save

點擊 Trigger 欄位的三角圖示可以手動觸發

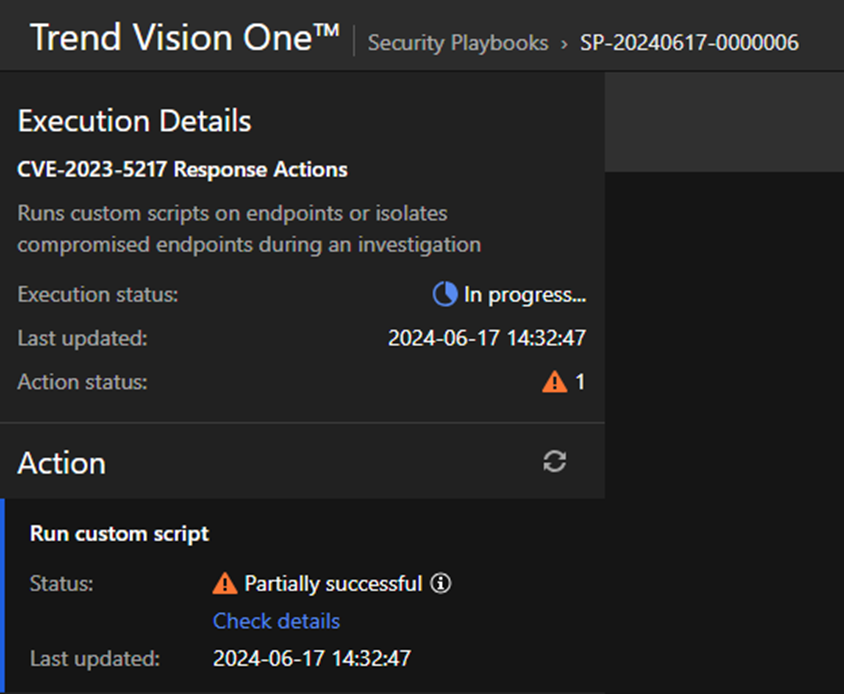

觸發之後可以在 Execution Results 看到對應的 Execution ID

點擊 Execution ID 可以看到現在的執行狀況

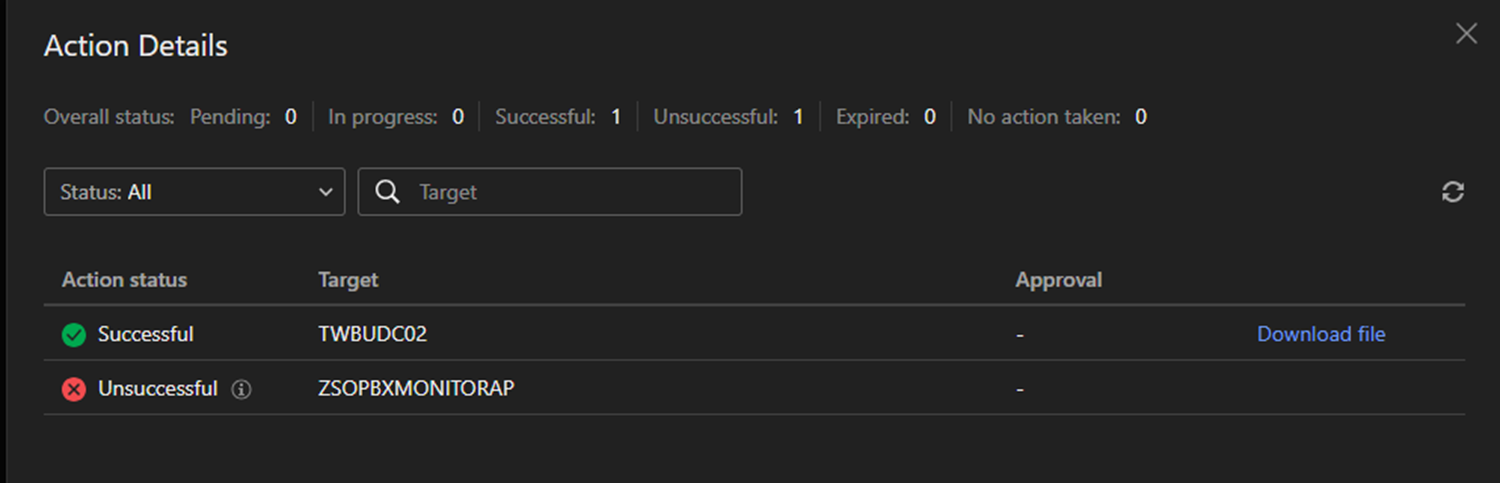

Check details 可以查看更多資訊

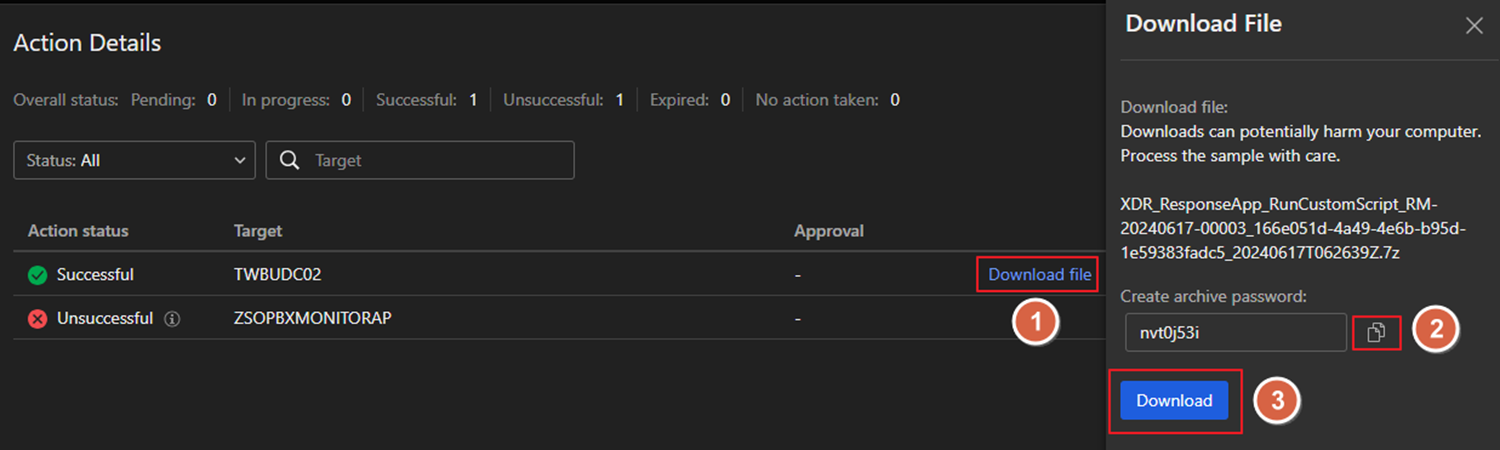

Download file 可以下載輸出在 console 的記錄 (需要自行設計)

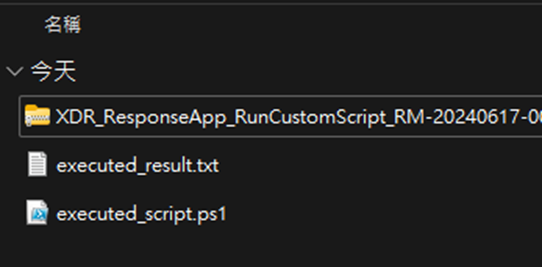

下載後透過複製的解壓縮密碼解開後可以看到

executed_result.txt 為輸出在 console 的記錄

executed_script.ps1 為部署的腳本