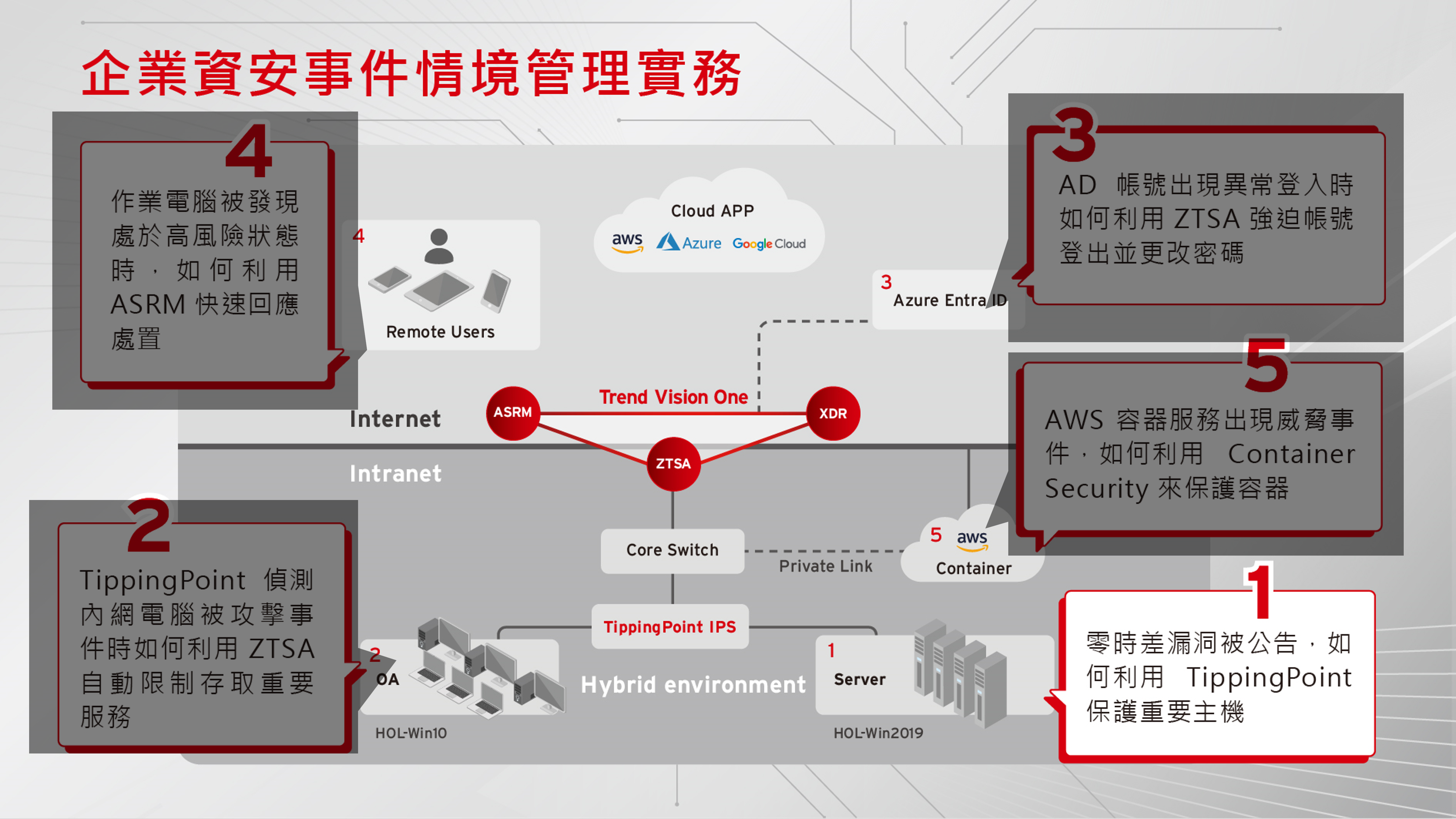

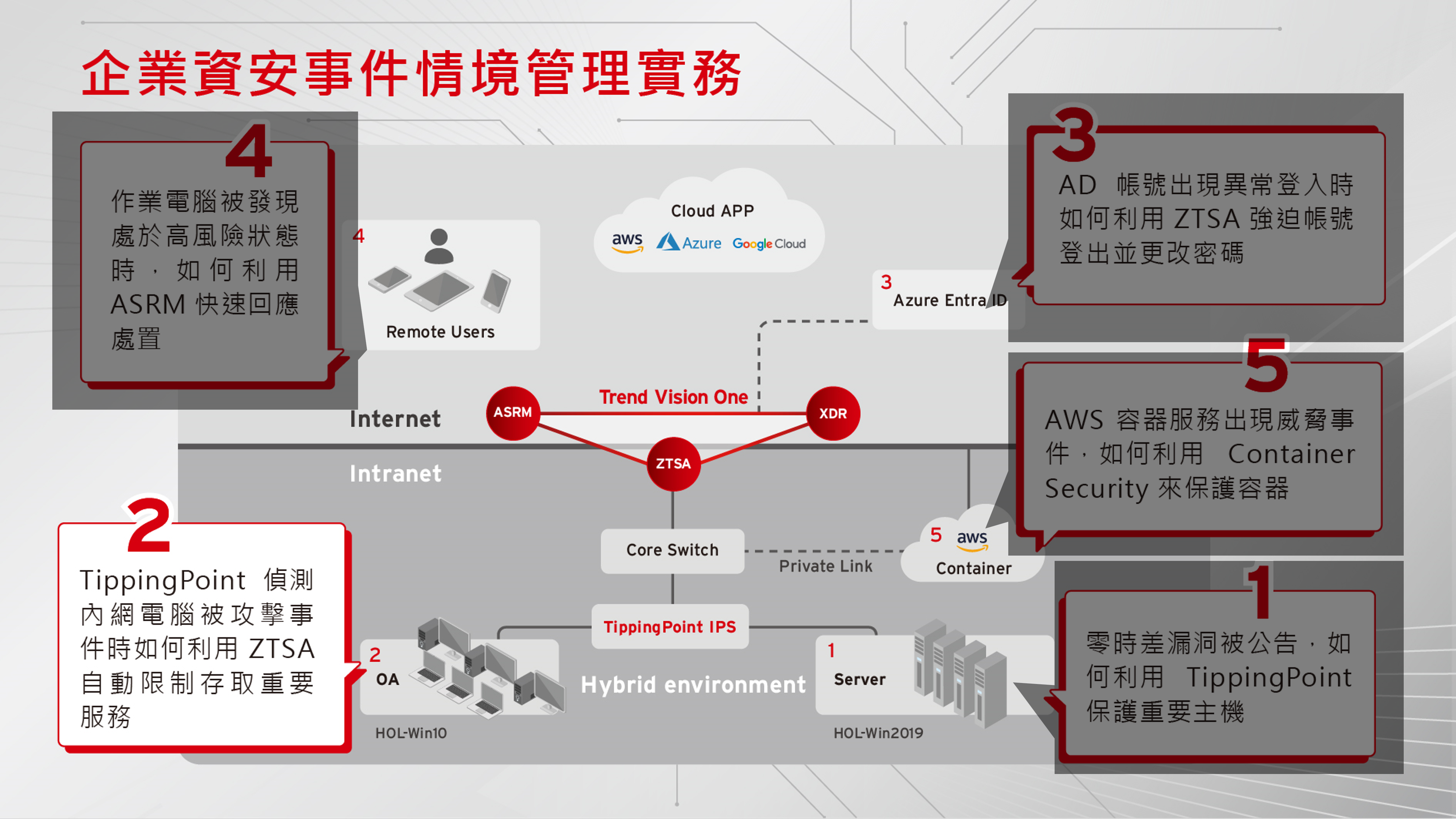

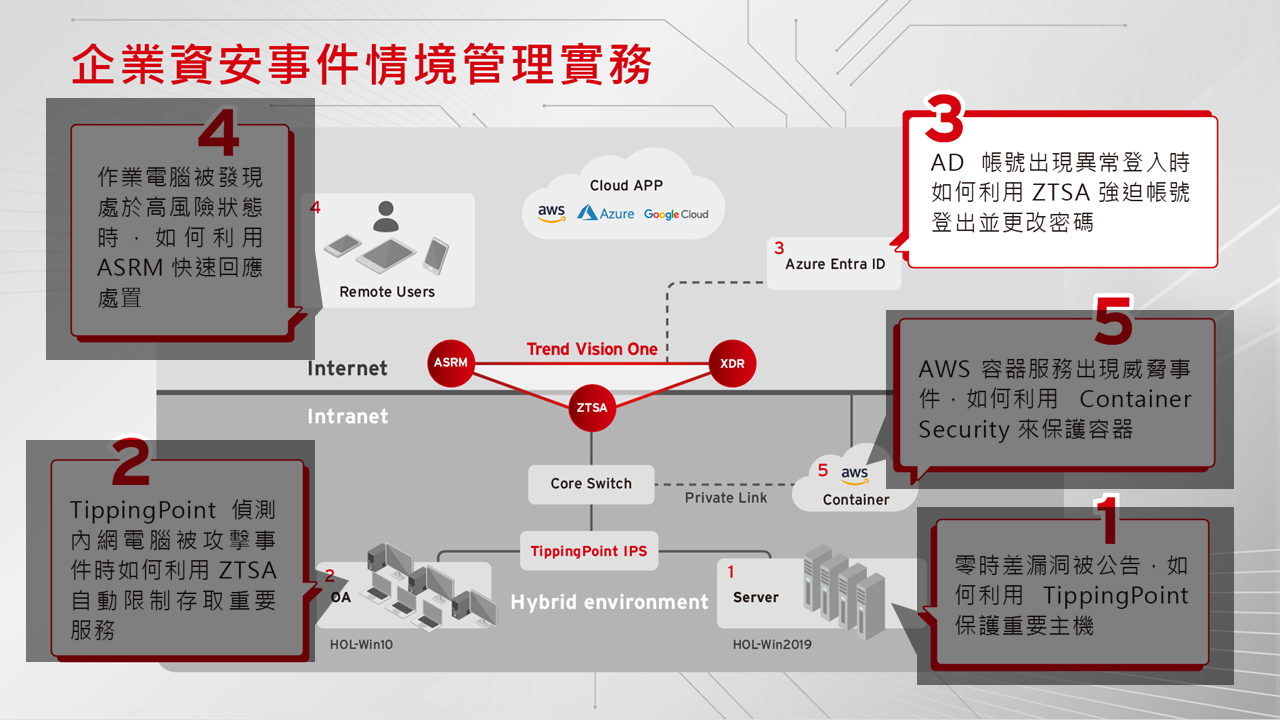

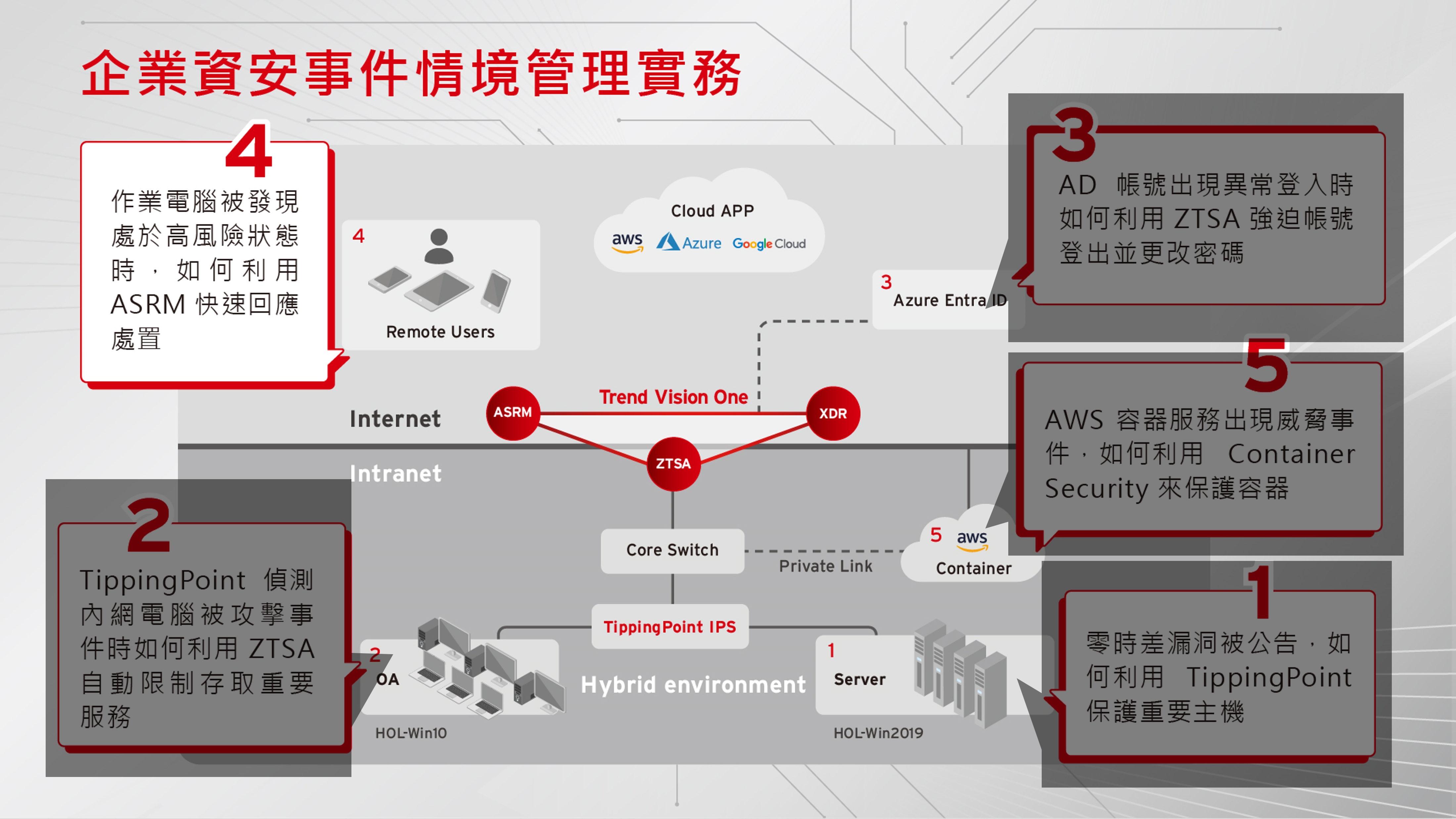

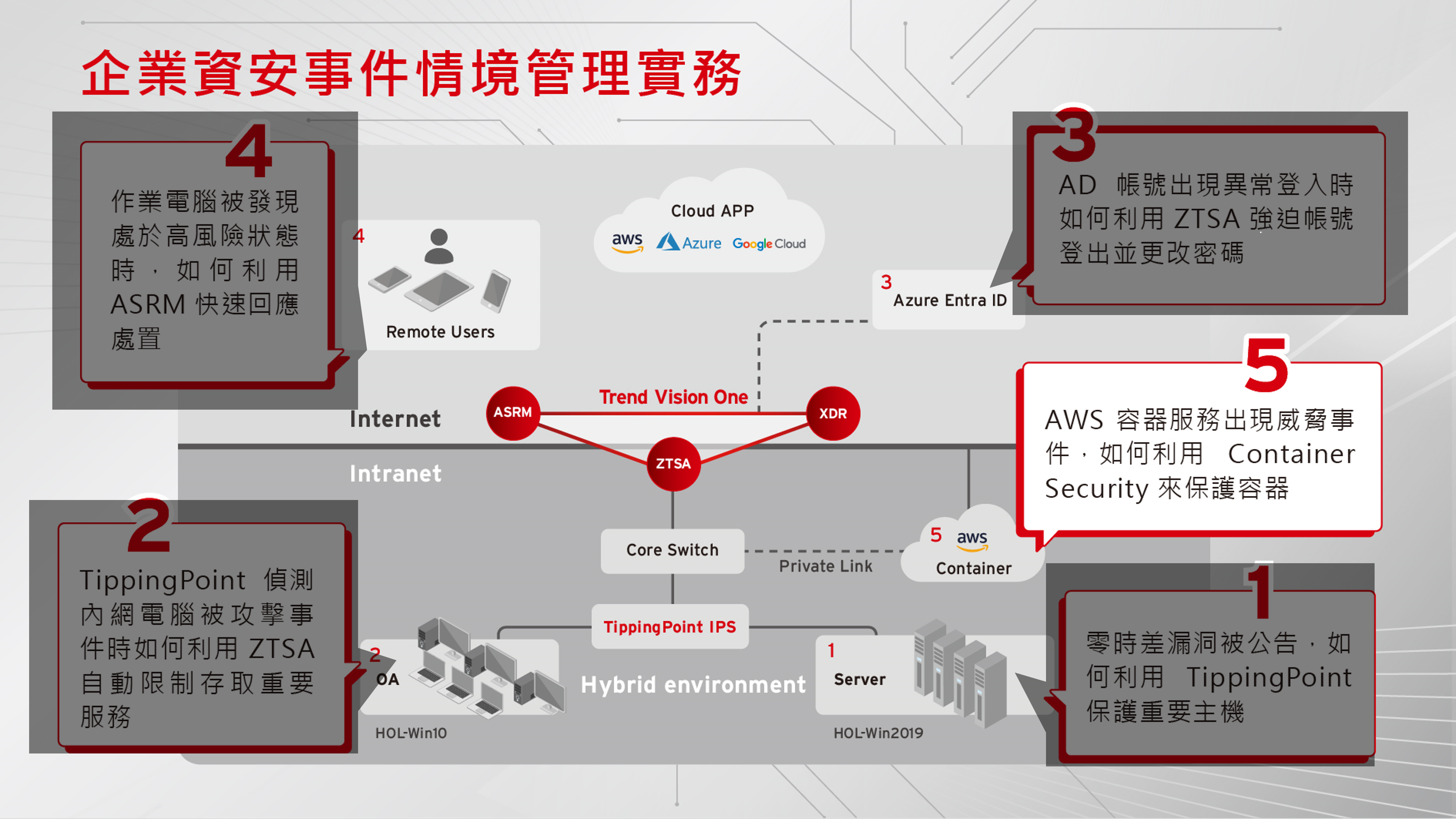

Vision One 資安維運情境展示

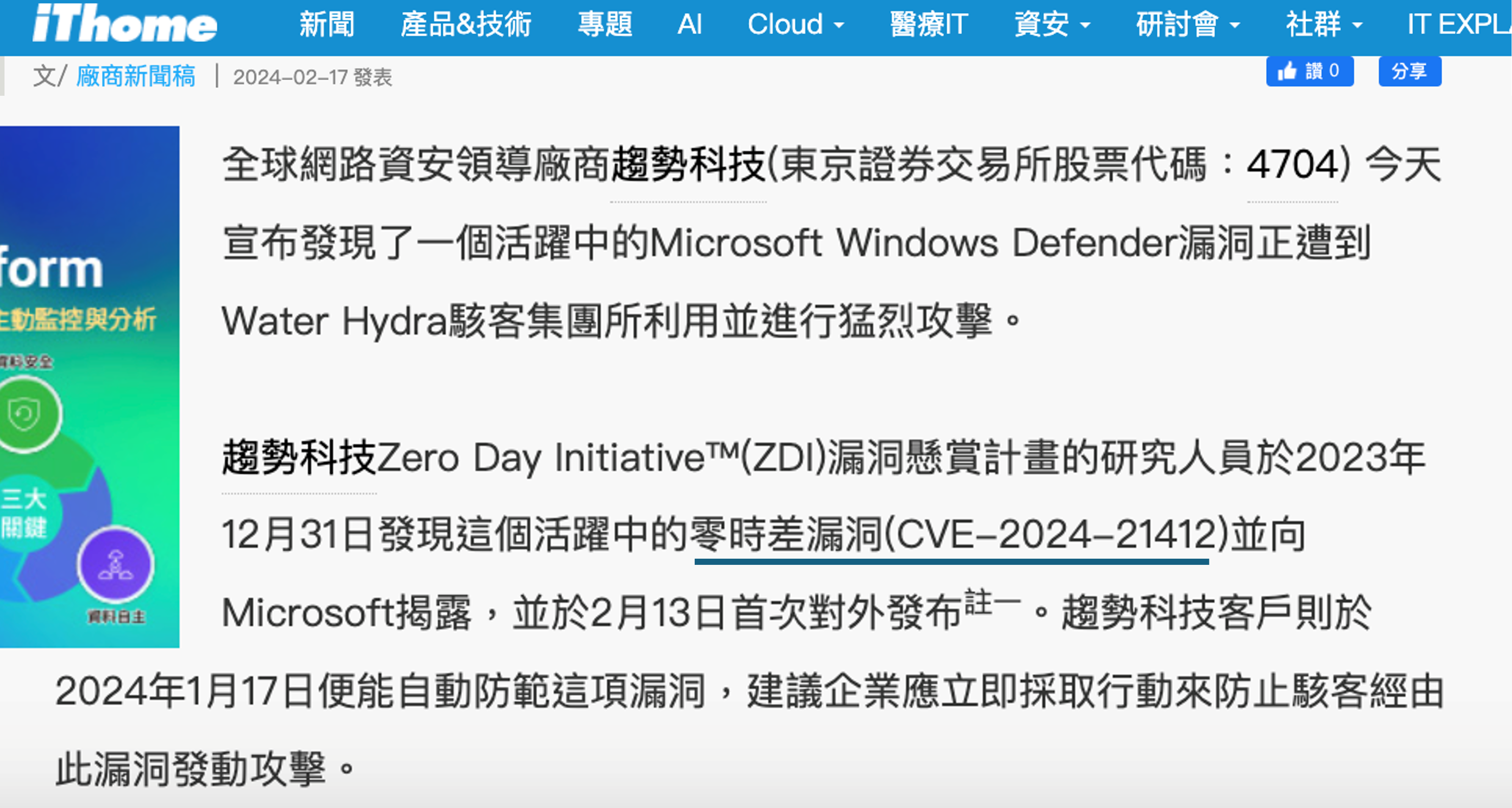

情境一:快速屏蔽重要主機被零時差弱點攻擊

-

零時差弱點被公告

-

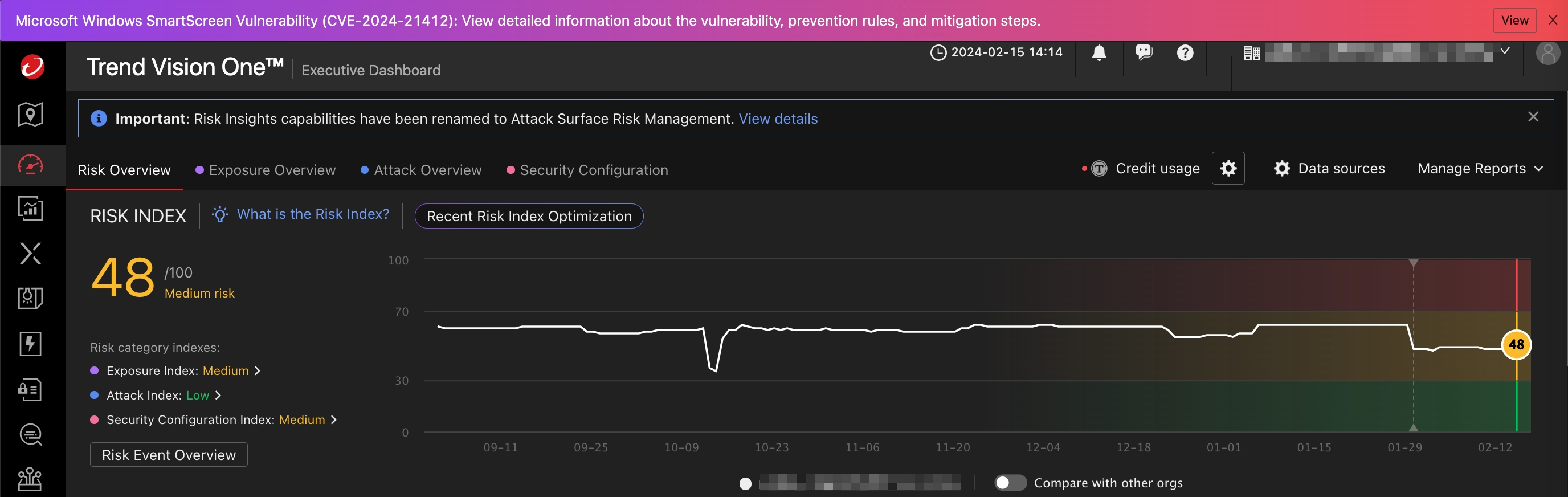

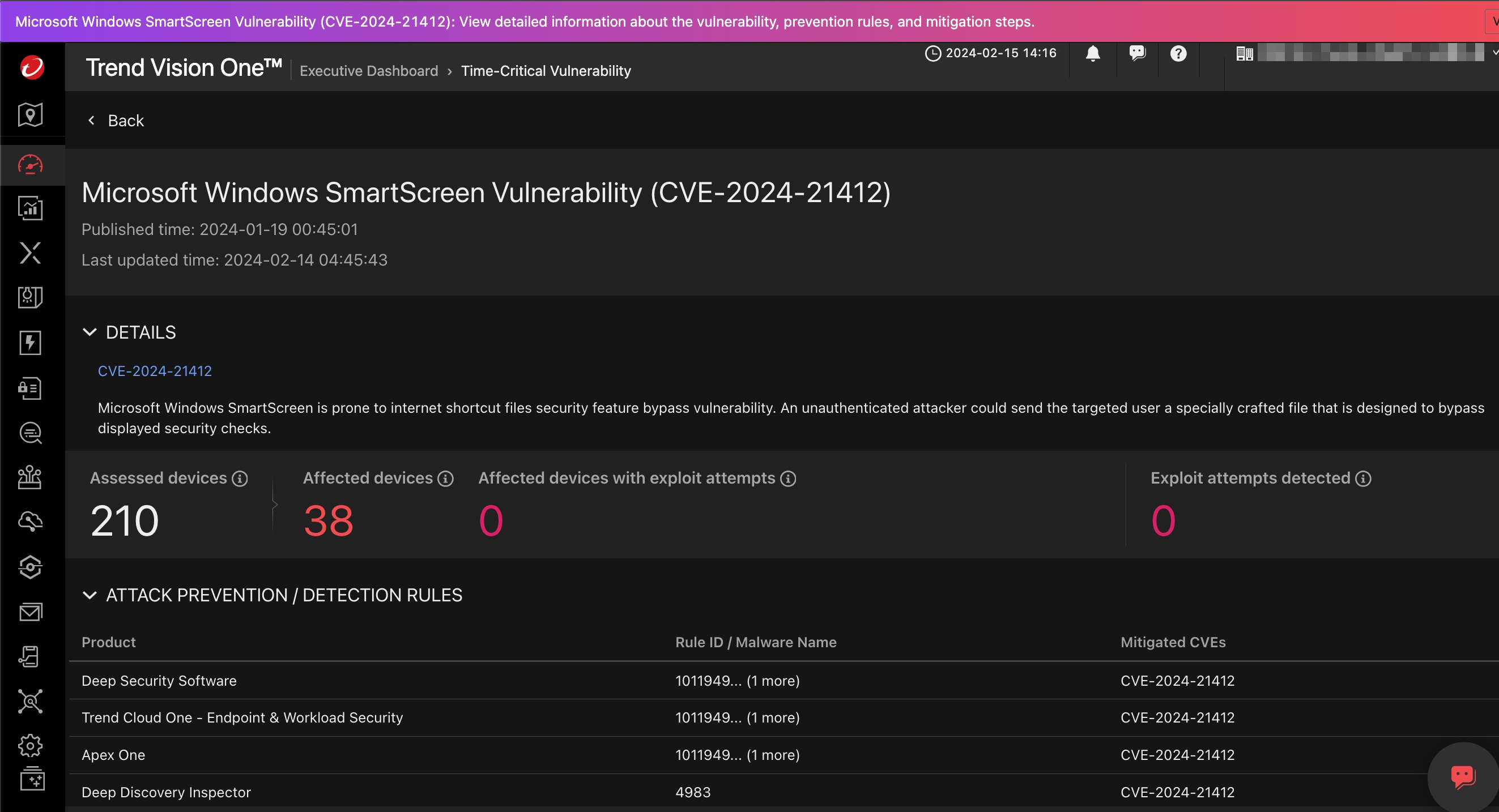

登入 Vision One 主控台時,畫面上方會有關於零時差弱點的通知,點擊 View 檢視詳細資訊

-

在 ATTACK PREVENTION / DETECTION RULES 會顯示已經有哪些趨勢科技產品具有規則能夠偵測或是防範

-

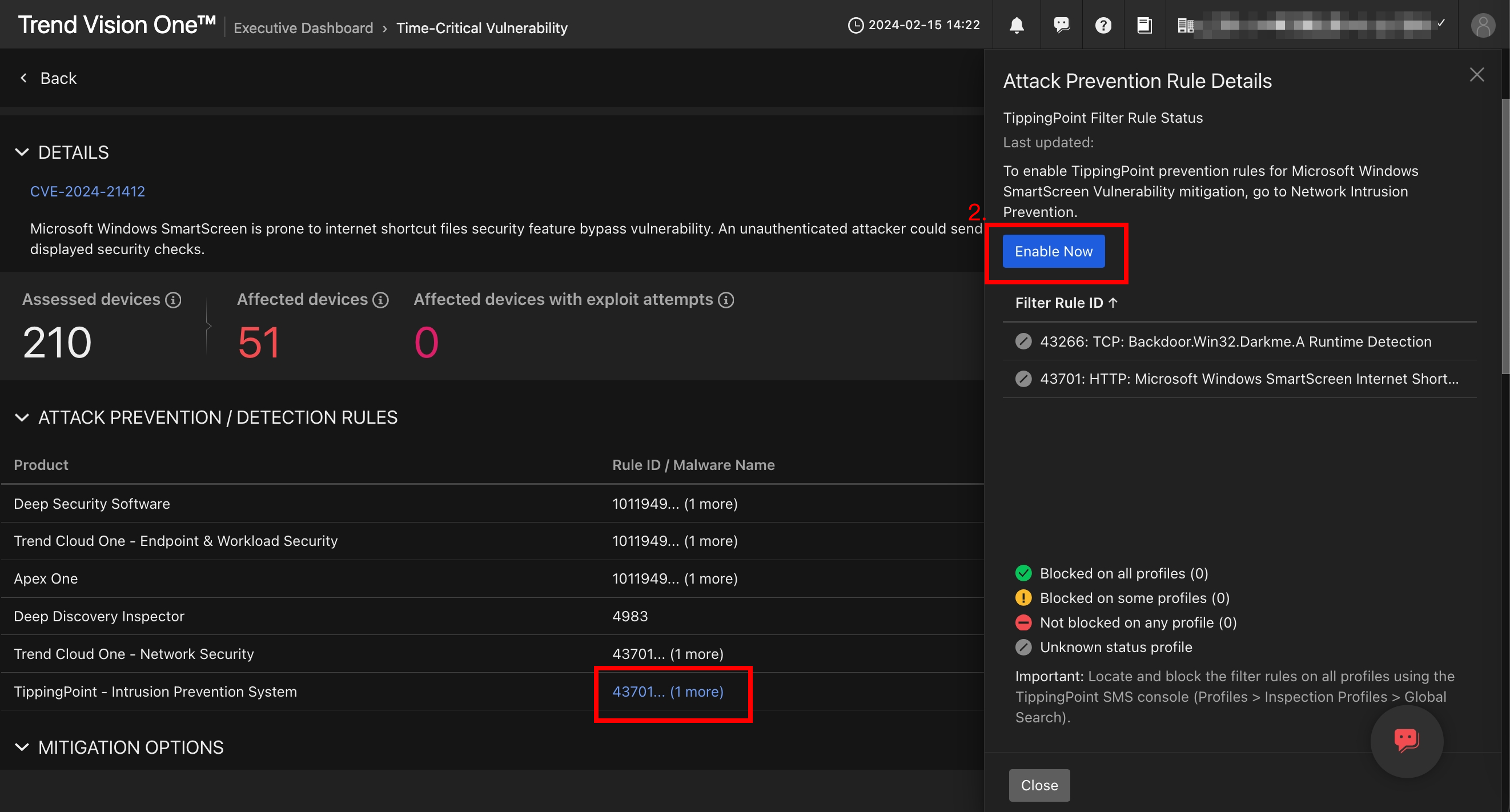

點擊 TippingPoint - Intrusion Prevention System 規則的超連結,再點擊 Enable Now

透過引導快速啟用該規則

-

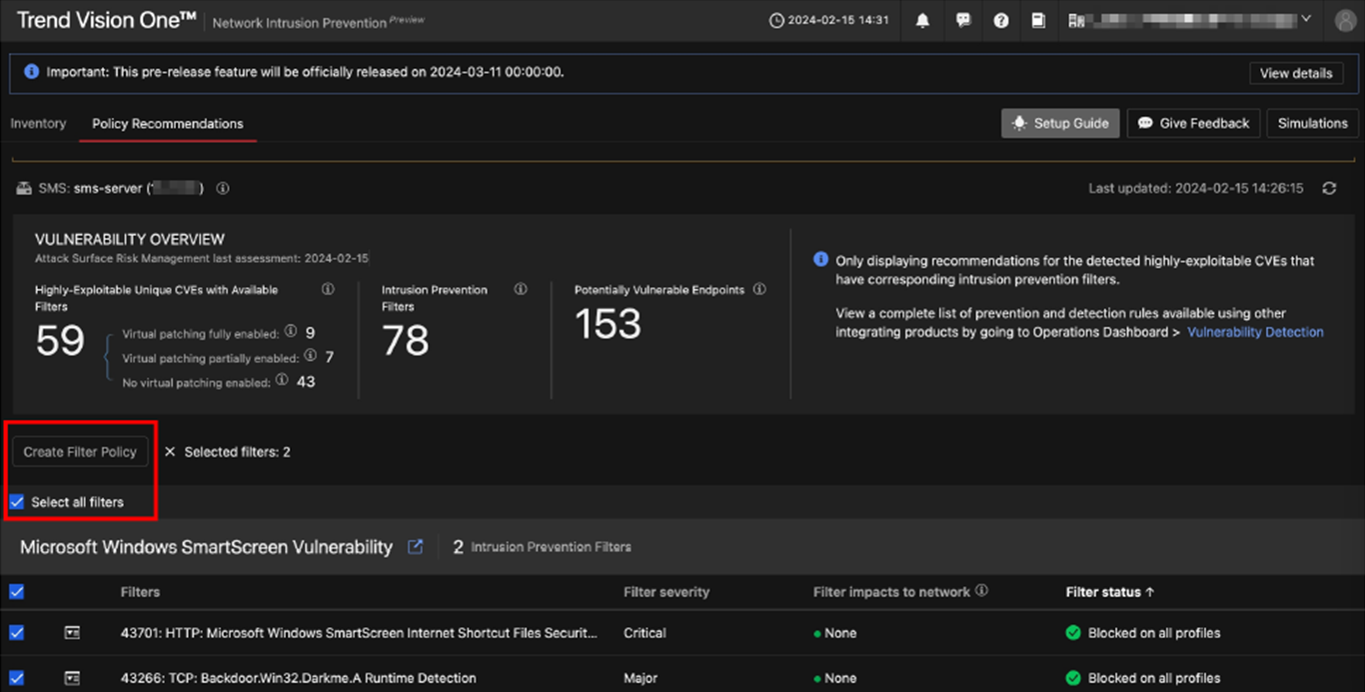

引導到 Policy Recommendations 確認這些 Filters 後,勾選 Select all

filters 再點擊 Create Filter Policy

-

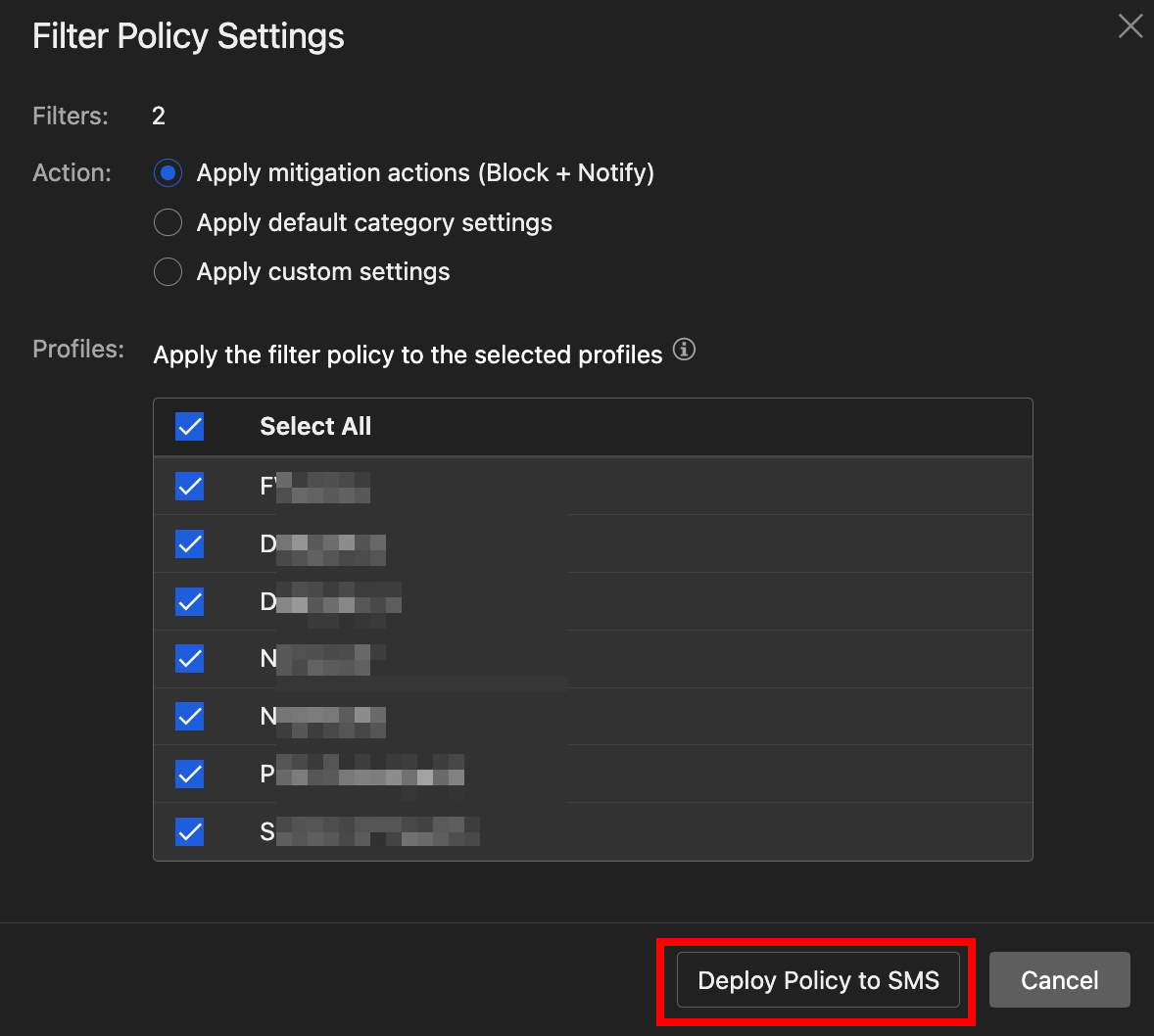

選擇要套用的 Profiles,建議選擇 Apply mitigation actions (Block + Notify) 後.點擊 Deploy Poliicy

to SMS

參考:Vision One 零時差漏洞 (CVE-2024-21412) Quick Solution

情境二:TippingPoint 偵測內網攻擊

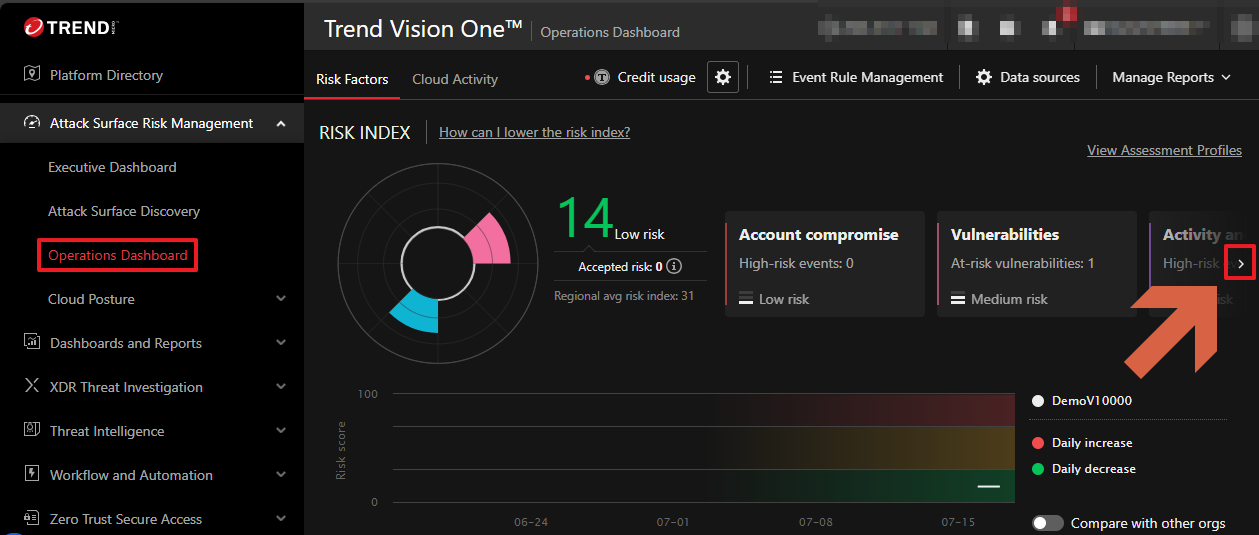

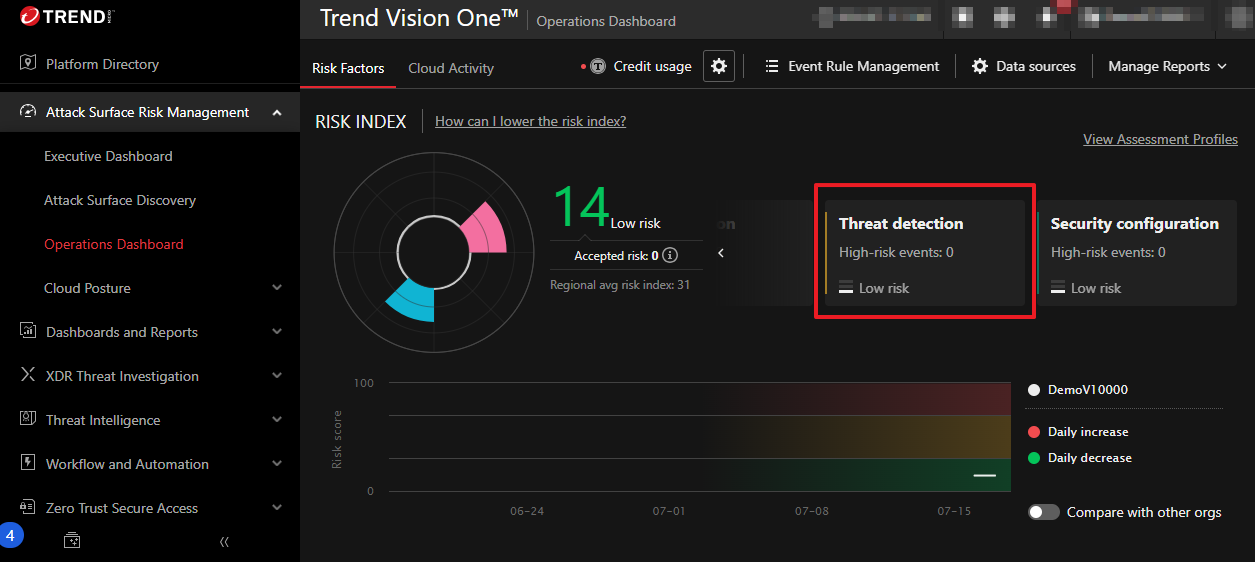

從左側選單 Attack Surface Risk Management 進入 Operations Dashboard

在 RISK INDEX 找到點擊 Threat detection

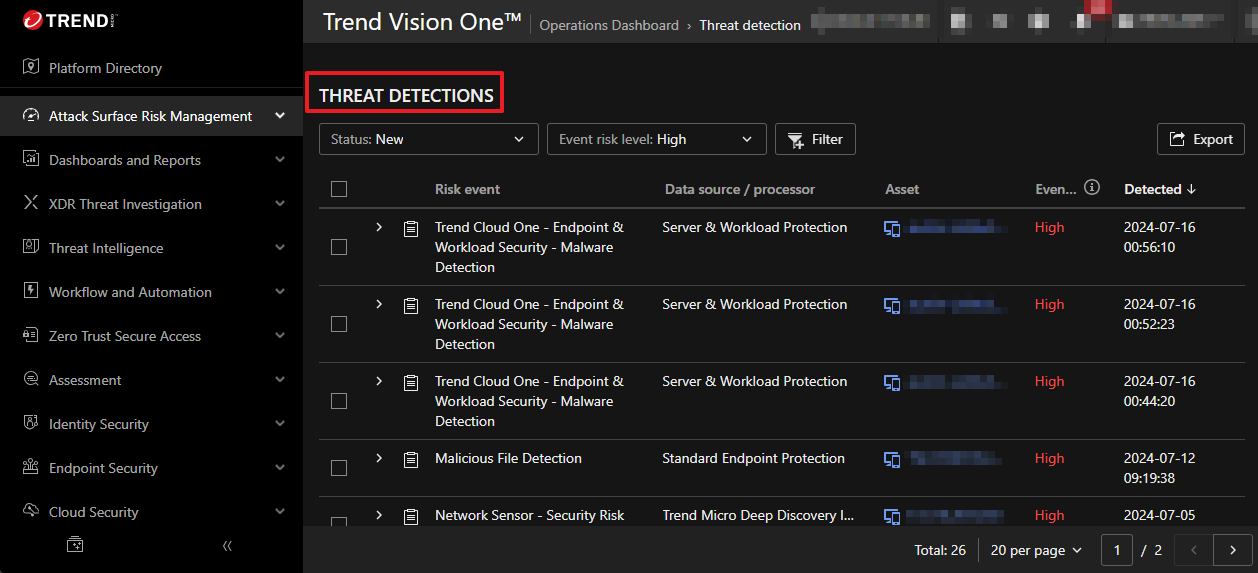

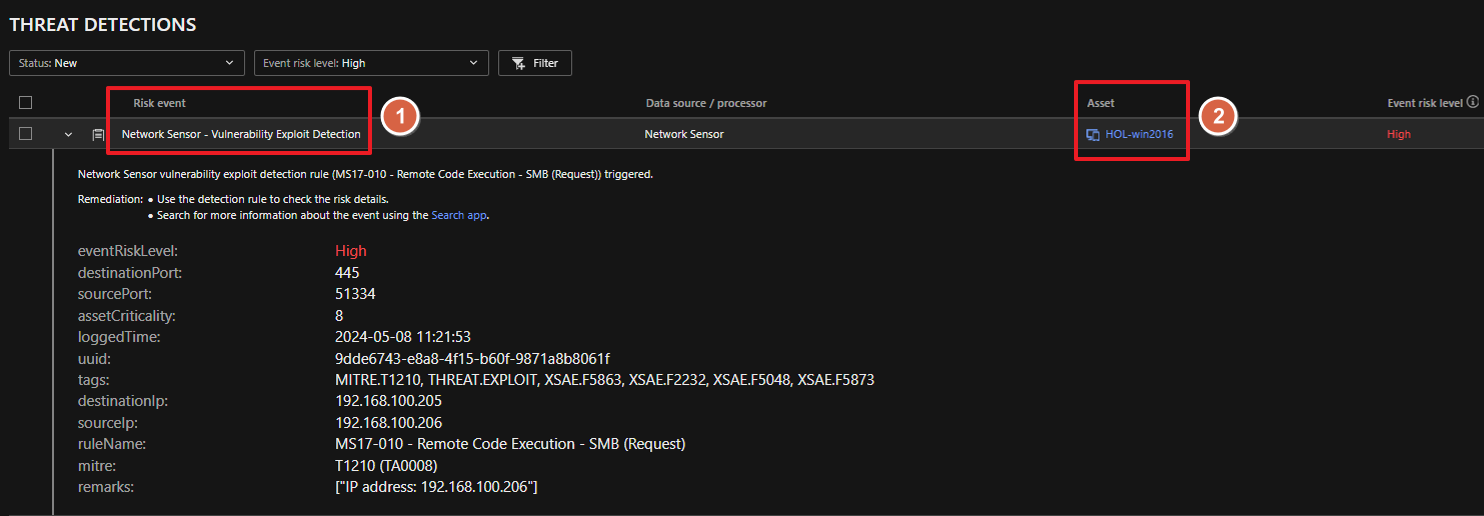

將畫面移動到下方的 THREAT DETECTIONS

在 Risk event 找到 Network Sensor - Vulnerability Exploit Detection 並點擊檢視內容

在 Asset 點擊 HOL-win2016

在裝置名稱 HOL-win2016 右側點擊三個點的圖示

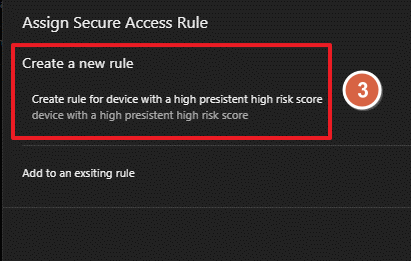

出現功能選單,選擇在 Zero Trust Secure Access 的 Assign Secure Access Rule

選擇 Create a new rule

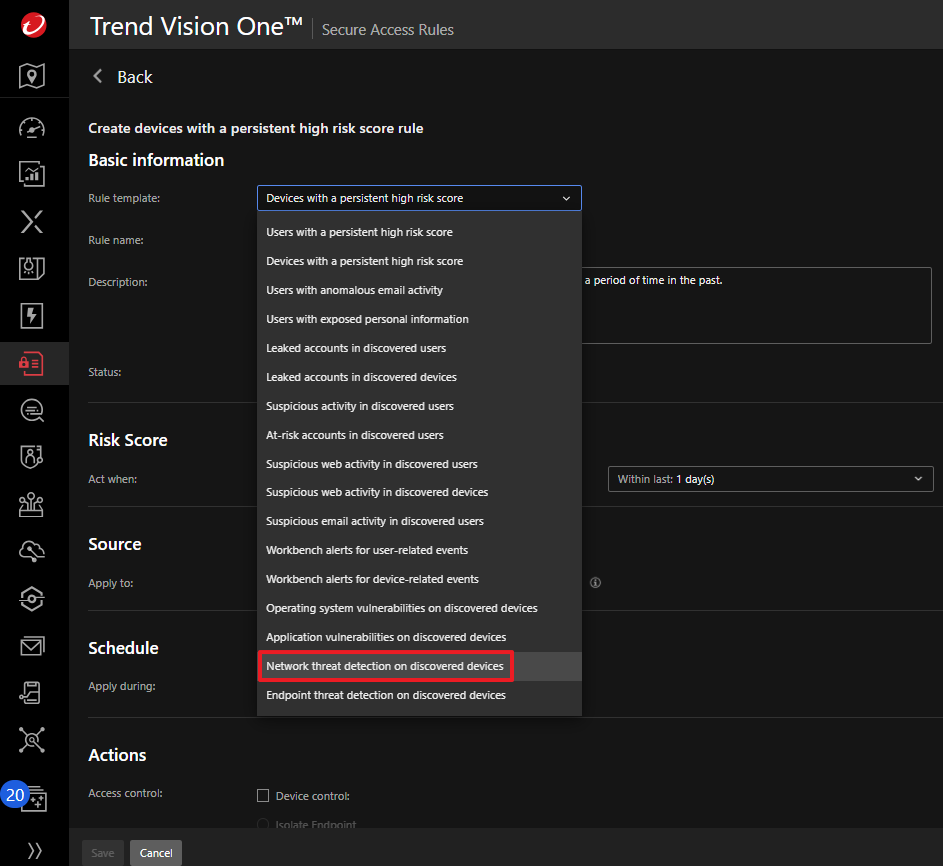

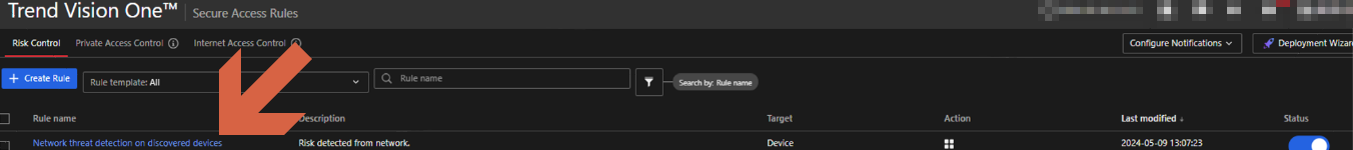

Rule template 下拉選擇 Network threat detection on discovered devices

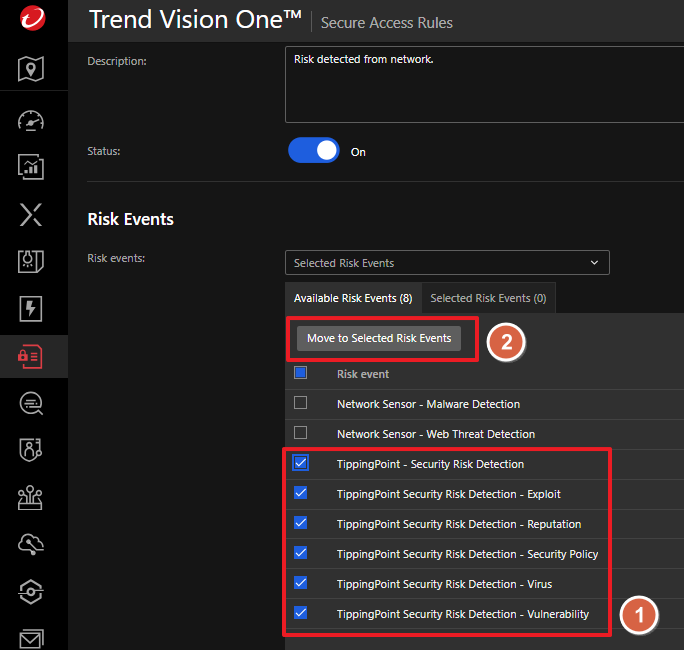

選擇 Risk Events 勾選 TippingPoint 相關的事件

點擊 Move to Selected Risk Events

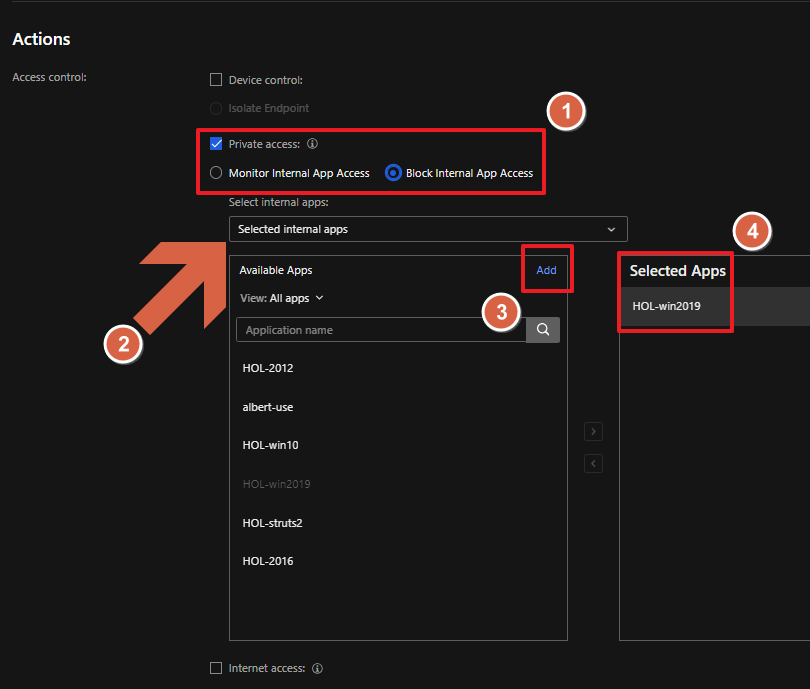

選擇 Action 勾選 Private access 及 Block Internal App Access

Select Internal apps 從 All internal apps 選擇 Selected internal

apps

在 Available Apps 中將重要主機 HOL-win2019 移至右方 Selected Apps 中,再按

Save 後即可看到規則己建立

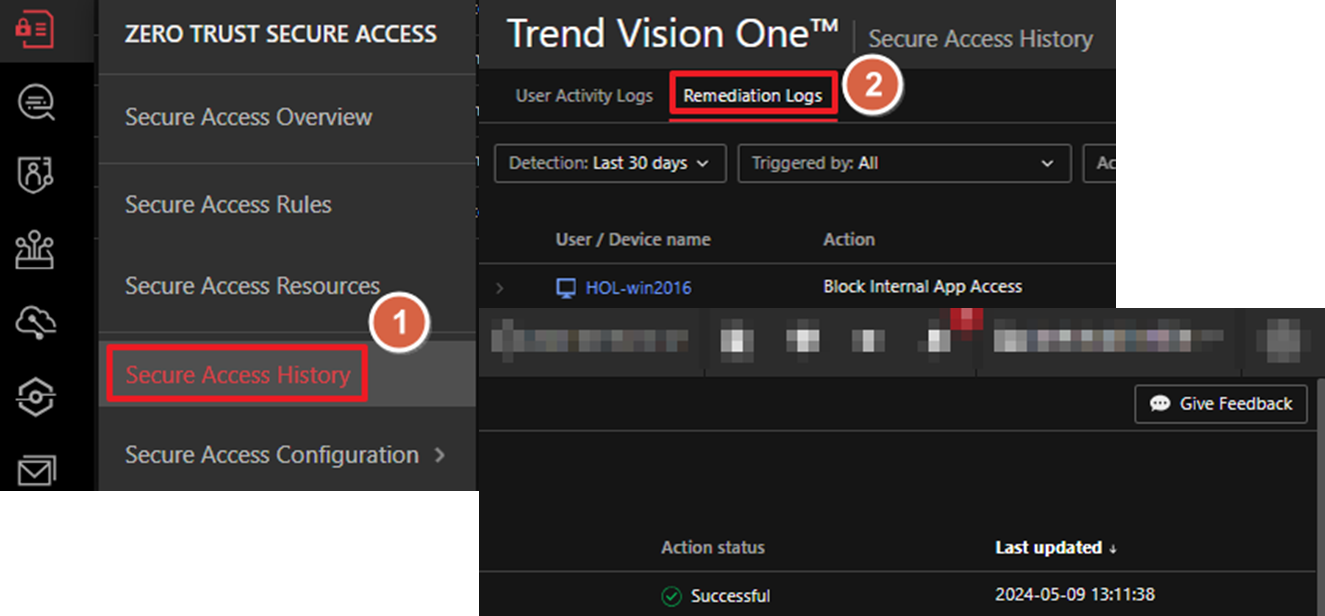

如何查詢阻擋記錄

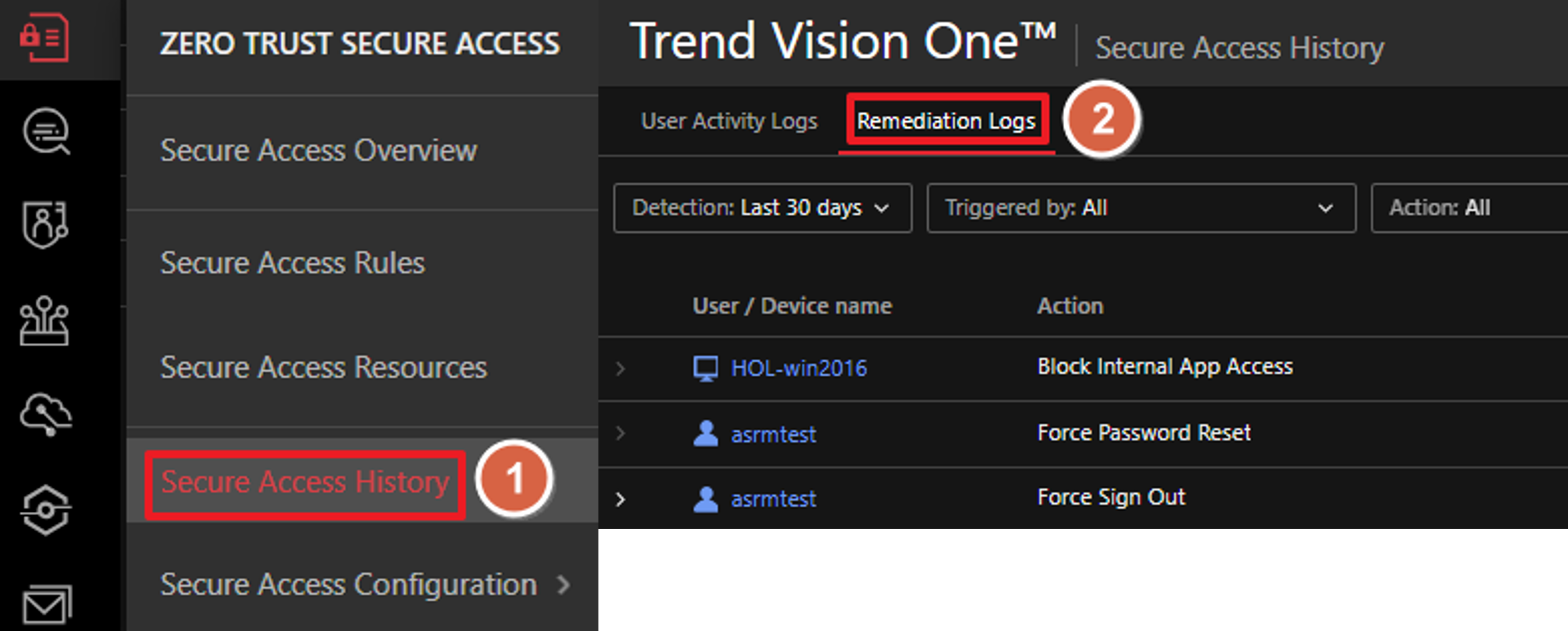

從左側選單 Zero Trust Secure Access 選擇 Secure Access History

點擊 Remediation Logs

情境三:Entra ID 帳號出現異常行為

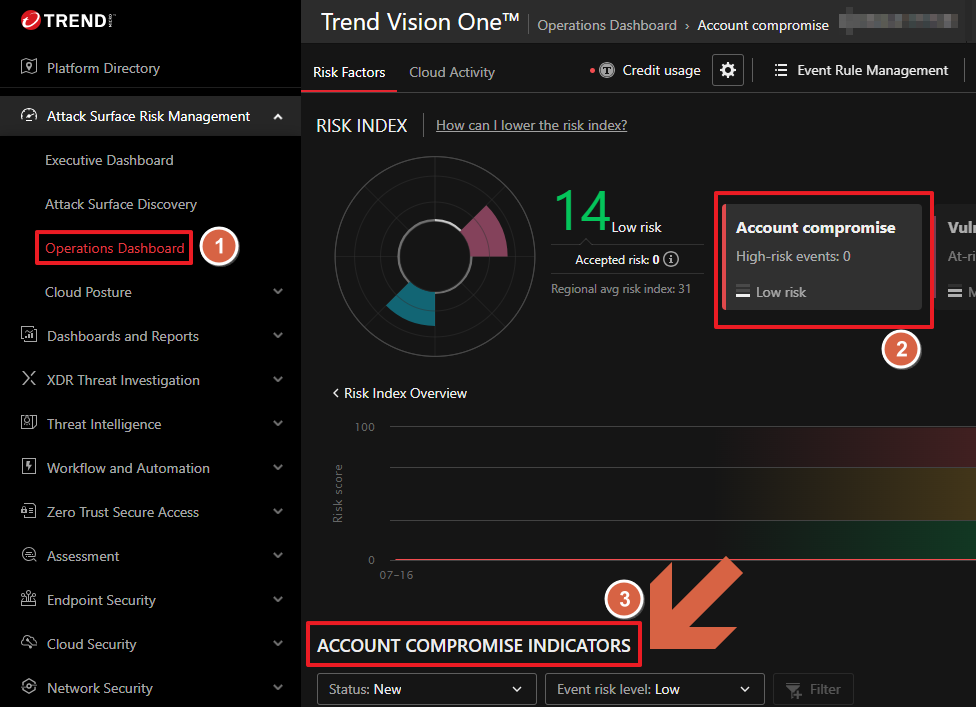

從左側選單 Attack Surface Risk Management 進入 Operation Dashboard

點擊 Account compromise 將畫面移動到下方的 ACCOUNT COMPROMISE INDICATORS

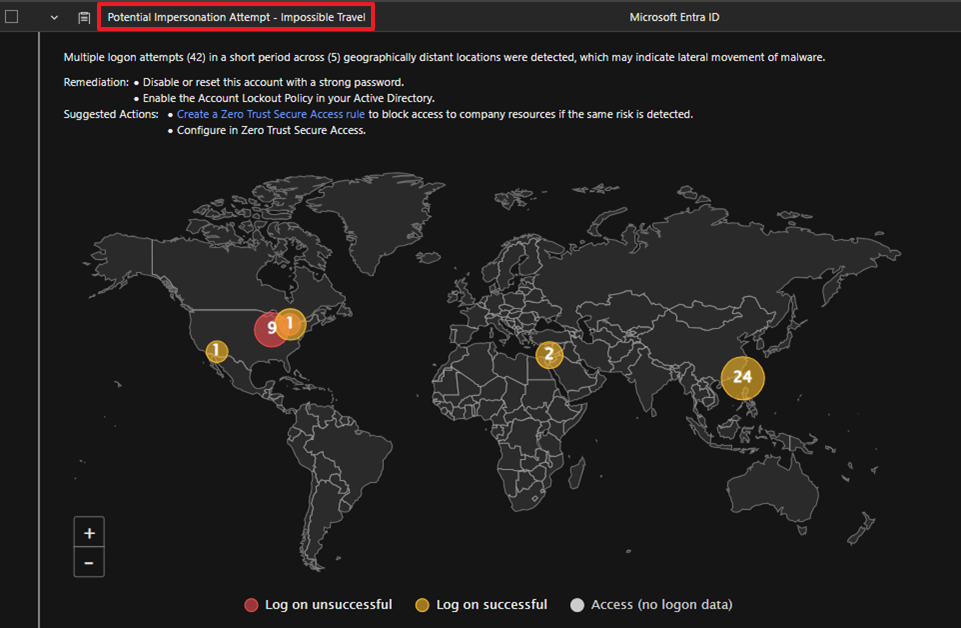

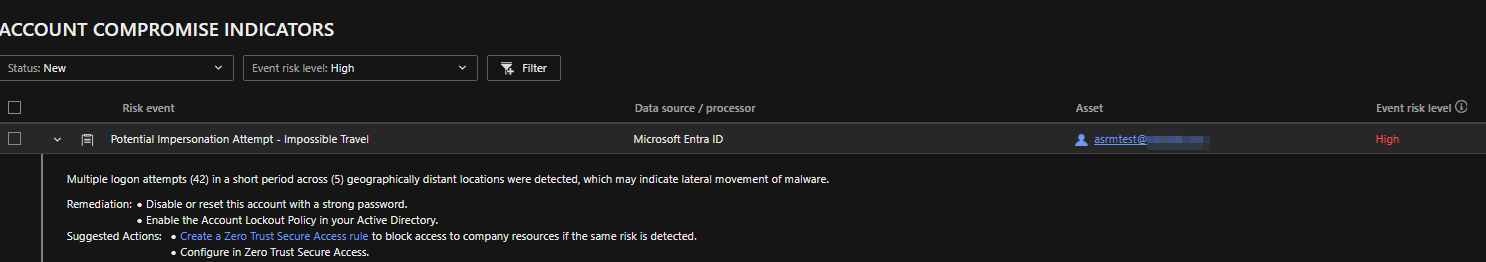

找到 Potential Impersonation Attempt - Impossible Travel 檢視登入記錄

確認帳號在不同地理區域同時有成功登入

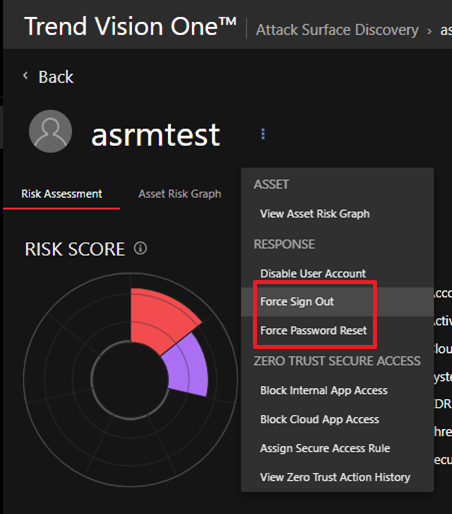

點選帳號 asrmtest 出現帳號 asrmtest 的使用者詳細資訊後,右側點擊三個點的圖示

在 RESPONSE 選擇 Force Sign Out 強制登出或 Force Password Reset

強制變更密碼

如何查詢強制登入或是變更密碼記錄

從左側選單 Zero Trust Secure Access 選擇 Secure Access History

點擊 Remediation Logs

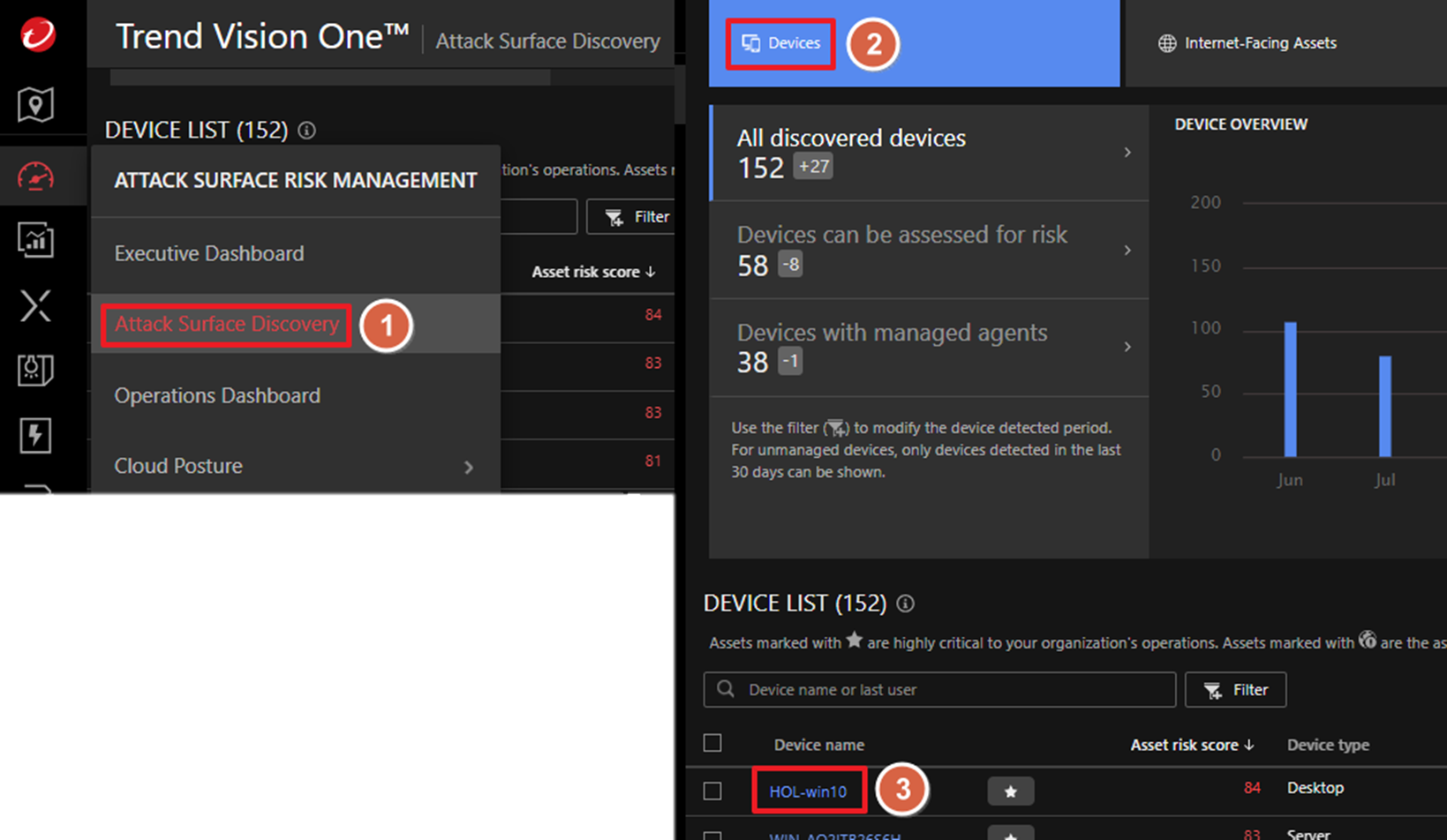

情境四:高風險電腦緊急隔離

從左側選單 Attack Surface Risk Management 進入 Attack Surface Discovery 選擇

Devices

在 DEVICE LIST 中即可發現 HOL-win10 為風險分數最高的 Device 並點擊 HOL-win10

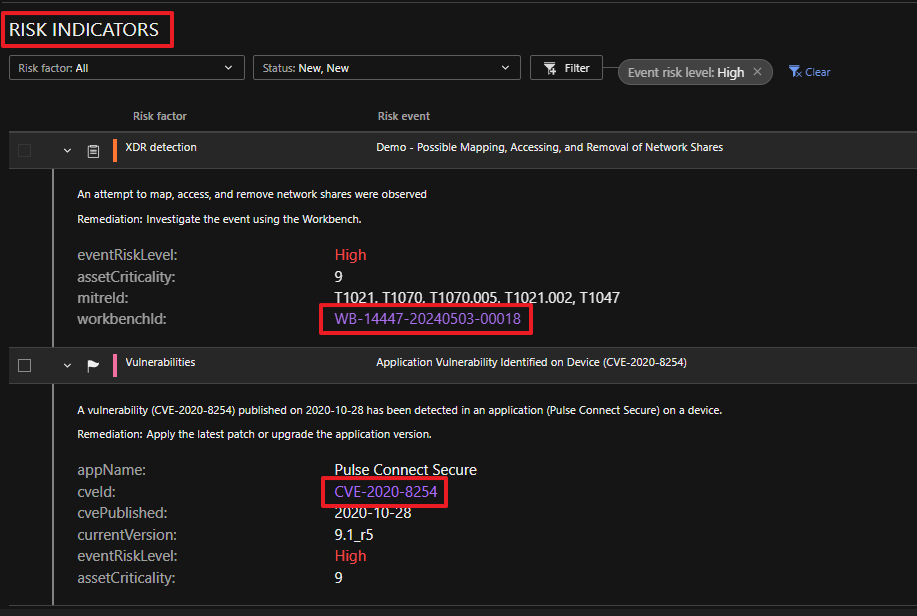

檢視主要風險成因,向下移動畫面會出現 RISK INDICATORS

發現有 XDR detection 及 Vulnerabilities 的高風險事件,可點擊相關事件檢視詳細資訊

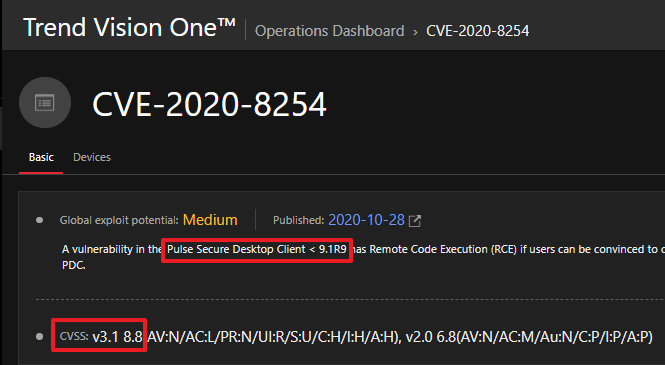

Vulnerabilities 事件,發現是 Pulse Secure (VPN Client) 弱點,CVSS 高達 8.8 分

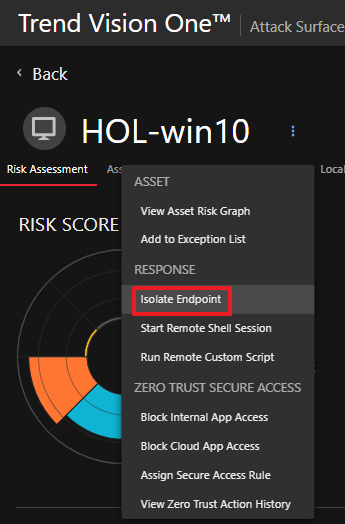

在裝置名稱 HOL-win10 右側點擊三個點的圖示,在 RESPONSE 選擇 Isolate Endpoint

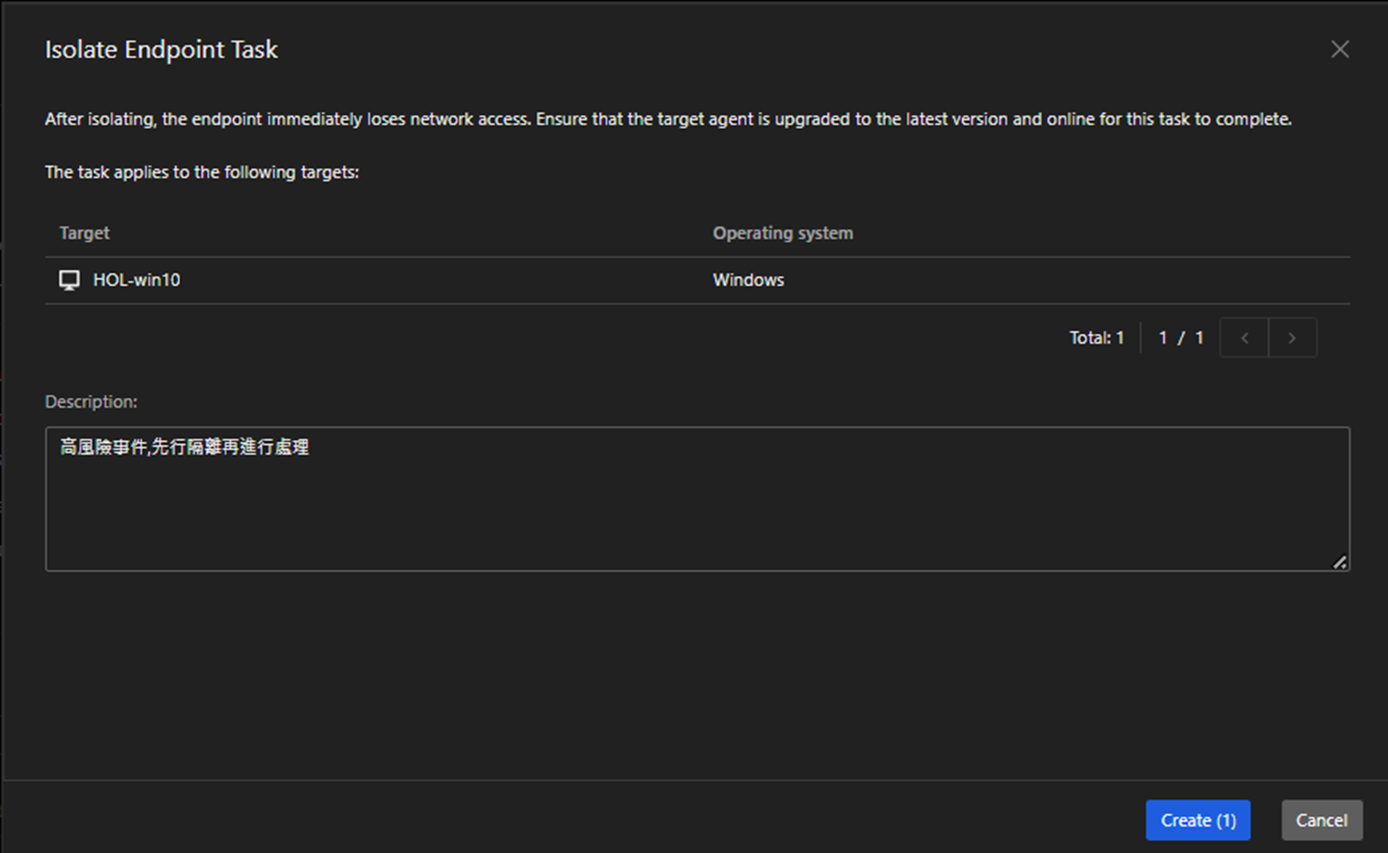

隔離該裝置

註明原因後點擊 Create 建立 Task

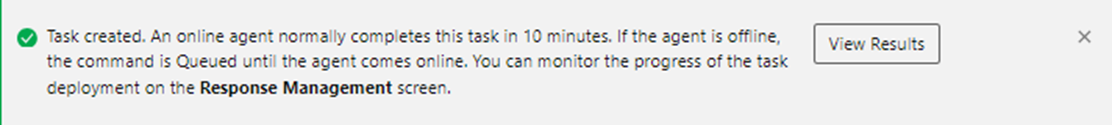

建立後可以看到 Task 成功建立的通知,可點擊 View Results 追蹤 Task 執行進度

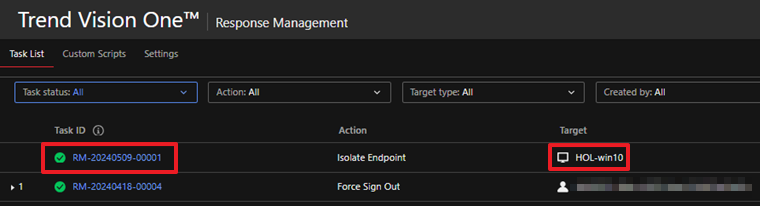

跳轉到 Workflow and Automation 的 Response Management 中 Task

List

可以找到建立的 Task 綠色打勾圖示表示 Task 已經完成

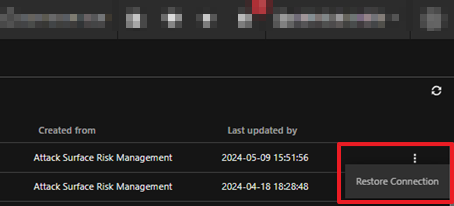

若 Task 已經完成,可以在最右側點擊三個點的圖示,選擇 Restore Connection 恢復裝置的連線 (解除隔離)

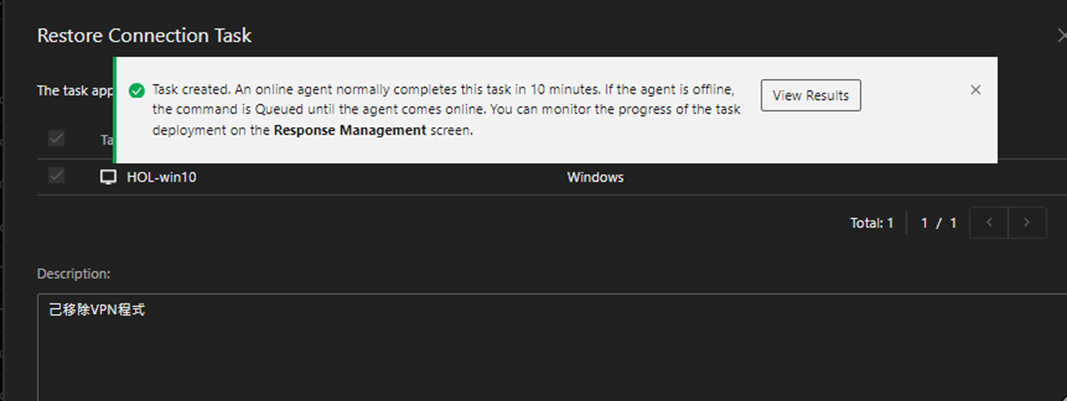

註明原因後依照相同步驟建立 Task 來恢復連線

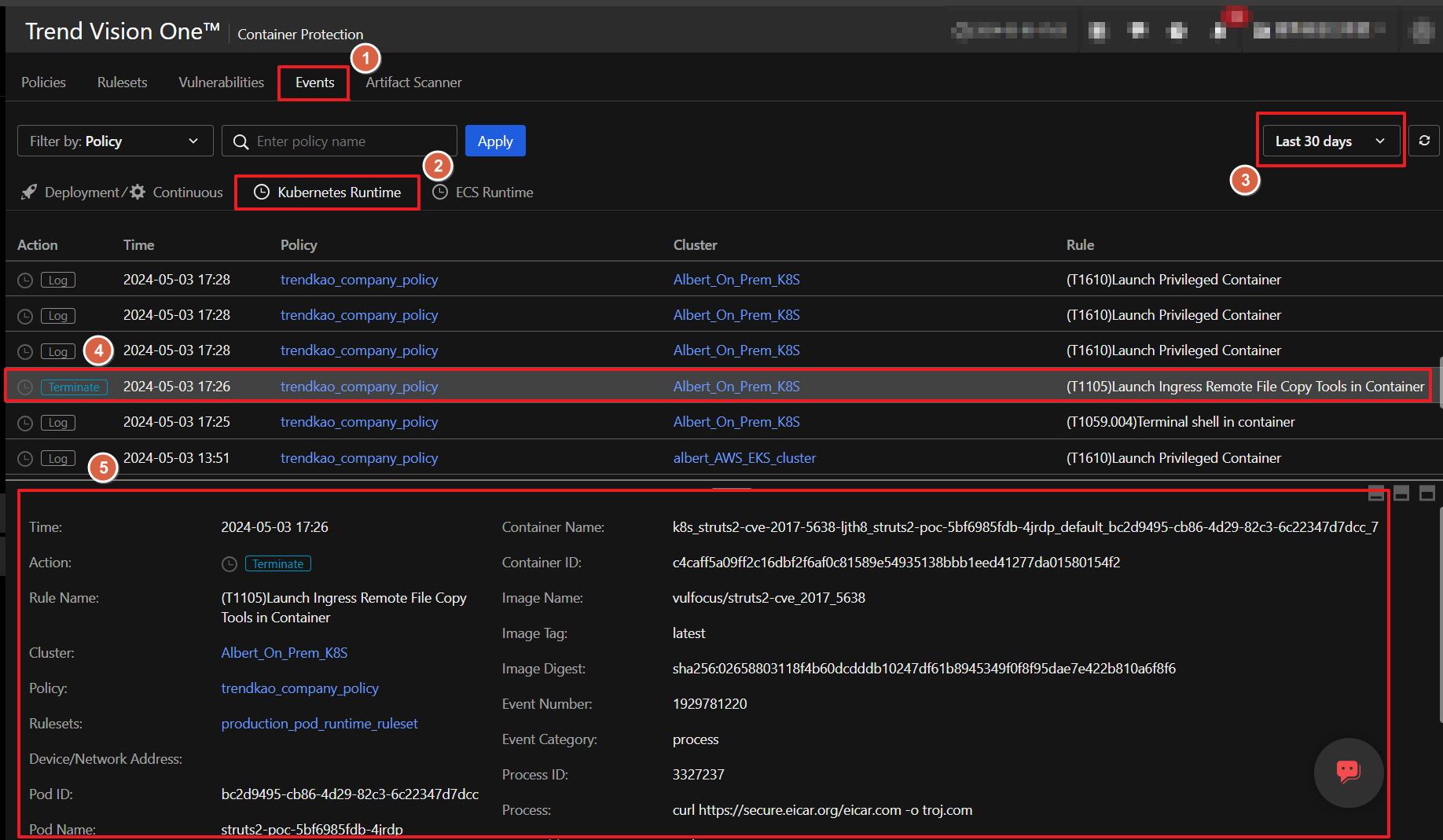

情境五:AWS 容器服務出現威脅事件

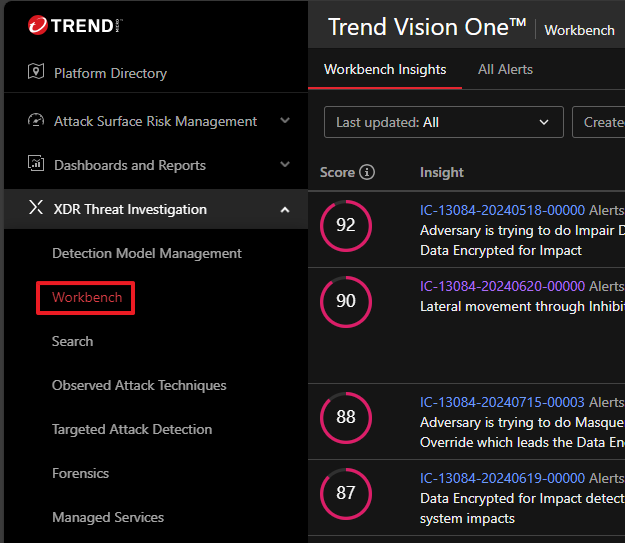

從左側選單 XDR Threat Investigation 進入 Workbench

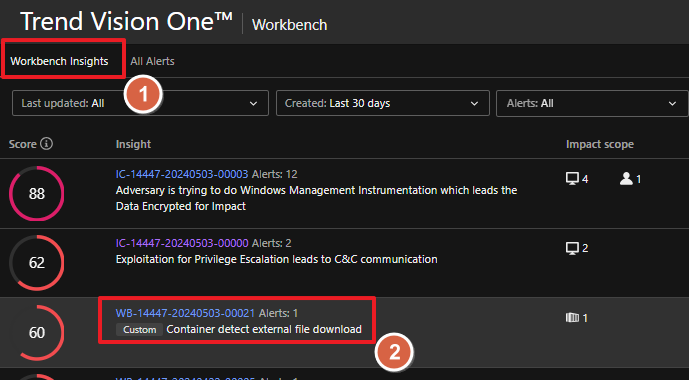

選擇 Workbench Insights 找到並點擊 Container detect external file download 事件

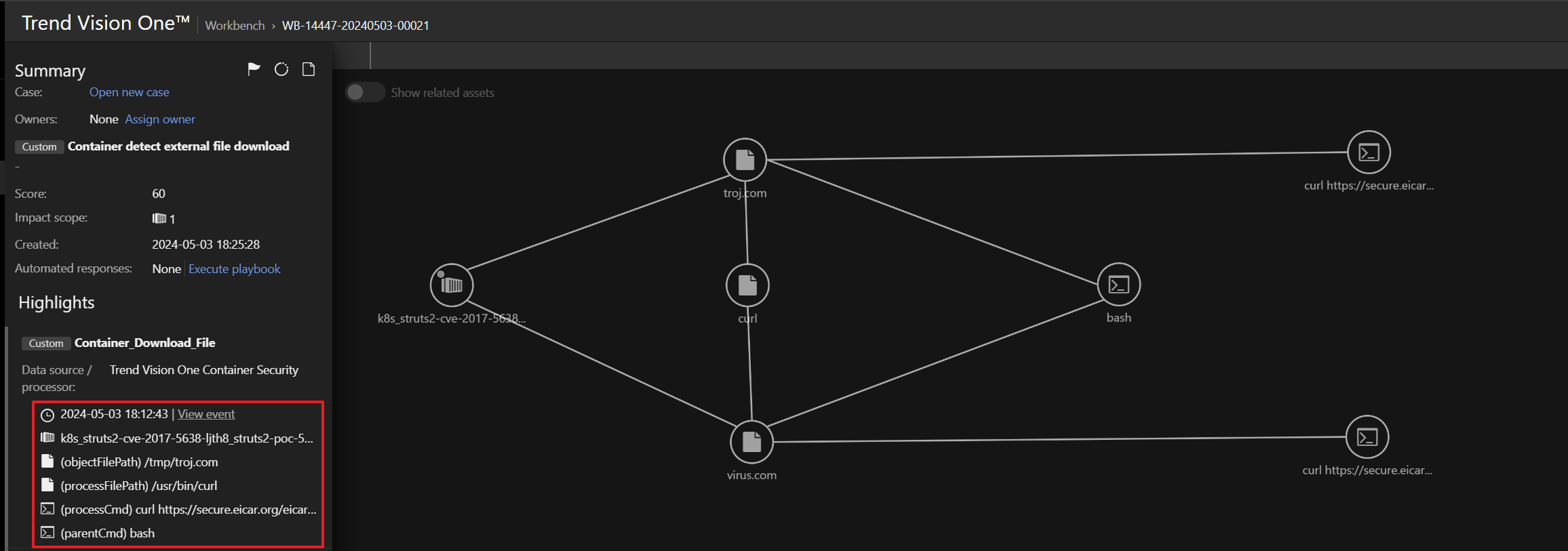

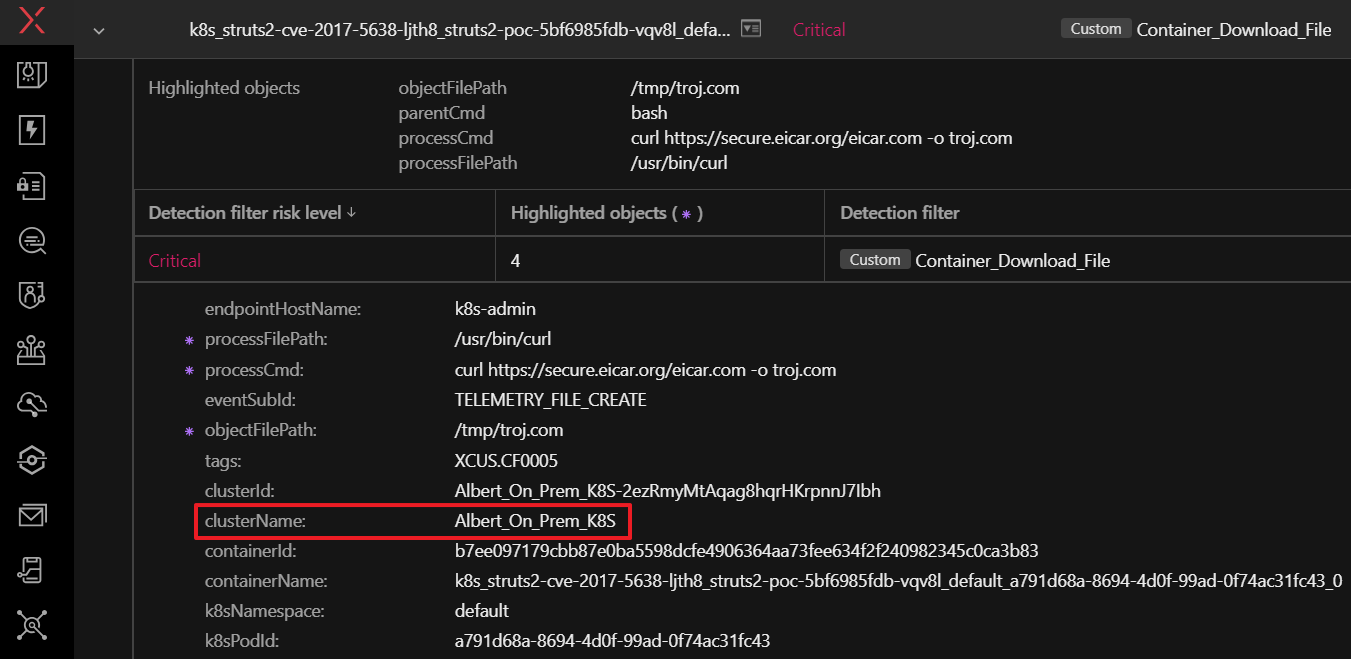

點擊 View event 檢視威脅事件內容

確認 clusterName (Albert_On_Prem_K8S)

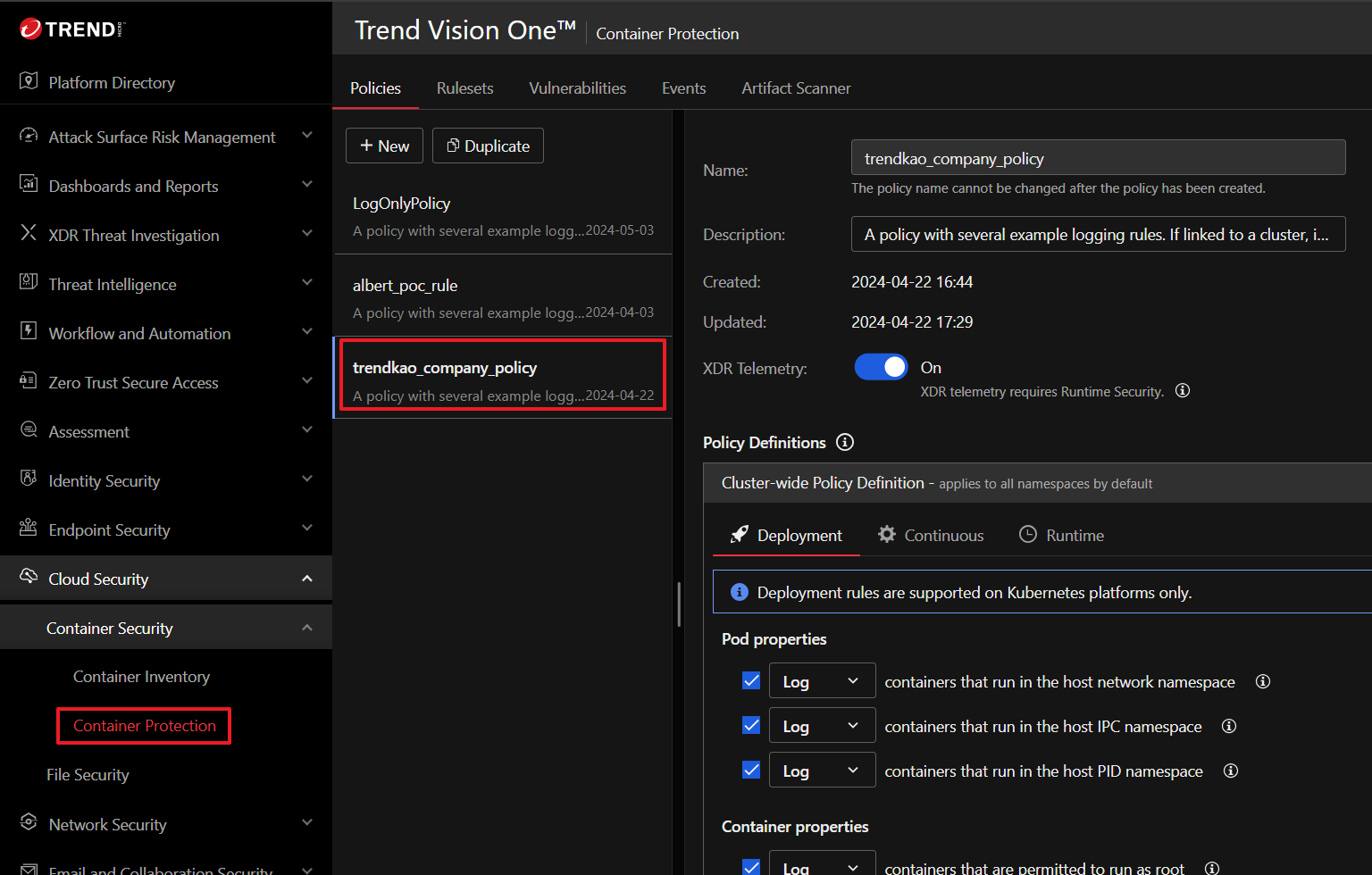

從左側選單 Cloud Security 底下的 Container Security 進入 Container

Protection

選擇 trendkao_company_policy

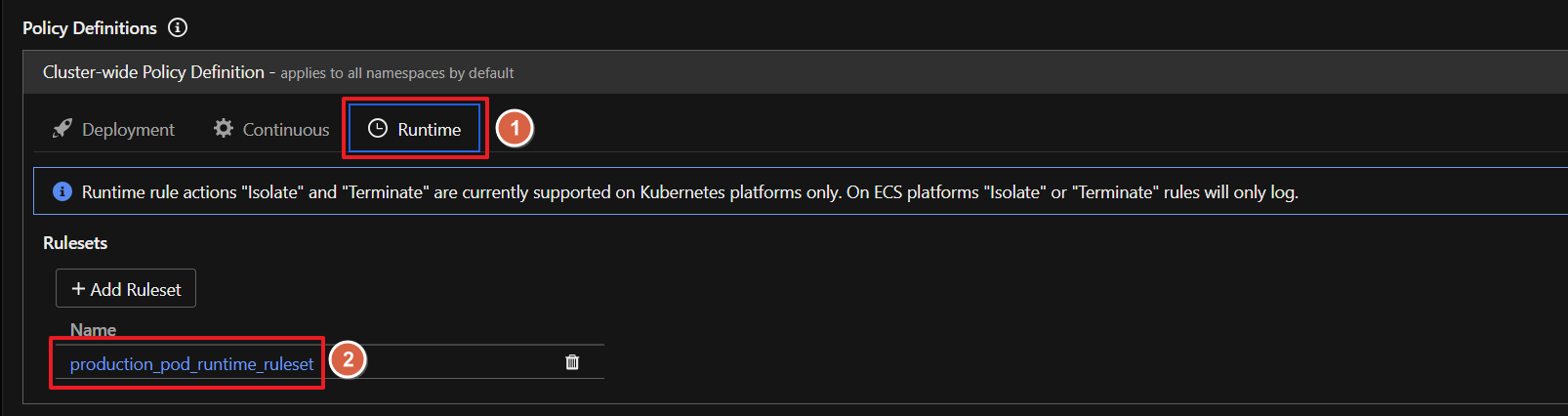

在 Policy Definitions 選擇 Runtime

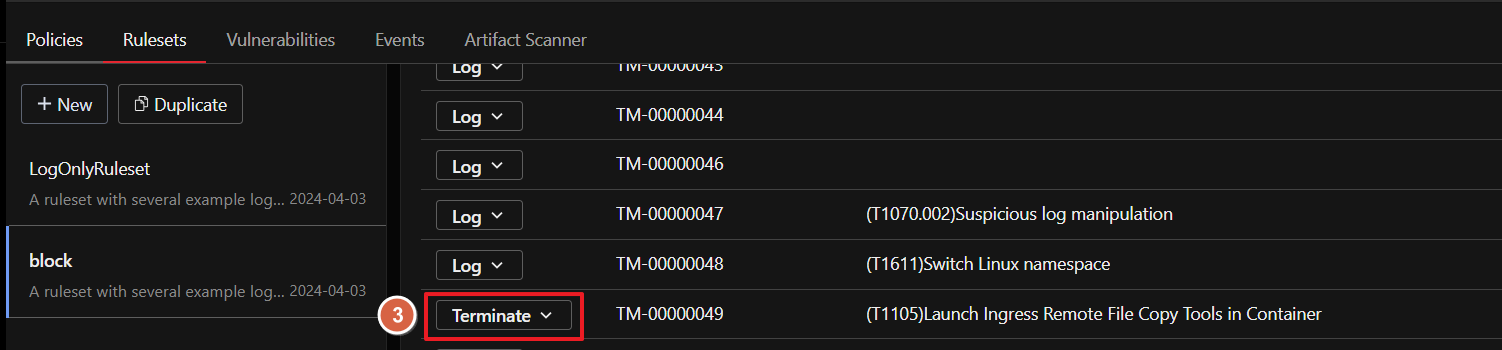

點擊 production_pod_runtime_ruleset 的 Ruleset

找到 TM-00000049

下拉選單選擇 Terminate 並 Save

選擇 Events 再選擇 Kubernetes Runtime

調整時間至 Last 30 days

找到 Terminate 事件並確定與設定的規則相同 (T1105)

在下方檢視事件細節,成功防禦威脅事件