如何利用 CREM 做好風險管理

風險可視性介紹

風險可視

受攻擊面分析與縮減

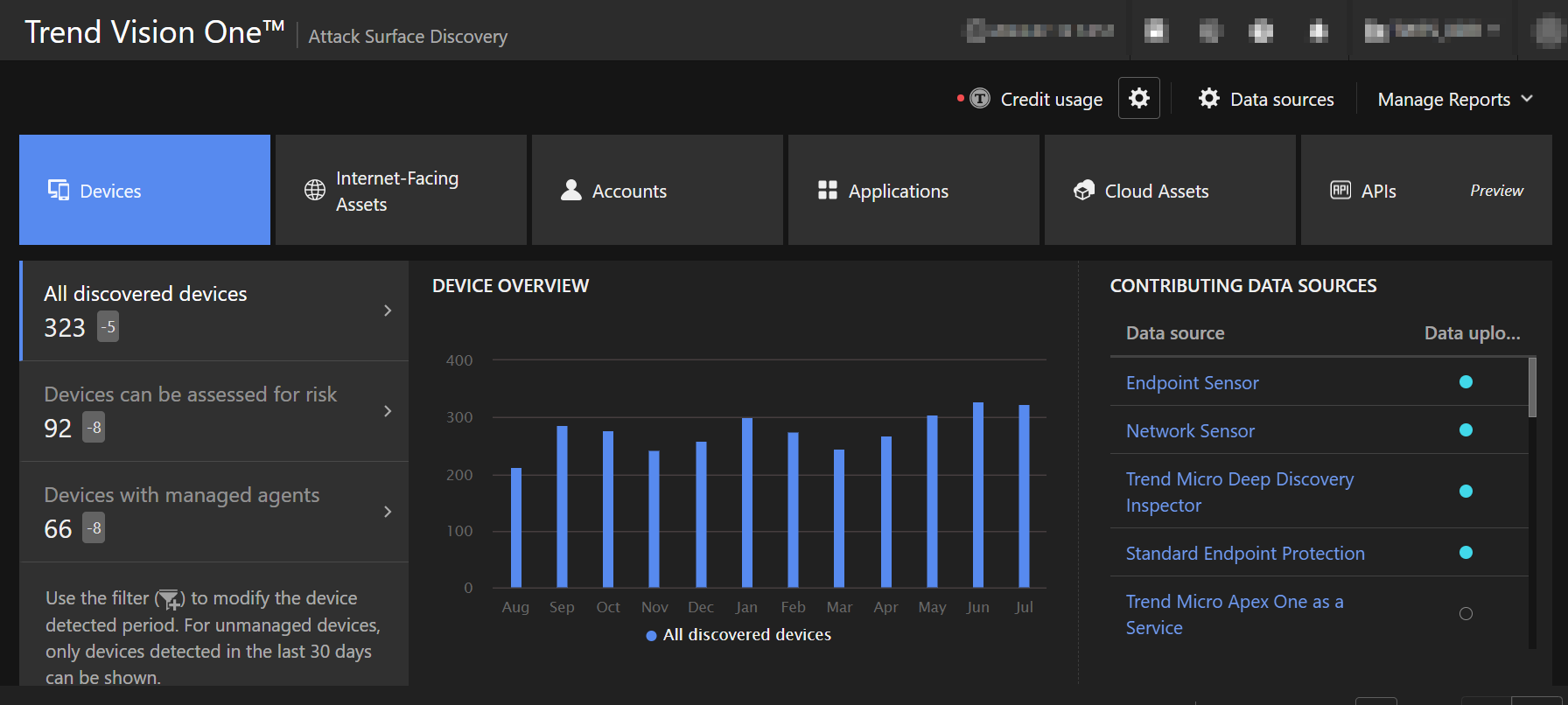

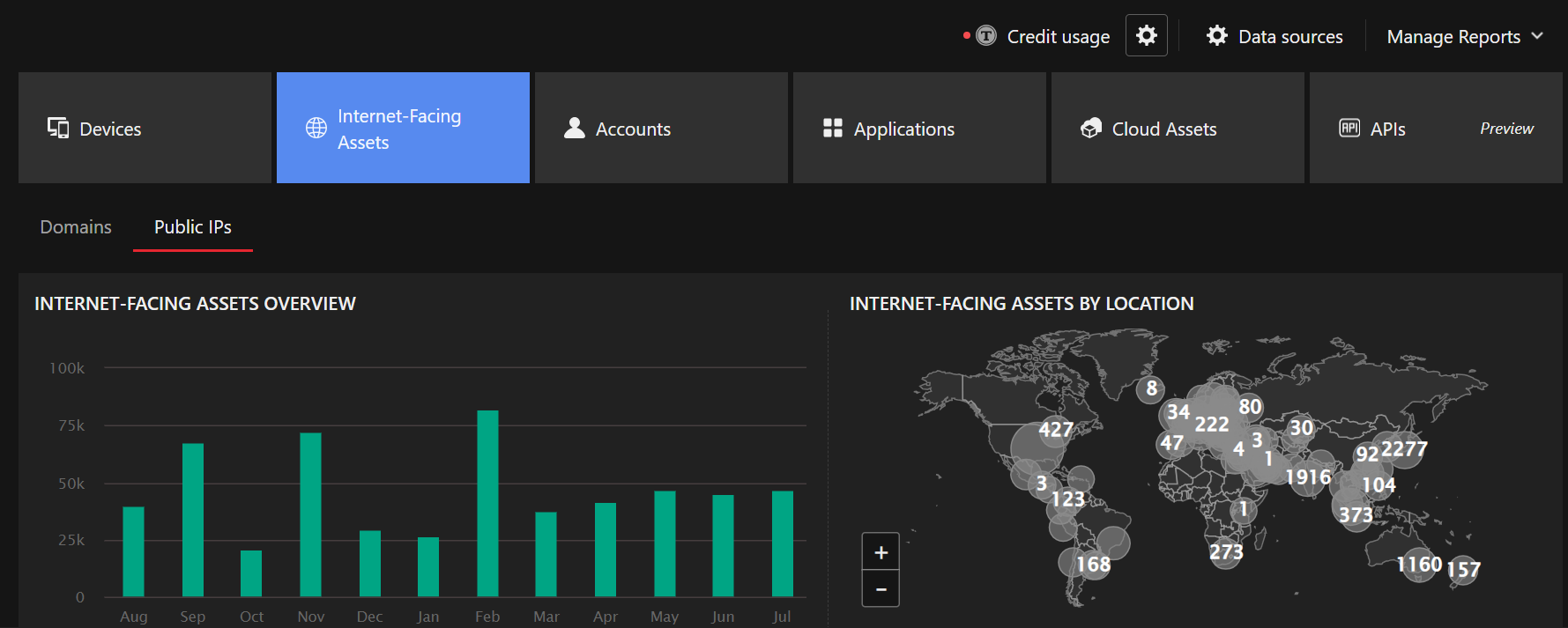

Attack Surface Discovery

找出可能暴露於攻擊之中的組織資產,包括裝置、面向網際網路的資產、帳號、應用程式和雲端資產。

Attack Surface Discovery 可幫助您找出威脅行為者可能利用來攻擊您組織的企業資產。

Attack Surface Discovery 的每個部分都提供有關您組織內不同資產類型的深入見解。

監控維運

風險事件回應管理

Risk Event Operations

在 Operations Dashboard 可以看到各類型的風險事件並根據建議的步驟解決這些風險或者標記那些您現階段無法處理的風險

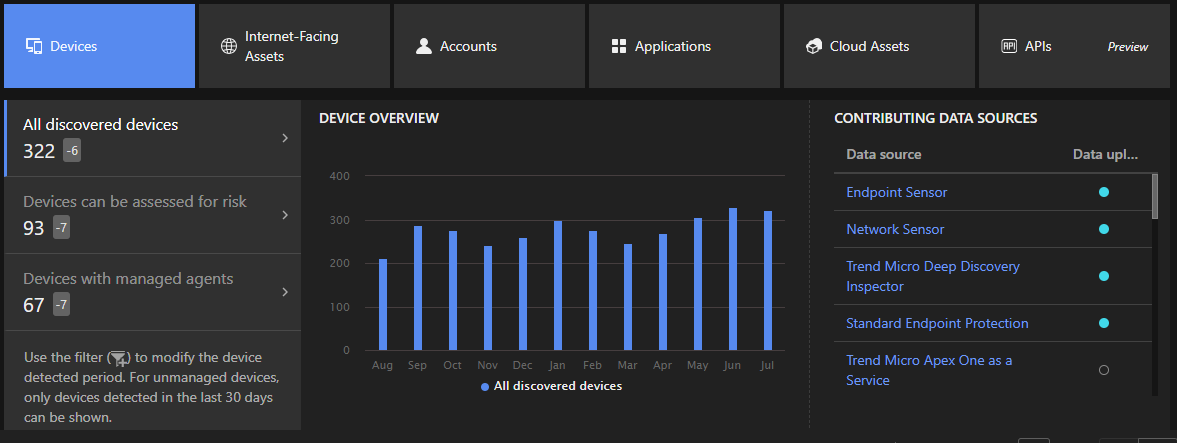

Device (裝置)

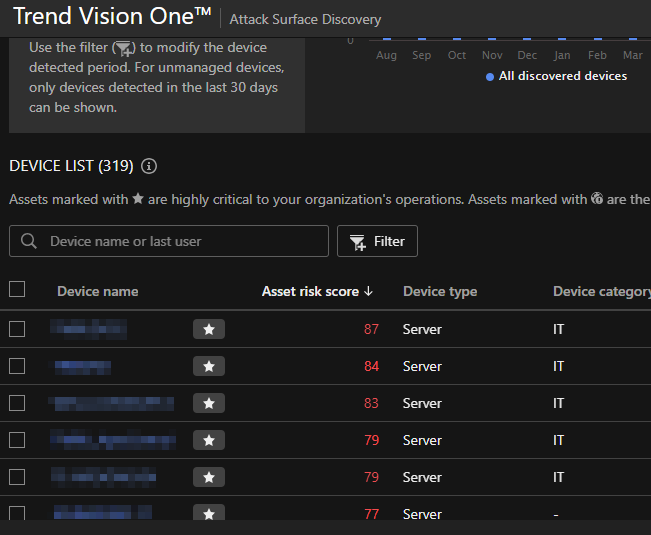

從左側選單 Cyber Risk Exposure Management 點擊 Attack Surface Discovery

在此處統計所有已經發現裝置,並列出能夠評估風險的裝置以及有安裝用戶端的裝置,來了解組織內尚未受到監控的裝置

在下面的 Device list 會列出所有的裝置,並且每天會自動評估 Asset Criticality (可以手動調整)

如果 Asset Criticality 達到 High (8 或更高) 會被標記  代表重要資產

代表重要資產

如果裝置可以被從網際網路存取則會被標記  代表暴露在網際網路中

代表暴露在網際網路中

Tip

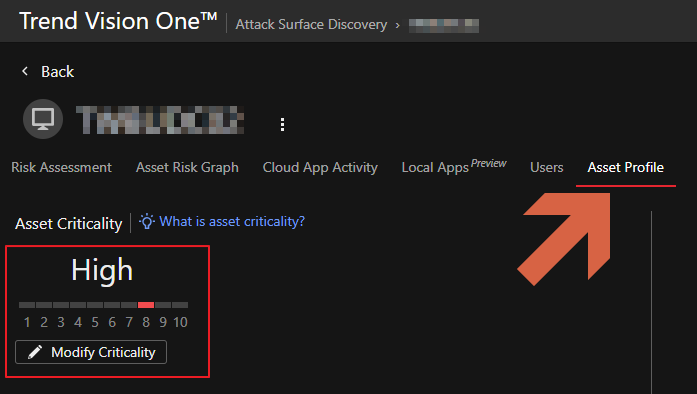

在 Device list 直接點擊裝置名稱可以檢視詳細資訊,其中 Asset Profile 頁面內點擊 Modify

Criticality

可以手動修改裝置的 Asset Criticality 如果數值越高在評估風險時風險分數可能會越高

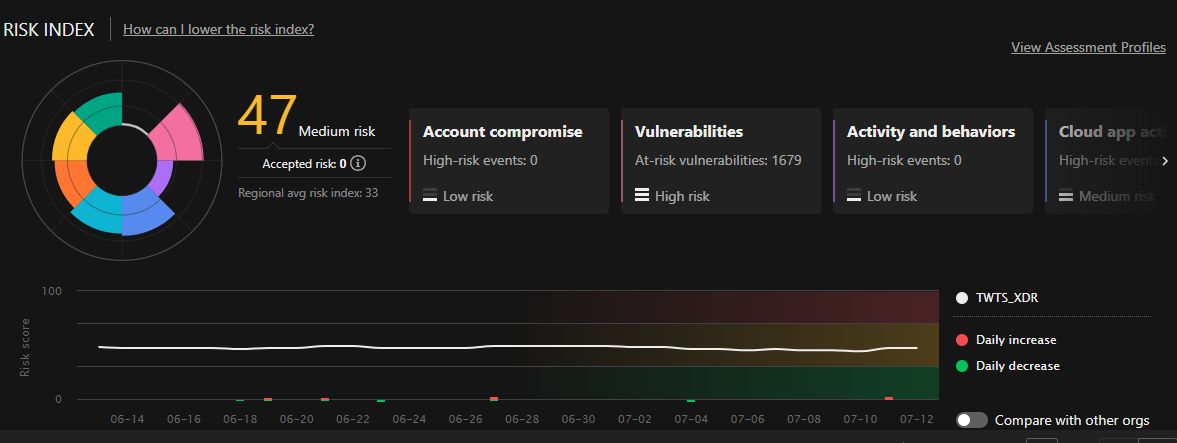

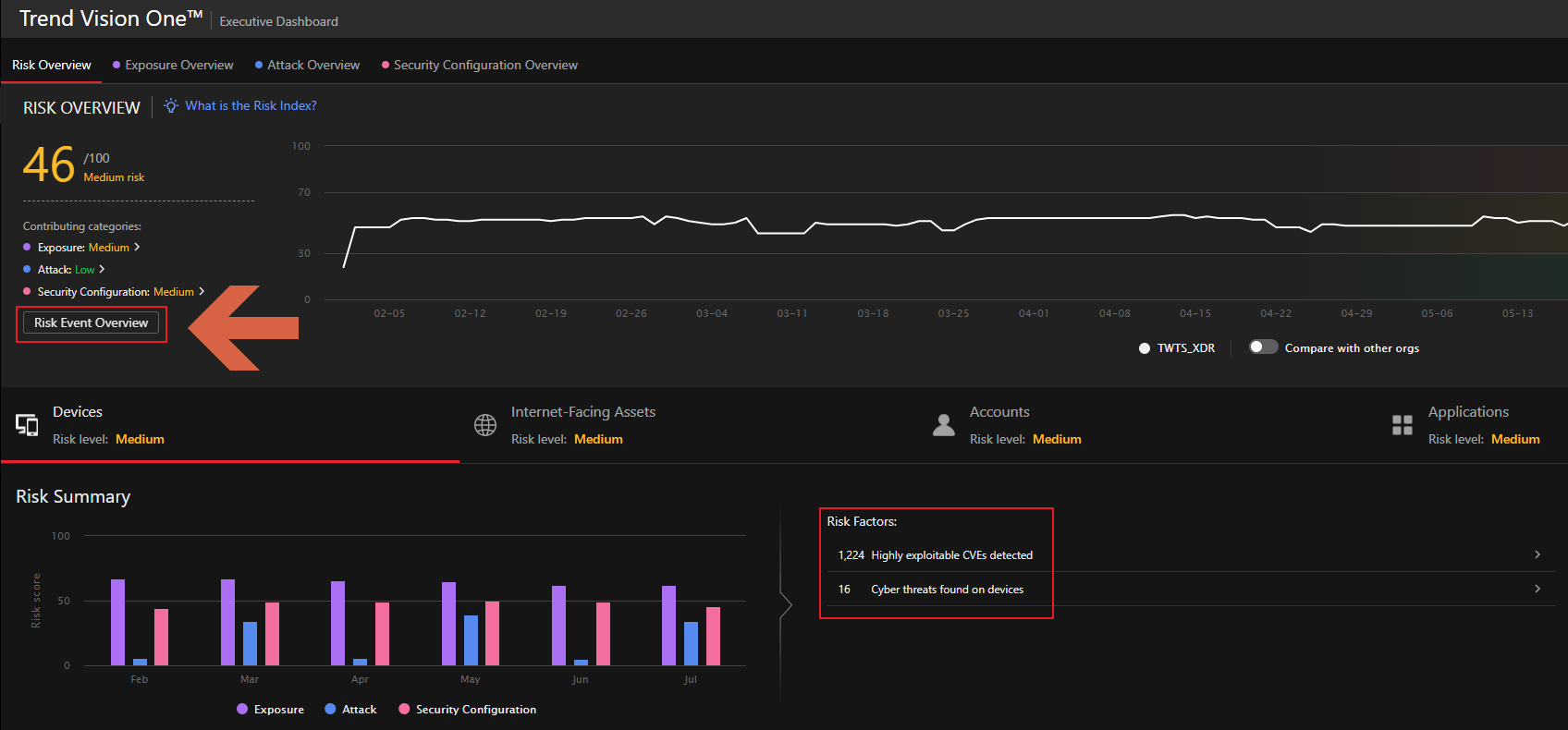

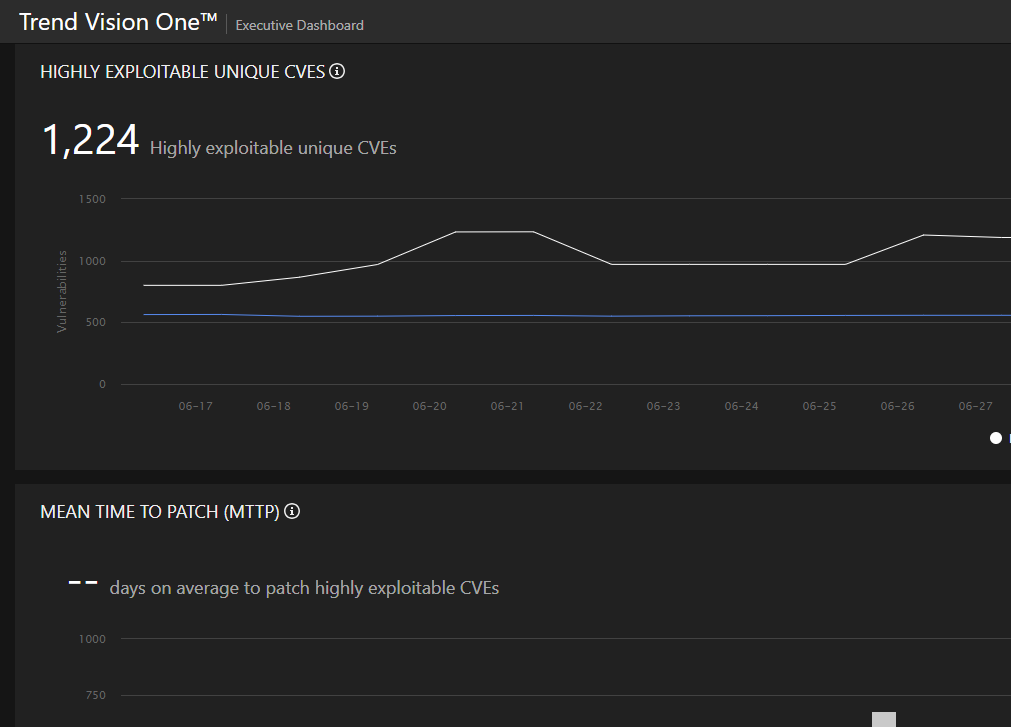

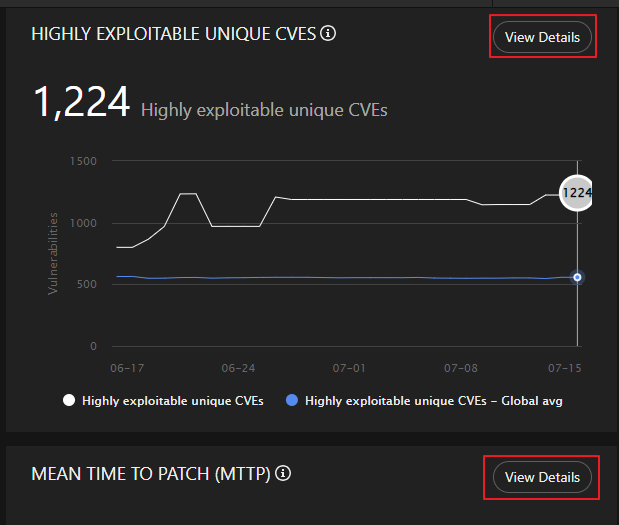

從左側選單 Cyber Risk Exposure Management 點擊 Executive Dashboard

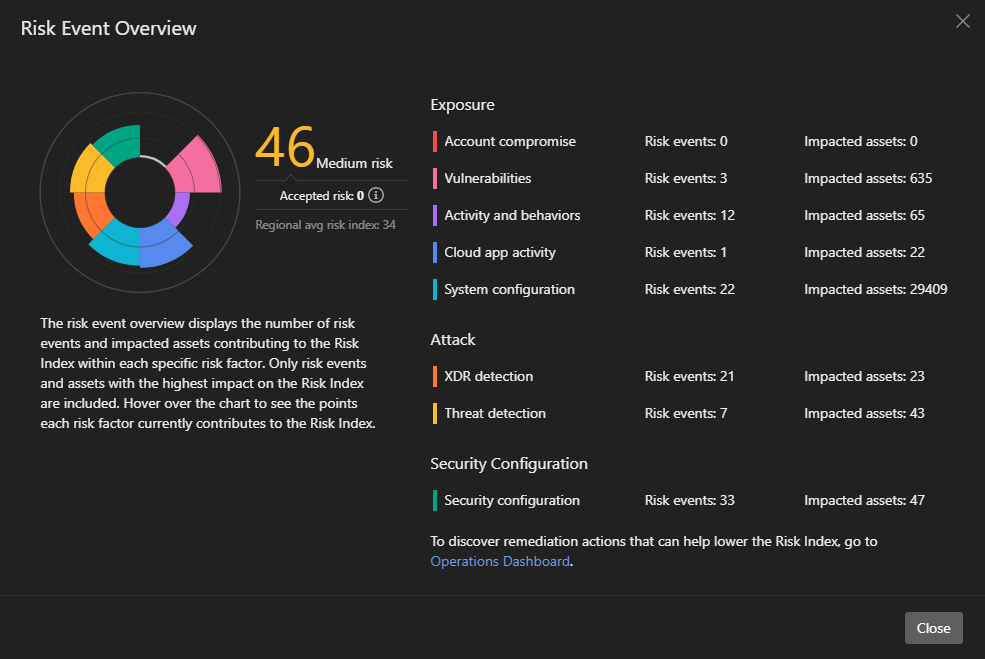

點擊 Risk Event Overview 顯示各類型的風險事件數量以及受到影響的資產數量

點擊 Risk Factors 的項目顯示與該項目相關的圖表

Tip

如果需要圖表列出弱點的詳細資訊或是採取行動可以透過各圖表右上的 View Details

移動到 Operations Dashboard 當中的 Vulnerabilities 裡的對應位置

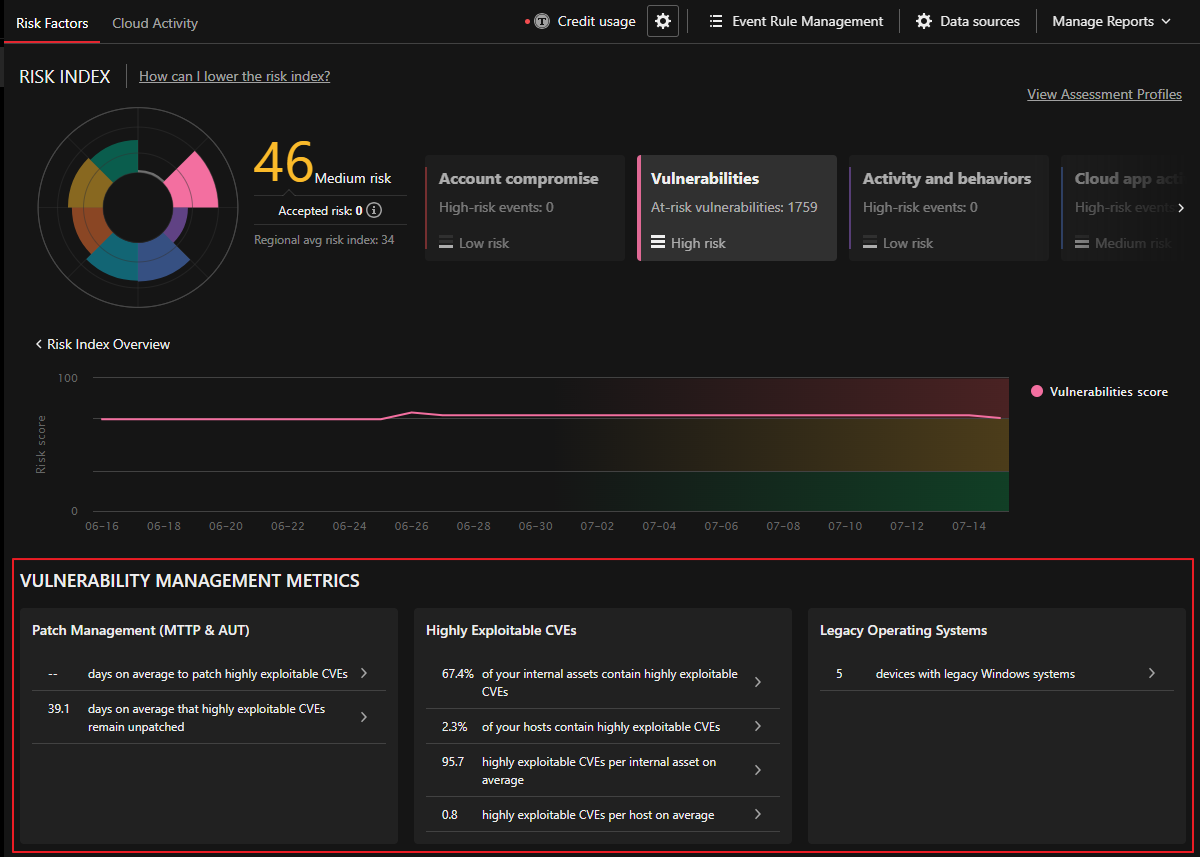

從左側選單 Cyber Risk Exposure Management 點擊 Operations Dashboard 選擇

Vulnerabilities

在 VULNERABILITY MANAGEMENT METRICS 顯示一些常見的指標可以點擊檢視這些指標詳細資訊

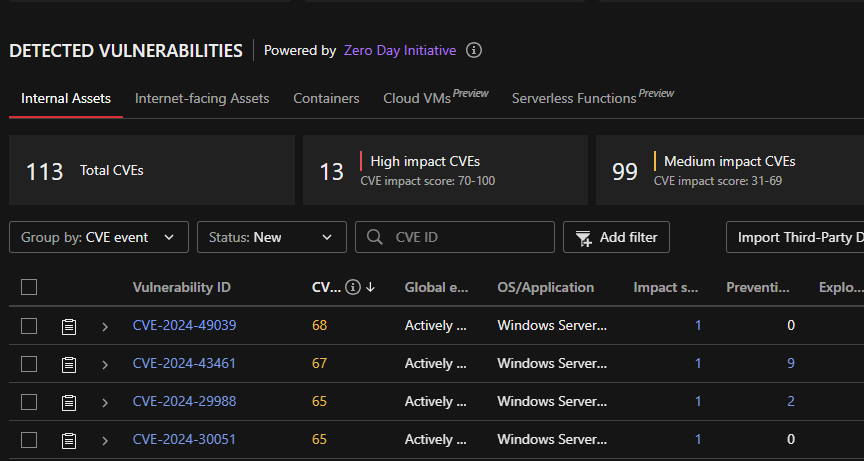

下方的 Detected Vulnerabilities 顯示偵測到的 CVE 可以點擊 CVE 編號檢視詳細資訊

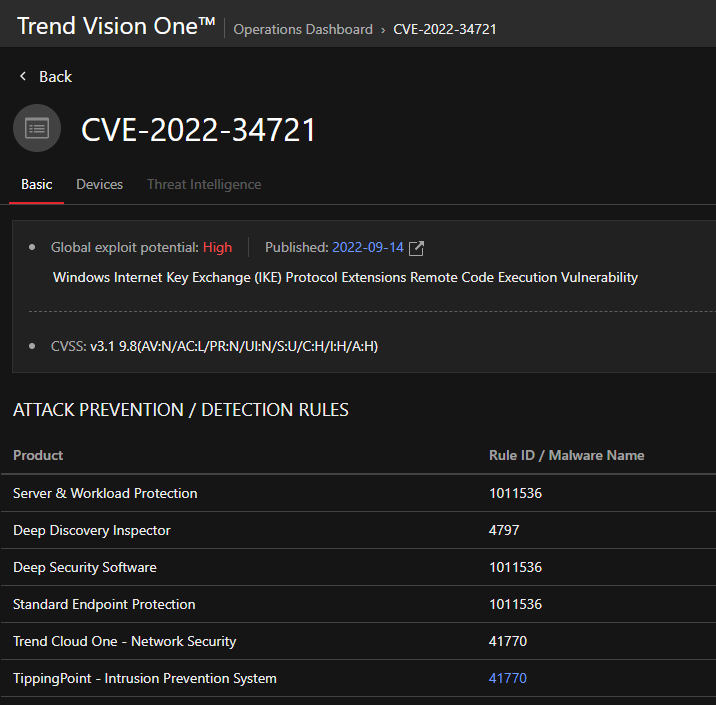

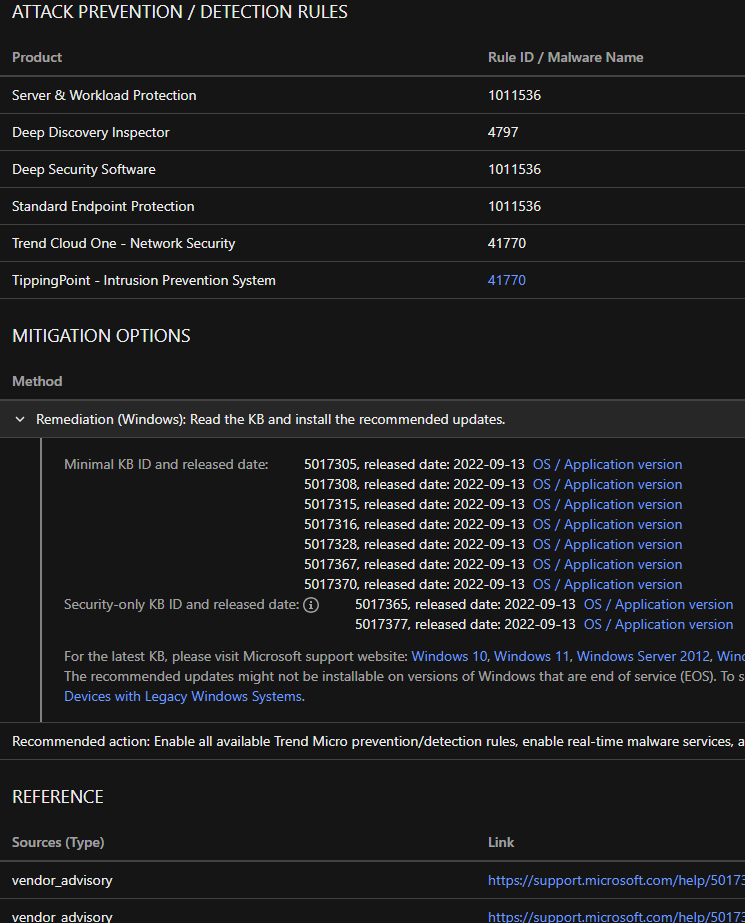

在 CVE 的詳細資訊中,首先 ATTACK PREVENTION / DETECTION RULES 會列出可以偵測或是防範此 CVE 的規則或是偵測名稱

在下方的 MITIGATION OPTIONS 會列出對此 CVE 的建議方案

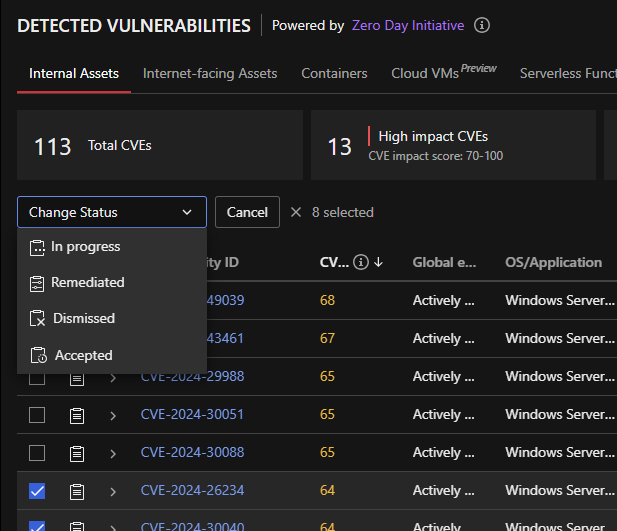

了解詳細資訊後回到 Detected Vulnerabilities 並依照組織環境狀況標記 CVE 狀態

關於 Change Status

In progress:弱點正在處理中。

Remediated:弱點已經根據趨勢科技的建議或第三方解決方案進行修復。修復後的弱點不再影響 Risk

Index,但未來仍可能出現並被報告。

Dismissed:弱點不適用於相關資產或您的環境。忽略後的弱點不再影響 Risk Index,但未來仍可能出現並被報告,除非您為該弱點建立

Event Rule。

Accepted:目前無法修復的弱點。接受的弱點會繼續影響 Risk

Index,直到它們被修復或忽略。未來仍可能出現並被報告,除非您為該弱點建立 Event Rule。Accepted 的 Event Rule 僅在指定時間內有效。

參考:Vulnerabilities 頁面中的 Detected

Vulnerabilities 說明

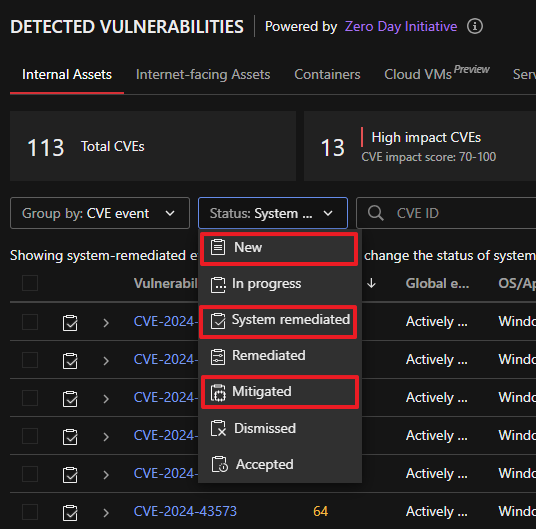

關於系統自動標記的狀態

當事件達成特定的條件時,系統會自動轉換成特定的狀態

New:新產生的事件會自動標記為此狀態

System remediated:已經完成修復的事件會自動標記為此狀態

Mitigated:當暫時未修復並且此弱點有對應的 IPS 規則可以套用時,當已套用足夠的 IPS 規則來降低風險時會自動標記為此狀態

詳細資訊參考:Attack prevention/detection rules

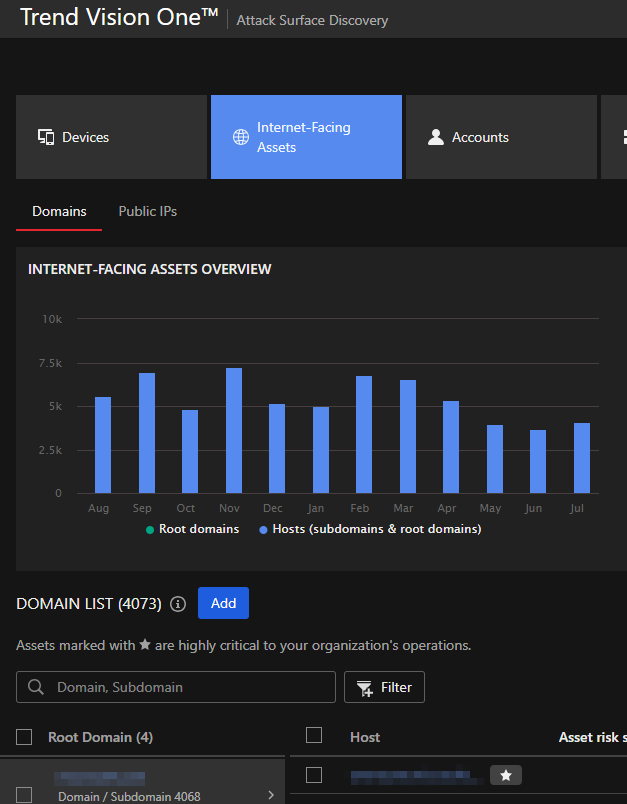

Internet-Facing Assets (面向網際網路資產)

從左側選單 Cyber Risk Exposure Management 點擊 Attack Surface Discovery 選擇

Internet-Facing Assets

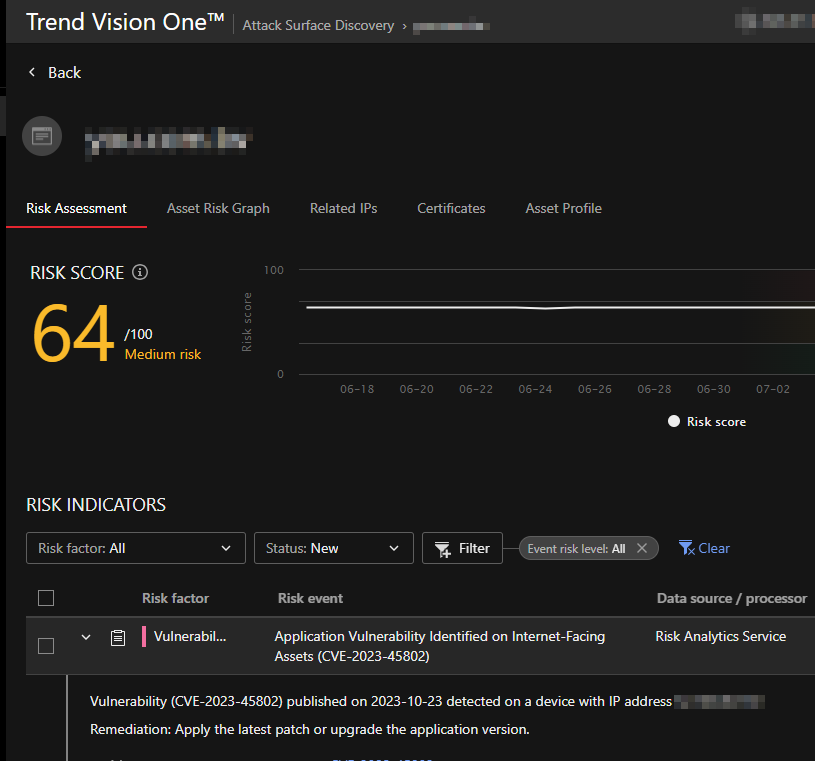

此處顯示組織內對網際網路提供服務的資產,是否有異常服務或是連接埠以及 CVE 弱點和憑證過期

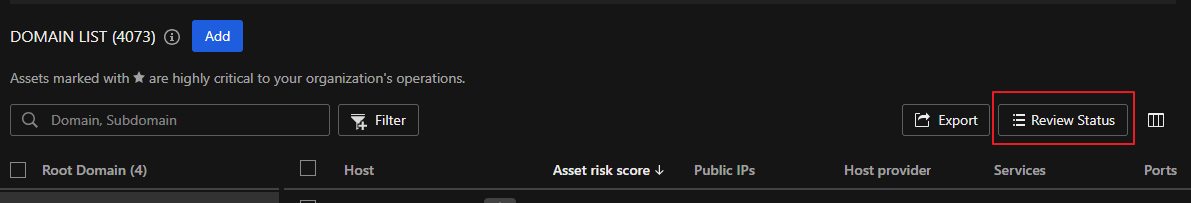

可以在下方的 Domain list 新增要掃瞄的 Domains

Tip

點擊 Domain list 列出的 Host 可以看到該主機的詳細資訊

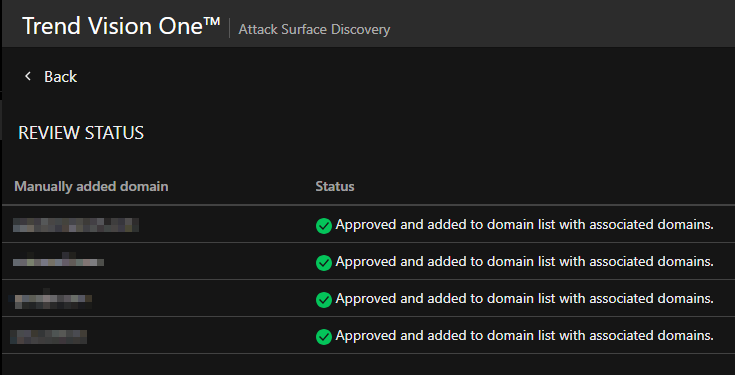

新加入的 Domains 可能會需要 48 小時以上的掃瞄時間,可以在 Review Status 了解掃瞄是否完成

參考:Frequently Asked Questions (FAQs) about Internet-Facing Assets in Attack

Surface Discovery

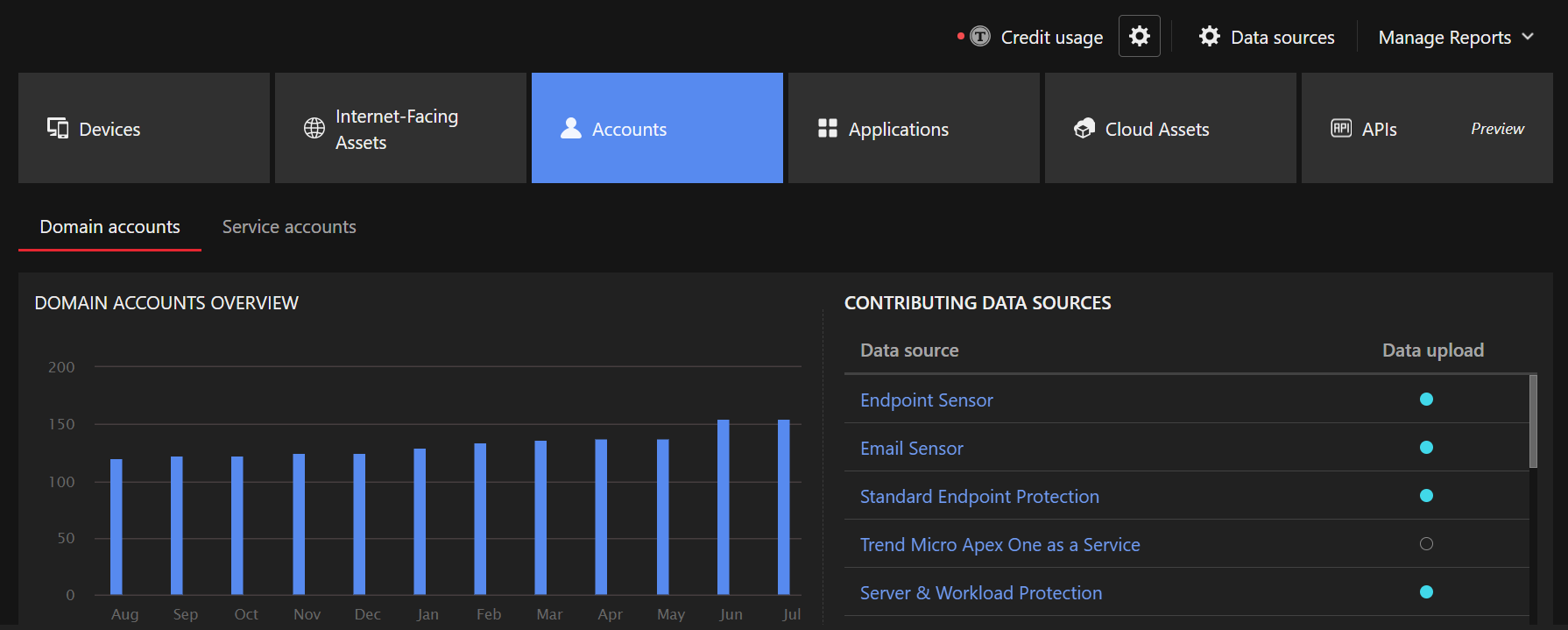

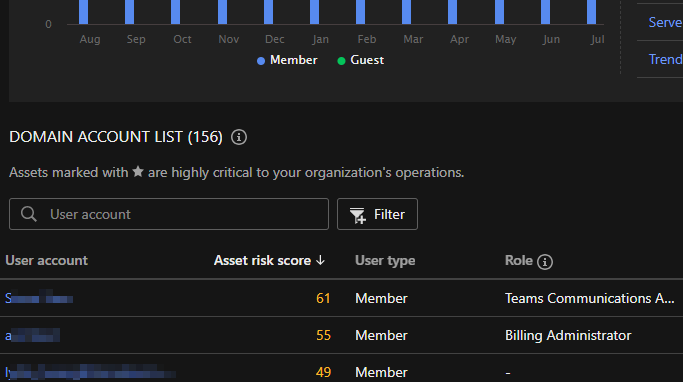

Accounts (帳號)

從左側選單 Cyber Risk Exposure Management 點擊 Attack Surface Discovery 選擇

Accounts

顯示所有的網域和服務帳號並識別高權限的帳號,可以在下方的清單中檢視各個帳號的詳細資訊

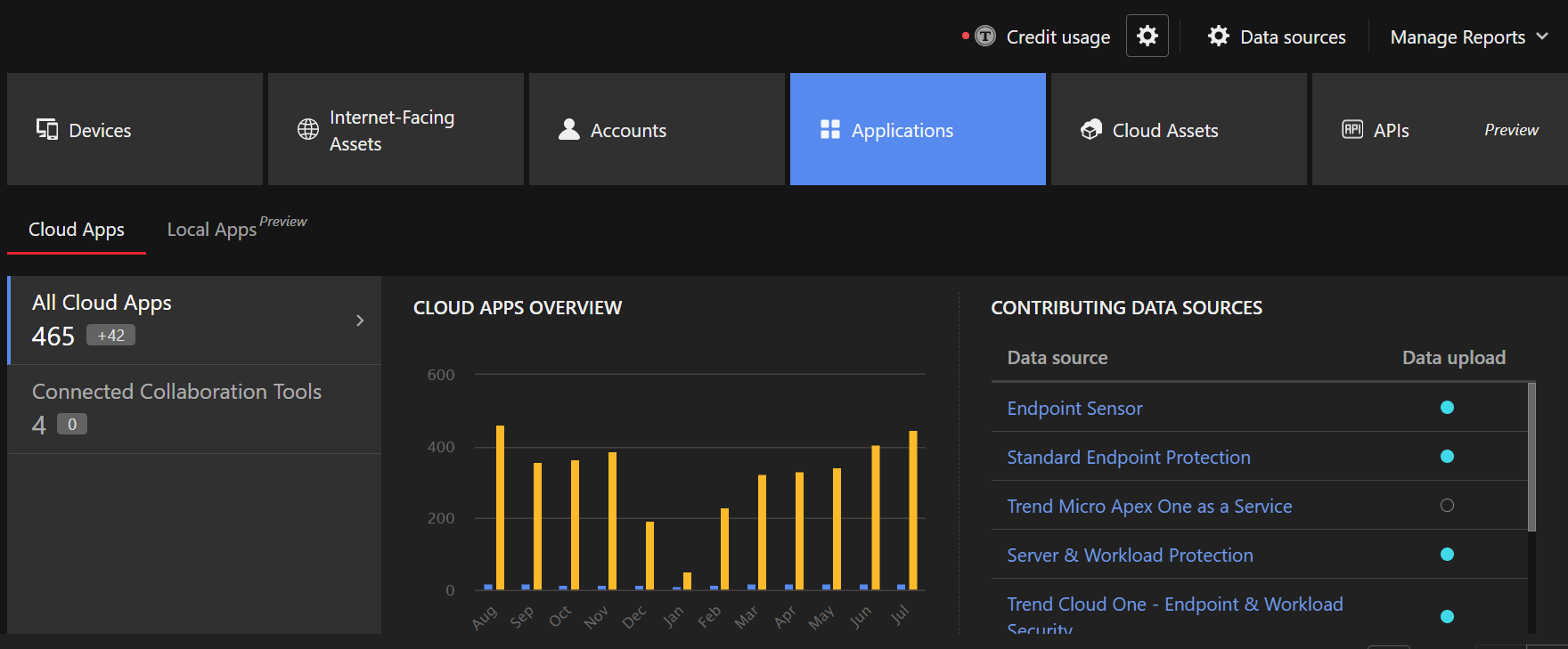

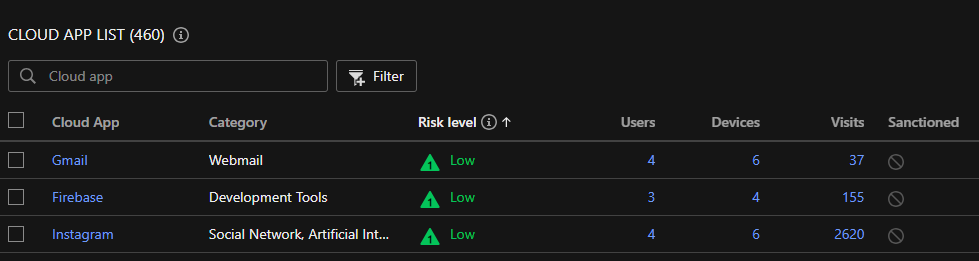

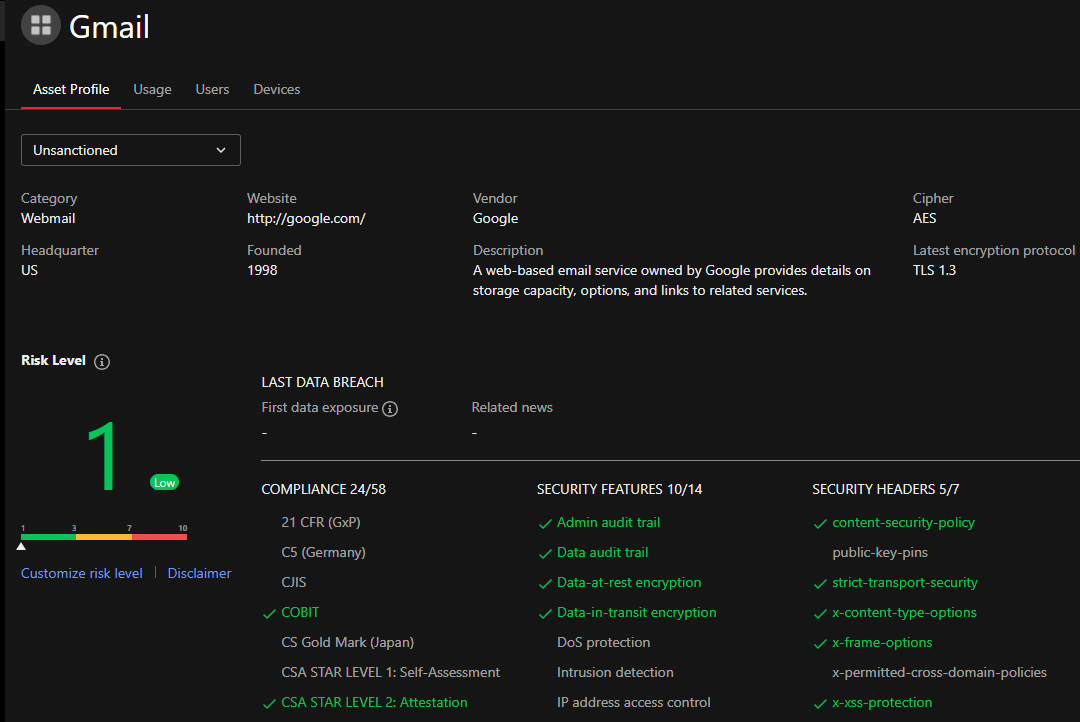

Applications (應用程式)

從左側選單 Cyber Risk Exposure Management 點擊 Attack Surface Discovery 選擇

Applications

顯示組織內使用者或是裝置所存取的應用程式

可在下方的清單中看到風險等級和分類以及組織內的存取狀況

點擊可以看到更詳細的資訊,包括所使用的安全功能、加密協議、加密套件以及簡單的描述。

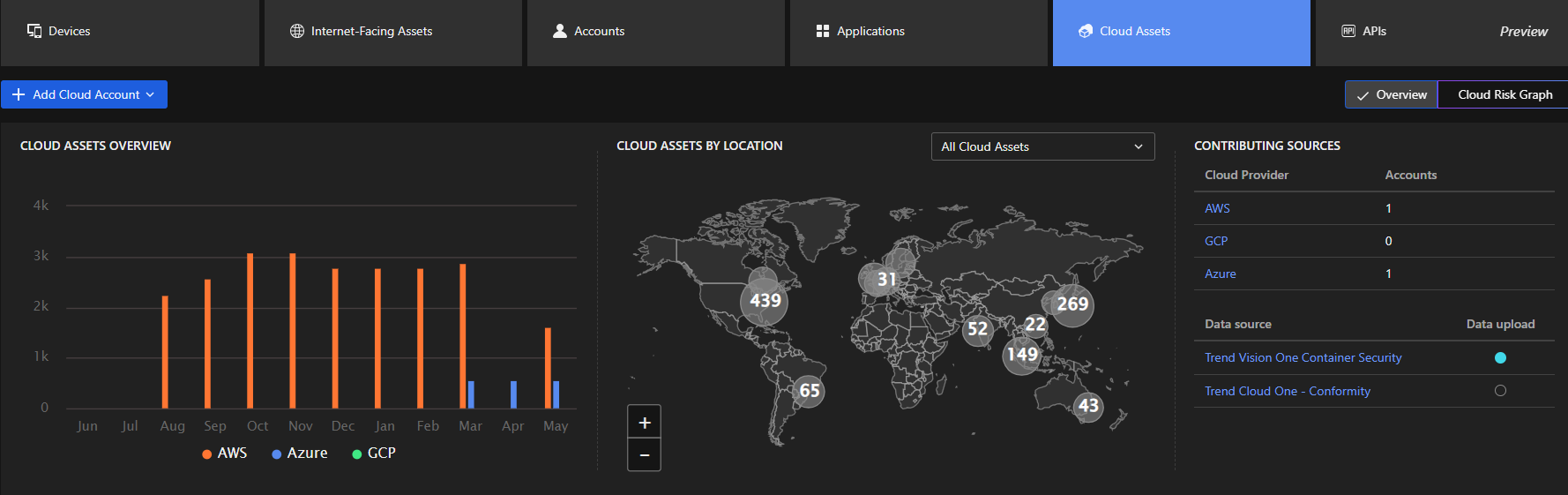

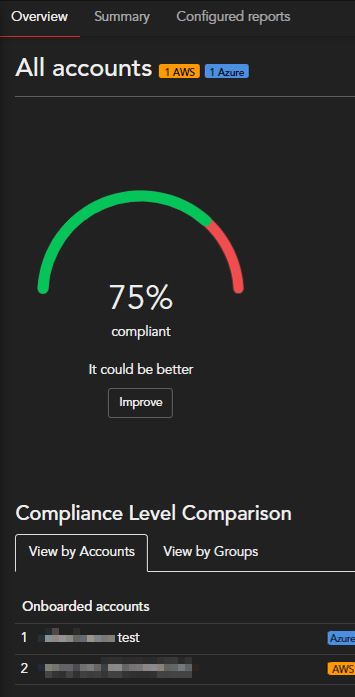

Cloud Assets (雲端資產)

從左側選單 Cyber Risk Exposure Management 點擊 Attack Surface Discovery 選擇

Cloud Assets

此處顯示已經新增雲端帳號的狀態,如: AWS、GCP、Azure

同時檢查帳號是否符合相關的資安規範

網路風險可視性介紹

TippingPoint

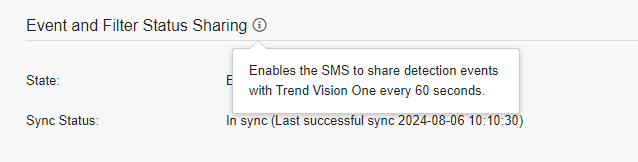

當 TippingPoint SMS 並且啟用了 Event and Filter Status Sharing

偵測事件將會定期傳送到 Vision One 上

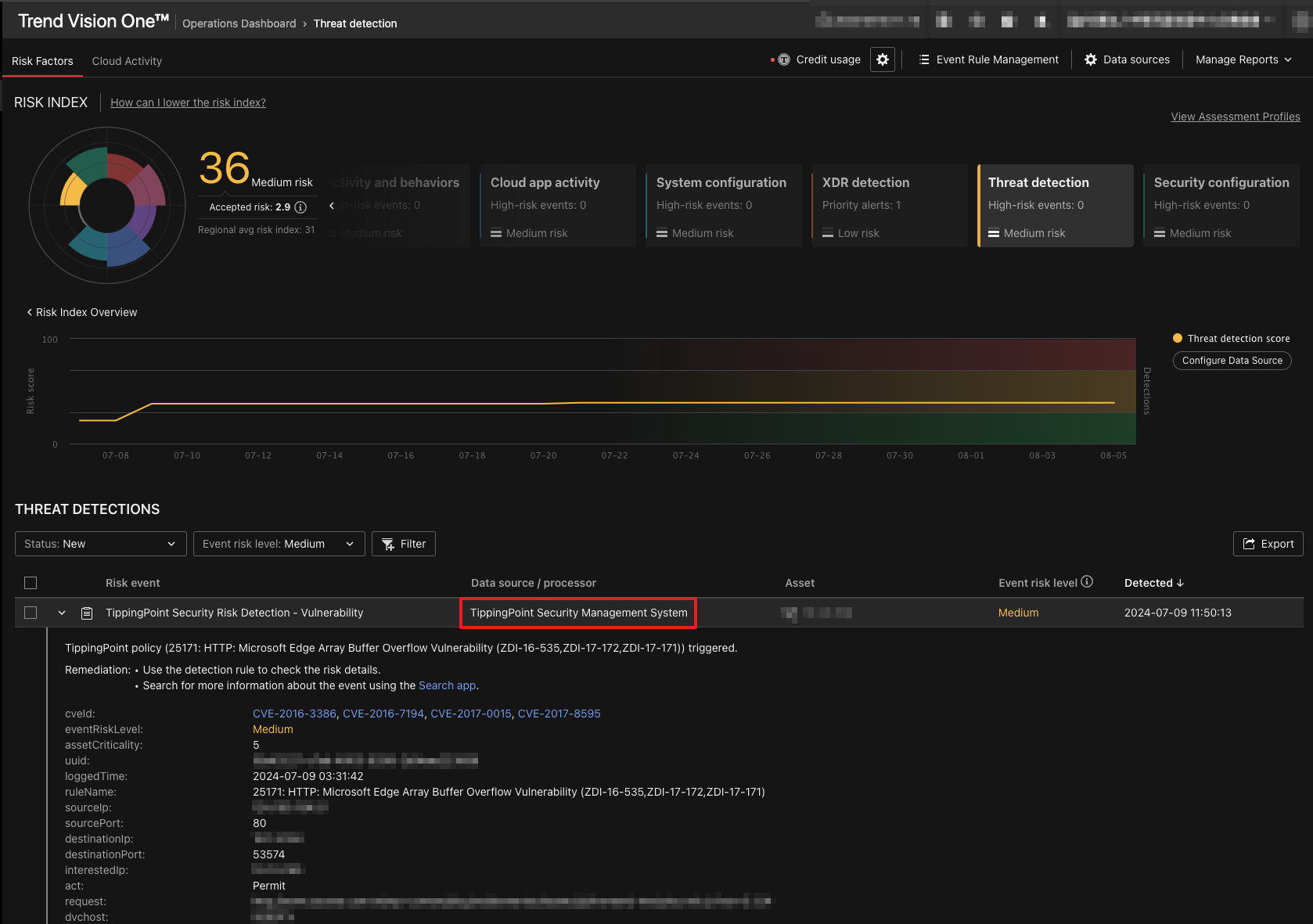

在 Cyber Risk Exposure Management 的 Operations Dashboard 可以看到 Data

source

是 TippingPoint Security Management System 的事件

Note

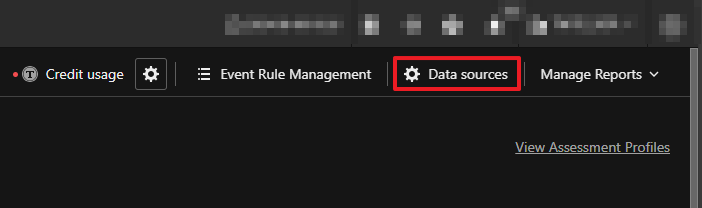

如果始終沒有相關事件請確認 Data sources 當中是否有啟用 TippingPoint Security Management

System

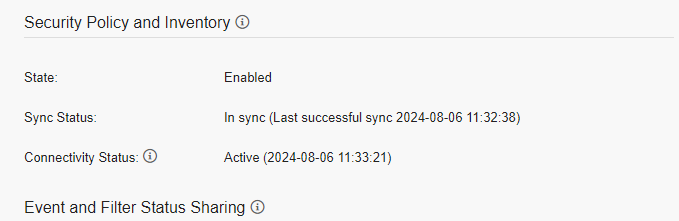

如果在 TippingPoint SMS 啟用了 Security Policy and Inventory 則可以在

Intrusion Prevention Configuration 部署 Policy

參考:重要主機弱點屏蔽 - 使用 TippingPoint

Virtual Network Sensor

Virtual Network Sensor 對於想要監控網路流量的用戶是更易於設定和管理的 Network Sensor

本章節將透過簡單的 Hyper-V 環境展示 Virtual Network Sensor

更詳細的資訊可以參考:Virtual Network Sensor deployment guides

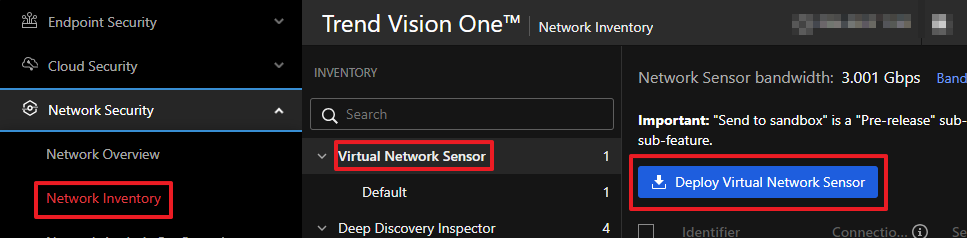

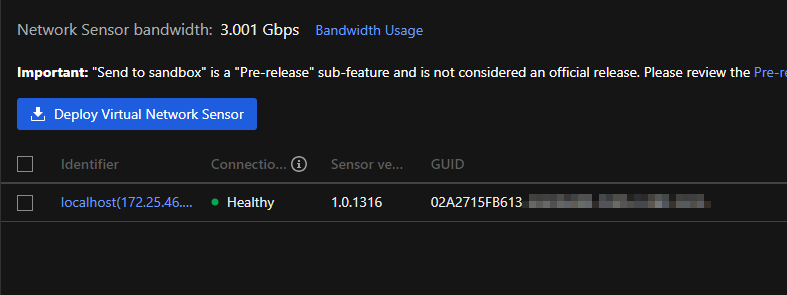

在 Network Security > Network Inventory 點擊 Virtual Network

Sensor 然後再點擊 Deploy Virtual Network Sensor

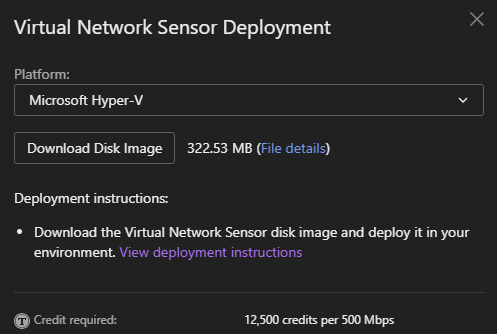

選擇您環境的類型並點擊 Download Disk Image

Note

請注意 Credits 是否足夠即將部署 Virtual Network Sensor 的流量所需

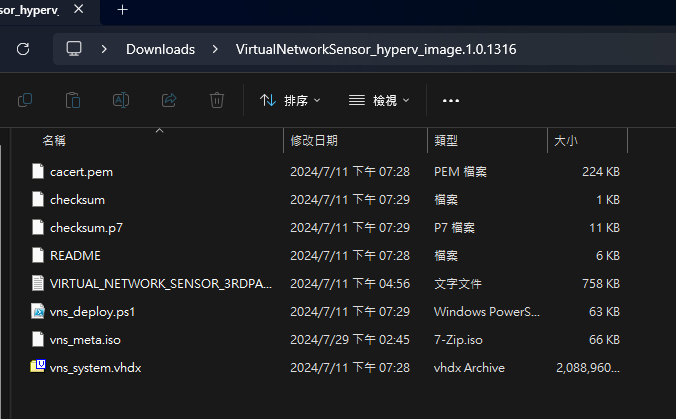

下載並解壓縮得到下列檔案

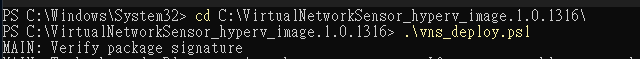

以系統管理員身分執行 PowerShell 並執行 vns_deploy.ps1

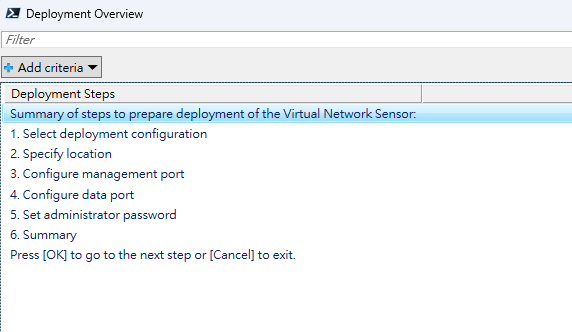

在 Deployment Overview 依照步驟設定虛擬裝置

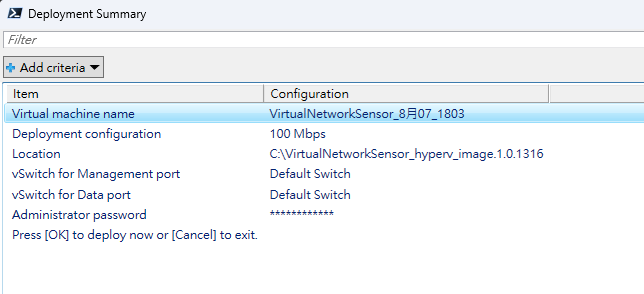

完成後檢視設定正確後點擊 OK 開始部署

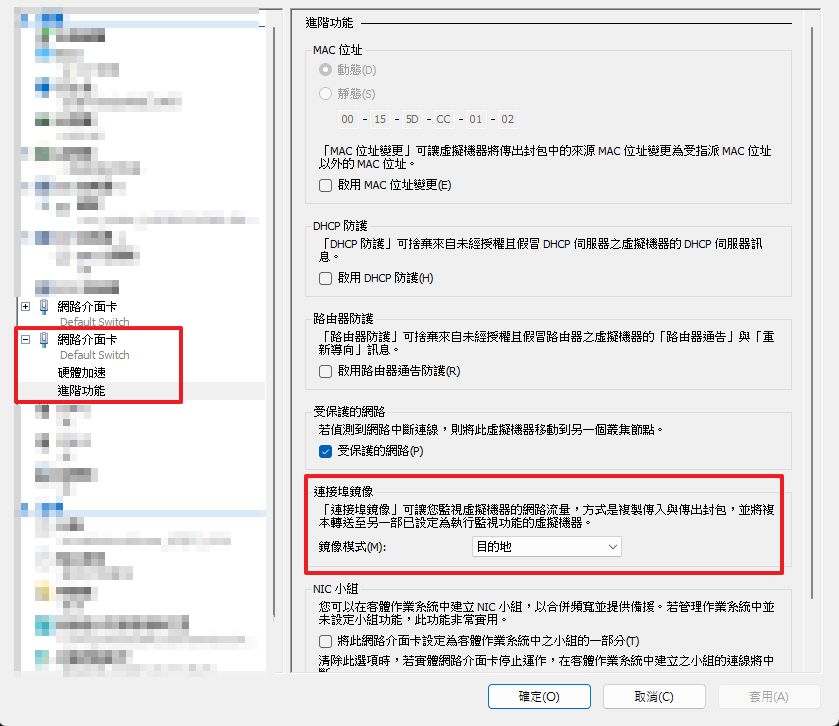

部署完成後在稍早設定為 Data port 的 網路介面卡 > 進階功能

設定 連接埠鏡像 的 鏡像模式 為 目的地

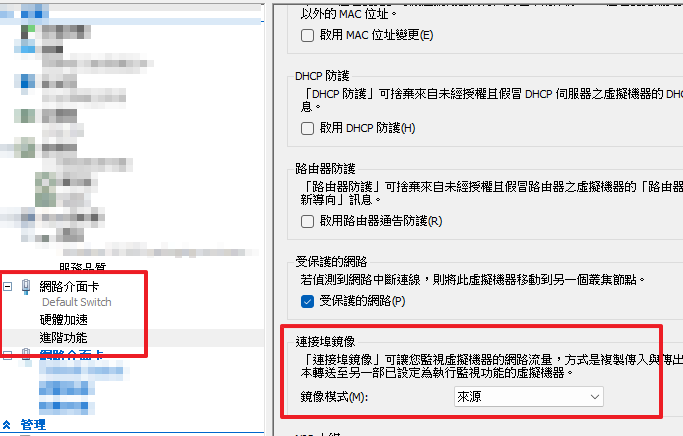

在要監控的裝置的 鏡像模式 設定為 來源

部署完成後 Virtual Network Sensor 應自動回報至 Network Inventory

如果沒有請檢查防火牆相關設定:Ports and URLs used by Virtual Network Sensor

Note

確認防火牆設定完成後,請至 CLI 登入後執行 enable 然後執行 register

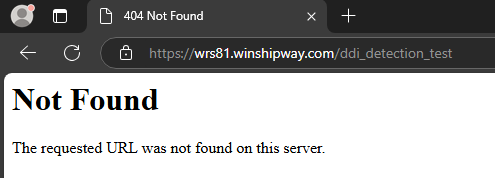

可以在受到監控範圍的電腦瀏覽測試用網頁

http://wrs81.winshipway.com/ddi_detection_test

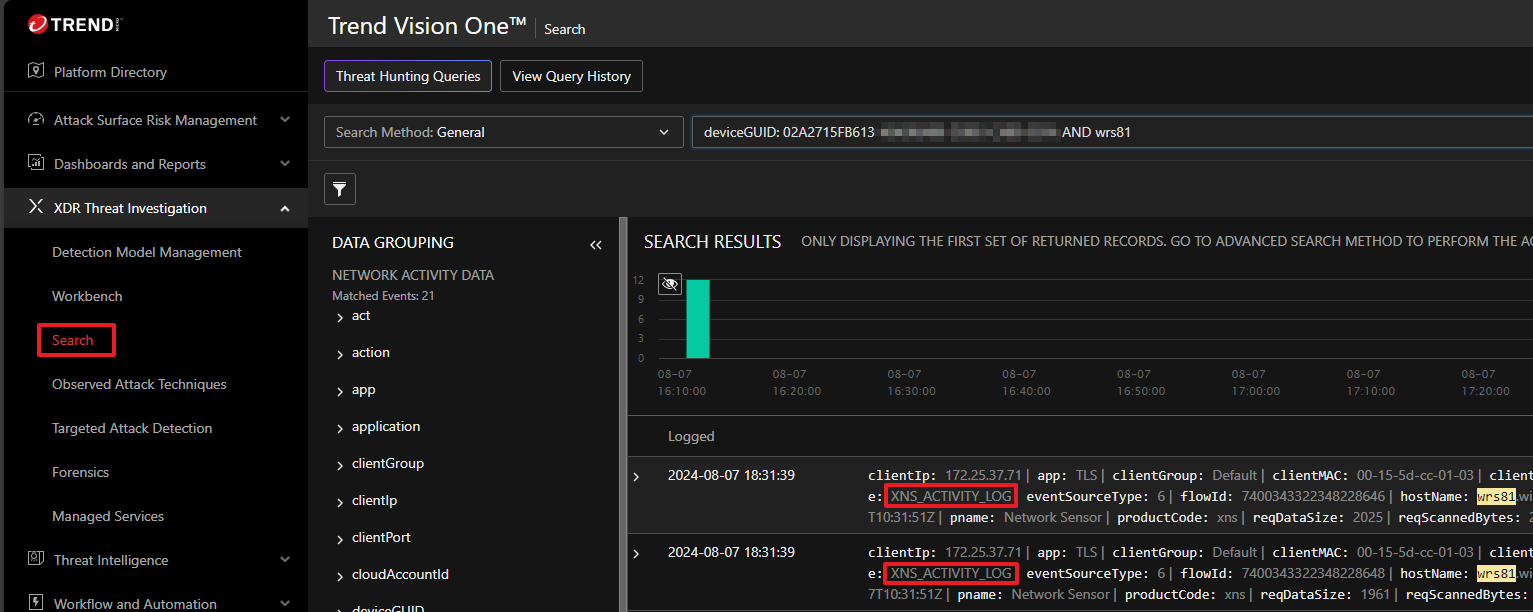

在 XDR Threat Investigation > Search 搜尋

deviceGUID: [Virtual Network Sensor 的 GUID] AND wrs81

應能看到的 XNS_ACTIVITY_LOG 則表示流量已經受到 Virtual Network Sensor 監控